Обновлено 28.11.2022

Устранение ошибки поддержки безопасных каналов

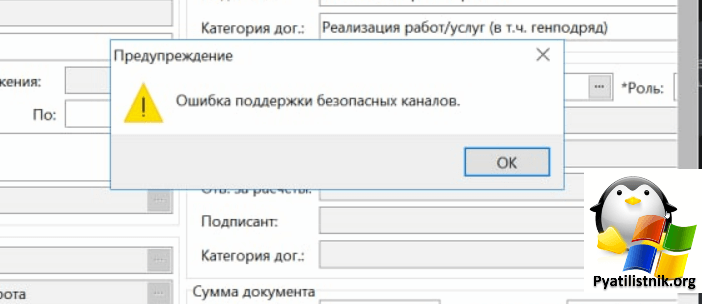

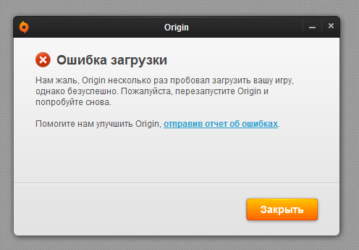

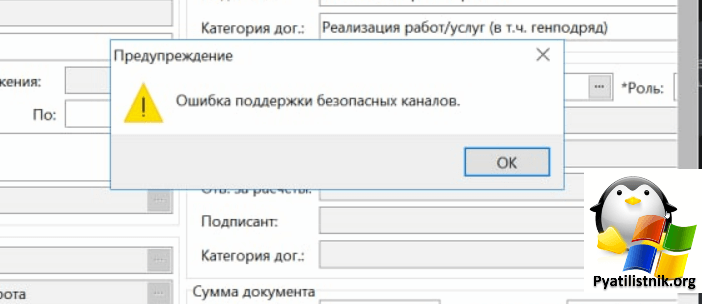

Данную проблему я поймал в Directum на своей RDS-ферме. Стало увеличиваться количество обращений со стороны пользователей, что они при попытке создания договорного документа стали видеть ошибку:

Ошибка поддержки безопасных каналов

В логах просмотра событий я ничего толково не обнаружил, начал копать дальше.

- 1️⃣В интернете все копипастят друг у друга, что в данной ситуации помогает включение TLS, но я проверил и правки в реестре не дают ничего, тем более у меня уже они были активированы, я с этим еще сталкивался, когда получал ошибку «Unable to resolve package source» при установке модуля PowerShell.

- 2️⃣Далее если у вас есть антивирусное решение, то я вам советую его отключить на время, пока будите производить тестирование. Антивирус Касперского тут так же был ни причем

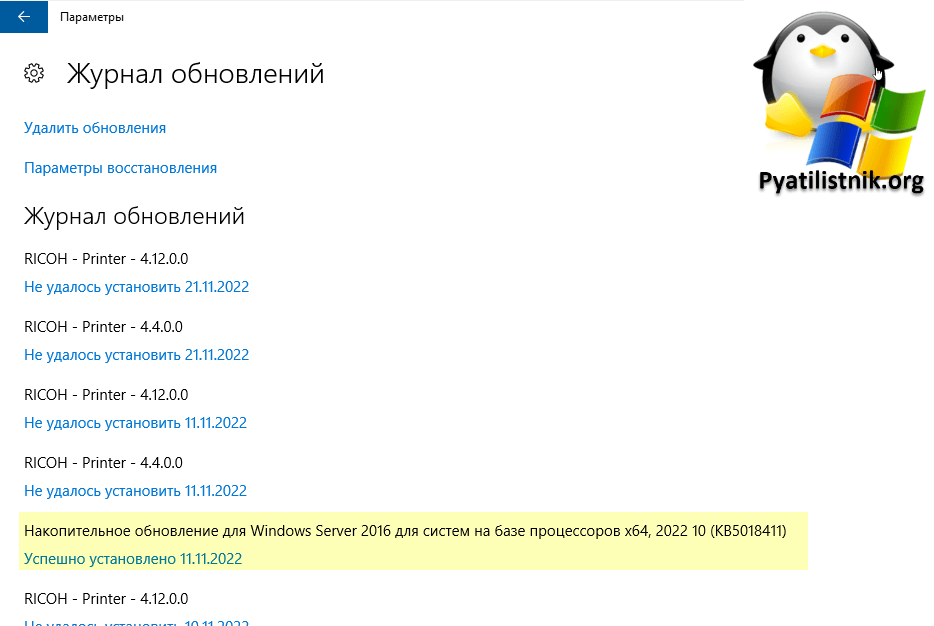

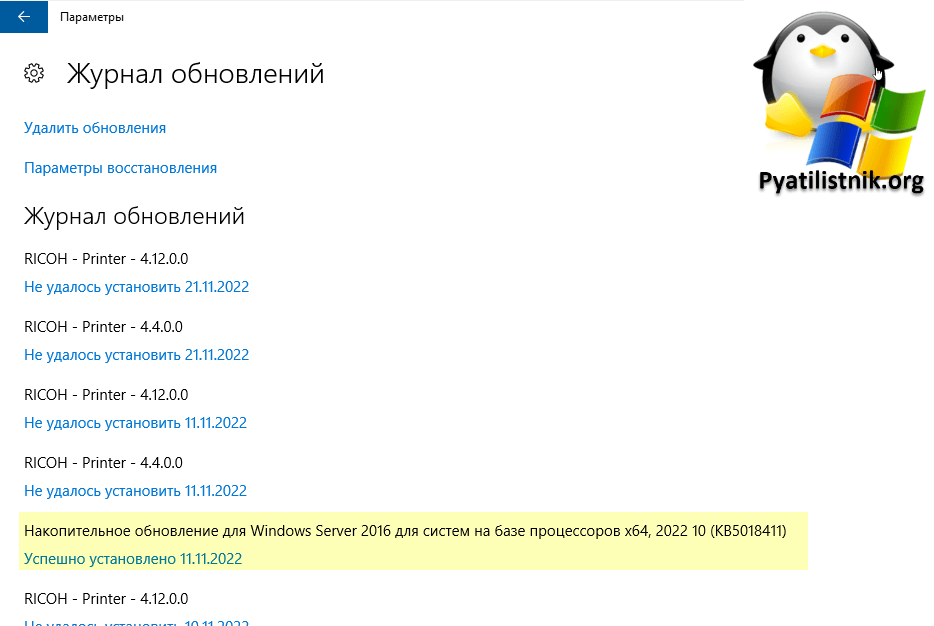

- 3️⃣Далее, что я обычно проверяю, это не производилась ли установка нового софта или обновлений Windows. Обязательно выведите список установленных программ и посмотрите, нет ли там чего-то нового. Бывает ситуация, что некоторые программы могут конфликтовать при совместном использовании, например очень частая ситуация с КриптоПРО, старыми версиями. Если она есть, то попробуйте ее удалить.

- 4️⃣Проверьте не было ли установки новых обновлений, это можно посмотреть в истории параметров Windows или в оснастке appwiz.cpl.

В результате на Windows Server прилетело KB5018411 на клиентские Windows 10 и Windows 11 прилетело kb5018410, что в итоге делать, на текущий момент просто удалять и ждать новых обновлений от Microsoft.

Если у вас есть поддержка от Directum, то стоит задать вопрос туда возможно. что-то подскажут, у меня такой возможности нет

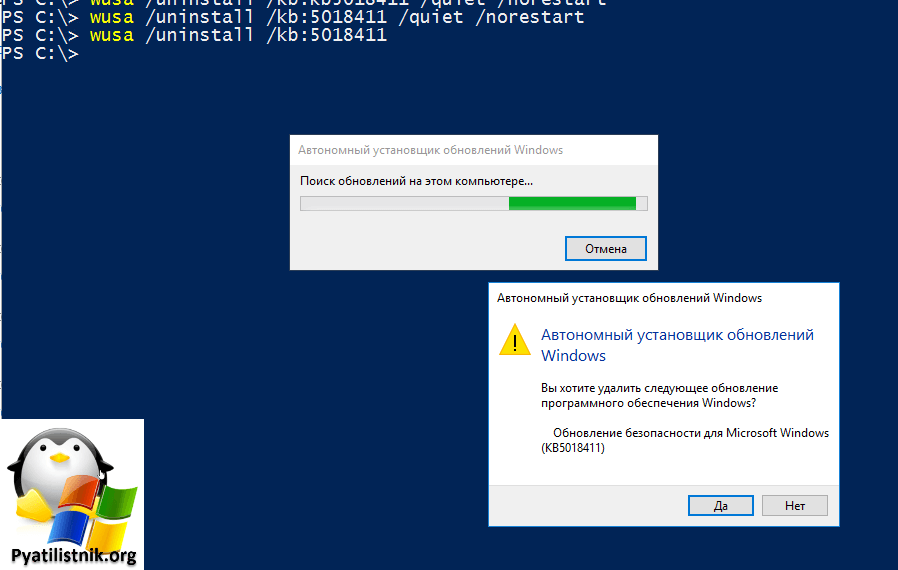

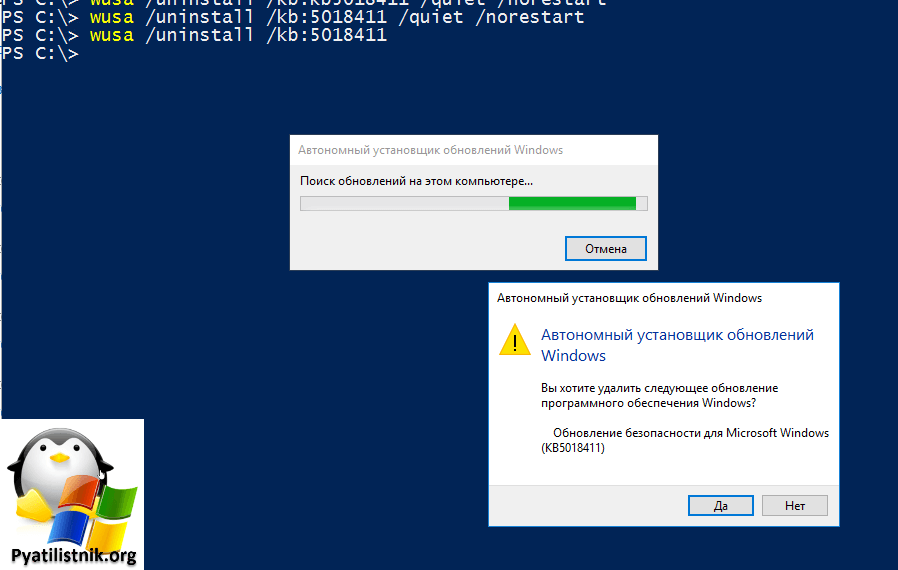

Чтобы удалить KB5018411 я воспользуюсь командной строкой и утилитой wusa. Введите:

wusa /uninstall /kb:5018411

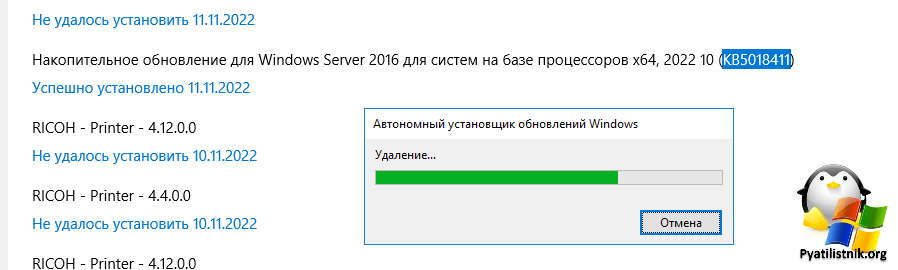

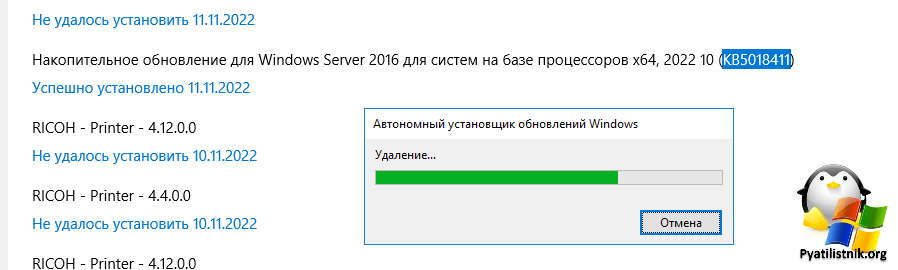

У вас выскочит окно с подтверждением удаления данного обновления. Нажмите ок, начнется процесс.

Так же вы можете сделать, и тихое удаление добавим ключи: /quiet /norestart

wusa /uninstall /kb:5018411 /quiet /norestart

После этого мой Directum заработал, посмотрю что будет со следующими обновлениями, может Mixrosoft пофиксит это.

Обновление 28.11.2022

Как и ожидалось, данная ошибка была устранена установкой ноябрьских обновлений KB5019964. С вами был Иван Семин, автор и создатель IT проекта Pyatilistnik.org.

У меня есть классический веб-сайт ASP, работающий на Windows Server 2012. Одна страница выполняет HTTP-запрос к другому приложению через https, используя следующий код:

Этот код работает нормально почти все время (тысячи запросов в день), но иногда дает сбой с таким сообщением:

Номер: -2147012739

Описание: Произошла ошибка в поддержке безопасного канала.

Источник: msxml6.dll

Приложение было недавно перенесено со старой Windows 2003 Server на 2012 Server, и эта проблема никогда не казалась проблемой на старом сервере. Кроме того, пока эта ошибка возникает на веб-сайте, я мог запустить тот же код в VBScript, и он отлично работает. Сброс пула приложений, кажется, заставляет сайт снова выполнять защищенные HTTP-запросы (хотя часто он сам себя исправляет, прежде чем я смогу добраться до сервера).

- 1 Мне удалось убедиться, что в том же пуле приложений я смог успешно выполнить точно такой же запрос в коде программной части страницы ASP.NET, когда он выдавал ошибку на классической странице ASP.

- Я только что попытался преобразовать классическую страницу ASP из объекта MSXML2.ServerXMLHTTP в WinHttp.WinHttpRequest.5.1. Опять же, это отлично работает для многих запросов, но в конечном итоге также возникла ошибка поддержки безопасного канала.

- Теперь я переключил сайт из интегрированного режима в классический, чтобы он работал как IIS 6. Тем не менее, проблема возникала по крайней мере дважды за последние 24 часа.

- 1 Я полагаю, что это проблема сети на уровне ниже HTTP (S). Просмотрите журнал событий системы, приложений и безопасности на обоих серверах. Кроме того, если возможно, измените свой сценарий для записи простейшего текстового файла, указав «время начала» (до метода ) и «время остановки» (после метода ). Посмотрите на разницу во времени при сбое обслуживания. Также попробуйте вызвать метод со значением — я не верю, что это может помочь, но попробуйте.

- 1 Относится ли отправляемый вами запрос к тому же серверу, на котором запущен скрипт?

У меня была точно такая же проблема после перехода с 2003 на 2008 R2 и я нашел решение. Изменить:

кому:

и твоя проблема исчезнет.

Я попытался найти плюсы и минусы обоих объектов, но пока не нашел причины не использовать XMLHTTP.

- «MSXML2.XMLHTTP.6.0» не поддерживает метод «waitForResponse». Это афера.

У меня была такая же проблема, и я пробовал множество решений, предлагаемых в разных сообщениях, но до сих пор безуспешно. Я подробно расскажу о решении, которое сработало для меня, со ссылкой на проблему, поскольку в моем случае это был PayPal. Я не открывал новый пост, так как в будущем это может быть не просто проблема с PayPal.

Решение представляет собой комбинацию ряда опубликованных в stackoverflow решений аналогичных проблем, но это казалось лучшим решением для добавления.

Эта проблема

Попытка протестировать PayPal IPN на Windows Server 2008 с использованием классического ASP и песочницы PayPal возвращает ошибку «Произошла ошибка в поддержке безопасного канала».

Почему это проблема

PayPal требует, чтобы все коммуникации с их системами были максимально безопасными. Вам понадобится соединение TLS 1.2. Windows Server 2008 по умолчанию не является TLS 1.2.

PayPal ввел некоторую путаницу, сказав, что вам нужен сертификат Verisign G5, который вы делаете для корневого сервера, а не для домена, в котором вы запускаете свой код. Я также не устанавливал никаких сертификатов PayPal, так как не использую API. Я также не верю, что вам нужны ваши сообщения с сайта HTTPS — хотя мой домен защищен с помощью стандартного сертификата GoDaddy EV, хотя после этого я провел тест на сайте без HTTPS, и это тоже сработало.

Мое решение

-

Сначала проверьте, какой тип защиты использует ваш сервер, с помощью SSL Labs. Это должно быть TLS1.2 или выше. и никаких других TLS или SSL. Он также должен иметь шифрование SHA256. Возможно, вам потребуется исправить сервер: https://support.microsoft.com/en-us/kb/3106991.

-

Используйте IISCrypto для установки правильного TLS и шифров. Я использовал изменения реестра, предложенные в другом месте на stackoverflow, но это не сработало и фактически полностью испортило мой сервер для всего, используя сообщения HTTPS, а не только на моем сайте разработки! IISCrypto также обрабатывает шифры.

-

Убедитесь, что ваш пул приложений v4.5, что само по себе неясно, поскольку IIS может предлагать только версию 4.0 в качестве опции. Однако это, вероятно, на самом деле v4.5. Вы можете проверить это через https://msdn.microsoft.com/en-us/library/hh925568(v=vs.110).aspx.

-

В вашем коде вам нужно использовать , а не , как упоминалось выше.

Теперь я понятия не имею, почему работает не-серверный XMLHTTP, поскольку это противоречит документации, стоящей за ним. Прямо сейчас, после 10 дней стресса, паники и разочарования, мне все равно! Надеюсь, это будет полезно для других.

Найти решение было кошмаром, поэтому я добавлю несколько фраз ниже, чтобы помочь другим при поиске:

PayPal IPN не работает с ошибкой сервера

Ошибки PayPal SSL Windows 2008

Произошла ошибка в поддержке безопасного канала

классические ошибки SSL в песочнице ASP PayPal

Я хотел бы публично поблагодарить Rackspace и GoDaddy за их помощь в этом. Я хотел бы публично заявить, что я обнаружил, что у PayPal самая плохая техническая поддержка когда-либо, и мне все равно, постоянно указывая на свои собственные документы, если они когда-либо ответят. Они говорят, что рассылают электронные письма об этом с сентября 2014 года, но я так и не получил ни одного. Эти новые требования действуют в песочнице PayPal, но вступят в силу в сентябре 2016 года. Я столкнулся с этим только как с разработкой нового решения, поэтому вам нужна песочница — если вы работаете вживую, вы не узнаете о проблеме, пока она не возникнет, а затем ты мертв в воде. Мой совет — протестируйте всю свою платежную систему в песочнице PayPal как можно скорее !!

Ни один из приведенных выше ответов не относится к моей ситуации. Затем я перешел по ссылке здесь:

https://support.microsoft.com/en-za/help/3140245/update-to-enable-tls-1-1-and-tls-1-2-as-a-default-secure-protocols-in

Это обновление обеспечивает поддержку Transport Layer Security (TLS) 1.1 и TLS 1.2 в Windows Server 2012, Windows 7 с пакетом обновления 1 (SP1) и Windows Server 2008 R2 SP1.

Приложения и службы, написанные с использованием соединений WinHTTP для Secure Sockets Layer (SSL), которые используют флаг WINHTTP_OPTION_SECURE_PROTOCOLS, не могут использовать протоколы TLS 1.1 или TLS 1.2. Это связано с тем, что определение этого флага не включает эти приложения и службы.

Это обновление добавляет поддержку записи реестра DefaultSecureProtocols, которая позволяет системному администратору указывать, какие протоколы SSL следует использовать, когда используется флаг WINHTTP_OPTION_SECURE_PROTOCOLS.

Это может позволить определенным приложениям, которые были созданы с использованием флага по умолчанию WinHTTP, иметь возможность использовать новые протоколы TLS 1.2 или TLS 1.1 изначально без необходимости обновлять приложение.

Так обстоит дело с некоторыми приложениями Microsoft Office, когда они открывают документы из библиотеки SharePoint или веб-папки, туннелей IP-HTTPS для подключения DirectAccess и других приложений с использованием таких технологий, как WebClient, с использованием WebDav, WinRM и других.

Это обновление не изменит поведение приложений, которые вручную устанавливают протоколы безопасности вместо того, чтобы передавать флаг по умолчанию.

на сервере , исходящий на сервер через TLS, ответил на рассматриваемую ошибку. Я подумал, что это может быть совместимость с набором шифров. трассировка указанная версия в запросе была TLS 1.0, но серверу требуется TLS 1.2. Наборы шифров, отправленные на исходящий сервер из клиентской службы, были в порядке. Проблема в том, что клиентская служба или приложение на сервере Windows по умолчанию использует системное значение по умолчанию, а не TLS 1.2.

Решение состоит в том, чтобы добавить подраздел реестра с именем со значением, соответствующим тому, какие версии TLS должны поддерживаться. Добавьте указанный подраздел реестра с типом в следующие места:

- HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion Internet Settings WinHttp

- HKEY_LOCAL_MACHINE SOFTWARE Wow6432Node Microsoft Windows CurrentVersion Internet Settings WinHttp

Для исправления Internet Explorer вы можете добавить аналогичный подраздел реестра под названием , также с типом , в следующие места:

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Настройки Интернета

- HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion Internet Settings

Ниже вы можете найти таблицу значений для обоих подключей:

Например:

Администратор хочет изменить значения по умолчанию для WINHTTP_OPTION_SECURE_PROTOCOLS, чтобы указать TLS 1.1 и TLS 1.2.

Возьмите значение TLS 1.1 (0x00000200) и значение TLS 1.2 (0x00000800), затем сложите их вместе в калькуляторе (в режиме программиста), получившееся значение реестра будет 0x00000A00.

Я обратился 0x00000A00 как значение для обоих подключей, и проблема успешно решена.

Также есть Легко исправить (ссылка здесь: https://aka.ms/easyfix51044) доступна от Microsoft, если вы не хотите вручную вводить подразделы и значения реестра.

- В Windows 7 это Easy Fix отлично работает даже с MSXML2.ServerXMLHTTP.6.0 (нет необходимости переходить на MSXML2.XMLHTTP.6.0). Придется перезагрузить машину после ее установки.

- Отдельный вопрос о том, как настроить параметр реестра. Я рекомендовал это проверить. Это однострочный текст в командной строке, и я могу подтвердить, что он работает. superuser.com/questions/1080317/…

Все это верно, однако «критический» недостающий бит для поддержки TLS1.2 в Windows 7 с IIS7.5 и классическим asp устанавливает это в реестре: —

Надеюсь, это избавит вас от лишних хлопот, перезагрузок и головокружения!

Этот фрагмент кода полезен для тестирования. https://www.howsmyssl.com/

Коды ошибок устранения неполадок:

- -2147012739 — это HRESULT.

- В шестнадцатеричном формате это 0x80072F7D.

- Посмотрите на LOWORD: 0x2F7D.

- Преобразуйте это обратно в десятичное: 12157.

- Найдите коды ошибок 12157.

- Найдите соответствие: ERROR_WINHTTP_SECURE_CHANNEL_ERROR

Немного Google-fu находит http://msdn.microsoft.com/en-us/library/windows/desktop/aa383770(v=vs.85).aspx, в котором говорится:

ERROR_WINHTTP_SECURE_CHANNEL_ERROR

12157

Указывает, что произошла ошибка, связанная с безопасным каналом (эквивалентно кодам ошибок, начинающимся с «SEC_E_» и «SEC_I_», перечисленным в заголовочном файле «winerror.h»).

Однако вы уже обнаружили это, поскольку получили сообщение «Описание: произошла ошибка в поддержке безопасного канала». Итак, это возвращает нас обратно с того места, где мы начали.

Другое наблюдение, которое я делаю, заключается в том, что ваш код является неасинхронным запросом WinHTTP (я знаю, что он должен работать внутри ASP), но проблема заключается в том, что из-за высокой частоты ваша машина может обрабатывать более одного WinHTTP запрос одновременно. Я видел, как некоторые Windows сознательно ограничивали общее количество активных одновременных запросов WinHTTP, блокируя поздние запросы. Например, на компьютере с Windows 7 процесс не может выполнять более двух одновременных запросов к одному и тому же удаленному серверу. т.е. третий, четвертый … запросы будут заблокированы до завершения первых двух.

Одно из решений — сбалансировать нагрузку входящего запроса более чем на один пул приложений или на несколько серверов.

У нас был вариант по этому поводу, и нам действительно потребовалось время, чтобы разобраться в нем.

Вот ситуация: старый сервер Linux, на котором размещено приложение, написанное на PHP, предоставляет данные через вызовы веб-сервисов. Сервер использует HTTPS. Звонки от различных клиентов осуществляются с помощью кода с использованием библиотеки winHTTP 5.2. (Winhttp.dll)

Симптом: наши клиенты теперь получают спорадические сообщения об ошибках при повторных вызовах winHTTP с использованием команды «POST». Сообщения либо «Буферы, предоставленные функции, были слишком маленькими», либо «Произошла ошибка в поддержке безопасного канала». После долгих поисков мы обнаружили, что клиентский сервер регистрирует «Schannel Event ID 36887 alert code 20» в средстве просмотра событий, что соответствует видимому сообщению об ошибке.

Решение: мы обнаружили, что наш старый сервер Linux не поддерживает TLS 1.2. (CentOS 5.11) Мы также узнали, что несколько наших клиентов недавно (летом 2016 г.) применили обновление к своим серверам Microsoft. (Server 2008, server 2012) Исправление заключалось в том, чтобы заставить их серверы использовать TLS 1.1 для вызовов веб-сервисов. Что для меня довольно странно, так это то, что настройки в Internet Explorer для изменения TLS не повлияли на проблему. Однако, изменив параметр в групповых политиках, мы смогли решить проблему. Наш технический консультант по этому вопросу указал, что изменение действительно неясное, но сторонний поставщик предоставил быстрое решение. Этот инструмент называется IIS Crypto от Nartac. https://www.nartac.com/Products/IISCrypto/Download Инструмент позволяет вам специально выбирать протоколы. Теперь мы получаем новый сервер для размещения наших приложений (CentOS 6), и тогда мы сможем использовать протокол TLS 1.2!

В классическом сценарии ASP для Windows Server 2016, извлекающем URL-адрес HTTPS из Windows Server 2012 R2, мне недавно пришлось удалить SSL 2.0 из SecureProtocols, чтобы остановить эту ошибку безопасного канала -2147012739.

Я сам столкнулся с этой ошибкой несколько месяцев назад. Чаще всего эта проблема вызвана неверным сертификатом SSL. Учитывая, что на момент публикации вы только что перешли на новый сервер, вам, вероятно, просто нужно переустановить сертификат SSL.

Я понимаю, что это старый вопрос, но надеюсь, что кто-то еще сможет извлечь пользу из моего ответа.

нужна помощь знатоков.

Создал Телеграм бота в 1С 8.2 Обычные формы, некоторое время бот получал сообщения пользователей, а потом вдруг перестал.

ввожу в Internet Explorer https://api.telegram.org/bot<Мой токен>/getUpdates выводит:

Internet Explorer не может отобразить эту веб-страницу.

ввожу в люб другом браузере тоже самое ответ приходит корректный.

в самом 1с в exception попадает :

{ОбщийМодуль.skdTelegram.Модуль(629)}: Ошибка при вызове метода контекста (Send): Произошла исключительная ситуация

(WinHttp.WinHttpRequest): Ошибка поддержки безопасных каналов

Код

WinHttp = Новый COMОбъект("WinHttp.WinHttpRequest.5.1");

WinHttp.Option(2, "utf-8");

WinHttp.Open("GET","https://api.telegram.org/bot<МойТОкен>/getUpdates?offset=119801317&", 0);

WinHttp.SetRequestHeader("Accept-Language", "ru");

WinHttp.SetRequestHeader("Accept-Charset", "Windows-1251");

WinHttp.setRequestHeader("Content-Language", "ru");

WinHttp.setRequestHeader("Content-Charset", "Windows-1251");

WinHttp.setRequestHeader("Content-Type", "application / x-www-form-urlencoded; charset = Windows-1251");

WinHttp.Send();

PS (IE Версия 8 ) может изза этого?

Одной из ключевых задач современных инженеров информационной безопасности является обеспечение сохранности личных данных пользователей при передаче через сеть. Для этого разработаны специальные протоколы и системы, однако на практике далеко не все сервисы соблюдают рекомендации в области безопасности, и что еще хуже — могут выпускать обновления с проблемами в работе безопасных каналов передачи данных.

Почему возникают ошибки поддержки безопасных каналов, и какие могут быть последствия для пользователей? На эти и другие вопросы мы попытаемся ответить в нашей статье. Мы рассмотрим причины появления проблем в работе каналов связи, а также некоторые методы и инструменты, которые могут помочь исправить данные ошибки.

Напомним, что ошибка поддержки безопасных каналов является одной из наиболее распространенных при разработке и сопровождении программных средств. Чтобы предотвратить ее появление, необходимо тщательно тестировать выпускаемые обновления, а также следить за соответствием приложения признанным стандартам безопасности. Надеемся, что наша статья поможет вам не только понять возможные причины ошибок, но и принять меры по их устранению в вашем проекте!

Содержание

- Недостаточное обновление ПО

- Неправильная настройка брандмауэра

- Отсутствие SSL сертификата

- Сбои в работе антивирусного ПО

- Ошибки конфигурирования VPN-соединения

- Вопрос-ответ

- Что такое ошибка поддержки безопасных каналов?

- Какие могут быть последствия от ошибки поддержки безопасных каналов?

- Как исправить ошибку поддержки безопасных каналов?

Недостаточное обновление ПО

Одной из главных причин возникновения ошибки поддержки безопасных каналов является недостаточное обновление программного обеспечения. Устранение уязвимостей, связанных с безопасностью, является ключевой задачей обновлений ПО.

Многие пользователи игнорируют предложения обновления, откладывая их на неопределенный срок. Однако, оставлять уязвимости незаполненными означает дать злоумышленникам возможность несанкционированного доступа к вашей информации.

Помимо этого, недостаточное обновление ПО может привести к сбоям в работе системы и непредсказуемому поведению программ. Это может привести к утере данных или их повреждению.

Чтобы исправить ошибку поддержки безопасных каналов, следует проверить, обновлено ли ваше ПО до последней версии. Если обновления доступны, стоит установить их как можно скорее.

Неправильная настройка брандмауэра

Одной из основных причин ошибки поддержки безопасных каналов может быть неправильная настройка брандмауэра. Брандмауэр — это программа, которая служит для защиты компьютера от внешних угроз через интернет.

Если брандмауэр неправильно настроен, он может блокировать доступ к безопасным каналам. Например, он может блокировать порт, который используется для доступа к безопасному каналу.

Исправить эту ошибку можно, проверив настройки брандмауэра и убедившись, что он разрешает доступ к нашим безопасным каналам.

Если у вас несколько брандмауэров, возможно, что один из них блокирует доступ. Проверьте настройки каждого брандмауэра и убедитесь, что они не противоречат друг другу.

Необходимо понимать, что неправильная настройка брандмауэра может повлечь за собой серьезные последствия, поэтому в случае сомнений лучше обратиться к специалистам по безопасности ИТ.

Отсутствие SSL сертификата

SSL (Secure Socket Layer) – это протокол, обеспечивающий безопасную передачу данных между веб-сервером и клиентом. Он использует шифрование для защиты информации от несанкционированного доступа.

Если на сайте отсутствует SSL сертификат, то при передаче конфиденциальной информации (например, паролей, номеров банковских карт) она может быть перехвачена злоумышленниками. А это может привести к серьезным негативным последствиям для пользователей и репутации сайта.

Чтобы исправить отсутствие SSL сертификата на сайте, необходимо его приобрести и установить. SSL сертификаты выпускаются различными организациями, и представлены в нескольких уровнях сложности и надежности. Их стоимость может быть разной, в зависимости от компании-производителя и уровня защиты.

Установка SSL сертификата может быть выполнена самостоятельно или обратиться в компанию, которая занимается оказанием услуг по Web-хостингу. Однако важно помнить, что установка SSL сертификата – это лишь первый шаг в обеспечении безопасности на сайте. Его необходимо регулярно обновлять и следить за соответствием текущих стандартов безопасности.

- Отсутствие SSL сертификата на сайте может привести к утрате конфиденциальной информации пользователей и негативно сказаться на репутации сайта.

- SSL сертификат необходимо приобрести и установить для обеспечения безопасности персональных данных на сайте.

- Установку SSL сертификата можно провести самостоятельно или обратиться за помощью к специалистам.

- Обновление SSL сертификата и следование текущим стандартам безопасности также являются важными шагами в обеспечении безопасности на сайте.

Сбои в работе антивирусного ПО

Антивирусное ПО является важным средством защиты компьютера от вредоносных программ. Но даже самые лучшие антивирусные программы могут иногда работать неправильно. Сбои в работе антивирусного ПО могут стать серьезной угрозой для безопасности компьютера.

Одной из причин сбоев может быть несовместимость антивирусной программы с другими программами на компьютере. Неправильные настройки антивирусного ПО или несоответствие версий также могут привести к сбоям в работе. Некоторые проблемы могут быть вызваны багами в коде программы.

Для исправления сбоев в работе антивирусного ПО можно попробовать следующее:

- Перезагрузить компьютер и запустить антивирусную программу заново

- Проверить, что антивирусное ПО обновлено до последней версии

- Отключить временно другие программы на компьютере и попробовать снова запустить антивирусное ПО

- Установить другую антивирусную программу

- Обратиться к разработчику или технической поддержке антивирусного ПО за помощью

Важно знать, что сбои в работе антивирусного ПО могут привести к тому, что компьютер станет уязвимым для вирусов и других типов вредоносных программ. Поэтому важно следить за работой антивирусного ПО и регулярно выполнять его обновление.

Ошибки конфигурирования VPN-соединения

Проблема: Невозможно установить VPN-соединение, ошибка подключения к серверу и отсутствие доступа к ресурсам.

Возможные причины:

- Неправильная настройка клиента и сервера VPN;

- Проблемы с соединением и настройками маршрутизатора;

- Отсутствие поддержки протокола маршрутизации, используемого при настройке VPN-соединения;

- Недостаточная скорость подключения.

Как исправить:

- Проверить настройки клиента и сервера VPN;

- Проверить настройки маршрутизатора;

- Обновить программное обеспечение маршрутизатора до последней версии, что может решить проблемы с поддержкой протокола маршрутизации;

- Проверить скорость подключения и увеличить её в случае необходимости;

- При повторении ошибки — обратиться к специалистам.

Важно: Не следует изменять настройки без необходимости, так как это может привести к новым ошибкам.

Вопрос-ответ

Что такое ошибка поддержки безопасных каналов?

Ошибка поддержки безопасных каналов — это сбой в работе компьютерной системы, который происходит в результате отключения поддержки безопасных протоколов связи между устройствами. Это может привести к утечке конфиденциальной информации, включая личные данные и пароли. Причины возникновения такой ошибки могут быть различными, включая устаревшие версии программного обеспечения, отсутствие обновлений и ошибки настройки системы.

Какие могут быть последствия от ошибки поддержки безопасных каналов?

Последствия от ошибки поддержки безопасных каналов могут быть катастрофическими для безопасности и конфиденциальности пользователей. Нарушитель может получить доступ к личным данным, включая данные о финансовых операциях, пароли и логины. Это может привести к краже денег и утечке личной информации. В некоторых случаях даже государственные институты и крупные компании могут стать жертвами таких атак.

Как исправить ошибку поддержки безопасных каналов?

Для исправления ошибки поддержки безопасных каналов необходимо выполнить несколько действий. В первую очередь, следует проверить обновления программного обеспечения и обновить его до последней версии. Затем необходимо проверить настройки системы и убедиться, что все безопасные протоколы включены и настроены правильно. Также рекомендуется использовать надежное антивирусное программное обеспечение и обновлять его регулярно. Наконец, рекомендуется использовать только надежные и проверенные сервисы и не открывать вредоносные вложения в электронной почте или на других ресурсах.

Содержание

- Загрузка не удалась ошибка поддержки безопасных каналов

- Устранение ошибки поддержки безопасных каналов

- Ошибка поддержки безопасных каналов windows 7

- Проблема

- Почему это проблема

- Мое решение

- Проблемы безопасных каналов

- Значение безопасных каналов

- Выявление проблемы безопасного канала

- Устранение проблемы безопасного канала

Загрузка не удалась ошибка поддержки безопасных каналов

Добрый день! Уважаемые читатели и гости IT портала Pyatilistnik.org. В прошлый раз мы с вами решали проблему, когда у нас тормозил Directum на терминальной ферме. В сегодняшней ситуации я опять вернусь к данному программному обеспечению и покажу, что мне удалось раскопать в ситуации, что при попытке создать договорной документ и выбрать его из конструктора документов, я получаю предупреждение «Ошибка поддержки безопасных каналов«. Давайте смотреть в чем дело и что можно поменять, чтобы все заработало.

Устранение ошибки поддержки безопасных каналов

Данную проблему я поймал в Directum на своей RDS-ферме. Стало увеличиваться количество обращений со стороны пользователей, что они при попытке создания договорного документа стали видеть ошибку:

В логах просмотра событий я ничего толково не обнаружил, начал копать дальше.

- 1️⃣В интернете все копипастят друг у друга, что в данной ситуации помогает включение TLS, но я проверил и правки в реестре не дают ничего, тем более у меня уже они были активированы, я с этим еще сталкивался, когда получал ошибку «Unable to resolve package source» при установке модуля PowerShell.

- 2️⃣Далее если у вас есть антивирусное решение, то я вам советую его отключить на время, пока будите производить тестирование. Антивирус Касперского тут так же был ни причем

- 3️⃣Далее, что я обычно проверяю, это не производилась ли установка нового софта или обновлений Windows. Обязательно выведите список установленных программ и посмотрите, нет ли там чего-то нового. Бывает ситуация, что некоторые программы могут конфликтовать при совместном использовании, например очень частая ситуация с КриптоПРО, старыми версиями. Если она есть, то попробуйте ее удалить.

- 4️⃣Проверьте не было ли установки новых обновлений, это можно посмотреть в истории параметров Windows или в оснастке appwiz.cpl.

В результате на Windows Server прилетело KB5018411 на клиентские Windows 10 и Windows 11 прилетело kb5018410, что в итоге делать, на текущий момент просто удалять и ждать новых обновлений от Microsoft.

Чтобы удалить KB5018411 я воспользуюсь командной строкой и утилитой wusa. Введите:

У вас выскочит окно с подтверждением удаления данного обновления. Нажмите ок, начнется процесс.

Так же вы можете сделать, и тихое удаление добавим ключи: /quiet /norestart

После этого мой Directum заработал, посмотрю что будет со следующими обновлениями, может Mixrosoft пофиксит это.

Источник

Ошибка поддержки безопасных каналов windows 7

У меня была одна и та же проблема, и я попробовал множество решений, предлагаемых на разных должностях, но до сих пор не имел успеха. Я подробно расскажу о решении, которое сработало для меня со ссылкой на проблему, поскольку в моем случае это был PayPal. Я не открыл новую должность, так как это может быть не просто проблема с PayPal в будущем.

Решение представляет собой комбинацию нескольких решений, связанных с stackoverflow, с аналогичными проблемами, но это, пожалуй, самое лучшее, что можно добавить.

Проблема

Попытка протестировать IP-адрес PayPal в Windows Server 2008 с использованием классического ASP с помощью Sandbox PayPal возвращает ошибку «Ошибка в поддержке безопасного канала».

Почему это проблема

PayPal требует, чтобы все коммуникации с их системами были максимально безопасными. Вам потребуется соединение, которое является TLS 1.2. Windows Server 2008 по умолчанию не является TLS 1.2.

PayPal бросил некоторую путаницу в микс, сказав, что вам нужен сертификат Verisign G5, который вы делаете для корневого сервера, а не для домена, на котором запущен ваш код. Я также не устанавливал никаких сертификатов PayPal, поскольку я не использую API. Я не думаю, что вам нужны ваши коммиты с сайта HTTPS, хотя мой домен защищен с помощью стандартного сертификата GoDaddy EV, хотя после этого я прошел тест на сайте без HTTPS, и это тоже сработало.

Мое решение

Сначала проверьте, какой тип безопасности используется вашим сервером через Лаборатории SSL . Это должно быть TLS1.2 или выше , а не другие TLS или SSL. Он также должен иметь шифрование SHA256. Возможно, вам потребуется исправить сервер: https://support.microsoft.com/en- нас/кб/3106991 .

Используйте IISCrypto для установки правильных TLS и шифров . Я использовал изменения реестра, предложенные в другом месте в stackoverflow, но это не сработало и на самом деле полностью напортачивало мой сервер для всего, используя сообщения HTTPS, а не только для моего сайта разработки! IISCrypto также обрабатывает шифры.

Убедитесь, что ваш пул приложений v4.5 , что само по себе неясно, потому что IIS может предлагать только v4.0 в качестве опции. Однако это, вероятно, фактически v4.5. Вы можете проверить это с помощью https://msdn. microsoft.com/en-us/library/hh925568(v=vs.110).aspx .

В вашем коде вам нужно использовать Server.CreateObject («MSXML2.XMLHTTP.6.0») , а не Server.CreateObject («MSXML2.ServerXMLHTTP.6.0») , как указано выше.

Теперь я понятия не имею, почему не-сервер XMLHTTP работает так, как будто это противоречит документации, стоящей за ним. Прямо сейчас, после 10 дней стресса, паники и разочарования, мне все равно! Надеюсь, это полезно для других.

Поиск решения был кошмаром, поэтому я добавлю несколько фраз ниже, чтобы помочь другим в поиске:

Ошибка IPN PayPal с ошибкой сервера

Ошибки PayPal SSL Windows 2008

Произошла ошибка в поддержке защищенного канала

классические ошибки протокола ASP PayPal Sandbox

I’d like to publicly thank Rackspace and GoDaddy for their help with this. I’d like to publicly state that I found paypal have the worst technical support ever and just do not care, constantly pointing to their own docs, if they ever respond. They say they’ve been sending emails out about this since September 2014 but I never received one. These new requirements are active on the PayPal Sandbox but go live in September 2016. I only came across it as developing a new solution so needed the sandbox — if you’re running live you won’t know about Проблема until it hits and then you’re dead in the water. Test your entire payment system on the PayPal sandbox asap is my advice!!

Источник

Проблемы безопасных каналов

Доменная инфраструктура Microsoft довольно сложна. Например, Active Directory (AD) использует общепринятым образом определяемую и работающую схему объектов и атрибутов в базе данных, требует сетевого подключения к одноранговым контроллерам домена (DC) для своевременного обновления элементов и корректной настройки конфигурации DNS, а также имеет другие взаимозависимости с сетевой средой

Каждый компьютер, присоединяемый к домену (клиентская рабочая станция, сервер или DC), требует подключения к DC для обеспечения выполнения обязательных требований по обслуживанию в домене AD. Для рабочих станций и серверов необходимо подключение к DC того домена, которому они принадлежат, а также к DC доменов-доверителей. DC одного домена должны иметь связь с DC доменов-доверителей и доверенных доменов. Кэшированные значения, определяющие междоменные соединения, описываются термином «безопасный канал домена». Существует два типа безопасных каналов: между членом домена и DC этого же домена; между DC домена-доверителя и DC доверенного домена.

Значение безопасных каналов

Почему нужно заботиться об исправности безопасного канала? Дело в том, что все службы, связанные с доменом, в той или иной степени используют безопасный канал. Нет доступа к групповой политике? Недоступен сетевой ресурс? Не удается зарегистрироваться в домене? Во всех этих случаях следует проверить работу безопасного канала. Конечно, подобные неисправности могут быть вызваны и другими причинами, но лишь немногие из них сложнее в диагностике и более широко распространены, чем проблемы безопасного канала.

Для чего нужен безопасный канал? Напрашивается ответ: «для всего, что связано с доменом». Все службы, связанные с доменом, должны иметь возможность обнаружения DC для отправки запроса. Это верно как для члена домена (например, рабочей станции или рядового сервера), так и для DC. Обеспечение доступности эффективно реагирующего DC — функция безопасного канала. Если с сервером нельзя связаться и отправить запрос, то службы не работают.

В частности, пользователь, подключающийся к сайту SharePoint, настроенному на работу с Kerberos, должен запросить билет Kerberos, предъявляемый серверу SharePoint для авторизации. Компьютер пользователя просматривает кэшированные данные о безопасном канале домена (кэш, обслуживаемый службой NetLogon), определяя целевой DC для отправки запроса на билет Kerberos. Если по какой-либо причине DC не отвечает, то запрос на билет не формируется, и аутентификация с использованием Kerberos при подключении к SharePoint не работает. В зависимости от архитектуры SharePoint, результатом может быть отказ в доступе к сайту – и все из-за проблемы безопасного канала.

Рассмотрим типовой мультидоменный сценарий. Предположим, что пользователь из домена A регистрируется в системе на компьютере B в домене B. Регистрация пользователя обрабатывается в соответствии с групповой политикой, и на DC домена А по протоколу LDAP посылается запрос с тем, чтобы определить, какая политика применима к пользователю А. Как компьютер B, принадлежащий домену B, узнает, куда отправлять сетевой трафик, чтобы выяснить применяемую политику домена А? Это возможно благодаря тому, что сведения о сетевом расположении домена и DC постоянно обновляются. Актуальность информации поддерживается службой NetLogon на каждом компьютере, присоединенном к домену Windows. NetLogon постоянно формирует список доступных DC и доменов (при наличии отношений доверия). На экране 1 приведен фрагмент журнала отладки NetLogon, иллюстрирующий этот непрерывный процесс. Вы можете просмотреть журнал отладки NetLogon на своем компьютере, следуя инструкциям, приведенным в статье Microsoft «Enabling debug logging for the NetLogon service» (http://support.microsoft.com/kb/109626).

.jpg) |

| Экран 1. Фрагмент журнала отладки NetLogon |

На верхнем уровне проблемы безопасного канала могут быть сведены к неполадкам сетевого подключения. Если проблемы с подключением носят перемежающийся характер, то все службы работают тогда, когда работает сеть. Постоянные проблемы подключения порождают ситуацию неисправного безопасного канала, что, в свою очередь, приводит к несовпадению общего секрета между компьютером и AD, в результате чего компьютер перестает быть доверенным. Совокупный эффект заключается в том, что никто не может войти в домен и получить доступ к доменным ресурсам.

На клиентском компьютере или рядовом сервере неисправность безопасного канала негативно отражается на аутентификации доступа к сетевым и прочим службам. На DC это может препятствовать репликации AD и вызывать препятствия для входа в систему и доступа, если проблема остается нерешенной.

Выявление проблемы безопасного канала

Лучший способ обнаружить проблему безопасного канала – задействовать функцию I_NetLogonControl2. I_NetlogonControl2 – это одна из функций, используемых службой NetLogon (она есть на любом компьютере с Windows любой версии) для поддержания сведений о доступных доменах и DC.

В распоряжении администратора есть три простых инструмента для вызова этой функции и быстрого получения информации о возможности подключения к определенному домену и DC: NLTest, PowerShell и WMI.

NLTest.exe. Утилита NLTest.exe была выпущена в комплекте средств поддержки Windows 2000 и Windows Server 2003 и включена по умолчанию в большинство более новых версий Windows. Параметр sc_verify вызывает I_NetlogonControl2, и вам остается указать проблемный домен.

Если проблема безопасного канала не исчезает, то есть если общий секрет на компьютере не совпадает с общим секретом в AD для этого компьютера, исправить ошибку поможет параметр sc_reset.

PowerShell. В PowerShell 2.0 добавлена команда PowerShell Test-ComputerSecureChannel, которая также вызывает I_NetLogonControl2, но обеспечивает минимум информации, возвращая ответ True, если безопасный канал домена исправен, а DC доступен, либо, в противном случае, ответ False.

Подобно NLTest.exe, команда Test-ComputerSecureChannel может применяться и для исправления ошибки с использованием ключа Repair.

WMI. С помощью класса win32_ntdomain инструментарий управления Windows (WMI) позволяет запросить все домены, о которых знает компьютер. WMI полезен в случаях, когда на тестируемом компьютере нельзя рассчитывать на средства PowerShell. Заметим, что в приведенном ниже примере (где Win32_NTDomain вызывается через команду PowerShell Get-WMIObject с использованием псевдонима GWMI) в качестве ответа возвращается только локальный домен, но может быть возвращен любой домен, связанный с локальным доменом отношениями доверия.

Заметим, что состояние OK в этом примере соответствует ответу True или False, возвращаемому командой Test-ComputerSecureChannel, и указывает на работоспособность или неработоспособность безопасного канала.

Устранение проблемы безопасного канала

Пользователям, обращающимся в службу поддержки Microsoft, высылается дополнительный пакет сбора данных. Вместо собственной команды PowerShell Test-ComputerSecureChannel в пакете используется WMI-класс Win32_NTDomain (вызываемый из PowerShell), что позволяет запускать тест даже на более старых операционных системах, таких как Windows XP и Windows 2003. Для иллюстрации применения теста ниже приведены два примера сценариев, которые можно самостоятельно запустить в окне PowerShell, см. листинг 1 и листинг 2.

В первом примере выполняется сбор информации о безопасном канале текущего домена, а также основных сведений о лесе. На экране 2 приведены результаты.

.jpg) |

| Экран 2. Результаты работы первого сценария |

Для выявления любой проблемы создается тест как сценарий PowerShell (файл. ps1), а к возвращаемому состоянию добавляется условный оператор ‘if’. Можно также указать имя домена, как показано в примере, показанном в Листинге 2.

В практике диагностики Microsoft этот сценарий превращен в простую функцию, которую можно использовать повторно.

Обнаружение проблем безопасного канала в корпоративной среде – сложная задача, зато их устранение может оказаться значительно проще. Надеюсь, эта статья предоставит вам удобные инструменты диагностики.

Листинг 1. Сценарий проверки безопасного канала

Листинг 2. Усовершенствованный сценарий проверки

Источник

Содержание

- Проблемы безопасных каналов

- Значение безопасных каналов

- Выявление проблемы безопасного канала

- Устранение проблемы безопасного канала

- Сообщения об ошибках (WinHTTP. h)

- Remarks

- Управление изменениями в подключениях безопасного канала Netlogon, связанными с CVE-2020-1472

- Сводка

- Сроки выпуска обновлений для устранения уязвимости Netlogon CVE-2020-1472

- Руководство по развертыванию: развертывание обновлений и обеспечение соответствия

- Развертывание обновлений за 11 августа 2020 г.

- Обнаружение несоответствующих устройств с помощью события с кодом 5829

- Шаг 2b. ИСПРАВЛЕНИЕ

- Исправление событий с кодами 5827 и 5828

- Исправление события с кодом 5829

- Разрешение уязвимых подключений из сторонних устройств

- Шаг 3a. ВКЛЮЧЕНИЕ

- Переход в режим применения политик до этапа применения политик в феврале 2022 г.

- Шаг 3b. Этап применения политик

- Развертывание обновлений за 9 февраля 2022 г.

- Групповая политика «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon»

- Ошибки в журнале событий Windows, связанные с CVE-2020-1472

Проблемы безопасных каналов

Доменная инфраструктура Microsoft довольно сложна. Например, Active Directory (AD) использует общепринятым образом определяемую и работающую схему объектов и атрибутов в базе данных, требует сетевого подключения к одноранговым контроллерам домена (DC) для своевременного обновления элементов и корректной настройки конфигурации DNS, а также имеет другие взаимозависимости с сетевой средой

Каждый компьютер, присоединяемый к домену (клиентская рабочая станция, сервер или DC), требует подключения к DC для обеспечения выполнения обязательных требований по обслуживанию в домене AD. Для рабочих станций и серверов необходимо подключение к DC того домена, которому они принадлежат, а также к DC доменов-доверителей. DC одного домена должны иметь связь с DC доменов-доверителей и доверенных доменов. Кэшированные значения, определяющие междоменные соединения, описываются термином «безопасный канал домена». Существует два типа безопасных каналов: между членом домена и DC этого же домена; между DC домена-доверителя и DC доверенного домена.

Значение безопасных каналов

Почему нужно заботиться об исправности безопасного канала? Дело в том, что все службы, связанные с доменом, в той или иной степени используют безопасный канал. Нет доступа к групповой политике? Недоступен сетевой ресурс? Не удается зарегистрироваться в домене? Во всех этих случаях следует проверить работу безопасного канала. Конечно, подобные неисправности могут быть вызваны и другими причинами, но лишь немногие из них сложнее в диагностике и более широко распространены, чем проблемы безопасного канала.

Для чего нужен безопасный канал? Напрашивается ответ: «для всего, что связано с доменом». Все службы, связанные с доменом, должны иметь возможность обнаружения DC для отправки запроса. Это верно как для члена домена (например, рабочей станции или рядового сервера), так и для DC. Обеспечение доступности эффективно реагирующего DC — функция безопасного канала. Если с сервером нельзя связаться и отправить запрос, то службы не работают.

В частности, пользователь, подключающийся к сайту SharePoint, настроенному на работу с Kerberos, должен запросить билет Kerberos, предъявляемый серверу SharePoint для авторизации. Компьютер пользователя просматривает кэшированные данные о безопасном канале домена (кэш, обслуживаемый службой NetLogon), определяя целевой DC для отправки запроса на билет Kerberos. Если по какой-либо причине DC не отвечает, то запрос на билет не формируется, и аутентификация с использованием Kerberos при подключении к SharePoint не работает. В зависимости от архитектуры SharePoint, результатом может быть отказ в доступе к сайту – и все из-за проблемы безопасного канала.

Рассмотрим типовой мультидоменный сценарий. Предположим, что пользователь из домена A регистрируется в системе на компьютере B в домене B. Регистрация пользователя обрабатывается в соответствии с групповой политикой, и на DC домена А по протоколу LDAP посылается запрос с тем, чтобы определить, какая политика применима к пользователю А. Как компьютер B, принадлежащий домену B, узнает, куда отправлять сетевой трафик, чтобы выяснить применяемую политику домена А? Это возможно благодаря тому, что сведения о сетевом расположении домена и DC постоянно обновляются. Актуальность информации поддерживается службой NetLogon на каждом компьютере, присоединенном к домену Windows. NetLogon постоянно формирует список доступных DC и доменов (при наличии отношений доверия). На экране 1 приведен фрагмент журнала отладки NetLogon, иллюстрирующий этот непрерывный процесс. Вы можете просмотреть журнал отладки NetLogon на своем компьютере, следуя инструкциям, приведенным в статье Microsoft «Enabling debug logging for the NetLogon service» (http://support.microsoft.com/kb/109626).

.jpg) |

| Экран 1. Фрагмент журнала отладки NetLogon |

На верхнем уровне проблемы безопасного канала могут быть сведены к неполадкам сетевого подключения. Если проблемы с подключением носят перемежающийся характер, то все службы работают тогда, когда работает сеть. Постоянные проблемы подключения порождают ситуацию неисправного безопасного канала, что, в свою очередь, приводит к несовпадению общего секрета между компьютером и AD, в результате чего компьютер перестает быть доверенным. Совокупный эффект заключается в том, что никто не может войти в домен и получить доступ к доменным ресурсам.

На клиентском компьютере или рядовом сервере неисправность безопасного канала негативно отражается на аутентификации доступа к сетевым и прочим службам. На DC это может препятствовать репликации AD и вызывать препятствия для входа в систему и доступа, если проблема остается нерешенной.

Выявление проблемы безопасного канала

Лучший способ обнаружить проблему безопасного канала – задействовать функцию I_NetLogonControl2. I_NetlogonControl2 – это одна из функций, используемых службой NetLogon (она есть на любом компьютере с Windows любой версии) для поддержания сведений о доступных доменах и DC.

В распоряжении администратора есть три простых инструмента для вызова этой функции и быстрого получения информации о возможности подключения к определенному домену и DC: NLTest, PowerShell и WMI.

NLTest.exe. Утилита NLTest.exe была выпущена в комплекте средств поддержки Windows 2000 и Windows Server 2003 и включена по умолчанию в большинство более новых версий Windows. Параметр sc_verify вызывает I_NetlogonControl2, и вам остается указать проблемный домен.

Если проблема безопасного канала не исчезает, то есть если общий секрет на компьютере не совпадает с общим секретом в AD для этого компьютера, исправить ошибку поможет параметр sc_reset.

PowerShell. В PowerShell 2.0 добавлена команда PowerShell Test-ComputerSecureChannel, которая также вызывает I_NetLogonControl2, но обеспечивает минимум информации, возвращая ответ True, если безопасный канал домена исправен, а DC доступен, либо, в противном случае, ответ False.

Подобно NLTest.exe, команда Test-ComputerSecureChannel может применяться и для исправления ошибки с использованием ключа Repair.

WMI. С помощью класса win32_ntdomain инструментарий управления Windows (WMI) позволяет запросить все домены, о которых знает компьютер. WMI полезен в случаях, когда на тестируемом компьютере нельзя рассчитывать на средства PowerShell. Заметим, что в приведенном ниже примере (где Win32_NTDomain вызывается через команду PowerShell Get-WMIObject с использованием псевдонима GWMI) в качестве ответа возвращается только локальный домен, но может быть возвращен любой домен, связанный с локальным доменом отношениями доверия.

Заметим, что состояние OK в этом примере соответствует ответу True или False, возвращаемому командой Test-ComputerSecureChannel, и указывает на работоспособность или неработоспособность безопасного канала.

Устранение проблемы безопасного канала

Пользователям, обращающимся в службу поддержки Microsoft, высылается дополнительный пакет сбора данных. Вместо собственной команды PowerShell Test-ComputerSecureChannel в пакете используется WMI-класс Win32_NTDomain (вызываемый из PowerShell), что позволяет запускать тест даже на более старых операционных системах, таких как Windows XP и Windows 2003. Для иллюстрации применения теста ниже приведены два примера сценариев, которые можно самостоятельно запустить в окне PowerShell, см. листинг 1 и листинг 2.

В первом примере выполняется сбор информации о безопасном канале текущего домена, а также основных сведений о лесе. На экране 2 приведены результаты.

.jpg) |

| Экран 2. Результаты работы первого сценария |

Для выявления любой проблемы создается тест как сценарий PowerShell (файл. ps1), а к возвращаемому состоянию добавляется условный оператор ‘if’. Можно также указать имя домена, как показано в примере, показанном в Листинге 2.

В практике диагностики Microsoft этот сценарий превращен в простую функцию, которую можно использовать повторно.

Обнаружение проблем безопасного канала в корпоративной среде – сложная задача, зато их устранение может оказаться значительно проще. Надеюсь, эта статья предоставит вам удобные инструменты диагностики.

Листинг 1. Сценарий проверки безопасного канала

Листинг 2. Усовершенствованный сценарий проверки

Источник

Сообщения об ошибках (WinHTTP. h)

Значения ошибок, имена которых начинаются с «ERROR _ WinHTTP _ «, относятся к функциям WinHTTP. функции WinHTTP также возвращают Windows сообщения об ошибках, если это уместно.

Ошибка _ _ службы автоматического _ прокси-сервера WinHTTP _ _

Ошибка _ _ при автообнаружении WinHTTP _

Ошибка _ WinHTTP _ неверный _ _ Скрипт автоматического прокси _

Произошла ошибка при исполнении кода скрипта в файле автоматической настройки прокси-сервера (PAC).

Ошибка _ WinHTTP _ не удается _ вызвать _ после _ открытия

Ошибка _ WinHTTP _ не удается _ вызвать _ после _ отправки

Ошибка _ WinHTTP _ не может _ вызвать _ перед _ открытием

Ошибка _ WinHTTP _ не может _ вызвать _ перед _ отправкой

Ошибка _ WinHTTP _ не удается _ подключиться

Возвращается при сбое соединения с сервером.

Ошибка _ _ _ требуется сертификат проверки подлинности клиента WinHTTP _ _

Windows Server 2003 с пакетом обновления 1 и Windows XP с пакетом обновления 2 (SP2): Эта ошибка не поддерживается.

Ошибка _ WinHTTP _ _ сертификат клиента _ без _ доступа _ закрытый _ ключ

У приложения нет необходимых привилегий для доступа к закрытому ключу, связанному с сертификатом клиента.

Windows Server 2003 с пакетом обновления 1 и Windows XP с пакетом обновления 2 (SP2): Эта ошибка не поддерживается.

Ошибка _ WinHTTP _ _ сертификат клиента _ без _ закрытого _ ключа

Контекст для SSL-сертификата клиента не связан с закрытым ключом. Сертификат клиента мог быть импортирован на компьютер без закрытого ключа.

Windows Server 2003 с пакетом обновления 1 и Windows XP с пакетом обновления 2 (SP2): Эта ошибка не поддерживается.

Ошибка _ при _ _ _ _ переполнении размера заголовка фрагментированной кодировки WinHTTP _

Возвращается функцией WinHttpReceiveResponse при обнаружении условия переполнения в процессе синтаксического анализа фрагментированной кодировки.

Ошибка _ _ _ требуется сертификат проверки подлинности клиента WinHTTP _ _

Windows Server 2003 с пакетом обновления 1 и Windows XP с пакетом обновления 2 (SP2): Эта ошибка не поддерживается.

Ошибка _ _ подключения WinHTTP _

Подключение к серверу было сброшено или прервано, или обнаружен несовместимый протокол SSL. Например, служба WinHTTP версии 5,1 не поддерживает SSL2, если только клиент явно не включит ее.

_заголовок ошибки _ WinHTTP _ уже _ существует

Устаревшие больше не используется.

Ошибка _ при _ _ превышении числа заголовков WinHTTP _

Ошибка _ _ _ не _ найдена заголовок WinHTTP

Не удается найти запрошенный заголовок.

Ошибка _ _ _ переполнения размера заголовка WinHTTP _

Ошибка _ WinHTTP _ неправильное _ состояние обработчика _

Не удается выполнить запрошенную операцию, так как указанный обработчик находится в неправильном состоянии.

Ошибка _ WinHTTP _ неверный _ тип обработчика _

Для этой операции указан недопустимый тип обработчика.

Ошибка _ _ внутренней _ ошибки WinHTTP

Произошла внутренняя ошибка.

Ошибка _ WinHTTP _ Недопустимый _ параметр

Ошибка _ WinHTTP _ Недопустимый _ _ запрос запроса

Устаревшие больше не используется.

Ошибка _ WinHTTP _ Недопустимый _ _ ответ сервера

Не удается выполнить синтаксический анализ ответа сервера.

Ошибка _ WinHTTP _ Недопустимый _ URL-адрес

URL-адрес является недопустимым.

Ошибка _ _ при попытке входа WinHTTP _

Ошибка при попытке входа. При обнаружении этой ошибки обработчик запроса должен быть закрыт с помощью WinHttpCloseHandle. Перед повторной попыткой функции, вызвавшей эту ошибку, должен быть создан новый обработчик запроса.

Ошибка _ _ имя WinHTTP _ не _ разрешено

Не удается разрешить имя сервера.

Ошибка _ WinHTTP _ не _ инициализирована

Устаревшие больше не используется.

Ошибка _ _ операции WinHTTP _ отменена

Операция была отменена, как правило, из-за того, что обработчик, на котором был запущен запрос, был закрыт до завершения операции.

Невозможно задать запрошенный параметр, выполняется только запрос.

Ошибка _ WinHTTP _ вне _ _ дескрипторов

Устаревшие больше не используется.

Ошибка _ _ при перенаправлении WinHTTP _

Перенаправление завершилось сбоем, так как либо изменилась схема, либо все попытки перенаправления завершились неудачей (по умолчанию пять попыток).

Ошибка _ _ запроса повторной отправки WinHTTP _

Сбой функции WinHTTP. Нужная функция может быть выполнена повторно с тем же маркером запроса.

Ошибка _ _ _ переполнения очистки ответа WinHTTP _

Возвращается, когда входящий ответ превышает ограничение внутреннего размера WinHTTP.

Ошибка _ _ при выполнении скрипта WinHTTP _ _

При выполнении скрипта произошла ошибка.

Ошибка _ WinHTTP _ _ _ _ Недопустимый CN Secure CERT

Возвращается, если различающееся имя сертификата не соответствует переданному значению (что эквивалентно ошибке » _ _ CN _ без _ сопоставления» сертификата E ).

Ошибка _ _ _ _ Недопустимая дата безопасного сертификата WinHTTP _

Указывает, что требуемый сертификат не находится в течение срока действия при проверке по текущему системному времени или отметке времени в подписанном файле, а также в том, что срок действия цепочки сертификатов не вкладывается правильно (аналогично сертификату _ электронной почты с _ истекшим периодом действия или валидитипериоднестинг ошибке CERT _ e _ ).

Ошибка _ _ _ _ _ при попытке установить безопасный сертификат WinHTTP

Указывает, что отзыв не может быть проверен, так как сервер отзыва был отключен (что эквивалентно шифрованию _ _ отзыва _ E).

Ошибка _ при _ _ отзыве безопасного сертификата WinHTTP _

Указывает, что сертификат был отозван (эквивалентно шифрованию _ E _ REVOKE).

Ошибка _ при _ _ _ неправильном _ использовании безопасного сертификата WinHTTP

Указывает, что сертификат недействителен для запрошенного использования (аналогично _ _ неправильному _ использованию CERT E).

Ошибка _ при _ _ ошибке безопасного канала WinHTTP _

Указывает, что при возникновении ошибки в защищенном канале (эквиваленты кодам ошибок, которые начинаются с «с _ E _ » и «сек _ I», _ перечисленные в файле заголовка Winerror. h).

Ошибка _ _ безопасного _ сбоя WinHTTP

В сертификате SSL (SSL), отправленном сервером, обнаружена одна или несколько ошибок. Чтобы определить тип обнаруженной ошибки, проверьте _ состояние обратного вызова WinHTTP на _ _ _ наличие уведомления о сбое в функции обратного вызова состояния. Дополнительные сведения см. в разделе _ _ обратный вызов состояния WinHTTP.

Ошибка _ WinHTTP _ безопасный _ Недопустимый _ ЦС

Указывает, что цепочка сертификатов была обработана, но была прервана в корневом сертификате, который не является доверенным для поставщика доверия (эквивалентно CERT _ E _ унтрустедрут).

Ошибка _ WinHTTP _ безопасный _ Недопустимый _ сертификат

Указывает, что сертификат является недопустимым (аналогично таким ошибкам, как _ _ роль CERT e, CERT _ e _ пасленконст, CERT _ e _ Critical, CERT _ e _, CERT _ e _ иссуерчаининг, CERT _ e _ неправильный формат и _ _ цепочка сертификатов e).

Ошибка _ при _ завершении работы WinHTTP

Поддержка функции WinHTTP завершается или выгружается.

Ошибка _ при _ истечении времени ожидания WinHTTP

Истекло время ожидания запроса.

эта ошибка может быть возвращена в результате истечения времени ожидания TCP/IP независимо от значений времени ожидания, заданных в Windows служб HTTP.

Ошибка _ WinHTTP _ не _ удалось _ скачать _ Скрипт

Не удается скачать файл PAC. Например, сервер, на который ссылается URL-адрес PAC, может быть недоступен, или сервер вернул ответ 404 не найден.

Ошибка _ _ необработанного _ типа скрипта WinHTTP _

Тип скрипта не поддерживается.

Ошибка _ WinHTTP _ Нераспознанная _ схема

В URL-адресе указана схема, отличная от «http:» или «https:».

Ошибка _ не _ хватает _ памяти

Недостаточно памяти для завершения запрошенной операции.

Заголовок: Объявлено в файле Winerror. h

Ошибка _ недостаточного _ буфера

Размер (в байтах) буфера, предоставленного функции, недостаточно для того, чтобы он содержал возвращенные данные. Дополнительные сведения см. в разделе конкретная функция.

Заголовок: Объявлено в файле Winerror. h

Ошибка _ недопустимого _ маркера

Маркер, переданный в интерфейс прикладного программирования (API), был либо недействительным, либо закрытым.

Заголовок: Объявлено в файле Winerror. h

Ошибка _ больше _ нет _ файлов

Больше файлов не найдено.

Заголовок: Объявлено в файле Winerror. h

Ошибка _ больше _ нет _ элементов

Больше элементов не найдено.

Заголовок: Объявлено в файле Winerror. h

Ошибка _ не _ поддерживается

Необходимый стек протокола не загружен, и приложение не может запустить WinSock.

Заголовок: Объявлено в файле Winerror. h

сведения о Windows XP и Windows 2000 см. в разделе требования к времени выполнения на начальной странице WinHttp.

Источник

Управление изменениями в подключениях безопасного канала Netlogon, связанными с CVE-2020-1472

Сводка

Удаленный протокол Netlogon (другое название — MS-NRPC) — это интерфейс RPC, используемый только устройствами, подключенными к домену. MS-NRPC включает метод проверки подлинности и метод создания безопасного канала Netlogon. Эти обновления внедряют определенное поведение клиента Netlogon для применения безопасного удаленного вызова процедур (RPC) с помощью безопасного канала Netlogon между компьютерами участников и контроллерами домена (DC) Active Directory (AD).

Это обновление для системы безопасности устраняет уязвимость, принудительно внедряя безопасный RPC при использовании безопасного канала Netlogon в поэтапном выпуске, описанном в разделе Сроки выпуска обновлений для устранения уязвимости Netlogon CVE-2020-1472. Чтобы обеспечить защиту леса AD, все DC должны быть обновлены, так как они будут применять безопасный RPC с безопасным каналом Netlogon. Сюда относятся контроллеры домена только для чтения (RODC).

Дополнительные сведения об уязвимости см. в статье CVE-2020-1472.

Чтобы защитить среду и предотвратить сбои, выполните следующие действия:

Примечание. Шаг 1 по установке обновлений за 11 августа 2020 г. или более поздней версии поможет устранить проблему безопасности, связанную с CVE-2020-1472, в доменах Active Directory и отношениях доверия между ними, а также на устройствах Windows. Чтобы минимизировать риск возникновения проблемы безопасности для сторонних устройств, необходимо выполнить все указанные действия.

Предупреждение. Начиная с февраля 2022 г. режим применения политик будет включен на всех контроллерах доменов Windows, чтобы блокировать уязвимые подключения на несоответствующих устройствах. Тогда вы не сможете отключить режим применения политик.

ОБНОВЛЕНИЕ контроллеров домена (обновление за 11 августа 2020 г. или более поздней версии).

ПОИСК устройств, которые используют уязвимые соединения, путем мониторинга журналов событий.

ИСПРАВЛЕНИЕ несоответствующих устройств, использующих уязвимые соединения.

ВКЛЮЧЕНИЕ режима применения политик для исправления CVE-2020-1472 в своей среде.

Примечание. Если вы используете Windows Server 2008 R2 с пакетом обновления 1 (SP1), для успешной установки обновления, устраняющего эту проблему, требуется лицензия на расширенные обновления безопасности (ESU). Дополнительные сведения о программе расширенных обновлений безопасности см. в статье Вопросы и ответы по жизненному циклу: расширенные обновления безопасности.

Сроки выпуска обновлений для устранения уязвимости Netlogon CVE-2020-1472

Обновления будут выпущены в два этапа: начальный этап — обновления, выпущенные 11 августа 2020 г. и позже, и этап применения политик — обновления, выпущенные 9 февраля 2022 г. и позже.

Этап начального развертывания начинается с обновлений, выпущенных 11 августа 2020 г., и продолжается с последующими обновлениями до этапа применения политик. Эти и последующие обновления изменяют протокол Netlogon для защиты устройств с Windows по умолчанию, регистрируют события обнаружения несоответствующих устройств и добавляют возможность включения защиты для всех устройств, подключенных к домену, с явными исключениями. Этот выпуск:

Внедряет использование безопасного RPC для учетных записей компьютеров на устройствах с Windows.

Внедряет использование безопасного RPC для учетных записей доверия.

Внедряет использование безопасного RPC для всех контроллеров доменов (DC) Windows и других контроллеров доменов.

Включает новую групповую политику для разрешения несоответствующих учетных записей устройств (использующих уязвимые подключения безопасного канала Netlogon). Даже если DC работают в режиме применения политик или после этапа применения политик, разрешенным устройствам не будет отказано в подключении.

Раздел реестра FullSecureChannelProtection для включения режима применения политик DC во всех учетных записях компьютеров (этап применения политик обновит DC до режима применения политик DC).

Включает новые события в случае отказа учетных записей или ожидающегося отказа в режиме применения политик DC (с продолжением на этапе применения политик). Конкретные коды событий описаны ниже в этой статье.

Устранение рисков заключается в установке обновления на все DC и RODC, отслеживание новых событий и исправление проблем с несоответствующими устройствами, использующими уязвимые подключения безопасного канала Netlogon. Учетным записям компьютеров на несоответствующих устройствах может быть разрешено использовать уязвимые подключения безопасного канала Netlogon. Но следует их обновить для поддержки безопасного RPC для Netlogon и как можно скорее внедрить учетную запись для устранения риска атаки.

Выпуск за 9 февраля 2022 г. знаменует переход на этап применения политик. Теперь DC будут находиться в режиме применения политик независимо от значения раздела реестра режима применения политик. Для этого на всех устройствах с Windows и других устройствах требуется использовать безопасный RPC с безопасным каналом Netlogon или явным образом разрешить учетную запись, добавив исключение для несоответствующих устройств. Этот выпуск:

Внедряет использование безопасного RPC для учетных записей компьютеров на устройствах без Windows, если отсутствует разрешение от групповой политики «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon».

Запись журнала для события с кодом 5829 будет удалена. Так как все уязвимые подключения запрещаются, в журнале системных событий теперь будут отображаться только события с кодом 5827 и 5828.

Руководство по развертыванию: развертывание обновлений и обеспечение соответствия

(а) После устранения всех событий предупреждений можно включить полную защиту, развернув режим применения политик DC. (b) Все предупреждения следует устранить до обновления этапа применения политик от 9 февраля 2022 г.

Развертывание обновлений за 11 августа 2020 г.

Разверните обновления за 11 августа для всех соответствующих контроллеров домена (DC) в лесу, включая контроллеры домена только для чтения (RODC). После развертывания этого обновления исправленные DC:

Начнут применять безопасный RPC во всех учетных записях устройств с Windows, учетных записях доверия и всех DC.

Регистрируют события с кодами 5827 и 5828 в журнале системных событий, если подключения запрещены.

Регистрируют события с кодами 5830 и 5831 в журнале системных событий, если подключения разрешены групповой политикой «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon».

Регистрируют событие с кодом 5829 в журнале системных событий, когда разрешается уязвимое подключение безопасного канала Netlogon. Эти события следует исправить до настройки режима применения политик DC или до начала этапа применения политик 9 февраля 2022 г.

Обнаружение несоответствующих устройств с помощью события с кодом 5829

После применения к DC обновлений за 11 августа 2020 г. в журналах событий DC могут собираться события, чтобы определить, какие устройства в вашей среде используют уязвимые подключения безопасного канала Netlogon (называемые в этой статье несоответствующими устройствами). Отслеживайте исправленные DC для событий с кодом 5829. Эти события будут содержать важные сведения для определения несоответствующих устройств.

Чтобы отслеживать события, используйте доступные программы мониторинга событий или сценарий для отслеживания своих DC. Пример сценария, который можно адаптировать к своей среде, см. в разделе Сценарий для отслеживания кодов событий, связанных с обновлениями Netlogon для CVE-2020-1472

Шаг 2b. ИСПРАВЛЕНИЕ

Исправление событий с кодами 5827 и 5828

Поддерживаемые версии Windows, которые были полностью обновлены, по умолчанию не должны использовать уязвимые подключения безопасного канала Netlogon. Если одно из этих событий зарегистрировано в журнале системных событий для устройства с Windows:

Убедитесь, что на устройстве используется поддерживаемая версия Windows.

Полностью обновите устройство.

Для устройств без Windows, выступающих в роли DC, эти события регистрируются в журнале системных событий при использовании уязвимых подключений безопасного канала Netlogon. Если регистрируется одно из этих событий:

Рекомендация. Обратитесь к изготовителю устройства (OEM) или поставщику программного обеспечения, чтобы получить поддержку для безопасного RPC с безопасным каналом Netlogon

Если несоответствующий DC поддерживает безопасный RPC с безопасным каналом Netlogon, включите безопасный RPC на DC.

Если несоответствующий DC в настоящее время НЕ поддерживает безопасный RPC, обратитесь к изготовителю устройства (OEM) или поставщику программного обеспечения, чтобы получить обновление, поддерживающее безопасный RPC с безопасным каналом Netlogon.

Прекратите использование несоответствующего DC.

Уязвимость. Если несоответствующий DC не может обеспечить поддержку безопасного RPC с безопасным каналом Netlogon до перевода DC в режим применения политик, добавьте DC с помощью групповой политики «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon», описанной ниже.

Предупреждение. Разрешение DC использовать уязвимые подключения с помощью групповой политики сделает лес уязвимым для атаки. Конечной целью должно быть исправление или удаление всех учетных записей из этой групповой политики.

Исправление события с кодом 5829

Событие с кодом 5829 создается, если на этапе начального развертывания разрешено уязвимое подключение. Такие подключения будут запрещены в режиме применения политик DC. Для этих событий нужно обратить внимание на имя компьютера, домен и версии ОС, идентифицированные для определения несоответствующих устройств, и на способы их исправления.

Способы исправления несоответствующих устройств:

Рекомендация. Обратитесь к изготовителю устройства (OEM) или поставщику программного обеспечения, чтобы получить поддержку для безопасного RPC с безопасным каналом Netlogon:

Если несоответствующее устройство поддерживает безопасный RPC с безопасным каналом Netlogon, включите безопасный RPC на устройстве.

Если несоответствующее устройство в настоящее время НЕ поддерживает безопасный RPC с безопасным каналом Netlogon, обратитесь к изготовителю устройства или поставщику программного обеспечения, чтобы получить обновление, разрешающее включить безопасный RPC с безопасным каналом Netlogon.

Прекратите использование несоответствующего устройства.

Уязвимость. Если несоответствующее устройство не может обеспечить поддержку безопасного RPC с безопасным каналом Netlogon до перевода DC в режим применения политик, добавьте устройство с помощью групповой политики «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon», описанной ниже.

Предупреждение. Разрешение учетным записям устройств использовать уязвимые подключения с помощью групповой политики подвергнет эти учетные записи AD риску. Конечной целью должно быть исправление или удаление всех учетных записей из этой групповой политики.

Разрешение уязвимых подключений из сторонних устройств

Используйте групповую политику «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon», чтобы добавить несоответствующие учетные записи. Это следует рассматривать только в качестве краткосрочного решения, пока несоответствующие устройства не будут исправлены, как описано выше. Примечание. Разрешение уязвимых подключений для несоответствующих устройств следует предоставлять с осторожностью, учитывая неизвестное влияние на безопасность.

Создание групп безопасности для учетных записей, которым будет разрешено использовать уязвимый безопасный канал Netlogon.

В групповой политике выберите «Конфигурация компьютера» > «Параметры Windows» > «Параметры безопасности» > «Локальные политики» > «Параметры безопасности»

Если имеется группа администраторов или любая другая группа, не созданная специально для использования с этой групповой политикой, удалите ее.

Добавьте группу безопасности, созданную специально для использования с этой групповой политикой, в дескриптор безопасности с параметром «Разрешить». Примечание. Параметр «Запретить» соответствует поведению без добавления учетной записи, то есть учетным записям будет запрещено создавать уязвимые безопасные каналы Netlogon.

После добавления групп безопасности групповая политика должна реплицироваться на каждый DC.

Периодически отслеживайте события 5827, 5828 и 5829, чтобы определить, какие учетные записи используют уязвимые подключения безопасного канала.

При необходимости добавляйте эти учетные записи компьютеров в группы безопасности. Рекомендация. Используйте группы безопасности в групповой политике и добавляйте учетные записи в группу, чтобы это участие реплицировались в рамках обычной репликации AD. Это позволит избежать частого обновления групповой политики и задержек репликации.

После исправления всех несоответствующих устройств вы можете перевести свои DC в режим применения политик (см. следующий раздел).

Шаг 3a. ВКЛЮЧЕНИЕ

Переход в режим применения политик до этапа применения политик в феврале 2022 г.

После исправления всех несоответствующих устройств путем включения безопасного RPC или разрешения уязвимых подключений с помощью групповой политики «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon» присвойте разделу реестра FullSecureChannelProtection значение 1.

Примечание. Если вы используете групповую политику «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon» убедитесь в репликации и применении групповой политики ко всем DC до настройки раздела реестра FullSecureChannelProtection.

После развертывания раздела реестра FullSecureChannelProtection контроллеры домена (DC) будут находиться в режиме применения политик. Этот параметр требует, чтобы все устройства, использующие безопасный канал Netlogon, отвечали одному из следующих условий:

Использование безопасного RPC.

Внимание! Сторонние клиенты, не поддерживающие безопасный RPC с подключениями безопасного протокола Netlogon, будут запрещены после развертывания раздела реестра режима применения политик DC, что может нарушить службы рабочей среды.

Шаг 3b. Этап применения политик

Развертывание обновлений за 9 февраля 2022 г.

Развертывание обновлений, выпущенных 9 февраля 2022 г. и позднее, включит режим применения политик DC. Режим применения политик DC — это состояние, при котором все подключения Netlogon должны использовать безопасный RPC или учетная запись должна быть добавлена в групповую политику «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon». В этот момент раздел реестра FullSecureChannelProtection больше не нужен и больше не будет поддерживаться.

Групповая политика «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon»

Рекомендуется использовать группы безопасности в групповой политике, чтобы участие реплицировались в рамках обычной репликации AD. Это позволит избежать частого обновления групповой политики и задержек репликации.

Путь политики и имя параметра

Путь политики: «Конфигурация компьютера» > «Параметры Windows» > «Параметры безопасности» > «Локальные политики» > «Параметры безопасности»

Имя параметра: «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon»

Требуется перезагрузка? Нет

Этот параметр безопасности определяет, обходит ли контроллер домена безопасный RPC для подключений безопасного канала Netlogon для определенных учетных записей компьютеров.

Эту политику следует применить ко всем контроллерам домена в лесу, включив политику в OU контроллеров домена.

При настройке списка «Создание уязвимых подключений» (список разрешений):

Разрешить. Контроллер домена позволит определенным группам и учетным записям использовать безопасный канал Netlogon без безопасного RPC.

Запретить. Этот параметр соответствует поведению по умолчанию. Контроллер домена потребует, чтобы определенные группы и учетные записи использовали безопасный канал Netlogon с безопасным RPC.

Предупреждение. Включение этой политики предоставит доступ к вашим устройствам, подключенным к домену, и к вашему лесу Active Directory, что может подвергнуть их риску. Эту политику следует использовать в качестве временной меры для сторонних устройств при развертывании обновлений. После обновления стороннего устройства для поддержки использования безопасного RPC с безопасными каналами Netlogon следует удалить учетную запись из списка «Создание уязвимых подключений». Дополнительные сведения о риске настройки учетных записей с разрешением уязвимых подключений безопасного канала Netlogon см. на странице https://go.microsoft.com/fwlink/?linkid=2133485.

По умолчанию: Эта политика не настроена. Никакие компьютеры и учетные записи доверия не исключаются явным образом из обязательного применения безопасного RPC с подключениями безопасного канала Netlogon.

Эта политика поддерживается в Windows Server 2008 R2 с пакетом обновления 1 (SP1) и более поздних версиях.

Ошибки в журнале событий Windows, связанные с CVE-2020-1472

Существует три категории событий.

1. События, регистрируемые при отказе в подключении из-за попыток уязвимого подключения безопасного канала Netlogon:

Ошибка 5827 (учетные записи компьютеров)

Ошибка 5828 (учетные записи доверия)

2. События, регистрируемые при разрешении подключения, так как учетная запись была добавлена в групповую политику «Контроллер домена: разрешить уязвимые подключения безопасного канала Netlogon»:

Предупреждение 5830 (учетные записи компьютеров)

Предупреждение 5831 (учетные записи доверия)

3. События, регистрируемые в том случае, если подключение разрешено в исходном выпуске, но будет запрещено в режиме применения политик DC:

Предупреждение 5829 (учетные записи компьютеров)

Событие с кодом 5827 регистрируется, если запрещено уязвимое подключение безопасного канала Netlogon из учетной записи компьютера.

Источник

Содержание

- 1 Устранение проблем с невозможностью скачивания файлов в Яндекс.Браузере

- 1.1 Причины невозможности скачать файлы из Яндекс.Браузера на компьютер

- 1.2 Причина 1: нехватка места на жестком диске

- 1.3 Причина 2: низкая скорость сети

- 1.4 Причина 3: отсутствие заданной папки для скачивания файлов

- 1.5 Причина 4: повреждение папки профиля

- 1.6 Причина 5: вирусная активность

- 1.7 Причина 6: некорректная работа браузера

- 1.8 Причина 7: блокировка скачивания антивирусом

- 1.9 Причина 8: сбой в работе системы

- 1.10 Помогла ли вам эта статья?

- 2 Расширения Google Chrome ошибка сети – устранение неполадок

- 2.1 Причины неполадки

- 2.2 Обновление браузера

- 2.3 Изменение файла hosts

- 2.4 Если проблема не решена