Download Windows Speedup Tool to fix errors and make PC run faster

A virtual private network (VPN) is mostly used to protect a user’s privacy in the online world and skit their physical location. While most of the time these perform well, there are some occasions when the user can encounter errors, crashes, or different connection issues with their VPN program. When your VPN is not working, not connecting, or has been blocked, there are some quick fixes you can try to get it solved. Though there are many possible errors that a user can encounter with VPNs, there are a few who gain more eminence than others; one such error code is VPN Error 13801, IKE authentication credentials are unacceptable

Fix VPN Error 13801 on Windows 11/10

This Internet Key Exchange version 2 (IKEv2) error are related to problems with the server authentication certificate. Basically, the machine certificate required for authentication is either invalid or doesn’t exist on your client’s computer, on the server, or both.

Here’s a quick breakup of the possible causes of Error 13801:

- The machine certificate on the RAS server has expired

- The trusted root certificate to validate the RAS server certificate is absent on the client

- VPN server name as given on the client doesn’t match the subject name of the server certificate

- The machine certificate used for IKEv2 validation on RAS Server does not have “Server Authentication” as the EKU (Enhanced Key Usage).

Since the users do not have any control over the server, there’s very little that can be done to fix this issue. And in most cases, the user might have to the VPN provider’s help desk and get them to repair the error 13801.

VPN error 13801 clearly references the protocols being used by the VPN service, so you don’t have to waste time figuring out what IKEv2 for VPN error 1380 is. Look for the correct IKEv2 certificate in the documentation provided by the VPN admin. There are a few ways in which you can confirm this issue:

- The certificate does not have the required Enhanced Key Usage (EKU) values assigned

- The machine certificate on the RAS server has expired.

- The trusted root for the certificate is not present on the client.

- The subject name of the certificate does not match the remote computer

Let’s look at these options in detail:

The certificate does not have the required Enhanced Key Usage (EKU) values assigned

You can check it by the following steps:

1] On the VPN server, run mmc, add snap-in ‘certificates.’

2] Expand certificates-personal-certificates, double click the certificate installed

3] Click detail for ‘enhanced key usage’, verify if there is ‘server authentication’ below

The machine certificate on the RAS server has expired.

If the issue is caused by this reason, connect the CA administrator and enroll a new certificate that doesn’t expire.

The trusted root for the certificate is not present on the client.

If the client and server are domain members, the root certificate will be installed automatically in ‘trusted root certification authorities.’ You can check if the certificate is present on the client here.

Related errors:

- VPN Error 789, The L2TP connection attempt failed

- VPN error 812, Connection prevented because of a policy configured on RAS/VPN server

- VPN Error 720, Error connecting to a VPN Connection

- VPN Error 868, Name of the Remote Access Server did not resolve

- VPN Error 809, Network connection between your computer and the VPN server could not be established.

The subject name of the certificate does not match the remote computer

You can verify using the below steps:

1] On the client, open ‘VPN connection properties’, click ‘General.’

2] In ‘host name or IP address of destination’ you will need to enter the ‘subject name’ of the certificate used by the VPN server instead of the IP address of the VPN server.

Note: The subject name of the server’s certificate is usually configured as the FQDN of the VPN server.

When to call your VPN Server administrator

Having to deal with VPN errors can be extremely frustrating, and when you cannot troubleshoot them independently, the frustration is even more. That’s exactly the case with VPN Error 13801, so waste no time and contact your VPN administrator to make sure the correct certificate is configured on your PC, which is validated by the remote server.

Ankit Gupta is a writer by profession and has more than 7 years of global writing experience on technology and other areas. He follows technological developments and likes to write about Windows & IT security. He has a deep liking for wild life and has written a book on Top Tiger Parks of India.

- Remove From My Forums

-

Вопрос

-

Всем доброго!

Настроил я сервак впн для работы с ikev2. Но не очень понял в чем проблема при подключении: Пока проверяю внутри сети на отдельной машине. Если в свойствах впн подключения на клиенте указано полное доменное имя впн сервера vpnserver.firma.local,

то я могу подключиться к серверу, если указать просто vpnserver без домена, то клиентское подключение сообщает «неприемлемые учетные данные проверки подлинности ike». И соответственно, сейчас открыли все что нужно на маршрутизаторе,

чтобы можно было на впн сервак попадать уже из инета, и получается в свойствах клиентского подключения мы меняем адрес пока на внешний ip 2xx.xx.xx.xx. И при попытке подключиться к впн серверу получаем такую же ошибку «неприемлемые

учетные данные проверки подлинности ike». Это с чем может быть связано?Соответсвенно в логах ВПН сервера регистрируется вот такое событие:

«Имя журнала: System

Источник: RemoteAccess

Дата: 02.06.2017 16:04:24

Код события: 20255

Категория задачи:Отсутствует

Уровень: Ошибка

Ключевые слова:Классический

Пользователь: Н/Д

Компьютер: VPNSRV.Firma.local

Описание:

CoID={F55B7B1A-90C5-51A1-58E3-887C43DB27A2}: Следующая ошибка возникла в модуле протокола точка-точка (PPP), порт: VPN1-47, пользователь: <Непроверенный пользователь>. Таймаут согласования»Единственное место где я указал vpnserver.firma.local при настройке всего этого хозяйства (RRAS+CA+NAP) — это когда через веб интерфейс на сервере сертификатов СА (http://caserver/srvcert) делал сертификат для ВПН сервера. Там при выборе

шаблона этого сертификата становятся доступны поля и надо было заполнить поле имя. Процесс делал по видео https://www.techdays.ru/videos/1503.html.

Сталкивался кто-то с подобной конфигурацией по настройкам и такой ошибкой?

I have an AWS instance that I want to be a VPN server. It will connect Windows 7 clients to a private network in the Amazon cloud.

- I have installed Ubuntu 12.04 and the

strongswan-ikev2package. ipsec versionreportsLinux strongSwan U4.5.2/K3.2.0-52-virtual- Note that both the client and server are behind NAT (the client because it is on a local office network, and the server because it is in Amazon’s cloud). I have unblocked UDP ports 500 and 4500 on both the Amazon dashboard and the client’s firewall.

-

This is /etc/ipsec.conf:

config setup plutostart=no conn %default keyexchange=ikev2 ike=aes256-sha1-modp1024! esp=aes256-sha1! dpdaction=clear dpddelay=300s rekey=no conn win7vpn left=%any leftsubnet=<amazon VPC CIDR block> leftauth=pubkey leftcert=openssl-cert.pem leftid=<vpn server public dns name> right=%any rightsourceip=<amazon private IP address, which elastic ip is forwarded to> rightauth=eap-mschapv2 rightsendcert=never eap_identity=%any auto=add -

This is /etc/ipsec.secrets:

: RSA openssl-key.rsa TESTDOMAIN\testuser : EAP "testpassword" -

I have added the CA certificate that signed the server’s host cert to the local machine (not user) cert store so that Windows can authenticate the server.

I then try to connect to the server using the Windows 7 client as prescribed here, with one exception — I’m using the DNS name rather than the IP address. I enter the username, domain, and password in my ipsec.secrets file, and it tries to connect.

When it does, I get strongSwan logs that look like this. I munged these a bit for both censorship and clarity; CLIENTPUB/CLIENTPRIV are the client’s public and private IP addresses and AMAZONPRIV is the server’s private IP address (which is what the server’s public IP — Amazon calls this an «Elastic IP» — forwards to).

Sep 4 00:16:17 localhost charon: 14[IKE] CLIENTPUB is initiating an IKE_SA

Sep 4 00:16:17 localhost charon: 14[NET] received packet: from CLIENTPUB[500] to AMAZONPRIV[500]

Sep 4 00:16:17 localhost charon: 14[ENC] parsed IKE_SA_INIT request 0 [ SA KE No N(NATD_S_IP) N(NATD_D_IP) ]

Sep 4 00:16:17 localhost charon: 14[IKE] CLIENTPUB is initiating an IKE_SA

Sep 4 00:16:17 localhost charon: 14[IKE] local host is behind NAT, sending keep alives

Sep 4 00:16:17 localhost charon: 14[IKE] remote host is behind NAT

Sep 4 00:16:17 localhost charon: 14[ENC] generating IKE_SA_INIT response 0 [ SA KE No N(NATD_S_IP) N(NATD_D_IP) N(MULT_AUTH) ]

Sep 4 00:16:17 localhost charon: 14[NET] sending packet: from AMAZONPRIV[500] to CLIENTPUB[500]

Sep 4 00:16:17 localhost charon: 15[NET] received packet: from CLIENTPUB[4500] to AMAZONPRIV[4500]

Sep 4 00:16:17 localhost charon: 15[ENC] unknown attribute type INTERNAL_IP4_SERVER

Sep 4 00:16:17 localhost charon: 15[ENC] parsed IKE_AUTH request 1 [ IDi CERTREQ N(MOBIKE_SUP) CP(ADDR DNS NBNS SRV) SA TSi TSr ]

Sep 4 00:16:17 localhost charon: 15[IKE] received cert request for "C=US, ST=TX, O=Test CA, CN=Test CA"

Sep 4 00:16:17 localhost charon: 15[IKE] received 316 cert requests for an unknown ca

Sep 4 00:16:17 localhost charon: 15[CFG] looking for peer configs matching AMAZONPRIV[%any]...CLIENTPUB[CLIENTPRIV]

Sep 4 00:16:17 localhost charon: 15[CFG] selected peer config 'dlpvpn'

Sep 4 00:16:17 localhost charon: 15[IKE] initiating EAP-Identity request

Sep 4 00:16:17 localhost charon: 15[IKE] peer supports MOBIKE

Sep 4 00:16:17 localhost charon: 15[IKE] authentication of 'C=US, ST=TX, O=DLP Test CA, CN=vpn.example.com' (myself) with RSA signature successful

Sep 4 00:16:17 localhost charon: 15[IKE] sending end entity cert "C=US, ST=TX, O=DLP Test CA, CN=vpn.example.com"

Sep 4 00:16:17 localhost charon: 15[ENC] generating IKE_AUTH response 1 [ IDr CERT AUTH EAP/REQ/ID ]

Sep 4 00:16:17 localhost charon: 15[NET] sending packet: from AMAZONPRIV[4500] to CLIENTPUB[4500]

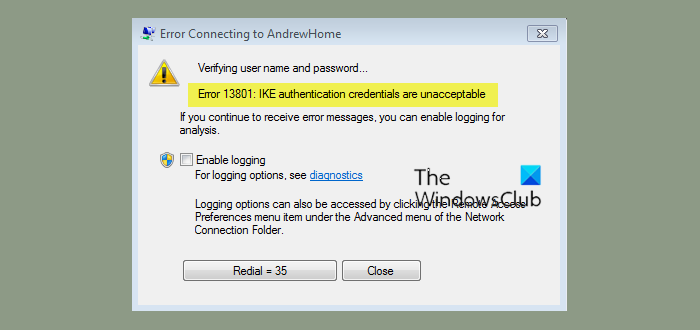

At this point, Windows pops up an error message immediately:

Verifying user name and password...

Error 13801: IKE authentication credentials are unacceptable

After a few seconds, charon tries again and then closes the connection.

Sep 4 00:16:37 localhost charon: 16[IKE] sending keep alive

Sep 4 00:16:37 localhost charon: 16[NET] sending packet: from AMAZONPRIV[4500] to CLIENTPUB[4500]

Sep 4 00:16:47 localhost charon: 03[JOB] deleting half open IKE_SA after timeout

And that’s it.

As far as I can tell, I’m following all of the instructions on the strongSwan wiki.

What am I doing wrong here?

Edit: this is definitely a problem with certificates. I disabled the extended validation checks by editing the registry and rebooting as described in MSKB926182 (lol if you wanted a link to that) and I can now connect to my VPN server with no errors. I’ll figure out how to generate certs that satisfy the requirements and add an answer. Thanks to @ecdsa for the pointer to the cert page on the strongSwan wiki that got me pointed in the right direction.

Error code: 13801

IKE authentication credentials are unacceptable. Possible causes. This error typically occurs in one of the following cases: The machine certificate used for IKEv2 validation on the RAS server doesn’t have Server Authentication under Enhanced Key Usage.

Why is my always on VPN not connecting?

If the AOVPN setup doesn’t connect clients to your internal network, the cause is likely an invalid VPN certificate, incorrect NPS policies, issues that affect the client deployment scripts, or issues that occur in Routing and Remote Access.

What are the error codes for always on VPN?

Always On VPN administrators will be familiar with error codes such as 809, 691 and 812, 853, 858, and even 13801, 13806, and 13868.

What does it mean when you get a VPN error?

The network connection between your computer and the VPN server could not be established because the remote server is not responding. This could be because one of the network devices (e.g., firewalls, NAT, routers, etc.) between your computer and the remote server is not configured to allow VPN connections.

What is error 812 always on VPN?

The connection was prevented because of a policy configured on your RAS/VPN server. Specifically, the authentication method the server used to verify your user name and password may not match the authentication method configured in your connection profile.

[resolved] How to fix VPN Error 13801/13849 | Bright VPN Free VPN to protect your privacy

How do I fix VPN error?

How to Fix VPN Not Connecting

- Change your VPN server. If something is wrong with that particular node, switching to a different one will help. …

- Reboot the device (and the router). …

- Temporarily disable firewalls/antivirus/anti-spyware. …

- Connect using a different protocol. …

- Reinstall & reboot. …

- Switch networks.

How do I bypass VPN error?

How to Bypass VPN Blocks — 10 Best Ways to Make Your VPN Undetectable

- Choose a Highly Secure VPN. …

- Use Obfuscated Servers. …

- Switch Servers to Change Your IP. …

- Change Your Port. …

- Change Your Security Protocol. …

- Switch to Mobile Data. …

- Get a Dedicated IP Address. …

- Change DNS Settings.

How do I stop VPN from blocking my internet?

When your VPN gets blocked, a manual VPN connection might be your best solution. You can try setting up a VPN connection manually on your device (for example, it’s possible on Windows 10) via inbuilt VPN functionality or an app like OpenVPN Connect or strongSwan.

How do I know if I have a VPN problem?

There are several different ways to check that your VPN service is working properly and protecting your internet traffic and personal data. Check your IP address. Take note of your current IP address, connect to a VPN server, and recheck the IP address. If it differs from the one you initially noted, your VPN works.

Why is my VPN affecting my network?

Simply put, a VPN will slow your internet connection down, because your internet traffic is going through the VPN server. It’s an extra step in the process. However, a premium VPN like NordVPN is so fast that you won’t normally notice any increased latency. The slowdown is usually invisible to the user.

What does VPN always on mean?

Always On is a Windows feature that enables the active VPN profile to connect automatically and remain connected based on triggers—namely, user sign-in, network state change, or device screen active.

Is always using VPN safe?

Yes, and yes. VPNs are safe, and you should invest in a paid VPN for the best protection. Virtual private networks are essential for online security, especially if your internet connection is through a public Wi-Fi network. They allow you many great benefits, such as bypassing censorship and accessing blocked websites.

Is always on VPN good?

Always On VPN is a good option for organizations that want their employees to work from home. It is more secure than legacy VPN solutions, it doesn’t require users to manually ‘establish’ connections, it is easier to manage than DirectAccess, and it is more reliable on poor network connections.

How does always on VPN know when to connect?

When deploying Windows 10 Always On VPN, administrators can configure Trusted Network Detection (TND) which enables clients to detect when they are on the internal network. With this option set, the client will only automatically establish a VPN connection when it is outside the trusted network.

How do I make my VPN always connected?

- If you haven’t already, add a VPN.

- Open your phone’s Settings app.

- Tap Network & internet. VPN. …

- Next to the VPN you want to change, tap Settings .

- Turn Always-on VPN on or off. If you’ve set up a VPN through an app, you won’t have the always-on option.

- If needed, tap Save.

How do I turn on always on VPN?

Always-on VPN

- Open your device’s Settings app.

- Tap Network & internet. Advanced. VPN.

- Next to the VPN that you want to change, tap Settings.

- Switch Block connections without VPN to on.

Can a VPN be hacked?

VPN services can be hacked, but it’s extremely difficult to do so. Most premium VPNs use OpenVPN or WireGuard protocols in combination with AES or ChaCha encryption – a combination almost impossible to decrypt using brute force attacks.

Can Wi-Fi block VPN?

Some Wi-Fi networks do not allow VPN connections and restrict VPN access using network or firewall settings. If this error appears when you connect to Secure VPN for the first time, it could be due to the network or firewall settings.

How do I check my VPN connection?

To see if you’re connected to the VPN while you’re doing things on your PC, hover your mouse pointer over the Network icon on the far right of the taskbar, then see if the VPN connection shows. Tip: You can also connect to a VPN through quick settings and the notification area.

What websites block VPN?

The big names that are notorious for blacklisting VPNs are Netflix, Hulu, Amazon, and the BBC. It’s hard to figure out exactly how many websites block VPN access, but the number could be in the thousands.

How can I tell if my ISP is blocking VPN?

If you’re using a VPN but somehow you’re still unable to connect to a specific website, if a message shows up forbidding access, or if you’re simply unable to connect to the internet at all, then it’s likely that your ISP is behind it.

How to reset VPN settings?

In the portal, go to the virtual network gateway that you want to reset. On the Virtual network gateway page, in the left pane, scroll down to the Support + Troubleshooting section and select Reset. On the Reset page, click Reset.

When should I turn off VPN?

When Should I Turn Off My VPN?

- 🛑 You need to set up an internet connection for the first time.

- 🛑 Your workplace doesn’t allow VPNs.

- 🛑 You only use a VPN to unblock content and aren’t concerned about keeping it on for privacy and security.

- 🛑 You visit a country like China that doesn’t allow VPN use.

Is VPN needed for home Wi-Fi?

Most people won’t need to log into a VPN service when accessing the internet from home, whether from an Android phone, a Windows computer, or other connected device. That doesn’t mean, though, that VPNs aren’t important online privacy tools, particularly when you’re accessing the internet on the go.

What ports does always on VPN use?

The initial connection is always made on UDP port 500. If a Network Address Translation (NAT) device is detected in the path, communication switches to using UDP port 4500.

I have an AWS instance that I want to be a VPN server. It will connect Windows 7 clients to a private network in the Amazon cloud.

- I have installed Ubuntu 12.04 and the

strongswan-ikev2package. ipsec versionreportsLinux strongSwan U4.5.2/K3.2.0-52-virtual- Note that both the client and server are behind NAT (the client because it is on a local office network, and the server because it is in Amazon’s cloud). I have unblocked UDP ports 500 and 4500 on both the Amazon dashboard and the client’s firewall.

-

This is /etc/ipsec.conf:

config setup plutostart=no conn %default keyexchange=ikev2 ike=aes256-sha1-modp1024! esp=aes256-sha1! dpdaction=clear dpddelay=300s rekey=no conn win7vpn left=%any leftsubnet=<amazon VPC CIDR block> leftauth=pubkey leftcert=openssl-cert.pem leftid=<vpn server public dns name> right=%any rightsourceip=<amazon private IP address, which elastic ip is forwarded to> rightauth=eap-mschapv2 rightsendcert=never eap_identity=%any auto=add -

This is /etc/ipsec.secrets:

: RSA openssl-key.rsa TESTDOMAINtestuser : EAP "testpassword" -

I have added the CA certificate that signed the server’s host cert to the local machine (not user) cert store so that Windows can authenticate the server.

I then try to connect to the server using the Windows 7 client as prescribed here, with one exception — I’m using the DNS name rather than the IP address. I enter the username, domain, and password in my ipsec.secrets file, and it tries to connect.

When it does, I get strongSwan logs that look like this. I munged these a bit for both censorship and clarity; CLIENTPUB/CLIENTPRIV are the client’s public and private IP addresses and AMAZONPRIV is the server’s private IP address (which is what the server’s public IP — Amazon calls this an «Elastic IP» — forwards to).

Sep 4 00:16:17 localhost charon: 14[IKE] CLIENTPUB is initiating an IKE_SA

Sep 4 00:16:17 localhost charon: 14[NET] received packet: from CLIENTPUB[500] to AMAZONPRIV[500]

Sep 4 00:16:17 localhost charon: 14[ENC] parsed IKE_SA_INIT request 0 [ SA KE No N(NATD_S_IP) N(NATD_D_IP) ]

Sep 4 00:16:17 localhost charon: 14[IKE] CLIENTPUB is initiating an IKE_SA

Sep 4 00:16:17 localhost charon: 14[IKE] local host is behind NAT, sending keep alives

Sep 4 00:16:17 localhost charon: 14[IKE] remote host is behind NAT

Sep 4 00:16:17 localhost charon: 14[ENC] generating IKE_SA_INIT response 0 [ SA KE No N(NATD_S_IP) N(NATD_D_IP) N(MULT_AUTH) ]

Sep 4 00:16:17 localhost charon: 14[NET] sending packet: from AMAZONPRIV[500] to CLIENTPUB[500]

Sep 4 00:16:17 localhost charon: 15[NET] received packet: from CLIENTPUB[4500] to AMAZONPRIV[4500]

Sep 4 00:16:17 localhost charon: 15[ENC] unknown attribute type INTERNAL_IP4_SERVER

Sep 4 00:16:17 localhost charon: 15[ENC] parsed IKE_AUTH request 1 [ IDi CERTREQ N(MOBIKE_SUP) CP(ADDR DNS NBNS SRV) SA TSi TSr ]

Sep 4 00:16:17 localhost charon: 15[IKE] received cert request for "C=US, ST=TX, O=Test CA, CN=Test CA"

Sep 4 00:16:17 localhost charon: 15[IKE] received 316 cert requests for an unknown ca

Sep 4 00:16:17 localhost charon: 15[CFG] looking for peer configs matching AMAZONPRIV[%any]...CLIENTPUB[CLIENTPRIV]

Sep 4 00:16:17 localhost charon: 15[CFG] selected peer config 'dlpvpn'

Sep 4 00:16:17 localhost charon: 15[IKE] initiating EAP-Identity request

Sep 4 00:16:17 localhost charon: 15[IKE] peer supports MOBIKE

Sep 4 00:16:17 localhost charon: 15[IKE] authentication of 'C=US, ST=TX, O=DLP Test CA, CN=vpn.example.com' (myself) with RSA signature successful

Sep 4 00:16:17 localhost charon: 15[IKE] sending end entity cert "C=US, ST=TX, O=DLP Test CA, CN=vpn.example.com"

Sep 4 00:16:17 localhost charon: 15[ENC] generating IKE_AUTH response 1 [ IDr CERT AUTH EAP/REQ/ID ]

Sep 4 00:16:17 localhost charon: 15[NET] sending packet: from AMAZONPRIV[4500] to CLIENTPUB[4500]

At this point, Windows pops up an error message immediately:

Verifying user name and password...

Error 13801: IKE authentication credentials are unacceptable

After a few seconds, charon tries again and then closes the connection.

Sep 4 00:16:37 localhost charon: 16[IKE] sending keep alive

Sep 4 00:16:37 localhost charon: 16[NET] sending packet: from AMAZONPRIV[4500] to CLIENTPUB[4500]

Sep 4 00:16:47 localhost charon: 03[JOB] deleting half open IKE_SA after timeout

And that’s it.

As far as I can tell, I’m following all of the instructions on the strongSwan wiki.

What am I doing wrong here?

Edit: this is definitely a problem with certificates. I disabled the extended validation checks by editing the registry and rebooting as described in MSKB926182 (lol if you wanted a link to that) and I can now connect to my VPN server with no errors. I’ll figure out how to generate certs that satisfy the requirements and add an answer. Thanks to @ecdsa for the pointer to the cert page on the strongSwan wiki that got me pointed in the right direction.

Виртуальная частная сеть или VPN используется для создания защищенных соединений. Они часто используются через Интернет для более безопасного просмотра. Такие соединения известны как VPN-туннели, которые устанавливаются между локальным клиентом и удаленным сервером.

Настройка и запуск VPN часто является сложной и сложной задачей, требующей специальных знаний и технологий. При сбое подключения программного обеспечения VPN клиентская программа сообщает об ошибке. Это сообщение обычно содержит код ошибки. Существует несколько различных кодов ошибок VPN , но некоторые из них очень распространены и появляются в большинстве случаев. Эти коды ошибок могут помочь вам решить проблемы и проблемы VPN. Вот как можно устранить типичные ошибки VPN, с которыми сталкиваются многие пользователи.

Хотя большинство VPN-сетей используют стандартные процедуры устранения неполадок в сети, существуют определенные коды ошибок, которые имеют свои собственные конкретные решения. Давайте начнем и рассмотрим, как устранять неполадки общих кодов ошибок VPN, таких как 691, 789, 800, 809, 609, 633, 0x80072746, 13801 и 0x800704C9.

Прежде чем вам нужно знать, что для программного обеспечения VPN требуются соответствующие адаптеры TAP-Windows. Большинство программ VPN загружают и устанавливают это автоматически во время их установки, но это то, что вы должны знать.

Содержание

- Устранение неполадок с распространенными кодами ошибок VPN

- 1. Код ошибки VPN 800

- 2. Коды ошибок VPN 609, 633

- 3. Код ошибки VPN 0x80072746

- 4. Код ошибки VPN 809

- 5. Код ошибки VPN 13801

- 6. Код ошибки VPN 691

- 7. Код ошибки VPN 0x800704C9

- 8. Код ошибки VPN 789

Устранение неполадок с распространенными кодами ошибок VPN

1. Код ошибки VPN 800

Описание ошибки . Это одна из самых распространенных ошибок VPN. VPN 800 происходит, когда удаленное соединение не было установлено. Обычно это указывает на то, что VPN-сервер может быть недоступен, поэтому сообщения не достигают сервера. Это может быть главным образом из-за:

- Неверное имя или адрес VPN-сервера

- Некоторые сетевые брандмауэры блокируют трафик VPN

- Клиентское устройство теряет соединение с локальной сетью.

- IPSec-переговоры, если используется туннель L2TP/IPSec, имеют неподходящую конфигурацию в параметрах безопасности

Возможная причина: Когда тип VPN-туннеля установлен как «Автоматический», и установление соединения не удается для всех VPN-туннелей, возникает ошибка 800

Возможное решение .

- Проверьте правильность адреса VPN-сервера, имени пользователя и пароля

- Настройте параметры маршрутизатора и брандмауэра, чтобы разрешить PPTP и/или VPN-транзит. TCP-порт 1723 и протокол GRE 47 должны быть открыты/включены для PPTP-VPN-подключения.

- Для пользователей Windows перейдите в Свойства VPN, перейдите на вкладку Безопасность и измените Тип VPN на Протокол туннелирования точка-точка (PPTP).

2. Коды ошибок VPN 609, 633

Описание ошибки:

- 609: был указан несуществующий тип устройства.

- 633: модем или другое соединительное устройство уже используется или неправильно настроено.

Возможная причина . Это еще одна из самых распространенных ошибок VPN. Эта проблема обычно возникает, когда подключающееся устройство VPN (то есть мини-порт) настроено неправильно, а также когда порт TCP, который используется VPN-соединением, уже используется другой программой.

Чтобы подтвердить наличие минипорта, введите netcfg.exe -q в командной строке с повышенными привилегиями. Ниже перечислены имена устройств минипорта для различных туннелей:

- PPTP-туннель: MS_PPTP

- Туннель L2TP: MS_L2TP

- Туннель переподключения VPN (IKEv2): MS_AGILEVPN

- Туннель SSTP: MS_SSTP

Возможное решение .

- Возможное решение для таких распространенных ошибок VPN – встроенная диагностика с исправлением в Windows. Это предусмотрено для проблемы «отсутствует минипорт» для VPN-подключений, которые создаются локально. Нажатие кнопки «Диагностика», отображаемой на странице «Ошибка» VPN-подключения, дает возможность «исправить», которая попытается автоматически устранить проблему, если обнаружит, что проблема отсутствует в минипорте.

- Остановка и запуск, служба диспетчера подключений удаленного доступа (rasman).

- Просто перезагрузите систему, а затем подключитесь к VPN.

3. Код ошибки VPN 0x80072746

Описание ошибки: Это одна из распространенных ошибок VPN, когда существующее соединение принудительно закрывается удаленным хостом.

Возможная причина . Эта ошибка возникает, когда привязка сертификата компьютера сервера к HTTPS не выполняется на сервере VPN, ИЛИ сертификат сервера компьютера не установлен на сервере VPN.

Возможное решение .

- Чтобы решить эту проблему, вам нужно связаться с администратором вашего VPN-сервера.Это делается для того, чтобы проверить, установлен ли соответствующий сертификат компьютера на сервере VPN или нет.

- Если он установлен правильно, необходимо проверить привязку HTTPS, выполнив следующую команду в командной строке VPN-сервера: «netsh http show ssl»

4. Код ошибки VPN 809

Сообщение об ошибке . Не удалось установить сетевое соединение между вашим компьютером и сервером VPN, поскольку удаленный сервер не отвечает.

Возможное решение . Включите порт (как указано выше) на брандмауэре/маршрутизаторе. Если это невозможно, разверните VPN-туннель на основе SSTP как на VPN-сервере, так и на VPN-клиенте, что позволяет подключаться через VPN через брандмауэры, веб-прокси и NAT.

5. Код ошибки VPN 13801

Описание ошибки . Хотя это выглядит как случайная ошибка, 13801 является одной из наиболее распространенных ошибок VPN, с которыми сталкиваются пользователи. Эта ошибка возникает, когда учетные данные аутентификации IKE недопустимы.

Возможные причины . Эта ошибка обычно возникает в одном из следующих случаев:

- Сертификат компьютера, используемый для проверки IKEv2 на RAS Server, не имеет «Аутентификация сервера» в качестве EKU (расширенное использование ключа).

- Срок действия сертификата на сервере RAS истек.

- Корневой сертификат для проверки сертификата сервера RAS отсутствует на клиенте.

- Имя сервера VPN, указанное на клиенте, не совпадает с именем субъекта сертификата сервера.

Возможное решение . К сожалению, вы не сможете решить эту проблему самостоятельно. Вам необходимо связаться с администратором вашего VPN-сервера, чтобы проверить и устранить вышеуказанную проблему. Чтобы узнать больше об этой ошибке, вы можете прочитать Блог о маршрутизации и удаленном доступе.

6. Код ошибки VPN 691

Описание ошибки . Некоторые из распространенных ошибок VPN имеют решения, которые вы можете реализовать. Код ошибки 691 является одной из таких решаемых распространенных ошибок VPN. Ошибка возникает, когда удаленному соединению было отказано, поскольку предоставленная вами комбинация имени пользователя и пароля не распознана или выбранный протокол аутентификации не разрешен на сервере удаленного доступа.

Возможная причина . Эта ошибка выдается, когда фаза аутентификации завершилась ошибкой из-за передачи неверных учетных данных.

Возможное решение .

- Убедитесь, что введено правильное имя пользователя и пароль.

- Убедитесь, что «Caps Lock» не включен при вводе учетных данных.

- Убедитесь, что протокол аутентификации, выбранный на клиенте, разрешен на сервере.

7. Код ошибки VPN 0x800704C9

Возможная причина . Это одна из распространенных ошибок VPN, которая возникает, если на сервере нет доступных портов SSTP.

Возможное решение . К счастью, вы можете устранить эту ошибку самостоятельно. Прежде всего убедитесь, что на сервере RAS достаточно портов, настроенных для удаленного доступа. Для этого выполните следующие действия:

- Запустите оснастку MMC «Маршрутизация и удаленный доступ».

- Разверните сервер, щелкните правой кнопкой мыши Порты и выберите Свойства.

- В списке Имя щелкните Минипорт WAN (SSTP), а затем нажмите Настроить.

- Измените номер, отображаемый в списке «Максимальное количество портов», в соответствии с вашими требованиями и нажмите кнопку «ОК».

Примечание. . По умолчанию для этого устройства доступно 128 портов.

- В диалоговом окне «Свойства порта» нажмите «ОК».

8. Код ошибки VPN 789

Сообщение об ошибке . Попытка подключения через L2TP завершилась неудачно, поскольку уровень безопасности обнаружил ошибку обработки во время начальных переговоров с удаленным компьютером.

Возможное решение . Это общая ошибка, возникающая при сбое согласования IPSec для соединений L2TP/IPSec. Поэтому убедитесь, что правильный сертификат используется как на стороне клиента, так и на стороне сервера – подробности см. В этом блоге. В случае использования Pre Shared Key (PSK) убедитесь, что один и тот же PSK настроен на клиенте и на компьютере с VPN-сервером.

Помимо этих распространенных ошибок VPN, есть несколько других ошибок VPN, с которыми вы можете столкнуться. Чтобы просмотреть список других ошибок VPN, их возможную причину и возможное решение, посетите TechNet . Этот пост поможет вам с кодами ошибок VPN 732, 734, 812, 806, 835, 766, 13806, 0x80070040, 0x800B0101, 0x800B0109, 0x800B010F, 0x80092013, 0x800704D4 и 0x80072746.