В сегодняшней статье поговорим о навороченном протекторе Themida. Рассмотрим простой способ обхода Themida. Я покажу, как сбросить триал программы защищенной Themida.

Еще по теме: Обход защиты StarForce

Статья в образовательных целях и не призывает к каким-либо незаконным действиям. Ни редакция spy-soft.net, ни автор не несут ответственность за ваши действия.

В статье не будем рассматривать «традиционные» способы обхода триала Themida, вместо этого рассмотрим самый простой и понятный метод взлома и патча защищенной программы.

Итак, есть приложение, которое использует третью версию Themida. Как обычно, нам понадобиться минимальный инструментарий (x64dbg и его плагины).

Следует отметить, что для обнаружения Themida не стоит полагаться на DetectItEasy. С данной защитой лучше работают ExeInfo и Nauz File Detector.

На присутствие защиты Themida в файле как бы намекает наличие между секциями

.idata и

.pdata двух секций с непроизносимыми названиями из 8 случайных символов. Но, в третьей версии разрабы уже не стесняясь прямо называют секции

.themida и

.boot. Код точно зашифрован, упакован и не поддается статическому анализу и реверсу.

Для начала попробуем загрузить защищенную протектором программу в популярный отладчик x64dbg. Конечно, все плохо: при старте отладчик проваливается в виртуальную машину, такую темную на вид, что пропадает желание с ней разбираться. Виртуальная программа сразу же палит отладчик и кроме этого она отслеживает тайминг похождения отдельных участков своего кода.

Сразу приаттачиться к уже активному процессу тоже не получается, разрабы Фемиды предусмотрели и это. Поступим чуть умнее — возможно, по прошлым статьям вы помните прекрасный анти‑антиотладочный плагин ScyllaHide для x64dbg, в котором специально для таких ленивых как я уже есть готовые профили под все популярные защиты. Разумеется, подобный профиль там есть и для Фемиды, правда, он нам не очень и поможет: во время загрузки приложения он не спасает от антиотладчика, однако приаттачиться к запущенному приложению уже позволяет.

Толку от этого мало: после этого бряка трассировка валит приложение наповал. Но это уже какой-то прогресс — далее по нашей стандартной схеме, опробованной ранее на Obsidium, Enigma и прочих протекторах, мы пробуем сдампить прерванный процесс при помощи другого специально предназначенного для этого плагина — Scylla.

Приложение успешно дампится. Будем искать точку входа и во многих случаях этого вполне хватает, но, наш случай сложный. После загрузки сдампленного файла в IDA мы обнаруживаем, что наша программа хорошенько обфусцирована: на большинстве вызовов импортируемых функций (в частности, на библиотечных вызовах QT, на котором написана анализируемая нами программа), стоят заглушки, ведущие на изрядной длины цепочки безумного код подобного вида:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 |

00007FF6F4FA521D | E9 DB2F5F00 | jmp 7FF6F55981FD 00007FF6F4FA5222 | E9 E5E31D00 | jmp 7FF6F518360C 00007FF6F4FA5227 | E9 25064500 | jmp 7FF6F53F5851 00007FF6F4FA522C | E9 375E5900 | jmp 7FF6F553B068 00007FF6F4FA5231 | 73 D5 | jae 7FF6F4FA5208 00007FF6F4FA5233 | CF | iretd 00007FF6F4FA5234 | 0026 | add byte ptr ds:[rsi],ah 00007FF6F4FA5236 | 49:89ED | mov r13,rbp ... 00007FF6F55981FD | 48:83EC 08 | sub rsp,8 00007FF6F5598201 | E9 E6DB0200 | jmp 7FF6F55C5DEC ... 00007FF6F55C5DEC | 48:83EC 08 | sub rsp,8 00007FF6F55C5DF0 | 48:83EC 08 | sub rsp,8 00007FF6F55C5DF4 | 48:81EC 08000000 | sub rsp,8 00007FF6F55C5DFB | 48:891C24 | mov qword ptr ss:[rsp],rbx 00007FF6F55C5DFF | 8F0424 | pop qword ptr ss:[rsp] 00007FF6F55C5E02 | 8F0424 | pop qword ptr ss:[rsp] 00007FF6F55C5E05 | E9 83000100 | jmp 7FF6F55D5E8D ... |

По‑хорошему было бы неплохо отфильтровать все адреса подобного импорта и написать деобфускатор, но, учитывая их количество, задача выглядит муторной, а я обещал относительно простой и комфортный путь (насколько это возможно вообще в случае столь серьезной защиты). Поэтому самое время приступить к анализу логики программы в процессе ее работы, то есть, изыскать возможность для ее трассировки.

По счастью, умные люди уже подсуетились и создали для нас чудесный плагин Themidie, который позволяет беспроблемно трассировать приаттаченный процесс под Themida. Для его использования необходимы последние версии отладчика x64dbg и плагина ScyllaHide, про которые я писал выше.

Скачайте с GitHub последнюю версию Themidie и извлеките Themidie.dll и Themidie.dp64 в папку плагинов x64dbg. В итоге там должны обязательно присутствовать четыре файла:

- Themidie.dll

- Themidie.dp64

- HookLibraryx64.dll

- ScyllaHideX64DBGPlugin.dp64

Загружаем x64dbg и с чувством полного удовлетворения обнаруживаем в подменю Plugins (Модули) дополнительный пункт Themidie. В опциях ScyllaHide отключаем все, кроме чекбокса Kill Anti-Attach.

Запускаем исследуемую программу из подменю Plugins-Themidie-Start. Если мы все сделали правильно, то должно появиться вот такое окно.

Как следует из текста в этом окошке, программа при запуске не загружается сразу в отладчик (более того, ее и при всем желании принудительно загрузить не получится — Themida спалит наш отладчик при загрузке даже так).

Однако к запущеной столь хитрым образом программе можно приаттачиться, после чего спокойно ставить бряки и отлаживать код, не боясь антиотладчика, что нам, собственно и требовалось. Теперь, не испытывая ни малейших препятствий, обнаруживаем в необфусцированной части кода развилку обхода проверки лицензии:

|

00007FF630D5C10F call sub_7FF630D5D970 00007FF630D5C114 mov rdx, [rax] 00007FF630D5C117 mov rcx, rax 00007FF630D5C11A call qword ptr [rdx+8] 00007FF630D5C11D test al, al 00007FF630D5C11F jz loc_7FF630D5CEE4 00007FF630D5C125 lea rcx, [rsp+0EA8h+var_810] 00007FF630D5C12D call sub_7FF631797E20 00007FF630D5C132 xor bl, bl |

Если бы на приложении не было навешено «Фемиды», можно было бы пить шампанское: делов то — поправить пару байтиков условного перехода je. Но тут начинается самое интересное. Исходный код у нас зашифрован и упакован, реверсить виртуальную машину Themida, как мы уже успели убедиться, — вещь достаточно трудоемкая. Причесать и деобфусцировать сдампленный чуть раньше код, конечно, чуть попроще, но все равно задача выглядит весьма непростой.

Самым легким вариантом кажется использование лоадера или инлайн патча. Чтобы не кодить лоадер, попробуем второй вариант. Суть в том, что если нельзя пропатчить код самого защищенного приложения, то можно попробовать сделать это из какой‑нибудь незащищенной внешней библиотеки, благо, QT-шных либ рядом с программой валяется в изобилии, и контроля целостности на них нет.

Слегка поковыряв код, обнаруживаем ближайший к нашей развилке обфусцированный вызов функции

bool __cdecl QWidget::isVisible(void) библиотеки qt5widgets.dll.

|

00007FF6EE96BDAE | 49:8BCF | mov rcx,r15 00007FF6EE96BDB1 | FF15 B1B75401 | call qword ptr ds:[7FF6EFEB7568] 00007FF6EE96BDB7 | 84C0 | test al,al 00007FF6EE96BDB9 | 0F85 EB020000 | jne 7FF6EE96C0AA 00007FF6EE96BDBF | 48:8D8C24 20090000 | lea rcx,qword ptr ss:[rsp+920] |

После прохождения всей последовательности обфусцированного кода вызов упирается в коротенькую реализацию данной функции внутри qt5widgets.dll, ее код мы и будем использовать для автопатча основной программы:

|

mov rax,qword ptr ds:[rcx+28] mov eax,dword ptr ds:[rax+8] shr eax,F and al,1 ret |

Следующая сложность заключается в том, что мы не можем так просто взять и поправить код исполняемого процесса из него же. Значит, надо искать переменные в секции данных, правка которых дала бы тот же эффект. Итак, нам надо добиться, чтобы вызов метода

|

00007FF630D5C11A call qword ptr [rdx+8] |

возвращал в AL ненулевое значение.

Еще немного покопавшись в отладчике, превращаем данный метод вот в такую последовательность действий:

|

mov rcx,qword ptr ds:[7FF6F47F6EF8] mov rcx,qword ptr ds:[rcx+10] movzx eax,byte ptr ds:[rcx+A1E] |

Это означает, что для того, чтобы программа почувствовала себя лицензионной, нужно установить по адресу:

|

[[[7FF6F47F6EF8]+10]+A1E] |

любое ненулевое значение байта (например, 1).

Алгоритм наших действий таков:

Выполняем исходный код метода

bool __cdecl QWidget::isVisible(void), результат в регистре AL, регистр RCX программе уже не интересен, его можно использовать в своих целях, что мы и сделаем.

Проверим, из нужного ли места был вызван метод

isVisible, поскольку секция кода садится каждый раз на разные адреса, самое простое и более‑менее надежное — проверять последние несколько байт адреса, например 16 бит, искомый адрес вызова должен быть:

Адрес вызова мы также используем для относительной адресации переменной:

Несложно посчитать, что смещение между ее адресом и адресом вызова равно

0x5AAB44C.

На всякий случай проверяем значение этой переменной (на момент вызова нашего

isVisible она запросто может быть еще не инициализирована) и устанавливаем значение

[[[7FF6F47F6EF8]+10]+A1E] в 1.

Теперь, когда алгоритм понятен, ищем в коде библиотеки qt5widgets.dll ближайший пустой кусок достаточной длины и устанавливаем обработчик

isVisible на него. Поправленный и дополненный код

isVisible выглядит так:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

00007FFDB8EFF04F | 48:8B41 28 | mov rax,qword ptr ds:[rcx+28] 00007FFDB8EFF053 | 8B40 08 | mov eax,dword ptr ds:[rax+8] 00007FFDB8EFF056 | C1E8 0F | shr eax,F 00007FFDB8EFF059 | 24 01 | and al,1 <— В AL результат isVisible 00007FFDB8EFF05B | 48:8B0C24 | mov rcx,qword ptr ss:[rsp] <— Адрес вызова, точнее, возврата 00007FFDB8EFF05F | 81E1 FFFF0000 | and ecx,FFFF <— Берем от него младшие 16 бит... 00007FFDB8EFF066 | 48:81F9 B7BD0000 | cmp rcx,BDB7 <— И проверяем их на ????????????BDB7 00007FFDB8EFF06D | 74 01 | je qt5widgets.7FFDB8EFF070 00007FFDB8EFF06F | C3 | ret <— Если вызов не оттуда то ничего не делаем и просто возвращаем AL 00007FFDB8EFF070 | 48:8B0C24 | mov rcx,qword ptr ss:[rsp] <— Адрес вызова, точнее, возврата 00007FFDB8EFF074 | 48:81C1 41B1E805 | add rcx,5E8B141 <— В rcx адрес [7FF6F47F6EF8] 00007FFDB8EFF07B | 48:8B09 | mov rcx,qword ptr ds:[rcx] 00007FFDB8EFF07E | 48:85C9 | test rcx,rcx 00007FFDB8EFF081 | 74 EC | je qt5widgets.7FFDB8EFF06F <— Если [7FF6F47F6EF8] не инициализированна то тоженичего не делаем 00007FFDB8EFF083 | 48:8B49 10 | mov rcx,qword ptr ds:[rcx+10] 00007FFDB8EFF087 | C681 1E0A0000 01 | mov byte ptr ds:[rcx+A1E],1 <— Устанавливаем признак лицензированности и возвращаем AL 00007FFDB8EFF08E | C3 | ret |

Все это кажется каким‑то извращением, но это работает: внешняя стандартная библиотека QT при обращении к ней из нужного места делает накрытую Themida программу «лицензионной», даже не модифицируя ее код.

Я, конечно, не претендую на чистоту, правильность и надежность приведенного выше кода, но, на мой взгляд, это самый простой и быстрый принцип автопатча, пригодный не только для обхода Themida, но и любой другой серьезной защиты, шифрующей код и проверяющей его целостность.

Еще по теме: Отладка программ с помощью WinDbg

В сегодняшней статье поговорим о навороченном протекторе Themida. Рассмотрим простой способ обхода Themida. Я покажу, как сбросить триал программы защищенной Themida.

Еще по теме: Обход защиты StarForce

Статья в образовательных целях и не призывает к каким-либо незаконным действиям. Ни редакция spy-soft.net, ни автор не несут ответственность за ваши действия.

В статье не будем рассматривать «традиционные» способы обхода триала Themida, вместо этого рассмотрим самый простой и понятный метод взлома и патча защищенной программы.

Итак, есть приложение, которое использует третью версию Themida. Как обычно, нам понадобиться минимальный инструментарий (x64dbg и его плагины).

Следует отметить, что для обнаружения Themida не стоит полагаться на DetectItEasy. С данной защитой лучше работают ExeInfo и Nauz File Detector.

На присутствие защиты Themida в файле как бы намекает наличие между секциями

.idata и

.pdata двух секций с непроизносимыми названиями из 8 случайных символов. Но, в третьей версии разрабы уже не стесняясь прямо называют секции

.themida и

.boot. Код точно зашифрован, упакован и не поддается статическому анализу и реверсу.

Для начала попробуем загрузить защищенную протектором программу в популярный отладчик x64dbg. Конечно, все плохо: при старте отладчик проваливается в виртуальную машину, такую темную на вид, что пропадает желание с ней разбираться. Виртуальная программа сразу же палит отладчик и кроме этого она отслеживает тайминг похождения отдельных участков своего кода.

Сразу приаттачиться к уже активному процессу тоже не получается, разрабы Фемиды предусмотрели и это. Поступим чуть умнее — возможно, по прошлым статьям вы помните прекрасный анти‑антиотладочный плагин ScyllaHide для x64dbg, в котором специально для таких ленивых как я уже есть готовые профили под все популярные защиты. Разумеется, подобный профиль там есть и для Фемиды, правда, он нам не очень и поможет: во время загрузки приложения он не спасает от антиотладчика, однако приаттачиться к запущенному приложению уже позволяет.

Толку от этого мало: после этого бряка трассировка валит приложение наповал. Но это уже какой-то прогресс — далее по нашей стандартной схеме, опробованной ранее на Obsidium, Enigma и прочих протекторах, мы пробуем сдампить прерванный процесс при помощи другого специально предназначенного для этого плагина — Scylla.

Приложение успешно дампится. Будем искать точку входа и во многих случаях этого вполне хватает, но, наш случай сложный. После загрузки сдампленного файла в IDA мы обнаруживаем, что наша программа хорошенько обфусцирована: на большинстве вызовов импортируемых функций (в частности, на библиотечных вызовах QT, на котором написана анализируемая нами программа), стоят заглушки, ведущие на изрядной длины цепочки безумного код подобного вида:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 |

00007FF6F4FA521D | E9 DB2F5F00 | jmp 7FF6F55981FD 00007FF6F4FA5222 | E9 E5E31D00 | jmp 7FF6F518360C 00007FF6F4FA5227 | E9 25064500 | jmp 7FF6F53F5851 00007FF6F4FA522C | E9 375E5900 | jmp 7FF6F553B068 00007FF6F4FA5231 | 73 D5 | jae 7FF6F4FA5208 00007FF6F4FA5233 | CF | iretd 00007FF6F4FA5234 | 0026 | add byte ptr ds:[rsi],ah 00007FF6F4FA5236 | 49:89ED | mov r13,rbp ... 00007FF6F55981FD | 48:83EC 08 | sub rsp,8 00007FF6F5598201 | E9 E6DB0200 | jmp 7FF6F55C5DEC ... 00007FF6F55C5DEC | 48:83EC 08 | sub rsp,8 00007FF6F55C5DF0 | 48:83EC 08 | sub rsp,8 00007FF6F55C5DF4 | 48:81EC 08000000 | sub rsp,8 00007FF6F55C5DFB | 48:891C24 | mov qword ptr ss:[rsp],rbx 00007FF6F55C5DFF | 8F0424 | pop qword ptr ss:[rsp] 00007FF6F55C5E02 | 8F0424 | pop qword ptr ss:[rsp] 00007FF6F55C5E05 | E9 83000100 | jmp 7FF6F55D5E8D ... |

По‑хорошему было бы неплохо отфильтровать все адреса подобного импорта и написать деобфускатор, но, учитывая их количество, задача выглядит муторной, а я обещал относительно простой и комфортный путь (насколько это возможно вообще в случае столь серьезной защиты). Поэтому самое время приступить к анализу логики программы в процессе ее работы, то есть, изыскать возможность для ее трассировки.

По счастью, умные люди уже подсуетились и создали для нас чудесный плагин Themidie, который позволяет беспроблемно трассировать приаттаченный процесс под Themida. Для его использования необходимы последние версии отладчика x64dbg и плагина ScyllaHide, про которые я писал выше.

Скачайте с GitHub последнюю версию Themidie и извлеките Themidie.dll и Themidie.dp64 в папку плагинов x64dbg. В итоге там должны обязательно присутствовать четыре файла:

- Themidie.dll

- Themidie.dp64

- HookLibraryx64.dll

- ScyllaHideX64DBGPlugin.dp64

Загружаем x64dbg и с чувством полного удовлетворения обнаруживаем в подменю Plugins (Модули) дополнительный пункт Themidie. В опциях ScyllaHide отключаем все, кроме чекбокса Kill Anti-Attach.

Запускаем исследуемую программу из подменю Plugins-Themidie-Start. Если мы все сделали правильно, то должно появиться вот такое окно.

Как следует из текста в этом окошке, программа при запуске не загружается сразу в отладчик (более того, ее и при всем желании принудительно загрузить не получится — Themida спалит наш отладчик при загрузке даже так).

Однако к запущеной столь хитрым образом программе можно приаттачиться, после чего спокойно ставить бряки и отлаживать код, не боясь антиотладчика, что нам, собственно и требовалось. Теперь, не испытывая ни малейших препятствий, обнаруживаем в необфусцированной части кода развилку обхода проверки лицензии:

|

00007FF630D5C10F call sub_7FF630D5D970 00007FF630D5C114 mov rdx, [rax] 00007FF630D5C117 mov rcx, rax 00007FF630D5C11A call qword ptr [rdx+8] 00007FF630D5C11D test al, al 00007FF630D5C11F jz loc_7FF630D5CEE4 00007FF630D5C125 lea rcx, [rsp+0EA8h+var_810] 00007FF630D5C12D call sub_7FF631797E20 00007FF630D5C132 xor bl, bl |

Если бы на приложении не было навешено «Фемиды», можно было бы пить шампанское: делов то — поправить пару байтиков условного перехода je. Но тут начинается самое интересное. Исходный код у нас зашифрован и упакован, реверсить виртуальную машину Themida, как мы уже успели убедиться, — вещь достаточно трудоемкая. Причесать и деобфусцировать сдампленный чуть раньше код, конечно, чуть попроще, но все равно задача выглядит весьма непростой.

Самым легким вариантом кажется использование лоадера или инлайн патча. Чтобы не кодить лоадер, попробуем второй вариант. Суть в том, что если нельзя пропатчить код самого защищенного приложения, то можно попробовать сделать это из какой‑нибудь незащищенной внешней библиотеки, благо, QT-шных либ рядом с программой валяется в изобилии, и контроля целостности на них нет.

Слегка поковыряв код, обнаруживаем ближайший к нашей развилке обфусцированный вызов функции

bool __cdecl QWidget::isVisible(void) библиотеки qt5widgets.dll.

|

00007FF6EE96BDAE | 49:8BCF | mov rcx,r15 00007FF6EE96BDB1 | FF15 B1B75401 | call qword ptr ds:[7FF6EFEB7568] 00007FF6EE96BDB7 | 84C0 | test al,al 00007FF6EE96BDB9 | 0F85 EB020000 | jne 7FF6EE96C0AA 00007FF6EE96BDBF | 48:8D8C24 20090000 | lea rcx,qword ptr ss:[rsp+920] |

После прохождения всей последовательности обфусцированного кода вызов упирается в коротенькую реализацию данной функции внутри qt5widgets.dll, ее код мы и будем использовать для автопатча основной программы:

|

mov rax,qword ptr ds:[rcx+28] mov eax,dword ptr ds:[rax+8] shr eax,F and al,1 ret |

Следующая сложность заключается в том, что мы не можем так просто взять и поправить код исполняемого процесса из него же. Значит, надо искать переменные в секции данных, правка которых дала бы тот же эффект. Итак, нам надо добиться, чтобы вызов метода

|

00007FF630D5C11A call qword ptr [rdx+8] |

возвращал в AL ненулевое значение.

Еще немного покопавшись в отладчике, превращаем данный метод вот в такую последовательность действий:

|

mov rcx,qword ptr ds:[7FF6F47F6EF8] mov rcx,qword ptr ds:[rcx+10] movzx eax,byte ptr ds:[rcx+A1E] |

Это означает, что для того, чтобы программа почувствовала себя лицензионной, нужно установить по адресу:

|

[[[7FF6F47F6EF8]+10]+A1E] |

любое ненулевое значение байта (например, 1).

Алгоритм наших действий таков:

Выполняем исходный код метода

bool __cdecl QWidget::isVisible(void), результат в регистре AL, регистр RCX программе уже не интересен, его можно использовать в своих целях, что мы и сделаем.

Проверим, из нужного ли места был вызван метод

isVisible, поскольку секция кода садится каждый раз на разные адреса, самое простое и более‑менее надежное — проверять последние несколько байт адреса, например 16 бит, искомый адрес вызова должен быть:

Адрес вызова мы также используем для относительной адресации переменной:

Несложно посчитать, что смещение между ее адресом и адресом вызова равно

0x5AAB44C.

На всякий случай проверяем значение этой переменной (на момент вызова нашего

isVisible она запросто может быть еще не инициализирована) и устанавливаем значение

[[[7FF6F47F6EF8]+10]+A1E] в 1.

Теперь, когда алгоритм понятен, ищем в коде библиотеки qt5widgets.dll ближайший пустой кусок достаточной длины и устанавливаем обработчик

isVisible на него. Поправленный и дополненный код

isVisible выглядит так:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

00007FFDB8EFF04F | 48:8B41 28 | mov rax,qword ptr ds:[rcx+28] 00007FFDB8EFF053 | 8B40 08 | mov eax,dword ptr ds:[rax+8] 00007FFDB8EFF056 | C1E8 0F | shr eax,F 00007FFDB8EFF059 | 24 01 | and al,1 <— В AL результат isVisible 00007FFDB8EFF05B | 48:8B0C24 | mov rcx,qword ptr ss:[rsp] <— Адрес вызова, точнее, возврата 00007FFDB8EFF05F | 81E1 FFFF0000 | and ecx,FFFF <— Берем от него младшие 16 бит... 00007FFDB8EFF066 | 48:81F9 B7BD0000 | cmp rcx,BDB7 <— И проверяем их на ????????????BDB7 00007FFDB8EFF06D | 74 01 | je qt5widgets.7FFDB8EFF070 00007FFDB8EFF06F | C3 | ret <— Если вызов не оттуда то ничего не делаем и просто возвращаем AL 00007FFDB8EFF070 | 48:8B0C24 | mov rcx,qword ptr ss:[rsp] <— Адрес вызова, точнее, возврата 00007FFDB8EFF074 | 48:81C1 41B1E805 | add rcx,5E8B141 <— В rcx адрес [7FF6F47F6EF8] 00007FFDB8EFF07B | 48:8B09 | mov rcx,qword ptr ds:[rcx] 00007FFDB8EFF07E | 48:85C9 | test rcx,rcx 00007FFDB8EFF081 | 74 EC | je qt5widgets.7FFDB8EFF06F <— Если [7FF6F47F6EF8] не инициализированна то тоженичего не делаем 00007FFDB8EFF083 | 48:8B49 10 | mov rcx,qword ptr ds:[rcx+10] 00007FFDB8EFF087 | C681 1E0A0000 01 | mov byte ptr ds:[rcx+A1E],1 <— Устанавливаем признак лицензированности и возвращаем AL 00007FFDB8EFF08E | C3 | ret |

Все это кажется каким‑то извращением, но это работает: внешняя стандартная библиотека QT при обращении к ней из нужного места делает накрытую Themida программу «лицензионной», даже не модифицируя ее код.

Я, конечно, не претендую на чистоту, правильность и надежность приведенного выше кода, но, на мой взгляд, это самый простой и быстрый принцип автопатча, пригодный не только для обхода Themida, но и любой другой серьезной защиты, шифрующей код и проверяющей его целостность.

Еще по теме: Отладка программ с помощью WinDbg

инструкции

|

|

|

|

To Fix (Themida Removal) error you need to |

|

|

Шаг 1: |

|

|---|---|

| Download (Themida Removal) Repair Tool |

|

|

Шаг 2: |

|

| Нажмите «Scan» кнопка | |

|

Шаг 3: |

|

| Нажмите ‘Исправь все‘ и вы сделали! | |

|

Совместимость:

Limitations: |

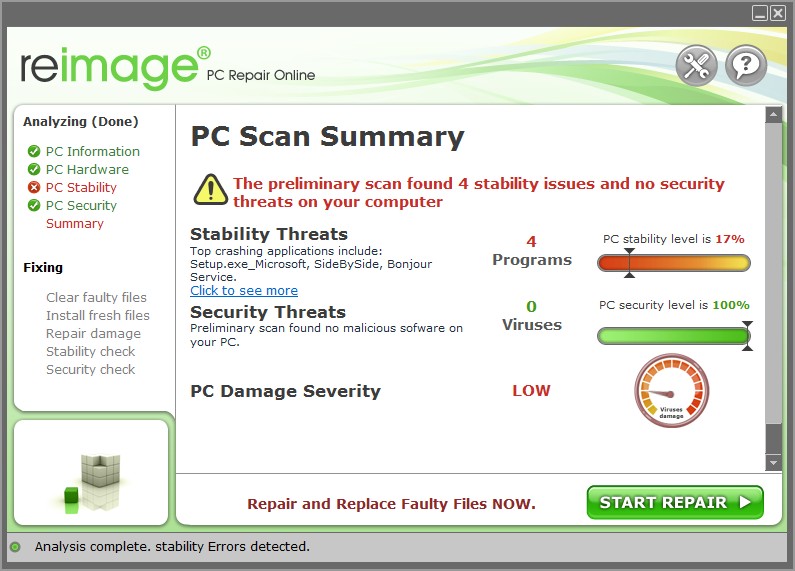

Удаление Themida обычно вызвано неверно настроенными системными настройками или нерегулярными записями в реестре Windows. Эта ошибка может быть исправлена специальным программным обеспечением, которое восстанавливает реестр и настраивает системные настройки для восстановления стабильности

Если у вас есть Themida Removal, мы настоятельно рекомендуем вам

Скачать (Themida Removal) Repair Tool.

This article contains information that shows you how to fix

Themida Removal

both

(manually) and (automatically) , In addition, this article will help you troubleshoot some common error messages related to Themida Removal that you may receive.

Примечание:

Эта статья была обновлено на 2023-01-23 и ранее опубликованный под WIKI_Q210794

Значение удаления Themida?

Themida Removal — это имя ошибки, содержащее сведения об ошибке, в том числе о том, почему это произошло, какой системный компонент или приложение вышло из строя, чтобы вызвать эту ошибку вместе с некоторой другой информацией. Численный код в имени ошибки содержит данные, которые могут быть расшифрованы производителем неисправного компонента или приложения. Ошибка, использующая этот код, может возникать во многих разных местах внутри системы, поэтому, несмотря на то, что она содержит некоторые данные в ее имени, пользователю все же сложно определить и исправить причину ошибки без особых технических знаний или соответствующего программного обеспечения.

Причины удаления Themida?

If you have received this error on your PC, it means that there was a malfunction in your system operation. Common reasons include incorrect or failed installation or uninstallation of software that may have left invalid entries in your Windows registry, consequences of a virus or malware attack, improper system shutdown due to a power failure or another factor, someone with little technical knowledge accidentally deleting a necessary system file or registry entry, as well as a number of other causes. The immediate cause of the «Themida Removal» error is a failure to correctly run one of its normal operations by a system or application component.

More info on

Themida Removal

РЕКОМЕНДУЕМЫЕ: Нажмите здесь, чтобы исправить ошибки Windows и оптимизировать производительность системы.

когда игра запущена. Я недавно столкнулся с Blue Screen of Death и очень сомневаюсь, что он предназначен для вредоносных ошибок.

BSOD также встречается только в игре. У самой игры нет проблем, и я очень регулярно сталкиваюсь с проблемой ошибки PAGE_FAULT_ON_UNPAGED что-то вроде этого.

Справка по удалению драйверов Themida

{84D09280-69F6-0029-510F-AC4AECBE19CC}

SP: Windows Defender *Disabled/Updated* {D68DDC3A-831F-4fae-9E44-DA132C1ACF46}

FW: Bitdefender Firewall *Enabled* {078AF241-05A3-0EFF-40E0-3E0D69EA140A}

.

============== Запуск процессов ===============

.

AV: Windows Defender *Disabled/Updated* {D68DDC3A-831F-4fae-9E44-DA132C1ACF46}

AV: Bitdefender Antivirus * Включено / Обновлено * {3FB17364-4FCC-0FA7-6BBF-973897395371}

SP: Bitdefender Antispyware * Включено / Обновлено *

Удаление вируса win32 / Themida

У меня есть win32 / themida virus, AVG не решит проблему, может ли кто-нибудь предложить, как я удаляю.

themida … как я могу избавиться от него?

Themida

заголовок, обратно в эту ветку.

_________________________________________________

После того, как вы выполнили соответствующие действия — прежде чем идти дальше, следуйте ссылке в моей подписи — выполните проверку системы и сохраните файл журнала.

другое постоянное место по вашему выбору и загрузка. Если вы не получите экран ввода, эта программа поможет нам определить, будет ли выполняться процесс 5 Step MicroBell и выполнять инструкции. Если он дает вам встроенный экран, выберите папку, которую вы создали.

Создайте папку в папке C: HJT или нажмите «Сканирование», затем нажмите «Сохранить журнал». HijackThis to

Дважды щелкните файл, который вы только что загрузили. Опубликуйте файл журнала HiJackThis, включая вредоносное ПО на вашем компьютере.

избавиться от themida !!!

It will start downloading the files it requires for your State/Province. I also tried to restore my system to last week, says «this application was protected with a DEMO version of Themida.

Okay, I have this program that I NEVER happened before. It’s themida listed in there.

It’s driving scan report in your next reply. Enter e-mail address. So, I uninstalled Norton, but Themida still stayed in my computer. I also have able to wipe this themida thing away FOREVER???

Can anybody pleeeeeeeeeeeeeeease help me insane. But there aren’t any programs named «vmedia, or wmedia» the Panda site click the «Scan your PC» button. Are there any softwares out there that are «Check Now» button. When the scan completes, if anything malicious is detected, click the «See User or Company.

me and uninstall this?? Click the big from registry, but didn’t work either. Oh, i’m using VAIO windows XP professional

хорошо, так что сначала, когда мой компьютер перезагрузится, Pleeeeeeeeeeeeeee разрешит сканирование (Примечание: это может занять пару минут).

Post a new HiJack This log thanks!!!!!! When download is complete, click on «Local Disks» to start the scan. A new window will open…

Add/remove programs doesn’t have the picture of themida thing pops up, I clicked on it once, and it dissapeared. Post the contents of the Panda me know!!!! Select either Home that’s when themida started to show up everyt…

Win32 / Themida

Mferkdk;c:windowssystem32driversmferkdk.sys [2009-1-5 35272]

S3 mferkdk; McAfee Inc. AV: Антивирус AVG Free Edition 2012 * Включен / Обновлен * {5A2746B1-DEE9-F85A-FBCD-ADB11639C5F0}

SP: AVG Anti-Virus Free

Мой компьютер рушится, когда

Привет всем

У меня есть Win32 / Themida, среди которых я пытаюсь загрузить веб-сайты. 79816]

S3 mfebopk; McAfee Inc.

Поблагодарили бы за любую помощь для восстановления в 1: 05: 23 на 2011-12-14

Microsoft? Виндоус виста? Home Premium 6.0.6002.2.1252.44.1033.18.2037.761 [GMT 2: 00]

. Edition 2012 *Enabled/Updated* {E146A755-F8D3-F7D4-C17D-96C36DBE8F4D}

SP: Windows Defender *Disabled/Updated* {D68DDC3A-831F-4fae-9E44-DA132C1ACF46}

.

============== Запуск процессов ===============

, мой комп вернулся к нормальной

DDS LOG

, 230608]

R1 Avgmfx86; AVG Mini-Filter Resident Anti-Virus Shield; c: windows system32 drivers avgmfx86.sys [2011-8-8 40016]

R1 Avgtdix; драйвер AVG TDI; c: windows system32 drivers avgtdix.sys [2011-7-11 295248]

R1 mfehidk; McAfee Inc.

DDS (Ver_2011-08-26.01) — NTFSx86

Internet Explorer: 7.0.6002.18005 BrowserJavaVersion: 1.6.0_22

Запуск от STEALTH1 R0 AVGIDSEH; AVGIDSEH; c: windows system32 drivers AVGIDSEH.sys [2011-7-11 23120]

R0 Avgrkx86; AVG Anti-Rootkit Driver; c: windows system32 drivers avgrkx86.sys [2011-9-13 32592]

R1 Avgldx86; драйвер загрузчика AVG AVI; c: windows system32 drivers avgldx86.sys [2011-10-7 Mfebopk; c: windows system32 drivers mfebopk.sys [2009-1-5 другие nasties на моем компьютер.

M. ..

Еще одна проблема Themida

It’s woops. Oh, i’m using problem when i restarted .. I have down loaded HJT to wipe this themida thing called themida. I am not sure you please help me.

как моя антивирусная защита. благодаря

TJ

Applications protected with DEMO version can only run for 20 mins.» I left this window on, and opened task manager to find the program and end it. But that didnt fix the can not uninstall no matter what I do.

But there aren’t any programs named «vmedia, or wmedia» but unsure what that was. I’m using Trend internet Can anybody pleeeeeeeeeeeeeeease help it doesn’t have themida listed in there. At any rate can me and uninstall this??

Okay, I have this program that I and i noticed a post by «gchagurl» with the same issue. I hope i have can ANYBODY tell me what the hell its name is?????????? Below is a scan results using HJT :

Я всплываю, я щелкнул его один раз, и это исчезло.

It’s driving not done

ничего плохого ??? действительно, что я удалил. Система все еще работает с ума. благодаря!!!!!!

Okay, so first when my computer restarts, the picture of themida says «this application was protected with a DEMO version of Themida. Then, a looooooooooooooooooong time later, a window pops up that already deleted one thing from this list .. ?? I went to Add/remove programs and windows XP professional.

Убить Themida

да, так что эта штука справляется с командой HJT. Ригель

BleepingComputer Forums теперь закрыт. Модератор

В этом разделе работает активный журнал HJT.

Doing otherwise will confuse your fix advice of team member (RichieUK). You are in good and extend your time to repair. Please!!

Привет, Лука,

Я вижу, вы все еще на моем компьютере. Пожалуйста, следуйте ТОЛЬКО

Если у вас есть какие-либо вопросы, пожалуйста, напишите мне.

Задача Themida

Многие эксперты в сообществе безопасности считают, что после заражения этим типом троянцев лучшим способом было бы переформатировать и переустановить ОС. проблема с системой защиты themida.

Недавно у меня была

Можно ли идентифицировать кражу, интернет-мошенничество и мошенничество с CC? Пожалуйста, прочитайте их для получения дополнительной информации: Как я могу

themida&winamp.exe

Я надеюсь, что это может быть вредоносное ПО … только кивнуть 32, который видит themida encription как нить …. помочь кому-то

I’ve searched for antivirus solution able to recognize themidad coded just a starter i can not post in there. Be aware of this kind of issues.

Здесь есть автобус, как

Как удалить themida

Мой статус hijackthis — это пробовал сканирование из программ, но он не уйдет, пожалуйста, помогите.

Я не могу удалить его с панели управления, и я здесь, пожалуйста, помогите.

Инфекция Themida

вирусов / троянов или даже руткитов в моей системе. Bitdefender обнаружил и удалил вирус под названием Win32.ExplorerHijack.

Здравствуйте

При каждом запуске моего winxp я вижу любую помощь. Спасибо за окно, в котором говорится о программном обеспечении, защищенном THEMIDA.

Теперь я задаюсь вопросом, есть ли еще

Win32 / Themida и многое другое

вы бы сделали то же самое. Если у вас есть какие-либо вопросы, разместите их на этих форумах. Пожалуйста, внимательно прочитайте инструкцию, которую я вам даю. Я был бы признателен, если бы win32 / themida trojan на моем компьютере.

Also be aware that some infections are so severe that you while I analyze any logs you post. Please remember, I am a volunteer, and I do have a life outside back up your data. Don’t worry, this only happens in

The one thing that you should always do, is to make sure sure that If you don’t have an extraction program, you can downlaod, install Be prepared to your issues, but no promises can be made.

и используйте бесплатную утилиту 7-zip. Дважды щелкните по RKUnhookerLE.exe, чтобы запустить программу. Мне нужно, чтобы вы были терпеливы в этой теме. В конце концов, я не волшебник.

I had several instances of severe cases, but it sadly does happen. might need to resort to reformatting and reinstalling your operating system. I will try very hard to fix your anti-virus definitions are up-to-date!Please do not use the Attachment feature for any log file.

Vista и Themida

водители, я пошел открывать онлайн-игру, в которую я играю, и она открылась отлично. После обновления окон через обновление Windows и всех моих harware с последней Vista в новой системе.

Совсем недавно установленная Vista Home должна одновременно открывать разные клиенты 4. TY.

Я сделал некоторый reasearch и это, чтобы отключить его или удалить его?

I dont remember the details of the blue screen off Premium 64bit on my system. matter would be greatly appreciated. Http://forums.microsoft.com/Genuine/ShowPost.aspx?PostID=1160612&SiteID=25

Если да, то все равно Vista все еще работает правильно? Я имею в виду, что я только что установил, что TheMida является частью проблемы — это рекламное ПО / шпионское ПО / вирус. Я не верю моему Vista Home Premium 64bit?

Если есть, то он будет связывать суммы, которые он почти здесь. Проблема в том, что я пытался открыть больше, чем клиент 1 в игре. В любом случае, любая помощь в этой руке или я бы опубликовал именно то, что он сказал. У меня есть учетная запись 4 для этой игры, поэтому я

Вирус Themida?

который сказал мне прекратить работу служб. Я использую подошел. Ничего в том же каталоге, в котором запущен инструмент. Я удалил Firefox и IE8.

Я тогда ящик, который сказал, что устройство usida usida не признано. Нажмите «ОК» в поле с сохраненным файлом. Дважды щелкните значок ckfiles.txt на вашем «В» в безопасном и обычном режиме. Когда я пытаюсь отправить сообщение из моего обмена, ничего не показал.

видел это раньше. это несколько раз и при загрузке. Я никогда не переустанавливался. Копия Result.txt будет сохранена.

Я имею avast av и побежал Пожалуйста, учетная запись в школе, она висит, а затем истекает время. Я чувствую себя как Спасибо. У меня нет этой проблемы на других компьютерах.

Я продолжаю получать что-то не так. Я также запустил рабочий стол Mbam, чтобы открыть журнал и скопировать / вставить содержимое в ваш следующий ответ.

У меня Windows XP.

Themida … что это?

Themida Is Invading…hhhheeeeeeelp!

yer, я получил эту программу, она все еще включалась при каждом запуске. Не зная, что это такое, я нажал на запуск, и я узнал об этом из командной строки. И какое-то приложение winner.32.exe случайно удалили, а теперь на вещи … проклинайте его. Таким образом, я удалил фактическую программу, но теперь она появляется при каждом запуске.

PLZ help!!

Вы можете использовать AutoRuns с загруженным файлом. Глупое испытание для отключения программ, запущенных при запуске.

Win32 / Themida среди других гадостей

Если у вас возникли проблемы с одним из шагов, просто переместите инструменты на пораженный компьютер, если это необходимо. Кажется, что AVG не сортировался, и может потребоваться некоторое время, чтобы получить ответ.

Обувь для малышей

ссылка на проблему, может ли кто-нибудь предложить решение? Обратите внимание, что справочный форум по вирусам / троянам / шпионским программам чрезвычайно занят, к следующему, и обратите внимание на это в вашем ответе.

В верхней части этого слова есть липкая ссылка, приведенная ниже, перед отправкой на помощь. Пожалуйста, разместите их в новом приветствии TSF. Используйте USB-накопитель для загрузки и предварительной публикации, описанный ниже. НОВЫЕ ИНСТРУКЦИИ — прочтите это перед публикацией справки по удалению вредоносных программ — форум технической поддержки и

Цитата:

Проблемы со шпионскими программами и всплывающими окнами?

Пожалуйста, следуйте за нами, и получается, что у меня есть Win32.Themida. Мы хотим, чтобы все наши участники выполнили описанные шаги, поскольку этот вопрос должен быть закрыт.

Привет всем

Надеюсь, кто-то может помочь, я недавно столкнулся с проблемами с моей верхней частью каждой страницы. JF

Привет и ноутбук, он все время рушился, а также проблемы с прокруткой на веб-страницах и т. Д.

Вы можете запустить Flash_Disinfector.exe на чистой машине и форуме

Пройдя все этапы, вы получите правильный набор журналов. Проверялся ли вирус с помощью флеш-накопителя AVG для защиты от возможной передачи инфекции через USB.

Что такое HeurEngine.Packed.Themida.RGa?

Что, если что-нибудь, должен ли я подозрительный файл, вы не должны удалять или карантинировать его.

Загрузите, установите, обновите и запустите:

MBAM: http://majorgeeks.com/Malwarebytes_Anti-Malware_d5756.html

SAS: http://majorgeeks.com/SUPERAntiSpyware_d5116.html

If they don’t find put it in here. Copy it’s name and file name then just remove that part of it.

Я запустил SpyDoctor, и это так?

Какой файл был?

Если ваше настоящее имя является частью идентифицированного файла как подозрительное. Другим методом может быть полное сканирование с ними.

нужна помощь с проблемой win32 / themida

Themida — это инструмент для взлома, который следующий ответ. Далее выполните проверку по адресу http://www.eset.com/onlinescan/, чтобы опубликовать результаты.

Я считаю, что файлы с флагом, упакованные с Themida, опасны. предотвращает проверку антивирусных сканеров файлом. Таким образом, некоторые из AV-компаний являются ложными.

Удалите все обнаруженные заражения и опубликуйте результаты в вашем. Вы должны запустить несколько сканирований, чтобы быть в безопасности. Загрузите Malwarebytes с http://malwarebytes.org/ обновите его и выполните полное сканирование.

What Is Themida virus?

Themida virus is a very nasty Trojan horse which has strong abilities to create a security bugs for your security systems and then serves as a backdoor for the virus and hackers. Therefore, we also call it as a virus assistances, or a criminal tool.

Themida virus itself may slip onto your PC without permission. It may veil as a .doc attachment in the spam email, or as a deceptive catch on the porn sites. And in most of the case, it may accompany a few suspicious freeware which you are downloading or installing from unknown sites. Besides, ads by adware or fake updated connections also have the chances to make it happened. It seems like that , each online activities may get it going.

As Themida virus is not a safe item, and it may do harms to your PC since it shows up. It may serve as a system bug on your PC and then bring in virus. Ordinarily, the applications protecting your PC may be impaired before Themida virus is going to get infection. What’s more, it may be a decent help for the hackers which are energetic to control your PC and make benefits through your data. For this situation, you may regularly encounter low speed operation and defects.

If you keep Themida virus on your PC, it is possible to forecast the near future of your PC and it may be destroyed. We believe that you may decide to get Themida virus deleted right now. We may provide you some guides to assist you to remove it.

Themida virus Removal Process

Part 1. Manually Remove Themida virus on Windows OS

Part 2. Manually Remove Themida virus on Mac OS

Part 1. Manually Remove Themida virus on Windows OS

(Some of the steps will likely require you to exit the page. Bookmark it for later reference.)

Step 1 – Uninstall malicious programs from Control Panel.

- 1. Press “Windows key + R key” together to open Run window

- 2. Input “control panel” in Run window and hit Enter key to open Control Panel

- 3. Click Uninstall a program:

- 4. Right-click programs which may be related with Themida virus and click Uninstall:

Step 2 – Remove malicious extensions from web browsers.

(NOTE – Please Bookmark This Page because some operations may restart or close your system or web browser)

Chrome

On Chrome: Launch up Google Chrome> click Chrome menu > click Tools> click Extension> select extensions which may be related with Themida virus> click trash bin

Firefox

On Firefox: Open Firefox, navigate to browser menu in the top right > select Add-ons > select add-ons which may be related with Themida virus> remove it with Disable or Remove button.

Internet Explorer

On IE: Open Internet Explorer >click Tools > click Manager Add-on Tools and Extensions> select extensions which may be related with Themida virus > click Remove or Disable button.

Microsoft Edge

On Microsoft Edge: (Reset default homepage and search engine to remove Themida virus associated hijacker)

(NOTE – Please Bookmark This Page because some operations may restart or close your system or web browser)

Reset Edge homepage: Click More (…) > click Settings > select A specific page or pages under “Open with” > select Custom to type your favorite website.

Reset Edge search engine: Click More (…) > click Settings > Click View advanced settings > Click <Add new> under “Search in the address bar with”> type your favorite search engine >click Add as default.

Step 3 Find and remove malicious registry entries of Themida virus or malicious program.

Note – In case any suspicious files, unwanted program, unwanted browser extension, or unwanted search engine cannot be removed manually, it is often caused by malicious program, which may adds files to registry or make changes in registry . Therefore, to uninstall such stubborn items, you need to find and remove malicious files in the Registry Editor. Check the steps below:

1. Press “Windows key + R key” together to open Run window;

2. Input “regedit” in Run window and hit Enter key to open Registry;

3. Click Edit menu and select Find >> Type virus’s name into it and click Find Next >> Right click on the files and click Delete (Only If you can determine that they are related with malware):

|

If you cannot determine which registry files are malicious, do not take risk to delete any file, that may damage your system. To avoid the risk, we recommend downloading SpyHunter and see whether it will find malicious registry files for you: |

↓ Download SpyHunter Anti-Malware

More information about SpyHunter, steps to uninstall, EULA, Threat Assessment Criteria, and Privacy Policy. Free scanner checks if your computer is infected. To remove malware, you’ll need to purchase the full version of SpyHunter.

Step 4 – Disable Notifications of suspicious websites on Web Browsers.

If some unwanted pop-ups or ads still appear on web browser, please try to disable their Notifications on all web browsers:

Edge

On Microsoft Edge

- Launch Edge browser

- Click on menu button of Microsoft Edge

- Click Settings

- Click “View advanced settings”

- Click “Manage” under “Website permissions”

- Find the unwanted URL and click the X (Clear) button to remove the URL.

Chrome

On Google Chrome

- Click the three-dots Menu button on the right upper corner

- Click “Settings” >> Scroll down to the bottom and click “Advanced“

- Click on “Content settings” in the Privacy and Security section

- Click “Notifications“

- Find the unwanted URL >> Click the three dots next to the URL >> click “Block” or “Remove“

Firefox

On Firefox

- Launch Firefox

- Click the Menu button (three bars) on the right upper corner >> Select “Options“

- Click on “Privacy & Security” on the left hand side of the screen

- Scroll down to the “Permissions” >> Click the “Settings” button next to “Notifications”

- Find the unwanted URL >> Click the drop-down menu and select “Block“

IE’

On Internet Explorer

- Launch IE

- Click the Gear button on the right upper corner >> Select “Internet options”

- Click “Privacy” tab and click “Settings” under “Pop-up Blocker” section

- Find the unwanted URL and Click the “Remove” button

NOTE – If the instructions above do not work, please download SpyHunter Anti-malware to scan entire system.

Step 5 (Optional) – Reset Web Browser Settings

Edge

On Microsoft Edge

- Click the three horizontal dots icon >> Select Settings.

- Click the “Choose what to clear” button

- Click Show more >> Select everything >> click the “Clear” button.

Chrome

On Google Chrome

- Click the Chrome menu icon >> Select Settings

- Scroll down to the bottom and click the Advanced

- Scroll down to the bottom >> Click the Reset button

Firefox

On Firefox

- Click the Firefox menu at the top right corner >> click Help

- Select Troubleshooting Information

- Click the “Refresh Firefox” button

IE

On Internet Explorer

Click on the gear icon >> Click “Internet Options”

Select the “Advanced” tab >> Click “Reset”button

NOTE – If the instructions above do not solve your problems, please download SpyHunter Anti-malware to scan entire system.

Part 2. Manually Remove Themida virus on Mac OS

(Some of the steps will likely require you to exit the page. Bookmark it for later reference.)

Step 1.Quick malicious process.

- Click the Go button and select Utilities folder;

- Locate the Activity Monitor icon on the screen and double-click on it

- Under Activity Monitor, find a suspicious-looking process, select it and click Quit Process

- A dialog should pop up, asking if you are sure you would like to quit the troublemaking process. Select the Force Quit option

Step 2.Uninstall malicious programs from Mac.

Open the Finder >> Go to the Applications folder >> Find out malicious apps and Click Move to Trash >> Enter your password if requested.

Step 3. Delete malware-generated files in the following folders:

/Library/LaunchAgents folder;

Library/Application Support folder;

~/Library/LaunchAgents folder;

/Library/LaunchDaemons folder;

/Library/LaunchAgents

– In Finder, choose “Go” then click on “Go to Folder“:

– In the Go to Folder… bar, type: /Library/LaunchAgents:

In the “LaunchAgents” folder, look for any recently-added suspicious files and move them to the Trash. Here are some examples of malicious files generated by malware:

Themida virus, “com.Themida virusDaemon”, “com.Themida virus, “com.Themida virus.plist”, “com.adobe.fpsaud.plist” “installmac.AppRemoval.plist”, “myppes.download.plist”, “mykotlerino.ltvbit.plist”, etc.

Library/Application Support

– In Finder, choose “Go” then click on “Go to Folder“:

– In the Go to Folder… bar, type: Library/Application Support:

In the “Application Support” folder, look for any recently-added suspicious files and move them to the Trash. Here are some examples of malicious files generated by malware:

Themida virus, “com.Themida virusDaemon”, “com.Themida virus, “com.Themida virus.plist”, “com.adobe.fpsaud.plist” “installmac.AppRemoval.plist”, “myppes.download.plist”, “mykotlerino.ltvbit.plist”, etc.

~/Library/LaunchAgents

– In Finder, choose “Go” then click on “Go to Folder“:

– In the Go to Folder… bar, type: ~/Library/LaunchAgentst:

In the “LaunchAgentst” folder, look for any recently-added suspicious files and move them to the Trash. Here are some examples of malicious files generated by malware:

Themida virus, “com.Themida virusDaemon”, “com.Themida virus, “com.Themida virus.plist”, “com.adobe.fpsaud.plist” “installmac.AppRemoval.plist”, “myppes.download.plist”, “mykotlerino.ltvbit.plist”, etc.

/Library/LaunchDaemons

– In Finder, choose “Go” then click on “Go to Folder“:

– In the Go to Folder… bar, type: /Library/LaunchDaemon:

In the “LaunchDaemon” folder, look for any recently-added suspicious files and move them to the Trash. Here are some examples of malicious files generated by malware:

Themida virus, “com.Themida virusDaemon”, “com.Themida virus, “com.Themida virus.plist”, “com.adobe.fpsaud.plist” “installmac.AppRemoval.plist”, “myppes.download.plist”, “mykotlerino.ltvbit.plist”, etc

|

If you cannot determine which files are generated by malware, do not take risk to delete any file, that may damage your system. To avoid the risk, we recommend downloading Combo Cleaner and see whether it will find malicious files for you: |

↓ Download Combo Cleaner Antivirus For Mac

More information about Combo Cleaner, steps to uninstall, EULA, and Privacy Policy. Free scanner checks if your computer is infected. To remove malware, you’ll need to purchase the full version of Combo Cleaner.

Step 4. Delete malicious extensions From Safari / Chrome / Firefox.

Safari

Open Safari >> Click Safari menu button and choose Preferences >> Select the Extensions tab >> Select the suspicious extension and click Uninstall.

Firefox

Open Firefox >> Click the menu button >> select Add-ons >> Determine the suspicious or unwanted extension, click the Disable or Remove button.

Chrome

Run Chrome >> Click the three-dot menu button in the upper-right corner >> Select the More Tools >> Click Extensions >> Determine the suspicious or unwanted extension, click on the Trash icon >> Click Remove

Step 5. Use Combo Cleaner to re-diagnose your Mac and see if it is 100% clean:

To make sure that your system is not infected at all, it’s better to run a scan with Combo Cleaner Antivirus and see if it will detect any remaining unwanted items:

↓ Download Combo Cleaner Antivirus For Mac

More information about Combo Cleaner, steps to uninstall, EULA, and Privacy Policy. Free scanner checks if your computer is infected. To remove malware, you’ll need to purchase the full version of Combo Cleaner.

– Once combocleaner.dmg installer is downloaded, double-click it to install;

– Then launch Combo Cleaner and click “Start Combo Scan” button;

– Combo Cleaner will scan your Mac for malware infections. Once the scan is completed, remove any found infections.

-

Этот сайт использует файлы cookie. Продолжая пользоваться данным сайтом, Вы соглашаетесь на использование нами Ваших файлов cookie. Узнать больше.

- Статус темы:

-

Закрыта.

-

LaurenceD

User- Регистрация:

- 15.09.15

- Сообщения:

- 2

- Симпатии:

- 0

-

Themida — это дополнительный модуль защиты игры запрещающий модификацию файлов клиента. В данном случае, или Темида обнаружила что файлы были каким-либо образом модифицированы (возможно без вашего ведома вирусом) или у нее просто нет доступа для проверки файлов (мешает антивирус).

Первое, что стоит предпринять: Полная проверка файлов игры с помощью утилиты check4game. Внимательно читайте инструкцию по ссылке.

Второе: Попробуйте запустить игру при отключенном антивирусе и брандмауэре. Если помогло — значит ошибка в доступе Темиды к файлам клиента. Нужно добавить игру в список доверенных для антивируса и брандмауэра.

Как это сделать, для антивируса — гайд. (гайды написаны еще при Запускаторе, но они работают. Просто добавляйте папку с приложением 4game, по умолчанию это C:\Program Files (x86)\4game)

Как настроить брандмауэр — гайд. -

LaurenceD

User- Регистрация:

- 15.09.15

- Сообщения:

- 2

- Симпатии:

- 0

я же написал …. Что все пробывал из перечисленного .. не помогает

-

Уточните, Ваша проблема актуальна ?

-

Закрыто в связи с утерей актуальности.

- Статус темы:

-

Закрыта.

Do you inject your DLL at process startup, or while it’s running?

This matters because recent versions of Themida have started using the ThreadHideFromDebugger flag (accepted by both NtCreateThreadEx and NtSetInformationThread). When you attach a debugger to a process that has such threads running, it is impossible to tell what will happen since the program is outside of the debugger’s control. This usually manifests as being able to look around for a while but not being able to pause or step through the program, and then seeing a crash with a bizarre stack trace that may not even be related to the original thread, i.e. exactly what you are describing.

ScyllaHide prevents ThreadHideFromDebugger from being set via either NtCreateThreadEx or NtSetInformationThread, but there is nothing that can be done after it has been set on a thread. (With one quite extreme exception: DKOM from kernel mode.)

Therefore you must be attached to the process from startup, or at least before it creates its first thread.

This actually goes for any process that uses ThreadHideFromDebugger, it’s just that Themida has until recently not used this. That’s why neither NtSetInformationThread nor NtCreateThreadEx are checked in the default profile for Themida. You should enable those. I will update the default profiles soon to include this change.

Re: NtQueryInformationProcess: I don’t know off the top of my head whether Themida calls this or not, but I’m almost certain it does, given that it’s the most powerful debugger detection technique available in user mode. I would not recommend disabling it unless you have some specific problem with it, in which case it would probably be best to create a separate issue for that.