SQL Server 2014 Developer — duplicate (do not use) SQL Server 2014 Enterprise — duplicate (do not use) SQL Server 2014 Standard — duplicate (do not use) SQL Server 2012 Developer SQL Server 2012 Enterprise SQL Server 2012 Standard SQL Server 2008 R2 Developer SQL Server 2008 R2 Enterprise SQL Server 2008 R2 Standard SQL Server 2008 Developer SQL Server 2008 Enterprise SQL Server 2008 Standard Еще…Меньше

Проблемы

Если вы используете группу доступности AlwaysOn, зеркальное отображение базы данных или брокер служб в Microsoft SQL Server, соединение с помощью зашифрованной конечной точки с протоколом TLS (Transport Layer Security) версии 1,2 завершается сбоем. Кроме того, в журнале ошибок SQL Server появляется следующее сообщение об ошибке:

Не удалось подтвердить соединение. Сбой вызова ОС: (80090331) 0x80090331 (клиент и сервер не могут взаимодействовать, так как у них нет общего алгоритма.). Состояние 56.

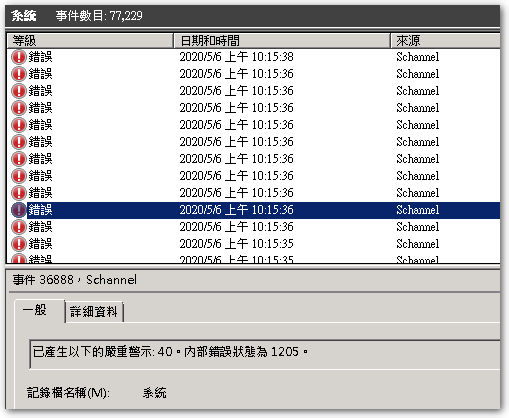

В журнале событий Windows появится следующее сообщение об ошибке SChannel:

На удаленную конечную точку было создано неустранимое оповещение. Это может привести к завершению подключения. Протокол TLS определил код неустранимой ошибки 40. Состояние ошибки для канала SChannel в Windows — 1205.

Причина

Связь конечной точки в SQL Server не поддерживает протокол TLS версии 1,2.

Решение

Эта проблема устранена в последних версиях SQL Server. Список версий сервера SQL Server, поддерживающих протокол TLS версии 1,2, можно найти в следующей статье базы знаний Майкрософт:

3135244 Поддержка TLS 1,2 для Microsoft SQL Server

Статус

Корпорация Майкрософт подтверждает наличие этой проблемы в своих продуктах, которые перечислены в разделе «Применяется к».

Ссылки

Ознакомьтесь с терминологией , которую корпорация Майкрософт использует для описания обновлений программного обеспечения.

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

В сообществах можно задавать вопросы и отвечать на них, отправлять отзывы и консультироваться с экспертами разных профилей.

null

При неудачном подключении к LDAPs определить причину проблемы со стороны клиента крайне затруднительно по причине «информативности» вывода:

ld = ldap_sslinit("DC.domain", 636, 1);

Error 0 = ldap_set_option(hLdap, LDAP_OPT_PROTOCOL_VERSION, 3);

Error 81 = ldap_connect(hLdap, NULL);

Server error: <empty>

Error <0x51>: Fail to connect to DC.domain.

Имея доступ к журналу событий System (Event viewer) на контроллере домена можно определить причину (коих может быть великое множество).

В данной заметке раскажу про часто встречающуюся проблему после конфигурации LDAPS, а именно ошибку аутентификации в Secure Channel (Schannel)

Log Name: System Source: Schannel Date: 21.01.2016 12:28:12 Event ID: 36874 Task Category: None Level: Error Keywords: User: SYSTEM Computer: DC.domain Description: An TLS 1.2 connection request was received from a remote client application, but none of the cipher suites supported by the client application are supported by the server. The SSL connection request has failed.

Проблема заключается в том, что по умолчанию TLS 1.2 отключен на стороне сервера.

Конкретно в Вашем случае отключено может быть что угодно (SSL…,TLS….).

Соединение не удается и следом за Event ID: 36874 следует:

Log Name: System Source: Schannel Date: 21.01.2016 12:28:12 Event ID: 36888 Task Category: None Level: Error Keywords: User: SYSTEM Computer: DC.domain Description: A fatal alert was generated and sent to the remote endpoint. This may result in termination of the connection. The TLS protocol defined fatal error code is 40. The Windows SChannel error state is 1205.

Решение

Решением является включение TLS 1.2.

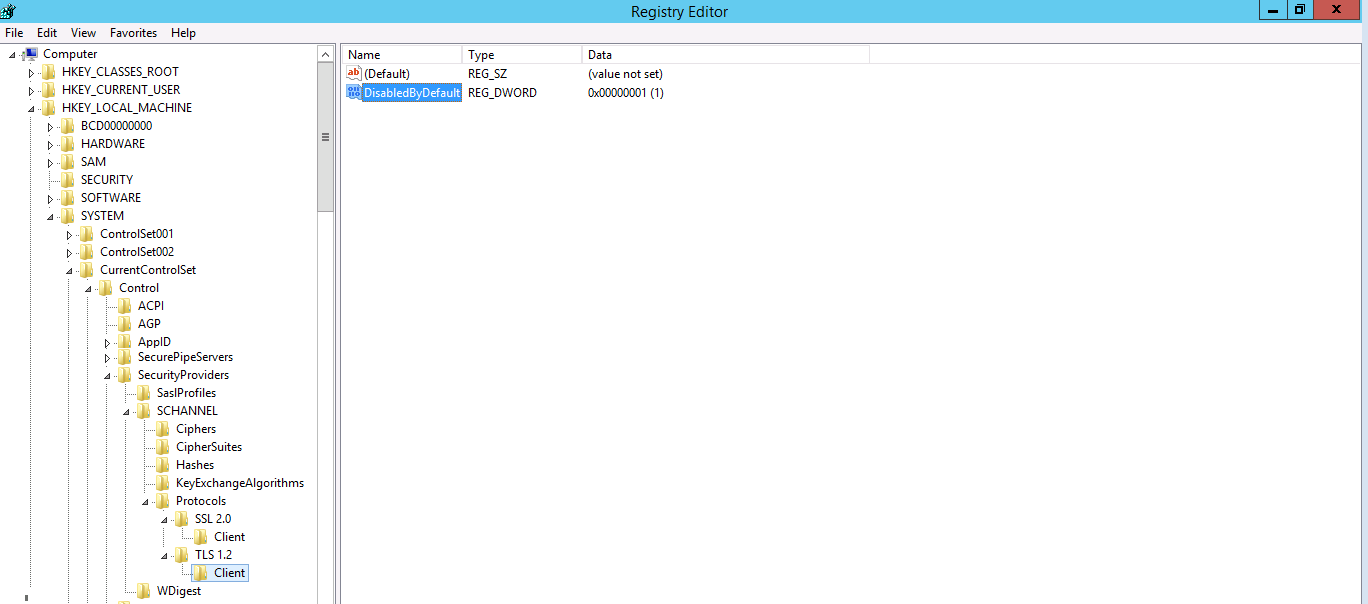

Оперативно это можно выполнить через правку реестра путем создания ключа TLS 1.2\Client\DisabledByDefault в ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client\DisabledByDefault

Значение ключа DisabledByDefault должно быть выключено (1).

В случае проблем не с TLS 1.2 действия аналогичны. Более подробно параметры реестра для SCHANNEL можно посмотреть здесь.

- Remove From My Forums

schannel — EventID 36888 — fatal alert 40 — error state (1205,1207, etc)

-

Question

-

In response to the recent SSL 3.0 vulnerabilities, we have been locking down SSL settings on IIS servers. As a result (not surprisingly) we are seeing more schannel errors in the event log.

I understand that many of these are just «noise» and that schannel logging can be disabled via a registry setting, however we are wondering if the error codes will tell us which cypher they were attempting to use, so we can determine if our SSL

settings are acceptable, or too restrictive.I found a reference that describes what the fatal alert codes mean (i.e. 40 = TLS1_ALERT_HANDSHAKE_FAILURE) — but I cannot find a reference code for the internal error states (1203, 1205, 1207). Can anyone point me towards such a reference?

Alternatively, here is a sampling of the schannel errors — do any of them indicate a SSL configuration problem on the server side?

EVENT ID 36888

- The following fatal alert was generated: 40. The internal error state is 1207.

- The following fatal alert was generated: 40. The internal error state is 1205.

- The following fatal alert was generated: 10. The internal error state is 1203.

- The following fatal alert was generated: 20. The internal error state is 960.

EVENT ID 36874

- An TLS 1.2 connection request was received from a remote client application, but none of the cipher suites supported by the client application are supported by the server. The SSL connection

request has failed. - An TLS 1.1 connection request was received from a remote client application, but none of the cipher suites supported

by the client application are supported by the server. The SSL connection request has failed - An TLS 1.0 connection request was received from a remote client application, but none of the cipher suites supported by the client application are supported by the server. The SSL connection

request has failed. - An SSL connection request was received from a remote client application, but none of the cipher suites supported by the client application are supported by the server. The SSL connection

request has failed.

EVENT ID 36887

- The following fatal alert was received: 46.

-

Edited by

Monday, October 27, 2014 2:46 PM

removed footer message

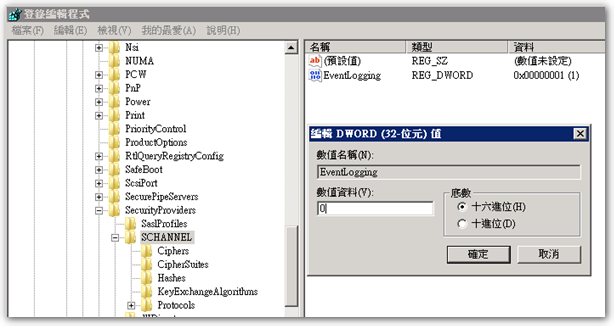

由於此訊息出現過於頻繁,會影響到我判斷其他的事件紀錄,因此決定將此通知關閉,上網搜尋文章,依照 Mr. 沙先生 的教學,關閉方式只需修改機碼即可。

◎ 執行 regedit,找到下列路徑:

HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Control/SecurityProviders/SCHANNEL

◎ 將 EventLogging 改成 “0” 即可。

【參考連結】

- Windows Schannel 已產生以下的嚴重警示:10,內部錯誤狀態為 1203 – Mr. 沙先生

Поскольку разные люди (добросовестные и не очень) пытаются получить доступ к вашему сайту с различных устройств, использующих различные браузеры на различных операционных системах, в зависимости от протокола, который они выбирают для защиты этой связи, вы будете видеть сообщения, передаваемые «канальным» источником.

Следующий блог должен помочь вам понять некоторые из сообщений, которые вы видите в своих журналах. http://blogs.msdn.com/b/kaushal/archive/2012/10/06/ssl-tls-alert-protocol-amp-the-alert-codes.aspx

Оценка, которую вы там получили, немного настораживает. У вас не был бы включен SSL3, если бы вы опубликовали сайт на Azure Websites напрямую.

Вы можете отключить SSL3, используя руководство здесь

http://blogs.msdn.com/b/kaushal/archive/2014/10/22/poodle-vulnerability-padding-oracle-on-downgraded-legacy-encryption.aspx

Если вы можете переместить сайт с ВМ на Azure Website, это будет лучше. Это избавит вас от необходимости исправлять и защищать ВМ, используемые для размещения веб-сайта. Вместо этого вы полагаетесь на Azure PaaS для обеспечения платформы для размещения веб-сайта. Вы заботитесь о коде веб-сайта, а Azure обеспечивает безопасность и поддержку IIS/платформы.

Грядущие изменения в платформе с точки зрения TLS отражены на сайте https://testsslclient.trafficmanager.net/. Вы можете проверить это, чтобы узнать, какую оценку может получить ваш веб-сайт, если вы перенесете его на веб-сайт Azure напрямую.