Локализация ошибки. Компоненты

АРМ RusGuard (распределенный вариант установки), все версии ПО

Описание причин и исправление

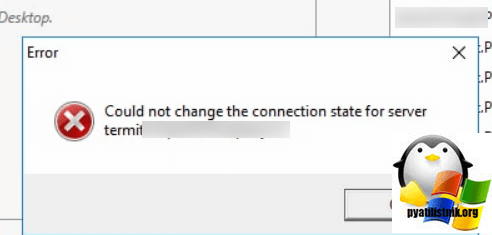

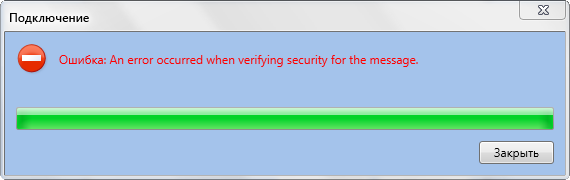

При попытке запуска АРМ сервер может быть недоступен (см. рис. 6).

Рисунок 6 — Ошибка при невозможности доступа к серверу

Возможные причины:

1.Сервер выключен. Необходимо запустить сервер.

2.Нет доступа к Интернету. Необходимо проверить соединение.

3.На сервере включен брандмауэр, запущены антивирусы с функциями брандмауэра.

Необходимо выполнить одно из следующих действий:

i.Настроить доступ к серверу по протоколам HTTPS и HTTP;

ii.Отключить брандмауэр/антивирусное ПО/функции брандмауэра антивирусного ПО.

Просмотров 6.2к. Опубликовано 08.04.2021

Обновлено 21.01.2022

Так сложилось исторически, что мы стали дилером компании RusGuard чуть ли не сразу после её образования. Причиной тому было то, что компания была основана бывшими сотрудниками другой компании – Legos, с которой мы довольно плотно работали. Дилерами стали, но сотрудничество как-то не задалось – инсталляций не было, только продавали оборудование несколько раз. Позже решил посерьёзнее познакомиться с тем, что же у ребят получилось. Первый критерий оценки очень простой – беспроблемная установка софта. Скачал дистрибутив, попробовал поставить – не вышло. Отложил до лучших времён.

Справедливости ради скажу, что та же история произошла и с CARDDEX – попробовал, словил кучу проблем, отложил. Логика такая – разобраться можно со всем, но зачем лишние проблемы на объекте, если есть гораздо более стабильные решения.

Содержание

- Первое знакомство

- Установка

- Проблемы с NFC и BLE

- Настройка

- Опытная эксплуатация

Первое знакомство

Недавно обратился клиент с просьбой установить ему СКУД со считывателями, работающими по технологии BLE и NFC. И сам же клиент нашёл такой считыватель R15-Multi у RusGuard, поскольку первоначально предложенный мной считыватель SIGUR MR1 BLE был заметно дороже. К тому же софт у SIGUR стоит денег, а у RusGuard предоставляется бесплатно.

Решено – RusGuard-у на объекте быть! Будет интересно поразбираться с новым оборудованием. Связался с поставщиком, обсудили возникшие вопросы об автономной и сетевой работе, сформировали комплект оборудования и сделали заказ.

Установка

Сроки поджимали, поэтому пощупать оборудование в офисе не удалось – сразу приступили к монтажу. Решил потренироваться в установке на своём ноутбуке. Недавно менял диск и ставил заново ОС, поэтому компьютер, практически, девственно чист. Не ожидая подвоха скачал дистрибутив (3,7 Гб вместе с SQL Server) и запустил установку. При запуске было сказано, что .NET Framework 4.6 в системе присутствует, а IIS отсутствует, поэтому будет установлен автоматически. Далее выбрал вариант с установкой SQL ServerExpress 2014, задал имена и пароли, какие попросили, но чуда не случилось – установка завершилась с ошибкой. Попробовал ещё раз – то же самое.

Когда ничего не получается, самое время читать инструкцию или смотреть видеоролик, поэтому полез смотреть ролик про установку. Первое требование – компьютер должен быть “чистым”. Почти так и есть. Следующая возможная проблема – имя компьютера. Почему-то дефолтные виндовые имена – это не есть “хорошо”. Имя действительно было дефолтное – поменял, не помогло. Включил вручную ISS, хотя об этом в ролике и не было, и повторил попытку – не помогло. Посмотрел ролик дальше и увидел там, что необходимо установить ещё и .NET Framework 3.5, а иначе SQL Server не установится. Установил фреймворк, запустил снова инсталлятор и SQL Server таки встал! Но рано радовался, т.к. установка опять завершилась с ошибкой – что-то там с правами. Запустил инсталлятор снова и выбрал вариант с уже установленным SQL Server. На следующем шаге инсталлятор выдал ошибку авторизации и предложил ввести правильный пароль пользователя sa. Ввёл. Инсталлятор его принял и на следующем шаге попросил ввести пароль пользователя user для сервера отчётов. Не понял, что за пользователь такой, но нашёл в документации, что на сервер отчётов вход производится под пользователем ОС и ввёл свои логин и пароль. Инсталлятор ещё пошуршал и, о чудо – установка завершилась успешно!

Что хочется сказать? Не надо так! Почему установка происходит с такими сложностями? Почему нельзя всё автоматизировать? Чем плохи дефолтные виндовые имена? Почему наличие в системе .NET Framework 4.6 проверяется, а .NET Framework 3.5 нет, хотя он необходим?

Взять те же SIGUR или PERCo – в них установка происходит на порядок проще. Ну и фраза “ПО может не установиться”, часто звучащая в ролике, несколько настораживает. Сделайте так, чтобы устанавливалось! Хороший и правильный дистрибутив должен содержать в себе все необходимые компоненты, проверять соблюдение всех требований и не допускать возникновения ошибок в процессе установки.

На объекте пришлось устанавливать на Windows Server 2019. В принципе всё прошло гладко, кроме того, что сначала пытался запускать инсталлятор из папки с Рабочего стола, но из-за длинных путей SQL Server устанавливаться не хотел. Опять же, без объяснения причин. По совету тех.поддержки попробовал установить его отдельно и только тогда увидел причину ошибки установки.

Проблемы с NFC и BLE

Проблемы эти проявились в процессе настройки, но чтобы не отвлекаться от темы настройки в следующей части, расскажу про них сразу. Так вот, оказалось, что несмотря на информацию в описании считывателя R15-Multi, приложения под iOS нет в принципе. Оно, как-бы в разработке, но сроки выхода неизвестны. Из этого следует то, что технология BLE для iPhone пока недоступна. Использовать можно только NFC, но, поскольку прямой доступ к чипу NFC в iOS закрыт, то приходится делать это через ApplePay, используя в качестве идентификатора ID какой-нибудь банковской карты. Это несколько смущает пользователей. т.к. при поднесении смартфона к считывателю они видят тот же интерфейс, что и при оплате через терминал на кассе. Многие опасаются, а не снимут ли у них со счёта деньги.

На смартфонах с Android тоже можно пользоваться Google Pay, но есть и приложение, называется RusGuard Key. В нём настраивается тип идентификатора (3 варианта) и каким образом должна происходить идентификация – через NFC или BLE или и так и так и если через BLE, то автоматически или вручную. Автоматический режим работы BLE подразумевает разблокировку двери сразу, как только смартфон попадает в зону действия считывателя. И вот это второй EPIC FAIL – в отличие, например, от считывателя SIGUR MR1 BLE, дальность действия считывателя R15-Multi не настраивается! То есть дверь открывается с расстояния 5-6 метров. А может и больше – это уже зависит от модуля Bluetooth смартфона. Ручной режим подразумевает отправку идентификатора не постоянно, а только после сработки акселерометра, то есть смартфон надо потрясти или покрутить. Это уже лучше, но всё равно не очень хорошо, потому что эти настройки делаются в приложении на смартфоне пользователя, а такие вещи лучше делать на стороне сервера.

Ну и финальный аккорд – не на всех Android-смартфонах приложение работает корректно. Это понятно – производителей таких смартфонов много, версий систем в них установленных, учитывая кастомные прошивки, ещё больше, ну и различные настройки безопасности и энергосбережения тоже вносят свой вклад. Винить разработчиков RusGuard тут не стоит – об этом честно упомянуто в описании продукта.

Настройка

Честно говоря, сначала софт не порадовал. Хотя и у аналогичных продуктов конкурентов интерфейс, прямо скажем, оригинальный. Так что придираться не буду. Хорошо то, что не глючит. Настроек много – чувствуется, что система масштабная и гибкая. После нескольких часов работы и к интерфейсу привыкаешь.

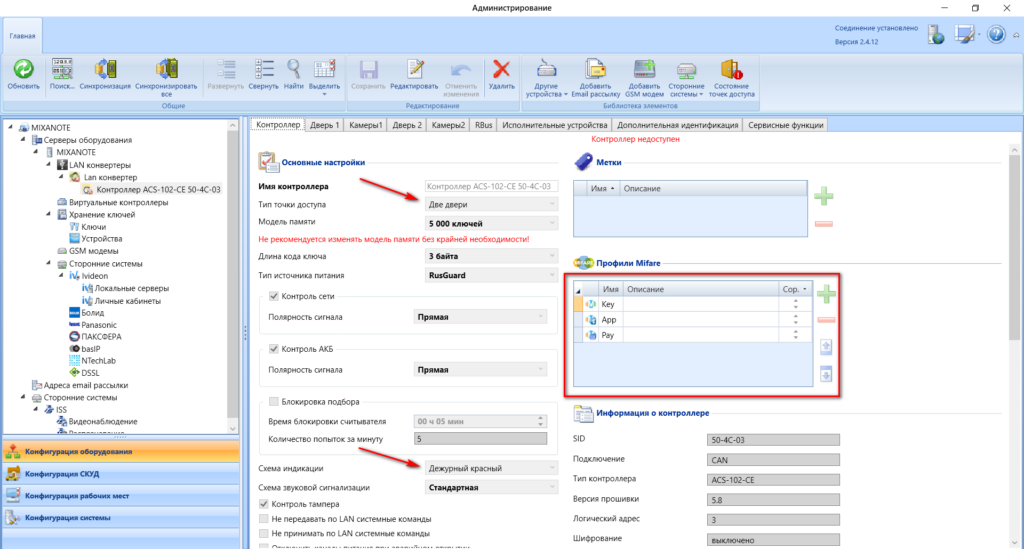

Автопоиском нашёл контроллер, добавил в систему, выбрал нужный тип точки доступа – Две двери и поменял схему индикации. Что SIGUR, что RusGuard используют по умолчанию каки-то странные настройки, а нужно то самое простое – чтобы в закрытом состоянии на считывателе горел красный индикатор, а при отпирании замка – зелёный. В SIGUR-е с индикацией всё сложно. Здесь же – из выпадающего списка значений параметра Схема индикации выбираем пункт Дежурный красный и всё работает, как надо.

На вкладке Дверь 1 и Дверь 2 нужно поменять протокол считывателя на RBus, чтобы настраивать его параметры из ПО.

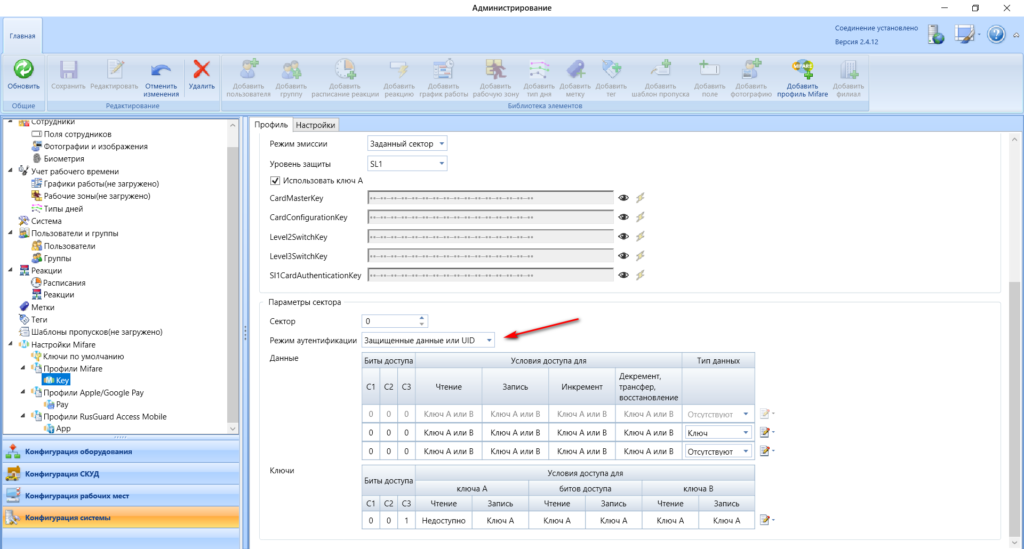

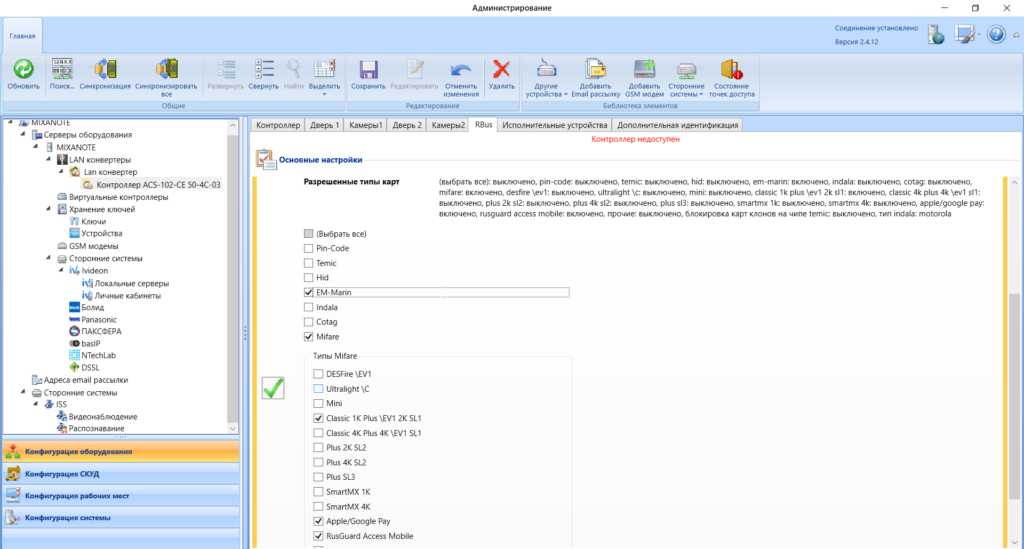

Нужно было настроить систему на работу с NFC и BLE и c брелками форматов Mifare и EM-Marine, благо считыватель R15-Multi всеформатный. Для настройки нужно зайти в раздел Конфигурация системы, найти в дереве пункт Настройки Mifare и добавить профили для идентификаторов Mifare, приложения RusGuard Key и Apple/Google Pay. Профили для приложения и платёжных систем не настраиваются, а профиль для идентификаторов нужно чуть подправить. Усиленная защита не требуется, к тому же настольного считывателя нет, поэтому эмиссию идентификаторов Mifare производить не нужно, да и не получится. В параметре Режим аутентификации нужно выбрать вариант Защищённые данные или UID.

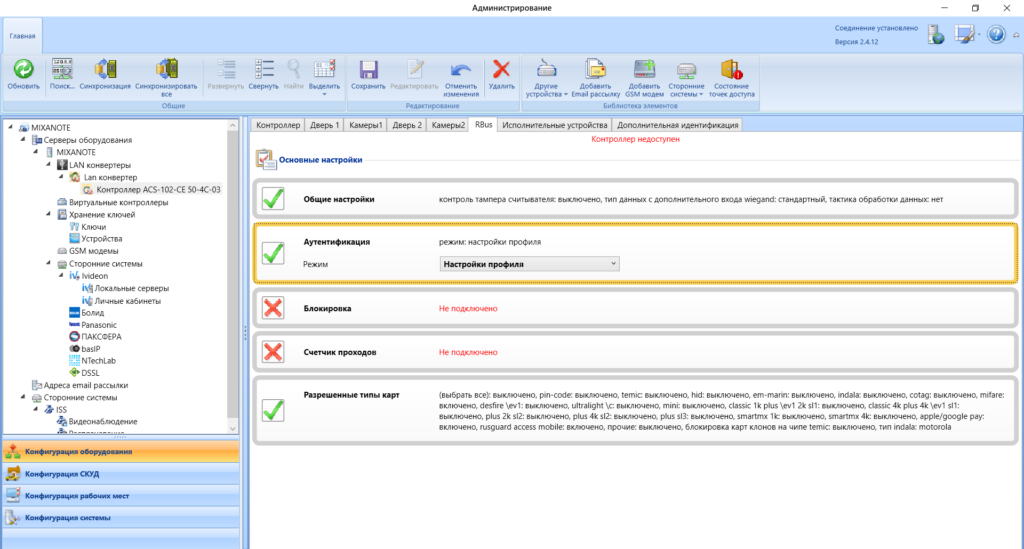

Теперь нужно в настройках контроллера добавить эти профили в список, причём в правильной последовательности: идентификатор, приложение, платёжная система. В нашем случае: Key, App, Pay. Далее, на вкладке RBus нужно сменить режим аутентификации на вариант Настройки профиля и там же ниже выбрать Разрешённые типы карт.

Следующий этап – импорт сотрудников из предоставленного XLS-файла. В основном ПО такой функции нет, но есть специальная утилита UniversalImport. Файл был специальным образом подготовлен – каждое поле в отдельном столбце и успешно импортирован в БД. После импорта сотрудников нужно было дать им право доступа. Это делается либо персонально, либо наследуется из настроек отдела. Хотел завести один родительский отдел и перенести все остальные в него, чтобы сделать назначение прав доступа парой кликов, но не вышло – в ПО нельзя редактировать структуру компании. Отделы можно только удалять и добавлять. Пришлось задавать права доступа для каждого отдела.

Опытная эксплуатация

Через пару дней после запуска в работу один из считывателей странным образом заглючил – перестал читать Mifare и NFC c BLE. С EM-Marine проблем не было. Нормальная работа восстановилась после перезапуска контроллера и считывателей путём сброса питания. Тех.поддержка посоветовала прошить считыватели свежей прошивкой и понаблюдать дальше, а если сбои повторятся, то отправлять к ним в ремонт или для замены. Продолжаем наблюдение.

Содержание

- СКУД RusGuard. Первый запуск.

- Первое знакомство

- Установка

- Проблемы с NFC и BLE

- Настройка

- Опытная эксплуатация

- Проект системы контроля и управления доступом

- Support

Так сложилось исторически, что мы стали дилером компании RusGuard чуть ли не сразу после её образования. Причиной тому было то, что компания была основана бывшими сотрудниками другой компании — Legos, с которой мы довольно плотно работали. Дилерами стали, но сотрудничество как-то не задалось — инсталляций не было, только продавали оборудование несколько раз. Позже решил посерьёзнее познакомиться с тем, что же у ребят получилось. Первый критерий оценки очень простой — беспроблемная установка софта. Скачал дистрибутив, попробовал поставить — не вышло. Отложил до лучших времён.

Справедливости ради скажу, что та же история произошла и с CARDDEX — попробовал, словил кучу проблем, отложил. Логика такая — разобраться можно со всем, но зачем лишние проблемы на объекте, если есть гораздо более стабильные решения.

Первое знакомство

Недавно обратился клиент с просьбой установить ему СКУД со считывателями, работающими по технологии BLE и NFC. И сам же клиент нашёл такой считыватель R15-Multi у RusGuard, поскольку первоначально предложенный мной считыватель SIGUR MR1 BLE был заметно дороже. К тому же софт у SIGUR стоит денег, а у RusGuard предоставляется бесплатно.

Решено — RusGuard-у на объекте быть! Будет интересно поразбираться с новым оборудованием. Связался с поставщиком, обсудили возникшие вопросы об автономной и сетевой работе, сформировали комплект оборудования и сделали заказ.

Установка

Сроки поджимали, поэтому пощупать оборудование в офисе не удалось — сразу приступили к монтажу. Решил потренироваться в установке на своём ноутбуке. Недавно менял диск и ставил заново ОС, поэтому компьютер, практически, девственно чист. Не ожидая подвоха скачал дистрибутив (3,7 Гб вместе с SQL Server) и запустил установку. При запуске было сказано, что .NET Framework 4.6 в системе присутствует, а IIS отсутствует, поэтому будет установлен автоматически. Далее выбрал вариант с установкой SQL ServerExpress 2014, задал имена и пароли, какие попросили, но чуда не случилось — установка завершилась с ошибкой. Попробовал ещё раз — то же самое.

Когда ничего не получается, самое время читать инструкцию или смотреть видеоролик, поэтому полез смотреть ролик про установку. Первое требование — компьютер должен быть «чистым». Почти так и есть. Следующая возможная проблема — имя компьютера. Почему-то дефолтные виндовые имена — это не есть «хорошо». Имя действительно было дефолтное — поменял, не помогло. Включил вручную ISS, хотя об этом в ролике и не было, и повторил попытку — не помогло. Посмотрел ролик дальше и увидел там, что необходимо установить ещё и .NET Framework 3.5, а иначе SQL Server не установится. Установил фреймворк, запустил снова инсталлятор и SQL Server таки встал! Но рано радовался, т.к. установка опять завершилась с ошибкой — что-то там с правами. Запустил инсталлятор снова и выбрал вариант с уже установленным SQL Server. На следующем шаге инсталлятор выдал ошибку авторизации и предложил ввести правильный пароль пользователя sa. Ввёл. Инсталлятор его принял и на следующем шаге попросил ввести пароль пользователя user для сервера отчётов. Не понял, что за пользователь такой, но нашёл в документации, что на сервер отчётов вход производится под пользователем ОС и ввёл свои логин и пароль. Инсталлятор ещё пошуршал и, о чудо — установка завершилась успешно!

Что хочется сказать? Не надо так! Почему установка происходит с такими сложностями? Почему нельзя всё автоматизировать? Чем плохи дефолтные виндовые имена? Почему наличие в системе .NET Framework 4.6 проверяется, а .NET Framework 3.5 нет, хотя он необходим?

Взять те же SIGUR или PERCo — в них установка происходит на порядок проще. Ну и фраза «ПО может не установиться», часто звучащая в ролике, несколько настораживает. Сделайте так, чтобы устанавливалось! Хороший и правильный дистрибутив должен содержать в себе все необходимые компоненты, проверять соблюдение всех требований и не допускать возникновения ошибок в процессе установки.

На объекте пришлось устанавливать на Windows Server 2019. В принципе всё прошло гладко, кроме того, что сначала пытался запускать инсталлятор из папки с Рабочего стола, но из-за длинных путей SQL Server устанавливаться не хотел. Опять же, без объяснения причин. По совету тех.поддержки попробовал установить его отдельно и только тогда увидел причину ошибки установки.

Проблемы с NFC и BLE

Проблемы эти проявились в процессе настройки, но чтобы не отвлекаться от темы настройки в следующей части, расскажу про них сразу. Так вот, оказалось, что несмотря на информацию в описании считывателя R15-Multi, приложения под iOS нет в принципе. Оно, как-бы в разработке, но сроки выхода неизвестны. Из этого следует то, что технология BLE для iPhone пока недоступна. Использовать можно только NFC, но, поскольку прямой доступ к чипу NFC в iOS закрыт, то приходится делать это через ApplePay, используя в качестве идентификатора ID какой-нибудь банковской карты. Это несколько смущает пользователей. т.к. при поднесении смартфона к считывателю они видят тот же интерфейс, что и при оплате через терминал на кассе. Многие опасаются, а не снимут ли у них со счёта деньги.

На смартфонах с Android тоже можно пользоваться Google Pay, но есть и приложение, называется RusGuard Key. В нём настраивается тип идентификатора (3 варианта) и каким образом должна происходить идентификация — через NFC или BLE или и так и так и если через BLE, то автоматически или вручную. Автоматический режим работы BLE подразумевает разблокировку двери сразу, как только смартфон попадает в зону действия считывателя. И вот это второй EPIC FAIL — в отличие, например, от считывателя SIGUR MR1 BLE, дальность действия считывателя R15-Multi не настраивается! То есть дверь открывается с расстояния 5-6 метров. А может и больше — это уже зависит от модуля Bluetooth смартфона. Ручной режим подразумевает отправку идентификатора не постоянно, а только после сработки акселерометра, то есть смартфон надо потрясти или покрутить. Это уже лучше, но всё равно не очень хорошо, потому что эти настройки делаются в приложении на смартфоне пользователя, а такие вещи лучше делать на стороне сервера.

Ну и финальный аккорд — не на всех Android-смартфонах приложение работает корректно. Это понятно — производителей таких смартфонов много, версий систем в них установленных, учитывая кастомные прошивки, ещё больше, ну и различные настройки безопасности и энергосбережения тоже вносят свой вклад. Винить разработчиков RusGuard тут не стоит — об этом честно упомянуто в описании продукта.

Настройка

Честно говоря, сначала софт не порадовал. Хотя и у аналогичных продуктов конкурентов интерфейс, прямо скажем, оригинальный. Так что придираться не буду. Хорошо то, что не глючит. Настроек много — чувствуется, что система масштабная и гибкая. После нескольких часов работы и к интерфейсу привыкаешь.

Автопоиском нашёл контроллер, добавил в систему, выбрал нужный тип точки доступа — Две двери и поменял схему индикации. Что SIGUR, что RusGuard используют по умолчанию каки-то странные настройки, а нужно то самое простое — чтобы в закрытом состоянии на считывателе горел красный индикатор, а при отпирании замка — зелёный. В SIGUR-е с индикацией всё сложно. Здесь же — из выпадающего списка значений параметра Схема индикации выбираем пункт Дежурный красный и всё работает, как надо.

На вкладке Дверь 1 и Дверь 2 нужно поменять протокол считывателя на RBus, чтобы настраивать его параметры из ПО.

Нужно было настроить систему на работу с NFC и BLE и c брелками форматов Mifare и EM-Marine, благо считыватель R15-Multi всеформатный. Для настройки нужно зайти в раздел Конфигурация системы, найти в дереве пункт Настройки Mifare и добавить профили для идентификаторов Mifare, приложения RusGuard Key и Apple/Google Pay. Профили для приложения и платёжных систем не настраиваются, а профиль для идентификаторов нужно чуть подправить. Усиленная защита не требуется, к тому же настольного считывателя нет, поэтому эмиссию идентификаторов Mifare производить не нужно, да и не получится. В параметре Режим аутентификации нужно выбрать вариант Защищённые данные или UID.

Теперь нужно в настройках контроллера добавить эти профили в список, причём в правильной последовательности: идентификатор, приложение, платёжная система. В нашем случае: Key, App, Pay. Далее, на вкладке RBus нужно сменить режим аутентификации на вариант Настройки профиля и там же ниже выбрать Разрешённые типы карт.

Настройка RusGuard

Следующий этап — импорт сотрудников из предоставленного XLS-файла. В основном ПО такой функции нет, но есть специальная утилита UniversalImport. Файл был специальным образом подготовлен — каждое поле в отдельном столбце и успешно импортирован в БД. После импорта сотрудников нужно было дать им право доступа. Это делается либо персонально, либо наследуется из настроек отдела. Хотел завести один родительский отдел и перенести все остальные в него, чтобы сделать назначение прав доступа парой кликов, но не вышло — в ПО нельзя редактировать структуру компании. Отделы можно только удалять и добавлять. Пришлось задавать права доступа для каждого отдела.

Опытная эксплуатация

Через пару дней после запуска в работу один из считывателей странным образом заглючил — перестал читать Mifare и NFC c BLE. С EM-Marine проблем не было. Нормальная работа восстановилась после перезапуска контроллера и считывателей путём сброса питания. Тех.поддержка посоветовала прошить считыватели свежей прошивкой и понаблюдать дальше, а если сбои повторятся, то отправлять к ним в ремонт или для замены. Продолжаем наблюдение.

Источник

Проект системы контроля и управления доступом

ПОЯСНИТЕЛЬНАЯ ЗАПИСКА

Содержание

| 1 | Общие сведения |

| 1.1 | Обзор нормативных документов |

| 1.2 | Характеристика защищаемого объекта |

| 2 | Основные технические решения, принятые в проекте |

| 2.1 | Общая характеристика системы |

| 2.2 | Описание основных характеристик СКУД RusGuard |

| 2.3 | Описание основных характеристик контроллеров ACS-102-CE-B |

| 2.4 | Описание основных характеристик ПО RusGuard Soft |

| 3 | Кабельная сеть |

| 3.1 | Прокладка кабельной сети |

| 4 | Электропитание и заземление |

| 4.1 | Общие требования к электропитанию и заземлению |

| 5 | Мероприятия по охране труда и технике безопасности |

| 5.1 | Общие требования к безопасности труда |

| 6 | Профессиональный и квалификационный состав лиц, работающих на объекте по техническому обслуживанию и эксплуатации системы безопасности |

| 6.1 | Требования к персоналу, обслуживающему систему безопасности |

1 Общие сведения

1.1 Обзор нормативных документов

При разработке проекта учтены требования следующих нормативных документов:

- ГОСТ Р 51241-98;

- Р 78.36.005-99;

- СНиП 3.05.06-85;

- СНиП 12.1.30-81;

- СНиП 111-4-80;

- ГОСТ 12.2.013-87;

- ПУЭ.

Все технические мероприятия разработаны в соответствии с требованиями экологических, санитарно-гигиенических, противопожарных и других норм, действующих на территории РФ и обеспечивающих безопасную для жизни и здоровья людей эксплуатацию комплексной системы при соблюдении предусмотренных рабочими документами мероприятий.

Исходными данными для проектирования послужили: техническое задание на проектирование, выданное Заказчиком, чертежи объемно-планировочные.

1.2 Характеристики защищаемого объекта

Объект представляет собой административное здание с охраняемой территорией, расположенное по адресу: г. Москва.

Въезд на территорию объекта осуществляется через 4 КПП , с установленными автоматическими воротами, оснащаемыми системой контроля доступа. Вход в здание осуществляется через 4 турникета, также оснащенными системой контроля доступа. В здании защитой СКУД подлежат 150 служебных и технологических помещений.

2 Основные технические решения, принятые в проекте

2.1 Общая характеристика системы

2.1.1 Принятые технические решения основаны на комплексном подходе к защите объекта с учетом требований предъявляемых к аппаратуре, устанавливаемой на объекте.

Для обеспечения защиты объекта, и выполнения всех требований нормативной документации проектом предусмотрено применение следующего управляющего оборудования:

- ACS-102-CE-B – контроллер СКУД RusGuard;

- TTR-04.1– турникет «Perco»;

- RDR-102-EH – считыватель карт доступа;

- PR-EH05– антивандальный считыватель карт доступа;

- CAME ATI 5000 — привод ворот линейный самоблокирующийся;

- CAME ZF1N — блок управления приводом.

2.1.2 Контроллеры ACS-102-CE-B устанавливаются в помещении охраны (управление турникетами) и на КПП (управление воротами). К контроллеру подключается считыватели, а также цепи управления исполнительными механизмами (турникетом, воротами).

Контроллеры объединяются в шину по интерфейсу CAN-HS и через Ethernet порт одного из контроллеров подключаются к существующей локальной сети объекта.

2.1.3 Ворота на КПП оборудуются автоматическими приводами с блоком управления. Управление воротами осуществляется с КПП либо от системы контроля доступа. Со стороны въезда и выезда устанавливаются антивандальные RFID считыватели.

2.1.4 Проход через турникеты разрешается охранником с пульта управления турникетом, либо системой СКУД при идентификации пользователя по приложенной карте.

2.2 Описание основных характеристик СКУД RusGuard

2.2.1 Основные сведения

Система контроля и управления доступом RusGuard является новейшей разработкой, основанной на последних достижениях в области микропроцессорной техники и технологиях разработки программного обеспечения. RusGuard – зарегистрированная торговая марка, а оборудование имеет все необходимые сертификаты соответствия.

СКУД RusGuard выгодно отличается от других продуктов на рынке универсальностью, как аппаратной, так и программной частей.

Контроллеры СКУД RusGuard поддерживают работу со всеми видами точек доступа:

- дверь,

- две двери,

- турникет с картоприемником,

- ворота/шлагбаум с картоприемником с управлением светофорами.

Универсальность аппаратной части существенно упрощает обслуживание системы, ввиду отсутствия необходимости приобретения ЗИП разных типов контроллеров. Надежность оборудования гарантирует его безотказную работу в течение всего срока эксплуатации.

Контроллеры СКУД функционирует автономно, либо в составе сетевой системы совместно с ПО RusGuard Soft. Интерфейс связи контроллера с сервером:

- CAN-HS — High Speed Control Area Network (двухпроводная интерфейсная шина передачи данных).

- Ethernet 10/100 BASE-T.

Ввиду наличия сразу нескольких интерфейсов, контроллеры с легкостью вписываются в существующую СКС объекта, позволяя создать разные модели подключения оборудования: каждый контроллер в сеть Ethernet, подключение по шине CAN, подключение контроллеров в режиме конвертера CAN-Ethernet.

2.2.2 Отличительные особенности оборудования

Использование контроллерами в качестве интерфейса связи с сервером шины CAN и Ethernet, а также применение специально разработанного протокола верхнего уровня, позволило реализовать ряд уникальных функций, напрямую связанных с особенностями интерфейса CAN и Ethernet, а именно:

- Реализация сетевой архитектуры “Мастер-Мастер” и отказ от постоянного опроса устройств со стороны сервера. В структуре системы отсутствует Мастер-устройство (пульт, сервер и др.) постоянно опрашивающее все компоненты системы и передающее команды им. Все устройства как на шине CAN, так и в сети Ethernet, являются равноправными, и каждое может инициализировать соединение с сервером или другим устройством на шине для передачи информации.

- Высокая скорость и отсутствие задержек передачи информации на сервер. В связи с реализацией архитектуры “Мастер-Мастер” в системе отсутствуют статические задержки передачи информации, обусловленные необходимостью постоянного циклического опроса всех устройств в системе. Обмен информацией осуществляется в режиме реального времени. Высокая скорость обусловлена характеристиками используемых интерфейсов (CAN – до 1 Mbit/s, Ethernet – до 100 Mbit/s).

- Реализация функции глобального (в сети из нескольких контроллеров) “AntipassBack” без участия сервера. Контроллеры позволяют реализовать до 255 зон “AntipassBack”, в том числе и вложенных.

- Реализация функции глобального (в сети из нескольких контроллеров) “Запрета двойного прохода” без участия сервера. Функция ужесточения правила “AntipassBack”, позволяющая моментально блокировать карту пользователя в устройствах на шине, после её считывания одним из них, но до совершения прохода пользователем (т.е. до вступления в действие алгоритма глобального “AntipasBack”).

- Выполнение любым контроллером СКУД алгоритмов глобальных реакций (передачи команд на другие устройства в сети) без участия Мастер-устройства (пульта, сервера и др.). К примеру, для реализации функции “Аварийная разблокировка” нет необходимости объединения цепей разблокировки каждого Контроллера, достаточно подключить цепь одного Контроллера, который в свою очередь передаст команду Аварийной разблокировки на другие устройства на шине.

2.2.3 Отличительные особенности ПО RusGuard Soft

Технологии, заложенные в основу ПО RusGuard совместно с техническими особенностями оборудования, позволяют строить единую комбинированную систему, включающую в себя неограниченное количество серверов оборудования, локальных серверов БД и др., с организацией, как локальных центров мониторинга, так и централизованных, позволяющих контролировать всю систему целиком.

Основные особенности ПО RusGuard:

- Неограниченное количество контроллеров, пользователей, удаленных рабочих мест в системе.

- Возможность неограниченного масштабирования и наращивания системы без дополнительных затрат.

- Полная защита информация в системе на основе механизмов SSL и TLS сертификатов (возможно использование корпоративных сертификатов).

- Встроенный модуль автоматического распознавания документов.

- Широкие интеграционные возможности со сторонними системами (ИСО Орион (НВП Болид), 1с, ITV, VisitorControl, Ivideon и др).

- Web-интерфейс сервера отчетов.

- Возможность редактирования и создания своих шаблонов для модуля отчетов.

2.3 Описание основных характеристик контроллеров ACS-102-CE-B

Контроллер работает автономно либо под управлением серверного программного обеспечения “RusGuard Soft”, © ЗАО “РусГард”.

Автономный режим – режим работы контролера с предоставлением либо запретом доступа по ключу, занесенному в энергонезависимую память контроллера, в зависимости от прав доступа данного ключа, режима работы контроллера и др. Происходящие события сохраняются с отметкой времени в энергонезависимой памяти контроллера.

Работа контроллера под управлением серверного программного обеспечения аналогична с разницей в том, что происходящие в системе события считываются серверным программным обеспечением, где происходит визуализация, хранение и передача подключенным удаленным рабочим местам полученной с контроллера информации.

Контроллер предназначен для установки внутри объекта и рассчитан на круглосуточный режим работы.

2.3.2 Основные характеристики

2.3.2.1 Питание контроллера осуществляется от встроенного модульного источника питания постоянного тока. Основное электропитание осуществляется от сети переменного тока напряжением 220 В 50 Гц.

Тип модульного источника питания – импульсный.

Номинальный выходной ток – 4000 мА.

Мощность, потребляемая от сети 220 В 50 Гц – не более 80 Вт.

2.3.2.2 Контроллером ACS-102-CE-B поддерживается функция резервного электропитания. При пропадании основного электропитания (

220 В 50 Гц) осуществляется переход на резервный источник (АКБ — 7 А∙ч). Поддерживаются функции автоматического заряда АКБ, отключения нагрузок при глубоком разряде АКБ с выдачей соответствующей информации.

2.3.2.3 Максимальный ток, потребляемый контроллером от источника питания постоянного тока, составляет не более 150 мА.

2.3.2.4 Количество независимых каналов питания нагрузок – 4 (+12V-1, +12V-2, +12V-3, +12V-4).

2.3.2.5 Характеристики защиты от перегрузки по каналам питания нагрузок:

Каждый канал имеет индивидуальную самовосстанавливающуюся электронную схему защиты от перегрузки по току. При превышении установленных лимитов тока, происходит отключение соответствующего канала. После устранения причины перегрузки питание автоматически восстанавливается.

2.3.2.6 Количество исполнительных реле управления внешними устройствами – 8.

Тип реле – электронные, с индивидуальной схемой термальной защиты и защиты от перегрузки по току.

Максимальное коммутируемое напряжение реле EK1- EK4 – 42 В.

Максимальный коммутируемый ток реле EK1- EK4 – 1500 мА (до 3000 мА в импульсном режиме).

Максимальное коммутируемое напряжение реле EK5- EK8 – 17 В.

Максимальный коммутируемый ток реле EK5- EK8 – 50 мА.

2.3.2.7 Количество одновременно подключаемых считывателей — 3.

Интерфейс считывателей – Wiegand26, Touch Memory (1-Wire, μ-LAN).

Полярность управления индикацией – настраиваемая.

2.3.2.8 Контроллер осуществляет анализ цепи тампера корпуса на вскрытие с выдачей соответствующей информации.

2.3.2.9 Контроллер имеет вход Аварийного открытия точки доступа по внешнему сигналу. Тип контактов цепи контроля – настраиваемый.

2.3.2.10 Интерфейс связи контроллера с сервером:

- CAN-HS — High Speed Control Area Network.

- Ethernet 10/100 BASE-T .

2.3.2.11 Контроллеры обеспечивают одновременное выполнение функций конвертера CAN — Ethernet.

2.3.2.12 Поддерживаемые типы точек доступа:

- Дверь.

- Две двери.

- Турникет с картоприемником.

- Вороташлагбаум с картоприемником + управление светофорами .

Выбор режима работы контроллера осуществляется настройкой из конфигуратора.

2.3.2.13 Максимальное количество ключей/событий – 32 000/60 000 (статическое распределение памяти).

2.4 Описание основных характеристик ПО RusGuard Soft

2.4.1 Поддерживаемые ОС

Поддерживаемые ОС (как 32, так и 64 разрядные версии):

- Windows XP (только удаленные АРМ);

- Windows 7 (Home Premium, Professional, Enterprise, Ultimate);

- Windows 8 (все редакции);

- Windows 2008 Server R2 (все редакции);

- Windows 2012 Server (все редакции).

2.4.2 Описание модулей , входящих в состав ПО RusGuard Soft:

Модуль конфигурирования оборудования

Позволяет интегрировать в систему различное оборудование и настроить его:

- Контроллеры СКУД RusGuard;

- Оборудование ИСО “Орион” (НВП Болид);

- USB GSM модемы для использования в модуле Реакций;

- Email аккаунты для использования в модуле Реакций;

- Видеосерверы Ivideon (работа с любыми IP видеокамерами);

- Личные кабинеты Ivideon (создание распределенных систем IP видеонаблюдения);

Количество подключаемого оборудования неограниченно.

Модуль конфигурирования базы данных

Предоставляет функционал по работе с сотрудниками:

- Создание списка должностей;

- Создание дерева групп сотрудников;

- Создание расписаний;

- Создание списков праздников и переносов;

- Создание списка уровней доступа;

Количество групп сотрудников, сотрудников, уровней доступа – неограниченно.

Модуль позволяет работать с любыми USB-сканерами и WEB-камерами для получения и сохранения фото сотрудника.

При редактировании свойств сотрудника возможно использовать функционал распознавания документов (паспорт, загран. паспорт, водительское уд.), который позволяет оперативно заполнить все поля карточки сотрудника путем сканирования через любой USB сканер и автоматического его распознавания.

Модуль конфигурирования рабочих мест

Позволяет создавать пользовательские АРМ с определенным набором модулей системы, конфигурировать режимы работы и отображения различных модулей, настраивать параметры экрана отображения модулей и др.

Для каждого АРМ и входящих в него модулей предусмотрена возможность задания уникальных настроек отображения различных элементов, а также разрешения изменения их оператором при работе.

Количество создаваемых пользовательских рабочих мест – неограниченно. В состав каждого АРМ может быть включен произвольный набор модулей системы. Доступ операторов к тем или иным рабочим местам конфигурируется в модуле управления системой.

Модуль конфигурирования системы

Назначение модуля: управление операторами системы, создание групп операторов, ролей, прав доступа к созданным рабочим местам, разграничение прав доступа к функциям системы.

Количество групп и операторов системы – неограниченно. Каждой группе операторов присваиваются права доступа к определенному набору созданных пользовательских рабочих мест.

Также в данном модуле осуществляется конфигурирование серверных Реакций. При создании реакций задаются временные расписания реакций, настраиваются фильтры на устройства, сотрудников и др.

Доступные действия для реакций:

- отправка SMS. Отправка сообщений осуществляется на отдельный список номеров и / или на список номеров пользователя, вызвавшего данную реакцию.

- отправка Email. Отправка сообщений осуществляется на отдельный список номеров и / или на список номеров пользователя, вызвавшего данную реакцию.

- запись видео с интегрированных IP камер. Настраивается время записи до наступления события и время записи после события. Доступ к видеофрагментам осуществляется из логов по событиям в модуле Отчеты.

- запуск внешнего приложения / скрипта. В параметрах запуска передаются данные события для использования в различных скриптах.

Модуль планы

Позволяет работать с графическими планами. Количество и вложенность планов неограниченна. На планы наносятся пиктограммы заведенных в систему устройств (контроллеры, видеокамеры, зоны, разделы и др.) которые отображают текущие состояние и позволяют управлять ими.

При добавлении в систему IP камер возможно просмотр с этих камер живого видео.

Модуль фотоидентификации (видеоверификации)

Позволяет отображать фотографии сотрудников, проходящих через выбранные точки доступа, а также живое видео с интегрированных камер.

Конфигурация экрана (создание зон для отображения фото либо видео контента), количество отображаемых фотографий и другие параметры настраиваются пользователем.

При соответствующих настройках оборудования, позволяет управлять точкой доступа в режиме “Проход по разрешению оператора”.

Модуль отчетов

Позволяет строить отчеты по имеющимся шаблонам. Шаблоны можно редактировать, кастомизировать, а также самостоятельно создавать новые и добавлять в систему.

Существующие шаблоны позволяют строить отчеты:

- По системным событиям

- Приход-уход

- Опоздавшие

- Ушедшие раньше

- Сотрудники в офисе

- Отсутствующие сотрудники

- Рабочее время

- Рабочее время с учетом отлучек

- и др.

Созданные отчеты можно экспортировать в Word, Excel, PDF, CSV, XML.

Сервер отчетов позволяет настроить автоматическую (по расписанию) генерацию отчетов, сохранение или рассылку их по Email (при использовании редакции MS SQL Server Standart или выше).

Web сервис сервера отчетов

Сервер отчетов имеет WEB интерфейс, использование которого позволит оперативно получить доступ к функционалу Модуля отчетов без необходимости установки АРМ RusGuard.

3 Кабельная сеть

3.1 Прокладка кабельной сети

Подключение контроллеров ACS-102-CE, а также всех сопутствующих цепей выполнить проводом UTP 4×2×0.52. При необходимости, для подключения отдельных устройств и блоков провод, UTP 4×2×0.52 может быть заменен на КСПВ 2×0.5, КСПВ 4×0.5, КСПВ 8×0.5, КПСВЭВ 2×2×0.5.

Питание контроллеров доступа выполнить проводом ВВГнг-LS 3×2.5.

Прокладку линий за подвесным потолком выполнить в трубе гибкой гофрированной диаметром 16 мм, по открытому потолку и стенам – в закрытом кабельном канале ПВХ.

При прокладке проводов и кабелей учитывать требования ПУЭ,

СНиП 3.05.06-85 и соответствующего раздела СП 5Л 3130.2009.

4 Электропитание и заземление

4.1 Общие требования к электропитанию и заземлению

Электропитание контроллеров доступа выполнить в соответствии с «ПУЭ» от сети 220В 50 Гц.

Элементы электротехнического оборудования систем безопасности должны удовлетворять требованиям ГОСТ 12.2.007.0-75.

Заземлению (занулению) подлежат все металлические части электрооборудования, не находящиеся под напряжением, но которые могут оказаться под ним, вследствие нарушения изоляции. Сопротивление заземляющего устройства должно быть не более 4 Ом. Заземление (зануление) необходимо выполнить в соответствии с соответствующим разделом «ПУЭ», СНиП 3.05.06-85, требованиями ГОСТ 12.1.30-81 и технической документацией заводов изготовителей комплектующих изделий.

Монтаж заземляющих устройств выполнить в соответствии с требованиями СНиП 3.05.06-85.

5 Мероприятия по охране труда и технике безопасности

5.1 Общие требования к безопасности труда

Монтажные работы должны выполняться специализированной организацией при строительной готовности объекта, в строгом соответствии с действующими нормами и правилами на монтаж, испытания и сдачу в эксплуатацию установок систем безопасности и требованиями РД 78.145-93.

Монтажно-наладочные работы начинать после выполнения мероприятий по технике безопасности согласно СНиП 111-4-80 и акта входного контроля.

Все электромонтажные работы, обслуживание установок, периодичность и методы испытания защитных средств выполняются с соблюдением «Правил технической эксплуатации электроустановок потребителей» и «Межотраслевых правил по охране труда (правила безопасности) при эксплуатации электроустановок».

К монтажу и обслуживанию системы допускаются лица прошедшие инструктаж по технике безопасности. Прохождение инструктажа отмечается в журнале по технике безопасности, который должен храниться у ответственного лица на объекте.

Оборудование допускается к установке после проведения входного контроля с составлением акта по установленной форме.

При производстве строительно-монтажных работ рабочие места монтажников должны быть оборудованы приспособлениями, обеспечивающие безопасность производства работ.

При работе с электроинструментом необходимо обеспечить выполнение требований ГОСТ 12.2.013-87. Электромонтажные работы в действующих установках производить только после снятия напряжения.

Пусконаладочные работы следует проводить в соответствии с требованиями СНиП 3.05.06-85.

6 Профессиональный и квалификационный состав лиц, работающих на объекте по техническому обслуживанию и эксплуатации системы безопасности

6.1 Требования к персоналу обслуживающему систему безопасности

Для обслуживания установок и сигнальных устройств рекомендуется привлекать специализированные организации, имеющие лицензии на проведение указанного вида работ.

Дежурные пультовых должны быть обучены правилам работы на установленной аппаратуре.

Support

RusGuard supports its customers throughout the whole term of equipment service life. Do not hesitate to address our support team. We are ready to provide professional assistance and advice on all relevant issues.

Источник

Обновлено 15.02.2022

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в рунете Pyatilistnik.org. В прошлый раз мы с вами разобрали замечательную утилиту командной строки robocopy, и с ее помощью научились создавать точные копии папок, двигать их в нужное расположение и многое другое. В сегодняшней публикации я покажу вам, как устранять ошибку «Сервер RPC недоступен (The rpc server is unavailable)», покажу примеры, когда ее мониторинг очень важен в работе корпоративных сервисов.

Для чего нужна служба «Удаленный вызов процедур (RPC)»

Удаленный вызов процедур (RPC) — это протокол, который одна программа может использовать для запроса услуги у программы, расположенной на другом компьютере в сети, без необходимости разбираться в деталях сети. RPC используется для вызова других процессов на удаленных системах, таких как локальная система. Вызов процедуры также иногда называют вызовом функции или вызовом подпрограммы .

RPC использует модель клиент-сервер. Запрашивающая программа — это клиент, а программа, предоставляющая услуги, — это сервер. Подобно обычному или локальному вызову процедуры, RPC — это синхронная операция, требующая приостановки запрашивающей программы до тех пор, пока не будут возвращены результаты удаленной процедуры. Однако использование облегченных процессов или потоков, которые совместно используют одно и то же адресное пространство, позволяет одновременно выполнять несколько RPC.

Язык определения интерфейса (IDL) — язык спецификации, используемый для описания интерфейса прикладного программирования (API) программного компонента — обычно используется в программном обеспечении удаленного вызова процедур. В этом случае IDL обеспечивает мост между машинами на обоих концах связи, которые могут использовать разные операционные системы (ОС) и компьютерные языки.

Процедура сообщения RPC

Когда программные операторы, использующие структуру RPC, компилируются в исполняемую программу, в скомпилированный код включается заглушка, которая выступает в качестве представителя кода удаленной процедуры. Когда программа запускается и выполняется вызов процедуры, заглушка получает запрос и пересылает его клиентской программе и времени выполнения на локальном компьютере. При первом вызове клиентской заглушки она связывается с сервером имен, чтобы определить транспортный адрес, по которому находится сервер.

Программа среды выполнения клиента знает, как обращаться к удаленному компьютеру и серверному приложению, и отправляет сообщение по сети, которое запрашивает удаленную процедуру. Точно так же сервер включает исполняющую программу и заглушку, которая взаимодействует с самой удаленной процедурой. Протоколы ответа-запроса возвращаются таким же образом.

Данная служба есть в любой операционной системе Windows, начиная от Windows 7 и заканчивая Windows 11 и в любой из Windows Server редакции.

Как работает RPC?

Когда вызывается служба RPC (удаленный вызов процедуры), вызывающая среда приостанавливается, параметры процедуры передаются по сети в среду, в которой должна выполняться процедура, а затем процедура выполняется в этой среде. Когда процедура завершается, результаты передаются обратно в вызывающую среду, где выполнение возобновляется, как если бы оно возвращалось из обычного вызова процедуры.

Во время RPC выполняются следующие шаги:

- Клиент вызывает клиентскую заглушку. Вызов представляет собой вызов локальной процедуры с параметрами, помещенными в стек обычным способом.

- Клиентская заглушка упаковывает параметры процедуры в сообщение и выполняет системный вызов для отправки сообщения. Упаковка параметров процедуры называется маршалингом.

- Локальная ОС клиента отправляет сообщение с клиентского компьютера на удаленный сервер.

- Серверная ОС передает входящие пакеты на серверную заглушку.

- Заглушка сервера распаковывает параметры из сообщения — это называется демаршалингом .

- Когда серверная процедура завершается, она возвращается к серверной заглушке, которая маршалирует возвращаемые значения в сообщение. Затем заглушка сервера передает сообщение на транспортный уровень.

- Транспортный уровень отправляет полученное сообщение обратно на клиентский транспортный уровень, который возвращает сообщение клиентской заглушке.

- Клиентская заглушка не упорядочивает возвращаемые параметры, и выполнение возвращается вызывающей стороне.

Клиент RPC по 135 порту подключается к службе RPC Endpoint Mapper (сопоставления конечных точек), а далее уже запрашивает номер порта, где запущено нужное RPC приложение. Служба сопоставления конечных точек вернет клиенту RPC номер динамического RPC порта (диапазон 1024 – 65535), на котором работает нужная служба. Дальше уже все взаимодействие идет по TCP порту

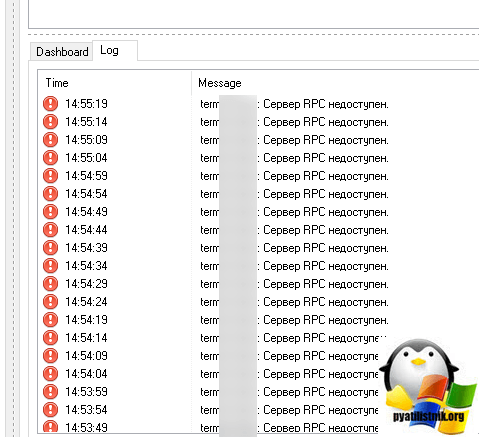

Если вы видите ошибку «Сервер RPC недоступен” (The RPC server is unavailable)», то у вас точно недоступен порт 135. Это может быть критичным для ряда ситуации. Например вы не сможете сохранить настройки RDS фермы, если у одного из хостов RDSH есть проблемы с RPC, то вы будите видеть ошибку «Could not change the connection state for server», вы не сможете перевести его в режим обслуживания (Drain Mode)

Или в приложении Terminal Services Manager будет ошибка при попытке получения данных «Сервер RPC недоступен«.

Так же RPC может быть причиной проблемы в репликации контроллеров домена, где в логах Windows будет фигурировать ошибка ID 1722. Это очень не приятный момент, который может привести к большим проблемам.

Типы RPC

Существует пять типов RPC:

- Обычный метод работы, при котором клиент выполняет вызов и не продолжает работу до тех пор, пока сервер не вернет ответ.

- Клиент звонит и продолжает свою обработку. Сервер не отвечает.

- Средство для отправки нескольких клиентских неблокирующих вызовов в одном пакете.

- У клиентов RPC есть средство широковещательной рассылки, т. е. Они могут отправлять сообщения на множество серверов, а затем получать все полученные ответы.

- Клиент делает неблокирующий вызов клиент/сервер; сервер сигнализирует о завершении вызова путем вызова процедуры, связанной с клиентом.

Почему может не работать служба RPC

- Удаленный компьютер с которым идет взаимодействие выключен

- На удаленном сервере не запущена или перестала работать служба RPC

- Подключение по RPC происходит не к тому серверу (Может быть проблема с DNS или IP адресом)

- Есть блокировки между клиентом и сервером на фаэрволе

- Используются некорректные настройки сетевого подключение на клиенте или сервере

Преимущества удаленного вызова процедур

К преимуществам удаленного вызова процедур можно отнести следующее:

- помогает клиентам общаться с серверами посредством традиционного использования вызовов процедур на языках высокого уровня;

- может использоваться как в распределенной, так и в локальной среде;

- поддерживает процессно-ориентированные и поточно-ориентированные модели;

- скрывает внутренний механизм передачи сообщений от пользователя;

- требует минимальных усилий для переписывания и повторной разработки кода;

- обеспечивает абстракцию, т. е. характер передачи сообщений по сети скрыт от пользователя;

- опускает многие уровни протокола для повышения производительности.

Недостатки RPC

Некоторые из недостатков RPC включают следующее:

- Клиент и сервер используют разные среды выполнения для своих соответствующих подпрограмм, и использование ресурсов, например файлов, также является более сложным. Следовательно, системы RPC не подходят для передачи больших объемов данных.

- RPC очень уязвим для сбоев, потому что он включает в себя систему связи, другую машину и другой процесс.

- Единого стандарта для RPC не существует; это может быть реализовано множеством способов.

- RPC основан только на взаимодействии и, как таковой, не предлагает гибкости, когда дело касается аппаратной архитектуры.

Проверка доступности службы RPC

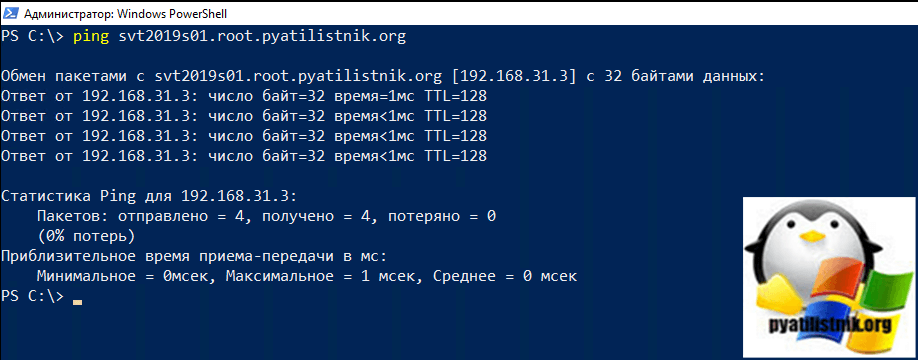

- Как я и писал выше, в первую очередь вы должны убедиться, что удаленный компьютер к которому вы делаете проверку RPC доступен по сети. Для этого элементарно откройте командную строку или оболочку PowerShell и воспользуйтесь командой Ping, NSlookup, Test-NetConnection. Я буду производить проверку службы удаленного вызова в PowerShell. Выполним для начала команду Ping. Мой удаленный сервер называется SVT201S01.root.pyatilistnik.org. Пишем команду:

ping SVT201S01.root.pyatilistnik.org

Если вдруг компьютер не ответил, то это не значит, что он не работает, может работать брандмауэр и просто блокировать ping пакеты.

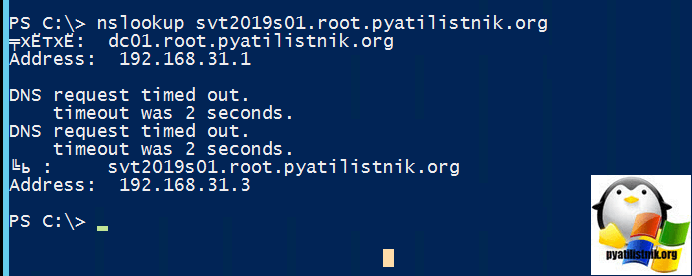

- Далее выполните Nslookup, чтобы удостовериться, что нужное вам имя компьютера преобразовывается в нужный IP-адрес. Выполните:

nslookup SVT201S01.root.pyatilistnik.org

Небольшой пример из практики, предположим, что вы мигрировали сервер в другую подсеть, в итоге в DNS должна быть изменена соответствующая запись, но Windows это поймет не сразу, так как у нее есть свой локальный кэш, он живет 15 минут, поэтому если при проверке DNS имени вам выдается не тот IP-адрес, вам необходимо произвести очистку кэша DNS.

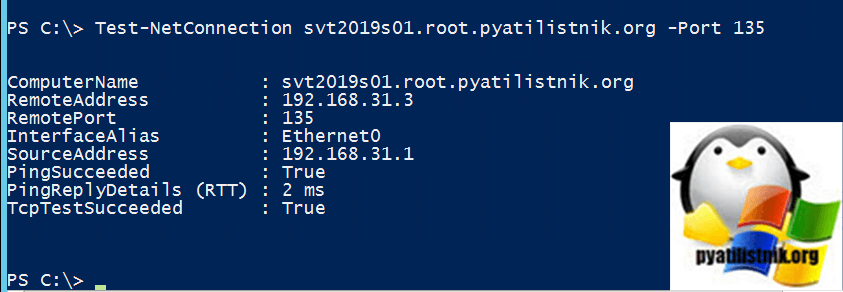

- Далее я вам советую проверить отвечает ли порт. Напоминаю, что служба RPC Endpoint Mapper слушает порт под номером 135. В PowerShell введите команду:

Test-NetConnection svt2019s01.root.pyatilistnik.org -Port 135

Если удаленный RPC порт доступен вы в в строке TcpTestSucceeded будет стоять статус «True».

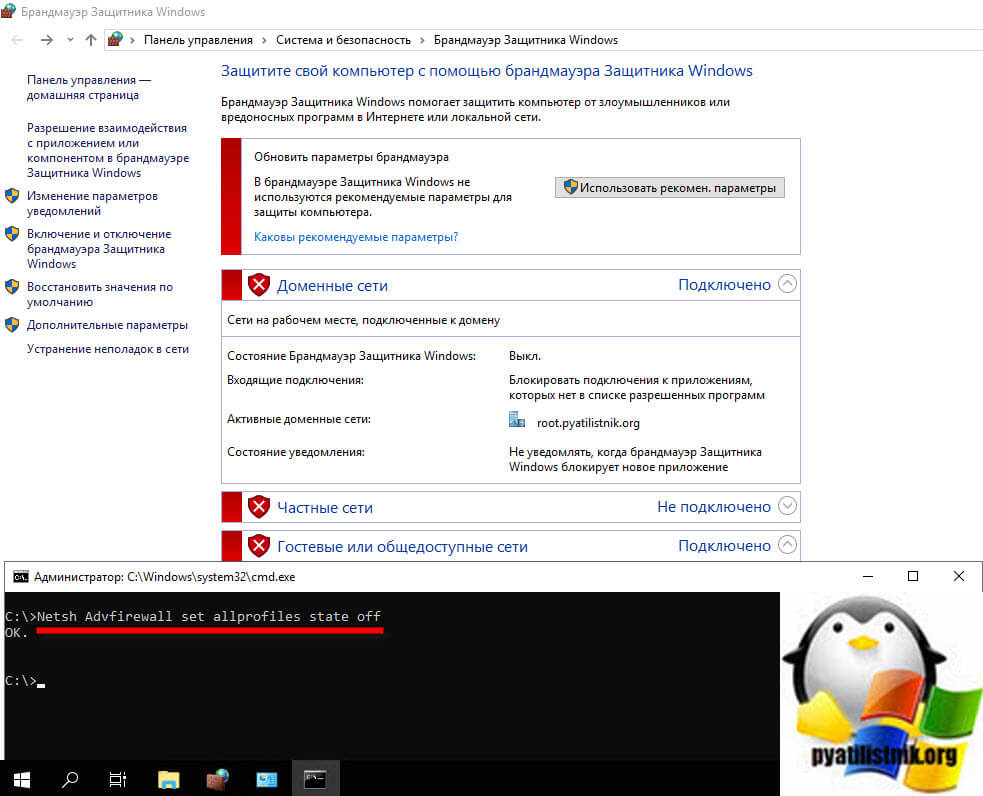

Если будет порт закрыт или блокируется, то ошибка «Сервер RPC недоступен (The rpc server is unavailable)» вам обеспечена. Поняв, что порт не отвечает, нужно удостовериться, что трафик от клиента до сервера не блокирует фаервол. По умолчанию в любой версии Windows есть встроенный брандмауэр. На время тестирования и поиска причины, я советую его выключить для всех профилей. Сделаем мы это через командную строку:

Netsh Advfirewall set allprofiles state off

Данная команда выключит брандмауэр на всех трех профилях сетевой карты.

Далее если порт 135 стал доступен, то можно делать правила на удаленном сервере. Напоминаю, что нужно сделать правило для трех служб:

- Remote Procedure Call (RPC) — Удаленный вызов процедур (RPC)

- RPC Endpoint Mapper — Сопоставитель конечных точек RPC

- COM Server Process Launcher — Модуль запуска процессов DCOM-сервера

Подробнее, о том как сделать правила — https://docs.microsoft.com/en-us/windows/security/threat-protection/windows-firewall/create-inbound-rules-to-support-rpc)

Еще хочу отметить, что если у вас есть сторонние антивирусные решения, например Касперский, то там так же есть встроенный сетевой экран, где так же нужно будет создать необходимые, разрешающие правила, которые корректно будут обрабатывать трафик динамических RPC портов.

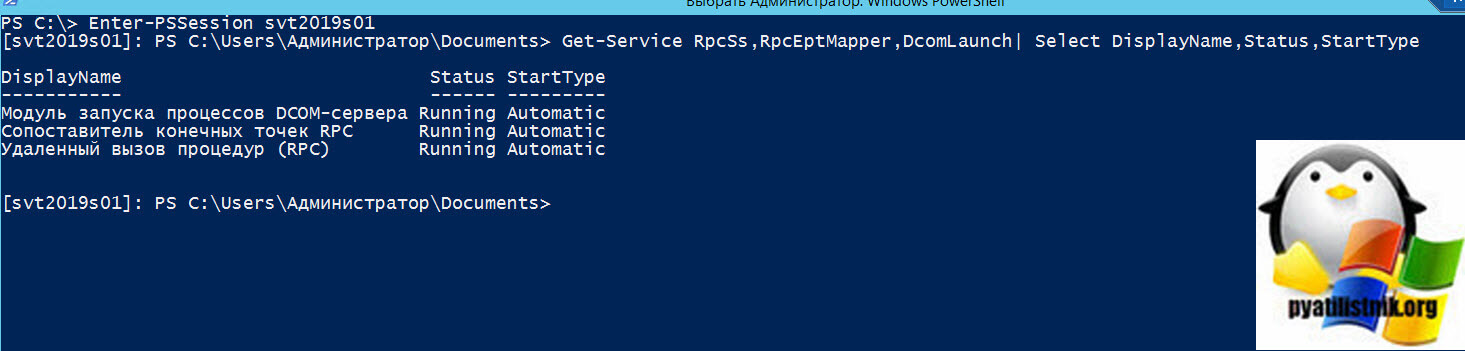

Проверка работы служб RPC

Следующим шагом является проверка состояния службы на нужном вам сервере или компьютере. Проверять следует три службы:

- Remote Procedure Call (RPC) — Удаленный вызов процедур (RPC)

- RPC Endpoint Mapper — Сопоставитель конечных точек RPC

- COM Server Process Launcher — Модуль запуска процессов DCOM-сервера

В оболочке PowerShell выполните команду:

Для локального сервера — Get-Service RpcSs,RpcEptMapper,DcomLaunch| Select DisplayName,Status,StartType

Для удаленного выполнения Enter-PSSession svt2019s01 далее Get-Service RpcSs,RpcEptMapper,DcomLaunch| Select DisplayName,Status,StartType

Напоминаю, что в команде svt2019s01, это имя удаленного сервера. Как видно из примера, все службы RPC запущены и имею автоматический тип запуска.

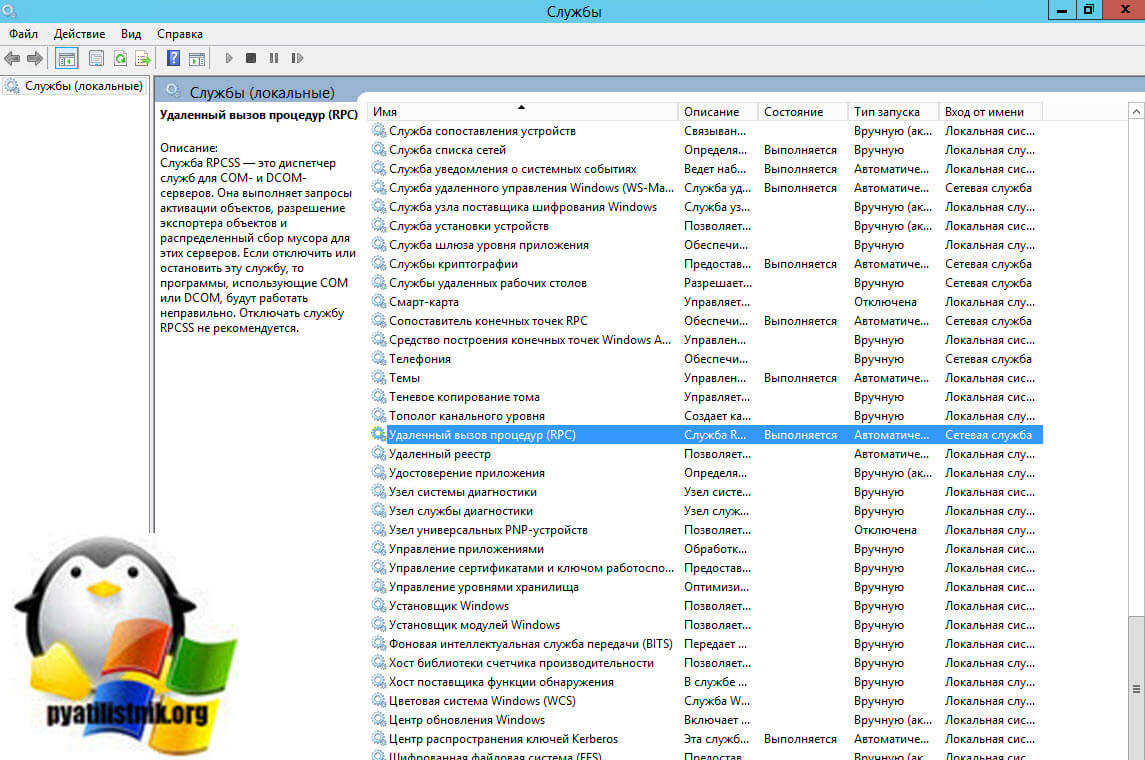

Если службы не запущены, то откройте оснастку «services.msc’, зайдите в свойства службы и выставите автозапуск и попробуйте запустить вручную.

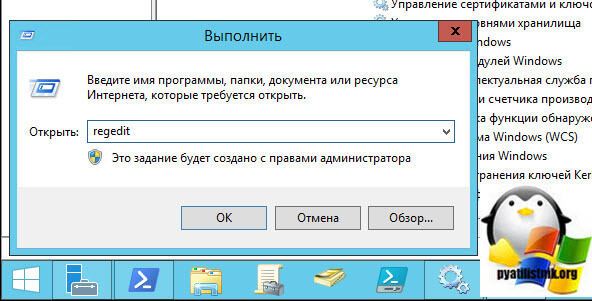

Если по каким, то причинам вы не можете запустить службу из оснастки, то можно это сделать через реестр (Кстати реестр можно править и удаленно). Для этого есть несколько веток, но для начала откройте окно «Выполнить» и введите regedit.

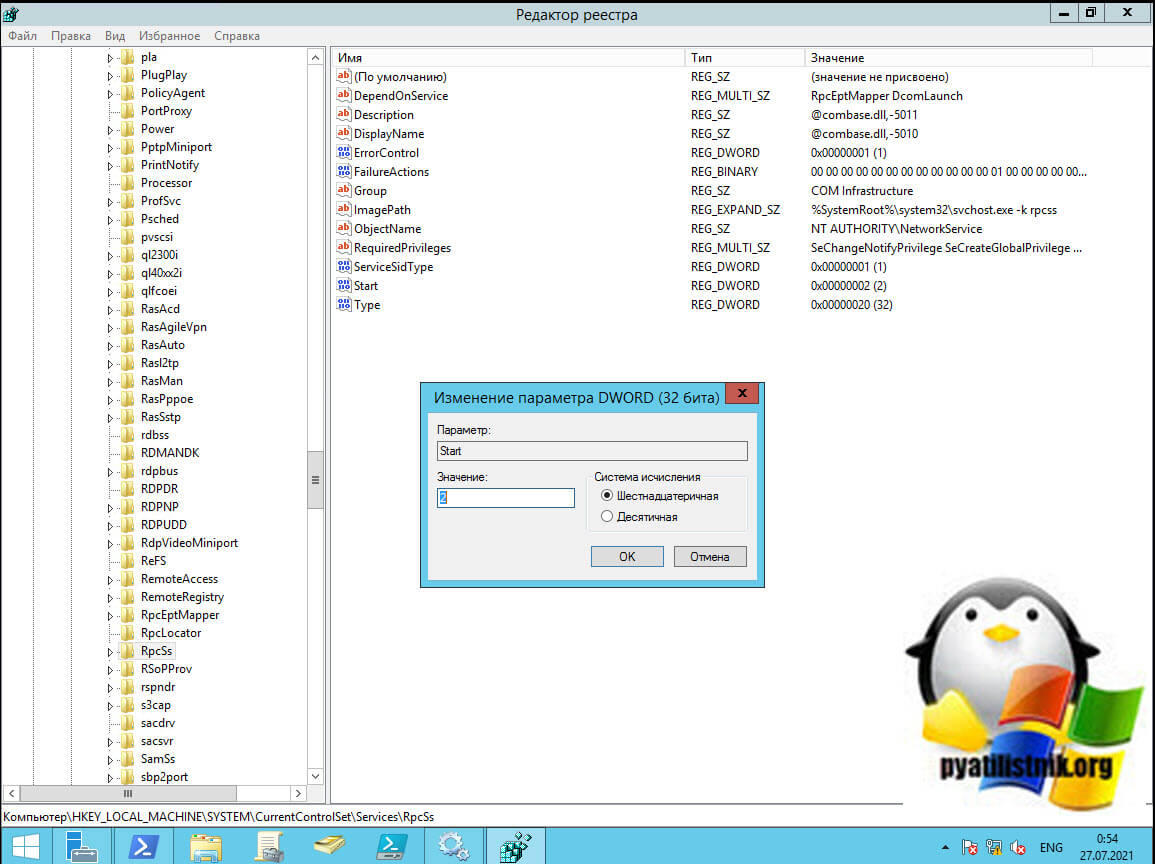

- Модуль запуска процессов DCOM-сервера — HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesDcomLaunch

- Сопоставитель конечных точек RPC — HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesRpcEptMapper

- Удаленный вызов процедур (RPC) — ветка реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesRpcSs

В каждом из этих расположений есть ключик «Start«, выставите ему значение «2«, это будет означать автоматический запуск службы.

Дополнительные сетевые проверки

В некоторых случаях причиной ошибок с доступностью RPC выступает сбой на сетевых адаптерах. Помогает сброс сетевых настроек и перезагрузка. В сети с Active Directory, старайтесь, чтобы на всех ваших сетевых адаптерах в свойствах были выставлены обе галки IPV4 и IPV6, особенно это актуально для контроллеров домена, где вы легко можете получать ошибку 1722. Еще может помочь отключение протокола Teredo у IPv6. В командной строке выполните:

netsh interface teredo set state disabled

Для включения обратно введите:

netsh interface teredo set state enabled

Еще на сайте Майкрософт пишут, что необходимо на сервере RPC иметь включенную службу «Удаленный реестр«. На этом у меня все, с вами был Иван Сёмин, автор и создатель IP портала Pyatilistnik.org.

Программное обеспечение RusGuard Soft — новейшая разработка специалистов компании «РусГард». Многосерверный принцип, примененный в ПО RusGuard, позволяет создавать единые интегрированные системы безопасности на объектах любой сложности и любого масштаба — от одного здания, до распределенных на региональном уровне крупных промышленных объектов.

Описание основных модулей, входящие в состав ПО RusGuard Soft:

• Модуль оборудования

• Модуль администрирования данных

• Модуль фото/видео идентификации

• Модуль планов

• Модуль SMS и Email оповещения

• Модуль реакций

• Модуль отчетов

Основные особенности ПО RusGuard Soft:

• Полный пакет ПО поставляется бесплатно;

• Количество контроллеров в системе – неограниченно;

• Количество пользователей в системе – неограниченно;

• Количество удаленных рабочих мест в системе – неограниченно;

• Полная поддержка всех современных операционных систем семейства Windows, как х32 так и х64 разрядных версий;

• Встроенный модуль автоматического распознавания документов;

• Интеграция в систему любых IP камер с возможностью просмотра живого видео, записи архива и др.;

• Поддержка любых USB GSM модемов для отправки SMS;

• Большой набор интеграций с внешними системами: Bolid, ISS, ITV, 1c, VisitorControl и др.;

• Открытый пакет полного серверного API на базе стандартизированных технологий SOAP.

ПО RusGuard Soft создано в среде Microsoft Visual Studio 2012 (.NET 4/4.5) c использованием самых современных и передовых технологий в сфере разработки программного обеспечения, позволяющих совместно с техническими особенностями оборудования, создавать единую комбинированную систему, включающую в себя неограниченное количество серверов оборудования, локальных серверов БД и др., с организацией как локальных центров мониторинга, так и централизованных.

ПО RusGuard Soft постоянно развивается и обновляется, чтобы обеспечить выполнение новых задач, возникающих в сфере обеспечения безопасности. Полный пакет ПО, так же как и обновления, поставляется бесплатно. Чтобы ознакомиться с возможностями ПО RusGuard, загрузите его сайта.

Модуль оборудования

Основные характеристики модуля:

• Неограниченное количество контроллеров в системе;

• Добавление и удаление оборудования, возможность внесения любых изменений в настройки без остановки работы всех остальных модулей;

• Гибкое конфигурирование всех входоввыходов контроллеров с возможностью их исключения из алгоритма работы;

• Интеграция с системами ISS, ITV, Ivideon, Bolid.

Элементы Модуля оборудования:

• Конфигуратор оборудования RusGuard;

• Модуль интеграции с системой Ivideon;

• Модуль интеграции с ситемой Болид;

• Модуль интеграции с системой ISS;

Конфигуратор оборудования RusGuard предназначен для заведения в систему и настройки любого оборудования RusGuard. В зависимости от способа его подключения к серверу — через USB-CAN конвертер или по сети Ethernet, осуществляется его автоматический поиск и регистрация в системе. Оборудование не требует предварительной настройки, задания локальных адресов, после подключения его к системе оно автоматически найдется сервером.

После регистрации в системе нового оборудования с него считываются все настройки и оно становится доступным для его дальнейшего конфигурирования и использования в других модулях системы. Поскольку все контроллеры RusGuard универсальные, программно можно выбрать:

• Тип точки доступа (дверь, две двери, турникет, воророташлагбаум)

• Модель памяти

• Тип источника питания (встроенный или внешний) и др. параметры.

В рамках конфигурирования контроллеров доступны настройки каждого входа и выхода.

Для любого входавыхода возможно задать его тип (нормально-открытый или нормально-закрытый), настроить временные параметры, а также при необходимости полностью отключить его.

Модуль интеграции с системой Ivideon позволяет интегрировать в систему любые IP камеры. Возможна интеграция камер подключенных к локальному серверу Ivideon (IvideonServer) и к личному кабинету пользователя Ivideon через Интернет. В рамках интеграции со СКУД RusGuard, вы сможете:

• просматривать online видео с интегрированных камер через модуль «Планы»;

• просматривать архивные записи;

• настраивать реакции в системе (видеозапись любых событий СКУД) с возможностью их ассоциированного просмотра непосредственно из логов

Модуль интеграции с системой Bolid позволяет организовать единую комплексную систему безопасности на базе интегрированного ПО RusGuard Soft. Для интеграции оборудования ИСО Орион в систему RusGuard не требуется установка ПО «Орион Про», «Орион» и другого серверного ПО «Болид».

Приборы ИСО «ОРИОН» интегрируются через дополнительный модуль С2000-ПП (версия прошивки от 1.0.6), входящий в состав ИСО «ОРИОН». Эти модули могут объединяться в сеть по протоколу RS-485 и подключаться к сети Ethernet через шлюз MOXA MGate MB3180. ПО RusGuard Soft поддерживает взаимодействие с неограниченным количеством шлюзов MB3180 в сети.

В ПО RusGuardSoft отображаются и протоколируются все события от «Разделов», «Зон» и «Реле» в системе «Болид».

Пользователь может:

• ставить на охрануснимать с охраны «Разделы», «Зоны»;

• включатьвыключать«Реле».

В модуле «Планы» ПО RugGuard Soft выполняется управление «Разделами», «Зонами» и «Реле», отображается их статус.

Модуль интеграции с системой ISS позволяет:

• Выбрав необходимые устройства, построить в системе ISS дерево оборудования СКУД;

• По выбранным устройствам передавать в систему ISS все события происходящие в СКУД;

• Считывать в RusGuard полную конфигурацию системы ISS для построения связок “Протокол событий — Рабочий стол — Камера” используемых для перехода по событию в архив и просмотра ассоциированного видеофрагмента.

• В ISS интегрированные устройства СКУД можно размещать на планы, управлять ими непосредственно с планов, использовать в рамках скриптовреакциймакросов для построения сложных алгоритмов взаимодействия.

• Используя функционал поиска событий в ISS, можно найти нужное и сразу перейти в архив для просмотра связанного видеофрагмента.

• События можно фильтровать по устройствам, типам событий (тревожное, информационное и т.д.) и подтипам событий (Вход, Выход и т.д.).

Модуль администрирования данных

Основные характеристики модуля:

• Неограниченное количество сотрудников в базе;

• Неограниченно количество и вложенность групп;

• Неограниченное количество уровней доступа;

• Суточные, дневные и недельные расписания с возможностью учета праздников и переносов;

• Возможность работы с любыми USBсканерами и WEB-камерами;

• Встроенные редактор фотографий;

• Возможность использования функционала автоматического распознавания документов.

Элементы модуля Конфигурирования базы данных:

• Список должностей;

• Дерево групп сотрудников;

• Карточка сотрудника;

• Списки расписаний: суточных, дневных и недельных;

• Списки праздников и переносов;

• Список уровней доступа.

Список должностей содержит названия должностей с описаниями, которые далее используются при заполнении карточки сотрудника. Количество должностей в списке не ограниченно.

Дерево групп сотрудников отражает структуру организации. Количество групп и уровень их вложенности не ограничивается. Каждая группа содержит список вложенных групп, а также список сотрудников, непосредственно входящих в данную группу.

Каждой группе можно присвоить индивидуальный набор уровней доступа или использовать свойства наследования уровней доступа родительской группы, при котором дублируются свойства родительской группы.

Редактирование информации сотрудника осуществляется в Карточке сотрудника. Количество сотрудников в базе – неограниченно. Количество используемых фотографий у сотрудника настраивается. Фотографии можно получить из файла, любого подключенного USBсканера или WEB- камеры.

После выбора фотографии, её возможно отредактировать использую функционал встроенного редактора. В редакторе возможно изменить размер фотографии, выбрать предустановленные пропорции размера, отредактировать цветовую гамму.

В карточке сотрудника доступны поля личных данных, поле выбора должности, поле комментария и табельного номера.

В списки Телефонов и Email-адресов возможно добавлять любое количество телефонных номеров и адресов которые в дальнейшем используются в работе модуля реакций для отправки Email и SMS сообщений.

Для добавления в карточку сотрудника новых необходимых полей можно использовать функционал списка Добавочных полей. В карточку сотрудника можно добавить строковые, числовые и др. поля с индивидуальными названиями и значениями. Для данных полей возможно выставить свойство обязательного их заполнения.

При заведении нового сотрудника возможно использовать функционал Автоматического распознавания документов, при котором осуществляется автоматическое заполнение полей карточки сотрудника. Распознаются паспорт РФ, Заграничный паспорт и водительское удостоверение.

Сотруднику возможно присвоить номера двух карт доступа, длина кода ключа – до 6 байт, а также пин-коды для использования сложных режимов идентификации

Каждому сотруднику можно присвоить индивидуальный набор уровней доступа или использовать набор уровней доступа группы, в которую входит данный сотрудник.

Списки расписаний используются для ограничения доступа сотрудников в определенное время и по определенному графику. В системе используются суточные, дневные и недельные расписания. Общее количество расписаний: 127 суточных, 255 дневных и недельных.

Для суточного расписания возможно формирование до 4 интервалов в пределах суток с индивидуальным правилом: Вход, Проход или Выход.

Для дневного расписания формируется график с длительностью от 1 до 7 дней. На каждый день, по аналогии с суточным расписанием, возможно формирование до 4 интервалов с индивидуальным правилом: Вход, Проход или Выход.

Для недельного расписания возможно формирование графика максимальной продолжительностью – 8 недель. По истечении выбранного периода, алгоритм расписания автоматически зацикливается.

Списки праздников и переносов применяются при использовании расписаний доступа для корректировки рабочих графиков в связи праздниками и переносами, которые нарушают запланированные смены. Учет осуществляется контроллерами автоматически, без участия сервера.

Список уровней доступа формируется путём объединения точек доступа с присвоением им индивидуального расписания доступа, дополнительных параметров и т.д. Количество уровней доступа – неограниченно.

При добавлении точки доступа в уровень доступа, ей присваивается индивидуальное расписание,а также выставляются дополнительные права: Учитывать праздники, Разрешить ставитьснимать с охраны охранные датчики, Разрешить открывать на долго, Разрешить блокировку, Разрешить режим Antipassback.

Модуль фото/видео идентификации

Основные характеристики модуля:

• Гибкое конфигурирование области для вывода информации;

• Возможность одновременного вывода фото и видео контента;

• Работа с любыми IP камерами. Функционал доступен бесплатно;

• Возможность скрывать личные данные сотрудников при выводе информации;

• Возможность использования режима Проход по разрешению оператора;

• Функционал быстрого включения/отключения режима Прохода по разрешению оператора индивидуально для каждой точки доступа;

• Возможность включенияотключения режима Проход по разрешению оператора независимо на Вход и Выход.

Элементы модуля Конфигурирования базы данных:

• Конфигуратор области для вывода информации;

• Основной экран модуля;

• Расширенный экран модуля;

• Режим Проход по разрешению оператора.

При Конфигурировании области для вывода информации модуля фото/видео идентификации возможно конструировать различные видовые экраны произвольной конфигурации. Каждой ячейки сконфигурированной области возможно присвоить индивидуальный контент:

• Отображение фото сотрудников по событиям от выбранной точки доступа;

• Отображение видео с выбранной камеры.

При конфигурировании ячейки с фото возможно задать ряд дополнительных настроек:

• Настроить режим масштабирования фото;

• Выбрать номер фото для показа;

• Отображать или нет фото предыдущего сотрудника;

• Задать горячие клавиши и настройки для режима Проход по разрешению оператора;

• Скрывать или показывать личные данные сотрудников.

При конфигурировании ячейки с видео выбирается видео камера, с которой живое видео будет отображаться в заданной ячейки модуля.

В Основном экране модуля при его работе отображается контент в соответствии с заданной конфигурацией видового экрана модуля и индивидуального контента для ячеек.

Для увеличения “полезного” пространства, экран модуля можно настроить без вывода навигационных меню — Расширенный экран модуля.

При активации режима Проход по разрешению оператора для разрешения прохода сотрудника через точку доступа необходимо подтверждение оператора. Оператору доступны элементы управления, отображаемые непосредственно в ячейке экрана с фото либо доступен функционал горячих клавиш, сочетания которых конфигурируются при настройке модуля. При необходимости можно настроить функционал оперативного включенияотключения данного режима для каждой точки доступа независимо непосредственно из модуля фото/видео идентификации.

Модуль планов

Основные характеристики модуля:

• Неограниченное количество планов и их вложенность в дереве;

• Размещение на планах как элементов СКУД, так и видео камер и интегрированных устройств ОПС Болид;

• Работа с любыми IP камерами. Функционал доступен бесплатно;

• Просмотр живого и архивного видео с выбранных камер;

• Управление любыми устройствами на планах через контекстные меню.

Элементы модуля Планы:

• Конфигуратор модуля;

• Основной экран модуля;

• Расширенный экран модуля;

При Конфигурировании модуля планов возможно создавать деревья планов любой вложенности индивидуально для каждого рабочего места. Количество рабочих мест не ограниченно. Также неограниченно количество рабочих мест, одновременно запущенных на одном ПК, подключенных как к одному, так и к разным серверам СКУД. На планы можно добавлять любые устройства, зарегистрированные в системе:

• Точки доступа СКУД;

• Видео камеры;

• Устройства ОПС Болид.

В Основном экране модуля планов отображается дерево планов, текущий выбранный план, а также, при желании, можно вывести изображения с видео камер в произвольном месте. Размер плана можно увеличивать/уменьшать или использовать режим “Размер по содержимому” при котором изображение автоматически масштабируется с учетом размера свободной области для плана. Любым элементом на плане можно управлять используя контекстные меню. Окно логов событий можно отображать либо скрыть.

Для увеличения “полезного” пространства, экран модуля можно настроить без вывода навигационных меню — Расширенный экран модуля. Для любого устройства на плане возможно отобразить его расширенную расшифровку текущего состояния.

Модуль SMS и Email оповещения

Основные характеристики модуля:

• Возможность использования любых USB GSM модемов — Megafon, BeeLine, MTS и др.;

• Неограниченное количество модемов, подключаемых к серверу СКУД;

• Неограниченно количество Email аккаунтов для отправки Email сообщений;

• Возможность использования SMTP серверов с режимом SSLTSL шифрования данных;

• Наличие сервисных функций проверки баланса Sim карты, отправки тестовых SMS и Email сообщений.

Элементы модуля SMS и Email оповещения:

• Конфигуратор GSM модемов;

• Конфигуратор Email аккаунтов для рассылки.

При конфигурировании подключенных USB GSM модемов задаются номера COM портов, присвоенных этим модемам, а также номер центра проверки баланса. Количество модемов, подключаемых к серверу – не ограниченно. Тип используемых модемов – не регламентируется, любые USB модемы, распространяемые операторами связи.

Для заведенных в систему модемов доступны сервисные функции:

• Проверка баланса SIM карты;

• Отправка тестового SMS сообщения на заданный номер.

При конфигурировании Email аккаунтов для рассылки задаются параметры SMTP сервера для отправки почты а также выбираются настройки типа аутентификации и шифрования. Количество Email аккаунтов для отправки почты – не ограниченно.

Для заведенных в систему Email аккаунтов доступны сервисные функции отправки тестовых Email сообщений на заданные адреса.

Сконфигурированные GSM модемы и Email аккаунты используются в модуле реакций при добавлении соответствующих действий в реакции: «Отправить SMS» или «Отправить Email».

Модуль реакций

Основные характеристики модуля:

• Неограниченное количество создаваемых реакций;

• Возможность использования расписаний для реакций;

• Гибкое конфигурирование фильтров на запуск реакций;

• Различные действия в рамках реакций: отправить SMS, отправить Email, записать видео, запустить программу.

Элементы модуля реакций:

• Настройка расписаний;

• Настройка событий для реакции;

• Настройка действий для реакции.

При настройке расписаний реакции задаются временные интервалы, в течении действий которых возможен запуск реакции, которой данное расписание будет присвоено. На сутки можно задавать несколько временных отрезков. Количество создаваемых расписаний не ограничивается.

Создаваемая реакция состоит из набора событий и набора действий.

Добавляя новое событие на запуск реакции к нему привязывается созданное расписание реакции, а также накладываются различные фильтры: на источник событий (устройства в системе), на тип событий, сотрудников и т.д. Фильтры можно гибко настраивать, задавая необходимое сочетание нужных условий запуска реакции.

В рамках одной реакции можно сразу выполнять несколько доступных действий, как разных, так и однотипных, среди которых: отправка SMS, отправка Email, запись видео, запуск программы. Получатель SMS или Email сообщения, может задаваться конкретно или определяться из списков Emailи телефонов сотрудника, вызвавшего реакцию.

Модуль отчетов

Основные характеристики модуля:

• Неограниченное количество шаблонов отчетов;

• Большое количество предустановленных шаблонов отчетов;.

• Возможность создания и добавления в систему собственных шаблонов;

• Экспорт отчетов в Word, Excel, PDF;

• Web – интерфейс сервера отчетов;

Элементы Модуля оборудования:

• Стандартные шаблоны;

• Экспорт отчетов;

• Редактор шаблонов;

• Web-интерфейс;

Оперируя Стандартными шаблонами в системе, вы можете создать следующие отчеты:

• Опоздавшие;

• Ушедшие раньше;

• Кто в офисе;

• Рабочее время;

• Рабочее время с учетом отлучек;

• Отчет по системным событиям;

• и др. модификации отчетов.

Каждый шаблон имеет набор фильтров, позволяющих его гибко настроить на вывод необходимой информации.

Основные фильтры:

• Временной период;

• Сотрудники;

• Группы;

• Точки доступа;

• Логики формирования правил;

• Типы и подтипы событий и другие.

Созданные отчеты можно сразу же распечатать на любом принтере, зарегистрированном в системе или же экспортировать в один из следующих форматов: Word, Excel, PDF и др.

Для создания собственных шаблонов отчетов или кастомизации существующих доступен Редактор шаблонов.

Наличие в системе Web-интерфейса сервера отчетов освобождает пользователя от необходимости установки АРМ RusGuard. Весь функционал построения отчетов, их печати и экспорта доступен непосредственно через Web браузер.

Системные требования:

Поддерживаемые ОС

Cерверная часть:

• Windows 7 with Service Pack 2 (Home Premium, Professional, Enterprise, Ultimate)

• Windows 8/8.1 (все редакции)

• Windows 10 (Pro, Enterprise). Для установки ПО на «N» версиях Windows 10 необходимо вручную скачать Media Feature Pack и установить его в системе. В противном случае

возникает ошибка репозитория

• Windows 2008 Server R2 (Web Edition, Standard, Enterprise, Datacenter)

• Windows 2012 Server/Windows 2012 Server R2 (все редакции)

• Windows 2016 Server

Предупреждение: Установка сервера RusGuard на ОС Windows 7 Starter (ST), Windows 7 Home Basic (HB) и Windows 10 Home не поддерживается.

Клиентская часть:

• Все редакции Windows 7, Windows 2008 Server R2, Windows 88.1, Windows 10, Windows 2012 Server2012 Server R2, Windows 2016 Server (Desktop Experience).

Примечание: Ввиду прекращения продаж ОС Windows 7, Windows 2008 Server R2, Windows 8 на новых объектах для сервера и АРМ рекомендуется использовать Windows 10 или

Windows 2016 Server (Desktop Experience).

Минимальные системные требования для установки сервера RusGuard

• ЦП — Intel Core i3 или выше

• ОЗУ 4Гб

• Объем жесткого диска 100Гб

• Любая из поддерживаемых ОС

Минимальные требования для установки АРМ RusGuard

• ЦП — Intel Core i3 или выше

• ОЗУ 2Гб

• Объем жесткого диска 100Гб

• Любая из поддерживаемых ОС

Рекомендуемая системная конфигурация для сервера RusGuard

• ЦП — Intel Core i5

• ОЗУ 8Гб

• Объем жесткого диска 500Гб

• ОС – Windows 2016 Server (Desktop Experience)

Примечание: Приведены средние значения характеристик серверов. В конкретных системах, в особенности при больших нагрузках (свыше 100 контроллеров, более 10 АРМ, и

т.д.) рекомендуется обратиться в службу технической поддержки для уточнения требований к серверу.

Поддерживаемые СУБД

· MS SQL Server 2014

· MS SQL Server 2016

Предупреждение: С версии 1.7.0 ПО RusGuard Soft прекращена поддержка MS SQL Server 2008 R2 и MS SQL Server 2012. Перед установкой обновлений ПО RusGuard Soft необходимо обновить установленную версию MS SQL Server. Инструкции по обновлению.

Примечание: Выбор редакции MS SQL Server (Express, Standart и др.) определяется нагрузкой на систему. При больших нагрузках (свыше 100 контроллеров, более 10 000

пользователей) рекомендуется обратиться в службу технической поддержки для уточнения рекомендованной редакции MS SQL Server.

Для настройки подключения к серверу RusGuard необходимо выполнить следующие действия:

- Перейти на панель настроек объекта Rusguard v2, который создается на базе объекта Компьютер на вкладке Оборудование диалогового окна Настройка системы.

- В поле Имя сервера ввести имя сервера RusGuard (1).

- В поле Логин ввести имя пользователя, обладающего правами администратора сервера RusGuard (2).

- В поле Пароль ввести пароль пользователя, обладающего правами администратора сервера RusGuard (3).

- Нажать на кнопку Применить (4).

Настройка подключения к серверу RusGuard завершена.

Просмотров 249к. Опубликовано

Обновлено

Так сложилось исторически, что мы стали дилером компании RusGuard чуть ли не сразу после её образования. Причиной тому было то, что компания была основана бывшими сотрудниками другой компании – Legos, с которой мы довольно плотно работали. Дилерами стали, но сотрудничество как-то не задалось – инсталляций не было, только продавали оборудование несколько раз. Позже решил посерьёзнее познакомиться с тем, что же у ребят получилось. Первый критерий оценки очень простой – беспроблемная установка софта. Скачал дистрибутив, попробовал поставить – не вышло. Отложил до лучших времён.

Справедливости ради скажу, что та же история произошла и с CARDDEX – попробовал, словил кучу проблем, отложил. Логика такая – разобраться можно со всем, но зачем лишние проблемы на объекте, если есть гораздо более стабильные решения.

Содержание

- Первое знакомство

- Установка

- Проблемы с NFC и BLE