|

Цитировать выделенное |

Здравствуйте, поломалось когда смотрел настройки программы, и больше запускаться не захотело — сразу валится в эту ошибку 22:11:04_31-12-2012_037 EInvalidOperation и такая ошибка в логе каждую секунду пока не прибьёшь rutview.exe в диспетчере |

| Профиль | Сообщений: 25 | Дата создания: 31.12.2012 04:17:24 |

|

GanjaKyp

Цитировать выделенное |

косячит запись лога, могу посоветовать в файле config_4.xml вручную прописать параметру <optLogEnabled>false</optLogEnabled> значение false |

| Профиль | Сообщений: 76 | Дата создания: 31.12.2012 09:59:17 |

|

Bugzoid

Цитировать выделенное |

Вопрос видимо закрываю, предполагаю, что сам виноват в ошибке, перенёс config_4.xml из последней бэты просто копированием, не стоило этого делать. З.Ы. Такой вопрос видно уже был, я видно его прошляпил — для андроида версии клиента не планируется? … довольно удобная штука была бы, в дороге компактно. |

| Профиль | Сообщений: 25 | Дата создания: 01.01.2013 03:24:12 |

|

|

alex Модератор

Цитировать выделенное |

Bugzoid писал(а):

Такой вопрос видно уже был, я видно его прошляпил — для андроида версии клиента не планируется? … довольно удобная штука была бы, в дороге компактно. конечно же планируется и будет. |

| Профиль | Сообщений: 3344 | Дата создания: 04.01.2013 22:27:47 |

|

rancid

Цитировать выделенное |

Почему у клиента не запускается служба rutserv? пытаюсь вручную выдает ошибку 1053, а в логах пишет неправильный пароль?!? да этого пользовал дмваре, остановил его службу и мин через 15 удалось запустить хост, в чем дело? |

| Профиль | Сообщений: 5 | Дата создания: 17.01.2013 17:59:52 |

|

rancid

Цитировать выделенное |

на ХР написали что адрес и порт используются, хотя порты разные? |

| Профиль | Сообщений: 5 | Дата создания: 17.01.2013 18:05:20 |

|

|

alex Модератор

Цитировать выделенное |

rancid, полностью удалите программу и ключ HKEY_LOCAL_MACHINE\SYSTEM\Remote Manipulator System установите программу заново, не меняя настроек. для установки программы требуются права администратора, убедитесь, что устанавливаете последнюю версию продукта http://rmansys.ru/downloads/ |

| Профиль | Сообщений: 3344 | Дата создания: 17.01.2013 18:08:01 |

|

rancid

Цитировать выделенное |

уже так делал 2 раза, версия последняя! странно то что после установки все работает(недолго), сначала думал дело в УАКе потом прочитал про полную поддержку(отключал не помогло), по рдп коннектится спокойно, думал в портах дело — менял их — ничего, в логах на рвивере пишет только ошибка авторизации и какой-то код ошибки причем разный, с момента установления связи никаких изменений не было, полез на клиента(возможно после его перезагрузки) и заметил что host не запущен, настройки хоста открывает а запуск не происходит, полез в службы стоит автоматом — но остановлена и запустить никак. При установки менял только порт, авторизацию. Ставил все по рдп. Рвивер удалял чистил реестр и так 2 раза. Хост тоже но на клиенте реестр не трогал. |

| Профиль | Сообщений: 5 | Дата создания: 17.01.2013 23:57:21 |

|

|

alex Модератор

Цитировать выделенное |

rancid, привязку к сетевому интерфейсу не ставили? без логов это пустой разговори, присылайте в поддержку их. |

| Профиль | Сообщений: 3344 | Дата создания: 18.01.2013 00:49:08 |

|

Said

Цитировать выделенное |

Приветствую! Такая же ситуация! Помогите! «Ситуация, все было отключено, сетевые фильтры тоже. Ночью отключили свет. Утром включаю и получаю ошибку: Отчет об ошибке — Клиент — Class: EAccessViolation Text: Access violation at address 006648DC in module ‘rutview.exe’. Read of address 0000001C Version: 63006 (0) Id: {D40E2CBE-7AA7-416C-A6AB-4322F3F4E219} Date: 07-06-2016 10-50-29

|

| Профиль | Сообщений: 2 | Дата создания: 20.03.2017 12:22:02 |

- Разбираемся

- Удаление

- Сканирование ПК на вирусы

- Заключение

Современный интернет давно уже стал опасным. Скачанный файл из малоавторитетного сайта может содержать в себе вирус — опасный троян, ботнет, либо рекламный модуль, шпионское ПО. Иногда вирус удалить не составит труда, иногда — удаление превращается в головную боль.

rfusclient.exe — клиентская часть удаленного управления ПК, может использоваться хакерами с целью получить доступ к вашим файлам.

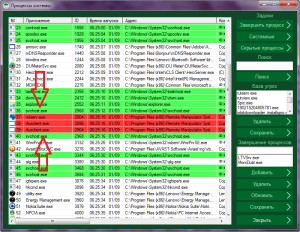

В диспетчере задач процессов rfusclient.exe может быть несколько.

rfusclient.exe возможно относится к легальному софту — Remote Manipulator System, либо вирус маскируется под него. Однако спокойно может использовать его в хакерских целях. Попадает на ПК при загрузке файлов, склеенных с вирусом, использующий rfusclient.exe.

Оказывается Remote Manipulator System — бесплатная программа удаленного управления ПК разработана российской компанией TektonIT. Является продолжением закрытой ранее программой Remote Office Manager. Вывод — вирус использует данное ПО в своих хакерских целях. Само ПО легально, не является вирусным/опасным. Подробности на вики (особенно интересны возможности).

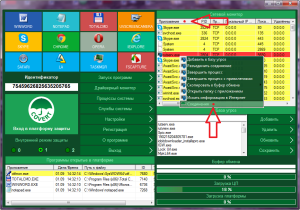

Из картинки выше узнаем — вирус также может находиться здесь:

C:\Users\USER_NAME\AppData\Roaming\Microsoft

USER_NAME — имя вашей учетной записи. Необходимо проверить данную папку, при наличии — удалить.

Вирус может вызывать ошибки, например:

fatal error rfusclient.exe is corrupted

fatal error rfusclient.exe not found

remote manipulator system fatal error rfusclient.exe not found

Причина ошибок: использование ПО не по назначению.

rfusclient.exe — как удалить?

Важно! Перед удалением создайте точку восстановления. Откройте Панель управления > значок Система > Защита системы > выберите системный диск > кнопка Создать > укажите название, например До удаления вируса.

Удаление при помощи реестра. Необходимо вручную просканировать реестр на наличие записей, где упоминается rfusclient. Алгоритм действий:

- Зажимаете Win + R, пишите команду regedit.exe, нажимаете ОК.

- Появится Редактор реестра — зажимаем Ctrl + F, в текстовое поле пишем rfusclient, нажимаем Найти далее.

- Все найденные записи — нужно удалить, предварительно проверив отношение к rfusclient. После нахождения каждой записи — поиск останавливается. Для продолжения — нажмите F3. Поиск ведется до появления окошка Поиск завершен.

- Предположительно найдется раздел Remote Manipulator System — удаляем.

РЕКЛАМА

Важно! Перед поиском убедитесь в отображении скрытых файлов/папок. Для включения — откройте Панель управления (Win + R > команда control), найдите значок Проводник, запустите, на вкладке Вид внизу галочки отвечающие за показ скрытых файлов/папок.

Удаление файловых следов. Поиск файловых следов на системном диске, после нахождения — удалить. При ошибках удаления использовать утилиту для неудаляемых файлов/папок — Unlocker. Алгоритм действий:

- Зажимаем Win + E, откроется окно Проводник, выбираем системный диск (обычно под буквой C).

- В правом верхнем углу — текстовое поле поиска, вставляем rfusclient, ожидаем результатов.

- Никаких действий не принимаем, пока поиск не будет полностью завершен.

- По завершении — проверяем результаты. Может найтись папка RMS, которая находится в системной папке Program Files. При проблемах с удалением используем Unlocker.

Внимание! Необходимо произвести поиск в реестре/среди файлов также по слову rutserv. В реестре дополнительно можно просканировать по Remote Manipulator System/RMP/Remote Utilities.

Использование специальных утилит

Угроза обнаружена давно. Поэтому вероятно сегодня ее уже обнаруживают популярные антивирусные утилиты.

Максимальный эффект даст проверка всеми тремя лучшими утилитами (ссылки ведут на офф сайты):

- Dr.Web CureIt! — зарекомендовала себя как утилита номер один против опасных вирусов — троянов, червей, руткитов, ботнеов. Загружается уже с вшитыми антивирусными базами, проверят все области, где могут находиться вирусы либо их записи. Для удаления необходима перезагрузка. Скорость сканирования зависит от количества файлов на диске.

- AdwCleaner — лучшая утилита для поиска и удаления рекламных вирусов, шпионского ПО, рекламных расширений, удаление вирусных/мошеннических ссылок из ярлыков, проверка папок профилей браузеров, проверка автозагрузки/запланированных задач.

- HitmanPro — альтернатива AdwCleaner, эффективность такая же, однако используется другой механизм обнаружения угроз, из-за чего поиск может выполняться быстрее либо немного дольше. В отличии от AdwCleaner способна обнаруживать угрозы даже в cookie-файлах (данные, которые оставляет сайт на компьютере через браузер).

Комплексное сканирование не является трудным либо особо длительным. Однако способно избавить ПК на 99% от современных угроз. При отсутствии антивируса рекомендую установить бесплатную версию Касперского (не реклама, просто был положительный опыт использования).

Заключение

Главное выяснили:

- rfusclient.exe/rutserv.exe — процессы легального софта Remote Manipulator System, которые используются вирусом для получения удаленного доступа к вашему компьютеру.

- Удаляется ручным поиском. При ошибках удаления — использовать Unlocker.

- После обязательно просканировать компьютер антивирусными утилитами.

Надеюсь информация помогла. Удачи.

Без дополнительной информации о том, какая именно ошибка возникает, трудно точно определить причину. Однако, предположу, что речь идет о системе удаленного управления манипулятором (Remote Manipulator System) и проблема возникает при подключении к удаленному компьютеру (host).

Существует множество причин, почему может возникать ошибка при подключении к удаленному компьютеру, некоторые из них включают в себя:

- Отсутствие связи с удаленным компьютером, например, из-за проблем с сетью или неверных настроек сетевых настроек.

- Некорректно введенное имя пользователя или пароль при попытке подключения.

- Проблемы с конфигурацией удаленного компьютера, например, отсутствие необходимого программного обеспечения или настроек безопасности, которые могут блокировать удаленный доступ.

- Недоступность удаленного компьютера, например, из-за проблем с аппаратным обеспечением или программными сбоями.

Для того, чтобы точно определить причину ошибки, необходимо проанализировать сообщение об ошибке и, при необходимости, проверить конфигурацию и настройки удаленного компьютера.

- Разбираемся

- Удаление

- Сканирование ПК на вирусы

- Заключение

Современный интернет давно уже стал опасным. Скачанный файл из малоавторитетного сайта может содержать в себе вирус — опасный троян, ботнет, либо рекламный модуль, шпионское ПО. Иногда вирус удалить не составит труда, иногда — удаление превращается в головную боль.

rfusclient.exe — клиентская часть удаленного управления ПК, может использоваться хакерами с целью получить доступ к вашим файлам.

В диспетчере задач процессов rfusclient.exe может быть несколько.

rfusclient.exe возможно относится к легальному софту — Remote Manipulator System, либо вирус маскируется под него. Однако спокойно может использовать его в хакерских целях. Попадает на ПК при загрузке файлов, склеенных с вирусом, использующий rfusclient.exe.

Оказывается Remote Manipulator System — бесплатная программа удаленного управления ПК разработана российской компанией TektonIT. Является продолжением закрытой ранее программой Remote Office Manager. Вывод — вирус использует данное ПО в своих хакерских целях. Само ПО легально, не является вирусным/опасным. Подробности на вики (особенно интересны возможности).

Из картинки выше узнаем — вирус также может находиться здесь:

C:UsersUSER_NAMEAppDataRoamingMicrosoft

USER_NAME — имя вашей учетной записи. Необходимо проверить данную папку, при наличии — удалить.

Вирус может вызывать ошибки, например:

fatal error rfusclient.exe is corrupted

fatal error rfusclient.exe not found

remote manipulator system fatal error rfusclient.exe not found

Причина ошибок: использование ПО не по назначению.

rfusclient.exe — как удалить?

Важно! Перед удалением создайте точку восстановления. Откройте Панель управления > значок Система > Защита системы > выберите системный диск > кнопка Создать > укажите название, например До удаления вируса.

Удаление при помощи реестра. Необходимо вручную просканировать реестр на наличие записей, где упоминается rfusclient. Алгоритм действий:

- Зажимаете Win + R, пишите команду regedit.exe, нажимаете ОК.

- Появится Редактор реестра — зажимаем Ctrl + F, в текстовое поле пишем rfusclient, нажимаем Найти далее.

- Все найденные записи — нужно удалить, предварительно проверив отношение к rfusclient. После нахождения каждой записи — поиск останавливается. Для продолжения — нажмите F3. Поиск ведется до появления окошка Поиск завершен.

- Предположительно найдется раздел Remote Manipulator System — удаляем.

РЕКЛАМА

Важно! Перед поиском убедитесь в отображении скрытых файлов/папок. Для включения — откройте Панель управления (Win + R > команда control), найдите значок Проводник, запустите, на вкладке Вид внизу галочки отвечающие за показ скрытых файлов/папок.

Удаление файловых следов. Поиск файловых следов на системном диске, после нахождения — удалить. При ошибках удаления использовать утилиту для неудаляемых файлов/папок — Unlocker. Алгоритм действий:

- Зажимаем Win + E, откроется окно Проводник, выбираем системный диск (обычно под буквой C).

- В правом верхнем углу — текстовое поле поиска, вставляем rfusclient, ожидаем результатов.

- Никаких действий не принимаем, пока поиск не будет полностью завершен.

- По завершении — проверяем результаты. Может найтись папка RMS, которая находится в системной папке Program Files. При проблемах с удалением используем Unlocker.

Внимание! Необходимо произвести поиск в реестре/среди файлов также по слову rutserv. В реестре дополнительно можно просканировать по Remote Manipulator System/RMP/Remote Utilities.

Использование специальных утилит

Угроза обнаружена давно. Поэтому вероятно сегодня ее уже обнаруживают популярные антивирусные утилиты.

Максимальный эффект даст проверка всеми тремя лучшими утилитами (ссылки ведут на офф сайты):

- Dr.Web CureIt! — зарекомендовала себя как утилита номер один против опасных вирусов — троянов, червей, руткитов, ботнеов. Загружается уже с вшитыми антивирусными базами, проверят все области, где могут находиться вирусы либо их записи. Для удаления необходима перезагрузка. Скорость сканирования зависит от количества файлов на диске.

- AdwCleaner — лучшая утилита для поиска и удаления рекламных вирусов, шпионского ПО, рекламных расширений, удаление вирусных/мошеннических ссылок из ярлыков, проверка папок профилей браузеров, проверка автозагрузки/запланированных задач.

- HitmanPro — альтернатива AdwCleaner, эффективность такая же, однако используется другой механизм обнаружения угроз, из-за чего поиск может выполняться быстрее либо немного дольше. В отличии от AdwCleaner способна обнаруживать угрозы даже в cookie-файлах (данные, которые оставляет сайт на компьютере через браузер).

Комплексное сканирование не является трудным либо особо длительным. Однако способно избавить ПК на 99% от современных угроз. При отсутствии антивируса рекомендую установить бесплатную версию Касперского (не реклама, просто был положительный опыт использования).

Заключение

Главное выяснили:

- rfusclient.exe/rutserv.exe — процессы легального софта Remote Manipulator System, которые используются вирусом для получения удаленного доступа к вашему компьютеру.

- Удаляется ручным поиском. При ошибках удаления — использовать Unlocker.

- После обязательно просканировать компьютер антивирусными утилитами.

Надеюсь информация помогла. Удачи.

- Разбираемся

- Удаление

- Сканирование ПК на вирусы

- Заключение

Современный интернет давно уже стал опасным. Скачанный файл из малоавторитетного сайта может содержать в себе вирус — опасный троян, ботнет, либо рекламный модуль, шпионское ПО. Иногда вирус удалить не составит труда, иногда — удаление превращается в головную боль.

rfusclient.exe — клиентская часть удаленного управления ПК, может использоваться хакерами с целью получить доступ к вашим файлам.

В диспетчере задач процессов rfusclient.exe может быть несколько.

rfusclient.exe возможно относится к легальному софту — Remote Manipulator System, либо вирус маскируется под него. Однако спокойно может использовать его в хакерских целях. Попадает на ПК при загрузке файлов, склеенных с вирусом, использующий rfusclient.exe.

Оказывается Remote Manipulator System — бесплатная программа удаленного управления ПК разработана российской компанией TektonIT. Является продолжением закрытой ранее программой Remote Office Manager. Вывод — вирус использует данное ПО в своих хакерских целях. Само ПО легально, не является вирусным/опасным. Подробности на вики (особенно интересны возможности).

Из картинки выше узнаем — вирус также может находиться здесь:

C:UsersUSER_NAMEAppDataRoamingMicrosoft

USER_NAME — имя вашей учетной записи. Необходимо проверить данную папку, при наличии — удалить.

Вирус может вызывать ошибки, например:

fatal error rfusclient.exe is corrupted

fatal error rfusclient.exe not found

remote manipulator system fatal error rfusclient.exe not found

Причина ошибок: использование ПО не по назначению.

Важно! Перед удалением создайте точку восстановления. Откройте Панель управления > значок Система > Защита системы > выберите системный диск > кнопка Создать > укажите название, например До удаления вируса.

Удаление при помощи реестра. Необходимо вручную просканировать реестр на наличие записей, где упоминается rfusclient. Алгоритм действий:

- Зажимаете Win + R, пишите команду regedit.exe, нажимаете ОК.

- Появится Редактор реестра — зажимаем Ctrl + F, в текстовое поле пишем rfusclient, нажимаем Найти далее.

- Все найденные записи — нужно удалить, предварительно проверив отношение к rfusclient. После нахождения каждой записи — поиск останавливается. Для продолжения — нажмите F3. Поиск ведется до появления окошка Поиск завершен.

- Предположительно найдется раздел Remote Manipulator System — удаляем.

РЕКЛАМА

Важно! Перед поиском убедитесь в отображении скрытых файлов/папок. Для включения — откройте Панель управления (Win + R > команда control), найдите значок Проводник, запустите, на вкладке Вид внизу галочки отвечающие за показ скрытых файлов/папок.

Удаление файловых следов. Поиск файловых следов на системном диске, после нахождения — удалить. При ошибках удаления использовать утилиту для неудаляемых файлов/папок — Unlocker. Алгоритм действий:

- Зажимаем Win + E, откроется окно Проводник, выбираем системный диск (обычно под буквой C).

- В правом верхнем углу — текстовое поле поиска, вставляем rfusclient, ожидаем результатов.

- Никаких действий не принимаем, пока поиск не будет полностью завершен.

- По завершении — проверяем результаты. Может найтись папка RMS, которая находится в системной папке Program Files. При проблемах с удалением используем Unlocker.

Внимание! Необходимо произвести поиск в реестре/среди файлов также по слову rutserv. В реестре дополнительно можно просканировать по Remote Manipulator System/RMP/Remote Utilities.

Использование специальных утилит

Угроза обнаружена давно. Поэтому вероятно сегодня ее уже обнаруживают популярные антивирусные утилиты.

Максимальный эффект даст проверка всеми тремя лучшими утилитами (ссылки ведут на офф сайты):

- Dr.Web CureIt! — зарекомендовала себя как утилита номер один против опасных вирусов — троянов, червей, руткитов, ботнеов. Загружается уже с вшитыми антивирусными базами, проверят все области, где могут находиться вирусы либо их записи. Для удаления необходима перезагрузка. Скорость сканирования зависит от количества файлов на диске.

- AdwCleaner — лучшая утилита для поиска и удаления рекламных вирусов, шпионского ПО, рекламных расширений, удаление вирусных/мошеннических ссылок из ярлыков, проверка папок профилей браузеров, проверка автозагрузки/запланированных задач.

- HitmanPro — альтернатива AdwCleaner, эффективность такая же, однако используется другой механизм обнаружения угроз, из-за чего поиск может выполняться быстрее либо немного дольше. В отличии от AdwCleaner способна обнаруживать угрозы даже в cookie-файлах (данные, которые оставляет сайт на компьютере через браузер).

Комплексное сканирование не является трудным либо особо длительным. Однако способно избавить ПК на 99% от современных угроз. При отсутствии антивируса рекомендую установить бесплатную версию Касперского (не реклама, просто был положительный опыт использования).

Заключение

Главное выяснили:

- rfusclient.exe/rutserv.exe — процессы легального софта Remote Manipulator System, которые используются вирусом для получения удаленного доступа к вашему компьютеру.

- Удаляется ручным поиском. При ошибках удаления — использовать Unlocker.

- После обязательно просканировать компьютер антивирусными утилитами.

Надеюсь информация помогла. Удачи.

KUMASERSOFT

Примеры защиты от шпионов

Защита от скрытого удалённого доступа RMS к вашему компьютеру.

В данной статье мы рассмотрим, как обнаружить программу для удалённого доступа Remote Manipulator System (RMS) установленную на вашем компьютере без вашего ведома. Как её удалить или защититься с возможностью восстановления наблюдения за собой, если такое понадобится.

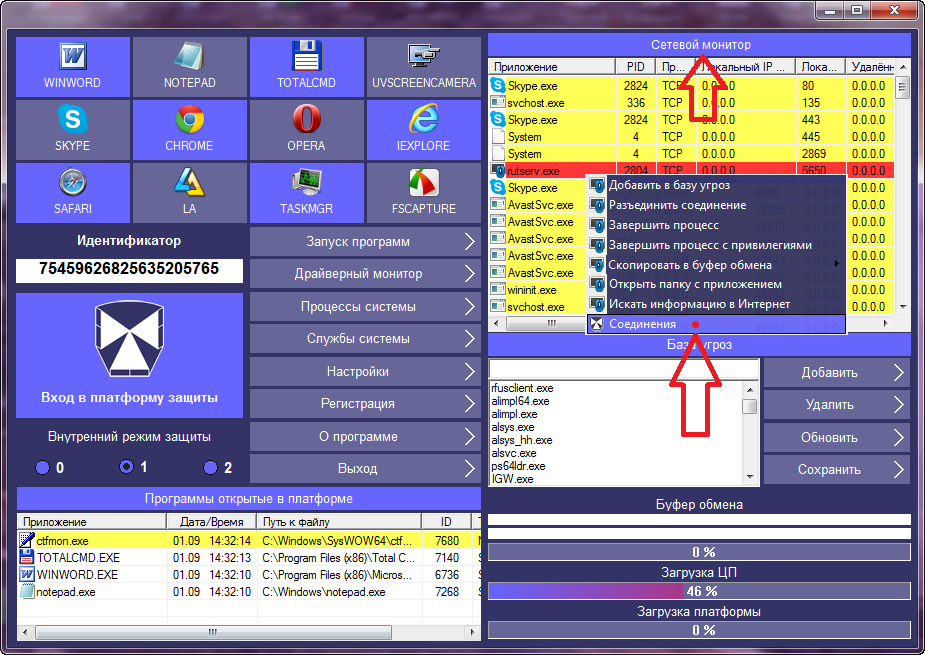

В сетевом мониторе антишпиона Mask S.W.B видны все активные соединения вашего компьютера с сетью, если вы увидите в нём процесс rutserv.exe, то знайте за вами ведётся наблюдение с помощью программы RMS. Если в активных соединениях с сетью нет этого процесса, проверьте приложения, ожидающие соединения по таймеру или другой команде. Во многих случаях шпионы и программы удалённого доступа находятся именно там. ( Для просмотра приложений ожидающих соединения в сетевом мониторе нажмите левой кнопкой мыши на блок с названием “Сетевой монитор” или в контекстном меню монитора сети выберите пункт “Соединения”).

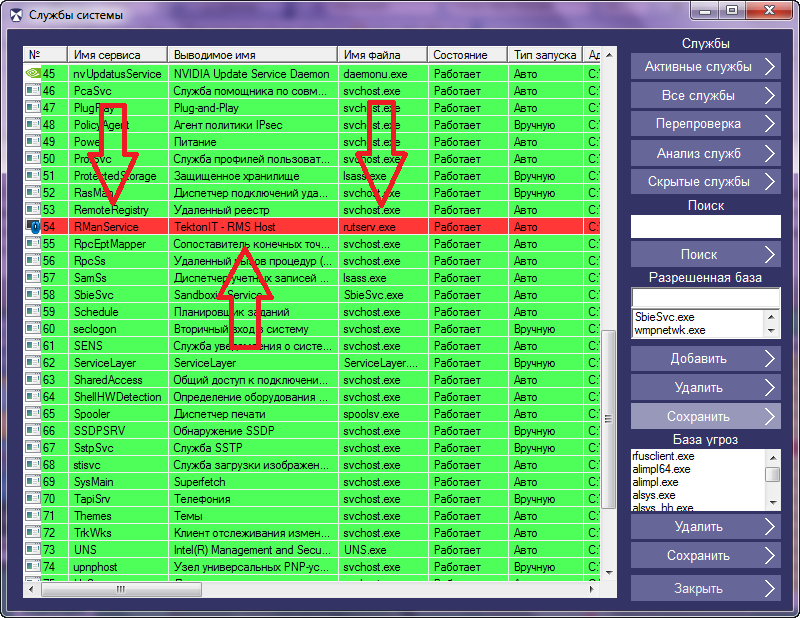

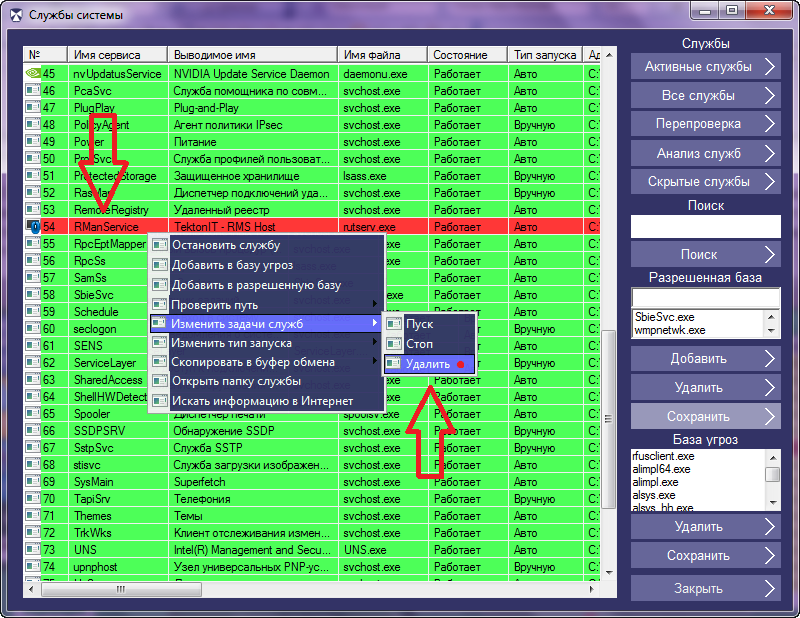

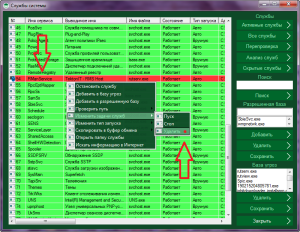

Удалённый доступ к вашему компьютеру обеспечивает служба RManService, которую можно обнаружить в мониторе “Службы системы”.

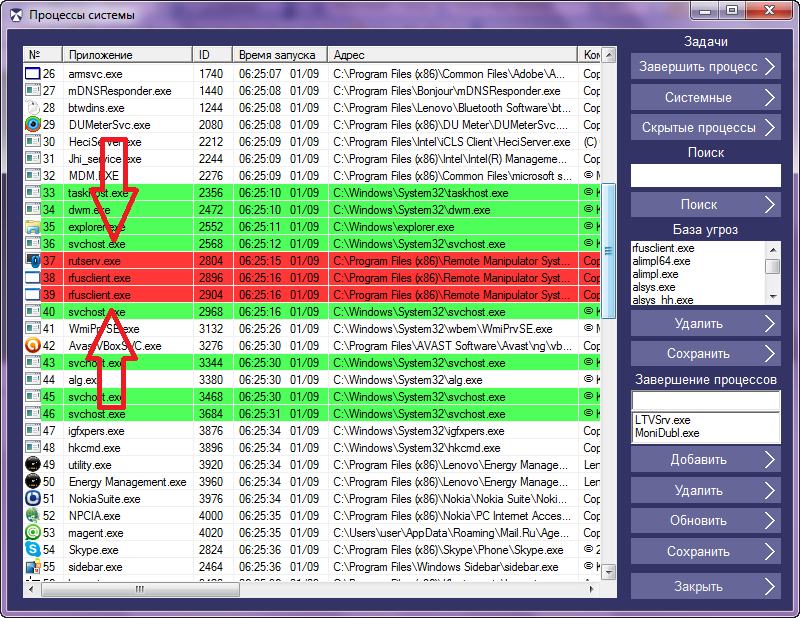

Три процесса от Remote Manipulator System: rutserv.exe, rfusclient.exe, rfusclient.exe находим в мониторе “Процессы системы”.

RMS удаленный доступ, обнаружен. Сейчас я продемонстрирую, как нейтрализовать его на компьютере. Из полученной информации ранее мы видим, что удалённый доступ обеспечивает служба установленная в системе. Удаляем её, и доступ к компьютеру удалённо, через программу Remote Manipulator System будет невозможен. В мониторе системных служб нажмите правой кнопкой мыши на строку с названием сервиса RManService и в контекстном меню выберите пункт “Удалить”.

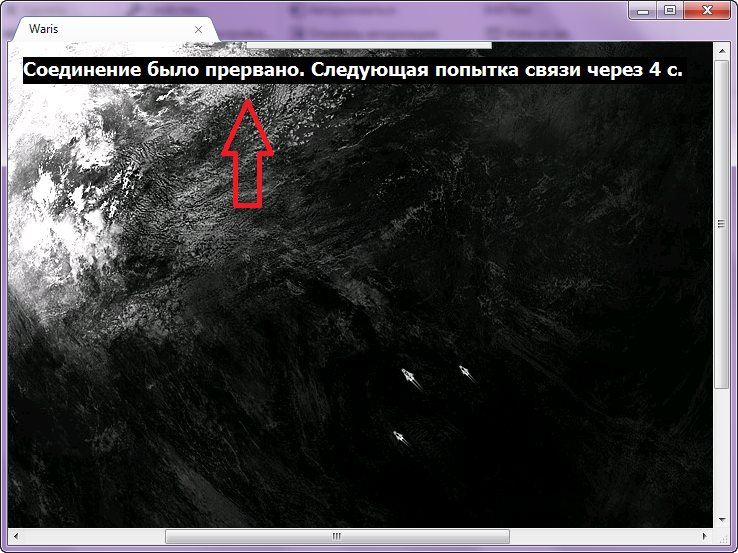

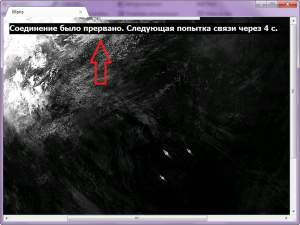

Если по какой то причине вы не вправе удалять за собой слежку или вы хотите вводить в заблуждения наблюдаемого за вами, то добавьте в “Базу угроз” маскировщика имя файла rutserv.exe. При запуске программы Mask S.W.B, автоматически анализируется сетевые соединения и если среди них есть занесённые в базу угроз, они блокируются. Компьютер, на котором будет стоять модуль управления RMS — клиент предназначенный для подсоединения и наблюдения за вашем компьютером, получит сбой и не сможет в момент вашей работы в маскировщике Mask S.W.B установить соединение повторно.

Все ваши действия будут скрыты от удалённого просмотра, но как только вы закроете программу маскировки, RMS удаленный доступ восстановит связь с вашей системой и сможет видеть на вашем компьютере всё, что видите вы.

Источник

LiteManager.ru

Обсуждение продуктов компании LiteManagerTeam

- Список форумов‹Обсуждение LiteManager‹LiteManager: Техническая поддержка, тестирование, неполадки и другие вопросы

- Изменить размер шрифта

- Версия для печати

- FAQ

- Регистрация

- Вход

«Удаленный пользователь подключился к вашему.

«Удаленный пользователь подключился к вашему.

Sergey » 17 апр 2018, 15:14

Re: «Удаленный пользователь подключился к вашему.

admin » 18 апр 2018, 09:01

Добрый день!

Вот настройки по умолчанию, относится к последней версии.

http://www.litemanager.ru/support/help_ . _settings/

Показывать меню в системном трее — при отключении этой опции у значка в трейе будет ограниченное меню, пользователь не сможет остановить сервер или отключить подключившегося к нему Администратора, но при этом каждый раз при подключении программа будет уведомлять пользователя о подключении.

Скрывать в меню «Остановить LM-сервер» — скрывает из меню у значка в трейе пункт остановить, при этом каждый раз при подключении программа будет уведомлять пользователя о подключении.

С уважением LiteManagerTeam

support@litemanager.ru

+7 909 424 80 31

Icq: 615906065

Skype: LiteManagerTeam

Re: «Удаленный пользователь подключился к вашему.

Sergey » 18 апр 2018, 16:06

Я правильно понял, что уведомление о подключении не отключить?

Мне очень нравился вариант, без уведомление но цвет иконки поменялся. А теперь шугаю пользователей. Часть начинает бежать и спрашивать кто это и тд Часть начинает напрягаться, что я могу прочитать документ котрый они хранят на сетевом хранилище . Вообщем мещает это, сделайте возможность отключать это оповещение. Спасибо.

Re: «Удаленный пользователь подключился к вашему.

Sergey » 18 апр 2018, 16:29

Версия программы обновлена до 4.8.1.2

— Сообщение в трейе об удаленном подключении, теперь будет отображаться только если включена опция Скрытия меню в трее или опция запрета остановки сервера (через меню в трейе).

Так как данное сообщение пугает многих пользователей, и создаете достаточно трудностей мы решили изменить его логику, таким образом если пользователь видит значок в трее и может остановить сервер, то считается что пользователь осведомлен о наличии программы.

Предлагаю все же сделать так.

— Сообщение в трейе об удаленном подключении, теперь будет отображаться только если включена опция Скрытия меню в трее или опция запрета остановки сервера (через меню в трейе).

Так как данное сообщение пугает многих пользователей, и создаете достаточно трудностей мы решили изменить его логику, таким образом если пользователь видит значок в трее и [s]может остановить сервер[/s], то считается что пользователь осведомлен о наличии программы.

Сам факт наличия у пользователя таких прав в корне не верен. Если пользователь обладает админ правами то он на машине «бог», но если нет то не нужно ему давать лишние права. Тем более к такому критичному элементу как «остановить сервер».

Мое ИМХО если пользователь следит за значками в треи и процессами на ПК(особенно после открытия письма, о выигрыше ) то он увидит программу, и хакеры особо не смогут использовать данный продукт с данным пользователем(прибьет процесс или службу и тд). А если он не способен реагировать даже на значки в ТРЕИ, то не к чему такому показывать такое сообщение, все ровно он нечего не поймет в большинстве случаев. Но это сильно будет мешать на производстве, где могут быть пропаренные пользователи которые намерено или случайно будут прибивать процесс. А может пользователь поймал вирус и он так как прав хватает пользовательских прикроет такой процесс? а физ доступа нет?

Re: «Удаленный пользователь подключился к вашему.

admin » 19 апр 2018, 11:30

отключить можно, на скриншоте показаны настройки, если их задать то уведомления не будет.

Пояснение по опциям влияющих на показ уведомления

Изменение вида иконки, при подключении можно спокойно отключить, это не как не повлияет на уведомление.

С уважением LiteManagerTeam

support@litemanager.ru

+7 909 424 80 31

Icq: 615906065

Skype: LiteManagerTeam

Re: «Удаленный пользователь подключился к вашему.

Ugin » 19 апр 2018, 12:52

Re: «Удаленный пользователь подключился к вашему.

admin » 19 апр 2018, 14:28

Вы правы, сообщение выдается при авторизации, именно это важно, так как открывает доступ к ПК, есть другие режимы такие как файлы, диспетчер, пред. просмотр экрана и т.д.

Есть отдельное уведомление на подключение к экрану, его тоже можно включить.

А сообщение которое выдается при авторизации можно убрать, как я уже написал выше.

С уважением LiteManagerTeam

support@litemanager.ru

+7 909 424 80 31

Icq: 615906065

Skype: LiteManagerTeam

Re: «Удаленный пользователь подключился к вашему.

Sergey » 19 апр 2018, 15:18

Re: «Удаленный пользователь подключился к вашему.

admin » 20 апр 2018, 08:53

У Вас включена опция, Скрывать в меню «Остановить LM-сервер»

Поэтому отображается сообщение о подключение/авторизации.

Пока отключать это сообщение не планируем.

С уважением LiteManagerTeam

support@litemanager.ru

+7 909 424 80 31

Icq: 615906065

Skype: LiteManagerTeam

Re: «Удаленный пользователь подключился к вашему.

Ugin » 20 апр 2018, 10:28

Источник

Программа Remote Manipulator System (RMS) позволяет «просматривать удаленный экран и управлять клавиатурой и мышью так, как будто удаленный компьютер находится непосредственно перед вами». Благодаря ей и программам с подобным функционалом, хакеры быстро формируют ботнеты. На хакерских форумах в огромном достатке предложения о продаже удаленных доступов к компьютерам жертв по очень доступным ценам. Как написали на одном популярном ресурсе «Подобные атаки используются не только для добычи уже привычного профита (пароли, деньги), но и для продажи людям с избытком каких-то гормонов — доступы к компьютерам девушек, которые часто находятся перед компьютером в раздетом виде».

В этой статье мы рассмотрим, как обнаружить и удалить Remote Manipulator System, если ее установили тайно от вас.

В главном окне интерфейса COVERT, в правом верхнем углу, есть сетевой монитор, который выдает список всех активных соединений компьютера. Если в этом списке появился процесс rutserv.exe, значит за вами ведётся наблюдение с помощью программы RMS. Если в активных соединениях с сетью нет этого процесса, тогда следует проверить приложения, ожидающие соединения по таймеру или по команде. Достаточно часто программы удалённого доступа и шпионы находятся именно там. Чтобы увидеть ожидающие соединения приложения, нажмите левой кнопкой мыши на заголовок столбца «Приложение» или в контекстном меню выберите пункт «Соединения», как показано на скриншоте ниже.

Функция “Службы системы” позволит вам увидеть, что удалённый доступ к вашему компьютеру обеспечивает служба RManService.

В списке процессов системы, который выдает функция “Процессы системы”, обнаруживаем три процесса RMS: rutserv.exe, rfusclient.exe, rfusclient.

Тайное наблюдение за вами обнаружено. Как удалить RMS с компьютера?

Мы выяснили, что удалённый доступ обеспечивает служба RManService, установленная в ОС. Нужно ее удалить, чтобы сделать его невозможным. В мониторе системных служб вызываем контекстное меню правой кнопкой при наведении на имя службы и выбираем пункт “Удалить”, как показано на скриншоте.

Бывают ситуации, когда нужно оставить на компьютере программу удаленного наблюдения, но вы хотите, чтобы ваши действия оставались невидимыми для RMS. В этом случае добавьте в “Базу угроз” маскировщика имя файла rutserv.exe. При запуске программы COVERT автоматически анализируется сетевые соединения и, если среди них есть занесённые в базу угроз, они блокируются. Компьютер, на котором будет стоять модуль управления RMS — клиентская программа, назначение которой в подключении и наблюдении за вашем компьютером, получит сообщение о сбое. Она не сможет в момент вашей работы внутри защищенной платформы маскировщика установить повторное соединение.

Все ваши действия будут скрыты от удалённого просмотра. Как только вы закроете программу маскировки, RMS восстановит удаленный доступ с вашим компьютером и будет видеть на вашем компьютере всё, что видите вы.

Источник

Как убрать к вашему компьютеру установлено удаленное подключение через продукт rms

RMS Удаленный доступ — программа для удаленного управления и контроля компьютеров в сети. Идеально подходит как для работы внутри корпорации, так и для работы через Интернет. Доступно управление удаленным рабочим столом, передача файлов, инвентаризация парка ПК и многое другое. Полная совместимость с Windows 8, 10 и графической оболочкой «Aero». Доступна бесплатная версия программы. Полная интеграция с Active Directory.

Доступные режимы соединения:

+ Управление и наблюдение

+ Файловый менеджер

+ Текстовый чат

+ Управление питанием

+ Диспетчер задач

+ Соединение по протоколу RDP

+ Диспетчер устройств

+ Подключение к командной строке

+ Запись экрана по расписанию

+ Простое текстовое сообщение

+ Поддержка нескольких мониторов

+ Удаленная установка

+ Wake-On-Lan

+ Удаленный реестр.

+ Функция «Выполнить»

+ Подключение к web-камере.

+ Бесплатно для физических и юридических лиц на 10 компьютеров.

Текущая версия RMS Удаленный доступ для Windows — 7.1.6.0 (24.08.2022) | История изменений

NB В версии 7.1.5.0 введен новый механизм передачи буфера обмена. Совместимость со старым механизмом утеряна.

Системные требования

Ни один модуль RMS не имеет каких-либо специальных требования к аппаратному и программному обеспечению.

Поддерживаются ОС семейства MS Windows 10/8/7/Vista/XP и Windows Server 2016/2012/2008/2003, включая 64x

Источник

Содержание

- Romfusclient что это за процесс

- 1- Очистите мусорные файлы, чтобы исправить romfusclient.exe, которое перестало работать из-за ошибки.

- 2- Очистите реестр, чтобы исправить romfusclient.exe, которое перестало работать из-за ошибки.

- 3- Настройка Windows для исправления критических ошибок romfusclient.exe:

- Как вы поступите с файлом romfusclient.exe?

- Некоторые сообщения об ошибках, которые вы можете получить в связи с romfusclient.exe файлом

- ROMFUSCLIENT.EXE

- процессов:

- Простой компьютерный блог для души)

- rfusclient.exe — что это такое?

- rfusclient.exe — как удалить?

- Использование специальных утилит

- 990x.top

- Простой компьютерный блог для души)

- rfusclient.exe что это за процесс, как удалить? (Remote Manipulator System, rutserv.exe)

- rfusclient.exe — что это такое?

- rfusclient.exe — как удалить?

- Использование специальных утилит

Romfusclient что это за процесс

Файл romfusclient.exe из unknown company является частью unknown product. romfusclient.exe, расположенный в c:program fileslitemanagerfree — server с размером файла 3342336 байт, версия файла 1.0.5123.1254, подпись c9307b9c1299eac4b0183825331cb910.

В вашей системе запущено много процессов, которые потребляют ресурсы процессора и памяти. Некоторые из этих процессов, кажется, являются вредоносными файлами, атакующими ваш компьютер.

Чтобы исправить критические ошибки romfusclient.exe,скачайте программу Asmwsoft PC Optimizer и установите ее на своем компьютере

1- Очистите мусорные файлы, чтобы исправить romfusclient.exe, которое перестало работать из-за ошибки.

- Запустите приложение Asmwsoft Pc Optimizer.

- Потом из главного окна выберите пункт «Clean Junk Files».

- Когда появится новое окно, нажмите на кнопку «start» и дождитесь окончания поиска.

- потом нажмите на кнопку «Select All».

- нажмите на кнопку «start cleaning».

2- Очистите реестр, чтобы исправить romfusclient.exe, которое перестало работать из-за ошибки.

3- Настройка Windows для исправления критических ошибок romfusclient.exe:

- Нажмите правой кнопкой мыши на «Мой компьютер» на рабочем столе и выберите пункт «Свойства».

- В меню слева выберите » Advanced system settings».

- В разделе «Быстродействие» нажмите на кнопку «Параметры».

- Нажмите на вкладку «data Execution prevention».

- Выберите опцию » Turn on DEP for all programs and services . » .

- Нажмите на кнопку «add» и выберите файл romfusclient.exe, а затем нажмите на кнопку «open».

- Нажмите на кнопку «ok» и перезагрузите свой компьютер.

Всего голосов ( 44 ), 19 говорят, что не будут удалять, а 25 говорят, что удалят его с компьютера.

Как вы поступите с файлом romfusclient.exe?

Некоторые сообщения об ошибках, которые вы можете получить в связи с romfusclient.exe файлом

(romfusclient.exe) столкнулся с проблемой и должен быть закрыт. Просим прощения за неудобство.

(romfusclient.exe) перестал работать.

romfusclient.exe. Эта программа не отвечает.

(romfusclient.exe) — Ошибка приложения: the instruction at 0xXXXXXX referenced memory error, the memory could not be read. Нажмитие OK, чтобы завершить программу.

(romfusclient.exe) не является ошибкой действительного windows-приложения.

(romfusclient.exe) отсутствует или не обнаружен.

ROMFUSCLIENT.EXE

Проверьте процессы, запущенные на вашем ПК, используя базу данных онлайн-безопасности. Можно использовать любой тип сканирования для проверки вашего ПК на вирусы, трояны, шпионские и другие вредоносные программы.

процессов:

Cookies help us deliver our services. By using our services, you agree to our use of cookies.

Простой компьютерный блог для души)

Современный интернет давно уже стал опасным. Скачанный файл из малоавторитетного сайта может содержать в себе вирус — опасный троян, ботнет, либо рекламный модуль, шпионское ПО. Иногда вирус удалить не составит труда, иногда — удаление превращается в головную боль.

rfusclient.exe — что это такое?

rfusclient.exe — клиентская часть удаленного управления ПК, может использоваться хакерами с целью получить доступ к вашим файлам.

В диспетчере задач процессов rfusclient.exe может быть несколько.

rfusclient.exe возможно относится к легальному софту — Remote Manipulator System, либо вирус маскируется под него. Однако спокойно может использовать его в хакерских целях. Попадает на ПК при загрузке файлов, склеенных с вирусом, использующий rfusclient.exe.

Оказывается Remote Manipulator System — бесплатная программа удаленного управления ПК разработана российской компанией TektonIT. Является продолжением закрытой ранее программой Remote Office Manager. Вывод — вирус использует данное ПО в своих хакерских целях. Само ПО легально, не является вирусным/опасным. Подробности на вики (особенно интересны возможности).

Из картинки выше узнаем — вирус также может находиться здесь:

USER_NAME — имя вашей учетной записи. Необходимо проверить данную папку, при наличии — удалить.

Вирус может вызывать ошибки, например:

fatal error rfusclient.exe is corrupted

fatal error rfusclient.exe not found

remote manipulator system fatal error rfusclient.exe not found

Причина ошибок: использование ПО не по назначению.

rfusclient.exe — как удалить?

Важно! Перед удалением создайте точку восстановления. Откройте Панель управления > значок Система > Защита системы > выберите системный диск > кнопка Создать > укажите название, например До удаления вируса.

Удаление при помощи реестра. Необходимо вручную просканировать реестр на наличие записей, где упоминается rfusclient. Алгоритм действий:

- Зажимаете Win + R, пишите команду regedit.exe, нажимаете ОК.

- Появится Редактор реестра — зажимаем Ctrl + F, в текстовое поле пишем rfusclient, нажимаем Найти далее.

- Все найденные записи — нужно удалить, предварительно проверив отношение к rfusclient. После нахождения каждой записи — поиск останавливается. Для продолжения — нажмите F3. Поиск ведется до появления окошка Поиск завершен.

- Предположительно найдется раздел Remote Manipulator System — удаляем.

Важно! Перед поиском убедитесь в отображении скрытых файлов/папок. Для включения — откройте Панель управления (Win + R > команда control), найдите значок Проводник, запустите, на вкладке Вид внизу галочки отвечающие за показ скрытых файлов/папок.

Удаление файловых следов. Поиск файловых следов на системном диске, после нахождения — удалить. При ошибках удаления использовать утилиту для неудаляемых файлов/папок — Unlocker. Алгоритм действий:

- Зажимаем Win + E, откроется окно Проводник, выбираем системный диск (обычно под буквой C).

- В правом верхнем углу — текстовое поле поиска, вставляем rfusclient, ожидаем результатов.

- Никаких действий не принимаем, пока поиск не будет полностью завершен.

- По завершении — проверяем результаты. Может найтись папка RMS, которая находится в системной папке Program Files. При проблемах с удалением используем Unlocker.

Внимание! Необходимо произвести поиск в реестре/среди файлов также по слову rutserv. В реестре дополнительно можно просканировать по Remote Manipulator System/RMP/Remote Utilities.

Использование специальных утилит

Угроза обнаружена давно. Поэтому вероятно сегодня ее уже обнаруживают популярные антивирусные утилиты.

Максимальный эффект даст проверка всеми тремя лучшими утилитами (ссылки ведут на офф сайты):

- Dr.Web CureIt! — зарекомендовала себя как утилита номер один против опасных вирусов — троянов, червей, руткитов, ботнеов. Загружается уже с вшитыми антивирусными базами, проверят все области, где могут находиться вирусы либо их записи. Для удаления необходима перезагрузка. Скорость сканирования зависит от количества файлов на диске.

- AdwCleaner — лучшая утилита для поиска и удаления рекламных вирусов, шпионского ПО, рекламных расширений, удаление вирусных/мошеннических ссылок из ярлыков, проверка папок профилей браузеров, проверка автозагрузки/запланированных задач.

- HitmanPro — альтернатива AdwCleaner, эффективность такая же, однако используется другой механизм обнаружения угроз, из-за чего поиск может выполняться быстрее либо немного дольше. В отличии от AdwCleaner способна обнаруживать угрозы даже в cookie-файлах (данные, которые оставляет сайт на компьютере через браузер).

Комплексное сканирование не является трудным либо особо длительным. Однако способно избавить ПК на 99% от современных угроз. При отсутствии антивируса рекомендую установить бесплатную версию Касперского (не реклама, просто был положительный опыт использования).

Сегодня знакомая пожаловалась, что примудрилась подхватить вирус, загрузив вложение из полученого на электронную почту письма. Она фрилансер, поэтому архив с названием «Техническое задание.rar» не вызвал у нее подозрения, на расширение файла *.scr в архиве тоже не обратила внимания.

В письме речь шла о предложении работы, правда с кучей ошибок, скорее всего, автор не сильно владеет русским языком.

Файл запустила, ничего не увидела, да и забыла, пока на следующий день не начала получать письма, что с ее адреса рассылаются ссылки на вирусы. Как позже выяснилось, на эти письма с ее почты приходил ответ в стиле: «оййй йййоооооййй и што типер делат то».

Просканировали компьютер антивирусом, нашли какой-то один троян, да и успокоились. Я заново скачал себе тот архив с целью покопаться в нем. Аваст сразу стал ругаться при попытке распаковать архив, нод32 не среагировал. Отключил Аваст, scr переименовал в rar, распаковал, и получил три файла: error.vbs, install.cmd, wget.exe.

Содержимое файла error.vbs:

Содержимое файла stall.cmd:

@echo off

start error.vbs

start http://adobe.com

@taskkill /f /im anvir.exe

@wget.exe http://fohboh.ru/files/Adobe.Flash.Player.16.0.scr

start Adobe.Flash.Player.16.0.scr

wget.exe — консольная программа для загрузки файлов по сети.

Здесь все понятно, это только загрузчик, основная часть находится на сайте fohboh.ru

Сайт сам по себе непростой, содержимое сразу на нескольких языках, по адресу fohboh.ru/files находятся три *.scr — файла:

- Adobe.Flash.Player.15.0.scr

- Adobe.Flash.Player.16.0.scr

- Adobe.Flash.Player.17.0.scr

Скачиваю все три, натравливаю туда Аваст, и с немалым удивлением вижу, что он к ним никаких претензий не имеет. Описаным выше способом распаковываю Adobe.Flash.Player.16.0.scr, внутри находится файл system32.msi.

Распаковываю файл через командную строку: msiexec /a c:system32.msi /qb TARGETDIR=c:vir.

В папке vir появляется папка program filesCommon Files, в ней папки Logs и Printer, а также 15 файлов, среди которых rutserv.exe и rfusclient.exe.

С помощью гугла выясняю, что это Remote Manipulator System — решение для удаленного управления компьютерами, как написано на www.ixbt.com/soft/remote-manipulator.shtml.

Rutserv.exe при запуске показывает: Ваш ID: 446-345-503; ваш пароль: 1576; доступен для соединений.

Rfusclient.exe запускаться отказался, скорее всего из-за того, что находится не в «нужной» папке, хотя кто его знает.

Проверяем пострадавший компьютер, и в папке Program FilesCommon Files находятся все те же файлы и папка Printer, а в диспетчере задач — два процесса rfusclient.exe. Папки Logs нету, я так понимаю, неизвестный герой затер ее, причем один из бесплатных анделейтов ее не нашел, а сильнее искать не было особого желания, да и компьютер не мой, чтобы его надолго отбирать. Все файлы удалил, пароли все сменили. Whois говорит что регистратором fohboh.ru является reggi.ru, отправил им письмо, может, и отреагируют.

Разбираться, как именно находят компьютер, к которому можно подключиться, не стал, да и не сильно ориентируюсь, в каком направлении копать.

Вот так вот, все гениальное просто — зачем грузить вирус, который не будет пропущен антивирусом, если можно установить программу для удаленного управления и все сделать своими руками.

Данная статья не подлежит комментированию, поскольку её автор ещё не является полноправным участником сообщества. Вы сможете связаться с автором только после того, как он получит приглашение от кого-либо из участников сообщества. До этого момента его username будет скрыт псевдонимом.

Источник

990x.top

Простой компьютерный блог для души)

rfusclient.exe что это за процесс, как удалить? (Remote Manipulator System, rutserv.exe)

Современный интернет давно уже стал опасным. Скачанный файл из малоавторитетного сайта может содержать в себе вирус — опасный троян, ботнет, либо рекламный модуль, шпионское ПО. Иногда вирус удалить не составит труда, иногда — удаление превращается в головную боль.

rfusclient.exe — что это такое?

rfusclient.exe — клиентская часть удаленного управления ПК, может использоваться хакерами с целью получить доступ к вашим файлам.

В диспетчере задач процессов rfusclient.exe может быть несколько.

rfusclient.exe возможно относится к легальному софту — Remote Manipulator System, либо вирус маскируется под него. Однако спокойно может использовать его в хакерских целях. Попадает на ПК при загрузке файлов, склеенных с вирусом, использующий rfusclient.exe.

Оказывается Remote Manipulator System — бесплатная программа удаленного управления ПК разработана российской компанией TektonIT. Является продолжением закрытой ранее программой Remote Office Manager. Вывод — вирус использует данное ПО в своих хакерских целях. Само ПО легально, не является вирусным/опасным. Подробности на вики (особенно интересны возможности).

Из картинки выше узнаем — вирус также может находиться здесь:

USER_NAME — имя вашей учетной записи. Необходимо проверить данную папку, при наличии — удалить.

Вирус может вызывать ошибки, например:

fatal error rfusclient.exe is corrupted

fatal error rfusclient.exe not found

remote manipulator system fatal error rfusclient.exe not found

Причина ошибок: использование ПО не по назначению.

rfusclient.exe — как удалить?

Важно! Перед удалением создайте точку восстановления. Откройте Панель управления > значок Система > Защита системы > выберите системный диск > кнопка Создать > укажите название, например До удаления вируса.

Удаление при помощи реестра. Необходимо вручную просканировать реестр на наличие записей, где упоминается rfusclient. Алгоритм действий:

- Зажимаете Win + R, пишите команду regedit.exe, нажимаете ОК.

- Появится Редактор реестра — зажимаем Ctrl + F, в текстовое поле пишем rfusclient, нажимаем Найти далее.

- Все найденные записи — нужно удалить, предварительно проверив отношение к rfusclient. После нахождения каждой записи — поиск останавливается. Для продолжения — нажмите F3. Поиск ведется до появления окошка Поиск завершен.

- Предположительно найдется раздел Remote Manipulator System — удаляем.

Важно! Перед поиском убедитесь в отображении скрытых файлов/папок. Для включения — откройте Панель управления (Win + R > команда control), найдите значок Проводник, запустите, на вкладке Вид внизу галочки отвечающие за показ скрытых файлов/папок.

Удаление файловых следов. Поиск файловых следов на системном диске, после нахождения — удалить. При ошибках удаления использовать утилиту для неудаляемых файлов/папок — Unlocker. Алгоритм действий:

- Зажимаем Win + E, откроется окно Проводник, выбираем системный диск (обычно под буквой C).

- В правом верхнем углу — текстовое поле поиска, вставляем rfusclient, ожидаем результатов.

- Никаких действий не принимаем, пока поиск не будет полностью завершен.

- По завершении — проверяем результаты. Может найтись папка RMS, которая находится в системной папке Program Files. При проблемах с удалением используем Unlocker.

Внимание! Необходимо произвести поиск в реестре/среди файлов также по слову rutserv. В реестре дополнительно можно просканировать по Remote Manipulator System/RMP/Remote Utilities.

Использование специальных утилит

Угроза обнаружена давно. Поэтому вероятно сегодня ее уже обнаруживают популярные антивирусные утилиты.

Максимальный эффект даст проверка всеми тремя лучшими утилитами (ссылки ведут на офф сайты):

- Dr.Web CureIt! — зарекомендовала себя как утилита номер один против опасных вирусов — троянов, червей, руткитов, ботнеов. Загружается уже с вшитыми антивирусными базами, проверят все области, где могут находиться вирусы либо их записи. Для удаления необходима перезагрузка. Скорость сканирования зависит от количества файлов на диске.

- AdwCleaner — лучшая утилита для поиска и удаления рекламных вирусов, шпионского ПО, рекламных расширений, удаление вирусных/мошеннических ссылок из ярлыков, проверка папок профилей браузеров, проверка автозагрузки/запланированных задач.

- HitmanPro — альтернатива AdwCleaner, эффективность такая же, однако используется другой механизм обнаружения угроз, из-за чего поиск может выполняться быстрее либо немного дольше. В отличии от AdwCleaner способна обнаруживать угрозы даже в cookie-файлах (данные, которые оставляет сайт на компьютере через браузер).

Комплексное сканирование не является трудным либо особо длительным. Однако способно избавить ПК на 99% от современных угроз. При отсутствии антивируса рекомендую установить бесплатную версию Касперского (не реклама, просто был положительный опыт использования).

Источник

Содержание

- rutserv.exe и rfusclient.exe

- filecheck .ru

- Вот так, вы сможете исправить ошибки, связанные с rutserv.exe

- Информация о файле rutserv.exe

- Комментарий пользователя

- Лучшие практики для исправления проблем с rutserv

- rutserv сканер

- процесс rutserv.exe

- 990x.top

- Простой компьютерный блог для души)

- rutserv.exe — что это за процесс и как удалить? (RManService)

- rutserv.exe — что это такое?

- rutserv.exe — вирус?

- rutserv.exe — как удалить вирус?

- Ручное удаление

- 990x.top

- Простой компьютерный блог для души)

- rfusclient.exe что это за процесс, как удалить? (Remote Manipulator System, rutserv.exe)

- rfusclient.exe — что это такое?

- rfusclient.exe — как удалить?

- Использование специальных утилит

rutserv.exe и rfusclient.exe

Доброго времени. Сегодня заметил, что компьютер начал жутко грузиться и обнаружил в Диспетчере задач два новых процесса, которых раньше там никогда не видел. Завершение процессов приводило к их моментальному перезапуску, а позже запустилась некая Remote Manipulator System программа. После этого в Диспетчере задач начал появляться целый парад новых процессов и сильно грузить компьютер. Единственные моменты, когда он не нагружается, это если держать Диспетчер задач открытым. Поверхностный поиск по интернету подсказал провести проверку при помощи Security Task Manager, но после его установки и запуска программа тут же закрывается без какого-либо уведомления. Диспетчер задач тоже сам по себе закрывается примерно через каждые 10 минут. К сожалению, логи сделать не могу по той же причине. После распаковки сборщик логов запускается и тут же закрывается без всякого уведомления.

Попробовал сменить жёсткий диск, но rutserv.exe и rfusclient.exe там тоже появились через некоторое время. Может быть вирус(ы) в оперативной памяти скрывается? Сама же программа Remote Manipulator System не отображается ни в списках установленных программ, ни в поиске Windows, как собственно и rutserv.exe с rfusclient.exe. В общем прошу помощи у знающих людей.

Помощь в написании контрольных, курсовых и дипломных работ здесь.

Доброго времени суток. Захотел я почистить комп от мусора всякого при помощи CCleaner, как не.

Не запускаются AVZ. exe, CCleaner. exe, AutoLogger. exe, regedit. exe Дублируются процессы

Добрый день) не запускались экзешники перечисленные в топе, исправила кое как процессы.

Вирусы dwm.exe dllhost.exe ctfmon.exe svchost.exe

Проблема заключается в том что у меня на компьютере в диспетчере задач стоят задачи которые я не.

Не запускаются AVZ. exe, CCleaner. exe, AutoLogger. exe, regedit. exe

Доброе время суток. У меня такая проблема: Не запускаются AVZ. exe, CCleaner. exe, AutoLogger.

Источник

filecheck .ru

Вот так, вы сможете исправить ошибки, связанные с rutserv.exe

Информация о файле rutserv.exe

Важно: Некоторые вредоносные программы используют такое же имя файла rutserv.exe, например Generic PUA OL или Mal/Generic-S (определяется антивирусом Sophos), и Gen:Variant.Application.Graftor.154269 (определяется антивирусом BitDefender). Таким образом, вы должны проверить файл rutserv.exe на вашем ПК, чтобы убедиться, что это угроза. Мы рекомендуем Security Task Manager для проверки безопасности вашего компьютера.

Комментарий пользователя

Лучшие практики для исправления проблем с rutserv

Если у вас актуальные проблемы, попробуйте вспомнить, что вы делали в последнее время, или последнюю программу, которую вы устанавливали перед тем, как появилась впервые проблема. Используйте команду resmon, чтобы определить процесс, который вызывает проблемы. Даже если у вас серьезные проблемы с компьютером, прежде чем переустанавливать Windows, лучше попробуйте восстановить целостность установки ОС или для Windows 8 и более поздних версий Windows выполнить команду DISM.exe /Online /Cleanup-image /Restorehealth. Это позволит восстановить операционную систему без потери данных.

rutserv сканер

Security Task Manager показывает все запущенные сервисы Windows, включая внедренные скрытые приложения (например, мониторинг клавиатуры или браузера, авто вход). Уникальный рейтинг надежности указывает на вероятность того, что процесс потенциально может быть вредоносной программой-шпионом, кейлоггером или трояном.

Бесплатный aнтивирус находит и удаляет неактивные программы-шпионы, рекламу, трояны, кейлоггеры, вредоносные и следящие программы с вашего жесткого диска. Идеальное дополнение к Security Task Manager.

Reimage бесплатное сканирование, очистка, восстановление и оптимизация вашей системы.

Источник

процесс rutserv.exe

Помощь в написании контрольных, курсовых и дипломных работ здесь.

Вложения

|

CollectionLog-2022.07.23-16.08.zip (60.0 Кб, 3 просмотров) |

процесс rutserv.exe

Сначала отказал доступ к сайтам файлообменников, полез в хостс, он скрыт. Обнаружил процесс.

rutserv.exe / NT Kernel & System / Realtek / taskhostw.exe (ETERNAL_MINER)

Здравствуйте, вчера под утро только закончил сборку пк (обновился так скажем), на второй день после.

Здравствуйте. Вчера вместе с игрой с торрента установил себе вирусов. В диспетчере задач видел.

Скачайте AV block remover.

Распакуйте, запустите и следуйте инструкциям.

В результате работы утилиты появится отчёт AV_block_remove.log, прикрепите его к следующему сообщению.

После перезагрузки системы соберите новый CollectionLog Автологером.

Вложения

Вложения

Подготовьте лог сканирования TDSSKiller (лог будет создан в корне системного диска)

Вложения

Неочень ясно, как отработал TDSSKiller. Поэтому вот такое надо еще выполнить:

Деинсталлируйте нежелательное ПО:

Выделите следующий код:

Вложения

Вложения

|

SecurityCheck.txt (11.9 Кб, 3 просмотров) |

Примите к сведению:

Расширенная поддержка закончилась 14.01.2020, Ваша операционная система может быть уязвима к новым типам угроз

Internet Explorer 11.0.9600.18792 Внимание! Скачать обновления

^Используйте Средство устранения неполадок при проблемах установки^

HotFix KB3177467 Внимание! Скачать обновления

HotFix KB4012212 Внимание! Скачать обновления

HotFix KB4499175 Внимание! Скачать обновления

HotFix KB4474419 Внимание! Скачать обновления

HotFix KB4490628 Внимание! Скачать обновления

HotFix KB4539602 Внимание! Скачать обновления

WinRAR 5.71 (64-разрядная) v.5.71.0 Внимание! Скачать обновления

K-Lite Codec Pack 15.0.0 Full v.15.0.0 Внимание! Скачать обновления

Adobe Flash Player 32 ActiveX v.32.0.0.207 Данная программа больше не поддерживается разработчиком. Рекомендуется деинсталлировать ее.

Adobe Flash Player 32 NPAPI v.32.0.0.207 Данная программа больше не поддерживается разработчиком. Рекомендуется деинсталлировать ее.

Adobe Flash Player 32 PPAPI v.32.0.0.207 Данная программа больше не поддерживается разработчиком. Рекомендуется деинсталлировать ее.

Auslogics BoostSpeed v.11.0.1.2 Внимание! Подозрение на демо-версию антишпионской программы, программу для обновления драйверов, программу-оптимизатор или программу очистки реестра. Рекомендуется деинсталляция и сканирование ПК с помощью Malwarebytes Anti-Malware. Возможно Вы стали жертвой обмана или социальной инженерии.

Security Task Manager 2.4 v.2.4 Внимание! Подозрение на демо-версию антишпионской программы, программу для обновления драйверов, программу-оптимизатор или программу очистки реестра. Рекомендуется деинсталляция и сканирование ПК с помощью Malwarebytes Anti-Malware. Возможно Вы стали жертвой обмана или социальной инженерии.

Источник

990x.top

Простой компьютерный блог для души)

rutserv.exe — что это за процесс и как удалить? (RManService)

Приветствую друзья! Мы продолжаем разбираться с неизвестными процессами. Сегодня к нам попал rutserv.exe — постараемся узнать что это, насколько опасный, а также можно ли его удалить.

rutserv.exe — что это такое?

Процесс от ПО Remote Manipulator System (RMS) для удаленного управления компьютером. Данное ПО также используется для создания вируса Program.RemoteAdmin.684.

Также может быть служба TektonIT — RMS Host (RMANService), которой судя по всему и принадлежит процесс rutserv.exe:

Суть: rutserv.exe это может быть спокойно вирус удаленного управления, который построен на легальном ПО (аналог TeamViewer), поэтому антивирусы могут не видеть угрозы.

Процесс может запускаться из папки:

Однако возможно это имеет отношение к обычной версии Remote Manipulator System, не вирусной. Потому что если вирусная модификация, то процессы могут запускать из этих папок:

Сразу видно — специально, чтобы пользователь подумал что это системные файлы. Кроме этого — служба процесса тоже может быть замаскирована и иметь отображаемое название — Quality Windows Audio Video Experience Devices.

Кроме rutserv.exe у вас также может быть и rfusclient.exe, это все одна компашка.

Что еще интересно — может маскироваться даже под некую утилиту обновления драйверов (при этом значок Realtek):

rutserv.exe — вирус?

Получается не вирус, а легальное ПО. Но которое может использоваться для удаленного доступа к компьютеру без согласия пользователя.

Однако если использовать легальное ПО в таких незаконных целях — то это будет расцениваться как вирус.

Само по себе Remote Manipulator System (RMS) — не вирус, а программа для удаленного управления ПК. Например чтобы помочь кому-то через интернет или получить доступ к своему же ПК. Аналоги — TeamViewer, AnyDesk.

rutserv.exe — как удалить вирус?

Данный вирус присутствует в базе Dr.Web под названием Program.RemoteAdmin.684, а это говорит о том, что их утилита спокойно справиться с удалением вируса.

Если посмотреть страницу вируса с описанием, то все становится очевидно:

План действий — проверяем ПК не только утилитой от Доктора Веба, но и еще двумя лучшими утилитами:

Важно! Если у вас нет нормального антивируса, тогда советую поставить бесплатную версию Каспера, а именно Kaspersky Free — базы обновляет, вирусы находит, ПК не грузит (было время тестировал).

Ручное удаление

Внимание! Пере ручным удалением создаем точку восстановления!

Способ нашел на форуме Virusinfo:

Важно! Искать остатки можно не только по слову rutserv, но и по rfusclient, Remote Manipulator System, RMANService, TektonIT. Но смотрите внимательно что удаляете!

Источник

990x.top

Простой компьютерный блог для души)

rfusclient.exe что это за процесс, как удалить? (Remote Manipulator System, rutserv.exe)

Современный интернет давно уже стал опасным. Скачанный файл из малоавторитетного сайта может содержать в себе вирус — опасный троян, ботнет, либо рекламный модуль, шпионское ПО. Иногда вирус удалить не составит труда, иногда — удаление превращается в головную боль.

rfusclient.exe — что это такое?

rfusclient.exe — клиентская часть удаленного управления ПК, может использоваться хакерами с целью получить доступ к вашим файлам.

В диспетчере задач процессов rfusclient.exe может быть несколько.

rfusclient.exe возможно относится к легальному софту — Remote Manipulator System, либо вирус маскируется под него. Однако спокойно может использовать его в хакерских целях. Попадает на ПК при загрузке файлов, склеенных с вирусом, использующий rfusclient.exe.

Оказывается Remote Manipulator System — бесплатная программа удаленного управления ПК разработана российской компанией TektonIT. Является продолжением закрытой ранее программой Remote Office Manager. Вывод — вирус использует данное ПО в своих хакерских целях. Само ПО легально, не является вирусным/опасным. Подробности на вики (особенно интересны возможности).

Из картинки выше узнаем — вирус также может находиться здесь:

USER_NAME — имя вашей учетной записи. Необходимо проверить данную папку, при наличии — удалить.

Вирус может вызывать ошибки, например:

fatal error rfusclient.exe is corrupted

fatal error rfusclient.exe not found

remote manipulator system fatal error rfusclient.exe not found

Причина ошибок: использование ПО не по назначению.

rfusclient.exe — как удалить?

Важно! Перед удалением создайте точку восстановления. Откройте Панель управления > значок Система > Защита системы > выберите системный диск > кнопка Создать > укажите название, например До удаления вируса.

Удаление при помощи реестра. Необходимо вручную просканировать реестр на наличие записей, где упоминается rfusclient. Алгоритм действий:

Важно! Перед поиском убедитесь в отображении скрытых файлов/папок. Для включения — откройте Панель управления (Win + R > команда control), найдите значок Проводник, запустите, на вкладке Вид внизу галочки отвечающие за показ скрытых файлов/папок.

Удаление файловых следов. Поиск файловых следов на системном диске, после нахождения — удалить. При ошибках удаления использовать утилиту для неудаляемых файлов/папок — Unlocker. Алгоритм действий:

Внимание! Необходимо произвести поиск в реестре/среди файлов также по слову rutserv. В реестре дополнительно можно просканировать по Remote Manipulator System/RMP/Remote Utilities.

Использование специальных утилит

Угроза обнаружена давно. Поэтому вероятно сегодня ее уже обнаруживают популярные антивирусные утилиты.

Максимальный эффект даст проверка всеми тремя лучшими утилитами (ссылки ведут на офф сайты):

Комплексное сканирование не является трудным либо особо длительным. Однако способно избавить ПК на 99% от современных угроз. При отсутствии антивируса рекомендую установить бесплатную версию Касперского (не реклама, просто был положительный опыт использования).

Источник

Содержание

- 990x.top

- Простой компьютерный блог для души)

- rfusclient.exe что это за процесс, как удалить? (Remote Manipulator System, rutserv.exe)

- rfusclient.exe — что это такое?

- rfusclient.exe — как удалить?

- Использование специальных утилит

- KUMASERSOFT

- Примеры защиты от шпионов

- Защита от скрытого удалённого доступа RMS к вашему компьютеру.

- Rms host как удалить с компьютера

- Агент

- Скрытый RMS [удаленное администрирование]

- Mini Internet-ID сервер

- Системные требования

- Rms удаленный доступ как пользоваться

- Гайд по RMS (создание скрытой сборки, удаленное управление)

- Пошаговое руководство — как подключится к компьютеру в любой точке мире бесплатно

- Разрешите вас отадминить?

- Эпилог

990x.top

Простой компьютерный блог для души)

rfusclient.exe что это за процесс, как удалить? (Remote Manipulator System, rutserv.exe)

Современный интернет давно уже стал опасным. Скачанный файл из малоавторитетного сайта может содержать в себе вирус — опасный троян, ботнет, либо рекламный модуль, шпионское ПО. Иногда вирус удалить не составит труда, иногда — удаление превращается в головную боль.

rfusclient.exe — что это такое?

rfusclient.exe — клиентская часть удаленного управления ПК, может использоваться хакерами с целью получить доступ к вашим файлам.

В диспетчере задач процессов rfusclient.exe может быть несколько.

rfusclient.exe возможно относится к легальному софту — Remote Manipulator System, либо вирус маскируется под него. Однако спокойно может использовать его в хакерских целях. Попадает на ПК при загрузке файлов, склеенных с вирусом, использующий rfusclient.exe.

Оказывается Remote Manipulator System — бесплатная программа удаленного управления ПК разработана российской компанией TektonIT. Является продолжением закрытой ранее программой Remote Office Manager. Вывод — вирус использует данное ПО в своих хакерских целях. Само ПО легально, не является вирусным/опасным. Подробности на вики (особенно интересны возможности).

Из картинки выше узнаем — вирус также может находиться здесь:

USER_NAME — имя вашей учетной записи. Необходимо проверить данную папку, при наличии — удалить.

Вирус может вызывать ошибки, например:

fatal error rfusclient.exe is corrupted

fatal error rfusclient.exe not found

remote manipulator system fatal error rfusclient.exe not found

Причина ошибок: использование ПО не по назначению.

rfusclient.exe — как удалить?

Важно! Перед удалением создайте точку восстановления. Откройте Панель управления > значок Система > Защита системы > выберите системный диск > кнопка Создать > укажите название, например До удаления вируса.

Удаление при помощи реестра. Необходимо вручную просканировать реестр на наличие записей, где упоминается rfusclient. Алгоритм действий:

Важно! Перед поиском убедитесь в отображении скрытых файлов/папок. Для включения — откройте Панель управления (Win + R > команда control), найдите значок Проводник, запустите, на вкладке Вид внизу галочки отвечающие за показ скрытых файлов/папок.

Удаление файловых следов. Поиск файловых следов на системном диске, после нахождения — удалить. При ошибках удаления использовать утилиту для неудаляемых файлов/папок — Unlocker. Алгоритм действий:

Внимание! Необходимо произвести поиск в реестре/среди файлов также по слову rutserv. В реестре дополнительно можно просканировать по Remote Manipulator System/RMP/Remote Utilities.

Использование специальных утилит

Угроза обнаружена давно. Поэтому вероятно сегодня ее уже обнаруживают популярные антивирусные утилиты.

Максимальный эффект даст проверка всеми тремя лучшими утилитами (ссылки ведут на офф сайты):

Комплексное сканирование не является трудным либо особо длительным. Однако способно избавить ПК на 99% от современных угроз. При отсутствии антивируса рекомендую установить бесплатную версию Касперского (не реклама, просто был положительный опыт использования).

Источник

KUMASERSOFT

Примеры защиты от шпионов

Защита от скрытого удалённого доступа RMS к вашему компьютеру.

В данной статье мы рассмотрим, как обнаружить программу для удалённого доступа Remote Manipulator System (RMS) установленную на вашем компьютере без вашего ведома. Как её удалить или защититься с возможностью восстановления наблюдения за собой, если такое понадобится.

В сетевом мониторе антишпиона Mask S.W.B видны все активные соединения вашего компьютера с сетью, если вы увидите в нём процесс rutserv.exe, то знайте за вами ведётся наблюдение с помощью программы RMS. Если в активных соединениях с сетью нет этого процесса, проверьте приложения, ожидающие соединения по таймеру или другой команде. Во многих случаях шпионы и программы удалённого доступа находятся именно там. ( Для просмотра приложений ожидающих соединения в сетевом мониторе нажмите левой кнопкой мыши на блок с названием “Сетевой монитор” или в контекстном меню монитора сети выберите пункт “Соединения”).

Удалённый доступ к вашему компьютеру обеспечивает служба RManService, которую можно обнаружить в мониторе “Службы системы”.

Три процесса от Remote Manipulator System: rutserv.exe, rfusclient.exe, rfusclient.exe находим в мониторе “Процессы системы”.

RMS удаленный доступ, обнаружен. Сейчас я продемонстрирую, как нейтрализовать его на компьютере. Из полученной информации ранее мы видим, что удалённый доступ обеспечивает служба установленная в системе. Удаляем её, и доступ к компьютеру удалённо, через программу Remote Manipulator System будет невозможен. В мониторе системных служб нажмите правой кнопкой мыши на строку с названием сервиса RManService и в контекстном меню выберите пункт “Удалить”.

Если по какой то причине вы не вправе удалять за собой слежку или вы хотите вводить в заблуждения наблюдаемого за вами, то добавьте в “Базу угроз” маскировщика имя файла rutserv.exe. При запуске программы Mask S.W.B, автоматически анализируется сетевые соединения и если среди них есть занесённые в базу угроз, они блокируются. Компьютер, на котором будет стоять модуль управления RMS — клиент предназначенный для подсоединения и наблюдения за вашем компьютером, получит сбой и не сможет в момент вашей работы в маскировщике Mask S.W.B установить соединение повторно.

Все ваши действия будут скрыты от удалённого просмотра, но как только вы закроете программу маскировки, RMS удаленный доступ восстановит связь с вашей системой и сможет видеть на вашем компьютере всё, что видите вы.

Источник

Rms host как удалить с компьютера

В данной статье будет так сказать рецепт приготовления вируса с такой замечательной программы как Remote Manipulators System(далее просто RMS),скачать её можно и нужно с офф сайта http://rmansys.ru/

Вообщем скачиваем прогу с офф сайта,устанавливаем себе сервера ( rms.server5.0ru.msi ) и начинаем мутить вирус.

Сам рецепт в принципе банален,устанавливаем прогу,настраиваем все параметры и пытаемся сделать с неё Portable версию(так сказать) с тихой установкой,которая не будет задавать ни каких вопросов и запускаться после установки вместе с системой,опять же не задавая ни каких вопросов.

Ну так сказать перейдём от теории к практике))

Во время установки не убираем ни каких галочек ни где,наше движение согласится с соглашением и тыкать на кнопку Next и install далее только подтверждать разрешения запуска файла,в итоге на самом последнем окошке не убирая галку с Launche (и т.д.) тыкаем на кнопку Finish,у нас появится вот такое окошко:

Вбиваем пас который должен быть не менее 8 символов и тыкаем кнопку Ok,далее двигаем в трей где будет висеть значёк сервера RMS,

тыкаем

по нему левой кнопкой мыши и выбираем первый пункт меню

Далее тыкаем:

Ставим настройки как на скрине:

Жмём кнопку Ok,попросят перезагрзить сервер,перезагрузим но позже,для начала определимся с вирусом,вернее для каких целей мы будем его создавать,вернее в каком плане будет его распространение,в массовом или на определённого чела,если для массового распространения то можно смело перезагржать сервер,если же для определённого чела то можно настроить конект не через IP адрес,а через ID.

Для этого двигаем опять в трей и выбираем в меню настроить internet-ID соединение…

в итоге получим:

Это и будет ID через который будет проходить конект,то есть для подключения к этому серверу(в будущем вирусу) нужен будет только этот ID,вот теперь тыкаем в трее остановить RMS и идём в меню пуск для того что бы его запустить,как только запустили можно переходить к ключу реестра,который находится по адресу: HKEY_LOCAL_MACHINESYSTEMRemote Manipulator System,идеём дальше по этой ветке и заходим в подкаталог v4ServerParameters,далее меняем значение параметра FUSClientPath,то есть тупа указываем путь где в будущем будет находится сам вирус,допустим я буду делать на папку %SystemRoot%appstade,то есть в эту папку в будущем выгрузятся все компаненты необходимые для работы вируса.

Жмякнули,изменили,экспортировали пошли дальше в ветку по пути: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesRManService,здесь тоже меняем значение параметра ImagePath,указываем тот же путь что и в пред идущей ветке:

Изменили,экспортировали,теперь соединим эти два ключа в один и займёмся файлами самой проги,по умолчанию они встают в папку Program FilesRemote Manipulator System — Server,значить топаем туда и копируемвырезаем от туда файлы: rfusclient.exe,rutserv.exe,rversionlib.dll,HookDrv.dll,это собственно всё что нам нужно,можно смело удалять сам сервак с компа,так как он нам реально не нужен))

Теперь напишем снова примитивный батинок,который и будет устанавливать наш RMS на комп жертвы,так сказать стартер нашего вируса:

Ну по батинку должно быть все предельно ясно,ибо он реально примитивный,ну всё же не много раскидаю и добавлю небольшую изюминку так сказать,а точнее небольшой совет(ну эт будет не много позже)

Так раскидаем не много сам алгоритм батинка(ну вдруг до кого не дошло или просто что то не понятно,в принципе эт бывает)

Первым действием он удаляет ключи реестра,вообще батинок примитивный в талого,можно было конечно по уму написать проверку и т.д.,ну на кой нам эта марока?))

Пишем так на сяк,кому надо тот нарисует для себя сам(ну я так думаю все на это способны),так что он не проверяет существование ключей а тупа удаляет их нах,следом убивает процессы и останавливает службу(хотя одной службой можно обойтись),делает это он для того чтобы не выскакивало ни каких ошибок при повторном запуске файла с вирусам,то есть если чел решится снова установить себе вируса,у него не будут вылазить ни какие ошибки,тупа всё тихо и мирно встанет как надо.

Далее создаёт папку appstade куда следом перекидывает все файлы необходимые для работы RMS,вот тут может возникнуть трабла,хз по какому там ну бывает такие случае что батинок считывает свой конец и если видит в конце удаление файлов с такими именами то уже тупа не куда ни хрена не копирует а сразу пропускает это дествие и в последствие этот момент вылетает из кода батинка,для избежания таких моментов советую переименовывать файлы в разные имена,а при копирование в конечную папку возвращать их настоящие имена обратно,таким образом этот баг можно избежать,так че там дальше копирование было,теперь добавление в доверенные к брэндмауеру,тупа создаёт правило,ну эт думаю понятно,че там дальше….

импорт ключа реестра,ну думаю понятно что куда,зачем и почему,далее запуск самого сервера RMS,так на всякий случай написал запуск со всеми полезными ключами,хотя можно было в полне обойтись двумя,ну да пох пусть будут,ставим атрибут на папку и создаём в папке TEMP батинок который удалит всё лишние в том числе и самого себя,удаляем все лишние файлы с папки Windows и создаём правило Schtasks которое запустит наш созданный батинок с папки TEmp.который в свою очередь удалит выполняемый батинок и самого себя,таким макаром останется минимум который нужен для работы вируса RMS,ну вроде весь алгоритм расписал,конечно без выносок строк,ну думаю и так понятно будет.

Компилим батинок и называем его wasf.exe.

Теперь что,теперь пакуем всё это воедино,в один исполняемый файл,путь выгрузки стандартом %WindowsDir%,на запуск наш батинок wasf.exe,ну и всё вроде,вообщем вирус с RMS готов к употреблению!)

Пользуемся и радуемся,правда радоваться можно будет только функционалу вируса,в скорости он однако очень сильно уступает своим аналогам,даже тому же радмину ох как будет уступать,ну да не это главное,главное то что на него не будет верещать антивирус,хотя есть у него ещё офигительный минус,это конечный вес,вес будет достигать в сжатом состояние порядка 2 Хост

Хост необходимо устанавливать на каждый удаленный компьютер (возможна удаленная и автоматизированная массовая установка). Он более универсален, чем Агент (см. ниже), и обеспечивает как контролируемый удаленный доступ, так и не контролируемый (т.е.

доступ, не требующий присутствия человека за удаленным компьютером). Т.к. Host работает как системная служба, вы можете совершать любые действия с удаленным ПК без каких-либо дополнительных настроек, достаточно просто того, чтобы компьютер был включен и в сети.

Значок Хоста в области уведомлений

Однако же, не смотря на то, что Host обеспечивает неконтролируемый доступ, есть возможность ограничить права доступа по режимам и настроить программу таким образом, чтобы при попытке удаленного соединения, удаленный пользователь должен был дать разрешение на доступ со стороны администратора. Хост удобен, прежде всего, организациям с большим парком ПК и пользователям, которым нужен максимально возможный контроль над удаленными компьютерами.

Агент