Содержание

- Не удается запустить службу сервера

- Проблемы

- Причина

- Решение

- Способ 1

- Способ 2

- Статус

- Дополнительная информация

- Не запущена служба сервера windows 10 общий доступ

- Вопрос

- Ответы

- Все ответы

- Локальные политики анонимного доступа

- Служба маршрутичности и удаленного доступа не начинается, когда нет подключения к сети

- Симптомы

- Причина

- Обходной путь

- Статус

- Не удается получить доступ к общим файлам и папкам или Обзор компьютеров в рабочей группе с Windows XP

- Чтобы продолжить получать обновления для системы безопасности для Windows XP, убедитесь, что запущены, Пакет обновления 3 (SP3 для) Windows XP. Дополнительную информацию можно найти на этой веб-страницы Microsoft: заканчивается поддержка для некоторых версий Windows

- Симптомы

- Причина

- Решение

- Метод 1: Включить NetBIOS через TCP/IP и запустить службу обозревателя компьютеров

- Шаг 1: Включить NetBIOS через TCP/IP

- Шаг 2: Запуск службы обозревателя компьютеров

- Метод 2: Установить общие файлы и принтеры и убедитесь в том, что он не заблокирован брандмауэром Windows

- Шаг 1: Установить Совместное использование файлов и принтеров для сетей Microsoft

- Шаг 2: Убедитесь, что к файлам и принтерам не будет блокироваться брандмауэром Windows

- «Устранена ли неполадка?»

- Дополнительные сведения

- Windows не может получить доступ к компьютеру в локальной сети

- Проявления ошибки

- Решения проблемы

- Странное решение от меня

- Быстрый способ – реестр

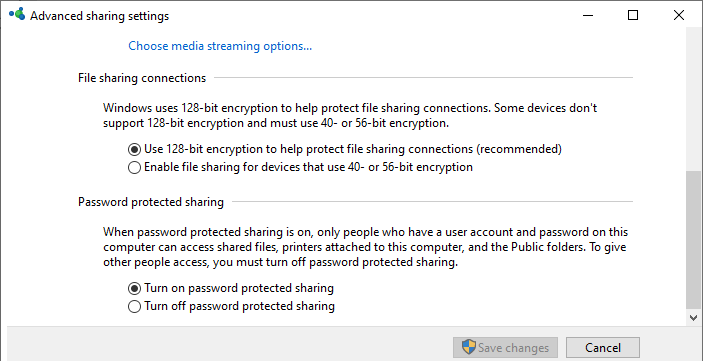

- Шаг 1 – Проверяем настройки общего доступа

- Шаг 2 – Запускаем Службы

- Шаг 3 – Сетевая карта

- Шаг 4 – Диспетчер устройств

- Шаг 5 – Олицетворение

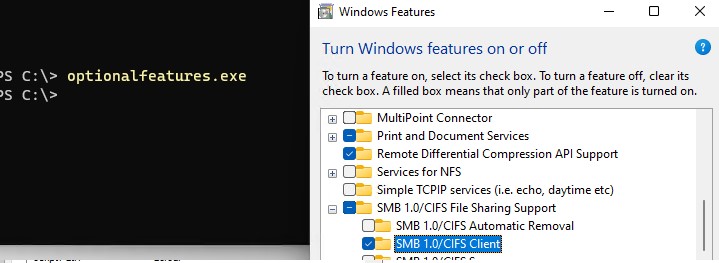

- Шаг 6 – SMB1

Не удается запустить службу сервера

ВНИМАНИЕ! в этой статье содержатся сведения об изменении реестра. Перед изменением реестра убедитесь, что вы знаете, как его восстановить в случае возникновения проблемы. Сведения о том, как это сделать, можно найти в разделе Справка по восстановлению системного реестра в Regedit. exe или в разделе «восстановление раздела реестра» в Regedt32. exe.

Проблемы

При попытке запустить службу сервера может возникнуть одна из указанных ниже проблем.

При попытке запустить службу сервера из командной строки может появиться следующее сообщение об ошибке:

Произошла системная ошибка 1058. Указанная служба отключена и не может быть запущена.

При попытке включения службы сервера для текущего профиля оборудования в списке профилей может отсутствовать текущий профиль оборудования или кнопка включить недоступна.

Причина

Эта проблема может возникать, если вы используете Windows NT на компьютере Dell и Windows NT была предварительно установлена на компьютере.Примечание. такое поведение не наблюдается, если на компьютере Dell была предустановлена система Windows NT, которая поставлялась с завода, выпущенной после 4/6/99.

Решение

Чтобы устранить эту проблему, используйте соответствующий метод.

Способ 1

Обращайтесь в корпорацию Dell Computer Corp. чтобы узнать о доступности обновления, чтобы устранить эту ошибку. Дополнительные сведения о контактных данных поставщика оборудования и программного обеспечения можно найти на веб-сайте корпорации Майкрософт по следующему адресу:

Способ 2

Предупреждение: неправильное использование редактора реестра может привести к серьезным неполадкам, которые могут потребовать переустановки операционной системы. Корпорация Майкрософт не гарантирует, что проблемы, возникающие в результате неправильного использования редактора реестра, могут быть устранены. Ответственность за использование редактора реестра. Для получения сведений о том, как изменить реестр, просмотрите раздел справки «изменение разделов и значений» в редакторе реестра (regedit. exe) или в разделе «Добавление и удаление сведений в реестре» и в разделе «изменение данных реестра» разделов справки в Regedt32. exe. Обратите внимание, что перед тем как вносить изменения, необходимо создать резервную копию реестра. Удалите указанные ниже разделы реестра и перезапустите Windows NT: HKEY_LOCAL_MACHINE systemcurrentcontrolsetenumroot LEGACY_BROWSER HKEY_LOCAL_MACHINE SYSTEMCurrentControlSetEnumRoot LEGACY_LANMANSERVER HKEY_LOCAL_MACHINE Systemcurrentcontrolsetenumroot LEGACY_MESSENGER HKEY_LOCAL_MACHINE systemcurrentcontrolsetenumroot LEGACY_SRVПримечание. чтобы удалить ключи, описанные в этой статье, необходимо улучшить безопасность для всех пользователей до полного доступа, а затем распространить ее во вложенных папках с помощью Regedt32. exe.

Статус

Корпорация Майкрософт перейдет на эту проблему и развернет новую информацию в базе знаний Майкрософт, как только она станет доступна.

Дополнительная информация

Эта проблема возникает только на компьютерах с установленной встроенной звуковой системой спикерфон Yamaha и может быть обнаружена со следующими компьютерами:

Источник

Не запущена служба сервера windows 10 общий доступ

Вопрос

При необходимости предоставлю дополнительные необходимые данные.

Ответы

Пытался так же менять на эталонные ветки реестра отвечающие за общий доступ.

LanmanServer и LanmanWorkstation

А помогло вот что. Просто удалить сетёвку в деспетчере устройств и поставить заново. Заново расшарить папки и всё заработало.

В точно такой же ситуации мне помогло только восстановление с помощью dism:

dism /Online /Cleanup-Image /RestoreHealth

Все ответы

— кому разрешен общий доступ к вашим ресурсам?

— покажите результаты на Вашем ПК и на любом с которого вы не можете попасть к себе ipconfig /all

все компьютеры в одной сети. Написано частная сеть.

Доступ разрешён всем.

ipconfig с которого не получается зайти.

Извиняюсь за портянку, но спойлеров я так понял на этом форуме нет.

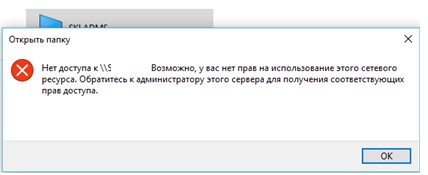

Папки не видны. Компьютеры вообще не могут ко мне подключиться. Им выдаётся такое сообщение.

Скриншот напрямую к сожалению не могу вставить, тк форум говорит что учётная запись ещё не проверена.

По вашему адресу » с$» пытался зайти, результат тот же(отрицательный).

Доступ уже стоит для всех на чтение и запись. Перерасшаривать папку пробовал.

Какой то роутер. Но не думаю что дело в нём, тк до недавних пор на моём пк всё рабтало. Перестало работать толи после очередной виндовой заплатки толи после отката на точку восстановления. Плюс топология сети типичная и у всех работает общий доступ, а у меня нет.

Вас интересует пункт 3.Настройка параметров общего доступа (возможно не все стоят)

Скорее всего после крупного обновления слетели галочки Общего доступа.

Попробуйте по данному посту провести процесс открытия доступа (по Вашим словам уже так и сделано, но все-таки). Надеюсь, не закралась проблема в вопросе предоставления доступа, как доступ предоставлен только через вкладку «Доступ» (т.к. она отвечает только за предоставление «видимости» ресурса, а не за его использование), а по факту за доступ отвечает вкладка «Безопасность». Проверим )

Дальше будем смотреть!

Да, есть такой способ. Называется реинсталл. Ещё есть sfc /scannow и dism, но последний посложнее будет.

Вы можете зайти на другие машины, значит и в реестре, и в файлах, и в службах, которые связаны с smb, всё в порядке.

Политики вы уже исключили, т.к. домена у вас нет и по вашим же словам, вы ничего не меняли. Первый пункт лечится рекомендацией выше, а чтобы исключить влияние роутера, можно временно соединить два компьютера проводом напрямую.

Пытался так же менять на эталонные ветки реестра отвечающие за общий доступ.

LanmanServer и LanmanWorkstation

А помогло вот что. Просто удалить сетёвку в деспетчере устройств и поставить заново. Заново расшарить папки и всё заработало.

В точно такой же ситуации мне помогло только восстановление с помощью dism:

dism /Online /Cleanup-Image /RestoreHealth

По умолчанию, при доступе к общей сетевой папке на сервере, включенном в домен Active Directory, с компьютеров из рабочей группы (не добавленных в домен) у пользователя появляется запрос на ввод пароля доменной учетной записи. Попробуем разобраться, как разрешить анонимный доступ к общим сетевым папкам и принтерам на доменном сервере с компьютеров рабочей группы без авторизации на примере Windows 10 / Windows Server 2016.

Локальные политики анонимного доступа

На сервере (компьютере), к которому вы хотите предоставить общий доступ неавторизованным пользователям нужно открыть редактор локальной групповой политики – gpedit.msc.

Настройте следующие политики:

Затем проверьте, что в этом же разделе в политике “ Доступ к компьютеру из сети ” (Access this computer from network) присутствует запись Гость, а в политике “ Отказать в доступе к этому компьютеру из сети ” (Deny access to this computer from the network) учетка Гость не должна быть указана.

Источник

Служба маршрутичности и удаленного доступа не начинается, когда нет подключения к сети

В этой статье предоставляется решение проблемы, из-за которой служба маршрутного и удаленного доступа (RRAS) не начинается, когда нет подключения к сети.

Применяется к: Windows Server 2012 R2, Windows Server 2016, Windows Server 2019, Windows 10, Windows 8.1, Windows 7, Windows Server 2008 R2

Исходный номер КБ: 973990

Симптомы

Кроме того, нельзя создавать новые входящие подключения, если нет подключения к сети. Это потому, что для входящих подключений требуется, чтобы был запущен RemoteAccess.

Причина

Когда remoteAccess запускается, он пытается инициализировать определенные функции в службе проверки подлинности в Интернете (IAS) для проверки подлинности. Инициализация IAS не удается, если нет подключения к сети. Поэтому RemoteAccess не начинается. Сбой инициализации IAS происходит по проекту, если нет подключения к сети. Затем вы увидите поведение, упомянутое в разделе Симптомы.

Это поведение не зависит от установки сервера сетевой политики (NPS), преемника IAS.

Обходной путь

Чтобы запустить RemoteAccess для создания нового входящих подключений, компьютер должен быть подключен к сети. После начала remoteAccess можно создать новое входящий подключение после отключения от сети.

Чтобы проверить состояние remoteAccess, проверьте состояние службы RemoteAccess (маршрутиза и удаленный доступ) в вкладке Services в Windows Task Manager.

Статус

Такое поведение является особенностью данного продукта. Служба RemoteAccess отключена на Windows и клиентских версиях по умолчанию.

Источник

Не удается получить доступ к общим файлам и папкам или Обзор компьютеров в рабочей группе с Windows XP

Чтобы продолжить получать обновления для системы безопасности для Windows XP, убедитесь, что запущены, Пакет обновления 3 (SP3 для) Windows XP. Дополнительную информацию можно найти на этой веб-страницы Microsoft: заканчивается поддержка для некоторых версий Windows

Симптомы

На компьютерах с системой Windows XP, являющиеся членами рабочей группы в сети peer-to-peer могут возникнуть одно или несколько из следующих симптомов:

Не удается получить доступ к общим файлам и папкам.

Не удается найти другие компьютеры в рабочей группе.

При двойном щелчке на рабочую группу в сетевом окружении появляется следующее сообщение об ошибке:

Имя рабочей группы недоступен. Может не иметь разрешения на использование этого сетевого ресурса.

Примечание. В одноранговой сети каждый компьютер равно, можно инициировать обмен данными. Таким образом он отличается от сеть клиент сервер.

Причина

Это может происходить, если выполняются все следующие условия:

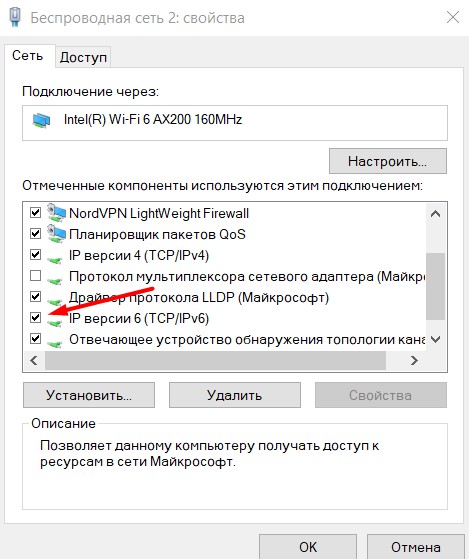

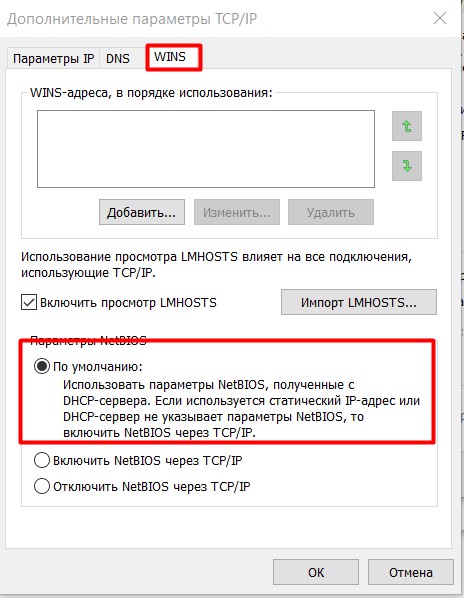

NetBIOS через TCP/IP не включен (по умолчанию) на одном или нескольких компьютерах в рабочей группе.

Служба обозревателя компьютеров не запущена или отключена на одном или нескольких компьютерах в рабочей группе.

Может также происходить, если общие файлы и принтеры для сетей Microsoft не установлен или блокироваться брандмауэром Windows.

Решение

Метод 1: Включить NetBIOS через TCP/IP и запустить службу обозревателя компьютеров

Для решения этой проблемы, убедитесь, что NetBIOS через TCP/IP включен и что служба обозревателя компьютеров запущена на каждом компьютере в составе рабочей группы. Чтобы сделать это, выполните следующие действия.

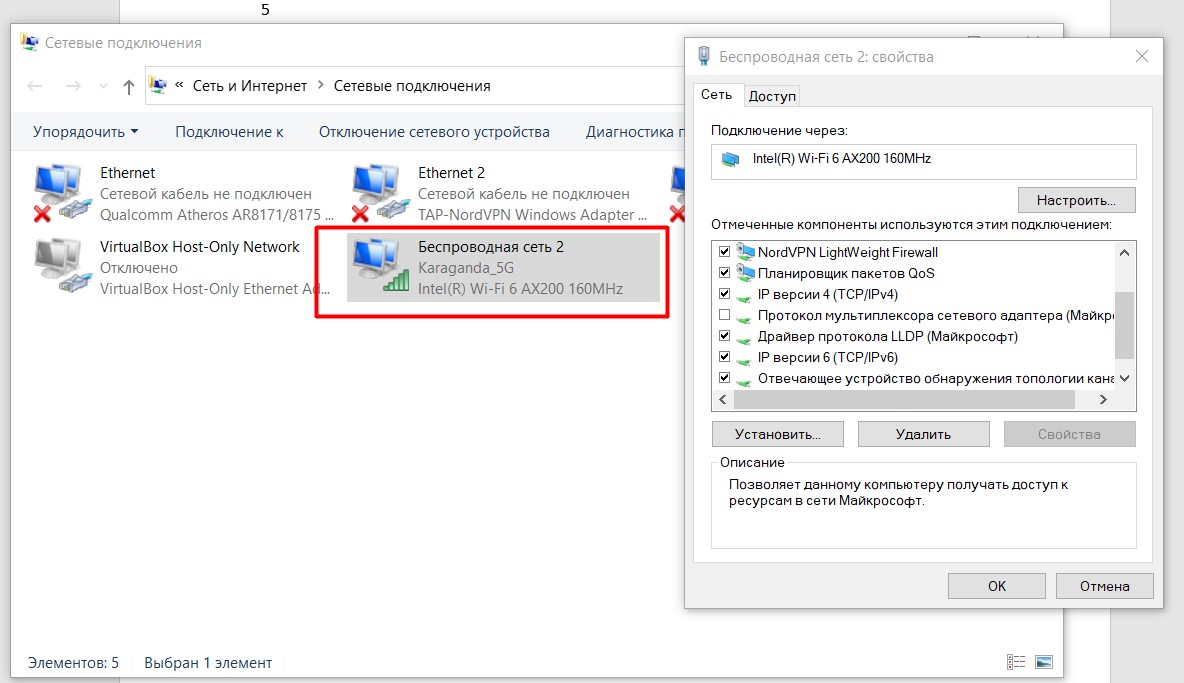

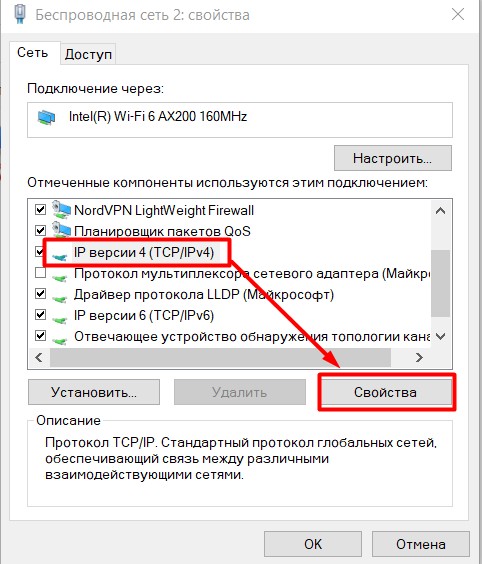

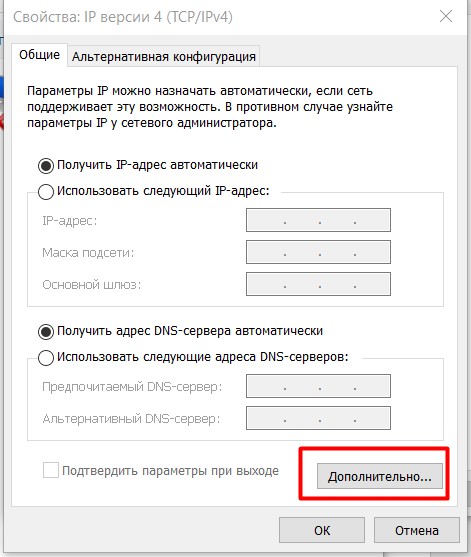

Шаг 1: Включить NetBIOS через TCP/IP

Нажмите кнопку Пуск, перейдите вПанель управленияи выберите пункт Сеть и подключения к Интернету.

Щелкните Сетевые подключения.

Щелкните правой кнопкой мыши Подключение по локальной сети и выберите команду Свойства.

Выберите Протокол Интернета (TCP/IP)и нажмите кнопку Свойства.

Перейдите на вкладку Общие и нажмите кнопку Дополнительно.

Закройте окно «сетевые подключения».

Шаг 2: Запуск службы обозревателя компьютеров

Нажмите кнопку Пуск, щелкните правой кнопкой мыши Мой компьютери выберите команду Управление.

Дважды щелкните значок службы и приложения.

Дважды щелкните значок службы.

В правой части щелкните правой кнопкой мыши Обозреватель компьютерови нажмите кнопку Начать.

Закройте окно «Управление компьютером».

Метод 2: Установить общие файлы и принтеры и убедитесь в том, что он не заблокирован брандмауэром Windows

Шаг 1: Установить Совместное использование файлов и принтеров для сетей Microsoft

Нажмите кнопку Пуск, выберите пункт выполнить, введите ncpa.cplи нажмите кнопку ОК.

Щелкните правой кнопкой мыши Подключение по локальной сети и выберите команду Свойства.

Перейдите на вкладку Общие и нажмите кнопку установить.

Выберите Службаи нажмите кнопку Добавить.

В списке Сетевых служб выберите Общие файлы и принтеры для сетей Microsoftи нажмите кнопку ОК.

Нажмите кнопку Закрыть.

Шаг 2: Убедитесь, что к файлам и принтерам не будет блокироваться брандмауэром Windows

Нажмите кнопку Пуск, выберите пункт выполнить, введите команду firewall.cplи нажмите кнопку ОК.

На вкладке Общие убедитесь, что снят флажок « не разрешать исключения ».

Перейдите на вкладку Исключения.

На вкладке исключения убедитесь, что установлен флажок к файлам и принтерам и нажмите кнопку ОК.

«Устранена ли неполадка?»

Дополнительные сведения

Служба обозревателя компьютеров ведет список компьютеров в сети, а также передает его компьютерам, определенным в качестве обозревателей. Если эта служба остановлена, список не поддерживается и не обновляется. Если эта служба отключена, любые службы, которые явно зависят от нее не запускаются.

Дополнительные сведения о мастере настройки сети в Windows XP щелкните следующий номер статьи базы знаний Майкрософт:

308522 Описание мастера настройки сети в Windows XP

Дополнительные сведения о совместном использовании файлов в Windows XP щелкните следующий номер статьи базы знаний Майкрософт:

Как настроить общий доступ к файлам в Windows XP 304040

Дополнительные сведения о настройке рабочих групп в Windows XP Home Edition щелкните следующий номер статьи базы знаний Майкрософт:

Как 813936 Настройка сети небольшого размера с Windows XP Home Edition (часть 1)

Источник

Windows не может получить доступ к компьютеру в локальной сети

Друзья, добро пожаловать в еще одну статью-инструкцию по разрешению ваших сетевых проблем на ВайФайГиде. На связи Ботан. Сегодняшняя ошибка многолика – она проявляется и на Windows 10, и на Windows 7, может иметь разные наименования, ее проявление зачастую опирается на погоду (шутка, но порой так и думаешь), а главное – она связана с проблемами доступа к сети в операционных системах Windows. Переходим к проблематике.

Если что-то есть дополнить или осталась за кадром своя веселая история, связанная с этой ошибкой – смело пишите в комментарии. Поможете другим читателям с такой же проблемой.

Проявления ошибки

Уже сказал выше, что ошибка всплывает на всех версиях Windows – и более чем часто на современных Windows 7, Windows 8, Windows 8.1, Windows 10.

Может иметь разные по сути названия с одним смыслом. Сетевая ошибка:

И самое гениальное – если вчера все работало отлично, не факт, что с утра будет так же. Именно в таком случае по большей части и оказываются читатели этой статьи – вроде бы все настроено правильно, но по факту ничего не работает и нет доступа к сетевой папке.

Для справки: типичные коды ошибок – 0x800070035, 0x80004005 или 0x800704cf.

Друзья, если у вас не видит вообще каких-то папок – рекомендую прочитать ЭТУ СТАТЬЮ ОТ БОРОДАЧА. Там же можно посмотреть и другие способы разрешения сетевых проблем, все эти ошибки очень похожи, универсального одного способа не существует, поэтому приходится писать столько много в основном бесполезного текста.

Решения проблемы

Здесь и далее я считаю, что вы грамотно раздали все по сети. Если не уверены в своих первоначальных действиях, рекомендую прочитать нашу статью по расшариванию файлов и папок по локальной сети.

После каждого этапа можно смело перезагружаться и проверять.

Странное решение от меня

Очень быстрое и странное дополнение от меня. Бывает такое, что сеть настроил вроде бы нормально, оно даже вчера работало, одинаковые версии Windows 10, все права назначены – но вот хоть об стену вываливаются вышеуказанные ошибки. Щелкаешь по папкам – а не дает войти (еще хуже, когда не дает войти в сам компьютер в сетевом окружении или вообще там ничего не видно).

Лично я в таком случае захожу на втором компьютере тоже в Сеть – как правило там начинается поиск, или даже делаются какие-то запросы-разрешения. Суть – второй компьютер обычно видит первый. И самое интересное – после такой манипуляции первый компьютер тоже успешно начинает работать со вторым. Необъяснимая магия, которая может продолжать работать месяцами без всяких сбоев.

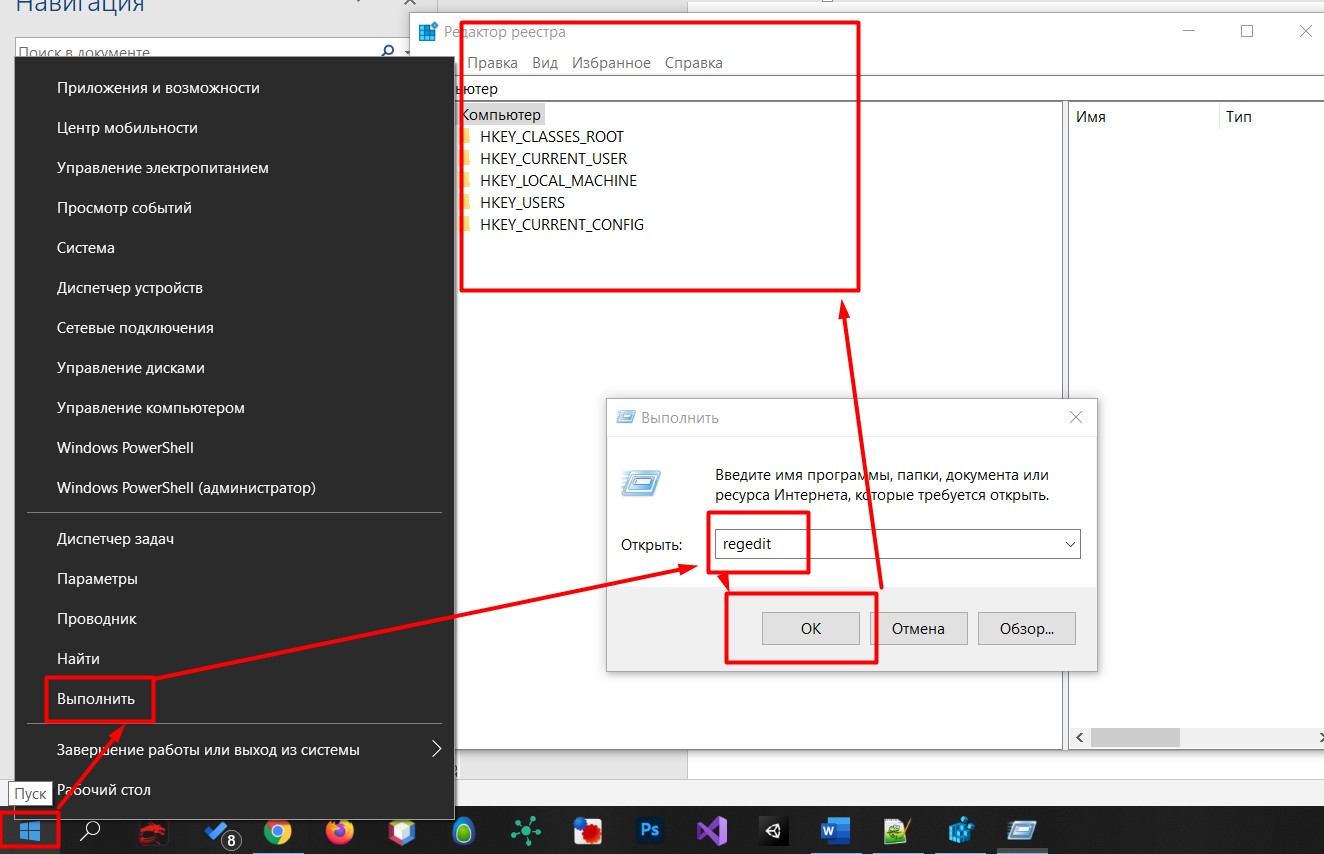

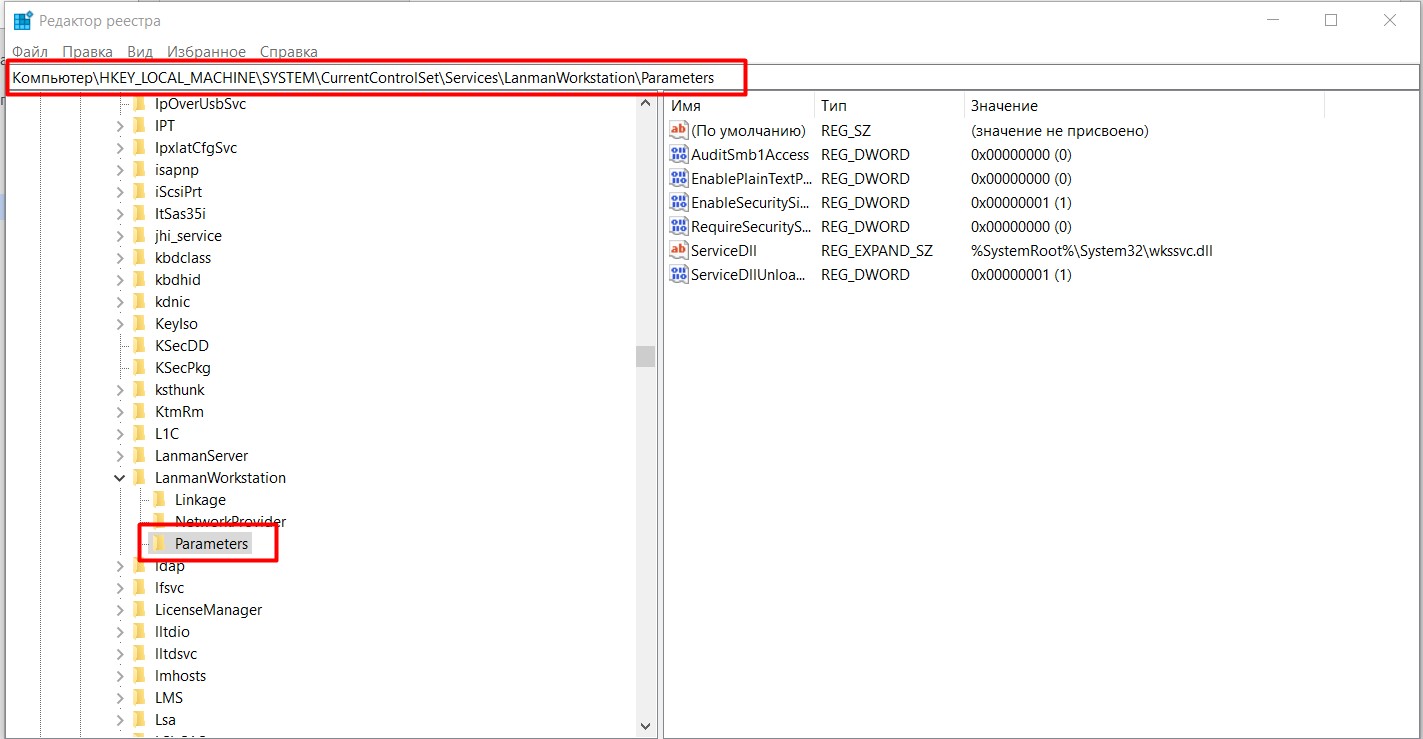

Быстрый способ – реестр

Вся проблема этих доступов связана как раз с той самой подсистемой доступа. А почему бы нам ее и не заглушить на корню? Для больше части людей такая правка в реестре начисто исправляет ситуацию. Рекомендую попробовать, но если что – просто сделайте все как раньше.

Данный способ особенно актуален для Windows 10 Home, где доступа к редактору локальной GPO попросту нет. Зато работает как часы. Опытные могут сделать это же через команду (но для надежности лучше протыкать вручную):

reg add HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

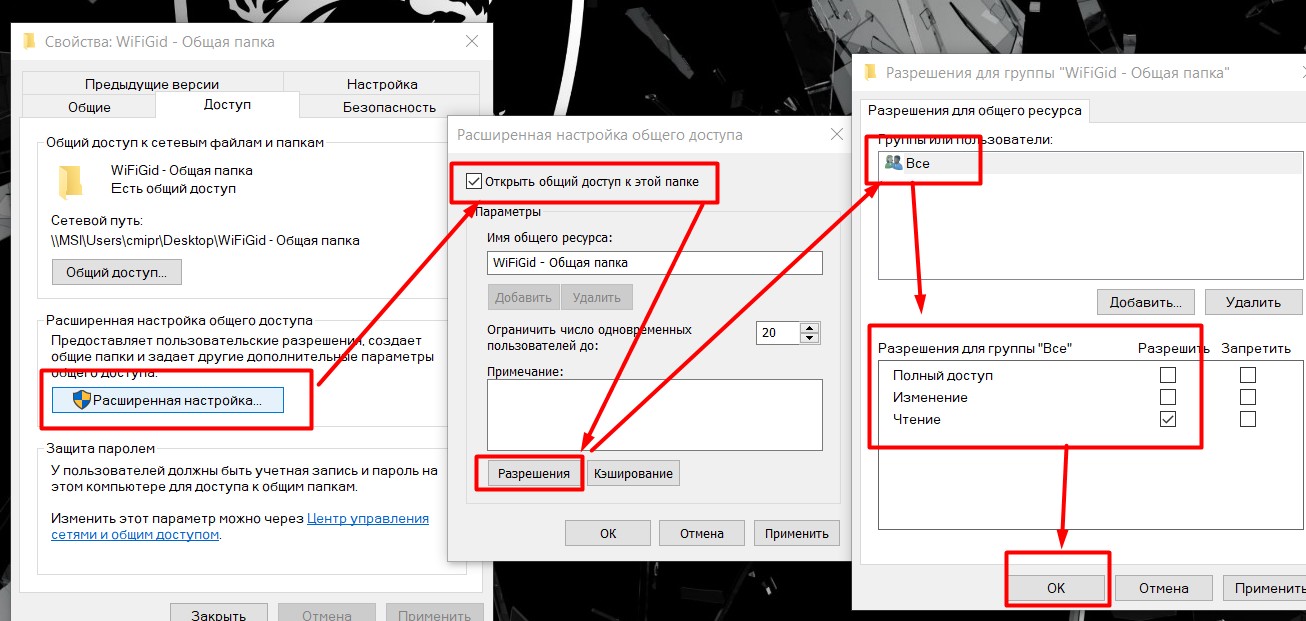

Шаг 1 – Проверяем настройки общего доступа

Теперь приступаем уже к основной части, если прошлые вдруг чего-то не исправили моментальные проблемы системы. Начнем все-таки с базы, а вдруг вы чего-то неверно выставили в настройках (хотя я вам охотно верю, что все сделали правильно).

Напоминаю, что предоставление доступа к папке или диску проходит в два этапа: доступ нужно разрешить в нескольких местах.

Очень надеюсь, что вы изначально давали доступ точно так же. Некоторые рекомендуют пользоваться пунктом «Поделиться» в Windows 10 для расшаривания в домашней сети, но чего-то на практике это вносит только путаницу. Лично я как старовер пользуюсь дедовскими методами. Не получается? Едем дальше.

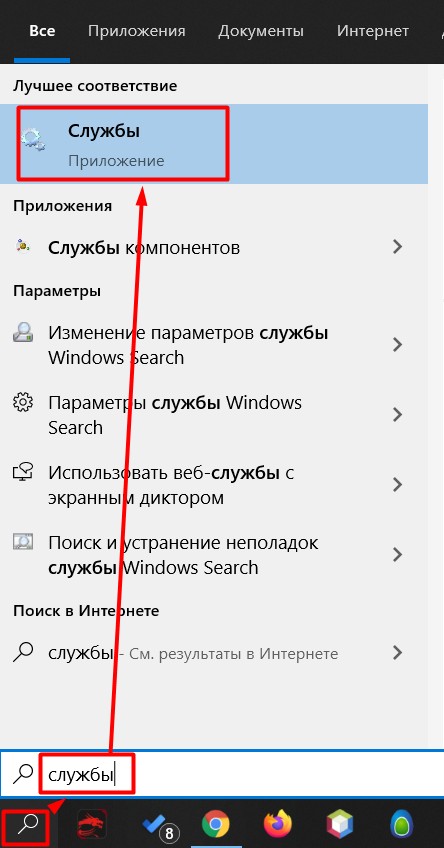

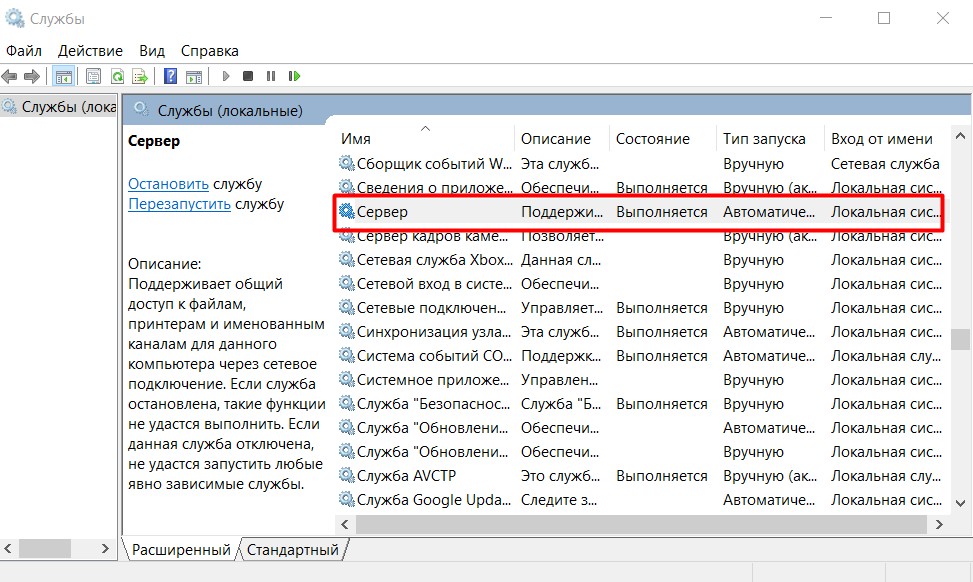

Шаг 2 – Запускаем Службы

За доступ ко всем радостям совместного пользования папок отвечает служба «Сервер». Иногда она выключена – включаем:

В настройках запуска можно выбрать автоматическое включение, а то вдруг что-то ее выключило, и после перезагрузки она в итоге и выключается. Проверьте.

Шаг 3 – Сетевая карта

Обычно причина редко связана с этим пунктом, но попробовать ведь никто не запрещает.

Шаг 4 – Диспетчер устройств

Еще один маловероятный случай.

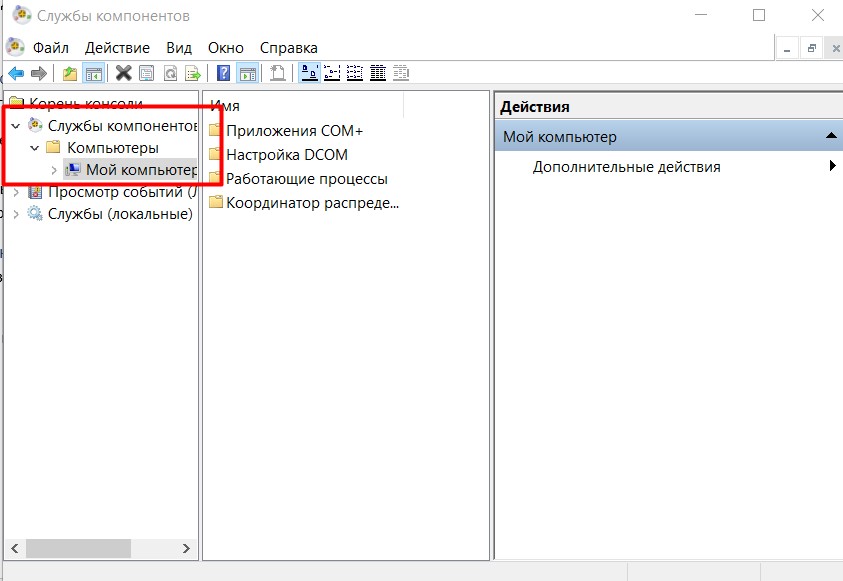

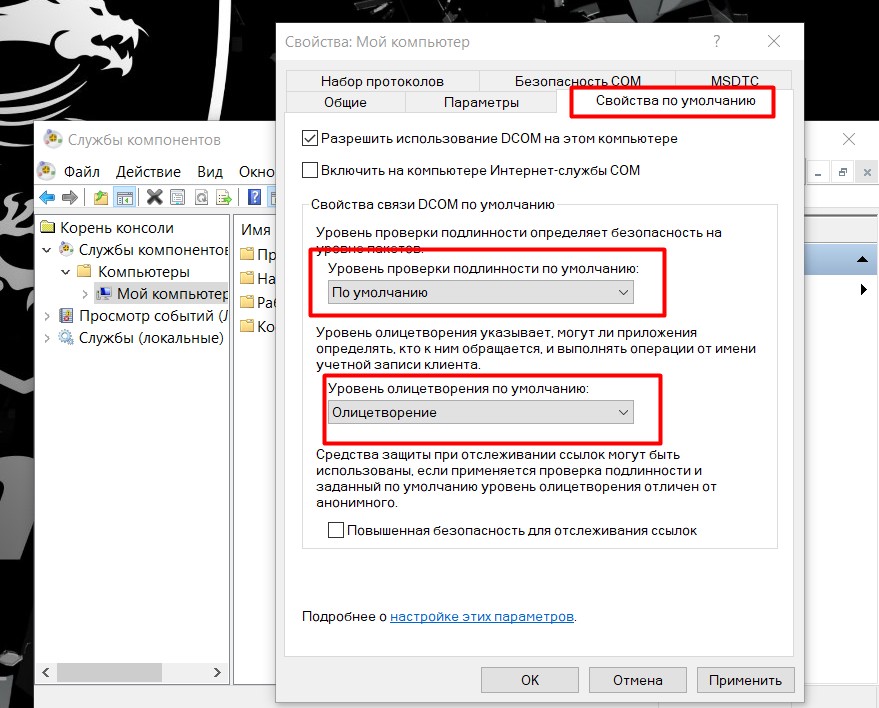

Шаг 5 – Олицетворение

Лично мне это направление тоже не нравится, но были и те, кому помогло. Поэтому пропускать было нельзя.

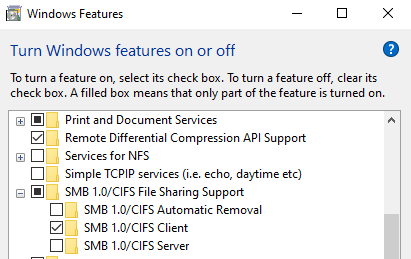

Шаг 6 – SMB1

На случай если сопрягается новая «десятка» со старыми версиями Windows. По умолчанию в ней отключен протокол SMB1. Для разрешения придется идти в «Программы и компоненты» (лучше через Поиск) – «Включить и выключить компоненты Windows» и ставить ее вручную (SMB 1.0 / CIFS File Sharing Support).

Если вы нашли свое решение, обязательно рекомендую поделиться им в комментариях. Ошибка не такая уж и простая, но порой решается очень странным простым способом. Решили сами и поделились – помогли кому-то сберечь пару седых волосков. Спасибо!

Источник

@2023 — Все права защищены.

3

ТСегодня я собираюсь обратиться к проблеме, которая была моей личной любимой мозолью, одной из тех неприятностей, которые только что перемалывает мои шестеренки: ошибка «Не удалось получить список общих ресурсов с сервера: недопустимый аргумент» во время общего доступа SMB на Линукс. Итак, возьмите чашку кофе и приготовьтесь, мы собираемся глубоко погрузиться в мир Linux и SMB! Но сначала давайте немного вернемся назад, чтобы понять основную концепцию — совместное использование SMB в Linux.

Общие сведения об общем ресурсе SMB в Linux

SMB, или Server Message Block, — это протокол, в первую очередь разработанный для совместного использования файлов, принтеров и других ресурсов в сети. Первоначально он был разработан IBM, но наиболее широко был реализован Microsoft в своей операционной системе Windows как часть своей сетевой архитектуры.

Несмотря на прочную связь с экосистемой Windows, SMB не является ее эксклюзивом. Напротив, общие ресурсы SMB довольно распространены в средах Linux благодаря программному пакету под названием Samba.

Samba — это реализация протокола SMB с открытым исходным кодом для систем Unix, позволяющая эффективно интегрировать их с системами Windows. Это означает, что с помощью Samba машины Linux могут совместно использовать файлы и принтеры по сети с устройствами Windows.

В двух словах, общий ресурс SMB в Linux относится к общему сетевому ресурсу через протокол SMB, поддерживаемый программным обеспечением Samba. Это отличный инструмент для создания кроссплатформенных сетей и беспрепятственного обмена данными.

Теперь вернемся к устранению неполадок в нашей проблеме.

Понимание проблемы — «Не удалось получить список общих ресурсов с сервера: неверный аргумент»

Чтобы решить проблему, мы должны сначала понять ее. Протокол SMB (Server Message Block) — это сетевой протокол обмена файлами, который позволяет приложениям компьютер для чтения и записи файлов и запроса услуг от серверных программ на компьютере сеть. В нашем случае сообщение об ошибке предполагает, что на клиентском компьютере возникают проблемы с получением списка общих ресурсов с сервера SMB, и проблема классифицируется как «Неверный аргумент».

Это может произойти по нескольким причинам. Это может быть связано с ошибками конфигурации, проблемами с сетевым подключением или проблемой с используемой версией SMB. По моему опыту, хотя сообщение об ошибке кажется устрашающим, большинство этих проблем на самом деле довольно просто решить.

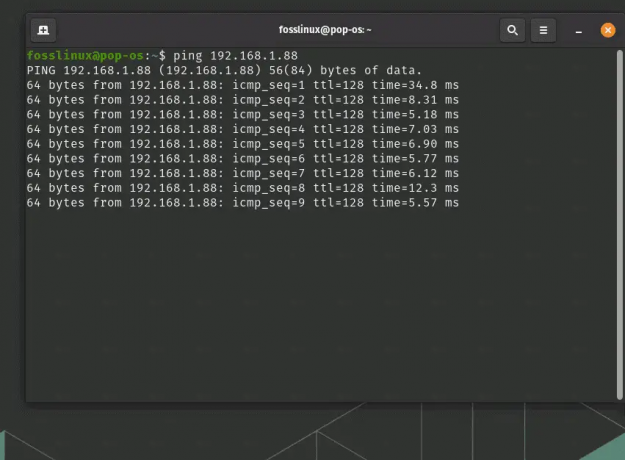

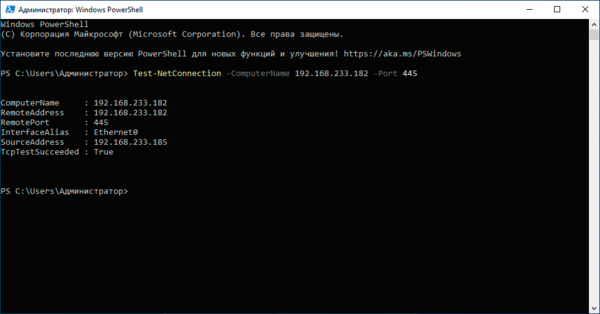

Раздел 1. Проверка подключения к сети

Во-первых, я люблю проверять основы. Сетевое подключение является фундаментальным аспектом протокола SMB, и если ваш клиентский компьютер не может подключиться к серверу, он неизбежно выйдет из строя.

Пинг-тест: Это старый верный инструмент для устранения неполадок. На клиентском компьютере откройте терминал и выполните команду ping на сервер. Если вы получите ответ, ваш клиент сможет связаться с сервером. Если нет, проверьте настройки сети или обратитесь к сетевому администратору. Должен сказать, ничто меня не раздражает больше, чем когда проблема сводится к простому недосмотру конфигурации сети!

использование команды ping

Проверка порта: Если ping-тест прошел успешно, но проблемы по-прежнему возникают, следующим шагом будет проверка того, открыты ли и доступны ли порты SMB (445 и/или 137-139). Используйте такой инструмент, как nmap, для сканирования этих портов на сервере с клиента. Если порты недоступны, проверьте настройки брандмауэра.

Для начинающих – Глубокое погружение в проверку портов

Если вы уже знакомы с процессом проверки портов в Linux, можете пропустить этот раздел!

Прежде чем мы продолжим, позвольте мне пояснить, что мы подразумеваем под «портами» в контексте сети. Порты — это конечные точки связи между двумя устройствами в сети. Они как двери в доме — данные могут входить и выходить через них. Определенные службы обычно связаны с определенными номерами портов. В случае SMB используются порты 445, а для некоторых более старых реализаций — 137-139.

Если клиент не может связаться с сервером через эти порты, он не может получить доступ к службе SMB, что приводит к нашей ужасной ошибке «Не удалось получить список общих ресурсов с сервера: неверный аргумент».

Проверка порта с помощью nmap

Инструмент, который мы собираемся использовать для проверки портов, называется nmap. nmap — это сетевой сканер с открытым исходным кодом, предназначенный для обнаружения хостов и служб в компьютерной сети. Вы можете использовать его, чтобы увидеть, открыты ли и доступны ли порты, используемые SMB.

Вот как выполнить проверку порта:

Установите нмап. Если вы еще этого не сделали, вы можете установить nmap с помощью менеджера пакетов. В системе на основе Debian, такой как Ubuntu, вы можете сделать это, запустив sudo apt-get install nmap.

Просканируйте порты сервера. После установки nmap вы можете сканировать порты с помощью следующей команды:

nmap -p 137-139,445

Заменять с IP-адресом вашего SMB-сервера.

Эта команда указывает nmap сканировать порты с 137 по 139 и 445 на сервере. Если порты открыты, вы увидите «открыто» рядом с номером порта. Если они закрыты, вы увидите «закрыто». Если nmap не может определить, открыт ли порт, он скажет «отфильтрован».

Просмотр настроек брандмауэра

Если nmap показывает, что необходимые порты закрыты, следующим шагом будет проверка настроек брандмауэра. Вы не можете недооценивать количество раз, когда я был сбит с толку проблемой, только чтобы понять, что брандмауэр был виновником все это время. Это одна из тех ловушек, которые могут легко сбить вас с толку.

Если вы используете облачный сервер, настройками брандмауэра может управлять панель управления облачного провайдера. В этом случае вам нужно добавить правила для входящего трафика, чтобы разрешить трафик на порты 137-139 и 445.

Если брандмауэр управляется локально на сервере, процесс будет зависеть от конкретного используемого программного обеспечения брандмауэра. Например, если вы используете UFW (несложный брандмауэр), вы можете разрешить порты с помощью следующих команд:

sudo ufw разрешить 137/tcp. sudo ufw разрешить 138/tcp. sudo ufw разрешить 139/tcp. sudo ufw разрешить 445/tcp

Помните, что любые изменения в правилах брандмауэра следует вносить осторожно. Неправильные настройки брандмауэра могут привести к уязвимостям в системе безопасности. Если вы не уверены, может быть целесообразно обратиться за советом к вашему сетевому администратору или к кому-то более опытному.

После того, как настройки брандмауэра будут изменены, вы можете снова попробовать команду nmap, чтобы увидеть, открыты ли порты. Если это так, вы, вероятно, решили проблему и теперь можете получить доступ к своей общей папке SMB.

Раздел 2: Проверка версии протокола SMB

Если вы уверены, что с вашей сетью все в порядке, нам нужно перейти к следующему подозреваемому — несовместимости версии SMB. Linux использует пакет под названием Samba для совместного использования SMB. За прошедшие годы Samba претерпела несколько изменений, и она может не всегда соответствовать версии SMB, используемой вашим сервером. Вот что вы можете сделать:

Проверить версию самбы: На вашем компьютере с Linux откройте терминал и выполните smbstatus. Эта команда вернет версию Samba, которую вы используете.

sudo smbstatus

Проверка версии Samba

Проверьте версию протокола SMB: Вам также необходимо знать, какую версию SMB использует ваш сервер. Обычно это зависит от ОС вашего сервера. Например, Windows 10 обычно использует SMB3.1.1. После того, как вы определили версию SMB вашего сервера, сравните ее с версией Samba. Если есть несоответствие, возможно, вы нашли корень проблемы. Однако обратите внимание, что несоответствие версий протокола SMB может вызвать проблемы, но они ни в коем случае не являются единственным источником проблем при работе с общими ресурсами SMB. На самом деле, протокол SMB предназначен для обеспечения обратной совместимости, что означает, что клиент и сервер используют разные версии все еще могут взаимодействовать, хотя они будут использовать функции самой низкой версии между их.

Однако некоторые версии SMB больше не считаются безопасными (например, SMBv1) и объявлены устаревшими или отключенными по умолчанию в некоторых операционных системах, что может привести к проблемам с подключением. Вот почему всегда полезно проверить версию, но несоответствие не является гарантированным источником проблем.

Раздел 3: Настройка конфигурации Samba

Если версии SMB не совпадают, вам нужно настроить файл конфигурации Samba, чтобы он соответствовал вашему серверу. Вот тут-то и начинается интересное, и я должен признать, что изменение этих конфигурационных файлов приносит мне странное удовлетворение.

Откройте файл конфигурации Samba, который обычно находится в /etc/samba/smb.conf в текстовом редакторе. Помните, что для этого вам потребуются привилегии sudo.

Открытый терминал: вам нужно открыть окно терминала. Обычно это можно сделать, выполнив поиск «Терминал» в меню приложений или используя сочетание клавиш, например Ctrl + Alt + T в Ubuntu и многих других дистрибутивах Linux.

Используйте текстовый редактор: дистрибутивы Linux поставляются с несколькими текстовыми редакторами, которые вы можете использовать. Некоторые распространенные из них — это nano, vim и gedit. Для новичков чаще всего проще всего использовать nano, потому что он работает очень просто и включает список команд в нижней части окна.

Откройте файл конфигурации: Чтобы открыть файл с помощью nano, вы должны использовать следующую команду:

судо нано /etc/samba/smb.conf

Здесь sudo используется для запуска команды с правами администратора, которые необходимы, поскольку файл smb.conf принадлежит пользователю root. nano — это текстовый редактор, а /etc/samba/smb.conf — это путь к файлу, который вы хотите отредактировать.

Как только вы нажмете Enter, вам будет предложено ввести пароль. После входа в него содержимое smb.conf отобразится в окне терминала. Вы можете перемещаться по файлу с помощью клавиш со стрелками.

Просто не забывайте быть осторожным при редактировании файлов конфигурации от имени пользователя root. Непреднамеренные изменения иногда могут привести к неожиданному поведению.

Теперь найдите раздел [global] в файле конфигурации и добавьте или измените параметры минимального протокола клиента и максимального протокола клиента. Если ваш сервер использует SMB3, вы можете установить эти параметры как SMB3 соответственно. Вот пример:

[Глобальный] минимальный протокол клиента = SMB3. максимальный протокол клиента = SMB3

Чтобы сохранить изменения, нажмите Ctrl + O, затем нажмите Enter, чтобы подтвердить имя файла. Чтобы выйти из nano, нажмите Ctrl + X.

Перезапустите службы Samba с помощью команды:

sudo systemctl перезапустить smbd nmbd

После этих изменений попробуйте снова получить доступ к общему ресурсу. Если ваша проблема возникла из-за несоответствия версии протокола SMB, она должна быть решена сейчас.

Раздел 4: Другие проверки конфигурации

Иногда проблема более неуловима, скрываясь в хитросплетениях конфигураций Linux, что является еще одним аспектом устранения неполадок, который я нахожу интригующим.

Разрешение имени: SMB полагается на правильное разрешение имен. Убедитесь, что имя вашего сервера может быть разрешено с клиентского компьютера. Если нет, измените настройки DNS или добавьте IP-адрес и имя сервера в файл /etc/hosts.

Поделиться путем: Дважды проверьте путь к общему ресурсу, к которому вы пытаетесь получить доступ. Любое незначительное отклонение или опечатка в пути приведет к этой ошибке.

Аутентификация пользователя: убедитесь, что вы используете правильные учетные данные пользователя. Общие ресурсы SMB часто защищены и требуют специальной проверки подлинности пользователя.

Даже со всеми этими шагами бывают случаи, когда ошибка все еще может сохраняться. Я знаю, что это расстраивает, и в таких ситуациях я бы посоветовал сохранять терпение и тщательно выполнять каждый шаг.

Раздел 5. Дальнейшее устранение неполадок

Если вы прошли все предыдущие шаги и все еще видите ошибку «Не удалось получить список общих ресурсов с сервера: неверный аргумент», не отчаивайтесь. Есть еще несколько дополнительных шагов по устранению неполадок, которые вы можете предпринять. Но имейте в виду, они могут быть немного сложными, и если есть что-то, что мне не нравится, так это когда все становится излишне сложным.

Это может включать изучение подробных файлов журналов Samba, тестирование различных режимов безопасности SMB и перенастройку установки Samba. Помните, устранение неполадок часто представляет собой процесс устранения, и терпение является ключевым фактором.

Заключение

Мы прошли через множество шагов, чтобы устранить ошибку «Не удалось получить список общих ресурсов с сервера: недопустимый аргумент» во время общего доступа SMB в Linux. Это был путь от основ понимания того, что такое общий ресурс SMB в Linux, до выявления потенциальных подводных камней, которые могут привести к ошибке.

Мы погрузились в процесс устранения неполадок, сложности брандмауэров и жизненно важную природу правильной проверки портов. Мы столкнулись с жизненно важным миром контроля версий в контексте протокола SMB, признав, что, хотя несоответствия могут вызывать проблемы, они не всегда являются основной причиной.

Мы даже заглянули в мир Windows, обсудив версии SMB, которые входят в состав Windows 10 по умолчанию, а затем разобрались с тонкости разрешений и то, как даже самые осведомленные из нас могут иногда упускать из виду такие простые вещи, как административные доступ.

Надеемся, что это руководство поможет вам устранить ошибку «Не удалось получить список общих ресурсов с сервера: недопустимый аргумент» и углубить ваше понимание общих ресурсов SMB в Linux. Удачи!

РАСШИРЬТЕ ВАШ ОПЫТ РАБОТЫ С LINUX.

СОПО Linux является ведущим ресурсом как для энтузиастов, так и для профессионалов Linux. Сосредоточив внимание на предоставлении лучших учебных пособий по Linux, приложений с открытым исходным кодом, новостей и обзоров, FOSS Linux является источником всего, что касается Linux. Независимо от того, новичок вы или опытный пользователь, в FOSS Linux каждый найдет что-то для себя.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

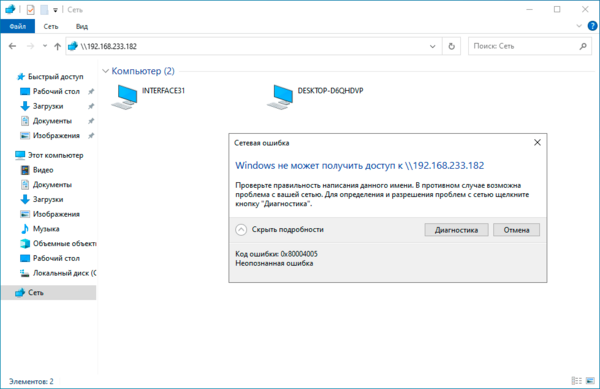

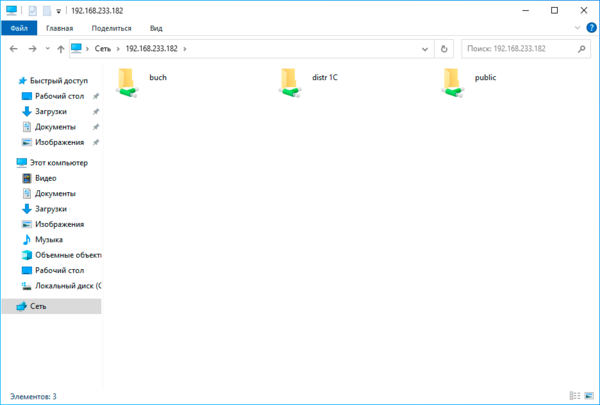

С ситуацией, когда компьютер под ОС Windows не хочет подключаться или перестает подключаться к общим ресурсам на сервере Samba под управлением Linux встретиться можно довольно часто и тому есть объективные причины, которые мы рассмотрим ниже, ну а пока посмотрим на ее внешние симптомы. Система неожиданно сообщает, что она не может получить доступ к указанному ресурсу и выдает абсолютно неинформативную ошибку:

Код ошибки: 0x80004005

Неопознанная ошибкаЕсли попробовать подключиться в консоли, например, командой:

net view \\192.168.233.182Где 192.168.233.182 — адрес искомого сервера, то получим немного другую ошибку:

Системная ошибка 53.

Не найден сетевой путь.При этом указанный узел нормально пингуется, а проверка доступности 445 порта говорит, что все нормально:

Но не будем спешить, вы же не глотаете все подряд из домашней аптечки только почувствовав недомогание? Так и здесь, поэтому будем разбираться.

Но сперва поясним ситуацию по протоколу SMB1:

Протокол SMB1 устарел и небезопасен, в настоящее время отключен на всех современных системах.

Кроме того, даже если вы включите его поддержку, то начиная с Windows 1709 она автоматически отключится после 15 дней неиспользования. В общем: включать SMB1 не нужно, разве что только вам действительно нужна поддержка устаревших клиентов.

В современных версиях Samba протокол SMB1 также отключен и минимальной поддерживаемой версией является SMB2_02, а максимальной SMB3. Это параметры по умолчанию и проверить их можно командами:

testparm --parameter-name="min protocol"

testparm --parameter-name="max protocol"

Настройки по умолчанию достаточно актуальны, и мы не советуем отдельно задавать версии протоколов без особой на то нужды. SMB2_02 — обозначает младшую версию протокола SMB2, а SMB3 указывает на старшую доступную версию, таким образом поддерживаются все системы начиная с Windows Vista и Server 2008. Причиной ошибки SMB1 быть не может.

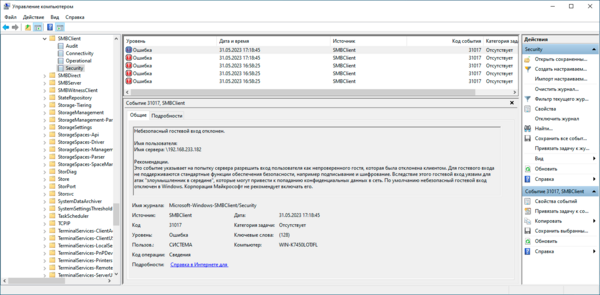

Поэтому не занимаемся ерундой, а ищем истинную причину, в этом нам поможет Журнал событий. Раскрываем последовательно Журналы приложений и служб — Microsoft — Windows — SMBClient и в журнале Security находим ошибку 31017:

Небезопасный гостевой вход отклонен.Рекомендации.

Это событие указывает на попытку сервера разрешить вход пользователя как непроверенного гостя, которая была отклонена клиентом.

Для гостевого входа не поддерживаются стандартные функции обеспечения безопасности, например подписывание и шифрование.

Вследствие этого гостевой вход уязвим для атак "злоумышленник в середине", которые могут привести к попаданию конфиденциальных данных в сеть.

По умолчанию небезопасный гостевой вход отключен в Windows. Корпорация Майкрософт не рекомендует включать его.

Теперь, когда есть понимание происходящего мы можем выбрать одно из двух решений указанной проблемы.

Решение №1. Отключаем гостевой доступ на сервере Samba

С точки зрения безопасности это наиболее правильное решение, которое позволит получать доступ к общим ресурсам не снижая уровень безопасности сети. Для этого внесем некоторые изменения в конфигурационный файл Samba, обычно он располагается в /etc/samba/smb.conf. Прежде всего найдем и приведем к следующему виду директиву:

map to guest = neverА в настройках каждого общего ресурса укажем:

guest ok = noВозможно, вам еще придется выполнить некоторые настройки, скажем, завести пользователей и назначить им права, для всего этого рекомендуем воспользоваться нашей статьей:

Настройка файлового сервера Samba на платформе Debian / Ubuntu

Сохраняем все изменения и проверяем конфигурацию на ошибки:

testparmЗатем перезапускаем службу:

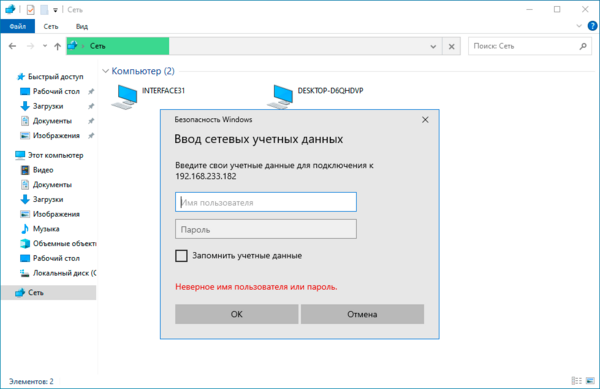

systemctl restart smbdПосле чего повторно пробуем подключиться и сразу видим окно для ввода учетных данных:

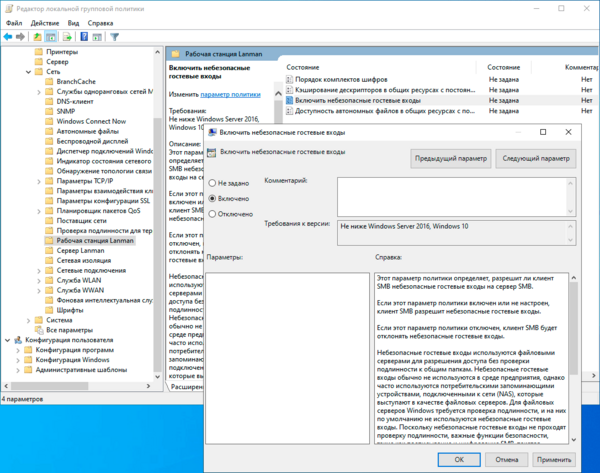

Решение №2. Разрешаем небезопасный гостевой вход в Windows

Если Решение №1 вас по каким-либо причинам не устраивает, и вы осознанно хотите понизить уровень безопасности вашей сети, то можно пойти другим путем и разрешить небезопасный гостевой вход.

Запустим редактор групповой политики (gpedit.msc) и перейдем в Конфигурация компьютера — Административные шаблоны — Сеть — Рабочая станция Lanman и переводим политику Включить небезопасные гостевые входы в положение Включено.

После чего вам потребуется перезапустить службу Рабочая станция или перезагрузить компьютер.

Альтернативой этому способу будет внесение изменений через реестр:

reg add "HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters" /v AllowInsecureGuestAuth /t REG_DWORD /d 1Затем перезапустим службу:

net stop LanmanWorkstation && net start LanmanWorkstationПосле чего можем продолжать привычно использовать общие сетевые ресурсы с гостевой моделью доступа.

Решений таких проблем также может быть несколько, каждое из которых может иметь свои достоинства и недостатки. Поэтому не нужно хватать первый попавшийся рецепт из интернета, а следует разобраться в причинах и выбрать из доступных вариантов тот, который будет вас наиболее устраивать.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Если вы из Windows 10 или 11 не можете открыть сетевые папки на других сетевых устройствах (NAS, Samba сервера Linux) или на компьютерах со старыми версиями Windows (Windows 7/ XP /2003), скорее всего проблема связана с тем, что в вашей версии Windows отключена поддержка устаревших и небезопасных версий протокола SMB (используется в Windows для доступа к общим сетевым папкам и файлам). В современных версиях Windows 10 и в Windows 11 по-умолчанию отключен протокол SMBv1 и анонимный (гостевой) доступ к сетевым папкам по протоколу SMBv2 и SMBv3.

Microsoft планомерно отключает старые и небезопасные версии протокола SMB во всех последний версиях Windows. Начиная с Windows 10 1709 и Windows Server 2019 (как в Datacenter так и в Standard редакциях) в операционной системе по умолчанию отключен протокол SMBv1 (помните атаку шифровальщика WannaCry, которая как раз и реализовалась через дыру в SMBv1).

Конкретные действия, которые нужно предпринять зависят от ошибки, которая появляется в Windows при доступе к общей сетевой папке и от настроек удаленного SMB сервера, на котором хранятся общие папки.

Содержание:

- Вы не можете получить гостевой доступ к общей папке без проверки подлинности

- Вашей системе необходимо использовать SMB2 или более позднюю

- Нет доступа к сетевой папке, у вас нет прав доступа

- Дополнительные способы проверки доступа к сетевой папке в Windows

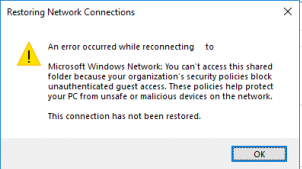

Вы не можете получить гостевой доступ к общей папке без проверки подлинности

Начиная с версии Windows 10 1709 (Fall Creators Update) Enterprise и Education пользователи стали жаловаться, что при попытке открыть сетевую папку на соседнем компьютере стала появляться ошибка:

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

An error occurred while reconnecting Y: to \\nas1\share Microsoft Windows Network: You can’t access this shared folder because your organization’s security policies block unauthenticated guest access. These policies help protect your PC from unsafe or malicious devices on the network.

При этом на других компьютерах со старыми версиями Windows 8.1/7 или на Windows 10 с билдом до 1709, эти же сетевые каталоги открываются нормально. Причина в том, что в современных билдах Windows 10 (начиная с 1709) по умолчанию запрещен сетевой доступ к сетевым папкам под гостевой учетной записью по протоколу SMBv2 (и ниже). Гостевой (анонимный) доступ подразумевают доступ к сетевой папке без аутентификации. При доступе под гостевым аккаунтом по протоколу SMBv1/v2 не применяются такие методы защиты трафика, как SMB подписывание и шифрование, что делает вашу сессию уязвимой против MiTM (man-in-the-middle) атак.

При попытке открыть сетевую папку под гостем по протоколу SMB2, в журнале клиента SMB (Microsoft-Windows-SMBClient) фиксируется ошибка:

Log Name: Microsoft-Windows-SmbClient/Security Source: Microsoft-Windows-SMBClient Event ID: 31017 Rejected an insecure guest logon.

Данная ошибка говорит о том, что ваш компьютер (клиент) блокирует не аутентифицированный доступ под аккаунтом guest.

Чаще всего с этой проблемой можно столкнуться при использовании старых версий NAS (обычно для простоты настройки на них включают гостевой доступ) или при доступе к сетевым папкам на старых версиях Windows 7/2008 R2 или Windows XP /2003 с настроенным анонимным (гостевым) доступом (см. таблицу поддерживаемых версий SMB в разных версиях Windows).

Microsoft рекомендует изменить настройки на удаленном компьютере или NAS устройстве, который раздает сетевые папки. Желательно переключить сетевой ресурс в режим SMBv3. А если поддерживается только протокол SMBv2, тогда нужно настроить доступ с аутентификацией. Это самый правильный и безопасный способ исправить проблему.

В зависимости от устройства, на котором хранятся сетевые папки, вы должны отключить на них гостевой доступ.

- NAS устройство – отключите гостевой доступ в настройках вашего NAS устройства (зависит от модели);

- Samba сервер на Linux — если вы раздаете SMB папку с Linux, добавьте в в секции [global] конфигурационного файла smb.conf строку:

map to guest = never

А в секции с описанием сетевой папки запретить анонимный доступ:

guest ok = no - В Windows вы можете включить общий доступ к сетевым папкам и принтерам с парольной защитой в разделе Control Panel\All Control Panel Items\Network and Sharing Center\Advanced sharing settings. Для All Networks (Все сети) в секции “Общий доступ с парольной защитой” (Password Protected Sharing) измените значение на “Включить общий доступ с парольной защитой” (Turn on password protected sharing). В этом случае анонимный (гостевой) доступ к папкам будет отключен и вам придется создать локальных пользователей, предоставить им доступ к сетевым папкам и принтерам и использовать эти аккаунты для сетевого доступа к общим папкам на этом компьютере..

Есть другой способ – изменить настройки вашего SMB клиента и разрешить доступ с него на сетевые папки под гостевой учетной записью.

Этот способ нужно использовать только как временный (!!!), т.к. доступ к папкам без проверки подлинности существенно снижает уровень безопасности ваших данных.

Чтобы разрешить гостевой доступ с вашего компьютера, откройте редактор локальных групповых политик (gpedit.msc) и перейдите в раздел: Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman (Computer Configuration ->Administrative templates -> Network (Сеть) -> Lanman Workstation). Включите политику Enable insecure guest logons (Включить небезопасные гостевые входы).

Обновите настройки групповых политик в Windows с помощью команды:

gpupdate /force

В Windows 10 Home, в которой нет редактора локальной GPO,вы можете внести аналогичное изменение через редактор реестра вручную::

HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters “AllowInsecureGuestAuth”=dword:1

Или такими командами:

reg add HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

reg add HKLM\Software\Policies\Microsoft\Windows\LanmanWorkstation /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Вашей системе необходимо использовать SMB2 или более позднюю

Другая возможная проблема при доступе к сетевой папке из Windows 10 – поддержка на стороне сервера только протокола SMBv1. Т.к. клиент SMBv1 по умолчанию отключен в Windows 10, то при попытке открыть шару или подключить сетевой диск вы можете получить ошибку:

Не удалось выполнить сопоставление сетевого диска из-за следующей ошибки. Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

You can’t connect to the file share because it’s not secure. This share requires the obsolete SMB1 protocol, which is unsafe and could expose your system to attack. Your system requires SMB2 or higher.

При этом соседние устройства SMB могут не отображаться в сетевом окружении и при открытии сетевых папок по UNC пути может появляться ошибка 0x80070035.

Сообщение об ошибки явно указывает, что сетевая папка поддерживает только SMBv1 для доступа к файлам. В этом случае нужно попытаться перенастроить удаленное SMB устройство для поддержки как минимум SMBv2 (правильный и безопасный путь).

Если сетевые папки раздает Samba сервер на Linux, вы можете указать минимально поддерживаемую версию SMB в файле smb.conf так:

[global] server min protocol = SMB2_10 client max protocol = SMB3 client min protocol = SMB2_10 encrypt passwords = true restrict anonymous = 2

В Windows 7/Windows Server 2008 R2 вы можете отключить SMBv1 и разрешить SMBv2 так через реестр:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 –Force

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 –Force

В Windows 8.1 отключите SMBv1, разрешите SMBv2 и SMBv3 и проверьте что для вашего сетевого подключения используется частный или доменный профиль:

Disable-WindowsOptionalFeature -Online -FeatureName "SMB1Protocol"

Set-SmbServerConfiguration –EnableSMB2Protocol $true

Если ваше сетевое устройство (NAS, Windows XP, Windows Server 2003), поддерживает только протокол SMB1, в Windows 10 вы можете включить отдельный компонент SMB1Protocol-Client. Но это не рекомендуется!!!

Если удаленное устройство требует использовать SMBv1 для подключения, и этот протокол отключен в вашем устройстве Windows, в Event Viewer появляется ошибка:

Log Name: Microsoft-Windows-SmbClient/Security Source: Microsoft-Windows-SMBClient Event ID: 32000 Description: SMB1 negotiate response received from remote device when SMB1 cannot be negotiated by the local computer.

Запустите консоль PowerShell и проверьте, что SMB1Protocol-Client отключен (

State: Disabled

):

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Включите поддержку протокола SMBv1 (потребуется перезагрузка):

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Также вы можете включить/отключить SMBv1 в Windows 10 и 11 из меню

optionalfeatures.exe

-> SMB 1.0/CIFS File Sharing Support –> SMB 1.0/CIFS Client.

В Windows 10 1709 и выше клиент SMBv1 автоматически удаляется, если он не использовался более 15 дней (за это отвечает компонент SMB 1.0/CIFS Automatic Removal).

В этом примере я включил только SMBv1 клиент. Не включайте компонент SMB1Protocol-Server, если ваш компьютер не используется устаревшими клиентами в качестве сервера для хранения общих папок.

После установке клиента SMBv1, вы должны без проблем подключиться к общей сетевой папке или принтеру. Однако, нужно понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает снижает уровень безопасности.

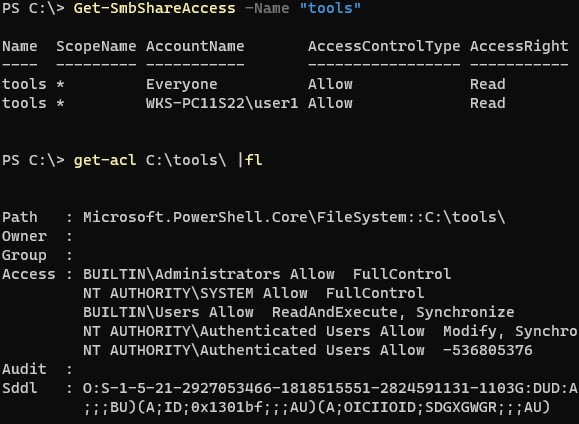

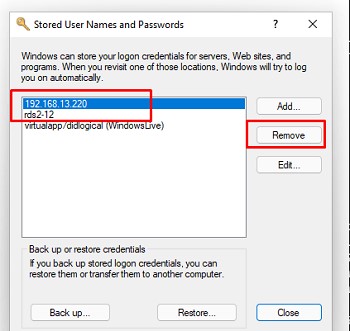

Нет доступа к сетевой папке, у вас нет прав доступа

При подключении к сетевой папке на другом компьютере может появится ошибка:

Нет доступа к \\ComputerName\Share. Возможно у вас нет прав на использование этого сетевого ресурса. Обратитесь к системному администратору этого сервера для получения соответствующих прав доступа.

Network Error Windows cannot access \\PC12\Share You do not have permissions to access \\PC12\Share. Contact your network administrator to request access.

При появлении это ошибки нужно:

- Убедиться, что пользователю, под которым вы подключаетесь к сетевой папке, предоставлены права доступа на сервере. Откройте свойства общей папке на сервере и убедитесь что у вашего пользователя есть права доступа.

Проверьте разрешения сетевой шары на сервере с помощью PowerShell:

Get-SmbShareAccess -Name "tools"

Затем проверьте NTFS разрешения:

get-acl C:\tools\ |fl

Если нужно, отредактируйте разрешения в свойствах папки. - Проверьте, что вы используете правильные имя пользователя и пароль для доступа к сетевой папки. Если имя и пароль не запрашиваются, попробуйте удалить сохраненные пароли для доступа к сетевой папке в диспетчере учетных записей Windows. Выполните команду

rundll32.exe keymgr.dll, KRShowKeyMgr

и удалите сохраненные учетные данные для доступа к сетевой папке.

При следующем подключении к сетевой папки появится запрос имени и пароля. Укажите имя пользователя для доступа к папке. Можете сохранить его в Credential Manager или добавить вручную.

Дополнительные способы проверки доступа к сетевой папке в Windows

В этом разделе указаны дополнительные способы диагностики при проблема с открытием сетевые папок в Windows:

Краткий ответ: вы не можете, пока эта ошибка не будет устранена: https://bugs.launchpad.net/gvfs/+bug/1828107

Внутренний процесс gvfs ( gvfsd-smb-browse) отключается до SMB1 ( NT1), чтобы получить список хостов SMB и их общих ресурсов, а затем застревает там. Когда он пытается получить доступ к SMB-серверу, который отключил SMB1, например, Ubuntu 20, он не может, потому что SMB1 отсутствует — это «недопустимый аргумент».

Вы по-прежнему можете получить доступ к хосту и его общему ресурсу, но вы не можете просматривать или обнаруживать его. Вы должны получить к нему доступ явно по имени хоста и имени общего ресурса в Connect to Server.

Просмотр с ПК с Windows 10 работает нормально.

Есть только два способа, которыми клиент Win10 может обнаружить любой сервер Samba Linux:

** Вы включили WS-Discovery на своем компьютере с Ubuntu, что, как вы помните, делали, поскольку это в какой-то мере связано.

** Или вы включили SMB1 на стороне клиента на своем компьютере с Win10. Вы можете проверить это в Win10:

Ввод » Возможности Windows » в поиске, затем расширение поддержки общего доступа к файлам SMB 1.0/CIFS

В этом случае Win10 будет использовать SMB1 для получения списка общих ресурсов, но затем использует SMB2 / SMB3 для фактического подключения. Это то, чего не может сделать клиент Ubuntu 20.

У меня есть машина Win10, на которой включен SMB1 на стороне клиента. В проводнике я вижу сервер Ubuntu, отличный от smb1, используя NetBIOS:

Если я подключаюсь к одному из его общих ресурсов, я подключаюсь с помощью SMB3:

$ sudo smbstatus -b

Samba версии 4.11.6-Ubuntu PID Username Group MachineProtocol Version Encryption Signing

———————————— ————————————————— ————————————————— — 1443 никто nogroup

2605:a601:a1a4:d000:30e3:5dca:a90c:1fea(ipv6:2605:a601:a1a4:d000:30e3:5dca:a90c:1fea:49761) SMB3_11

- -