Based on information received from the network team. I have determined that the issue most likely rests with the application servers on the WAN.

- After replacing the certificate, I ran the PowerShell command Set-AdfsSslCertificate –Thumbprint XXXX (this command sets the thumbprint of the new certificate)

- After running the above command, run the command Get-AdfsSslCertificate This command confirms the correct certificate thumbprint is set.

- The only other task that may need to be completed would be to set the permissions on the service account. From my research, this looks good.

- why the error below referencing 0.0.0.0:443 is being called?

Server and version

Windows Server 2012 R2 ADFS 3.0

Issue:

After replacement of the certificate and performing the required steps, the QA system fails to function. Errors are being generated in the logs.

Application server logs:

An error occurred while using SSL configuration for endpoint 0.0.0.0:443. The error status code is contained within the returned data. Error code 15021

Web Application Proxy logs:

Web application proxy service fails to start

The Web Application Proxy Service: service terminated with the following error:

A connection with the server could not be established. Error code 7023

asked Mar 14, 2015 at 16:20

lync sahnilync sahni

1811 gold badge1 silver badge5 bronze badges

1

First run CMD as Admin

netsh http show sslcert

look for certificates that are dead or the below example

Get rid of them by using:

netsh http delete sslcert ipport=0.0.0.0:443

then you should be good.

answered Aug 14, 2017 at 1:53

1

- Goto bindings of your IIS website, check if you have a valid cert selected for

443port. - If you already have, check validity of that cert if already exhausted. Try changing cert to see if its corrupted.

Jakuje

9,7852 gold badges42 silver badges45 bronze badges

answered Dec 15, 2015 at 9:09

dev4udev4u

1311 silver badge3 bronze badges

1

Run the following command in an elevated command prompt and examine the config on AD FS side.

netsh http sh sslcert

You will see several endpoints and the certs associated with each. AD FS uses name based bindings so wouldn’t create one for 0.0.0.0:443 by default. Unless you have IIS or have been doing your own bindings for http.sys they wouldn’t just appear there.

I expect you have an old cert referenced in 0.0.0.0:443 . That’s a guess based on the data available.

You should take a network trace and see on WAP service startup whether TLS session is established successfully to AD FS.

answered Mar 15, 2015 at 13:33

maweerasmaweeras

2,7342 gold badges17 silver badges23 bronze badges

1

You must log in to answer this question.

Not the answer you’re looking for? Browse other questions tagged

.

Not the answer you’re looking for? Browse other questions tagged

.

Перезагрузили сервер с Exchange и после получили неработающую систему с ошибками в Event Viewer

An error occurred while using SSL configuration for endpoint 0.0.0.0:444. The error status code is contained within the returned data.

Расскажем как быстро решить данную проблему

Причина

Ошибка является следствием того, что кем-то был удалён самоподписанный сертификат Exchange. После удаления сервер не был перезагружен до текущего момента или не был перезапущен IIS. Без сертификата backend Exchange не работает: нет возможности соединяться компонентам между друг другом.

Отследить какой сертификат по отпечатку был удален и поискать его в своих закрамах можно с помощью комманды netsh http show sslcert

[PS] C:\Windows\system32>netsh http show sslcert

IP:port : 0.0.0.0:444

Certificate Hash : 435f2be4272fdf2d29809977ef5872d4c7df02fd

Application ID : {4dc3e181-e14b-4a21-b022-59fc669b0914}

Certificate Store Name : MY

Verify Client Certificate Revocation : Enabled

Verify Revocation Using Cached Client Certificate Only : Disabled

Usage Check : Enabled

Revocation Freshness Time : 0

URL Retrieval Timeout : 0

Ctl Identifier : (null)

Ctl Store Name : (null)

DS Mapper Usage : Disabled

Negotiate Client Certificate : Disabled

Reject Connections : Disabled

Disable HTTP2 : Not Set

Если закромах удаленного сертификата нет, то нужно выбрать имеющийся сертификат или создать новый, страшного в этом ничего нет.

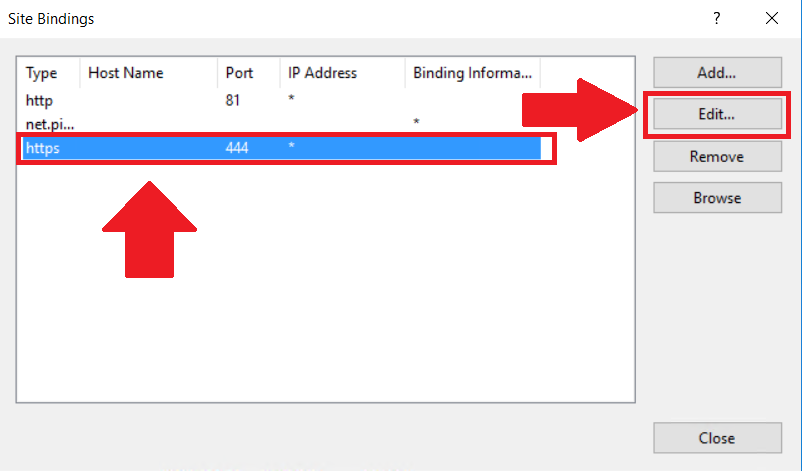

- Заходим в IIS — Exchange Backend — Bindings…

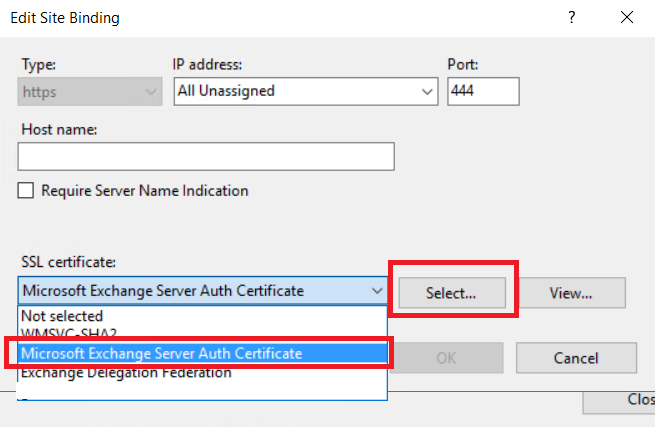

- В окне выбрать Binding https с портом 444 и нажать Edit

- Выбрать сертификат, например «Microsoft Exchange Server Auth Certificate». Для интерконекта сертификат может быть любой валидный.

- Перезапустить IIS

Based on information received from the network team. I have determined that the issue most likely rests with the application servers on the WAN.

- After replacing the certificate, I ran the PowerShell command Set-AdfsSslCertificate –Thumbprint XXXX (this command sets the thumbprint of the new certificate)

- After running the above command, run the command Get-AdfsSslCertificate This command confirms the correct certificate thumbprint is set.

- The only other task that may need to be completed would be to set the permissions on the service account. From my research, this looks good.

- why the error below referencing 0.0.0.0:443 is being called?

Server and version

Windows Server 2012 R2 ADFS 3.0

Issue:

After replacement of the certificate and performing the required steps, the QA system fails to function. Errors are being generated in the logs.

Application server logs:

An error occurred while using SSL configuration for endpoint 0.0.0.0:443. The error status code is contained within the returned data. Error code 15021

Web Application Proxy logs:

Web application proxy service fails to start

The Web Application Proxy Service: service terminated with the following error:

A connection with the server could not be established. Error code 7023

asked Mar 14, 2015 at 16:20

lync sahnilync sahni

1811 gold badge1 silver badge5 bronze badges

1

First run CMD as Admin

netsh http show sslcert

look for certificates that are dead or the below example

Get rid of them by using:

netsh http delete sslcert ipport=0.0.0.0:443

then you should be good.

answered Aug 14, 2017 at 1:53

1

- Goto bindings of your IIS website, check if you have a valid cert selected for

443port. - If you already have, check validity of that cert if already exhausted. Try changing cert to see if its corrupted.

Jakuje

9,7852 gold badges42 silver badges45 bronze badges

answered Dec 15, 2015 at 9:09

dev4udev4u

1311 silver badge3 bronze badges

1

Run the following command in an elevated command prompt and examine the config on AD FS side.

netsh http sh sslcert

You will see several endpoints and the certs associated with each. AD FS uses name based bindings so wouldn’t create one for 0.0.0.0:443 by default. Unless you have IIS or have been doing your own bindings for http.sys they wouldn’t just appear there.

I expect you have an old cert referenced in 0.0.0.0:443 . That’s a guess based on the data available.

You should take a network trace and see on WAP service startup whether TLS session is established successfully to AD FS.

answered Mar 15, 2015 at 13:33

maweerasmaweeras

2,7342 gold badges17 silver badges23 bronze badges

1

You must log in to answer this question.

Not the answer you’re looking for? Browse other questions tagged

.

Not the answer you’re looking for? Browse other questions tagged

.

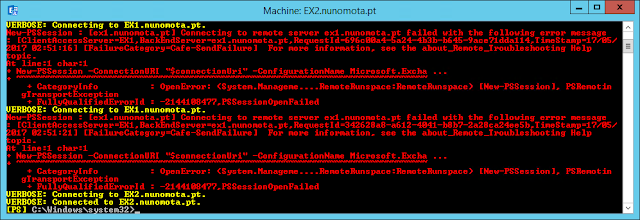

The other day, one of my Exchange 2016 lab servers stopped working. Well, I say «stopped working» but most things seemed to be working except for the Exchange Management Shell where I would get the following error when opening it:

OWA and ECP were also not working: I would simply get a blank page after signing in…

In the event log, there were hundreds of 15021 event errors complaining about SSL configuration:

Log Name: System

Source: Microsoft-Windows-HttpEvent

Date: 17/05/2017 03:51:17

Event ID: 15021

Task Category: None

Level: Error

Keywords: Classic

User: N/A

Computer: EX1.nunomota.pt

Description: An error occurred while using SSL configuration for endpoint 0.0.0.0:444. The error status code is contained within the returned data.

As you can imagine, problems with SSL connections can affect multiple Exchange components such as the shell, ECP and OWA in this case (and many others if I had checked I’m sure). These problems can be the result of certificates not installed or incorrectly installed, and should be deleted from the system and reinstalled with the appropriate information.

So, I checked the installed certificates on this server by running netsh http show sslcert:

Nothing suspicious at first sight, but then again, I can’t remember the last time I ran this command so I wasn’t exactly sure what to look for. Until I ran the same command on a healthy server and noticed that the certificates used for 443 and 444 were the same:

So I went back to the affected server, deleted the certificate assigned to 0.0.0.0:444 by running netsh http delete sslcert ipport=0.0.0.0:444 and assigned the same certificate as the one used on port 443 by running netsh http add sslcert ipport=0.0.0.0:444 certhash=»certificate_hash» appid=»application id»:

Restarted the server and everything was back to normal!

Обновлено 10.07.2020

Добрый день! Уважаемые читатели и гости одного из крупнейших IT порталов России Pyatilistnik.org. В прошлый раз мы с вами научились восстанавливать библиотеку vcruntime140_1.dll в Windows и тем самым восстановили работу ряда приложений. В сегодняшней публикации я рассмотрю ситуацию, когда у вас не отвечает и не работает сайт RDWeb на вашей терминальной ферме. Думаю это будет интересный момент для начинающих системных администраторов.

Описание ситуации

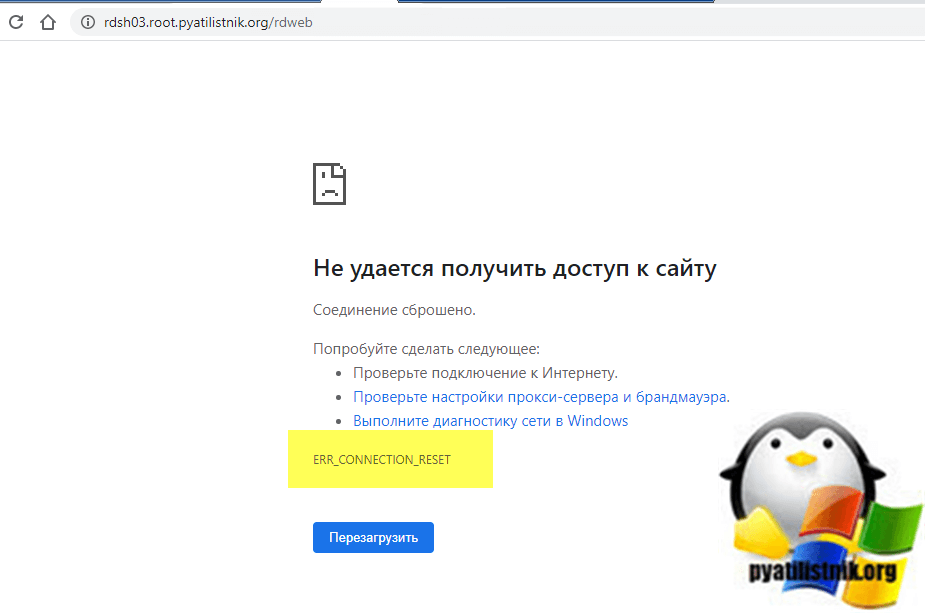

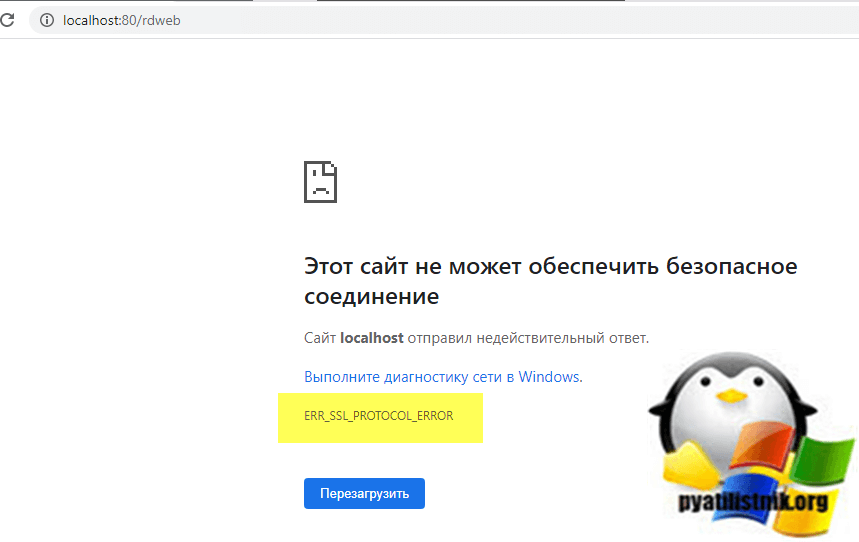

И так обо всем по порядку. Не так давно я установил отказоустойчивую службу Remote Desktop Services High Availability на Windows Server 2019. Сама RDS ферма работала корректно, но вот при попытке войти на сайт RDWeb, где были опубликованы приложения RemoteApp я получил ошибку:

Не удалось получить доступ к сайту ERROR_CONNECTION_RESET

Если я пытался локально открыть сайт с самого IIS, то ошибка звучала уже вот так:

Этот сайт не может обеспечить безопасное соединение: ERR_SSL_PROTOCOL_ERROR

Решение проблемы

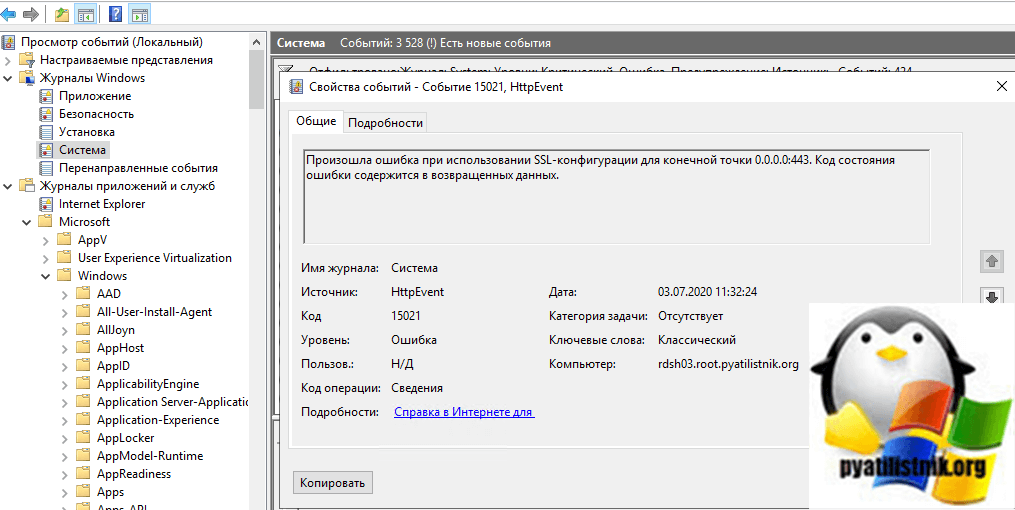

Первое, что нужно всегда делать, это просматривать ошибки связанные с данной службой. Посмотреть логи можно в просмотре событий или же через веб-службу Windows Admin Center, при ее наличии в сети. Мои журналы были забиты ошибками:

Код события ID 15021: Произошла ошибка при использовании SSL-конфигурации для конечной точки 0.0.0.0:443. Код состояния ошибки содержится в возвращенных данных.

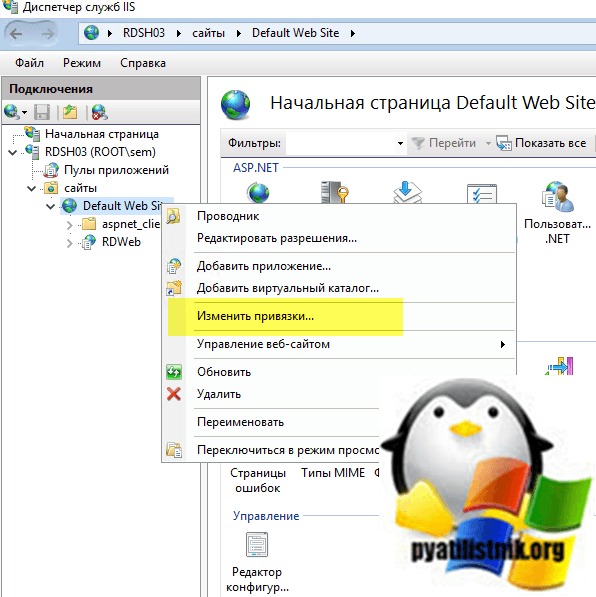

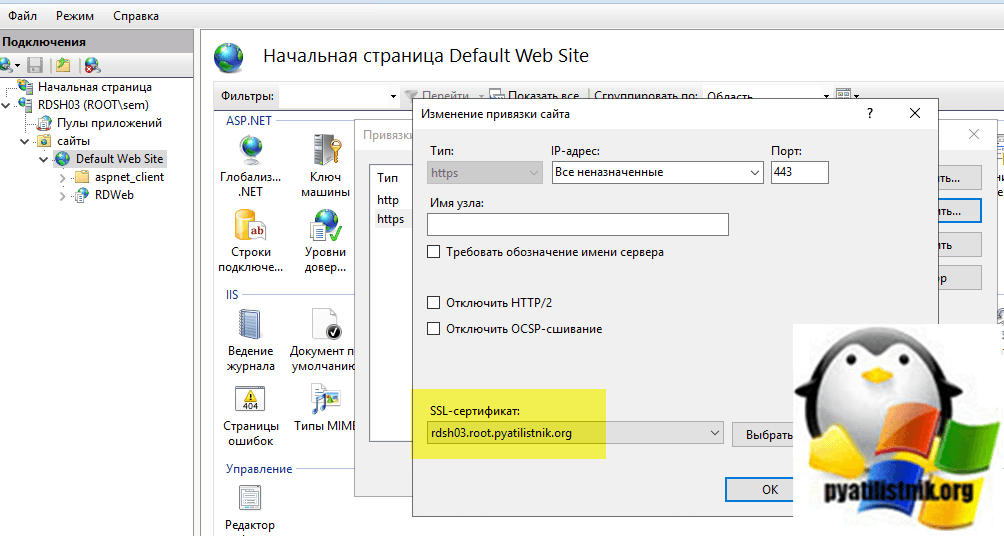

Видя такое безобразие нужно пойти посмотреть, что у нас творится на веб-сервере. Откройте оснастку IIS и щелкните правым кликом по вашему сайту. Из контекстного меню выберите пункт «Изменить Привязки».

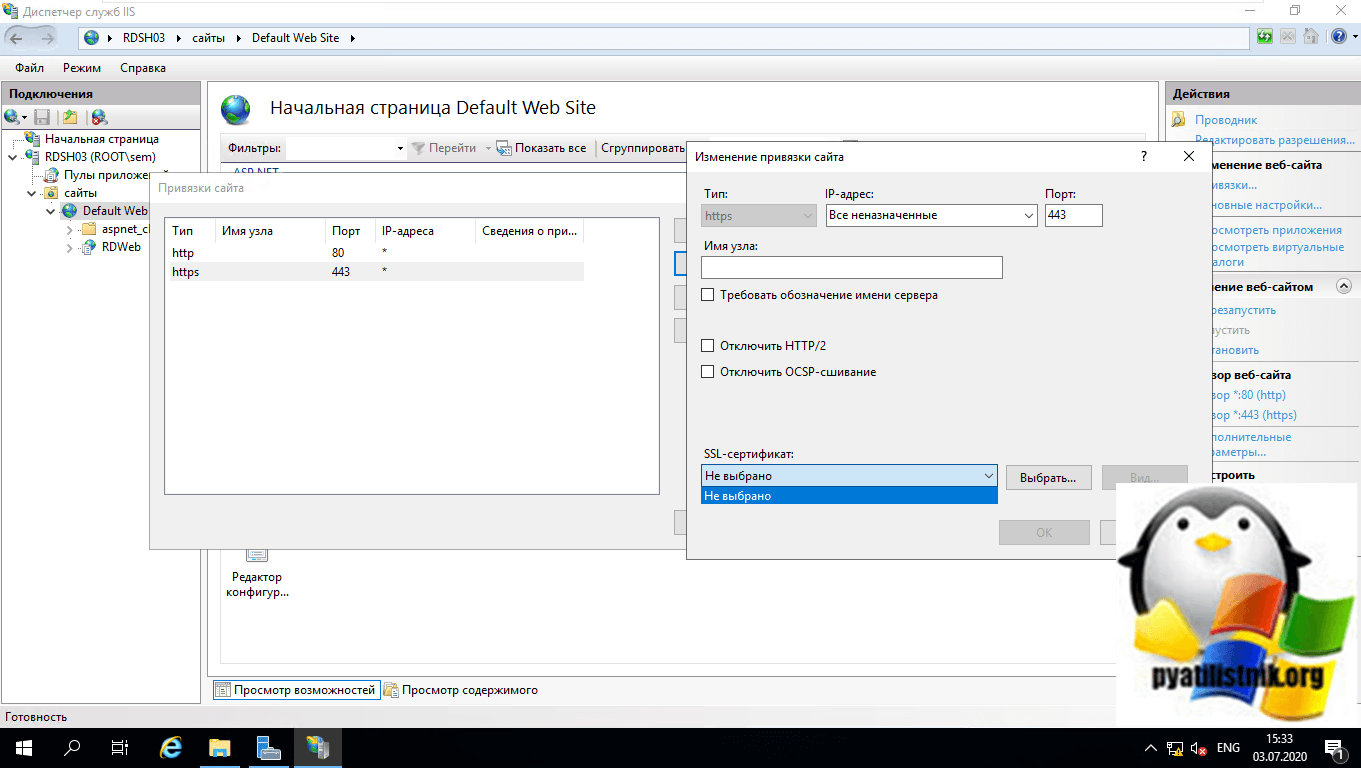

Далее откройте раздел с 443 портом и посмотрите, присутствует ли у вас тут сертификат безопасности. Как видите его нет, поэтому вы и видите ошибки при доступе к странице RDWeb.

Тут у вас есть ряд вариантов для выхода из данной ситуации:

- Если у вас есть домен Active Directory, то с большой вероятностью у вас должен быть центр сертификации, если нет, то нужно завести. Он выпустит сертификат для IIS

- Второй вариант, это сформировать CSR запрос и отправить его на покупку публичного сертификата для сайта

- Третий вариант, это выпустить публичный, бесплатный сертификат от Lets’Encrypt

- Последний вариант, это самим сформировать самоподписный сертификат. Он в принципе уже должен быть, но по какой-то причине при установке IIS он не был сформирован.

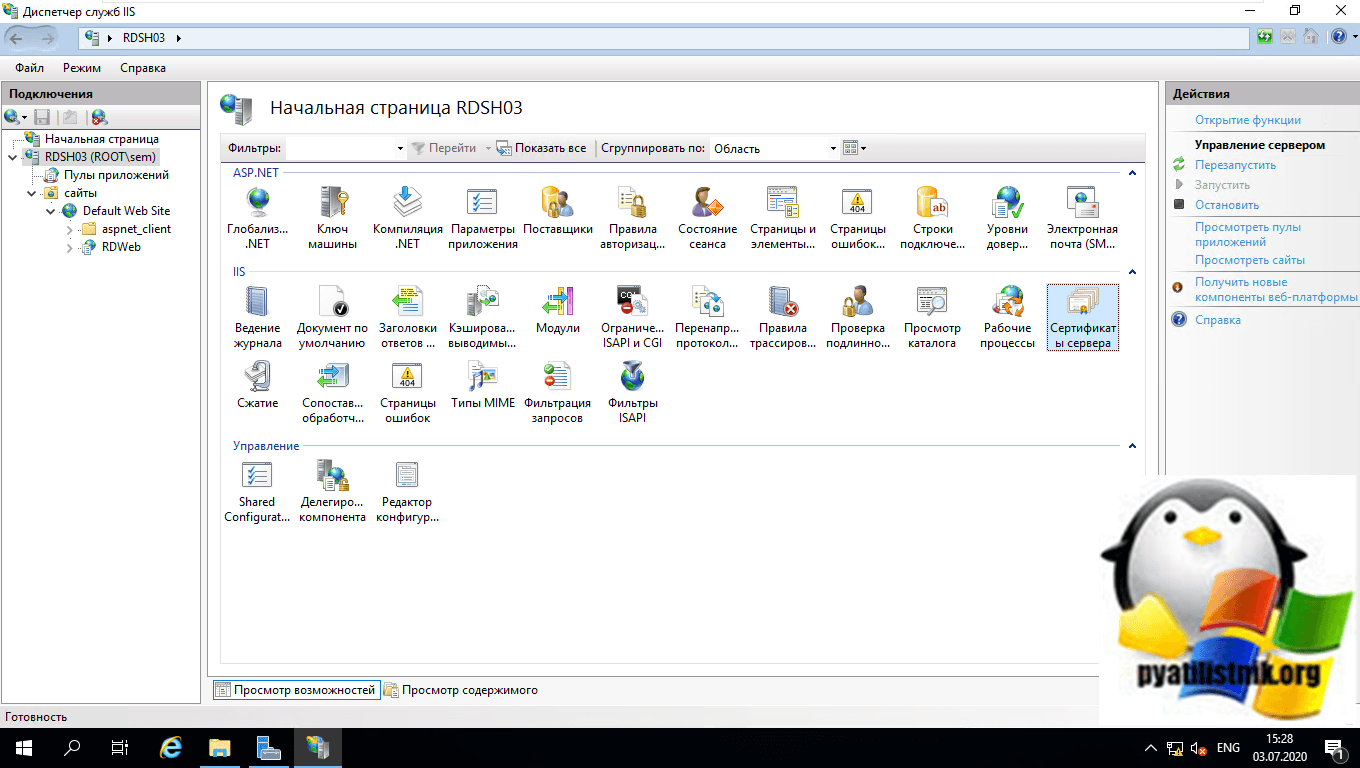

Я для своего тестового окружения выберу пока четвертый вариант, я потом установлю Wildcard SSL сертификат. Выберите корень в IIS и найдите пункт «Сертификаты сервера»

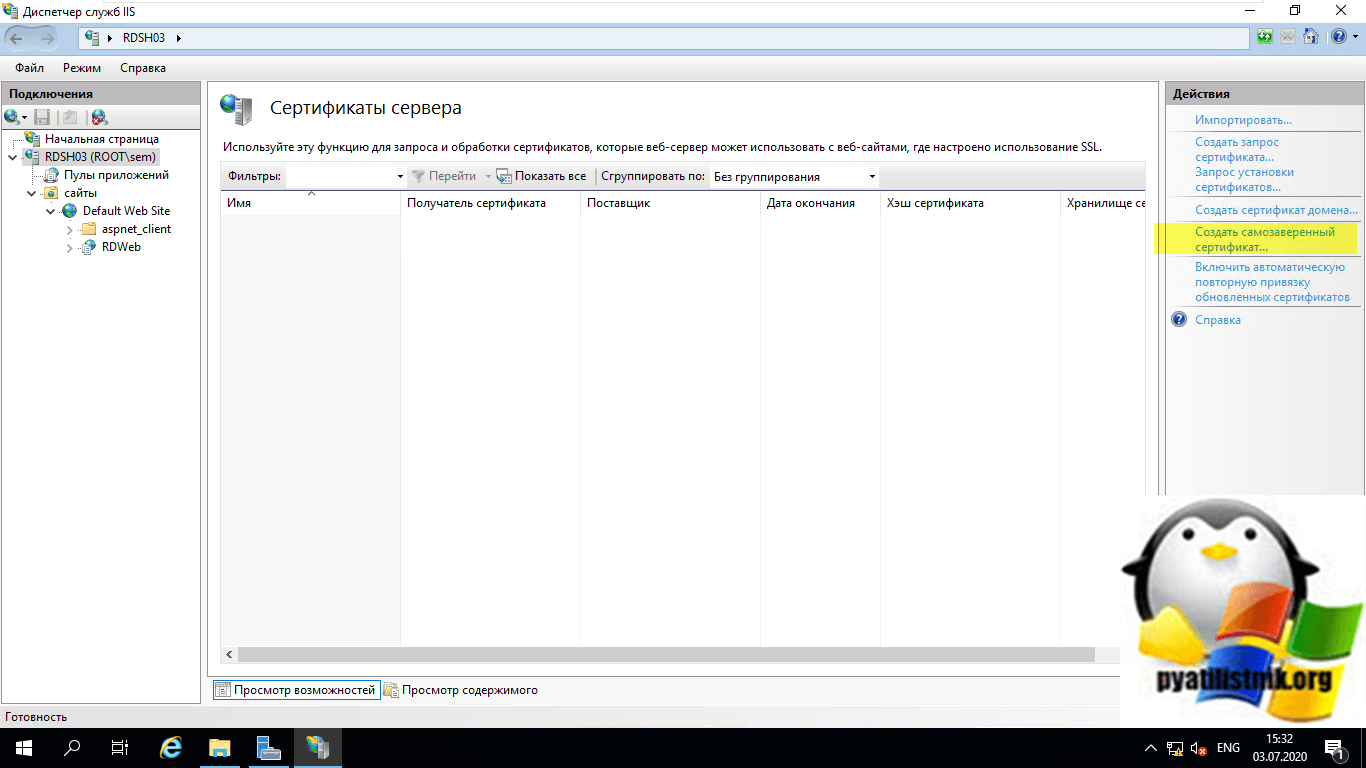

Выберите пункт «Создать самозаверенный сертификат».

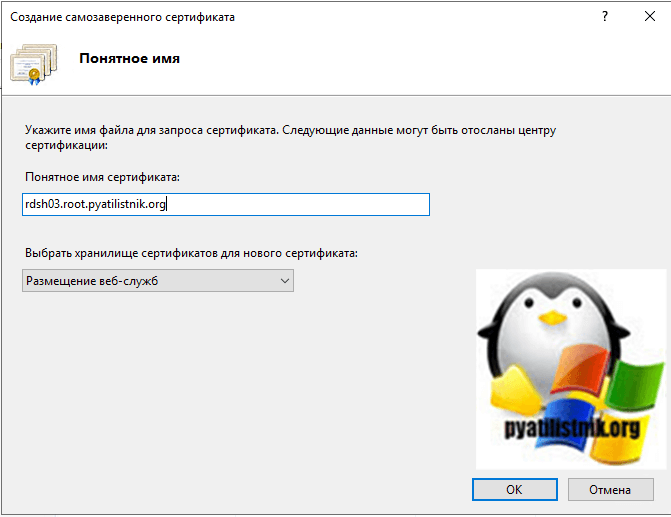

Задаем ему любое имя нужное для вас, я сделаю rdsh03.root.pyatilistnik.org и поместим его в нужное вам хранилище.

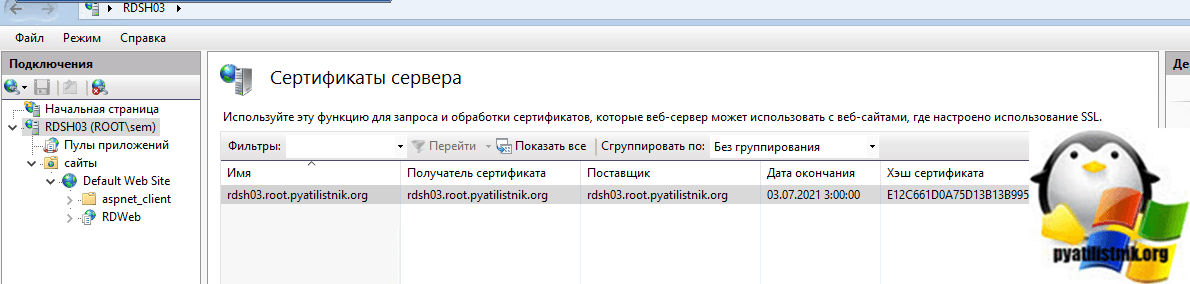

В итоге ваш новый сертификат будет в списке.

Производим привязку нового сертификата к вашему сайту RDWeb.

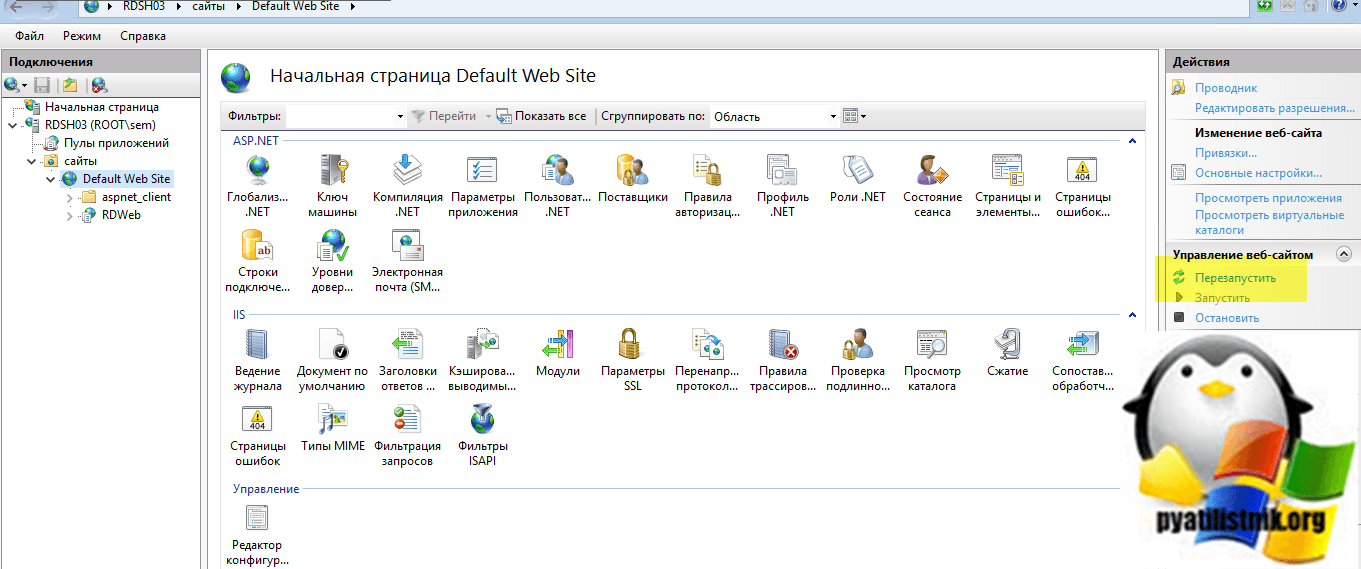

Рекомендую произвести перезапуск сайта на котором вы установили сертификат.

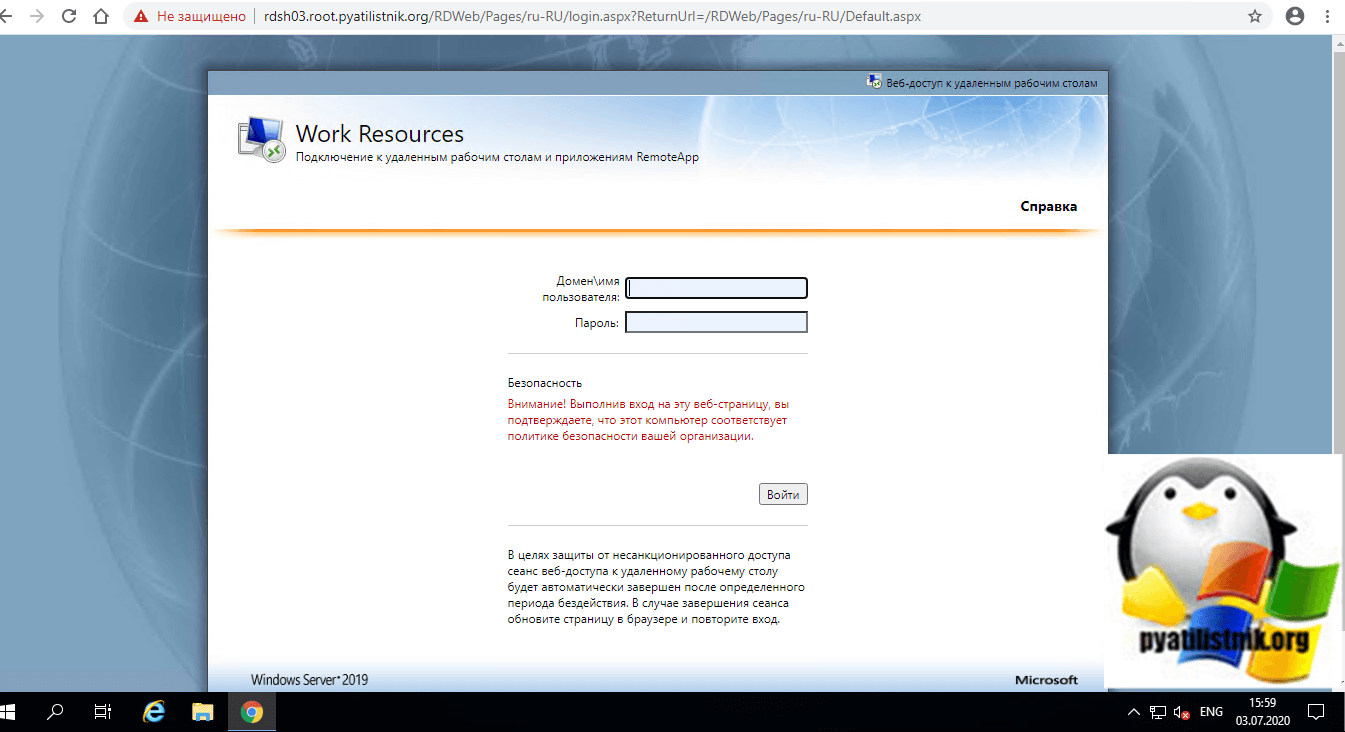

В результате все прекрасно открылось и заработало, можно запускать RemoteApp.

На этом у меня все, мы устранили ошибку «Код события ID 15021: Произошла ошибка при использовании SSL-конфигурации для конечной точки 0.0.0.0:443. Код состояния ошибки содержится в возвращенных данных». С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.