Под угрозой безопасности информации

в компьютерных системах (КС) понимают

событие или действие, которое может

вызвать изменение функционирования

КС, связанное с нарушением защищенности

обрабатываемой в ней информации.

Уязвимость информации — это

возможность возникновения на каком-либо

этапе жизненного цикла КС такого

состояния, при котором создаются условия

для реализации угроз безопасности

информации.

Атакой на КС называют действие,

предпринимаемое нарушителем, которое

заключается в поиске и использовании

той или иной уязвимости. Атака на КС

является реализацией угрозы безопасности

информации.

Угрозы информационной безопасности

можно разделить на естественные

(не зависящие от деятельности человека)

и искусственные (вызванные

человеческой деятельностью).

Искусственные угрозы исходя из мотивов

разделяются на непреднамеренные

(случайные) и преднамеренные

(умышленные).

К непреднамеренным угрозам относятся:

1) ошибки в проектировании КС

2) ошибки в разработке программных

средств КС

3) случайные сбои в работе аппаратных

средств КС, линий связи, энергоснабжения

4) ошибки пользователей КС

5) воздействие на аппаратные средства

КС физических полей других электронных

устройств.

К умышленным угрозам относятся:

1) несанкционированные действия

обслуживающего персонала

2) несанкционированный доступ к ресурсам

КС со стороны пользователей КС и

посторонних лиц, ущерб от которого

определяется полученными нарушителем

полномочиями

В зависимости от целей преднамеренные

угрозы могут быть разделены на три

основные группы:

1) угроза нарушения конфиденциальности

2) угроза нарушения целостности

3) угроза нарушения доступности

Результатом реализации угроз безопасности

информации в КС может быть утечка

(копирование) информации, ее утрата

(разрушение), или искажение (подделка),

блокирование информации.

Рассмотрим возможные каналы утечки

информации.

Косвенными каналами утечки называют

каналы, не связанные с физическим

доступом к элементам КС:

-

использование подслушивающих

(радиозакладных) устройств -

дистанционное видеонаблюдение

-

перехват побочных электромагнитных

излучений и наводок (ПЭМИН)

Наиболее опасными с точки зрения ПЭМИН

являются дисплеи, кабельные линии связи,

накопители на магнитных дисках, матричные

принтеры. Для перехвата ПЭМИН используется

специальная портативная аппаратура,

включающая в себя широкополосный

автоматизированный супергетеродинный

приемник.

Другим классом каналов утечки информации

являются непосредственные каналы,

связанные с физическим доступом к

элементам КС. Они делятся на каналы, не

требующие изменения элементов КС, и

предполагающие изменение элементов

КС.

К первым относятся:

-

хищение носителей информации

-

сбор производственных отходов с

информацией (бумажных и магнитных

носителей) -

намеренное копирование файлов других

пользователей КС -

чтение остаточной информации после

выполнения заданий других пользователей

(областей ОЗУ, удаленных файлов, ошибочно

сохраненных временных файлов) -

копирование носителей информации

-

намеренное использование для

несанкционированного доступа к

информации незаблокированных терминалов

других пользователей КС -

маскировка под других пользователей

путем хищения их идентифицирующей

информации (паролей, карт и т.п.) -

обход средств разграничения доступа

к информационным ресурсам.

Ко вторым относят:

-

незаконное подключение специальной

регистрирующей аппаратуры к устройствам

или линиям связи (пассивное для фиксации

и сохранения передаваемых данных или

активное, для их уничтожения, искажения

или подмены) -

злоумышленное изменение программ для

выполнения ими несанкционированного

копирования информации при её обработке -

злоумышленный вывод из строя средств

защиты информации

Пассивное подключение нарушителя к

устройствам или линиям связи легко

предотвратить (шифрование), но невозможно

обнаружить. Активное подключение легко

обнаружить, но предотвратить невозможно.

Два основных вывода:

-

надежная защита информации в КС не

может быть обеспечена только формальными

методами (например, только программными

или только аппаратными) -

защита информации не может быть

абсолютной.

Лекция 3.

Существующие методы и средства защиты

информации можно подразделить на четыре

основные группы:

-

методы и средства организационно-правовой

защиты информации -

методы и средства инженерно-технической

защиты информации -

криптографические методы и средства

защиты информации -

программно-аппаратные методы и средства

ЗИ.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

1.

Угрозы безопасности

компьютерных систем и

информационно-коммуникационных

технологий

2. Угрозы безопасности в компьютерных системах

1. Понятие угроз безопасности, их

классификация и идентификация

2. Методы оценивания угроз

3. Угрозы безопасности КС

Угроза – потенциальная возможность нарушить ИБ.

Атака – попытка реализации угрозы

Угроза — следствие наличия уязвимостей в защите ИС

Окно опасности — промежуток времени от момента, когда

появляется возможность использовать уязвимость, до момента,

когда она ликвидируется

Угрозы безопасности – исходный фактор для выбора защитных

механизмов при создании защищенных КС.

Угроза безопасности КС –

совокупность условий и факторов, определяющих потенциальную или

реально существующую опасность нарушения

конфиденциальности,

целостности,

[правомерной] доступности информации и/или снижения надежности

[безотказности и аутентичности] реализации функций КС

4. Систематизация и классификация угроз

систематизация

приведение в систему, т.е. в нечто целое,

представляющее собой единство закономерно

расположенных и находящихся во взаимной

связи частей; выстраивание в определенный

порядок

классификация

последовательное деление понятий

(предметов исследования), проводимое по

характеристикам и параметрам,

существенным с точки зрения

исследовательской задачи

Частный случай систематизации

5. Методы и цели классификации

Таксономическая (родовая, дерево)

O = O1 ∪ O2 , O1 ∩ O2 = ∅

Мереологическая («часть-целое»)

Цели классификации

теоретико-познавательные функции

прикладные функции

обеспечивают полноту анализа при

идентификации угроз для конкретной КС

позволяют систематизировать выбор

защитных мер, которые могут устранять сразу

целый класс (с соответствующими

подклассами) угроз

6.

7. Каталогизация угроз

Составление и закрепление в стандартах таксономическиклассификационных схем угроз. Например, ГОСТ 51275-99

«Защита информации. Объект информатизации. Факторы,

воздействующие на информацию»

Используется для идентификации угроз

Идентификация включает

выделение угроз, характерных для конкретной КС

Их идентификацию (присвоения кодов)

спецификацию (описание) угроз по некоторым параметрам:

источник (природу происхождения) угрозы, активы (объекты КС), на

которые направлена угроза), способы осуществления угрозы, возможные

уязвимости, которые м.б. использованы для реализации угрозы.

В дальнейшем – для выбора защитных мер, методов и

механизмов обеспечения безопасности при создании и

эксплуатации конкретных защищенных КС

8.

9. Пример. Угрозы по природе происхождения. Случайные

Отказы и сбои аппаратуры

Помехи на линиях связи от внешних воздействий

Ошибки человека как звена информационной системы

определяются качеством и надежностью аппаратуры

техническими решениями и др. факторами

правильность выбора места (маршрута) прокладки

технических решений по помехозащищенности

э/м обстановки

По месту в системе

По типу

— как источника информации

— как оператора (ввод-вывод данных)

— как обслуживающего персонала

— как звена принятия решений

Интенсивность — 2•10-2… 4•10-3

— логические (неправильные решения)

— сенсорные (неправильное

восприятие)

— оперативные и моторные

(неправильная реализация или

реакция)

(c) 2010, А.М. Кадан, кафедра системного программирования и

компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

9

10. Пример. Угрозы по природе происхождения. Случайные

Схемные и системотехнические ошибки разработчиков

Структурные, алгоритмические и программные ошибки

специальные методы проектирования и разработки

специальные процедуры тестирования и отладки

Аварийные ситуации

— по выходу из строя электропитания

— по стихийным бедствиям

— по выходу из строя систем жизнеобеспечения

(c) 2010, А.М. Кадан, кафедра системного программирования и

компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

10

11. Пример. Преднамеренные угрозы. Инциденты в ИТ-сфере РФ

вызванные человеком или связанные с действиями

человека, определяются т.н. человеческим фактором

(мотивы, категории, возможности)

(c) 2010, А.М. Кадан, кафедра системного программирования и

компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

11

12. Угрозы по направлению осуществления

Внешние

исходящие извне по отношению к персоналу, к

организации (предприятию), к государству, к

территории (зданиям, помещениям) КС

Внутренние

происходящие внутри КС, среди персонала, в зоне

расположения объектов КС

Внутренняя зона КС

Внешняя

(неконтролируемая)

зона

Зона контролируемой

территории

Зона помещений КС

(c) 2010, А.М. Кадан, кафедра системного программирования и

компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

Зона ресурсов КС

12

13. Соотношение угроз

14. Соотношение некоторых видов угроз

Соотношение

внешних и

внутренних (т.н.

инсайдерских) угроз

(c) 2010, А.М. Кадан, кафедра системного программирования и

компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

14

15. Понятия безопасности и их взаимосвязь

(c) 2010, А.М. Кадан, кафедра системного программирования и

компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

15

16. Процесс создания КС в аспекте обеспечения безопасности:

1.

Идентификация и оценка защищаемых активов

(конфиденциальность, целостность, доступность) и

функций КС

2. Идентификация угроз безопасности (выявление

и спецификация — источники/ природа;

активы/функции, подвергаемые воздействию;

методы/способы/ особенности реализации;

используемые уязвимости) и их оценка

3. Выбор и обоснование функциональных требований к

КС (архитектура и лежащие в ее основе модели

обеспечения конфиденциальности/целостности/

доступности; функции обеспечения безопасности)

4. Реализация функциональных требований в процессе

проектирования/создания

5. Оценка степени реализации функциональных

требований (сертификация по требованиям

безопасности), в т.ч. возможных уязвимостей, брешей

безопасн-ти

(c) 2010, А.М. Кадан, кафедра системного программирования и

компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

16

17. Каталоги (таксономические схемы классификации) угроз безопасности

ГОСТ Р 51275-99. Защита информации.

Объект информатизации. Факторы,

воздействующие на информацию.

http://linux.nist.fss.ru

Bundesamt für Sicherheit der

Informationstechnik (Германский стандарт

безопасности IT), http://www.bsi.de

РД ГосТехКомиссии России. Безопасность ИТ.

Руководство по формированию семейств

профилей защиты http://www.fstec.ru

(c) 2010, А.М. Кадан, кафедра системного программирования и

компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

17

18.

19.

Каталог угроз (BSI)

(c) 2010, А.М. Кадан, кафедра системного программирования и

компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

19

20. Методология объектов и угроз в продуктах и системах ИТ (РД ГосТехКомиссии «Руководство по разработке ПЗ и ЗБ, 2003г., пример)

Угрозы данным на носителях

Угрозы данным в телекоммуникационных линиях

Угрозы прикладным программам (приложениям)

Угрозы прикладным процессам и данным

Угрозы отображаемым данным

Угрозы вводимым данным

Угрозы данным, выводимым на печать

Угрозы данным пользователей

Угрозы системным службам и данным

Угрозы информационному оборудованию

Аспекты угрозы

— источник угрозы (люди либо иные факторы)

— предполагаемый метод (способ, особенности) нападения/реализации

— уязвимости, которые м.б. использованы для нападения/реализации

— активы, подверженные нападению/реализации

(c) 2010, А.М. Кадан, кафедра системного программирования и

компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

20

21. Методология объектов и угроз в продуктах и системах ИТ (РД ГосТехКомиссии «Руководство по разработке ПЗ и ЗБ, 2003г., пример)

данные раскрыты путем незаконного перемещения носителя

Данные

на

носителях

обращение к данным, изменение, удаление, добавление в

приложение или извлечение из приложения данных

неуполномоченным лицом

данные раскрыты путем их выгрузки с носителя данных

неуполномоченным лицом

использование остаточной информации на носителе

незаконное копирование данных

данные незаконно используются, или их использование

затруднено из-за изменения атрибутов доступа к данным

неуполномоченным лицом

данные получены незаконно путем фальсификации файла

данные повреждены из-за разрушения носителя

данные уничтожены или их использование затруднено из-за

неисправности устройства ввода-вывода

обращение к данным, изменение, удаление, добавление в

приложение или извлечение из приложения данных

неуполномоченным лицом путем использования соответствующей

команды

зашифрованные данные не могут быть дешифрованы из-за

потери секретного ключа

(c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной

безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

данные ошибочно удалены

уполномоченным лицом21

22. Методология объектов и угроз в продуктах и системах ИТ (РД ГосТехКомиссии «Руководство по разработке ПЗ и ЗБ, 2003г., пример)

Данные

в

телекоммуникациях

данные перехвачены или разрушены в телекоммуникационной

линии

данные прослушиваются, незаконно умышленно изменены,

искажены, похищены, удалены или дополнены в системе

коммутации

данные незаконно используются в результате подмены их

адресата, отправителя или изменения атрибутов доступа в

системе коммутации

связь заблокирована из-за повреждения линии

связь заблокирована из-за аномалий в канале связи

И т.д.

(c) 2010, А.М. Кадан, кафедра системного программирования и

компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

22

23. Потенциальные бреши безопасности (ППБ)

Примеры угроз доступности

непреднамеренные ошибки штатных пользователей, обслуживающих ИС –

65%

Максимальная автоматизация

отступление (случайное или умышленное) от установленных правил эксплуатации;

выход системы из штатного режима эксплуатации в силу случайных или

преднамеренных действий пользователей или обслуживающего персонала

(превышение расчетного числа запросов, чрезмерный объем обрабатываемой

информации и т.п.);

ошибки при (пере)конфигурировании системы;

отказы программного и аппаратного обеспечения;

разрушение данных;

разрушение или повреждение аппаратуры.;

отказ пользователей -нет желания, нет знаний, нет документации ;

внутренний отказ информационной системы –

отказ поддерживающей инфраструктуры.

нарушение работы (случайное или умышленное) систем связи, электропитания,

водо- и/или теплоснабжения, кондиционирования;

разрушение или повреждение помещений;

невозможность или нежелание обслуживающего персонала и/или пользователей

выполнять свои обязанности (гражданские беспорядки, аварии на транспорте,

террористический акт или его угроза, забастовка и т.п.).

Обиженные сотрудники

Стихийные бедствия – 13%

24. Потенциальные бреши безопасности

Вредоносное ПО

Грани вредоносного ПО:

1.

2.

3.

внедрение другого вредоносного ПО ;

получение контроля над атакуемой системой;

агрессивное потребление ресурсов ;

изменения или разрушения программ и/или данных.

И т.д.

способ распространения;

внешнее представление.

Программный вирус — это исполняемый или

интерпретируемый программный код, обладающий

свойством

вредоносная функция;

несанкционированного распространения и

самовоспроизведения в автоматизированных системах

или телекоммуникационных сетях

(2) Вирусы, Черви, Троянские программы, Мобильные

агенты

25. Примеры угроз доступности

Пример угроз целостности

Кражи и подлоги (нечестные сотрудники)

Нарушение статической целостности

Ввод неверных данных, изменение

данных, отказ от совершенных действий

Нарушение динамической целостности

нарушение атомарности транзакций,

переупорядочение, кража, дублирование

данных или внесение дополнительных

сообщений (сетевых пакетов и т.п.).

Соответствующие действия в сетевой среде активное прослушивание.

26. Вредоносное ПО

Пример угроз

конфиденциальности

Конфиденциальная информация — предметная и

служебная (пароли)

Изначально порочный принцип парольной защиты

угрозы конфиденциальности могут носить

некомпьютерный и нетехнический характер

(пароли в записных книжках)

размещение конфиденциальных данных в среде,

где им не обеспечена необходимая защита

(разговоры по телефону, выставки, резервное

копирование) – перехват данных техническими

средствами

методы морально-психологического воздействия,

фишинг

злоупотребление полномочиями,

администраторы

27. Пример угроз целостности

Успех может принести

только комплексный подход к ЗИ

Для защиты интересов субъектов

информационных отношений необходимо

сочетать меры следующих уровней:

законодательного;

административного (приказы и другие

действия руководства организаций,

связанных с защищаемыми

информационными системами);

процедурного (меры безопасности,

ориентированные на людей);

программно-технического.

© 2023 Prezi Inc.

Terms & Privacy Policy

Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Презентация на тему Угрозы ИБ

Содержание

-

1.

Угрозы ИБ -

2.

ОпределенияУгроза информационной безопасности – это потенциальная возможность -

3.

Угрозы ИБ классифицируются по признакам:По составляющим ИБ -

4.

Угрозы по характеру воздействияУгрозы ИБ (по характеру воздействия)Случайные угрозыПреднамеренные угрозыАлгоритмические и программные ошибкиВредительские программы -

5.

Соотношение случайных/преднамеренных угроз -

6.

Случайные угрозыСтихийные бедствия и аварии — наиболее -

7.

Случайные угрозыОшибки пользователей и обслуживающего персонала (65% -

8.

Случайные угрозы. ВыводИзучены достаточно хорошо, накоплен значительный опыт противодействия этим угрозам -

9.

Преднамеренные угрозыДанный класс изучен недостаточно, очень динамичен и постоянно пополняется новыми угрозами -

10.

Традиционный шпионаж и диверсииПодслушиваниеВизуальное наблюдениеХищение документов и -

11.

ПодслушиваниеДо 1 км с помощью отраженного луча -

12.

ВидеоразведкаВидеоразведка для получения информации малопригодна и носит -

13.

Закладные устройстваДля КС (компьютерных систем) наиболее вероятными -

14.

НСД к информацииОпределение: Несанкционированный доступ (НСД) к -

15.

Электромагнитные излучения и наводки (ПЭМИН)Процесс обработки и -

16.

Несанкционированная модификация структурНесанкционированная модификация структур (программных, алгоритмических,технических) -

17.

Вредительские программыВ зависимости от механизма действия вредительские программы деляться на 4 класса:Логические бомбыЧервиТроянские кониКомпьютерные вирусы -

18.

Классификация злоумышленниковОцениваются возможности осуществления вредительских воздействий на -

19.

Скачать презентанцию

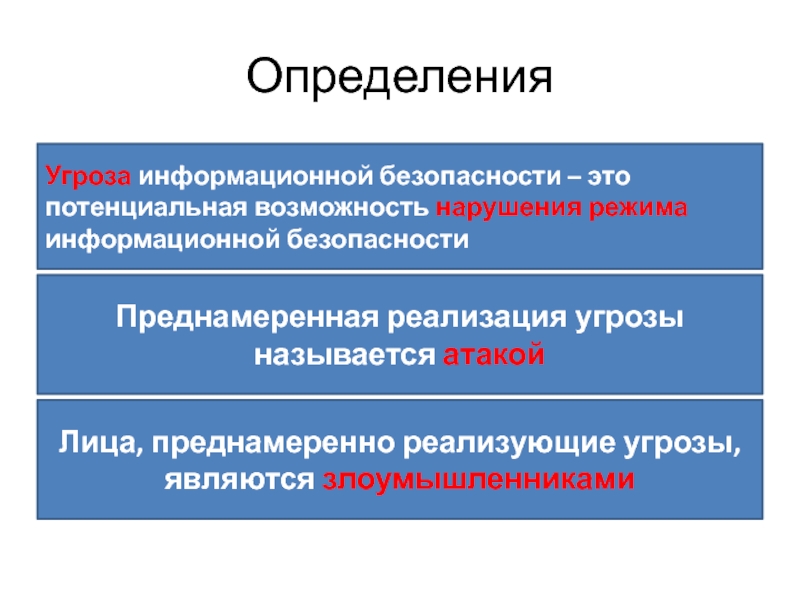

ОпределенияУгроза информационной безопасности – это потенциальная возможность нарушения режима информационной безопасностиПреднамеренная реализация угрозы называется атакойЛица, преднамеренно реализующие угрозы, являются злоумышленниками

Слайды и текст этой презентации

Слайд 2Определения

Угроза информационной безопасности – это потенциальная возможность нарушения режима информационной

безопасности

Преднамеренная реализация угрозы называется атакой

Лица, преднамеренно реализующие угрозы, являются злоумышленниками

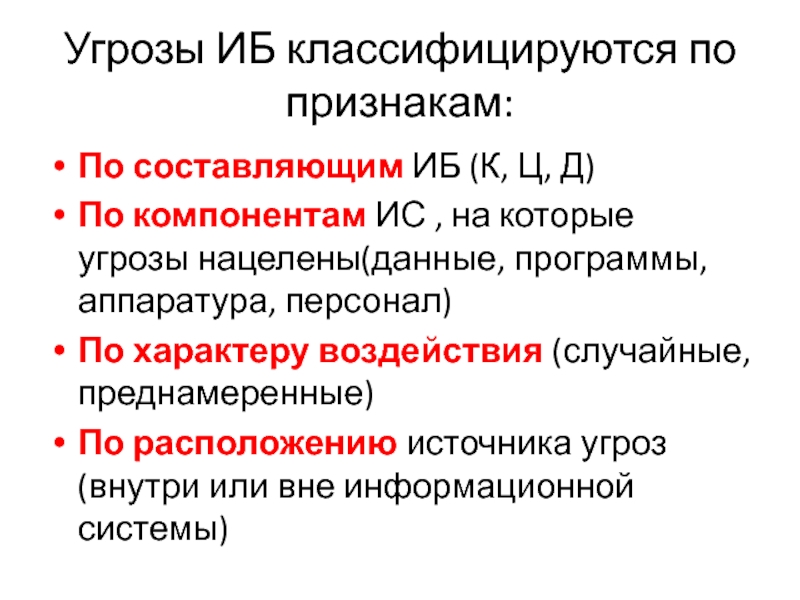

Слайд 3Угрозы ИБ классифицируются по признакам:

По составляющим ИБ (К, Ц, Д)

По

компонентам ИС , на которые угрозы нацелены(данные, программы, аппаратура, персонал)

По

характеру воздействия (случайные, преднамеренные)

По расположению источника угроз (внутри или вне информационной системы)

Слайд 4Угрозы по характеру воздействия

Угрозы ИБ (по характеру воздействия)

Случайные угрозы

Преднамеренные угрозы

Алгоритмические

и программные ошибки

Вредительские программы

Слайд 5Соотношение случайных/преднамеренных угроз

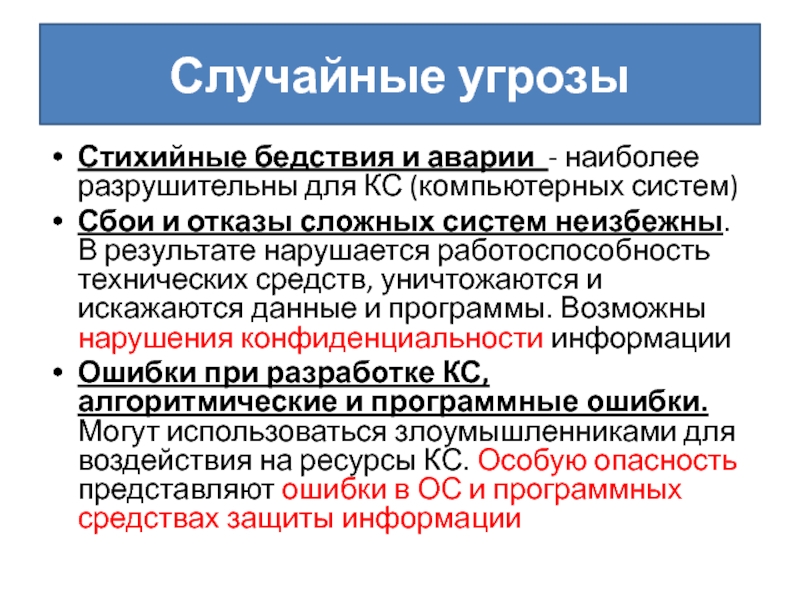

Слайд 6Случайные угрозы

Стихийные бедствия и аварии — наиболее разрушительны для КС

(компьютерных систем)

Сбои и отказы сложных систем неизбежны. В результате нарушается

работоспособность технических средств, уничтожаются и искажаются данные и программы. Возможны нарушения конфиденциальности информации

Ошибки при разработке КС, алгоритмические и программные ошибки. Могут использоваться злоумышленниками для воздействия на ресурсы КС. Особую опасность представляют ошибки в ОС и программных средствах защиты информации

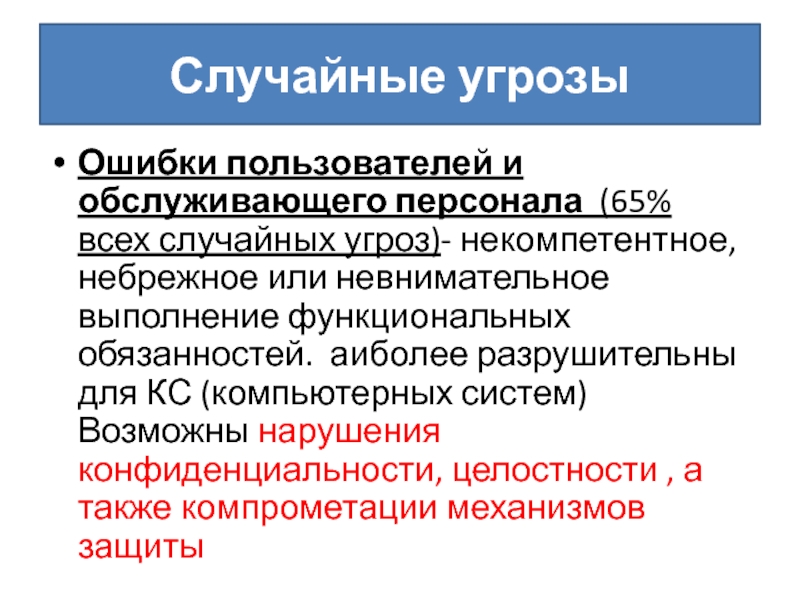

Слайд 7Случайные угрозы

Ошибки пользователей и обслуживающего персонала (65% всех случайных угроз)-

некомпетентное, небрежное или невнимательное выполнение функциональных обязанностей. аиболее разрушительны для

КС (компьютерных систем) Возможны нарушения конфиденциальности, целостности , а также компрометации механизмов защиты

Слайд 8Случайные угрозы. Вывод

Изучены достаточно хорошо, накоплен значительный опыт противодействия этим

угрозам

Слайд 9Преднамеренные угрозы

Данный класс изучен недостаточно, очень динамичен и постоянно пополняется

новыми угрозами

Слайд 10Традиционный шпионаж и диверсии

Подслушивание

Визуальное наблюдение

Хищение документов и магнитных носителей

Хищение программ

и атрибутов системы защиты

Подкуп и шантаж сотрудников

Сбор и анализ отходов

машинных носителей информации

Поджоги

Взрывы

Слайд 11Подслушивание

До 1 км с помощью отраженного луча лазера от стекла

окна помещения

50-100 м с помощью сверхчувствительных направленных микрофонов

Съем информации возможен

также со стекол, металлоконструкций зданий, труб водоснабжения и отопления

Аудиоинформация может быть получена также пктем высокочастотного навязывания (воздействие электромагнитным полем или электрическими сигналами на элементы, способные модулировать эти поля)

Прослушивание каналов связи (телефонных, радиоканалы)

Слайд 12Видеоразведка

Видеоразведка для получения информации малопригодна и носит вспомогательный характер. В

основном служит для выявления режимов работы и расположения механизмов защиты.

Слайд 13Закладные устройства

Для КС (компьютерных систем) наиболее вероятными являются закладные устройства

или «жучки».

Закладные устройства делятся на проводные и излучающие

Проводные устройства требуют

значительного времени на установку и имеют существенный демаскирующий признак – провода

Излучающие «закладки» («радиозакладки») быстро устанавливаются, но также имеют демаскирующий признак — излучение в радио или оптическом диапазоне

Наиболее распространение получили акустические «радиозакладки». Они воспринимают акустический сигнал, преобразуют его в электрический и передают в виде радиосигнала на дальность до 8 км. На практике 90% радиозакладок работают в диапазоне 50-800м.

Слайд 14НСД к информации

Определение: Несанкционированный доступ (НСД) к информации – доступ

к информации, нарушающий правила разграничения доступа с использованием штатных средств

вычислительной техники или автоматизированных систем

НСД к информации возможен только с использованием штатных аппаратных и программных средств в следующих случаях:

отсутствует система разграничения доступа

сбой или отказ в КС

ошибочные действия пользователей или обслуживающего персонала

Ошибки в СРД

Фальсификация полномочий (наиболее вероятный канал НСД)

Слайд 15Электромагнитные излучения и наводки (ПЭМИН)

Процесс обработки и передачи информации техническими

средствами КС сопровождается электромагнитными излучениями в окружающее пространство и наведением

электрических сигналов в линиях связи, сигнализации, заземления и других проводниках. Они получили название побочных электромагнитных излучений и наводок (ПЭМИН)

С помощью спец. оборудования сигналы принимаются, выделяются, усиливаются и могут либо просматриваться, либо записываться в запоминающих устройствах.

Наибольший уровень электромагнитного излучения присущ устройствам на ЭЛТ(электронно-лучевых трубках). Дальность удовлетворительного приема до 50м.

Электромагнитные излучения используются злоумышленниками не только для получения информации, но и для ее уничтожения

Слайд 16Несанкционированная модификация структур

Несанкционированная модификация структур (программных, алгоритмических,технических) может осуществляться на

любом жизненном цикле КС.

Несанкционированное изменение структуры КС на этапе разработки

и модернизации получило название «закладка»

В процессе разработки КС «закладки» внедряются , как правило, в специализированные системы, предназначенные для эксплуатации в какой-либо фирме или государственных учреждениях.

В универсальные КС «закладки» внедряются реже, в основном для дискредитации таких систем конкурентом

Слайд 17Вредительские программы

В зависимости от механизма действия вредительские программы деляться на

4 класса:

Логические бомбы

Черви

Троянские кони

Компьютерные вирусы

Слайд 18Классификация злоумышленников

Оцениваются возможности осуществления вредительских воздействий на КС. Злоумышленником может

быть:

Разработчик КС

Сотрудник из числа обслуживающего персонала

Пользователь

Постороннее лицо

Наибольший вред

могут нанести работники службы безопасности информации, далее идут системные программисты, прикладные программисты и инженерно-технический персонал

Классификация угроз информационной безопасности. Основные методы защиты от угроз информационной безопасности

Под угрозой безопасности информации в компьютерной системе (КС) понимают событие или действие, которое может вызвать изменение функционирования КС, связанное с нарушением защищенности обрабатываемой информации.

Уязвимость информации – это возможность возникновения на каком – либо этапе жизненного цикла КС такого ее состояния, при котором создаются условия для реализации угроз безопасности информации.

Атакой на КС называют действие, предпринимаемое нарушителем, которое заключается в поиске и использовании той или иной уязвимости. Иначе говоря, атака на КС является реализацией угрозы безопасности информации в ней.

Угрозы информационной безопасности могут быть разделены на угрозы, не зависящие от деятельности человека (естественные угрозы физических воздействий на информацию стихийных природных явлений), и угрозы, вызванные человеческой деятельностью (искусственные угрозы), которые являются гораздо более опасными.

Искусственные угрозы исходя из их мотивов разделяются на непреднамеренные (случайные) и преднамеренные (умышленные).

К непреднамеренным угрозам относятся:

· ошибки в проектирование КС;

· ошибки в разработке программных средств КС;

· случайные сбои в работе аппаратных средств КС, линий связи, энергоснабжения;

· ошибки пользователей КС;

· воздействие на аппаратные средства КС физических полей других электронных устройств (при несоблюдении условий их электромагнитной совместимости) и др.

К умышленным угрозам относятся:

· несанкционированные действия обслуживающего персонала КС (например, ослабление политики безопасности администратором, отвечающим за безопасность КС);

· несанкционированный доступ к ресурсам КС со стороны пользователей КС и посторонних лиц, ущерб от которого определяется полученными нарушителем полномочиями.

В зависимости от целей преднамеренных угроз безопасности информации в КС угрозы могут быть разделены на три основные группы:

· угроза нарушения целостности, т.е. преднамеренного воздействия на информацию, хранящуюся в КС или передаваемую между КС;

· угроза нарушения доступности информации, т.е. отказа в обслуживании, вызванного преднамеренными действиями одного из пользователей КС (нарушителя), при котором блокируется доступ к некоторому ресурсу КС со стороны других пользователей КС (постоянно или на больший период времени).

Поскольку наиболее опасные угрозы информационной безопасности вызваны преднамеренными действиями нарушителя, которые в общем случае являются неформальными, проблема защиты информации относится к формально не определенным проблемам. Отсюда следуют два основных вывода:

· надежная защита информации в КС не может быть обеспечена только формальными методами (например, только программными и аппаратными средствами);

· защита информации в КС не может быть абсолютной.

При решении задачи защиты информации в КС необходимо применять так называемый системно – концептуальный подход. В соответствии с ним решение задачи должно подразумевать:

· целевую системность, при которой защищенность информации рассматривается как составная неотъемлемая часть ее качества;

· пространственную системность, предполагающую взаимосвязанность защиты информации во всех элементах КС;

· организационную системность, предполагающую единство организации всех работ по защите информации в КС и управление ими.

Концептуальность подхода к решению задачи защиты информации в КС предусматривает ее решение на основе единой концепции (совокупности научно обоснованных решений, необходимых и достаточных для оптимальной организации защиты информации в КС).

Обеспечение информационной безопасности КС является непрерывным процессом, целенаправленно проводимым на всех этапах ее жизненного цикла с комплексным применением всех имеющихся методов и средств.

Существующие методы и средства защиты информации можно подразделить на четыре основные группы:

· методы и средства организационно – правовой защиты информации;

· методы и средства инженерно – технической защиты информации;

· криптографические методы и средства защиты информации;

· программно – аппаратные методы и средства защиты информации.

Организационно – правовое обеспечение информационной безопасности

К методам и средствам организационной защиты информации относятся организационно – технические и организационно – правовые мероприятия, проводимые в процессе создания и эксплуатации КС для обеспечения защиты информации. Эти мероприятия должны проводиться при строительстве или ремонте помещений, в которых будет размещаться КС; проектировании системы, монтаже и наладке ее технических и программных средств; испытаниях и проверке работоспособности КС.

Основные свойства методов и средств организационной защиты:

· обеспечение полного или частичного перекрытия значительной части каналов утечки информации (например, хищения или копирования носителей информации);

· объединение всех используемых в КС средств в целостный механизм защиты информации.

Методы и средства организационной защиты информации включают в себя:

· ограничение физического доступа к объектам КС и реализация режимных мер;

· ограничение возможности перехвата побочных электромагнитных излучений и наводок;

· разграничение доступа к информационным ресурсам и процессам КС (установка правил разграничения доступа, шифрование информации при ее хранении и передаче, обнаружение и уничтожение аппаратных и программных закладок);

· резервное копирование наиболее важных с точки зрения утраты массивов документов;

· профилактику заражения компьютерными вирусами.

Перечислим основные виды мероприятий, которые должны проводиться на различных этапах жизненного цикла КС:

1) на этапе создания КС: при разработке ее общего проекта и проектов отдельных структурных элементов – анализ возможных угроз и методов их нейтрализации; при строительстве и переоборудовании помещений – приобретение сертифицированного оборудования, выбор лицензированных организаций; при разработке математического, программного, информационного и лингвистического обеспечения – использование сертифицированных программных и инструментальных средств; при монтаже и наладке оборудования – контроль за работой технического персонала; при испытаниях и приемке в эксплуатацию – включение в состав аттестационных комиссий сертифицированных специалистов;

2) в процессе эксплуатации КС – организация пропускного режима, определение технологии автоматизированной обработки документов, организация работы обслуживающего персонала, распределение реквизитов разграничения доступа пользователей к элементам КС (паролей, ключей, карт и т.п.), организация ведения протоколов работы КС, контроль выполнения требований служебных инструкций и т.п.;

3) мероприятия общего характера – подбор и подготовка кадров, организация плановых и предупреждающих проверок средств защиты информации, планирование мероприятий по защите информации, обучение персонала, участие в семинарах, конференциях и выставках по проблемам безопасности информации и т.п.

Основой проведения организационных мероприятий является использование и подготовка законодательных и нормативных документах в области ИБ, которые на правовом уровне должны регулировать доступ к информации со стороны потребителей. В российском законодательстве позже, чем в законодательстве других развитых стран, появились необходимые правовые акты.

Можно выделить четыре уровня правового обеспечения ИБ. Первый уровень образуют международные договоры, к которым присоединилась Российская Федерация, и федеральные законы России:

· международные (всемирные) конференции об охране промышленной собственности, охране интеллектуальной собственности, авторском праве;

· Конституция РФ (ст. 23 определяет право граждан на тайну переписки, телефонных, телеграфных и иных сообщений);

· Гражданский кодекс РФ (в ст. 139 устанавливается право на возмещение убытков от утечки с помощью незаконных методов информации, относящейся к служебной и коммерческой тайне);

· Уголовный кодекс РФ (ст. 272 устанавливает ответственность за неправомерный доступ к компьютерной информации, ст. 273 – создание, использование и распространение вредоносных программ для ЭВМ, ст. 274 – за нарушение правил эксплуатации ЭВМ, систем и сетей);

· Федеральный закон «Об информации, информатизации и защите информации» от 20.02.95 № 24 – ФЗ (ст. 10 устанавливает разнесение информационных ресурсов по категориям доступа: открытая информация, государственная тайна, конфиденциальная информация, ст. 21 определяет порядок защиты информации);

· Федеральный закон «О государственной тайне» от 21.07.93 № 5485 – 1 (ст. 5 устанавливает перечень сведений, составляющих государственную тайну; ст. 8 – степени секретности сведений и грифы секретности их носителей; «особой важности», «совершенно секретно» и «секретно»; ст. 20 – органы по защите государственной тайны для координации деятельности этих органов; ст. 28 – порядок сертификации средств защиты информации, относящейся к государственной тайне);

· Федеральные законы «О лицензировании отдельных видов деятельности» от 08.08.2001 № 128 – ФЗ, «О связи» от 16.02.95 № 15 – ФЗ, «Об электронной цифровой подписи» от 10.01.02 № 1 – ФЗ, «Об авторском праве и смежных правах» от 09.07.93 № 5351 – 1, «О правовой охране программ для ЭВМ и баз данных» от 23.09.92 № 3523 – 1.

Второй уровень правового обеспечения ИБ составляют подзаконные акты, к которым относятся указы Президента РФ и постановления Правительства РФ, а также письма Высшего Арбитражного Суда РФ и постановления пленумов Верховного Суда РФ.

Третий уровень правового обеспечения ИБ составляют государственные стандарты в области защиты информации, руководящие документы, нормы, методики и классификаторы, разработанные соответствующими государственными органами.

Четвертый уровень правового обеспечения ИБ образуют локальные нормативные акты, положения, инструкции, методические рекомендации и другие документы по комплексной защите информации в КС конкретной организации. К таким нормативным документам относятся:

· приказ об утверждении перечня сведений, составляющих коммерческую тайну предприятия;

· трудовые и гражданско – правовые договоры (подряда, поручения, комиссии и т.п.), в которые включены пункты об обязанности возмещения ущерба за разглашение сведений, составляющих коммерческую тайну предприятия и др.