7.1. Причины совершения ошибок

Технические системы становятся

взаимосвязанными только благодаря

наличию такого основного звена, как

человек. Примерно 20-30 % отказов прямо

или косвенно связаны с ошибками человека;

10-15 % всех отказов непосредственно

связаны с ошибками человека. По мнению

академика В.А. Легасова, свыше 60% аварий

происходит из-за ошибок персонала

«рисковых» объектов.

Ввиду этого, анализ надежности реальных

систем должен обязательно включать и

человеческий фактор.

Надежность работы человека определяется

как вероятность успешного выполнения

им работы или поставленной задачи на

заданном этапе функционирования системы

в течение заданного интервала времени

при определенных требованиях к

продолжительности выполнения работы.

Ошибка человека определяется как

невыполнение поставленной задачи (или

выполнение запрещенного действия),

которое может явиться причиной повреждения

оборудования или имущества либо нарушения

нормального хода запланированных

операций.

В реальных условиях в большинстве систем

независимо от степени их автоматизации

требуется в той или иной мере участие

человека.

Можно утверждать, что там, где работает

человек, появляются ошибки. Они возникают

независимо от уровня подготовки,

квалификации или опыта. Поэтому

прогнозирование надежности оборудования

без учета надежности работы человека

не может дать истинной картины.

Ошибки по вине человека могут возникнуть

в тех случаях, когда:

— оператор или какое-либо лицо стремится

к достижению ошибочной цели;

— поставленная цель не может быть

достигнута из-за неправильных действий

оператора;

— оператор бездействует в тот момент,

когда его участие необходимо.

Виды ошибок, допускаемых человеком на

различных стадиях взаимодействия в

системе «человек — машина» можно

классифицировать следующим образом.

1. Ошибки проектирования: обусловлены

неудовлетворительным качеством

проектирования. Например, управляющие

устройства и индикаторы могут быть

расположены настолько далеко друг от

друга, что оператор будет испытывать

затруднения при одновременном пользовании

ими.

2. Операторские ошибки: возникают при

неправильном выполнении обслуживающим

персоналом установленных процедур или

в тех случаях, когда правильные процедуры

вообще не предусмотрены.

3. Ошибки изготовления: имеют место на

этапе производства вследствие (а)

неудовлетворительного качества работы,

например неправильной сварки, (б)

неправильного выбора материала, (в)

изготовления изделия с отклонениями

от конструкторской документации.

4. Ошибки технического обслуживания:

возникают в процессе эксплуатации и

обычно вызваны некачественным ремонтом

оборудования или неправильным монтажом

вследствие недостаточной подготовленности

обслуживающего персонала,

неудовлетворительного оснащения

необходимой аппаратурой и инструментами.

5. Внесенные ошибки: как правило, это

ошибки, для которых трудно установить

причину их возникновения, т.е. определить,

возникли они по вине человека или же

связаны с оборудованием.

6. Ошибки контроля: связаны с ошибочной

приемкой как годного элемента или

устройства, характеристики которого

выходят за пределы допусков, либо с

ошибочной отбраковкой годного устройства

или элемента с характеристиками в

пределах допусков.

7. Ошибки обращения: возникают вследствие

неудовлетворительного хранения изделий

или их транспортировки с отклонениями

от рекомендаций изготовителя.

8. Ошибки организации рабочего места:

теснота рабочего помещения, повышенная

температура, шум, недостаточная

освещенность и т.п.

9. Ошибки управления коллективом:

недостаточное стимулирование специалистов,

их психологическая несовместимость,

не позволяющие достигнуть оптимального

качества работы.

Свойство человека ошибаться является

функцией его психофизиологического

состояния. Интенсивность ошибок во

многом определяется параметрами внешней

среды, в которой человек работает.

В основе всех перечисленных причин

лежат психологические мотивы поведения

человека в разных ситуациях. Отдельные

лица представляют и руководящее звено,

и операторское звено, и ремонтный

персонал, и т.п. Подходы к проблемам

безопасности у них будут разные, разными

будут и результаты. Поведение отдельных

лиц и их влияние на безопасность систем

будет различным на разных ступенях

технологической цепочки создания

объекта (выбор площадки, разработка

технико-экономического обоснования,

конструкторские проекты, изготовления

оборудования, строительство объекта,

монтаж, наладка, эксплуатация, контроль

и т.п.).

Одновременно персонал рисковых объектов

испытывает большую психологическую

нагрузку. Факторы, ее обусловливающие,

можно рассмотреть на примере [64] работы

оперативного персонала традиционной

промышленной электростанции: осознание

степени опасности и тяжести последствий

аварии; высокое давление пара и воды,

высокое электрическое напряжение;

движущиеся механизмы; вибрация; повышенная

температура и пониженная влажность

воздуха; монотонность обстановки;

медленные изменения показаний приборов;

размеренный ритм работы оборудования.

Следствия: расстройство сознания, рост

психологической напряженности, потеря

бдительности.

Статистика: от 7 до 36% аварий происходит

по вине персонала; 73% из них — в результате

неблагоприятных психологических качеств

человека. Аналогичные результаты дает

анализ причин несчастных случаев на

предприятиях «Белглавэнерго», %:

психологические — 49,1; социально-психологические

— 21,8; смешанные — 22,7; технические — 4,3;

прочие — 2,1.

Для операторов атомной электростанции

психологическая нагрузка еще выше:

более высокая личная ответственность;

опасность радиационного облучения;

риск радиационного заражения местности

в случае аварии с выходом теплоносителя.

Психологи определяют две группы качеств

профессиональной подготовки: знания и

навыки, психологические, психофизиологические

и социально-психологические качества,

такие, как стрессоустойчивость, выдержка,

добросовестность, ответственность,

умение работать в группе. Как правило,

основная часть оперативного персонала

этому комплексу качеств удовлетворяет.

Однако здесь, видимо, требуется полное,

100% соответствие оперативного персонала

этим качествам, так как неизвестно, на

чью долю придется критическая ситуация,

из которой придется выходить.

Не следует забывать о социально-психологическом

аспекте надежности человеческого

фактора в условиях политических

столкновений в обществе (тревоги внешнего

мира становятся фактором риска, когда

у пульта обеспокоенный оператор). В

целом сложная картина воздействий на

человека, управляющего потенциально

опасной техникой, представлена на рис.

7.1.1.

Рис.7.1.1. Факторы, воздействующие на

человека, управляющего потенциально

опасной техникой

При этом для разных людей движущие

мотивы профессионального поведения

могут быть различные: познавательный

интерес к делу, уважение к профессии,

осознание ответственности, избежание

конфликтов, карьеризм, утилитарный

подход (зарплата, премия, жилье, машина,

путевка на отдых и т.д.).

Особого рассмотрения требует поведение

человека в экстремальных (аварийных)

ситуациях. За примером обратимся к

работе проф. С. А. Тевлина [64], в которой

весьма наглядно раскрыт этот вопрос

при анализе аварий на АЭС «Три-Майл-Айленд»

(США, 1979г.) и Чернобыльской АЭС (бывший

СССР, 1986г.). Одновременно Вы обнаружите

и ряд ошибок из приведенной нами

классификации.

В экстремальных ситуации человек, как

правило, продолжает ту линию поведения,

которая отработана в предыдущий период.

Мера воплощения привычных стереотипов

зависит от выраженности таких личных

качеств, как эмоциональная выдержка,

добросовестность, доверчивость,

самоконтроль, стрессоустойчивость и

доброжелательность.

Поэтому формула безопасности: критическая

позиция (I) + строго регламентированный

и взвешенный подход (II) + коммуникабельность

(III) = безопасность, — будучи внедренной

в стереотип поведения оператора,

обеспечивает:

— предотвращение (удаление от) аварийной

ситуации;

— снижение процента ошибок при управлении

аварией.

Это нетрудно проследить на примерах

крупных радиационных аварий на АЭС в

последние десятилетия. С 1944 по 1988 г. в

мире произошло 296 таких аварий, в которых

пострадало 136615 чел., из них 24853 чел.

получили значительное облучение (6 Гр

на кожу или 0,25 Гр на все тело) и 69 чел.

погибли. Из них 13 случаев приходится на

ядерные реакторы и критсборки, а остальные

— на радиационные установки и

радиофармацевтику.

При развитии аварии на АЭС «Три-Майл-Айленд»

отмечаются следующие ошибки персонала:

— ремонтники оставили закрытыми задвижки

на линии аварийного питания парогенератора

(ПГ).

— непонимание протекающих процессов

вследствие отсутствия полной информации,

стереотипа мышления и недочетов

конструкции. В частности, существенную

роль в развитии аварии сыграл импульсный

предохранительный клапан (ИПК) на линии

от конденсатора давления (КД), который

не закрылся после срабатывания.

Аналогичная ситуация сложилась на 11

мая 1984 г. на Калининской АЭС, которая, к

счастью, не привела к аварии. Возврат

на место ИПК КД происходит далеко не

всегда, наблюдались случаи непосадки

клапана и на других АЭС уже после аварии

на «Три-Майл-Айленд». Однако это не

породило импульса к исправлению

положения. Это пример отсутствии культуры

безопасности на арматурном предприятии

— изготовителе и в проектной организации,

использовавшей такой ИПК в проекте.

В возникновении наиболее тяжелой аварии

за всю историю атомной энергетики —

аварии на ЧАЭС — большую негативную роль

сыграл оперативный персонал. Известно,

что человеческие ошибки совершаются

только в условиях, когда люди не могут

их не сделать. Исходя из этого представляется

важным оценить психологическую и

социально-психологическую обстановку

на ЧАЭС.

1. ЧАЭС — одна из лучших АЭС. Благоустроенный

город Припять. Престижное место работы.

2. Квалификация оперативного персонала

на ЧАЭС, и в пятой смене в частности

(когда произошла авария), в общем, не

дают основания для сомнений: образование

и практический опыт работы имелись.

3. ЧАЭС — Припять: обособление должностных

группировок, внутри которых поддерживались

отношения «своих».

4. Подбор и расстановка кадров осуществлялась

в соответствии с п.3.

5. Снижение активности жизненной позиции:

определяющий мотив поведения — избежать

конфликта с руководством (следствия:

«Мне приказано — я делаю», т.е.

буквальное следование инструкциям;

равнодушие к производству; уход в мир

личных интересов; «позиция винтика»).

6. Традиция сохранения в тайне информации

об аварийных случаях, что исключает

возможность обучения персонала и

воспитания чувства коллективной

ответственности.

7. Внутренняя установка на выполнение

задания (плана производства электроэнергии,

программы испытаний и т.п., но не на

безопасность).

Перечисленное свидетельствует об

отсутствии основных элементов культуры

безопасности (дать анализ). Следует

отметить еще ряд негативных факторов:

1. Работа оператора может быть успешной,

если технические характеристики

управляемой системы соответствуют

возможностям человека (профессиональная

подготовка, психофизиологические и

психологические характеристики). Это

не было обеспечено в данном случае.

2. Управление блоком осуществлялось на

основании богатого операторского опыта,

знаний физических и теплофизических

процессов и интуиции.

Успешный выход из нестандартных ситуаций

в прошлом укрепляет уверенность в личных

возможностях операторов и способствует

потере бдительности у персонала, а

иногда порождает и особую «доблесть»

риска («Прорвемся, как и в прошлый

раз!»).

3. Блочный щит управления был выполнен

без учета требований эргономики

(количество и важность информации).

Все эти негативные и позитивные

обстоятельства реализовались во время

аварии. Оценка масштабов аварии, доступная

специалистам, не была доведена до

сведения жителей города: соблюдать

порядок, не сеять панику, ждать команд

свыше — вот тон руководящих указаний,

продолжавших линию секретности. Пока

дети работников АЭС баловались в лужах

города, сами работники АЭС ликвидировали

аварию.

Мотивы любого поступка определяются

объективными условиями и индивидуальными

особенностями человека. Оперативной

задачей на ночь с 25 на 26 апреля было

завершение испытаний по выбегу ротора

турбины. Развитие событий послужило

тому, что положительные личностные

качества персонала — дисциплинированность,

исполнительность — обратились в свою

противоположность — безответственность

и небрежность. Причина: привычка к

существующему порядку вещей — «главное,

чтобы не было конфликта с начальством»,

пассивная подчиненность, а не критическая

позиция и личная ответственность за

безопасность.

Возврат к проявлению личностных качеств

в неискаженном служебной иерархией

виде произошел после аварии. Оперативный

персонал 5-й смены и прибывшие по тревоге

работники АЭС проявляли выдержку,

решительность, мужество, хотя по признакам

острой лучевой болезни, появившимся в

первые часы после аварии, представление

об уровне радиации у них было. Поступки

отражали высокую эмоциональную

напряженность, активность гражданской

позиции, имели целесообразный характер.

В основе их лежали ощущения причастности

к происшедшему событию, которое может

иметь непредсказуемые последствия,

ярко проявились чувства ответственности

и долга в условиях непосредственной

опасности для жизни.

Однако в ряде случаев отмечалась и

неадекватная реакция на опасность:

демонстрация бесстрашия, легкомысленный

интерес к тому, как выглядит помещения

4-го блока, куски реакторного графита,

разбросанные внутри и вне здания. В

единичных случаях отмечалось и повышенное

чувство опасности, нежелание покидать

защищенное от радиации помещение даже

для выполнения служебного задания.

После завершения первой, наиболее

эмоционально напряженной фазы ликвидации

аварии, отмечался в ряде случаев уход

от инициативной, активной позиции,

готовность подчиниться любому решению

«сверху».

На развитие опасной ситуации оказывает

процесс субъективного восприятия риска.

Субъективное восприятие риска — очень

интересный и сложный вопрос. От того,

как люди воспринимают события

катастрофического характера, таким

образом формируется их поведение при

различных формах деятельности. У

экспертов представление о риске от

какой-либо технологии однозначно связано

со смертностью от нее, у населения же

такой связи нет.

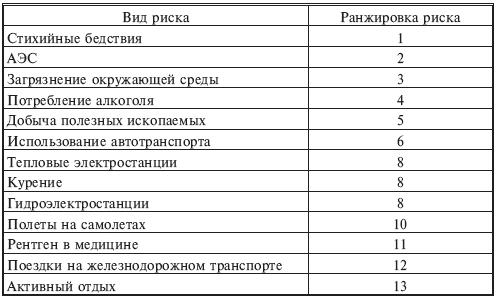

Характерный пример: эксперимент,

поставленный сотрудниками Всесоюзного

научно-исследовательского института

системных исследований (ВНИИСИ), был

направлен на выявление особенностей

субъективного представления людей о

степени риска, связанного с различными

видами деятельности. Он предполагал

ранжирование испытуемыми тринадцати

видов риска. Первое место по степени

риска для общества (социального риска)

в обобщенной ранжировке заняли стихийные

бедствия, второе — АЭС, а последнее —

поездки на железнодорожном транспорте

и активный отдых (см. табл. 7.1.1).

Таблица 7.1.1

Ранжировка суждений о риске

Полученная ранжировка неадекватна

реальному положению вещей. Несомненно,

что ущерб от стихийных бедствий велик

и ежегодное число жертв стихийных

бедствий оценивается 250-300 тыс. человек.

Однако число жертв курения составляет

до 2,5 млн. чел. каждый год, что в восемь

раз превышает число жертв, связанных с

использованием автотранспорта.

Как показали исследования, на субъективное

восприятие риска влияет множество

факторов. Представляется необходимым

привести только главные.

Оценка вероятностей наступления событий.

Оценка вероятности наступления каких-либо

событий является наиболее часто

используемой операцией как в формальных

методах принятия решений в условиях

риска, так и в методах, основанных на

профессиональных суждениях. Возможности

человека правильно определять вероятности

неопределенных событий существенно

влияют на его способности оценивать

степень риска в целом. Его оценки нарушают

многие фундаментальные принципы

рационального поведения.

Люди часто переоценивают надежность

малых выборок, полагая, что их свойства

характерны для всей совокупности. Малая

выборка рассматривается как репрезентативная

для суждения о характеристиках генеральной

совокупности (эффект «репрезентативности»).

Вероятности того или иного события

часто определяются на основе того, как

часто люди сталкивались с ними в прошлом

(эффект «представительности»).

Событие считается более вероятным, если

человек может его представить, вспомнить

аналогичные примеры. Это ведет к

переоценке вероятностей ярких,

запоминающихся событий и недооценке

других.

Замечено, что люди плохо учитывают

априорные вероятности и при оценке

вероятности стремятся использовать

преимущественно свой опыт («эгоцентризм»),

игнорируя и считая ненадежной любую

другую априорную информацию. При оценке

надежности оборудования технических

систем это может приводить к большой

переоценке вероятности аварий, если

последние имели место, и к недооценке

— в случае безотказной работы оборудования.

Известно также, что человек недостаточно

охотно меняет уже сложившиеся представления

о вероятностях тех или иных событий под

влиянием вновь поступившей информации.

Если информация не согласуется с его

представлениями, он склонен считать ее

случайной и ненадежной («консерватизм»).

Значительное влияние на оценки людей

оказывают точки отсчета. Когда в

экспериментах людям давали разные

значения вероятности события в качестве

первого приближения и затем просили их

скорректировать, ответы существенно

отличались друг от друга и тяготели к

точкам отсчета (эффект «якоря»).

Исследования показали, что человек, как

правило, недооценивает вероятность

очень вероятных событий и переоценивает

вероятность маловероятных событий.

Одновременно существует гипотеза, что

человек не воспринимает вероятности

порядка 10-6, т.е. когда вероятность

неблагоприятного исхода составляет

один шанс из миллиона.

При оценке вероятностей двух

последовательных независимых событий

люди стремятся установить между ними

связь (иллюзия «Монте-Карло»). При

оценке вероятности совершения одновременно

двух независимых событий люди часто

игнорируют тот факт, что эта вероятность

не может превосходить вероятности

каждого из них в отдельности (Р(А) или

Р(В) больше Р(А и В)).

Значимость последствий. Большую роль

при этом играет то, какие потребности

индивидуума могут быть удовлетворены

в результате осуществления благоприятного

исхода и какую угрозу ему может

представлять неблагоприятный исход.

Негативные последствия могут быть

ранжированы с точки зрения их значимости

для человека. Наиболее значимы последствия,

ставящие под угрозу жизнь и здоровье

человека, далее идут разнообразные

последствия, связанные с семейным

благополучием, карьерой и т.д.

Распределение угрозы во времени и

пространстве. На восприятие риска

оказывает большой влияние характер

распределения негативных последствий

во времени и пространстве. Так, чем ближе

местожительство людей к рисковому

предприятию, тем больше беспокойства

они проявляют. Замечено также, что люди

относятся терпимее к частым, распределенным

во времени, мелким авариям, чем к более

редким катастрофам с большим числом

жертв, даже если суммарные потери в

первом случае гораздо больше, чем во

втором.

Связь между возможными последствиями

и их вероятностями. Опыт деятельности

страховых фирм показывает, что люди

по-разному оценивают степень риска от

ситуаций с возможно малой вероятностью

наступления катастрофических событий

(землетрясения, наводнения) и ситуаций

с большей вероятностью менее значимых

потерь (автопроисшествие). Они активно

пытаются уберечь себя от последних,

например покупкой страховок, и проявляют

безразличие к первым. Психологи объясняют

этот феномен тем, что люди в практической

деятельности стараются абстрагироваться

от маловероятных событий.

Контролируемость ситуации. Возможность

контроля за развитием событий,

использование своих навыков для избежания

негативных последствий оказывает

большое влияние на оценку приемлемости

всей ситуации. Замечено, что люди

предпочитают принимать участие в таких

событиях, где много зависит от их личного

мастерства.

Возможность свободного выбора. Имеются

в виду два различных вида деятельности.

Использование большинства современных

промышленных технологий носит для людей

«обязательный» характер в отличие

от таких видов деятельности, как

употребление сигарет, занятие горнолыжным

спортом и т.п. Замечено, что чем больше

степень добровольности в использовании

той или иной технологии, тем больше

уровень риска, на который согласны идти

люди.

Степень новизны технологии. Общество

проявляет большую терпимость к старым,

хорошо им известным науке и технологиям,

чем к новым, относительно которых у них

мало опыта.

Личностные характеристики лица,

принимающего решения (свойства личности).

Этот фактор оказывает влияние как на

субъективную оценку вероятностей

событий, так и на оценку серьезности

возможных последствий. Он же играет

существенную роль и при оценке ситуации

в целом. Пол, возраст, образование, образ

жизни, эмоциональный настрой, социальные

нормы и обычаи общества, степень доверия

к органам власти, техническим экспертам,

средствам массовой информации и другие

факторы влияют на поведение человека

при оценке уровня риска и безопасности.

ВЫВОД:люди в условиях аварии

проявляют лишь те качества, которые в

них были заложены, развиты и укреплены,

и которые неоднократно можно было

наблюдать до аварии. И ничего более! С

этой точки зрения культура безопасности,

гуманизация технического образования,

воспитание и привитие общечеловеческой

культуры специалисту должны стоять в

одном ряду с развитием техники, и занимать

тем более ответственную позицию, чем

более опасной является та или иная

отрасль техники.

Информационная безопасность в самом широком смысле – это совокупность средств защиты информации от случайного или преднамеренного воздействия. Независимо от того, что лежит в основе воздействия: естественные факторы или причины искусственного характера – владелец информации несет убытки.

Принципы информационной безопасности

- Целостность информационных данных означает способность информации сохранять изначальный вид и структуру как в процессе хранения, как и после неоднократной передачи. Вносить изменения, удалять или дополнять информацию вправе только владелец или пользователь с легальным доступом к данным.

- Конфиденциальность – характеристика, которая указывает на необходимость ограничить доступа к информационным ресурсам для определенного круга лиц. В процессе действий и операций информация становится доступной только пользователям, который включены в информационные системы и успешно прошли идентификацию.

- Доступность информационных ресурсов означает, что информация, которая находится в свободном доступе, должна предоставляться полноправным пользователям ресурсов своевременно и беспрепятственно.

- Достоверность указывает на принадлежность информации доверенному лицу или владельцу, который одновременно выступает в роли источника информации.

Обеспечение и поддержка информационной безопасности включают комплекс разноплановых мер, которые предотвращают, отслеживают и устраняют несанкционированный доступ третьих лиц. Меры ИБ направлены также на защиту от повреждений, искажений, блокировки или копирования информации. Принципиально, чтобы все задачи решались одновременно, только тогда обеспечивается полноценная, надежная защита.

Комплексное решение задач информационной безопасности обеспечивает DLP-система. «СёрчИнформ КИБ» контролирует максимальное число каналов передачи данных и предоставляет ИБ-службе компании большой набор инструментов для внутренних расследований.

Особенно остро ставятся основные вопросы об информационном способе защите, когда взлом или хищение с искажением информации потянут за собой ряд тяжелых последствий, финансовых ущербов.

Созданная с помощью моделирования логическая цепочка трансформации информации выглядит следующим образом:

УГРОЖАЮЩИЙ ИСТОЧНИК ⇒ ФАКТОР УЯЗВИМОСТИ СИСТЕМЫ ⇒ ДЕЙСТВИЕ (УГРОЗА БЕЗОПАСНОСТИ) ⇒ АТАКА ⇒ ПОСЛЕДСТВИЯ

Разновидности угроз информационной безопасности

Угрозой информации называют потенциально возможное влияние или воздействие на автоматизированную систему с последующим нанесением убытка чьим-то потребностям.

На сегодня существует более 100 позиций и разновидностей угроз информационной системе. Важно проанализировать все риски с помощью разных методик диагностики. На основе проанализированных показателей с их детализацией можно грамотно выстроить систему защиты от угроз в информационном пространстве.

Классификация уязвимостей систем безопасности

Угрозы информационной безопасности проявляются не самостоятельно, а через возможное взаимодействие с наиболее слабыми звеньями системы защиты, то есть через факторы уязвимости. Угроза приводит к нарушению деятельности систем на конкретном объекте-носителе.

Основные уязвимости возникают по причине действия следующих факторов:

- несовершенство программного обеспечения, аппаратной платформы;

- разные характеристики строения автоматизированных систем в информационном потоке;

- часть процессов функционирования систем является неполноценной;

- неточность протоколов обмена информацией и интерфейса;

- сложные условия эксплуатации и расположения информации.

Чаще всего источники угрозы запускаются с целью получения незаконной выгоды вследствие нанесения ущерба информации. Но возможно и случайное действие угроз из-за недостаточной степени защиты и массового действия угрожающего фактора.

Существует разделение уязвимостей по классам, они могут быть:

- объективными;

- случайными;

- субъективными.

Если устранить или как минимум ослабить влияние уязвимостей, можно избежать полноценной угрозы, направленной на систему хранения информации.

Объективные уязвимости

Этот вид напрямую зависит от технического построения оборудования на объекте, требующем защиты, и его характеристик. Полноценное избавление от этих факторов невозможно, но их частичное устранение достигается с помощью инженерно-технических приемов, следующими способами:

1. Связанные с техническими средствами излучения:

- электромагнитные методики (побочные варианты излучения и сигналов от кабельных линий, элементов техсредств);

- звуковые варианты (акустические или с добавлением вибросигналов);

- электрические (проскальзывание сигналов в цепочки электрической сети, по наводкам на линии и проводники, по неравномерному распределению тока).

2. Активизируемые:

- вредоносные ПО, нелегальные программы, технологические выходы из программ, что объединяется термином «программные закладки»;

- закладки аппаратуры – факторы, которые внедряются напрямую в телефонные линии, в электрические сети или просто в помещения.

3. Те, что создаются особенностями объекта, находящегося под защитой:

- расположение объекта (видимость и отсутствие контролируемой зоны вокруг объекта информации, наличие вибро- или звукоотражающих элементов вокруг объекта, наличие удаленных элементов объекта);

- организация каналов обмена информацией (применение радиоканалов, аренда частот или использование всеобщих сетей).

4. Те, что зависят от особенностей элементов-носителей:

- детали, обладающие электроакустическими модификациями (трансформаторы, телефонные устройства, микрофоны и громкоговорители, катушки индуктивности);

- вещи, подпадающие под влияние электромагнитного поля (носители, микросхемы и другие элементы).

Случайные уязвимости

Эти факторы зависят от непредвиденных обстоятельств и особенностей окружения информационной среды. Их практически невозможно предугадать в информационном пространстве, но важно быть готовым к их быстрому устранению. Устранить такие неполадки можно с помощью проведения инженерно-технического разбирательства и ответного удара, нанесенного угрозе информационной безопасности:

1. Сбои и отказы работы систем:

- вследствие неисправности технических средств на разных уровнях обработки и хранения информации (в том числе и тех, что отвечают за работоспособность системы и за контроль доступа к ней);

- неисправности и устаревания отдельных элементов (размагничивание носителей данных, таких как дискеты, кабели, соединительные линии и микросхемы);

- сбои разного программного обеспечения, которое поддерживает все звенья в цепи хранения и обработки информации (антивирусы, прикладные и сервисные программы);

- перебои в работе вспомогательного оборудования информационных систем (неполадки на уровне электропередачи).

2. Ослабляющие информационную безопасность факторы:

- повреждение коммуникаций вроде водоснабжения или электроснабжения, а также вентиляции, канализации;

- неисправности в работе ограждающих устройств (заборы, перекрытия в здании, корпуса оборудования, где хранится информация).

Субъективные уязвимости

Этот подвид в большинстве случаев представляет собой результат неправильных действий сотрудников на уровне разработки систем хранения и защиты информации. Поэтому устранение таких факторов возможно при помощи методик с использованием аппаратуры и ПО:

1. Неточности и грубые ошибки, нарушающие информационную безопасность:

- на этапе загрузки готового программного обеспечения или предварительной разработки алгоритмов, а также в момент его использования (возможно во время ежедневной эксплуатации, во время ввода данных);

- на этапе управления программами и информационными системами (сложности в процессе обучения работе с системой, настройки сервисов в индивидуальном порядке, во время манипуляций с потоками информации);

- во время пользования технической аппаратурой (на этапе включения или выключения, эксплуатации устройств для передачи или получения информации).

2. Нарушения работы систем в информационном пространстве:

- режима защиты личных данных (проблему создают уволенные работники или действующие сотрудники в нерабочее время, они получают несанкционированный доступ к системе);

- режима сохранности и защищенности (во время получения доступа на объект или к техническим устройствам);

- во время работы с техустройствами (возможны нарушения в энергосбережении или обеспечении техники);

- во время работы с данными (преобразование информации, ее сохранение, поиск и уничтожение данных, устранение брака и неточностей).

Ранжирование уязвимостей

Каждая уязвимость должна быть учтена и оценена специалистами. Поэтому важно определить критерии оценки опасности возникновения угрозы и вероятности поломки или обхода защиты информации. Показатели подсчитываются с помощью применения ранжирования. Среди всех критериев выделяют три основных:

- Доступность – это критерий, который учитывает, насколько удобно источнику угроз использовать определенный вид уязвимости, чтобы нарушить информационную безопасность. В показатель входят технические данные носителя информации (вроде габаритов аппаратуры, ее сложности и стоимости, а также возможности использования для взлома информационных систем неспециализированных систем и устройств).

- Фатальность – характеристика, которая оценивает глубину влияния уязвимости на возможности программистов справиться с последствиями созданной угрозы для информационных систем. Если оценивать только объективные уязвимости, то определяется их информативность – способность передать в другое место полезный сигнал с конфиденциальными данными без его деформации.

- Количество – характеристика подсчета деталей системы хранения и реализации информации, которым присущ любой вид уязвимости в системе.

Каждый показатель можно рассчитать как среднее арифметическое коэффициентов отдельных уязвимостей. Для оценки степени опасности используется формула. Максимальная оценка совокупности уязвимостей – 125, это число и находится в знаменателе. А в числителе фигурирует произведение из КД, КФ и КК.

Какие источники угрожают информационной безопасности?

Если описывать классификацию угроз, которые обходят защиту информационной безопасности, то можно выделить несколько классов. Понятие классов обязательно, ведь оно упрощает и систематизирует все факторы без исключения. В основу входят такие параметры, как:

1. Ранг преднамеренности совершения вмешательства в информационную систему защиты:

- угроза, которую вызывает небрежность персонала в информационном измерении;

- угроза, инициатором которой являются мошенники, и делают они это с целью личной выгоды.

2. Характеристики появления:

- угроза информационной безопасности, которая провоцируется руками человека и является искусственной;

- природные угрожающие факторы, неподконтрольные информационным системам защиты и вызывающиеся стихийными бедствиями.

3. Классификация непосредственной причины угрозы. Виновником может быть:

- человек, который разглашает конфиденциальную информацию, орудуя с помощью подкупа сотрудников компании;

- природный фактор, приходящий в виде катастрофы или локального бедствия;

- программное обеспечение с применением специализированных аппаратов или внедрение вредоносного кода в техсредства, что нарушает функционирование системы;

- случайное удаление данных, санкционированные программно-аппаратные фонды, отказ в работе операционной системы.

4. Степень активности действия угроз на информационные ресурсы:

- в момент обрабатывания данных в информационном пространстве (действие рассылок от вирусных утилит);

- в момент получения новой информации;

- независимо от активности работы системы хранения информации (в случае вскрытия шифров или криптозащиты информационных данных).

Существует еще одна классификация источников угроз информационной безопасности. Она основана на других параметрах и также учитывается во время анализа неисправности системы или ее взлома. Во внимание берется несколько показателей.

Классификация угроз

| Состояние источника угрозы |

|

| Степень влияния |

|

| Возможность доступа сотрудников к системе программ или ресурсов |

|

| Способ доступа к основным ресурсам системы |

|

| Размещение информации в системе |

|

При этом не стоит забывать о таких угрозах, как случайные и преднамеренные. Исследования доказали, что в системах данные регулярно подвергаются разным реакциям на всех стадиях цикла обработки и хранения информации, а также во время функционирования системы.

В качестве источника случайных реакций выступают такие факторы, как:

- сбои в работе аппаратуры;

- периодические шумы и фоны в каналах связи из-за воздействия внешних факторов (учитывается пропускная способность канала, полоса пропуска);

- неточности в программном обеспечении;

- ошибки в работе сотрудников или других служащих в системе;

- специфика функционирования среды Ethernet;

- форс-мажоры во время стихийных бедствий или частых отключений электропитания.

Для контроля событий в программных и аппаратных источниках удобно использовать SIEM-систему. «СёрчИнформ SIEM» обрабатывает поток событий, выявляет угрозы и собирает результаты в едином интерфейсе, что ускоряет внутренние расследования.

Погрешности в функционировании программного обеспечения встречаются чаще всего, а в результате появляется угроза. Все программы разрабатываются людьми, поэтому нельзя устранить человеческий фактор и ошибки. Рабочие станции, маршрутизаторы, серверы построены на работе людей. Чем выше сложность программы, тем больше возможность раскрытия в ней ошибок и обнаружения уязвимостей, которые приводят к угрозам информационной безопасности.

Часть этих ошибок не приводит к нежелательным результатам, например, к отключению работы сервера, несанкционированному использованию ресурсов, неработоспособности системы. Такие платформы, на которых была похищена информация, могут стать площадкой для дальнейших атак и представляют угрозу информационной безопасности.

Чтобы обеспечить безопасность информации в таком случае, требуется воспользоваться обновлениями. Установить их можно с помощью паков, выпускаемых разработчиками. Установление несанкционированных или нелицензионных программ может только ухудшить ситуацию. Также вероятны проблемы не только на уровне ПО, но и в целом связанные с защитой безопасности информации в сети.

Преднамеренная угроза безопасности информации ассоциируется с неправомерными действиями преступника. В качестве информационного преступника может выступать сотрудник компании, посетитель информационного ресурса, конкуренты или наемные лица. Причин для совершения преступления может быть несколько: денежные мотивы, недовольство работой системы и ее безопасностью, желание самоутвердиться.

Есть возможность смоделировать действия злоумышленника заранее, особенно если знать его цель и мотивы поступков:

- Человек владеет информацией о функционировании системы, ее данных и параметрах.

- Мастерство и знания мошенника позволяют ему действовать на уровне разработчика.

- Преступник способен выбрать самое уязвимое место в системе и свободно проникнуть к информации, стать угрозой для нее.

- Заинтересованным лицом может быть любой человек, как свой сотрудник, так и посторонний злоумышленник.

Например, для работников банков можно выделить такие намеренные угрозы, которые можно реализовать во время деятельности в учреждении:

- Ознакомление сотрудников предприятия с информацией, недоступной для них.

- Личные данные людей, которые не трудятся в данном банке.

- Программные закладки с угрозами в информационную систему.

- Копирование программного обеспечения и данных без предварительного разрешения в личных целях.

- Кража распечатанной информации.

- Воровство электронных носителей информации.

- Умышленное удаление информации с целью скрытия фактов.

- Совершение локальной атаки на информационную систему.

- Отказы от возможного контроля удаленного доступа или отрицание факта получения данных.

- Удаление банковских данных самовольно из архива.

- Несанкционированная коррекция банковских отчетов лицом, не составляющим отчет.

- Изменение сообщений, которые проходят по путям связей.

- Самовольное уничтожение данных, которые повредились вследствие вирусной атаки.

Конкретные примеры нарушения защиты информации и доступа к данным

Несанкционированный доступ – один из самых «популярных» методов компьютерных правонарушений. То есть личность, совершающая несанкционированный доступ к информации человека, нарушает правила, которые зафиксированы политикой безопасности. При таком доступе открыто пользуются погрешностями в системе защиты и проникают к ядру информации. Некорректные настройки и установки методов защиты также увеличивают возможность несанкционированного доступа. Доступ и угроза информационной безопасности совершаются как локальными методами, так и специальными аппаратными установками.

С помощью доступа мошенник может не только проникнуть к информации и скопировать ее, но и внести изменения, удалить данные. Делается это с помощью:

- перехвата косвенных электромагнитных излечений от аппаратуры или ее элементов, от каналов связи, электропитания или сеток заземления;

- технологических панелей регулировки;

- локальных линий доступа к данным (терминалы администраторов системы или сотрудников);

- межсетевых экранов;

- методов обнаружения ошибок.

Из всего разнообразия методов доступа и угроз информации можно условно выделить основные преступления:

- Перехват паролей;

- «Маскарад»;

- Незаконное пользование привилегиями.

Перехват паролей – распространенная методика доступа, с которой сталкивалось большинство сотрудников и тех, кто занимается обеспечением информационной безопасности. Это мошенничество возможно с участием специальных программ, которые имитируют на экране монитора окошко для ввода имени и пароля. Введенные данные попадают в руки злоумышленника, и далее на дисплее появляется сообщение о неправильной работе системы. Затем возможно повторное всплывание окошка авторизации, после чего данные снова попадают в руки перехватчика информации, и так обеспечивается полноценный доступ к системе, возможно внесение собственных изменений. Есть и другие методики перехвата пароля, поэтому стоит пользоваться шифрованием паролей во время передачи, а сделать это можно с помощью специальных программ или RSA.

Способ угрозы информации «Маскарад» во многом является продолжением предыдущей методики. Суть заключается в действиях в информационной системе от лица другого человека в сети компании. Существуют такие возможности реализации планов злоумышленников в системе:

- Передача ложных данных в системе от имени другого человека.

- Попадание в информационную систему под данными другого сотрудника и дальнейшее совершение действий (с предварительным перехватом пароля).

Особенно опасен «Маскарад» в банковских системах, где манипуляции с платежами приводят компанию в убыток, а вина и ответственность накладываются на другого человека. Кроме того, страдают клиенты банка.

Незаконное использование привилегий – название разновидности хищения информации и подрыва безопасности информационной системы говорит само за себя. Именно администраторы наделены максимальным списком действий, эти люди и становятся жертвами злоумышленников. При использовании этой тактики происходит продолжение «маскарада», когда сотрудник или третье лицо получает доступ к системе от имени администратора и совершает незаконные манипуляции в обход системы защиты информации.

Но есть нюанс: в этом варианте преступления нужно перехватить список привилегий из системы предварительно. Это может случиться и по вине самого администратора. Для этого требуется найти погрешность в системе защиты и проникнуть в нее несанкционированно.

Угроза информационной безопасности может осуществляться на умышленном уровне во время транспортировки данных. Это актуально для систем телекоммуникаций и информационных сеток. Умышленное нарушение не стоит путать с санкционированными модификациями информации. Последний вариант выполняется лицами, у которых есть полномочия и обоснованные задачи, требующие внесения изменений. Нарушения приводят к разрыву системы или полному удалению данных.

Существует также угроза информационной безопасности, которая нарушает конфиденциальность данных и их секретность. Все сведения получает третье лицо, то есть посторонний человек без права доступа. Нарушение конфиденциальности информации имеет место всегда при получении несанкционированного доступа к системе.

Угроза защите безопасности информации может нарушить работоспособность компании или отдельного сотрудника. Это ситуации, в которых блокируется доступ к информации или ресурсам ее получения. Один сотрудник создает намеренно или случайно блокирующую ситуацию, а второй в это время натыкается на блокировку и получает отказ в обслуживании. Например, сбой возможен во время коммутации каналов или пакетов, а также угроза возникает в момент передачи информации по спутниковым системам. Их относят к первичным или непосредственным вариантам, поскольку создание ведет к прямому воздействию на данные, находящиеся под защитой.

Выделяют такие разновидности основных угроз безопасности информации в локальных размерах:

- Компьютерные вирусы, нарушающие информационную безопасность. Они оказывают воздействие на информационную систему одного компьютера или сети ПК после попадания в программу и самостоятельного размножения. Вирусы способны остановить действие системы, но в основном они действуют локально;

- «Черви» – модификация вирусных программ, приводящая информационную систему в состояние блокировки и перегрузки. ПО активируется и размножается самостоятельно, во время каждой загрузки компьютера. Происходит перегрузка каналов памяти и связи;

- «Троянские кони» – программы, которые внедряются на компьютер под видом полезного обеспечения. Но на самом деле они копируют персональные файлы, передают их злоумышленнику, разрушают полезную информацию.

Даже защитная система компьютера представляет собой ряд угроз защите безопасности. Поэтому программистам необходимо учитывать угрозу осмотра параметров системы защиты. Иногда угрозой могут стать и безобидные сетевые адаптеры. Важно предварительно установить параметры системы защиты, ее характеристики и предусмотреть возможные пути обхода. После тщательного анализа можно понять, какие системы требуют наибольшей степени защищенности (акцент на уязвимостях).

Раскрытие параметров системы защиты относят к непрямым угрозам безопасности. Дело в том, что раскрытие параметров не даст реализовать мошеннику свой план и скопировать информацию, внести в нее изменения. Злоумышленник только поймет, по какому принципу нужно действовать и как реализовать прямую угрозу защиты безопасности информации.

На крупных предприятиях методами, защищающими информационную безопасность, должна заведовать специальная служба безопасности компании. Ее сотрудники должны искать способы воздействия на информацию и устранять всевозможные прорывы злоумышленников. По локальным актам разрабатывается политика безопасности, которую важно строго соблюдать. Стоит обратить внимание и на исключение человеческого фактора, а также поддерживать в исправности все технические средства, связанные с безопасностью информации.

Наносимый ущерб

Степени и проявления ущерба могут быть разными:

- Моральный и материальный ущерб, нанесенный физическим лицам, чья информация была похищена.

- Финансовый ущерб, нанесенный мошенником в связи с затратами на восстановление систем информации.

- Материальные затраты, связанные с невозможностью выполнения работы из-за перемен в системе защиты информации.

- Моральный ущерб, связанный с деловой репутацией компании или повлекший нарушения взаимоотношений на мировом уровне.

Возможность причинения ущерба есть у лица, которое совершило правонарушение (получило несанкционированный доступ к информации, или произошел взлом систем защиты). Также ущерб может быть нанесен независимо от субъекта, обладающего информацией, а вследствие внешних факторов и воздействий (техногенных катастроф, стихийных бедствий). В первом случае вина ложится на субъекта, а также определяется состав преступления и выносится наказание посредством судебного разбирательства.

Возможно совершение деяния:

- с преступным умыслом (прямым или косвенным);

- по неосторожности (без умышленного причинения вреда).

Ответственность за правонарушение по отношению к информационным системам выбирается согласно действующему законодательству страны, в частности, по уголовному кодексу в первом случае. Если преступление совершено по неосторожности, а ущерб нанесен в малых размерах, то ситуацию рассматривает гражданское, административное или арбитражное право.

Ущербом информационного пространства считаются невыгодные для собственника (в данном случае информации) последствия, связанные с потерей материального имущества. Последствия проявляются в результате правонарушения. Выразить ущерб информационным системам можно в виде уменьшения прибыли или ее недополучения, что расценивается как упущенная выгода.

Главное, вовремя обратиться в суд и выяснить состав преступления. Ущерб нужно классифицировать согласно правовым актам и доказать его в судебном процессе, а еще важно выявить размер деяния личностей, размер их наказания на основе законодательства. Такими преступлениями и безопасностью чаще всего занимается киберполиция или служба безопасности страны в зависимости от объема и значимости вмешательства в информацию.

Этап защиты информации сегодня считается самым актуальным и требуется любому предприятию. Защищать нужно не только ПК, но и все техустройства, контактирующие с информацией. Все данные могут стать оружием в руках злоумышленников, поэтому конфиденциальность современных IT-систем должна находиться на высшем уровне.

Одновременное использование DLP- и SIEM-систем решает задачу защиты данных более эффективно. Испытать программы на практике можно во время бесплатного 30-дневного триала. Узнать детали…

Задержки у атакующей информационную безопасность стороны возможны только в связи с прохождением системы защиты. Абсолютных способов обезопасить себя от угроз не существует, поэтому информационную систему защиты требуется всегда усовершенствовать, поскольку мошенники тоже усовершенствуют свои методики. Пока не придуман универсальный способ, который подходит каждому и дает стопроцентную защиту. Важно остановить проникновение злоумышленников на раннем уровне.

ПОПРОБУЙТЕ «СЁРЧИНФОРМ КИБ»!

Полнофункциональное ПО без ограничений по пользователям и функциональности.

Человеческий фактор в информационной безопасности

Широко признано, что сотрудники организации часто являются слабым звеном в защите своих информационных активов. Информационная безопасность не получила достаточного внимания с точки зрения влияния человеческого фактора.

В этой статье мы фокусируемся на отношении человеческого фактора к информационной безопасности, представляющие человеческие уязвимости, которые могут привести к непреднамеренному вреду организации.

Человеческий фактор оказывает огромное влияние на успех и неудачу усилий по обеспечению и защите предприятий, услуг, систем и информации. Если безопасность системы упускается разработчиком, ИТ-система становится уязвимой, и может быть эксплуатируемой злоумышленником. Атакующие, используя социальную инженерию, пытаются получить конфиденциальную информацию, нацеливаясь на уязвимости людей — то есть, слабые стороны в организации благодаря особенностям и поведению людей.

Цель данной статьи – анализ человеческого фактора в области информационной безопасности, анализ того, как информация понимание безопасности может стать основным инструментом преодоления этих недостатков.

Некоторые факты

Повышенные угрозы информационной технологии привели к новым решениям, ориентированным на технологические средства, в то время как исследования, связанные с человеческим фактором, были ограничены. Организации зачастую игнорируют человеческий фактор. Исследование безопасности от Cisco Systems показало, что пользователи, которые работают дистанционно, все равно будут участвовать в действиях, которые угрожают системе безопасности. Изучение поведения сотрудников показало, что получив подозрительное электронное письмо, 37% не только откроют электронную почту, но и пройдут по ссылке, в то время как 13% откроют прикрепленный файл. Кроме того, после получения обычного письма, 42% переходили по ссылке и предоставляли конфиденциальную информацию, а 30% открывали файл, который предположительно улучшил бы производительность компьютера.

Был проведен опрос среди специалистов по безопасности и ИТ-отделов определить их главные приоритеты в течение следующих нескольких месяцев.

Около 44% респондентов заявили, что их ИТ-отделы и специалисты в области безопасности потратили менее 20% своего времени на ежедневную оперативную безопасность. Еще 32 процента сказали, что они посвятили от 20 до 40 процентов своего времени на безопасность. Только 20 процентов участников выделили значительную часть своей ежедневной и еженедельной административной деятельности для обеспечения безопасности своих систем и сетей.

Человеческие факторы

Человеческие и организационные факторы могут быть связаны с технической информационной безопасностью.

Факторов, влияющие на безопасность компьютера делятся на две категории, а именно человеческий фактор и организационный фактор. Человеческие факторы является важнее других факторов. Они делятся на следующие группы:

- факторы, которые относятся к управлению, а именно рабочая нагрузка и некачественная работа персонала;

- факторы, связанные с конечным пользователем.

Далее мы сосредоточимся на четырех человеческих факторах, которые имеют серьезные последствия для влияния на поведение пользователей.

1. Недостаток мотивации

Многие организации считают, что сотрудников необходимо мотивировать на безопасное поведение с информационными активами, и руководство должно быть в состоянии определить, что мотивирует их персонал.

2. Недостаток осведомленности

Недостаток осведомленности связан с отсутствием общих знаний об атаках. Общие примеры отсутствия осведомленности могут быть следующими: пользователи не знают, как определить шпионские программы и шпионское ПО и как важно указывать надежный пароль. Они не могут защитить себя от кражи личных данных, а также как контролировать доступ других пользователей к их компьютеру.

3. Убеждение

Общими примерами рискованного убеждения являются следующие: пользователи считают, что установка антивирусного программного обеспечения решает их проблемы по защите информации.

4. Неграмотное пользование технологиями

Даже самая лучшая технология не может преуспеть в решении проблем информационной безопасности без непрерывного человеческого сотрудничества и эффективного использования этой технологии. Общие примеры ненадлежащего использования технология заключается в следующем: создание несанкционированной реконфигурации систем, доступ к паролям других, получение недопустимой информации. Риски в области компьютерной безопасности можно классифицировать несколькими способами: превышение привилегий, ошибки и упущения, отказ в обслуживании, социальная инженерия, несанкционированный доступ, хищение личных данных, фишинг, вредоносные программы и несанкционированные копии.

Пример значимости человеческого фактора в обеспечении безопасности на практике

Удачный пример

Результаты внедрения в компании «Почта Банк» системы распознавания лиц, построенной на платформе VisionLabs LUNA.

Биометрические технологии используются «Почта Банком» в процессах аутентификации при доступе персонала банка и партнеров к ресурсам (всего примерно 70 тыс. человек), а также при обслуживании клиентов (которых более 4,5 млн). Охват клиентов — физических лиц стопроцентный. Среди клиентов — юридических лиц использование распознавания лиц реализуется по желанию (примерно 20% из них сегодня отказываются от применения технологии).

В системе задействована база данных с результатами обработки более 10 млн изображений уникальных реальных лиц, которые одновременно используются для обучения самой системы. Один сервер системы в состоянии обрабатывать до 100 обращений в секунду, затрачивая не более 2 секунд на каждое обращение.

Статистика эксплуатации системы за 2016 год:

- предотвращено 4,5 тыс. нарушений с использованием одних и тех же фотографий клиентами с разными именами;

- остановлено 9,2 тыс. потенциально мошеннических действий — обращений по утерянным или украденным паспортам (в том числе с выявлением мошенников по базе данных системы), ошибок персонала при вводе клиентских данных;

- задержано четверо мошенников, пытавшихся использовать поддельные документы;

- предотвращено около 600 попыток использования чужих учетных записей.

Заменив в двухфакторной аутентификации подтверждение через передачу одноразовых паролей по SMS, система распознавания лиц позволила за год сэкономить около 3,5 млн рублей.

Внедренная система, по прогнозам, помогла предотвратить потерю от мошенничества примерно в сумме 1,5 млрд рублей.

За тот же период система позволила сэкономить более 15 тыс. часов рабочего времени сотрудников фронт-линии за счет автоматизации процесса аутентификации 46 тыс. клиентов, изменивших в 2016 году те или иные анкетные данные.

Неудачный пример

5 российских банков в 2016 году подверглись хакерской атаке. Под ударом оказались Сбербанк, Альфа-банк, «Открытие», «ВТБ Банк Москвы» и Росбанк.

По оценке специалистов мощность атак варьировалась от «слабой» до «мощной». Длительность атак составляла от 1 до 12 часов. Некоторые банки

подверглись серии от 2 до 4 атак. Хакеры, организовавшие атаку, использовали ботнет (сеть зараженных устройств), в которую входило 24 000 машин из «Интернета вещей».

Издание Vice сообщило, что за атакой могут стоять «люди, недовольные возможным вмешательством России в выборы президента США».

Избежать данные атаки безусловно невозможно. Свою роль сыграла неосведомленность сотрудников о действиях на данные атаки, что является важным человеческим фактором в работе организации.

Также, руководство организации в свою очередь должно было придерживаться некоторых рекомендаций по средствам защиты:

- Антивирусы (Kaspersky, Symantec, G DATA и др.)

- Защитные сетевые экраны (Entensys, Kerio и др.)

- Специализированные средства защиты от DDoS (Attack Killer, Qrator и др.)

- Технологии защиты от уязвимостей (Appercut, Checkmarx, Fortify и др.)

- Специализированные средства по защите от целевых атак (Attack Killer, FireEye и др.)

Вывод

Существует постоянная битва между хакерами и специалистами по безопасности. К сожалению, непредсказуемость поведения человека может уничтожить самые безопасные информационные системы.

В этой статье была предпринята попытка собрать и четко определить человеческие факторы, вызывающие проблемы безопасности и представить предложения о способах их преодоления. Следствием этого является то, что информационная безопасность является ключом к смягчению угроз безопасности, вызванных человеческими уязвимостями. Организации должны развивать и поддерживать культуру, в которой ценят позитивное поведение в области безопасности. Им необходимо привить свою культуру, чтобы безопасность начиналась и заканчивалась каждым человеком, связанным с их инфраструктурой, их бизнесом и их услугами.

Подборка по базе: Практическая работа 1 Теория государства и права Гураль В.В..doc, Самостоятельная работа по теме 1.4.doc, Самостоятельная работа по теме 1.3.docx, Самостоятельная работа 1.4.doc, Курсовая работа.docx, Самостоятельная работа по теме 1.2.docx, Практическая работа №1.docx, Практическая работа (3).pdf, контрольная работа 1 вариант.rtf, Курсоваяр работа(полная).docx

ЛАБОРАТОРНАЯ РАБОТА

по дисциплине Угрозы информационной безопасности

ОТЧЕТ

ЛАБОРАТОРНАЯ РАБОТА № 1

по дисциплине: «Угрозы информационной безопасности»

Выполнил:

студент группы

Проверил:

Ответы на вопросы.

Вопрос № 1. Как информация подвергается угрозе в процессе ввода, хранения, обработки, вывода и передачи?

При исследовании опыта проектирования отмечается, что информация подвергается угрозе в процессе ввода, хранения, обработки, вывода и передачи.

На аппаратном уровне происходят физические изменения уровней сигналов в цифровых кодах, несущих информацию. При этом наблюдается изменение «1» на «0» или «0» на «1».

На программном уровне, в результате случайных воздействий возможно изменение алгоритма обработки информации, что ведет к непредсказуемым последствиям.

Причинами случайного воздействия могут быть:

• отказы и сбои аппаратуры;

• помехи на линиях связи от воздействий внешней среды;

• ошибки человека как звена системы;

• схемные и схемотехнические ошибки разработчиков;

• структурные, алгоритмические и программные ошибки;

• аварийные ситуации и другие воздействия.

Вопрос № 2. Ошибки человека, приводящие к угрозе информации?

Ошибки человека как звена системы:

• ошибки человека как источника информации,

• неправильные действия работы обслуживающего персонала,

• ошибки человека, как звена принимающего решения.

Ошибки человека делятся на:

• логические (неправильные решения),

• сенсорные (неправильное восприятия оператором информации),

• оперативные, или моторные (неправильная реализация решения)

Вопрос № 3. Перечислите штатные каналы доступа к информации?

Для компьютерных систем характерны следующие штатные каналы доступа к информации:

1. терминалы пользователей;

2. терминал администратора системы;

3. средства отображения информации;

4. средства документирования информации;

5. средства загрузки программного обеспечения в компьютерной системе;

6. носители информации (ОЗУ, ДЗУ, бумажные носители);

7. внешние каналы связи.

Вопрос № 4. Угрозы НСД при использовании нарушителем штатных средств?

Для реализации НСД нарушитель может получить доступ к аппаратуре, программному обеспечению и осуществить хищение, модификацию, разрушение информации:

1. при использовании законными пользователями не по назначению и за пределами своих полномочий всех перечисленных штатных средств;

2. использование посторонними лицами всех перечисленных штатных средств;

а также по техническим каналам через:

1. технологические пульты;

2. внутренний монтаж аппаратуры;

3. линии связи между аппаратными средствами данной компьютерной системы;

4. побочное электромагнитное излучение информации средствами данной компьютерной системы;

5. побочные наводки информации по сети электропитания и заземления аппаратуры;

6. побочные наводки информации на вспомогательных и посторонних коммуникациях;

отходы обработки информации в виде бумажных и магнитных носителей, брошенных в мусорную корзину

При наличии свободного доступа, при отсутствии служебного персонала нарушитель может наблюдать информацию на устройствах отображения, похитить информацию, как на бумажных, так и на магнитных носителях.

Вопрос № 5. Анализ возможных путей доступа к информационным ресурсам?

При анализе возможных путей доступа к информационным процессам следует отметить угрозы, которым могут подвергаться каналы и компьютерные сети. Здесь нарушитель может подключиться на участке В и работать под мнимом шлюзом, контролируя тем самым весь информационный поток и осуществлять как пассивный, так и активный его перехват.

При пассивном перехвате нарушитель следит только за потоком информации, раскрывая содержание сообщений. Нарушитель определяет длину передаваемого сообщения, частоту их передачи с целью анализа потока данных.

При активном перехвате нарушитель имеет возможность модифицировать или вводить дезинформацию (ложное сообщение), задержку сообщений. Подобные нарушения квалифицируется как изменение потока и содержания сообщений.

Пять видов угроз информационным процессам:

1. раскрытие содержания передаваемых сообщений;

2. анализ трафика, позволяющий определить принадлежность отправителя и получателя;

3. изменение потока сообщений, что может привести к нарушению режима работы какого-либо объекта, управляемого удаленным компьютером;

4. неправомерный отказ в представлении услуг;

5. несанкционированное установление соединений.

Все перечисленные определения классификации не противоречат принципу деления на угрозы: модификации и утраты информации.

Социальная инженерия (Social Engineering, SE), то есть манипулирование людьми, которые в данном случае являются важным производственным активом предприятия, с корыстными и подлыми целями, — это сложный предмет для обсуждения. По сути, в этом контексте социальную инженерию можно рассматривать как хакинг человека.

Человек часто становится первым слабым звеном при проведении кибератаки. Исполнитель такой атаки после проведения разведки и изучения своей цели использует полученную информацию для доступа к учетным данным или другим важным сведениям, которые проведут его к защищенным системам и ресурсам. Зачастую злоумышленнику везет, и при минимальных усилиях и еще меньшем риске с его стороны он может узнать учетные данные пользователя просто на основе предположений, что может быть реализовано даже в автоматическом режиме.

Тему социальной инженерии сложно обсуждать, потому что многие пользователи излишне уверены в своих способностях защитить учетные данные и не соблюдают надлежащую «кибергигиену». Это уже привело к нескольким громким нарушениям, о которых можно подробнее прочитать в Интернете.

Манипулирование. Поиск и добыча информации в социальных сетях

Цель, с которой используется социальная инженерия, в плоскости киберугроз определяется как манипулирование человеческим сознанием, направленное на получение идентификационной, финансовой и прочей ценной информации в ходе общения с человеком путем обмана или злоупотребления его доверием. Реализуется это манипулирование, главным образом, посредством использования человеческого интеллекта (здесь применим термин из разведывательной деятельности Human Intelligence, или HUMINT, — агентурное добывание разведывательной информации) и получения данных из открытых источников (термин разведывательной деятельности — Open-Source Intelligence, или OSINT). Эти же методы применяют спецслужбы для сбора разведывательных данных о явном или потенциальном противнике.

Примерно 80% всех кибератак начинаются с действий, основанных на социальной инженерии. Эти первые атаки принимают множество форм, наиболее распространенной из которых являются фишинговые рассылки. Данный метод очень сложный, но в то же время весьма эффективный. Не заходя слишком далеко, чтобы избежать риска, хакеры могут получить реальные результаты, так как люди с плохой кибергигиеной легко подвержены риску «взлома», причем неоднократного. Люди редко учатся на своих ошибках, а тем более на чужих.

Еще одно весьма плодородное поле для сбора самой разной информации — это социальные сети. Помимо того, что они влияют на мнение и поведение людей, было доказано, что пользовательские данные могут быть добыты и использованы для создания профилей, которые предоставляют злоумышленникам изобилие самой разной скрытой и открытой информации, которую можно использовать для получения учетных данных или для того, чтобы скомпрометировать человека как производственный актив, вынудив его выдать нужные сведения.

Когнитивное искажение

Когнитивные искажения и социальные предубеждения играют большую роль в успешном взломе человека. В качестве примера приведем хорошо работающий против предприятий когнитивный феномен, известный как эффект Даннинга — Крюгера. В его основе лежит метакогнитивное искажение, которое заключается в том, что люди, имеющие низкий уровень квалификации, делают ошибочные выводы, принимают неудачные решения и при этом неспособны осознать свои ошибки в силу низкого уровня своей квалификации и общего понимания происходящего. И поскольку некомпетентный персонал не знает, что он некомпетентен, это приводит к иллюзорному восприятию ими самих себя как компетентных, и в итоге такого члена команды легко скомпрометировать путем манипуляции.

Работники с когнитивным сдвигом, как правило, не следуют инструкциям и плохо воспринимают критику, что влечет за собой целый ряд побочных эффектов. Они легко поддаются лести или чувству зависти, так что воздействие на них с упором на эти болевые центры помогает дискредитировать их и получить нужную информацию. Найти такого «обиженного» и «открыть ему глаза», как правило, не проблема. Эти уязвимости предлагают хакерам очень плодотворную почву для атаки, особенно в социальных сетях. Социальные предрассудки дают «бездонные» возможности для компрометирования персонала с соответствующими склонностями. И хотя ни один из этих методов манипуляции не является чем-то новым (они веками использовались для получения и удержания власти), теперь, когда наградой манипулятора могут стать ценные активы и критическая инфраструктура предприятия, последствия могут быть просто катастрофическими.

Методы кибератак

Атаки, основанные на социальной инженерии, это одна из самых опасных угроз кибербезопасности. Исполнители таких атак используют социальную инженерию для нападения на системы, в которых они не могут найти каких-либо технических уязвимостей. Считается, что эти атаки можно обнаружить, но невозможно на 100% предотвратить. Есть несколько типов таких атак с использованием разных методов, но при этом они следуют общему сценарию и делятся на похожие фазы. Наиболее распространенная схема атаки через человека включает четыре этапа:

- Рекогносцировка (RECON): сбор информации (разведка).

- Ловушка (HOOK): развитие отношений с целью, жертву необходимо «поймать на крючок» (поэтому в английской терминологии используется слово hook).

- Эксплуатация уязвимости (EXPLOIT): использование информации и/или отношений.

- Выход (EXIT): отступление, при котором хакер пытается скрыть или оставить крайне мало признаков нападения.

Этапы кибератаки показаны на диаграмме (рисунок). В данном случае атака через представителя персонала предприятия происходит по принципу «убийственная цепочка» (kill chain) [1].

Рисунок. Этапы кибератаки типа «убийственная цепочка»

Атаки с использованием социальной инженерии могут строиться не только на человеке, но и на компьютере. В первом случае требуется, чтобы злоумышленник для получения информации взаимодействовал с жертвой напрямую, и поэтому в один и тот же момент не может быть атакована более чем одна жертва. При направленности на компьютер, а не конкретного человека, за очень короткое время могут быть атакованы тысячи жертв. В качестве примера таких компьютерных атак можно привести фишинговые электронные письма.

Технические, социальные и физические атаки

В зависимости от того, каким образом совершаются атаки, их можно разделить на три категории: технические, социальные и физические. Технические атаки обычно проводятся через социальные сети или веб-сайты, предназначенные для сбора информации. Социальные атаки основываются на отношениях с жертвой и используют ее предубеждения и воздействие на ее эмоции. Физические атаки включают такие действия, как dumpster diving (букв. «погружение в мусорное ведро», может действительно подразумевать исследование содержимого мусорных контейнеров), shoulder surfing (букв. «серфинг на плечах», подсматривание через плечо) или прямое воровство. Физические атаки, для того чтобы дезориентировать жертву и, сыграв на ее растерянности, украсть учетные данные или получить доступ к защищенным областям, часто реализуются в сочетании с социальными атаками.

Наконец, атаки могут быть определены как прямые или косвенные. В первом случае требуется, чтобы злоумышленник контактировал со своей жертвой, причем часто — физически (зрительный контакт, разговор и присутствие на работе или в личном (в том числе домашнем) пространстве жертвы). Такие атаки включают фактическую кражу документов или злоупотребление доверием. Причем обман жертвы может как быть разовым, так и продолжаться долгое время. Прямые атаки часто осуществляются через телефонные звонки: как, например, фальшивые звонки из налоговой службы или банка.

При косвенных атаках злоумышленнику необязательно вступать в контакт со своими жертвами. Примерами таких кибератак могут служить вредоносные программы, распределенная атака на отказ в обслуживании (distributed denial of service, DDoS), фишинг, программы-вымогатели, обратная социальная инженерия и т. д.

Пять наиболее распространенных типов атак

Средства и методы социальной инженерии используются во многих вариантах атак. Все они основаны на человеческих слабостях, среди которых любопытство, нужда, жадность, обида и т. д. Опытный злоумышленник способен провести исследование и подготовить атаку с учетом слабых сторон и уязвимостей предполагаемой жертвы. Рассмотрим пять наиболее распространенных типов атак.

Фишинг

Фишинг (phishing), считающийся самой распространенной атакой на основе социальной инженерии, получил свое название от практики телефонного мошенничества (phone phreaking), целью которого было использовать телефонную сеть для получения острых ощущений и бесплатных телефонных звонков. Злоумышленник как бы бросал наживку и смотрел, кто или что клюнет. Хотя термин «фишинг» до сих пор используется для описания мошеннических телефонных звонков, самым широким полем деятельности для таких хакеров стала электронная почта. По оценкам, более 80% успешных установок вредоносных программ происходит именно таким путем.

Можно выделить несколько форм фишинга:

- Точечный фишинг (англ. spear fishing — букв. «фишинг дротиком») — целевая атака на одного человека или объект.

- «Охота на китов» (англ. whaling) — фишинг-мошенничество против высокопоставленных должностных лиц, жертв с высокой ценностью. Направлено на получение банковских конфиденциальных данных клиентов, являющихся сотрудниками высшего звена управления (президент, вице-президент и т. п.), с целью хищения денег.

- «Вишинг» (англ. vishing). В отличие от фишинга, в сообщении содержится просьба не зайти на сайт, а позвонить на городской телефонный номер. Тем, кто позвонил на него, зачитывается речь с просьбой сообщить конфиденциальные данные.

- «Смишинг» (англ. SMShishing — от «SMS» и «фишинг») — вид фишинга с использованием SMS. Мошенники отправляют жертве SMS-сообщение, содержащее ссылку на фишинговый сайт и мотивирующее ее туда зайти. Как вариант, жертве предлагается отправить в ответном SMS-сообщении конфиденциальную информацию, касающуюся платежных реквизитов или персональных параметров доступа на информационно-платежные ресурсы в сети Интернет.

Этот список можно продолжить. Если злоумышленник провел тщательную разведку намеченной цели, то фишинг может быть очень эффективным, поскольку его трудно обнаружить и смягчить последствия.

Претекстинг

Претекстинг (англ. Pretexting) — это искусство создания поддельных убедительных сценариев, которые заставляют жертву доверять злоумышленнику и почти охотно предоставлять доступ к своей личной информации или к учетным данным. Злоумышленники используют разведданные с открытым исходным кодом (OSINT), то есть информацию, которую легко найти в опубликованных документах, в Интернете и, в частности, в социальных сетях. Предлог для обращения может принимать много форм: предложение работы, общения или секса, чего-то бесплатного за небольшую плату. Эти махинации стары как мир.

Наиболее известным претекстингом является так называемая «афера 419», названная так по разделу 419 нигерийского уголовного кодекса, который нарушают мошенники. Жертве якобы предоставляется возможность участвовать в получении наследства, в выигрыше в лотерею или какой-то другой ерунде; нужно только отправить деньги, чтобы помочь автору письма получить награду. Хотя этот вид жульничества возник в Нигерии, сейчас есть много его вариантов и в других странах, так что стоит их остерегаться.

Приманка

Атаки, называемые «приманкой» (baiting), используют жадность жертвы и ее любовь к «халяве»: ей предлагают что-то бесплатное, если она нажмет на ссылку на веб-сайте. В отличие от кликбейта, который направлен на повышение посещаемости страницы и увеличение количества просмотров рекламы, через «приманки» мошенники пытаются установить вредоносные программы на компьютер жертвы. Пример такого типа кибератаки — невинно выглядящие сайты, предлагающие бесплатную таблицу для финансового планирования. Поскольку электронная таблица загружает и программу обратной оболочки, она дает злоумышленнику доступ ко всему, что есть у жертвы. Бесплатные фильмы, музыка и порнография — все они могут использоваться в качестве носителей для доставки вредоносных программ.

Еще одним вариантом «приманки» является использование зараженных USB-накопителей, оставленных на столике в кафе или на автостоянке. Неопытные пользователи подбирают их из любопытства и подключают к своим компьютерам. Этот метод установки был использован для внедрения червя Stuxnet на секретный иранский ядерный объект, который не был подключен к внешней сетевой связи. Червь Stuxnet, пусть и на короткое время, но смог остановить иранскую ядерную программу.

Метод quid pro quo

Атака quid pro quo («услуга за услугу»), подобно «приманке», предлагает жертве выгоду за предоставление информации, например вознаграждение, подарок или бесплатное обслуживание. Этот метод особенно эффективен в социальных сетях. Одна из распространенных атак такого вида — мошенническое действие со стороны ИТ-персонала. Эти атаки не очень сложные и часто выполняются на лету, то есть жертвы выбираются случайным образом. Одно исследование, проведенное в Великобритании несколько лет назад, показало, что люди, наугад остановленные в метро, могут выдавать свои пароли за плитку шоколада, дешевую ручку или какую-нибудь другую безделушку.

Tailgating