Проблемы и угрозы биометрической идентификации

Время на прочтение

6 мин

Количество просмотров 24K

В 2018 году в России вступил в действие закон о биометрической идентификации. В банках идёт внедрение биометрических комплексов и сбор данных для размещения в Единой биометрической системе (ЕБС). Биометрическая идентификация даёт гражданам возможность получать банковские услуги дистанционно. Это избавляет их от очередей и технически позволяет «посетить банк» в любое время суток.

Удобства дистанционной идентификации по фотографии или голосу по достоинству оценили не только клиенты банков, но и киберпреступники. Несмотря на стремление разработчиков сделать технологию безопасной, исследователи постоянно сообщают о появлении новых способов обмана таких систем.

Так может, не стоит соглашаться на предложение приветливого операциониста пройти биометрическую идентификацию в отделении банка? Или всё-таки воспользоваться преимуществами новой технологии? Разбираемся в этом посте.

В чём проблема?

У биометрической идентификации есть особенности, которые отличают её от привычной пары логин/пароль или «безопасной» 2FA:

- Биометрические данные публичны. Можно найти фотографии, видео- и аудиозаписи практически любого жителя планеты Земля и использовать их для идентификации.

- Невозможно заменить лицо, голос, отпечатки пальцев или сетчатку с той же лёгкостью, как пароль, номер телефона или токен для 2FA.

- Биометрическая идентификация подтверждает личность с вероятностью, близкой, но не равной 100%. Другими словами, система допускает, что человек может в какой-то степени отличаться от своей биометрической модели, сохранённой в базе.

Поскольку биометрические данные открывают не только турникеты в аэропортах, но и банковские сейфы, хакеры и киберпреступники всего мира усиленно работают над способами обмана систем биометрической идентификации. Каждый год в программе конференции по информационной безопасности BlackHat неизменно присутствуют доклады, связанные с уязвимостями биометрии, но практически не встречается выступлений, посвящённых разработке методов защиты.

В качестве основных проблем, связанных с биометрической идентификацией, можно выделить фальсификацию, утечки и кражи, низкое качество собранных данных, а также многократный сбор данных одного человека разными организациями.

Фальсификация

Публикации, связанные с различными способами обмана систем биометрической идентификации, часто встречаются в СМИ. Это и отпечаток пальца министра обороны Германии Урсулы фон дер Ляйен, изготовленный по её публичным фотографиям, и обман Face ID на iPhone X с помощью маски, нашумевшая кража 243 тысяч долларов с помощью подделанного нейросетью голоса генерального директора, фальшивые видео со звёздами, рекламирующими мошеннические выигрыши, и китайская программа ZAO, которая позволяет заменить лицо персонажа видеоролика на любое другое.

Чтобы биометрические системы не принимали фотографии и маски за людей, в них используется технология выявления «живости» — liveness detection — набор различных проверок, которые позволяют определить, что перед камерой находится живой человек, а не его маска или фотография. Но и эту технологию можно обмануть.

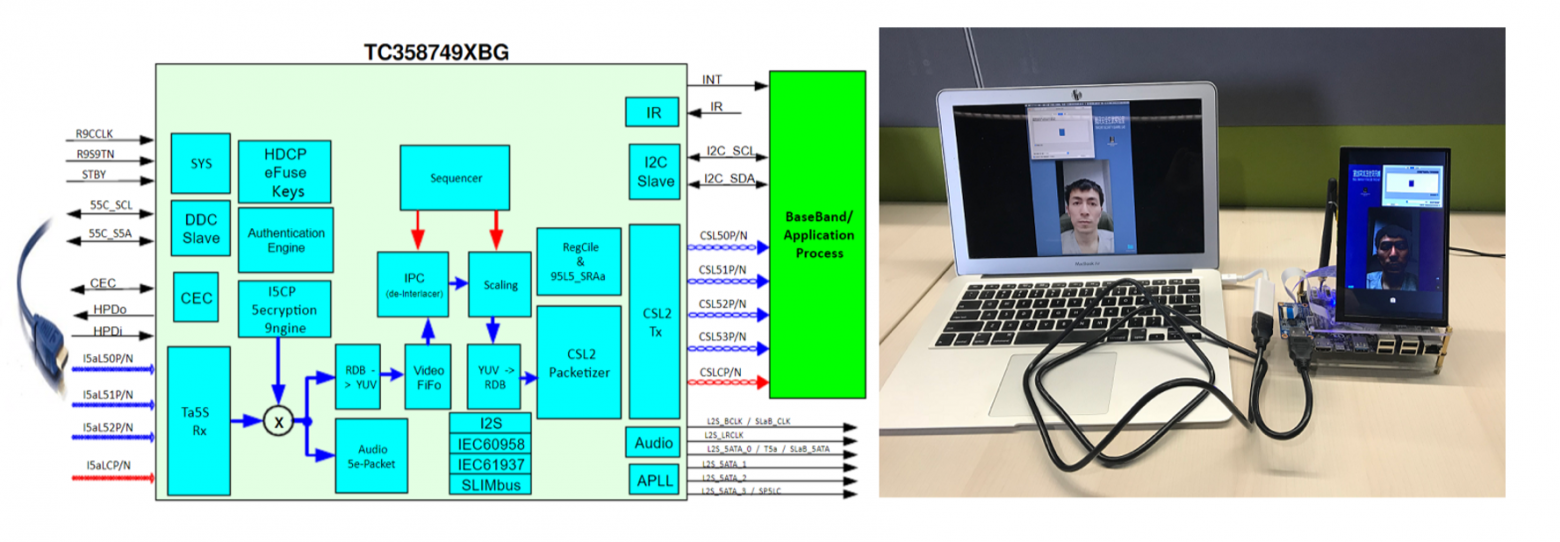

Внедрение фальшивого видеопотока в биометрическую систему. Источник

В представленном на BlackHat 2019 докладе «Biometric Authentication Under Threat: Liveness Detection Hacking» сообщается об успешном обходе liveness detection в Face ID с помощью очков, надетых на спящего человека, внедрения поддельных аудио- и видеопотоков, и других способов.

X-glasses — очки для обмана liveness detection в Face ID. Источник

Для удобства пользователей, Face ID срабатывает, если человек надел солнцезащитные очки. При этом количество света в глазах уменьшается, поэтому система не может построить качественную 3D-модель области вокруг глаз. По этой причине, обнаружив очки, Face ID не пытается извлечь 3D-информацию о глазах и представляет их в виде абстрактной модели — чёрной области с белой точкой в центре.

Качество сбора данных и ложные распознавания

Точность идентификации сильно зависит от качества биометрических данных, сохранённых в системе. Чтобы обеспечить достаточное для надёжного распознавания качество, необходимо оборудование, которое работает в условиях шумных и не слишком ярко освещённых отделений банков.

Дешёвые китайские микрофоны позволяют записать образец голоса в неблагоприятных условиях, а бюджетные камеры — сделать фото для построения биометрической модели. Но при таком сценарии значительно возрастает количество ложных узнаваний — вероятность того, что система примет одного человека за другого, с близким по тональности голосом или сходной внешностью. Таким образом, некачественные биометрические данные создают больше возможностей для обмана системы, которыми могут воспользоваться злоумышленники.

Многократный сбор биометрии

Некоторые банки начали внедрение собственной биометрической системы раньше, чем заработала ЕБС. Сдав свою биометрию, человек считает, что может воспользоваться новой технологией обслуживания в других банках, а когда выясняется, что это не так, сдаст данные повторно.

Ситуация с наличием нескольких параллельных биометрических систем создаёт риск, что:

- У человека, дважды сдавшего биометрию, скорее всего, уже не вызовет удивления предложение повторить эту процедуру и в будущем он может стать жертвой мошенников, которые будут собирать биометрию в своих преступных целях.

- Чаще будут происходить утечки и злоупотребления, поскольку увеличится количество возможных каналов доступа к данным.

Утечки и кражи

Может показаться, что утечка или кража биометрических данных — настоящая катастрофа для их владельцев, но, в действительности, всё не так плохо.

В общем случае биометрическая система хранит не фотографии и записи голоса, а наборы цифр, характеризующие личность — биометрическую модель. И теперь поговорим об этом подробнее.

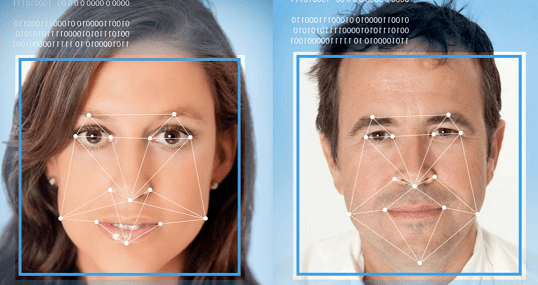

Для построения модели лица система находит опорные антропометрические точки, определяющие его индивидуальные характеристики. Алгоритм вычисления этих точек отличается от системы к системе и является секретом разработчиков. Минимальное количество опорных точек — 68, но в некоторых системах их количество составляет 200 и более.

По найденным опорным точкам вычисляется дескриптор — уникальный набор характеристик лица, независимый от причёски, возраста и макияжа. Полученный дескриптор (массив чисел) и представляет собой биометрическую модель, которая сохраняется в базе данных. Восстановить исходное фото по модели невозможно.

Для идентификации пользователя система строит его биометрическую модель и сравнивает с хранящимся в базе дескриптором.

Из принципа построения модели имеются важные следствия:

- Использовать данные, похищенные из одной биометрической системы для обмана другой — вряд ли получится из-за разных алгоритмов поиска опорных точек и серьёзных различий в результирующей модели.

- Обмануть систему с помощью похищенных из неё данных тоже не получится — для идентификации требуется предъявление фотографии или аудиозаписи, по которой уже будет проведено построение модели и сравнение с эталоном.

Даже если база хранит не только биометрические модели, но и фото и аудио, по которым они построены, обмануть систему с их помощью «в лоб» нельзя: алгоритмы проверки на «живость» считают ложными результаты с полным совпадением дескрипторов.

Методы проверки liveness для лицевой и голосовой модальности.

Источник: Центр речевых технологий

Таким образом, использование утекших биометрических данных не поможет киберпреступникам быстро получить материальную выгоду, а значит, они с большей вероятностью будут искать более простые и надёжные способы обогащения.

Как защититься?

Вступившая в действие 14 сентября 2019 года директива Евросоюза PSD2, также известная как Open Banking, требует от банков внедрения многофакторной аутентификации для обеспечения безопасности удалённых транзакций, выполняемых по любому каналу. Это означает обязательное использование двух их трёх компонентов:

- Знания — какой-то информации, известной только пользователю, например, пароля или контрольного вопроса.

- Владения — какого-то устройства, которое имеется только у пользователя, например, телефона или токена.

- Уникальности — чего-то неотъемлемого, присущего пользователю и однозначно идентифицирующего личность, например, биометрических данных.

Эти три элемента должны быть независимыми так, чтобы компрометация одного элемента не влияла на надёжность других.

Применительно к банковской практике это означает, что проведение операций по биометрическим данным должно обязательно сопровождаться дополнительными проверками с помощью пароля, токена или PUSH/SMS-кодов.

Использовать или нет?

У биометрической аутентификации имеются большие перспективы, однако опасности, которые приходят в нашу жизнь вместе с ними, выглядят весьма реалистично. Разработчикам систем и законодательным органам стоит изучить результаты новейших исследований уязвимостей биометрических систем и оперативно доработать как решения по идентификации, так и нормативные акты, регулирующие их работу.

Банкам необходимо принять во внимание ситуацию с deepfakes и другими способами обмана биометрических систем, используя сочетание традиционных способов идентификации пользователя с биометрическими: пароли, 2FA и usb-токены всё ещё могут принести пользу.

С клиентами банков ситуация сложная. С одной стороны, биометрическая идентификация разрабатывалась для их удобства как попытка расширить возможности для получения банковских услуг в любое время с минимальными формальностями. С другой — в случае успешной атаки рискуют своими деньгами именно они, а регуляторы и разработчики биометрических систем ответственности за взломы не несут.

В связи с этим, логичная рекомендация клиентам банков — не торопиться со сдачей биометрических данных, не обращать внимание на агрессивные призывы. Если же без биометрической идентификации никак не обойтись, то используйте её совместно с многофакторной аутентификацией, чтобы хотя бы частично снизить риски.

В прошлой статье мы рассказывали о самых крупных утечках данных из биометрических Big Data систем в России и за рубежом. Сегодня рассмотрим характерные уязвимости биометрии: естественные ограничения методов идентификации личности с помощью машинного обучения (Machine Learning, ML) и целенаправленные атаки.

2 главные уязвимости биометрических Big Data систем на базе Machine Learning

Прежде всего отметим, что для биометрических систем характерны те же факторы возникновения рисков, как и для любого Big Data проекта. В частности, здесь мы анализировали, почему случаются утечки данных: в основном, виноваты люди (сторонние хакеры или внутренние пользователи), инфраструктурные проблемы, уязвимости программного обеспечения или сторонние сервисы. Однако, помимо этих причин, биометрии свойственны специфические проблемы, непосредственно связанные с самими алгоритмами распознавания личности на базе методов машинного обучения. Поэтому их называют естественными ограничениями биометрических методов идентификации. При этом могут возникнуть ошибки 1-го и 2-го родов по матрице ошибок (confusion matrix) [1]:

- ложное соответствие из-за вторжения злоумышленника, который сумел обмануть ML-алгоритмы распознавания, выдав себя за другого пользователя – вариант False Positive (ложноположительное решение, FP), ошибка 1-го рода;

- ложное несоответствие и отказ в обслуживании, когда ML-модель не смогла распознать легитимного пользователя, не найдя в базе подходящего цифрового шаблона для представленных биометрических персональных данных (БПД) – вариант False Negative (ложноотрицательное решение, FN), ошибка 2-го рода.

Ошибка 2-го рода, в основном, связана с качеством алгоритмов распознавания и/или качеством входных данных. А ошибки 1-го рода, как правило, возникают вследствие атаки подделки, когда фальсифицируется биометрическая черта, используемая в ML-алгоритмах. Например, искусственный палец с нужными отпечатками, трехмерная маска лица или даже реальная часть тела легитимного пользователя, отрезанная от него [1]. Именно такой инцидент произошел с владельцем премиального автомобиля в Малайзии в 2005 году, которого покалечили преступники при попытке угнать его машину [2]. Впрочем, злоумышленники успешно применяют и менее травматичные способы изготовления поддельных биометрических носителей. В частности, хакеры имитируют нужные отпечатки пальцев с помощью силиконовых пленок, графитового порошка и суперклея, а фото лица – гипсовыми копиями головы и масками. Такие методы позволяют обмануть простые биометрические системы идентификации в смартфонах с не слишком сложными ML-алгоритмами и/или не самыми чувствительными датчиками [3].

На самом деле оба варианта ложных срабатываний весьма нежелательны, т.к. влекут за собой неправомерные действия с информацией (в случае FP) или недовольство пользователя (в случае FN), что приводит к репутационным потерям и увеличивает вероятность оттока клиента (Churn Rate).

Как оценить качество распознавания: FAR, FRR и другие метрики биометрии

Для оценки качества распознавания в биометрических системах используются следующие коэффициенты [2]:

- ложного приема (FAR, False Acceptance Rate) – вероятность ложной идентификации, когда ошибочно признается подлинность пользователя, не зарегистрированного в системе;

- ложного совпадения (FMR, False Match Rate) – вероятность того, что входной образец неверно сравнивается с несоответствующим шаблоном в базе данных;

- ложного отклонения (FRR, False Rejection Rate) – вероятность того, что система биоидентификации не признает подлинность зарегистрированного в ней пользователя;

- ложного несовпадения (FNMR, False Non Match Rate) – вероятность ошибки в определении совпадений между входным образцом и соответствующим шаблоном из базы данных;

- отказа в регистрации (FER, Failure to Enrol Rate)– вероятность того, что система не сможет создать шаблон из входных биометрических данных из-за их низкого качества или других помех;

- ошибочного удержания (FTC) – вероятность того, что система не способна определить корректно представленные БПД.

Для количественного расчета вышеперечисленных коэффициентов составляется матрица ошибок распознавания личности по биометрическим данным.

|

Шаблон БПД |

Реальные БПД |

|

|

+ |

— |

|

|

+ |

True Positive (истинно-положительное решение): реальные БПД соответствуют шаблону, положительное решение ML-модели распознавания |

False Positive (ложноположительное решение): ошибка 1-го рода, ML-модель ошибочно идентифицировала личность, распознав реальные БПД соответствующими шаблону другого человека Подсчет коэффициентов FAR, FMR |

|

— |

False Negative (ложноотрицательное решение): ошибка 2-го рода – ML-модель не смогла идентифицировать личность, не распознавав БПД, т.е. не нашла для них соответствующего шаблона Подсчет коэффициентов FRR и FNMR |

True Negative (истинно-отрицательное решение): в базе шаблонов отсутствуют представленные БПД, ML-модель не смогла распознать и идентифицировать незарегистрированного пользователя, что абсолютно корректно |

Какая биометрия самая эффективная: анализ метрик и факторов

Как мы уже рассказывали, биометрические системы на базе Machine Learning работают не по принципу однозначного соответствия представленных БПД ранее сохраненному шаблону. Обычно сравнивающий алгоритм принимает решение о соответствии данных на степени близости представленных образцов к шаблону. Поэтому разработчики ML-модели распознавания стремятся найти баланс между показателями FAR и FRR, варьируя значение этой дельты (порога) близости данных. Например, при уменьшении порога будет меньше ложных несовпадений, но больше ложных приёмов. А высокий порог уменьшит FAR, но увеличит FRR. Для определения этого баланса используют коэффициент EER, при котором ошибки приёма и отклонения эквивалентны и возникают с равной степени вероятности. Считается, что системы с низким EER более точны. Также стоит отметить тенденцию роста чувствительности биометрических приборов, что уменьшает FAR, но увеличивает FRR [2].

Однако, при одинаковом значении FAR более качественной будет та биометрия, у которой FRR меньше. От значений FAR и FRR зависит, с каким количеством пользователей система будет эффективно работать, не раздражая своими ошибками. Это число обычно обратно пропорционально квадратному корню из анализируемого параметра. Например, при FAR, равном 0,01%, и допустимом уровне ошибок не более 1 в день, биометрическую систему целесообразно применять в компаниях со штатом до 100 человек [4]. А вводимая с 2018 года в России единая биометрическая система (ЕБС) предполагает точность распознавания 1 к 10 000 000, т.е. на 10 миллионов случаев возможна одна единственная ошибка распознавания. При этом для идентификации личности ЕБС использует 2 биометрических параметра: трехмерное сканирование лица и голос.

Стоит помнить, что успешность распознавания, а, следовательно, показатели FAR, FRR и прочие метрики оценки эффективности биометрической системы, зависят от характера и количества используемых данных. Разумеется, более надежны многофакторные системы, которые используют сочетание нескольких биометрических параметров, например, рисунок вен на ладонях, особенности радужной оболочки глаз и походки. Однако, такой комплексный подход увеличивает сложность и, соответственно, стоимость реализации. Кроме того, при выборе биометрических методов следует учитывать контекст применения и условия эксплуатации такой Big Data системы [5]. Как сделать это на практике, мы расскажем в следующей статье. Также поговорим про то, как разные биометрические методы отличаются друг от друга. В частности, рассмотрим, насколько будет быстрым и устойчивым к фальсификации определение личности по отпечаткам пальцев, ладоней или изображениям лица и глаз. Еще коснемся некоторых «экзотических» способов идентификации личности: по запахам, сердцебиению и внутренним вибрациям.

А о том, чем выгодна цифровизация процессов на базе биометрических систем машинного обучения и другие вопросы информационной безопасности больших данных, вы узнаете на наших образовательных курсах в лицензированном учебном центре обучения и повышения квалификации ИТ-специалистов (менеджеров, архитекторов, инженеров, администраторов, Data Scientist’ов и аналитиков Big Data) в Москве:

- BDAM: Аналитика больших данных для руководителей

- DSEC: Безопасность озера данных Hadoop

Источники

- https://www.osp.ru/os/2012/10/13033122/

- https://ru.wikipedia.org/wiki/Биометрия

- https://habr.com/ru/company/globalsign/blog/435978/

- https://ai-news.ru/2018/11/ne_v_brov_a_v_glaz_kak_rabotaet_biometriya.html

- http://www.techportal.ru/security/biometrics/tekhnologii-biometricheskoy-identifikatsii/

Обзор типичных проблем с распознаванием в биометрических системах

Случаются ситуации, когда после установки биометрической системы, предназначенной для контроля доступа, учета рабочего времени, информационной безопасности, с ростом количества персонала или с возрастом системы или при увеличении ее масштаба мы сталкиваемся с большим или увеличивающимся количеством ошибок в распознавании людей по их биометрическим характеристикам.

Обычному пользователю при этом трудно разобраться в чем причина такого поведения, а производитель биометрического оборудования утверждает, что а) у все все хорошо, б) что биометрическая технология априори является вероятностной и необходимо учитывать это обстоятетельство при ее использовании.

На самом деле указанные производителем факторы имеют обычно не самое существенное значение, ведь система имеет определенное распространение и отзывы, и реально имеет место какое-то нарушение в работе системы, которое трудно отследить.

Мы постарались собрать в данной статье все известные причины плохой идентификации людей — ложного срабатывания, плохого распознавания с целью помочь пользователям биометрических систем разобраться и принять меры.

Типичные проблемы распознавания в биометрических системах

| Проблема | Возможная причина | Диагностика и исправление |

| Отказы при распознавании на терминалах* | Неправильно прикладывается биометрический идентификатор (отпечаток пальца, лицо, вены, радужная оболочка глаза) | Необходимо проинструктировать персонал для правильной регистрации данных и событий |

| Завышен порог сравнения в устройствах | Для небольшого количества людей можно снизить пороги идентификации. Дополнительно можно провести разграничение доступа и уменьшить количество отпечатков в памяти терминала. | |

| Биометрический идентификатор (отпечаток пальца, лицо, вены, радужная оболочка глаза) конкретных людей плохо распознаются |

|

|

| Параметры настольного сканера отличаются от параметров сканеров на терминалах (расположение, условия прикладывания) | Провести регистрацию проблемных пальцев с использованием регистрации на терминале или повторно перерегистрировать пальцы на сканере | |

| Неисправный настольный сканер. Проблемы с изображением отпечатка пальца при сканировании с помощью настольного сканера | Замена/ремонт сканера | |

| Ошибочное распознавание | Если разные сотрудники проходят все время за какого-то одного человека, то возможен сбой биометрических данных. | Необходимо перерегистрировать отпечатки пальцев человека, за которого происходит распознавание. |

| Если один и тот же сотрудник проходит все время за другого, то возможно произошла неправильная регистрация биометрических данных | Убедиться, что биометрические данные регистрируются на соответствующего сотрудника. Провести очистку данных и повторную запись данных в терминалы. | |

| В терминалах присутствуют сторонние записи от предыдущих систем и баз данных, к которым он был ранее подключен | Провести удаление сотрудников из терминалов и проверить состояние терминалов. Должно быть 0 сотрудников. Провести повторную запись данных в терминалы. | |

| Занижены параметры распознавания на терминале | Повысить требования к распознаванию на терминале (будет больше отказов) | |

| Ошибка распознавания находится в пределах вероятности** и возникает часто из-за большого количества данных в устройстве. | Провести разграничение прав доступа и уменьшить количество персонала в терминалах. | |

| Проблемы с терминалом | Сравнить распознавание и настройки на других терминалах. Замена/ремонта терминала. | |

| Проблемы с устройством регистрации биометрических данных | Необходимо провести проверку и замену. | |

| Идентификация успешна, а замок не открывается | Некорректно установлены права доступа | Установить сотрудникам права доступа, таким образом, что бы они могли открывать дверь. |

| Не работает реле управления замком | Проверить реле. Провести ремонт/замену терминала. |

- *) терминал — сетевое биометрическое устройство идентификации с автономной памятью и процессором.

- **) необходимо понимать, что в случае, когда производитель указывает, что ошибка 1 на 1 000 000, а в базе данных устройства 1000 человек (и например 2000 моделей отпечатков пальцев для них) и все они проходят каждый день через это устройство, то как раз за день и произойдет предусмотренное количество сравнений — каждая 1000 людей будет сравнена с 2000 шаблонов и получится 2 000 000 сравнений.

Отправить запрос

Библиографическое описание:

Принципы работы и уязвимости биометрических систем аутентификации / И. П. Пересыпкин, Л. Е. Мартынова, К. Е. Назарова [и др.]. — Текст : непосредственный // Молодой ученый. — 2016. — № 30 (134). — С. 86-88. — URL: https://moluch.ru/archive/134/37699/ (дата обращения: 22.09.2023).

Как известно, в информационных системах хранится, обрабатывается, циркулирует различная информация, потеря или искажение которой может нанести существенный вред [1, c. 54]. Поэтому следует обеспечить безопасную аутентификацию В данной статье будет рассмотрена биометрическая аутентификация. Биометрические системы аутентификации находят всё большее применение на современном рынке средств безопасности.

На рисунке 1 приведены статистические данные по практическому использованию БСЗ (по данным Global Industry Analysts, Inc [2] на 2014г.)

Рис. 1. Статистика по практическому использованию биометрических средств защиты

Наиболее часто применяемыми на сегодняшний день являются сканеры отпечатков пальцев и сканеры лица. Согласно исследованию аналитиков компании TrendForce (прогноз развития рынка 2015–2019), в ближайшие годы ожидается ускорение роста применения биометрических технологий, основанных на распознавании лиц и дактилоскопии в системах безопасности в следующих областях: государственный сектор, финансовая отрасль, корпоративный и потребительский рынки. По прогнозу аналитиков, объем рынка систем распознавания лиц в 2015 году составил $230 млн, к 2019-му году вырастет до $450 млн. Прогноз среднегодового роста составляет 18 %.

Все биометрические системы аутентификации работают по общему принципу [3]. При регистрации пользователя сканер извлекает образец биометрической черты, на основе которого создаётся биометрический шаблон, по средствам которого и происходит дальнейшая аутентификация пользователя. Шаблон заносится базу данных и хранится вместе с идентификатором пользователя. При аутентификации пользователя сравнивается его предоставленный образец биометрической черты, преобразуемый в биометрический шаблон, и шаблон, хранящийся в базе данных и созданный при регистрации пользователя. База данных с биометрическими шаблонами пользователей может быть украдена, модифицирована, уничтожена. Как показывает практика, наиболее распространенными являются атаки, реализуемые с помощью загрузки враждебного содержания. [4, c. 152] Следует уделить особое внимание её безопасности.

Для повышения надёжности могут применяться комбинированные системы использующие двухфакторную аутентификацию, например биометрический сканер и символьный пароль или ПИН-код.

Современные биометрические системы аутентификации уязвимы для двух видов ошибок [5]. Ошибка первого рода возникает в том случае, когда система не распознает легитимного пользователя. При этом происходит отказ в обслуживании. Ошибка второго рода — когда злоумышленник неверно идентифицируется как легитимный пользователь. Такие ошибки могут возникнуть по ряду причин. Их можно разделить на естественные ограничения и атаки злоумышленников.

В отличие от парольных систем аутентификации, требующих точного соответствия вводимого пароля и пароля, указанного при регистрации пользователя, биометрические системы аутентификации предоставляют доступ на основе достаточной степени сходства предоставляемого и хранимого биометрического образца. Так как биометрические образцы могут отличаться друг от друга при регистрации и аутентификации пользователя, то могут возникать ошибки первого и второго рода. Ошибка первого рода может возникнуть, когда два образца от одного пользователя имеют низкую степень сходства. Ошибка второго рода может возникнуть, если биометрические образцы разных пользователей имеют достаточно высокую степень сходства, вследствие чего система принимает постороннего пользователя как легитимного.

Биометрическая система может дать сбой в результате злоумышленных манипуляций, проводимых через инсайдеров, например системных администраторов, либо путем прямой атаки на системную инфраструктуру. Злоумышленник может обойти биометрическую систему, если вступит в сговор с инсайдерами (или принудит их), либо воспользуется их халатностью, либо выполнит мошеннические манипуляции с процедурами регистрации и обработки исключений, которые изначально были разработаны для помощи авторизованным пользователям. Внешние злоумышленники также могут вызвать сбой в биометрической системе, производя атаку непосредственно на пользовательский интерфейс, модули экстракции черт или сопоставления, либо на соединения между модулями, либо базу шаблонов.

В качестве примеров атак, направленных на системные модули и их межсоединения можно привести трояны, атаку «человек посередине», атаки воспроизведения. Поскольку большинство видов таких атак также применимы к системам аутентификации по паролю, для защиты от них применяются сходные меры, такие как криптография, отметки времени и взаимная аутентификация, позволяющие предотвратить или минимизировать эффект таких вторжений.

Для биометрических систем характерны две угрозы: атаки подделки на пользовательский интерфейс; утечка из базы шаблонов. Обе атаки оказывают серьезное негативное влияние на защищенность биометрической системы.

Атака подделки состоит в предоставлении поддельной биометрической черты, не полученной от легитимного пользователя: муляж отпечатка пальца, имитация глазного яблока, снимок или маска лица.

Фундаментальный принцип биометрической аутентификации состоит в том, что, хотя сами биометрические признаки не являются секретом (можно тайно получить фото лица человека или отпечаток его пальца с предмета или поверхности), система, тем не менее, защищена, так как признак физически привязан к живому пользователю. Успешные атаки подделки нарушают это базовое предположение, тем самым серьезно подрывая защищенность системы.

В качестве варианта проверки живого состояния дополнительно вводят верификацию физиологических характеристик пальцев или наблюдения за непроизвольными факторами, такими как моргание, таким образом можно удостовериться в том, что биометрическая особенность, зарегистрированная датчиком, действительно принадлежит живому человеку.

При утечке из базы шаблонов информация о шаблоне легитимного пользователя становится доступной злоумышленнику. При этом повышается опасность подделки, так как злоумышленнику становится проще восстановить биометрический рисунок путем простого обратного инжиниринга шаблона. В отличие от паролей и физических удостоверений личности, краденый шаблон нельзя просто заменить новым, так как биометрические признаки существуют в единственном экземпляре.

Важнейший фактор минимизации рисков безопасности и нарушения приватности, связанных с биометрическими системами — защита биометрических шаблонов, хранящихся в базе данных системы.

Основная трудность при разработке схем защиты биометрического шаблона состоит в том, чтобы достигнуть приемлемого компромисса между тремя требованиями: необратимость; различимость; отменяемость.

Имеется два общих принципа защиты биометрических шаблонов: трансформация биометрических черт и биометрические криптосистемы.

В случае трансформации биометрических черт защищенный шаблон получен за счет применения необратимой функции трансформации к оригиналу шаблона. Такая трансформация обычно основана на индивидуальных характеристиках пользователя. В процессе аутентификации система применяет ту же функцию трансформации к запросу, и сопоставление происходит уже для трансформированного образца.

Биометрические криптосистемы хранят только часть информации, полученной из биометрического шаблона, — эта часть называется защищенным эскизом (secure sketch). Хотя его самого недостаточно для восстановления оригинального шаблона, он все же содержит необходимое количество данных для восстановления шаблона при наличии другого биометрического образца, похожего на полученный при регистрации.

Таким образом, в качестве уязвимостей биометрических систем аутентификации можно выделить ошибки первого и второго рода, атаки подделки, утечки из базы данных биометрических шаблонов. Учет их при использовании биометрических систем аутентификации повысит уровень их защищенности и надёжности.

Литература:

- Багров Е. В. Мониторинг и аудит информационной безопасности на предприятии. Вестник волгоградского государственного университета. Волгоград: 2011, с.54.

- Global Industry Analysts, Inc [Электронный ресурс] URL: http://www.strategyr.com/MarketResearch/Fingerprint_Biometrics_Market_Trends.asp (дата обращения 13.12.2016)

3. Анил Джейн, Картик Нандакумар. Биометрическая аутентификация: защита систем и конфиденциальность пользователей// Открытые системы. СУБД. — 2012. -№ 10. URL: http://www.osp.ru/os/2012/10/13033122 (дата обращения 13.12.2016)

- Никишова А. В., Чурилина А. Е. Программный комплекс обнаружения атак на основе анализа данных реестра// Вестник ВолГУ. Серия 10. Инновационная деятельность. Выпуск 6. 2012 г. В.: Изд-во ВолГУ, 2012, стр. 152–155

- Мальцев Антон. Современные биометрические методы идентификации. [Электронный ресурс] URL: http://habrahabr.ru/post/126144/ Дата публикации 11.08.11. (дата обращения 15.12.2016)

Основные термины (генерируются автоматически): биометрическая система аутентификации, биометрическая система, биометрический шаблон, легитимный пользователь, атака подделки, баз данных, баз шаблонов, регистрация пользователя, система, биометрическая аутентификация.

Атаки на биометрические системы

Григорий Маршалко, 08/04/19

Задумывались ли вы когда-нибудь о том, что отличает вас от остальных людей? Наверное, у каждого в жизни бывает такой момент, когда хочется убедиться в том, что ты один во всем мире и второго такого нет. Приятно осознавать, что только у тебя такое лицо, только у тебя такие глаза, только у тебя такая походка, такой голос и, наконец, таких отпечатков пальцев, как у тебя, больше ни у кого нет. Все эти уникальные для каждого человека характеристики являются биометрическими данными, которые можно описать математически и использовать в качестве входных данных алгоритмов машинного обучения, с тем чтобы автоматизировать процесс распознавания.

Авторы:

Светлана Круглова, ВМиК МГУ им. М.В. Ломоносова

Лидия Никифорова, ВМиК МГУ им. М.В. Ломоносова

Если перед вами стоит задача доказать, что вы именно тот, за кого себя выдаете, если вы хотите, чтобы доступ к какой-либо информации или системе управления имели только вы, то для этой цели представляется удобным использовать биометрические технологии. В связи с этим в последние годы происходит их внедрение в информационно-телекоммуникационные системы в качестве средства идентификации (в частности, удаленной), а зачастую и аутентификации пользователей. Если пользователь является добропорядочным человеком, то он заинтересован в корректном результате работы таких систем. Если же нет, то в зависимости от преследуемых целей злоумышленник пытается либо использовать случайный, либо целенаправленно инициированный сбой работы системы. В этой связи возникает вопрос: являются ли биометрические системы надежными и безопасными?

Несмотря на значительное повышение точности, существующие методы распознавания изображений являются вероятностными и допускают появление ошибок распознавания, вызванных различными факторами: внешним освещением, характеристиками устройств регистрации (оцифровки) биометрических признаков.

С другой стороны, злоумышленник может пытаться целенаправленно вносить ошибки в процесс распознавания, пытаясь заставить систему некорректно распознать обрабатываемый образ.

В большинстве своем алгоритмы биометрических систем состоят из последовательности элементарных преобразований входных данных, при этом большинство таких преобразований являются очень чувствительными к малейшим изменениям входных данных. Использование этого свойства позволяет нарушителю в ряде случаев влиять на результат распознавания биометрической системы с помощью модификаций биометрических образов и является важной проблемой в обеспечении безопасности системы.

Атаки

Атаки на биометрические образы бывают двух типов:

- нецелевая атака (общий тип атаки, когда основной целью является неверный результат классификации);

- целевая атака (более сложная атака, целью которой является получение определенного класса при данном входном изображении).

Самый простой и в то же время эффективный алгоритм атаки известен как быстрый метод знака градиента (FGSM – Fast Gradient Sign Method), предложенный Гудфеллоу. Он может использоваться при обоих типах атак. Основная идея этого итеративного метода состоит в том, чтобы добавлять некоторый слабый шум к изображению на каждой итерации, переходя по направлению к требуемому изображению.Такая атака, часто называемая спуфинг-атака, эффективна при статическом анализе изображения, например когда противник имеет возможность произвольно изменять входные данные (изменять каждый пиксель изображения). Это возможно, когда нарушитель имеет ограниченный доступ к системе, так как зачастую входные данные алгоритм распознавания получает, например, с камер видеонаблюдения, к которым противник не имеет прямого доступа, что делает многие спуфинг-атаки практически нереализуемыми.

Чтобы преодолеть разрыв между теоретическими результатами и реальными условиями, в последнее время создается много тестовых устройств. Одним из ярких примеров являются очки, разработанные с изображением на оправе, позволяющим идентифицировать владельца в качестве другого человека (рис. 1).

Рис. 1. Примеры использования оправы очков для олицетворения других людей

Еще одним исследованием аналогичной тематики является возможность изменения изображения дорожных знаков для обхода распознавания с помощью глубоких нейронных сетей (Deep Neural Networks) (рис. 2.). Атака заключается в использовании черных и белых наклеек с тем, чтобы нейронная сеть распознавала знак «Стоп» как знак ограничения скорости.

Рис. 2. Пример изменения знака «Стоп» так, чтобы он был распознан как знак ограничения скорости

В марте 2018 г. китайская команда из Фуданьского университета предложила так называемый метод невидимой маски, при использовании которого нарушитель, не внося видимых изменений в свою внешность, будет идентифицироваться системами распознавания как совершенно другой человек. Это достигается с помощью инфракрасного (ИК) излучения, которое не может быть замечено глазами человека, но все еще может быть зарегистрировано большинством уличных камер, устройств наблюдения и даже смартфонами. Учитывая крошечные размеры освещающих ИК-светодиодов, их можно легко встроить в кепку, спрятать в зонтике и, возможно, даже волосах или парике. Как только устройства будут включены, инфракрасные точки будут проецироваться на стратегические точки на лице злоумышленника тонко изменяя его черты лица, чтобы вызвать ошибочную классификацию в системе распознавания. Данный подход является прорывом в атаках на системы распознавания и демонстрирует, что биометрические методы идентификации нуждаются в более серьезной защите.

Следует отметить, что относительная простота критериев принятия решения, используемых в системах биометрической идентификации, предоставляет нарушителям широкий спектр возможностей построения векторов атак. Зачастую нарушитель может изменять различные параметры изображения, добиваясь некорректной классификации.

Алгоритм идентификации по лицу

Рассмотрим один из широко используемых алгоритмов идентификации людей по лицам – алгоритм Eigenfaces, в основе которого лежит классический метод главных компонент. В данном алгоритме каждое изображение представляется в виде разложения по некоторым базовым изображениям (так называемым собственным лицам), содержащим основную информацию об исходном (рис. 3).

Можно предложить способ реализации атаки, который заключается в применении варианта градиентного метода для направленного изменения весов атакующего изображения в разложении по указанным базовым изображениям. Как показывают исследования, вносимые при этом искажения для большинства сторонних наблюдателей оказываются незаметными.

Примеры успешных реализаций атаки представлены на рис. 4 и 5.

Широко зарекомендовал себя также метод распознавания, основанный на использовании локальных бинарных шаблонов (LBP), поскольку он инвариантен к изменению освещения изображаемого объекта.

Метод LBP основан на вычислении гистограмм определенного вида для участков изображения, по которым строится результирующая гистограмма всего изображения (рис. 6), она затем используется для сравнения с гистограммой эталонного изображения.

Рис. 6. Разбиение изображения на области и формирование гистограммы изображения

В данном случае атака может быть построена посредством изменения значений отдельных пикселей изображения, при этом для сохранения естественности для модификации используются малоинформативные части изображения, например волосы или фон .

Примеры успешных реализаций алгоритма представлены на рис. 7, в данном случае удалось максимально приблизить исходное изображение к атакуемому.

Рис. 7. Пример изменения изображения в зависимости от итерации

Таким образом, описанные атаки показывают простоту обхода алгоритмов биометрической идентификации, что не позволяет говорить о таких алгоритмах как о надежном средстве контроля доступа.

В заключение отметим, что, например, Европейский союз признает небезопасным использование одной лишь биометрической аутентификации для осуществления мобильных платежей. В рамках реализации Платежной директивы Евросоюза PSD2 банки будут обязаны использовать двухфакторную аутентификацию при осуществлении всех операций, в том числе базовых, таких как авторизация в учетной записи. Биометрическая аутентификация будет считаться лишь одним этапом двухфакторной аутентицикации, а в качестве второго должен использоваться пароль, токен или отдельное устройство.