Эта статья описывает типичные ошибки работы КриптоПро ЭЦП Browser plug-in в браузерах и предлагает способы их решения.

Появляется окно КриптоПро CSP Вставьте ключевой носитель

Появление данного окна значит, что у Вас не вставлен носитель с закрытым ключом для выбранного Вами сертификата.

Необходимо вставить ключевой носитель. Убедитесть, что устройство отображается в Диспетчере Устройств Windows. Установите драйверы на устройство с сайта производителя если они не установлены.

Если предыдущие действия не помогли, необходимо переустановить сертификат в хранилище Личное текущего пользователя с привязкой к закрытому ключу. См статью.

Не удалось создать подпись из-за ошибки: Не удается построить цепочку сертификатов для доверенного корневого центра. (0x800B010A)

Эта ошибка возникает, когда невозможно проверить статус сертификата (нет доступа к спискам отзыва или OCSP службе), либо не установлены корневые сертификаты.

Скриншоты с примерами сертификатов, у которых не строится цепочка доверия.

Если вы используете квалифицированный сертификат, то попробуйте установить в доверенные корневые эти 2 сертификата. Это сертификаты Головного УЦ Минкомсвязи и Минцифры. От них, при наличии интернета, должна построится цепочка доверия у любого квалифицированного сертификата.

Чтобы установить скачанный сертификат в доверенные корневые центры сертификации, нажмите по нему правой кнопкой-Выберите пункт –Установить сертификат- Локальный компьютер (если такой выбор есть) — Поместить все сертификаты в следующие хранилище-Обзор-Доверенные корневые центры сертификации-Ок- Далее- Готово- когда появится предупреждение системы безопасности об установке сертификата- нажмите Да-Ок.

Если этого недостаточно, обратитесь в УЦ, выдавший вам сертификат, за сертификатом самого УЦ.

Важно: Если вы создаете CAdES-T (доверенное время) или CAdES-XLongType 1 (доверенное время и доказательства подлинности), ошибка цепочки может возникать если нет доверия к сертификату оператора TSP службы. В этом случае необходимо установить в доверенные корневые центры сертификации корневой сертификат УЦ, предоставляющего службу TSP.

При создании подписи появляется окно с ошибкой «Не удается найти сертификат и закрытый ключ для расшифровки. (0x8009200B)», в информации о сесртификате отображается «нет привязки к закрытому ключу»

Выполните привязку сертификата к закрытому ключу.

Важно: На наших демо-страницах подпись будет создана даже если привязки к ЗК нет. При этом сертификат должен находиться в контейнере. Сообщение «нет привязки к закрытому ключу» в данном случае будет носить информационный характер. Однако для обеспечения совместимости со сторонними площадками мы рекомендуем выполнять привязку сертификата к закрытому ключу.

Подпись создается, но также отображается статус «ошибка при проверке цепочки сертификатов».

Это значит, что нет доступа к спискам отозванных сертификатов.

Причина ошибки — истёк срок действия лицензий на КриптоПро CSP и/или КриптоПро TSP Client 2.0 и/или Криптопро OCSP Client 2.0.

Для создания CAdES-BES подписи должна быть действующая лицензия на КриптоПро CSP.

Для создания CAdES-T должны быть действующими лицензии на: КриптоПро CSP, КриптоПро TSP Client 2.0.

Для создания XLT1 должны быть действующими лицензии на: КриптоПро CSP, КриптоПро TSP Client 2.0, КриптоПро OCSP Client 2.0

Посмотреть статус лицензий можно через: Пуск- Все программы- КРИПТО-ПРО- Управление лицензиями КриптоПро PKI.

Чтобы активировать имеющуюся лицензию:

— введите в поле информацию о лицензии и нажмите OK чтобы сохранить её.

Отказано в доступе (0x80090010)

Ошибка: Invalid algorithm specified. (0x80090008)

Ошибка возникает, если Вы используете сертификат, алгоритм которого не поддерживается Вашим криптопровайдером.

Пример: У вас установлен КриптоПро CSP 3.9 а сертификат Выпущен по ГОСТ 2012.

Или если используется алгоритм хеширования, не соответствующий сертификату.

Так же проверьте актуальность версии КриптоПро CSP.

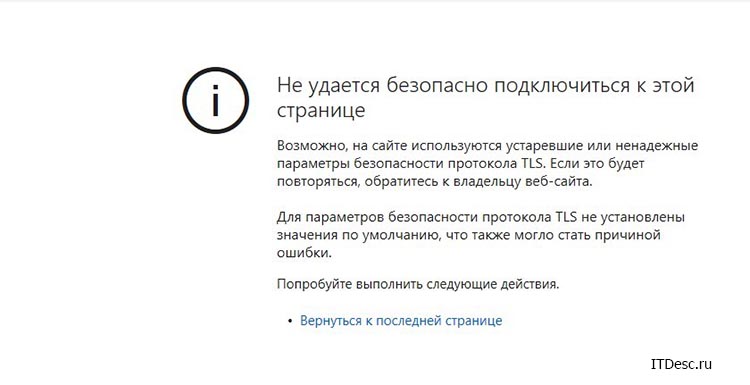

Код этой ошибки, как правило, появляется на экране при переходе на служебный или государственный web-сайт. Яркий пример – официальный портал ЕИС. Не исключено, что причиной сбоя стали устаревшие или небезопасные параметры протокола TSL. Это очень распространенная проблема. Пользователи сталкиваются с ней на протяжении длительного отрезка времени. Сейчас разберемся, что именно стало причиной появления данной ошибки и как ее устранить.

Причина появления ошибки

Безопасность подключения к web-сайту обеспечивается путем использования специальных протоколов шифрования – SSL и TSL. Они обеспечивают защиту передачи информации. Протоколы построены на использовании симметричных и асcиметричных инструментов шифрования. Также применяются коды аутентичности сообщений и прочие опции. В совокупности перечисленные меры позволяют сохранить анонимность подключения, поэтому третьи лица лишаются возможности расшифровать сессию.

Когда в браузере появляется ошибка, оповещающая о проблемах с протоколом TSL, то это значит, что web-сайт использует некорректные параметры. Следовательно, подключение действительно не является безопасным. Доступ к порталу автоматически блокируется.

Чаще всего с ошибкой сталкиваются пользователи, работающие через браузер Internet Explorer. Существует несколько причин появления этого сбоя, а именно:

- антивирус блокирует подключение к web-сайту;

- устарела версия утилиты «КриптоПро»;

- подключение к порталу осуществляется через VPN;

- некорректные настройки браузера Internet Explorer;

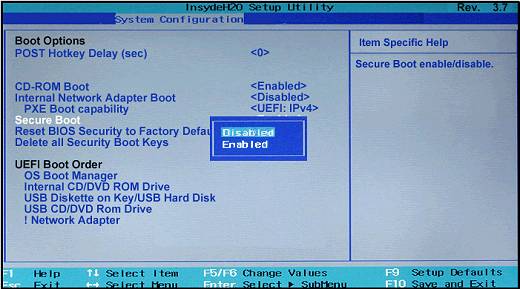

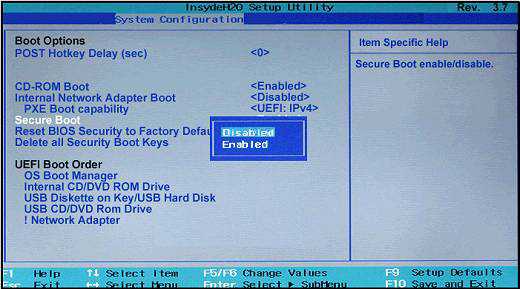

- в BIOS активирована функция «SecureBoot»;

- на компьютере есть зараженные файлы, вирусы.

С причинами появления ошибки разобрались. Самое время проанализировать возможные способы решения проблемы.

Инструкция по устранению ошибки

Прежде, чем воспользоваться рекомендациями, описанными ниже, эксперты советуют перезагрузить компьютер. Конечно способ очень примитивный, но практика показывает, что очень часто с его помощью удается решить возникшую проблему.

Если ошибка никуда не исчезла, тогда самое время опробовать альтернативные способы:

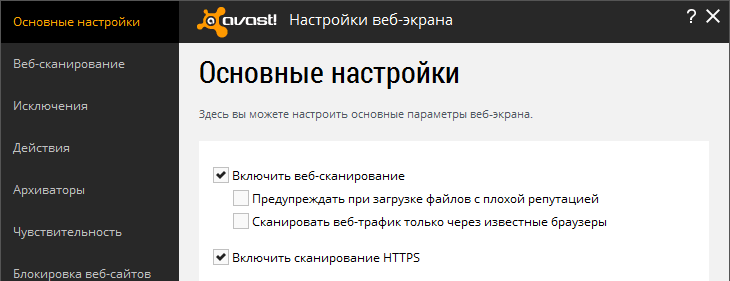

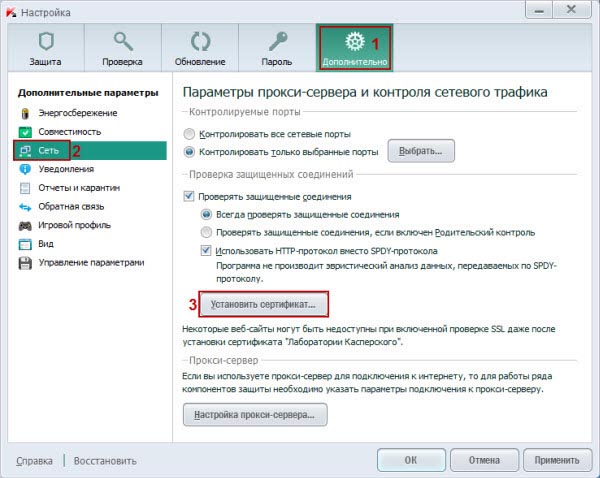

- Отключите на какое-то время антивирусный софт. Очень часто именно антивирусы блокируют доступ к различным порталам. Деактивируйте программное обеспечение полностью или отключите проверку сертификатов (сделать это можно в меню «Настройки»).

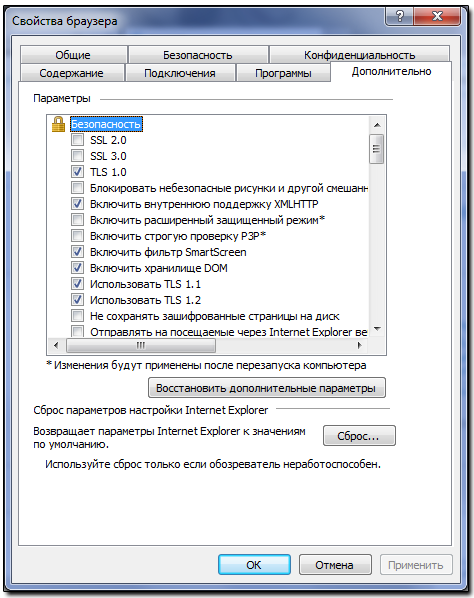

- Внесите коррективы в параметры браузера Internet Explorer. Откройте «Свойства браузера», а потом переключитесь на вкладку «Безопасность». Откройте раздел «Надежные сайты». Если в перечне отсутствует ваш портал, тогда обязательно добавьте его вручную. Обязательно снимите галочку напротив поля «Включить защищенный режим». Переключитесь на «Сайты», а потом снимите галочку напротив «Для всех сайтов это зоны». Согласитесь с внесенными изменениями, а потом постарайтесь подключиться заново.

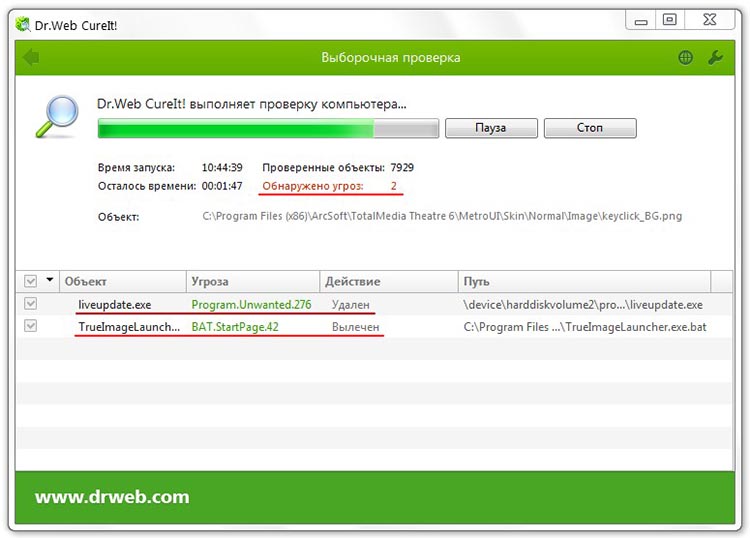

надежные сайты IE - Просканируйте операционную систему компьютера на предмет наличия вирусных и шпионских программ. Если не хотите устанавливать софт, воспользуйтесь утилитой Dr.Web.

- Зайдите в BIOS, а затем деактивируйте функцию «Secure Boot». Невзирая на нестандартный подход, этот метод помог очень многим пользователям избавиться от ошибки протокола TSL.

Практика показывает, что каждый из перечисленных советов может устранить проблему. Поэтому просто следуйте инструкции.

Заключение

Эксперты уверяют, что рассматриваемый программный сбой появляется из-за антивируса, установленного на компьютере пользователя. По каким-то причинам программа блокирует доступ к web-сайту. Поэтому сначала просто отключите антивирус, измените настройки проверки сертификатов. Вполне вероятно, что это решит проблему. Если ошибка никуда не исчезла, тогда попробуйте каждый из предложенных выше советов. В результате, проблема безопасности протокола TSL будет абсолютно точно решена.

Перечислим основные решения:

- Проверяем установлены следующие программы: криптопро 4 (если установлена, то обновляем до 4.0.9969), криптопро эцп баузер плагин 2, не закончился ли демо-период криптопро?

- В каком браузере заходите на ФЗС? Используйте IE 9 версии и выше. Edge не работает.

- Устанавливаем корневой сертификат головного удостоверяющего центра. Подробнее тут.

- Устанавливаем корневой сертификат удостоверяющего центра казначейства. Подробнее тут.

- Устанавливаем личный сертификат в КриптоПро. Подробнее тут.

- Возможно мешает антивирусник. Отключаем его. Не совсем, а временно.

- Иногда Windows 10 не удается победить и лучше сделать запрос на другой ОС, желательно Windows 7.

- И наконец самое последнее — если все перепробовали, а ФЗС не удается победить, то Регламент УЦ Казначейства позволяет подать запрос с помощью АРМ генерации ключей (версия 1.0.0.46 поддерживает ГОСТ 2012). Ниже приведена выдержка из Регламента, подтверждающая что вы имеете право воспользоваться АРМ генерации ключей.

Еще статьи

Континент TLS VPN клиент 2.0.1440 необходим для работы с сертификатом электронной подписи ГОСТ Р 34.10-2012. Континент TLS VPN клиент 1.0.920.0 не работает с сертификами ГОСТ 2012.

Данный дистрибутив скачан с сайта производителя и имеет ограничение в работе 14 дней. При регистрации Континента через интернет это ограничение снимается. Приобретать лицензию на СКЗИ «Континент TLS VPN Клиент» не надо. Клиенты казначейства также могут получить данное СКЗИ в местном казначействе.

Континет TLS VPN клиент используется для работы с информационными системами:

- 1. Электронный бюджет (Федеральное казачейство) budget.gov.ru

- 2. ФГИС ЦС (Главгосэкспертиза) fgiscs.minstroyrf.ru

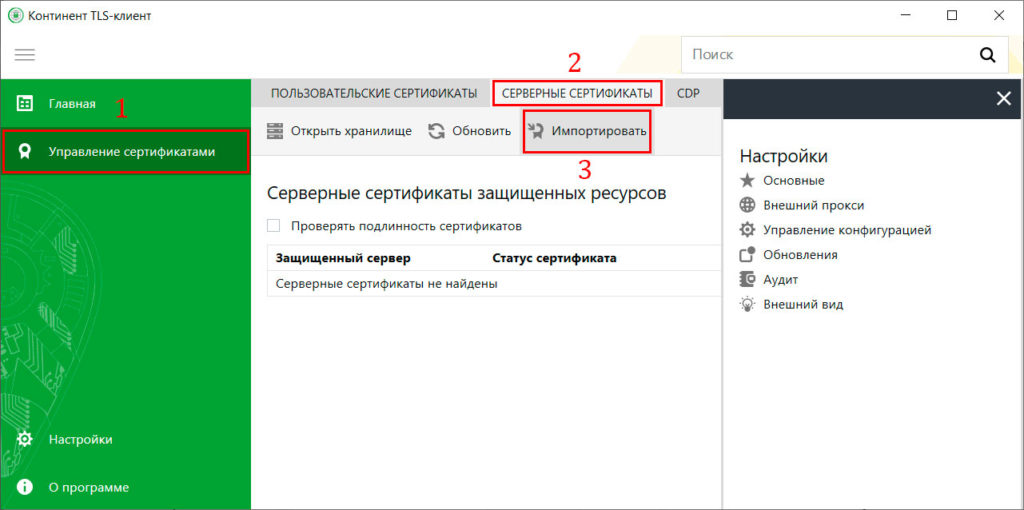

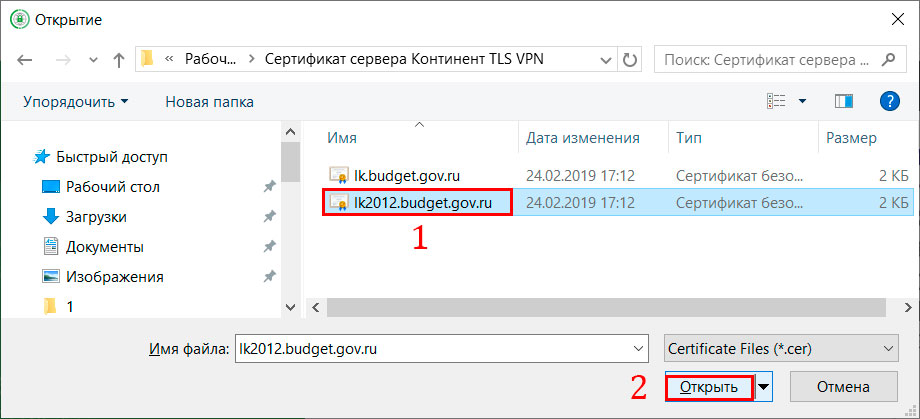

Сертификаты сервера «Континент TLS VPN» (lk2012. budget. gov. ru и lk. budget. gov. ru)

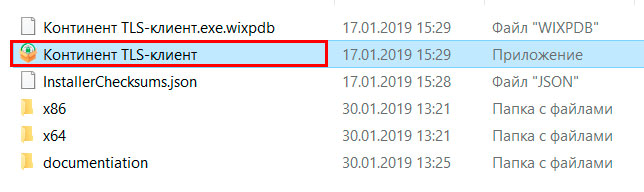

Скачанный дистрибутив необходимо разархивировать и запустить файл «Континент TLS-клиент.exe»

Далее в появившемся окне отмечаем чекбокс «Я принимаю условия лицензионного соглашения» и нажимаем кнопку «Установить».

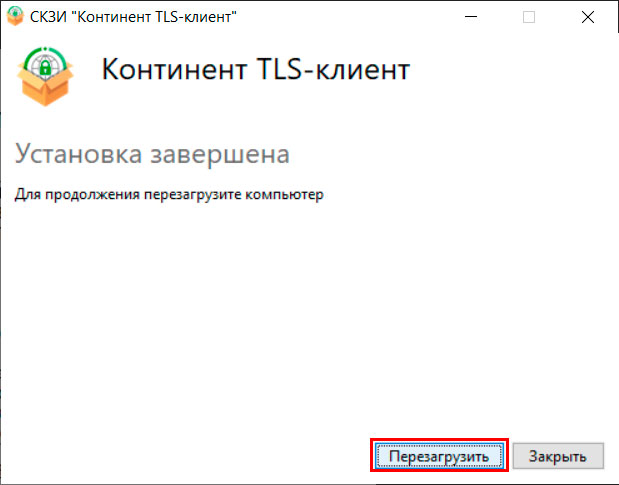

После успешной установки предлагается перезагрузить компьютер — соглашаемся.

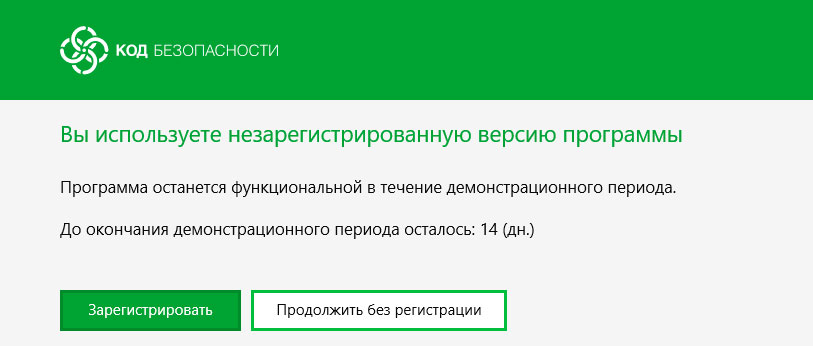

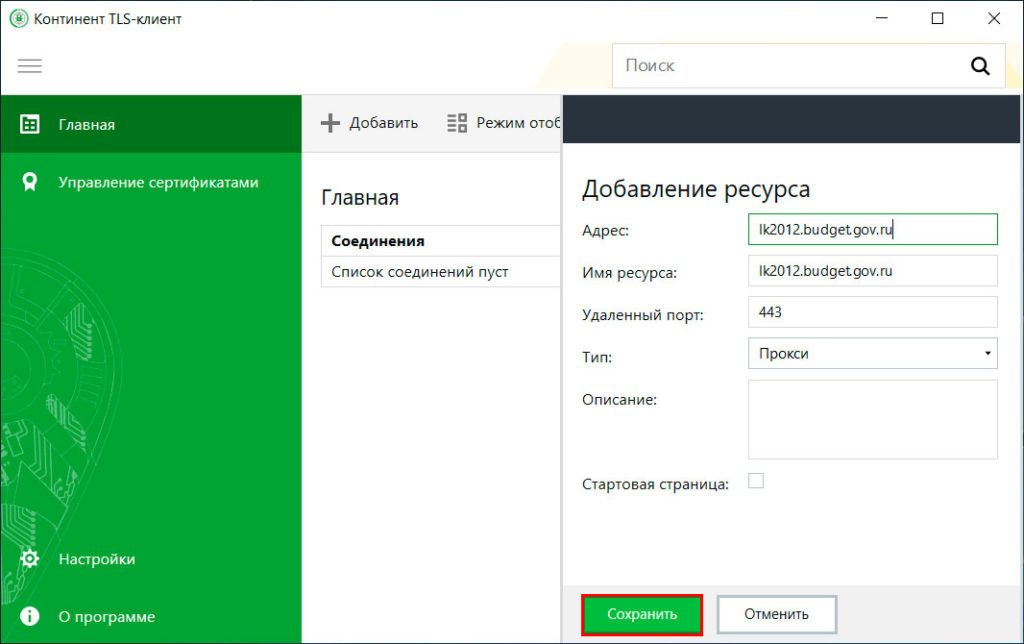

Далее необходимо зарегистрировать СКЗИ «Континент TLS VPN Клиент». При запуске незарегистрированной программы появится следующее окно.

Если в течение 14 дней не зарегистрировать программу, то по окончании демонстрационного периода работа программы будет приостановлена.

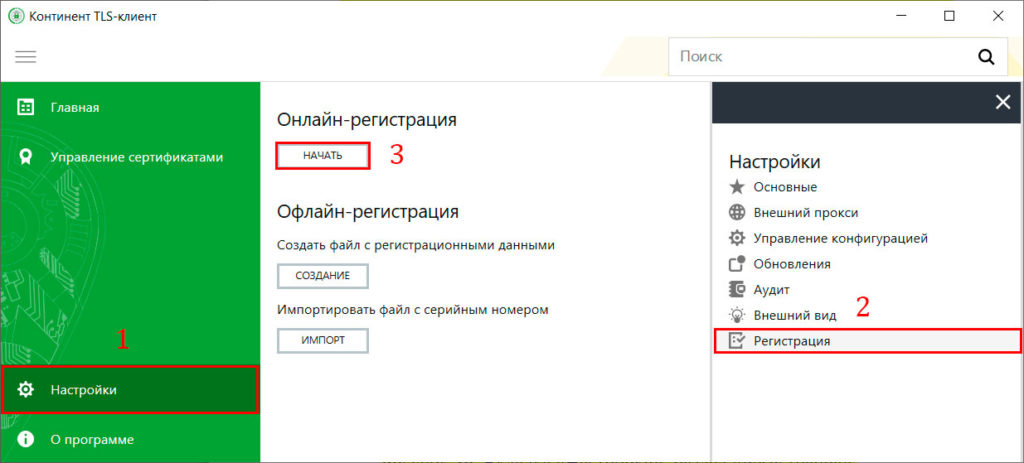

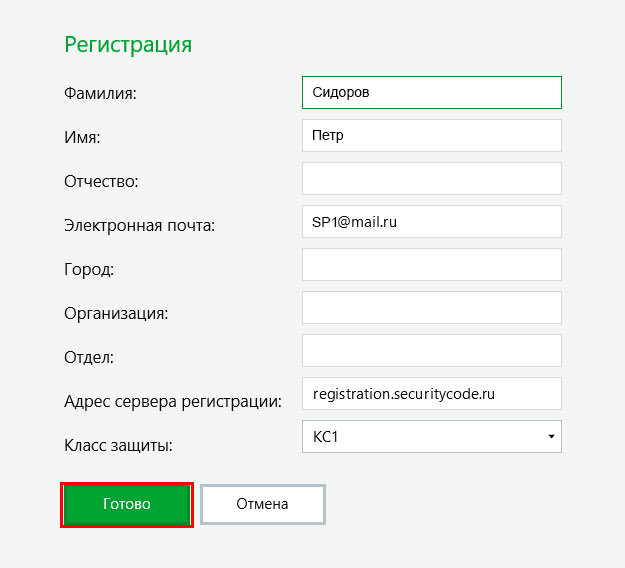

В открывшемся окне заполняем поля: Фамилия, Отчество, Электронная почта, в поле Адрес сервера регистрации (если не было указано) пишем «registration.securitycode.ru», нажимаем «Готово».

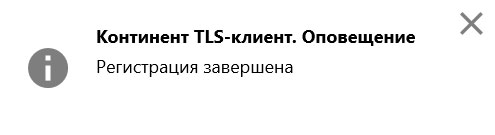

После успешной регистрации всплывает окно. Ограничение демонстрационного периода (14 дней) снято.

Для регистрации Континент TLS Клиент работникам казначейства (компьютер находится в локальной сети казначейства) необходимо внести изменения (выделены красным) в файл PublicConfig.json.

Настройка СКЗИ «Континент TLS VPN Клиент» для работы в Электронном бюджете

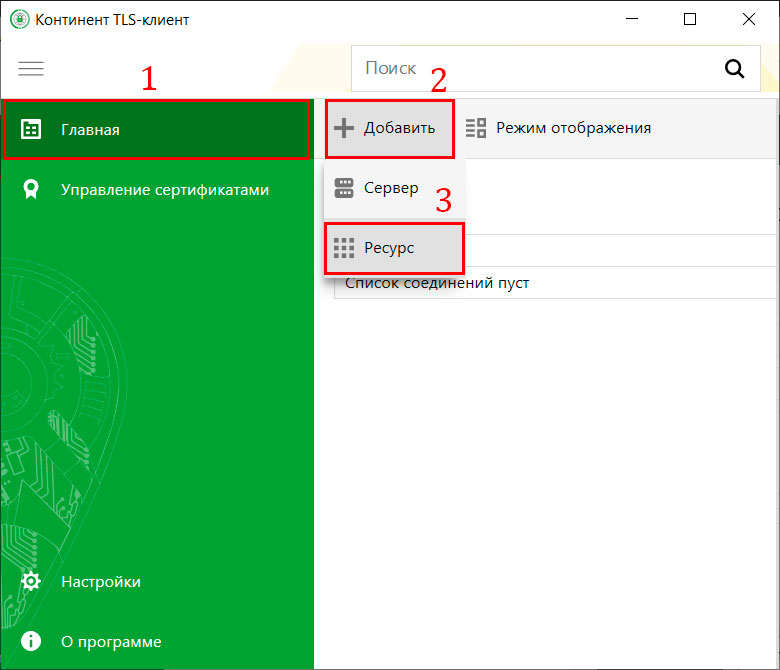

В окне добавления ресурса прописываем следующее:

- Имя ресурса: lk2012.budget.gov.ru

- Тип: Прокси

- Имя ресурса: lk.budget.gov.ru

Нажимаем «Сохранить». В соединениях отобразиться «lk2012.budget.gov.ru» или/и «lk.budget.gov.ru».

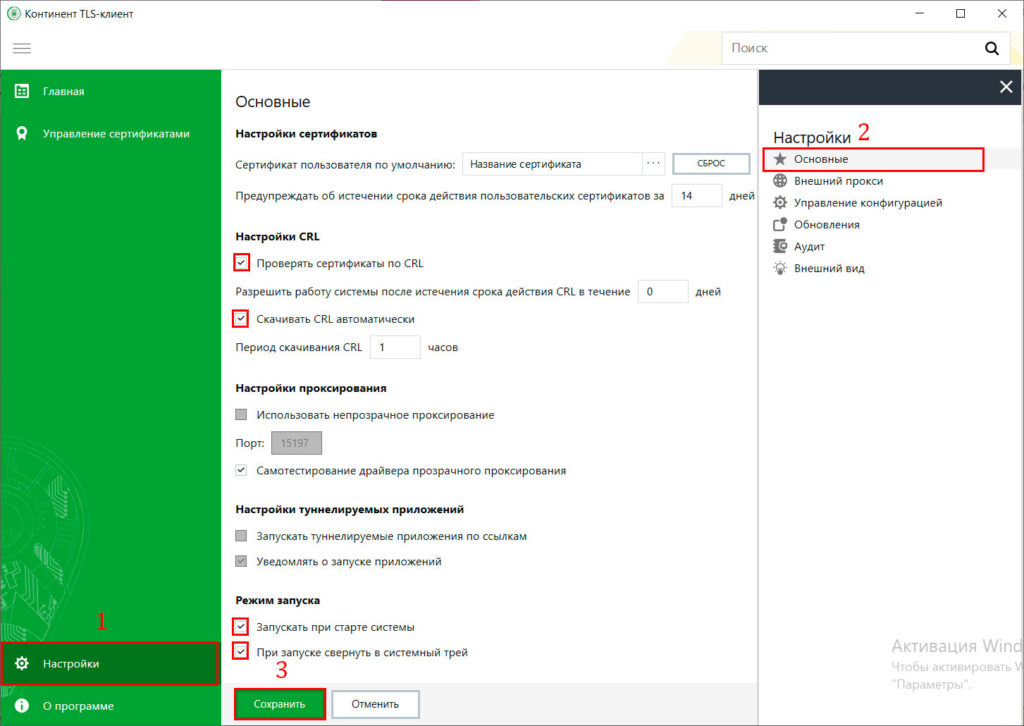

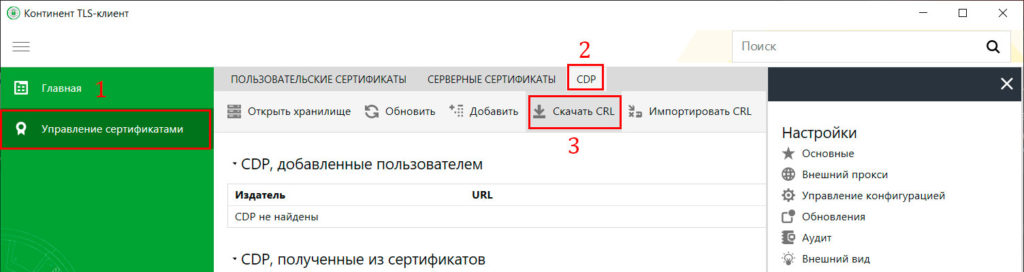

- Проверять сертификаты по CRL

- Запускать при старте системы

- Скачивать CRL автоматически

- При запуске свернуть в системный трей

Получаем страницу с такими настройками. Нажимаем «Сохранить».

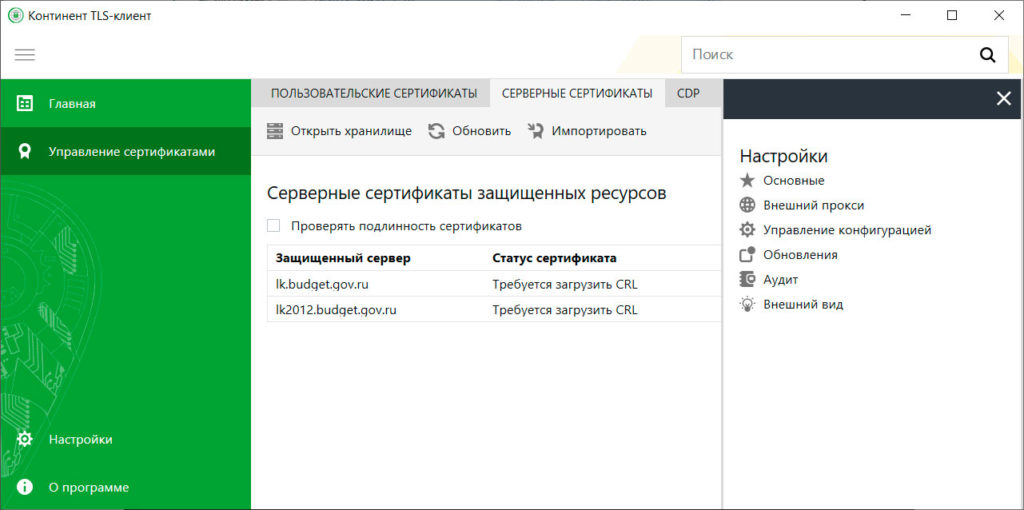

В результате добавления сертификатов видим следующее.

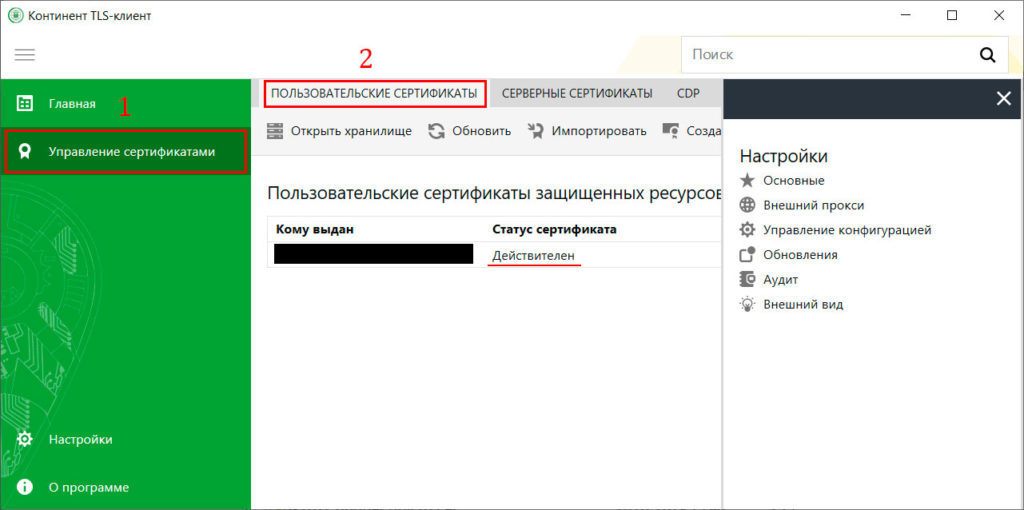

Далее проверяем вкладку пользовательские сертификаты. Если вашего сертификата там нет, то его необходимо установить через КриптоПро. Инструкция по установке личного сертификата в КриптоПро тут. Если сертификат установлен, то видим следующее.

На панели задач внизу справа нажать правой кнопкой мыши на значок «Континент TLS Клиента» и выбрать пункт «Сброс соединений».

Не удается безопасно подключиться к этой странице. Устаревшие или ненадежные параметры протокола TLS

Доброго времени суток. Собрал корешу максимально бюджетный комп на авито по кусочкам, всё проверил, всё вроде ок и работает. Пришел домой и собрал все «куски» воедино, накатил винду, всё было замечательно до того момента, пока не нужно было подрубить кабель и поднастроить винду. Винда 10-ка к слову.

Сам интернет есть, отображается рабочим, все поисковые системы открывает, ютуб открывает, всякие яндекс.видео показывает, но почему-то не хочет отображить никакие другие сайты (за мелкой выборкой, в суть которой я не вник). Не открывает, например, вконтакте, оф.сайты производителей, чтоб драйвера поставить, всякие ресурсы чтобы лаунчер сказать (стим, 4 гейм итд). Погрешил на винду, что какая-то корявая. Записал другую, форматнул, поставил снова. Не помогло.

Винда абсолютно голая, только что поставленная 1. ВПН нет 2. Прокси отключено 3. ipconfig /flushdns пробовал 4. Включать отключать галочки в свойствах браузера пробовал 5. Прописывать 8.8.8.8 и 8.8.4.4 пробовал 6. Что такое криптопро не знаю и не использую 7. Антивируса нет, брандмауер выключен 8. Используется встроенная сетевая карта от материнки (gigabyte ga f2a78m dash)

Я в жизни с таким не сталкивался ни разу, максимально не понимаю что делать. Весь гугл обошел, ничего не помогает. При этом еще большая часть информации связана с личным кабинетом гос.сайтов и закупками, что ко мне абсолютно не относится.

Помощь в написании контрольных, курсовых и дипломных работ здесь.

Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS

При подключении к некоторым сайтам пользователи встречают ошибку «Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS». Это особый интернет-протокол, который был разработан для более безопасного соединения между браузером и сервером. При передаче сигнала в нём данные зашифровываются, не позволяя третьей стороне получить важную информацию. Рассмотрим, что делать в этой ситуации и что эта ошибка означает.

Подробнее о протоколе TLS

В энциклопедии говорится, что TLS — это особый протокол защиты, который задействован при транспортировке данных по сети. У него был предшественник — SSL. Оба относятся к криптографическим протоколам. При передаче данных используется асимметричное шифрование. Для конфиденциальности используется симметричное шифрование. А для подтверждения целостности одного сообщения задействуются специальные коды.

TLS применяется сегодня практически во всех приложениях, связанных с передачей данных: интернет-браузер, мессенджер (VoIP), электронная почта. Первая версия протокола (SSL) была разработана компанией Netscape Communication. На данным момент более новой версией и её развитием занимается инженерный совет Интернета (IETF).

Причины сбоя в протоколе TLS

Одной и самой распространенной причиной того, что пользователь видит сообщение о ненадежности TLS — это определение браузером неверных параметров этого протокола. Также довольно часто такую ошибку можно встретить в браузере Internet Explorer. Он применяется для работы с различными государственными интернет службами, которые связаны с формами отчетности. Такие порталы требуют от пользователя именно этот браузер.

Есть и некоторые другие причины такого сообщения

Для начала необходимо решить проблему с антивирусом и убедиться, что дело не в нем. Необходимо проверить свои настройки антивирусного ПО. В каждой такой программе есть функция сканирования интернет-соединения. Она может работать неверно.

Если существуют обновления для вашей операционной системы, они будут найдены и загружены. После этого нужно перезагрузить компьютер и дождаться завершения установки ПО. Затем снова попробуйте проверить, появляется ли сообщение — возможно, на данном сайте используется ненадежные параметры безопасности передачи данных по TLS.

Поиск и удаление вирусов на компьютере

Теперь рассмотрим, что делать, если в вашем компьютере поселился вирус, который блокирует безопасное соединение. Для начала попробуйте открыть установленный на вашем компьютере антивирус и запустите разные типы сканирования: «Полное сканирование», «Быстрое», «Интеллектуальное» и др. Попробуйте сканировать не только весь жесткий диск, но и отдельные тома и папки. Проверьте папки, в которых находятся файлы вашего браузера.

Утилита Dr.Web-CureIt для сканирования ПК на вирусы

Если это не дало результатов, воспользуйтесь специальными утилитами, которые предназначены для разового сканирования и поиска вредоносного программного обеспечения. Практически каждый разработчик полноценного антивирусного ПО (Dr.WEB, Kaspersky, ESET и др.) имеет специальную утилиту, которую можно взять на официальном сайте. Это по размеру небольшие программы, которые не нужно устанавливать на диск. Их достаточно запустить и указать путь для сканирования. Обязательно воспользуйтесь этим эффективным инструментом.

Другие методы устранения ошибки безопасного соединения TLS

Встречается проблема со сбоем протокола TLS еще в том случае, если в системе время настроено неправильно. Чтобы это исправить:

Закройте окна, перезагрузите компьютер и снова попробуйте попасть на сайт, на котором вы встретили ошибку — на этом сайте применяется устаревшие или ненадежные настройки безопасности TLS.

При переходе на какой-либо государственный или служебный портал (например, «ЕИС») пользователь может внезапно столкнуться с ошибкой «Не удается безопасно подключиться к этой странице. Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS». Данная проблема имеет довольно распространённый характер, и фиксируется на протяжении нескольких лет у различных категорий пользователей. Давайте разберёмся с сутью данной ошибки, и вариантами её решения.

Не удаётся безопасно подключиться к этой странице – суть проблемы

Как известно, безопасность подключения пользователей к сетевым ресурсам обеспечивается за счёт использования SSL/TSL – криптографических протоколов, ответственных за защищённую передачу данных в сети Интернет. Они используют симметричное и ассиметричное шифрование, коды аутентичности сообщений и другие специальные возможности, позволяющие сохранять конфиденциальность вашего подключения, препятствуя расшифровке сессии со стороны третьих лиц.

Если при подключении к какому-либо сайту браузер определяет, что на ресурсе используются некорректные параметры протокола безопасности SSL/TSL, то пользователь получает указанное выше сообщение, а доступ к сайту может быть заблокирован.

Довольно часто ситуация с протоколом TLS возникает на браузере IE – популярном инструменте работы со специальными государственными порталами, связанными с различными формами отчётности. Работа с такими порталами требует обязательного наличия браузера Internet Explorer, и именно на нём рассматриваемая проблема возникает особенно часто.

Причины ошибки «Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS» могут быть следующими:

Используются ненадёжные параметры безопасности TLS

Решение проблемы «Для параметров безопасности протокола TLS не установлены значения по умолчанию, что также могло стать причиной ошибки» может состоять в способах, описанных ниже. Но перед их описанием рекомендую просто перезагрузить ваш ПК – при всей тривиальности данный способ часто оказывается довольно эффективным.

Если же он не помог, тогда выполните следующее:

Деактивируйте в БИОСе опцию «Secure Boot»

При попытке соединения может происходить сбой или тайм-аут TLS. Вы также можете получить одну или несколько из указанных ниже ошибок.

«Запрос прерван: не удалось создать безопасный канал SSL/TLS»

Ошибка, зарегистрированная в журнале системных событий для события SCHANNEL 36887 с кодом предупреждения 20 и описанием, «С удаленной конечной точки получено оповещение о неустранимой ошибке. Определенный в протоколе TLS код оповещения о неустранимой ошибке: 20».

В связи с принудительным применением CVE-2019-1318 из соображений безопасности все обновления для поддерживаемых версий Windows, выпущенные 8 октября 2019 г. или позже, применяют Extended Master Secret (EMS) для возобновления, как определено в RFC 7627. При подключении к сторонним устройствам и ОС, которые не соответствуют требованиям, могут возникать проблемы и сбои.

Дальнейшие действия

После полного обновления соединения между двумя устройствами под управлением любой поддерживаемой версии Windows не должны иметь этой ошибки. Для этой ошибки обновление Windows не требуется. Эти изменения необходимы для устранения неполадок безопасности и соответствия требованиям безопасности.

Примечание. Корпорация Майкрософт не рекомендует отключать EMS. Если служба EMS была явным образом отключена ранее, ее можно снова включить, задав следующие значения в разделе реестра:

На сервере TLS — DisableServerExtendedMasterSecret: 0 На клиенте TLS — DisableClientExtendedMasterSecret: 0

Дополнительные сведения для администраторов

1. На устройстве с Windows, которое пытается установить TLS-подключение к устройству, которое не поддерживает Extended Master Secret (EMS), при согласовании комплектов шифров TLS_DHE_* может иногда возникать сбой, приблизительно в 1 попытке из 256. Чтобы устранить эту ошибку, реализуйте одно из следующих решений, указанных в порядке предпочтения.

Включите поддержку расширений Extend Master Secret (EMS) при выполнении TLS-подключений как в клиентской, так и в серверной операционной системе.

Для операционных систем, которые не поддерживают EMS, удалите комплекты шифров TLS_DHE_* из списка комплектов шифров в ОС клиентского устройства TLS. Инструкции о том, как это сделать в Windows, см в разделе Определение приоритета для комплектов шифров Schannel.

2. Операционные системы, которые отправляют сообщения запроса сертификата только в режиме полного подтверждения после возобновления, не соответствуют стандарту RFC 2246 (TLS 1.0) или RFC 5246 (TLS 1.2) и приводят к сбою каждого подключения. Возобновление не гарантируется в соответствии со спецификацией RFC, но оно может быть использовано по усмотрению клиента и сервера TLS. При возникновении этой проблемы необходимо обратиться к производителю или поставщику услуг за обновлениями, которые соответствуют стандартам RFC.

3. FTP-серверы или клиенты, не совместимые с RFC 2246 (TLS 1.0) и RFC 5246 (TLS 1.2), могут не передавать файлы при возобновлении или сокращенном подтверждении, и это приведет к сбою каждого подключения. При возникновении этой проблемы необходимо обратиться к производителю или поставщику услуг за обновлениями, которые соответствуют стандартам RFC.

Затронутые обновления

Эта проблема может возникать для любого последнего накопительного обновления (LCU) или ежемесячных накопительных пакетов, выпущенных 8 октября 2019 года или позже, для затронутых платформ:

KB4517389 LCU для Windows 10, версия 1903.

KB4519338 LCU для Windows 10 версии 1809 и Windows Server 2019.

KB4520008 LCU для Windows 10, версия 1803.

KB4520004 LCU для Windows 10, версия 1709.

KB4520010 LCU для Windows 10, версия 1703.

KB4519998 LCU для Windows 10 версии 1607 и Windows Server 2016.

KB4520011 LCU для Windows 10, версия 1507.

KB4520005 Ежемесячный накопительный пакет для Windows 8.1 и Windows Server 2012 R2.

KB4520007 Ежемесячный накопительный пакет обновления для Windows Server 2012.

KB4519976 Ежемесячный накопительный пакет для Windows 7 SP1 и Windows Server 2008 R2 SP1.

KB4520002 Ежемесячный накопительный пакет обновления для Windows Server 2008 SP2

Эта проблема может возникать для следующих обновлений системы безопасности, выпущенных 8 октября 2019 года, для затронутых платформ:

KB4519990 Обновление для системы безопасности для Windows 8.1 и Windows Server 2012 R2.

KB4519985 Обновление для системы безопасности для Windows Server 2012 и Windows Embedded 8 Standard.

KB4520003 Обновление для системы безопасности для Windows 7 SP1 и Windows Server 2008 R2 SP1

KB4520009 Обновление для системы безопасности Windows Server 2008 SP2

Не удается войти в ЛК Windows 10

— используемой ОС Windows 10 64; — используемом браузере Internet Explorer 11; — используемом КриптоПро CSP 4; — используемом антивирусном ПО не установлен, брандмауэр отключен

Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS. Если это будет повторяться, обратитесь к владельцу веб-сайта.

Для параметров безопасности протокола TLS не установлены значения по умолчанию, что также могло стать причиной ошибки.

Какие еще действия предпринять?

Нам помог переход с 4.0.9708 на 4.0.9944.

Убедитесь, что рабочее место пользователя настроено для работы с Закрытой частью в соответствии с разделом 3. ПОДГОТОВКА К РАБОТЕ документа «Руководство пользователя. Общее».

В случае, если проблема с отображением сообщения «Невозможно отобразить страницу» стала возникать на ранее настроенном рабочем месте, проблема может вызвана установкой обновлений безопасности от октября 2015 года для ОС Windows через Windows Update. Также проблема может возникать при установке обновлений 2017 года для ОС Windows. В этом случае необходимо переустановить КриптоПРО. Попробуйте выполнить следующие действия с правами администратора: — выбрать в меню «Пуск» пункт «Выполнить». — последовательно выполнить две команды:

regsvr32 /u cpcng regsvr32 cpcng

Альтернативно, можно попробовать переустановить КриптоПро CSP.

Другие возможные причины возникновения ошибки «Невозможно отобразить страницу» в Internet Explorer при доступе в закрытую часть Официального сайта:

1) Не включено использование протоколов шифрования SSLTLS.

Для проверки доступности узла bus.gov.ru через 443 порт можно воспользоваться утилитой командной строки telnet для операционных систем Windows. Для этого необходимо:

— выбрать в меню «Пуск» пункт «Выполнить»; — в окне «Запуск программы» ввести команду «cmd» и нажать «ОК»; — в командной строке Windows ввести «telnet bus.gov.ru 443» и нажать Enter.

Если подключение через этот порт с узлом установить не удалось, отобразится сообщение о сбое подключения («Не удалось открыть порт подключения к этому узлу»), в противном случае откроется telnet-подключение (окно командной строки очистится, отобразится курсор ввода).

Действия необходимые для открытия доступа зависят от способа организации интернет-подключения и в этом случае необходимо обратиться к системному администратору организации.

3) Не установлен корневой сертификат Удостоверяющего центра Федерального казначейства или стороннего аккредитованного удостоверяющего центра.

Корневые сертификаты других УЦ должны быть доступны на сайте этого УЦ (сайте организации-владельца УЦ).

Установка корневых сертификатов производится следующим образом:

— Открыть сохраненный сертификат и нажать «Установить сертификат»; — в появившемся окне мастера импорта сертификатов нажать кнопку «Далее»; — в следующем окне необходимо выбрать пункт «Поместить сертификат в следующее хранилище» и нажать кнопку «Обзор» для выбора хранилища; — выбрать хранилище «Доверенные корневые центры сертификации» и нажать кнопку «OK»; — завершить установку сертификата, нажав кнопку «Готово».

4) Не установлено или некорректно установлено ПО СКЗИ КриптоПро CSP.

Выполнение односторонней аутентификации с помощью КриптоПро CSP можно проверить на ресурсах компании ООО «КРИПТО ПРО».

Если отобразится сообщение «Internet Explorer не может отобразить эту страницу», установка ПО КриптоПро CSP, возможно, нарушена, либо его работу блокирует стороннее ПО:

— антивирусное программное обеспечение; — вредоносное программное обеспечение, вирусы или последствия их работы; — другие криптопровайдеры (ЛИССИ-CSP, VipNET CSP и подобные).

Установку КриптоПро CSP необходимо производить, используя последние сборки дистрибутива, необходимой версии КриптоПро CSP (для КриптоПро CSP 3.6 последней является КриптоПро CSP 3.6 Revision 4 R4), предварительно отключив ПО антивирусной и проактивной защиты (т.к. их использование может приводить к некорректной установке КриптоПро CSP).

5) Истек срок лицензии КриптоПро CSP.

Срок использования демонстрационной версии КриптоПро CSP ограничен 90 днями с момента установки.

В случае, если пробный период истек, при попытке выполнения действий, использующих криптопровайдер КриптоПро CSP отображается сообщение об истечении срока действия лицензии.

Для версии 3.6 R4 на этой вкладке необходимо нажать кнопку «Ввод лицензии». В результате откроется диалоговое окно мастера установки КриптоПро «Сведения о пользователе» с полем для ввода ключа лицензии.

6) Браузер Internet Explorer не принимает серверный сертификат узла bus.gov.ru.

В случае, если ранее указанные рекомендации не помогли, необходимо приложить файл используемого личного сертификата ЭП пользователя (для анализа корректности сведений в сертификате), скриншоты всех произведенных согласно инструкции настроек и действий к Запросу в Службу Технической поддержки, обязательно указав сведения об:

— используемой ОС Windows (версия и разрядность); — используемом браузере Internet Explorer (версия и разрядность); — используемом КриптоПро CSP (версия, билд, версия TLS-сервера); — используемом антивирусном ПО, файэрволле (брандмауэре) и ПО проактивной защиты (наименования и версии).

29 апр 2021 14:47 — 29 апр 2021 14:48 #18585

от omendnb

Всех приветствую.

При входе в личный кабинет ЭБ, после выбора сертификата пользователя ТЛС клиент выдает ошибку и не заходит на портал.

Сервер отказал в аутентификации. Сертификат не подходит

Серт пользователя действующий, цепочка целая, серверный с сайта росказна.

В Чем может быть проблема?

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

12 мая 2021 09:14 #18605

от Doping

Добрый день, попробуйте :

1)Откройте TLS клиент от имени администратора , далее заходим в настройки TLS->Основные->Поставить галку непрозрачное проксирование (возможно этого шага будет достаточно)

2)в антивирусе поставить исключение\доверенное с отсылкой к ярлыку TLSклиент ( тот который в корневой папке Program Files)

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Обновлено: 12.06.2023

Эта статья содержит сведения о распространенных проблемах, которые могут возникнуть при настройке домена или TLS/SSL-сертификата для веб-приложений в Службе приложений Azure. Кроме того, здесь описаны возможные причины этих проблем и способы их устранения.

Если в любой момент при изучении этой статьи вам потребуется дополнительная помощь, вы можете обратиться к экспертам по Azure на форумах MSDN и Stack Overflow. Кроме того, можно зарегистрировать обращение в службу поддержки Azure. Перейдите на сайт поддержки Azure и выберите Получить поддержку.

В этой статье предусмотрено использование модуля Azure Az PowerShell, который является рекомендуемым модулем PowerShell для взаимодействия с Azure. Чтобы начать работу с модулем Az PowerShell, ознакомьтесь со статьей Установка Azure PowerShell. Дополнительные сведения см. в статье Перенос Azure PowerShell с AzureRM на Az.

Проблемы сертификата

Не удается добавить привязку TLS/SSL-сертификата к приложению

Симптом

«Не удалось добавить привязку SSL. Не удалось назначить сертификат для существующего виртуального IP-адреса, так как этот сертификат уже используется для другого виртуального IP-адреса.»

Причина

Решение

Чтобы устранить эту проблему, используйте один из следующих способов:

- Удалите привязку TLS/SSL на основе IP-адреса в приложении, в котором используется старый сертификат.

- Создайте привязку TLS/SSL на основе IP-адреса, которая использует новый сертификат.

Не удается удалить сертификат

Симптом

«Невозможно удалить сертификат, так как он сейчас используется в TLS/SSL-привязке. Ее необходимо удалить, чтобы можно было удалить сертификат.»

Причина

Эта проблема может возникнуть, если сертификат используется другим приложением.

Решение

Удалите привязку TLS для этого сертификата из приложений. Затем попробуйте удалить сертификат. Если сертификат по-прежнему не удается удалить, очистите кэш веб-браузера, повторно откройте портал Azure в новом окне браузера. Затем попробуйте удалить сертификат.

Не удается приобрести сертификат службы приложений

Симптом

Приобрести сертификат службы приложений Azure на портале Azure нельзя.

Причина и решение

Эта проблема может возникать из-за любой из следующих причин:

Служба приложений имеет план уровня «Бесплатный» или «Общий». Эти ценовые категории не поддерживают TLS.

Решение. Обновите план службы приложений для приложения до уровня «Стандартный».

Решение. Добавьте действительную кредитную карту в подписку.

Предложение подписки не поддерживает покупку сертификата службы приложений, такого как Microsoft Student.

Решение. Обновите подписку.

Достигнуто максимальное количество покупок, предусмотренных для подписки.

Решение. Для типов подписок с оплатой по мере использования и с Соглашением Enterprise предусмотрено не больше 10 покупок сертификатов службы приложений. Для других типов подписок ограничение равно 3. Чтобы увеличить это количество, обратитесь в службу поддержки Azure.

Решение. Если сертификат помечен как мошеннический и проблема не будет устранена по прошествии 24 часов, сделайте следующее:

- Войдите на портал Azure.

- Перейдите к области Сертификаты службы приложений, а затем выберите сертификат.

- Выберите Конфигурация сертификата > Step 2 : Verify (Шаг 2. Проверка) > Проверка домена. В результате будет отправлено электронное уведомление поставщику сертификата Azure для устранения проблемы.

Проблемы с личным доменом

Симптом

«Error 404-Web app not found» (Ошибка 404 — веб-приложение не найдено).

Причина и решение

Причина 1

На настроенном личном домене отсутствует запись A или CNAME.

Решение для причины 1

- Если вы добавили запись A, убедитесь, что запись типа TXT также добавлена. Дополнительные сведения см. в разделе Создание записи A.

- Если вам не нужно использовать корневой домен для приложения, рекомендуется использовать запись CNAME вместо записи A.

- Не используйте обе записи CNAME и A для одного домена. Эта проблема может вызвать конфликт или препятствовать разрешению домена.

Причина 2

Веб-браузер может по-прежнему кэшировать старый IP-адрес для домена.

Решение для причины 2

Не удалось добавить дочерний домен

Симптом

Не удается добавить новое имя узла в приложение, чтобы назначить поддомен.

Решение

- Обратитесь к администратору подписки, чтобы убедиться, что у вас есть разрешение на добавление имени узла в приложение.

- Если требуется несколько поддоменов, рекомендуется изменить размещение домена на службу доменных имен (DNS) Azure. С помощью Azure DNS можно добавить в приложение до 500 имен узлов. Дополнительные сведения см. в записи блога о добавлении поддомена.

Не удается распознать службу доменных имен

Симптом

«Не удается найти запись DNS».

Причина

Эта ошибка возникает по одной из следующих причин:

- Срок жизни не истек. Проверьте конфигурацию DNS своего домена, чтобы определить значение срока жизни, а затем подождите его окончания.

- Недопустимая конфигурация DNS.

Решение

Нужно восстановить удаленный домен

Симптом

Домен больше не отображается на портале Azure.

Причина

Возможно, домен случайно удален владельцем подписки.

Решение

Если домен удален меньше семи дней назад, процесс удаления не был запущен. В этом случае можно приобрести тот же домен снова на портале Azure в рамках одной подписки Убедитесь, что в поле поиска введено точное доменное имя. Плата за этот домен повторно не взимается. Если домен удален больше семи дней назад, обратитесь в службу поддержки Azure за помощью в его восстановлении.

Проблемы домена

Приобретен TLS/SSL-сертификат для неверного домена

Симптом

Приобретен сертификат службы приложений для неверного домена. Не удается обновить сертификат для использования правильного домена.

Решение

Удалите этот сертификат, а затем приобретите новый.

Если текущий сертификат, который использует неверный домен, имеет состояние «Выдан», за него также выставляется счет. Плата за сертификаты службы приложений не возвращается, но вы можете обратиться в службу поддержки Azure, чтобы рассмотреть другие варианты.

Сертификат службы приложений был обновлен, но в приложении по-прежнему отображается старый сертификат

Симптом

Причина

Служба приложений автоматически синхронизирует сертификат в течение 48 часов. Если вы изменяете или обновляете сертификат, иногда приложение по-прежнему извлекает старый сертификат, а не только что обновленный. Это связано с тем, что задание для синхронизации ресурсов сертификата еще не запущено. Щелкните «Синхронизировать». Операция синхронизации автоматически обновляет привязки имен узлов для сертификата в Службе приложений, не вызывая простоя в работе ваших приложений.

Решение

Вы можете принудительно выполнить синхронизацию сертификата. Для этого сделайте следующее:

- Войдите на портал Azure. Выберите Сертификаты службы приложений, а затем — сертификат.

- Выберите Повторное создание ключей и синхронизация, а затем — Синхронизировать. Для завершения синхронизации потребуется некоторое время.

- После завершения синхронизации отобразится следующее уведомление: «Все ресурсы обновлены с использованием нового сертификата».

Проверка домена не работает

Симптом

Прежде чем использовать сертификат службы приложений, необходимо выполнить проверку домена. Если щелкнуть Проверить, процесс завершится ошибкой.

Решение

Проверьте домен вручную, добавив запись типа TXT:

- Перейдите к поставщику службы доменных имен (DNS), на котором размещено доменное имя.

- Добавьте запись типа TXT для домена, использующего значение токена домена, показанного на портале Azure.

Подождите несколько минут до запуска распространения данных в DNS, а затем нажмите кнопку Обновить для запуска проверки.

В качестве альтернативы вы можете использовать метод веб-страницы HTML, чтобы вручную подтвердить свой домен. Этот метод позволяет центру сертификации подтвердить права на владение доменом, для которого выдан сертификат.

- Создайте HTML-файл с именем .html. Содержимым этого файла должно быть значение токена проверки домена.

- Отправьте этот файл в корень веб-сервера, на котором размещается ваш домен.

- Выберите Обновить, чтобы проверить состояние сертификата. Проверка может занять несколько минут.

При заказе сертификата на проверку домена отводится всего 15 дней, по истечении которых сертификат отклоняется центром сертификации, а счет за этот сертификат не выставляется. В такой ситуации удалите этот сертификат и повторите попытку.

Не удается приобрести домен

Симптом

Не удается приобрести домен службы приложений на портале Azure.

Причина и решение

Эта ошибка возникает по одной из следующих причин:

Кредитная карта для подписки Azure отсутствует или недействительна.

Решение. Добавьте действительную кредитную карту в подписку.

Вы не являетесь владельцем подписки, поэтому у вас нет разрешения на покупку домена.

Решение.Назначьте роль «Владелец» своей учетной записи. Или свяжитесь с администратором, чтобы получить разрешение на приобретение домена.

Вы достигли предельного числа приобретений доменов для подписки. Текущее ограничение — 20.

Тип подписки Azure не поддерживает покупку домена службы приложений.

Решение. Обновите подписку Azure до других типов подписки, например до подписки с оплатой по мере использования.

Не удается добавить имя узла в приложение

Симптом

При добавлении имени узла процесс проверки и утверждения домена завершается ошибкой.

Причина

Эта ошибка возникает по одной из следующих причин:

У вас нет разрешения на добавление имени узла.

Решение. Попросите администратора подписки дать вам разрешение на добавление имени узла.

Не удается выполнить проверку владельца домена.

Решение. Убедитесь, что запись CNAME или A настроены правильно. Чтобы сопоставить личный домен с приложением, создайте запись CNAME или A. Если вы хотите использовать корневой домен, необходимо воспользоваться записями типа A и TXT.

Вопросы и ответы

Нужно ли настраивать личный домен для веб-сайта после приобретения?

При покупке домена на портале Azure приложение Службы приложений автоматически настраивается для использования этого личного домена. Никакие дополнительные действия не требуются. Дополнительные сведения см. в видео Добавление имени личного домена в блоге, посвященном самостоятельному разрешению связанных со Службой приложений Azure вопросов, на сайте Channel9.

Можно ли использовать домен, приобретенный на портале Azure, чтобы указать на виртуальную машину Azure?

Да, домен может указывать на виртуальную машину. Дополнительные сведения см. в статье Использование Azure DNS для указания параметров личного домена для службы Azure.

Мой домен размещен в GoDaddy или в Azure DNS?

Домены Службы приложений используют GoDaddy для регистрации доменов и Azure DNS для размещения доменов.

Если вы включили автоматическое продление, никакие действия с вашей стороны не требуются. Уведомление предназначено для того, чтобы вы знали о том, что скоро истечет срок действия домена, и могли продлить его вручную, если автоматическое продление не включено.

Нужно ли мне платить за размещения моего домена в Azure DNS?

Начальная стоимость покупки домена включает только регистрацию домена. В дополнение к стоимости регистрации взимается плата за Azure DNS, основанная на использовании. Дополнительные сведения см. на странице цен на Azure DNS.

Мой домен был приобретен ранее на портале Azure. Теперь я хочу перейти с размещения в GoDaddy на Azure DNS. Как это можно сделать?

Переход на размещение в Azure DNS не является обязательным. Если вы хотите выполнить миграцию на Azure DNS, то интерфейс управления доменами на портале Azure предоставляет сведения о действиях, необходимых для перехода на Azure DNS. Если домен был приобретен через Службу приложений, миграция из GoDaddy в Azure DNS является относительно простой процедурой.

Если я куплю домен в Службе приложений, смогу ли я разместить его в GoDaddy, а не в Azure DNS?

Начиная с 24 июля 2017 г. домены Службы приложений, приобретенные на портале, размещаются в Azure DNS. Если вы предпочитаете использовать другого поставщика услуг размещения, необходимо посетить его веб-сайт, чтобы получить решение для размещения домена.

Нужно ли платить за защиту конфиденциальности для моего домена?

При покупке домена на портале Azure можно бесплатно добавить функцию защиты конфиденциальности. Это одно из преимуществ приобретения домена с помощью Службы приложений Azure.

Если домен мне больше не нужен, можно ли вернуть деньги?

Можно ли использовать домен в другом приложении Службы приложений Azure в моей подписке?

Да. В колонке «Личные домены и TLS» на портале Azure вы увидите приобретенные домены. Вы можете настроить приложение для использования любого из этих доменов.

Можно ли перенести домен из одной подписки в другую?

Вы можете перенести домен в другую подписку или группу ресурсов с помощью командлета PowerShell Move-AzResource.

Как управлять личным доменом, если у меня в настоящее время нет приложения в Службе приложений Azure?

Вы можете управлять доменом, даже если у вас нет веб-приложения в Службе приложений. Домен может использоваться для виртуальных машин, хранилища и других служб Azure. Если вы планируете использовать домен для веб-приложений Службы приложений, необходимо включить веб-приложение, которое не входит в план Службы приложений уровня «Бесплатный», чтобы привязать домен к веб-приложению.

Можно ли перенести веб-приложение с личным доменом в другую подписку или из Среды службы приложений версии 1 в версию 2?

После перемещения веб-приложения привязки имен узлов доменов в параметрах личных доменов должны остаться прежними. Для настройки привязок имен узлов дополнительные действия не требуются.

Это руководство посвящено настройке защиты приложений с помощью TLS-аутентификации. При таком подходе возможность работы пользователей с приложением зависит от имеющихся у них сертификатов. То есть — разработчик может самостоятельно принимать решения о том, каким пользователям разрешено обращаться к приложению.

Мы рассмотрим следующие вопросы:

1. Запуск сервера

Для того чтобы организовать работу сервера — нам понадобится следующее:

- Java 11

- Maven 3.5.0

- Eclipse, Intellij IDEA (или любой другой текстовой редактор вроде VIM)

- Доступ к терминалу

- Копия этого проекта

В данном проекте содержится Maven-обёртка, поэтому запустить его можно и не устанавливая Maven. Тут будут приведены сведения и о стандартных командах, рассчитанных на mvn, и о командах, ориентированных на использование Maven-обёртки.

Если вы хотите запустить этот проект с использованием Java 8 — вы можете переключиться на более старую его версию с использованием нижеприведённой команды.

При работе с этой версией проекта рекомендовано следовать инструкциям, подготовленным специально для него. Найти их можно здесь.

Сервер можно привести в рабочее состояние, вызвав метод main класса App или выполнив следующую команду в корневой директории проекта:

Вот команда, рассчитанная на Maven-обёртку:

2. Отправка приветствия серверу (без шифрования)

Сейчас сервер работает на порте, используемом по умолчанию (8080) без шифрования. С помощью следующей команды, задействующей curl , можно обратиться к конечной точке hello :

Ответ должен выглядеть примерно так:

Обратиться к серверу можно и с использованием клиента, код которого находится в директории client . Клиент зависит от других компонентов проекта. Поэтому, прежде чем его запускать, нужно выполнить в корневой директории проекта команду mvn install или ./mvnw install .

В клиенте реализован интеграционный тест, основанный на Cucumber. Его можно запустить, обратившись к классу ClientRunnerIT из IDE, или выполнив в корневой директории следующую команду:

При использовании Maven-обёртки это будет такая команда:

Тут имеется файл Hello.feature, который описывает шаги интеграционного теста. Этот файл можно найти в папке ресурсов теста клиентского проекта.

Есть и другой метод запуска и клиента, и сервера. Он представлен следующей командой, выполняемой в корневой директории проекта:

Вариант этой команды для Maven-обёртки выглядит так:

Клиент, по умолчанию, отправляет запросы к localhost , так как он рассчитан на то, что сервер выполняется на том же компьютере, что и он сам. Если сервер работает на другой машине — соответствующий URL можно передать клиенту при запуске, воспользовавшись следующим аргументом VM:

Теперь давайте разберёмся с тем, как защитить сервер с помощью TLS. Сделать это можно, добавив соответствующие свойства в файл application.yml , хранящий настройки приложения.

Речь идёт о следующих настройках:

Для того чтобы вышеописанные настройки вступили в силу — сервер надо перезапустить. Возможно, при этом вы увидите следующее исключение:

Причина его появления заключается в том, что серверу, для установки защищённого соединения с внешними сущностями, нужно хранилище ключей с сертификатом сервера. Сервер может предоставить более подробную информацию об этом в том случае, если воспользоваться следующими аргументами VM:

Для того решения этой проблемы нужно создать хранилище ключей, содержащее открытый и закрытый ключи для сервера. Открытый ключ будет передаваться пользователям. Так они смогут зашифровать данные, передаваемые серверу. Зашифрованные данные могут быть расшифрованы с использованием закрытого ключа сервера. Закрытый ключ сервера нельзя никому передавать, так как, имея этот ключ, злоумышленник может перехватить зашифрованные данные, которыми обмениваются клиент и сервер, и расшифровать их.

Создать хранилище ключей с открытым и закрытым ключами можно с помощью следующей команды:

Теперь нужно сообщить серверу о том, где именно находится хранилище ключей, и указать пароли. Сделаем это, отредактировав наш файл application.yml :

Замечательно! Только что мы настроили TLS-шифрование соединений между сервером и клиентом! Испытать сервер можно так:

Клиент можно запустить и прибегнув к классу ClientRunnerIT.

Возникает такое ощущение, что клиент пытается поприветствовать сервер, а сервер ему найти не удаётся. Проблема заключается в том, что клиент пытается обратиться к серверу, работающему на порте 8080 , а сервер ждёт запросов на порте 8443 . Исправим это, внеся некоторые изменения в класс Constants . А именно — найдём эту строку:

И приведём её к такому виду:

Экспортировать сертификат сервера можно такой командой:

Теперь можно создать TrustStore для клиента и импортировать туда сертификат сервера такой командой:

TrustStore для клиента мы создали, но сам клиент пока об этом не знает. А это значит, что клиенту надо сообщить о том, что ему следует пользоваться TrustStore, указав адрес хранилища и пароль. Клиенту надо сообщить и о том, что включена аутентификация. Всё это делается путём приведения файла application.yml клиентского приложения к такому виду:

4. Аутентификация клиента (двусторонний TLS)

Следующий шаг нашей работы заключается такой настройке сервера, чтобы он требовал бы аутентификации клиентов. Благодаря этим настройкам мы принудим клиентов идентифицировать себя. При таком подходе сервер тоже сможет проверить подлинность клиента, и то, входит ли он в число доверенных сущностей. Включить аутентификацию клиентов можно, воспользовавшись свойством client-auth , сообщив серверу о том, что ему нужно проверять клиентов.

Приведём файл сервера application.yml к такому виду:

Это указывает на то, что клиент не обладает подходящим сертификатом. Точнее — у клиента пока вообще нет сертификата. Поэтому создадим сертификат следующей командой:

Нам ещё нужно создать TrustStore для сервера. Но, прежде чем создавать это хранилище, нужно иметь сертификат клиента. Экспортировать его можно так:

Теперь создадим TrustStore сервера, в котором будет сертификат клиента:

Мы создали для клиента дополнительное хранилище ключей, но клиент об этом не знает. Сообщим ему сведения об этом хранилище. Кроме того, клиенту нужно сообщить о том, что включена двусторонняя аутентификация.

Приведём файл application.yml клиента к такому виду:

Сервер тоже не знает о только что созданном для него TrustStore. Приведём его файл application.yml к такому виду:

Если снова запустить клиент — можно будет убедиться в том, что тест завершается успешно, и что клиент получает данные от сервера в защищённом виде.

Примите поздравления! Только что вы настроили двусторонний TLS!

5. Установление двустороннего TLS-соединения с использованием доверенного удостоверяющего центра

Есть и другой способ организации двусторонней аутентификации. Он основан на использовании доверенного удостоверяющего центра. У такого подхода есть сильные и слабые стороны.

- Клиентам не нужно добавлять в свои хранилища сертификат сервера.

- Серверу не нужно добавлять в своё хранилище все сертификаты клиентов.

- Меньше времени уходит на поддержку такой конфигурации, так как срок действия может истечь лишь у сертификата удостоверяющего центра.

- Разработчик теряет контроль над тем, каким приложениям разрешено обращаться к его приложению. Разрешение даётся любому приложению, у которого есть подписанный сертификат от удостоверяющего центра.

1. Создание удостоверяющего центра

Обычно работают с уже существующими удостоверяющими центрами, которым, для подписи, нужно передавать сертификаты. Здесь же мы создадим собственный удостоверяющий центр и подпишем с его помощью сертификаты клиента и сервера. Для создания удостоверяющего центра воспользуемся такой командой:

Ещё можно воспользоваться существующим удостоверяющим центром.

2. Создание файла запроса на подпись сертификата

Для того чтобы подписать сертификат — нужен .csr-файл (Certificate Signing Request, файл запроса на подпись сертификата). Создать его можно с помощью особой команды.

Вот её вариант для сервера:

Вот — эта команда для клиента:

Такой файл нужен удостоверяющему центру для подписи сертификата. Следующий шаг нашей работы заключается в подписании сертификата.

3. Подписание сертификата с помощью запроса на подпись сертификата

Вот соответствующая команда для клиента:

Вот команда для сервера:

4. Замена неподписанного сертификата подписанным

Экспортируем подписанный сертификат:

Выполним на клиенте следующие команды:

На сервере выполним такие команды:

5. Организация взаимодействия клиента и сервера, основанного исключительно на доверии к удостоверяющему центру

Теперь нужно настроить клиент и сервер так, чтобы они доверяли бы только удостоверяющему центру. Сделать это можно, импортировав сертификат удостоверяющего центра в хранилища TrustStore клиента и сервера.

Сделаем это, выполнив на клиенте следующую команду:

На сервере выполним такую команду:

В хранилищах TrustStore всё ещё хранятся собственные сертификаты клиента и сервера. Эти сертификаты нужно удалить.

Выполним на клиенте такую команду:

Вот — команда для сервера:

Если снова запустить клиент — можно видеть успешное прохождение теста. А это значит, что клиент и сервер успешно обмениваются данными, используя сертификаты, подписанные удостоверяющим центром.

6. Автоматизация различных подходов к аутентификации

Всё, о чём мы говорили выше, можно автоматизировать с помощью скриптов, которые находятся в папке script рассматриваемого нами проекта. Для запуска скриптов можете воспользоваться следующими командами:

- ./configure-one-way-authentication — настройка односторонней аутентификации.

- ./configure-two-way-authentication-by-trusting-each-other my-company-name — настройка двусторонней аутентификации.

- ./configure-two-way-authentication-by-trusting-root-ca my-company-name — настройка двусторонней аутентификации с использованием удостоверяющего центра.

Протестированные клиенты

Предлагаем разобраться со способами устранения подобных ошибок.

Что такое SSL?

SSL (Secure Socket Layer) — это интернет-протокол для создания зашифрованного соединения между пользователем и сервером, который гарантирует безопасную передачу данных.

Когда пользователь заходит на сайт, браузер запрашивает у сервера информацию о наличии сертификата. Если сертификат установлен, сервер отвечает положительно и отправляет копию SSL-сертификата браузеру. Затем браузер проверяет сертификат, название которого должно совпадать с именем сайта, срок действия сертификата и наличие корневого сертификата, выданного центром сертификации.

Причины возникновения ошибок SSL-соединения

Когда сертификат работает корректно, адресная строка браузера выглядит примерно так:

Но при наличии ошибок она выглядит несколько иначе:

Существует множество причин возникновения таких ошибок. К числу основных можно отнести:

- Некорректную дату и время на устройстве (компьютер, смартфон, планшет и т.д.);

- Ненадежный SSL-сертификат;

- Брандмауэр или антивирус, блокирующие сайт;

- Включенный экспериментальный интернет-протокол QUIC;

- Отсутствие обновлений операционной системы;

- Использование SSL-сертификата устаревшей версии 3.0;

- Появление ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера.

Давайте рассмотрим каждую из них подробнее.

Проблемы с датой и временем

Для исправления этой ошибки достаточно установить на устройстве актуальное время. После этого необходимо перезагрузить страницу или браузер.

Ненадежный SSL-сертификат

Одной из причин появления такой ошибки, как и в предыдущем случае, может стать неправильное время. Однако есть и вторая причина — браузеру не удается проверить цепочку доверия сертификата, потому что не хватает корневого сертификата. Для избавления от такой ошибки необходимо скачать специальный пакет GeoTrust Primary Certification Authority, содержащий корневые сертификаты. После скачивания переходим к установке. Для этого:

- Нажимаем сочетание клавиш Win+R и вводим команду certmgr.msc, жмем «Ок». В Windows откроется центр сертификатов.

- Раскрываем список «Доверенные корневые центры сертификации» слева, выбираем папку «Сертификаты», кликаем по ней правой кнопкой мышки и выбираем «Все задачи — импорт».

- Запустится мастер импорта сертификатов. Жмем «Далее».

- Нажимаем кнопку «Обзор» и указываем загруженный ранее сертификат. Нажимаем «Далее»:

- В следующем диалоговом окне указываем, что сертификаты необходимо поместить в доверенные корневые центры сертификации, и нажимаем «Далее». Импорт должен успешно завершиться.

После вышеперечисленных действий можно перезагрузить устройство и проверить отображение сайта в браузере.

Брандмауэр или антивирус, блокирующие сайт

Некоторые сайты блокируются брандмауэром Windows. Для проверки можно отключить брандмауэр и попробовать зайти на нужный сайт. Если SSL-сертификат начал работать корректно, значит дело в брандмауэре. В браузере Internet Explorer вы можете внести некорректно работающий сайт в список надежных и проблема исчезнет. Однако таким образом вы снизите безопасность своего устройства, так как содержимое сайта может быть небезопасным, а контроль сайта теперь отключен.

Включенный экспериментальный протокол QUIC

QUIC — это новый экспериментальный протокол, который нужен для быстрого подключения к интернету. Основная задача протокола QUIC состоит в поддержке нескольких соединений. Вы можете отключить этот протокол в конфигурации вашего браузера.

Показываем как отключить QUIC на примере браузера Google Chrome:

Этот способ работает и в Windows и в Mac OS.

Отсутствие обновлений операционной системы

Проблемы с SSL-сертификатами могут возникать и из-за того, что на вашей операционной системе давно не устанавливались обновлений. Особенно это касается устаревших версий Windows (7, Vista, XP и более ранние). Установите последние обновления и проверьте работу SSL.

Использование SSL-сертификата версии 3.0

Некоторые сайты используют устаревший SSL-протокол версии 3.0, который не поддерживают браузеры. По крайней мере, по умолчанию. Чтобы браузер поддерживал устаревший SSL необходимо сделать следующее (на примере браузера Google Chrome):

- Откройте браузер и перейдите в раздел «Настройки».

- Прокрутите страницу настроек вниз и нажмите «Дополнительные».

- В разделе «Система» найдите параметр «Настройки прокси-сервера» и кликните на него.

- Откроется окно. Перейдите на вкладку «Дополнительно».

- В этой вкладке вы увидите чекбокс «SSL 3.0».

- Поставьте галочку в чекбоксе, нажмите кнопку «Ок» и перезагрузите браузер.

Ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера

В процессе активации сертификата можно столкнуться с ошибкой «Invalid CSR». Такая ошибка возникает по следующим причинам:

Предлагаем разобраться со способами устранения подобных ошибок.

Что такое SSL?

SSL (Secure Socket Layer) — это интернет-протокол для создания зашифрованного соединения между пользователем и сервером, который гарантирует безопасную передачу данных.

Когда пользователь заходит на сайт, браузер запрашивает у сервера информацию о наличии сертификата. Если сертификат установлен, сервер отвечает положительно и отправляет копию SSL-сертификата браузеру. Затем браузер проверяет сертификат, название которого должно совпадать с именем сайта, срок действия сертификата и наличие корневого сертификата, выданного центром сертификации.

Причины возникновения ошибок SSL-соединения

Когда сертификат работает корректно, адресная строка браузера выглядит примерно так:

Но при наличии ошибок она выглядит несколько иначе:

Существует множество причин возникновения таких ошибок. К числу основных можно отнести:

- Некорректную дату и время на устройстве (компьютер, смартфон, планшет и т.д.);

- Ненадежный SSL-сертификат;

- Брандмауэр или антивирус, блокирующие сайт;

- Включенный экспериментальный интернет-протокол QUIC;

- Отсутствие обновлений операционной системы;

- Использование SSL-сертификата устаревшей версии 3.0;

- Появление ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера.

Давайте рассмотрим каждую из них подробнее.

Проблемы с датой и временем

Для исправления этой ошибки достаточно установить на устройстве актуальное время. После этого необходимо перезагрузить страницу или браузер.

Ненадежный SSL-сертификат

Одной из причин появления такой ошибки, как и в предыдущем случае, может стать неправильное время. Однако есть и вторая причина — браузеру не удается проверить цепочку доверия сертификата, потому что не хватает корневого сертификата. Для избавления от такой ошибки необходимо скачать специальный пакет GeoTrust Primary Certification Authority, содержащий корневые сертификаты. После скачивания переходим к установке. Для этого:

- Нажимаем сочетание клавиш Win+R и вводим команду certmgr.msc, жмем «Ок». В Windows откроется центр сертификатов.

- Раскрываем список «Доверенные корневые центры сертификации» слева, выбираем папку «Сертификаты», кликаем по ней правой кнопкой мышки и выбираем «Все задачи — импорт».

- Запустится мастер импорта сертификатов. Жмем «Далее».

- Нажимаем кнопку «Обзор» и указываем загруженный ранее сертификат. Нажимаем «Далее»:

- В следующем диалоговом окне указываем, что сертификаты необходимо поместить в доверенные корневые центры сертификации, и нажимаем «Далее». Импорт должен успешно завершиться.

После вышеперечисленных действий можно перезагрузить устройство и проверить отображение сайта в браузере.

Брандмауэр или антивирус, блокирующие сайт

Некоторые сайты блокируются брандмауэром Windows. Для проверки можно отключить брандмауэр и попробовать зайти на нужный сайт. Если SSL-сертификат начал работать корректно, значит дело в брандмауэре. В браузере Internet Explorer вы можете внести некорректно работающий сайт в список надежных и проблема исчезнет. Однако таким образом вы снизите безопасность своего устройства, так как содержимое сайта может быть небезопасным, а контроль сайта теперь отключен.

Включенный экспериментальный протокол QUIC

QUIC — это новый экспериментальный протокол, который нужен для быстрого подключения к интернету. Основная задача протокола QUIC состоит в поддержке нескольких соединений. Вы можете отключить этот протокол в конфигурации вашего браузера.

Показываем как отключить QUIC на примере браузера Google Chrome:

Этот способ работает и в Windows и в Mac OS.

Отсутствие обновлений операционной системы

Проблемы с SSL-сертификатами могут возникать и из-за того, что на вашей операционной системе давно не устанавливались обновлений. Особенно это касается устаревших версий Windows (7, Vista, XP и более ранние). Установите последние обновления и проверьте работу SSL.

Использование SSL-сертификата версии 3.0

Некоторые сайты используют устаревший SSL-протокол версии 3.0, который не поддерживают браузеры. По крайней мере, по умолчанию. Чтобы браузер поддерживал устаревший SSL необходимо сделать следующее (на примере браузера Google Chrome):

- Откройте браузер и перейдите в раздел «Настройки».

- Прокрутите страницу настроек вниз и нажмите «Дополнительные».

- В разделе «Система» найдите параметр «Настройки прокси-сервера» и кликните на него.

- Откроется окно. Перейдите на вкладку «Дополнительно».

- В этой вкладке вы увидите чекбокс «SSL 3.0».

- Поставьте галочку в чекбоксе, нажмите кнопку «Ок» и перезагрузите браузер.

Ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера

В процессе активации сертификата можно столкнуться с ошибкой «Invalid CSR». Такая ошибка возникает по следующим причинам:

Читайте также:

- Как удалить аккаунт почта россии в приложении

- Как оплатить налоги через приложение втб

- В каком приложении нельзя создавать stories

- Как из приложения стрелка удалить карту

- Приложение фитнес на айфон не показывает активность

При подключении к некоторым сайтам пользователи встречают ошибку «Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS». Это особый интернет-протокол, который был разработан для более безопасного соединения между браузером и сервером. При передаче сигнала в нём данные зашифровываются, не позволяя третьей стороне получить важную информацию. Рассмотрим, что делать в этой ситуации и что эта ошибка означает.

Содержание статьи:

- 1 Подробнее о протоколе TLS

- 2 Причины сбоя в протоколе TLS

- 2.1 Есть и некоторые другие причины такого сообщения:

- 3 Как решить проблему с параметрами безопасности TLS

- 3.1 Необходимо также убедиться, что в вашей версии Windows установлены последние обновления.

- 3.2 Поиск и удаление вирусов на компьютере

- 4 Другие методы устранения ошибки безопасного соединения TLS

В энциклопедии говорится, что TLS — это особый протокол защиты, который задействован при транспортировке данных по сети. У него был предшественник — SSL. Оба относятся к криптографическим протоколам. При передаче данных используется асимметричное шифрование. Для конфиденциальности используется симметричное шифрование. А для подтверждения целостности одного сообщения задействуются специальные коды.

TLS применяется сегодня практически во всех приложениях, связанных с передачей данных: интернет-браузер, мессенджер (VoIP), электронная почта. Первая версия протокола (SSL) была разработана компанией Netscape Communication. На данным момент более новой версией и её развитием занимается инженерный совет Интернета (IETF).

Причины сбоя в протоколе TLS

Одной и самой распространенной причиной того, что пользователь видит сообщение о ненадежности TLS — это определение браузером неверных параметров этого протокола. Также довольно часто такую ошибку можно встретить в браузере Internet Explorer. Он применяется для работы с различными государственными интернет службами, которые связаны с формами отчетности. Такие порталы требуют от пользователя именно этот браузер.

Есть и некоторые другие причины такого сообщения:

- Блокировка антивирусом интернет-ресурса, из-за чего и возникает подобное сообщение;

- Пользователь использует старую версию «КриптоПро» — программы для создания отчетов и др.;

- В базовой системе ввода-вывода (BIOS) активирован параметр «SecureBoot»;

- У пользователя установлено VPN-приложение или расширение для браузера, из-за чего появляется ошибка;

- На компьютере есть вирусы, которые блокируют безопасное соединение;

- В том случае, если неполадки наблюдаются только при подключении к одному ресурсу, возможно у самого сайта какие-то проблемы с серверами или с настройками TLS;

- Не исключено, что сайт является небезопасным, поэтому лучше его не посещать.

Как решить проблему с параметрами безопасности TLS

Для начала необходимо решить проблему с антивирусом и убедиться, что дело не в нем. Необходимо проверить свои настройки антивирусного ПО. В каждой такой программе есть функция сканирования интернет-соединения. Она может работать неверно.

- Для антивируса Avast — откройте настройки, выберите раздел «Активная защита», нужный пункт должен быть возле пиктограммы щитка. Уберите с него галочку и включите HTTP сканирование. Сохраните настройки;

- Для антивируса Kaspersky — найдите раздел «не проверять защищенное соединение». Его можно найти во вкладке «Сканирование». Или в дополнительных настройках найдите «Установить сертификат». Сохраните настройки и перезагрузите ПК.

Необходимо также убедиться, что в вашей версии Windows установлены последние обновления.

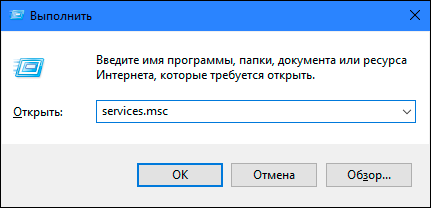

- Для этого нажмите WIN+R и введите команду «services.msc»;

- Нажмите ENTER;

- Найдите в списке служб Windows «Центр обновления»;

- Нажмите правой кнопкой мыши на этой строке и выберите «Свойства»;

- В открывшемся окошке убедитесь, что установлено значение в блоке «Тип запуска» — «Автоматически»;

- Далее выберите кнопку «Пуск», «Панель управления»;

- Выберите «Система и безопасность»;

- Затем «Центр обновления» и нажмите кнопку «Проверить обновления».

Если существуют обновления для вашей операционной системы, они будут найдены и загружены. После этого нужно перезагрузить компьютер и дождаться завершения установки ПО. Затем снова попробуйте проверить, появляется ли сообщение — возможно, на данном сайте используется ненадежные параметры безопасности передачи данных по TLS.

Рекомендуем: Igfxtray в автозагрузке что это за процесс и как удалить?

Поиск и удаление вирусов на компьютере

Теперь рассмотрим, что делать, если в вашем компьютере поселился вирус, который блокирует безопасное соединение. Для начала попробуйте открыть установленный на вашем компьютере антивирус и запустите разные типы сканирования: «Полное сканирование», «Быстрое», «Интеллектуальное» и др. Попробуйте сканировать не только весь жесткий диск, но и отдельные тома и папки. Проверьте папки, в которых находятся файлы вашего браузера.

Если это не дало результатов, воспользуйтесь специальными утилитами, которые предназначены для разового сканирования и поиска вредоносного программного обеспечения. Практически каждый разработчик полноценного антивирусного ПО (Dr.WEB, Kaspersky, ESET и др.) имеет специальную утилиту, которую можно взять на официальном сайте. Это по размеру небольшие программы, которые не нужно устанавливать на диск. Их достаточно запустить и указать путь для сканирования. Обязательно воспользуйтесь этим эффективным инструментом.

Другие методы устранения ошибки безопасного соединения TLS

Если вы получили сообщение о сбое в протоколе TLS, работая с программой «КриптоПро», попробуйте загрузить более новую версию. Её можно взять на официальном сайте https://www.cryptopro.ru/downloads. Возможно проблема в самом браузере. Воспользуйтесь другим браузером, хотя-бы для того, чтобы определить, что проблема кроется в нём. Попробуйте также настроить свой браузер.

- Если вы пользуетесь Internet Explorer — откройте «Сервис». Нажмите «Свойства обозревателя», выберите «Дополнительно», затем нажмите вкладку «Безопасность». Здесь нужно найти пункты SSL и TLS. Если галочка установлена на пункте SSL, уберите её и поставьте на более новую версию протокола. Сохраните настройки и попытайтесь войти на сайт;

- В Opera — нажмите «Инструменты», далее выберите «Общие настройки». Перейдите в «Расширенные», и в разделе безопасности найдите пункт «Протоколы безопасности». Здесь нужно убрать галочки со строк с версиями TLS и оставить те, которые установлены на пунктах, вроде «256 bit…». Обязательно уберите галочку с пункта «Anonymous DH/SHA-256;

- Для Mozilla Firefox — откройте настройки, выберите пункт «Дополнительно» и «Шифрование». Как в IE, нам нужно оставить галочки на TLS и убрать со старого протокола SSL. Другие браузеры (Google Chrome, Safari и т.д.) настроек безопасного соединения не имеют. Поэтому нам приходится либо сменить браузер, либо искать причины в другом месте.

Встречается проблема со сбоем протокола TLS еще в том случае, если в системе время настроено неправильно. Чтобы это исправить:

- Выберите внизу рабочего стола Windows справа время правой кнопкой мыши;

- Нажмите пункт «Настройка даты и времени»;

- Установите правильное значение времени;

- Выберите вкладку «Время по интернету», выберите «Изменить параметры», поставьте галочку на «Синхронизировать с временем по интернету». Выберите сервер «windows.com» и сохраните настройки.

Закройте окна, перезагрузите компьютер и снова попробуйте попасть на сайт, на котором вы встретили ошибку — на этом сайте применяется устаревшие или ненадежные настройки безопасности TLS.

Summary

Article Name

Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS

Description

При подключении к некоторым сайтам пользователи встречают ошибку «Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS». Это особый интернет-протокол, который был разработан для более безопасного соединения между браузером и сервером. При передаче сигнала в нём данные зашифровываются, не позволяя третьей стороне получить важную информацию. Рассмотрим, что делать в этой ситуации и что эта ошибка означает.

Author

Publisher Name

Игорь

Publisher Logo

Содержание

- Не удается безопасно подключиться к этой странице. Устаревшие или ненадежные параметры протокола TLS

- Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS

- Подробнее о протоколе TLS

- Причины сбоя в протоколе TLS

- Есть и некоторые другие причины такого сообщения:

- Как решить проблему с параметрами безопасности TLS

- Необходимо также убедиться, что в вашей версии Windows установлены последние обновления.

- Поиск и удаление вирусов на компьютере

- Другие методы устранения ошибки безопасного соединения TLS

- Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS

- Не удаётся безопасно подключиться к этой странице – суть проблемы

- Как исправить дисфункцию: Используются ненадёжные параметры безопасности TLS

- Заключение

- Подключения TLS могут завершаться сбоем или тайм-аутом при соединении или попытке возобновления

- Проблемы

- Причина

- Дальнейшие действия

- Дополнительные сведения для администраторов

- Затронутые обновления

- не удается войти в ЛК Windows 10

- Автор

- Сообщение

Не удается безопасно подключиться к этой странице. Устаревшие или ненадежные параметры протокола TLS

Доброго времени суток.

Собрал корешу максимально бюджетный комп на авито по кусочкам, всё проверил, всё вроде ок и работает.

Пришел домой и собрал все «куски» воедино, накатил винду, всё было замечательно до того момента, пока не нужно было подрубить кабель и поднастроить винду. Винда 10-ка к слову.

Сам интернет есть, отображается рабочим, все поисковые системы открывает, ютуб открывает, всякие яндекс.видео показывает, но почему-то не хочет отображить никакие другие сайты (за мелкой выборкой, в суть которой я не вник). Не открывает, например, вконтакте, оф.сайты производителей, чтоб драйвера поставить, всякие ресурсы чтобы лаунчер сказать (стим, 4 гейм итд). Погрешил на винду, что какая-то корявая. Записал другую, форматнул, поставил снова. Не помогло.

Винда абсолютно голая, только что поставленная

1. ВПН нет

2. Прокси отключено

3. ipconfig /flushdns пробовал

4. Включать отключать галочки в свойствах браузера пробовал

5. Прописывать 8.8.8.8 и 8.8.4.4 пробовал

6. Что такое криптопро не знаю и не использую

7. Антивируса нет, брандмауер выключен

8. Используется встроенная сетевая карта от материнки (gigabyte ga f2a78m dash)

Я в жизни с таким не сталкивался ни разу, максимально не понимаю что делать. Весь гугл обошел, ничего не помогает.

При этом еще большая часть информации связана с личным кабинетом гос.сайтов и закупками, что ко мне абсолютно не относится.

Помощь в написании контрольных, курсовых и дипломных работ здесь.

Источник

Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS

При подключении к некоторым сайтам пользователи встречают ошибку «Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS». Это особый интернет-протокол, который был разработан для более безопасного соединения между браузером и сервером. При передаче сигнала в нём данные зашифровываются, не позволяя третьей стороне получить важную информацию. Рассмотрим, что делать в этой ситуации и что эта ошибка означает.

Подробнее о протоколе TLS

В энциклопедии говорится, что TLS — это особый протокол защиты, который задействован при транспортировке данных по сети. У него был предшественник — SSL. Оба относятся к криптографическим протоколам. При передаче данных используется асимметричное шифрование. Для конфиденциальности используется симметричное шифрование. А для подтверждения целостности одного сообщения задействуются специальные коды.

TLS применяется сегодня практически во всех приложениях, связанных с передачей данных: интернет-браузер, мессенджер (VoIP), электронная почта. Первая версия протокола (SSL) была разработана компанией Netscape Communication. На данным момент более новой версией и её развитием занимается инженерный совет Интернета (IETF).

Причины сбоя в протоколе TLS

Одной и самой распространенной причиной того, что пользователь видит сообщение о ненадежности TLS — это определение браузером неверных параметров этого протокола. Также довольно часто такую ошибку можно встретить в браузере Internet Explorer. Он применяется для работы с различными государственными интернет службами, которые связаны с формами отчетности. Такие порталы требуют от пользователя именно этот браузер.

Есть и некоторые другие причины такого сообщения:

Как решить проблему с параметрами безопасности TLS

Для начала необходимо решить проблему с антивирусом и убедиться, что дело не в нем. Необходимо проверить свои настройки антивирусного ПО. В каждой такой программе есть функция сканирования интернет-соединения. Она может работать неверно.

Необходимо также убедиться, что в вашей версии Windows установлены последние обновления.

Если существуют обновления для вашей операционной системы, они будут найдены и загружены. После этого нужно перезагрузить компьютер и дождаться завершения установки ПО. Затем снова попробуйте проверить, появляется ли сообщение — возможно, на данном сайте используется ненадежные параметры безопасности передачи данных по TLS.

Поиск и удаление вирусов на компьютере

Теперь рассмотрим, что делать, если в вашем компьютере поселился вирус, который блокирует безопасное соединение. Для начала попробуйте открыть установленный на вашем компьютере антивирус и запустите разные типы сканирования: «Полное сканирование», «Быстрое», «Интеллектуальное» и др. Попробуйте сканировать не только весь жесткий диск, но и отдельные тома и папки. Проверьте папки, в которых находятся файлы вашего браузера.