Да, это Ключи для Физ.Лиц. И на форме выпуска сертификатов нет вариантов «Какой формат изволите?» — там форматы прописаны жестко…

Вопрос в том — возможно ли для Физ.Лица, являющимся служащим ГосОргана,

получить сертификат для использования в качестве подписи в ГОСТ — формате?

Что надо сделать, чтобы заменить уже имеющиеся 2 RSA сертификата на новый «набор» из RSA, GOST сертификатов?

Один путь примерно известен — как-то(1) сгенерировать KAZTOKEN-ом требуемые сертификаты в требуемых форматах самостоятельно и как-то(2) отдать их на подпись НУЦ. Потом как-то(3) загрузить что-то(4) подписи сертификатов? в KAZTOKEN обратно. (получается 4 min неясных момента).

Но хотелось бы избежать этой возни с самовыпуском, с полученим подписей НУЦ — из-за имеющихся в таком подходе как минимум 4х неясных, недокументированных (KAZTOKEN-ом и НУЦ-ем) моментов. Лучше было бы воспользоваться пошаговой процедурой выпуска сертификатов, при наличии таковой у НУЦ.

В данной статье рассмотрена процедура записи ключей ЭЦП организации на аппаратный ключ защиты Kaztoken, на примере установки ключей для ИС Казначейство-Клиент РК

- Хранимые ЭЦП с данных устройств скрытно скопировать сложнее, нежели с ПК

- При утере токена, использование ЭЦП защищено паролем

Для использования устройств Казтокен, организация должна иметь действующие ключи ЭЦП.

[nx_row][nx_column size=»1/6″]

ВНИМАНИЕ:

[/nx_column]

[nx_column size=»5/6″]

Пароль пользователя KazToken: 12345678

Пароль администратора KazToken: 87654321

[/nx_column][/nx_row]

Процесс записи ключей на Казтокен — не сложен, посещения ЦОН не требует и состоит из следующих этапов.

Подключите устройство Казтокен к компьютеру, подождите окончания установки драйверов..

Если у вас система Windows XP может выйти сообщение — необходим файл usbccid.sys, для более старших систем, драйвера ключей ставятся автоматически.

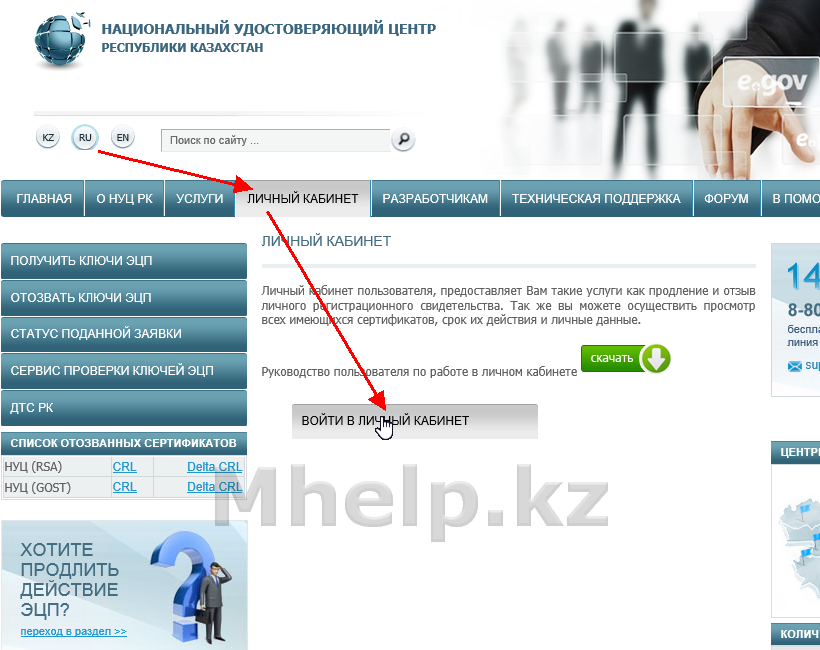

Переходим на сайт Национального Удостоверяющего Центра РК.

Выбираем Личный Кабинет — Войти в Личный Кабинет

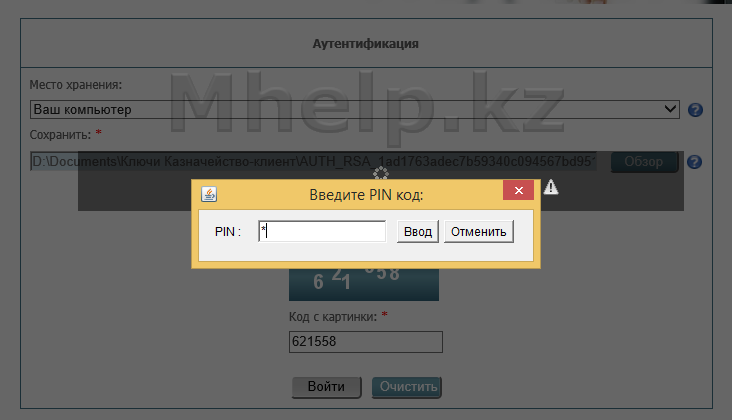

В окне Аутентификация, нажимаем кнопку Обзор и указываем расположение существующего ключа AUTH_RSA

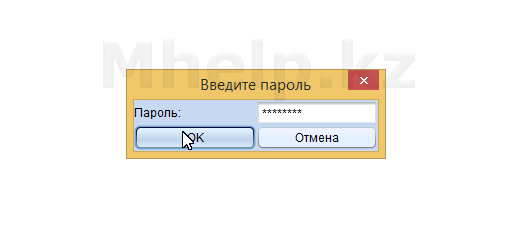

Вводим пароль на ключ (По-умолчанию выданный ЦОН 123456), нажимаем Ввод, указываем Код с картинки и нажимаем кнопку Войти.

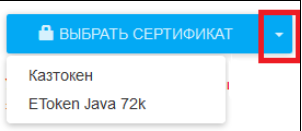

Переходим Услуги — Онлайн заявка

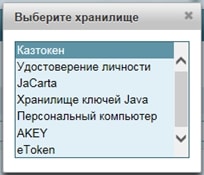

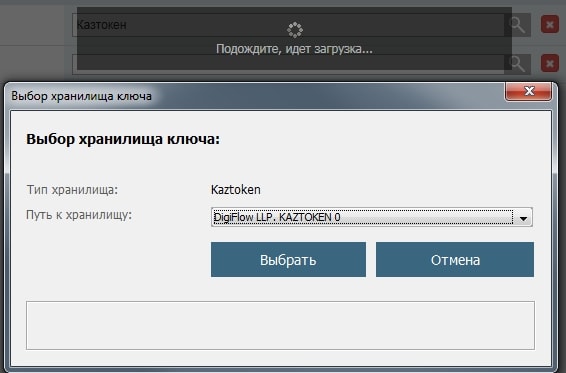

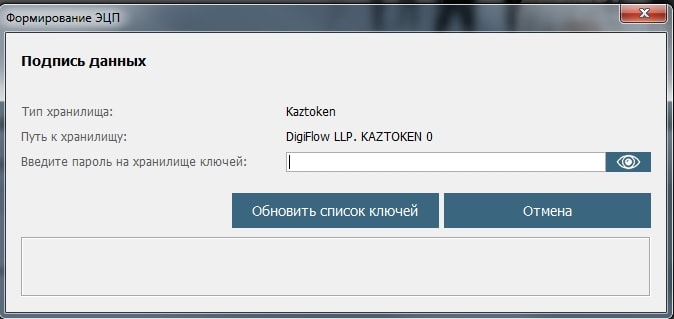

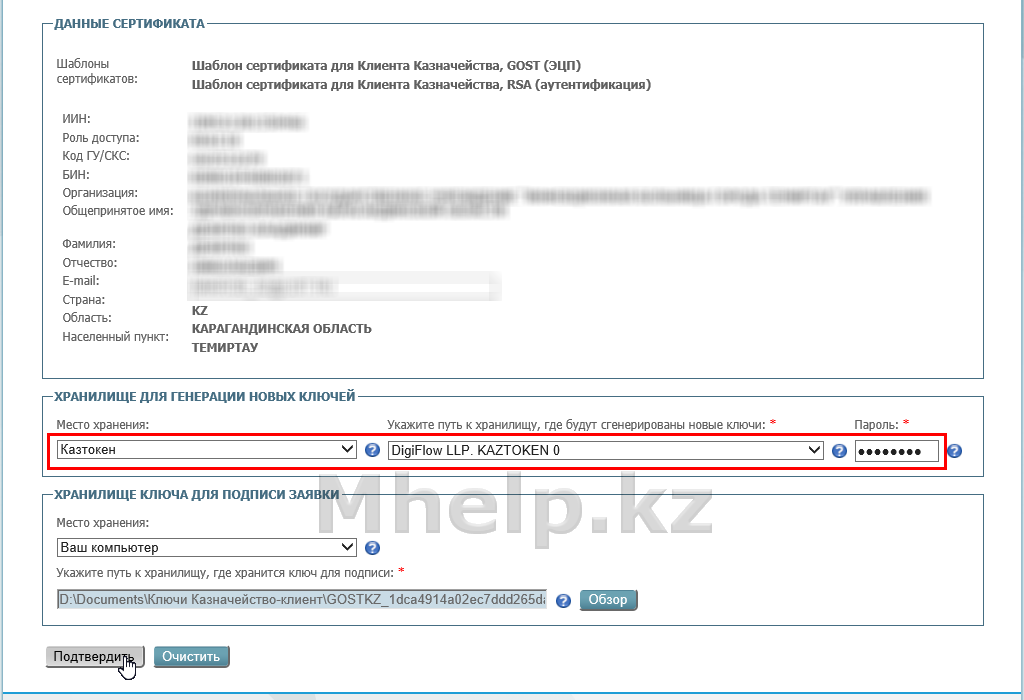

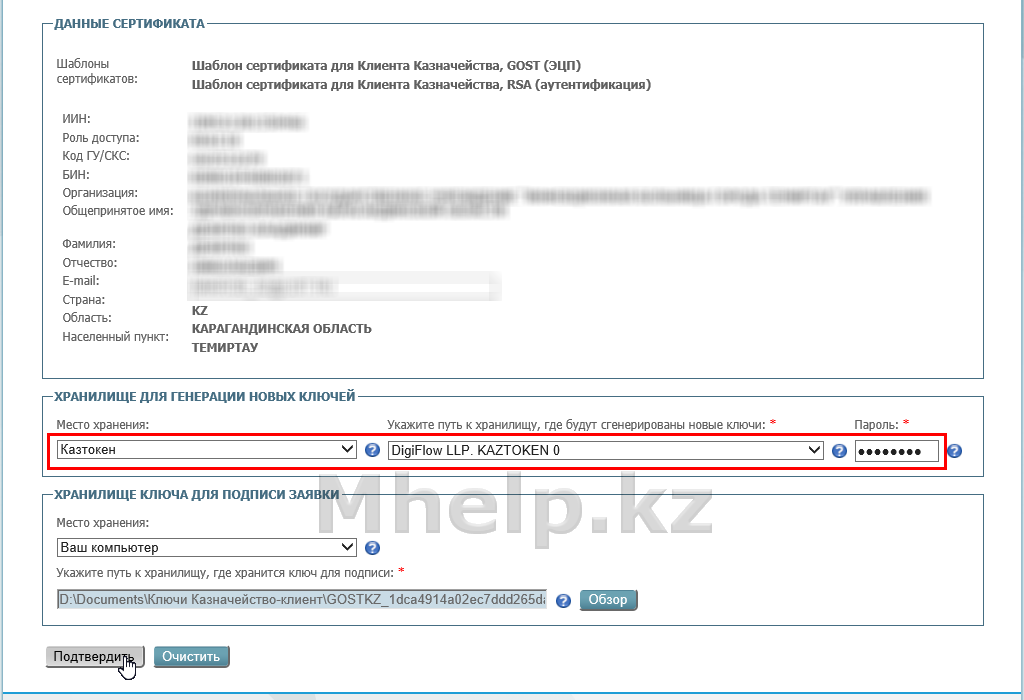

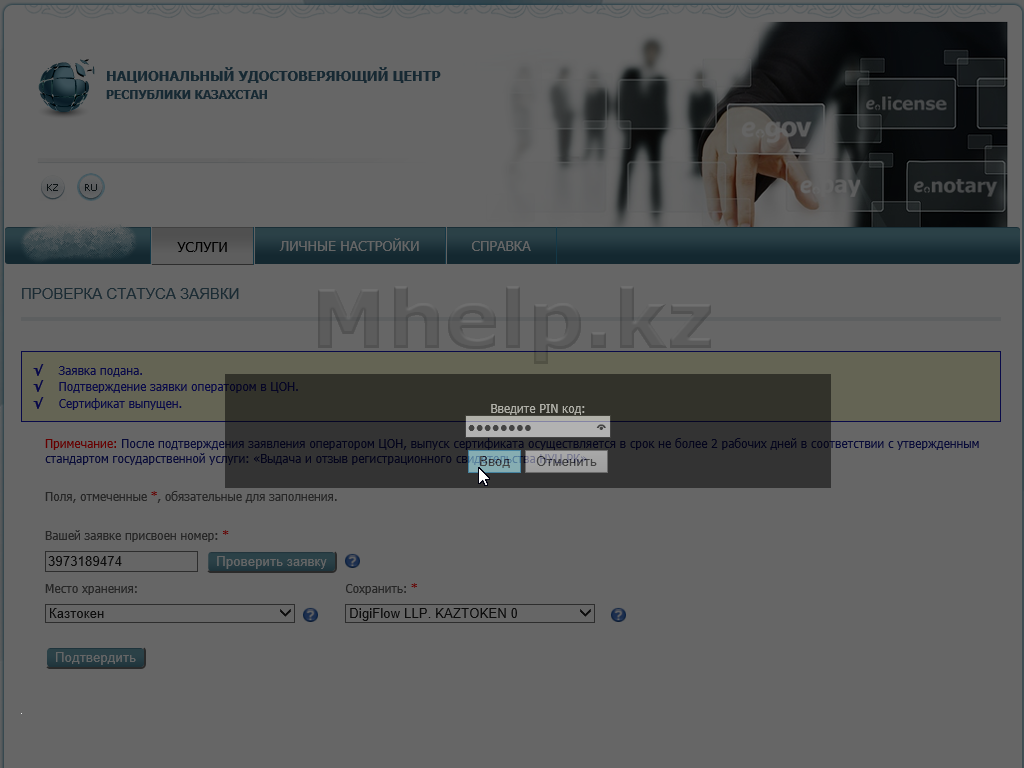

В разделе Хранилище для генерации новых ключей, Место хранения выбираем пункт Казтокен, ожидаем пока ПК найдет подключенный ключ (до 1 минуты), хранилище определяется как DigiFlow LLP.KAZTOKEN 0, вводим пароль по-умолчанию на новый ключ KAZTOKEN — 12345678

В разделе Хранилище ключа для подписи заявки, выбираем Место хранения — Ваш компьютер, нажимаем кнопку Обзор и указываем путь до ключа для подписи заявок, для юр.лица это ключ GOST_, для ИП — RSA_

Нажимаем кнопку Подтвердить.

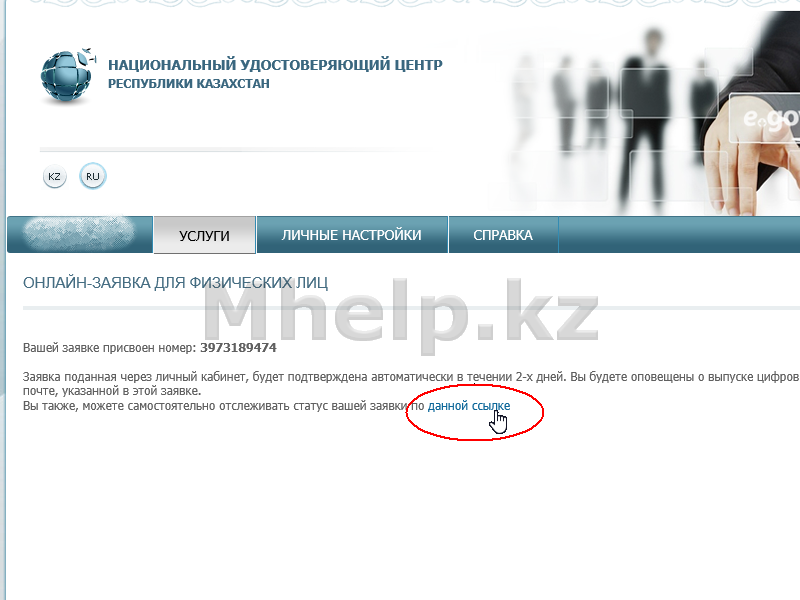

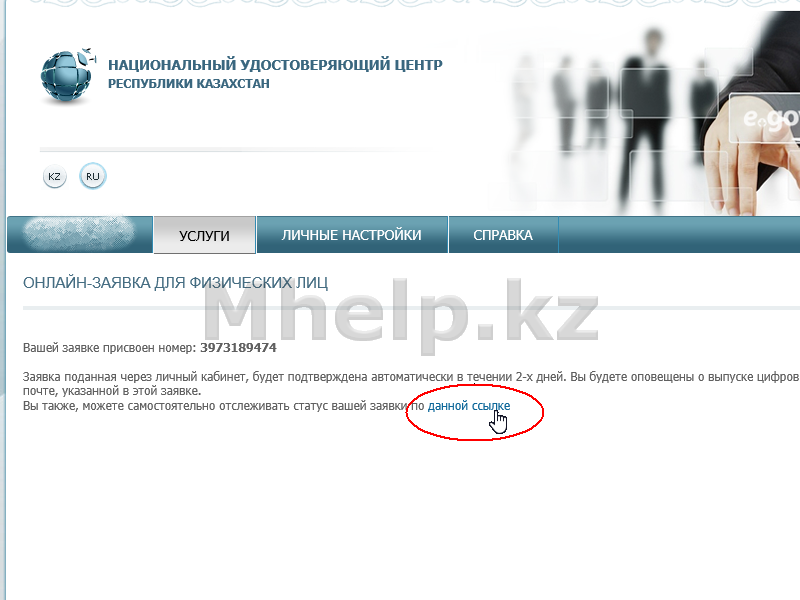

На надпись «Онлайн заявка для физических лиц» , если вы юридическое лицо обращать не стоит.

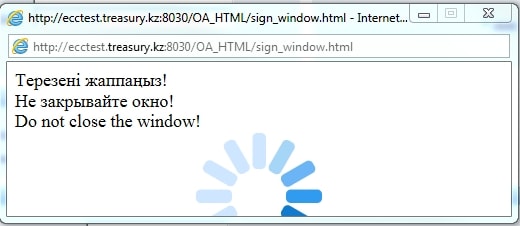

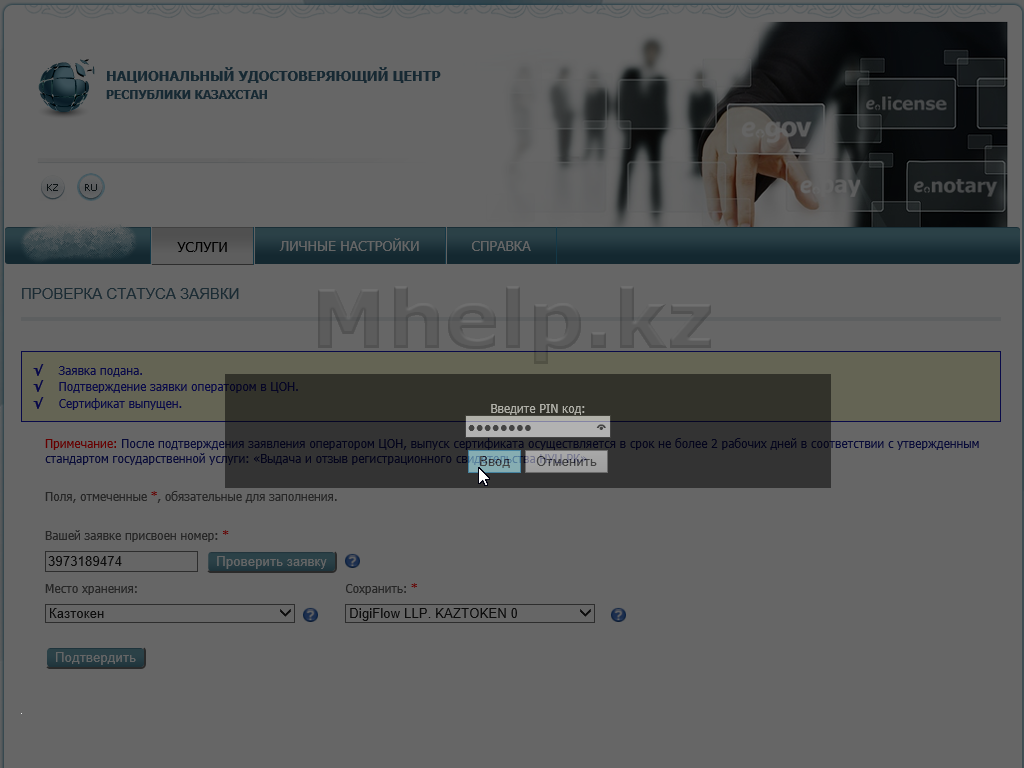

Щелкаем по «данной ссылке».

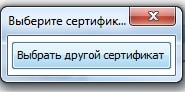

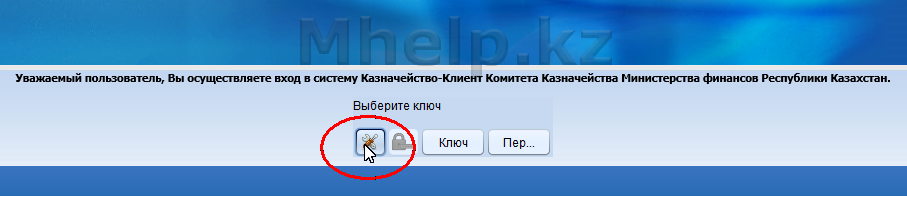

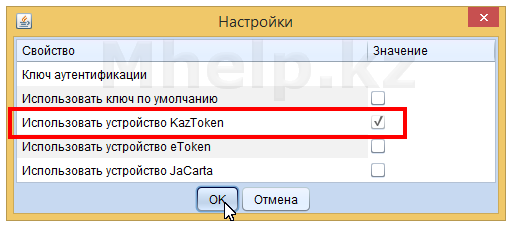

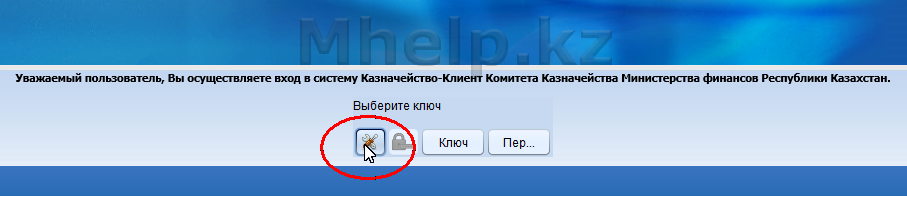

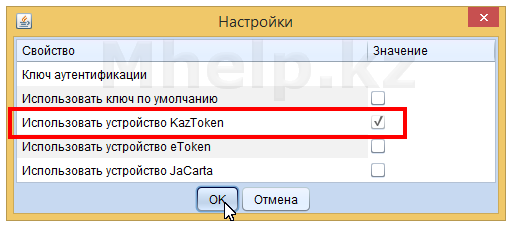

Проверяем правильность записи ключей на Kaztoken, на портале для которого вы получали ключи, в моём случае ключи выдавались для системы ИС Казначейство-Клиент.

Открываю портал, в окне Выберите ключ, нажимаю кнопку Настройки.

Если какие-то моменты остались непонятны, вы можете ознакомиться с видео уроком по установке ключей на устройство KazToken, с официального видеоканала на Youtube.

[nx_heading style=»coloredline» heading_tag=»h4″ size=»24″ align=»left»]От автора:[/nx_heading]

Если проблема решена, один из способов сказать «Спасибо» автору, указан — здесь.

Если же проблему разрешить не удалось или появились дополнительные вопросы, задать их можно на нашем форуме, в нашей группе Whatsapp.

Или же, воспользуйтесь нашей услугой «Удаленная помощь» доверив решение проблемы специалисту.

[nx_box title=»Поделиться этой статьей» style=»glass» box_color=»#ED303C»]Если данная статья вам помогла и вы хотели бы в ответ помочь проекту Mhelp.kz, поделитесь этой статьей с другими:

[/nx_box]

В статье освещены основные проблемы при работе с сертификатами (ключами) ЭЦП НУЦ РК:

-невозможно зайти в кабинет налогоплательщика, в egov.kz и др. сервисы еПравительства РК.

-невозможно подписать, отправить документ, заявку и т.п.

В основе правильной работы большинства сервисов электронного правительства РК лежит установка утилиты NCA Layer, которая также содержит корневые сертификаты удостоверяющего центра. Поэтому, даже если какой-либо портал (например ЭСФ или кабинет налогоплательщика) не использует в работе данную утилиту, мы все же рекомендуем установить (обновить) ее.

ШАГ 1. Проверьте утилиту NCA Layer.

Если утилита никогда не устанавливалась то следует скачать ее и установить с сайта удостоверяющего центра по ссылке http://pki.gov.kz/index.php/ru/ncalayer

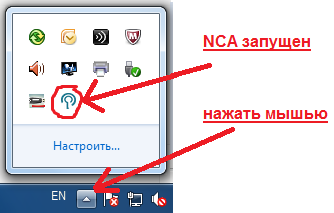

Необходимо проверить обновление утилиты, а также запущена ли она.

Значок этой уттилиты отображается в области уведомлений системы (возле значка переключения языков).

Значок выглядит так:

Если область уведомлений свернута то так:

Если значок есть, нажимаем на него правой кнопкой мыши и выбираем «Выход»

Теперь значок отсутствует. Далее запускаем утилиту NCA Layer

Если программа попросит обновится, то:

В окне с предложением обновления нажимаем «Загрузить». Даем в браузере разрешение на скачивание файла. Пока файл загружается, снова выходим из утилиты NCA Layer в области уведомлений, нажав на значок правой кнопкой мыши и выбрав «выход».

Запускаем скачанный файл. Программа сначала попросит удалить старую версию — соглашаемся. Затем, нажав «далее» несколько раз, устанавливаем новую версию утилиты.

Внимание! Во время установки антивирус может запросить разрешение на выполнение установки программы. Соглашаемся. В конце установки, встроенный файрвол Windows, возможно, так же попросит разрешения на использование программой сети интернет.

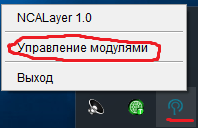

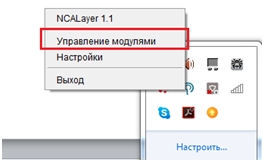

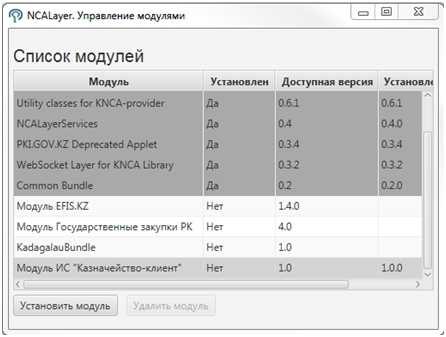

Так же проверьте установлены или обновлены ли модули утилиты. Для этого в области уведомлений нужно нажать правой кнопкой мыши на значок NCA Layer и выбрать «управление модулями».

Проверьте, какие модули Вам нужны для работы и какие модули нужно установить. Например, модуль для работы на сайте Государственных закупок РК не устанавливается по умолчанию. Выберите этот модуль в списке и нажмите «Установить»

В ДОПОЛНЕНИЕ ВАЖНО!

Если Вы используете Кабинет Налогоплательщика, то также в NCA Layer необходимо установить Модуль knpplugin.

Более подробно о настройка кабинета налогоплательщика Вы можете прочесть в нашей статье https://pokompu.kz/кабинет-налогоплательщика/

Если Вы используете сайт Электронные счет-фактуры, то Вам необходимо установить модуль ЭСФ в NCA Layer

О дополнительных настройках и регистрации на портале ЭСФ читайте в нашей статье https://pokompu.kz/регистрация-на-портале-esf-gov-kz-электронны/

ШАГ 2. Проверяем настройки сертификатов и браузера

Выберите вариант браузера, с которым Вы работаете.

Вариант 1. Google Chrome

Если Вы используете Google Chrome, то дополнительные настройки не требуются.

[свернуть]

Вариант 2. Mozilla Firefox

Откройте браузер Mozilla Firefox

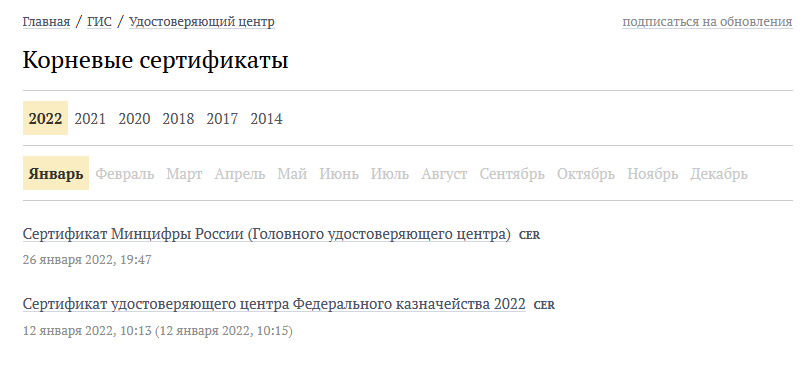

Зайдите на официальный сайт >>> НУЦ РК <<<, чтобы установить корневые сертификаты.

Прокрутите вниз страницы и скачайте корневые сертификаты.

Скопируйте и вставьте в адрес браузера firefox строку about:preferences#advanced или нажмите настройки — дополнительные — сертификаты.

Далее щелкните «просмотр сертификатов» и выберите вкладку «Центры Сертификации»:

Жмем «импортировать» и выбираем по порядку все 4 корневых сертификата, которые Вы скачали.

Закрываем браузер Firefox , открываем заново и пробуем воспользоваться сервисом электронного правительства.

[свернуть]

Вы можете также посмотреть короткое видео, как быстро проверить все настройки ЭЦП в компьютере (данное видео устарело, но в целом верно отражает настройки).

Не удалось решить проблему? Обращайтесь к нам через

форму обратной связи.

Или задавайте вопросы в комментариях ниже.

<object type="application/x-rutoken-pki" id="plugin"></object>

<script type="text/javascript">

// получение объекта плагина

var plugin = document.getElementById("plugin");

if (!plugin.valid) {

alert("Couldn't load plugin");

}

// использование синхронного интерфейса

var devices = Array();

try {

devices = plugin.enumerateDevices();

}

catch (error) {

console.log(error);

}

</script>

Class: CryptoPlugin

Главный класс плагина. Реализует всю функциональность плагина.

Свойства

errorCodes

Объект с константами ошибок.

Общие ошибки

errorCodes.UNKNOWN_ERROR: «Неизвестная ошибка»;

errorCodes.BAD_PARAMS: «Неправильные параметры»;

errorCodes.DEVICE_NOT_FOUND: «Устройство не найдено»;

errorCodes.CERTIFICATE_CATEGORY_BAD: «Недопустимый тип сертификата»;

errorCodes.CERTIFICATE_EXISTS: «Сертификат уже существует на устройстве»;

errorCodes.PKCS11_LOAD_FAILED: «Не удалось загрузить PKCS#11 библиотеку»;

errorCodes.NOT_ENOUGH_MEMORY: «Недостаточно памяти»;

errorCodes.PIN_LENGTH_INVALID: «Некорректная длина PIN-кода»;

errorCodes.PIN_INCORRECT: «Некорректный PIN-код»;

errorCodes.PIN_LOCKED: «PIN-код заблокирован»;

errorCodes.PIN_CHANGED: «PIN-код был изменен»;

errorCodes.SESSION_INVALID: «Состояние токена изменилось»;

errorCodes.USER_NOT_LOGGED_IN: «Выполните вход на устройство»;

errorCodes.KEY_NOT_FOUND: «Соответствующая сертификату ключевая пара не найдена»;

errorCodes.KEY_ID_NOT_UNIQUE: «Идентификатор ключевой пары не уникален»;

errorCodes.CERTIFICATE_NOT_FOUND: «Сертификат не найден»;

errorCodes.CERTIFICATE_HASH_NOT_UNIQUE: «Хэш сертификата не уникален»;

errorCodes.TOKEN_INVALID: «Ошибка чтения/записи устройства. Возможно, устройство было извлечено»;

errorCodes.BASE64_DECODE_FAILED: «Ошибка декодирования данных из BASE64»;

errorCodes.PEM_ERROR: «Ошибка разбора PEM»;

errorCodes.ASN1_ERROR: «Ошибка декодирования ASN1 структуры»;

errorCodes.WRONG_KEY_TYPE: «Неправильный тип ключа»;

errorCodes.NO_CA_CERTIFICATES_FOUND: «Сертификат УЦ не найден».

Ошибки проверки подписи

. errorCodes.X509_UNABLE_TO_GET_ISSUER_CERT: «Невозможно получить сертификат подписанта»;

errorCodes.X509_UNABLE_TO_GET_CRL: «Невозможно получить CRL»;

errorCodes.X509_UNABLE_TO_DECRYPT_CERT_SIGNATURE: «Невозможно расшифровать подпись сертификата»;

errorCodes.X509_UNABLE_TO_DECRYPT_CRL_SIGNATURE: «Невозможно расшифровать подпись CRL»;

errorCodes.X509_UNABLE_TO_DECODE_ISSUER_PUBLIC_KEY: «Невозможно раскодировать открытый ключ эмитента»;

errorCodes.X509_CERT_SIGNATURE_FAILURE: «Неверная подпись сертификата»;

errorCodes.X509_CRL_SIGNATURE_FAILURE: «Неверная подпись CRL»;

errorCodes.X509_CERT_NOT_YET_VALID: «Срок действия сертификата еще не начался»;

errorCodes.X509_CRL_NOT_YET_VALID: «Срок действия CRL еще не начался»;

errorCodes.X509_CERT_HAS_EXPIRED: «Срок действия сертификата истек»;

errorCodes.X509_CRL_HAS_EXPIRED: «Срок действия CRL истек»;

errorCodes.X509_ERROR_IN_CERT_NOT_BEFORE_FIELD: «Некорректные данные в поле «notBefore» у сертификата»;

errorCodes.X509_ERROR_IN_CERT_NOT_AFTER_FIELD: «Некорректные данные в поле «notAfter» у сертификата»;

errorCodes.X509_ERROR_IN_CRL_LAST_UPDATE_FIELD: «Некорректные данные в поле «lastUpdate» у CRL»;

errorCodes.X509_ERROR_IN_CRL_NEXT_UPDATE_FIELD: «Некорректные данные в поле «nextUpdate» у CRL»;

errorCodes.X509_OUT_OF_MEM: «Не хватает памяти»;

errorCodes.X509_DEPTH_ZERO_SELF_SIGNED_CERT: «Недоверенный самоподписанный сертификат»;

errorCodes.X509_SELF_SIGNED_CERT_IN_CHAIN: «В цепочке обнаружен недоверенный самоподписанный сертификат»;

errorCodes.X509_UNABLE_TO_GET_ISSUER_CERT_LOCALLY: «Невозможно получить локальный сертификат подписанта»;

errorCodes.X509_UNABLE_TO_VERIFY_LEAF_SIGNATURE: «Невозможно проверить первый сертификат»;

errorCodes.X509_CERT_CHAIN_TOO_LONG: «Слишком длинная цепочка сертификатов»;

errorCodes.X509_CERT_REVOKED: «Сертификат отозван»;

errorCodes.X509_INVALID_CA: «Неверный корневой сертификат»;

errorCodes.X509_INVALID_NON_CA: «Неверный некорневой сертфикат, помеченный как корневой»;

errorCodes.X509_PATH_LENGTH_EXCEEDED: «Превышена длина пути»;

errorCodes.X509_PROXY_PATH_LENGTH_EXCEEDED: «Превышено количество промежуточных сертификатов»;

errorCodes.X509_PROXY_CERTIFICATES_NOT_ALLOWED: «Промежуточные сертификаты недопустимы»;

errorCodes.X509_INVALID_PURPOSE: «Неподдерживаемое назначение сертификата»;

errorCodes.X509_CERT_UNTRUSTED: «Недоверенный сертификат»;

errorCodes.X509_CERT_REJECTED: «Сертификат отклонен»;

errorCodes.X509_APPLICATION_VERIFICATION: «Ошибка проверки приложения»;

errorCodes.X509_SUBJECT_ISSUER_MISMATCH: «Несовпадения субьекта и эмитента»;

errorCodes.X509_AKID_SKID_MISMATCH: «Несовпадение идентификатора ключа у субьекта и доверенного центра»;

errorCodes.X509_AKID_ISSUER_SERIAL_MISMATCH: «Несовпадение серийного номера субьекта и доверенного центра»;

errorCodes.X509_KEYUSAGE_NO_CERTSIGN: «Ключ не может быть использован для подписи сертификатов»;

errorCodes.X509_UNABLE_TO_GET_CRL_ISSUER: «Невозможно получить CRL подписанта»;

errorCodes.X509_UNHANDLED_CRITICAL_EXTENSION: «Неподдерживаемое расширение»;

errorCodes.X509_KEYUSAGE_NO_CRL_SIGN: «Ключ не может быть использован для подписи CRL»;

errorCodes.X509_KEYUSAGE_NO_DIGITAL_SIGNATURE: «Ключ не может быть использован для цифровой подписи»;

errorCodes.X509_UNHANDLED_CRITICAL_CRL_EXTENSION: «Неподдерживаемое расширение CRL»;

errorCodes.X509_INVALID_EXTENSION: «Неверное или некорректное расширение сертификата»;

errorCodes.X509_INVALID_POLICY_EXTENSION: «Неверное или некорректное расширение политик сертификата»;

errorCodes.X509_NO_EXPLICIT_POLICY: «Явные политики отсутствуют»;

errorCodes.X509_DIFFERENT_CRL_SCOPE: «Другая область CRL»;

errorCodes.X509_UNSUPPORTED_EXTENSION_FEATURE: «Неподдерживаемое расширение возможностей»;

errorCodes.X509_UNNESTED_RESOURCE: «RFC 3779 неправильное наследование ресурсов»;

errorCodes.X509_PERMITTED_VIOLATION: «Неправильная структура сертификата»;

errorCodes.X509_EXCLUDED_VIOLATION: «Неправильная структура сертификата»;

errorCodes.X509_SUBTREE_MINMAX: «Неправильная структура сертификата»;

errorCodes.X509_UNSUPPORTED_CONSTRAINT_TYPE: «Неправильная структура сертификата»;

errorCodes.X509_UNSUPPORTED_CONSTRAINT_SYNTAX: «Неправильная структура сертификата»;

errorCodes.X509_UNSUPPORTED_NAME_SYNTAX: «Неправильная структура сертификата»;

errorCodes.X509_CRL_PATH_VALIDATION_ERROR: «Неправильный путь CRL».

valid {bool}

Правильно созданный объект всегда возвращает true

version {string}

Версия плагина в формате 1.2.3.4

Методы

Рутокен Плагин API(deviceId, certId, salt, resultCallback, errorCallback) → {string}

Аутентификация по сертификату.

Для выполнения этой функции требуется авторизоваться на устройстве.

cmsDecrypt(deviceId, keyId, cmsData, options, resultCallback, errorCallback) → {string}

Расшифрование данных в формате CMS.

Для выполнения этой функции требуется авторизоваться на устройстве.

Рутокен Плагин API(deviceId, certId, recipientCert, data, options, resultCallback, errorCallback) → {string}

Шифрование данных в формате CMS.

Для выполнения этой функции требуется авторизоваться на устройстве.

Рутокен Плагин API(deviceId, keyId, subject, extensions, includeSubjSignTool, resultCallback, errorCallback) → {string}

Формирование самоподписанного запроса в формате PKCS#10.

Для выполнения этой функции требуется авторизоваться на устройстве.

Рутокен Плагин API(deviceId, keyLabel, data, resultCallback, errorCallback) → {string}

Расшифрование данных в формате CMS.

Для выполнения этой функции требуется авторизоваться на устройстве.

Рутокен Плагин API(deviceId, certId, resultCallback, errorCallback)

Удаление сертификата из токена.

Для выполнения этой функции требуется авторизоваться на устройстве.

Рутокен Плагин API(deviceId, keyId, resultCallback, errorCallback)

Удаление ключевой пары.

Для выполнения этой функции требуется авторизоваться на устройстве.

Рутокен Плагин API(deviceId, hashType, data, options, resultCallback, errorCallback)

Вычисление хеш-значения по заданному алгоритму от данных.

Для выполнения этой функции требуется авторизоваться на устройстве.

Рутокен Плагин API(deviceId, keyLabel, data, resultCallback, errorCallback) → {string}

Шифрование данных на симметричном ключе.

Для выполнения этой функции требуется авторизоваться на устройстве.

Рутокен Плагин API(deviceId, category, resultCallback, errorCallback) → {string[]}

Получение массива с идентификаторами сертификатов.

Рутокен Плагин API(resultCallback, errorCallback) → {number[]}

Получение идентификаторов доступных устройств

Рутокен Плагин API(deviceId, marker, resultCallback, errorCallback) → {string[]}

Получение массива с идентификаторами секретных ключей в HEX .

Для выполнения этой функции требуется авторизоваться на устройстве.

Рутокен Плагин API(deviceId, params, marker, specialKey, resultCallback, errorCallback) → {string}

Генерация ключевой пары ГОСТ Р 34.10-2001 на «борту» токена.

Для выполнения этой функции требуется авторизоваться на устройстве.

Рутокен Плагин API(deviceId, certId, resultCallback, errorCallback) → {string}

Получение тела сертификата в PEM.

Рутокен Плагин API(deviceId, option, resultCallback, errorCallback) → {object}

Получение информации об устройстве.

Рутокен Плагин API(deviceId, resultCallback, errorCallback, deviceId) → {string}

Получение метки устройства

getDeviceModel(deviceId, resultCallback, errorCallback) → {string}

Получение строки с моделью устройства, понятной для человека. Внимание: возвращаемая строка может меняться в будущем.

Рутокен Плагин API(deviceId, resultCallback, errorCallback) → {number}

Получение константы, обозначающей тип устройства.

Рутокен Плагин API(deviceId, keyId, options, resultCallback, errorCallback) → {object}

Получение журнала операций на устройстве и его подписи, сформированной на соответствующем ключе. Если с момента подключения устройства никаких операций не производилось будет возвращен null.

Для выполнения этой функции требуется авторизоваться на устройстве.

Рутокен Плагин API(deviceId, certId, resultCallback, errorCallback) → {string}

Получение ключа по сертификату.

Для выполнения этой функции требуется авторизоваться на устройстве.

Рутокен Плагин API(deviceId, keyId, resultCallback, errorCallback) → {string}

Получение метки секретного ключа.

Для выполнения этой функции требуется авторизоваться на устройстве.

Рутокен Плагин API(deviceId, keyId, options, resultCallback, errorCallback) → {string}

Получение значения открытого ключа.

Для выполнения этой функции требуется авторизоваться на устройстве.

Рутокен Плагин API(deviceId, certificate, category, resultCallback, errorCallback) → {string}

Импорт сертификата на токен.

Для выполнения этой функции требуется авторизоваться на устройстве.

Рутокен Плагин API(deviceId, pin, resultCallback, errorCallback)

Авторизация на устройстве.

Рутокен Плагин API(deviceId, resultCallback, errorCallback)

Закрытие сессии с устройством.

Рутокен Плагин API(deviceId, certId, resultCallback, errorCallback) → {object}

Получение ассоциативного массива с разобранными полями из сертификата.

Рутокен Плагин API(text, resultCallback, errorCallback) → {object}

Получение ассоциативного массива с разобранными полями из сертификата.

Рутокен Плагин API(deviceId, keyId, data, options, resultCallback, errorCallback) → {string}

Вычисление «сырой» подписи.

Для выполнения этой функции требуется авторизоваться на устройстве.

Рутокен Плагин API(deviceId, resultCallback, errorCallback)

Удаление закешированного PIN-кода из файла.

Рутокен Плагин API(deviceId, resultCallback, errorCallback)

Сохранение PIN-кода в файл для автоматической аутентификации.

Рутокен Плагин API(deviceId, keyId, label, resultCallback, errorCallback)

Установка метки секретного ключа.

Для выполнения этой функции требуется авторизоваться на устройстве.

Рутокен Плагин API(deviceId, certId, data, isBase64, object, resultCallback, options) → {string}

Вычисление цифровой подписи в формате CMS.

Для выполнения этой функции требуется авторизоваться на устройстве.

Рутокен Плагин API(deviceId, cms, options, resultCallback, errorCallback) → {bool}

Проверка цифровой подписи.

Подробнее

authenticate(deviceId, certId, salt, resultCallback, errorCallback) → {string}

Аутентификация по сертификату.

Для выполнения этой функции требуется авторизоваться на устройстве.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

deviceId | number | Идентификатор устройства |

|

2 |

certId | string | Идентификатор сертификата |

|

3 |

salt | string | Аутентификационные данные |

|

4 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

5 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Строка для аутентификации

cmsDecrypt(deviceId, keyId, cmsData, options, resultCallback, errorCallback) → {string}

Расшифрование данных в формате CMS. Аргумент options принимает параметры расшифрования, пока зарезервирован для будущего использования.

Для выполнения этой функции требуется авторизоваться на устройстве.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

| 1 | deviceId | number | Идентификатор устройства |

| 2 | keyId | string | Идентификатор ключа для расшифровыания |

| 3 | cmsData | string | CMS-сообщение, содержащие зашифрованные данные |

| 4 | options | object | Массив, содержащий параметры расшифрования — объекты вида {параметр:значение} (зарезервирован для будущего использования) |

| 5 | resultCallback | function | Функция обратного вызова для случая успешного выполнения |

| 6 | errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Расшифрованные данные

cmsEncrypt(deviceId, certId, recipientCert, data, options, resultCallback, errorCallback) → {string}

Шифрование данных в формате CMS.

Для выполнения этой функции требуется авторизоваться на устройстве.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

| 1 | deviceId | number | Идентификатор устройства |

| 2 | certId | string | Идентификатор сертификата, зарезервированно для будущего использования |

| 3 | recipientCert | string | Тело сертификата сервера |

| 4 | data | string | Зашифровываемые данные (текстовая строка или base64-encoded бинарные данные) |

| 5 | options | object |

Аргумент options принимает параметры шифрования. Доступны следующие опции (в скобках указано значение по умолчанию):

|

| 6 | resultCallback | function | Функция обратного вызова для случая успешного выполнения |

| 7 | errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Зашифрованные данные в формате CMS

createPkcs10(deviceId, keyId, subject, extensions, includeSubjSignTool, resultCallback, errorCallback) → {string}

Формирование самоподписанного запроса PKCS#10.

Для выполнения этой функции требуется авторизоваться на устройстве.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

deviceId | number | Идентификатор устройства |

|

2 |

keyId | string | Идентификатор ключа |

|

3 |

subject | object[] | Массив, содержащий объекты вида: {rdn: «commonName», value: «значение»} |

|

4 |

extensions | object | Ассоциативный массив, содержащий массивы расширений: {keyUsage: [«digitalSignature»,…], extKeyUsage: [«oid», «longName» ]} |

|

5 |

includeSubjSignTool | boolean | Флаг, включать или нет в запрос расширение SubjectSignTool |

|

6 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

7 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Запрос PKCS#10 в PEM-формате.

Пример:

* var subject = [

{

rdn: "countryName",

value: "RU"

}

,{

rdn: "stateOrProvinceName",

value: "moscow"

}

,{

rdn: "localityName",

value: "locality"

}

,{

rdn: "streetAddress",

value: "street"

}

,{

rdn: "organizationName",

value: "Aktiv"

}

,{

rdn: "organizationalUnitName",

value: "IT"

}

,{

rdn: "title",

value: "должность"

}

,{

rdn: "commonName",

value: "Фамилия Имя Очество"

}

,{

rdn: "postalAddress",

value: "postal address"

}

,{

rdn: "pseudonym",

value: "pseudonymus"

}

,{

rdn: "surname",

value: "surname"

}

,{

rdn: "givenName",

value: "given name"

}

,{

rdn: "emailAddress",

value: "example@example.com"

}

];

var keyUsageVal = [

"digitalSignature"

,"nonRepudiation"

,"keyEncipherment"

,"dataEncipherment"

,"keyAgreement"

,"keyCertSign"

,"cRLSign"

,"encipherOnly"

,"decipherOnly"

];

var extKeyUsageVal = [

"emailProtection"

,"clientAuth"

,"serverAuth"

,"codeSigning"

,"timeStamping"

,"msCodeInd"

,"msCodeCom"

,"msCTLSign"

,"1.3.6.1.5.5.7.3.9" // OSCP

,"1.2.643.2.2.34.6" // CryptoPro RA user

// ,"anyExtendedKeyUsage"

];

var extensions = {

"keyUsage": keyUsageVal,

"extKeyUsage": extKeyUsageVal

};

plugin.createPkcs10(deviceID, keyID, subject, extensions, includeSubjectSignToolExt,

this.printResult, this.printError);

}

decrypt(deviceId, keyLabel, data, resultCallback, errorCallback) → {string}

Расшифрование данных на симметричном ключе.

Для выполнения этой функции требуется авторизоваться на устройстве.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

deviceId | number | Идентификатор устройства |

|

2 |

keyLabel | string | Метка ключа для шифрования (если такого ключа нет, будет возвращена ошибка) |

|

3 |

data | string | Расшифровываемые данные |

|

4 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

5 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Расшифрованные данные.

deleteCertificate(deviceId, certId, resultCallback, errorCallback)

Удаление сертификата из токена.

Для выполнения этой функции требуется авторизоваться на устройстве.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

deviceId | number | Идентификатор устройства |

|

2 |

certId | string | Идентификатор сертификата, полученный в результате вызова enumerateCertificates |

|

3 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

4 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки void |

deleteKeyPair(deviceId, keyId, resultCallback, errorCallback)

Удаление ключевой пары

Для выполнения этой функции требуется авторизоваться на устройстве.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

deviceId | number | Идентификатор устройства |

|

2 |

keyId | string | Идентификатор секретного ключа из ключевой пары |

|

3 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

4 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки void |

digest(deviceId, hashType, data, options, resultCallback, errorCallback) → {string}

Вычисление хеш-значения по заданному алгоритму от данных

Для выполнения этой функции требуется авторизоваться на устройстве.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

| 1 | deviceId | number | Идентификатор устройства |

| 2 | hashType | string | Идентификатор алгоритма хеширования |

| 3 | data | string | данные для хеширования |

| 4 | options | object |

Массив, содержащий параметры хеширования — объекты вида {параметр:true/false}.

|

| 5 | resultCallback | function | Функция обратного вызова для случая успешного выполнения |

| 6 | errorCallback | function | Функция обратного вызова для случая возникновения ошибки void |

Возвращает:

Хеш-значение в hex

encrypt(deviceId, keyLabel, data, resultCallback, errorCallback) → {string}

Шифрование данных.

Для выполнения этой функции требуется авторизоваться на устройстве.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

deviceId | number | Идентификатор устройства |

|

2 |

keyLabel | string | Метка ключа для шифрования (если такого ключа нет, он будет сгенерирован) |

|

3 |

data | string | Зашифровываемые данные |

|

4 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

5 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Зашифрованные данные

enumerateCertificates(deviceId, category, resultCallback, errorCallback) → {string[]}

Получение массива с идентификаторами сертификатов.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

deviceId | number | Идентификатор устройства |

|

2 |

category | number | Тип сертификата: «user», «other» или «CA» |

|

3 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

4 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Массив строк с идентификаторами сертификатов

enumerateDevices(resultCallback, errorCallback) → {number[]}

Получение идентификаторов доступных устройств

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

2 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Список идентификаторов подключенных устройств

enumerateKeys(deviceId, marker, resultCallback, errorCallback) → {string[]}

Получение массива с идентификаторами секретных ключей в HEX.

Для выполнения этой функции требуется авторизоваться на устройстве.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

deviceId | number | Идентификатор устройства |

|

2 |

marker | string | Идентификатор группы ключей, «» — все ключи |

|

3 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

4 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Массив строк с идентификаторами закрытых ключей

generateKeyPair(deviceId, params, marker, options, resultCallback, errorCallback) → {string}

Генерация ключевой пары ГОСТ Р 34.10-2001 на «борту» токена.

Для выполнения этой функции требуется авторизоваться на устройстве.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

deviceId | number | Идентификатор устройства |

|

2 |

params | string | Параметры ключа |

|

3 |

marker | string | Идентификатор группы ключей |

|

4 |

options | object |

Доступны следующие опции:

Для ключевой пары типа KEY_TYPE_COMMON так же доступны следующие атрибуты:

|

|

5 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

6 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

ID ключа в HEX

getCertificate(deviceId, certId, resultCallback, errorCallback) → {string}

Получение тела сертификата в PEM.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

deviceId | number | Идентификатор устройства |

|

2 |

certId | string | Идентификатор сертификата |

|

3 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

4 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Строку, содержащую сертификат в PEM-формате.

getDeviceInfo(deviceId, option, resultCallback, errorCallback) → {object}

Получение информации об устройстве.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

| 1 | deviceId | number | Идентификатор устройства |

| 2 | option | number |

Тип запрашиваемой информации:

|

| 3 | resultCallback | function | Функция обратного вызова для случая успешного выполнения |

| 4 | errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Текстовая строка для метки и серийного номера, число для типа устройства.

В случае передачи в качестве параметра TOKEN_INFO_FORMATS возвращается список форматов, которые поддерживает устройство, в виде массива констант:

- DEVICE_DATA_FORMAT_PLAIN — произвольные данные

- DEVICE_DATA_FORMAT_RAW — неформатированные данные для отображения на PINPad 2

- DEVICE_DATA_FORMAT_PINPAD2 — данные в формате PINPADFILE для отображения на PINPad 2

- DEVICE_DATA_FORMAT_XML — данные в XML формате для отображения на PINPad 2

DEVICE_DATA_FORMAT_SAFETOUCH — данные для отображения на Safetouch

В случае передачи в качестве параметра TOKEN_INFO_FEATURES возвращается ассоциативный массив, определяющий возможности устройства, со следующими полями:

- journal:bool — поддержка журанала операций

- pin2:bool — поддержка ввода PIN2 на устройстве

- visualization:bool — поддержка генерации ключей, требующих визуализации данных на устройстве

В случае передачи в качестве параметра TOKEN_INFO_DEVICE_TYPE возвращает тип устройства в виде числовой константы. Возможные типы устройства:

- TOKEN_TYPE_UNKNOWN — неизвестное устройство;

- TOKEN_TYPE_RUTOKEN_ECP — Рутокен ЭЦП;

- TOKEN_TYPE_RUTOKEN_WEB — Рутокен WEB;

- TOKEN_TYPE_RUTOKEN_PINPAD_2 — Рутокен PINPad;

- TOKEN_TYPE_KAZTOKEN — Казтокен.

getDeviceLabel(deviceId, resultCallback, errorCallback) → {string}

Получение метки устройства

Параметры:

| Name | Type | Description | |

|---|---|---|---|

| 1 | deviceId | number | Идентификатор устройства |

| 2 | resultCallback | function | Функция обратного вызова для случая успешного выполнения |

| 3 | errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Метка устройства

getDeviceModel(deviceId, resultCallback, errorCallback) → {string}

Получение строки с моделью устройства, понятной для человека. Внимание: возвращаемая строка может меняться в будущем.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

deviceId | number | Идентификатор устройства |

|

2 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

3 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Тип устройства в виде человеко-понятной строки

getDeviceType(deviceId, resultCallback, errorCallback) → {void}

Получение константы, обозначающей тип устройства.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

deviceId | number | Идентификатор устройства |

|

2 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

3 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Тип устройства в виде числовой константы. Возможные типы устройства:

- TOKEN_TYPE_UNKNOWN — неизвестное устройство;

- TOKEN_TYPE_RUTOKEN_ECP — Рутокен ЭЦП;

- TOKEN_TYPE_RUTOKEN_WEB — Рутокен WEB;

- TOKEN_TYPE_RUTOKEN_PINPAD_2 — Рутокен PINPad;

- TOKEN_TYPE_KAZTOKEN — Казтокен.

getJournal(deviceId, keyId, options resultCallback, errorCallback) → {object}

Получение журнала операций на устройстве и его подписи, сформированной на соответствующем ключе. Если с момента подключения устройства никаких операций не производилось будет возвращен null

Для выполнения этой функции требуется авторизоваться на устройстве.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

| 1 | deviceId | number | Идентификатор устройства |

| 2 | keyId | string | Идентификатор ключа |

| 3 | options | object | Зарезервировано для будущего использования |

| 4 | resultCallback | function | Функция обратного вызова для случая успешного выполнения |

| 6 | errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Ассоциативный массив с полями journal и signature

getKeyByCertificate(deviceId, certId, resultCallback, errorCallback) → {string}

Получение ключа по сертификату.

Для выполнения этой функции требуется авторизоваться на устройстве.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

deviceId | number | Идентификатор устройства |

|

2 |

certId | string | Идентификатор сертификата |

|

3 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

4 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Идентификатор ключа

getKeyLabel(deviceId, keyId, resultCallback, errorCallback) → {string}

Получение метки секретного ключа.

Для выполнения этой функции требуется авторизоваться на устройстве.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

deviceId | number | Идентификатор устройства |

|

2 |

keyId | string | Идентификатор ключа |

|

3 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

4 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Метка закрытого ключа.

getPublicKeyValue(deviceId, keyId, options, resultCallback, errorCallback) → {string}

Получение значения открытого ключа.

Для выполнения этой функции требуется авторизоваться на устройстве.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

| 1 | deviceId | number | Идентификатор устройства |

| 2 | keyId | string | Идентификатор ключа |

| 3 | options | object | Массив, содержащий дополнительные параметры — объекты вида {параметр:значение} (зарезервирован для будущего использования) |

| 4 | resultCallback | function | Функция обратного вызова для случая успешного выполнения |

| 5 | errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Открытый ключ (hex-строка)

importCertificate(deviceId, certificate, category, resultCallback, errorCallback) → {string}

Импорт сертификата на токен.

Для выполнения этой функции требуется авторизоваться на устройстве.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

deviceId | number | Идентификатор устройства |

|

2 |

certificate | string | Тело сертификата в формате BASE64 |

|

3 |

category | number | Тип сертификата: «user», «other» или «CA» |

|

4 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

5 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Идентификатор сертификата

login(deviceId, pin, resultCallback, errorCallback)

Авторизация на устройстве

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

deviceId | number | Идентификатор устройства |

|

2 |

pin | string | PIN-код доступа к устройству |

|

3 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

4 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки void |

logout(deviceId, resultCallback, errorCallback)

Закрытие сессии с устройством

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

deviceId | number | Идентификатор устройства |

|

2 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

3 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки void |

parseCertificate(deviceId, certId, resultCallback, errorCallback) → {object}

Получение ассоциативного массива с разобранными полями из сертификата.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

deviceId | number | Идентификатор устройства |

|

2 |

certId | string | Идентификатор сертификата, полученный в результате вызова enumerateCertificates |

|

3 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

4 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Ассоциативный массив объектов

parseCertificateFromString(text, resultCallback, errorCallback) → {object}

Получение ассоциативного массива с разобранными полями из сертификата.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

text | string | Тело сертификата в BASE64 |

|

2 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

3 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Ассоциативный массив объектов

rawSign(deviceId, keyId, data, options, resultCallback, errorCallback) → {string}

Подпись на ключе. Аргумент options принимает параметры подписи.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

| 1 | deviceId | number | Идентификатор устройства |

| 2 | keyId | string | Идентификатор ключа |

| 3 | data | string | Подписываемый хеш (hex-строка) или текстовые данные |

| 4 | options | object |

Массив, содержащий параметры подписи — объекты вида {параметр:true/false}. Доступны следующие параметры:

|

| 2 | resultCallback | function | Функция обратного вызова для случая успешного выполнения |

| 3 | errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

Электронно-цифровая подпись в hex-формате.

removePin(deviceId, resultCallback, errorCallback)

Удаление закешированного PIN-кода из файла.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

| 1 | deviceId | number | Идентификатор устройства |

| 2 | resultCallback | function | Функция обратного вызова для случая успешного выполнения |

| 3 | errorCallback | function | Функция обратного вызова для случая возникновения ошибкиboolean |

savePin(deviceId, resultCallback, errorCallback)

Сохранение PIN-кода в файл для автоматической аутентификации.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

| 1 | deviceId | number | Идентификатор устройства |

| 2 | resultCallback | function | Функция обратного вызова для случая успешного выполнения |

| 3 | errorCallback | function | Функция обратного вызова для случая возникновения ошибкиvoid |

setKeyLabel(deviceId, keyId, label, resultCallback, errorCallback)

Установка метки секретного ключа.

Для выполнения этой функции требуется авторизоваться на устройстве.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

deviceId | number | Идентификатор устройства |

|

2 |

keyId | string | Идентификатор ключа |

|

3 |

label | string | Новая метка закрытого ключа |

|

4 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

5 |

errorCallback | function | Функция обратного вызова для случая возникновения ошибки void |

sign(deviceId, certId, data, isBase64, object, resultCallback, options) → {string}

Вычисление цифровой подписи.

Для выполнения этой функции требуется авторизоваться на устройстве.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

|

1 |

deviceId | number | Идентификатор устройства |

|

2 |

certId | string | Идентификатор сертификата |

|

3 |

data | string | Подписываемые данные (текстовая строка или base64-encoded бинарные данные) |

|

4 |

isBase64 | boolean | Флаг, данные передаются в кодировке base64 или нет |

|

5 |

object | options Параметры подписи — объект {параметр:true/false} (по умолчанию все значение false) доступны следующие параметры: detached — генерировать отсоединенную подпись addUserCertificate — включить в подпись сертификат пользователя addSignTime — включить в подпись время подписи useHardwareHash — производить хеширование на «борту» токена | |

|

6 |

resultCallback | function | Функция обратного вызова для случая успешного выполнения |

|

7 |

options | string[] | undefined |

Возвращает:

Электронную подпись в формате CMS в base64

verify (deviceId, cms, options, resultCallback, errorCallback) → {bool}

Проверка цифровой подписи.

Параметры:

| Name | Type | Description | |

|---|---|---|---|

| 1 | deviceId | number | Идентификатор устройства |

| 2 | cms | string | Контейнер с цифровой подписью |

| 3 | options | object |

Аргумент options принимает параметры проверки подписи. Доступны следующие опции (в скобках указано значение по умолчанию):

|

| 4 | resultCallback | function | Функция обратного вызова для случая успешного выполнения |

| 5 | errorCallback | function | Функция обратного вызова для случая возникновения ошибки |

Возвращает:

true — подпись верна / false — не верна

Ошибка при проверке цепочки сертификатов. Возможно на ваш компьютер не установлены сертификаты УЦ, выдавшего ваш сертификат

-

Опубликовано

7 февраля 2022 -

Обновлено 12 сентября 2022 -

настройка, ошибка

-

Комментариев: 29

Немного теории о цепочке сертификатов

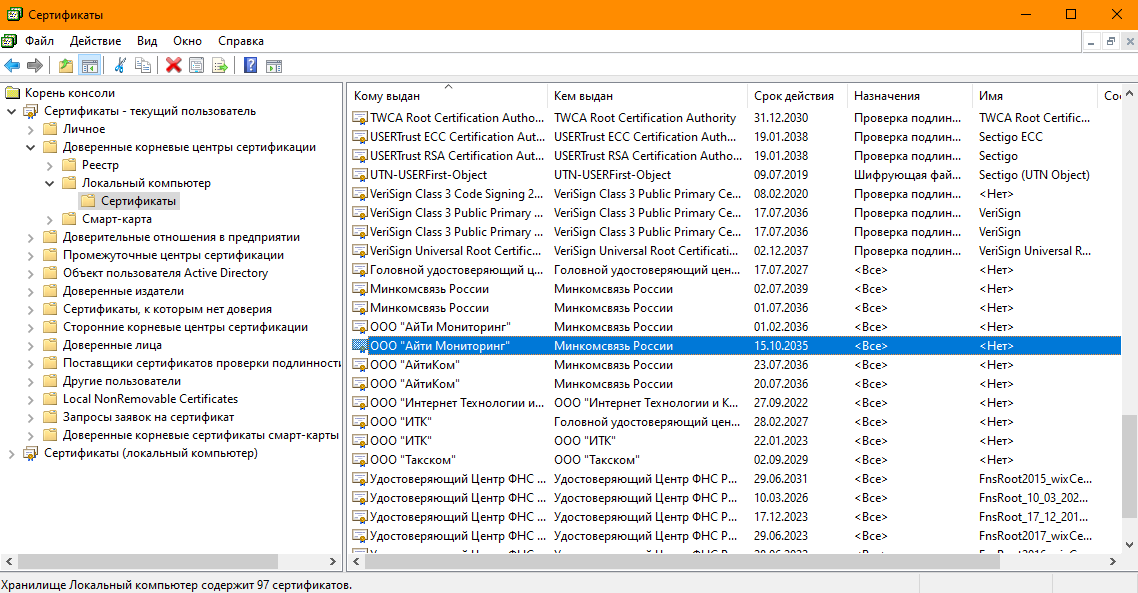

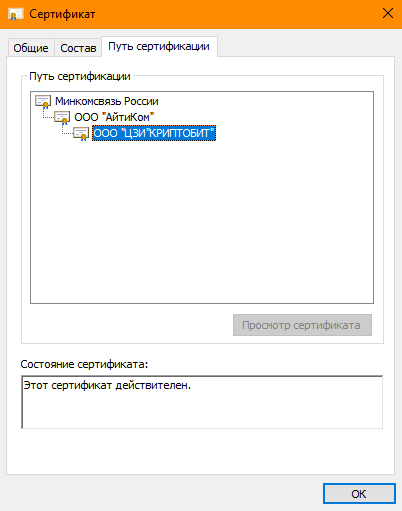

Чтобы сертификат пользователя имел юридическую значимость он удостоверяется сертификатом удостоверяющего центра, а тот в свою очередь заверяется сертификатом Минкомсвязи России, который является корневым сертификатом. Это называется цепочкой сертификатов.

Чтобы программы «понимали» что сертификату пользователя можно доверять необходимо чтобы корневой сертификат был установлен в хранилище «Доверенные корневые центры сертификации».

Если всё установлено правильно, то вкладка «Путь сертификации» сертификата пользователя выглядит так:

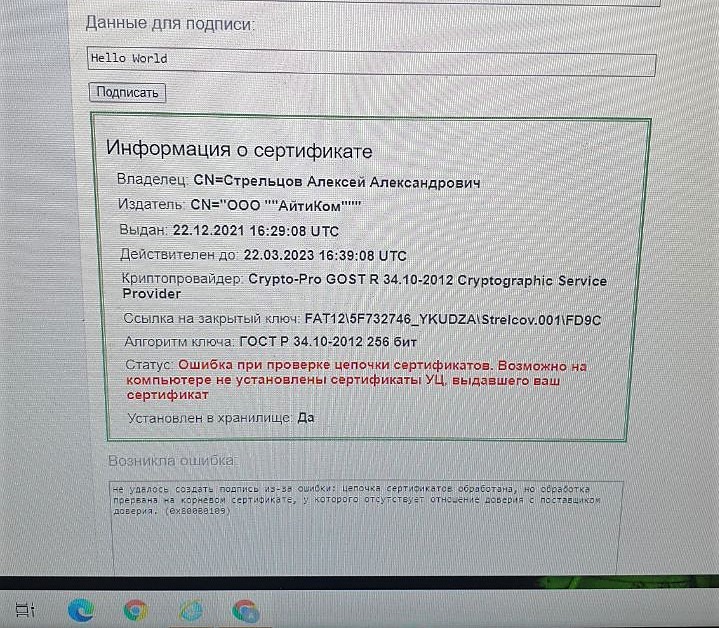

Ошибка проверки цепочки сертификатов

Если в цепочке не хватает корневых сертификатов для проверки доверия к пользовательскому сертификату, то тестовая страница выдаёт ошибку:

Ошибка при проверке цепочки сертификатов. Возможно на ваш компьютер не установлены сертификаты УЦ, выдавшего ваш сертификат

Решение проблемы проверки цепочки сертификатов

Самый простой способ решения проблемы — запустить установщик корневых сертификатов. Он установит сертификаты в соответствующие хранилища в автоматическом режиме.

Этот установщик подходит для всех аккредитованных удостоверяющих центров (АУЦ), так как содержит главный сертификат Минкомсвязи России, которым в свою очередь заверяются сертификаты АУЦ.

А опытные пользователи, которые хотят установить сертификаты вручную, смогут без труда найти инструкции по установке корневых сертификатов.

Ошибка при проверке цепочки сертификатов. Возможно на ваш компьютер не установлены сертификаты УЦ, выдавшего ваш сертификат обновлено: 12 сентября, 2022 автором: ЭЦП SHOP

29 ответов

-

господи иисусе спасибо добрый человек я думала никогда уже не решу этот вопрос 😢😢😢

-

Огромная благодарность! Все заработало!

-

Спасибо за благодарность! 🙂

-

-

Сколько я всего перелопатил в инете, этож надо каждые 3 месяца придумывают новые сложности, долбаный честный знак.

Спасибо вам огромное, помогли-

Корневые сертификаты периодически обновляются так же как и сертификаты пользователей.

Поэтому желательно обновлять ПО после каждого получения сертификата

-

-

Спасибо, помогло. Сначала думал, что вирус.

-

Спасибо за отзыв )

-

-

Спасибо, что окончили мои мучения!!!!! Помогло

-

😁 Пожалуйста

-

-

Помогло, спасибо вам большое!

-

Спасибо! Помог установщик сертификатов!

-

Огромное спасибо! Без вас подпись из ФНС не работала

-

Да, без корневых сертификатов вообще никакие не будут работать 🙂

-

-

Большое спасибо, помогло установить

-

Спасибо большое , установщик сертификатов помог

-

Рады за Вас )

-

-

Просто лучшие, программа помогла !!!!

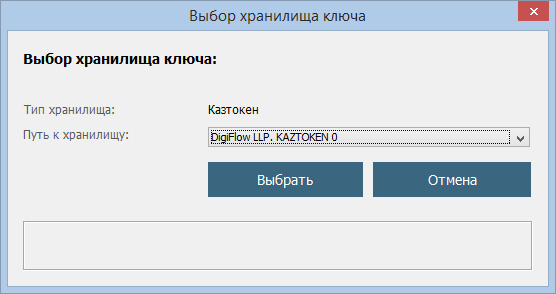

-

Спасибо )

-

-

Спасибо. Помогли решить проблему

-

Спасибо огромное. Проблема устранена при помощи установщика сертификатов УЦ

-

Спасибо за отзыв 👍

-

-

Спасибо большое, заработало.

-

Спасибо, помогло быстро решить эту проблему

-

Добрый день!

Нету у меня ЦЗИ«КРИПТОБИТ»-

Что Вы имеете в виду?

-

Я долго думал и понял! Вы про скриншот «Путь сертификации»!

ООО ЦЗИ«КРИПТОБИТ» — это наша организация. На этом месте будет наименование вашей организации или ФИО физлица. А выше наименование вашего УЦ!

Главное чтобы в состоянии сертификата было указано, что он действителен!

-

-

Не помогло

-

Значит нужно копать глубже!

Обратитесь в техническую поддержку УЦ, выдавшего сертификат -

Дай Бог тебе здоровья,счастья и любви Добрый Человек,помог на все 100%СПАСИБО👍👍👍👍👍👍👍👍👍👍👍👍👍👍👍

-

Добавить комментарий

В данной статье рассмотрена процедура записи ключей ЭЦП организации на аппаратный ключ защиты Kaztoken, на примере установки ключей для ИС Казначейство-Клиент РК

- Хранимые ЭЦП с данных устройств скрытно скопировать сложнее, нежели с ПК

- При утере токена, использование ЭЦП защищено паролем

Для использования устройств Казтокен, организация должна иметь действующие ключи ЭЦП.

[nx_row][nx_column size=»1/6″]

ВНИМАНИЕ:

[/nx_column]

[nx_column size=»5/6″]

Пароль пользователя KazToken: 12345678

Пароль администратора KazToken: 87654321

[/nx_column][/nx_row]

Процесс записи ключей на Казтокен — не сложен, посещения ЦОН не требует и состоит из следующих этапов.

Подключите устройство Казтокен к компьютеру, подождите окончания установки драйверов..

Если у вас система Windows XP может выйти сообщение — необходим файл usbccid.sys, для более старших систем, драйвера ключей ставятся автоматически.

Переходим на сайт Национального Удостоверяющего Центра РК.

Выбираем Личный Кабинет — Войти в Личный Кабинет

В окне Аутентификация, нажимаем кнопку Обзор и указываем расположение существующего ключа AUTH_RSA

Вводим пароль на ключ (По-умолчанию выданный ЦОН 123456), нажимаем Ввод, указываем Код с картинки и нажимаем кнопку Войти.

Переходим Услуги — Онлайн заявка

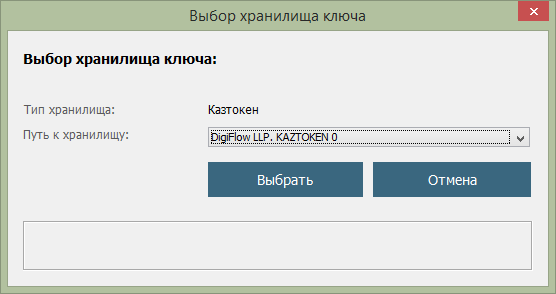

В разделе Хранилище для генерации новых ключей, Место хранения выбираем пункт Казтокен, ожидаем пока ПК найдет подключенный ключ (до 1 минуты), хранилище определяется как DigiFlow LLP.KAZTOKEN 0, вводим пароль по-умолчанию на новый ключ KAZTOKEN — 12345678

В разделе Хранилище ключа для подписи заявки, выбираем Место хранения — Ваш компьютер, нажимаем кнопку Обзор и указываем путь до ключа для подписи заявок, для юр.лица это ключ GOST_, для ИП — RSA_

Нажимаем кнопку Подтвердить.

На надпись «Онлайн заявка для физических лиц» , если вы юридическое лицо обращать не стоит.

Щелкаем по «данной ссылке».

Проверяем правильность записи ключей на Kaztoken, на портале для которого вы получали ключи, в моём случае ключи выдавались для системы ИС Казначейство-Клиент.

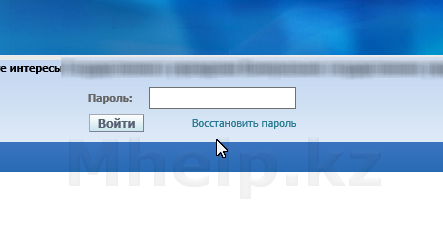

Открываю портал, в окне Выберите ключ, нажимаю кнопку Настройки.

Если какие-то моменты остались непонятны, вы можете ознакомиться с видео уроком по установке ключей на устройство KazToken, с официального видеоканала на Youtube.

[nx_heading style=»coloredline» heading_tag=»h4″ size=»24″ align=»left»]От автора:[/nx_heading]

Если проблема решена, один из способов сказать «Спасибо» автору, указан — здесь.

Если же проблему разрешить не удалось или появились дополнительные вопросы, задать их можно на нашем форуме, в нашей группе Whatsapp.

Или же, воспользуйтесь нашей услугой «Удаленная помощь» доверив решение проблемы специалисту.

[nx_box title=»Поделиться этой статьей» style=»glass» box_color=»#ED303C»]Если данная статья вам помогла и вы хотели бы в ответ помочь проекту Mhelp.kz, поделитесь этой статьей с другими:

[/nx_box]

|

День добрый с утра на компьютерах с казтокенами при настройке ключа в личном кабинете выходит следующая ошибка Java.long.NumberFormatException: For input string:»DigiflowLLP.kaztoken 1″ Вложенный файл:Имя файла: подскажите как можно исправить а то работа встала. |

|

|

Jorg написал: День добрый с утра на компьютерах с казтокенами при настройке ключа в личном кабинете выходит следующая ошибка Java.long.NumberFormatException: For input string:»DigiflowLLP.kaztoken 1″ Вложенный файл:Имя файла: подскажите как можно исправить а то работа встала.

Добрый день! |

|

На чтение 17 мин. Просмотров 2 Опубликовано

Содержание

- Электронный бюджет настройка рабочего места

- Корневые сертификаты казначейства

- Настройка Электронного Бюджета (гост 2012)

- Установка «Континент TLS-клиент» для работы с Электронным Бюджетом (гост 2012)

- Установка JinnClient_1. 3050. 0 для подписания документов

- Установка eXtended Container

- Вход в личный кабинет Электронного бюджета

- Возможные проблемы

- Электронный бюджет на Windows 11

- Что нам понадобится для настройки

- Вход в СУФД по новому адресу после настройки

- Подготовка к настройке АРМ для электронного бюджета

- Настройка TLS VPN для Электронного бюджета

- Проверка входа в личный кабинет Электронного бюджета

- Устанавливаем «Модуль ИС Казначейство-клиент» вручную

- Типичные ошибки

- Client kazynashylyk kz вход в систему

- Проверка статуса заявки и установка регистрационных свидетельств

- Как скачать NCALayer

- Как скачать модуль NCALayer (вручную)

- Подача заявки на выпуск регистрационных свидетельств

- Ошибка Эта версия «%1» не совместима с версией Windows

- Как установить модуль NCALayer вручную

- Вход в ИС Казначейство Клиент

Электронный бюджет настройка рабочего места

Установка и настройка ПО для Электронного Бюджета состоит из:

- Установка и настройка КриптоПро 4.0.

- Установка корневых сертификатов казначейства.

- Скачивания сертификата Континента TLS-клиент.

- Установка и настройка Континент TLS-клиент.

- Установка Jinn Client

- Установка eXtended Container

Корневые сертификаты казначейства

Перед установкой корневых сертификатов ПО КриптоПро 4.0 должен быть установлен.

Настройка Электронного Бюджета (гост 2012)

Скачиваем сертификат Континент TLS VPN в загрузки, он нам пригодиться позднее, когда будем настраивать программу Континент TLS клиент.

Установка «Континент TLS-клиент» для работы с Электронным Бюджетом (гост 2012)

Распаковываем архив TLS_Client_2.0.1440 и запускаем установщик Континент TLS-клиент.

Устанавливаем Континент TLS-клиент, настройки оставляем по дефолту, после установки перегружаем компьютер.

После перезагрузки на рабочем столе запускаем ярлык Континент TLS-клиент. Запускается мастер регистрации программы, нажимаем на зарегистрировать и регистрируем программу.

UPDATE: c 27 марта 2022 года используется новая ссылка: eb.cert.roskazna.ru

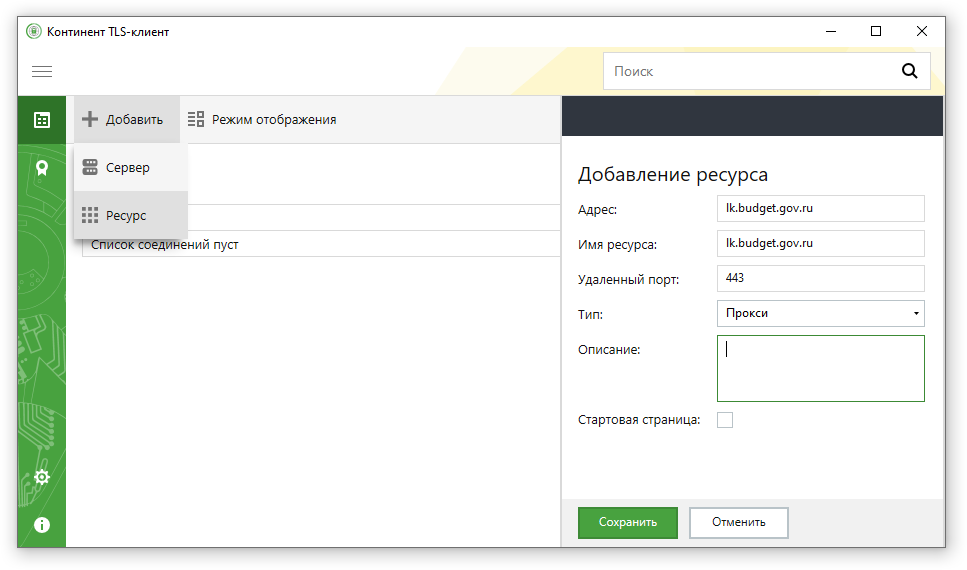

После открытия программы Континент TLS-клиента, необходимо добавить Ресурс: eb.cert.roskazna.ru нажимаем Сохранить.

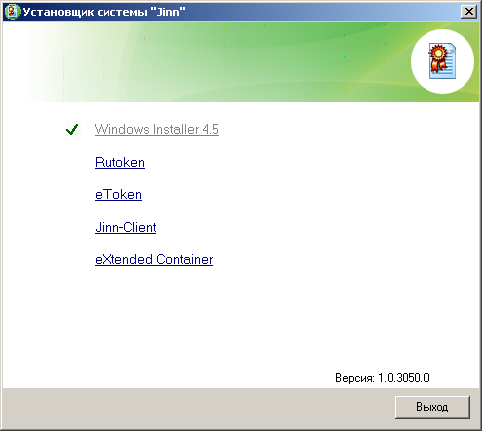

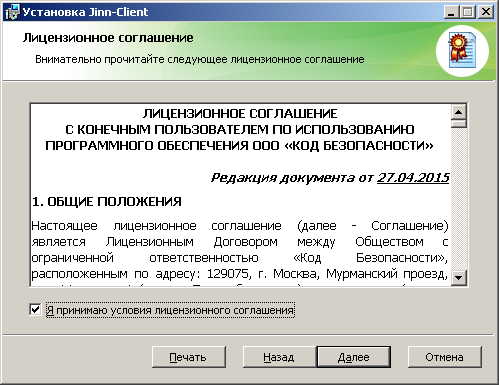

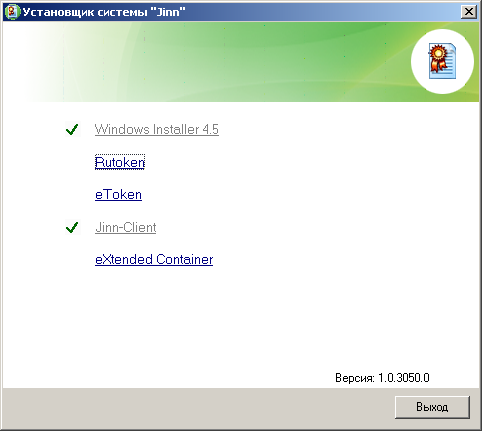

Установка JinnClient_1. 3050. 0 для подписания документов

Распаковываем архив и запускаем установщик Setup.exe

Нажимаем на Jinn-Client, открывается Мастер установки:

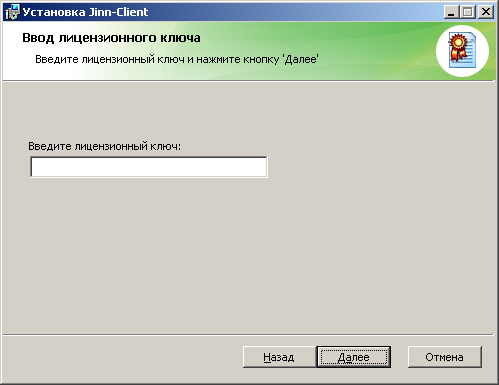

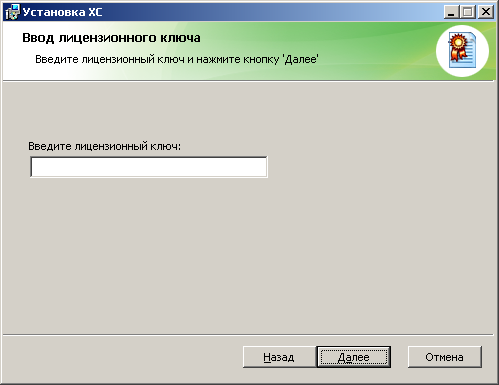

Вводим лицензионный ключ полученный в Казначействе.

Не меняем настройки, продолжаем установку, по окончании перегружаем компьютер.

Установка eXtended Container

Запускаем Setup.exe в папке JinnClient_1.0.3050.0.

Вводим лицензионный ключ продукта полученный в Казначействе и продолжаем установку.

После установки перегрузите компьютер.

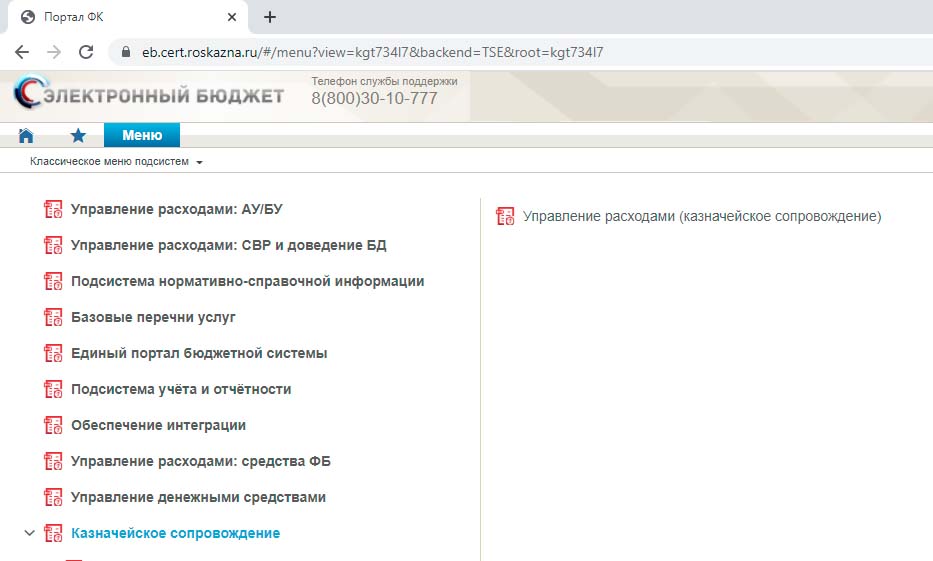

Вход в личный кабинет Электронного бюджета

В браузере Firefox открываем ссылку: http://eb.cert.roskazna.ru/

Откроется окно с выбором сертификата для входа в личный кабинет Электронного бюджета.

Выбираем сертификат для входа в Личный кабинет Электронного бюджета, если есть пароль на закрытую часть сертификата пишем и нажимаем ОК, после откроется Личный кабинет Электронного бюджета.

Возможные проблемы

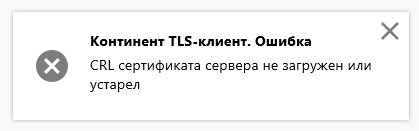

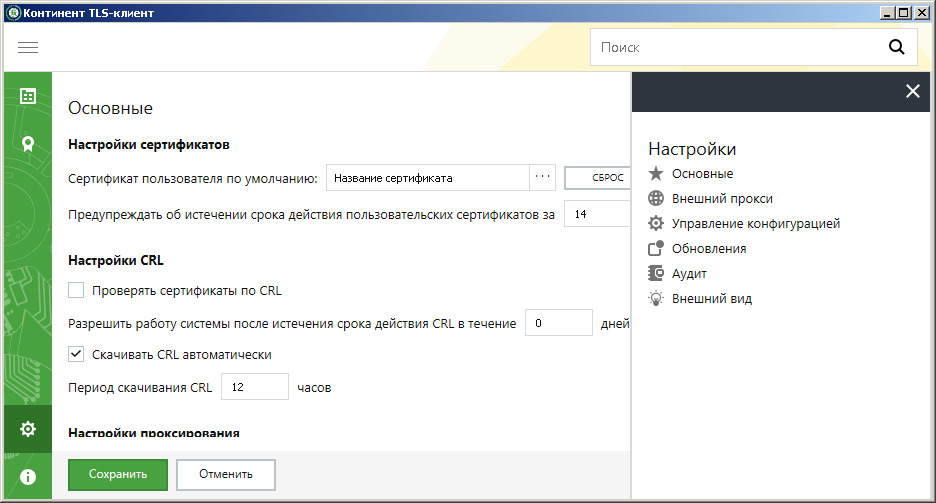

При подключении к Электронному Бюджету появляется ошибка CRL сертификата сервера не загружен или устарел.

Электронный бюджет на Windows 11

Стоимость работ 4500 руб.

Оплата после выполненных работ.

Наконец то мы дождались изменений в настройке доступа к СУФД. С мая 2021 года УФК планомерно переводит ведомства на новый тип авторизации на портале. Что изменилось?

Уходят в небытие забытые пароли, учётные записи и, самое главное, казначейство наконец избавляется от Континент АП 3.7. К сожалению, сама контора, разрабатывающая континент — никуда не делась, вместо неё теперь используется Континент TLS VPN клиент. Зато теперь больше не нужно перевыпускать транспортные сертификаты =).

Что нам понадобится для настройки

После установки всего и перезагрузки АРМ, запускаем наш TLS клиент. Его ярлык будет лежать на рабочем столе.

Новый адрес выглядит по принципу: ufkXX.sufd.budget.gov.ru, где XX — номер вашего ТОФК. Если не знаете номер — посмотрите на прошлую ссылку, по которой ранее ходили в СУФД. В моём случае старый адрес выглядел так: s2000w03.ufk20.roskazna.local. Делаем вывод, в моём случае, для моего региона, новый адрес доступа к СУФД будет выглядеть так — ufk20.sufd.budget.gov.ru.

Если на АРМ ранее не пользовались электронными подписями — будет ошибка типа «Не найден корневой сертификат, невозможно проверить цепочку сертификатов». Скорее всего не установлены сертификаты минкомсвязи и удостоверяющего центра ФК.

Для удобства — вот ссылка на сертификат минкомсвязи (Обновлено 05.03.2022, теперь этот сертификат выдаётся минцифрой). Его устанавливаете в Доверенные корневые центры сертификации. А вот ссылка на актуальные корневые сертификаты УФК, их устанавливаете в Промежуточные центры сертификации.

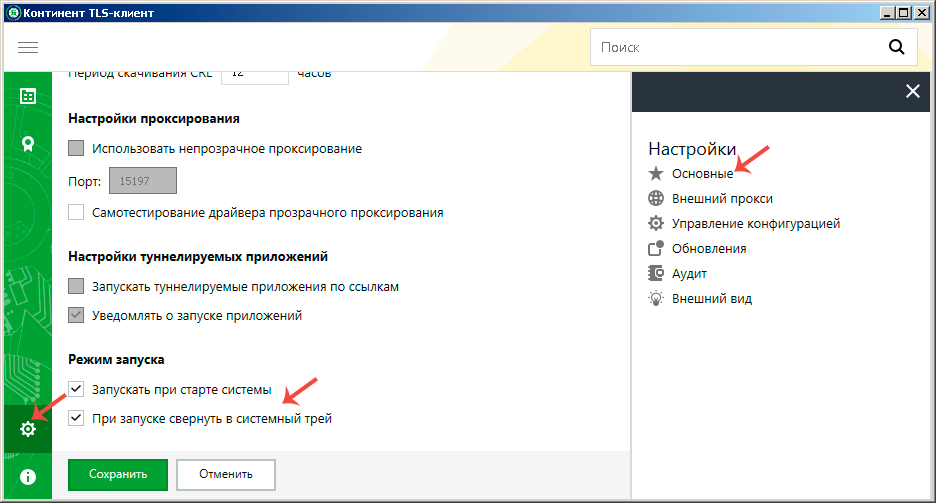

В настройках Континента можно включить автоматический старт программы при запуске компьютера — это удобно.

Вход в СУФД по новому адресу после настройки

Открываете свой любимый браузер. Удостоверьтесь в том, что Крипто Про ЭЦП Browser plugin включён и работает. Новый адрес доступа к СУФД будет выглядеть как в процессе настройки TLS клиента — то есть в моём случае это ufk20.sufd.budget.gov.ru.

Если всё настроено верно, то попытка зайти на портал попросит вас сразу же выбрать сертификат, под которым будет осуществлён вход.

Из неудобного — для подписания документов другим человеком теперь недостаточно перезайти в СУФД, так как сайт будет помнить, под каким сертификатом прошла авторизация. Чтобы зайти под другим человеком, нужно предварительно сбросить TLS соединение. Для этого в правом нижнем углу нажмите правой кнопкой на значок Континент TLS и нажмите «Сброс соединений»

В данной статье описывается настройка рабочего места для доступа к Электронному бюджету от федерального казначейства. Прежде чем приступать непосредственно к настройке компьютера, потребуется наличие программного обеспечения и пара телодвижений в плане заполнения документов. Список ниже.

Подготовка к настройке АРМ для электронного бюджета

1. Сначала устанавливаем Крипто Про CSP 4, желательно версии R5;2. Затем устанавливаем Континент TLS VPN клиент, перезагружаем компьютер;3. После установки Континент нужно зарегистрировать — это бесплатно. Достаточно просто вбить ФИО, организацию и электронную почту; 4. Устанавливаем личный сертификат, полученный в казначействе. Если не умеете — см. статью Установка сертификатов Крипто Про в реестр;5. Устанавливаем CADES, он же Крипто Про ЭЦП Browser Plugin.

Настройка TLS VPN для Электронного бюджета

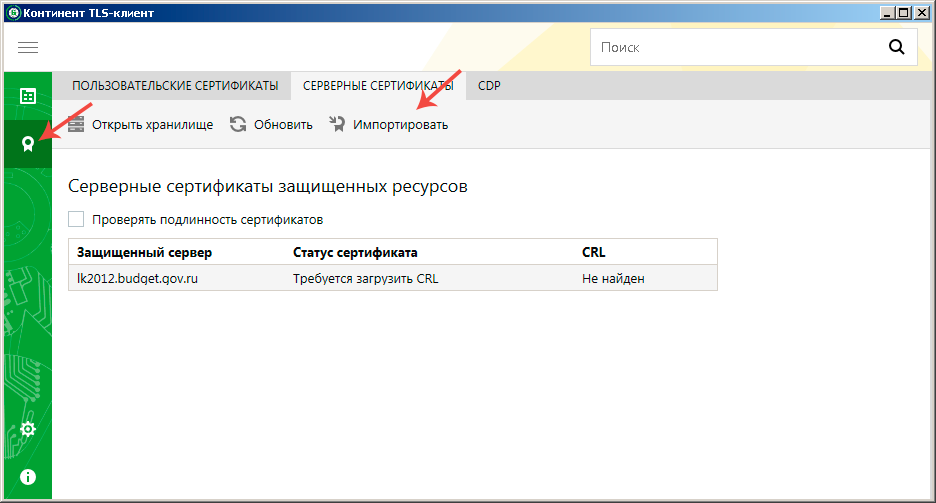

Далее нам потребуется установить серверный сертификат. Это тот самый сертификат lk.budget.gov.ru, который мы скачивали с этой страницы. Идём в раздел «Управление сертификатами» в континент TLS, выбираем пункт «Серверные сертификаты» и импортируем скачанный файлик.

Для удобства — вот ссылка на сертификат минкомсвязи. Его устанавливаете в Доверенные корневые центры сертификации. А вот ссылка на актуальные корневые сертификаты УФК, их устанавливаете в Промежуточные центры сертификации.

Проверка входа в личный кабинет Электронного бюджета

Для работы в Электронном бюджете УФК придётся использовать браузер Internet Explorer. Находим его в пуске, вбиваем в адресную строку адрес личного кабинета ЭБ — Lk.budget.gov.ru. Если всё настроено верно — появится окно с выбором сертификата на вход.

В Windows 10 по умолчанию отображается не полный список сертификатов, а просто первый в списке. Для отображения полного списка установленных сертификат прожмите кнопку «Больше вариантов». Выбирать нужно именно тот сертификат, серийный номер которого указывали при направлении заявки на подключение к Электронному бюджету.

Если после выбора сертификата получаем страницу входа в лк — значит компьютер настроен верно.

Если при попытке продвинуться дальше ЭБ выдаёт ошибку с текстом «Ошибка аутентификации: Учётная запись пользователя не найдена в системе. Обратитесь к Регистратору органа Федерального казначейства», значит запрос, который вы вместе с согласием передавали в казначейство ещё не обработали, либо в запросе нашли ошибки. Звоните в территориальное казначейство и уточняйте, там же можно проконсультироваться по поводу заполнения самих запросов на доступ к Электронному бюджету. На следующую попытку ваш компьютер уже готов к работе 😀

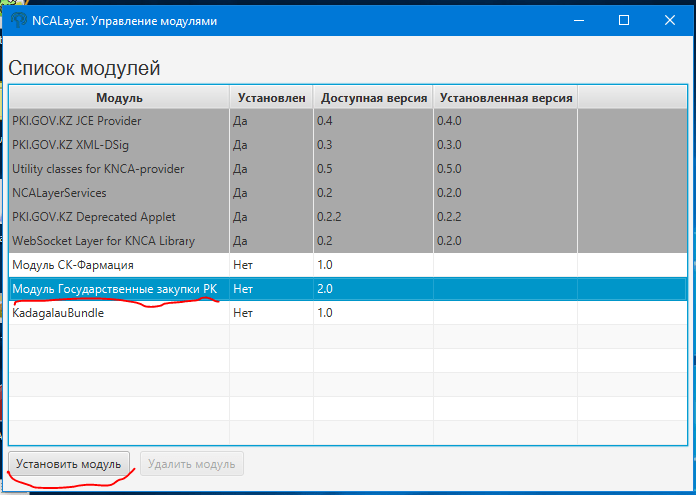

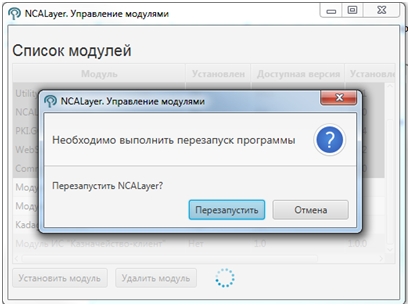

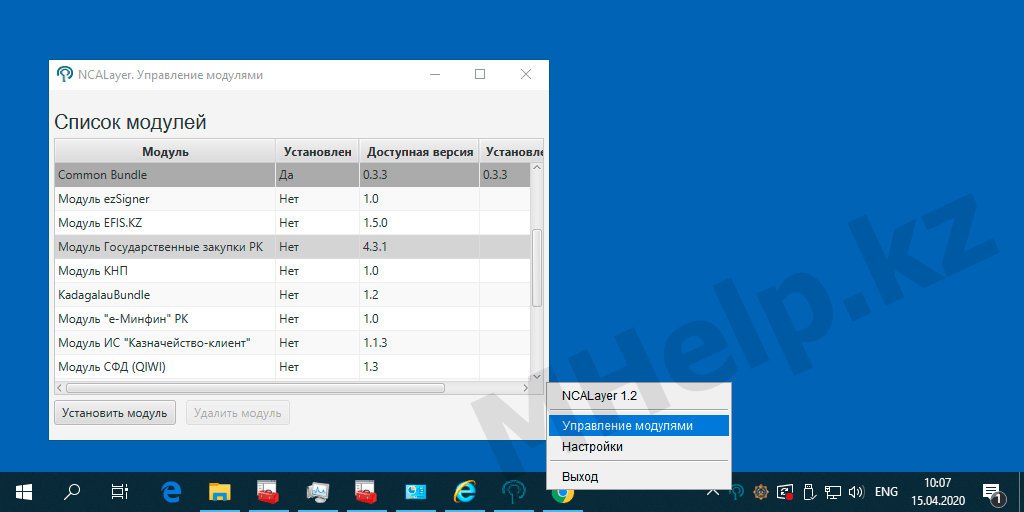

1. открываем «Управления модулями», выбрав соответствующий пункт в NCALayer.

2. Далее можно выбрать модуль (неотмеченный серым цветом) в списке, и произвести действие по его установке или удалению. Нажать на кнопку «Установить модуль»

После этого нажать на кнопку «Перезапустить».

Если после этого появится окно с предложением установить сертификат — соглашайтесь

Устанавливаем «Модуль ИС Казначейство-клиент» вручную

1. Распаковываем архив.

3. Теперь перегружаем NCALayer или весь компьютер

Типичные ошибки

«Ошибка при формировании запроса»

«Ошибка при проверке сертификата»

— На одном внешнем носителе установлено несколько сертификатов (ниже приведена инструкция по удалению просроченных и недействующих сертификатов)

— Сертификат просрочен

— Сертификат аннулирован

Как проверить количество сертификатов, установленных на вашем внешнем носителе и удалить не действующих?

Проверить это можно на сайте http://pki.gov.kz .

Внимание! На внешнем носителе должен быть сохранен только 1 сертификат на одного пользователя (1 сертификат содержит 2 ключа GOST, RSA).

Пройдите на страницу «Сервиса проверки ключей ЭЦП»

Выберите тип внешнего носителя

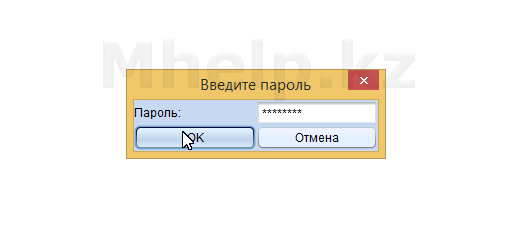

Ввести пароль от ключа

Отобразится окно со списком ключей

Внимание! В случае наличия нескольких сертификатов на одном внешнем носителе необходимо удалить все просроченные и недействующие сертификаты. Для этого необходимо выбрать сертификат и нажать на «Удалить ключ»

После удаления просроченных и не действующих сертификатов с выпадающего списка должны отображаться только 1 сертификат с 2 ключами(GOST, RSA).

В случае если на одном компьютере работаете несколькими ключами

При каждой смене пользователя необходимо перезапускать NCALAyer или разные ключи использовать на другом компьютере. Например Главный бухгалтер работает на одном, а директор на другом. И не нужно каждый раз переключать токен. Достаточно перейти с одного компьютера на другой.

32 бит — https://yadi.sk/d/FgzXyM8vaB7K_A

64 бит — https://yadi.sk/d/gn8YQ4ruDAEtMQ

Что делать, если вы работаете с браузером MozillaFirefox, и при нажатии иконки для подписания документа всплывающее окно открывается и сразу же закрывается?

Если появится окно «Загрузка сертификата» НЕГІЗГІ КУӘЛАНДЫРУШЫ ОРТАЛЫҚ (RSA), то поставьте галочку напротив «Доверять при идентификации веб-сайтов» и нажмите «ОК». Если нет — загрузите и сохраните файл.

Подробнее на (http://pki.gov.kz/nl_ru/firefox/#_2).

Так же импортируйте сертификат НУЦ — ҰЛТТЫҚ КУӘЛАНДЫРУШЫ ОРТАЛЫҚ (RSA), но в появившемся окне, ничего не выбирая, нажмите «ОК».

Что делать, если при нажатии иконки для подписания документа открывается окно выбора сертификата, но ваш рабочий компьютер не может распознать ваш внешний тип носителя (KazToken/eToken/JaCarta)?

Если ваш рабочий компьютер не может распознать ваш внешний носитель, необходимо перегрузить компьютер с подключенным к нему ключом. Либо попробовать на другом компьютере. Или использовать утилиту Info Token

Как определить какой у вас внешний носитель? (Kaztoken, eToken, JaCarta)

Название внешнего носителя (Kaztoken, eToken, JaCarta) прописано на корпусе самого устройства.

kaztoken — аналог etoken, но оранжевый 🙂 Пароль пользователя 12345678, пароль администратора 87654321. Официальный сайт kaztoken, там же драйвера и программа для управления сертификатами.

Дальше не актульно

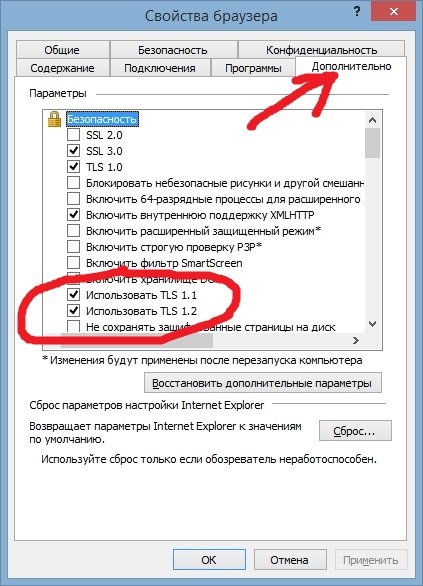

Итак, вам необходимо зайти в меню Сервис — Свойство обозревателя

На вкладке Дополнительно

Включить пункты

«Использовать TLS 1.1»

«Использовать TLS 1.2»

все, можно попробовать осуществить вход в казначейство клиент

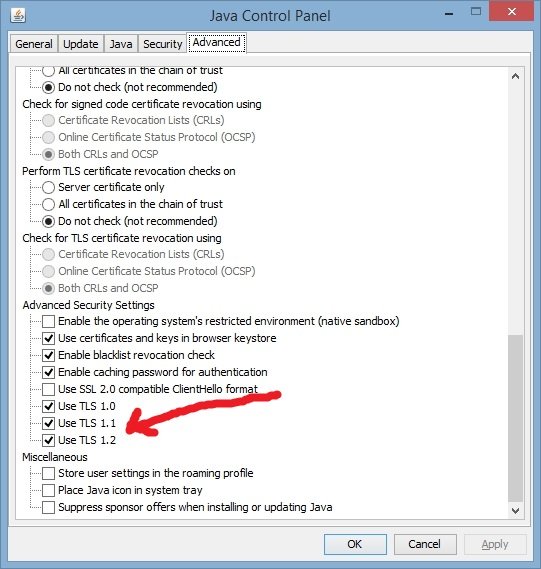

Такие же настройки необходимо проделать с JAVA для корректного подписания. Как правило в JAVA эти протоколы уже включены, но можно проверить.

Запустите программу Java через Панель управления в Windows

Затем на вкладке Advanced смотрим — отмечены ли пункты Use TLS 1.1 и Use TLS 1.2. Если нет то отмечаем как на картинке ниже

вот теперь точно все

Client kazynashylyk kz вход в систему

1. открываем «Управления модулями», выбрав соответствующий пункт в контекстном меню NCALayer.

«Ошибка при формировании запроса» «Ошибка при проверке сертификата»

Внимание! В случае наличия нескольких сертификатов на одном внешнем носителе необходимо удалить все просроченные и недействующие сертификаты. Для этого необходимо выбрать сертификат и нажать на «Удалить ключ»

Что делать, если вы работаете с браузером MozillaFirefox, и при нажатии иконки для подписания документа всплывающее окно открывается и сразу же закрывается?

Если появится окно «Загрузка сертификата» НЕГІЗГІ КУӘЛАНДЫРУШЫ ОРТАЛЫҚ (RSA), то поставьте галочку напротив «Доверять при идентификации веб-сайтов» и нажмите «ОК». Если нет — загрузите и сохраните файл.

Что делать, если при нажатии иконки для подписания документа открывается окно выбора сертификата, но ваш рабочий компьютер не может распознать ваш внешний тип носителя (KazToken/eToken/JaCarta)?

На вкладке Дополнительно Включить пункты «Использовать TLS 1.1» «Использовать TLS 1.2»

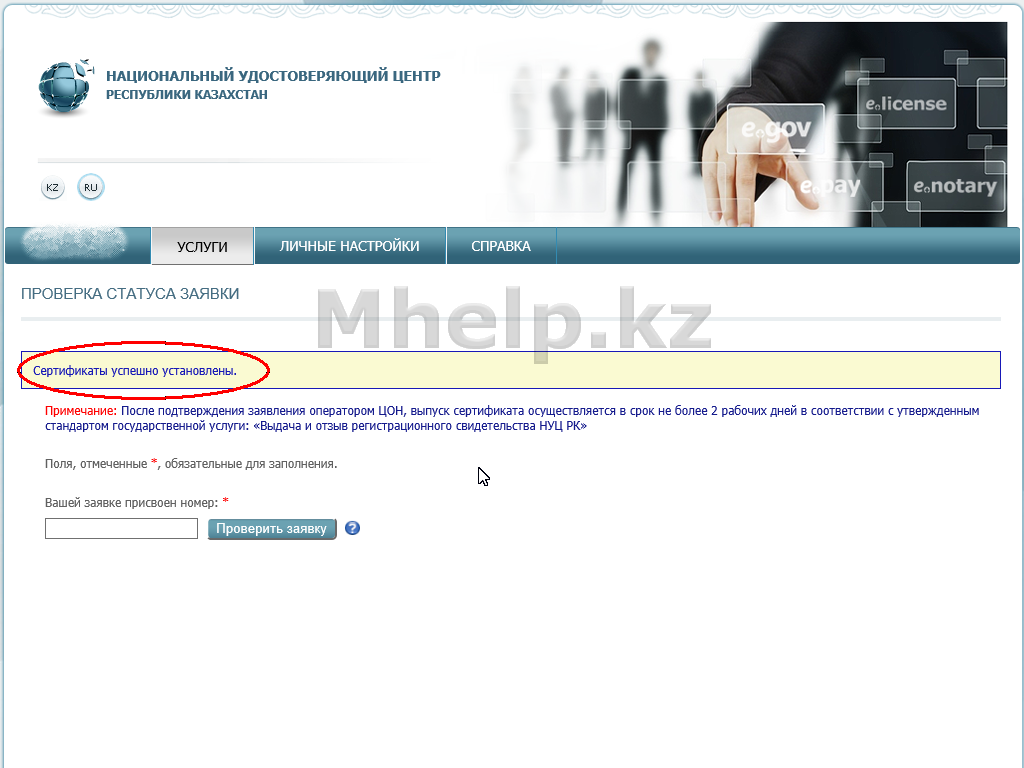

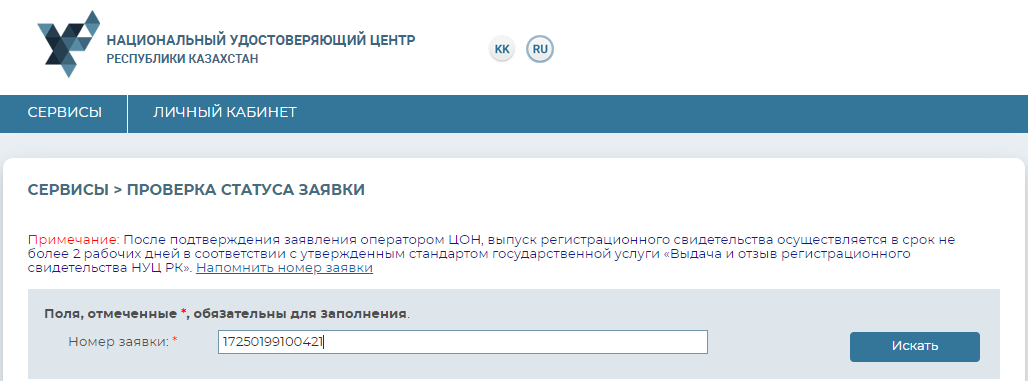

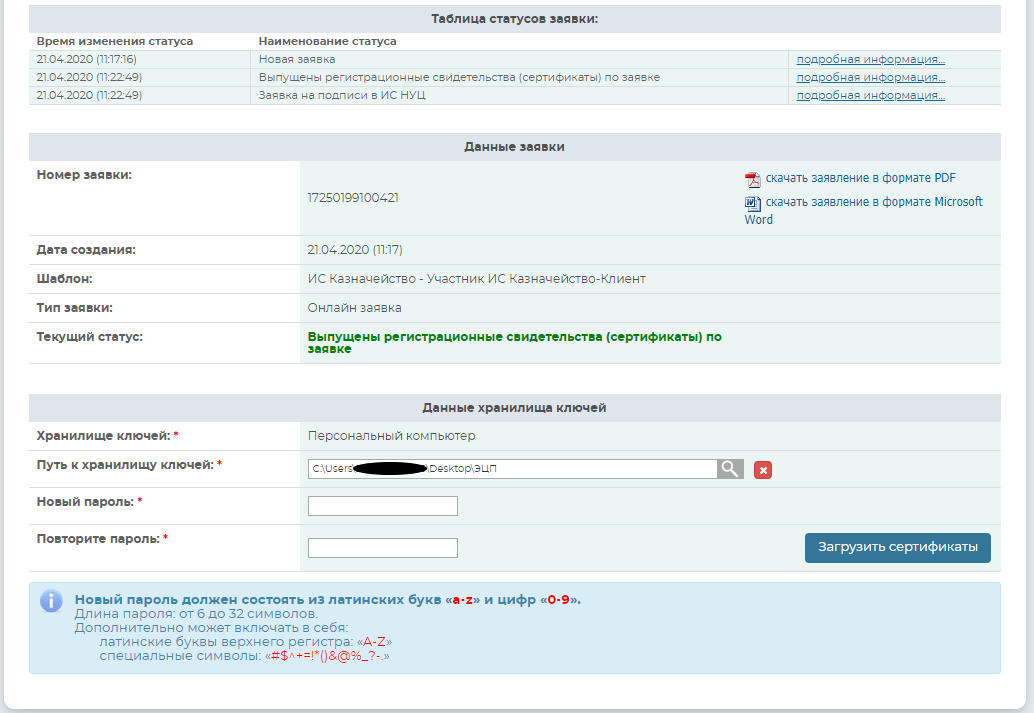

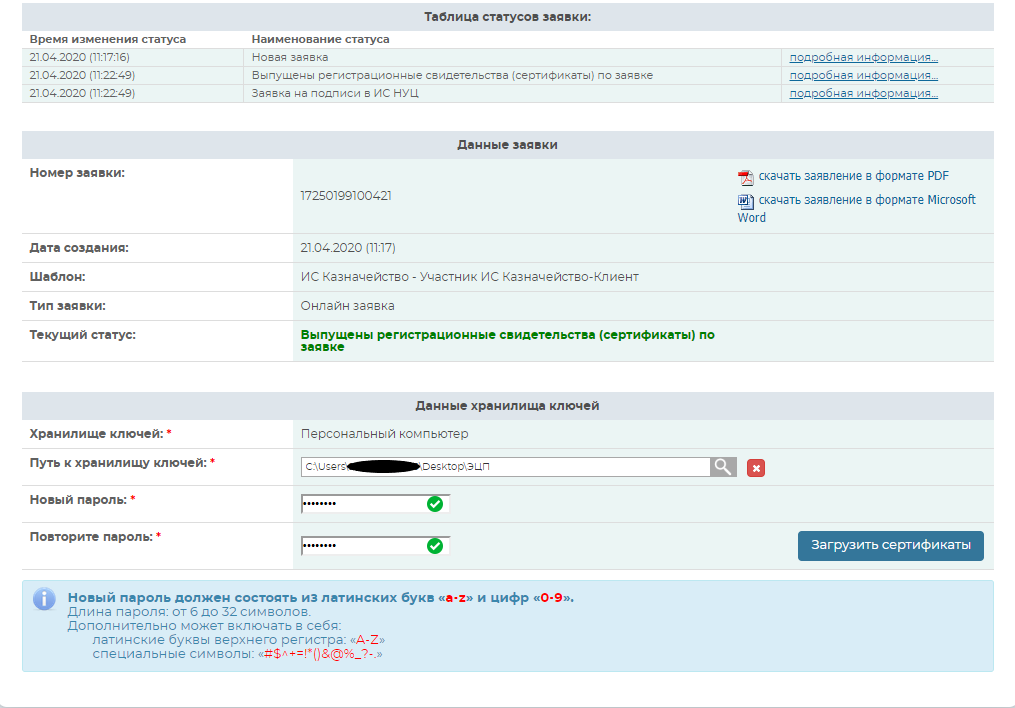

Проверка статуса заявки и установка регистрационных свидетельств

После подтверждения заявки в Центре регистрации, воспользуйтесь функционалом проверки статуса Вашей заявки.

Для этого перейдите в раздел: «Проверка статуса заявки».

В открывшемся окне, в поле «Номер заявки», введите полученный Вами уникальный номер заявки при подаче заявки Online и нажмите на кнопку «Искать».

Вам представится информация о Вашей заявке, где вы можете посмотреть текущий статус заявки и в случае успешно выпущенных регистрационных свидетельств.

В поле «Статус заявки» будет указано, на какой стадии находиться поданная заявка.

При успешном выпуске регистрационных свидетельств будет указан статус — «Выпущены регистрационные свидетельства (сертификаты) по заявке».

Для установки регистрационных свидетельств, укажите папку, где были сохранены Ваши закрытые ключи, и нажмите на значок поиска. Укажите место хранения Ваших закрытых ключей, сформированных при подаче заявки. И нажмите кнопку «Открыть».

Внимание! В случае если генерация ключей была осуществлена на один из поддерживаемых защищенных носителей: eToken 72K, JaCarta, Kaztoken, AKey, при установке регистрационных свидетельств, предварительно подключите устройство к компьютеру.

В случае использования хранилище ключей — Персональный компьютер, появятся поля заполнения пароля. Придумайте и введите пароль на Ваши ключи ЭЦП и нажмите кнопку «Загрузить сертификаты».

Обязательно запомните указанный пароль! Пароль восстановлению не подлежит! НУЦ РК не хранит Ваши пароли, и в случае утери пароля данные ключи ЭЦП необходимо отозвать.

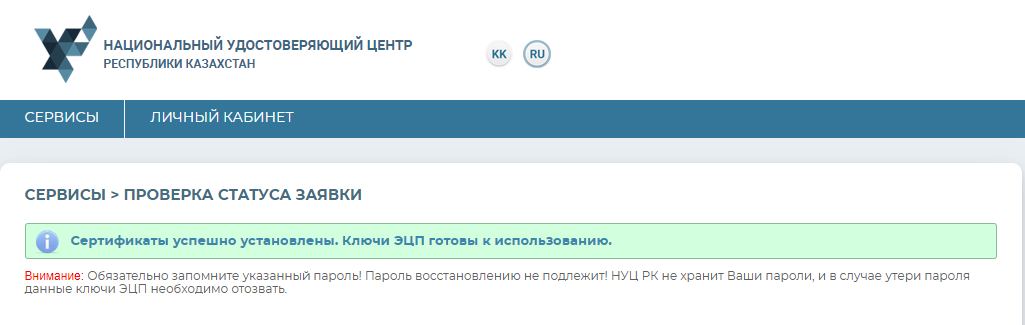

После установки регистрационных свидетельств откроется окно с указанием статуса заявки «Сертификаты успешно установлены».

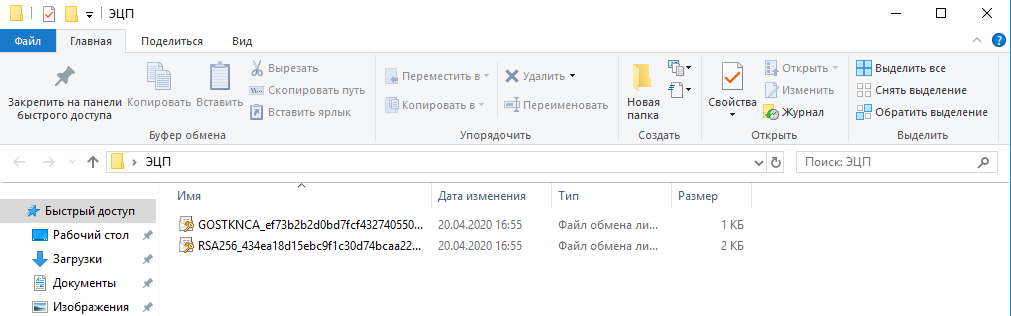

Откройте папку, указанную при подаче заявления. При успешном прохождении всех этапов получения регистрационных свидетельств, в папке будут находиться два регистрационных свидетельства с закрытыми ключами, готовых к использованию.

Получение регистрационных свидетельств успешно завершено.

Как скачать NCALayer

Программа распространяется бесплатно, в трех версиях, для операционных систем: Windows, Linux, macOS.

Минимальные требования к компьютеру пользователя:

- браузер: Internet Explorer 10+, Firefox 4+, Opera 10+, Google Chrome 4+, Safari 5+;

- операционная система: Windows 7/8/10, Linux, OS X 10.

— приложение для подписания данных на государственных порталах Республики Казахстан.

Приложение NCALayer появилось в 2017, когда самые популярные браузеры прекратили поддержку Java апплетов. Позволяет использовать Java апплеты для определенных сайтов РК в любом современном браузере, а так же устанавливает в систему корневые сертификаты Национального удостоверяющего центра РК (НУЦ).

Перечень порталов, для работы с которыми необходимо использовать последнюю версию NCALayer:

- Национальный удостоверяющий центр РК (получение или продление ЭЦП);

- Электронное правительство РК (справки и запросы);

- Портал Электронные счета-фактуры (ИС ЭСФ);

- Государственные закупки РК (участие в тендерах);

- ИС Казначейство клиент;

- Комитет Статистики РК (отправки и доступ к истории статистических отчетов);

- Тендерная площадка Самрук-Казына;

- Судебный кабинет.

Как скачать модуль NCALayer (вручную)

Иногда возникает ситуация, что приложению NCALayer не удается автоматически установить необходимый модуль (такое обычно бывает, когда целевой сайт работает некорректно).

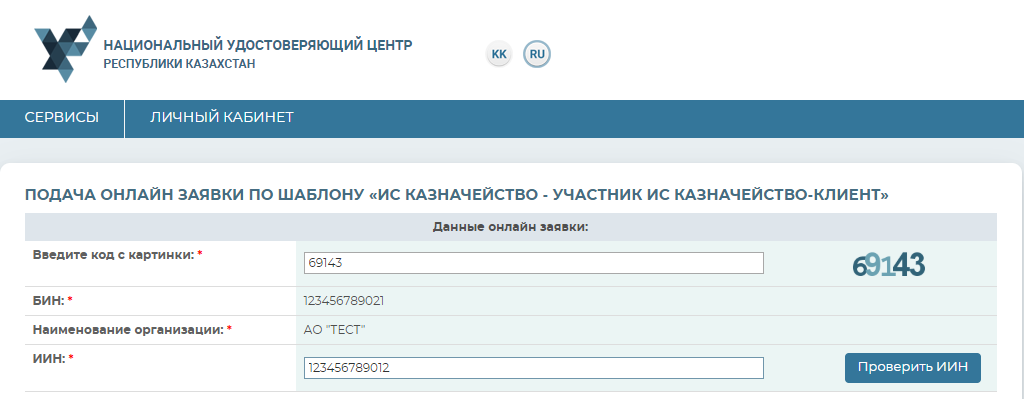

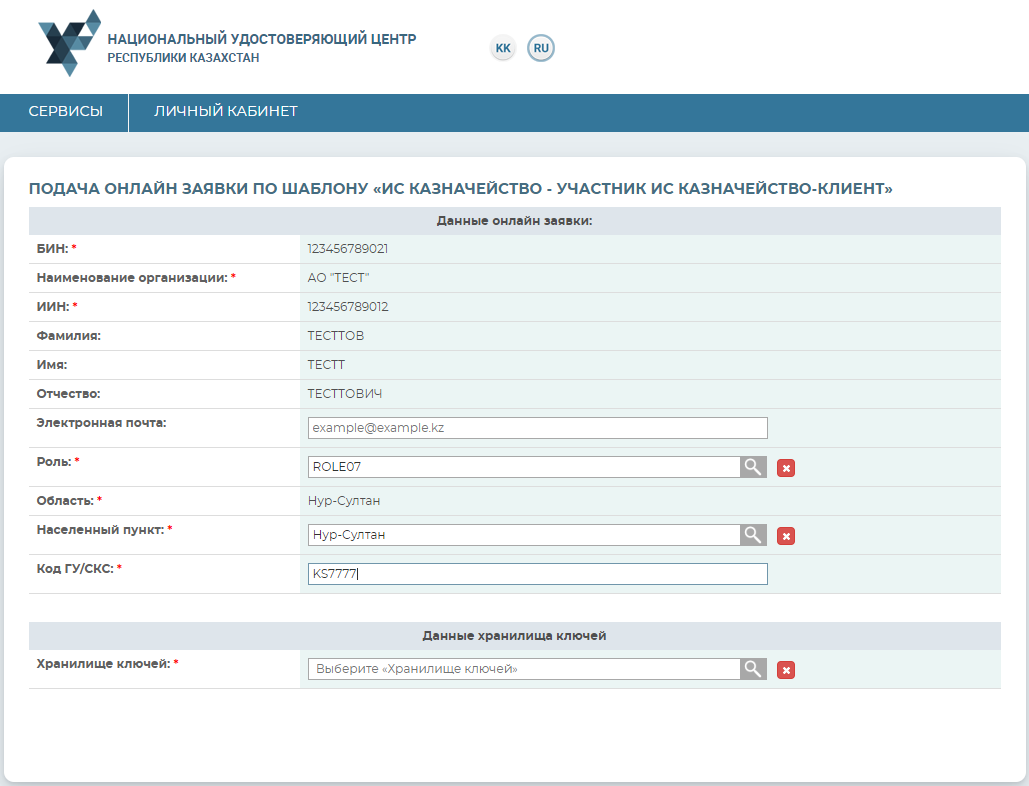

Подача заявки на выпуск регистрационных свидетельств

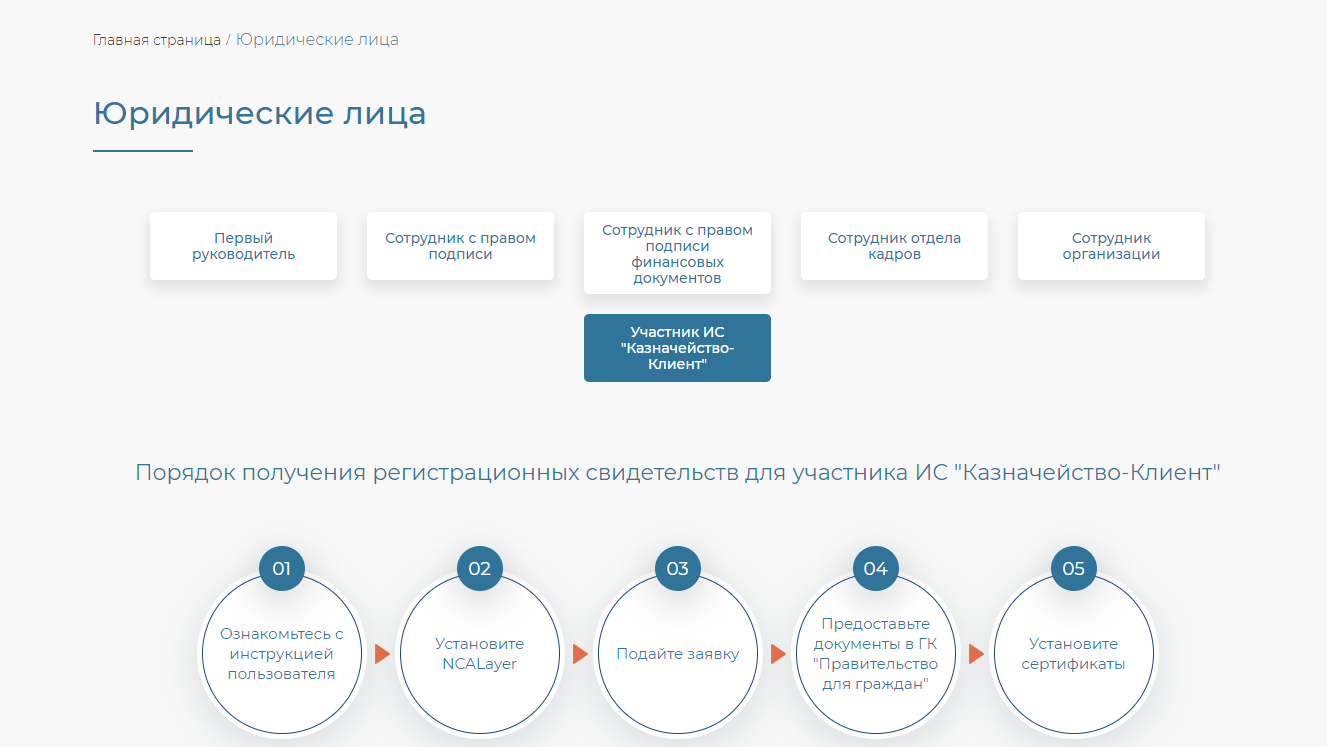

Нажмите на меню «Получение ключей ЭЦП», войдите в раздел «Юридические лица». Из выпадающего меню выберите пункт «Участник ИС Казначейство-Клиент».

В открывшемся окне, ознакомьтесь с информацией и нажмите на кнопку «Подайте заявку».

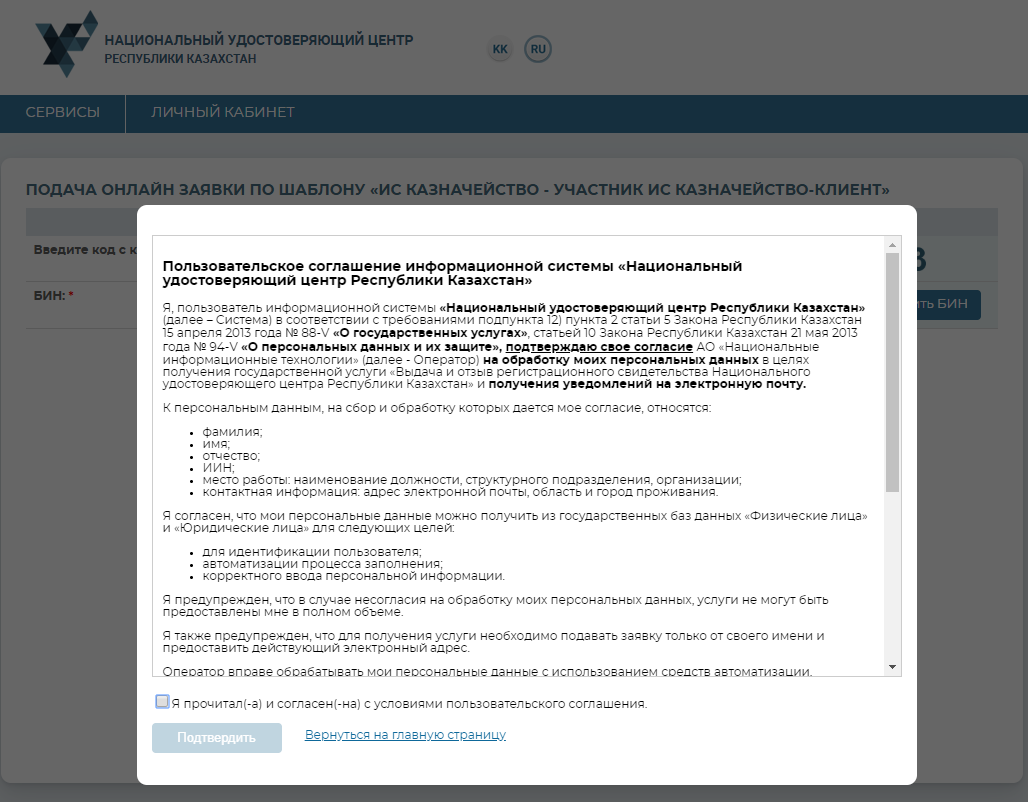

Далее ознакомьтесь с пользовательским соглашением, установите галочку и нажмите кнопку «Подтвердить».

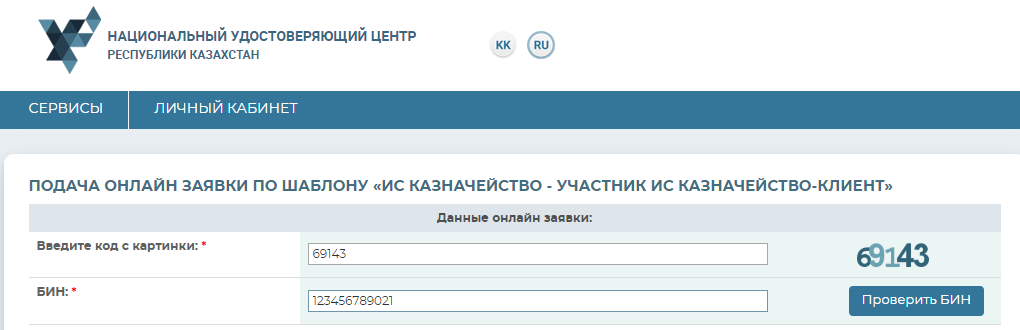

В открывшемся окне введите БИН и код с картинки, нажмите кнопку «Проверить БИН».

После успешной проверки с базой ГБД ЮЛ введенного БИН, в поле «Наименование организации» отобразится зарегистрированное название организации.

Далее введите ИИН и нажмите кнопку «Проверить ИИН».

После успешной проверки с базой ГБД ФЛ введенного ИИН, данные о Вашем ФИО заполнятся автоматически.

Затем необходимо ввести свой адрес электронной почты в поле «E-mail» (данное поле является не обязательным). На данный адрес электронной почты Вам будет приходить информация о состоянии ЭЦП, а также по окончанию подачи заявки, Вам будет выслан номер заявки и заявление для предоставления в Центр регистрации.

Внимание! Внимательно заполняйте поле «E-mail», если Вы допустите ошибку, уведомление об успешной регистрации не придет на ваш электронный адрес.

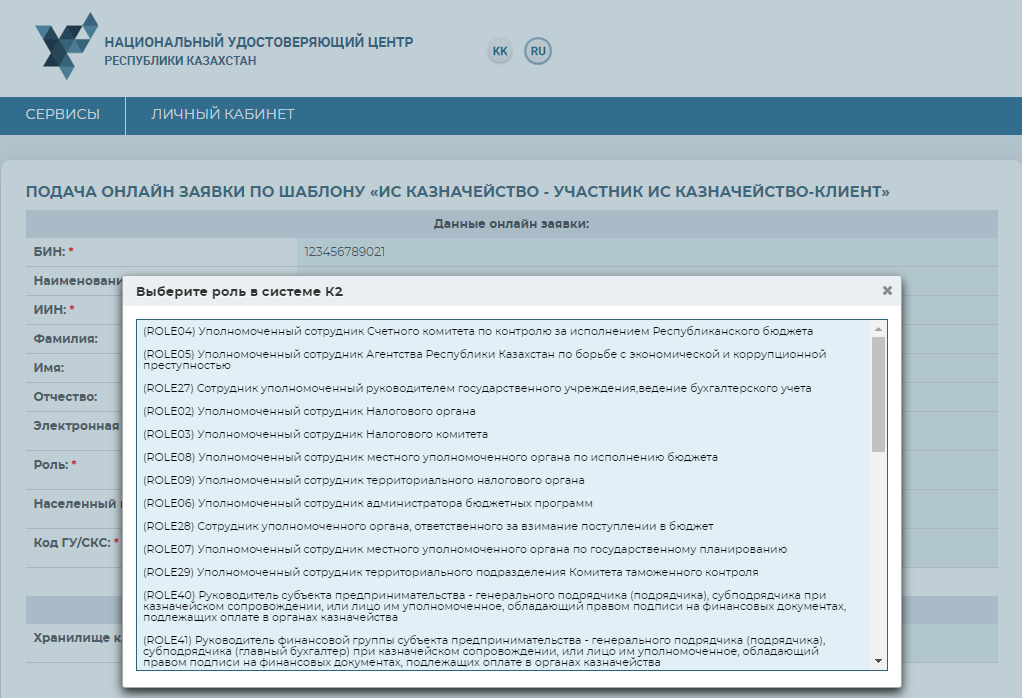

Далее укажите «Роль» нажав на значок поиска.

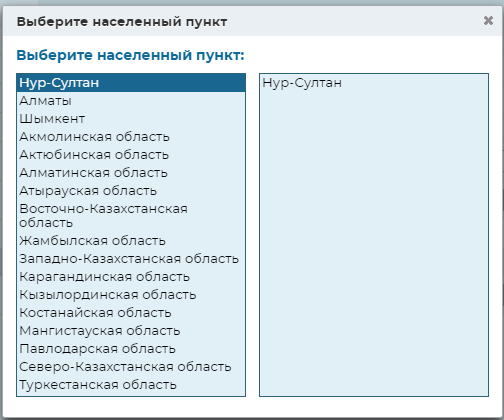

Ниже укажите последовательно область и город, где будет подтверждена поданная заявка.

В поле код ГУ/СКС введите зарегистрированный код ГУ/СКС.

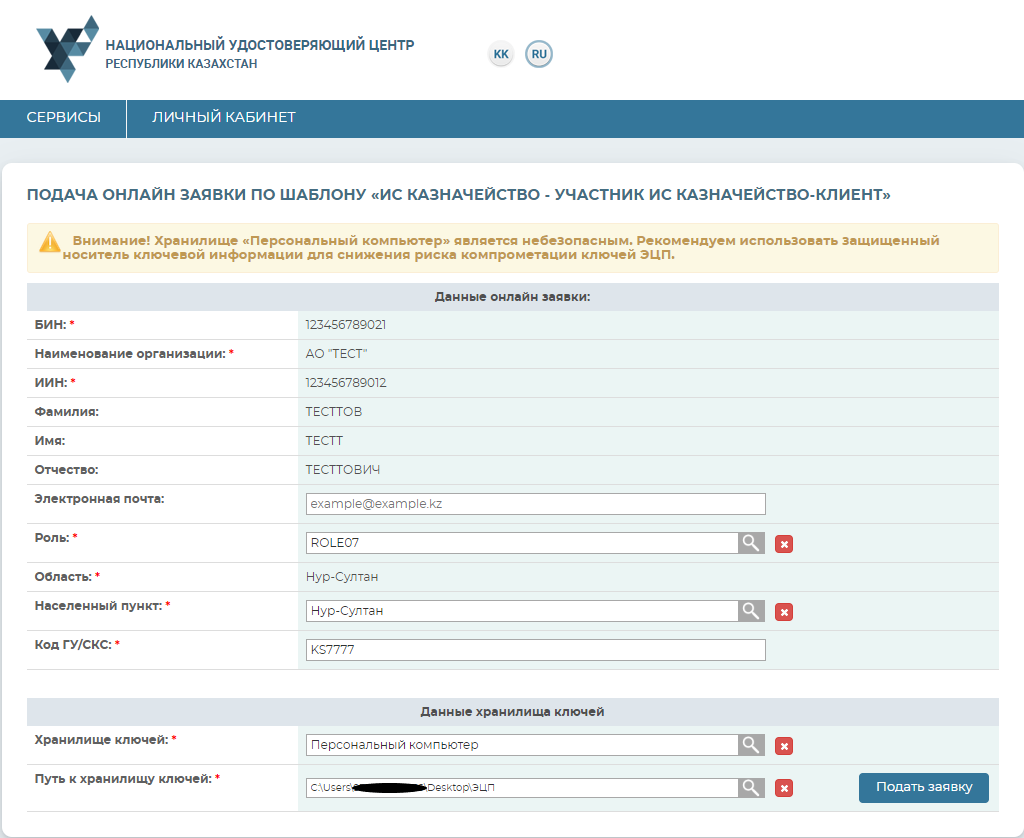

После чего, необходимо выбрать тип «Хранилище ключей» из списка – Персональный компьютер, eToken PRO 72K, JaCarta, Kaztoken, AKey. Пароль по умолчанию на Казтокен: 12345678, eToken PRO (Java, 72K), JaCarta, AKey: 1234567890.

Далее выберите путь к хранилищу ключей. В случае использования защищенных носителей из списка, программа сама найдет подключенные к компьютеру устройства и предложит вам подключить его.

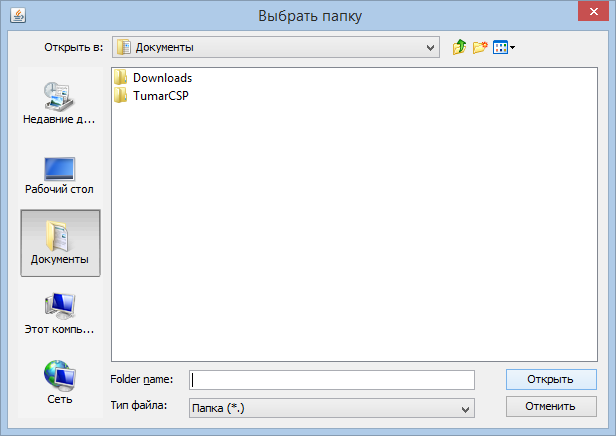

В случае выбора места хранения «Персональный компьютер», в поле «Путь к хранилищу ключей» укажите папку, в которой будут созданы ключевые контейнера (закрытые ключи) и нажмите кнопку «Открыть».

Внимание! Хранилище «Персональный компьютер» является небезопасным. Рекомендуем использовать защищенный носитель ключевой информации для снижения риска компрометации ключей ЭЦП.

Далее нажмите кнопку «Подать заявку».

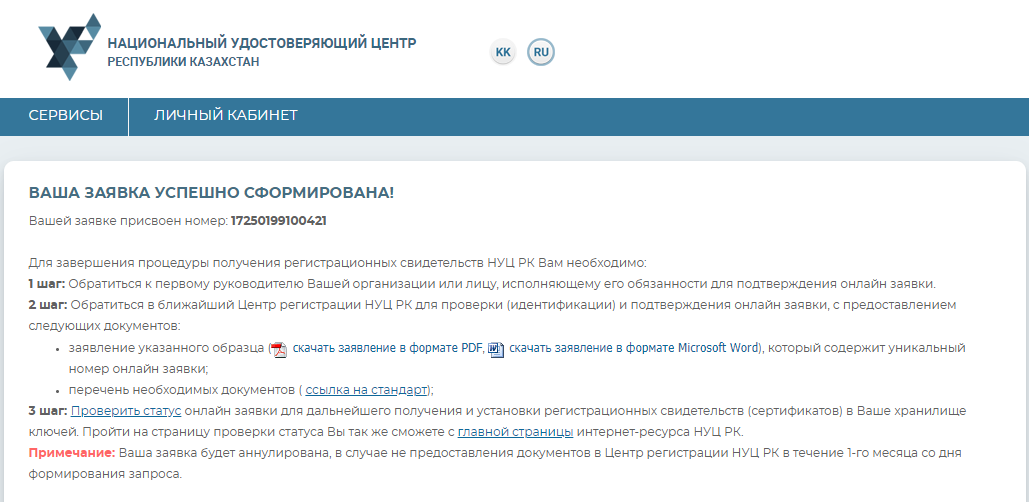

В следующем окне появится номер заявки.

Внимание! Запомните номер заявки, он необходим для идентификации Вашей заявки в Центре Регистрации, а также для установки выпущенных регистрационных свидетельств.

Сохраните и распечатайте заявление в удобном для Вас формате.

После подачи заявки на Вашем компьютере были сформированы закрытые ключи, убедиться в их наличии Вы можете, открыв папку, путь до которой Вы указывали во время подачи заявления.

После успешной подачи заявления, на Ваш e-mail (в случае его указания при регистрации), придет письменное уведомление о том, что на сайте НУЦ РК была подана заявка на получение регистрационных свидетельств, в которой также будет указан номер Вашей заявки. Хотим отметить, что НУЦ РК не несет ответственность за доставку информационного письма. В случае его отсутствия, проверьте папку спама, проверьте правильность указанного адреса, либо убедитесь, что Ваш почтовый сервер надежен.

Внимание! После подачи запроса, Вам необходимо обратиться в Центр Регистрации с необходимым пакетом документов в течение 1 месяца, со дня подачи заявки. В случае если Вы не подтвердили заявку в Центре регистрации в указанный период, заявка будет аннулирована. С необходимым списком документов Вы можете ознакомиться на официальном сайте.

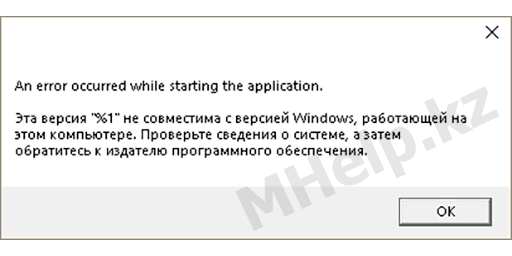

Ошибка Эта версия «%1» не совместима с версией Windows

Ошибка проявляется при первом запуске приложения NCALayer, сообщение об ошибке появляется и сразу же пропадает.

В логах системы ошибка не фиксируется, логи NCALayer при такой ошибке не создаются.

Проблема проявляется на 32х битных системах (не на всех).

Решение проблемы является не очень элегантным, но действенным.

Копируем папку установленного, рабочего экземпляра NCALayer (щелкните правой клавишей мыши по ярлыку NCALayer и выберите пункт Расположение файла) с любого компьютера и заменяем файлы в папке проблемного ПК.

После чего запуск приложения должен быть успешным.

Разделы сайта: ЭЦП (получение, продление), Электронное Правительство РК

Как установить модуль NCALayer вручную

Скачиваем необходимый файл модуля по ссылкам из предыдущего пункта.

Открываем папку установленного NCALayer (щелкните правой клавишей мыши по ярлыку NCALayer и выберите пункт Расположение файла).

Открываем папку bundles и помещаем файл модуля.

Запускаем (или перезапускаем) NCALayer.

Файл исчезает из папки bundles, а в списке модулей приложения появляется нужный.

Автоматическое добавление модуля в NCALayer:

- Щелкните по значку запущенного NCALayer (правая нижняя часть экрана) правой клавишей мыши;

- Выберите Управление модулями;

- Выделите в списке нужный модуль;

- Щелкните кнопку Установить модуль;

- Согласитесь с перезапуском программы.

Добавление модуля NCALayer

Вход в ИС Казначейство Клиент

Государственные учреждения и организации с государственным (республиканским, областным, районным) финансированием пользуются услугами информационной системы «Казначейство Клиент» (https://client.kazynashylyk.kz)

Для входа в ИС «Казначейство Клиент» необходимо приобрести электронный ключ eToken PRO 72K для ИС «Казначейство-клиент»