Comments

drwetter

added a commit

that referenced

this issue

May 18, 2018

My previous commit added a host header but didn't properly format the host header (trailing slashes / path). This commit corrects that so that the 305 times HTTP 400 in #1056 should now be gone (TBC), including Google CA responders. One issue which needs to be addressed (same as in CRL revocation checks): Not trusted certificates (zhanqi.tv, taken from my Alexa scans) fail for obvious reasons.

dcooper16

added a commit

to dcooper16/testssl.sh

that referenced

this issue

May 29, 2018

This PR fixes problems with check_revocation_crl() sometimes reporting that a certificate is revoked even when it isn't, and with check_revocation_ocsp() sometimes reporting "error querying OCSP responder" even if the OCSP responder provided a good response. The most common reason for this to happen is that OpenSSL cannot validate the server's certificate (even without status checking). PR drwetter#1051 attempted to get status checking to work even in cases in which the server's certificate could not be validated. This PR instead addresses the problem by not checking status if determine_trust() was unable to validate the server's certificate. In some cases the server's certificate can be validated using some, but not all of the bundles of trusted certificates. For example, I have encountered some sites that can be validated using the Microsoft and Apple bundles, but not the Linux or Mozilla bundles. This PR introduces GOOD_CA_BUNDLE to store a bundle that could be used to successfully validate the server's certificate. If there is no such bundle, then neither check_revocation_crl() nor check_revocation_ocsp() is run. When check_revocation_crl() and check_revocation_ocsp() are called, the status checks within them closely match the validation check in determine_trust(), which helps to ensure that if the check fails it is because of the status information. As noted in drwetter#1057, at least one CA provides incorrect information when the CRL is downloaded, so validation could fail for a reason other than the certificate being revoked. So, this PR adds a check of the reason that validation failed and only reports "revoked" if the validation failed for that reason. As noted in drwetter#1056, it is not possible to perform an OCSP query without access to the certificate issuer's public key. So, with this PR check_revocation_ocsp() is only called if the server's provided at least one intermediate certificate (i.e., the issuer's certificate, which contains the issuer's public key).

Certificate Management has emerged as one of the better alternatives to avoid the vulnerabilities of credentials in modern-day cyberspace. Here’s a recent incident of a high-profile data breach involving credentials compromise, which once again exposed the vulnerability of credentials in a network domain.

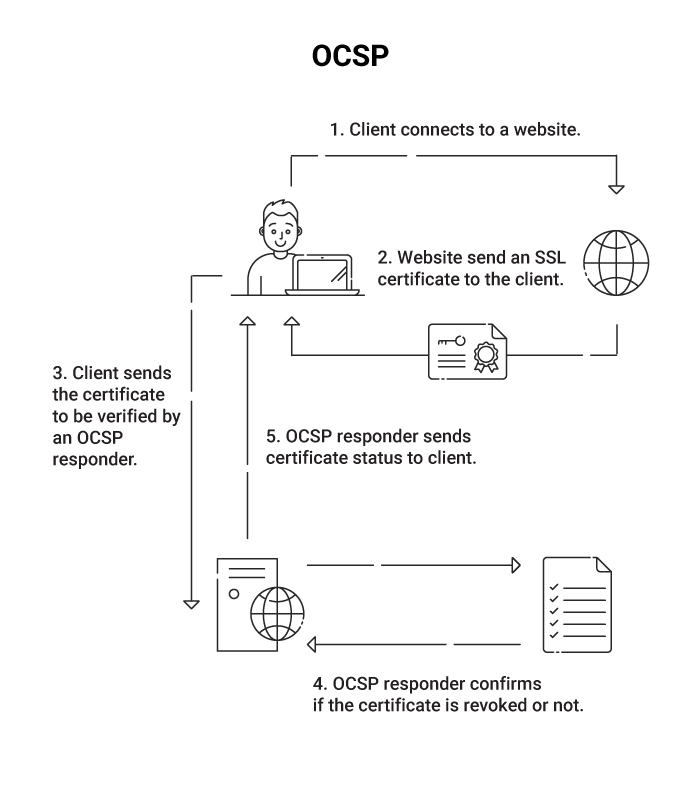

OCSP (Online Certificate Standard Protocol) is a protocol described in RFC 6960, generally used to request the revocation status of a digital certificate, and forms an integral component of certificate management. Here we will discuss some major OCSP errors you might encounter and their respective solutions.

Error 1: OCSP SSL certificate error

Sometimes, while using Mozilla Firefox as a web browser, you might encounter the following OCSP error message “The OCSP server has no status for the certificate.”

This mainly occurs when OCSP fails to recognize the status of the secure server certificate. You can solve this error by following the given instructions from Mozilla support. This will ensure that Firefox is configured with the default settings for OCSP connection errors:

- Navigate to the menu and select the Settings

- Select the Edit options and choose the Preference

- Select the Advanced options and navigate to the Advanced panel.

- Select the Encryption option and click it.

- Select the Validation tab and click it.

- Deselect this tab “When an OCSP server connection fails, treat the certificate as invalid.”

- Click OK and close the Window.

- Close the page about: preferences.

You can temporarily stop OCSP certificate validation from getting around the OCSP error by following these given steps:

- Navigate to the menu and select Settings.

- Select the Edit options and choose Preference.

- Select the Advanced options and navigate to the Advanced panel.

- Select the Encryption option and click it.

- Select the Validation tab and click it.

- Deselect this tab “Use the Online Certificate Status Protocol (OCSP) to confirm the validity of certificates.”

- Click OK and close the Window.

- Close the page about: preferences.

SecureW2 allows organizations to efficiently distribute DPI SSL certificates so that organizations can enable their firewalls to decrypt and inspect SSL traffic for threats. Our PKI services allow you to generate your own Root and Intermediate Certificate Authorities, so you can enable your firewall to inspect the traffic it needs.

Error 2: PKIVIEW OCSP Location#1 Error

You might encounter this error while replacing an outdated configuration with a new internal Windows PKI in your organization. Usually, the OCSP location’s status in the pkiview console is “Error.” A certificate appears to be validated when you use certutil (certutil -URL test-certificate.cer or certutil -urlfetch -verify test-certificate.cer) to examine it.

This error is caused by CA extensions that replace the original AIA path with a different one. You can resolve this error by following the steps mentioned.

- Check your Certification Authority (CA).

- Arrange certificates by Certificate Template.

- Determine whether the most recent CA Exchange Certificate has been revoked.

- Run “certutil -cainfo xchg” from an administrative command prompt.

You can also try revoking the XCHG certificate and issuing a new certificate to eliminate this error.

Sometimes this error also vanishes once you refresh the CAExchange certificate and go back to the default IIS setup.

Drawbacks of OCSP

Although we have tried helping you out with the most prominent OCSP errors, there are still some fundamental flaws in OCSP, and that’s why it is not yet ready to replace the existing certificate revocation mechanisms in the industry.

To put it in perspective, the most prominent browsers, such as Google Chrome, Firefox, etc., elect to use the more traditional CRL (Certificate Revocation List) instead of OCSP.

Although OCSP was created to be a more efficient CRL, we think it is a subpar alternative for Wi-Fi security applications in its current form.

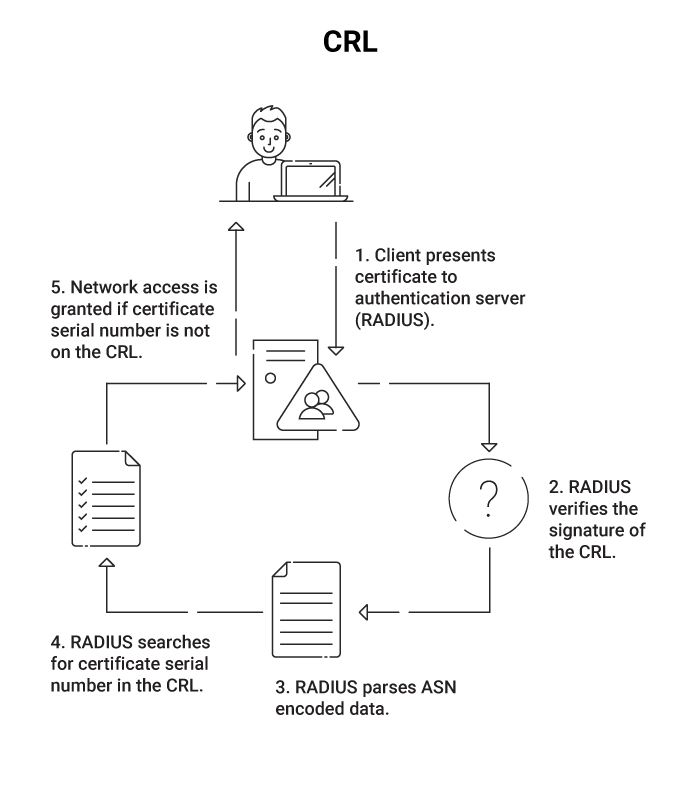

CRL: A Better Alternative to OCSP

The PKI cannot determine whether a certificate has been revoked prior to expiration without a CRL. The PKI already maintains a list of authorized users (and the certificates that have been issued to them), but it also requires a list of deauthorized users.

A certificate revocation list, or CRL as it is more commonly known, is a list of digital certificates that have had their authority revoked.

Despite being designed to address this issue, OCSP requests often take longer than CRL requests (and our data shows this effect is exacerbated in globally distributed networks). CRLs are demonstrated to function better across dispersed networks as network latency, not CPU cycles, is ultimately the limiting factor in validating revoked certificates. For this reason, many OCSP architectures use an internal CRL as part of their flow.

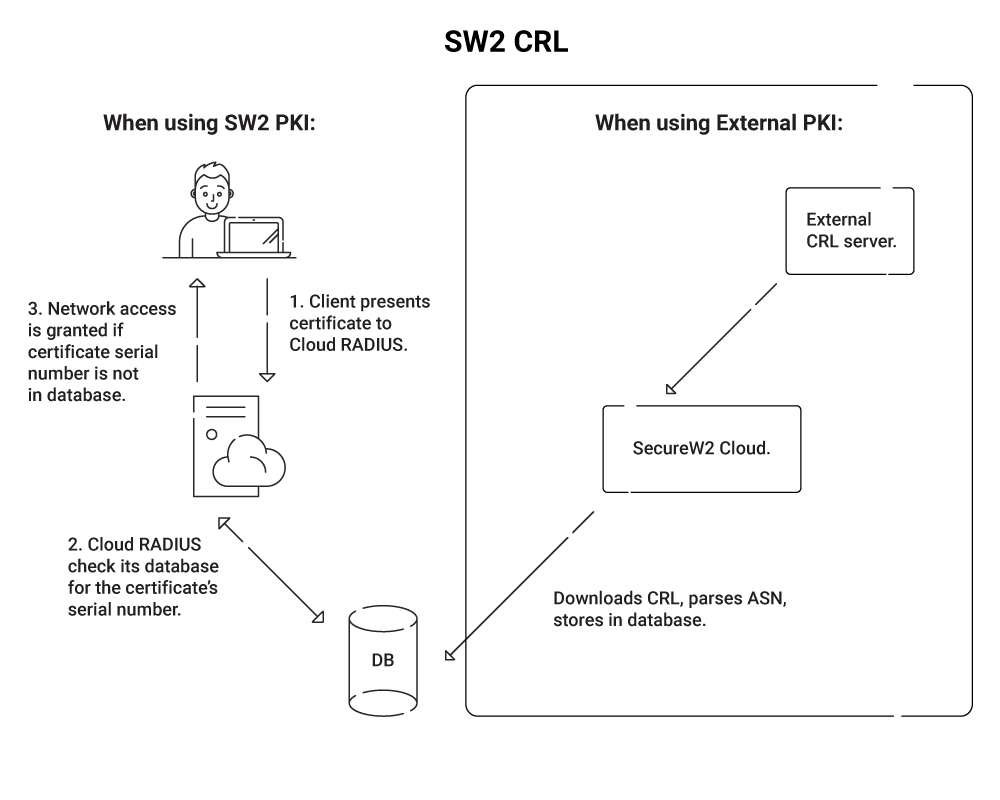

Eliminate OCSP Errors with SecureW2

The management suite offered by SecureW2 is user-friendly, powerful, and highly adaptable to the requirements of every enterprise. We offer PKI and CRL solutions at reasonable prices for enterprises of all sizes.

And we are eager to brag about our top-rated support team, which is eager to assist you in every way possible. Please feel free to contact our knowledgeable support experts for additional information regarding certificate management.

Learn about this author

Vivek Raj

Vivek is a Digital Content Specialist from the garden city of Bangalore. A graduate in Electrical Engineering, he has always pursued writing as his passion. Besides writing, you can find him watching (or even playing) soccer, tennis, or his favorite cricket.

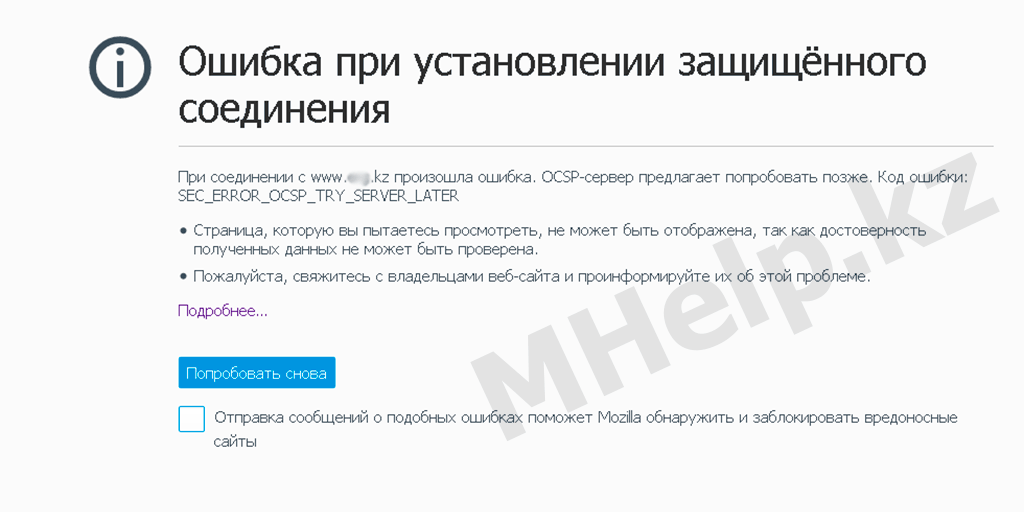

Ошибка при установлении защищенного соединения, появляется при попытке открыть https сайт в браузере Mozilla Firefox.

OCSP (Online Certificate Status Protocol) — с помощью данного протокола, веб-браузеры могут проверить достоверность SSL-сертификата.

Может быть вызвана либо ошибкой сервера, к которому вы обращаетесь, либо проблемой используемой версии браузера Mozilla Firefox. Проблема чаще отмечается при использовании Mozilla Firefox ESR, хотя это может быть просто совпадением.

Для решения проблемы вы можете попробовать перезагрузить компьютер или попробовать открыть нужный сайт в другом браузере, например Google Chrome(этот браузер не выполняет проверки OCSP).

А если это не поможет, используйте следующий обходной путь в браузере Mozilla Firefox (если вы являетесь пользователем, а не создателем данного сайта).

В адресной строке браузера, введите about:config и нажмите кнопку Enter.

В появившемся окне нажмите кнопку Я принимаю на себя риск.

В строке Поиск введите значение ocsp.

В появившемся списке найдите параметр security.ssl.enable_ocsp_stapling (значение по умолчанию true) , щелкните по нему дважды левой клавишей мыши, значение параметра должно стать false.

Закройте и запустите браузер заново (можете попробовать просто обновить нужную вам страницу).

Ошибка SEC_ERROR_OCSP_TRY_SERVER_LATER должна быть исправлена и вход на сайт должен быть выполнен успешно.

Перевод: OpenSSL: Manually verify a certificate against an OCSP

Автор: Реми ван Элст (Remy van Elst)

Содержание

- Получение сертификата с OCSP

- Получение цепочки сертификатов

- Посылка запроса OCSP

- Отозванный сертификат

- Другие ошибки

- Источники

В этой статье показано, как вручную проверить сертификат на OCSP-сервере. OCSP означает Online Certificate Status Protocol — протокол интерактивного статуса сертификата — и является одним из способов проверки актуальности сертификата. Это альтернатива для CRL, Certificate Revocation List — списка отозванных сертификатов.

По сравнению с CRL:

- Поскольку ответ OCSP содержит меньше информации по сравнению с обычным CRL, OCSP может более эффективно использовать ресурсы сети и клиента.

- При использовании OCSP клиентам не нужно разбирать CRL самостоятельно, что упрощает реализацию клиента. Однако это компенсируется практической необходимостью поддерживать кэш. На практике эти соображения имеют малое значение, потому что приложения полагаются на сторонние библиотеки, реализующие все функции X.509.

- OCSP предоставляет информацию об определённом сетевом узле, использующим определённый сертификат в определённое время. OCSP не предоставляет шифрование, поэтому третья сторона может перехватить эту информацию.

Подробности об OCSP можно найти на Википедии.

Если нужно вручную проверить сертификат по CRL, обратитесь к соответствующей статье.

Воспользуемся OpenSSL. Я использую такую версию:

$ openssl version OpenSSL 1.0.1g 7 Apr 2014

Получение сертификата с OCSP

Для начала, нам нужен сам сертификат веб-сайта. В качестве примера возьмём сайт Википедия. Получить его сертификат можно при помощи следующей команды:

openssl s_client -connect wikipedia.org:443 2&t;&1 < /dev/null | sed -n '/-----BEGIN/,/-----END/p'

Сохраним вывод команды в файл, например, wikipedia.pem:

openssl s_client -connect wikipedia.org:443 2>&1 < /dev/null | sed -n '/-----BEGIN/,/-----END/p' > wikipedia.pem

Теперь проверим, есть ли в сертификате URI OCSP:

openssl x509 -noout -ocsp_uri -in wikipedia.pem http://ocsp.digicert.com

Если вывод команды пуст, значит у сертификата нет URI OCSP. Этот сертификат нельзя проверить по OCSP.

Получение цепочки сертификатов

Вместе с проверяемым сертификатом нужно отправить цепочку сертификатов. Для этого нужно получить цепочку сертификатов для проверяемого домена, wikipedia.org. С помощью опции -showcerts команды openssl s_client можно увидеть все сертификаты в цепочке:

openssl s_client -connect wikipedia.org:443 -showcerts 2>&1 < /dev/null

Команда выдаст много информации, но нас интересует только следующее:

1 s:/C=US/O=DigiCert Inc/OU=www.digicert.com/CN=DigiCert High Assurance CA-3 i:/C=US/O=DigiCert Inc/OU=www.digicert.com/CN=DigiCert High Assurance EV Root CA -----BEGIN CERTIFICATE----- MIIGWDCCBUCgAwIBAgIQCl8RTQNbF5EX0u/UA4w/OzANBgkqhkiG9w0BAQUFADBs MQswCQYDVQQGEwJVUzEVMBMGA1UEChMMRGlnaUNlcnQgSW5jMRkwFwYDVQQLExB3 d3cuZGlnaWNlcnQuY29tMSswKQYDVQQDEyJEaWdpQ2VydCBIaWdoIEFzc3VyYW5j ZSBFViBSb290IENBMB4XDTA4MDQwMjEyMDAwMFoXDTIyMDQwMzAwMDAwMFowZjEL MAkGA1UEBhMCVVMxFTATBgNVBAoTDERpZ2lDZXJ0IEluYzEZMBcGA1UECxMQd3d3 LmRpZ2ljZXJ0LmNvbTElMCMGA1UEAxMcRGlnaUNlcnQgSGlnaCBBc3N1cmFuY2Ug Q0EtMzCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAL9hCikQH17+NDdR CPge+yLtYb4LDXBMUGMmdRW5QYiXtvCgFbsIYOBC6AUpEIc2iihlqO8xB3RtNpcv KEZmBMcqeSZ6mdWOw21PoF6tvD2Rwll7XjZswFPPAAgyPhBkWBATaccM7pxCUQD5 BUTuJM56H+2MEb0SqPMV9Bx6MWkBG6fmXcCabH4JnudSREoQOiPkm7YDr6ictFuf 1EutkozOtREqqjcYjbTCuNhcBoz4/yO9NV7UfD5+gw6RlgWYw7If48hl66l7XaAs zPw82W3tzPpLQ4zJ1LilYRyyQLYoEt+5+F/+07LJ7z20Hkt8HEyZNp496+ynaF4d 32duXvsCAwEAAaOCAvowggL2MA4GA1UdDwEB/wQEAwIBhjCCAcYGA1UdIASCAb0w ggG5MIIBtQYLYIZIAYb9bAEDAAIwggGkMDoGCCsGAQUFBwIBFi5odHRwOi8vd3d3 LmRpZ2ljZXJ0LmNvbS9zc2wtY3BzLXJlcG9zaXRvcnkuaHRtMIIBZAYIKwYBBQUH AgIwggFWHoIBUgBBAG4AeQAgAHUAcwBlACAAbwBmACAAdABoAGkAcwAgAEMAZQBy AHQAaQBmAGkAYwBhAHQAZQAgAGMAbwBuAHMAdABpAHQAdQB0AGUAcwAgAGEAYwBj AGUAcAB0AGEAbgBjAGUAIABvAGYAIAB0AGgAZQAgAEQAaQBnAGkAQwBlAHIAdAAg AEMAUAAvAEMAUABTACAAYQBuAGQAIAB0AGgAZQAgAFIAZQBsAHkAaQBuAGcAIABQ AGEAcgB0AHkAIABBAGcAcgBlAGUAbQBlAG4AdAAgAHcAaABpAGMAaAAgAGwAaQBt AGkAdAAgAGwAaQBhAGIAaQBsAGkAdAB5ACAAYQBuAGQAIABhAHIAZQAgAGkAbgBj AG8AcgBwAG8AcgBhAHQAZQBkACAAaABlAHIAZQBpAG4AIABiAHkAIAByAGUAZgBl AHIAZQBuAGMAZQAuMBIGA1UdEwEB/wQIMAYBAf8CAQAwNAYIKwYBBQUHAQEEKDAm MCQGCCsGAQUFBzABhhhodHRwOi8vb2NzcC5kaWdpY2VydC5jb20wgY8GA1UdHwSB hzCBhDBAoD6gPIY6aHR0cDovL2NybDMuZGlnaWNlcnQuY29tL0RpZ2lDZXJ0SGln aEFzc3VyYW5jZUVWUm9vdENBLmNybDBAoD6gPIY6aHR0cDovL2NybDQuZGlnaWNl cnQuY29tL0RpZ2lDZXJ0SGlnaEFzc3VyYW5jZUVWUm9vdENBLmNybDAfBgNVHSME GDAWgBSxPsNpA/i/RwHUmCYaCALvY2QrwzAdBgNVHQ4EFgQUUOpzidsp+xCPnuUB INTeeZlIg/cwDQYJKoZIhvcNAQEFBQADggEBAB7ipUiebNtTOA/vphoqrOIDQ+2a vD6OdRvw/S4iWawTwGHi5/rpmc2HCXVUKL9GYNy+USyS8xuRfDEIcOI3ucFbqL2j CwD7GhX9A61YasXHJJlIR0YxHpLvtF9ONMeQvzHB+LGEhtCcAarfilYGzjrpDq6X dF3XcZpCdF/ejUN83ulV7WkAywXgemFhM9EZTfkI7qA5xSU1tyvED7Ld8aW3DiTE JiiNeXf1L/BXunwH1OH8zVowV36GEEfdMR/X/KLCvzB8XSSq6PmuX2p0ws5rs0bY Ib4p1I5eFdZCSucyb6Sxa1GDWL4/bcf72gMhy2oWGU4K8K2Eyl2Us1p292E= -----END CERTIFICATE-----

Как можно увидеть, это номер 1. Номер 0 — это сертификат Википедии, он у нас уже есть. Если у проверяемого сайта больше сертификатов в цепочке, они все будут отображены. Сохраните их все в том порядке, в котором их выведет OpenSSL (первый — который непосредственно выпустил сертификат вашего сервера, затем тот, который выпустил этот сертификат и т.д. с корневым или самым корневым в конце файла) в файл с именем chain.pem.

Отправка запроса OCSP

Теперь у нас есть все данные, необходимые для выполнения запроса OCSP. С помощью следующей команды OpenSSL можно отправить запрос OCSP и получить текстовый результат:

openssl ocsp -issuer chain.pem -cert wikipedia.pem -text -url http://ocsp.digicert.com

Результаты:

OCSP Request Data: # Данные запроса OCSP

Version: 1 (0x0) # Версия: 1 (0x0)

Requestor List: # Список просителя

Certificate ID: # Идентификатор сертификата

Hash Algorithm: sha1 # Алгоритм хэширования: sha1

Issuer Name Hash: ED48ADDDCB7B00E20E842AA9B409F1AC3034CF96 # Хэш имени выпустившего сертификат: ED48ADDDCB7B00E20E842AA9B409F1AC3034CF96

Issuer Key Hash: 50EA7389DB29FB108F9EE50120D4DE79994883F7 # Хэш ключа выпустившего сертификат: 50EA7389DB29FB108F9EE50120D4DE79994883F7

Serial Number: 0114195F66FAFF8FD66E12496E516F4F # Серийный номер: 0114195F66FAFF8FD66E12496E516F4F

Request Extensions: # Расширения запроса

OCSP Nonce: # Текущий OCSP

0410DA634F2ADC31DC48AE89BE64E8252D12

OCSP Response Data: # Данные ответа OCSP

OCSP Response Status: successful (0x0) # Статус ответа OCSP: успешно (0x0)

Response Type: Basic OCSP Response # Тип ответа: Базовый ответ OCSP

Version: 1 (0x0) # Версия: 1 (0x0)

Responder Id: 50EA7389DB29FB108F9EE50120D4DE79994883F7 # Идентификатор ответчика: 50EA7389DB29FB108F9EE50120D4DE79994883F7

Produced At: Apr 9 08:45:00 2014 GMT # Создано: 9 апреля 2014 года в 08:45:00 по Гринвичу

Responses: # Ответы:

Certificate ID: # Идентификатор сертификата:

Hash Algorithm: sha1 # Алгоритм хэширования: sha1

Issuer Name Hash: ED48ADDDCB7B00E20E842AA9B409F1AC3034CF96 # Хэш имени эмитента: ED48ADDDCB7B00E20E842AA9B409F1AC3034CF96

Issuer Key Hash: 50EA7389DB29FB108F9EE50120D4DE79994883F7 # Хэш ключа эмитента: 50EA7389DB29FB108F9EE50120D4DE79994883F7

Serial Number: 0114195F66FAFF8FD66E12496E516F4F # Серийный номер: 0114195F66FAFF8FD66E12496E516F4F

Cert Status: good # Статус сертификата: хороший

This Update: Apr 9 08:45:00 2014 GMT # Это обновление: 9 апреля 2014 года в 08:45:00 по Гринвичу

Next Update: Apr 16 09:00:00 2014 GMT # Следующее обновление: 16 апреля 2014 года в 09:00:00 по Гринвичу

Signature Algorithm: sha1WithRSAEncryption # Алгоритм подписи: sha1WithRSAEncryption

56:21:4c:dc:84:21:f7:a8:ac:a7:b9:bc:10:19:f8:19:f1:34:

c1:63:ca:14:7f:8f:5a:85:2a:cc:02:b0:f8:b5:05:4a:0f:28:

50:2a:4a:4d:04:01:b5:05:ef:a5:88:41:d8:9d:38:00:7d:76:

1a:aa:ff:21:50:68:90:d2:0c:93:85:49:e7:8e:f1:58:08:77:

a0:4e:e2:22:98:01:b7:e3:27:75:11:f5:b7:8f:e0:75:7d:19:

9b:74:cf:05:dc:ae:1c:36:09:95:b6:08:bc:e7:3f:ea:a2:e3:

ae:d7:8f:c0:9d:8e:c2:37:67:c7:5b:d8:b0:67:23:f1:51:53:

26:c2:96:b0:1a:df:4e:fb:4e:e3:da:a3:98:26:59:a8:d7:17:

69:87:a3:68:47:08:92:d0:37:04:6b:49:9a:96:9d:9c:b1:e8:

cb:dc:68:7b:4a:4d:cb:08:f7:92:67:41:99:b6:54:56:80:0c:

18:a7:24:53:ac:c6:da:1f:4d:f4:3c:7d:68:44:1d:a4:df:1d:

48:07:85:52:86:59:46:d1:35:45:1a:c7:6b:6b:92:de:24:ae:

c0:97:66:54:29:7a:c6:86:a6:da:9f:06:24:dc:ac:80:66:95:

e0:eb:49:fd:fb:d4:81:6a:2b:81:41:57:24:78:3b:e0:66:70:

d4:2e:52:92

wikipedia.pem: good # wikipedia.pem: хороший

This Update: Apr 9 08:45:00 2014 GMT # Это обновление: 9 апреля 2014 года в 08:45:00 по Гринвичу

Next Update: Apr 16 09:00:00 2014 GMT # Следующее обновление: 16 апреля 2014 года в 09:00:00 по Гринвичу

Если вы хотите получить более общий вывод, пропустите опцию -text. В большинстве случаев она нужна только при решении проблем с OCSP.

Вот как выглядит статус хорошего сертификата:

openssl ocsp -issuer chain.pem -cert wikipedia.pem -url http://ocsp.digicert.com

wikipedia.pem: good # wikipedia.pem: хороший

This Update: Apr 9 08:45:00 2014 GMT # Это обновление: 9 апреля 2014 года в 08:45:00 по Гринвичу

Next Update: Apr 16 09:00:00 2014 GMT # Следующее обновление: 16 апреля 2014 года в 09:00:00 по Гринвичу

Отозванный сертификат

Если у вас есть отозванный сертификат, его так же можете проверить способом, описанным выше. Ответ выглядит следующим образом:

Response verify OK # Ответ проверки успешен

test-revoked.pem: revoked # test-revoked.pem: отозван

This Update: Apr 9 03:02:45 2014 GMT # Это обновление: 9 апреля 2014 года в 03:02:45 по Гринвичу

Next Update: Apr 10 03:02:45 2014 GMT # Следующее обновление: 10 апреля 2014 года в 03:02:45 по Гринвичу

Revocation Time: Mar 25 15:45:55 2014 GMT # Время отзыва: 25 марта 2014 года в 14:45:55 по Гринвичу

Вы можете проверить этот сертификат и цепочку на странице проверки отозванных сертификатов Verisign: https://test-sspev.verisign.com:2443/test-SSPEV-revoked-verisign.html

Другие ошибки

Если отправить этот запрос к другому OCSP, который не выпускал проверяемый сертификат, должна произойти ошибка авторизации:

openssl ocsp -issuer chain.pem -cert wikipedia.pem -url http://rapidssl-ocsp.geotrust.com Responder Error: unauthorized (6) # Ошибка ответа: не авторизован (6)

Опция -text покажет больше информации:

OCSP Request Data: # Данные запроса OCSP

Version: 1 (0x0) # Версия: 1 (0x0)

Requestor List: # Список просителя:

Certificate ID: # Идентификатор сертификата

Hash Algorithm: sha1 # Алгоритм хэширования: sha1

Issuer Name Hash: ED48ADDDCB7B00E20E842AA9B409F1AC3034CF96 # Хэш имени выпустившего сертификат: ED48ADDDCB7B00E20E842AA9B409F1AC3034CF96

Issuer Key Hash: 50EA7389DB29FB108F9EE50120D4DE79994883F7 # Хэш ключа выпустившего сертификат: 50EA7389DB29FB108F9EE50120D4DE79994883F7

Serial Number: 0114195F66FAFF8FD66E12496E516F4F # Серийный номер: 0114195F66FAFF8FD66E12496E516F4F

Request Extensions: # Расширения запроса

OCSP Nonce: # Текущий OCSP

041015BB718C43C46C41122E841DB2282ECE

Responder Error: unauthorized (6) # Ошибка ответа: не авторизован (6)

Некоторые OCSP настроены по-другому и выдают такую ошибку:

openssl ocsp -issuer chain.pem -cert wikipedia.pem -url http://ocsp.digidentity.eu/L4/services/ocsp Response Verify Failure # Ответ проверки неудачен 140735308649312:error:2706B06F:OCSP routines:OCSP_CHECK_IDS:response contains no revocation data:ocsp_vfy.c:269: 140735308649312:error:2706B06F:OCSP routines:OCSP_CHECK_IDS:response contains no revocation data:ocsp_vfy.c:269: wikipedia.pem: ERROR: No Status found. # wikipedia.pem: ОШИБКА: Статус не найден.

Если добавить опцию -text, можно увидеть ответ, но в нём не будет данных:

OCSP Response Data: # Данные ответа OCSP

OCSP Response Status: successful (0x0) # Статус ответа OCSP: успешно (0x0)

Response Type: Basic OCSP Response # Тип ответа: Базовый ответ OCSP

Version: 1 (0x0) # Версия: 1 (0x0)

Responder Id: C = NL, O = Digidentity B.V., CN = Digidentity OCSP # Идентификатор ответчика: C = NL, O = Digidentity B.V., CN = Digidentity OCSP

Produced At: Apr 9 12:02:00 2014 GMT # Сформирован: 9 апреля 2014 года в 12:02:00 по Гринвичу

Responses: # Ответы

Request Extensions: # Расширения запроса

OCSP Nonce: # Текущий OCSP

0410EB540472EA2D8246E88F3317B014BEEF

Signature Algorithm: sha256WithRSAEncryption # Алгоритм подписи: sha256WithRSAEncryption

Другие OCSP возвращают статус «неизвестно»:

openssl ocsp -issuer chain.pem -cert wikipedia.pem -url http://ocsp.quovadisglobal.com/

Response Verify Failure # Ответ проверки неудачен

140735308649312:error:27069070:OCSP routines:OCSP_basic_verify:root ca not trusted:ocsp_vfy.c:152:

wikipedia.pem: unknown # wikipedia.pem: неизвестно

This Update: Apr 9 12:09:18 2014 GMT # Это обновление: 9 апреля 2014 года в 12:09:18 по Гринвичу

Опция -text покажет больше информации:

OCSP Response Data: # Данные ответа OCSP

OCSP Response Status: successful (0x0) # Статус ответа OCSP: успешно (0x0)

Response Type: Basic OCSP Response # Тип ответа: Базовый ответ OCSP

Version: 1 (0x0) # Версия: 1 (0x0)

Responder Id: C = CH, O = QuoVadis Limited, OU = OCSP Responder, CN = QuoVadis OCSP Authority Signature # Идентификатор ответчика: C = CH, O = QuoVadis Limited, OU = OCSP Responder, CN = QuoVadis OCSP Authority Signature

Produced At: Apr 9 12:09:10 2014 GMT # Сформирован: 9 апреля 2014 года в 12:09:10 по Гринвичу

Responses: # Ответы

Certificate ID: # Идентификатор сертификата:

Hash Algorithm: sha1 # Алгоритм хэширования: sha1

Issuer Name Hash: ED48ADDDCB7B00E20E842AA9B409F1AC3034CF96 # Хэш имени эмитента: ED48ADDDCB7B00E20E842AA9B409F1AC3034CF96

Issuer Key Hash: 50EA7389DB29FB108F9EE50120D4DE79994883F7 # Хэш ключа эмитента: 50EA7389DB29FB108F9EE50120D4DE79994883F7

Serial Number: 0114195F66FAFF8FD66E12496E516F4F # Серийный номер: 0114195F66FAFF8FD66E12496E516F4F

Cert Status: good # Статус сертификата: неизвестно

This Update: Apr 9 12:09:10 2014 GMT # Это обновление: 9 апреля 2014 года в 12:09:10 по Гринвичу

Response Extensions: # Расширения ответа

Источники

- https://www.openssl.org/docs/apps/s_client.html

- https://www.openssl.org/docs/apps/ocsp.html

- https://en.wikipedia.org/wiki/OnlineCertificateStatus_Protocol

Loading