Check logon audits for errors in usernames

by Claire Moraa

Claire likes to think she’s got a knack for solving problems and improving the quality of life for those around her. Driven by the forces of rationality, curiosity,… read more

Updated on

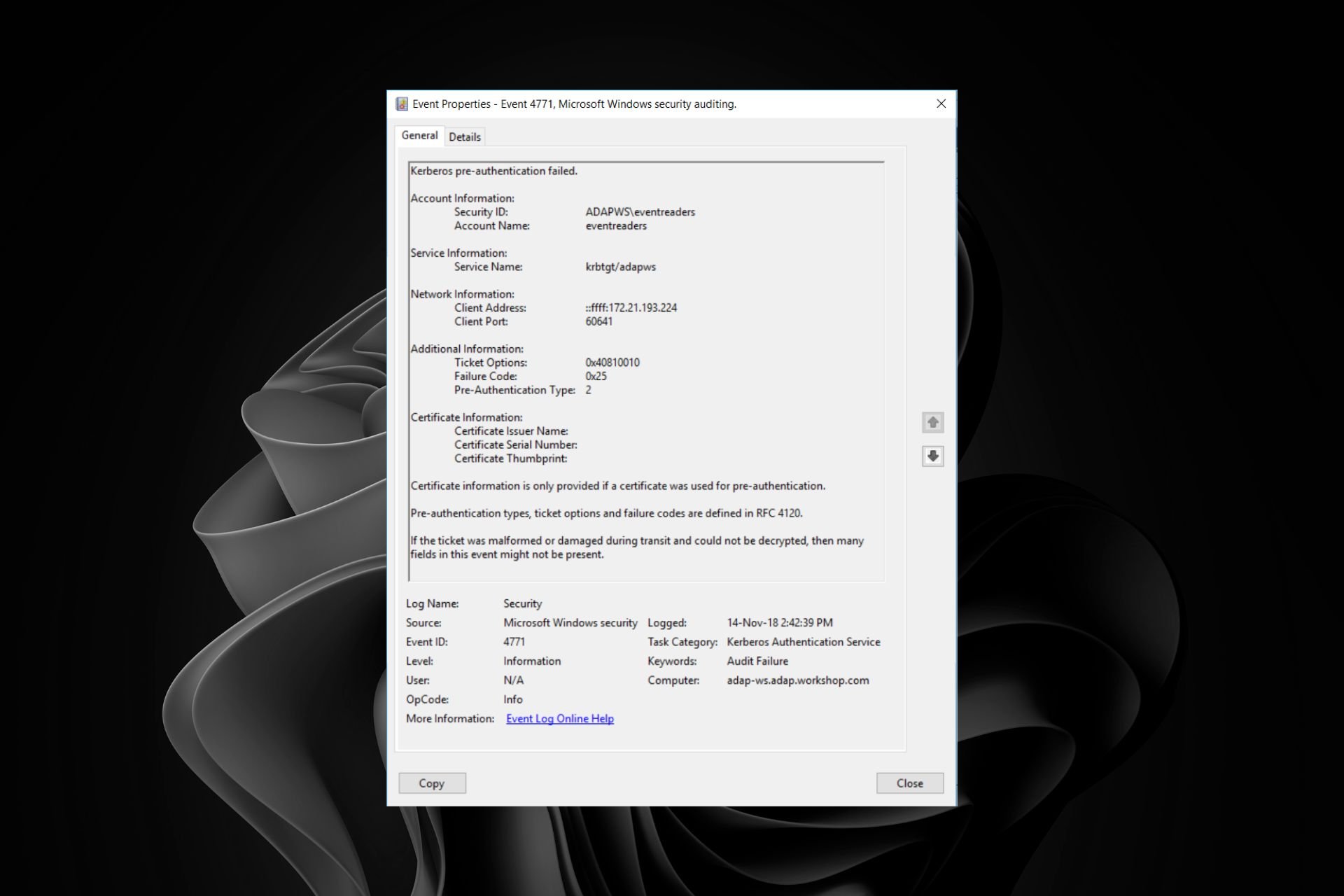

- The Kerberos pre-authentication failed error indicates that the domain controller failed to authenticate the user.

- This may be due to the user intentionally entering an incorrect password, or it may indicate that an unauthorized person is attempting to access your network.

- Always ensure you have a stable internet connection for verification to take place.

The Kerberos pre-authentication failed error indicates that the user cannot log in to Windows or any other network resource. This error occurs when there’s a problem with the Kerberos pre-authentication process.

It can occur if you use an incorrect username or password if your computer is offline or not connected to the network, or if an error occurs when connecting to a domain controller.

Why am I getting the Event ID 4771 error?

This error means that you tried to connect to a server using Kerberos pre-authentication, but the server did not respond to your request. In Windows, Kerberos pre-authentication verifies a user’s credentials before the KDC authenticates them.

If the pre-authentication fails, the user will be prompted for their password. For some users, the error code was Event ID 4771. Kerberos pre-authentication failed 0x18 on their PCs. For this code, the issue is a bad password. However, for Event ID 4771, this can happen for several reasons:

- Server clock mismatch – The likely cause is that your computer’s clock is out of sync with the server’s clock. This can happen if your computer was offline for a long time and returned online but failed to synchronize its clock.

- Incorrect password – Most users who encountered the Event ID 4771 error admitted to having recently changed their passwords. However, for unique IDs such as Event ID 4771 status 0x12, it means that the user’s credentials have been revoked.

- Cached credentials – Cached credentials are used to reduce login times and to improve security because they’re obtained automatically from the directory server. However, when you changed passwords, they may cause conflicts.

- Wrong domain – Make sure that you’re logging on to an account from the same domain as the computer you’re connecting from; otherwise, there will be no way for Active Directory to verify your credentials correctly.

How can I solve the Event ID 4771 error?

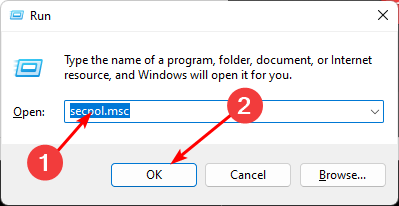

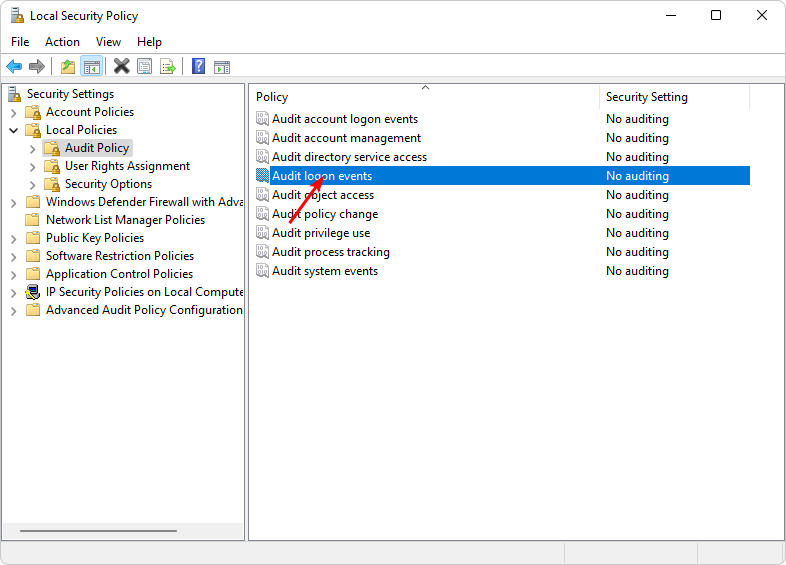

1. Enable failed logon auditing

- Hit the Windows + R keys to open the Run command.

- Type secpol.msc in the dialog box and hit Enter.

- Navigate to the following location:

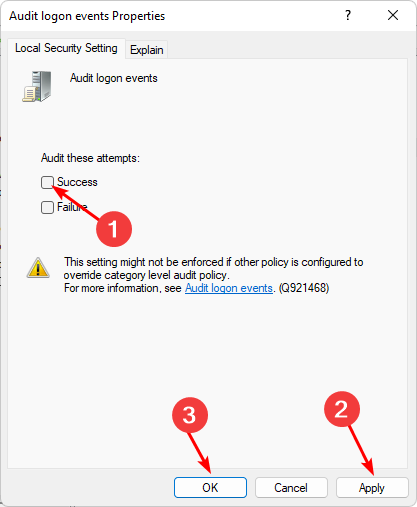

Security settings/Local Policy/Audit Policies/Audit Logon Events - Double-click on Audit logon events, select Success/Failure, then click on Apply and OK.

This will generate a security event whenever a user attempts to log into a domain-joined computer and fails. Failed logon auditing will allow you to see when users have attempted to log onto the network unsuccessfully and to identify any duplicates.

Then, you can rename the accounts with duplicate names on one or more servers, or create new accounts for them with unique names.

2. Delete cached passwords

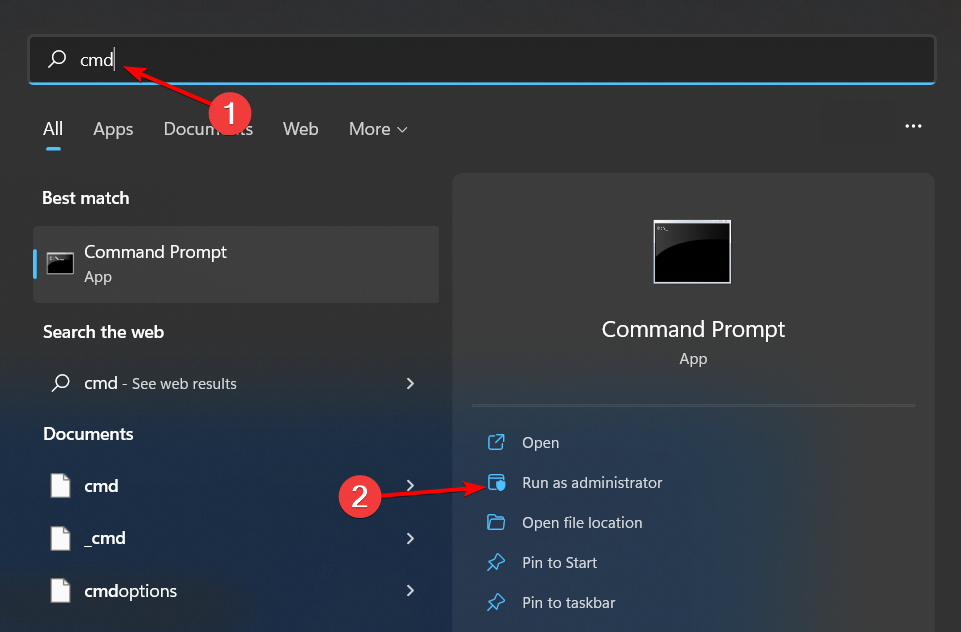

- Hit the Windows key, type cmd in the search bar and click Open.

- Type the following commands and hit Enter after each one:

psexec -i -s -d cmd.exerundll32 keymgr.dll KRShowKeyMgr - A list of stored usernames and passwords will appear. Delete them from your server and restart your PC.

This happens because the Kerberos subsystem caches the old password in memory. When you change the password, it doesn’t get cleared from memory until it expires.

The Kerberos client then tries to use the old cached password, which doesn’t work because it has been changed on the domain controller.

- 0x80040e14 SQL Server Error: How to Fix It

- Fix: LSA is Unable to Obtain an RPC Connection

- Fix: Remote Desktop Services is Currently Busy Error

- Event ID: 10036 Distributed COM [Fix]

- wsmprovhost.exe: What is it & How to Stop its High CPU Usage

3. Enable audit logon

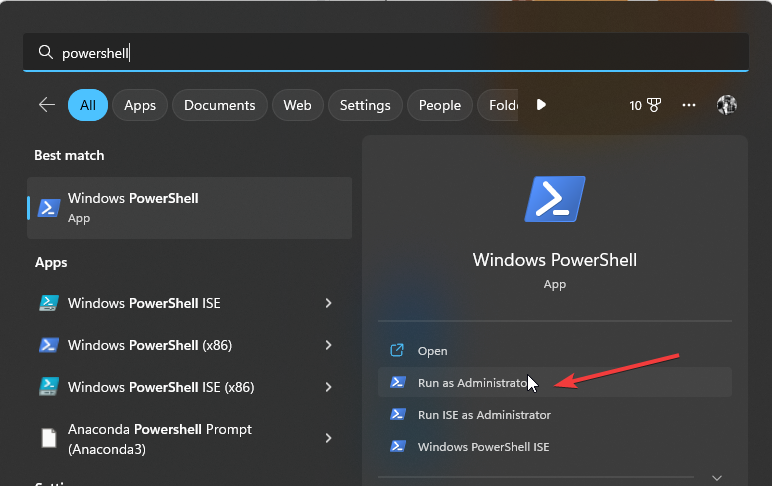

- Hit the Windows key, type Powershell in the search bar and click Run as administrator.

- Type the following command and hit Enter:

auditpol /set /subcategory:”logon” /failure:enable

When you enable logon auditing, it helps you determine if someone is trying to gain unauthorized access to your systems by guessing passwords or attempting other brute-force attacks.

Hopefully, you have bypassed the Event ID 4771 Kerberos pre-authentication failed error with one of these methods.

You may also come across an Event ID 4768, where your Kerberos authentication ticket is requested. If so, don’t hesitate to check out our expert article.

In the comment section below, let us know what solution fixed this error for you.

Добрый день, коллеги.

Возникла проблема с подключением с «железки» ACS, предоставляющей доступ к VPN, к контроллеру домена. При обращении ACS к ДК происходит следующий диалог:

Сбой предварительной проверки подлинности Kerberos.

Сведения об учетной записи:

Идентификатор безопасности:

**\****

Имя учетной записи:

***

Сведения о службе:

Имя службы:

krbtgt/***

Сведения о сети:

Адрес клиента:

::ffff:*.*.*.*

Порт клиента:

48176

Дополнительные сведения:

Параметры билета:

0x40800000

Код ошибки:

0x18

Тип предварительной проверки подлинности:

2

Сведения о сертификате:

Имя поставщика сертификата:

Серийный номер сертификата:

Отпечаток сертификата:

Сведения о сертификате предоставляются только в том случае, если сертификат использовался для предварительной проверки подлинности.

Типы предварительной проверки подлинности, параметры билета и коды ошибок определены в стандарте RFC 4120.

Если билет был неправильно сформирован или поврежден при передаче и не может быть расшифрован, многие поля этого события могут отсутствовать.

Код события: 4771

В результате этого отсутствует синхронизация групп VPN, и пользователь, если ему сменить, или вообще отключить группу VPN продолжает ходить по старому доступу, как ни в чём не бывало, и в логах ACS пишется, что юзер подключен под

старой группой (которой у него уже нет). Куда копать, в чём может быть проблема? Какие данные нужно ещё предоставить, для полноты картины?

Контролеров домена три штуки — от них на ACS приходят разные ответы. Два возвращают описания групп VPN, один — нет.

Ошибка предварительной проверки подлинности Kerberos означает, что пользователь не может войти в Windows или любой другой сетевой ресурс. Эта ошибка возникает при возникновении проблемы с процессом предварительной проверки подлинности Kerberos.

Это может произойти, если вы используете неправильное имя пользователя или пароль, если ваш компьютер находится в автономном режиме или не подключен к сети, или если возникает ошибка при подключении к контроллеру домена.

Почему я получаю сообщение об ошибке Event ID 4771?

Эта ошибка означает, что вы пытались подключиться к серверу с использованием предварительной аутентификации Kerberos, но сервер не ответил на ваш запрос. В Windows предварительная аутентификация Kerberos проверяет учетные данные пользователя до того, как KDC аутентифицирует их.

Если предварительная аутентификация не удалась, пользователю будет предложено ввести пароль. Для некоторых пользователей код ошибки появился как Event ID 4771 Предварительная аутентификация Kerberos не удалась 0x18 на их ПК. Для этого кода проблема заключается в неправильном пароле. Однако для события с кодом 4771 это может произойти по нескольким причинам:

- Несоответствие часов сервера. Вероятная причина заключается в том, что часы вашего компьютера не синхронизированы с часами сервера. Это может произойти, если ваш компьютер долгое время находился в автономном режиме, а затем снова подключился к сети, но не смог синхронизировать свои часы.

- Неверный пароль. Большинство пользователей, столкнувшихся с ошибкой Event ID 4771, признались, что недавно изменили свои пароли. Однако для уникальных идентификаторов, таких как идентификатор события 4771 со статусом 0x12, это означает, что учетные данные пользователя были отозваны.

- Кэшированные учетные данные. Кэшированные учетные данные используются для сокращения времени входа в систему и повышения безопасности, поскольку они автоматически получаются с сервера каталогов. Однако когда вы меняете пароли, они могут вызывать конфликты.

- Неверный домен. Убедитесь, что вы входите в учетную запись из того же домена, что и компьютер, с которого вы подключаетесь; в противном случае Active Directory не сможет правильно проверить ваши учетные данные.

Как я могу решить ошибку Event ID 4771?

1. Включите аудит неудачных входов в систему

- Нажмите клавиши Windows + R, чтобы открыть команду «Выполнить».

- Введите secpol.msc в диалоговом окне и нажмите Enter .

- Перейдите в следующее место:

Security settings/Local Policy/Audit Policies/Audit Logon Events - Дважды щелкните «Аудит событий входа в систему», выберите «Успешно/сбой», затем нажмите «Применить» и «ОК».

Это будет генерировать событие безопасности всякий раз, когда пользователь пытается войти на компьютер, присоединенный к домену, и терпит неудачу. Аудит неудачных входов в систему позволит вам увидеть, когда пользователи пытались войти в сеть безуспешно, и выявить любые дубликаты.

Затем вы можете переименовать учетные записи с повторяющимися именами на одном или нескольких серверах или создать для них новые учетные записи с уникальными именами.

2. Удалить кешированные пароли

- Нажмите Windows клавишу, введите cmd в строке поиска и нажмите «Открыть».

- Введите следующие команды и нажмите Enter после каждой:

psexec -i -s -d cmd.exerundll32 keyngr.dll KRShowKeyMgr - Появится список сохраненных имен пользователей и паролей. Удалите их с вашего сервера и перезагрузите компьютер.

Это происходит потому, что подсистема Kerberos кэширует старый пароль в памяти. Когда вы меняете пароль, он не удаляется из памяти, пока не истечет срок его действия.

Затем клиент Kerberos пытается использовать старый кэшированный пароль, который не работает, поскольку он был изменен на контроллере домена.

3. Включите аудит входа в систему

- Нажмите Windows клавишу, введите Powershell в строке поиска и нажмите «Запуск от имени администратора».

- Введите следующую команду и нажмите Enter:

auditpol /set /subcategory:”logon” /failure:enable

Когда вы включаете аудит входа в систему, это помогает вам определить, пытается ли кто-то получить несанкционированный доступ к вашим системам, угадывая пароли или предпринимая другие попытки грубой силы.

Надеюсь, вы обошли ошибку предварительной аутентификации Kerberos с кодом события 4771 с помощью одного из этих методов.

Сообщите нам, какое решение устранило эту ошибку для вас, в разделе комментариев ниже.

Обновлено 06.11.2019

Описание ситуации

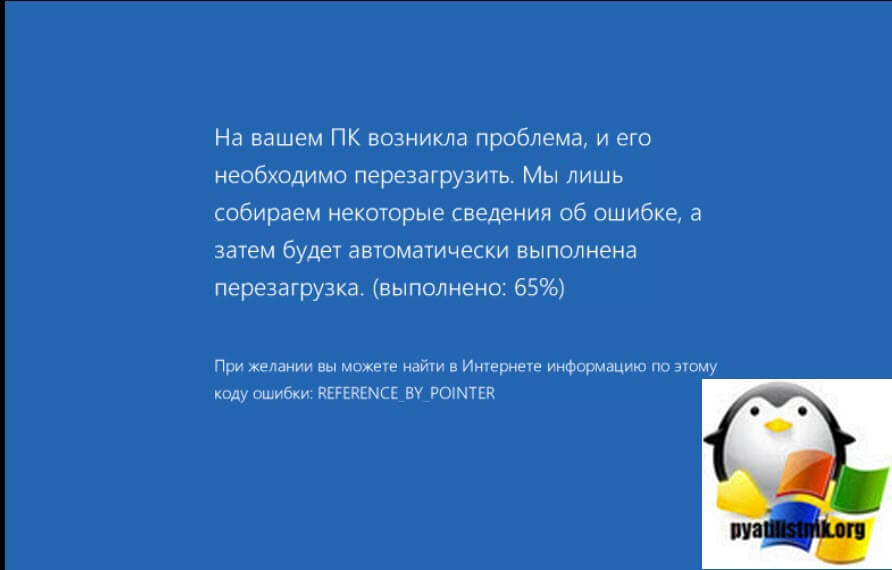

И так у меня есть RDS ферма построенная на Windows Server 2012 R2, в какой-то момент система мониторинга прислала уведомление, о том что один из узлов не доступен. Так как у меня, это виртуальная машина) на ESXI 6.5 и крутящейся на сервере Dell R740, то я подключился к консоли и увидел синий экран с такой вот формулировкой:

На вашем ПК возникла проблема, и его необходимо перезагрузить. Мы лишь собираем некоторые сведения об ошибке, а затем будет автоматически выполнена перезагрузка. При желании вы можете найти в интернете информацию по этому коду ошибки: REFERENC_BY_POINTER

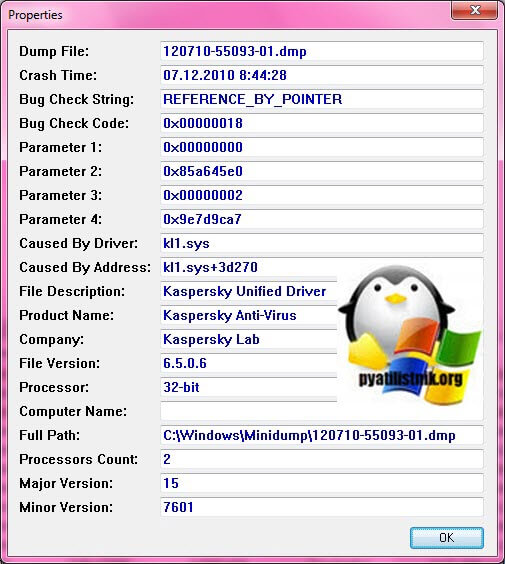

Анализ синего экрана reference_by_pointer 0x00000018

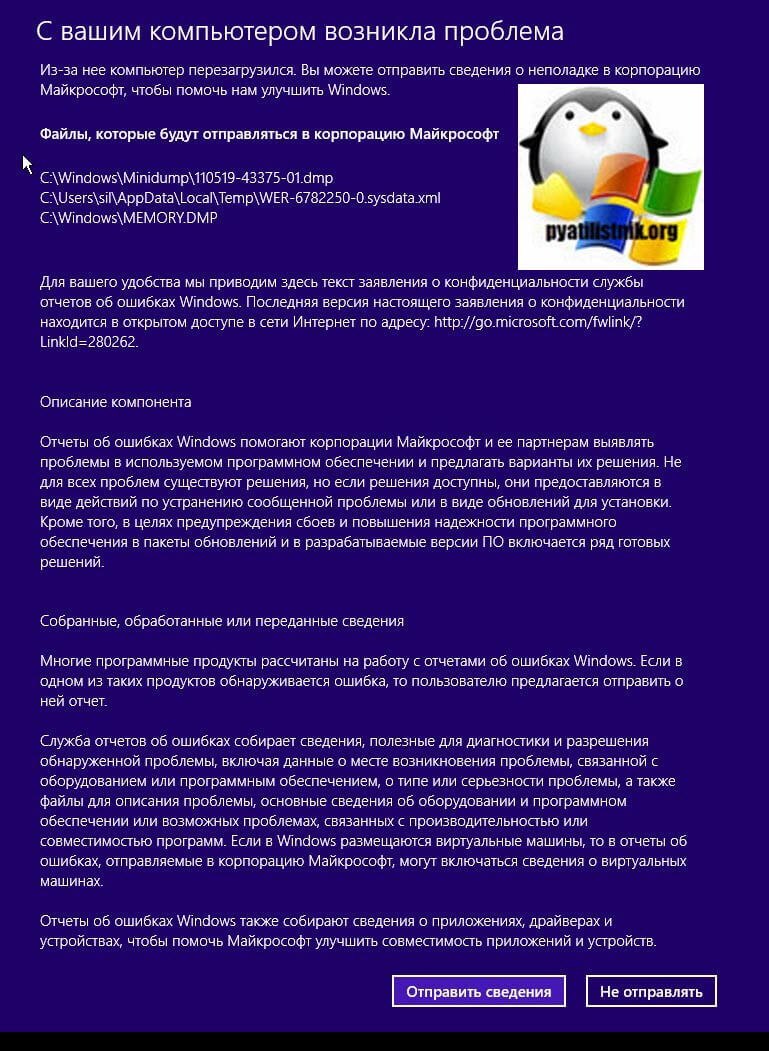

Когда моя виртуальная машина загрузилась, то я увидел сообщение, что с компьютером возникла проблема, был создан файл минидампа и полного дампа MEMORY.DMP. Я не поленился и отправил сведения компании Microsoft.

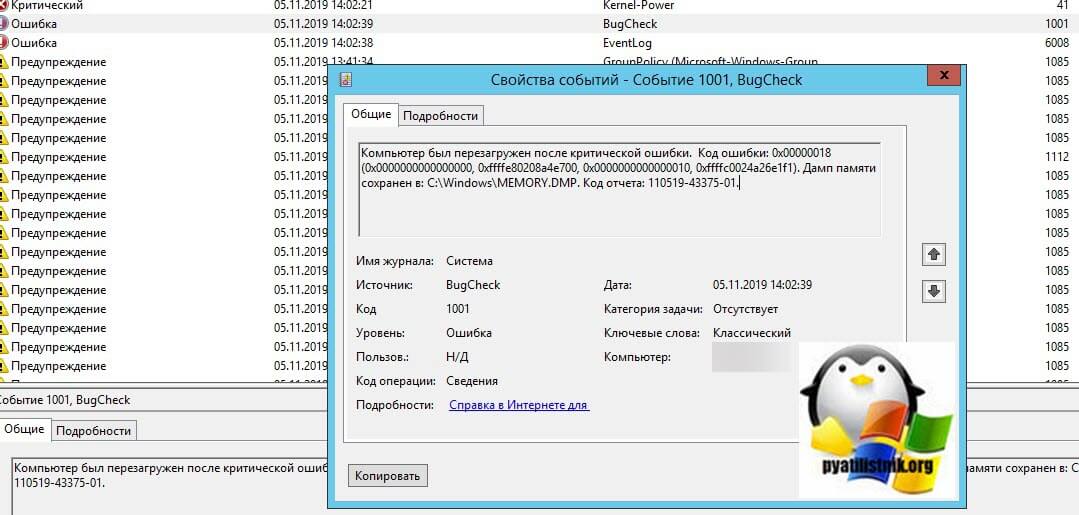

Перед тем, как производить анализ дампов, я всегда просматриваю события в логах Windows. В журнале «Система» я обнаружил ошибку с кодом ID 1001:

Компьютер был перезагружен после критической ошибки. Код ошибки: 0x00000018 (0x0000000000000000, 0xffffe80208a4e700, 0x0000000000000010, 0xffffc0024a26e1f1). Дамп памяти сохранен в: C:WindowsMEMORY.DMP. Код отчета: 110519-43375-01.

Как видно из события ID 1001 с кодом 0x00000018, вся информация была записана в дамп по пути C:WindowsMEMORY.DMP. Ранее я вам рассказывал, как производить анализ дампа и находить причины синего экрана, советую почитать. Там мы использовали утилиту Microsoft Kernel Debugger. Открываем Microsoft Kernel Debugger и скармливаем по очереди ваши файлы дампов, для начала я посмотрю мини дамп.

REFERENCE_BY_POINTER (18)

Arguments:

Arg1: 0000000000000000, Object type of the object whose reference count is being lowered

Arg2: ffffe80208a4e700, Object whose reference count is being lowered

Arg3: 0000000000000010, Reserved

Arg4: ffffc0024a26e1f1, Reserved

The reference count of an object is illegal for the current state of the object.

Each time a driver uses a pointer to an object the driver calls a kernel routine

to increment the reference count of the object. When the driver is done with the

pointer the driver calls another kernel routine to decrement the reference count.

Drivers must match calls to the increment and decrement routines. This bugcheck

can occur because an object’s reference count goes to zero while there are still

open handles to the object, in which case the fourth parameter indicates the number

of opened handles. It may also occur when the object’s reference count drops below zero

whether or not there are open handles to the object, and in that case the fourth parameter

contains the actual value of the pointer references count.

Debugging Details:

——————

GetUlongPtrFromAddress: unable to read from fffff8011c3c8308

KEY_VALUES_STRING: 1

PROCESSES_ANALYSIS: 1

SERVICE_ANALYSIS: 1

STACKHASH_ANALYSIS: 1

TIMELINE_ANALYSIS: 1

DUMP_CLASS: 1

DUMP_QUALIFIER: 400

BUILD_VERSION_STRING: 9600.19377.amd64fre.winblue_ltsb_escrow.190524-1500

SYSTEM_MANUFACTURER: VMware, Inc.

VIRTUAL_MACHINE: VMware

SYSTEM_PRODUCT_NAME: VMware Virtual Platform

SYSTEM_VERSION: None

BIOS_VENDOR: Phoenix Technologies LTD

BIOS_VERSION: 6.00

BIOS_DATE: 12/12/2018

BASEBOARD_MANUFACTURER: Intel Corporation

BASEBOARD_PRODUCT: 440BX Desktop Reference Platform

BASEBOARD_VERSION: None

DUMP_TYPE: 2

BUGCHECK_P1: 0

BUGCHECK_P2: ffffe80208a4e700

BUGCHECK_P3: 10

BUGCHECK_P4: ffffc0024a26e1f1

CPU_COUNT: 10

CPU_MHZ: bb1

CPU_VENDOR: GenuineIntel

CPU_FAMILY: 6

CPU_MODEL: 55

CPU_STEPPING: 4

CPU_MICROCODE: 6,55,4,0 (F,M,S,R) SIG: 200005E’00000000 (cache) 200005E’00000000 (init)

CUSTOMER_CRASH_COUNT: 1

DEFAULT_BUCKET_ID: WIN8_DRIVER_FAULT_SERVER

BUGCHECK_STR: 0x18

PROCESS_NAME: rdpclip.exe

CURRENT_IRQL: 0

ANALYSIS_SESSION_TIME: 11-05-2019 16:25:03.0325

ANALYSIS_VERSION: 10.0.18362.1 amd64fre

LAST_CONTROL_TRANSFER: from fffff8011c1dd91d to fffff8011c1ba3a0

STACK_TEXT:

ffffd000`311b7788 fffff801`1c1dd91d : 00000000`00000018 00000000`00000000 ffffe802`08a4e700 00000000`00000010 : nt!KeBugCheckEx

ffffd000`311b7790 fffff801`1c0c3042 : 00000000`00000002 00000000`00000004 ffffe802`08a4e700 fffff800`557020dd : nt! ?? ::FNODOBFM::`string’+0xe82d

ffffd000`311b77d0 fffff801`1c0c291a : 00000000`0000eb01 00000000`00010224 00000000`00000001 ffffe802`0a7c8080 : nt!ExpApplyPriorityBoost+0x16a

ffffd000`311b7840 fffff801`1c0d03ea : ffffe802`07b51b70 ffffe801`ff4ee230 ffffe802`00000000 fffff801`00000000 : nt!ExpWaitForResource+0xea

ffffd000`311b78f0 fffff800`55732a67 : 00000000`00000002 00000000`00000000 ffffd000`311b7b30 00000000`c0000055 : nt!ExAcquireResourceExclusiveLite+0x1da

ffffd000`311b7960 fffff800`55740b5e : ffffc002`51d7c010 ffffe000`d13cd601 ffffe000`d67fab00 ffffe000`d67fa790 : rdbss!__RxAcquireFcb+0xe7

ffffd000`311b79e0 fffff800`563a6a17 : ffffe000`d67fa790 ffffe000`d67f9010 00000000`00000001 fffff800`56382c01 : rdbss!RxFinalizeConnection+0x21e

ffffd000`311b7aa0 fffff800`563a07e1 : ffffe802`09084010 ffffe802`0a799580 ffffe000`d13cd410 ffffe802`0a799580 : rdpdr!DrDeleteConnection+0xbf

ffffd000`311b7ae0 fffff800`5574b474 : ffffe802`09084010 ffffe802`09084010 ffffe802`0a799580 ffffe000`d13cd410 : rdpdr! ?? ::NNGAKEGL::`string’+0x4961

ffffd000`311b7b60 fffff800`557332f0 : ffffe802`0a7996e0 ffffe802`0a799580 ffffe802`0a799580 ffffe801`f5cc51c0 : rdbss!RxXXXControlFileCallthru+0xe4

ffffd000`311b7ba0 fffff800`55700cea : ffffe802`0a799580 fffff800`55725c80 01d593c6`037ea5e1 00007ff7`f3f6a000 : rdbss!RxCommonDevFCBFsCtl+0xb0

ffffd000`311b7c00 fffff800`5573128d : 00000000`00000000 00000000`00000000 00000000`00000000 fffff800`54d66ab9 : rdbss!RxFsdCommonDispatch+0x4fa

ffffd000`311b7d80 fffff800`56390175 : ffffc002`19f1e050 00000000`00000000 fffff800`5638c010 ffffd000`311b7ea8 : rdbss!RxFsdDispatch+0xed

ffffd000`311b7df0 fffff800`54e5a4c5 : ffffe802`0a0facb0 00000000`00000000 ffffe802`0a799580 ffffe801`f5cc51c0 : rdpdr!DrPeekDispatch+0x175

ffffd000`311b7ea0 fffff800`54e5a6a2 : ffffc001`cb6fe1c0 fffff800`54e51000 ffffe000`d191db80 00000000`00000000 : mup!MupiCallUncProvider+0x1b5

ffffd000`311b7f10 fffff800`54e5aa32 : ffffe802`0a799580 ffffd000`311b7fe0 00000000`00000000 ffffd000`311b7f98 : mup!MupStateMachine+0xd2

ffffd000`311b7f50 fffff800`541a30da : ffffe802`0a893250 ffffe802`0a0facb0 00000000`00000800 ffffd000`311b7fa8 : mup!MupFsControl+0xf6

ffffd000`311b7f90 fffff800`541cb821 : ffffd000`311b8050 ffffe000`d1c410a0 ffffe802`0a799728 ffffe802`0a799580 : fltmgr!FltpLegacyProcessingAfterPreCallbacksCompleted+0x25a

ffffd000`311b8030 fffff801`1c4ff0af : 00000000`00000002 ffffd000`311b8111 ffffe802`0a7e72b0 0000001e`00100001 : fltmgr!FltpFsControl+0x111

ffffd000`311b8090 fffff801`1c500018 : ffffe802`0a7e7204 ffffe802`0a7e72b0 ffffc002`3d76d218 ffffe802`0a7e72b0 : nt!IopSynchronousServiceTail+0x32b

ffffd000`311b8160 fffff801`1c4b660a : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : nt!IopXxxControlFile+0xdb8

ffffd000`311b82a0 fffff801`1c1ca2a3 : 00000000`00000102 ffffd000`311b8358 00000000`00000000 ffffe000`00000001 : nt!NtFsControlFile+0x56

ffffd000`311b8310 00007ffd`5c670aea : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : nt!KiSystemServiceCopyEnd+0x13

000000e8`227fe478 00000000`00000000 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : 0x00007ffd`5c670aea

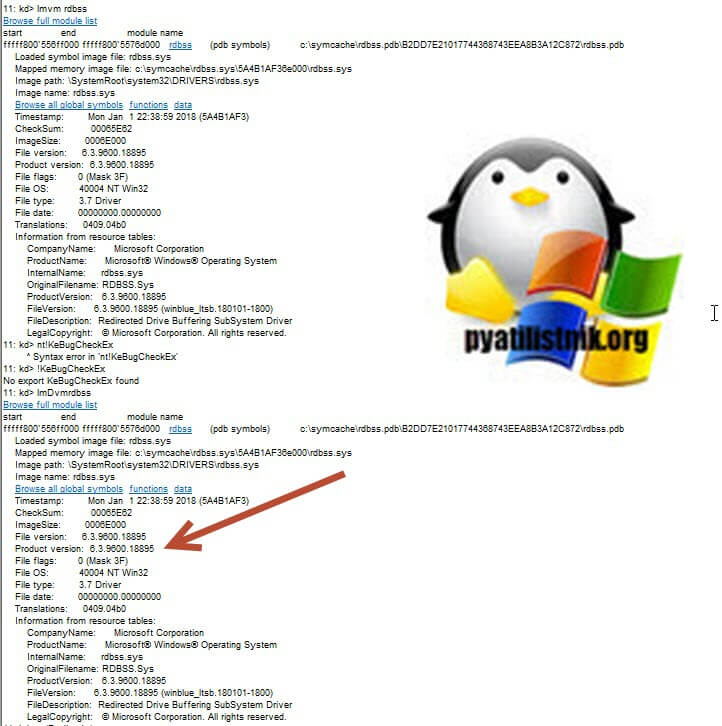

Далее я наблюдаю имя сбойного модуля MODULE_NAME: rdbss

THREAD_SHA1_HASH_MOD_FUNC: 3df347981ea25fe908378cfdc863119a298a22eb

THREAD_SHA1_HASH_MOD_FUNC_OFFSET: 1efd5a3d77a03ac828224e1fb8e3d35afa86dad0

THREAD_SHA1_HASH_MOD: 97b52b1597adef9978611e2aa3ee60bbb160a7b2

FOLLOWUP_IP:

rdbss!__RxAcquireFcb+e7

fffff800`55732a67 440fb6f0 movzx r14d,al

FAULT_INSTR_CODE: f0b60f44

SYMBOL_STACK_INDEX: 5

SYMBOL_NAME: rdbss!__RxAcquireFcb+e7

FOLLOWUP_NAME: MachineOwner

MODULE_NAME: rdbss

IMAGE_NAME: rdbss.sys

DEBUG_FLR_IMAGE_TIMESTAMP: 5a4b1af3

IMAGE_VERSION: 6.3.9600.18895

STACK_COMMAND: .thread ; .cxr ; kb

BUCKET_ID_FUNC_OFFSET: e7

FAILURE_BUCKET_ID: 0x18_rdbss!__RxAcquireFcb

BUCKET_ID: 0x18_rdbss!__RxAcquireFcb

PRIMARY_PROBLEM_CLASS: 0x18_rdbss!__RxAcquireFcb

TARGET_TIME: 2019-11-05T10:44:34.000Z

OSBUILD: 9600

OSSERVICEPACK: 19377

SERVICEPACK_NUMBER: 0

OS_REVISION: 0

SUITE_MASK: 16

PRODUCT_TYPE: 3

OSPLATFORM_TYPE: x64

OSNAME: Windows 8.1

OSEDITION: Windows 8.1 Server TerminalServer

USER_LCID: 0

OSBUILD_TIMESTAMP: 2019-05-25 03:00:40

BUILDDATESTAMP_STR: 190524-1500

BUILDLAB_STR: winblue_ltsb_escrow

BUILDOSVER_STR: 6.3.9600.19377.amd64fre.winblue_ltsb_escrow.190524-1500

ANALYSIS_SESSION_ELAPSED_TIME: 5b34

ANALYSIS_SOURCE: KM

FAILURE_ID_HASH_STRING: km:0x18_rdbss!__rxacquirefcb

FAILURE_ID_HASH: {e2688e42-1abf-a0e7-2a21-11e57f3c2a16}

так же можно более детально увидеть имя сбойного драйвера и его версию.

lmvm rdbss

Browse full module list

start end module name

fffff800`556ff000 fffff800`5576d000 rdbss (pdb symbols) c:symcacherdbss.pdbB2DD7E21017744368743EEA8B3A12C872rdbss.pdb

Loaded symbol image file: rdbss.sys

Mapped memory image file: c:symcacherdbss.sys5A4B1AF36e000rdbss.sys

Image path: SystemRootsystem32DRIVERSrdbss.sys

Image name: rdbss.sys

Browse all global symbols functions data

Timestamp: Mon Jan 1 22:38:59 2018 (5A4B1AF3)

CheckSum: 00065E62

ImageSize: 0006E000

File version: 6.3.9600.18895

Product version: 6.3.9600.18895

File flags: 0 (Mask 3F)

File OS: 40004 NT Win32

File type: 3.7 Driver

File date: 00000000.00000000

Translations: 0409.04b0

Information from resource tables:

CompanyName: Microsoft Corporation

ProductName: Microsoft® Windows® Operating System

InternalName: rdbss.sys

OriginalFilename: RDBSS.Sys

ProductVersion: 6.3.9600.18895

FileVersion: 6.3.9600.18895 (winblue_ltsb.180101-1800)

FileDescription: Redirected Drive Buffering SubSystem Driver

Browse full module list

start end module name

fffff800`556ff000 fffff800`5576d000 rdbss (pdb symbols) c:symcacherdbss.pdbB2DD7E21017744368743EEA8B3A12C872rdbss.pdb

Loaded symbol image file: rdbss.sys

Mapped memory image file: c:symcacherdbss.sys5A4B1AF36e000rdbss.sys

Image path: SystemRootsystem32DRIVERSrdbss.sys

Image name: rdbss.sys

Browse all global symbols functions data

Timestamp: Mon Jan 1 22:38:59 2018 (5A4B1AF3)

CheckSum: 00065E62

ImageSize: 0006E000

File version: 6.3.9600.18895

Product version: 6.3.9600.18895

File flags: 0 (Mask 3F)

File OS: 40004 NT Win32

File type: 3.7 Driver

File date: 00000000.00000000

Translations: 0409.04b0

Information from resource tables:

CompanyName: Microsoft Corporation

ProductName: Microsoft® Windows® Operating System

InternalName: rdbss.sys

OriginalFilename: RDBSS.Sys

ProductVersion: 6.3.9600.18895

FileVersion: 6.3.9600.18895 (winblue_ltsb.180101-1800)

FileDescription: Redirected Drive Buffering SubSystem Driver

LegalCopyright: © Microsoft Corporation. All rights reserved.

11: kd> x /D rdbss!a*

Из приведенного вывода дампа следует, что синий экран reference_by_pointer 0x00000018 произошел из-за файла rdbss.sys, версии 6.3.9600.18895, а так же процесса rdpclip.exe, отвечающего за буфер на удаленном рабочем столе. Если вы постоянный мой читатель, то помните, что из-за файла rdbss.sys мы уже ловили синий экран 0x00000027 так же на одном из хостов RDS фермы.

Код 18 0x00000018 — может появляться по причине, Счетчик ссылок на объект недопустим для текущего состояния объекта. Каждый раз, когда драйвер использует указатель на объект, драйвер вызывает процедуру ядра, чтобы увеличить число ссылок объекта на единицу. Когда драйвер завершает работу с указателем, драйвер вызывает другую процедуру ядра, чтобы уменьшить количество ссылок на единицу.

Драйверы должны сопоставлять вызовы подпрограмм, которые увеличивают и уменьшают счетчик ссылок. Эта проверка ошибок вызвана несогласованностью в подсчете ссылок объекта. Как правило, несогласованность вызвана драйвером, который уменьшает количество ссылок объекта слишком много раз, делая дополнительные вызовы, которые разыменовывают объект. Эта проверка на наличие ошибок может произойти, потому что счетчик ссылок объекта обнуляется, в то время как все еще есть открытые дескрипторы объекта. Это также может произойти, когда счетчик ссылок объекта упадет ниже нуля, независимо от того, есть ли открытые маркеры объекта.

Методы устранения синего экрана reference_by_pointer 0x00000018

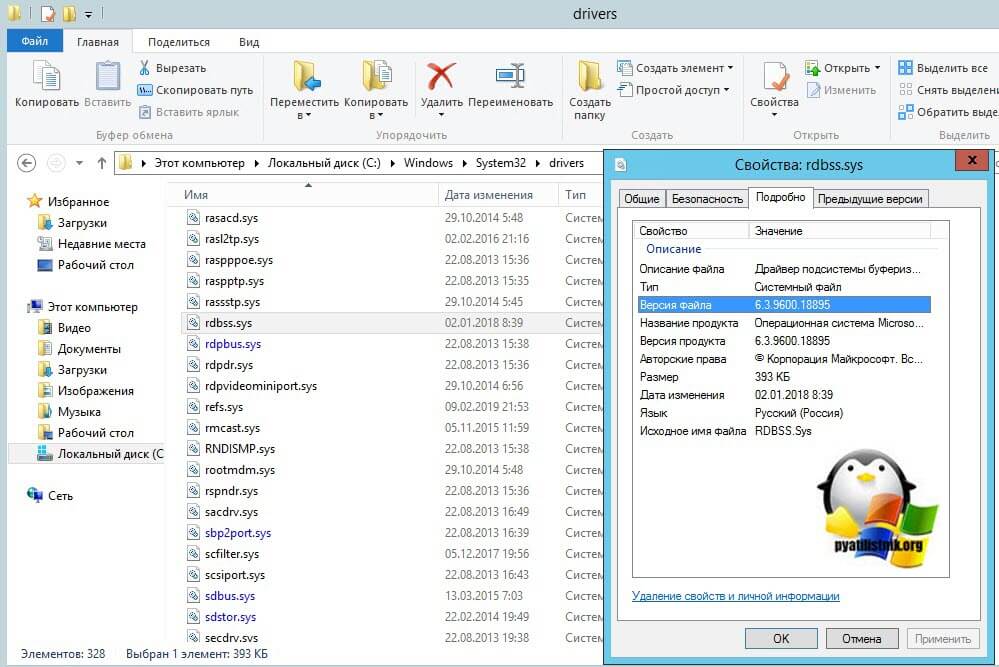

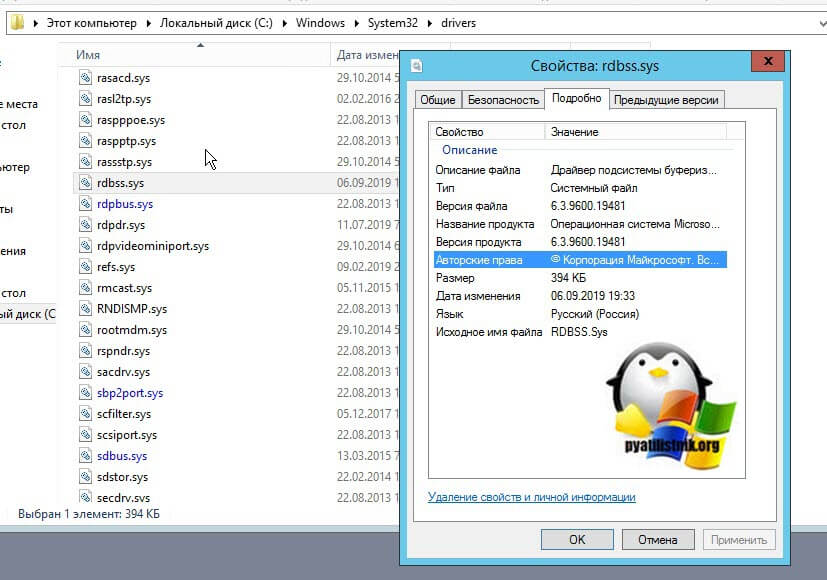

Первое, что вы должны сделать, это произвести установку всех обновлений на вашу систему. Перед обновлением я удостоверюсь, что версия файла rdbss.sys у меня 6.3.9600.18895. Файл располагается по пути C:WindowsSystem32drivers.

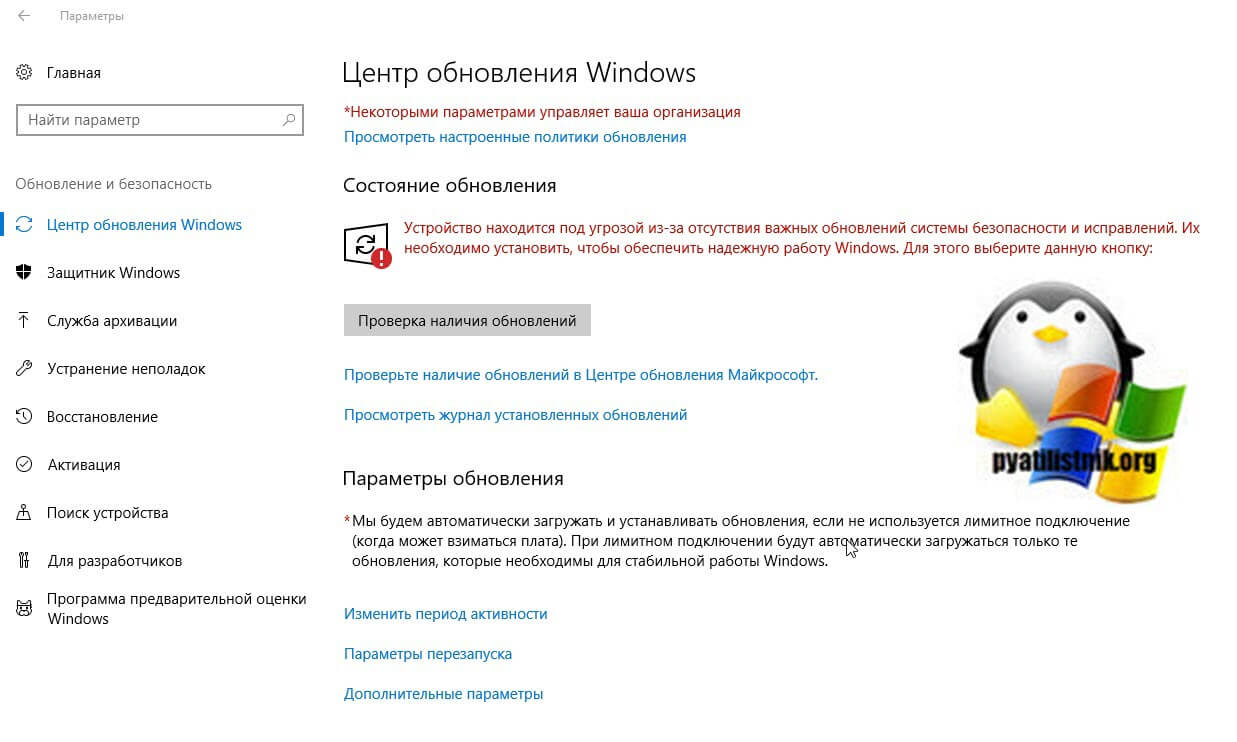

Далее открываем «Панель управления», если же вы поймали ошибку reference_by_pointer в Windows 10, то нужно зайти в параметры Windows — Центр обновления.

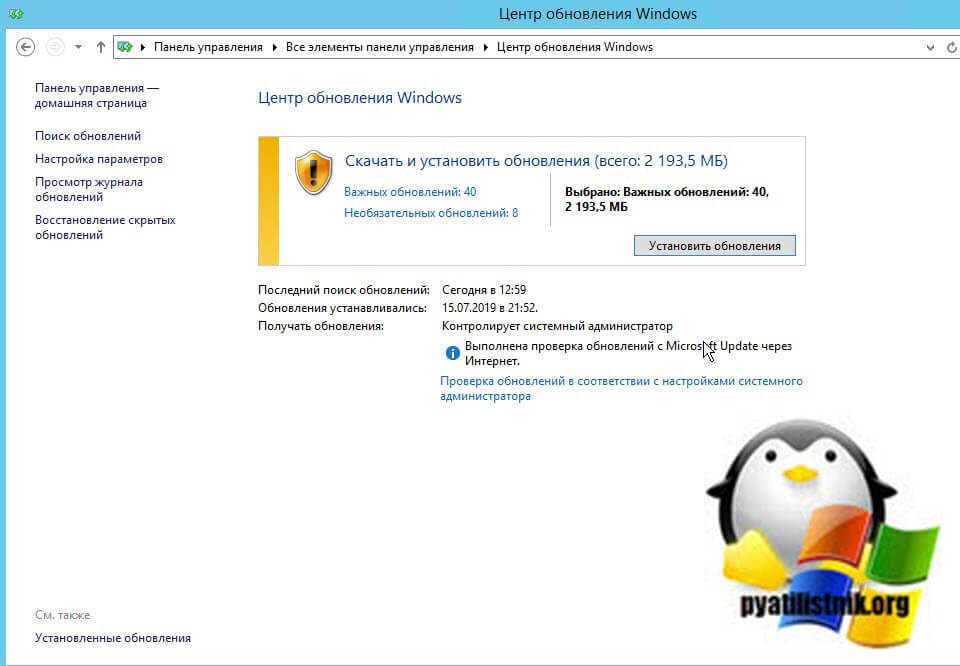

В моем случае у меня Windows Server 2012 R2, и я как и писал выше иду в панель управления — Центр обновления Windows.

Производим поиск обновлений, как видим в моем случае нашлось 48 штук, устанавливаем.После перезагрузки еще раз проверьте наличие обновлений, у Microsoft они могут устанавливаться в два этапа. После перезагрузки я вижу, что у меня версия файла rdbss.sys стала 6.3.9600.19481, а была напоминаю 6.3.9600.18895. Проверяем работу вашего сервера Windows Server 2012 R2.

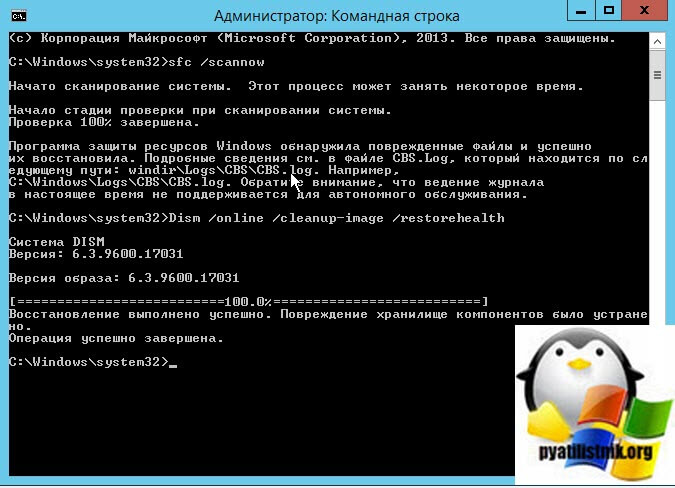

Если синий экран reference_by_pointer с кодом 0x00000018 повторился, то снова проверьте причину, если она другая и из-за другого драйвера, то делаем следующее. Откройте командную строку обязательно от имени администратора и произведите поиск и устранение ошибок в целостности системных файлов и хранилища компонентов. Для этого у меня есть волшебный код:

sfc /scannow && Dism /online /cleanup-image /restorehealth && Dism.exe /Online /Cleanup-Image /StartComponentCleanup && ChkDsk /r

Дожидаемся окончание операции, в идеале если будут повреждения, утилиты должны их исправить, но могут быть и ситуации, когда вы получите ошибку, которую вам придется поискать в интернете, их может быть около десятка вариаций. Обязательно перезагружаем ваш компьютер.

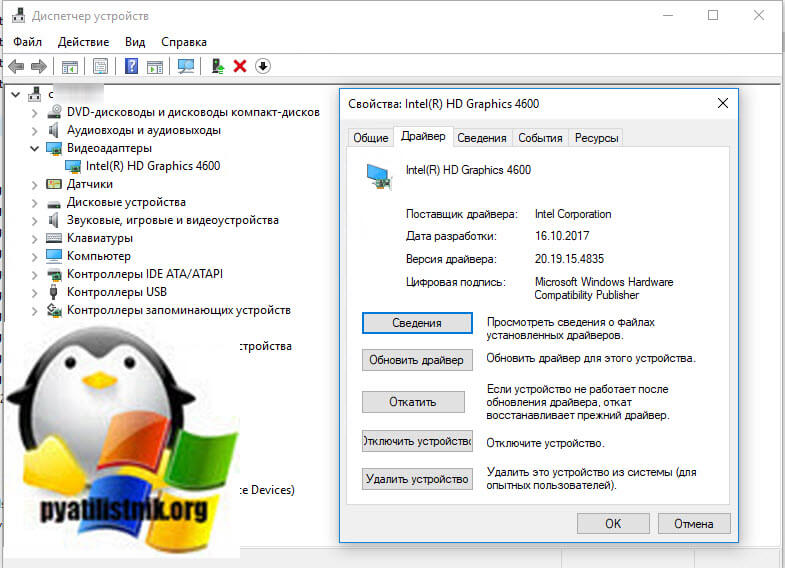

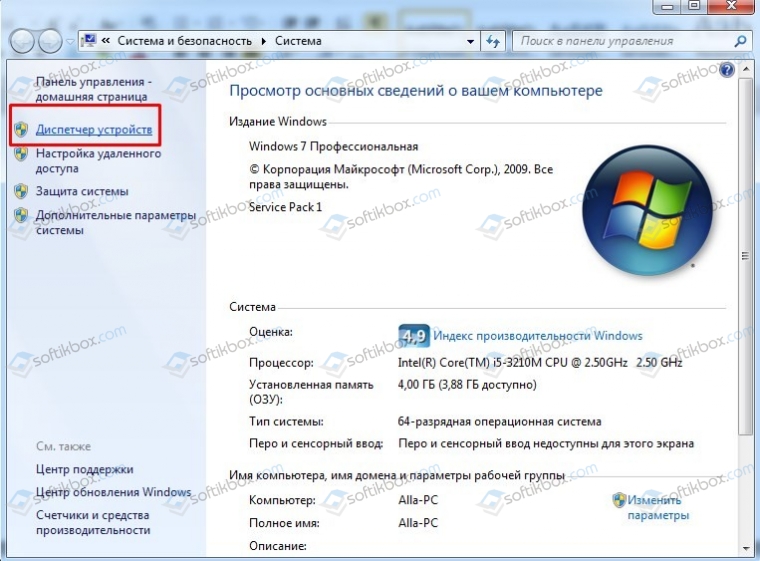

Обновление и переустановка драйверов

Очень часто ошибку x00000018 на клиентских операционных системах по типу Windows 7 или Windows 10, вызывает сбойный драйвер, в случае с драйверами Microsoft, они обновляются через центр обновления, если же мы говорим, о других драйверах, например на материнскую плату, жесткий диск, процессор или то же принтер, то вам придется их скачать на официальном сайте производителя и произвести обновление. Обязательно старайтесь держать их в актуальном состоянии. Чтобы посмотреть текущие версии драйверов, вы можете открыть диспетчер устройств.

Если у вас, как и у меня виртуальная машина, то в таком случае необходимо произвести установку свежих версий драйверов интеграции, у меня, это VMware Tools.

Дополнительные причины возникновения ошибки 0x00000018

- Если у вас в компьютере несколько планок оперативной памяти, то попробуйте их проверить на наличие ошибок, чтобы найти сбойную, можно попробовать включить компьютер и запускать его с разными планками, чтобы найти сбойную.

- Видел случаи, что BSOD reference_by_pointer вызывал драйвер антивирусного решения Dr.Web dwprot.sys или Kaspersk Kl.sys. Попробуйте его обновить. Если не поможет обратитесь к разработчику за исправлением или удалите его на время.

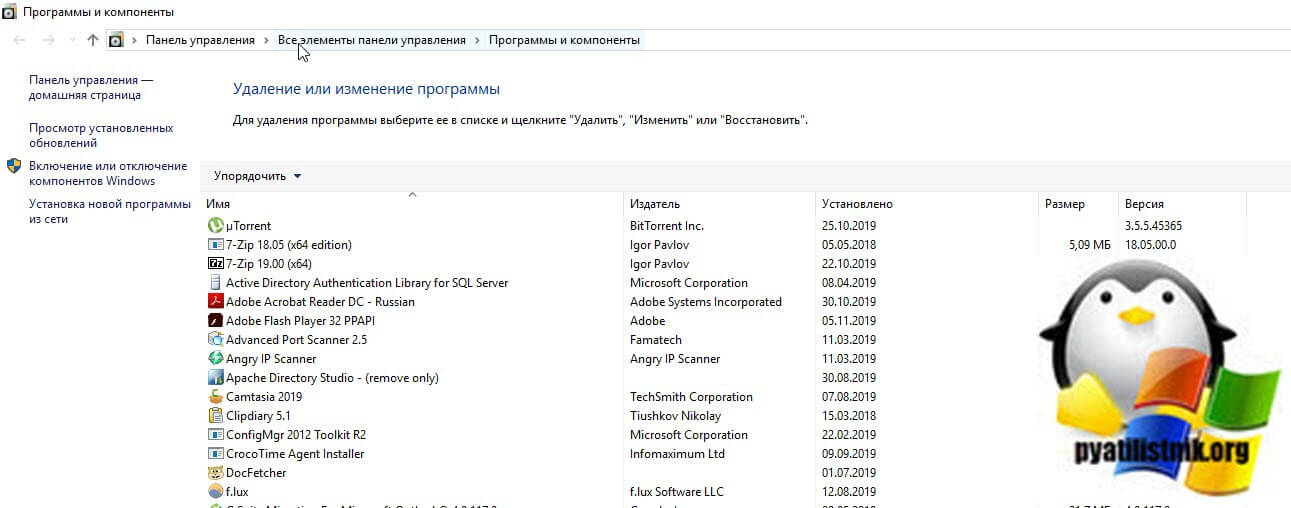

- Если у вас BSOD появился после установки новой программы, то удалите ее. Если система не загружается, то сделайте, это через безопасный режим Windows. Удаление производится через окно «Панель управленияВсе элементы панели управленияПрограммы и компоненты»

или «Параметры Windows — Приложения и возможности»

На этом у меня все. Надеюсь, что мой скромный опыт траблшутинга оказался вам полезным и вы устранили причины синего экрана reference_by_pointer 0x00000018. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

14.01.2019

Просмотров: 19446

Синий экран смерти 0x00000018: REFERENCE_BY_POINTER появляется на компьютере с Windows 7 и не только по различным причинам. Среди них можно выделить: повреждение драйвера устройства, его полное отсутствие или отсутствия нужного обновления; повреждение системы вирусами; ошибка в работе оперативной памяти; сбой в работе сетевой карты. Это те причины, которые вызвали BSOD на компьютерах пользователей, поделившихся своей проблемой в сети. Однако есть ряд других причин, которые могут вызвать синий экран смерти. Поэтому, если на вашем компьютере появилась ошибка 0x00000018, стоит проанализировать малый дамп памяти и провести ряд диагностических действий.

Читайте также: Синий экран смерти с кодом ошибки 0x000000ED

Методы решения ошибки 0x00000018: REFERENCE BY POINTER

На официальном сайте Майкрософт указано, что данная проблема может возникнуть по причине несовместимости драйвера антивируса Dr.Web с самой операционной системой. Поэтому разработчики рекомендуют удалить данный антивирус или отключить его работу на время.

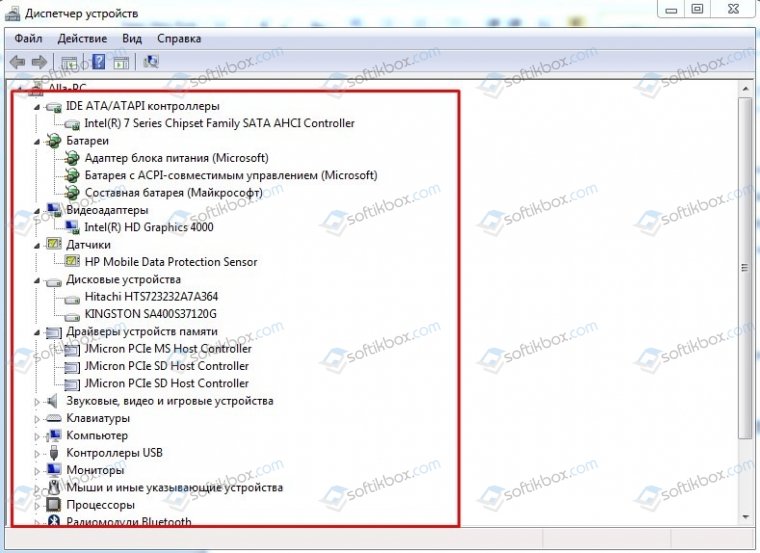

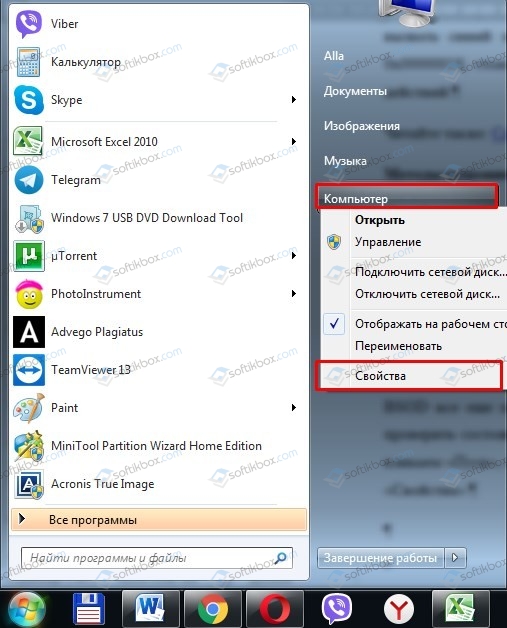

После удаления защитника и проверки системы на работоспособность и определения, что BSOD все же появляется, многие юзеры, как и специалисты Майкрософт, рекомендуют проверить состояние драйверов. Для этого переходим в «Диспетчер устройств». Для этого кликаем «Пуск», нажимаем правой кнопкой мыши на значке «Мой компьютер» и выбираем «Свойства».

Откроется небольшое окно. В меню слева выбираем «Диспетчер устройств».

Разворачиваем каждую ветку древовидного меню и проверяем, чтобы не было знака восклицания возле какого-либо устройства.

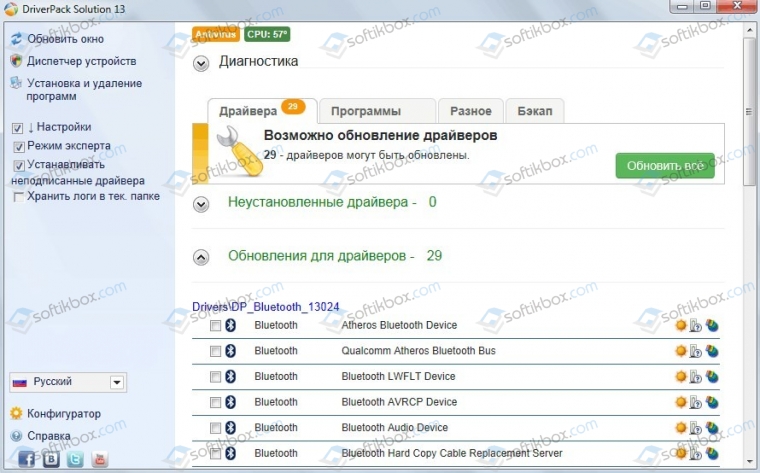

Если метод ручной проверки вам не подходит, то можно запустить программу Driver Pack или любую другую для поиска и обновления устаревших драйверов.

В случае, если вы установили, что ни антивирус, ни драйвера не являются виновниками ошибки, стоит заняться тестированием модулей оперативной памяти. Выполнить нужно в такой последовательности:

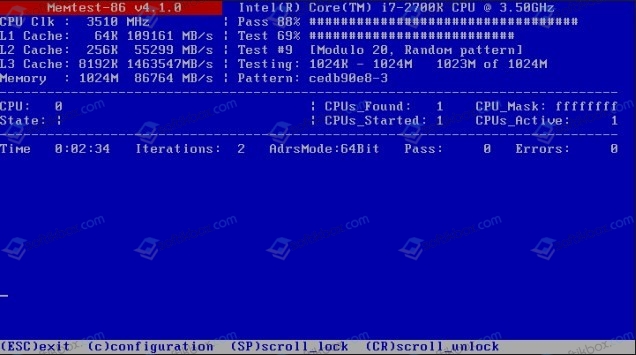

- Для начала записываем на диск или флешку программу MemTest86 и запускаем её в обход Windows.

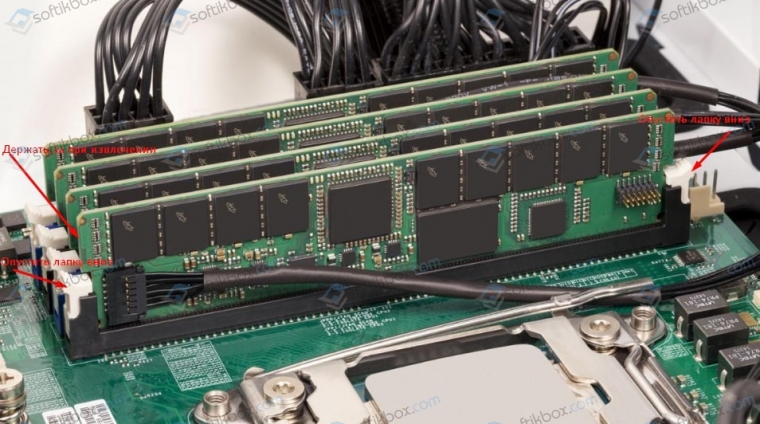

- После программной проверки нужно выключить ПК, отсоединить его от сети. Нажимаем на кнопку питания и немного держим, чтобы снять остатки заряда с материнской платы.

- Теперь извлекаем один модуль ОЗУ и запускаем систему с одной планкой. Тестируем Windows.

ВАЖНО! Для того, чтобы извлечь модули оперативной памяти, стоит нажать рядом на лапки и аккуратно вытянуть планку, держа ей за боковые ребра.

- Далее ставим ту же планку, только в другой слот. Тестируем.

- Теперь тестируем в первом слоте вторую планку. Далее тестируем её во втором слоте.

- Запускаем ПК со всеми планками. После проверки меняем их местами.

ВАЖНО! Если есть запасные планки ОЗУ, то рекомендуем протестировать Windows с другими модулями.

Если с оперативной памятью все в порядке, разработчики Майкрософт рекомендую проверить сетевую карту. Если она подключена к порту PCI, то необходимо её отключить и попробовать запустить ПК без неё, а зайти в Интернет через интегрированную карту (если она у вас рабочая и не сгорела, так как съемную сетевую карту покупают по причине неработоспособности второй).

Если с интегрированной картой система работает стабильно, нужно почистить контакты карты канцелярским ластиком и вставить в другой слот PCI. Если и после таких манипуляций система выдает BSOD, то нужно заменить сетевую карту на другую, тем более что она недорогая (от 3,5 долларов)

Если ни единый способ не помог решить проблемы, рекомендуем откатить систему до более раннего состояния или выполнить чистую установку операционной системы.

| Номер ошибки: | Ошибка 0x18 | |

| Название ошибки: | REFERENCE_BY_POINTER | |

| Описание ошибки: | The REFERENCE_BY_POINTER bug check has a value of 0x00000018. This indicates that the reference count of an object is illegal for the current state of the object. | |

| Шестнадцатеричный код: | 0x00000018 | |

| Разработчик: | Microsoft Corporation | |

| Программное обеспечение: | Windows Operating System | |

| Относится к: | Windows XP, Vista, 7, 8, 10, 11 |

Большинство ошибок 0x00000018 типа «синий экран смерти» (BSOD) возникают в результате неисправного оборудования, отсутствия / повреждения драйверов для Windows 10 или повреждения драйверов режима ядра. Как правило, решить проблему позволяет получение новой копии файла 0x18, которая не содержит вирусов.

Распространенные сообщения об ошибках в REFERENCE_BY_POINTER

«Синий экран смерти», связанный с REFERENCE_BY_POINTER, как правило, будет одним из следующих:

- «Обнаружена проблема: REFERENCE_BY_POINTER вызвал проблему и завершение работы Windows, чтобы предотвратить повреждение. «

- «: (Ваш компьютер столкнулся с проблемой с REFERENCE_BY_POINTER и должен перезагрузиться сейчас. «

- «STOP 0x0000000A: IRQL_NOT_LESS_EQUAL – REFERENCE_BY_POINTER»

- 0x0000001E: КМОДЕ_ИСКЛЮЧЕНИЕ_НЕТ_ОБРАБАТЫВАЕТСЯ — REFERENCE_BY_POINTER

- «STOP 0×00000050: PAGE_FAULT_IN_NONPAGED_AREA – REFERENCE_BY_POINTER»

Во многих случаях ошибки REFERENCE_BY_POINTER, вызывающие синий экран смерти, возникают после установки аппаратного или программного обеспечения, связанной с Windowss. Как правило, ошибки REFERENCE_BY_POINTER возникают во время процесса установки оборудования или программного обеспечения, связанного с Windowss, во время загрузки драйвера, связанного с Microsoft Corporation, или во время завершения работы или запуска Windows. При появлении ошибки BSOD REFERENCE_BY_POINTER запишите все вхождения для устранения неполадок Windows и помогите найти причину.

Эпицентры REFERENCE_BY_POINTER Головные боли

Ошибки Blue Screen REFERENCE_BY_POINTER часто вызваны связанными проблемами с оборудованием, программным обеспечением, драйвером устройства или прошивкой. Они могут быть связаны с оборудованием Windows или Microsoft Corporation, но не всегда.

В частности, ошибки, связанные с REFERENCE_BY_POINTER, создаются:

- Устаревшие, неправильно настроенные или поврежденные драйверы устройств Windows.

- Повреждение реестра Windows из-за недавнего изменения программного обеспечения (установка или удаление), связанного с REFERENCE_BY_POINTER.

- REFERENCE_BY_POINTER или файлы, связанные с Windowss, повреждены вирусной инфекцией.

- Установка оборудования, связанная с NewMicrosoft Corporation, создает конфликты REFERENCE_BY_POINTER.

- Повреждение или удаление системных файлов (например, REFERENCE_BY_POINTER) после неудачной установки Windows или драйверов устройств.

- Сбой жесткого диска, связанный с REFERENCE_BY_POINTER Синий экран смерти.

- Поврежденная оперативная память/память из REFERENCE_BY_POINTER Синий экран смерти.

Продукт Solvusoft

Загрузка

WinThruster 2022 — Проверьте свой компьютер на наличие ошибок.

Совместима с Windows 2000, XP, Vista, 7, 8, 10 и 11

Установить необязательные продукты — WinThruster (Solvusoft) | Лицензия | Политика защиты личных сведений | Условия | Удаление

У нас есть учетная запись домена, которая заблокирована через один из двух серверов. Встроенный аудит только говорит нам об этом (заблокирован от SERVER1, SERVER2).

Учетная запись блокируется в течение 5 минут, кажется, около 1 запроса в минуту.

Первоначально я попытался запустить procmon (из sysinternals), чтобы посмотреть, не появляется ли новый START PROCESS после того, как я разблокирую учетную запись. Ничего подозрительного не возникает. После запуска procmon на моей рабочей станции и перехода в оболочку UAC (conscent.exe) из стека кажется, что ntdll.dll а также rpct4.dll Вам звонят, когда вы пытаетесь авторизоваться против AD (не уверен).

Есть ли какой-то способ сузить, какой процесс вызывает запрос аутентификации для нашего DC? Это всегда один и тот же DC, поэтому мы знаем, что на этом сайте должен быть сервер. Я мог бы попытаться найти вызовы в Wireshark, но я не уверен, что это сузило бы, какой процесс фактически вызывает его.

Ни одна служба, ни сопоставление дисков, ни запланированные задачи не используют эту учетную запись домена, поэтому она должна быть чем-то, что хранит кредиты домена. На любом сервере нет открытых сеансов RDP с этой учетной записью домена (мы проверили).

Дальнейшие заметки

Да, на соответствующем контроллере домена включены проверки входа «Успех / Сбой» — события сбоев не регистрируются, пока учетная запись не будет заблокирована.

Дальнейшее копание показывает, что LSASS.exe делает KERBEROS позвоните в соответствующий ДЦ, как только учетная запись разблокирована. Ему предшествует (как правило) Java, который, кажется, называется vpxd.exe который является процессом vCenter. НО, когда я смотрю на другой «server2», где может (также) может произойти блокировка учетной записи, я никогда не вижу вызова lsass.exe и только процессы apache порождаются. Единственное отношение, которое они имеют, заключается в том, что SERVER2 является частью кластера vSphere SERVER1 (сервер1 является операционной системой vSphere).

Ошибка на DC

Так что, похоже, все, что мне скажет AD, это то, что это ошибка Kerberos перед авторизацией. Я проверил и не было билетов с klist и сделал флеш в любом случае на всякий случай. До сих пор не знаю, что является причиной этой ошибки Kerberos.

Index : 202500597

EntryType : FailureAudit

InstanceId : 4771

Message : Kerberos pre-authentication failed.

Account Information:

Security ID: S-1-5-21-3381590919-2827822839-3002869273-5848

Account Name: USER

Service Information:

Service Name: krbtgt/DOMAIN

Network Information:

Client Address: ::ffff:x.x.x.x

Client Port: 61450

Additional Information:

Ticket Options: 0x40810010

Failure Code: 0x18

Pre-Authentication Type: 2

Certificate Information:

Certificate Issuer Name:

Certificate Serial Number:

Certificate Thumbprint:

Certificate information is only provided if a certificate was used for pre-authentication.

Pre-authentication types, ticket options and failure codes are defined in RFC 4120.

If the ticket was malformed or damaged during transit and could not be decrypted, then many fields

in this event might not be present.

2013-08-07 23:00

5

ответов

События входа регистрируют процесс, пытающийся войти в систему. Включите неудачный аудит входа в систему (Параметры безопасности> Локальные политики> Политика аудита> Аудит событий входа в систему) в Локальной политике безопасности (secpol.msc), а затем найдите в журнале событий безопасности событие. Вы также можете включить его через групповую политику, если это предпочтительнее.

Будет раздел «Информация о процессе», в котором будет записан как путь к исполняемому файлу, так и идентификатор процесса.

Пример:

Process Information:

Process ID: 0x2a4

Process Name: C:\Windows\System32\services.exe

Mitch

08 авг ’13 в 00:00

2013-08-08 00:00

2013-08-08 00:00

Я нашел этот старый вопрос при исследовании другой проблемы, но для тех, у кого похожая проблема:

Код ошибки 0x18 означает, что учетная запись была уже отключена или заблокирована, когда клиент пытался пройти проверку подлинности.

Вам нужно найти тот же идентификатор события с кодом ошибки 0x24, который будет определять неудачные попытки входа в систему, которые привели к блокировке учетной записи. (Предполагается, что это происходит из-за неверного кэшированного пароля где-то.)

Затем вы можете посмотреть адрес клиента в этих событиях, чтобы увидеть, какая система передает неверные учетные данные. Оттуда вам придется выяснить, является ли это сервис со старым паролем, подключенным сетевым диском и т. Д.

Существует множество кодов ошибок, поэтому вы должны искать что-нибудь, кроме 0x18, чтобы определить причину блокировки учетной записи, если нет событий с кодами 0x24. Я считаю, что единственным типом сбоя, который приведет к блокировке, является 0x24 (неверный пароль), но я могу ошибаться.

DoubleD

16 мар ’18 в 18:40

2018-03-16 18:40

2018-03-16 18:40

Я провел много времени сегодня и выяснил причину. Я пошел не так, как надо — из перехваченной информации с помощью сетевого сниффера (идентификатор процесса ошибки Kerberos был 566 = lsass.exe). Позвольте мне обобщить информацию.

-

Войдите на проблемный ПК, запустите PowerShell с повышенными правами.

-

Включить аудит входа

auditpol /set /subcategory:"logon" /failure:enable -

Проверьте источник

Get-WinEvent -Logname 'Security' -FilterXPath "*[System[EventID=4625]]" -MaxEvents 2 | fl

Если ты видишь:

Обрабатывать информацию:

Идентификатор вызывающего процесса: 0x140

Имя вызывающего процесса: C:\Windows\System32\services.exe

Это означает, что у вас запущен какой-то сервис из проблемной учетной записи со старым паролем

Alex

07 мар ’17 в 18:26

2017-03-07 18:26

2017-03-07 18:26

Это сверху заметки. Похоже, инициатор этого поста заявил в своем последнем комментарии. Java вызывает процесс vpxd.exe.

Дополнительные примечания Да, проверки входа в систему «Успех / Сбой» включены на соответствующем контроллере домена — события сбоев не регистрируются до тех пор, пока учетная запись не будет фактически заблокирована.

Дальнейшее копание показывает, что LSASS.exe делает соответствующий вызов KERBEROS DC, когда учетная запись разблокирована. Ему предшествует (как правило) java, которая, кажется, вызывается vpxd.exe, который является процессом vCenter. НО, когда я смотрю на другой «server2», где может (также) может произойти блокировка учетной записи, я никогда не вижу вызова lsass.exe, и порождаются только процессы apache. Единственное отношение, которое они имеют, заключается в том, что SERVER2 является частью кластера vSphere SERVER1 (сервер1 является операционной системой vSphere).

2016-05-13 21:47