Обновлено: 29.01.2023

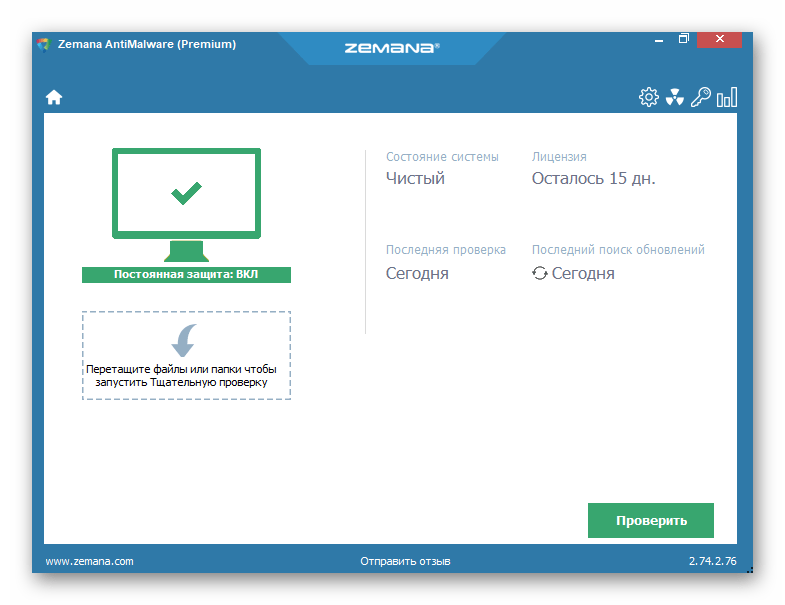

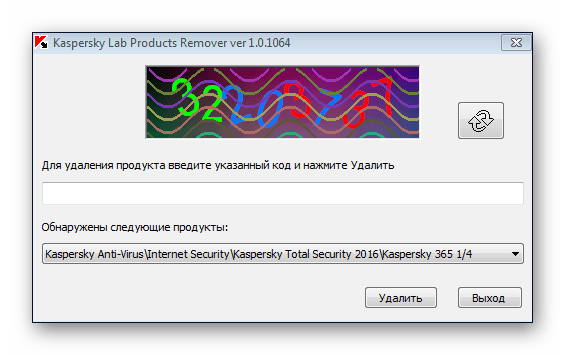

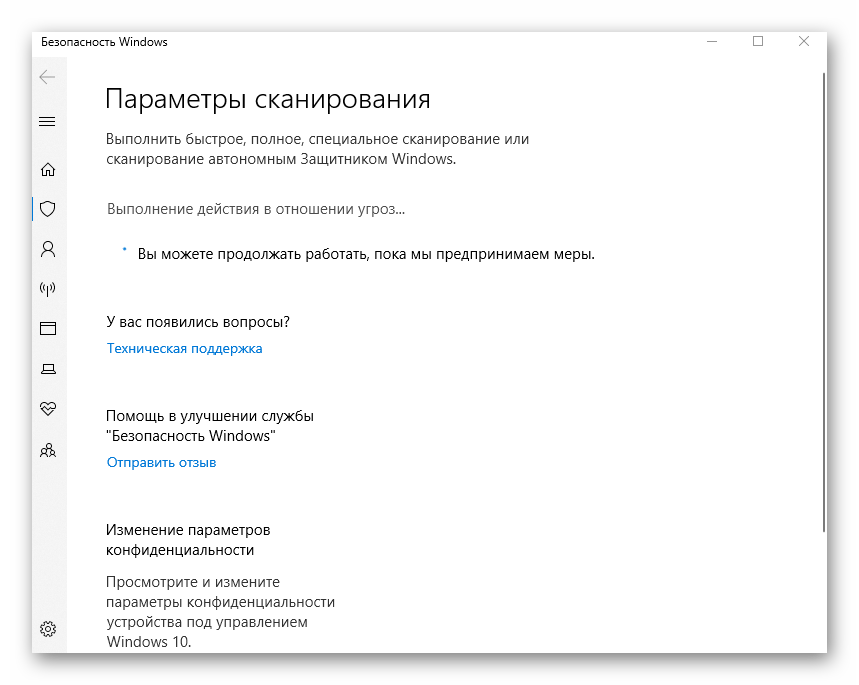

Если на вашем компьютере нет антивирусной программы, злоумышленники могли подменить сертификат безопасности при помощи вредоносного кода или атаки MITM. Проверьте ваш компьютер на вирусы с помощью бесплатных антивирусных программ: CureIt! от Dr.Web и Virus Removal Tool от «Лаборатории Касперского».

Если на вашем компьютере нет антивирусной программы, злоумышленники могли подменить сертификат безопасности при помощи вредоносного кода или атаки MITM. Проверьте ваш компьютер на вирусы с помощью бесплатных антивирусных программ: CureIt! от Dr.Web и Virus Removal Tool от «Лаборатории Касперского».

Откройте окно антивируса и нажмите кнопку в левом нижнем углу.

Перейдите на вкладку Дополнительно и выберите пункт Сеть .

В блоке Проверка защищенных соединений установите значение Не проверять защищенные соединения и подтвердите выбор.

Откройте окно антивируса, перейдите на вкладку Настройка и нажмите ссылку Дополнительные настройки .

В блоке Интернет и электронная почта → SSL/TLS отключите опцию Включить фильтрацию протокола SSL/TLS .

«,»prev_next»:<«prevItem»:<«disabled»:false,»title»:»Чужие письма»,»link»:»/support/mail/web/security/strange-letters.html»>,»nextItem»:>,»breadcrumbs»:[,],»useful_links»:null,»meta»:,»voter»:»

,»extra_meta»:[>,>,>,>,>,>,>,>,>,>,>,>,>,>,>,>,>,>,>,>,>,>,>,>],»title»:»Ошибки сертификата безопасности — Почта. Справка»,»canonical»:»https://mail.yandex.ru/docs/support/web/problems/certificate-errors.html»,»productName»:»Почта»,»extra_js»:[[,»mods»:,»__func137″:true,»tag»:»script»,»bem»:false,»attrs»:,»__func67″:true>],[,»mods»:,»__func137″:true,»tag»:»script»,»bem»:false,»attrs»:,»__func67″:true>,,»mods»:,»__func137″:true,»tag»:»script»,»bem»:false,»attrs»:,»__func67″:true>],[,»mods»:,»__func137″:true,»tag»:»script»,»bem»:false,»attrs»:,»__func67″:true>]],»extra_css»:[[],[,»mods»:,»__func69″:true,»__func68″:true,»bem»:false,»tag»:»link»,»attrs»:>,,»mods»:,»__func69″:true,»__func68″:true,»bem»:false,»tag»:»link»,»attrs»:>],[,»mods»:,»__func69″:true,»__func68″:true,»bem»:false,»tag»:»link»,»attrs»:>]],»csp»:<«script-src»:[]>,»lang»:»ru»>>>’>

- ssl_error_bad_cert_domain

- err_cert_date_invalid

- sec_error_oscp_invalid_signing_cert

- sec_error_expired_issuer_certificate

- sec_error_expired_certificate

- sec_error_ocsp_future_response

- err_cert_common_name_invalid

- err_cert_authority_invalid

- sec_error_unknown_issuer

Если на вашем компьютере нет антивирусной программы, злоумышленники могли подменить сертификат безопасности при помощи вредоносного кода или атаки MITM. Проверьте ваш компьютер на вирусы с помощью бесплатных антивирусных программ: CureIt! от Dr.Web и Virus Removal Tool от «Лаборатории Касперского».

- ssl_error_bad_cert_domain

- err_cert_date_invalid

- sec_error_oscp_invalid_signing_cert

- sec_error_expired_issuer_certificate

- sec_error_expired_certificate

- sec_error_ocsp_future_response

- err_cert_common_name_invalid

- err_cert_authority_invalid

- sec_error_unknown_issuer

Если на вашем компьютере нет антивирусной программы, злоумышленники могли подменить сертификат безопасности при помощи вредоносного кода или атаки MITM. Проверьте ваш компьютер на вирусы с помощью бесплатных антивирусных программ: CureIt! от Dr.Web и Virus Removal Tool от «Лаборатории Касперского».

Откройте окно антивируса и нажмите кнопку в левом нижнем углу.

С августа 2018 года любой обновленный сервер на Centos 6.10 или Centos 7 не может получить доступ к сайтам с некоторыми сертификатами, так как нет доверия к центру сертификации, выдавшему сертификат.

Ноги растут из php c imap:

Причем 99% остальных ресурсов работают корректно.

Системы обновлены, ca-certificates.noarch тоже:

Эффект можно повторить на свежей виртуалке с Centos 6 или Centos 7 со всеми обновлениями.

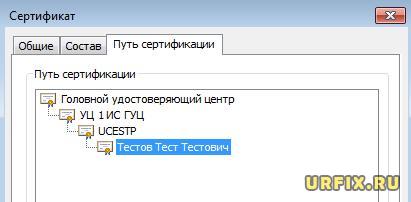

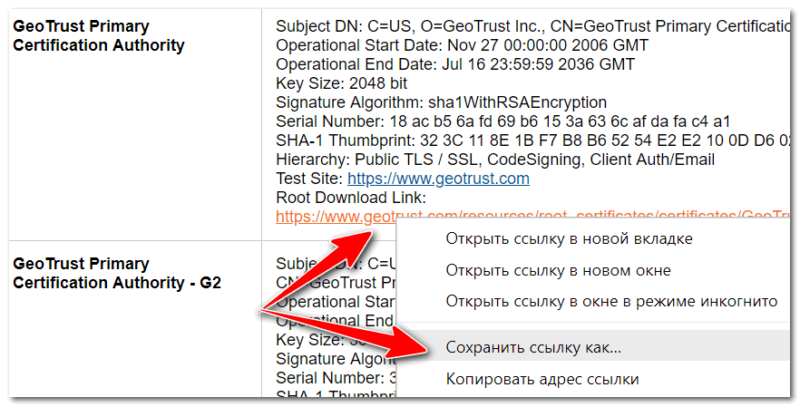

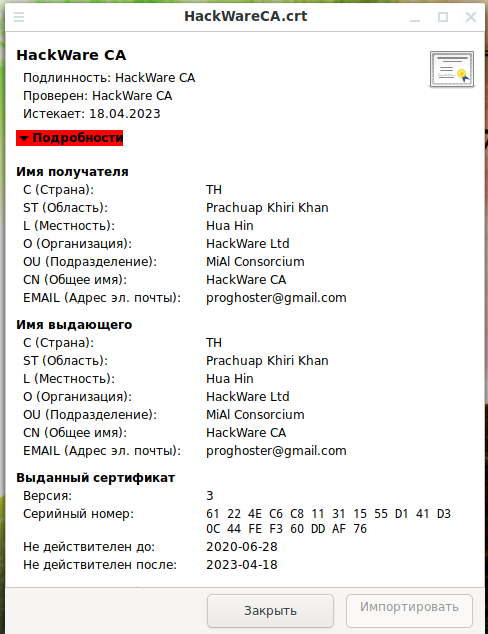

Что непонятного-то? Даже издателя проследили уже, правильно вообще-то мысль шла. Посмотреть издателя сертификата, найти сертификат издателя и поместить в хранилище доверенных сертификатов. Такое бывает, и нередко — выпускается сертификат в УЦ, сертификат которого отсутствует в доверенных, несмотря на то, что это например Комодо. У Комодо множество subCA, и не все их сертификаты распространяются. Нужно вручную найти сертификат этого subCA/

Вот у Яндекса проблема, видимо, в этом — он не выдает корневой сертификат в цепочке сертификатов. Неужели в Яндексе так глупо поставили сертификат, с неполным chains?

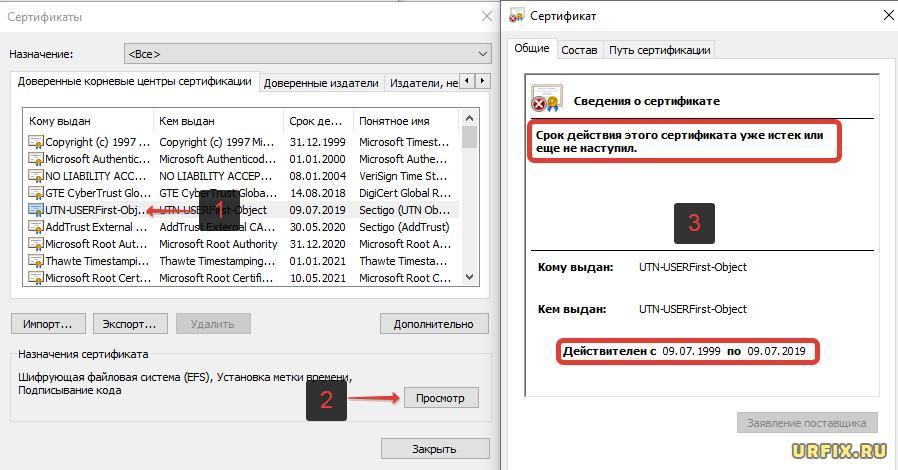

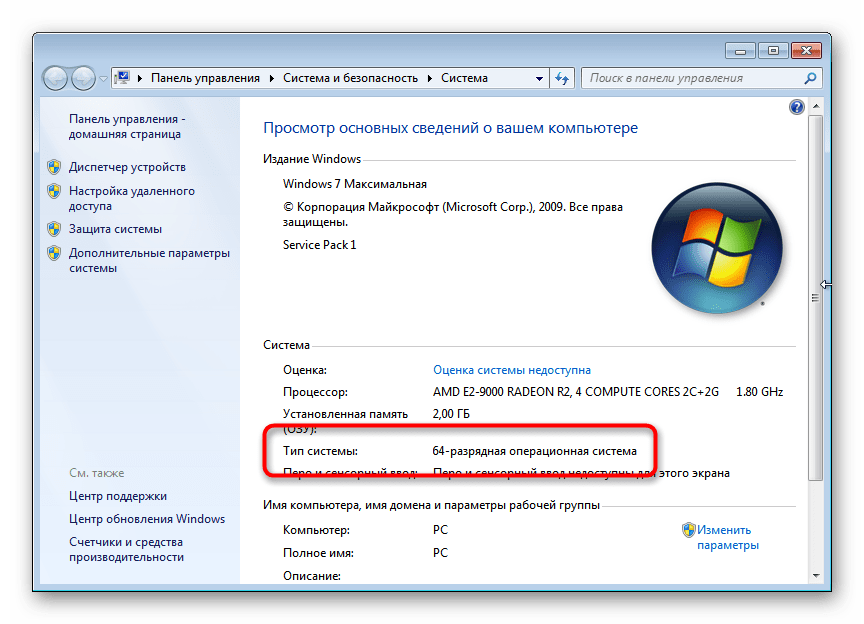

С 1 октября 2021 года получили уже 2 обращения по этой ошибке. Обнаруживаются, в основном, на ПК под управлением ОС Windows 7, где отключено автоматическое обновление. Машины, на которые длительное время не ставились обновления Microsoft.

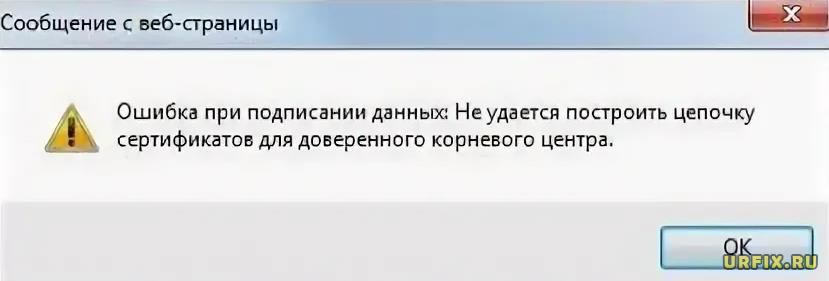

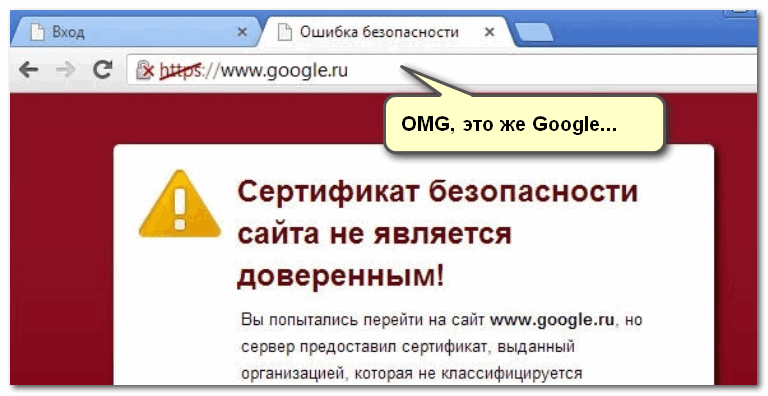

Ошибка «Невозможно установить безопасное соединение» при открытии веб-страниц на ПК Windows 7

Ошибка «Невозможно установить безопасное соединение» при открытии веб-страниц на ПК Windows 7

«В чем причина, брат?»

Дело в том, что у части, одного или нескольких, сертификатов доверенных корневых удостоверяющих центров (УЦ) закончился срок действия. Таким образом, цепочки удостоверения доменов с 01.10.2021 считаются недействительными.

Пример сертификата корневого УЦ DST Root CA X3 с истекшим сроком действия

Пример сертификата корневого УЦ DST Root CA X3 с истекшим сроком действия

Как появляется ошибка:

- В виде предупреждения антивируса, что соединение с сайтом может быть опасным (не проходит проверку цепочка сертификатов, нет доверия к открываемому сайту).

- В виде ошибки браузера при обращении к домену — соединение с ресурсом не принимается операционной системой. Как на картинке выше.

Прочие рекомендации

1. Условия доступа

Еще раз ознакомьтесь с требованиями на странице выполнения условий доступа. Во время проверки сервис дает подсказки, на каком этапе есть ошибки. Позовите на помощь знакомого ИТ-специалиста.

2. Яндекс.Браузер

- обновите версию браузера до актуальной (Меню « Дополнительно — О браузере » или скачайте инсталлятор с официального сайта );

- в настройках активируйте опцию «Подключаться к сайтам, использующим шифрование по ГОСТ» (меню « Настройки — Системные — Сеть »);

Подключаться к сайтам, использующим шифрование по ГОСТ. Требуется КриптоПро CSP.

Подключаться к сайтам, использующим шифрование по ГОСТ. Требуется КриптоПро CSP.

- на вкладке «Настройки TLS» для КриптоПро CSP снимите галку « Не использовать устаревшие cipher suite-ы ».

3. Версии протоколов

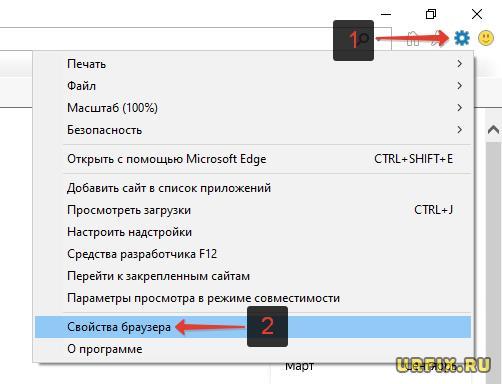

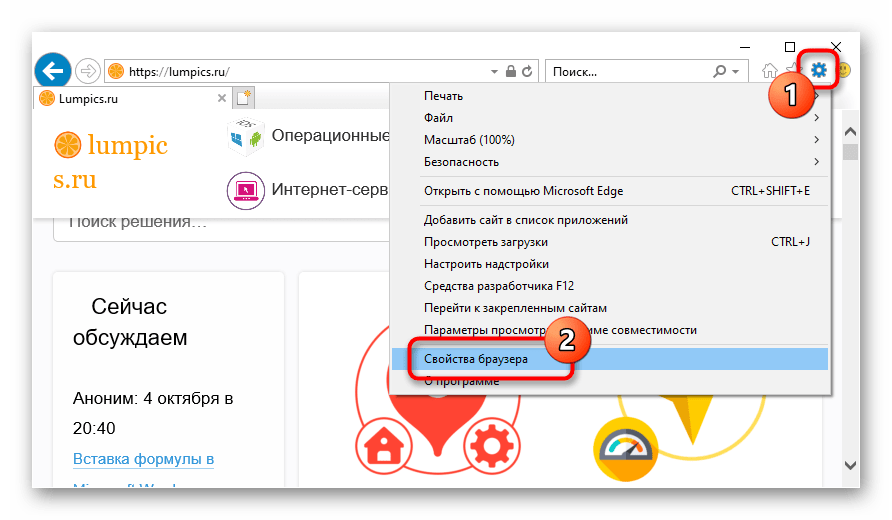

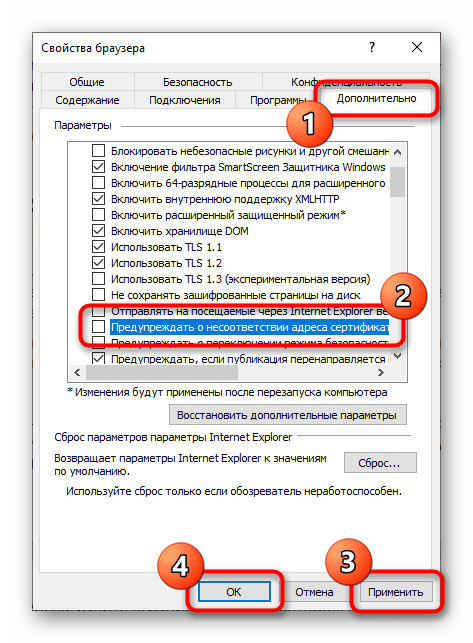

Для теста включите в настройках браузера поддержку старых версий протоколов SSL/TLS.

Например, для IE — TLS 1.0, TLS 1.1 и TLS 1.2, а также SSL 2.0 и 3.0.

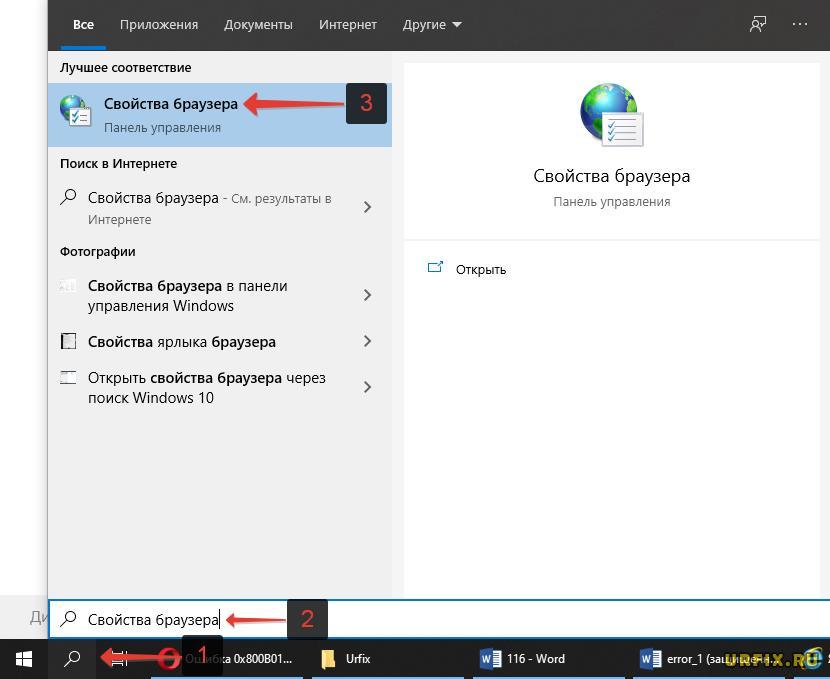

Пуск — Выполнить — inetcpl.cpl — вкладка «Дополнительно»

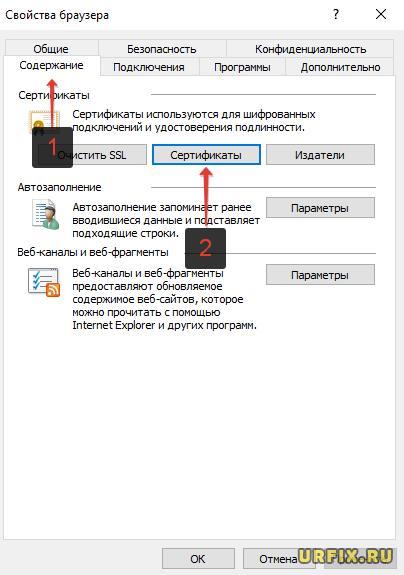

4. Очистка кэша SSL

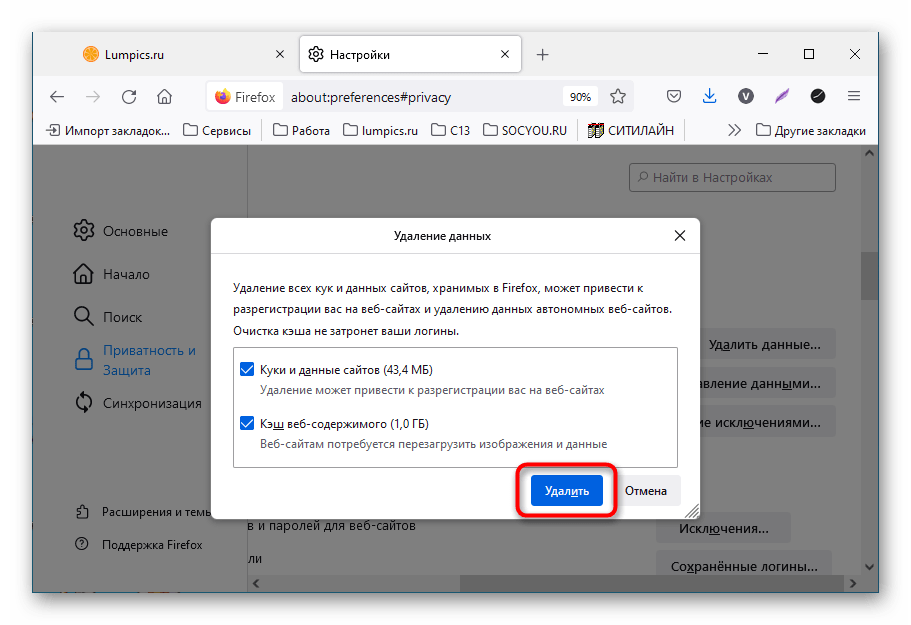

Если вы работаете с несколькими учетными записями (сертификатами), при каждой смене пользователя необходимо очистить SSL ( Настройки — Свойства браузера — вкладка «Содержание» — Очистить SSL ).

Пуск — Выполнить — inetcpl.cpl — вкладка «Содержание»

5. Прямая ссылка на ЛК

6. Запуск браузера без расширений/другие браузеры

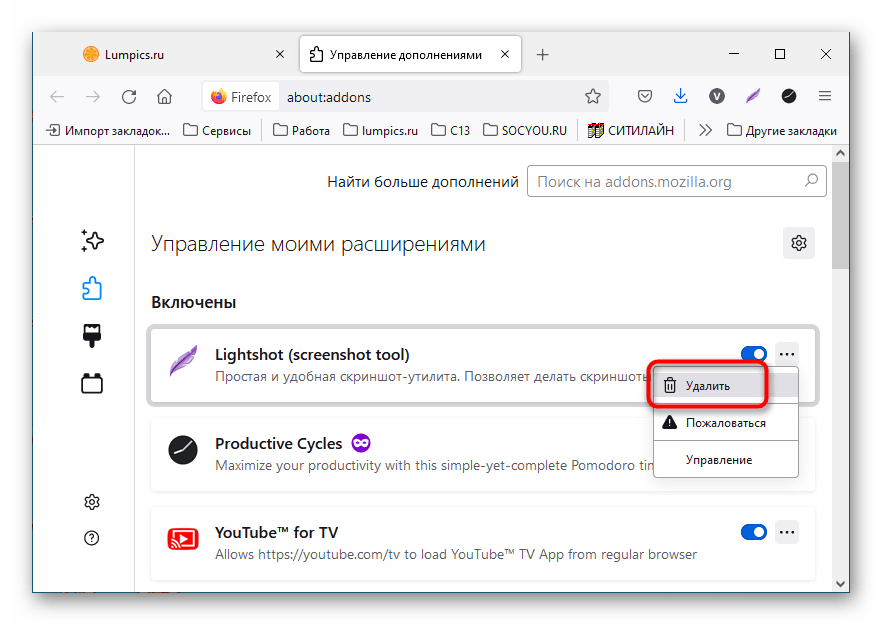

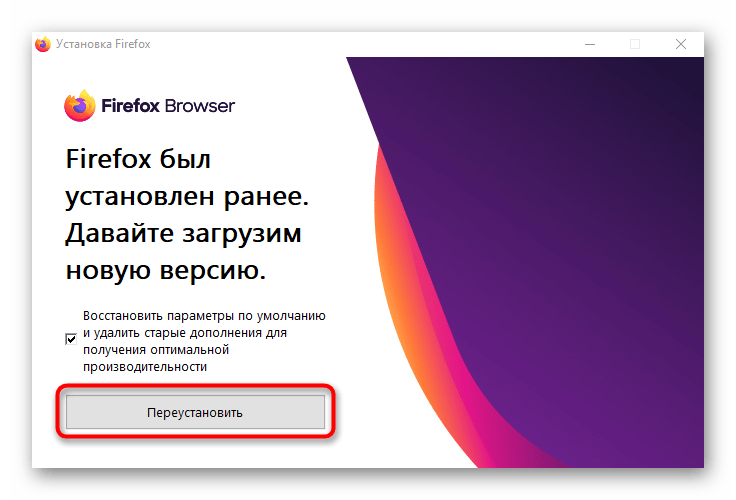

Отключите в настройках браузера дополнительные расширения, чтобы исключить их влияние на работу с порталом ФНС.

Протестируйте работу в другом браузере из списка поддерживаемых:

- Яндекс.Браузер версии 19.3 или выше;

- Спутник версии 4.1.2583.0 (Официальная сборка) или выше, gostssl (32 бит);

- Internet Explorer версии 11.0.9600.xxxxx или выше;

- Chromium-GOST.

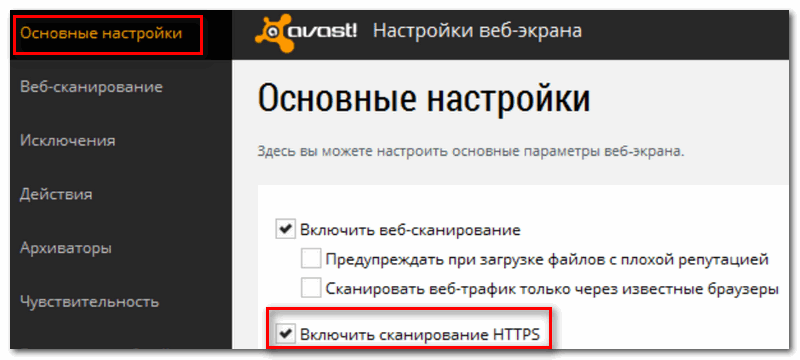

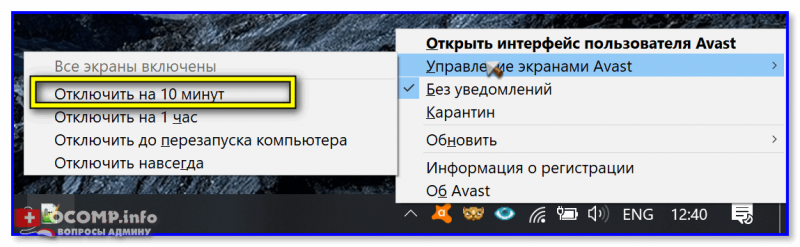

7. Настройка антивируса/брандмауэра

Задача — отключение опции SSL-сканирования («SSL scan»). Либо настройте исключения для площадок ФНС.

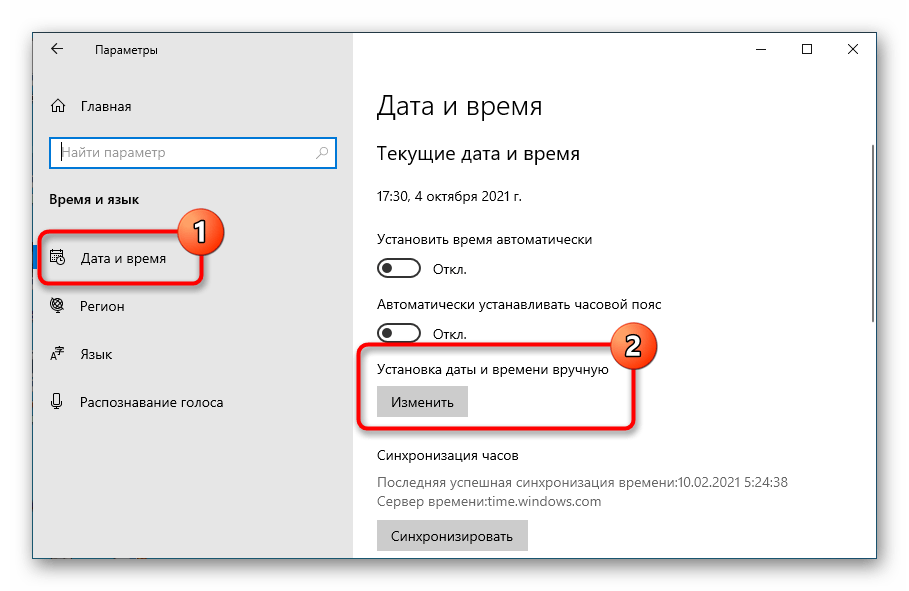

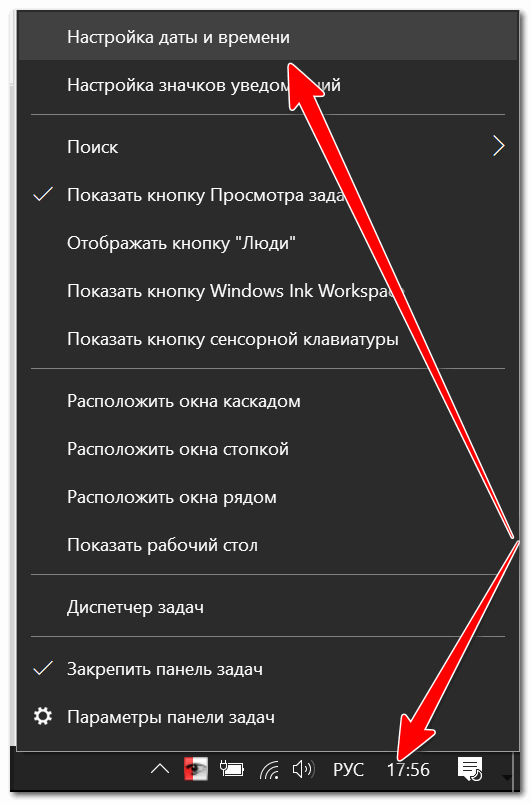

8. Проверка времени и даты

Проверьте установку времени, даты и часового пояса на вашем ПК. При необходимости измените их значения на корректные или включите автоматическую синхронизацию по расписанию.

9. Другие средства защиты

Одновременная и корректная работа с разными криптопровайдерами (VipNet CSP, Континент-АП, Агава и др.) на одном ПК не гарантируется. Если установлены прочие СКЗИ — удалите их или перейдите на другое рабочее место.

✅ В настройке подключения есть свои тонкости и набор средств. Поэтому, каждый случай надо рассматривать отдельно. Универсального решения нет, проверьте рекомендации — что-то должно помочь. Успехов вам!

⚡ Подписывайтесь на канал или задавайте вопрос на сайте — постараемся помочь всеми техническими силами. Безопасной и производительной работы в Windows и 1С.

Chromium-GOST

Для тех, кто любит быстрые решения. Нас выручил специализированный Chromium-GOST , в который встроены алгоритмы шифрования ГОСТ.

На нем все запустилось, и мы сразу попали в личный кабинет ЮЛ.

Варианты действий

Если рассматривать сценарии, то можно пойти тремя путями:

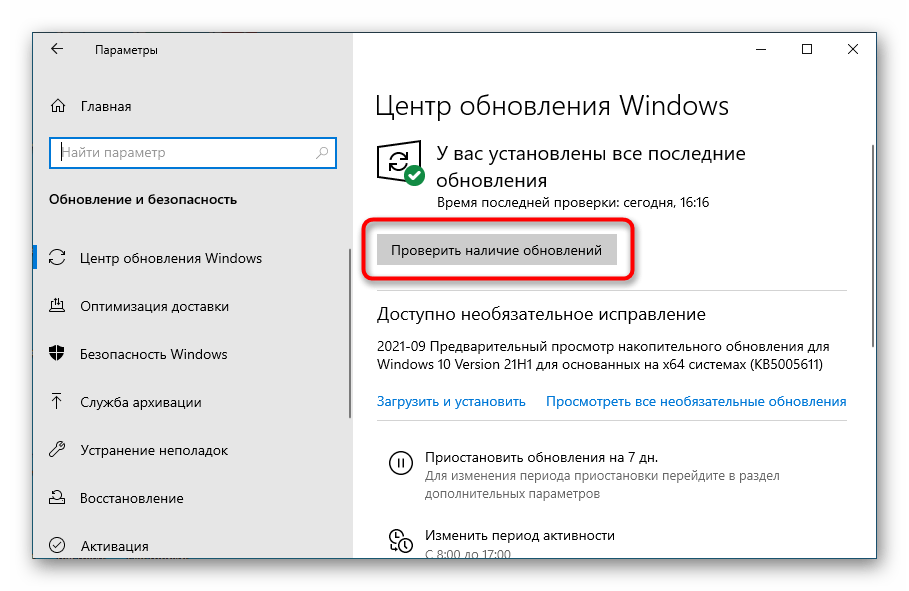

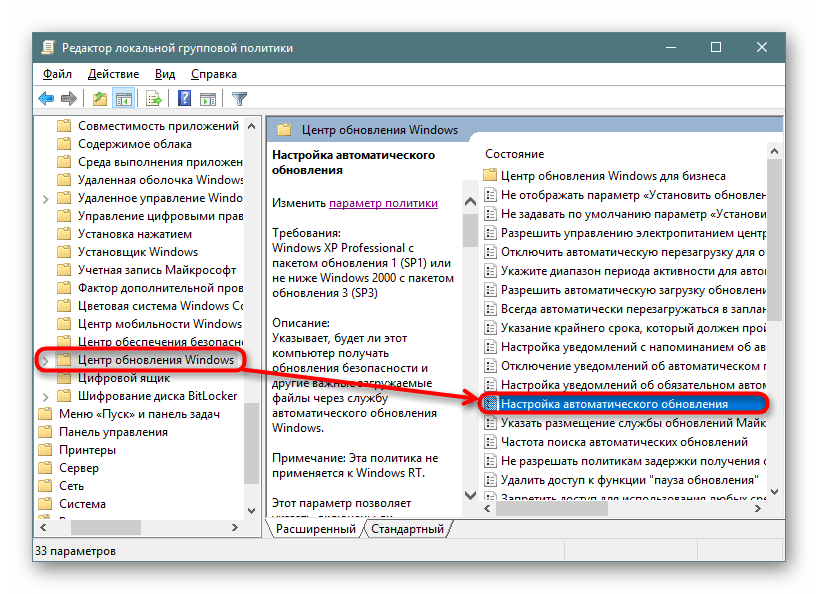

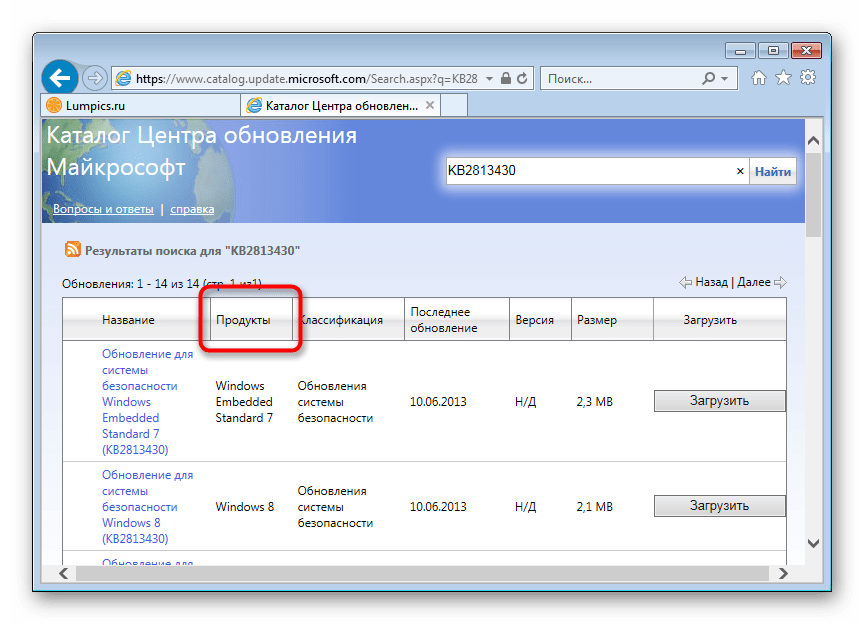

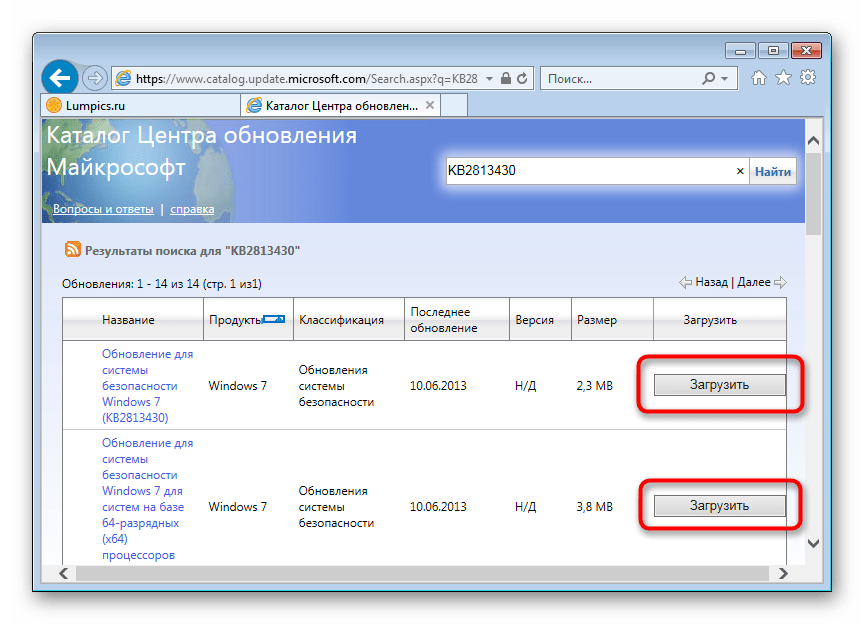

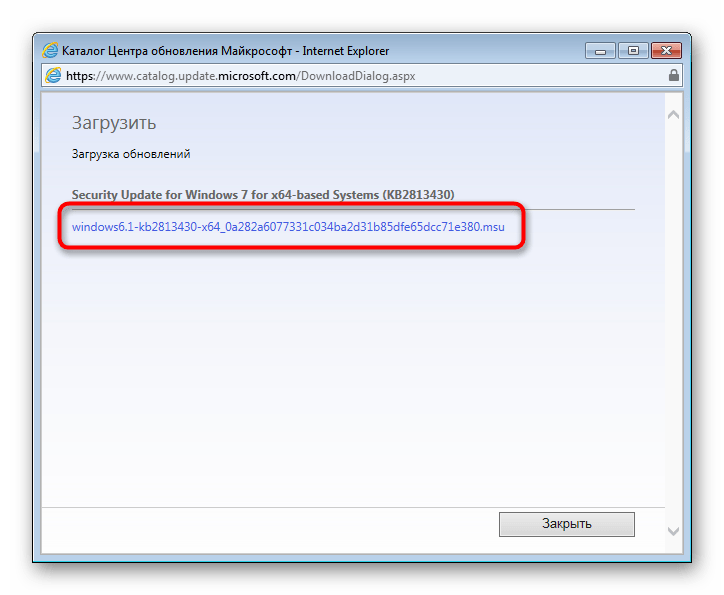

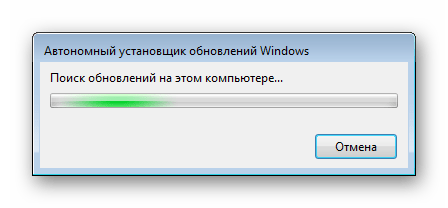

- включать Центр обновлений, загружать все обязательные пакеты, в котором будет один из KB для автоматического обновления корневых сертификатов;

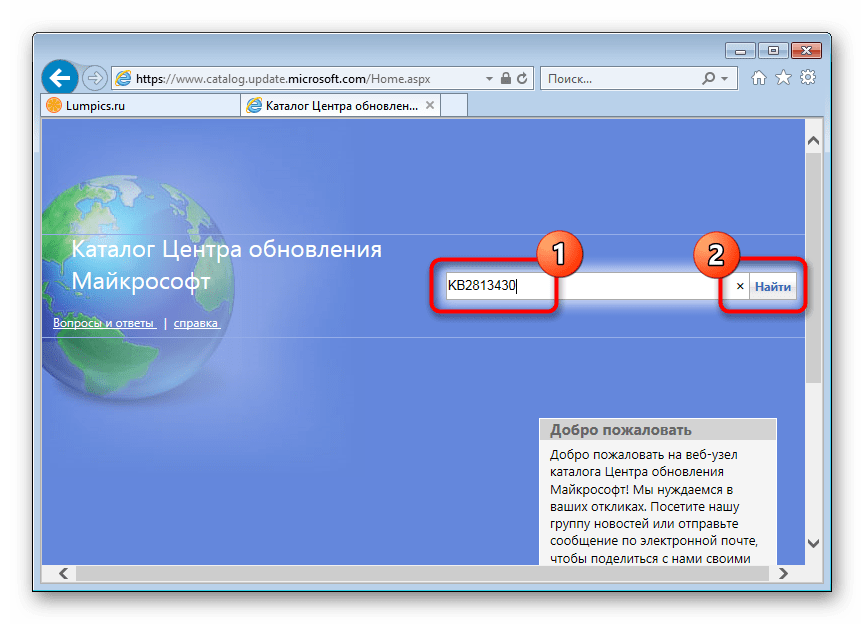

- искать и установить целевой (-ые) KB вручную — если у вас есть время и желание разобраться глубже;

- обновить корневые сертификаты в ручном режиме.

Первые два варианта не претендуют на 100% решение, т. к. часть ОС сняты с обслуживания компанией Microsoft (например, Windows XP, 7, а также Server 2003, 2008) и пакеты обновлений для них могут не выпускаться.

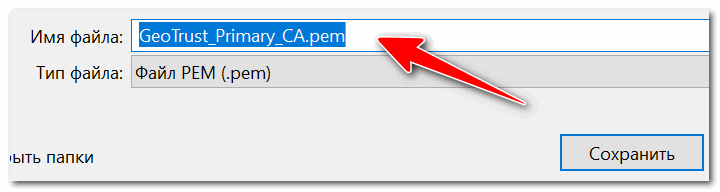

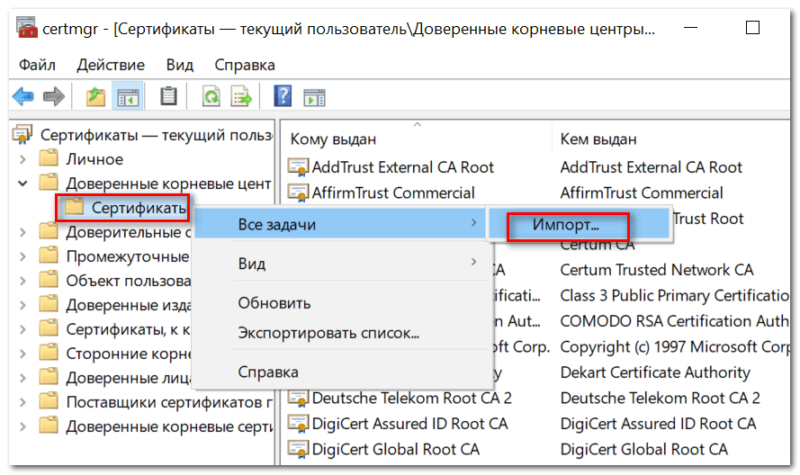

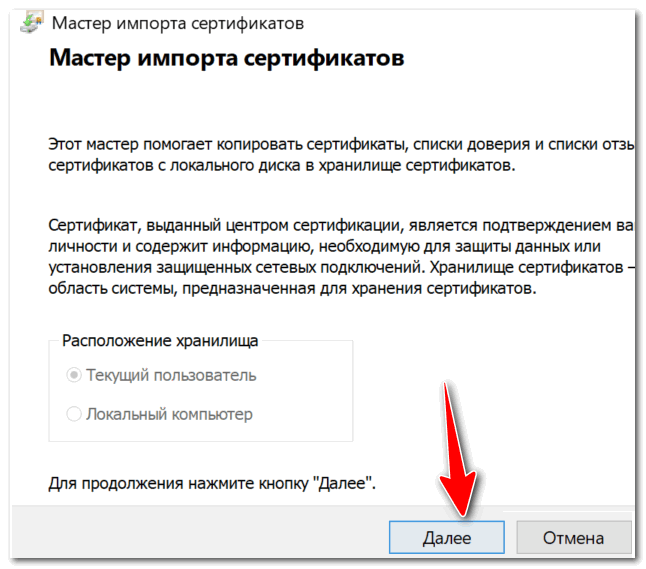

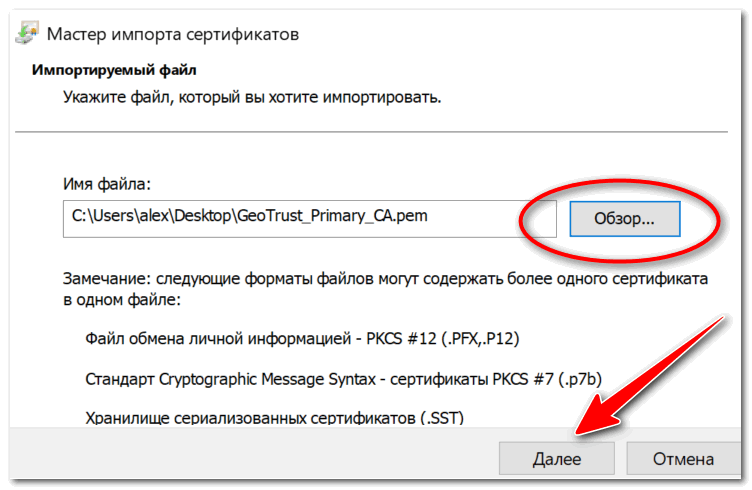

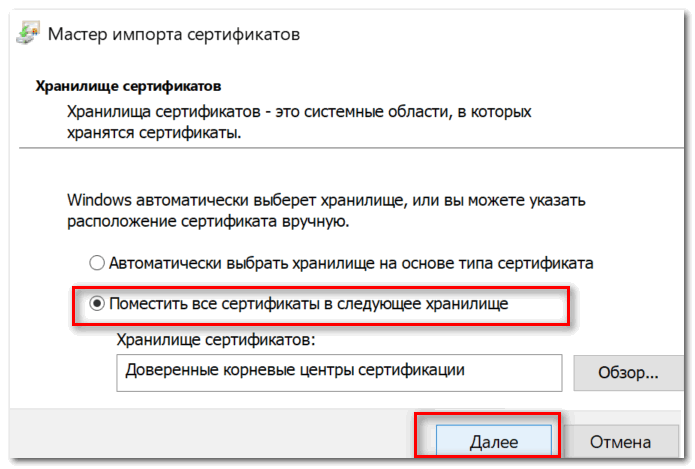

Как обновить сертификаты вручную

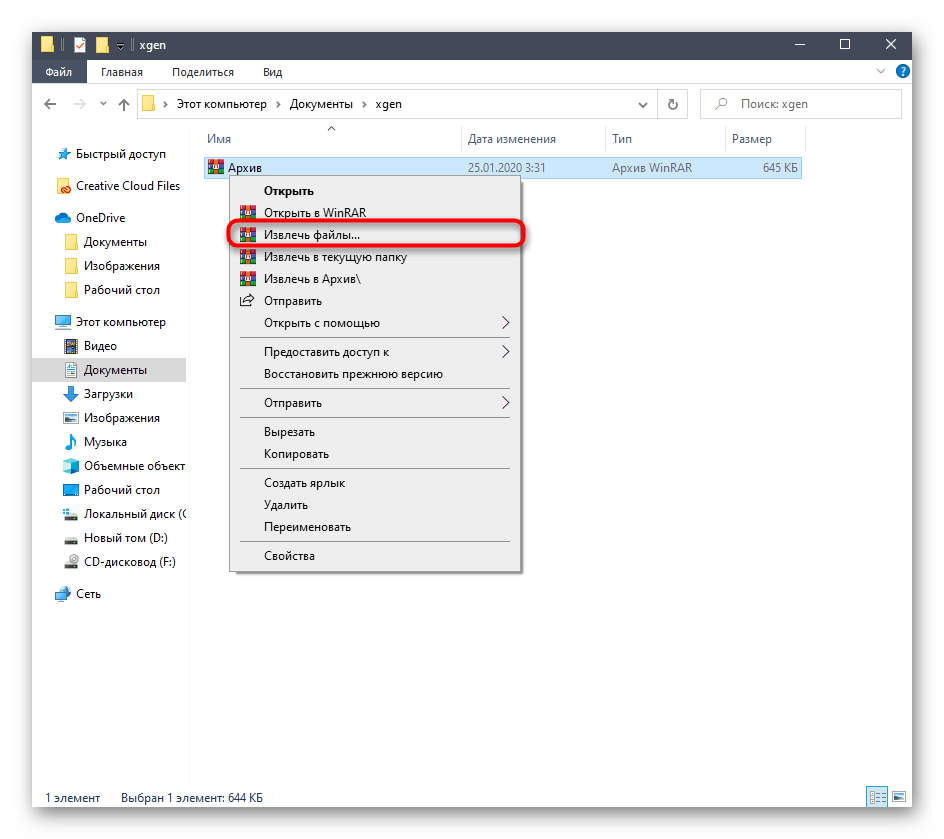

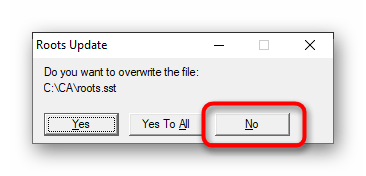

Используем следующий подход: делаем выгрузку корневых сертификатов на актуальной системе и переносим их в устаревшую.

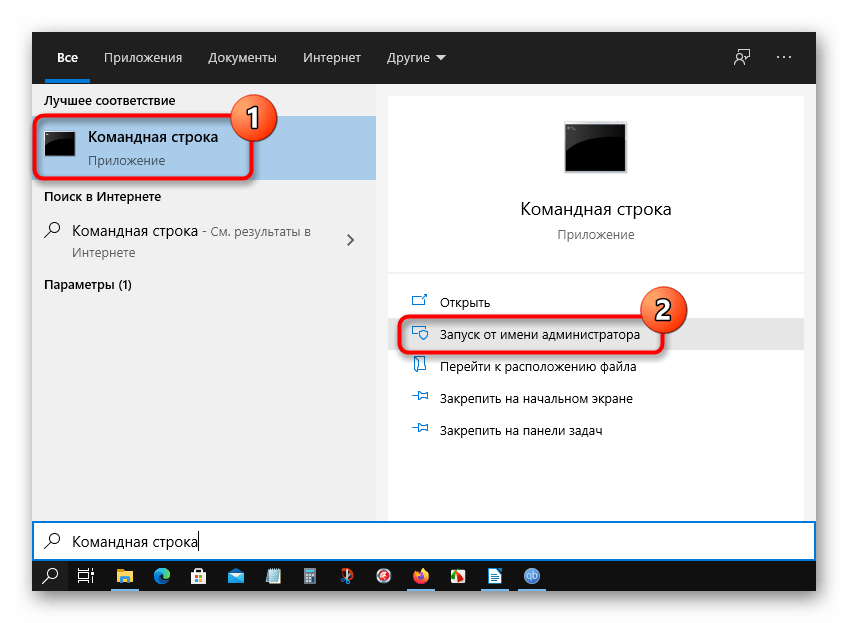

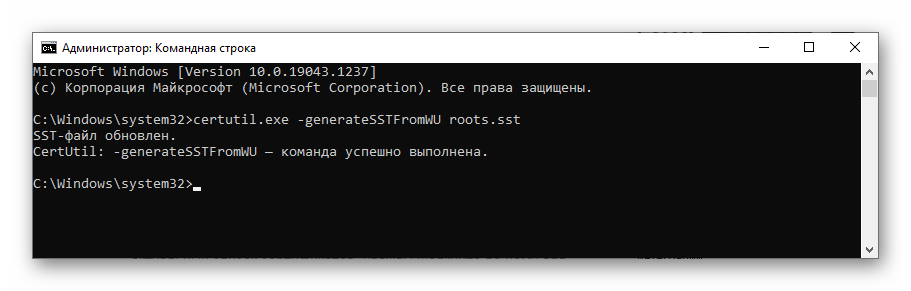

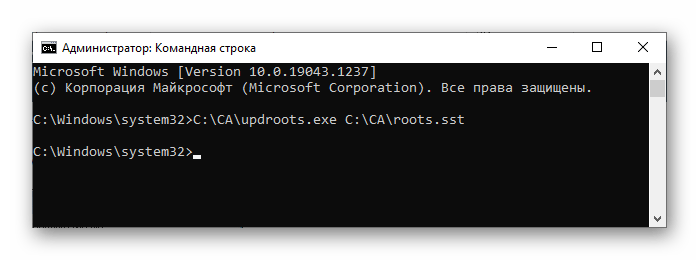

Шаг 1. Выгружаем файл с корневыми сертификатами на ПК Windows 10 с подключением к Интернет, т. к. идет запрос к серверам Microsoft.

Например, создадим на диске C: каталог «cert», в который сохраним результат выгрузки. Запустите командную строку от имени администратора и выполните команду:

С такой ошибкой к нам обратился клиент. Подключение идет с ПК Windows 7, на борту КриптоПро и Яндекс.Браузер. Последний — в списке рекомендуемых . Но что-то мешает.

Описание ошибки

Как правило, в таких случаях следует проверить стандартный, не всеми любимый Internet Explorer. Открыли, но также быстро закрыли — версия устарела (требуется 11.0.9600.xxxxx или выше). Вариант отпадает.

Конечно же, сделали попытку обновления IE, но получили еще больше предупреждений — мол, не хватает нескольких обязательных обновлений WIndows. Получается процесс затяжного и неустойчивого характера — отложили идею, поставив на полку до лучших времен.

Проверили ключ, сертификат и формирование подписи на тестовой странице — ошибок нет.

Читайте также:

- Whql driver как установить

- Как поменять оружие в nioh 2 на пк

- Arma 3 как запустить contact

- Crysis 3 the lost island системные требования

- Children of morta системные требования

I wanted to get a few files from https://web.archive.org with wget, but it’s throwing a self-signed certificate encountered error. I’m connecting through my phone directly to the mobile network so I doubt there’s a MITM attack going on. However, I don’t really know how to proceed. Is there a way to trust this certificate in a secure manner?

wget https://web.archive.org/web/2000/https://mirrors.kernel.org/gentoo/distfiles/arial32.exe

--2018-09-29 12:41:17-- https://web.archive.org/web/2000/https://mirrors.kernel.org/gentoo/distfiles/arial32.exe Resolving web.archive.org (web.archive.org)... 207.241.225.186 Connecting to web.archive.org (web.archive.org)|207.241.225.186|:443... connected. ERROR: cannot verify web.archive.org's certificate, issued by ‘CN=Go Daddy Secure Certificate Authority - G2,OU=http://certs.godaddy.com/repository/,O=GoDaddy.com\, Inc.,L=Scottsdale,ST=Arizona,C=US’: Self-signed certificate encountered. To connect to web.archive.org insecurely, use `--no-check-certificate'.

I am using OpenSSL v1.1.1 (18 September this year) and here’s the output of openssl s_client -showcerts -connect web.archive.org:443:

depth=3 C = US, O = "The Go Daddy Group, Inc.", OU = Go Daddy Class 2 Certification Authority verify error:num=19:self signed certificate in certificate chain

--- Certificate chain 0 s:OU = Domain Control Validated, CN = *.archive.org i:C = US, ST = Arizona, L = Scottsdale, O = "GoDaddy.com, Inc.", OU = http://certs.godaddy.com/repository/, CN = Go Daddy Secure Certificate Authority - G2

-----BEGIN CERTIFICATE----- MIIFLTCCBBWgAwIBAgIJAPPFDRFMIbH8MA0GCSqGSIb3DQEBCwUAMIG0MQswCQYD VQQGEwJVUzEQMA4GA1UECBMHQXJpem9uYTETMBEGA1UEBxMKU2NvdHRzZGFsZTEa MBgGA1UEChMRR29EYWRkeS5jb20sIEluYy4xLTArBgNVBAsTJGh0dHA6Ly9jZXJ0 cy5nb2RhZGR5LmNvbS9yZXBvc2l0b3J5LzEzMDEGA1UEAxMqR28gRGFkZHkgU2Vj dXJlIENlcnRpZmljYXRlIEF1dGhvcml0eSAtIEcyMB4XDTE2MTIxOTIwNTkwMVoX DTIwMDIyMTIyNTYwOFowOzEhMB8GA1UECxMYRG9tYWluIENvbnRyb2wgVmFsaWRh dGVkMRYwFAYDVQQDDA0qLmFyY2hpdmUub3JnMIIBIjANBgkqhkiG9w0BAQEFAAOC AQ8AMIIBCgKCAQEA0royrSANiuUFNP+TrzSDRRHjlYctU/IU2aSv4axKhujg+wic 0GYux/niopuo093YOD7xZ4lsadv6Nrsrc2boX6LfwGK/FDVD4zs8KNN2XQmToSLb Yc+2imJv4EMjTy4osZ/FMZ6/saS3o7il6GRZAb8Y27I3tMNCWGV5c4UWrXxuxCWr sHyEfai+s2iM2Tpn7bi8cRpoyAX+XFNy/9W6/OLaCwhmIjTHuXZtxJuYXg7saNaL 6F9UCu9Rj4mpk2Cs7hpFBqROGcY4NVnv0U0izQH+USaexxv76G1GhgHctSMaY1qc GwhqNku3WOq8+LRJxlH1XrDKVTY83yoWJE7hqwIDAQABo4IBuDCCAbQwDAYDVR0T AQH/BAIwADAdBgNVHSUEFjAUBggrBgEFBQcDAQYIKwYBBQUHAwIwDgYDVR0PAQH/ BAQDAgWgMDcGA1UdHwQwMC4wLKAqoCiGJmh0dHA6Ly9jcmwuZ29kYWRkeS5jb20v Z2RpZzJzMS0zNjcuY3JsMF0GA1UdIARWMFQwSAYLYIZIAYb9bQEHFwEwOTA3Bggr BgEFBQcCARYraHR0cDovL2NlcnRpZmljYXRlcy5nb2RhZGR5LmNvbS9yZXBvc2l0 b3J5LzAIBgZngQwBAgEwdgYIKwYBBQUHAQEEajBoMCQGCCsGAQUFBzABhhhodHRw Oi8vb2NzcC5nb2RhZGR5LmNvbS8wQAYIKwYBBQUHMAKGNGh0dHA6Ly9jZXJ0aWZp Y2F0ZXMuZ29kYWRkeS5jb20vcmVwb3NpdG9yeS9nZGlnMi5jcnQwHwYDVR0jBBgw FoAUQMK9J47MNIMwojPX+2yz8LQsgM4wJQYDVR0RBB4wHIINKi5hcmNoaXZlLm9y Z4ILYXJjaGl2ZS5vcmcwHQYDVR0OBBYEFKgLo/M+BeZKoqDsbel0UB6XiJTcMA0G CSqGSIb3DQEBCwUAA4IBAQAQcNS9qY9muyGGun7NlcRtoREto+sOL2e0Kttac7sA 9ptyRVja9dVGBMD7whODLRzCuTHLo7wkVQ7jXmgCWHLHGlHDMWrLioWaw3gVQfzc JE3PTgz09svcAI/87/6rUgtE5bPFPNRkqQKk4BbS7iDCxpjALyGQ1hgnV2WnwONk vne45Y7xWx4WOhr2hzK8LhlfaqIy662Q1QRuDh0sRZyxalCAlg42OVV4vxm+lTEr f6CMNncNfPtZjSkB1oqKcM2BrCMINipfrrEUdsj3rJd116T6sCt+yK3OBFL5S7sI Aho7A5W6t8u3zw3bJX6I5ntmKSdgI+c6+joKNN5SnUgn

-----END CERTIFICATE----- 1 s:C = US, ST = Arizona, L = Scottsdale, O = "GoDaddy.com, Inc.", OU = http://certs.godaddy.com/repository/, CN = Go Daddy Secure Certificate Authority - G2 i:C = US, ST = Arizona, L = Scottsdale, O = "GoDaddy.com, Inc.", CN = Go Daddy Root Certificate Authority - G2

-----BEGIN CERTIFICATE----- MIIE0DCCA7igAwIBAgIBBzANBgkqhkiG9w0BAQsFADCBgzELMAkGA1UEBhMCVVMx EDAOBgNVBAgTB0FyaXpvbmExEzARBgNVBAcTClNjb3R0c2RhbGUxGjAYBgNVBAoT EUdvRGFkZHkuY29tLCBJbmMuMTEwLwYDVQQDEyhHbyBEYWRkeSBSb290IENlcnRp ZmljYXRlIEF1dGhvcml0eSAtIEcyMB4XDTExMDUwMzA3MDAwMFoXDTMxMDUwMzA3 MDAwMFowgbQxCzAJBgNVBAYTAlVTMRAwDgYDVQQIEwdBcml6b25hMRMwEQYDVQQH EwpTY290dHNkYWxlMRowGAYDVQQKExFHb0RhZGR5LmNvbSwgSW5jLjEtMCsGA1UE CxMkaHR0cDovL2NlcnRzLmdvZGFkZHkuY29tL3JlcG9zaXRvcnkvMTMwMQYDVQQD EypHbyBEYWRkeSBTZWN1cmUgQ2VydGlmaWNhdGUgQXV0aG9yaXR5IC0gRzIwggEi MA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQC54MsQ1K92vdSTYuswZLiBCGzD BNliF44v/z5lz4/OYuY8UhzaFkVLVat4a2ODYpDOD2lsmcgaFItMzEUz6ojcnqOv K/6AYZ15V8TPLvQ/MDxdR/yaFrzDN5ZBUY4RS1T4KL7QjL7wMDge87Am+GZHY23e cSZHjzhHU9FGHbTj3ADqRay9vHHZqm8A29vNMDp5T19MR/gd71vCxJ1gO7GyQ5HY pDNO6rPWJ0+tJYqlxvTV0KaudAVkV4i1RFXULSo6Pvi4vekyCgKUZMQWOlDxSq7n eTOvDCAHf+jfBDnCaQJsY1L6d8EbyHSHyLmTGFBUNUtpTrw700kuH9zB0lL7AgMB AAGjggEaMIIBFjAPBgNVHRMBAf8EBTADAQH/MA4GA1UdDwEB/wQEAwIBBjAdBgNV HQ4EFgQUQMK9J47MNIMwojPX+2yz8LQsgM4wHwYDVR0jBBgwFoAUOpqFBxBnKLbv 9r0FQW4gwZTaD94wNAYIKwYBBQUHAQEEKDAmMCQGCCsGAQUFBzABhhhodHRwOi8v b2NzcC5nb2RhZGR5LmNvbS8wNQYDVR0fBC4wLDAqoCigJoYkaHR0cDovL2NybC5n b2RhZGR5LmNvbS9nZHJvb3QtZzIuY3JsMEYGA1UdIAQ/MD0wOwYEVR0gADAzMDEG CCsGAQUFBwIBFiVodHRwczovL2NlcnRzLmdvZGFkZHkuY29tL3JlcG9zaXRvcnkv MA0GCSqGSIb3DQEBCwUAA4IBAQAIfmyTEMg4uJapkEv/oV9PBO9sPpyIBslQj6Zz 91cxG7685C/b+LrTW+C05+Z5Yg4MotdqY3MxtfWoSKQ7CC2iXZDXtHwlTxFWMMS2 RJ17LJ3lXubvDGGqv+QqG+6EnriDfcFDzkSnE3ANkR/0yBOtg2DZ2HKocyQetawi DsoXiWJYRBuriSUBAA/NxBti21G00w9RKpv0vHP8ds42pM3Z2Czqrpv1KrKQ0U11 GIo/ikGQI31bS/6kA1ibRrLDYGCD+H1QQc7CoZDDu+8CL9IVVO5EFdkKrqeKM+2x LXY2JtwE65/3YR8V3Idv7kaWKK2hJn0KCacuBKONvPi8BDAB

-----END CERTIFICATE----- 2 s:C = US, ST = Arizona, L = Scottsdale, O = "GoDaddy.com, Inc.", CN = Go Daddy Root Certificate Authority - G2 i:C = US, O = "The Go Daddy Group, Inc.", OU = Go Daddy Class 2 Certification Authority

-----BEGIN CERTIFICATE----- MIIEfTCCA2WgAwIBAgIDG+cVMA0GCSqGSIb3DQEBCwUAMGMxCzAJBgNVBAYTAlVT MSEwHwYDVQQKExhUaGUgR28gRGFkZHkgR3JvdXAsIEluYy4xMTAvBgNVBAsTKEdv IERhZGR5IENsYXNzIDIgQ2VydGlmaWNhdGlvbiBBdXRob3JpdHkwHhcNMTQwMTAx MDcwMDAwWhcNMzEwNTMwMDcwMDAwWjCBgzELMAkGA1UEBhMCVVMxEDAOBgNVBAgT B0FyaXpvbmExEzARBgNVBAcTClNjb3R0c2RhbGUxGjAYBgNVBAoTEUdvRGFkZHku Y29tLCBJbmMuMTEwLwYDVQQDEyhHbyBEYWRkeSBSb290IENlcnRpZmljYXRlIEF1 dGhvcml0eSAtIEcyMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAv3Fi CPH6WTT3G8kYo/eASVjpIoMTpsUgQwE7hPHmhUmfJ+r2hBtOoLTbcJjHMgGxBT4H Tu70+k8vWTAi56sZVmvigAf88xZ1gDlRe+X5NbZ0TqmNghPktj+pA4P6or6KFWp/ 3gvDthkUBcrqw6gElDtGfDIN8wBmIsiNaW02jBEYt9OyHGC0OPoCjM7T3UYH3go+ 6118yHz7sCtTpJJiaVElBWEaRIGMLKlDliPfrDqBmg4pxRyp6V0etp6eMAo5zvGI gPtLXcwy7IViQyU0AlYnAZG0O3AqP26x6JyIAX2f1PnbU21gnb8s51iruF9G/M7E GwM8CetJMVxpRrPgRwIDAQABo4IBFzCCARMwDwYDVR0TAQH/BAUwAwEB/zAOBgNV HQ8BAf8EBAMCAQYwHQYDVR0OBBYEFDqahQcQZyi27/a9BUFuIMGU2g/eMB8GA1Ud IwQYMBaAFNLEsNKR1EwRcbNhyz2h/t2oatTjMDQGCCsGAQUFBwEBBCgwJjAkBggr BgEFBQcwAYYYaHR0cDovL29jc3AuZ29kYWRkeS5jb20vMDIGA1UdHwQrMCkwJ6Al oCOGIWh0dHA6Ly9jcmwuZ29kYWRkeS5jb20vZ2Ryb290LmNybDBGBgNVHSAEPzA9 MDsGBFUdIAAwMzAxBggrBgEFBQcCARYlaHR0cHM6Ly9jZXJ0cy5nb2RhZGR5LmNv bS9yZXBvc2l0b3J5LzANBgkqhkiG9w0BAQsFAAOCAQEAWQtTvZKGEacke+1bMc8d H2xwxbhuvk679r6XUOEwf7ooXGKUwuN+M/f7QnaF25UcjCJYdQkMiGVnOQoWCcWg OJekxSOTP7QYpgEGRJHjp2kntFolfzq3Ms3dhP8qOCkzpN1nsoX+oYggHFCJyNwq 9kIDN0zmiN/VryTyscPfzLXs4Jlet0lUIDyUGAzHHFIYSaRt4bNYC8nY7NmuHDKO KHAN4v6mF56ED71XcLNa6R+ghlO773z/aQvgSMO3kwvIClTErF0UZzdsyqUvMQg3 qm5vjLyb4lddJIGvl5echK1srDdMZvNhkREg5L4wn3qkKQmw4TRfZHcYQFHfjDCm rw==

-----END CERTIFICATE----- 3 s:C = US, O = "The Go Daddy Group, Inc.", OU = Go Daddy Class 2 Certification Authority i:C = US, O = "The Go Daddy Group, Inc.", OU = Go Daddy Class 2 Certification Authority

-----BEGIN CERTIFICATE----- MIIEADCCAuigAwIBAgIBADANBgkqhkiG9w0BAQUFADBjMQswCQYDVQQGEwJVUzEh MB8GA1UEChMYVGhlIEdvIERhZGR5IEdyb3VwLCBJbmMuMTEwLwYDVQQLEyhHbyBE YWRkeSBDbGFzcyAyIENlcnRpZmljYXRpb24gQXV0aG9yaXR5MB4XDTA0MDYyOTE3 MDYyMFoXDTM0MDYyOTE3MDYyMFowYzELMAkGA1UEBhMCVVMxITAfBgNVBAoTGFRo ZSBHbyBEYWRkeSBHcm91cCwgSW5jLjExMC8GA1UECxMoR28gRGFkZHkgQ2xhc3Mg MiBDZXJ0aWZpY2F0aW9uIEF1dGhvcml0eTCCASAwDQYJKoZIhvcNAQEBBQADggEN ADCCAQgCggEBAN6d1+pXGEmhW+vXX0iG6r7d/+TvZxz0ZWizV3GgXne77ZtJ6XCA PVYYYwhv2vLM0D9/AlQiVBDYsoHUwHU9S3/Hd8M+eKsaA7Ugay9qK7HFiH7Eux6w wdhFJ2+qN1j3hybX2C32qRe3H3I2TqYXP2WYktsqbl2i/ojgC95/5Y0V4evLOtXi EqITLdiOr18SPaAIBQi2XKVlOARFmR6jYGB0xUGlcmIbYsUfb18aQr4CUWWoriMY avx4A6lNf4DD+qta/KFApMoZFv6yyO9ecw3ud72a9nmYvLEHZ6IVDd2gWMZEewo+ YihfukEHU1jPEX44dMX4/7VpkI+EdOqXG68CAQOjgcAwgb0wHQYDVR0OBBYEFNLE sNKR1EwRcbNhyz2h/t2oatTjMIGNBgNVHSMEgYUwgYKAFNLEsNKR1EwRcbNhyz2h /t2oatTjoWekZTBjMQswCQYDVQQGEwJVUzEhMB8GA1UEChMYVGhlIEdvIERhZGR5 IEdyb3VwLCBJbmMuMTEwLwYDVQQLEyhHbyBEYWRkeSBDbGFzcyAyIENlcnRpZmlj YXRpb24gQXV0aG9yaXR5ggEAMAwGA1UdEwQFMAMBAf8wDQYJKoZIhvcNAQEFBQAD ggEBADJL87LKPpH8EsahB4yOd6AzBhRckB4Y9wimPQoZ+YeAEW5p5JYXMP80kWNy OO7MHAGjHZQopDH2esRU1/blMVgDoszOYtuURXO1v0XJJLXVggKtI3lpjbi2Tc7P TMozI+gciKqdi0FuFskg5YmezTvacPd+mSYgFFQlq25zheabIZ0KbIIOqPjCDPoQ HmyW74cNxA9hi63ugyuV+I6ShHI56yDqg+2DzZduCLzrTia2cyvk0/ZM/iZx4mER dEr/VxqHD3VILs9RaRegAhJhldXRQLIQTO7ErBBDpqWeCtWVYpoNz4iCxTIM5Cuf ReYNnyicsbkqWletNw+vHX/bvZ8=

-----END CERTIFICATE-----

--- Server certificate subject=OU = Domain Control Validated, CN = *.archive.org

issuer=C = US, ST = Arizona, L = Scottsdale, O = "GoDaddy.com, Inc.", OU = http://certs.godaddy.com/repository/, CN = Go Daddy Secure Certificate Authority - G2

--- No client certificate CA names sent Peer signing digest: SHA512 Peer signature type: RSA Server Temp Key: ECDH, P-256, 256 bits

--- SSL handshake has read 5445 bytes and written 443 bytes Verification error: self signed certificate in certificate chain

--- New, TLSv1.2, Cipher is ECDHE-RSA-AES128-GCM-SHA256 Server public key is 2048 bit Secure Renegotiation IS supported Compression: NONE Expansion: NONE No ALPN negotiated SSL-Session:

Protocol : TLSv1.2

Cipher : ECDHE-RSA-AES128-GCM-SHA256

Session-ID: B306B4F039744DD648EE3F8450EF381562A4D631457E0F40B93CCB50E3EF6045

Session-ID-ctx:

Master-Key: B1DDCCA514588A7FD5F7D37B09ECF563589CF3BA02C9BFDC44597A110BC3295C8BE4C79ECE0C1D9B945D66E9539FA6F4

PSK identity: None

PSK identity hint: None

SRP username: None

TLS session ticket lifetime hint: 600 (seconds)

TLS session ticket:

0000 - f2 a0 43 c4 4d 3f b3 7c-85 16 57 82 10 6d 76 e4 ..C.M?.|..W..mv.

0010 - 64 e1 d0 f7 38 de 01 65-e5 d5 a8 f0 12 01 e5 76 d...8..e.......v

0020 - 31 cb 74 9a a7 06 0e f6-5e f8 c0 27 4c 11 3d bf 1.t.....^..'L.=.

0030 - fb e3 e6 21 f7 b2 20 93-df df 9e 80 43 29 1b f2 ...!.. .....C)..

0040 - 97 43 af 14 8a f8 53 4b-53 8d 21 df cd be 3b d6 .C....SKS.!...;.

0050 - aa 02 8e 1f f1 ea 5a e5-b8 8f 7b df e4 ba df 9a ......Z...{.....

0060 - 81 de 15 00 f5 f8 72 5e-81 52 da ce 9e cb 5f dc ......r^.R...._.

0070 - dc f6 a8 e3 de d5 f1 33-84 57 de f4 f7 59 24 c5 .......3.W...Y$.

0080 - 09 8b 3a 56 9c a4 9d 3a-1b fc f4 48 1e b1 d1 e6 ..:V...:...H....

0090 - ad cb 77 e2 08 4a 25 01-51 5f 09 da 3c 5e 96 94 ..w..J%.Q_..<^..

00a0 - 9b e4 c1 71 28 b6 a0 e5-6b 15 df 98 6d 9b 17 79 ...q(...k...m..y

00b0 - 4f 24 c1 94 21 6a 32 ab-bb cd 6e 29 3e 69 44 46 O$..!j2...n)>iDF

Start Time: 1538199534

Timeout : 7200 (sec)

Verify return code: 19 (self signed certificate in certificate chain)

Extended master secret: no

---

Подготовка к установке обновления

Если при установке системы был создан отдельный загрузочный раздел, то перед установкой обновлений необходимо определить размер свободного пространства на этом разделе. Для этого в терминале выполнить команду:

df -h /boot

Для установки настоящего обновления требуется не менее 100 МБ. Если размер свободного пространства на дисковом разделе /boot недостаточен, то следует увеличить размер дискового раздела /boot (рекомендуется не менее 512МБ).

См. статью Увеличение размера boot при стандартной разметке LVM. Краткая инструкция.

В случаях, если интернет-репозиторий Astra-Linux CE по каким-либо причинам не представляется возможным использовать, можно создать собственный репозиторий.

Для установки обновления с использованием интернет-репозитория Astra Linux CE необходимо выполнить следующие действия:

-

Подключить интернет-репозиторий Astra-Linux CE (если ранее он не был подключен), для этого:

-

для использования сетевых репозиториев, работающих по протоколу HTTPS, установить пакеты

apt-transport-httpsиca-certificatesкомандой:sudo apt install apt-transport-https ca-certificates

Кроме того, для подключения интернет-репозиториев Astra-Linux CE можно использовать протокол HTTP.

-

в файле /etc/apt/sources.list добавить (раскомментировать) строку:

-

при использовании протокола HTTPS

deb https://dl.astralinux.ru/astra/stable/2.12_x86-64/repository/ orel main contrib non-free

-

при использовании протокола HTTP

deb http://dl.astralinux.ru/astra/stable/2.12_x86-64/repository/ orel main contrib non-free

-

-

-

Выполнить повторную синхронизацию файлов описаний пакетов с их источником:

sudo apt update

-

Установить обновление командой:

sudo apt dist-upgrade

Завершение установки обновления

После выполнения обновления перезагрузить систему.

Действия после установки обновления

Описанные ниже действия не обязательны и выполняются по необходимости.

Добавление корневого сертификата удостоверяющего центра Минцифры России

Добавление корневого сертификата необходимо выполнить после установки пакета ca-certificates-local и для каждого пользователя.

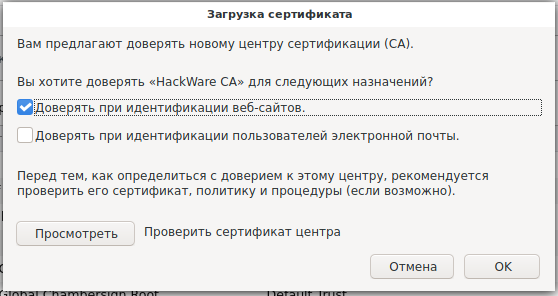

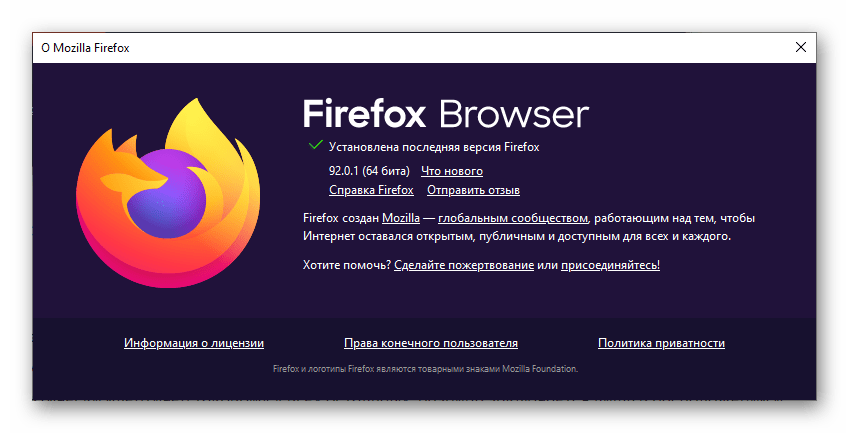

Добавление корневого сертификата в Firefox

- Запустить браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox.

- В адресную строку ввести «

about:preferences» и нажать клавишу <Enter>. - На открывшейся странице в левом поле выбрать пункт Приватность и защита и в правом поле в секции Сертификаты нажать на кнопку [Просмотр сертификатов].

- В открывшемся окне Управление сертификатами открыть вкладку Центры сертификации и нажать на кнопку [Импортировать…].

- В открывшемся окне импорта выбрать файл

/etc/ssl/certs/rootca_MinDDC_rsa2022.pemи нажать на кнопку [Открыть]. - В открывшемся окне Загрузка сертификата установить флаг Доверять при идентификации веб-сайтов и нажать на кнопку [ОК].

- В окне Управление сертификатами открыть вкладку Центры сертификации и нажать на кнопку [ОК].

Чтобы проверить наличие сертификата удостоверяющего центра Минцифры России, необходимо снова в правом поле в секции Сертификаты нажать на кнопку [Просмотр сертификатов]. В открывшемся окне Управление сертификатами открыть вкладку Центры сертификации и удостовериться в наличии строк:

The Ministry of Digital Development and Communications Russian Trusted Root CA

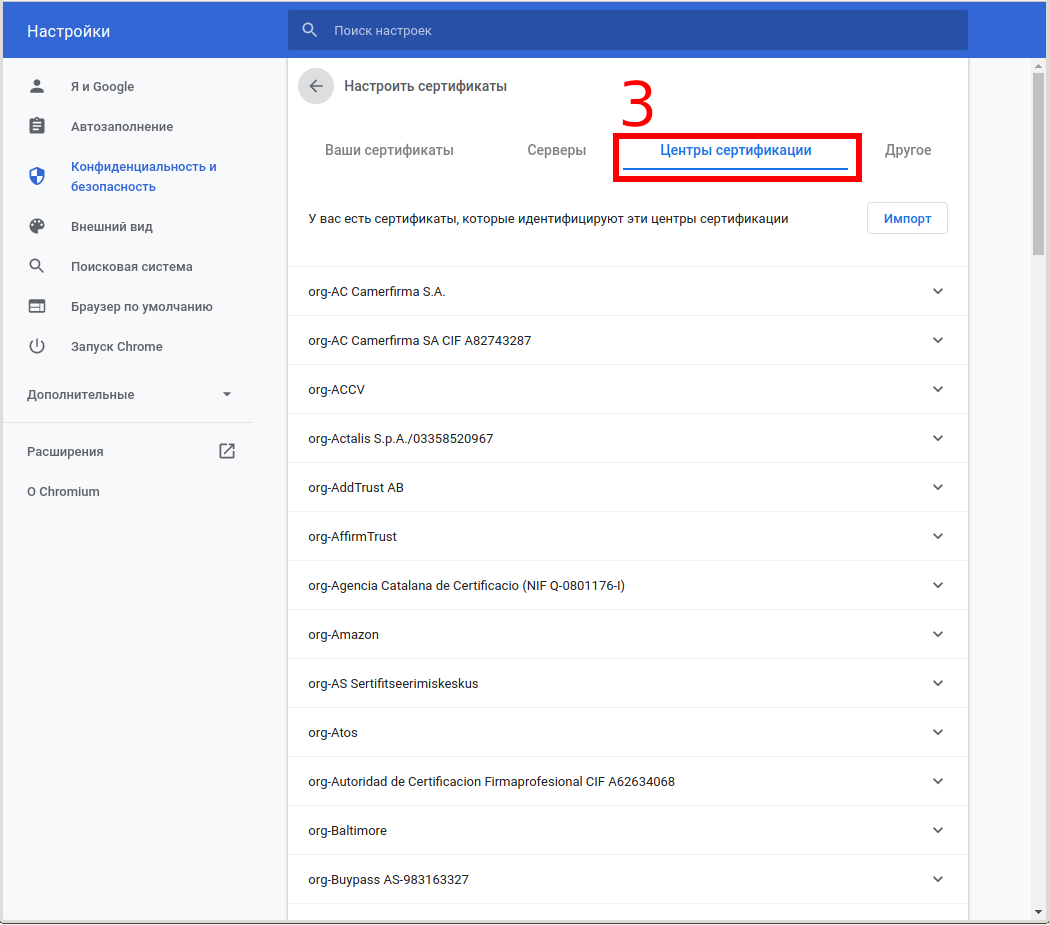

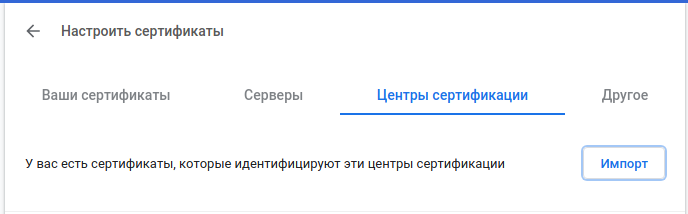

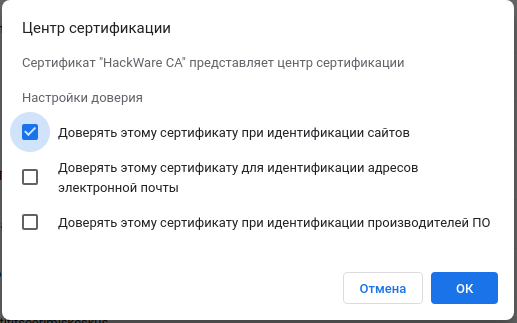

Добавление корневого сертификата в Chromium

- Запустить браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Chromium.

- В адресную строку ввести «

chrome://settings/certificates» и нажать клавишу <Enter>. - На открывшейся странице Настроить сертификаты в правом поле открыть вкладку Центры сертификации и нажать на кнопку [Импорт].

- В открывшемся окне импорта выбрать файл

/etc/ssl/certs/rootca_MinDDC_rsa2022.pemи нажать на кнопку [Открыть]. - В открывшемся окне настройки доверия установить флаг Доверять этому сертификату при идентификации сайтов и нажать на кнопку [ОК].

После успешного добавления корневого сертификата на странице Настроить сертификаты во вкладке Центры сертификации появятся следующие строки:

org-The Ministry of Digital Development and Communications Russian Trusted Root CA

Подключение интернет-репозиториев предыдущих обновлений Astra Linux CE

На текущий момент поддерживаются следующие версии обновлений Astra Linux CE:

- 2.12.13

- 2.12.14

- 2.12.21

- 2.12.22

- 2.12.29

- 2.12.40

- 2.12.42

- 2.12.43

- 2.12.44

Если необходимо использовать предыдущие версии репозиториев, то в файле /etc/apt/sources.list необходимо удалить (закомментировать) строку с описанием текущего актуального репозитория и добавить следующую строку:

-

при использовании протокола HTTPS

deb https://dl.astralinux.ru/astra/frozen/2.12_x86-64/2.12.<номер_обновления>/repository/ orel main contrib non-free

-

при использовании протокола HTTP

deb http://dl.astralinux.ru/astra/frozen/2.12_x86-64/2.12.<номер_обновления>/repository/ orel main contrib non-free

Например, для Astra Linux CE 2.12.29 (при использовании протокола HTTPS) строка будет иметь вид:

deb https://dl.astralinux.ru/astra/frozen/2.12_x86-64/2.12.29/repository/ orel main contrib non-free

После добавления интернет-репозитория необходимо выполнить повторную синхронизацию файлов описаний пакетов с их источником:

sudo apt update

Итак, ОС Astra Linux установлена.

Теперь нужно подключить нужные репозитории и обновить систему.

Будем иметь в виду, что у меня специальная редакция ОС (“Смоленск”), поэтому постараюсь без лишней необходимости не использовать сторонние репозитории, или репозитории, расположенные в интернете.

Кроме того, каждый раз вставлять DVD-диск в сервер для установки какой-нибудь программы мне не хочется

Что делать? Конечно, скопировать содержимое установочного диска на локальный диск сервера и подключить его в качестве репозитория.

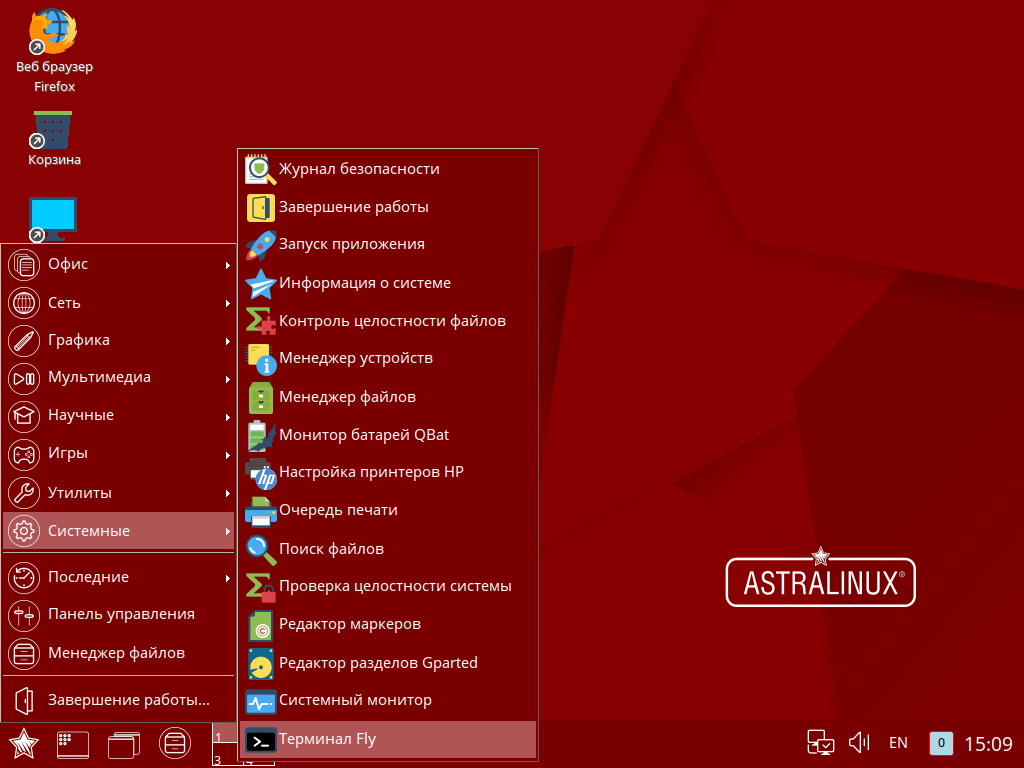

Шаг 1. Запускаем терминал.

Шаг 2. Производим предварительную подготовку.

Т.к. у нас суперпользователь root без пароля, зададим ему пароль.

mihanik@astra-srv:~$ sudo su root@astra-srv:/home/mihanik# passwd Новый пароль : Повторите ввод нового пароля : passwd: пароль успешно обновлён root@astra-srv:/home/mihanik#

Шаг 3. Создаём локальный репозиторий из установочного диска.

Для этого вставляем установочный диск в привод и копируем его содержимое в папку на диске. Правда, придётся предварительно установить rsync, т.к. эта программа по умолчанию не установлена в системе.

mount /dev/sr0 /media/cdrom0/ apt-cdrom add apt -y install rsync mkdir /opt/distr mkdir /opt/distr/inst_repo/ rsync -a --progress /media/cdrom0/ /opt/distr/inst_repo/

Шаг 4. Создаём локальный репозиторий из диска для разработчиков

Если у вас нет диска разработчиков на флешке, скачиваем его из интернета

cd /home/mihanik/Загрузки wget --no-check-certificate https://dl.astralinux.ru/astra/stable/smolensk/international-se-version/devel-smolensk-1.6-09.07.2019_14.19.iso mkdir /mnt/iso mount -o loop /home/mihanik/Загрузки/devel-smolensk-1.6-09.07.2019_14.19.iso /mnt/iso/ mkdir /opt/distr/dev_repo rsync -a --progress /mnt/iso/ /opt/distr/dev_repo/ umount /mnt/iso

Шаг 5. Создаём локальный репозиторий из диска обновлений.

Если у вас нет диска с обновлениями на флешке, скачиваем его из интернета. На момент написания статьи последнее обновление имело имя 20210730SE16

cd /home/mihanik/Загрузки wget --no-check-certificate https://download.astralinux.ru/astra/stable/smolensk/security-updates/1.6/20210730SE16/20210730SE16.iso mkdir /mnt/iso mount -o loop /home/mihanik/Загрузки/20210730SE16.iso /mnt/iso/ mkdir /opt/distr/upd_20210730SE16 rsync -a --progress /mnt/iso/ /opt/distr/upd_20210730SE16/ umount /mnt/iso

Шаг 6. Подключаем созданные репозитории.

Для этого редактируем файл /etc/apt/sources.list.

mcedit /etc/apt/sources.list

Приводим его к следующему виду

## deb cdrom:[OS Astra Linux 1.6 smolensk - amd64 DVD ]/ smolensk contrib main non-free deb file:///opt/distr/inst_repo smolensk contrib main non-free deb file:///opt/distr/dev_repo smolensk contrib main non-free deb file:///opt/distr/upd_20210730SE16 smolensk contrib main non-free

Обратите внимание, первую строчку, которая уже была в файле, я закомментировал. Действительно, зачем нам каждый раз вставлять DVD с установочным диском? 😉

Шаг 7. Обновляем систему.

Для этого сначала обновляем список подключенных репозиториев.

apt update

Теперь по поводу обновления системы…

У apt есть ключ upgrade, который выполняет только обновление одной версии пакета на другую, более свежую. Он не будет устанавливать или удалять пакеты, даже если это необходимо для обновления других. Это наиболее безопасный и надежный вариант обновления, но он может обновить не все. Например, с ее помощью не обновить ядро до более свежей версии.

Ключ dist-upgrade или full-upgrade (это одно и то же) в дополнение к upgrade обрабатывает все изменения зависимостей для новых пакетов и во время работы может удалять ненужные и ставить необходимые пакеты для обновления.

Использование ключа dist-upgrade несколько опасно, я так несколько раз получал повреждённую систему.

Итак, обновляем систему

apt -y upgrade

Придётся немного подождать.

(Моё субъективное мнение: Astra Linux обновляяется уж очень долго. Red Hat или Centos обновляются в 2-3 раза быстрее.)

После обновления рекомендую перезагрузить сервер

reboot

PS.

Так как я планирую установить ещё и модули дополнений для гостевой ОС от VirtualBox, установлю минимальный набор необходимых для этого пакетов

apt -y install gcc make python apt -y install linux-headers-4.15-generic

Ну, и собственно, ставлю сами дополнения гостевой ОС

bash /media/cdrom0/autorun.sh reboot

Теперь точно всё.

🙂

Содержание

- Обновление корневых сертификатов на Linux

- Установка из репозитория

- Загрузка пакета с сертификатами

- Установка вручную

- Операционные системы Astra Linux

- Операционные системы Astra Linux

- Как добавить сертификат Центра Сертификации (CA) в доверенные в Linux

- Как добавить корневой сертификат в доверенные в Linux на уровне системы

- Добавление сертификатов в базу данных NSS

- Как добавить корневой сертификат в доверенные в Linux в веб браузеры

- Операционные системы Astra Linux

Обновление корневых сертификатов на Linux

От корневых сертификатов в системе может зависеть правильная работа при обращении к ресурсам, которые работают по зашифрованному каналу связи. Если данные сертификаты устареют, мы можем столкнуться с рядом проблем:

Это пример ошибок, который не претендует на свою полному. Чаще всего, проблемы встречаются на системах, снятых с обслуживания.

Установка из репозитория

Самый простой способ, который нужно попробовать, установить сертификаты из официального репозитория системы. В зависимости от ее типа, наши команды будут немного отличаться.

а) для систем на базе DEB (Debian, Ubuntu, Mint):

apt install ca-certificates

б) для систем на базе RPM (Rocky Linux, CentOS):

yum install ca-certificates

Если нам повезет и в репозитории будут обновленные корневые центры, наша работа закончена. Иначе, устанавливаем сертификаты вручную.

Загрузка пакета с сертификатами

Установка из репозитория может не дать нужного эффекта, если в нем находятся не самые свежие сертификаты или наша система сильно устарела или не имеет выхода в Интернет.

В этом случае нам нужно загрузить пакет с корневыми сертификатами вручную. Разберем пример на системе Ubuntu. В официальном репозитории или в поисковой системе находим пакет для загрузки, например, по ссылке ftp.ru.debian.org/debian/pool/main/c/ca-certificates копируем ссылку на файл с последней версией сертификатов, и загружаем его на наш компьютер:

Полученный пакет устанавливаем в системе:

И обновляем корневые сертификаты:

Установка вручную

Выше рассмотрены самые удобные способы обновления корневых сертификатов. Но мы можем столкнуться с ситуацией, когда в предоставляемых официальных пакетах не окажется обновленного сертификата. Например, на момент написания данной инструкции у систем на базе Deb не оказалось нового сертификата для Let’s Encrypt, а старый закончил свое действие 30 сентября 2022 года.

В данном случае, мы можем установить любой нужный нам сертификат руками. Для этого скачала находим его и копируем — приведем пример с Let’s Encrypt. На странице letsencrypt.org/ru/certificates мы можем увидеть ссылки на корневые сертификаты. Допустим, нам нужен Let’s Encrypt Authority X3 (Signed by ISRG Root X1), который доступен по ссылке letsencrypt.org/certs/letsencryptauthorityx3.pem.txt. Копируем последовательность и создаем файл на компьютере:

——BEGIN CERTIFICATE——

MIIFjTCCA3WgAwIBAgIRANOxciY0IzLc9AUoUSrsnGowDQYJKoZIhvcNAQELBQAw

TzELMAkGA1UEBhMCVVMxKTAnBgNVBAoTIEludGVybmV0IFNlY3VyaXR5IFJlc2Vh

cmNoIEdyb3VwMRUwEwYDVQQDEwxJU1JHIFJvb3QgWDEwHhcNMTYxMDA2MTU0MzU1

WhcNMjExMDA2MTU0MzU1WjBKMQswCQYDVQQGEwJVUzEWMBQGA1UEChMNTGV0J3Mg

RW5jcnlwdDEjMCEGA1UEAxMaTGV0J3MgRW5jcnlwdCBBdXRob3JpdHkgWDMwggEi

MA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQCc0wzwWuUuR7dyXTeDs2hjMOrX

NSYZJeG9vjXxcJIvt7hLQQWrqZ41CFjssSrEaIcLo+N15Obzp2JxunmBYB/XkZqf

89B4Z3HIaQ6Vkc/+5pnpYDxIzH7KTXcSJJ1HG1rrueweNwAcnKx7pwXqzkrrvUHl

Npi5y/1tPJZo3yMqQpAMhnRnyH+lmrhSYRQTP2XpgofL2/oOVvaGifOFP5eGr7Dc

Gu9rDZUWfcQroGWymQQ2dYBrrErzG5BJeC+ilk8qICUpBMZ0wNAxzY8xOJUWuqgz

uEPxsR/DMH+ieTETPS02+OP88jNquTkxxa/EjQ0dZBYzqvqEKbbUC8DYfcOTAgMB

AAGjggFnMIIBYzAOBgNVHQ8BAf8EBAMCAYYwEgYDVR0TAQH/BAgwBgEB/wIBADBU

BgNVHSAETTBLMAgGBmeBDAECATA/BgsrBgEEAYLfEwEBATAwMC4GCCsGAQUFBwIB

FiJodHRwOi8vY3BzLnJvb3QteDEubGV0c2VuY3J5cHQub3JnMB0GA1UdDgQWBBSo

SmpjBH3duubRObemRWXv86jsoTAzBgNVHR8ELDAqMCigJqAkhiJodHRwOi8vY3Js

LnJvb3QteDEubGV0c2VuY3J5cHQub3JnMHIGCCsGAQUFBwEBBGYwZDAwBggrBgEF

BQcwAYYkaHR0cDovL29jc3Aucm9vdC14MS5sZXRzZW5jcnlwdC5vcmcvMDAGCCsG

AQUFBzAChiRodHRwOi8vY2VydC5yb290LXgxLmxldHNlbmNyeXB0Lm9yZy8wHwYD

VR0jBBgwFoAUebRZ5nu25eQBc4AIiMgaWPbpm24wDQYJKoZIhvcNAQELBQADggIB

ABnPdSA0LTqmRf/Q1eaM2jLonG4bQdEnqOJQ8nCqxOeTRrToEKtwT++36gTSlBGx

A/5dut82jJQ2jxN8RI8L9QFXrWi4xXnA2EqA10yjHiR6H9cj6MFiOnb5In1eWsRM

UM2v3e9tNsCAgBukPHAg1lQh07rvFKm/Bz9BCjaxorALINUfZ9DD64j2igLIxle2

DPxW8dI/F2loHMjXZjqG8RkqZUdoxtID5+90FgsGIfkMpqgRS05f4zPbCEHqCXl1

eO5HyELTgcVlLXXQDgAWnRzut1hFJeczY1tjQQno6f6s+nMydLN26WuU4s3UYvOu

OsUxRlJu7TSRHqDC3lSE5XggVkzdaPkuKGQbGpny+01/47hfXXNB7HntWNZ6N2Vw

p7G6OfY+YQrZwIaQmhrIqJZuigsrbe3W+gdn5ykE9+Ky0VgVUsfxo52mwFYs1JKY

2PGDuWx8M6DlS6qQkvHaRUo0FMd8TsSlbF0/v965qGFKhSDeQoMpYnwcmQilRh/0

ayLThlHLN81gSkJjVrPI0Y8xCVPB4twb1PFUd2fPM3sA1tJ83sZ5v8vgFv2yofKR

PB0t6JzUA81mSqM3kxl5e+IZwhYAyO0OTg3/fs8HqGTNKd9BqoUwSRBzp06JMg5b

rUCGwbCUDI0mxadJ3Bz4WxR6fyNpBK2yAinWEsikxqEt

——END CERTIFICATE——

Открываем на редактирование файл:

И добавляем в него строку с указанием на созданный файл:

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

Как добавить сертификат Центра Сертификации (CA) в доверенные в Linux

Как добавить корневой сертификат в доверенные в Linux на уровне системы

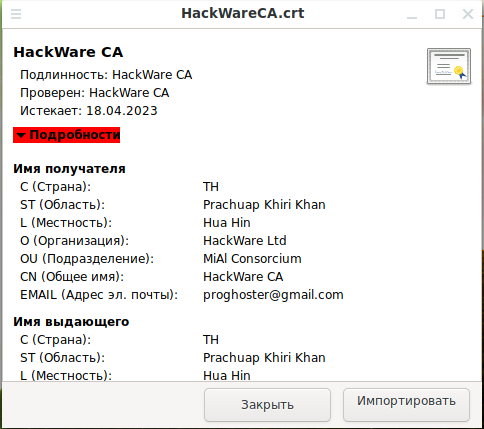

Сертификат с расширением .crt можно открыть двойным кликом и просмотреть его содержимое:

Если вы работаете в системе от обычного пользователя (не root), то кнопка «Импортировать» будет недоступна.

Чтобы разблокировать кнопку «Импортировать», выполните следующую команду:

Данный способ может не сработать, поэтому рассмотрим, как добавить доверенные корневые центры сертификации в командной строке.

Суть метода очень проста:

Пути и команды в разных дистрибутивах Linux чуть различаются.

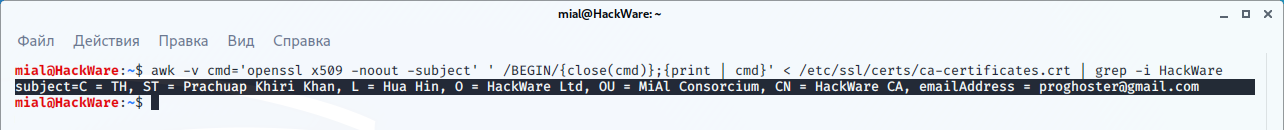

Просмотреть Subject всех корневых CA сертификатов можно уже знакомой командой:

Для демонстрации я добавлю сертификат с Common Name, включающим «HackWare», тогда для проверки, имеется ли сертификат с таким именем среди корневых CA, я могу использовать команду:

Для добавления своего корневого CA в доверенные в Debian, Kali Linux, Linux Mint, Ubuntu и их производных:

1. Проверьте, существует ли директория /usr/local/share/ca-certificates:

Если её ещё нет, то создайте:

Сертификат должен быть в формате PEM (обычно так и есть) и иметь расширение .crt — если расширение вашего сертификата .pem, то достаточно просто поменять на .crt.

2. Скопируйте ваш сертификат командой вида:

3. Запустите следующую команду для обновления общесистемного списка:

Проверим наличие нашего CA сертификата среди доверенных:

Сертификат успешно найден:

Для добавления своего корневого CA в доверенные в Arch Linux, BlackArch и их производных:

1. Выполните команду вида:

2. Обновите общесистемный список доверенных CA:

Чтобы удалить этот сертификат:

Добавление сертификатов в базу данных NSS

Некоторые приложения используют базу данных NSS, и у вас может быть необходимость добавить доверенные CA в неё.

Последующие изменения повлияют только на приложения, использующие базу данных NSS и учитывающие файл /etc/pki/nssdb.

1. Сначала создайте структуру каталогов для системных файлов базы данных NSS:

Затем создайте новый набор файлов базы данных. Пароль нужен для того, чтобы базу данных могли редактировать только люди, которые его знают. Если все пользователи в системе (и с доступом к резервным копиям) заслуживают доверия, этот пароль можно оставить пустым.

2. Убедитесь, что файлы базы данных доступны для чтения всем:

Примечание: вышеприведённые инструкции применимы только в том случае, если пока не существует общесистемного набора файлов базы данных NSS. Если он уже существует, то важно знать пароль для этого набора баз данных (конечно, если он защищён паролем).

3. Теперь, когда доступны файлы базы данных NSS, добавьте сертификат в хранилище следующим образом:

Биты доверия, используемые в приведённом выше примере, помечают сертификат как надёжный для подписи сертификатов, используемых для связи SSL/TLS. Имя (указывается после опции -n), используемое в команде, можно выбрать любое, но убедитесь, что его легко отличить от других сертификатов в магазине.

Аналогичные инструкции можно использовать для включения сертификата только в базу данных NSS конкретного пользователя:

Удаление из файлов базы данных NSS

Чтобы удалить сертификат из любой базы данных NSS, используйте команду certutil следующим образом. В этом примере используется общесистемное расположение базы данных NSS, но его можно легко изменить на пользовательское

Как добавить корневой сертификат в доверенные в Linux в веб браузеры

Chrome, Chromium, Firefox и созданные на их основе веб браузеры доверяют корневым сертификатам, установленным на уровне системы. То есть вам достаточно добавить в доверенные CA сертификат как это показано в предыдущем разделе.

Причём эти браузеры хотя и используют NSS, они игнорируют общесистемные сертификаты NSS, которые можно добавить в файл /etc/pki/nssdb!

Тем не менее приложения, которые используют NSS (такие как Firefox, Thunderbird, Chromium, Chrome) хранят свои списки доверенных сертификатов в файлах cert9.db. Чтобы добавить свой сертификат в каждый из этих файлов можно использовать скрипт.

Сохранить следующий код в файл CAtoCert9.sh:

В этом файле измените значение certfile на имя файла вашего сертификата и значение certname на имя вашего сертификата, сохраните и закройте файл.

Затем запустите его следующим образом:

В результате в домашней папке пользователя будут найдены все файлы cert9.db и в каждый из них будет добавлен указанный CA сертификат.

Вы можете добавить CA сертификаты в графическом интерфейсе каждого браузера.

Нажмите кнопку «Импорт»:

Выберите файл с сертификатом.

Укажите, какие полномочия вы даёте этому сертификату:

Нажмите кнопку «Импортировать»:

Выберите файл с сертификатом.

Укажите, какие полномочия вы даёте этому сертификату:

Для глубокого понимания OpenSSL смотрите также полное руководство: «OpenSSL: принципы работы, создание сертификатов, аудит».

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

Содержание

- Windows admin blog

- Полезные команды cmd, powershell, администрирование, фичи и решения проблем на win/winserver

- Установка корневого сертификата в Astra Linux

- Методика безопасности № 2022-0318СE212MD

- Обновление безопасности, нейтрализующее угрозу эксплуатации уязвимостей ядра linux

- Подготовка к установке обновления

- Установка обновления

- Завершение установки обновления

- Добавление корневого сертификата удостоверяющего центра Минцифры России

- Добавление корневого сертификата в Firefox

- Добавление корневого сертификата в Chromium

- Методические указания, нейтрализующие угрозу эксплуатации уязвимостей пакета apache2

- Методика устранения уязвимости, связанной с переполнением буфера в lua_module при разборе запросов, состоящих из нескольких частей (multipart)

- Методика устранения SSRF-уязвимости (Server Side Request Forgery) в mod_proxy

- Методика устранения угрозы атаки типа HTTP Request Smuggling

- Устранение риска эксплуатации уязвимости пакета liblog4j2-java

- Устранение риска эксплуатации уязвимости путем замены пакета

- Устранение риска эксплуатации уязвимости путем удаления уязвимого класса JndiLookup

- Обновление безопасности, нейтрализующее угрозу эксплуатации уязвимостей ядра linux

- Подготовка к установке обновления

- Установка обновления

- Завершение установки обновления

- Добавление корневого сертификата удостоверяющего центра Минцифры России

- Добавление корневого сертификата в Firefox

- Добавление корневого сертификата в Chromium

- Методические указания, нейтрализующие угрозу эксплуатации уязвимостей пакета apache2

- Методика устранения уязвимости, связанной с переполнением буфера в lua_module при разборе запросов, состоящих из нескольких частей (multipart)

- Методика устранения SSRF-уязвимости (Server Side Request Forgery) в mod_proxy

- Методика устранения угрозы атаки типа HTTP Request Smuggling

- Устранение риска эксплуатации уязвимости пакета liblog4j2-java

- Устранение риска эксплуатации уязвимости путем замены пакета

- Устранение риска эксплуатации уязвимости путем удаления уязвимого класса JndiLookup

Windows admin blog

Полезные команды cmd, powershell, администрирование, фичи и решения проблем на win/winserver

Установка корневого сертификата в Astra Linux

В данной статье рассмотрим, как установить корневой сертификат в системное хранилище доверенных корневых сертификатов. Здесь надо учесть, что браузеры после этого не станут автоматически доверять сайту, сертификат которого выпущен таким центром сертификации, потому что веб-браузеры в Linux используют свои собственные хранилища корневых сертификатов, поэтому будет затронута также тема добавления корневого сертификата в веб-браузеры. Инструкция подойдет не только для Astra Linux, но и для других Debian подобных дистрибутивов.

Установка корневого сертификата в системное хранилище

1. Сертификат должен иметь формат crt. Если формат сертификата отличается, необходимо выполнить его конвертацию. Так, например, для cer-сертификатов:

Если исходный сертификат имеет кодировку DER

Если исходный сертификат имеет кодировку PEM

В параметре out можно сразу указать полный путь сохранения сертификата, в противном случае, он сохранится в текущий каталог.

2. Скопировать полученный сертификат в папку /usr/share/ca-certificates:

вместо /path/certificate.crt подставить свой путь до сертификата и имя сертификата

Есть, однако, мнение, что сертификаты лучше копировать сюда: /usr/local/share/ca-certificates

3. Установить сертификат можно такой командой:

Выбрать «Да», нажать «ОК» (Enter), а в следующем окне отметить звездочками сертификаты, которые необходимо установить. При этом, если все успешно, вы должны увидеть информацию о добавлении вашего сертификата. В моем случае выполнялась установка сразу двух сертификатов (2 added)

Есть еще и вот такая команда:

По идее, делает все что нужно в автоматическом режиме.

По итогу, ваш сертификат должен будет находиться здесь: /etc/ssl/certs

Проверка установки

Способ 1

Короткая команда, которая выведет список доверенных сертификатов. В списке вы должны найти свой сертификат — значит он установился.

Способ 2

Для проверки есть такая конструкция:

Вместо СЕРТИФИКАТ вводим критерий поиска (точное имя сертификата), можно часть имени заменить символом * (например, Digi*) — но в случае со «звездочкой» поиск будет чувствителен к регистру (игнорирует ключ -i), если в имени серитфиката есть пробелы, то критерий поиска обязательно нужно взять в кавычки, даже при использовании маски поиска *.

Способ 3

Проверка посредством выполнения подключения к сайту. То есть, здесь мы выполняем не поиск по хранилищу сертификатов, а осуществляем подключение к сайту

Вместо example.site.com вводите ваш сайт, на котором нужно проверить работу сертификата.

Если в результате вывода где-то есть verify error, значит есть проблемы с доверием. Нужно детально изучить вывод — на какой сертификат ругается.

Способ 4

Может потребоваться установка пакета curl. В ответе должен быть получен код страницы — значит все ОК, доверие к сертификату есть, в противном случае, получим ошибку.

Импорт сертификата в профиль пользователя для Chromium-подобных браузеров

Можно автоматизировать данный процесс. Для выполнения команды должна быть установлена утилита certutil.

certificate_name — имя сертификата

certificate_file — имя файла сертификата, в примере подразумевается, что сертификат расположен в том же каталоге, что и скрипт

После выполнения данной команды, браузеры на Chromium движке под текущим пользователем будут доверять сертификату (Chrome, Chromium, Opera и т.п.).

Отдельно отмечу, что браузер Firefox использует собственную базу сертификатов, которая располагается в другом месте.

Те же самые действия можно проделать и через GUI браузера.

Настройки — Конфиденциальность и безопасность — Безопасность — Настроить сертификаты

Далее импортировать нужный сертификат в разделе «Центры сертификации»

Источник

Методика безопасности № 2022-0318СE212MD

Методика безопасности операционной системы общего назначения Astra Linux Common Edition 2.12, далее по тексту — Astra Linux, предназначено для нейтрализации уязвимостей в информационных системах.

Настоящая методика безопасности содержит отдельные программные пакеты, в которые внесены изменения с целью устранения ряда уязвимостей ядра linux и пакета liblog4j2-java , а также методические указания, нейтрализующие угрозу эксплуатации уязвимостей пакета apache2.

Кроме того, в пакет ca-certificates.deb репозитория Astra Linux добавлен сертификат удостоверяющего центра Минцифры России.

Настоящая методика безопасности не является кумулятивной. При выполнении указаний данной методики безопасности другие виды обновлений автоматически не применяются и должны быть установлены отдельно.

Перечень уязвимостей, закрываемых настоящей методикой безопасности, предоставляется после соответствующего обращения на портале технической поддержки.

Перед применением настоящей методикой безопасности рекомендуется обновить Astra Linux до версии 2.12.43

Обновление безопасности, нейтрализующее угрозу эксплуатации уязвимостей ядра linux

Нейтрализация угрозы эксплуатации уязвимостей осуществляется путём обновления отдельных пакетов. Пакеты с устраненными уязвимостями войдут в состав последующей версии Astra Linux.

Подготовка к установке обновления

Установка обновления

Скачать tar-архив с помощью WEB-браузера по следующей ссылке: https://dl.astralinux.ru/astra/stable/2.12_x86-64/iso/2022-0318CE212MD.tar.gz, либо выполнив команду:

Настоящее обновление безопасности подписано усиленной квалифицированной электронной подписью ООО «РусБИТех-Астра»:https://dl.astralinux.ru/astra/stable/2.12_x86-64/iso/2022-0318CE212MD.tar.gz_2022-03-24_14-25-18.tsp.sig.

Порядок проверки обновления безопасности описан в статье Проверка отсоединенной подписи файлов.

Проверить соответствие контрольной сумме, представленной ниже. Для получения контрольной суммы выполнить команду:

Распаковать архив, например, в каталог /mnt/ , выполнив команду:

Полученный в результате распаковки tar-архива каталог 2022-0318CE212MD подключить в качестве репозитория в соответствии с принятыми правилами использования репозиториев (см. Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов). Например, чтобы подключить в качестве локального репозитория каталог /mnt/2022-0318CE212MD/ , необходимо:

с помощью текстового редактора в файле /etc/apt/sources.list добавить строку вида:

либо выполнить команду:

затем выполнить повторную синхронизацию файлов описаний пакетов с их источником:

Обновить пакеты, выполнив следующую команду:

Завершение установки обновления

После выполнения обновления необходимо перезагрузить систему.

Добавление корневого сертификата удостоверяющего центра Минцифры России

Добавление корневого сертификата необходимо выполнить для каждого пользователя после установки обновления пакетов.

Добавление корневого сертификата в Firefox

- Запустить браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox.

- В адресную строку ввести » about:preferences » и нажать клавишу .

- На открывшейся странице в левом поле выбрать пункт Приватность и защита и в правом поле в секции Сертификаты нажать на кнопку [Просмотр сертификатов].

- В открывшемся окне Управление сертификатами открыть вкладку Центры сертификации и нажать на кнопку [Импортировать. ].

- В открывшемся окне импорта выбрать файл /usr/share/ca-certificates/mozilla/rootca_MinDDC_rsa2022.crt и нажать на кнопку [Открыть].

- В открывшемся окне Загрузка сертификата установить флаг Доверять при идентификации веб-сайтов и нажать на кнопку [ОК].

- В окне Управление сертификатами открыть вкладку Центры сертификации и нажать на кнопку [ОК].

Чтобы проверить наличие сертификата удостоверяющего центра Минцифры России, необходимо снова в правом поле в секции Сертификаты нажать на кнопку [Просмотр сертификатов]. В открывшемся окне Управление сертификатами открыть вкладку Центры сертификации и удостовериться в наличии строк:

Добавление корневого сертификата в Chromium

- Запустить браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Chromium.

- В адресную строку ввести » chrome://settings/certificates » и нажать клавишу .

- На открывшейся странице Настроить сертификаты в правом поле открыть вкладку Центры сертификации и нажать на кнопку [Импорт].

- В открывшемся окне импорта выбрать файл /usr/share/ca-certificates/mozilla/rootca_MinDDC_rsa2022.crt и нажать на кнопку [Открыть].

- В открывшемся окне настройки доверия установить флаг Доверять этому сертификату при идентификации сайтов и нажать на кнопку [ОК].

После успешного добавления корневого сертификата на странице Настроить сертификаты во вкладке Центры сертификации появятся следующие строки:

Методические указания, нейтрализующие угрозу эксплуатации уязвимостей пакета apache2

Методика устранения уязвимости, связанной с переполнением буфера в lua_module при разборе запросов, состоящих из нескольких частей (multipart)

Для устранения этой уязвимости необходимо отключить модуль поддержки языка LUA. Чтобы просмотреть перечень используемых модулей, необходимо выполнить команду:

Методика устранения SSRF-уязвимости (Server Side Request Forgery) в mod_proxy

Для устранения этой уязвимости необходимо отключить поддержку прямого proxy в конфигурационном файле (по умолчанию имеет следующие расположение: /etc/apache2/sites-enabled/000-default.conf ).

Параметр ProxyRequests должен иметь значение » off «. При этом, если это необходимо, реверс-прокси может остаться включенным.

В случае, если есть возможность отключить все режимы работы proxy, то необходимо выполнить команду:

После внесения изменений необходимо перезапустить веб-сервер Apache, выполнив команду:

Методика устранения угрозы атаки типа HTTP Request Smuggling

Для устранения этой уязвимости необходимо в конфигурационном файле (по умолчанию имеет следующие расположение: /etc/apache2/sites-enabled/000-default.conf ) отключить поддержку протокола http/2 — из строки параметров Protocols (перечня используемых протоколов) следует исключить значение » h2 » (протокол HTTP/2).

После внесения изменений необходимо перезапустить веб-сервер Apache, выполнив команду:

Веб-сервер Apache необходимо настроить на работу по HTTPS.

Устранение риска эксплуатации уязвимости пакета liblog4j2-java

Уязвимости подвержен только класс JndiLookup из файла JAR /usr/share/java/log4j-core.jar , входящего в пакет liblog4j2-java, а приложения, использующие только файл JAR log4j-api без файла JAR log4j-core , не подвержены этой уязвимости. Уязвимость присутствует в пакетах log4j в версиях 2.14.1 и ниже.

Проверить, установлен ли пакет liblog4j2-java в системе и версию установленного пакета можно командой:

Если пакет не установлен, то компьютер не подвержен уязвимости.

Устранение риска эксплуатации уязвимости путем замены пакета

- Скачать обновлённый пакет liblog4j2-java_2.7-2+deb9u1_all.deb с помощью WEB-браузера по следующей ссылке;

- Перейти в каталог с полученным пакетом;

Установить обновлённый пакет командой:

Устранение риска эксплуатации уязвимости путем удаления уязвимого класса JndiLookup

Для оперативного устранения уязвимости без переустановки пакетов, с учетом того, что этой уязвимости подвержен только один класс из файла /usr/share/java/log4j-core.jar, следует удалить этот класс (JndiLookup) из пути к классам, для чего:

Установить пакет zip, если он не был ранее установлен, следующей командой:

Источник

Обновление безопасности, нейтрализующее угрозу эксплуатации уязвимостей ядра linux

Нейтрализация угрозы эксплуатации уязвимостей осуществляется путём обновления отдельных пакетов. Пакеты с устраненными уязвимостями войдут в состав последующей версии Astra Linux.

Подготовка к установке обновления

Перед массовой установкой обновления на находящиеся в эксплуатации компьютеры в обязательном порядке необходимо выполнить проверку работоспособности на тестовых компьютерах в аналогичных используемым конфигурациях (путем установки обновления и перезагрузки).

Установка обновления

Скачать tar-архив с помощью WEB-браузера по следующей ссылке: https://dl.astralinux.ru/astra/stable/2.12_x86-64/iso/2022-0318CE212MD.tar.gz, либо выполнив команду:

Настоящее обновление безопасности подписано усиленной квалифицированной электронной подписью ООО «РусБИТех-Астра»:https://dl.astralinux.ru/astra/stable/2.12_x86-64/iso/2022-0318CE212MD.tar.gz_2022-03-24_14-25-18.tsp.sig.

Порядок проверки обновления безопасности описан в статье Проверка отсоединенной подписи файлов.

Проверить соответствие контрольной сумме, представленной ниже. Для получения контрольной суммы выполнить команду:

Распаковать архив, например, в каталог /mnt/ , выполнив команду:

sudo tar xzvf 2022-0318CE212MD.tar.gz -C /mnt/

Полученный в результате распаковки tar-архива каталог 2022-0318CE212MD подключить в качестве репозитория в соответствии с принятыми правилами использования репозиториев (см. Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов). Например, чтобы подключить в качестве локального репозитория каталог /mnt/2022-0318CE212MD/ , необходимо:

с помощью текстового редактора в файле /etc/apt/sources.list добавить строку вида:

либо выполнить команду:

echo «deb file:/mnt/2022-0318CE212MD/ orel main contrib non-free» | sudo tee -a /etc/apt/sources.list

затем выполнить повторную синхронизацию файлов описаний пакетов с их источником:

sudo apt update

Обновить пакеты, выполнив следующую команду:

sudo apt dist-upgrade

Завершение установки обновления

После выполнения обновления необходимо перезагрузить систему.

Добавление корневого сертификата удостоверяющего центра Минцифры России

Добавление корневого сертификата необходимо выполнить для каждого пользователя после установки обновления пакетов.

Добавление корневого сертификата в Firefox

- Запустить браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox.

- В адресную строку ввести » about:preferences » и нажать клавишу .

- На открывшейся странице в левом поле выбрать пункт Приватность и защита и в правом поле в секции Сертификаты нажать на кнопку [Просмотр сертификатов].

- В открывшемся окне Управление сертификатами открыть вкладку Центры сертификации и нажать на кнопку [Импортировать. ].

- В открывшемся окне импорта выбрать файл /usr/share/ca-certificates/mozilla/rootca_MinDDC_rsa2022.crt и нажать на кнопку [Открыть].

- В открывшемся окне Загрузка сертификата установить флаг Доверять при идентификации веб-сайтов и нажать на кнопку [ОК].

- В окне Управление сертификатами открыть вкладку Центры сертификации и нажать на кнопку [ОК].

Чтобы проверить наличие сертификата удостоверяющего центра Минцифры России, необходимо снова в правом поле в секции Сертификаты нажать на кнопку [Просмотр сертификатов]. В открывшемся окне Управление сертификатами открыть вкладку Центры сертификации и удостовериться в наличии строк:

Добавление корневого сертификата в Chromium

- Запустить браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Chromium.

- В адресную строку ввести » chrome://settings/certificates » и нажать клавишу .

- На открывшейся странице Настроить сертификаты в правом поле открыть вкладку Центры сертификации и нажать на кнопку [Импорт].

- В открывшемся окне импорта выбрать файл /usr/share/ca-certificates/mozilla/rootca_MinDDC_rsa2022.crt и нажать на кнопку [Открыть].

- В открывшемся окне настройки доверия установить флаг Доверять этому сертификату при идентификации сайтов и нажать на кнопку [ОК].

После успешного добавления корневого сертификата на странице Настроить сертификаты во вкладке Центры сертификации появятся следующие строки:

Методические указания, нейтрализующие угрозу эксплуатации уязвимостей пакета apache2

Методика устранения уязвимости, связанной с переполнением буфера в lua_module при разборе запросов, состоящих из нескольких частей (multipart)

Для устранения этой уязвимости необходимо отключить модуль поддержки языка LUA. Чтобы просмотреть перечень используемых модулей, необходимо выполнить команду:

sudo apachectl -M

Если в перечне используемых модулей присутствует модуль с наименованием lua , то следует выполнить команду:

sudo a2dismod lua

После этого необходимо перезапустить веб-сервер Apache, выполнив команду:

sudo systemctl restart apache2

Методика устранения SSRF-уязвимости (Server Side Request Forgery) в mod_proxy

Для устранения этой уязвимости необходимо отключить поддержку прямого proxy в конфигурационном файле (по умолчанию имеет следующие расположение: /etc/apache2/sites-enabled/000-default.conf ).

Параметр ProxyRequests должен иметь значение » off «. При этом, если это необходимо, реверс-прокси может остаться включенным.

В случае, если есть возможность отключить все режимы работы proxy, то необходимо выполнить команду:

sudo a2dismod proxy

После внесения изменений необходимо перезапустить веб-сервер Apache, выполнив команду:

sudo systemctl restart apache2

Методика устранения угрозы атаки типа HTTP Request Smuggling

Для устранения этой уязвимости необходимо в конфигурационном файле (по умолчанию имеет следующие расположение: /etc/apache2/sites-enabled/000-default.conf ) отключить поддержку протокола http/2 — из строки параметров Protocols (перечня используемых протоколов) следует исключить значение » h2 » (протокол HTTP/2).

После внесения изменений необходимо перезапустить веб-сервер Apache, выполнив команду:

sudo systemctl restart apache2

Веб-сервер Apache необходимо настроить на работу по HTTPS.

Устранение риска эксплуатации уязвимости пакета liblog4j2-java

Уязвимости подвержен только класс JndiLookup из файла JAR /usr/share/java/log4j-core.jar , входящего в пакет liblog4j2-java, а приложения, использующие только файл JAR log4j-api без файла JAR log4j-core , не подвержены этой уязвимости. Уязвимость присутствует в пакетах log4j в версиях 2.14.1 и ниже.

Проверить, установлен ли пакет liblog4j2-java в системе и версию установленного пакета можно командой:

apt policy liblog4j2-java

Если пакет не установлен, то компьютер не подвержен уязвимости.

Устранение риска эксплуатации уязвимости путем замены пакета

- Скачать обновлённый пакет liblog4j2-java_2.7-2+deb9u1_all.deb с помощью WEB-браузера по следующей ссылке;

- Перейти в каталог с полученным пакетом;

Установить обновлённый пакет командой:

sudo apt install ./liblog4j2-java_2.7-2+deb9u1_all.deb

Предупреждение «Download is performed unsandboxed«/»Загрузка без ограничения песочницы» при установке обновления можно игнорировать, подробнее здесь: Предупреждение «Download is performed unsandboxed»/»Загрузка без ограничения песочницы» при установке пакетов из файлов с помощью apt

Устранение риска эксплуатации уязвимости путем удаления уязвимого класса JndiLookup

Для оперативного устранения уязвимости без переустановки пакетов, с учетом того, что этой уязвимости подвержен только один класс из файла /usr/share/java/log4j-core.jar, следует удалить этот класс (JndiLookup) из пути к классам, для чего:

Установить пакет zip, если он не был ранее установлен, следующей командой:

sudo zip -d /usr/share/java/log4j-core.jar org/apache/logging/log4j/core/lookup/JndiLookup.class

пример вывода после успешного выполнения команды:

Источник

0

1

1. Согласно информации из приложенной статьи ссылки репозиториев не должны быть доступны для Astra Linux Special Edition.

2. Доступность по протоколам HTTPS и HTTP обеспечивает доступность всех файлов репозитория по прямым ссылкам, что позволяет использовать для установки и обновления пакетов из этих репозиториев стандартные программы.

3. Помимо доступности протоколов HTTPS и HTTP для того, чтобы было возможно открыть ссылку в браузере и просмотреть содержимое репозитория так, как это делается в файловом менеджере, в репозитории должна быть включена автоматическая индексация содержимого (autoindex). Автоматическая индексация поддерживается в репозиториях Astra Linux Common Edition и не поддерживается в репозиториях Astra Linux Special Edition.

И я ничего не могу понять из этой белиберды.

Абзац 1 — с чего бы ссылки репозитариев «не должны быть доступны для Astra Linux Special Edition»? Ссылки вообще-то доступны кому угодно у кого есть интернет. Что значит недоступны для Astra Linux SE? Что они хотели сказать этим предложением?

Абзац 2 и 3 техподдержка тупо скопировала в разделе Протоколы передачи интернет-репозиториев Astra Linux с той же страницы официальной Wiki.

Вопрос: у нас возникло предположение, что это значит, что веб-сервер настроен так, что он не отдает HTML-представление списка файлов при запросе директорий, относящихся к 1.7. Но должен отдавать файлы если они запрашиваются напрямую.

Чтобы проверить это предположение, я проверил ссылки на файлы:

https://dl.astralinux.ru/astra/stable/1.7_x86-64/repository-main/Release

https://dl.astralinux.ru/astra/stable/1.7_x86-64/repository-main/Release.gpg

https://dl.astralinux.ru/astra/stable/1.7_x86-64/repository-main/binary-amd64/Packages.gz

https://dl.astralinux.ru/astra/stable/1.7_x86-64/repository-main/binary-amd64/Release

https://dl.astralinux.ru/astra/stable/1.7_x86-64/main/Release

https://dl.astralinux.ru/astra/stable/1.7_x86-64/main/Release.gpg

https://dl.astralinux.ru/astra/stable/1.7_x86-64/main/binary-amd64/Packages.gz

https://dl.astralinux.ru/astra/stable/1.7_x86-64/main/binary-amd64/Release

Но все они возвращают 404. Может я неправильно предположил какие файлы могут быть. А может быть, путь, начинающийся с https://dl.astralinux.ru/astra/stable/1.7_x86-64/repository-main/… действительно не существует. Как это можно однозначно проверить?

Перемещено hobbit из general

В данной статье рассмотрим, как установить корневой сертификат в системное хранилище доверенных корневых сертификатов. Здесь надо учесть, что браузеры после этого не станут автоматически доверять сайту, сертификат которого выпущен таким центром сертификации, потому что веб-браузеры в Linux используют свои собственные хранилища корневых сертификатов, поэтому будет затронута также тема добавления корневого сертификата в веб-браузеры. Инструкция подойдет не только для Astra Linux, но и для других Debian подобных дистрибутивов.

Установка корневого сертификата в системное хранилище

1. Сертификат должен иметь формат crt. Если формат сертификата отличается, необходимо выполнить его конвертацию. Так, например, для cer-сертификатов:

Если исходный сертификат имеет кодировку DER

openssl x509 -inform DER -in /path/certificate.cer -out certificate.crt

Если исходный сертификат имеет кодировку PEM

openssl x509 -inform PEM -in /path/certificate.cer -out certificate.crt

В параметре out можно сразу указать полный путь сохранения сертификата, в противном случае, он сохранится в текущий каталог.

2. Скопировать полученный сертификат в папку /usr/share/ca-certificates:

sudo cp /path/certificate.crt /usr/share/ca-certificates

вместо /path/certificate.crt подставить свой путь до сертификата и имя сертификата

Есть, однако, мнение, что сертификаты лучше копировать сюда: /usr/local/share/ca-certificates

3. Установить сертификат можно такой командой:

sudo dpkg-reconfigure ca-certificates

Выбрать «Да», нажать «ОК» (Enter), а в следующем окне отметить звездочками сертификаты, которые необходимо установить. При этом, если все успешно, вы должны увидеть информацию о добавлении вашего сертификата. В моем случае выполнялась установка сразу двух сертификатов (2 added)

Есть еще и вот такая команда:

sudo update-ca-certificates

По идее, делает все что нужно в автоматическом режиме.

По итогу, ваш сертификат должен будет находиться здесь: /etc/ssl/certs

Проверка установки

Способ 1

trust list

Короткая команда, которая выведет список доверенных сертификатов. В списке вы должны найти свой сертификат — значит он установился.

Способ 2

Для проверки есть такая конструкция:

awk -v cmd='openssl x509 -noout -subject' ' /BEGIN/{close(cmd)};{print | cmd}' < /etc/ssl/certs/ca-certificates.crt | grep -i СЕРТИФИКАТ

Вместо СЕРТИФИКАТ вводим критерий поиска (точное имя сертификата), можно часть имени заменить символом * (например, Digi*) — но в случае со «звездочкой» поиск будет чувствителен к регистру (игнорирует ключ -i), если в имени серитфиката есть пробелы, то критерий поиска обязательно нужно взять в кавычки, даже при использовании маски поиска *.

Способ 3

openssl s_client -connect example.site.ru:443 -quiet

Проверка посредством выполнения подключения к сайту. То есть, здесь мы выполняем не поиск по хранилищу сертификатов, а осуществляем подключение к сайту

Вместо example.site.com вводите ваш сайт, на котором нужно проверить работу сертификата.

Если в результате вывода где-то есть verify error, значит есть проблемы с доверием. Нужно детально изучить вывод — на какой сертификат ругается.

Способ 4

curl https://example.site.com --cacert /etc/ssl/certs/ca-certificates.crt

Может потребоваться установка пакета curl. В ответе должен быть получен код страницы — значит все ОК, доверие к сертификату есть, в противном случае, получим ошибку.

Импорт сертификата в профиль пользователя для Chromium-подобных браузеров

Можно автоматизировать данный процесс. Для выполнения команды должна быть установлена утилита certutil.

certutil -d sql:$HOME/.pki/nssdb -A -t "C,," -n "certificate_name" -i certificate_file.crt

certificate_name — имя сертификата

certificate_file — имя файла сертификата, в примере подразумевается, что сертификат расположен в том же каталоге, что и скрипт