No one has helped translate this article yet. If you already know how localizing for SUMO works, start translating now. If you want to learn how to translate articles for SUMO, please start here.

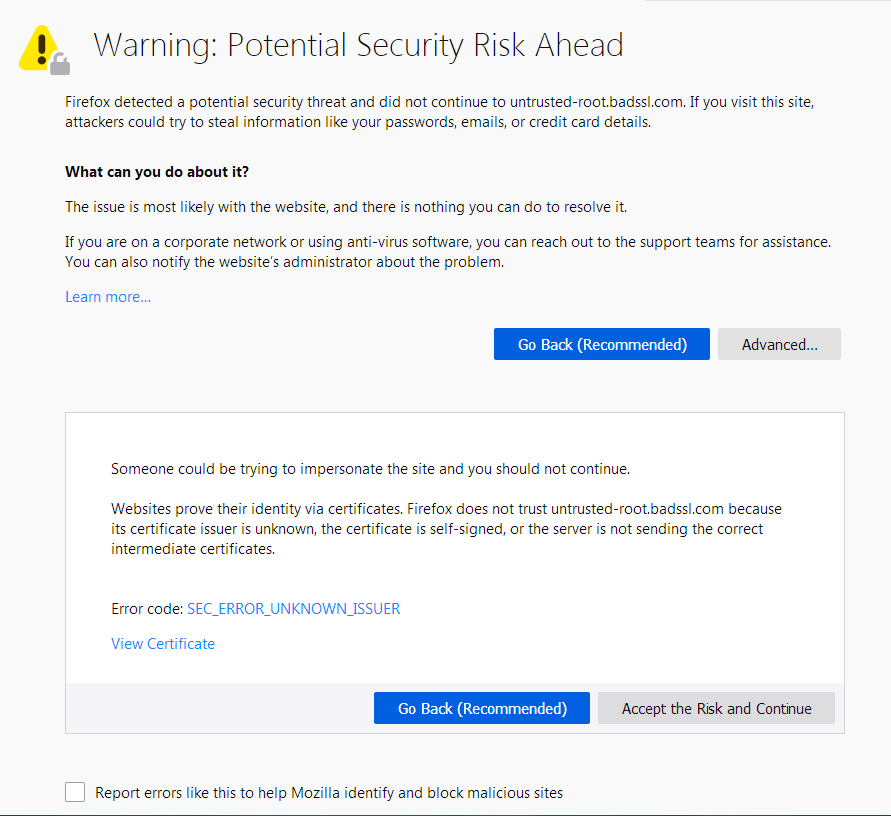

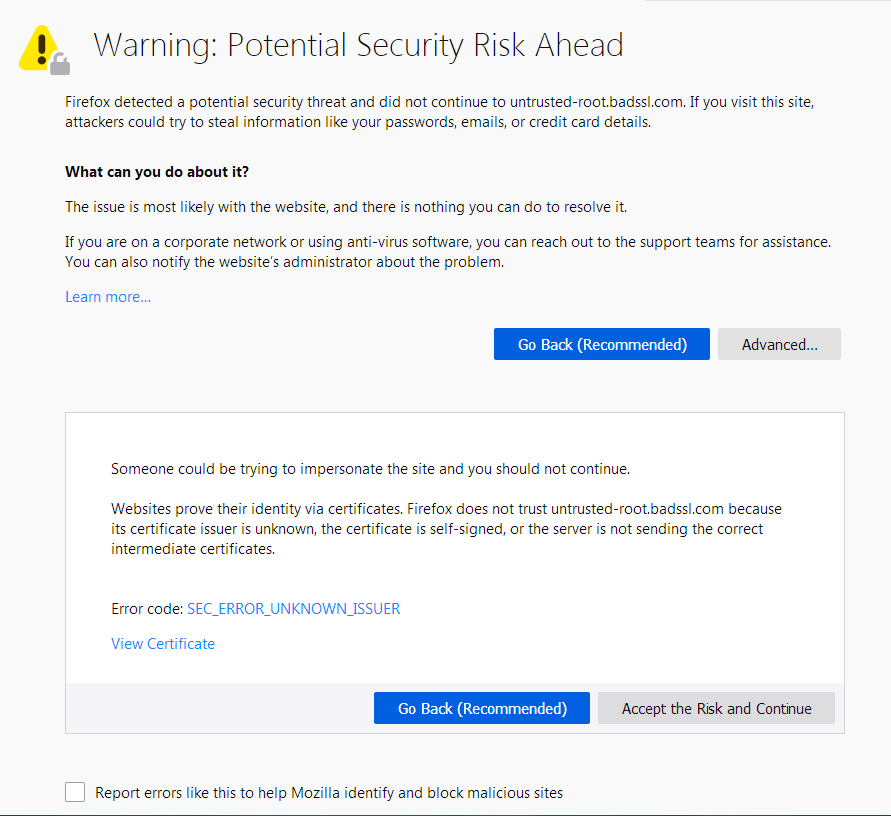

For websites that are securely encrypted (the URL begins with «https://»), Firefox must verify that the certificate presented by the website is valid. If the certificate cannot be validated, Firefox will stop the connection to the website and show a «Warning: Potential Security Risk Ahead» error page instead. Clicking the Advanced button, you can view the specific error Firefox encountered.

This article explains why you might see the error codes SEC_ERROR_UNKNOWN_ISSUER, MOZILLA_PKIX_ERROR_MITM_DETECTED or ERROR_SELF_SIGNED_CERT on an error page and how to troubleshoot it.

Table of Contents

- 1 What does this error code mean?

- 2 The error occurs on multiple secure sites

- 2.1 Antivirus products

- 2.1.1 Avast/AVG

- 2.1.2 Bitdefender

- 2.1.3 Bullguard

- 2.1.4 ESET

- 2.1.5 Kaspersky

- 2.2 Family Safety settings in Windows accounts

- 2.3 Monitoring/filtering in corporate networks

- 2.4 Malware

- 2.1 Antivirus products

- 3 The error occurs on one particular site only

- 3.1 Certificate issued by an authority belonging to Symantec

- 3.2 Missing intermediate certificate

- 3.3 Self-signed certificate

- 3.4 Bypassing the warning

What does this error code mean?

During a secure connection, a website must provide a certificate issued by a trusted certificate authority to ensure that the user is connected to the intended target and the connection is encrypted. If you click the Advanced button on a «Warning: Potential Security Risk Ahead» error page and you see the error code SEC_ERROR_UNKNOWN_ISSUER or MOZILLA_PKIX_ERROR_MITM_DETECTED, it means that the provided certificate was issued by a certificate authority that is not known by Firefox and, therefore, cannot be trusted by default.

The error occurs on multiple secure sites

If you get this problem on multiple unrelated HTTPS-sites, it indicates that something on your system or network is intercepting your connection and injecting certificates in a way that is not trusted by Firefox. The most common causes are security software scanning encrypted connections, or malware listening in and replacing legitimate website certificates with their own. In particular, the error code MOZILLA_PKIX_ERROR_MITM_DETECTED indicates that Firefox detected connection interception.

Antivirus products

Third-party antivirus software can interfere with Firefox’s secure connections. You could try reinstalling it, which might trigger the software into placing its certificates into the Firefox trust store again.

We recommend uninstalling your third-party software and using the security software offered for Windows by Microsoft:

- Windows 8 and Windows 10 — Windows Defender (built-in)

If you do not want to uninstall your third-party software, you could try reinstalling it, which might trigger the software into placing its certificates into the Firefox trust store again.

Here are some alternative solutions you can try:

Avast/AVG

In Avast or AVG security products you can disable the interception of secure connections:

- Open the dashboard of your Avast or AVG application.

- Go to and click on > > .

- Scroll down to the Configure shield settings section and click on .

- Uncheck the box next to and confirm this by clicking OK.

-

In older versions of the product you’ll find the corresponding option when you go to > > and click Customize next to

-

See the Avast support article Managing HTTPS scanning in Web Shield in Avast Antivirus for details. More Information about this feature is available on this Avast Blog.

Bitdefender

In Bitdefender security products you can disable the interception of secure connections:

- Open the dashboard of your Bitdefender application.

- Go to and in the section click on .

- Toggle off the Encrypted Web Scan setting.

-

In older versions of the product you can find the corresponding option labelled Scan SSL when you go to >

-

In Bitdefender Antivirus Free it’s not possible to control this setting. You can try to repair or remove the program instead when you’re having problems accessing secure websites.

For corporate Bitdefender products, please refer to this Bitdefender Support Center page.

Bullguard

In Bullguard security products you can disable the interception of secure connections on particular major websites like Google, Yahoo and Facebook:

- Open the dashboard of your Bullguard application.

- Click on and enable the Advanced view on the top right of the panel.

- Go to > .

- Uncheck the option for those websites which are showing an error message.

ESET

In ESET security products you can try to disable and re-enable SSL/TLS protocol filtering or generally disable the interception of secure connections as described in ESET’s support article.

Kaspersky

Affected users of Kaspersky should upgrade to the most recent version of their security product, as Kaspersky 2019 and above contain mitigations for this problem. The Kaspersky Downloads page includes «update» links that will install the latest version free of charge for users with a current subscription.

Otherwise, you can also disable the interception of secure connections:

- Open the dashboard of your Kaspersky application.

- Click on on the bottom-left.

- Click and then .

- In the section check the Do not scan encrypted connections option and confirm this change.

- Finally, reboot your system for the changes to take effect.

Family Safety settings in Windows accounts

In Microsoft Windows accounts protected by Family Safety settings, secure connections on popular websites like Google, Facebook and YouTube might be intercepted and their certificates replaced by a certificate issued by Microsoft in order to filter and record search activity.

Read this Microsoft FAQ page on how to turn off these family features for accounts. In case you want to manually install the missing certificates for affected accounts, you can refer to this Microsoft support article.

Monitoring/filtering in corporate networks

Some traffic monitoring/filtering products used in corporate environments might intercept encrypted connections by replacing a website’s certificate with their own, at the same time possibly triggering errors on secure HTTPS-sites.

If you suspect this might be the case, please contact your IT department to ensure the correct configuration of Firefox to enable it to work properly in such an environment, as the necessary certificate might have to be placed in the Firefox trust store first. More information for IT departments on how to go about this can be found in the Mozilla Wiki page CA:AddRootToFirefox.

Malware

Some forms of malware intercepting encrypted web traffic can cause this error message — refer to the article Troubleshoot Firefox issues caused by malware on how to deal with malware problems.

The error occurs on one particular site only

In case you get this problem on one particular site only, this type of error generally indicates that the web server is not configured properly. However, if you see this error on a legitimate major website like Google or Facebook or sites where financial transactions take place, you should continue with the steps outlined above.

After a number of irregularities with certificates issued by Symantec root authorities came to light, browser vendors, including Mozilla, are gradually removing trust from these certificates in their products. Firefox will no longer trust server certificates issued by Symantec, including those issued under the GeoTrust, RapidSSL, Thawte and Verisign brands. For more information, see this Mozilla blog post.

MOZILLA_PKIX_ERROR_ADDITIONAL_POLICY_CONSTRAINT_FAILED will be the primary error, but with some servers, you may see the error code SEC_ERROR_UNKNOWN_ISSUER instead. If you come across such a site you should contact the owner of the website to inform them of the problem.

Mozilla strongly encourages operators of affected sites to take immediate action to replace these certificates. For more help, see this DigiCert blog post and DigiCert Tools.

On a site with a missing intermediate certificate you will see the following error description after you click on Advanced on the error page:

The certificate is not trusted because the issuer certificate is unknown.

The server might not be sending the appropriate intermediate certificates.

An additional root certificate may need to be imported.

The website’s certificate might not have been issued by a trusted certificate authority itself and no complete certificate chain to a trusted authority was provided either (a so-called «intermediate certificate» is missing).

You can test if a site is properly configured by entering a website’s address into a third-party tool like SSL Labs’ test page. If it is returning the result «Chain issues: Incomplete», a proper intermediate certificate is missing.

You should contact the owner of the website you’re having troubles accessing to inform them of that problem.

Self-signed certificate

On a site with a self-signed certificate you will see the error code ERROR_SELF_SIGNED_CERT and the following error description, after you click on Advanced on the error page:

The certificate is not trusted because it is self-signed.

A self-signed certificate that wasn’t issued by a recognized certificate authority is not trusted by default. Self-signed certificates can make your data safe from eavesdroppers, but say nothing about who the recipient of the data is. This is common for intranet websites that aren’t available publicly and you may bypass the warning for such sites.

Bypassing the warning

Warning: You should never add a certificate exception for a legitimate major website or sites where financial transactions take place – in this case an invalid certificate can be an indication that your connection is compromised by a third party.

If the website allows it, you can bypass the warning in order to visit the site, even thought its certificate is not being trusted by default:

- On the warning page, click Advanced.

- Click Accept the Risk and Continue.

These fine people helped write this article:

AliceWyman, Chris Ilias, philipp, Tonnes, Michele Rodaro, Roland Tanglao, YFdyh000, Mozinet, pollti, Joni, Artist, Scribe, Dinesh, Marcelo Ghelman, «Barely Harry», franziskus, ErlingR, PGGWriter, k_alex, JeremyKoozar

Volunteer

Grow and share your expertise with others. Answer questions and improve our knowledge base.

Learn More

Время на прочтение

3 мин

Количество просмотров 39K

Сегодня утром, после горячей чашечки

шоколада

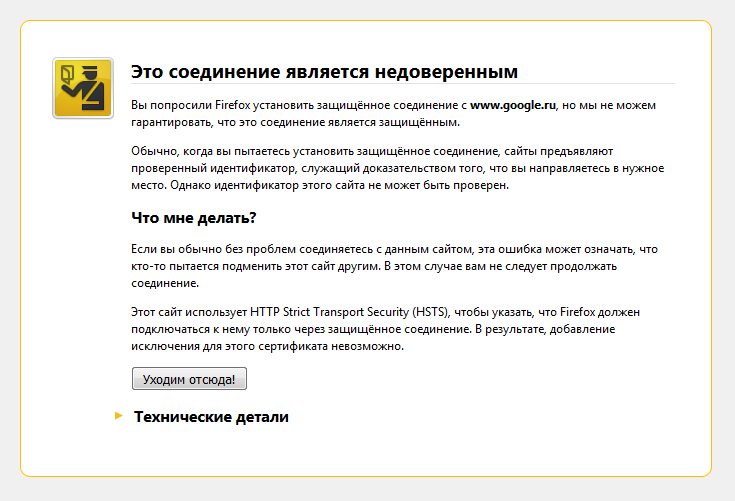

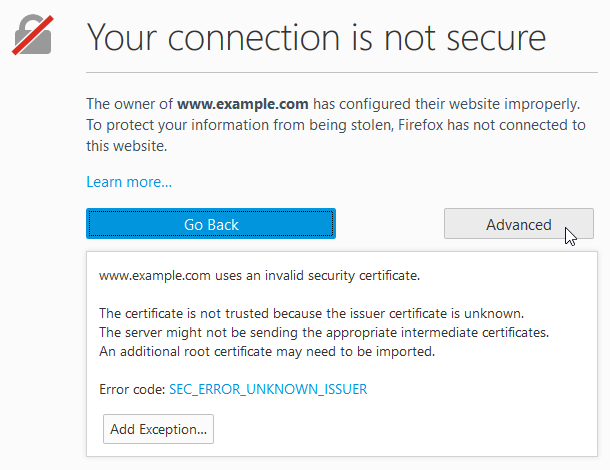

кофе, в голову пришла идея сменить привычный мне браузер Chrome на Firefox. Причиной тому было скорее не кофе, а аномальная тормознутость моего браузера в последнее время. После первого запуска предательски ввожу в адресную строку «google.ru» и вижу следующую ошибку:

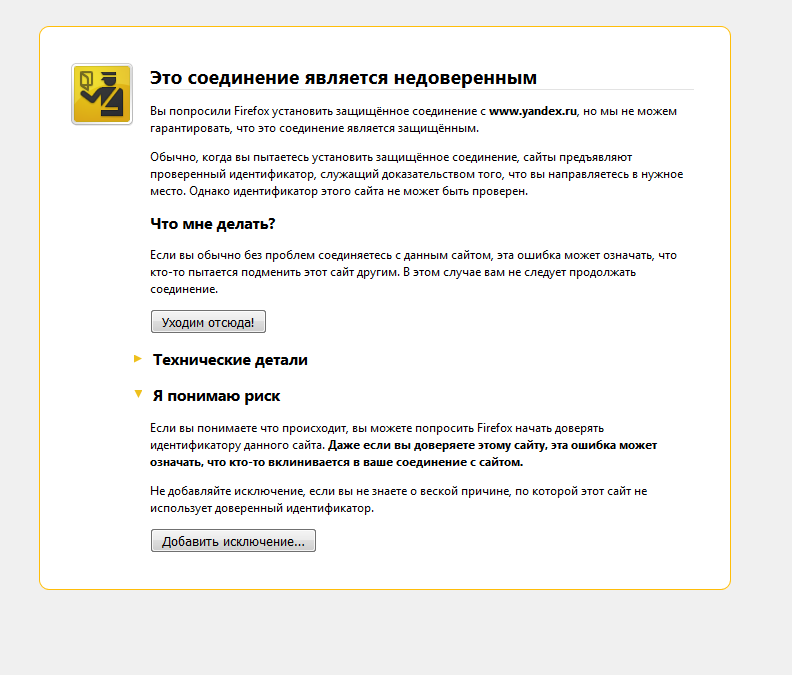

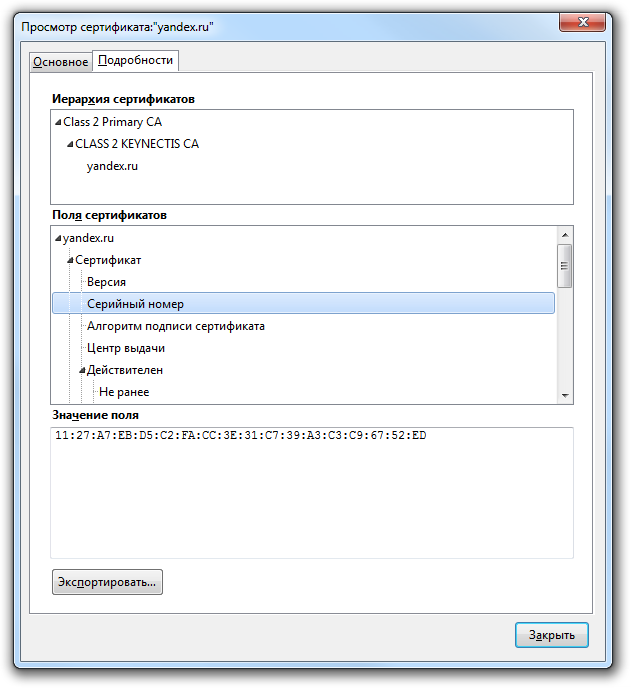

Браузер даже не дает права проигнорировать ошибку. По привычке первым делом взгляд упал на дату и время. Убедившись, что временные параметры на компьютере установлены верно, перешел на другой ресурс «yandex.ru»:

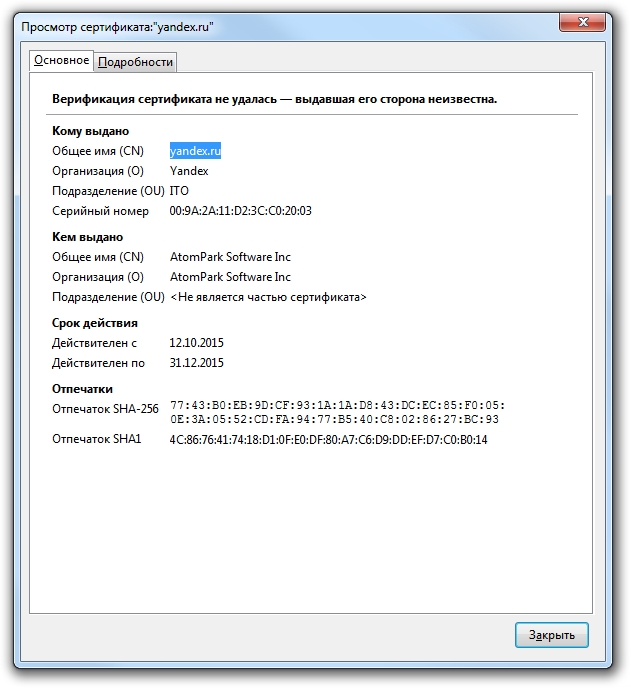

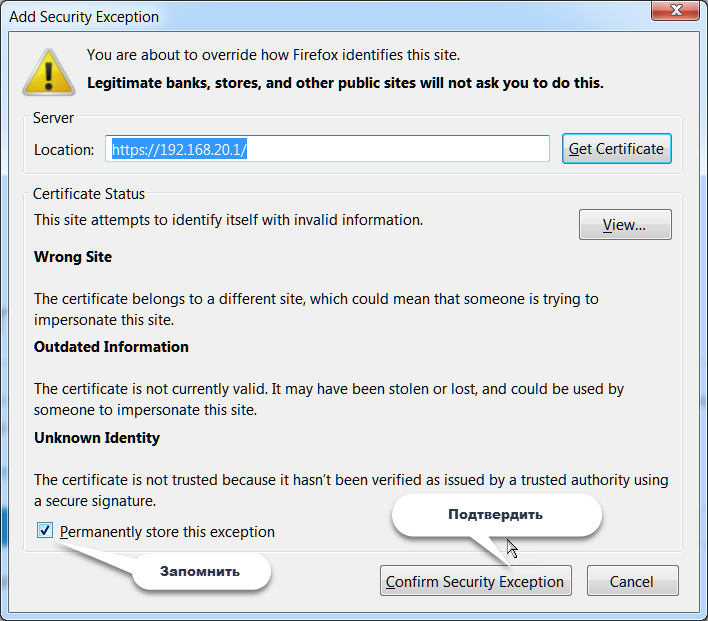

Тут дела обстояли чуть лучше, Firefox уже предлагает добавить сертификат в хранилище доверенных. Тут пришлось уже включать мозги, т.к. активно пользуюсь сервисом Яндекс.Деньги и любые утечки для меня существенны. Первым делом решил проверить, что именно браузеру не нравится в сертификате:

Нет доверия стороне выдавшей сертификат. И такая картина на всех ресурсах, где используется безопасное соединение HTTPS.

Много

немного теории:

Для использования шифрованного канала связи, ваш браузер использует протокол SSL (или TLS) (HTTPS пользуется им), который, в свою очередь, использует сертификат проверки подлинности. Этот сертификат хранит в себе информацию как для шифрования данных, так и для идентификации WEB-сервера, к которому вы обращаетесь. Помимо всей прочей информации, хранимой в сертификате (тип шифрования, альтернативные имена и т.д.), нас интересуют открытый ключ, который решает проблему №1 — шифрование в открытых сетях и информация о центре, выдавшем этот сертификат, которая решает проблему №2 — доверие к открытому ключу.

Опишу на примерах.

Сценарий 1:

1. Сервис Яндекс хочет организовать безопасный канал связи со своими пользователями и генерирует для этого пару ключей (открытый и закрытый).

2. Я, как клиент сервиса Яндекс, получаю от него открытый ключ и шифрую им все свои данные. При этом я уверен, что прочитать данные сможет только владелец закрытого ключа, в нашем случае владелец — сервис Яндекс.

Этим самым сервис Яндекс решает проблему шифрования в открытых сетях.

А что если некий троянский вирус встанет между вами и сервисом Яндекс (к примеру, в роли сквозного прокси-сервера)…???

Сценарий 2:

1. Троян получает от сервиса Яндекс открытый ключ.

2. Троян генерирует пару своих ключей и передает открытую часть вам от имени сервиса Яндекс.

3. Все сообщения, адресованные от вас сервису Яндекс, перехватываются и дешифруются трояном, а троян в свою очередь шифрует эти данные ключом от Яндекс и передает их ему же. Вот тут и возникает проблема №2, а именно, проблема доверия к открытому ключу.

Данная проблема решается третьим лицом, которому доверяет, как сервис Яндекс, так и клиент. В данном случае запись указывала на AtomPark Software Inc, которая выдала тот самый сертификат подлинности сервису Яндекс.

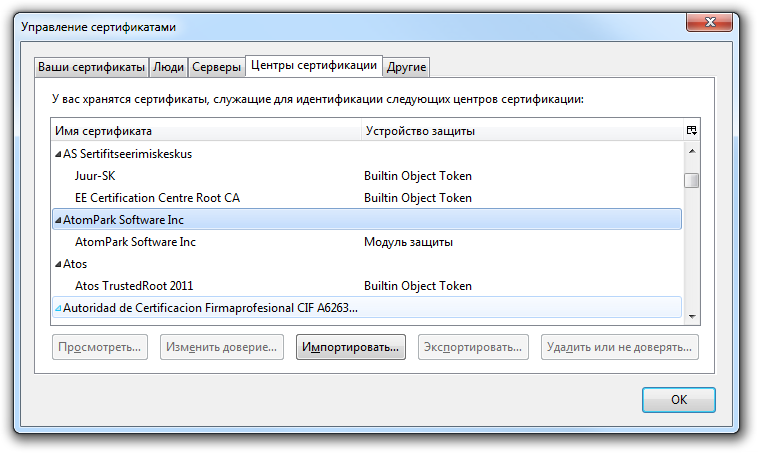

Вернемся к моему сертификату и удостоверимся, что мы доверяем третьему лицу. В поле Общее имя (CN) группы «кем выдано» стоит запись «AtomPark Software Inc». Первый признак доверия этому центру сертификации – наличие его корневого сертификата в хранилище доверительных центров. В Mozille этот список можно открыть так: Настройка-> Дополнительно-> Сертификаты-> Просмотреть сертификаты-> Центры сертификации. По имени нашел сертификат:

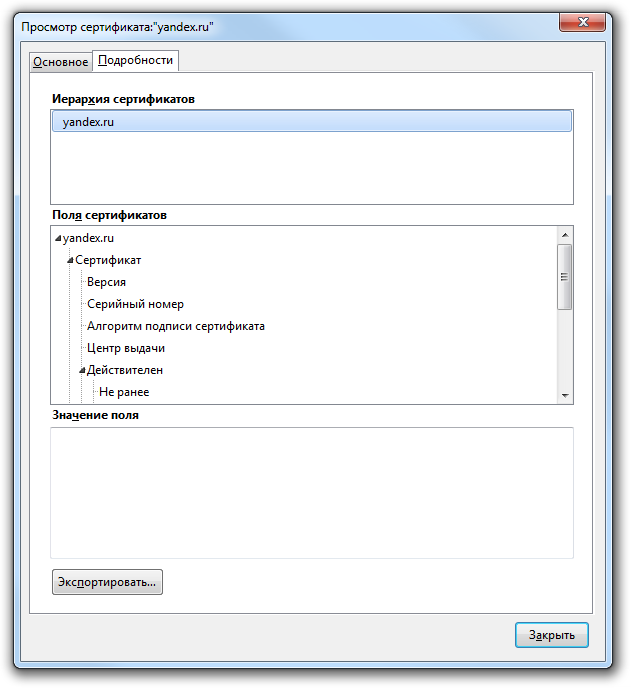

На первый взгляд все в порядке. Решил сверить отпечатки SHA1 сертификатов. Полез в иерархию и увидел следующее:

В иерархии сертификатов корневым сертификатом является сам сертификат (самоподписанный).

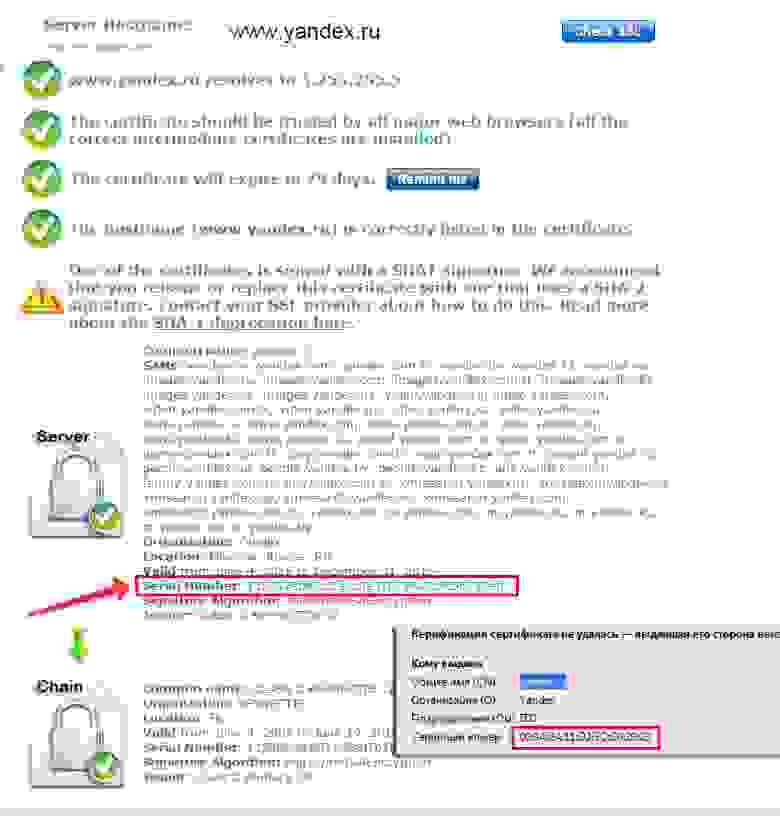

Чтобы окончательно убедиться, что это недействительный сертификат, с браузера Chrome выполнил Online проверку актуального сертификата sslshopper.com и сверил серийные номера:

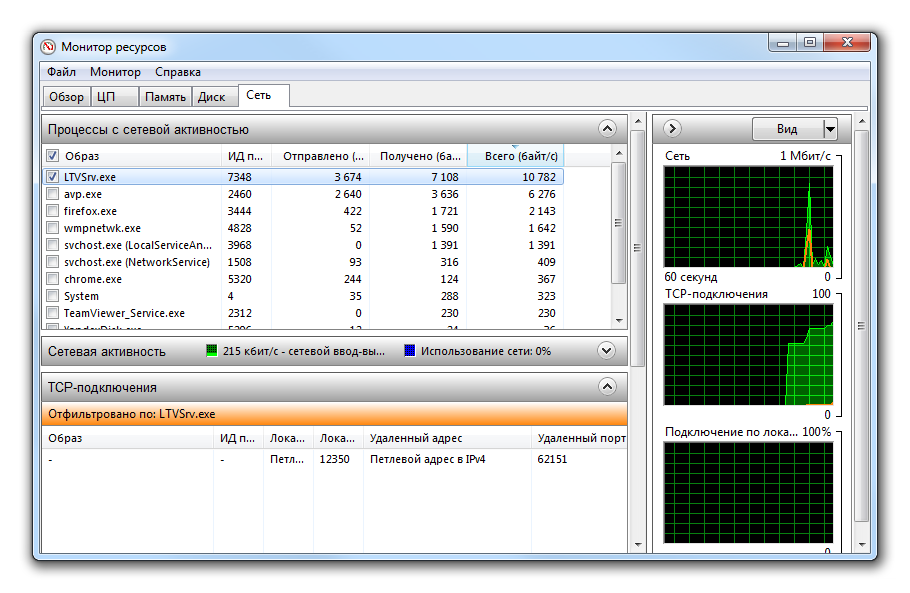

Теперь было необходимо найти этот троян. В настройках прокси было все чисто, а антивирус не дал никаких результатов. Полез в мониторинг сети и заметил некое приложение, которое проявляло активность всякий раз, когда я обращался к веб сервисам:

Первая же ссылка в интернете раскрыла все карты. Оказалось, что недавно наше руководство внесло некоторые поправки в политику защиты конфиденциальной информации. Было решено установить всему персоналу программу StaffCop, которая осуществляет мониторинг деятельности сотрудников. После отключения данной службы, решились не только проблемы с сертификатами, но и с моим основным браузером Chrome. Несмотря на большое описание, фактически задача была решена очень быстро, и я надеюсь, что последовательность моих действий поможет кому-либо.

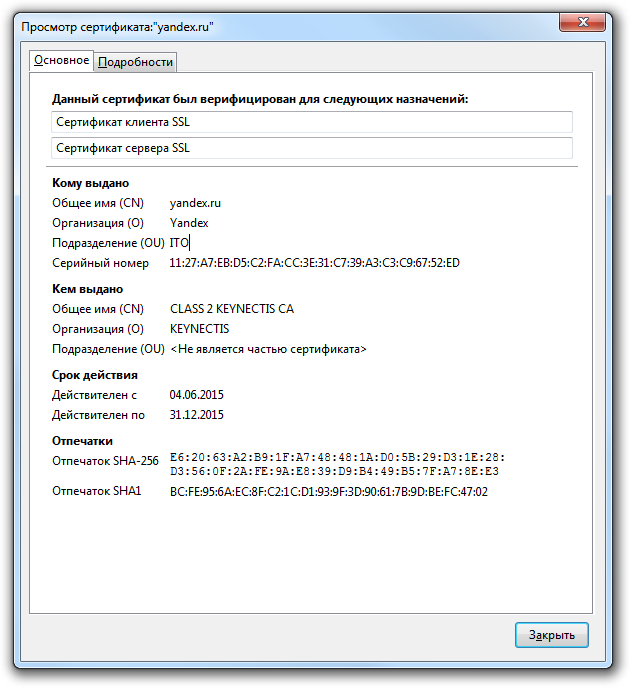

А напоследок, то, как должны выглядеть «правильные» сертификаты:

Иногда, переходя на страницы сайтов или интернет-сервисов, пользователи Mozilla FireFox, вместо нужной им страницы, стали видеть предупреждение: «Это соединение является не доверенным» или «Сертификату нет доверия, так как сертификат его издателя неизвестен. (Код ошибки: SEC_ERROR_UNKNOWN_ISSUER)». Что нужно делать в таком случае и как устранить ошибку вы можете прочитать в этой статье.

Особенно часто этим стали “грешить” последние версии популярного браузера.

Что это за ошибка?

Во время перехода на страничку web-ресурса происходит обмен данными между клиентом (это в данном случае Firefox) и сервером. Некоторые сайты используют протоколы шифрования, позволяющие сделать подключение более безопасным. Одним из таких протоколов является HTTPS. Данные передаются по этому протоколу, «упакованные» в криптографический протокол SSL или TLS.

Если в одном из криптографических протоколов было обнаружено несоответствие сертификатов безопасности, браузер, пытаясь защитить ваше устройство от небезопасного подключения, уведомит вас кодом ошибки «SEC_ERROR_UNKNOWN_ISSUER».

Особенно часто такое происходит при подключении в web-интерфейсам различного коммуникационного оборудования по протоколу HTTPS.

Итак, если вы увидели вместо сайта вот такое вот окошко и не знаете, что делать дальше, эта статья для вас.

Причины возникновения

Почему вы получили предупреждение? Причин может быть несколько:

- Сайт небезопасен для посетителей, так как имеет неизвестный сертификат (возможно заражен вирусами или в редких случаях является носителем вирусной рекламы).

- Сертификат сайта защищает данные от прослушки, но является самоподписанным, поэтому его нет в базе доверенных. Например потому, что компания владелец сайта не хочет платить за получение и подтверждение сертификата таким компаниям как Thawte, Trustwave, Comodo, Geotrust и т.д..

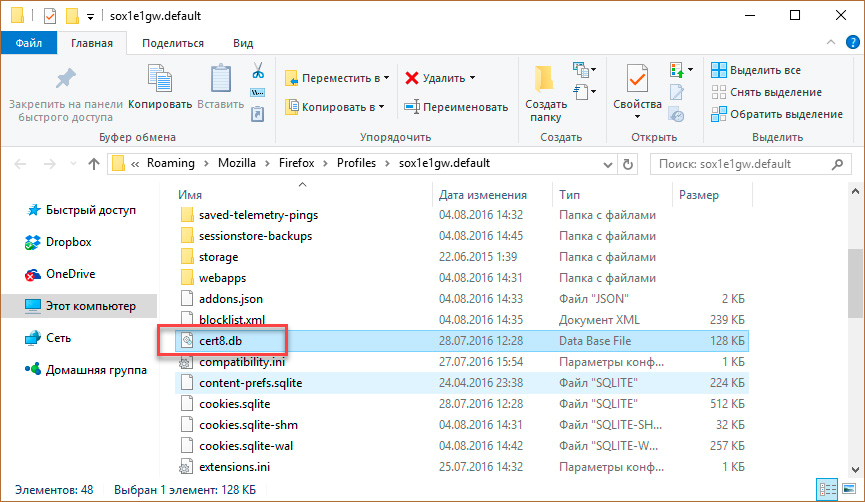

- Сертификат сайта является доверенным, но браузер считает иначе из-за повреждений файла cert8.db (хранилища идентификаторов).

- Сертификат является доверенным, но установленный антивирус не может идентифицировать его в своей базе данных (или включено сканирование SSL).

Но мы-то знаем, что сайт нам известен, все на нем хорошо, значит добавляем в исключения и больше не вспоминаем об этой ошибке.

Решение 1. Добавляем сайт в исключения

- Нажмите «Я понимаю риски» и в открывшемся спойлере нажмите «Добавить исключение…». В появившемся окошке нажмите «Подтвердить исключение безопасности».

- Все. Переходите на сайт.

А вот что делать, если вы вошли на сайт и видите вот такое вот предупреждение?

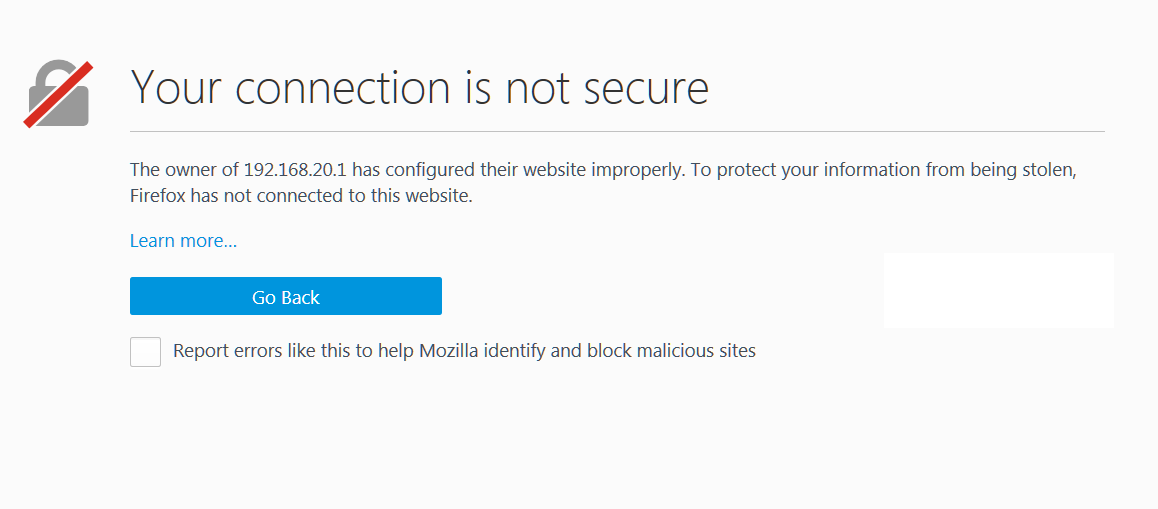

Кнопки [Advanced] нет. А на сайт нам очень надо попасть. Когда это происходит?

- Например, когда FireFox «решил», что лучше знает и не станет даже предлагать добавлять сайт в исключения.

- Повредилось локальное хранилище сертификатов – cert8.db

- Антивирус “не пущает”

Для устранения затруднений по пп 1) и 2) существует довольно жесткий, но 100% работающий метод, а именно

Решение 2. Удаление поврежденного файла cert8.db

Файл хранилища идентификаторов сертификатов мог повредится и содержать некорректные сведения о доверенных сертификатах. Этот файл следует удалить, чтобы вновь установить безопасное соединение и беспрепятственно войти на сайт:

Файл хранится в вашем профиле FireFox.

Вот самый простой способ добраться до профиля.

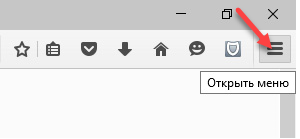

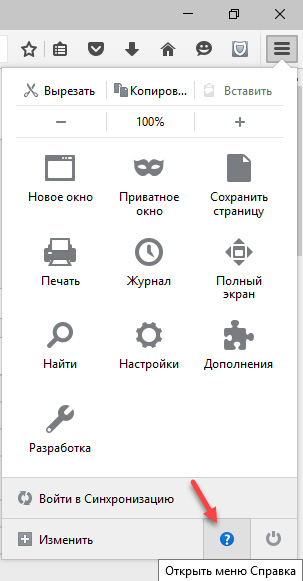

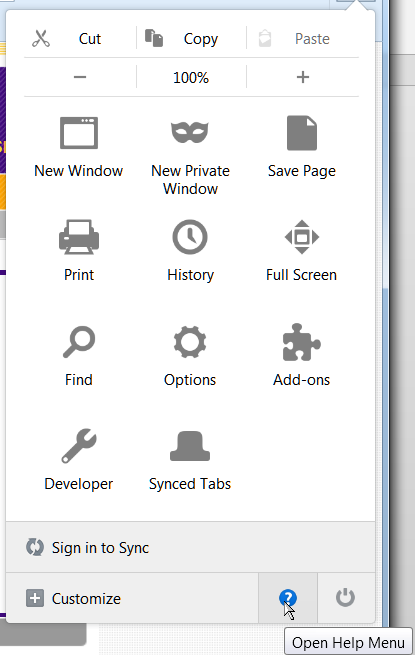

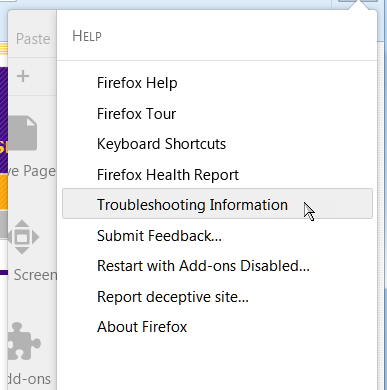

- В правом верхнем углу нажмите на кнопку «Открыть меню».

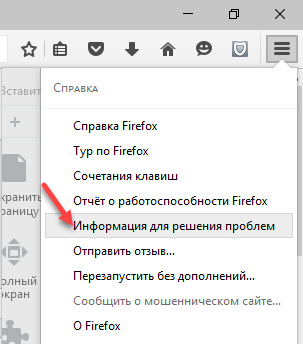

- Внизу открывшегося списка нажмите на «Открыть меню справка» (вопросительный знак в круге).

- Затем нажмите «Информация для решения проблем».

- В новом окне в «Сведения о приложении» нажмите «Показать папку» в строке «Папка профиля».

- Закройте Firefox

- В открывшейся папке найдите файл cert8.db и удалите.

- Перезапустите Firefox

- Перейдите на «проблемную» страницу и внесите ее в Исключения (если необходимо).

Совет! Чтобы быстро перейти к указанному файлу, нажмите комбинацию клавиш Win+R и выполните команду

CD %APPDATA%\Mozilla\Firefox\Profiles\

.Далее перейдите в папку, в которой будет cert8.db.

Если, после обновления вы снова получили ошибку SEC_ERROR_UNKNOWN_ISSUER, добавьте сайт в исключения как было показано в Решении 1.

«Экзотика». Нас не пускает на сайт анти-вирус. Отключение проверки SSL

Если же вы сталкиваетесь с проблемой повсеместно и даже на крупных веб-сервисах (google.com, youtube.com, facebook.com и т.д.), вероятно что-то перехватывает сертификаты для прослушки или проверки, а Mozilla Firefox это не нравится. Так вести могут себя вирусы и антивирусы соответственно. Если же вирусов на ПК не обнаружено, но установлен антивирус, отключите проверку HTTPS и SSL протоколов в антивирусе.

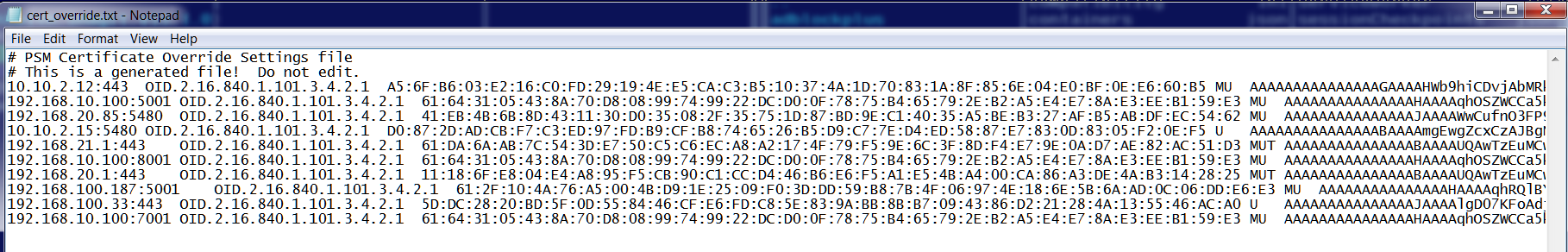

Файл со списком исключений сертификатов

Все исключения, которые вы добавили вручную, Firefox хранит в файле cert_override.txt у себя в профиле %APPDATA%\Mozilla\Firefox\Profiles\[ваш профиль]

Выглядит это примерно так. Обратите внимание на первые две строки в этом файле. Файл не рекомендуется редактировать самостоятельно. И не пробуйте. Проверено. FireFox этого «не любит»

# PSM Certificate Override Settings file

# This is a generated file! Do not edit.

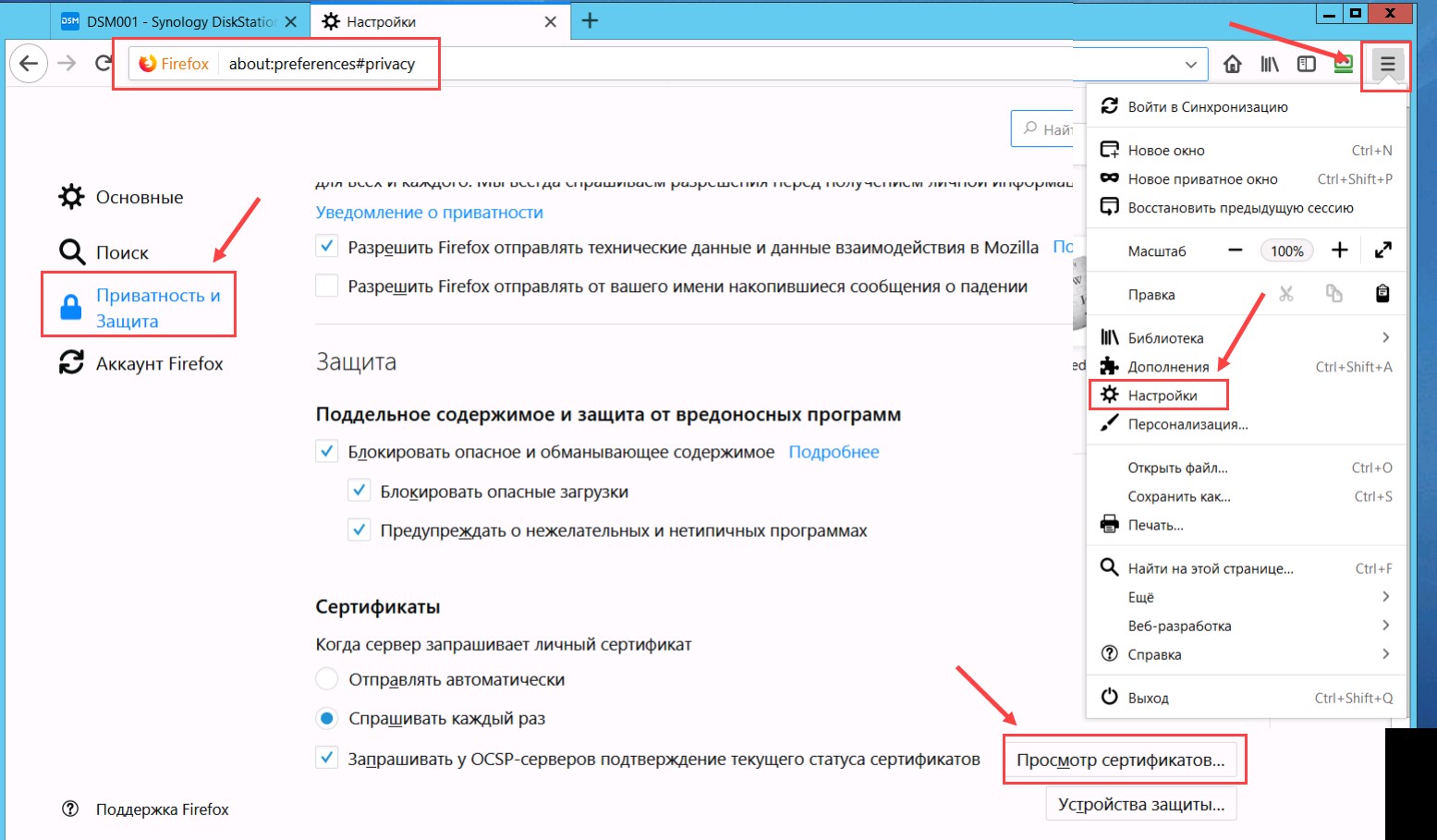

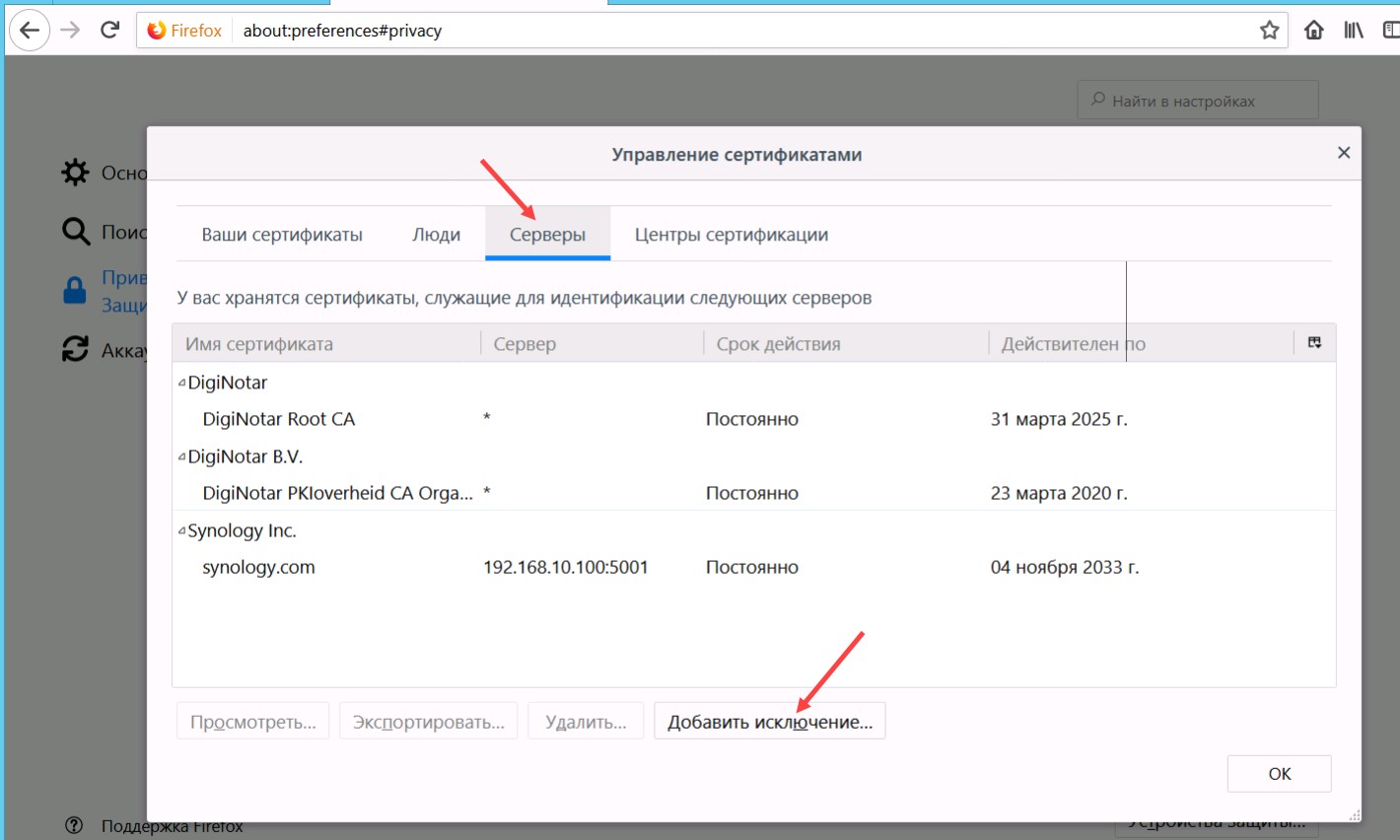

Список сертфикатов, которые вы добавили в исключение можно посмотреть и через грфический интерфейс. Откройте в Firefox страницу с настройками безопасности (адрес about:preferences#privacy). Промотайте страницу в разделе Сертифкатов (Certificates) и нажмите на кнопку Просмотр сертфикатов (View Certificates).

В окне управления сертфикатами перейдите на вкладку Сервера (Servers). В списке будут содержаться список исключений для сайтов и сертифкатов.

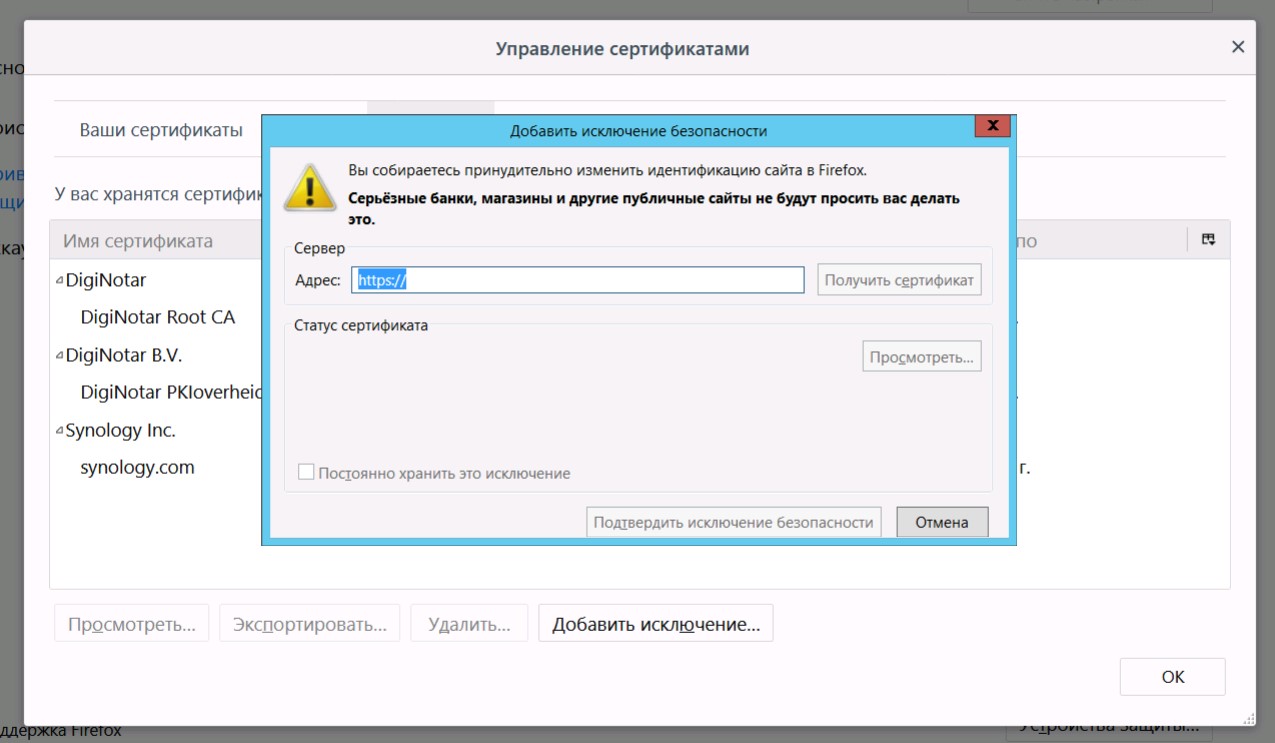

Прямо отсюда можно добавить в исключение новый сертификат, нажав кнопку Добавить исключение (Add exception).

На веб-сайтах, соединение с которыми должно быть защищено (адрес начинается с «https://»), Firefox должен удостовериться, что сертификат, предоставленный веб-сайтом, является действительным. Если сертификат проверить невозможно, Firefox прекратит подключение к веб-сайту и отобразит вместо этого страницу с ошибкой «Предупреждение: потенциальная угроза безопасности». Щёлкнув по кнопке Подробнее, вы можете увидеть конкретную ошибку, обнаруженную Firefox.

В этой статье объясняется, почему вы можете видеть коды ошибок «SEC_ERROR_UNKNOWN_ISSUER», «MOZILLA_PKIX_ERROR_MITM_DETECTED» или «ERROR_SELF_SIGNED_CERT» на веб-сайтах и как её устранить.

Оглавление

- 1 Что означает этот код ошибки?

- 2 Ошибка появляется на множестве защищённых сайтов

- 2.1 Антивирусные продукты

- 2.1.1 Avast/AVG

- 2.1.2 Bitdefender

- 2.1.3 Bullguard

- 2.1.4 ESET

- 2.1.5 Kaspersky

- 2.2 Настройки Family Safety в учётных записях Windows

- 2.3 Наблюдение/фильтрация в корпоративных сетях

- 2.4 Вредоносные программы

- 2.1 Антивирусные продукты

- 3 Ошибка появляется только на конкретном сайте

- 3.1 Сертификат выпущен центром, принадлежащим Symantec

- 3.2 Отсутствует промежуточный сертификат

- 3.3 Самоподписанный сертификат

- 3.4 Обход предупреждения

Что означает этот код ошибки?

Во время защищённого соединения веб-сайту необходимо представить сертификат, выпущенный доверенным центром сертификации, для того, чтобы Firefox убедился, что пользователь подключен к необходимому сайту и соединение является зашифрованным. Если вы щёлкните по кнопке Дополнительно на странице с ошибкой «Предупреждение: потенциальная угроза безопасности» и видите код ошибки «SEC_ERROR_UNKNOWN_ISSUER» или «MOZILLA_PKIX_ERROR_MITM_DETECTED», это означает, что представленный сертификат был издан центром сертификации, который не известен Firefox, и поэтому ему нельзя доверять по умолчанию.

Ошибка появляется на множестве защищённых сайтов

Если вы сталкиваетесь с этой проблемой на множестве не связанных друг с другом HTTPS-сайтов, это указывает на то, что что-то в вашей системе или сети перехватывает ваше соединение и внедряет сертификаты способом, которому не доверяет Firefox. В большинстве случаев зашифрованные соединения сканирует антивирусное программное обеспечение или слушает вредоносная программа и подменяет легитимные сертификаты веб-сайтов на свои собственные. В частности, код ошибки «MOZILLA_PKIX_ERROR_MITM_DETECTED» показывает, что Firefox обнаружил перехват соединения.

Антивирусные продукты

Стороннее антивирусное программное обеспечение может вмешиваться в защищённые соединения Firefox. Вы можете попробовать переустановить его, что может привести к тому, что программное обеспечение снова поместит свои сертификаты в доверенное хранилище Firefox.

Мы рекомендуем удалить ваше стороннее программное обеспечение и использовать вместо этого защитное программное обеспечение, предлагаемое Microsoft для Windows:

- Windows 8 и Windows 10 — Защитник Windows (встроен)

Если вы не хотите удалять своё стороннее программное обеспечение, вы можете попробовать его переустановить, что может заставить программное обеспечение расположить свои сертификаты в доверенное хранилище Firefox снова.

Ниже описаны некоторые альтернативные решения, которые вы можете попробовать:

Avast/AVG

В антивирусных продуктах Avast или AVG вы можете отключить перехват защищённых соединений:

- Откройте настройки вашего приложения Avast или AVG.

- Перейдите в и щёлкните > > .

- Прокрутите вниз до раздела настроек и щёлкните по .

- Снимите флажок рядом с и подтвердите это, нажав OK.

-

В более старых версиях продукта вы найдёте соответствующий параметр перейдя через > > и щёлкнув Настроить рядом с

-

Для получения дополнительной информации прочитайте статью Управление HTTPS-сканированием в Web Shield в антивирусе Avast на сайте поддержки Avast. Дополнительная информация об этой функции доступна на этой странице Блога Avast.

Bitdefender

В антивирусных продуктах Bitdefender вы можете отключить перехват защищённых соединений:

- Откройте настройки вашего приложения Bitdefender.

- Перейдите к меню и в разделе щёлкните по .

- Отключите параметр Сканирование защищённого соединения.

-

В более старых версиях продукта вы найдёте соответствующий параметр как Сканирование SSL после перехода через >

-

В Bitdefender Antivirus Free этот параметр невозможно изменить. Вместо этого вы можете попробовать восстановить или удалить программу, если у вас возникли проблемы с доступом к защищённым веб-сайтам.

Для корпоративных продуктов Bitdefender, пожалуйста, обратитесь к этой странице Центра поддержки Bitdefender.

Bullguard

В продуктах безопасности Bullguard можно отключить перехват защищённых соединений на конкретных крупных сайтах, таких как Google, Yahoo и Facebook:

- Откройте панель вашего приложения Bullguard.

- Щёлкните по и включите Расширенный просмотр в правой верхней части панели.

- Перейдите к > .

- Снимите флажок с параметра для тех сайтов, на которых отображается сообщение об ошибке.

ESET

В антивирусных продуктах ESET вы можете попробовать отключить и повторно включить фильтрацию SSL/TLS-протокола или полностью отключить перехват защищённых подключений, как описано в статье справки ESET.

Kaspersky

Пострадавшие пользователи Kaspersky, должны обновиться до последней версии их продукта безопасности, например до Kaspersky 2019 и выше, которая уменьшает риски этой проблемы. Страница обновления продукта Kaspersky содержит ссылки «обновить», которые бесплатно установят последнюю версию для пользователей с текущей подпиской.

В противном случае, вы можете также отключить перехват защищённых соединений:

- Откройте настройки вашего приложения Kaspersky.

- Нажмите на снизу слева.

- Щёлкните и затем .

- В разделе отметьте флажок Не сканировать зашифрованные соединения и подтвердите это изменение.

- Перезапустите вашу систему, чтобы изменения вступили в силу.

Настройки Family Safety в учётных записях Windows

В учётных записях Microsoft Windows, защищённых настройками Family Safety, защищённые соединения на таких популярных веб-сайтах, как Google, Facebook и Youtube могут перехватываться, а их сертификаты подменяются сертификатами, изданными Microsoft для фильтрации и записи поисковых запросов.

Ознакомьтесь с этой страницей Microsoft ЧаВо, чтобы узнать, как отключить эти компоненты семьи для учётных записей. В случае, если вы хотите вручную установить отсутствующие сертификаты для проблемных учётных записей, вы можете обратиться к этой справочной статье Microsoft.

Наблюдение/фильтрация в корпоративных сетях

Некоторые продукты для наблюдения/фильтрации трафика, использующиеся в корпоративных окружениях, могут перехватывать зашифрованные соединения, подменяя сертификат веб-сайта своим собственным, что может при этом вызывать ошибки на защищённых HTTPS-сайтах.

Если вы подозреваете, что это ваш случай, свяжитесь, пожалуйста, с вашим ИТ-отделом, чтобы узнать, как корректно настроить Firefox для того, чтобы он правильно работал в таком окружении, поскольку необходимый сертификат, возможно, должен быть сначала помещён в хранилище доверенных сертификатов Firefox. Дополнительную информацию для ИТ-отделов о том, что необходимо для этого сделать, можно найти на странице Mozilla Wiki CA:AddRootToFirefox.

Вредоносные программы

Некоторые виды вредоносных программ, перехватывающих зашифрованный веб-трафик, могут вызывать подобное сообщение об ошибке — обратитесь к статье Устранение проблем Firefox, вызванных вредоносными программами, чтобы узнать о том, как решить проблемы с вредоносными программами.

Ошибка появляется только на конкретном сайте

В том случае, если вы сталкиваетесь с этой проблемой только на конкретном сайте, этот тип ошибки обычно указывает на то, что веб-сервер сконфигурирован неправильно. Тем не менее, если вы видите эту ошибку на подлинных крупных сайтах, таких как Google или Фейсбук, или сайтах, на которых проводятся финансовые операции, вы должны выполнить действия, описанные выше.

Сертификат выпущен центром, принадлежащим Symantec

После множества выявленных сбоев с сертификатами, выпущенными корневыми центрами сертификации Symantec, производители браузеров, включая Mozilla, постепенно убирают доверие к этим сертификатам из своих продуктов. Firefox больше не доверяет серверам сертификатов, выпущенных Symantec, включая сертификаты, выпущенные под брендами GeoTrust, RapidSSL, Thawte и Verisign. Для получения дополнительной информации прочитайте это сообщение в блоге Mozilla.

Основной ошибкой будет MOZILLA_PKIX_ERROR_ADDITIONAL_POLICY_CONSTRAINT_FAILED, но на некоторых серверах вы можете увидеть вместо этого код ошибки SEC_ERROR_UNKNOWN_ISSUER.Когда вы попадаете через такой сайт, вы должны связаться с владельцами сайта для того, чтобы информировать их об этой проблеме.

Mozilla настоятельно рекомендует операторам затронутых сайтов провести незамедлительное действие по замене этих сертификатов. DigiCert предоставляет бесплатную замену сертификатов.

Отсутствует промежуточный сертификат

На сайте с отсутствующим промежуточным сертификатом вы увидите следующее описание ошибки после того, как щёлкните по Дополнительно на странице ошибки:

К сертификату нет доверия, так как сертификат его издателя неизвестен.

Сервер мог не отправить соответствующие промежуточные сертификаты.

Может понадобиться импортировать дополнительный корневой сертификат.

Сертификат веб-сайта мог не быть выдан доверенным центром сертификации, или не была предоставлена полная цепочка сертификатов до доверенного центра сертификации (отсутствует так называемый «промежуточный сертификат»).

Вы можете проверить, что сайт настроен правильно, введя адрес веб-сайта в инструмент стороннего производителя, например на тестовой странице SSL Labs. Если он возвращает результат «Chain issues: Incomplete», значит надлежащий промежуточный сертификат отсутствует.

Вам следует связаться с владельцами веб-сайта, на котором вы испытываете проблемы с доступом, чтобы сообщить им об этой проблеме.

Самоподписанный сертификат

На сайте с самоподписанным сертификатом вы увидите код ошибки ERROR_SELF_SIGNED_CERT и последующим описанием ошибки после того, как вы щёлкнете по Дополнительно на странице ошибки:

К сертификату нет доверия, так как он является самоподписанным.

К самоподписанному сертификату, который был выдан непризнанным центром сертификации, по умолчанию нет доверия. Самоподписанные сертификаты могут обеспечить защиту ваших данных от прослушивания, но они ничего не говорят о том, кто является получателем данных. Это характерно для интранет-сайтов, которые не доступны для широкой публики, и вы можете обойти предупреждение для таких сайтов.

Обход предупреждения

Предупреждение: Вам никогда не следует добавлять исключение сертификата для широко известных веб-сайтов или сайтов, где речь идёт о финансовых транзакциях — в этом случае недействительный сертификат может быть индикатором того, что ваше подключение скомпрометировано третьей стороной.

Если веб-сайт это допускает, вы можете обойти предупреждение для того, чтобы посетить сайт, несмотря на то, что сертификат не является доверенным по умолчанию:

- На странице с предупреждением щёлкните по кнопке Дополнительно.

- Щёлкните Подтвердить риск и продолжить.

Эти прекрасные люди помогли написать эту статью:

Станьте волонтёром

Растите и делитесь опытом с другими. Отвечайте на вопросы и улучшайте нашу базу знаний.

Подробнее

I’m using Visual Studio 2019 to build «Installers(msi/exe)» using «Setup Wizard».

When i’m trying to run setup.exe or msi installer, the application «publisher» is being reported as «Unknown».

I’ve gone through some references and found that the setup.exe needs to be digitally signed with the certificate. So, i’ve digitally signed the installers(exe/msi) with this reference How do I create a self-signed certificate for code signing on Windows?

Now, when i try to run setup.exe locally, the application «publisher» is reported as «My CA» instead of «Unknown», but if i run the same setup.exe on another system/computer application «publisher» is reported as «Unknown».

Please provide any suggestions on fixing this «Unknown Publisher» issue

Stein Åsmul

40k25 gold badges92 silver badges164 bronze badges

asked Feb 17, 2020 at 3:48

3

You need an official code signing certificate for be «known». I do not know if there are vendors which provide it for free, I don’t think so. When you are using a self-signed cert, you have to install the cert (including the whole tree of the cert chain) in «trusted root certification authorities» on all machines where you plan to install your setup.msi.

There are two types of certs:

- Extended Validation (EV) Code Signing (very expensive, more secure)

- Code Signing (expensive but normally enough for private / small companies)

answered Feb 20, 2020 at 13:18

KargWareKargWare

1,7563 gold badges22 silver badges35 bronze badges