1.2. Угрозы безопасности информации

Угроза информации – это возможность возникновения на каком-либо этапе жизнедеятельности системы такого явления или события, следствием которого могут быть нежелательные воздействия на информацию: нарушение (или опасность нарушения) физической целостности, логической структуры, несанкционированная модификация информации, несанкционированное получение и размножения информации.

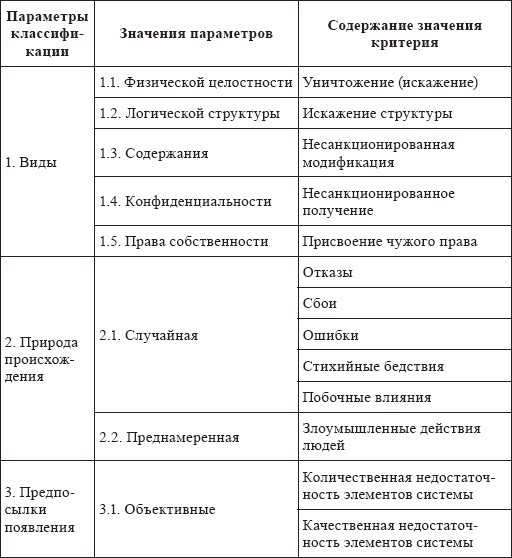

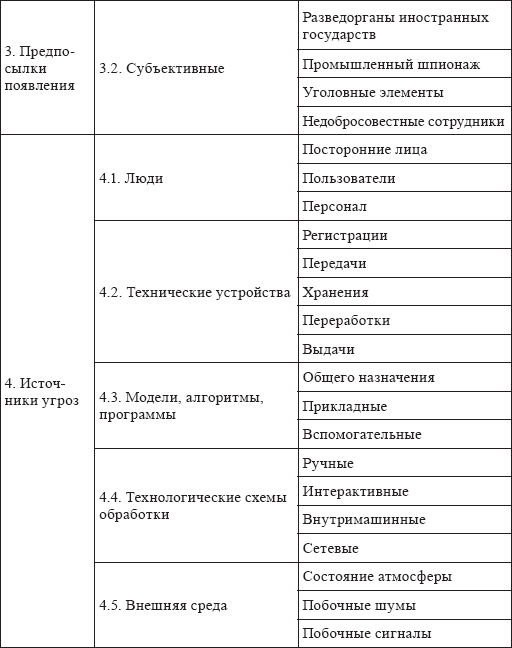

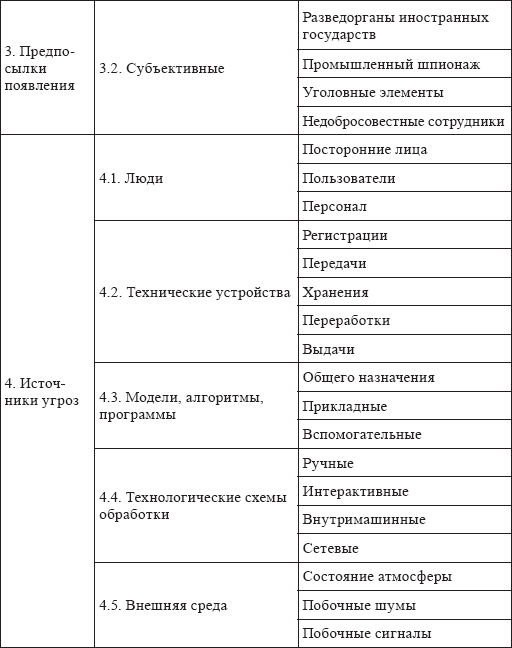

Системная классификация угроз информации представлена в табл. 1.

Таблица 1

Системная классификация угроз информации

Случайная угроза – это угроза, обусловленная спонтанными и независящими от воли людей обстоятельствами, возникающими в системах обработки данных, принятия решений, ее функционирования и т. д.

Отказ – нарушение работоспособности какого-либо элемента системы, приводящее к невозможности выполнения им основных своих функций.

Сбой – временное нарушение работоспособности какого-либо элемента системы, следствием чего может быть неправильное выполнение им в этот момент своей функции.

Ошибка – неправильное (разовое или систематическое) выполнение элементом одной или нескольких функций, происходящее вследствие специфического (постоянного или временного) его состояния.

Побочное влияние – негативное воздействие на систему в целом или отдельные ее элементы, оказываемое какими-либо явлениями, происходящими внутри системы или во внешней среде.

Количественная недостаточность – физическая нехватка одного или несколько элементов системы, вызывающая нарушения технологического процесса функционирования системы.

Качественная недостаточность – несовершенство конструкции (организации) элементов системы, вследствие чего могут появляться возможности случайного или преднамеренного негативного воздействия на информационные ресурсы.

Деятельность разведорганов иностранных государств – специально организуемая деятельность государственных органов, профессионально ориентированных на добывание необходимой информации всеми доступными способами и средствами. К основным видам разведки относятся агентурная (несанкционированная деятельность профессиональных разведчиков, завербованных агентов и доброжелателей) и техническая, включающая радиоразведку (перехват радиосредствами информации, циркулирующей в радиоканалах систем связи), радиотехническую (регистрацию спецсредствами сигналов, излучаемых техническими системами) и космическую (использование космических кораблей и искусственных спутников для наблюдения за территорией, ее фотографирования, регистрации радиосигналов и т. д.).

Промышленный шпионаж – негласная деятельность организации (ее представителей) по добыванию информации, специально охраняемой от несанкционированной ее утечки или похищения, а также по созданию для себя благоприятных условий в целях получения максимальных выгод.

Злоумышленные действия уголовных элементов – хищение информационных ресурсов в целях наживы или их разрушения в интересах конкурентов.

Злоумышленные действия недобросовестных сотрудников – хищение или уничтожение информационных ресурсов по эгоистическим или корыстным мотивам.

При обработке информации средствами ЭВТ (электронно-вычислительной техники) возникают угрозы прямого несанкционированного доступа к информации (НСД), так и косвенного с использованием технических средств разведки. Для ЭВТ существует пять угроз:

1. Хищение носителей информации.

2. Запоминание или копирование информации.

3. Несанкционированное подключение к аппаратуре.

4. НСД к ресурсам ЭВТ.

5. Перехват побочных излучений и наводок.

Существует три типа средств получения информации: человек, аппаратура, программа. Угрозы со стороны человека – хищение носителей, чтение информации с экрана, чтение информации с распечаток. Угрозы, реализованные аппаратными средствами, – подключение к устройствам и перехват излучений. Угрозы, обусловленные программным обеспечением, – несанкционированный программный доступ, программное дешифрование зашифрованных данных, программное копирование информации с носителей, уничтожение (искажение) или регистрация защищаемой информации с помощью программных закладок, чтение остаточной информации из оперативного запоминающего устройства (ОЗУ).

Также угрозы могут классифицироваться по их источнику:

1. Природные (стихийные бедствия, магнитные бури, радиоактивное излучение и наводки).

2. Технические (отключение или изменение характеристик электропитания, отказ и сбои аппаратно-программных средств, электромагнитные излучения и наводки, утечки через каналы связи).

3. Субъективные (преднамеренные и непреднамеренные). Угрозу для ЭВТ представляют специальные программы, скрытно и преднамеренно внедряемые в различные функциональные программные системы и которые после одного или нескольких запусков разрушают хранящуюся в них информацию. Это программы: электронные вирусы, троянские кони, компьютерные черви.

Электронные вирусы – вредоносные программы, которые не только осуществляют несанкционированные действия, но обладают способностью к саморазмножению. Для размножения вирусов необходим носитель – файл, диск.

Троянские кони – вредоносные программы, которые злоумышленно вводятся в состав программного обеспечения и в процессе обработки информации осуществляют несанкционированные процедуры.

Компьютерные черви – вредоносные программы, подобные по своему воздействию электронным вирусам, но не требующие для своего размножения специального носителя.

Статья 272 уголовного кодекса Российской Федерации (УК РФ) предусматривает ответственность за деяния, сопряженные с неправомерным доступом к компьютерной информации, повлекшим за собой уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети. Статьей 273 УК РФ предусматривается ответственность за создание, использование или распространение программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящих к последствиям, описанным в статье 272 УК РФ. Такие последствия как уничтожение, блокирование, модификация либо копирование информации, нарушающие работу ЭВМ, системы ЭВМ или их сети в исследованиях по информационной безопасности, рассматриваются, как угрозы системе защиты информации и «расшифровываются» при помощи трех свойств защищаемой информации: конфиденциальности (неизвестности третьим лицам), целостности и доступности.

С точки зрения информационной безопасности указанные действия считаются угрозой информационной безопасности только в том случае, если они производятся неавторизованным лицом, т. е. человеком, не имеющим права на их осуществление. Подобные действия считаются несанкционированными, только если доступ к данным во внутренней или внешней компьютерной памяти ограничен при помощи организационных, технических или программных мер и средств защиты.

В противном случае в качестве злоумышленников фигурировали бы все системные администраторы, настраивающие системы, и авторизованные пользователи, которые могут ошибиться или просто быть слишком любопытными.

«Взлом» компьютерной программы направлен на обход или преодоление встроенных в нее средств защиты авторских прав с целью бесплатного пользования «взломанной» программой. В принципе, это деяние является уголовно-наказуемым по статье 146 УК РФ, если ущерб от него превысит 50 000 рублей. Однако большинство «взламываемых» программ не превышает по стоимости 3000–6000 рублей, что делает «взломщиков» недосягаемыми для уголовного преследования. Для того, чтобы решить эту проблему, сотрудники управления «К» МВД РФ используют следующую логическую цепь:

1. Программа для ЭВМ, записанная на машинный носитель, является компьютерной информацией, следовательно, доступ к программе на машинном носителе подпадает под определение доступа к «информации на машинном носителе, в электронно-вычислительной машине (ЭВМ), системе ЭВМ или их сети».

2. В результате запуска программы происходит ее воспроизведение, т. е. копирование информации, а при внесении изменений в двоичный код программы происходит модификация информации.

3. Поскольку программа для ЭВМ является объектом авторского права, то исключительные права на ее воспроизведение и модификацию принадлежат автору.

4. Без разрешения автора воспроизведение и модификация программы являются неправомерными.

5. Следовательно, при воспроизведении и модификации программы для ЭВМ без санкции на это ее автора происходит неправомерный доступ к компьютерной информации, влекущий за собой модификацию и копирование информации.

Данный текст является ознакомительным фрагментом.

Читайте также

Общий обзор средств безопасности: дескриптор безопасности

Общий обзор средств безопасности: дескриптор безопасности

Анализ дескриптора безопасности предоставляет хорошую возможность для общего ознакомления с наиболее важными элементами системы безопасности Windows. В этом разделе речь будет идти о самых различных элементах

Совет 66: Угрозы для всех систем

Совет 66: Угрозы для всех систем

Бытует мнение, что вредоносные программы пишутся лишь под Windows, другие же платформы от этой напасти избавлены. Это верно лишь для тех операционных систем, которые, как неуловимый Джо из известного анекдота, никому не нужны. Linux и Mac OS уже давно

5.2. Место информационной безопасности экономических систем в национальной безопасности страны

5.2. Место информационной безопасности экономических систем в национальной безопасности страны

В современном мире информационная безопасность становится жизненно необходимым условием обеспечения интересов человека, общества и государства и важнейшим, стержневым,

Центр обеспечения безопасности и компоненты безопасности

Центр обеспечения безопасности и компоненты безопасности

В обеспечении безопасности компьютера участвуют специализированные службы и программы. Важнейшие из них находятся под контролем Центра обеспечения безопасности. Этот компонент Windows отслеживает стабильность

6.1. Угрозы, подстерегающие пользователя

6.1. Угрозы, подстерегающие пользователя

Спрашивается, кому нужен самый обычный домашний пользователь и его сеть? Некоторые пользователи, наивно полагая «да кому я нужен?», попросту пренебрегают самыми основными правилами информационной безопасности.Итак, что же угрожает

1.2. Понятие информации. Общая характеристика процессов сбора, передачи, обработки и накопления информации

1.2. Понятие информации. Общая характеристика процессов сбора, передачи, обработки и накопления информации

Вся жизнь человека так или иначе связана с накоплением и обработкой информации, которую он получает из окружающего мира, используя пять органов чувств – зрение,

Omert@. Руководство по компьютерной безопасности и защите информации для Больших Боссов

Omert@. Руководство по компьютерной безопасности и защите информации для Больших

Кафедра Ваннаха: Угрозы и технологии Ваннах Михаил

Кафедра Ваннаха: Угрозы и технологии

Ваннах Михаил

Опубликовано 02 ноября 2010 года

23 октября 2010 года в Соединенных Штатах произошло очень интересное событие. Оно не сопровождалось роскошными визуальными эффектами, вроде тех, которые наблюдались при

Угрозы требуют действий

Угрозы требуют действий

Сценарий атаки на канадскую плотину, о котором уже было рассказано, может показаться немного надуманным. Однако заглянем в репортаж в Washington Post за 27 августа 2002 года, в котором говорится, что войска США в Афганистане в январе того же года захватили

Анализ поправок, принятых Госдумой, к закону «Об информации, информационных технологиях и о защите информации» Сергей Голубицкий

Анализ поправок, принятых Госдумой, к закону «Об информации, информационных технологиях и о защите информации»

Сергей Голубицкий

Опубликовано 26 июня 2013

21 июня Государственная Дума РФ приняла сразу во втором и третьем чтении Федеральный Закон «О

Характер угрозы

Характер угрозы

История Рифкина прекрасно описывает, насколько мы можем заблуждаться в своём ощущении безопасности. Инциденты вроде этого – хорошо, может быть стоимостью не в $10 миллионов, но, тем не менее, болезненные инциденты – случаются каждый день . Возможно, прямо

Угрозы реальные и мнимые

Угрозы реальные и мнимые

Автор: Киви БердСамым, пожалуй, ярким и запоминающимся следом, который сумел оставить в истории американский политик Джон Хамре (John Hamre), стала его речь в Конгрессе США 9 марта 1999 года, когда в качестве замминистра обороны он впервые отчеканил

Угрозы, с которыми столкнутся приставки следующего поколения Михаил Карпов

Угрозы, с которыми столкнутся приставки следующего поколения

Михаил Карпов

Опубликовано 04 февраля 2013

В конце февраля, похоже, Sony планирует объявить PlayStation 4. Несмотря на то что совсем недавно руководство Sony говорило о том, что спешить с анонсом

Компьютеризованные истории болезни: угрозы

Компьютеризованные истории болезни: угрозы

Врачи не строят оптимистичных иллюзий относительно угроз, которые возникают в связи с компьютеризацией историй болезни. Согласно проведенному в 1993 году Harris-Equifax опросу, 74 % врачей считают, что компьютерные системы «почти

Другие угрозы

Другие угрозы

Компьютеризация подвергает приватность и другим рискам, которые только сейчас становятся очевидными. Вспомним услугу по расшифровке диктофонных записей в Индии. Что, если служащий индийской фирмы узнает имя пациента, чью запись он расшифровывает и решит

11

•перехват данных, непосредственно передаваемых по каналам связи;

• дистанционная фото– и видеосьемка.

4.2. Угрозы, источник которых расположен в пределах контролируемой зоны, территории (помещения), на которой находится КС.

Например:

•хищение производственных отходов (распечаток, записей списанных носителей информации и т.п.);

•отключение или вывод из строя подсистем обеспечения функционирования компьютерных систем (электропитания, линий связи, систем охлаждения и вентиляции и т.п.);

•применение подслушивающих устройств.

4.3.Угрозы, источник которых имеет доступ к периферийным устройства КС (терминалам).

4.4. Угрозы, источник которых непосредственно расположен в КС и связан либо с некорректным использованием ресурсов КС, либо с количественной или качественной недостаточностью этих ресурсов, которая была изначально заложена на стадии проектирования компьютерной системы.

5. По степени активности КС.

5.1.Угрозы, проявляемые независимо от активности КС, например, хищение носителей информации (магнитных дисков, лент, микросхем памяти и др.).

5.2.Угрозы, которые могут проявляться только в процессе автоматизированной обработки данных, например, угрозы распространения программных вирусов.

6. По степени воздействия на КС.

•Пассивные угрозы, которые ничего не меняют в структуре и функциональной организации КС, например, угроза копирования данных.

•Активные угрозы, при реализации которых вносятся изменения в структурную и функциональную организацию КС, например, угроза внедрения аппаратных и программных спецвложений.

7. По этапам доступа пользователей или программ к ресурсам КС.

12

•Угрозы, которые могут проявляться на этапе доступа к ресурсам КС.

•Угрозы, которые после разрешения доступа реализуются в результате несанкционированного или некорректного использования ресурсов КС.

8. По способу доступа к ресурсам КС.

• Угрозы, использующие прямой стандартный путь доступа к ресурсам КС с помощью незаконно полученных паролей или путем несанкционированного использования терминалов законных пользователей.

•Угрозы, использующие скрытый нестандартный путь доступа к ресурсам КС в обход существующих средств защиты.

9. По текущему месту расположения информации, хранящейся и обрабатываемой в КС.

•Угроза доступа к информации на внешних запоминающих устройсвах (например, путем копирования данных с жесткого диска).

•Угроза доступа к информации в основной памяти (например, путем несанкционированного обращения к памяти).

•Угроза доступа к информации, циркулирующей в линиях связи (например, путем незаконного подключения).

• Угроза доступа к информации, отображаемой на терминале или печатающем принтере (например, угроза записи отображаемой информации на скрытую видеокамеру).

Рассмотренные угрозы безопасности компьютерных систем обычно анализируются системно и комплексно с точки зрения вероятностей возникновения, а также с учетом тех последствий, к которым приводит их реализация.

3.1. Случайные угрозы информационной безопасности

Данные угрозы не связаны с преднамеренными действиями злоумышленников и реализуются в зависимости от случайных факторов в случайные моменты времени. При этом могут происходить уничтожение, модификация, нарушение целостности и доступности информации. Реже нарушается конфиденциальность информации, хотя при этом создаются предпосылки для преднамеренного воздействия на информацию.

13

Механизм реализации случайных угроз в целом достаточно хорошо изучен, тем не менее, реальные последствия таких угроз являются в настоящее время весьма существенными. Так, по статистическим данным, до 80% ущерба, наносимого информационным ресурсам КС любыми угрозами, причиняется реализацией именно случайных угроз.

К случайным обычно относят следующие угрозы:

•сбои и отказы в работе технических средств;

•ошибки при разработке КС, в том числе алгоритмические и программные ошибки;

•ошибки обслуживающего персонала и пользователей;

•стихийные бедствия и аварии.

Сущность сбоев и отказов, возникающих в процессе эксплуатации технических средств, сводится к следующему:

Сбой – это временное нарушение работоспособности какого–либо элемента системы, следствием чего может быть неправильное выполнение им в этот момент своей функции;

Отказ – это необратимое нарушение работоспособности какого–либо элемента системы, приводящее к невозможности выполнения им своих функций.

Для сложных компьютерных систем случайные сбои и отказы практически неизбежны. Их возникновение может быть вызвано не только внутренними технологическими причинами, но и побочным влиянием окружающей среды (ее температуры, влажности, радиоактивного фона и д.р.), а также случайными помехами и наводками, которые появляются в работающей компьютерной системе.

В результате сбоев или отказов нарушается необходимая работоспособность технических средств, что может привести к уничтожению или искажению данных, хранящихся и обрабатываемых в системе. Если это случается на программном уровне, то из-за изменения алгоритма работы отдельных устройств может произойти нарушение конфиденциальности информации в результате несанкционированной ее выдачи на запрещенные устройства (каналы связи, мониторы, печатающие устройства и т.п.).

Для компьютерных систем существует также случайная угроза, связанная с ошибками, допущенными при разработке технических и программных средств. Эти ошибки приводят к последствиям, аналогичным последствиям сбоев и отказов технических средств. Кроме того, такие ошибки могут быть использованы злоумышленниками для негативного

14

воздействия на ресурсы компьютерной системы. Особую опасность представляют ошибки в операционных системах и в программных средствах защиты информации. На общее количество схемных, системотехнических, структурных, алгоритмических и программных ошибок влияют многие другие факторы: квалификация разработчиков системы, условия их работы, наличие опыта и др.

Определенную угрозу для информационной безопасности компьютерных систем представляют также ошибки обслуживающего персонала и пользователей. Согласно данным Национального Института Стандартов и Технологий США (NIST) до 65% случаев нарушения безопасности информации происходят именно из-за этих причин. Некомпетентное, небрежное или невнимательное выполнение сотрудниками своих функциональных обязанностей приводит к уничтожению, нарушению целостности, конфиденциальности информации, а также компрометации механизмов защиты.

К ошибочным действиям человека, обслуживающего компьютерную систему или являющегося ее пользователем, приводят также естественные для него особенности: утомляемость, эмоциональность, чувствительность к изменениям состояния окружающей среды и др.Трудно предсказуемыми источниками угроз информации являются стихийные бедствия и аварии, которые могут возникнуть на объекте размещения компьютерной системы. Пожар, наводнение, землетрясение, удар молнии, выход из строя электропитания и т.д. чреваты для компьютерной системы наиболее разрушительными последствиями.

3.2. Преднамеренные угрозы информационной безопасности

Преднамеренное происхождение таких угроз обуславливается злоумышленными воздействиями на компьютерную систему людей. Мотивациями для этого могут стать сугубо материальный интерес, желание навредить, простое развлечение с самоутверждением своих способностей и др.

Возможности осуществления вредительских воздействий в большой степени зависят от статуса злоумышленника по отношению к компьютерной системе.

Злоумышленником может быть:

•разработчик КС;

15

•сотрудник из числа обслуживающего персонала;

•пользователь;

•постороннее лицо.

Разработчик владеет наиболее полной информацией об аппаратных и программных средствах КС и имеет возможность внедрения «закладок» на этапах создания и модернизации систем. Однако он, как правило, не получает непосредственного доступа на эксплуатируемые объекты КС.

Большие возможности оказания вредительских воздействий на информацию КС имеют специалисты, обслуживающие эти системы. При отсутствии на рабочем месте законного пользователя или при его халатном отношении к своим должностным обязанностям квалифицированный нарушитель может получить несанкционированный доступ к информации, а также ввести вредоносную программу, модифицировать данные, алгоритмы и т.д. При достаточно свободном доступе в помещение, где размещены средства КС, он может визуально наблюдать информацию на средствах отображения и документирования, похитить носители с информацией (дискеты, ленты, листинги и д.р.), либо снять с них копию.

Специалисты, обслуживающие КС, обладают различными потенциальными возможностями для злоумышленных действий. Наибольший вред могут нанести сотрудники службы безопасности информации. Далее идут системные программисты, прикладные программисты и инженерно-технический персонал.

Достаточно опасна ситуация, когда нарушителем является пользователь компьютерной системы, который по эгоистическим или корыстным мотивам, а также в результате несоблюдения установленного порядка работы с информацией осуществляет хищение (копирование) или уничтожение информационных массивов и (или) программ.

Посторонние лица, не имеющие отношения к КС, находятся, по сравнению в другими злоумышленниками, в наименее выгодном положении. Если предположить, что они не имеют доступа к объектам КС, то в их распоряжении имеются только дистанционные средства традиционного шпионажа и возможности диверсионной деятельности.

Говоря об угрозах преднамеренного характера в целом, нужно отметить, что в настоящее время они изучены еще недостаточно и постоянно пополняются новыми угрозами. Угрозы этого класса в соответствии с их физической сущностью и механизмами реализации могут быть распределены по следующим группам:

16

•традиционных — шпионаж и диверсии;

•несанкционированный доступ к информации;

•электромагнитные излучения и наводки;

•модификация структур КС;

•вредительские программы.

Вусловиях применения компьютерных систем, по-прежнему, останутся действенными средства традиционного шпионажа и диверсий. Чаще всего они используются для получения сведений о системе защиты, а также для хищения и уничтожения информационных ресурсов.

Для этой цели применяются:

•подкуп, шантаж и вербовка сотрудников;

•подслушивание ведущихся переговоров;

•дистанционный видеоконтроль помещений;

•хищение атрибутов системы защиты;

•сбор и анализ отходов машинных носителей информации.

Нельзя также исключить возможность осуществления различных диверсий (взрывы, поджоги) или угрозу вооруженного нападения террористических групп.

Опыт применения компьютерных систем показал, что в них, помимо традиционного шпионажа, существует много других возможных направлений утечки информации и путей несанкционированного доступа к ней.

Несанкционированный доступ к информации (НСДИ) осуществляется обычно с использованием штатных аппаратных и программных средств компьютерной системы. В результате такого доступа нарушаются установленные разграничения доступа пользователей или процессов к шифровальным ресурсам.

Право доступа к ресурсам КС определяется руководством для каждого сотрудника в соответствии с его функциональными обязанностями. Поскольку процессы в КС инициируются в интересах определенных лиц, то и на них также накладываются соответствующие ограничения по доступу к ресурсам. Для реализации установленных правил разграничения доступа в КС создается система разграничения доступа (СРД).

17

Если СРД отсутствует, то злоумышленник, имеющий навыки работы в КС, может получить без ограничений доступ к любой информации. По имеющейся СРД несанкционированный доступ возможен при фальсификации полномочий пользователей. НСДИ упрощается в результате сбоев или отказов средств КС, а также ошибочных действий обслуживающего персонала и пользователей.

Процессы обработки и передачи информации техническими средствам КС обычно сопровождаются электромагнитными излучениями в окружающее пространство и наведением электрических сигналов в линиях связи, сигнализации, заземления и других проводниках. Они получили название побочных электромагнитных излучений и наводок (ПЭМИН). Наибольший уровень электромагнитного излучения в КС присущ работающим устройствам отображения информации на электронно-лучевых трубках. С помощью специального оборудования злоумышленник может на расстоянии зафиксировать такие излучения, а затем выделить из них необходимую информацию.

Следует также отметить, что электромагнитные излучения используются злоумышленниками не только для получения информации, но и для ее уничтожения. Мощные электромагнитные импульсы и сверхвысокочастотные излучения способны уничтожить информацию на магнитных носителях, могут вывести из строя электронные блоки компьютерной системы. Большую угрозу безопасности информации в КС представляет несанкционированная модификация алгоритмической, программной и технической структур системы. Такая модификация может осуществляться на любом жизненном цикле КС. Несанкционированное изменение структуры КС на этапах разработки и модификации получило название «закладка». Закладки, внедренные на этапе разработки, очень сложно выявить.

Программные и аппаратные закладки используются либо для непосредственного вредительского воздействия, либо для обеспечения неконтролируемого входа в систему. Вредительские воздействия закладок на КС осуществляются при получении соответствующий команды извне (это характерно обычно для аппаратных закладок) или при наступлении определенных событий в системе. Программные и аппаратные закладки, способствующие реализации неконтролируемого входа в систему, получили название «люки». Для компьютерной системы могут произойти наиболее негативные последствия, если такой вход осуществляется в обход имеющихся средств защиты информации.

18

Среди вредительских программ, представляющих собой угрозу безопасности информации в КС, стали весьма распространенными так называемые компьютерные вирусы. Компьютерный вирус – это специально написанная небольшая по размерам программа, которая после внедрения в программную среду КС способна самопроизвольно присоединяться к другим программам (т.е. заражать их), самостоятельно распространяться путем создания своих копий, а при выполнении определенных условий оказывать негативное воздействие на КС. Компьютерный вирус, однажды внесенный в систему распространяется лавинообразно подобно биологической инфекции и может причинить большой вред данным и программному обеспечению.

4. Государственные нормативные акты по защите информации

Закон Российской Федерации «О государственной тайне» от

25.07.1999г.

Субъектами правоотношений являются органы государственного управления; любые юридические лица, независимо от их организационноправовых форм деятельности и вида собственности; физические лица в случае их допуска к закрытым сведениям в добровольном порядке.

Объектами правоотношений являются сведения из военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-разыскной сфер деятельности.

Принципы, механизм и процедуры засекречивания:

1)Принцип законности;

2)Принцип обоснованности;

3)Принцип своевременности.

1.Принцип законности.

Только закон определяет перечень сведений, подлежащих засекречиванию и не подлежащих засекречиванию.

2.Принцип обоснованности.

Заключается в установлении путем экспертной оценки целесообразности засекречивания конкретных сведений, исходя из баланса жизненно важных интересов государства, общества и отдельных граждан.

3.Принцип своевременности.

Ограничение на распространение сведений должны быть установлены не позже момента их получения.

19

В законе существуют 3 степени секретности и 3 грифа секретности для носителей информации:

|

С |

– секретно |

3 форма допуска; |

|

СС – совершенно секретно |

2 форма допуска; |

|

|

ОВ – особой важности |

1 форма допуска. |

1.На общефедеральном уровне формируется перечень, утвержденный президентом и подлежащий открытой публикации. В этом перечне указаны федеральные органы управления, наделяемые полномочиями по распоряжению конкретным блоком сведений.

2.На основании общефедерального перечня указанные органы управления разрабатывают развернутые перечни и устанавливают степени их секретности.

Так как засекречивание информации приводит к ограничением прав собственника на ее распространение и использование, законом предписывается возмещение собственнику за счет государства материального ущерба, размер которого определяется договором между собственником и органами государственного управления. В этом договоре указывается ограничение на информацию.

Процедура засекречивания сводится к оформлению реквизитов носителей информации, составляющих государственную тайну.

Реквизиты:

1)Степень секретности со ссылкой на соответствующий пункт действующего перечня (совершенно секретно, …);

2)Орган, осуществляющий засекречивание (первый отдел, …);

3)Регистрационный номер;

4)Дата или условие рассекречивания (установлен предельный пятилетний срок полного пересмотра действующих перечней; максимальный срок засекречивания – 30 лет; в исключительных случаях данный срок может быть продлен).

Уголовный Кодекс Российской Федерации

1.Статья №283 «Разглашение государственной тайны».

1) Разглашение сведений, составляющих государственную тайну лицом, которому она была доверена или стала известна по службе или работе, если эти сведения стали достоянием других лиц при отсутствии

20

признаков государственной измены, наказывается арестом на срок от 4 до 6 месяцев, либо лишением свободы на срок до 4 лет.

2) То же деяние, повлекшее тяжкие последствия, наказывается лишением свободы на срок от 3 до 7 лет.

2. Статья №284 «Утрата документов, содержащих государственную тайну».

Нарушение лицом, имеющим допуск к государственной тайне, установленных правил обращения с содержащими государственную тайну документами, если это повлекло по неосторожности их утрату и наступление тяжких последствий наказывается ограничением свободы на срок до 3 лет, либо арестом на срок до 4 месяцев, либо лишением свободы на срок до 3 лет.

Глава №28 Уголовного Кодекса «Преступление в сфере компьютерной информации».

3. Статья №272 «Неправомерный доступ к компьютерной информации».

1)Неправомерный доступ к компьютерной информации, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ или их сетей наказывается штрафом в размере от 200 до 500 МРОТ или исправительными работами на срок от 6 до 12 месяцев или лишением свободы на срок до 2 лет.

2)То же деяние, совершенное группой лиц, по предварительному сговору или организованной группой, либо лицом с использованием служебного положения, а равно имеющего доступ к ЭВМ, системе ЭВМ, или их сети наказывается штрафом в размере от 500 до 800 МРОТ или исправительными работами на срок от 1 до 2 лет или арестом на срок от 3 до 6 месяцев или лишением свободы на срок до 5 лет.

4. Статья №273 «Создание, использование и распространение вредоносных программ для ЭВМ».

1)Создание программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящие к несанкционированному уничтожению, блокированию, модификации, либо копированию информации, нарушению работы ЭВМ, систем ЭВМ или их сети, а равно использование, либо распространение таких программ или машинных носителей с такими программами, наказывается лишением свободы на срок до 5 лет со штрафом в размере от 200 до 500 МРОТ.

2)То же деяние, повлекшее по неосторожности тяжкие последствия, наказывается лишением свободы на срок от 3 до 7 лет.

23

ВВЕДЕНИЕ В ЗАЩИТУ ИНФОРМАЦИИ

План лекции

1.1 Защита компьютерной информации: основные понятия и определения

1.2 Классификация угроз безопасности информации

1.3 Формы атак на объекты информационных систем

1.4 Анализ угроз и каналов утечки информации

1.5 Анализ рисков и управление ими

1.1 Защита компьютерной информации: основные понятия и определения

Безопасность информации — степень (мера) защищенности информации, хранимой и обрабатываемой в автоматизированной системе (АС), от негативного воздействия на нее, с точки зрения нарушения ее физической и логической целостности (уничтожения, искажения) или несанкционированного использования.

Автоматизированная система — организованная совокупность средств, методов и мероприятий, используемых для регулярной обработки информации в процессе решения определенного круга прикладных задач.

Защищенность информации — поддержание на заданном уровне тех параметров информации, находящейся в автоматизированной системе, которые обеспечивают установленный статус ее хранения, обработки и использования.

Защита информации (ЗИ) — процесс создания и использования в автоматизированных системах специальных механизмов, поддерживающих установленный статус ее защищенности.

Комплексная защита информации — целенаправленное регулярное применение в автоматизированных системах средств и методов защиты информации, а также осуществление комплекса мероприятий с целью поддержания заданного уровня защищенности информации по всей совокупности показателей и условий, являющихся существенно значимыми с точки зрения обеспечения безопасности информации.

Безопасная информационная система — это система, которая, во-первых, защищает данные от несанкционированного доступа, во-вторых, всегда готова предоставить их своим пользователям, а в-третьих, надежно хранит информацию и гарантирует неизменность данных. Таким образом, безопасная система по определению обладает свойствами конфиденциальности, доступности и целостности.

Конфиденциальность — гарантия того, что секретные данные будут доступны только тем пользователям, которым этот доступ разрешен (такие пользователи называются авторизованными).

Доступность – гарантия того, что авторизованные пользователи всегда получат доступ к данным.

Целостность – гарантия сохранности данными правильных значений, которая обеспечивается запретом для неавторизованных пользователей каким-либо образом изменять, модифицировать, разрушать или создавать данные.

Требования безопасности могут меняться в зависимости от назначения системы, характера используемых данных и типа возможных угроз. Трудно представить систему, для которой были бы не важны свойства целостности и доступности, но свойство конфиденциальности не всегда является обязательным.

Понятия конфиденциальности, доступности и целостности могут быть определены не только по отношению к информации, но и к другим ресурсам вычислительной сети, например внешним устройствам или приложениям. Существует множество системных ресурсов, возможность “незаконного” использования которых может привести к нарушению безопасности системы. Например, неограниченный доступ к устройству печати позволяет злоумышленнику получать копии распечатываемых документов, изменять параметры настройки, что может привести к изменению очередности работ и даже к выводу устройства из строя. Свойство конфиденциальности, примененное к устройству печати, можно интерпретировать так: доступ к устройству имеют те и только те пользователи, которым этот доступ разрешен, причем они могут выполнять только те операции с устройством, которые для них определены. Свойство доступности устройства означает его готовность к использованию всякий раз, когда в этом возникает необходимость, а свойство целостности может быть определено как свойство неизменности параметров настройки данного устройства.

Важным для понимания дальнейших определений являются такие понятия, как объект, субъект, доступ.

Объект – пассивный компонент системы, хранящий, принимающий или передающий информацию.

Субъект – активный компонент системы, обычно представленный в виде пользователя, процесса или устройства, которому может потребоваться обращение к объекту или системе.

Доступ – взаимодействие между субъектом и объектом, обеспечивающее передачу информации между ними, или изменение состояния системы.

Доступ к информации – обеспечение субъекту возможности ознакомления с информацией и ее обработки, в частности, копирования, модификации или уничтожения информации.

Идентификация – присвоение субъектам и объектам доступа уникального идентификатора в виде номера, шифра, кода и т.п. с целью получения доступа к информации.

Аутентификация – проверка подлинности субъекта по предъявленному им идентификатору для принятия решения о предоставлении ему доступа к ресурсам системы.

Угроза – любое действие, направленное на нарушение конфиденциальности, целостности и/или доступности информации, а также на нелегальное использование других ресурсов информационной системы (ИС).

Уязвимость информации – возможность возникновения на каком-либо этапе жизненного цикла автоматизированной системы такого ее состояния, при котором создаются условия для реализации угроз безопасности информации. Атака – реализованная угроза.

Риск – это вероятностная оценка величины возможного ущерба, который может понести владелец информационного ресурса в результате успешно проведенной атаки.

Значение риска тем выше, чем более уязвимой является существующая система безопасности и чем выше вероятность реализации атаки.

Изначально защищенная информационная технология – информационная технология, которая изначально содержит все необходимые механизмы для обеспечения требуемого уровня защиты информации.

Качество информации – совокупность свойств, обусловливающих пригодность информации удовлетворять определенные потребности в соответствии с ее назначением.

1.2 Классификация угроз безопасности информации

Известно большое количество разноплановых угроз безопасности информации различного происхождения. В качестве критериев деления множества угроз на классы могут использоваться виды порождаемых опасностей, степень злого умысла, источники проявления угроз и т.д. Все многообразие существующих классификаций может быть сведено к некоторой системной классификации. Дадим краткий комментарий к параметрам классификации, их значениям и содержанию.

Критерии классификации (1):

Виды угроз. Данный критерий является основополагающим, определяющим целевую направленность защиты информации.

Значениями данного параметра являются – физическая целостность, логическая целостность, содержание, конфиденциальность, право собственности.

Критерии классификации (2):

Происхождение угроз. Обычно выделяют два значения данного критерия: случайное и преднамеренное.

Под случайным понимается такое происхождение угроз, которое обусловливается спонтанными и не зависящими от воли людей обстоятельствами, возникающими в автоматизированной системе (АС) в процессе ее функционирования.

Наиболее известными событиями данного плана являются отказы, сбои, ошибки, стихийные бедствия и побочные влияния. Сущность перечисленных событий (кроме стихийных бедствий, сущность которых ясна) определяется следующим образом.

Отказ – нарушение работоспособности какого-либо элемента системы, приводящее к невозможности выполнения им основных своих функций.

Сбой – временное нарушение работоспособности какого-либо элемента системы, следствием чего может быть неправильное выполнение им в этот момент своей функции.

Ошибка – неправильное (разовое или систематическое) выполнение элементом одной или нескольких функций, происходящее вследствие специфического (постоянного или временного) его состояния.

Побочное влияние – негативное воздействие на систему в целом или отдельные ее элементы, оказываемое какими-либо явлениями, происходящими внутри системы или во внешней среде.

Преднамеренное происхождение угрозы обусловливается злоумышленными действиями людей.

Критерии классификации (3):

Предпосылки появления угроз. Обычно приводятся две возможные разновидности предпосылок: объективные (количественная или качественная недостаточность элементов системы) и субъективные.

К последним относятся — деятельность разведорганов иностранных государств, промышленный шпионаж, деятельность уголовных элементов, действия недобросовестных сотрудников системы.

Перечисленные разновидности предпосылок интерпретируются следующим образом.

Количественная недостаточность – физическая нехватка одного или нескольких элементов системы, вызывающая нарушения технологического процесса обработки данных и/или перегрузку имеющихся элементов.

Качественная недостаточность – несовершенство конструкции (организации) элементов системы, в силу этого могут появляться возможности случайного или преднамеренного негативного воздействия на обрабатываемую или хранимую информацию.

Деятельность разведорганов иностранных государств – специально организуемая деятельность государственных органов, профессионально ориентированных на добывание необходимой информации любыми способами и средствами.

К основным видам разведки относятся агентурная (несанкционированная деятельность профессиональных разведчиков, завербованных агентов и так называемых доброжелателей) и техническая, включающая радиоразведку (перехват радиоэлектронными средствами информации, циркулирующей в телеком-муникационных каналах), радиотехническую разведку (регистрацию спецсредствами электромагнитных излучений технических систем) и космическую разведку (использование космических кораблей и искусственных спутников Земли для наблюдения за территорией, ее фотографирования, регистрации радиосигналов и получения полезной информации любыми другими доступными способами).

Еще рассматриваются — промышленный шпионаж – негласная деятельность организации (в лице ее представителей) по добыванию информации, специально охраняемой от несанкционированной ее утечки или хищения, с целью создания для себя благоприятных условий и получения максимальных выгод (недобросовестная конкуренция); злоумышленные действия уголовных элементов – хищение информации или компьютерных программ в целях наживы;

Действия недобросовестных сотрудников – хищение (копирование) или уничтожение информационных массивов и/или программ по эгоистическим или корыстным мотивам, а также в результате несоблюдения установленного порядка работы с информацией.

Критерии классификации (4):

Источники угроз. Под источником угроз понимается непосредственный их генератор или носитель. Таким источником могут быть люди, технические средства, модели (алгоритмы), а также — программы, технологические схемы обработки, внешняя среда.

Попытаемся теперь, опираясь на приведенную системную классификацию угроз безопасности информации, определить полное множество угроз, потенциально возможных в современных автоматизированных системах. При этом мы должны учесть не только все известные (ранее проявлявшиеся) угрозы, но и такие угрозы, которые ранее не проявлялись, но потенциально могут возникнуть при применении новых концепций архитектурного построения АС и технологических схем обработки информации.

Классифицируем все возможные каналы утечки информации (КУИ) по двум критериям: по необходимости доступа к элементам АС для реализации того или иного КУИ и по зависимости появления КУИ от состояния АС.

По первому критерию КУИ могут быть разделены на не требующие доступа, т.е. позволяющие получать необходимую информацию дистанционно (например, путем визуального наблюдения через окна помещений АС), и требующие доступа в помещения АС. В свою очередь КУИ, воспользоваться которыми можно только получив доступ в помещения АС, делятся на КУИ, не оставляющие следы в АС (например, визуальный просмотр изображений на экранах мониторов или документов на бумажных носителях), и на КУИ, использование которых оставляет те или иные следы (например, хищение документов или машинных носителей информации).

По второму критерию КУИ делятся на потенциально существующие независимо от состояния АС (например, похищать носители информации можно независимо от того, в рабочем состоянии находятся средства АС или нет) и существующие только в рабочем состоянии АС (например, побочные электромагнитные излучения и наводки).

Приведем ориентировочную характеристику каналов несанкционированного получения информации выделенных нами классов.

КУИ 1-го класса – каналы, проявляющиеся безотносительно к обработке информации и без доступа злоумышленника к элементам системы.

Сюда может быть отнесено подслушивание разговоров, а также провоцирование на разговоры лиц, имеющих отношение к АС, и использование злоумышленником визуальных, оптических и акустических средств.

КУИ 2-го класса – каналы, проявляющиеся в процессе обработки информации без доступа злоумышленника к элементам АС.

Сюда могут быть отнесены электромагнитные излучения различных устройств ЭВМ, аппаратуры и линий связи, паразитные наводки в цепях питания, телефонных сетях, системах теплоснабжения, вентиляции и т.д.

КУИ 3-го класса – каналы, проявляющиеся безотносительно к обработке информации с доступом злоумышленника к элементам АС, но без изменения последних.

11

•перехват данных, непосредственно передаваемых по каналам связи;

• дистанционная фото– и видеосьемка.

4.2. Угрозы, источник которых расположен в пределах контролируемой зоны, территории (помещения), на которой находится КС.

Например:

•хищение производственных отходов (распечаток, записей списанных носителей информации и т.п.);

•отключение или вывод из строя подсистем обеспечения функционирования компьютерных систем (электропитания, линий связи, систем охлаждения и вентиляции и т.п.);

•применение подслушивающих устройств.

4.3.Угрозы, источник которых имеет доступ к периферийным устройства КС (терминалам).

4.4. Угрозы, источник которых непосредственно расположен в КС и связан либо с некорректным использованием ресурсов КС, либо с количественной или качественной недостаточностью этих ресурсов, которая была изначально заложена на стадии проектирования компьютерной системы.

5. По степени активности КС.

5.1.Угрозы, проявляемые независимо от активности КС, например, хищение носителей информации (магнитных дисков, лент, микросхем памяти и др.).

5.2.Угрозы, которые могут проявляться только в процессе автоматизированной обработки данных, например, угрозы распространения программных вирусов.

6. По степени воздействия на КС.

•Пассивные угрозы, которые ничего не меняют в структуре и функциональной организации КС, например, угроза копирования данных.

•Активные угрозы, при реализации которых вносятся изменения в структурную и функциональную организацию КС, например, угроза внедрения аппаратных и программных спецвложений.

7. По этапам доступа пользователей или программ к ресурсам КС.

12

•Угрозы, которые могут проявляться на этапе доступа к ресурсам КС.

•Угрозы, которые после разрешения доступа реализуются в результате несанкционированного или некорректного использования ресурсов КС.

8. По способу доступа к ресурсам КС.

• Угрозы, использующие прямой стандартный путь доступа к ресурсам КС с помощью незаконно полученных паролей или путем несанкционированного использования терминалов законных пользователей.

•Угрозы, использующие скрытый нестандартный путь доступа к ресурсам КС в обход существующих средств защиты.

9. По текущему месту расположения информации, хранящейся и обрабатываемой в КС.

•Угроза доступа к информации на внешних запоминающих устройсвах (например, путем копирования данных с жесткого диска).

•Угроза доступа к информации в основной памяти (например, путем несанкционированного обращения к памяти).

•Угроза доступа к информации, циркулирующей в линиях связи (например, путем незаконного подключения).

• Угроза доступа к информации, отображаемой на терминале или печатающем принтере (например, угроза записи отображаемой информации на скрытую видеокамеру).

Рассмотренные угрозы безопасности компьютерных систем обычно анализируются системно и комплексно с точки зрения вероятностей возникновения, а также с учетом тех последствий, к которым приводит их реализация.

3.1. Случайные угрозы информационной безопасности

Данные угрозы не связаны с преднамеренными действиями злоумышленников и реализуются в зависимости от случайных факторов в случайные моменты времени. При этом могут происходить уничтожение, модификация, нарушение целостности и доступности информации. Реже нарушается конфиденциальность информации, хотя при этом создаются предпосылки для преднамеренного воздействия на информацию.

13

Механизм реализации случайных угроз в целом достаточно хорошо изучен, тем не менее, реальные последствия таких угроз являются в настоящее время весьма существенными. Так, по статистическим данным, до 80% ущерба, наносимого информационным ресурсам КС любыми угрозами, причиняется реализацией именно случайных угроз.

К случайным обычно относят следующие угрозы:

•сбои и отказы в работе технических средств;

•ошибки при разработке КС, в том числе алгоритмические и программные ошибки;

•ошибки обслуживающего персонала и пользователей;

•стихийные бедствия и аварии.

Сущность сбоев и отказов, возникающих в процессе эксплуатации технических средств, сводится к следующему:

Сбой – это временное нарушение работоспособности какого–либо элемента системы, следствием чего может быть неправильное выполнение им в этот момент своей функции;

Отказ – это необратимое нарушение работоспособности какого–либо элемента системы, приводящее к невозможности выполнения им своих функций.

Для сложных компьютерных систем случайные сбои и отказы практически неизбежны. Их возникновение может быть вызвано не только внутренними технологическими причинами, но и побочным влиянием окружающей среды (ее температуры, влажности, радиоактивного фона и д.р.), а также случайными помехами и наводками, которые появляются в работающей компьютерной системе.

В результате сбоев или отказов нарушается необходимая работоспособность технических средств, что может привести к уничтожению или искажению данных, хранящихся и обрабатываемых в системе. Если это случается на программном уровне, то из-за изменения алгоритма работы отдельных устройств может произойти нарушение конфиденциальности информации в результате несанкционированной ее выдачи на запрещенные устройства (каналы связи, мониторы, печатающие устройства и т.п.).

Для компьютерных систем существует также случайная угроза, связанная с ошибками, допущенными при разработке технических и программных средств. Эти ошибки приводят к последствиям, аналогичным последствиям сбоев и отказов технических средств. Кроме того, такие ошибки могут быть использованы злоумышленниками для негативного

14

воздействия на ресурсы компьютерной системы. Особую опасность представляют ошибки в операционных системах и в программных средствах защиты информации. На общее количество схемных, системотехнических, структурных, алгоритмических и программных ошибок влияют многие другие факторы: квалификация разработчиков системы, условия их работы, наличие опыта и др.

Определенную угрозу для информационной безопасности компьютерных систем представляют также ошибки обслуживающего персонала и пользователей. Согласно данным Национального Института Стандартов и Технологий США (NIST) до 65% случаев нарушения безопасности информации происходят именно из-за этих причин. Некомпетентное, небрежное или невнимательное выполнение сотрудниками своих функциональных обязанностей приводит к уничтожению, нарушению целостности, конфиденциальности информации, а также компрометации механизмов защиты.

К ошибочным действиям человека, обслуживающего компьютерную систему или являющегося ее пользователем, приводят также естественные для него особенности: утомляемость, эмоциональность, чувствительность к изменениям состояния окружающей среды и др.Трудно предсказуемыми источниками угроз информации являются стихийные бедствия и аварии, которые могут возникнуть на объекте размещения компьютерной системы. Пожар, наводнение, землетрясение, удар молнии, выход из строя электропитания и т.д. чреваты для компьютерной системы наиболее разрушительными последствиями.

3.2. Преднамеренные угрозы информационной безопасности

Преднамеренное происхождение таких угроз обуславливается злоумышленными воздействиями на компьютерную систему людей. Мотивациями для этого могут стать сугубо материальный интерес, желание навредить, простое развлечение с самоутверждением своих способностей и др.

Возможности осуществления вредительских воздействий в большой степени зависят от статуса злоумышленника по отношению к компьютерной системе.

Злоумышленником может быть:

•разработчик КС;

15

•сотрудник из числа обслуживающего персонала;

•пользователь;

•постороннее лицо.

Разработчик владеет наиболее полной информацией об аппаратных и программных средствах КС и имеет возможность внедрения «закладок» на этапах создания и модернизации систем. Однако он, как правило, не получает непосредственного доступа на эксплуатируемые объекты КС.

Большие возможности оказания вредительских воздействий на информацию КС имеют специалисты, обслуживающие эти системы. При отсутствии на рабочем месте законного пользователя или при его халатном отношении к своим должностным обязанностям квалифицированный нарушитель может получить несанкционированный доступ к информации, а также ввести вредоносную программу, модифицировать данные, алгоритмы и т.д. При достаточно свободном доступе в помещение, где размещены средства КС, он может визуально наблюдать информацию на средствах отображения и документирования, похитить носители с информацией (дискеты, ленты, листинги и д.р.), либо снять с них копию.

Специалисты, обслуживающие КС, обладают различными потенциальными возможностями для злоумышленных действий. Наибольший вред могут нанести сотрудники службы безопасности информации. Далее идут системные программисты, прикладные программисты и инженерно-технический персонал.

Достаточно опасна ситуация, когда нарушителем является пользователь компьютерной системы, который по эгоистическим или корыстным мотивам, а также в результате несоблюдения установленного порядка работы с информацией осуществляет хищение (копирование) или уничтожение информационных массивов и (или) программ.

Посторонние лица, не имеющие отношения к КС, находятся, по сравнению в другими злоумышленниками, в наименее выгодном положении. Если предположить, что они не имеют доступа к объектам КС, то в их распоряжении имеются только дистанционные средства традиционного шпионажа и возможности диверсионной деятельности.

Говоря об угрозах преднамеренного характера в целом, нужно отметить, что в настоящее время они изучены еще недостаточно и постоянно пополняются новыми угрозами. Угрозы этого класса в соответствии с их физической сущностью и механизмами реализации могут быть распределены по следующим группам:

16

•традиционных — шпионаж и диверсии;

•несанкционированный доступ к информации;

•электромагнитные излучения и наводки;

•модификация структур КС;

•вредительские программы.

Вусловиях применения компьютерных систем, по-прежнему, останутся действенными средства традиционного шпионажа и диверсий. Чаще всего они используются для получения сведений о системе защиты, а также для хищения и уничтожения информационных ресурсов.

Для этой цели применяются:

•подкуп, шантаж и вербовка сотрудников;

•подслушивание ведущихся переговоров;

•дистанционный видеоконтроль помещений;

•хищение атрибутов системы защиты;

•сбор и анализ отходов машинных носителей информации.

Нельзя также исключить возможность осуществления различных диверсий (взрывы, поджоги) или угрозу вооруженного нападения террористических групп.

Опыт применения компьютерных систем показал, что в них, помимо традиционного шпионажа, существует много других возможных направлений утечки информации и путей несанкционированного доступа к ней.

Несанкционированный доступ к информации (НСДИ) осуществляется обычно с использованием штатных аппаратных и программных средств компьютерной системы. В результате такого доступа нарушаются установленные разграничения доступа пользователей или процессов к шифровальным ресурсам.

Право доступа к ресурсам КС определяется руководством для каждого сотрудника в соответствии с его функциональными обязанностями. Поскольку процессы в КС инициируются в интересах определенных лиц, то и на них также накладываются соответствующие ограничения по доступу к ресурсам. Для реализации установленных правил разграничения доступа в КС создается система разграничения доступа (СРД).

17

Если СРД отсутствует, то злоумышленник, имеющий навыки работы в КС, может получить без ограничений доступ к любой информации. По имеющейся СРД несанкционированный доступ возможен при фальсификации полномочий пользователей. НСДИ упрощается в результате сбоев или отказов средств КС, а также ошибочных действий обслуживающего персонала и пользователей.

Процессы обработки и передачи информации техническими средствам КС обычно сопровождаются электромагнитными излучениями в окружающее пространство и наведением электрических сигналов в линиях связи, сигнализации, заземления и других проводниках. Они получили название побочных электромагнитных излучений и наводок (ПЭМИН). Наибольший уровень электромагнитного излучения в КС присущ работающим устройствам отображения информации на электронно-лучевых трубках. С помощью специального оборудования злоумышленник может на расстоянии зафиксировать такие излучения, а затем выделить из них необходимую информацию.

Следует также отметить, что электромагнитные излучения используются злоумышленниками не только для получения информации, но и для ее уничтожения. Мощные электромагнитные импульсы и сверхвысокочастотные излучения способны уничтожить информацию на магнитных носителях, могут вывести из строя электронные блоки компьютерной системы. Большую угрозу безопасности информации в КС представляет несанкционированная модификация алгоритмической, программной и технической структур системы. Такая модификация может осуществляться на любом жизненном цикле КС. Несанкционированное изменение структуры КС на этапах разработки и модификации получило название «закладка». Закладки, внедренные на этапе разработки, очень сложно выявить.

Программные и аппаратные закладки используются либо для непосредственного вредительского воздействия, либо для обеспечения неконтролируемого входа в систему. Вредительские воздействия закладок на КС осуществляются при получении соответствующий команды извне (это характерно обычно для аппаратных закладок) или при наступлении определенных событий в системе. Программные и аппаратные закладки, способствующие реализации неконтролируемого входа в систему, получили название «люки». Для компьютерной системы могут произойти наиболее негативные последствия, если такой вход осуществляется в обход имеющихся средств защиты информации.

18

Среди вредительских программ, представляющих собой угрозу безопасности информации в КС, стали весьма распространенными так называемые компьютерные вирусы. Компьютерный вирус – это специально написанная небольшая по размерам программа, которая после внедрения в программную среду КС способна самопроизвольно присоединяться к другим программам (т.е. заражать их), самостоятельно распространяться путем создания своих копий, а при выполнении определенных условий оказывать негативное воздействие на КС. Компьютерный вирус, однажды внесенный в систему распространяется лавинообразно подобно биологической инфекции и может причинить большой вред данным и программному обеспечению.

4. Государственные нормативные акты по защите информации

Закон Российской Федерации «О государственной тайне» от

25.07.1999г.

Субъектами правоотношений являются органы государственного управления; любые юридические лица, независимо от их организационноправовых форм деятельности и вида собственности; физические лица в случае их допуска к закрытым сведениям в добровольном порядке.

Объектами правоотношений являются сведения из военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-разыскной сфер деятельности.

Принципы, механизм и процедуры засекречивания:

1)Принцип законности;

2)Принцип обоснованности;

3)Принцип своевременности.

1.Принцип законности.

Только закон определяет перечень сведений, подлежащих засекречиванию и не подлежащих засекречиванию.

2.Принцип обоснованности.

Заключается в установлении путем экспертной оценки целесообразности засекречивания конкретных сведений, исходя из баланса жизненно важных интересов государства, общества и отдельных граждан.

3.Принцип своевременности.

Ограничение на распространение сведений должны быть установлены не позже момента их получения.

19

В законе существуют 3 степени секретности и 3 грифа секретности для носителей информации:

|

С |

– секретно |

3 форма допуска; |

|

СС – совершенно секретно |

2 форма допуска; |

|

|

ОВ – особой важности |

1 форма допуска. |

1.На общефедеральном уровне формируется перечень, утвержденный президентом и подлежащий открытой публикации. В этом перечне указаны федеральные органы управления, наделяемые полномочиями по распоряжению конкретным блоком сведений.

2.На основании общефедерального перечня указанные органы управления разрабатывают развернутые перечни и устанавливают степени их секретности.

Так как засекречивание информации приводит к ограничением прав собственника на ее распространение и использование, законом предписывается возмещение собственнику за счет государства материального ущерба, размер которого определяется договором между собственником и органами государственного управления. В этом договоре указывается ограничение на информацию.

Процедура засекречивания сводится к оформлению реквизитов носителей информации, составляющих государственную тайну.

Реквизиты:

1)Степень секретности со ссылкой на соответствующий пункт действующего перечня (совершенно секретно, …);

2)Орган, осуществляющий засекречивание (первый отдел, …);

3)Регистрационный номер;

4)Дата или условие рассекречивания (установлен предельный пятилетний срок полного пересмотра действующих перечней; максимальный срок засекречивания – 30 лет; в исключительных случаях данный срок может быть продлен).

Уголовный Кодекс Российской Федерации

1.Статья №283 «Разглашение государственной тайны».

1) Разглашение сведений, составляющих государственную тайну лицом, которому она была доверена или стала известна по службе или работе, если эти сведения стали достоянием других лиц при отсутствии

20

признаков государственной измены, наказывается арестом на срок от 4 до 6 месяцев, либо лишением свободы на срок до 4 лет.

2) То же деяние, повлекшее тяжкие последствия, наказывается лишением свободы на срок от 3 до 7 лет.

2. Статья №284 «Утрата документов, содержащих государственную тайну».

Нарушение лицом, имеющим допуск к государственной тайне, установленных правил обращения с содержащими государственную тайну документами, если это повлекло по неосторожности их утрату и наступление тяжких последствий наказывается ограничением свободы на срок до 3 лет, либо арестом на срок до 4 месяцев, либо лишением свободы на срок до 3 лет.

Глава №28 Уголовного Кодекса «Преступление в сфере компьютерной информации».

3. Статья №272 «Неправомерный доступ к компьютерной информации».

1)Неправомерный доступ к компьютерной информации, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ или их сетей наказывается штрафом в размере от 200 до 500 МРОТ или исправительными работами на срок от 6 до 12 месяцев или лишением свободы на срок до 2 лет.

2)То же деяние, совершенное группой лиц, по предварительному сговору или организованной группой, либо лицом с использованием служебного положения, а равно имеющего доступ к ЭВМ, системе ЭВМ, или их сети наказывается штрафом в размере от 500 до 800 МРОТ или исправительными работами на срок от 1 до 2 лет или арестом на срок от 3 до 6 месяцев или лишением свободы на срок до 5 лет.

4. Статья №273 «Создание, использование и распространение вредоносных программ для ЭВМ».

1)Создание программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящие к несанкционированному уничтожению, блокированию, модификации, либо копированию информации, нарушению работы ЭВМ, систем ЭВМ или их сети, а равно использование, либо распространение таких программ или машинных носителей с такими программами, наказывается лишением свободы на срок до 5 лет со штрафом в размере от 200 до 500 МРОТ.

2)То же деяние, повлекшее по неосторожности тяжкие последствия, наказывается лишением свободы на срок от 3 до 7 лет.

Тест

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

1. Под информационной безопасностью понимается…

А)

защищенность информации и поддерживающей инфраструктуры от случайных или

преднамеренных воздействий естественного или случайного характера, которые

могут нанести неприемлемый ущерб субъектам информационных отношений в том числе

владельцам и пользователям информации и поддерживающей инфраструктуре.

Б) программный продукт и базы данных должны быть защищены по

нескольким направлениям от воздействия

В) нет правильного ответа

2. Защита информации – это..

А)

комплекс мероприятий, направленных на обеспечение информационной

безопасности.

Б) процесс

разработки структуры базы данных в соответствии с требованиями пользователей

В) небольшая программа для выполнения определенной задачи

- От чего зависит информационная безопасность?

А) от

компьютеров

Б) от поддерживающей инфраструктуры

В) от информации

- Основные составляющие информационной

безопасности:

А) целостность

Б) достоверность

В) конфиденциальность

- Доступность – это…

А)

возможность за приемлемое время получить требуемую информационную услугу.

Б) логическая

независимость

В) нет правильного ответа

- Целостность – это..

А) целостность

информации

Б) непротиворечивость информации

В) защищенность от разрушения

- Конфиденциальность – это..

А) защита от

несанкционированного доступа к информации

Б) программ и программных комплексов, обеспечивающих

технологию разработки, отладки и внедрения создаваемых программных продуктов

В) описание процедур

- Для чего создаются информационные системы?

А) получения

определенных информационных услуг

Б) обработки информации

В) все ответы правильные

- Целостность можно подразделить:

А) статическую

Б) динамичную

В) структурную

- Где применяются средства контроля

динамической целостности?

А) анализе

потока финансовых сообщений

Б) обработке данных

В) при выявлении кражи, дублирования отдельных сообщений

- Какие трудности возникают в информационных

системах при конфиденциальности?

А) сведения о

технических каналах утечки информации являются закрытыми

Б) на пути пользовательской криптографии стоят многочисленные технические

проблемы

В) все ответы правильные

- Угроза – это…

А) потенциальная

возможность определенным образом нарушить информационную безопасность

Б) система

программных языковых организационных и технических средств, предназначенных для

накопления и коллективного использования данных

В) процесс определения отвечает на текущее состояние разработки требованиям

данного этапа

- Атака

– это…

А) попытка

реализации угрозы

Б) потенциальная возможность определенным образом нарушить информационную

безопасность

В) программы, предназначенные для

поиска необходимых программ.

- Источник угрозы – это..

А)

потенциальный злоумышленник

Б) злоумышленник

В) нет правильного ответа

- Окно опасности – это…

А)

промежуток времени от момента, когда появится

возможность слабого места и до момента, когда пробел ликвидируется.

Б)

комплекс взаимосвязанных программ для

решения задач определенного класса конкретной предметной области

В)

формализованный язык для описания задач алгоритма решения задачи пользователя

на компьютере

- Какие события должны

произойти за время существования окна опасности?

А) должно стать известно о средствах использования пробелов в защите.

Б) должны быть выпущены

соответствующие заплаты.

В) заплаты должны быть установлены в

защищаемой И.С.

17. Угрозы можно классифицировать по нескольким критериям:

А)

по спектру И.Б.

Б) по способу осуществления

В) по компонентам И.С.

- По каким компонентам

классифицируется угрозы доступности:

А)

отказ пользователей

Б) отказ поддерживающей инфраструктуры

В) ошибка в программе

- Основными источниками

внутренних отказов являются:

А)

отступление от установленных правил эксплуатации

Б) разрушение данных

В) все ответы правильные

- Основными источниками

внутренних отказов являются:

А)

ошибки при конфигурировании системы

Б) отказы программного или аппаратного обеспечения

В) выход системы из штатного режима эксплуатации

21. По отношению к поддерживающей инфраструктуре

рекомендуется рассматривать следующие угрозы:

А)

невозможность и нежелание обслуживающего персонала или пользователя

выполнять свои обязанности

Б) обрабатывать большой объем программной информации

В) нет правильного ответа

- Какие существуют грани

вредоносного П.О.?

А)

вредоносная функция

Б) внешнее представление

В) способ распространения

- По механизму

распространения П.О. различают:

А)

вирусы

Б) черви

В) все ответы правильные

- Вирус – это…

А)

код обладающий способностью к распространению путем внедрения в другие

программы

Б) способность объекта реагировать на запрос сообразно

своему типу, при этом одно и то же имя метода может использоваться для

различных классов объектов

В) небольшая программа для выполнения определенной задачи

- Черви – это…

А)

код способный самостоятельно, то есть без внедрения в другие программы

вызывать распространения своих копий по И.С. и их выполнения

Б) код обладающий способностью к распространению путем внедрения в другие

программы

В) программа действий над объектом или его свойствами

- Конфиденциальную

информацию можно разделить:

А)

предметную

Б) служебную

В) глобальную

- Природа происхождения

угроз:

А)

случайные

Б) преднамеренные

В) природные

- Предпосылки появления

угроз:

А)

объективные

Б) субъективные

В) преднамеренные

- К какому виду угроз

относится присвоение чужого права?

А)

нарушение права собственности

Б) нарушение содержания

В) внешняя среда

- Отказ, ошибки, сбой –

это:

А)

случайные угрозы

Б) преднамеренные угрозы

В) природные угрозы

- Отказ — это…

А)

нарушение работоспособности элемента системы, что приводит к невозможности

выполнения им своих функций

Б) некоторая последовательность действий, необходимых

для выполнения конкретного задания

В) структура, определяющая последовательность выполнения

и взаимосвязи процессов

- Ошибка – это…

А)

неправильное выполнение элементом одной или нескольких функций происходящее

в следствии специфического состояния

Б) нарушение работоспособности элемента системы, что приводит к невозможности

выполнения им своих функций

В) негативное воздействие на программу

- Сбой – это…

А)

такое нарушение работоспособности какого-либо элемента системы в следствии

чего функции выполняются неправильно в заданный момент

Б)

неправильное выполнение элементом одной или нескольких функций происходящее в

следствие специфического состояния

В) объект-метод

- Побочное влияние – это…

А)

негативное воздействие на систему в целом или отдельные элементы

Б) нарушение работоспособности какого-либо элемента системы в следствии чего

функции выполняются неправильно в заданный момент

В) нарушение работоспособности элемента системы, что приводит к невозможности

выполнения им своих функций

- СЗИ (система защиты

информации) делится:

А)

ресурсы автоматизированных систем

Б) организационно-правовое обеспечение

В) человеческий компонент

- Что относится к

человеческому компоненту СЗИ?

А)

системные порты

Б) администрация

В) программное обеспечение

- Что относится к ресурсам

А.С. СЗИ?

А)

лингвистическое обеспечение

Б) техническое обеспечение

В) все ответы правильные

- По уровню обеспеченной

защиты все системы делят:

А)

сильной защиты

Б) особой защиты

В) слабой защиты

- По активности

реагирования СЗИ системы делят:

А)

пассивные

Б) активные

В) полупассивные

- Правовое обеспечение

безопасности информации – это…

А)

совокупность законодательных актов, нормативно-правовых документов,

руководств, требований, которые обязательны в системе защиты информации

Б) система программных языковых организационных и

технических средств, предназначенных для накопления и коллективного

использования данных

В) нет правильного ответа

- Правовое обеспечение

безопасности информации делится:

А)

международно-правовые нормы

Б) национально-правовые нормы

В) все ответы правильные

- Информацию с

ограниченным доступом делят:

А)

государственную тайну

Б) конфиденциальную информацию

В) достоверную информацию

- Что относится к

государственной тайне?

А)

сведения, защищаемые государством в области военной, экономической …

деятельности

Б) документированная информация

В) нет правильного ответа

- Вредоносная программа —

это…

А)

программа, специально разработанная для нарушения нормального

функционирования систем

Б) упорядочение абстракций, расположение их по уровням

В) процесс разделения элементов абстракции, которые

образуют ее структуру и поведение

- Основополагающие

документы для обеспечения безопасности внутри организации:

А)

трудовой договор сотрудников

Б) должностные обязанности руководителей

В) коллективный договор

- К организационно —

административному обеспечению информации относится:

А)

взаимоотношения исполнителей

Б) подбор персонала

В) регламентация производственной деятельности

- Что относится к

организационным мероприятиям:

А)

хранение документов

Б) проведение тестирования средств защиты информации

В) пропускной режим

- Какие средства

используется на инженерных и технических мероприятиях в защите информации:

А)

аппаратные

Б) криптографические

В) физические

- Программные средства –

это…

А)

специальные программы и системы защиты информации в информационных системах

различного назначения

Б)

структура, определяющая последовательность выполнения и

взаимосвязи процессов, действий и задач на протяжении всего жизненного цикла

В) модель знаний в форме графа в основе таких моделей лежит

идея о том, что любое выражение из значений можно представить в виде

совокупности объектов и связи между ними

50. Криптографические

средства – это…

А)

средства специальные математические и алгоритмические средства защиты

информации, передаваемые по сетям связи, хранимой и обрабатываемой на

компьютерах с использованием методов шифрования

Б) специальные программы и системы защиты информации в информационных системах

различного назначения

В)

механизм, позволяющий получить новый класс на основе

существующего

1.2. Угрозы безопасности информации

Угроза информации – это возможность возникновения на каком-либо этапе жизнедеятельности системы такого явления или события, следствием которого могут быть нежелательные воздействия на информацию: нарушение (или опасность нарушения) физической целостности, логической структуры, несанкционированная модификация информации, несанкционированное получение и размножения информации.

Системная классификация угроз информации представлена в табл. 1.

Таблица 1

Системная классификация угроз информации

Случайная угроза – это угроза, обусловленная спонтанными и независящими от воли людей обстоятельствами, возникающими в системах обработки данных, принятия решений, ее функционирования и т. д.

Отказ – нарушение работоспособности какого-либо элемента системы, приводящее к невозможности выполнения им основных своих функций.