UNBLOG

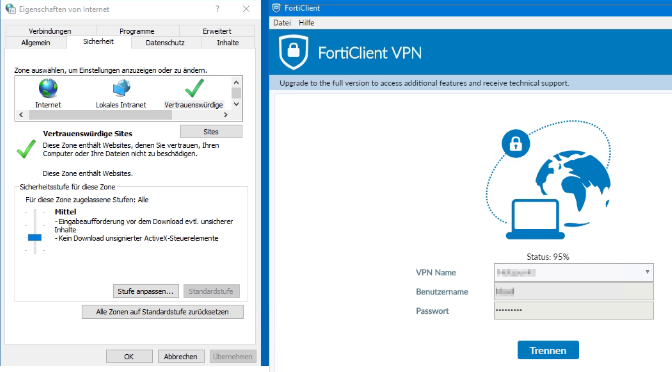

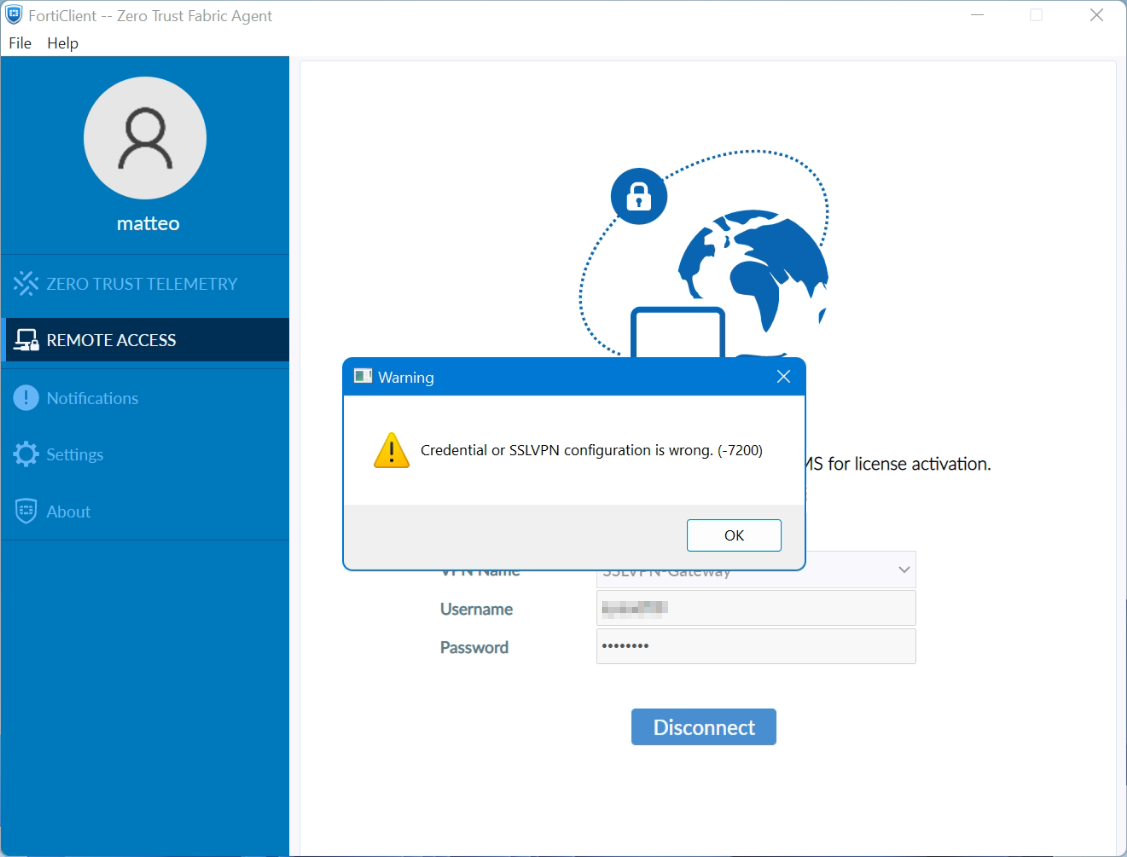

FortiClient Error: Credential or ssl vpn configuration is wrong (-7200)

When trying to start an SSL VPN connection on a Windows 10, Windows Server 2016 or 2019 with the FortiClient, it may be that the error message “Credential or ssl vpn configuration is wrong (-7200)” appears. The reason to drop connection to the endpoint during initializing caused by the encryption, which can be found in the settings of the Internet options.

Another symptom can be determined, the SSL-VPN connection and authentication are successfully established, but remote devices cannot be reached, and ICMP replies are also missing and result in a timeout.

How to solve ssl vpn failure

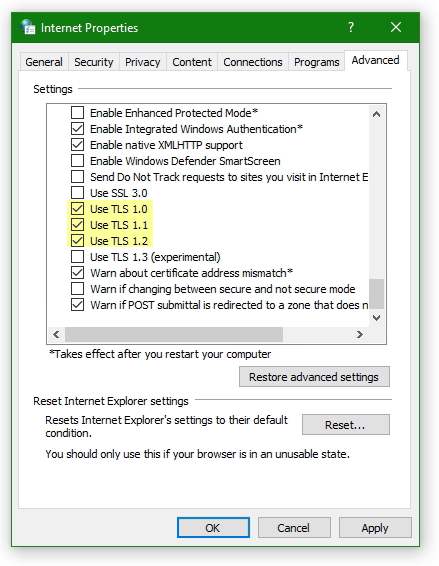

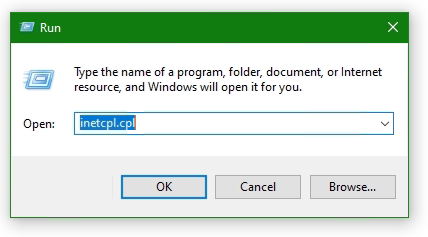

According to Fortinet support, the settings are taken from the Internet options. The Internet Options of the Control Panel can be opened via Internet Explorer (IE), or by calling inetcpl.cpl directly.

Press the Win + R keys enter inetcpl.cpl and click OK.

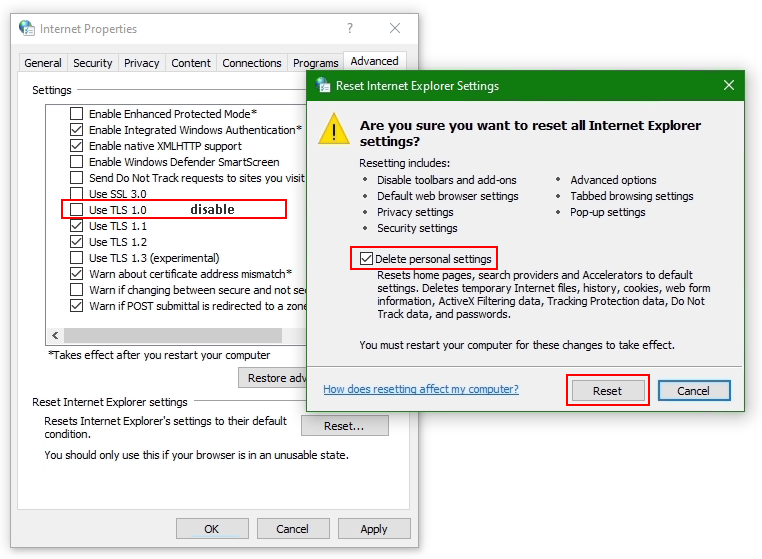

Select the Advanced tab

Click the Reset… button. If the Reset Internet Explorer settings button does not appear, go to the next step.

Click the Delete personal settings option

Click Reset

Open Internet Options again.

Go back to Advanced tab

Disable use TLS 1.0 (no longer supported)

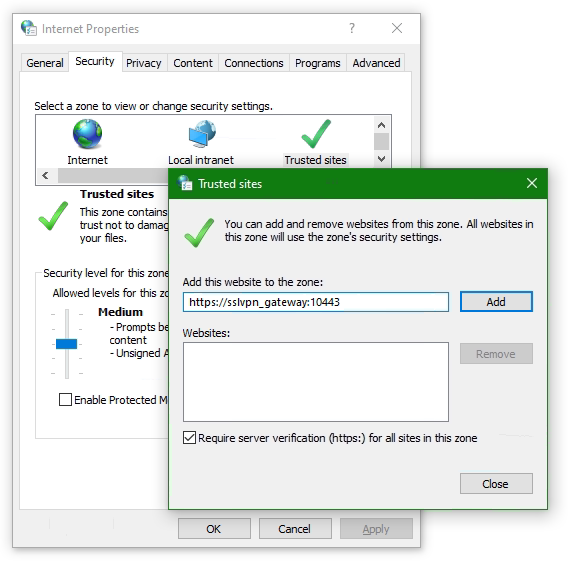

Add website to Trusted sites

Add the SSL-VPN gateway URL to the Trusted sites. Usually, the SSL VPN gateway is the FortiGate on the endpoint side.

Go to the Security tab in Internet Options and choose Trusted sites then click the button Sites. Insert the SSL-VPN gateway URL into Add this website to the zone and click Add, here like https://sslvpn_gateway:10443 as placeholder.

Note: The default Fortinet certificate for SSL VPN was used here, but using a validated certificate won’t make a difference.

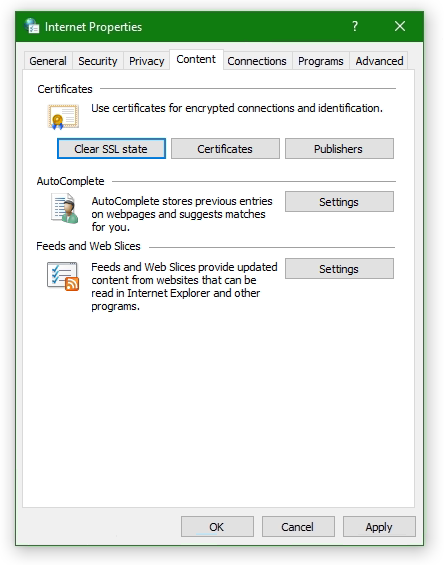

Furthermore, the SSL state must be reset, go to tab Content under Certificates. Click the Clear SSL state button.

The SSL VPN connection should now be possible with the FortiClient version 6 or later, on Windows Server 2016 or later, also on Windows 10.

How useful was this post?

Click on a star to rate it!

Average rating 4.3 / 5. Vote count: 9

No votes so far! Be the first to rate this post.

We are sorry that this post was not useful for you!

Источник

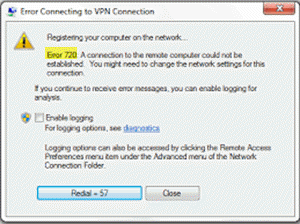

«Ошибка 720: не может подключиться к VPN-подключению» при попытке установить VPN-подключение

В этой статье обсуждается, как устранить ошибку 720, которая возникает при попытке установить VPN-подключение.

Симптомы

При попытке установить VPN-подключение вы получите следующее сообщение об ошибке:

Подключение к удаленному компьютеру установить не удалось. Возможно, потребуется изменить параметры сети для этого подключения.

Кроме того, в журнале приложений записывалось ИД событий RasClient 20227 (в нем упоминается ошибка 720).

Устранение неполадок на стороне сервера

На стороне сервера проверьте, возникают ли какие-либо из следующих проблем:

Получить привязку сетевого адаптер для клиента

Ошибка 720 : ERROR_PPP_NO_PROTOCOLS_CONFIGURED обычно возникает, если адаптер WAN Miniport (IP) не связан правильно на компьютере. Это верно, несмотря на то, что адаптер WAN Miniport (IP) может выглядеть здоровым при осмотре узла сетевых адаптеров в диспетчере устройств.

Существует несколько сценариев, которые могут вызвать эту ошибку. Чтобы устранить ошибку, начните с проверки связанного драйвера вашего минипорта WAN (IP):

Откройте окно с повышенным Windows PowerShell.

Запустите следующую команду и ищите значение Name интерфейса WAN Miniport (IP).

Например, имя может быть Локальное подключение области * 6.

Запустите следующую команду с помощью значения Name, которое вы проверили на шаге 2.

На основе вывода выберите соответствующий сценарий устранения неполадок из следующих параметров и выполните предусмотренные действия.

Сценарий 1. Отключен драйвер IP ARP удаленного доступа

Если вы видите, ms_wanarp отключен (как показано в следующем примере вывода), повторно включив его, заработав предоставленную команду.

Выполните следующую команду:

Сценарий 2. Сторонний драйвер фильтра связан

Если вы видите, что сторонний драйвер фильтра связан (как показано в следующем примере вывода), отключать его, запуская предоставленную команду.

Выполните следующую команду:

Сценарий 3. Драйверы интерфейса Интерфейса Reinstall WAN Miniport (IP)

Если предыдущие сценарии не применяются, или если действия не устраняют ошибку, переустановьте драйвер интерфейса WAN Miniport (IP):

Источник

Ошибка 720 при подключении к интернету в Windows 10

Исправить ошибку 720 при подключении к интернету в Windows 10

1. Параметры подключения

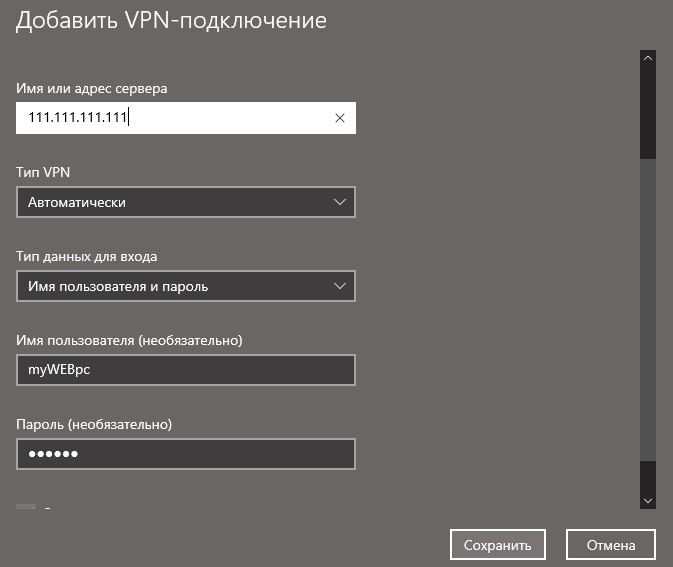

Если вы используете стороннюю программу VPN, то переустановите её, или попробуйте другую. Если вы подключаетесь к сети VPN через параметры Windows 10, то проверьте настройки данного подключения.

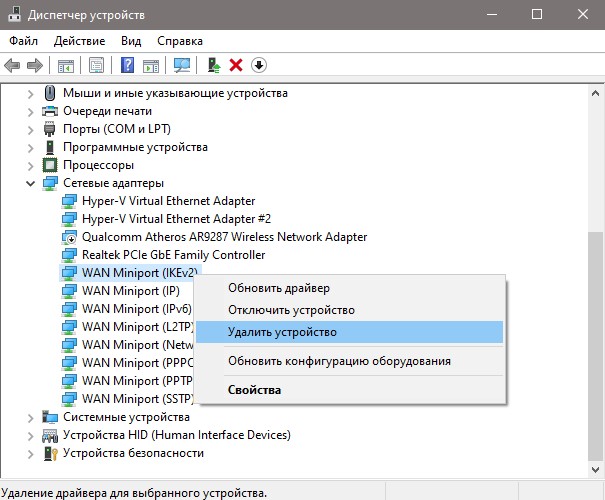

2. Переустановка адаптера WAN Miniport

Нажмите Win+X и выберите «Диспетчер устройств«. Разверните список «Сетевые адаптеры» и удалите все WAN Miniport, нажимая по ним правой кнопкой мыши. Далее перезагрузите компьютер или ноутбук и драйвера переустановятся автоматически. Ошибка 720 устраниться, если проблема была в мини-портах.

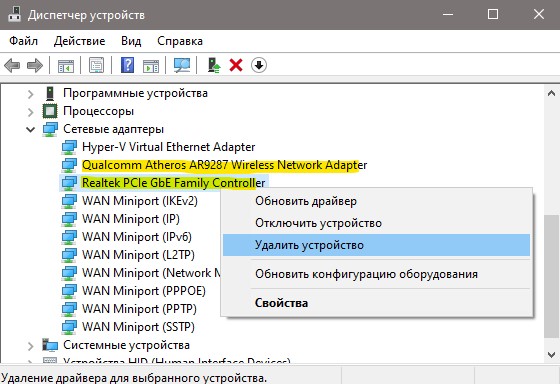

3. Обновить драйвер сетевой карты

В сетевых адаптерах, удалите драйвера для устройства, после чего перезагрузите ПК. Возможно, потребуется посетить сайт производителя сетевого адаптера и скачать последнюю версию драйвера. Это можно загуглить по модели материнской платы, если сетевая карта встроена.

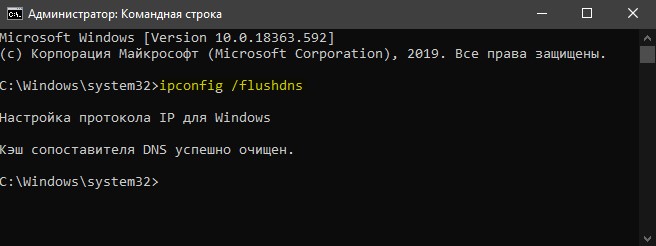

4. Сбросить Winsock и очистить DNS

Если ошибка 720 все еще появляется при подключении к интернету через VPV, попробуем очистить кеш DNS и сбросить IP. Для этого, запустите командную строку от имени администратора и введите следующие команды по очереди, нажимая Enter после каждой.

Перезагрузите Windows 10, и проверьте, устранена ли ошибка 720.

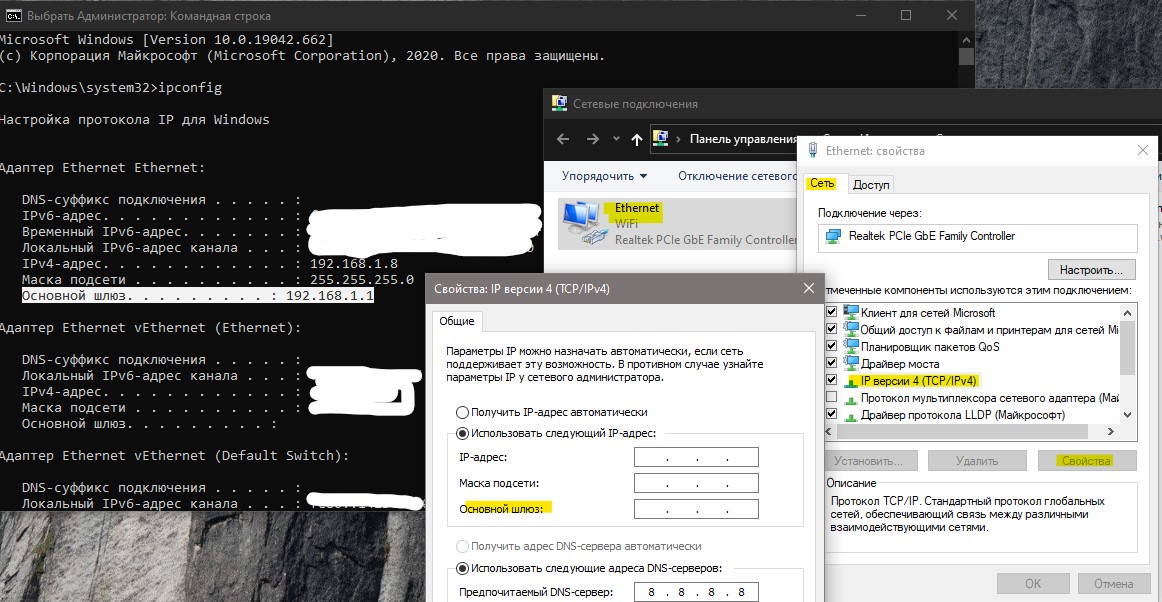

5. Установите IP-адрес вашего роутера

Заставим VPN-сервер использовать IP-адрес вашего маршрутизатора, что должно помочь исправить ошибку 720 в Windows 10.

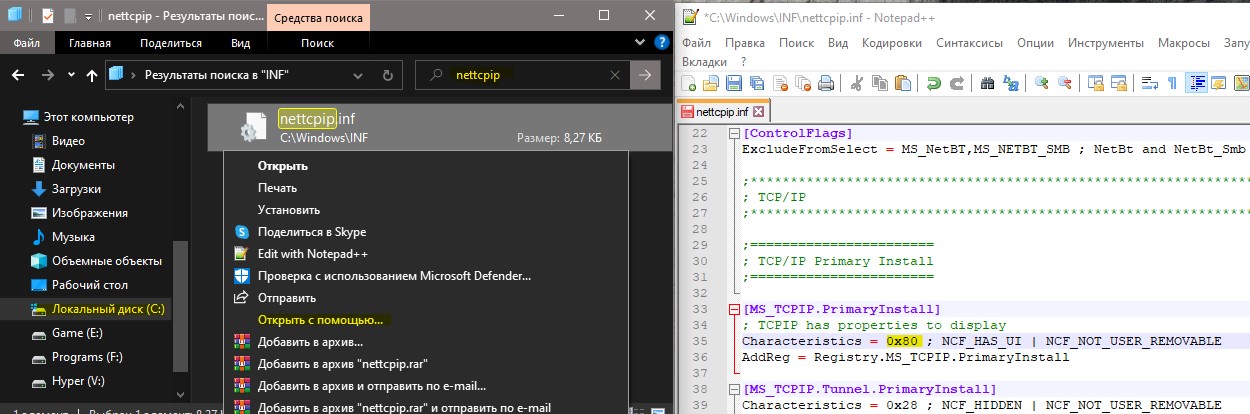

6. Ошибка 720 в МТС и Билайн

Если ошибка 720 появляется при использовании модемов от Билайн или МТС, то откройте локальный диск С:, где Windows 10, и в поиске справа сверху напишите nettcpip. Когда файл будет найден, нажмите по нему правой кнопкой мыши и выберите «Открыть с помощью«, после чего выберите блокнот. В текстовом файле, найдите строку TCP/IP Primary Install (TCPIP has properties to display) и замените значение в Characteristics = на 0x80. Перезагрузите ПК.

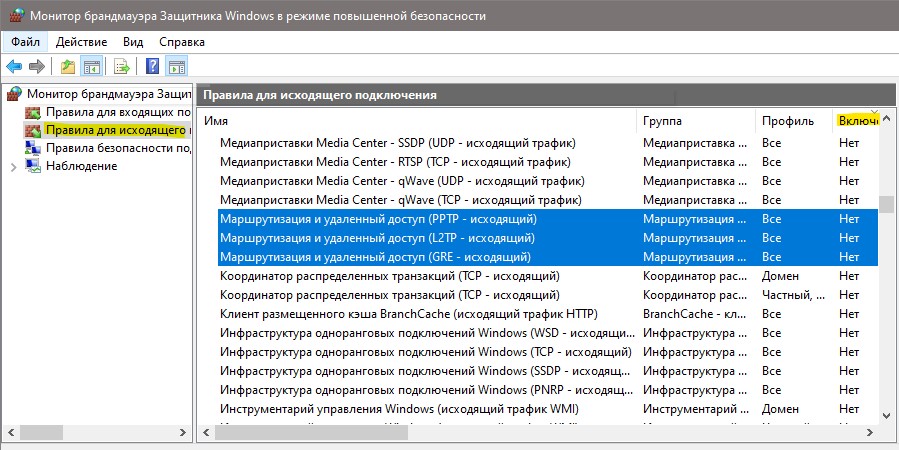

7. Брандмауэр и открытые порты

Если вы используете антивирус, то большинство из них имеют свой брандмауэр, который будет работать, даже, если вы отключите на время сторонний антивирус. Рекомендую полностью удалить сторонний антивирус и проверить ошибку 720.

Если она появляется, то перейдите в параметры брандмауэра Windows 10 и нажмите слева на графу «Правила для исходящего подключения«. Далее в списке проверьте статус удаленного порта в зависимости от предпочитаемого вами протокола VPN:

Эти правила задаются на том компьютере, который подключается к сети VPN.

Если вы пытаетесь открыть удаленный доступ с помощью VPN, вам также следует проверить «Входящие подключения» на серверном ПК (к которому вы пытаетесь подключиться):

Если порты, связанные с вашим параметрами VPN, закрыты, вам необходимо открыть их.

Источник

Common SSLVPN issues

Common issues

To troubleshoot getting no response from the SSL VPN URL:

To troubleshoot FortiGate connection issues:

To troubleshoot SSL VPN hanging or disconnecting at 98%:

FortiOS 5.6.0 and later, use the following commands to allow a user to increase timers related to SSL VPN login.

config vpn ssl settings

set login-timeout 180 (default is 30) set dtls-hello-timeout 60 (default is 10)

To troubleshoot tunnel mode connections shutting down after a few seconds:

This might occur if there are multiple interfaces connected to the Internet, for example, SD-WAN. This can cause the session to become “dirty”. To allow multiple interfaces to connect, use the following CLI commands.

If you are using a FortiOS 6.0.1 or later:

config system interface

set preserve-session-route enable

If you are using a FortiOS 6.0.0 or earlier:

config vpn ssl settings set route-source-interface enable

To troubleshoot users being assigned to the wrong IP range:

Using the same IP Pool prevents conflicts. If there is a conflict, the portal settings are used.

To troubleshoot slow SSL VPN throughput:

Many factors can contribute to slow throughput.

This recommendation is try improving throughput by using the FortiOS Datagram Transport Layer Security (DTLS) tunnel option, available in FortiOS 5.4 and above.

DTLS allows the SSL VPN to encrypt the traffic using TLS and uses UDP as the transport layer instead of TCP. This avoids retransmission problems that can occur with TCP-in-TCP.

FortiClient 5.4.0 to 5.4.3 uses DTLS by default. FortiClient 5.4.4 and later uses normal TLS, regardless of the DTLS setting on the FortiGate.

To use DTLS with FortiClient:

To enable DTLS tunnel on FortiGate, use the following CLI commands:

config vpn ssl settings

set dtls-tunnel enable end

Share this:

Having trouble configuring your Fortinet hardware or have some questions you need answered? Check Out The Fortinet Guru Youtube Channel! Want someone else to deal with it for you? Get some consulting from Fortinet GURU!

Don’t Forget To visit the YouTube Channel for the latest Fortinet Training Videos and Question / Answer sessions!

— FortinetGuru YouTube Channel

— FortiSwitch Training Videos

Leave a Reply Cancel reply

This site uses Akismet to reduce spam. Learn how your comment data is processed.

Источник

Ошибка VPN 720 — Ошибка при подключении к VPN-соединению.

При использовании программного обеспечения VPN в Windows 10/8/7 очень вероятно, что вы можете столкнуться с ошибкой — Ошибка 720, ошибка подключения к VPN-соединению, не удалось установить соединение с удаленным компьютером.. Это руководство расскажет вам, как избавиться от этой ошибки VPN.

По мнению многих пользователей, эта ошибка может быть вызвана следующими причинами, однако причина не полностью известна:

Чтобы диагностировать эту проблему, выполните следующие действия:

Если все эти проверки в порядке, вам может потребоваться ремонт. Перейдем к возможным исправлениям этой ошибки.

Исправить ошибку VPN 720

Ниже приведены три возможных варианта, которые могли бы исправить ошибку VPN 720 в Windows 10:

Давайте подробно рассмотрим эти три варианта.

1.Назначьте действительный IP-адрес VPN-сервера.

1.Открыть «Центр коммуникаций и передачи данных» и кликните «Изменить настройки адаптера»

2.Найти «Входящее соединение» и кликните его правой кнопкой мыши и нажмите «Характеристики»

3.Кликните Вкладка-«Сеть» и найти «Интернет-протокол версии 4 (TCP / IPv4)»

4.Теперь дважды кликните на «Интернет-протокол версии 4 (TCP / IPv4)» перейдити в «Характеристики»

5.Теперь нажмите «Используйте следующий IP-адрес» и введите IP-адрес вашего маршрутизатора, например 255.255.255.0 или 192.168.11.XX

Этот способ устранения ошибки 720 работает в Windows 10, Windows 8, Windows 7, Windows 8.1 и Windows XP.

2.Разрешить адаптерам WAN Miniport создавать себя заново.

Здесь нам нужно только удалить и заставить окна воссоздать некоторые элементы в диспетчере устройств. Следуйте этим шагам:

1.Открыть «Диспетчер устройств Windows»

2.Перейти к «Сетевые адаптеры»

3.Удалите все устройства WAN Miniport (XXXX) или хотя бы те, которые связаны с вашим VPN-соединением.

4.Кликните правой кнопкой мыши любой элемент и выберите «Сканировать на предмет изменений в оборудовании». Он будет заполнен новыми адаптерами WAN Miniport.

Адаптеры WAN Miniport должны были быть созданы заново, попробуйте снова подключиться к VPN.

3.Сбросить протокол TCP / IP

Попробуйте сбросить протокол TCP / IP, введя следующую команду в окне командной строки:

Перезагрузите систему и снова подключите VPN.

Примечание : Ошибка VPN 720 — одна из наиболее распространенных ошибок, связанных с VPN, когда не удается установить подключение к удаленному компьютеру. Вышеупомянутые хаки сработали для многих пользователей, но если вы все еще сталкиваетесь с этим, обратитесь в службу поддержки вашего маршрутизатора, поскольку может быть проблема с настройками вашего маршрутизатора.

Сообщите нам, какой взлом сработал для вас, а также, если у вас есть другое исправление для этой ошибки, поделитесь им с нами.

Источник

FortiClient Error: Credential or ssl vpn configuration is wrong (-7200)

When trying to start an SSL VPN connection on a Windows 10, Windows Server 2016 or 2019 with the FortiClient, it may be that the error message “Credential or ssl vpn configuration is wrong (-7200)” appears. The reason to drop connection to the endpoint during initializing caused by the encryption, which can be found in the settings of the Internet options.

Another symptom can be determined, the SSL-VPN connection and authentication are successfully established, but remote devices cannot be reached, and ICMP replies are also missing and result in a timeout.

How to solve ssl vpn failure

According to Fortinet support, the settings are taken from the Internet options. The Internet Options of the Control Panel can be opened via Internet Explorer (IE), or by calling inetcpl.cpl directly.

Press the Win+R keys enter inetcpl.cpl and click OK.

Select the Advanced tab

Click the Reset… button. If the Reset Internet Explorer settings button does not appear, go to the next step.

Click the Delete personal settings option

Click Reset

Open Internet Options again.

Go back to Advanced tab

Disable use TLS 1.0 (no longer supported)

Add website to Trusted sites

Add the SSL-VPN gateway URL to the Trusted sites. Usually, the SSL VPN gateway is the FortiGate on the endpoint side.

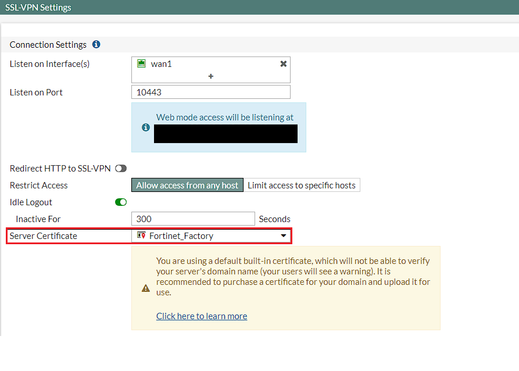

Go to the Security tab in Internet Options and choose Trusted sites then click the button Sites. Insert the SSL-VPN gateway URL into Add this website to the zone and click Add, here like https://sslvpn_gateway:10443 as placeholder.

Note: The default Fortinet certificate for SSL VPN was used here, but using a validated certificate won’t make a difference.

Furthermore, the SSL state must be reset, go to tab Content under Certificates. Click the Clear SSL state button.

The SSL VPN connection should now be possible with the FortiClient version 6 or later, on Windows Server 2016 or later, also on Windows 10.

Don’t get success yet ?

If you haven’t had any success up to this point, don’t despair now, there is more help available, may the following is the case!

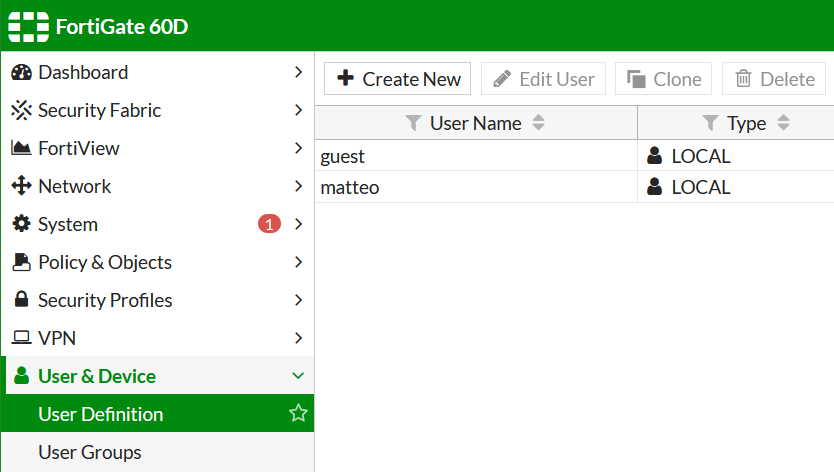

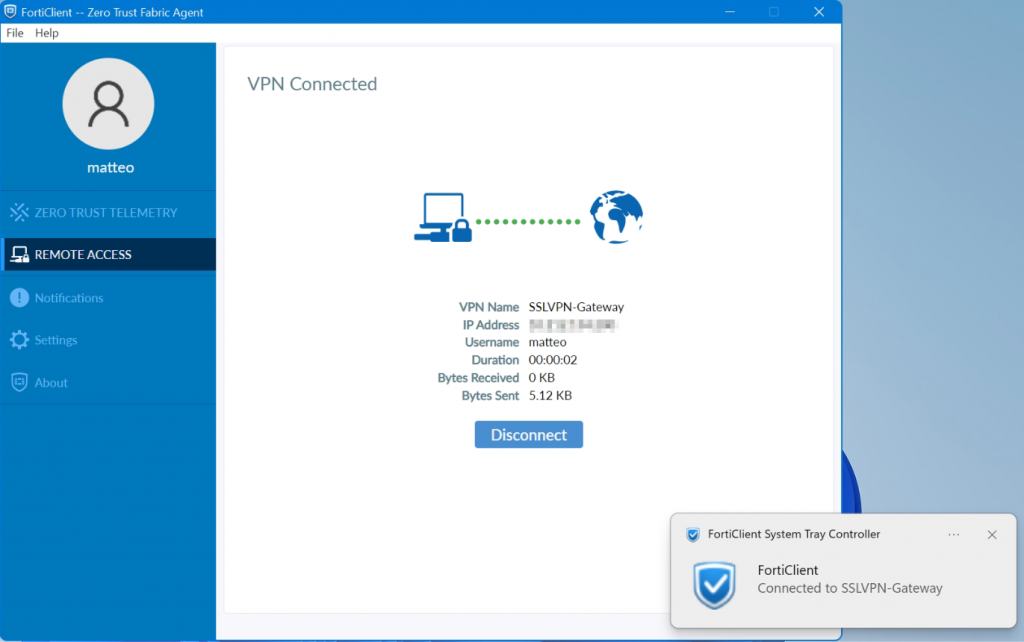

If you may use an FortiClient 7 on Windows 10 or Windows 11, then create a new local user on the FortiGate and add it to the SSL-VPN group.

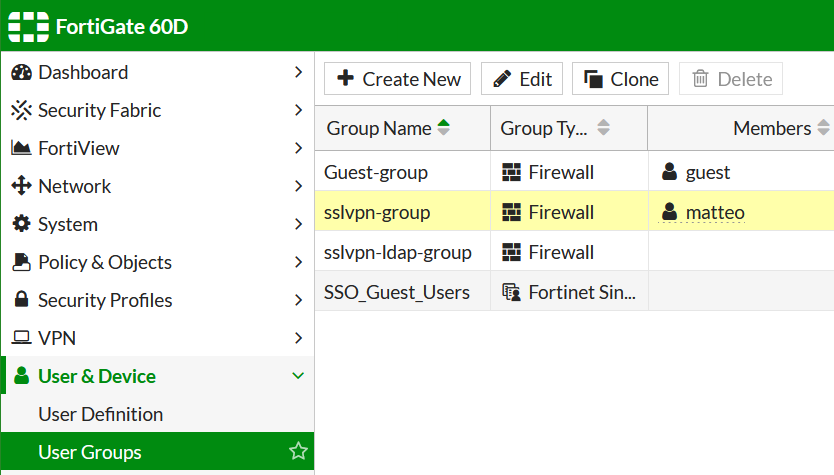

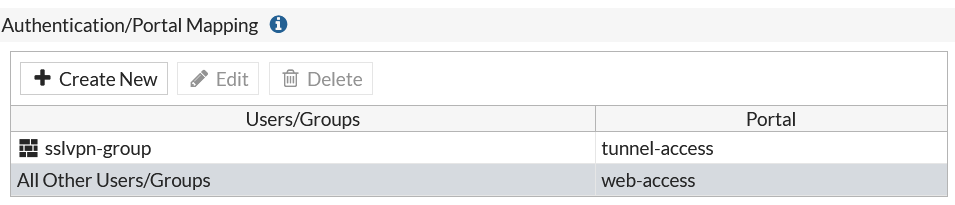

Add the user to the SSLVPN group assigned in the SSL VPN settings.

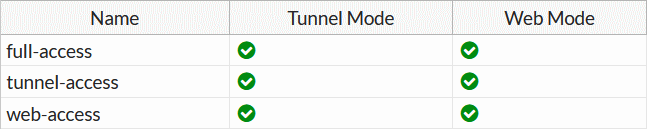

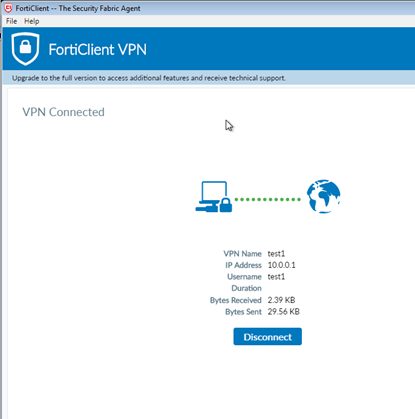

Try to verify the credentails using the web mode, for this in SSL-VPN Portals the Web Mode must my enabled.

Note that the group with the affected user is assigned under SSL-VPN Settings at Authentication/Portal Mapping.

Try to authenticate the vpn connection with this user.

It worked here with this attempt, but I haven’t yet been able to successfully carry out the authentication via LDAP server,

If your attempt was more successful and you know more ? please let us know and post your comment!

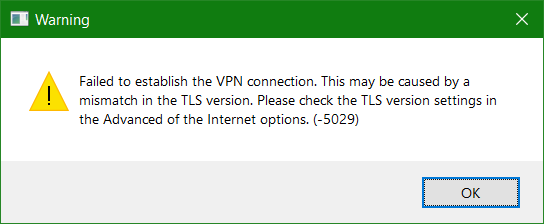

Description

This article describes how to rectify the ‘failed to establish the VPN connection’, ‘5029 error’.

Solution

While connecting the FortiClient the below-mentioned error can appear.

This error happens because of the TLS mismatch.

Go to Internet Explorer -> Settings -> Internet options -> Advanced, scroll down, and check the TLS version.

From the above Image only TLS 1.2 is selected on the client end while FortiGate does not support TLS 1.2, check the output below.

Verify the TLS settings configured on the FortiGate end as well as the TLS settings on the client end.

(settings) # sh ful

# config vpn ssl settings

set reqclientcert disable

set ssl-max-proto-ver tls1-1

set ssl-min-proto-ver tls1-0

Now, select TLS 1.1 and TLS 1.0 on the client machine end or change the TLS version to 1.2 on the FortiGate end will be needed.

In this case, change the settings on the client machine end.

As soon as settings are changed connecting the FortiClient is possible.

Server Certificate.

If all step here has been followed by still getting the same error to connect, make sure to check the server certificate are set and not empty. This can be verified under SSL-VPN Setting -> Server.

Certificate: change it accordingly.

After the certificate has been set, it will be possible to connect to SSL VPN.

Another possible reason for this error if the above steps did not help is when FortiGate uses a self-signed certificate as an SSL VPN server certificate and there is another firewall in between which performs certificate inspection.

In the packet capture, the client sent an alert (Level: Fatal, Description: Illegal Parameter) after the ‘Certificate, Server key Exchange, Server Hello Done’.

The solution is to either:

- Disable certificate inspection on intermediary firewall/s.

- Use a trusted certificate signed by a public certificate authority for the SSL VPN server certificate on the FortiGate.

FortiClient Failed to establish the VPN connection by TLS. This may be caused by a mismatch in the TLS version. Please check the TLS version settings in the Advanced of the Internet options. (-5029)

Using FortiClient to establish an SSL-VPN connection to the FortiGate can output a warning message.

Symptom

Cause

The now outdated cryptographic protocol TLS 1.0 is no longer enabled by default as of FortiOS 6.0. It is recommended to use at least TLS 1.1 (Cipher Suites) for authentication and data encryption. We are currently on TLS 1.3 which has been approved by the IETF (Internet Engineering Task Force).

Solution

If you want to continue use older FortiClient VPN connection that are only ready for use later with TLS 1.2 or higher may if planned client migration via update rollout, TLS 1.0 can be activated on the FortiGate.

This measure should only be used temporarily, TLS 1.0 is outdated and is no longer considered secure.

Check current TLS settings

Check the current TLS setting from the FortiGate VPN Console with CLI Command:

FG60E # get vpn ssl settings | grep tls

tlsv1-0 : disable

tlsv1-1 : enable

tlsv1-2 : enable

dtls-hello-timeout : 10

dtls-tunnel : enableActivate in the CLI the Cipher Suite TLS 1.0.

config vpn ssl settings

set tlsv1-0 enableHow to enable TLS 1.0 on Windows

The TLS version 1.0 in the Microsoft Windows snap-in (inetcpl) Internet Options can also be activate.

Hit the key Win+R and enter inetcpl.cpl

In the opened Internet Options window Internet Properties click to Advanced tab and click Use TLS Version 1.0 to enable it.

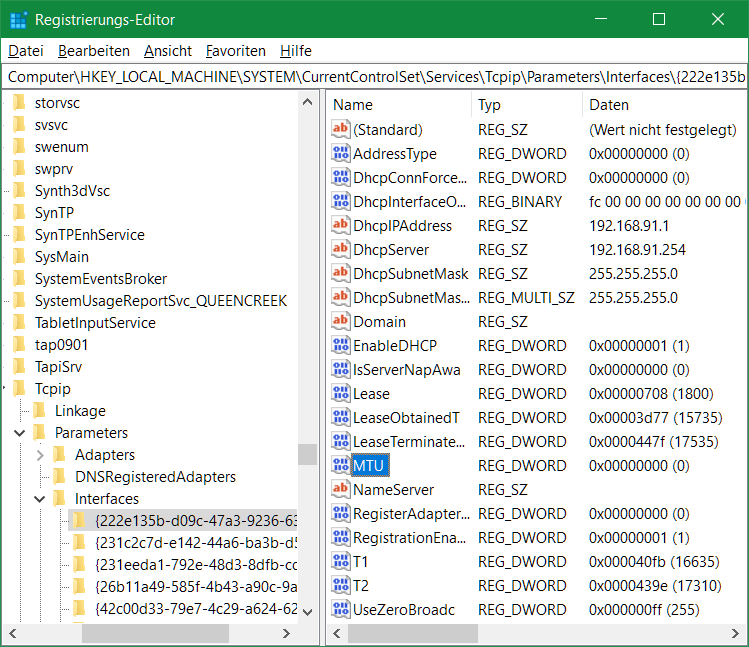

Troubleshooting MTU size in VPN connections

According to FortiClient VPN TLS using on older Windows versions, or with routers with PPPoE Internet connection, errors when establishing SSL-VPN connections can be eliminated as follows.

It appears the FortiClient error message:

Unable to establish the VPN connection. The VPN server may be unreachable (-5)

Check MTU size using netsh in command prompt

To do this, check the MTU size of the network interfaces with the following command from an open command prompt

netsh interface ipv4 show subinterfaceThe output might look something like this:

C:\> netsh interface ipv4 show subinterface

MTU Medienerkennungsstatus Bytes eingehend Bytes ausgehend Schnittstelle

------ --------------- --------- --------- -------------

1500 5 0 0 Ethernet

1500 1 598892209 19487894 WiFi

1500 5 0 0 Mobilfunk

1500 1 5248 144442 VMware Network Adapter VMnet1

1500 5 0 0 LAN-Verbindung* 1

1500 1 0 134436 VMware Network Adapter VMnet8

1500 5 0 0 LAN-Verbindung* 5

4294967295 1 0 67869 Loopback Pseudo-Interface 1

1500 5 0 0 Bluetooth-Netzwerkverbindung

1500 5 0 0 Ethernet 3Check the MTU size and adjust to 1400 if necessary. In a command prompt opened as an administrator, with running netsh.

netsh interface ip4 set subinterface Ethernet mtu=1400 store=persistentAlternatively, call Regedit and navigate to the following key.

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\Interfacesunder the appropriate interface with the appropriate IP address, here {222e135b-d09c-47a3-9236-63a041a02ea6} change the key MTU with the value 578 hexadecimal.

After restarting the computer, the SSL-VPN connection can be established.

Last Updated on November 6, 2022 by

|

| Failed to establish the VPN connection. This may be caused by a mismatch in the TLS version. |

How to Fix Forticlient TLS ‘error 5029’: failed to establish the VPN connection ?

Step1. Go to Internet Explorer.

Step2. Now search for setting and then select internet option/properties.

OR

Open run box and type “inetcpl.cpl”

Step3. Select Advanced tab.

|

| Failed to establish the VPN connection. This may be caused by a mismatch in the TLS version. |

Step4. Scroll down, in the security section, tick TLS Version i.e TLS 1.0, use TLS 1.1, use TLS 1.2.

|

| Failed to establish the VPN connection. This may be caused by a mismatch in the TLS version. |

Step5. That’s it do Apply and OK

Note:- if above steps are not resolved your issue then you have to contact with your IT Team.

Below configuration is for IT Team

Login to FortiGate Firewall check the output below.

(settings) # sh ful

# config vpn ssl settings

set reqclientcert disable

set ssl-max-proto-ver tls1-1

set ssl-min-proto-ver tls1-0

Verify the TLS settings configured on FortiGate end as well as the TLS settings on the client end.

Configuring SSLVPN with FortiGate and FortiClient is pretty easy. Nevertheless problems may occur while establishing or using the SSLVPN connection.

If the negotiation of SSLVPN stops at a specific percentage:

- 10% – there is an issue with the network connection to the FortiGate. Verify that the client is connected to the internet and can reach the FortiGate. Double-check that the FortiClient configuration has set the correct IP and port of the Fortigate.

- 31% – this percentage is also shown as Error -5029. If this message is shown, there is a mismatch in the TLS version. Check, if the TLS version that’s in use by the FortiGate is enabled on your client.

- 40% – there is an issue with the certificates or the TLS negotiation. If you are using the default FortiGate certificate, the client is probably not trusting this certificate. In this case the user is shown a popup window to confirm the validity of the certificate. Make sure that this popup window is not hidden behind other windows. If the client is using CRL or OCSP make sure that the FortiGate certificate can be checked against those protocols.

Additionally, it is possible that the TLS versions of Client and FortiGate are not matching. This KB article describes how to check the TLS versions for SSLVPN on the FortiGate. And this KB article explains how to check the TLS versions on a windows client. - 48% – 2FA issue

- 80% – at this stage the username and password is verified. Please check user/usergroup/portal and firewall policy configuration on the FortiGate. If you are using a remote server you can troubleshoot this communication with the following KB articles: Radius and LDAP. Another reason for a failure at 80% is that you are not using the correct Realm. Please doublecheck that you are addressing the correct Realm.

- 98% – hopefully you are not getting stuck at this point… this problem is most likely caused by a corrupted FortiClient installation and/or OS problems. This can probably be solved by reinstalling the FortiClient software on the computer.

Other error messages

“Unable to establish the VPN connection. The VPN server may be unreachable.”

This message appears if:

– The DNS lookup failed

– The Host could not be contacted (no answer to the TCP SYN packet)

General debugging of the SSLVPN negotiation

The CLI real-time debugger allows monitoring of the SSLVPN negotiation:# diagnose debug enable# diagnose debug application sslvpn -1

(now try to establish the SSLVPN connection)

(once the negotiation is done or stopped you can disable the debugger)# diagnose debug application sslvpn 0

# diagnose debug disable

SSLVPN Timeouts

If the SSLVPN connection is established, but the connection stops after some time, you should double-check the following two timeout values on the FortiGate configuration:# config vpn ssl settings

# set idle-timeout 300

# set auth-timout 28000

The idle-timeout is closing the SSLVPN if the connection is idle for more than 5 minutes (300 seconds). This configuration can be changed in the WebUI (SSL VPN settings) as well.

The auth-timeout is closing the SSLVPN connection based on the the authentication timeout. By default this is set to 8 hours (28800 seconds). So if therefore a SSLVPN connection is stopping after straight 8 hours, even though you are using the tunnel continuously, it’s very likely that you are hitting the authentication timeout.

Error message “SSL_accept failed, 1:unsupported protocol “SSL_accept failed, 5:(null)” at the end.

This message is shown on the “diag deb app sslvpn -1” output, when you try to connect with a FortiClient which license is expired.

Error Message “sslvpn_login_no_matching_policy” combined with “fam_auth_proc_resp:1229 fnbam_auth_update_result return: 3”

This message is shown on the “diag deb app sslvpn -1” output, when an LDAP authentication error causes problems. It may also be the case, that a user can be authenticated against a radius AND an ldap server at the same time (or a local user with a radius/ldap user at the same time). Ensure, that every SSL-VPN enabled user is present in only one group. SSL-VPN has an option that’s called “All Other Users/Groups”. All Other Users/Groups does really contain ALL other users and groups. So as soon as the user is present in the LDAP or RADIUS (even if not on any group and nowhere configured on the FGT), this user can authenticate as SSL-VPN user!

Therefore we recommend you to configure any remote authentication service like SAML, RADIUS and LDAP (and so on) to be configured as restrictive as possible. That means, that only users can authenticate over this service that really need to authenticate on the FGT. Restricting it with group membershits is not enough in this case of SSL VPN.

Additional comments on the FortiClient v6.2

If you are using the free “FortiClient v6.2 VPN(-only)” you have a limited feature set (please refer to FortiClient VPN 6.2) – for example you are not able to perform host-checks. Please make sure that you don’t have any (maybe legacy) host-checks configured in the SSLVPN portal on your FortiGate:# config vpn ssl web portal

# show full | grep -f host-check

Update on IPv6 problems with FOS 6.2 and 6.4

As you can already read in the comments of this article, you can get in problems when the client is using an IPv6 connection or dual stack IPv4/IPv6. In this case you have to disable IPv6 on your client itself or in the SSLVPN settings of your FortiClient (Fortinet KB article).

Additional documentation

- KB-Article with good additional SSLVPN troubleshooting information

- Another KB-Article with great SSLVPN troubleshooting information

- Comprehensive documentation on VPN configuration