Содержание

- Введение

- Аннотация

- Повествование

- Проблема

- Почему роутер?

- Пример лога ошибки 425

- Мы нашли проблему, что теперь?

- Разъяснения по DynDNS

- Внешний IP-адрес

- Внутренний vs внешний IP-адрес

- Инструкции для конкретных устройств

- Apple Airport Extreme

Введение

Данное руководство дает возможность правильно настроить роутер с FileZilla Server (FZS) и исправить ошибку 425. В статье по Настройке сети есть некоторая информация по этой теме, но она написана таким образом, что обычный пользователь с трудом сможет разобраться и там нет точных указаний как исправить ошибку 425. В то время как в этой инструкции у вас будет возможность получить настройки для конкретного маршрутизатора.

Аннотация

Эта инструкция описывает основные технические причины возникновения ошибки 425, которая появляется после того, как FZS посылает FTP клиенту команду пассивного режима 227, независимо от того, что клиент использует в настоящее время. Все изложение происходит в повествовательной манере и написано для обычного пользователя, если у вас есть желание углубиться в технические детали, то обратитесь к статье Настройка сети

Повествование

Итак, вы настроили FZS и он работает для локального подключения в вашем доме, но вы хотите сделать ваш локальный FTP сервер доступным для всего мира, а также использовать шифрование (SSL/TLS), чтобы осуществить это. Вы настраиваете сервис Dynamic DNS (DynDNS), чтобы он указывал на FZS, через ваш внешний IP адрес. Вы перешли к руководству по настройке FZS с использованием SSL/TLS, но столкнулись с проблемой и после просмотра логов FZS, вы наблюдаете проблему «227 Passive command» после которой можно увидеть ошибку 425. Но даже после призвания колдуна, ведьмы и единорога вы не сможете исправить эту ошибку, поэтому дочитайте до конца это руководство.

Проблема

Скорее всего проблема в том, что ваш FZS делает запрос к FTP клиенту используя пассивные порты, определенные в настройках FZS. И даже если вы изменили настройки файрволла в Windows 7/8, вы все еще не можете подключиться FTP клиентом. Почему? На это сложно ответить, тип шифрования который использует FZS не дает маршрутизатору «видеть» что вы хотите разрешить соединение, и таким образом маршрутизатор блокирует передаваемые данные. Существуют и другие программы, которые можно использовать, чтобы позволить роутеру увидеть, что компьютер запросил входящую информацию, но ваш FZS настроен таким образом и во многом лучше, что никто не знает какие данные передаются, ведь в конце концов это ваша личная информация.

Почему роутер?

Да, в этом руководстве не предполагалось технических деталей, но многим из вас могло быть интересно, как работает маршрутизатор и почему он так это делает.

Роутер является важной частью вашей сетевой безопасности. Некоторые считают, что это первая линия обороны против взлома и последняя против троянов и вирусов, которая защищает ваши личные данные, другие говорят, что это волшебная коробка соединяющая вас с миром при помощи колдовства, все они правы.

Маршрутизатор получает один IP-адрес и позволяет многим устройствам подключаться к Интернету, используя сложный протокол под названием Network Address Translation (NAT). Каждый раз, когда компьютер запрашивает информацию, например к Google, он помещает запрос в «пакет», открывает роутер, ищет адреса, а затем отправляет данные на веб-страницу Google, и в свою очередь сервер Google отправляет обратно пакет с информацией, чтобы ваш браузер смог открыть страницу. Только сначала маршрутизатор вновь открывает возвращаемый пакет с данными, чтобы убедиться, что кто-то внутри частной сети сделал запрос, а затем отправляет его на соответствующий компьютер.

Что делать, если пришедший пакет никто не запрашивал? Маршрутизатор помещает его в «корзину», если говорить в технических терминах то, маршрутизатор удаляет пакет. Это позволяет избавиться от всего ненужного и дать вам то, что вы просили.

Так что же это означает для FileZilla Server? Как указано выше, FZS использует зашифрованный протокол для получения данных. Маршрутизатор не может видеть, что с зашифрованными данными «пакетами» все в порядке, чтобы впустить их на соответствующие порты, и таким образом считает, что хакер пытается совершить взлом, потому что эти порты закрыты.

В этот момент вы можете подумать «хорошо, когда я отключу часть сервиса SSL/TLS, то все заработает, так почему бы не изменить тип шифрования?» или придумать что-то другое, но после всей проделанной работы, зачем сдаваться, когда есть возможность все легко исправить. Также есть досадный факт, что вы не можете изменить использующийся тип шифрования в FZS.

Вы можете задать вопрос: «Так, как мы узнаем, что это маршрутизатор?». Взгляните на следующей лог, объяснение находиться под ним.

Пример лога ошибки 425

- (000015)12/28/2013 20:43:55 PM — (not logged in) (72.174.118.74)> Connected, sending welcome message…

- (000015)12/28/2013 20:43:55 PM — (not logged in) (72.174.118.74)> SSL connection established

- (000015)12/28/2013 20:43:55 PM — (not logged in) (72.174.118.74)> HOST **********.mooo.com

- (000015)12/28/2013 20:43:55 PM — (not logged in) (72.174.118.74)> 500 Syntax error, command unrecognized.

- (000015)12/28/2013 20:43:55 PM — (not logged in) (72.174.118.74)> USER RCSTEST

- (000015)12/28/2013 20:43:55 PM — (not logged in) (72.174.118.74)> 331 Password required for rcstest

- (000015)12/28/2013 20:43:55 PM — (not logged in) (72.174.118.74)> PASS *********

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> 230 Logged on

- *Output Omitted*

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> AUTH SSL

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> AUTH TLS

- *Output Omitted*

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> MKD Cobian Backup 11 test directory-2013-12-28 20;43;42

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> 257 «/Cobian Backup 11 test directory-2013-12-28 20;43;42» created successfully

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> CWD Cobian Backup 11 test directory-2013-12-28 20;43;42

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> 250 CWD successful. «/Cobian Backup 11 test directory-2013-12-28 20;43;42» is current directory.

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> PWD

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> 257 «/Cobian Backup 11 test directory-2013-12-28 20;43;42» is current directory.

- *Output Omitted*

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> PROT P

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> 200 Protection level set to P

- (000015)12/28/2013 20:43:56 PM — rcstest (72.174.118.74)> PASV

- (000015)12/28/2013 20:43:56 PM — rcstest (72.174.118.74)> 227 Entering Passive Mode (84,25,240,74,206,88)

- (000015)12/28/2013 20:43:56 PM — rcstest (72.174.118.74)> STOR Test file.txt

- (000015)12/28/2013 20:44:06 PM — rcstest (72.174.118.74)> 425 Can’t open data connection for transfer of «»

- (000015)12/28/2013 20:44:17 PM — rcstest (72.174.118.74)> QUIT

- (000015)12/28/2013 20:44:17 PM — rcstest (72.174.118.74)> 221 Goodbye

- (000015)12/28/2013 20:44:17 PM — rcstest (72.174.118.74)> disconnected.

Согласно представленному выше логу, можно увидеть:

- FTP-клиент (Cobian Backup 11 в данном случае) устанавливает соединение с FZS используя стандартные порты 21 (без шифрования) или 990 (с шифрованием) в зависимости от настроек.

- FTP-клиент предоставляет FZS данные для аунтефикации (логин и пароль).

- Сервер и клиент устанавливают, что для дальнейшего соединения нужно использовать SSL.

- FTP-клиент делает запрос на создание директории. FZS создает ее и т.д.

- Теперь FZS и FTP-клиент используют пассивный режим (код 227)

- FZS сообщает клиенту, что пассивные порты расположены на (84,25,240,74,206,88).

- В расшифрованном виде это будет преобразовано в IP адрес 84.25.240.74 (первые 4-е группы чисел), номер порта 52824 (последние два множества чисел приравненные как: 206*256=52736+88=52824).

- Вот где проявляется ошибка 425.

- Соединение заканчивается без каких-либо передаваемых данных.

Следует помнить, что ваш лог можете отличаться по многим аспектам.

Мы нашли проблему, что теперь?

Решение: В маршрутизаторе вам необходимо открыть эти порты для зашифрованного трафика.

Разъяснения по DynDNS

Примечание: Обратите пристальное внимание к тому, что здесь написано.

Так что представляет собой этот DynDNS? Это сервис, который вы можете настроить, чтобы обойти ограничения, когда у вас динамический внешний IP-адрес или он изменяется время от времени, как в случае с большинством общественных IP-адресов предоставленных поставщиком услуг интернета.

Внешний IP-адрес

Ваш внешний IP-адрес является адресом выданным вам интернет провайдером. Он не должен в любом случае быть похожим на IP-адрес вашего сервера, или IP-адрес любого компьютера в сети. В рамках данного руководства мы не будем касаться масок подсетей, так как это не имеет отношения к этой теме.

Внутренний vs внешний IP-адрес

Внутренний «частный» IP адрес сети «обычно» начинается с 192.168.X.X (где «Х» может варьироваться), и присваивается вашему компьютеру, чтобы он мог общаться с интернетом через внешний «публичный» IP адрес. Внешний адрес может быть каким угодно и в реальности, для этого руководства мы сделаем вид, что внешний адрес 84.25.240.74.

Инструкции для конкретных устройств

Apple Airport Extreme

- На вкладке сеть Airport Utility есть раздел под названием «настройки порта».

- Нажмите кнопку «+», чтобы добавить параметр, либо выберите «FTP доступ» в раскрывающемся списке, или добавьте его.

- Установите 21 (стандартный FTP порт) в «Private TCP ports» и «Public TCP Ports».

- Примечание: Вам не нужны UDP порты, поскольку они не используются для FTP.

- В поле приватного IP-адреса укажите IP-адрес компьютера получателя (FTP-сервер).

- Примечание: Настоятельно рекомендуется вводить статический IP-адрес на FTP сервер.

- Повторите шаг 3 и установите порт 990 (стандартный порт SSL).

- Повторите в последний раз шаг 3

- Под портами TCP заполните диапазон пассивных портов FZS «60000-65000»

- Используйте ваши порты FZS. Без пробелов и других символов.

- Примените настройки маршрутизатора и дайте ему возможность сделать перезагрузку.

- Проверьте соединение.

Introduction[edit]

This is a How-to guide on how to set up your router with FileZilla Server (FZS) in order to fix the error code 425.

There is a Wiki on Network Configuration that covers this information, however, it is written in such a way that the “layman” may have difficulty understanding what’s going on—and it doesn’t show exactly how to fix the 425 error code—so this Wiki will give instructions on how to set up your specific router.

”Abstract”[edit]

This Wiki will go over the common technical reason(s) for error 425 being given after the FZS sends the 227 Passive command to the FTP client—regardless of what client is being used. This Wiki is written for the common user in a narrative tone—if a more in-depth technical Wiki is desired refer to the Network Configuration article.

Narrative[edit]

So, you’ve set up your FZS and it works for a local connection in your home, BUT you want to make your Local FTP Server accessible when you’re away—and you want to use encryption (FTP over TLS) to do so. You set up a Dynamic DNS (DynDNS) service to point to your FZS via your external IP address (don’t worry I’ll explain later in the Wiki). You’ve followed a how-to on setting up FZS to use TLS, but you’ve run into an issue—and after looking at the FZS Log you see the problem—right after the «227 Passive command» is given and acknowledged you see a 425 error. But even after summoning a Warlock, a Witch, and a Unicorn—you can’t fix it and wind up here reading this Wiki.

The Problem[edit]

More than likely the problem is that your FZS is requesting the FTP Client to use the Passive Ports defined in the FZS settings. And even though you’ve changed the settings in your Windows 7 or 8 Firewall you still can’t get your FTP Client to connect.

Why? Well it’s complicated; the type of encryption that FZS uses doesn’t allow the router to “see” that you’d like to allow this communication, and thus the router blocks the data from being transferred. There are other programs you can use that would allow the router to see that a computer requested the information to come in, but you’ve configured FZS thus far, and in many ways it’s better that no one knows what this data is at all—it is your private information after all.

Why the Router?[edit]

OK, so I know that this Wiki isn’t supposed to get too technical, but some of you might be curious as to how the router works, and why it’s doing what it is.

The Router is an important part in your Network security. Some say it’s the first line of defence against hacking and the last line of defence against Trojans/Viruses leaving with your private data—others say it’s a magic box connecting you to the world using sorcery—all of these are true.

The router takes one IP address and allows many devices to connect to the Internet using a complex protocol called Network Address Translation (NAT). Each time a computer requests information, such as going to “Google,” it puts it in a “packet” (think of an envelope) that the router opens, looks for an address, and then sends it to the Google web page, and in turn the Google web page sends a packet back with the information that opens up in your browser—only first the Router again opens the return packet to make sure that someone inside your private network requested it, and then sends it to the appropriate computer.

What if a packet comes in that no one requested? The Router puts it in the “trash”—in technical terms, the Router “drops” the packet. This keeps bad stuff out, and allows only what you’ve asked for to come in.

So what does this mean for this application? As stated above FZS uses an encrypted protocol to receive data. The Router can’t see that the encrypted data “packets” are “OK” to let in on the ports they are coming in on, and thus thinks that a hacker is trying to break in because those ports are closed.

At this point you can think whatever you want, like «well when I shut off the TLS portion of the service it works, so why don’t we change the type of encryption?» or whatever else you might come up with—but after all the work you’ve done so far, why give up now when there’s an easy fix? And there’s the pesky fact that you can’t change the type of encryption that FZS uses (what a drag…).

“So how do we know it’s the router?” You might ask. Take a look at the following Log, and the explanation below it.

Sample 425 error Log[edit]

According to your logs (Logs WILL vary so keep reading) you see:

- (000015)12/28/2013 20:43:55 PM — (not logged in) (72.174.118.74)> Connected, sending welcome message…

- (000015)12/28/2013 20:43:55 PM — (not logged in) (72.174.118.74)> TLS connection established

- (000015)12/28/2013 20:43:55 PM — (not logged in) (72.174.118.74)> HOST **********.mooo.com

- (000015)12/28/2013 20:43:55 PM — (not logged in) (72.174.118.74)> 500 Syntax error, command unrecognized.

- (000015)12/28/2013 20:43:55 PM — (not logged in) (72.174.118.74)> USER RCSTEST

- (000015)12/28/2013 20:43:55 PM — (not logged in) (72.174.118.74)> 331 Password required for rcstest

- (000015)12/28/2013 20:43:55 PM — (not logged in) (72.174.118.74)> PASS *********

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> 230 Logged on

- *Output Omitted*

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> AUTH TLS

- *Output Omitted*

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> MKD Cobian Backup 11 test directory-2013-12-28 20;43;42

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> 257 «/Cobian Backup 11 test directory-2013-12-28 20;43;42» created successfully

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> CWD Cobian Backup 11 test directory-2013-12-28 20;43;42

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> 250 CWD successful. «/Cobian Backup 11 test directory-2013-12-28 20;43;42» is current directory.

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> PWD

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> 257 «/Cobian Backup 11 test directory-2013-12-28 20;43;42» is current directory.

- *Output Omitted*

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> PROT P

- (000015)12/28/2013 20:43:55 PM — rcstest (72.174.118.74)> 200 Protection level set to P

- (000015)12/28/2013 20:43:56 PM — rcstest (72.174.118.74)> PASV

- (000015)12/28/2013 20:43:56 PM — rcstest (72.174.118.74)> 227 Entering Passive Mode (84,25,240,74,206,88)

- (000015)12/28/2013 20:43:56 PM — rcstest (72.174.118.74)> STOR Test file.txt

- (000015)12/28/2013 20:44:06 PM — rcstest (72.174.118.74)> 425 Can’t open data connection for transfer of «»

- (000015)12/28/2013 20:44:17 PM — rcstest (72.174.118.74)> QUIT

- (000015)12/28/2013 20:44:17 PM — rcstest (72.174.118.74)> 221 Goodbye

- (000015)12/28/2013 20:44:17 PM — rcstest (72.174.118.74)> disconnected.

So here’s what’s going on:

- The FTP Client (Cobian Backup 11 in this case) is establishing a connection with the FZS using standard ports 21 (non-encrypted) or 990 (encrypted) depending on your setup.

- The FTP Client is now providing the FZS with a username and password.

- The Server and client now establish that TLS must be used for further communication.

- The FTP Client is requesting that a folder be created. FZS creates the folder, etc. (boring stuff).

- Now FZS and the FTP Client enter Passive Mode (code 227)

- The FZS tells the FTP Client that the passive ports are located at «(84,25,240,74,206,88).»

- Decoded this translates to IP address 84.25.240.74 (the first four set of numbers) port number 52824 (the last two sets of numbers equated as: 206*256=52736, and 52736+88=52824 #Mathisfun).

- Here’s where the 425 «error» is given

- This last bit is what’s frustrating you, the connection is ending without any data being transferred…

Again, your output will vary in all aspects.

We Found the Problem, Now What?[edit]

The Fix: In the router you’ll need to open these ports for the encrypted traffic.

Now on to the exciting part if you have no idea how to do this! Look for your brand of router below, if it’s not listed ask me to list it, and I’ll do my best!

DynDNS Explained[edit]

- Note: You’ll want to pay close attention here.

So what about this whole “DYNDNS” thing? For those of you who don’t know what this is, it’s a service that you can set up to point internet traffic to your computer when your external IP address is “Dynamic” or changes from time to time—as is the case with most public IP Addresses given by your Internet Service Provider (ISP). The set-up of such service “can” be free with a little work, but this falls outside the scope of this article at this time, another article will explain this in the future.

External IP Address[edit]

Your external IP address is the address given to you by your ISP. It should not in any way resemble your server’s IP address, or the IP address of any computer on your network.

For the purpose of this Wiki we will not address the Subnet Masks, as it’s not relevant to this topic.

Internal vs. External IP Address[edit]

The internal “Private” IP address of a Network “usually” starts with 192.168.X.X (where “X” can vary), and is assigned to your computer(s) so they can talk to the Internet via the external “Public” IP address. The external address can be anything in all reality, for this Wiki we’ll pretend the outside address is 84.25.240.74.

Device Specific Instructions[edit]

Please send a request for your device to be added if you don’t see it, and we’ll do our best to add it.

Apple Airport Extreme[edit]

- Under the Network tab of the Airport Utility there’s a section titled «port settings.»

- Click the «+» button to add a setting, either select «FTP access» from the dropdown, or add it.

- Under both «Private TCP ports» and «Public TCP Ports» put in 21 (standard FTP Port).

- Note: You do NOT need to allow UDP ports as they are not used for FTP.

- Under Private IP address type the IP address of the destination computer (FTP server).

- Note: setting a static IP address on the FTP server is strongly suggested.

- Repeat step 3 and allow port 990 (standard TLS port).

- Repeat step 3 one last time and

- Under the TCP ports fill in the range of the FZS passive ports: i.e. «60000-65000» just like that.

- Use your FZS ports. No spaces, no other characters.

- Apply the settings to the router, and allow it to reset.

- Test the connection.

HTTP response status code 425 Too Early is a client error that is returned by the server to indicate that it has received the request but is not going to process it because there is a risk of it being replayed.

This status code is not cacheable by default, as its message body is not the representation of any identified resource.

Usage

When the 425 Too Early error message is received, it may be related to the time required to secure an HTTPS connection. In particular, when there is a great deal of latency, the time required for TLS to create a secure connection can be lengthy. One of the ways for a client to optimize this is by sending data early in the process, in advance of the secure connection being set up.

If there is an intermediary involved in the chain then it must include the Early-Data: 1 request header. Similarly, an intermediary must not remove it. This not only notifies the server that the request has been sent in early data, but also that the client understands the meaning of the 425 Too Early response.

Request

GET /tech-news HTTP/1.1

Host: www.example.re

Early-Data: 1

It is not necessary for the original initiator of a request to send this header. Simply by sending data early, it implies that the client understands the consequences of doing so, and can deal with the 425 Too Early response appropriately.

Sending early data may be unfavorable in certain situations, and in response, the server will return this error message. The risk is that the client request may be replayed, which can lead to side effects that compromise security.

When a client receives this status code, it can automatically retry the request, although it must wait until after the handshake is complete and the secure connection is in place.

Note

Search engines like Google will not index a URL with 425 Too Early response status, and consequently, URLs that have been indexed in the past but are now returning this HTTP status code will be removed from the search results.

Example

In the example, the client requests a resource and the server responds with the 425 Too Early response, instructing the client to wait until after the connection is fully set up before retrying the request.

Request

GET /tech-news HTTP/1.1

Host: www.example.re

Content-Type: application/xml

Content-length: 225

<Message includes early data>

Response

HTTP/1.1 425 Too Early

Code references

Go

http.StatusTooEarly

Symfony

Response::HTTP_TOO_EARLY

Python3.5+

http.HTTPStatus.TOO_EARLY

Apache HttpComponents Core

org.apache.hc.core5.http.HttpStatus.SC_TOO_EARLY

Angular

@angular/common/http/HttpStatusCode.TooEarly

Takeaway

The 425 Too Early status code is a client error that is sent by the server in response to the client sending a request in advance of a secure connection being established. If the server does not support early data, then this error will be returned.

See also

- RFC 8470

Last updated: August 2, 2023

База знаний

- Домой

- Server Errors

- 425 Unable to build data connection: TLS session of data connection not resumed.

Статья 2782

425 Unable to build data connection: TLS session of data connection not resumed.

Problem

When connecting to FileZilla Server 1.x the following error is logged:

425 Unable to build data connection: TLS session of data connection not resumed.

Cause

This issue is caused by the lack of TLS 1.3 session resumption support in Schannel.

TLS 1.3 Session resumption

Workaround

Install the latest version of SmartFTP.

Ключевые слова

TLS filezilla

Связанные статьи

What do you think about this topic? Send feedback!

Здравствуйте сообщество!

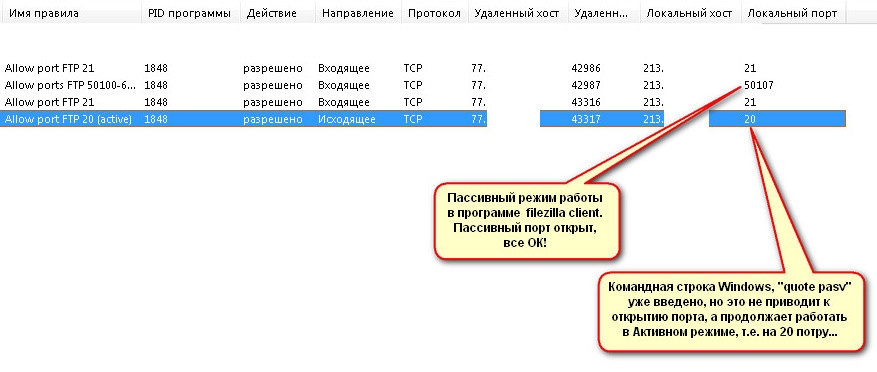

Есть проблема, FTP сервер не может передать/или клиент не может получить список файлов которые находятся на сервере FTP (команда «ls»). Подозреваю, что не открываются порты для пассивного режима работы в связке клиент-сервер-клиент, когда клиентом является командная строка Windows. Чтобы было понятно делаю два опыта.

Опыт первый №1

Соединение с сервером при помощи программы FileZilla Client в режиме «Пассивного» подключения.

Как видно из лога порт открывается и все хорошо, лог с сервера:

16.01.2015 11:15:34 - (not logged in) (77.xx.xx.xx)> Connected on port 21, sending welcome message.

16.01.2015 11:15:34 - (not logged in) (77.xx.xx.xx)> 220 Please visit http://ru/

16.01.2015 11:15:34 - (not logged in) (77.xx.xx.xx)> AUTH TLS

16.01.2015 11:15:34 - (not logged in) (77.xx.xx.xx)> 502 SSL/TLS authentication not allowed

16.01.2015 11:15:34 - (not logged in) (77.xx.xx.xx)> AUTH SSL

16.01.2015 11:15:34 - (not logged in) (77.xx.xx.xx)> 502 SSL/TLS authentication not allowed

16.01.2015 11:15:34 - (not logged in) (77.xx.xx.xx)> USER user

16.01.2015 11:15:34 - (not logged in) (77.xx.xx.xx)> 331 Password required for user

16.01.2015 11:15:34 - (not logged in) (77.xx.xx.xx)> PASS connect

16.01.2015 11:15:34 - user (77.xx.xx.xx)> 230 Logged on

16.01.2015 11:15:34 - user (77.xx.xx.xx)> SYST

16.01.2015 11:15:34 - user (77.xx.xx.xx)> 215 UNIX emulated by FileZilla

16.01.2015 11:15:34 - user (77.xx.xx.xx)> FEAT

16.01.2015 11:15:34 - user (77.xx.xx.xx)> PWD

16.01.2015 11:15:34 - user (77.xx.xx.xx)> 257 "/" is current directory.

16.01.2015 11:15:34 - user (77.xx.xx.xx)> TYPE I

16.01.2015 11:15:34 - user (77.xx.xx.xx)> 200 Type set to I

16.01.2015 11:15:34 - user (77.xx.xx.xx)> PASV

16.01.2015 11:15:34 - user (77.xx.xx.xx)> 227 Entering Passive Mode (213,хх,хх,хх,195,187)

16.01.2015 11:15:34 - user (77.xx.xx.xx)> MLSD

16.01.2015 11:15:34 - user (77.xx.xx.xx)> 150 Opening data channel for directory listing of "/"

16.01.2015 11:15:34 - user (77.xx.xx.xx)> 226 Successfully transferred "/"

Опыт первый №2

Соединение с сервером при помощи командной строки Windows (cmd) перевод в пассивный режим подключения осуществляем командой «quote pasv».

Лог с сервера FTP:

16.01.2015 11:02:09 - (not logged in) (77.хх.хх.хх)> Connected on port 21, sending welcome message.

16.01.2015 11:02:09 - (not logged in) (77.хх.хх.хх)> 220 Please visit http://ru/

16.01.2015 11:02:12 - (not logged in) (77.хх.хх.хх)> USER user

16.01.2015 11:02:12 - (not logged in) (77.хх.хх.хх)> 331 Password required for edu

16.01.2015 11:02:16 - (not logged in) (77.хх.хх.хх)> PASS connect

16.01.2015 11:02:16 - user (77.хх.хх.хх)> 230 Logged on

16.01.2015 11:02:30 - user (77.хх.хх.хх)> PASV

16.01.2015 11:02:30 - user (77.хх.хх.хх)> 227 Entering Passive Mode (213,хх,хх,хх,195,186)

16.01.2015 11:02:38 - user (77.хх.хх.хх)> TYPE I

16.01.2015 11:02:38 - user (77.хх.хх.хх)> 200 Type set to I

16.01.2015 11:02:46 - user (77.хх.хх.хх)> TYPE A

16.01.2015 11:02:46 - user (77.хх.хх.хх)> 200 Type set to A

16.01.2015 11:02:46 - user (77.хх.хх.хх)> PORT 77,хх,хх,хх,165,254

16.01.2015 11:02:46 - user (77.хх.хх.хх)> 200 Port command successful

16.01.2015 11:02:46 - user (77.хх.хх.хх)> NLST

16.01.2015 11:02:46 - user (77.хх.хх.хх)> 150 Opening data channel for directory listing of "/"

16.01.2015 11:02:57 - user (77.хх.хх.хх)> 425 Can't open data connection for transfer of "/"

16.01.2015 11:08:58 - user (77.хх.хх.хх)> 421 Connection timed out.Лог с клиента:

C:\Users\AMD>ftp 213.хх.хх.хх

Связь с 213.хх.хх.хх.

220 Please visit http://ru/

Пользователь (213.хх.хх.хх:(none)): user

331 Password required for user

Пароль:

230 Logged on

ftp> quote PASV

227 Entering Passive Mode (213,хх,хх,хх,195,186)

ftp> bin

200 Type set to I

ftp> hash

Вывод метки хеширования Вклftp: (2048 байт/хеш-метка).

ftp> ls

200 Port command successful

150 Opening data channel for directory listing of "/"

425 Can't open data connection for transfer of "/"

421 Connection timed out.

Подключение разорвано удаленным узлом.

Лог с фаерволла:

Вывод: в командной строке Windows что-то работает не так…и FileZilla Client как-то по-другому (иначе) передает команду «PASV» на открытие пассивного порта.

Фаерволлы и Брандмауэры не причем, проверял без них)

Используемый сервер FTP: FileZilla Server

Клиент для FTP сервера в опыте №1: FileZilla client

Клиент для FTP сервера в опыте №2: командная строка Windows 8.1