- Remove From My Forums

-

Вопрос

-

Здравствуйте.

Есть необходимость удалить остатки данных неудачно пониженной роли дочернего домена. Как я понял это произошло потому что какая то реплика прошла не корректно. В общем жесткий диск сервера был просто отформатирован.

В данный момент вместо этого дочернего поднят другой просто название поддомена слегка изменено.

Руководствуюсь статьей Удаление данных из Active Directory после неудачного понижения роли контроллера домена

все сервера 2008 (не R2)

Вот например в этой статье есть пункт: Первый метод на каком сервере выполнять команды ntdsutil ? в корневом AD?

-

Перемещено

22 апреля 2012 г. 16:27

move (От:Windows Server 2008)

-

Перемещено

Ответы

-

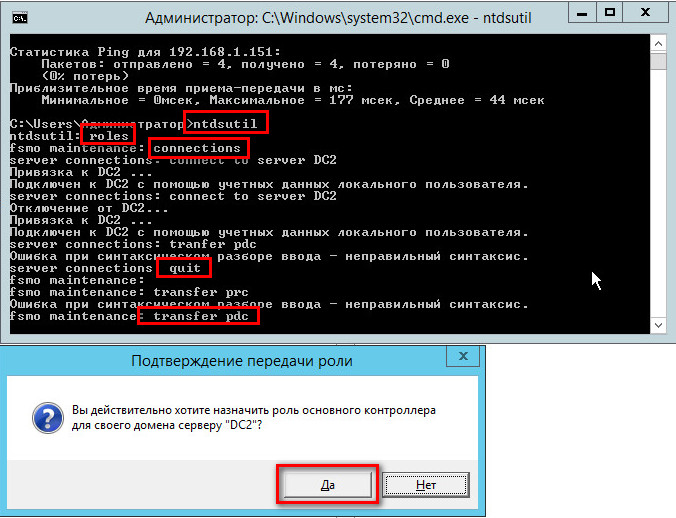

Вы в синтаксисе ошиблись :

C:\Windows\system32>ntdsutil

ntdsutil: metadata cleanup

metadata cleanup: connections

server connections: connect to server srv003

Binding to srv003 …

Connected to srv003 using credentials of locally logged on user.

server connections: quit

metadata cleanup: select operation target

select operation target: list domainsну и тд…..

После того как вы очистите NTDSUTIL , дождитесь репликации. И если нужно то почистите DNS от остатков. А так же в оснастки посмотрите , удалилось ли все. Как вариант потом воспользоваться утилитой ADSIEdit и почистить ручками все ненужное. (У меня иногда оставались данные о DHCP, DNS серверах на этом Domain Controller )

Если сообщение было информативным, отметьте его как правильный ответ. Сразу видно ответ на вопрос

-

Помечено в качестве ответа

deadmaus

23 марта 2010 г. 11:02

-

Помечено в качестве ответа

Обновлено 20.01.2019

Добрый день уважаемые читатели и гости блога Pyatilistnik.org, сегодня будет очень жизненная и на сто процентов практическая статья и посвящена она будет, трабшутингу Active Directory. Не так давно я вам рассказывал, как производится правильное удаление неисправного или недоступного контроллера домена, все хорошо, но может получиться ситуация, что именно он является носителем ролей FSMO, и перед его удалением вам нужно будет произвести принудительный захват ролей мастера-операций Active Directory.

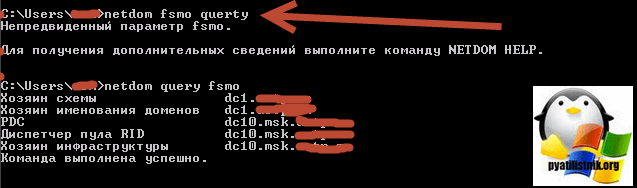

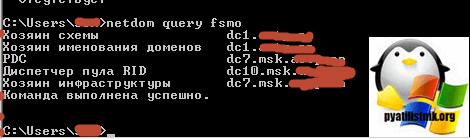

Давайте выполним в командной строке вот такую команду:

Нужные мне три нижние роли принадлежат dc10. их и будем забирать. Для этого вы должны быть, как минимум администратором домена.

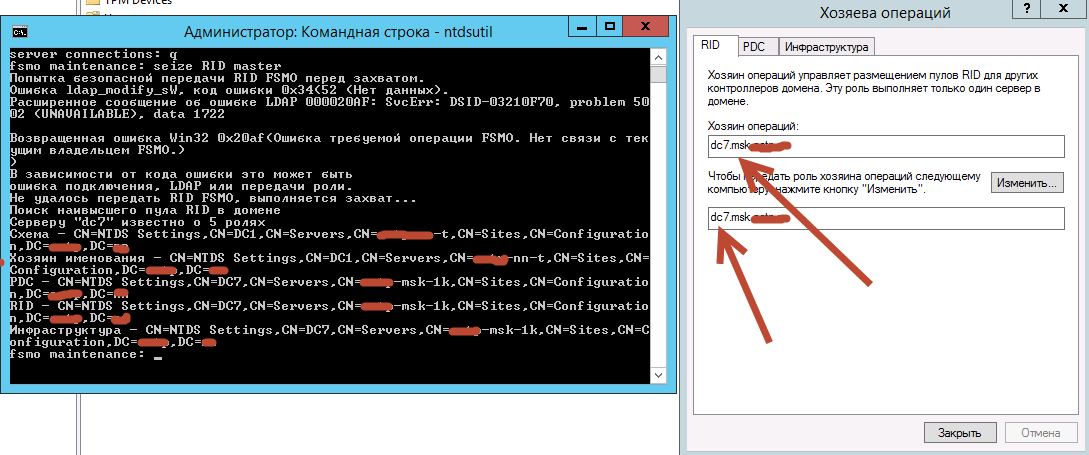

Вот вам пример реальной ситуации, когда перед удалением контроллера домена, мне нужно было принудительно захватить роли мастеров операций.

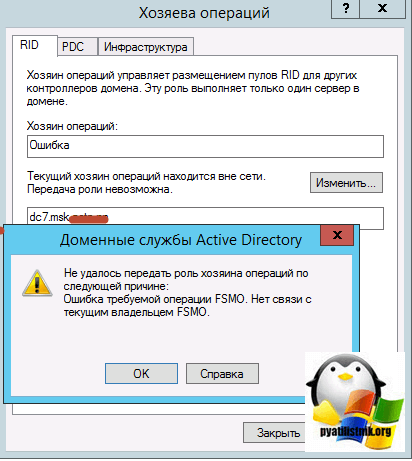

Не удается передать роль хозяина операций по следующей причине: Ошибка требуемой операции FSMO. Нет связи с текущим владельцем FSMO.

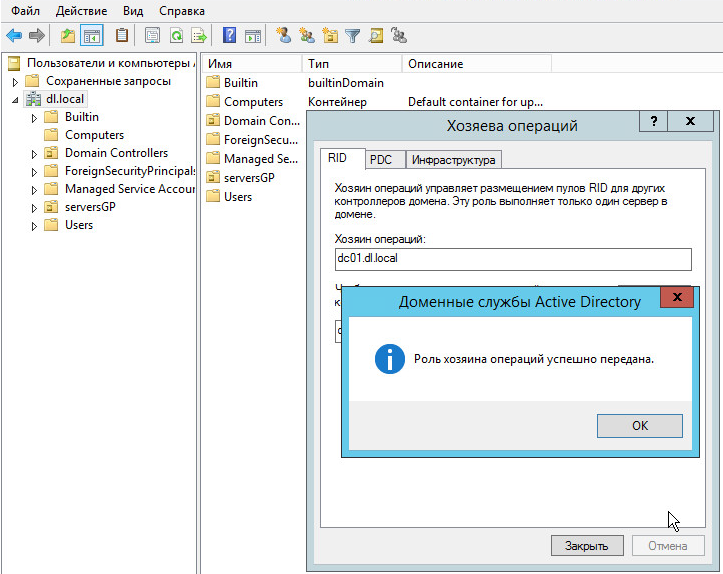

Это я увидел в оснастке Active Directory — Пользователи и компьютеры, при попытке по правильному передать роль RID.

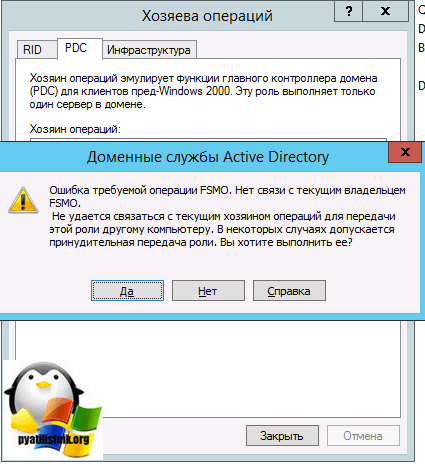

Если попытаться получить роль PDC эмулятора с недоступных контроллером, то он даст вам это сделать в ADUC, но вы увидите предупреждение.

Ошибка требуемой операции FSMO. Нет связи с текущим владельцем FSMO. Не удается связаться с текущим хозяином операций для передачи этой роли другому компьютеру. В некоторых случаях допускается принудительная передача роли. Вы хотите выполнить?

Говорим «Да»

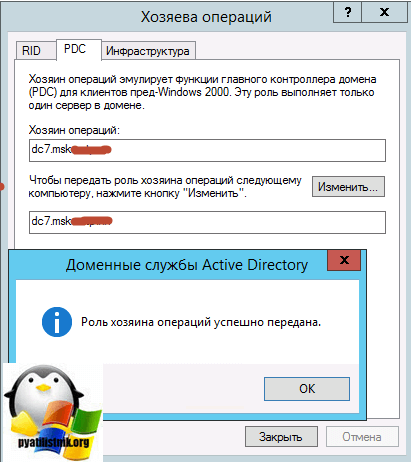

Все роль PDC получена.

Тоже самое проделаем с мастером инфраструктуры. Выполнив опять запрос в командной строке, кто держит FSMO роли, видим, что это уже для двух нижних ролей, dc7, новый контроллер.

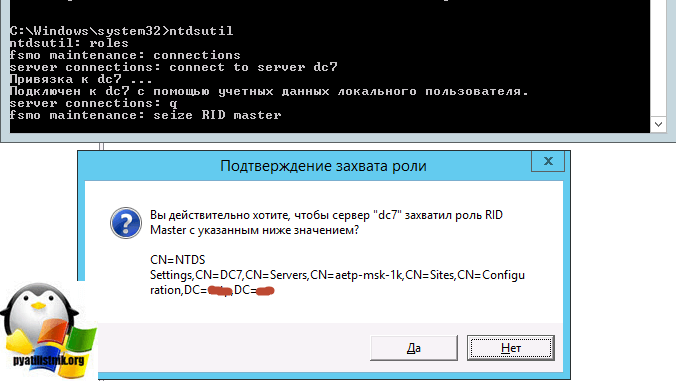

Теперь захватим роль RID, в этом нам поможет утилита ntdsutil. Открываем командную строку для принудительного захвата.

- Вводим ntdsutil, попадем в исполняемую среду.

- Далее пишем roles

- в fsmo maintenance: пишем connections

- в server connections: пишем connect to server имя сервера у меня это dc7

- server connections:

q - пишем в fsmo maintenance: seize RID master

Вам напишут: Попытка безопасной передачи RID FSMO перед захватом. Ошибка ldap_modify_sW, код ошибки 0x34<52 (Нет данных). Расширенное сообщение об ошибке LDAP 000020AF: SvcErr: DSID-03210F70, problem 5002, data 1722. Возвращенная ошибка Win32 0x20af (Ошибка требуемой операции FSMO. Нет связи с текущим владельцем FSMO).

У вас выскочит окно с подтверждением операции, нажимаем «Да.» В итоге роль все равно передастся, это можно увидеть сразу в ADUC.

Если нужно принудительно захватить с помощью ntdsutil оставшиеся роли, то их ключи для последней команды:

- seize PDC

- seize infrastructure master

- seize domain naming master (Seize naming master )

- seize schema master

Вот так вот по правильному происходит принудительная передача ролей мастер операций в Active Directory, если есть вопросы, то пишите их в комментариях.

Обновлено 20.01.2019

Добрый день уважаемые читатели и гости блога Pyatilistnik.org, сегодня будет очень жизненная и на сто процентов практическая статья и посвящена она будет, трабшутингу Active Directory. Не так давно я вам рассказывал, как производится правильное удаление неисправного или недоступного контроллера домена, все хорошо, но может получиться ситуация, что именно он является носителем ролей FSMO, и перед его удалением вам нужно будет произвести принудительный захват ролей мастера-операций Active Directory.

Давайте выполним в командной строке вот такую команду:

Нужные мне три нижние роли принадлежат dc10. их и будем забирать. Для этого вы должны быть, как минимум администратором домена.

Вот вам пример реальной ситуации, когда перед удалением контроллера домена, мне нужно было принудительно захватить роли мастеров операций.

Не удается передать роль хозяина операций по следующей причине: Ошибка требуемой операции FSMO. Нет связи с текущим владельцем FSMO.

Это я увидел в оснастке Active Directory — Пользователи и компьютеры, при попытке по правильному передать роль RID.

Если попытаться получить роль PDC эмулятора с недоступных контроллером, то он даст вам это сделать в ADUC, но вы увидите предупреждение.

Ошибка требуемой операции FSMO. Нет связи с текущим владельцем FSMO. Не удается связаться с текущим хозяином операций для передачи этой роли другому компьютеру. В некоторых случаях допускается принудительная передача роли. Вы хотите выполнить?

Говорим «Да»

Все роль PDC получена.

Тоже самое проделаем с мастером инфраструктуры. Выполнив опять запрос в командной строке, кто держит FSMO роли, видим, что это уже для двух нижних ролей, dc7, новый контроллер.

Теперь захватим роль RID, в этом нам поможет утилита ntdsutil. Открываем командную строку для принудительного захвата.

- Вводим ntdsutil, попадем в исполняемую среду.

- Далее пишем roles

- в fsmo maintenance: пишем connections

- в server connections: пишем connect to server имя сервера у меня это dc7

- server connections:

q - пишем в fsmo maintenance: seize RID master

Вам напишут: Попытка безопасной передачи RID FSMO перед захватом. Ошибка ldap_modify_sW, код ошибки 0x34<52 (Нет данных). Расширенное сообщение об ошибке LDAP 000020AF: SvcErr: DSID-03210F70, problem 5002, data 1722. Возвращенная ошибка Win32 0x20af (Ошибка требуемой операции FSMO. Нет связи с текущим владельцем FSMO).

У вас выскочит окно с подтверждением операции, нажимаем «Да.» В итоге роль все равно передастся, это можно увидеть сразу в ADUC.

Если нужно принудительно захватить с помощью ntdsutil оставшиеся роли, то их ключи для последней команды:

- seize PDC

- seize infrastructure master

- seize domain naming master (Seize naming master )

- seize schema master

Вот так вот по правильному происходит принудительная передача ролей мастер операций в Active Directory, если есть вопросы, то пишите их в комментариях.

Определившись с назначением ролей FSMO рассмотрим варианты передачи ролей другому контроллеру домена, а также принудительное назначение, или «захват» роли в случае недоступности контроллера домена, который ее выполняет.

При создании домена, по умолчанию все роли назначаются первому контроллеру домена в лесу. Переназначение ролей требуется крайне редко. Microsoft рекомендует использовать передачу ролей FSMO в следующих случаях:

• Плановое понижение роли контроллера домена, являющегося обладателем ролей FSMO, например с целью вывода сервера из эксплуатации;

• Временное отключение контроллера домена, например для выполнения профилактических работ. В этом случае его роли должны быть назначены другому, работающему контроллеру домена. Это особенно необходимо при отключении эмулятора PDC. Временное отключение остальных хозяев операций в меньшей степени сказывается на работе AD.

Захват ролей FSMO производится в следующих случаях:

• Если в работе текущего обладателя роли FSMO возникли сбои, препятствующие успешному выполнению функций, присущих данной роли, и не дающие выполнить передачу роли;

• На контролере домена, являвшемся обладателем роли FSMO, переустановлена или не загружается операционная система;

• Роль контроллера домена, являвшегося обладателем роли FSMO, была принудительно понижена с помощью команды dcpromo /forceremoval.

Примечание. Начиная с Windows Server 2003 SP1 при выполнении команды dcpromo /forceremoval осуществляется проверка, имеет ли контроллер домена роль хозяина операций, является DNS-сервером или сервером глобального каталога. Для каждой из этих ролей будет получено уведомление с указаниями по выполнению соответствующих действий.

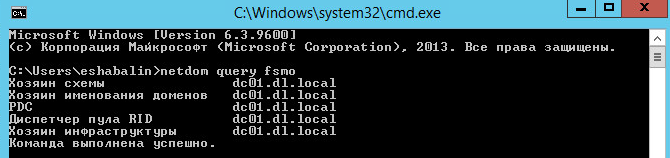

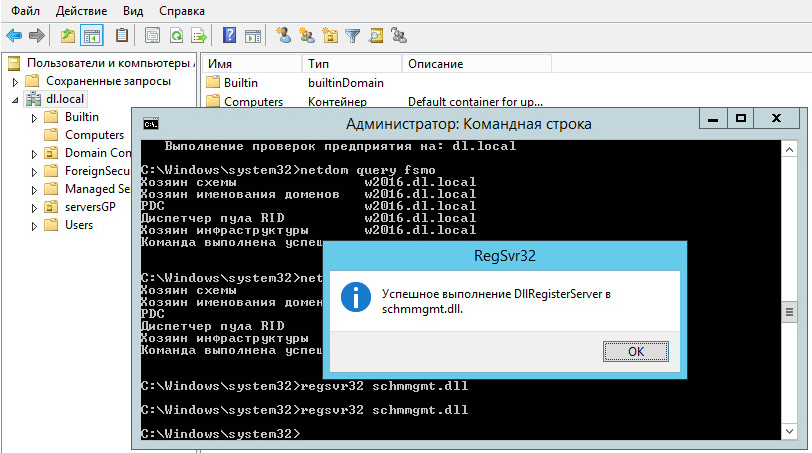

В том случае, если в домене два или более контроллеров, первым делом нам необходимо выяснить, кто является обладателем каждой из ролей FSMO. Это достаточно просто сделать с помощью команды netdom query fsmo

Ну а теперь приступим к передаче ролей. Есть несколько вариантов действий, рассмотрим их все по порядку. Вариант первый, самый простой и доступный.

Добровольная передача ролей FSMO с помощью оснасток управления Active Directory

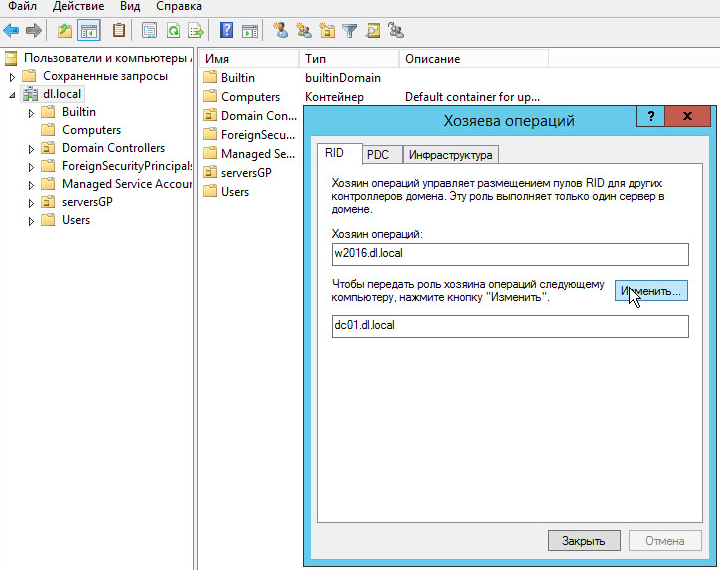

Для передачи ролей уровня домена (RID Master, PDC Emulator и Infrastructure Master) используем оснастку Active Directory Пользователи и компьютеры (Users and Computers). Для этого заходим на контроллер домена, которому хотим передать роли, запускаем оснастку и щелкнув правой клавишей мыши на нужном домене, выбираем пункт «Хозяева операций».

В открывшемся окне выбираем нужную нам роль (в нашем примере RID Master) и нажимаем кнопку «Изменить».

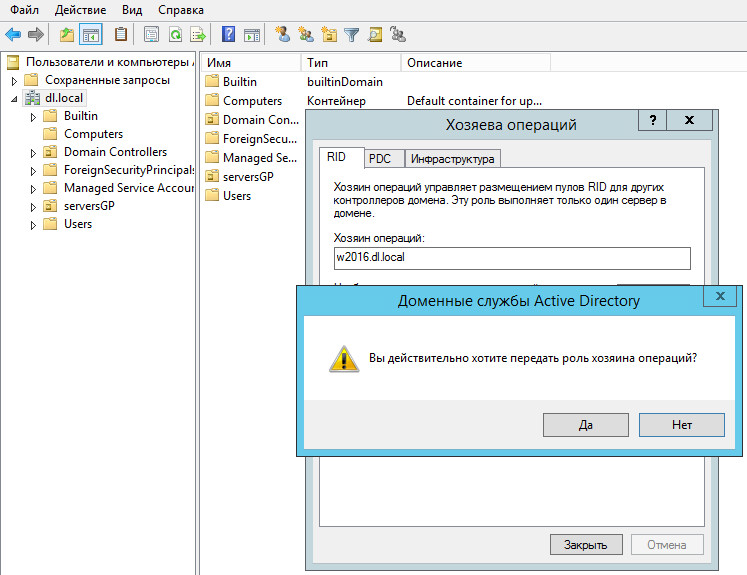

Далее подтверждаем перенос роли

И смотрим на результат. Дело сделано, роль передана другому серверу.

Перенос роли Domain Naming Master осуществляется из оснастки Active Directory Домены и доверие (Domains and Trust). Запускаем оснастку, при необходимости подключаемся к нужному контроллеру домена, щелкаем правой клавишей мыши в корне оснастки и выбираем пункт меню «Хозяин операций».

Открывается знакомое окно, в котором надо нажать кнопку «Изменить», а затем подтвердить изменения так же, как и в предыдущем примере.

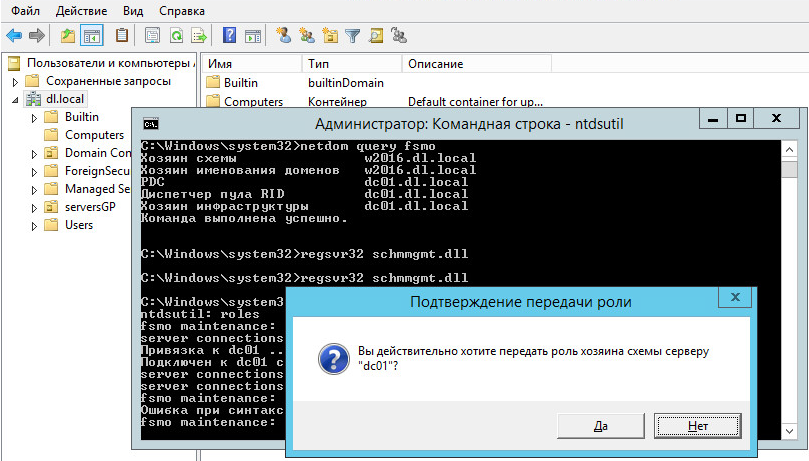

С ролью Schema Master дела обстоят несколько сложнее. Для передачи этой роли необходимо предварительно зарегистрировать в системе библиотеку управления схемой Active Directory. Делается это с помощью команды regsvr32 schmmgmt.dll, введенной в окне Выполнить (Run).

Затем открываем консоль MMC и добавляем в нее оснастку Схема Active Directory .

Ну а дальше заходим в оснастку и действуем аналогично предыдущим примерам.

Если по каким то причинам не удается передать роли с помощью графических оснасток, а также для любителей командной строки есть второй вариант:

Добровольная передача ролей fsmo при помощи Ntdsutil

ntdsutil.exe – утилита командной строки, предназначенная для обслуживания каталога Active Directory. Она представляет из себя мощный инструмент управления, и в число ее возможностей входит передача и захват ролей FSMO.

Для передачи ролей заходим на любой контролер домена, расположенный в том лесу, в котором следует выполнить передачу ролей FSMO. Рекомендуется войти в систему на контроллере домена, которому назначаются роли FSMO. Запускаем командную строку и вводим команды в такой последовательности:

- ntdsutil

- roles

- connections

- connect to server <имя сервера>

- q

После успешного подключения к серверу мы получаем приглашение к управлению ролями (fsmo maintenance), и можем начать передавать роли :

- transfer domain naming master — передача роли хозяина доменных имен.

- transfer infrastructure master — передача роли хозяина инфраструктуры;

- transfer rid master — передача роли хозяина RID;

- transfer schema master — передача роли хозяина схемы;

- transfer pdc — передача роли эмулятора PDC.

Для завершения работы Ntdsutil вводим команду q и нажимаем Ввод.

Примечание. Начиная с Windows Server 2008R2 команда для передачи роли хозяина доменных имен transfer naming master.

В качестве примера передадим роль Infrastructure Master серверу SRV2 и проверим результат.

Ну и третий, самый печальный вариант развития событий:

Принудительное назначение ролей fsmo при помощи Ntdsutil

Принудительное назначение, или захват ролей производятся только в случае полного выхода из строя сервера, с невозможностью его восстановления. Если возможно, лучше восстановить работоспособность вышедшего из строя контроллера домена, которому назначены роли FSMO. Сама процедура захвата не особо отличается от передачи ролей. Заходим на контроллер домена, которому хотим передать роли и последовательно вводим в командной строке:

- ntdsutil

- roles

- connections

- connect to server <имя сервера>

- q

Для захвата ролей FSMO используется команда seize

- seize domain naming master — захват роли хозяина доменных имен;

- seize infrastructure master — захват роли хозяина инфраструктуры;

- seize rid master — захват роли хозяина RID;

- seize schema master — захват роли хозяина схемы;

- seize pdc — захват роли эмулятора PDC.

Примечание. Начиная с Windows Server 2008R2 команда для захвата роли хозяина доменных имен seize naming master.

В качестве примера отберем у сервера SRV2 переданную ему роль Infrastructure Master и передадим ее серверу DC1. Как видно из примера, сначала предпринимается попытка передачи роли, и только в случае невозможности этого действия осуществляется захват.

И еще несколько важных моментов, которые нужно учесть при передачезахвате ролей FSMO:

• Для передачи ролей уровня домена (RID Master, PDC Emulator и Infrastructure Master) ваша учетная запись должна быть членом группы Администраторы домена (Domain admins), а для передачи ролей уровня леса (Domain Naming Master и Schema Master) — Администраторы предприятия (Enterprise Admins).

• По возможности не назначайте роль Infrastructure Master контроллеру домена, являющемуся сервером глобального каталога, поскольку в этом случае он не будет обновлять сведения об объектах. Причина такого поведения заключается в том, что сервер глобального каталога хранит частичные реплики всех объектов в лесу.

• В случае захвата ролей FSMO контроллер домена, ранее исполнявший эти роли, ни в коем случае нельзя возвращать обратно, т.к. при его появлении в сети возникнет конфликт, что может вызвать проблемы в работе домена. Кроме того, его необходимо удалить из Active Directory. В Windows Server 2008 и 2008 R2 это можно сделать, просто удалив объект сервера в оснастке Active Directory Пользователи и компьютеры, а в Windows Server 2003 с помощью программы Ntdsutil , используя команду ntdsutil — metadata cleanup. Подробнее об этом можно почитать в техподдержке Microsoft http://support.microsoft.com/kb/216498.

Принудительный захват ролей FSMO в Active Directory

Принудительный захват ролей FSMO в Active Directory

Добрый день уважаемые читатели и гости блога Pyatilistnik.org, сегодня будет очень жизненная и на сто процентов практическая статья и посвящена она будет, трабшутингу Active Directory. Не так давно я вам рассказывал, как производится правильное удаление неисправного или недоступного контроллера домена, все хорошо, но может получиться ситуация, что именно он является носителем ролей FSMO, и перед его удалением вам нужно будет произвести принудительный захват ролей мастера-операций Active Directory.

Давайте выполним в командной строке вот такую команду:

Нужные мне три нижние роли принадлежат dc10. их и будем забирать. Для этого вы должны быть, как минимум администратором домена.

Вот вам пример реальной ситуации, когда перед удалением контроллера домена, мне нужно было принудительно захватить роли мастеров операций.

Это я увидел в оснастке Active Directory — Пользователи и компьютеры, при попытке по правильному передать роль RID.

Если попытаться получить роль PDC эмулятора с недоступных контроллером, то он даст вам это сделать в ADUC, но вы увидите предупреждение.

Все роль PDC получена.

Тоже самое проделаем с мастером инфраструктуры. Выполнив опять запрос в командной строке, кто держит FSMO роли, видим, что это уже для двух нижних ролей, dc7, новый контроллер.

Теперь захватим роль RID, в этом нам поможет утилита ntdsutil. Открываем командную строку для принудительного захвата.

- Вводим ntdsutil, попадем в исполняемую среду.

- Далее пишем roles

- в fsmo maintenance: пишем connections

- в server connections: пишем connect to server имя сервера у меня это dc7

- server connections: q

- пишем в fsmo maintenance: seize RID master

6 Responses to Принудительный захват ролей FSMO в Active Directory

Подскажите пожалуйста, у меня обратная проблема:

PDC, Диспетчер пула RID, хозяин инфраструктуры нужный домен DC2 (передал AD-пользователи и компьютеры — Свойства — Хозяева операций), а вот хозяин схемы и хозяин именования доменов DC1 планируемый к выводу домен, как передать Хозяин схемы и Хозяин именования доменов к DC2?

Принадлежность ролей увидел используя netdom query fsmo

DC1 выключен

Спасибо, как всегда на высоте!

Необходимо было отдать роли, исполняемые выключенным контроллером:

1.seize schema master

2.seize domain naming master

использовал ntdsutil

1 без проблем в соответствии с инструкцией.

2 сказала — Ошибка при синтаксическом разборе ввода — неправильный синтаксис.

Пробовал несколько раз (((

Seize naming master — вот правильная команда

Кирил, команда изменилась.

Сейчас надо использовать:

Источник

Роли FSMO и их передача в Windows 2012 R2

В статье речь пойдет о ролях FSMO и их передаче в Windows 2012 R2.

Служба Active Directory содержит в себе роли FSMO (Flexible Single Master Operations — гибкие операции с одним хозяином), которые применяются для выполнения различных задач внутри леса и домена. Существуют две роли на уровне леса и три роли на уровне домена.

1. Schema Master (Хозяин схемы) / Лес / Содержит в себе схему леса

2. Domain Namiпg Master (Хозяин именования доменов) / Лес / Управляет именами доменов

3. lnfrastructure Master Домен (Хозяин инфраструктуры) / Домен / Обеспечивает меж-доменные ссылки на объекты

4. PDC Emulator (Эмулятор основного контроллера домена) / Домен / Отвечает за время в лесе

Обрабатывает изменения паролей, Является точкой подключения для управления объектами GPO, Блокирует учетные записи.

5. RID Master (Хозяин относительных идентификаторов (RID)) / Домен / Управляет и пополняет пулы RID (relative identifier — относительный идентификатор)

В некоторых ситуациях, например, при выводе из эксплуатации контроллера домена, модернизации домена или в случае возникновения проблем с производительностью, понадобится передать FSMO роли новому контроллеру домена. Каждая из указанных ролей должна быть все время доступной в Active Directory. Один из способов переноса или передач.и этих ролей новому контроллеру домена предусматривает использование утилиты NTDSUtil .

Чтобы передать роли FSMO домена, выполните описанные далее шаги:

1 . Откройте окно командной строки (cmd.eхе). введите NTDSUtil и нажмите .

2. Введите roles и нажмите .

3 . Введите connections и нажмите .

4. Теперь необходимо подключиться к серверу, который в будущем будет содержать эти роли FSMO. Введите connect to server [Имя_сервера] и нажмите .

5. Введите quit и нажмите .

6. Первой будет передаваться роль PDС Emulator. Введите transfer pdc и нажмите . Вы должны подтвердить запрос, нажав на кнопке Yes (Да).

7. При необходимости можно ввести transfer rid master и нажать для перемещения роли RID Master. Вы должны подтвердить запрос, щелкнув на кнопке Yes (Да).

8. При необходимости можно ввести transfer infrastructure master и нажать для перемещения роли lnfrastructure Master. Вы должны подтвердить запрос, щелкнув на кнопке Yes (Да).

9. Теперь, когда передача всех ролей FSMO домена завершена, введите quit и нажмите затем снова введите quit и нажмите . чтобы закрыть окно командной строки.

Разумеется, приведенные шаги должны быть выполнены в каждом домене.

Если вы решите передать роли FSMO уровня леса, выполните следующие шаги:

Откройте окно командной строки (cmd.eхе), введите NTDSUtil и нажмите .

2. Введите roles и нажмите .

3. Введите connections и нажмите .

4. Теперь необходимо подключиться к серверу, который в будущем будет содержать эти роли FSMO. Введите connect to server [ Имя:_сервера] и нажмите .

5. Введите quit и нажмите .

6. Первой будет передаваться роль Schema Master. Введите transfer schema master и нажмите . Вы должны подтвердить запрос, щелкнув на кнопке Yes (Да).

7. При необходимости можно ввести transfer naming master и нажать для перемещения роли Domain Naming Master. Вы должны подтвердить запрос, щелкнув на кнопке Yes (Да) .

8. Теперь, когда передача всех ролей FSMO леса завершена, введите quit и нажмите , затем снова введите quit и нажмите , чтобы закрыть окно командной строки.

После переноса всех ролей FSMO на новый контроллер домена, может понадобиться проверить, все ли работает так, как планировали. Чтобы провести данную проверку, в окне командного интерпритатора, необходимо запустить команду netdom query fsmo, которая отобразит сведения о том, какой контроллер домена содержит в себе те или иные роли FSMO.

Источник

Передача ролей FSMO в Windows Server 2012 R2

Роли контроллера домена формируются при создании нового домена, по умолчанию все роли назначаются первому контроллеру домена в лесу. Передача ролей FSMO требуются в исключительных случаях. Microsoft рекомендует осуществлять передачу ролей в перечисленных ниже случаях:

1. Понижение роли контроллера домена с целью вывода сервера из эксплуатации;

2. Временное отключение контроллера домена.

Захват ролей FSMO осуществляется, если:

1. Роль была принудительно понижена с помощью команды dcpromo /forceremoval.

2. На контролере домена, являвшемся хозяином роли FSMO, не функционирует ОС;

3. В работе текущего хозяина FSMO возникли проблемы, влияющие на работоспособность, присущих данной роли, и не дающие выполнить передачу роли;

Кратко вспомним основные роли мастеров операций (FSMO роли) и рассмотрим что будет, если у нас недоступна какая-то из ролей.

Хозяин схемы (Schema master) – не сможем произвести модификацию схемы. Схему модифицируют единичными случаями раз в несколько лет: установка новой версии ОС для доменов, установка Exchange, иногда других приложений.

Хозяин именования домена(Domain naming master) – не сможем добавить или удалить новый домен.

Хозяин RID (RID Master) – через некоторый, и что важно для реальной жизни, довольно длительный промежуток времени не сможем заводить новых пользователей и группы. Лимит жизни до 500 пользователей или групп. Есть организации, где людей работает всего 100 человек.

Эмулятор PDC(PDC emulator) – клиенты до 2000 windows не смогут попадать в домен плюс некоторые послабления при вводе неправильного пароля пользователем. синхронизация времени не остановится, но ошибки в event log обеспечены.

Хозяин инфраструктуры (Infrastructure Master) – если у нас много доменов, на контроллерах домена, которые не глобальные каталоги может нарушаться членство в локальных группах домена.

Передачу ролей FSMO в Windows Server 2012 R2, начинать стоит с команды netdom query fsmo, которая покажет кто является текущим хозяином ролей FSMO в домене.

Имеется два вида передачи ролей FSMO в Windows Server 2012 R2. Первый, это передача ролей FSMO при помощи оснасток управления Active Directory.

Для того чтобы передать роли уровня домена, такие как (PDC Emulator, RID Master и Infrastructure Master) необходимо использовать оснастку Active Directory «Пользователи и компьютеры». Заходим на контроллер домена, которому хотим передать роли и запускаем оснастку и нажав правой клавишей мыши на нужном домене, выбираем пункт «Хозяева операций».

Далее выбираем нужную роль (в примере это RID Master) и нажимаем кнопку «Изменить».

Далее, обязательно подтверждаем перенос роли.

Все роль передана. Аналогично передаем остальные две роли доступные в оснастке управления Active Directory (PDC Emulator, Infrastructure Master)

Перенос роли Domain Naming Master осуществляется из оснастки Active Directory Домены и доверие (Domains and Trust).

Чуть сложнее с передачей роли Schema Master. Для её передачи необходимо сначала зарегистрировать в системе библиотеку управления схемой Active Directory. для этого необходимо ввести команду regsvr32 schmmgmt.dll в командной строке. Далее открываем консоль MMC и добавляем в нее оснастку Схема Active Directory и действуем аналогично предыдущем примере.

Второй способ передачи ролей FSMO осуществляется при помощи утилиты Ntdsutil.

ntdsutil это утилита командной строки, предназначенная для обслуживания Active Directory, также в число ее возможностей входит захват и передача ролей FSMO.

Для передачи необходимо зайти на контроллер домена, которому назначаются роли FSMO. Запускаем командную строку и вводим команды в такой последовательности:

ntdsutil

roles

connections

connect to server

q

После успешного подключения к серверу, получаем приглашение к управлению ролями (fsmo maintenance):

transfer domain naming master — передача роли хозяина доменных имен.

transfer infrastructure master — передача роли хозяина инфраструктуры;

transfer rid master — передача роли хозяина RID;

transfer schema master — передача роли хозяина схемы;

transfer pdc — передача роли эмулятора PDC.

Для завершения работы Ntdsutil вводим команду q и нажимаем Ввод.

Примечание. Начиная с Windows Server 2008R2 команда для передачи роли хозяина доменных имен transfer naming master.

В качестве примера передадим роль Infrastructure Master серверу SRV2 и проверим результат.

Принудительное назначение ролей FSMO при помощи Ntdsutil:

Принудительное захват или назначение ролей FSMO осуществляется в случае выхода из строя сервера и невозможностью его восстановления. Сама процедура захвата не особо отличается от передачи ролей. Заходим на контроллер домена, которому хотим передать роли и последовательно вводим в командной строке:

ntdsutil

roles

connections

connect to server

q

Для захвата ролей FSMO используется команда seize

seize domain naming master — захват роли хозяина доменных имен;

seize infrastructure master — захват роли хозяина инфраструктуры;

seize rid master — захват роли хозяина RID;

seize schema master — захват роли хозяина схемы;

seize pdc — захват роли эмулятора PDC.

Примечание. Начиная с Windows Server 2008 R2 команда для захвата роли хозяина доменных имен seize naming master.

Моменты, которые необходимо учесть при передаче или захвате ролей:

• Для передачи ролей уровня домена (RID Master, PDC Emulator и Infrastructure Master) учетная запись должна быть членом группы Администраторы домена (Domain admins), а для передачи ролей уровня леса (Domain Naming Master и Schema Master) — Администраторы предприятия (Enterprise Admins).

• Не назначайте роль Infrastructure Master контроллеру домена, являющемуся сервером глобального каталога, поскольку в этом случае он не будет обновлять сведения об объектах. Причина такого поведения заключается в том, что сервер глобального каталога хранит частичные реплики всех объектов в лесу.

• В случае захвата ролей FSMO контроллер домена, ранее исполнявший эти роли, ни в коем случае нельзя возвращать обратно, потому, что при его появлении в сети возникнет конфликт, что может вызвать проблемы в работе домена. Кроме того, его необходимо удалить из Active Directory. В Windows Server 2008 и 2008 R2 это можно сделать, просто удалив объект сервера в оснастке Active Directory Пользователи и компьютеры, а в Windows Server 2003 с помощью программы Ntdsutil, используя команду ntdsutil — metadata cleanup. Подробнее об этом можно почитать в техподдержке Microsoft.

Источник

← Вернуться в раздел «В помощь системному администратору»

Доброго времени суток, уважаемые!

Итак, возникла проблема: Есть сеть — PDC под Server 2008 и BDC под Server 2008 R2. pdc потерял загрузочный раздел в результате не знаю чего, но когда я приехал комп не грузился совсем. BDC на что-то ругнулся (сейчас уже и не вспомню). но на тот момент гугл выдал кучу рекомендации по Seize всех ролей. что я и проделал. в результате, BDC сейчас вообще не отвечает на запрсы о включении в домен и переодически вообще роняет AD без комментов в логах. просто и со вкусом — «домена не сществует или он недоступен.

Решил поднять PDC из архива (в 2008 — это тот еще танец). С трудом, но восстановить раздел все же удалось. теперь собственно о чем прошу.

PDC грузится только в режиме восстановления домена. Внутри ntdsutil не получается ничего делать из-за ошибки

«Не удалось инициализировать модуль Jet: Ошибка Jet -546»

запустил

esentutl /p «%windir»\ntds\ntds.dit»

утилка сообщила об успешном восстановлении, но при входе в ntdsutil продолжает вылезать ошибка.

Помогите, пожалуйста, решить проблему.

Добавлено:

что пытался делать:

ntdsutil: Activate Instance ntds

Активный экземпляр — «ntds».

ntdsutil: Authoritative restore

Не удалось инициализировать модуль Jet: Ошибка Jet -546.

Не удается проверить, доступен ли контроллер домена только для чтения, 0x8000fff

f(Разрушительный сбой)

Ошибка при синтаксическом разборе ввода — неправильный синтаксис.

ntdsutil: roles

fsmo maintenance: Select operation target

select operation target: list sites

Нет подключения к серверу — используйте команду «Connections»

select operation target: connections

server connections: connect to server server

Привязка к server …

DsBindWithSpnExW ошибка 0x6d9(В системе отображения конечных точек не осталось д

оступных конечных точек.)

Автор: StaryjDub

Дата сообщения: 08.09.2016 11:53

что пытался делать:

ntdsutil: Activate Instance ntds

Активный экземпляр — «ntds».

ntdsutil: Authoritative restore

Не удалось инициализировать модуль Jet: Ошибка Jet -546.

Не удается проверить, доступен ли контроллер домена только для чтения, 0x8000fff

f(Разрушительный сбой)

Ошибка при синтаксическом разборе ввода — неправильный синтаксис.

ntdsutil: roles

fsmo maintenance: Select operation target

select operation target: list sites

Нет подключения к серверу — используйте команду «Connections»

select operation target: connections

server connections: connect to server server

Привязка к server …

DsBindWithSpnExW ошибка 0x6d9(В системе отображения конечных точек не осталось д

оступных конечных точек.)

Страницы: 1

Предыдущая тема: Орагнизация стрима в игровом клубе

Форум Ru-Board.club — поднят 15-09-2016 числа. Цель — сохранить наследие старого Ru-Board, истории становления российского интернета. Сделано для людей.

- Remove From My Forums

-

Question

-

hello,

when I go to restore mode for active directory and I run the command(from command prompt with administrator privilege) ntdsutil files info I get this message:

active instance not set. to set active instance use «Activate instance».

error parsing input -invalid syntax

ntdsutil:

I don’t know wat this message telling me ,can somebody give me some advise,and wat I have to do to run ntdsutil files info command.

thanks

johan

h.david

Answers

-

Start reading from

herehttp://technet.microsoft.com/en-us/library/cc753343(v=ws.10).aspx

Thanks

-

Marked as answer by

Friday, May 4, 2012 3:48 PM

-

Marked as answer by

-

-

Proposed as answer by

Boo_MonstersInc

Wednesday, May 2, 2012 7:29 AM -

Marked as answer by

hovhannes david

Friday, May 4, 2012 3:48 PM

-

Proposed as answer by

-

active instance not set. to set active instance use «Activate instance».

error parsing input -invalid syntax

Please run activate instance ntds and check results.

This

posting is provided «AS IS» with no warranties or guarantees , and confers no rights.Microsoft

Student Partner 2010 / 2011

Microsoft

Certified Professional

Microsoft

Certified Systems Administrator: Security

Microsoft

Certified Systems Engineer: Security

Microsoft

Certified Technology Specialist: Windows Server 2008 Active Directory, Configuration

Microsoft

Certified Technology Specialist: Windows Server 2008 Network Infrastructure, Configuration

Microsoft

Certified Technology Specialist: Windows Server 2008 Applications Infrastructure, Configuration

Microsoft

Certified Technology Specialist: Windows 7, Configuring

Microsoft

Certified Technology Specialist: Designing and Providing Volume Licensing Solutions to Large Organizations

Microsoft

Certified IT Professional: Enterprise Administrator

Microsoft Certified IT Professional: Server Administrator

Microsoft Certified Trainer-

Marked as answer by

hovhannes david

Wednesday, May 2, 2012 8:30 AM

-

Marked as answer by