Обработка ошибок в Nginx иногда требуется когда нужно менять код ответа или выполнять определенный скрипт при определенном коде HTTP коде, отдаваемом веб-сервером.

Ниже приведём фрагмент конфигурационного файла, позволяющий это делать.

Ошибки обрабатываются за счёт директивы error_page.

Её первый аргумент — код ошибки. Далее через знак равно идёт инструкция с указанием что делать дальше.

В приведенном ниже файле для кода 404 заменяется ответ на 200 ОК и потом запрос передаётся для обработки PHP скрипту.

Принципиальна в файле одна строка error_page 404 =200 /err_404.php;

За счет нее для всех запросов, заканчивающихся ошибкой 404 будет меняться код ответа сервера на 200. Затем запросы будут переадресовываться в блок err_404.php и там обрабатываться в соответствии с заданными правилами.

В блоке в данном случае настроено проксирование в php-fpm. Но могут быть заданы любые другие правила.

server {

listen 443 ssl http2;

server_name example.com www.example.com;

root /var/www/web/sites/example.com;

index index.html index.htm index.php;

ssl_certificate /etc/nginx/ssl/example.com.full.crt;

ssl_certificate_key /etc/nginx/ssl/example.com.key;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-SHA:ECDHE-RSA-AES256-SHA384;

ssl_ecdh_curve secp384r1;

error_page 404 =200 /err_404.php;

location = /err_404.php {

root /var/www/web/sites/example.com;

try_files $uri $uri/;

fastcgi_pass 127.0.0.1:9001;

fastcgi_index err_404.php;

include fastcgi_params;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

fastcgi_ignore_client_abort off;

}

location ~ .php$ {

try_files $uri $uri/ =404;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

include fastcgi_params;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

fastcgi_ignore_client_abort off;

}

location ~ /\.ht {

deny all;

}

location = /favicon.ico {

log_not_found off;

access_log off;

}

location = /robots.txt {

allow all;

log_not_found off;

access_log off;

}

location @error {

return 500;

}

}

Как проверить работают ли настройки определяющие страницы ошибок Nginx и обрабатывающие запросы

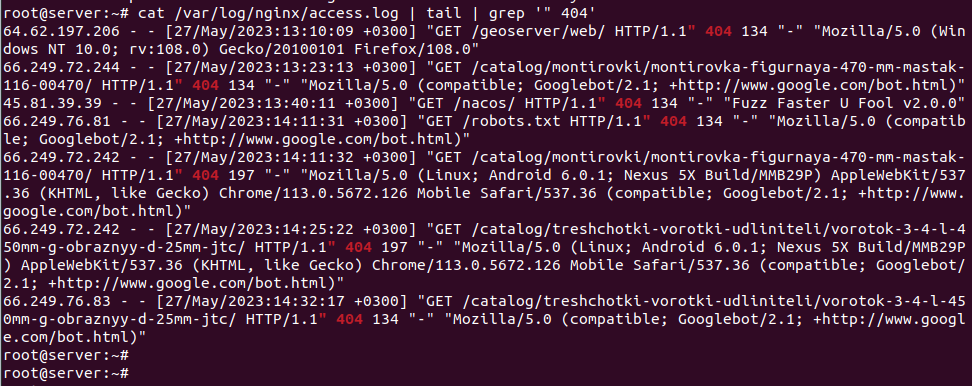

Запросы и ответы изначально и после настроек можно увидеть в логе доступа веб-сервера. Стандартный путь к нему — /var/log/nginx/access.log. Также лог может задаваться индивидуально для каждого сайта.

Пример лога с кодами ответа 404:

Можно выполнить определенный запрос, проверить код ответа и результат, потом задать настройки и выполнить тот же запрос ещё раз оценив результат.

После сохранения конфигурационных файлов нужно перезапускать веб-сервер.

Код ответа и правила обработки запроса можно проверить обратившись в терминале к сайту при помощь curl.

curl -I https://example.com

С ключом -I будет отправлен запрос типа head, будут запрошены только заголовки. В ответе можно будет видеть код 404, 200, переадресацию или результат выполнения другихх заданных правил.

Использование curl предпочтительнее проверки в браузере потому что исключается кэширование браузера.

Также код ответа будет видно в консоли разработчика браузера.

Читайте про настройку работы Nignx с PHP-FPM

Время на прочтение

6 мин

Количество просмотров 22K

Является ли ошибкой ответ 5хх, если его никто не видит? [1]

Вне зависимости от того, как долго и тщательно программное обеспечение проверяется перед запуском, часть проблем проявляется только в рабочем окружении. Например, race condition от параллельного обслуживания большого количества клиентов или исключения при валидации непредвиденных данных от пользователя. В результате эти проблемы могут привести к 5хх ошибкам.

HTTP 5хх ответы зачастую возвращаются пользователям и могут нанести ущерб репутации компании даже за короткий промежуток времени. В то же время, отладить проблему на рабочем сервере зачастую очень непросто. Даже простое извлечение проблемной сессии из логов может превратиться в поиск иголки в стоге сена. И даже если будут собраны все необходимые логи со всех рабочих серверов — этого может быть недостаточно для понимания причин проблемы.

Для облегчения процесса поиска и отладки могут быть использованы некоторые полезные приёмы в случае, когда NGINX используется для проксирования или балансировки приложения. В этой статье будет рассмотрено особое использование директивы error_page в применении к типичной инфраструктуре приложения с проксированием через NGINX.

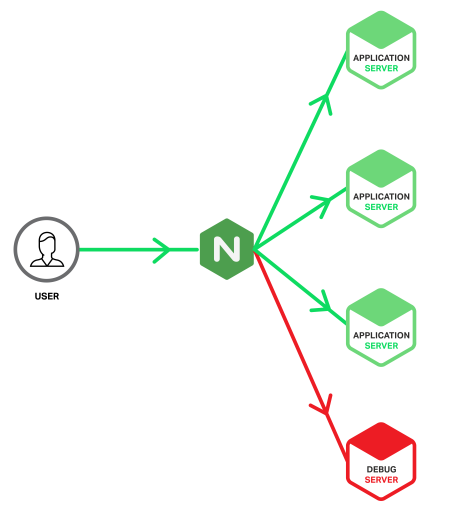

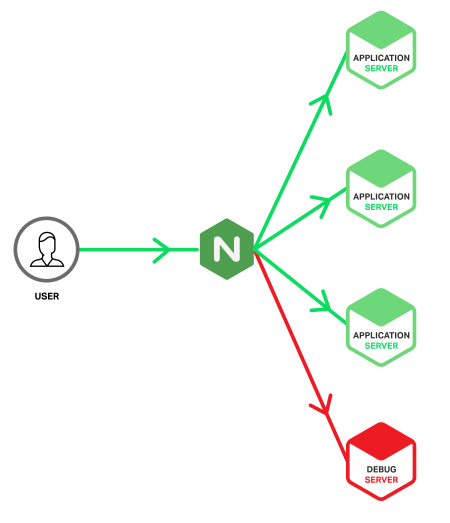

Сервер отладки

Сервер отладки (отладочный сервер, Debug Server) — специальный сервер, на который перенаправляются запросы, вызывающие ошибки на рабочих серверах. Это достигается использованием того преимущества, что NGINX может детектировать 5xx ошибки, возвращаемые из upstream и перенаправлять приводящие к ошибкам запросы из разных групп upstream на отладочный сервер. А так как отладочный сервер будет обрабатывать только запросы, приводящие к ошибкам, то в логах будет информация, относящаяся исключительно к ошибкам. Таким образом, проблема поиска иголок в стоге сена сводится к горстке иголок.

Так как отладочный сервер не обслуживает рабочие клиентские запросы, то нет нужды затачивать его на производительность. Вместо этого, на нём можно включить максимальное логирование и добавить инструменты диагностики на любой вкус. Например:

- Запуск приложения в режиме отладки

- Включение подробного логирования на сервере

- Добавление профилирования приложения

- Подсчет ресурсов использованных сервером

Инструменты отладки обычно отключаются для рабочих серверов, так как зачастую замедляют работу приложения. Однако, для отладочного сервера их можно безопасно включить. Ниже приведён пример инфраструктуры приложения с отладочным сервером.

В идеальном мире, процесс конфигурирования и выделение ресурсов для отладочного сервера не должен отличаться от процесса настройки обычного рабочего сервера. Но если сделать сервер отладки в виде виртуальной машины, то в этом могут быть свои преимущества (например, клонирование и копирование для автономной аналитики). Однако, в таком случае, существует риск, что сервер может быть перегружен в случае возникновения серьёзной проблемы, которая вызовет внезапный всплеск ошибок 5xx. В NGINX Plus этого можно избежать с помощью параметра max_conns для ограничения количества параллельных соединений (ниже будет приведён пример конфигурации).

Так как сервер отладки загружен не так, как рабочий сервер, то не все ошибки 5xx могут воспроизводиться. В такой ситуации можно предположить, что вы достигли предела масштабирования приложения и исчерпали ресурсы, и никакой ошибки в самом приложении нет. Независимо от основной причины, использование отладочного сервера поможет улучшить взаимодействие с пользователем и предостеречь его от 5xx ошибок.

Конфигурация

Ниже приведен простой пример конфигурации сервера отладки для приема запросов, которые привели к 5xx ошибке на одном из основных серверов.

upstream app_server {

server 172.16.0.1;

server 172.16.0.2;

server 172.16.0.3;

}

upstream debug_server {

server 172.16.0.9 max_conns=20;

}

server {

listen *:80;

location / {

proxy_pass http://app_server;

proxy_intercept_errors on;

error_page 500 503 504 @debug;

}

location @debug {

proxy_pass http://debug_server;

access_log /var/log/nginx/access_debug_server.log detailed;

error_log /var/log/nginx/error_debug_server.log;

}

}

В блоке upstream app_server указаны адреса рабочих серверов. Далее указывается один адрес сервера отладки в upstream debug_server.

Первый блок location настраивает простое проксирование с помощью директивы proxy_pass для балансировки серверов приложения в upstream app_server (в примере не указан алгоритм балансировки, поэтому используется стандартный алгоритм Round Robin). Включенная директива proxy_intercept_errors означает, что любой ответ с HTTP статусом 300 или выше будет обрабатываться с помощью директивы error_page. В нашем примере перехватываются только 500, 503 и 504 ошибки и передаются на обработку в блок location @debug. Все остальные ответы, такие как 404, отсылаются пользователю без изменений.

В блоке @debug происходят два действия: во-первых, проксирование в группу upstream debug_server, которая, разумеется, содержит сервер отладки; во-вторых, запись access_log и error_log в отдельные файлы. Изолируя сообщения, сгенерированные ошибочными запросами на рабочие сервера, можно легко соотнести их с ошибками, которые сгенерируются на самом отладочном сервере.

Отметим, что директива access_log ссылается на отдельный формат логирования — detailed. Этот формат можно определить, указав в директиве log_format на уровне http следующие значения:

log_format detailed '$remote_addr - $remote_user [$time_local] '

'"$request" $status $body_bytes_sent "$http_referer" '

'"$http_user_agent" $request_length $request_time '

'$upstream_response_length $upstream_response_time '

'$upstream_status';

Формат detailed расширяет формат по умолчанию combined добавлением пяти переменных, которые предоставляют дополнительную информацию о запросе к отладочному серверу и его ответе.

$request_length– полный размер запроса, включая заголовки и тело, в байтах$request_time– время обработки запроса, в миллисекундах$upstream_response_length– длинна ответа полученного от отладочного сервера, в байтах$upstream_response_time– время затраченное на получение ответа от отладочного сервера, в миллисекундах$upstream_status– код статуса ответа от отладочного сервера

Перечисленные выше дополнительные поля в логе очень полезны для детектирования некорректных запросов и запросов с большим временем выполнения. Последние могут указывать на неверные таймауты в приложении или другие межпроцессные коммуникационные проблемы.

Идемпотентность при переотправке запросов

Возможно, в некоторых случаях, хочется избежать перенаправления запросов на сервер отладки. Например, если в приложении произошла ошибка при попытке изменить несколько записей в базе данных, то новый запрос может повторить обращение к базе данных и внести изменения ещё раз. Это может привести к беспорядку в базе данных.

Поэтому безопасно переотправлять запрос можно только в случае, если он идемпотентный – то есть запрос, при повторных отправках которого, результат будет один и тот же. HTTP GET, PUT, и DELETE методы идемпотентны, в то время как POST – нет. Однако, стоит отметить, что идемпотентность HTTP методов может зависеть от реализации приложения и отличаться от формально определенных.

Есть три варианта как обрабатывать идемпотентность на отладочном сервере:

- Запустить отладочный сервер в режиме read-only для базы данных. В таком случае переотправка запросов безопасна, так как не вносит никаких изменений. Логирование запросов на отладочном сервере будет происходить без изменений, но меньше информации будет доступно для диагностики проблемы (из-за режима read-only).

- Переотправлять на отладочный сервер только идемпотентные запросы.

- Развернуть второй отладочный сервер в режиме read-only для базы данных и переотправлять на него неидемпотентные запросы, а идемпотентные продолжать отправлять на основной сервер отладки. В таком случае будут обрабатываться все запросы, но потребуется дополнительная настройка.

Для полноты картины, рассмотрим конфигурацию для третьего варианта:

upstream app_server {

server 172.16.0.1;

server 172.16.0.2;

server 172.16.0.3;

}

upstream debug_server {

server 172.16.0.9 max_conns=20;

}

upstream readonly_server {

server 172.16.0.10 max_conns=20;

}

map $request_method $debug_location {

'POST' @readonly;

'LOCK' @readonly;

'PATCH' @readonly;

default @debug;

}

server {

listen *:80;

location / {

proxy_pass http://app_server;

proxy_intercept_errors on;

error_page 500 503 504 $debug_location;

}

location @debug {

proxy_pass http://debug_server;

access_log /var/log/nginx/access_debug_server.log detailed;

error_log /var/log/nginx/error_debug_server.log;

}

location @readonly {

proxy_pass http://readonly_server;

access_log /var/log/nginx/access_readonly_server.log detailed;

error_log /var/log/nginx/error_readonly_server.log;

}

}

Используя директиву map с переменной $request_method, в зависимости от идемпотентности метода, устанавливается значение новой переменной $debug_location. При срабатывании директивы error_page вычисляется переменная $debug_location, и определяется, на какой именно отладочный сервер будет переотправляться запрос.

Нередко для повторной отправки неудавшихся запросов на остальные сервера в upstream (перед отправкой на отладочный сервер) используется директива proxy_next_upstream. Хотя, как правило, это используется для ошибок на сетевом уровне, но возможно также расширение и для 5xx ошибок. Начиная с версии NGINX 1.9.13 неидемпотентные запросы, которые приводят к ошибкам 5xx, не переотправляются по умолчанию. Для включения такого поведения, нужно добавить параметр non_idempotent в директиве proxy_next_upstream. Такое же поведение реализовано в NGINX Plus начиная с версии R9 (апрель 2016г.).

location / {

proxy_pass http://app_server;

proxy_next_upstream http_500 http_503 http_504 non_idempotent;

proxy_intercept_errors on;

error_page 500 503 504 @debug;

}

Заключение

Не стоит игнорировать ошибки 5хх. Если вы используете модель DevOps, экспериментируете с Continuous Delivery или просто желаете уменьшить риск при обновлениях — NGINX предоставляет инструменты, которые могут помочь лучше реагировать на возникающие проблемы.

Директивы

| Синтаксис: |

absolute_redirect

|

|---|---|

| Умолчание: |

absolute_redirect on; |

| Контекст: |

http, server, location

|

Эта директива появилась в версии 1.11.8.

Если запрещено, то перенаправления, выдаваемые nginx’ом, будут относительными.

См. также директивы server_name_in_redirect

и port_in_redirect.

| Синтаксис: |

aio

|

|---|---|

| Умолчание: |

aio off; |

| Контекст: |

http, server, location

|

Эта директива появилась в версии 0.8.11.

Разрешает или запрещает использование файлового асинхронного ввода-вывода (AIO)

во FreeBSD и Linux:

location /video/ {

aio on;

output_buffers 1 64k;

}

Во FreeBSD AIO можно использовать, начиная с FreeBSD 4.3.

До FreeBSD 11.0

AIO можно либо собрать в ядре статически:

options VFS_AIO

либо загрузить динамически через загружаемый модуль ядра:

kldload aio

В Linux AIO можно использовать только начиная с версии ядра 2.6.22.

Кроме того, необходимо также дополнительно включить

directio,

иначе чтение будет блокирующимся:

location /video/ {

aio on;

directio 512;

output_buffers 1 128k;

}

В Linux

directio

можно использовать только для чтения блоков, выравненных

на границу 512 байт (или 4К для XFS).

Невыравненный конец файла будет читаться блокированно.

То же относится к запросам с указанием диапазона запрашиваемых байт

(byte-range requests) и к запросам FLV не с начала файла: чтение

невыравненных начала и конца ответа будет блокирующимся.

При одновременном включении AIO и sendfile в Linux

для файлов, размер которых больше либо равен указанному

в директиве directio, будет использоваться AIO,

а для файлов меньшего размера

или при выключенном directio — sendfile:

location /video/ {

sendfile on;

aio on;

directio 8m;

}

Кроме того, читать и отправлять

файлы можно в многопоточном режиме (1.7.11),

не блокируя при этом рабочий процесс:

location /video/ {

sendfile on;

aio threads;

}

Операции чтения или отправки файлов будут обрабатываться потоками из указанного

пула.

Если пул потоков не задан явно,

используется пул с именем “default”.

Имя пула может быть задано при помощи переменных:

aio threads=pool$disk;

По умолчанию поддержка многопоточности выключена, её сборку следует

разрешить с помощью конфигурационного параметра

--with-threads.

В настоящий момент многопоточность совместима только с методами

epoll,

kqueue

и

eventport.

Отправка файлов в многопоточном режиме поддерживается только на Linux.

См. также директиву sendfile.

| Синтаксис: |

aio_write

|

|---|---|

| Умолчание: |

aio_write off; |

| Контекст: |

http, server, location

|

Эта директива появилась в версии 1.9.13.

При включённом aio разрешает его использование для записи файлов.

В настоящий момент это работает только при использовании

aio threads

и ограничено записью временных файлов с данными,

полученными от проксируемых серверов.

| Синтаксис: |

alias

|

|---|---|

| Умолчание: |

— |

| Контекст: |

location

|

Задаёт замену для указанного location’а.

Например, при такой конфигурации

location /i/ {

alias /data/w3/images/;

}

на запрос

“/i/top.gif” будет отдан файл

/data/w3/images/top.gif.

В значении параметра путь можно использовать переменные,

кроме $document_root и $realpath_root.

Если alias используется внутри location’а, заданного

регулярным выражением, то регулярное выражение должно содержать

выделения, а сам alias — ссылки на эти выделения

(0.7.40), например:

location ~ ^/users/(.+\.(?:gif|jpe?g|png))$ {

alias /data/w3/images/$1;

}

Если location и последняя часть значения директивы совпадают:

location /images/ {

alias /data/w3/images/;

}

то лучше воспользоваться директивой

root:

location /images/ {

root /data/w3;

}

| Синтаксис: |

auth_delay

|

|---|---|

| Умолчание: |

auth_delay 0s; |

| Контекст: |

http, server, location

|

Эта директива появилась в версии 1.17.10.

Задерживает обработку неавторизованных запросов с кодом ответа 401

для предотвращения атак по времени в случае ограничения доступа по

паролю, по

результату подзапроса

или по JWT.

| Синтаксис: |

chunked_transfer_encoding

|

|---|---|

| Умолчание: |

chunked_transfer_encoding on; |

| Контекст: |

http, server, location

|

Позволяет запретить формат передачи данных частями (chunked transfer

encoding) в HTTP/1.1.

Это может понадобиться при использовании программ, не поддерживающих

chunked encoding, несмотря на требования стандарта.

| Синтаксис: |

client_body_buffer_size

|

|---|---|

| Умолчание: |

client_body_buffer_size 8k|16k; |

| Контекст: |

http, server, location

|

Задаёт размер буфера для чтения тела запроса клиента.

Если тело запроса больше заданного буфера,

то всё тело запроса или только его часть записывается во

временный файл.

По умолчанию размер одного буфера равен двум размерам страницы.

На x86, других 32-битных платформах и x86-64 это 8K.

На других 64-битных платформах это обычно 16K.

| Синтаксис: |

client_body_in_file_only

|

|---|---|

| Умолчание: |

client_body_in_file_only off; |

| Контекст: |

http, server, location

|

Определяет, сохранять ли всё тело запроса клиента в файл.

Директиву можно использовать для отладки и при использовании переменной

$request_body_file

или метода

$r->request_body_file

модуля

ngx_http_perl_module.

При установке значения on временные файлы

по окончании обработки запроса не удаляются.

Значение clean разрешает удалять временные файлы,

оставшиеся по окончании обработки запроса.

| Синтаксис: |

client_body_in_single_buffer

|

|---|---|

| Умолчание: |

client_body_in_single_buffer off; |

| Контекст: |

http, server, location

|

Определяет, сохранять ли всё тело запроса клиента в одном буфере.

Директива рекомендуется при использовании переменной

$request_body

для уменьшения требуемого числа операций копирования.

| Синтаксис: |

client_body_temp_path

|

|---|---|

| Умолчание: |

client_body_temp_path client_body_temp; |

| Контекст: |

http, server, location

|

Задаёт каталог для хранения временных файлов с телами запросов клиентов.

В каталоге может использоваться иерархия подкаталогов до трёх уровней.

Например, при такой конфигурации

client_body_temp_path /spool/nginx/client_temp 1 2;

путь к временному файлу будет следующего вида:

/spool/nginx/client_temp/7/45/00000123457

| Синтаксис: |

client_body_timeout

|

|---|---|

| Умолчание: |

client_body_timeout 60s; |

| Контекст: |

http, server, location

|

Задаёт таймаут при чтении тела запроса клиента.

Таймаут устанавливается не на всю передачу тела запроса,

а только между двумя последовательными операциями чтения.

Если по истечении этого времени клиент ничего не передаст,

обработка запроса прекращается с ошибкой

408 (Request Time-out).

| Синтаксис: |

client_header_buffer_size

|

|---|---|

| Умолчание: |

client_header_buffer_size 1k; |

| Контекст: |

http, server

|

Задаёт размер буфера для чтения заголовка запроса клиента.

Для большинства запросов достаточно буфера размером в 1K байт.

Однако если в запросе есть длинные cookies, или же запрос

пришёл от WAP-клиента, то он может не поместиться в 1K.

Поэтому, если строка запроса или поле заголовка запроса

не помещаются полностью в этот буфер, то выделяются буферы

большего размера, задаваемые директивой

large_client_header_buffers.

Если директива указана на уровне server,

то может использоваться значение из сервера по умолчанию.

Подробнее см. в разделе

“Выбор

виртуального сервера”.

| Синтаксис: |

client_header_timeout

|

|---|---|

| Умолчание: |

client_header_timeout 60s; |

| Контекст: |

http, server

|

Задаёт таймаут при чтении заголовка запроса клиента.

Если по истечении этого времени клиент не передаст полностью заголовок,

обработка запроса прекращается с ошибкой

408 (Request Time-out).

| Синтаксис: |

client_max_body_size

|

|---|---|

| Умолчание: |

client_max_body_size 1m; |

| Контекст: |

http, server, location

|

Задаёт максимально допустимый размер тела запроса клиента.

Если размер больше заданного, то клиенту возвращается ошибка

413 (Request Entity Too Large).

Следует иметь в виду, что

браузеры не умеют корректно показывать

эту ошибку.

Установка параметра размер в 0 отключает

проверку размера тела запроса клиента.

| Синтаксис: |

connection_pool_size

|

|---|---|

| Умолчание: |

connection_pool_size 256|512; |

| Контекст: |

http, server

|

Позволяет производить точную настройку выделения памяти

под конкретные соединения.

Эта директива не оказывает существенного влияния на

производительность, и её не следует использовать.

По умолчанию размер равен

256 байт на 32-битных платформах и 512 байт на 64-битных платформах.

До версии 1.9.8 по умолчанию использовалось значение 256 на всех платформах.

| Синтаксис: |

default_type

|

|---|---|

| Умолчание: |

default_type text/plain; |

| Контекст: |

http, server, location

|

Задаёт MIME-тип ответов по умолчанию.

Соответствие расширений имён файлов MIME-типу ответов задаётся

с помощью директивы types.

| Синтаксис: |

directio

|

|---|---|

| Умолчание: |

directio off; |

| Контекст: |

http, server, location

|

Эта директива появилась в версии 0.7.7.

Разрешает использовать флаги

O_DIRECT (FreeBSD, Linux),

F_NOCACHE (macOS)

или функцию directio() (Solaris)

при чтении файлов, размер которых больше либо равен указанному.

Директива автоматически запрещает (0.7.15) использование

sendfile

для данного запроса.

Рекомендуется использовать для больших файлов:

directio 4m;

или при использовании aio в Linux.

| Синтаксис: |

directio_alignment

|

|---|---|

| Умолчание: |

directio_alignment 512; |

| Контекст: |

http, server, location

|

Эта директива появилась в версии 0.8.11.

Устанавливает выравнивание для

directio.

В большинстве случаев достаточно 512-байтового выравнивания, однако

при использовании XFS под Linux его нужно увеличить до 4K.

| Синтаксис: |

disable_symlinks disable_symlinks

|

|---|---|

| Умолчание: |

disable_symlinks off; |

| Контекст: |

http, server, location

|

Эта директива появилась в версии 1.1.15.

Определяет, как следует поступать с символическими ссылками

при открытии файлов:

off-

Символические ссылки в пути допускаются и не проверяются.

Это стандартное поведение. on-

Если любой компонент пути является символической ссылкой,

доступ к файлу запрещается. if_not_owner-

Доступ к файлу запрещается, если любой компонент пути

является символической ссылкой, а ссылка и объект, на

который она ссылается, имеют разных владельцев. from=часть-

При проверке символических ссылок

(параметрыonиif_not_owner)

обычно проверяются все компоненты пути.

Можно не проверять символические ссылки в начальной части пути,

указав дополнительно параметр

from=часть.

В этом случае символические ссылки проверяются лишь начиная

с компонента пути, который следует за заданной начальной частью.

Если значение не является начальной частью проверяемого пути,

путь проверяется целиком, как если бы этот параметр не был указан вовсе.

Если значение целиком совпадает с именем файла,

символические ссылки не проверяются.

В значении параметра можно использовать переменные.

Пример:

disable_symlinks on from=$document_root;

Эта директива доступна только на системах, в которых есть

интерфейсы openat() и fstatat().

К таким системам относятся современные версии FreeBSD, Linux и Solaris.

Параметры on и if_not_owner

требуют дополнительных затрат на обработку.

На системах, не поддерживающих операцию открытия каталогов только для поиска,

для использования этих параметров требуется, чтобы рабочие процессы

имели право читать все проверяемые каталоги.

Модули

ngx_http_autoindex_module,

ngx_http_random_index_module

и ngx_http_dav_module

в настоящий момент игнорируют эту директиву.

| Синтаксис: |

error_page

|

|---|---|

| Умолчание: |

— |

| Контекст: |

http, server, location, if в location

|

Задаёт URI, который будет показываться для указанных ошибок.

В значении uri можно использовать переменные.

Пример:

error_page 404 /404.html; error_page 500 502 503 504 /50x.html;

При этом делается внутреннее перенаправление на указанный uri,

а метод запроса клиента меняется на “GET”

(для всех методов, отличных от

“GET” и “HEAD”).

Кроме того, можно поменять код ответа на другой,

используя синтаксис вида “=ответ”, например:

error_page 404 =200 /empty.gif;

Если ошибочный ответ обрабатывается проксированным сервером или

FastCGI/uwsgi/SCGI/gRPC-сервером,

и этот сервер может вернуть разные коды ответов,

например, 200, 302, 401 или 404, то можно выдавать возвращаемый им код:

error_page 404 = /404.php;

Если при внутреннем перенаправлении не нужно менять URI и метод,

то можно передать обработку ошибки в именованный location:

location / {

error_page 404 = @fallback;

}

location @fallback {

proxy_pass http://backend;

}

Если при обработке

uriпроисходит ошибка,

клиенту возвращается ответ с кодом последней случившейся ошибки.

Также существует возможность использовать перенаправления URL для обработки

ошибок:

error_page 403 http://example.com/forbidden.html; error_page 404 =301 http://example.com/notfound.html;

В этом случае по умолчанию клиенту возвращается код ответа 302.

Его можно изменить только на один из кодов ответа, относящихся к

перенаправлениям (301, 302, 303, 307 и 308).

До версий 1.1.16 и 1.0.13 код 307 не обрабатывался как перенаправление.

До версии 1.13.0 код 308 не обрабатывался как перенаправление.

Директивы наследуются с предыдущего уровня конфигурации при условии, что

на данном уровне не описаны свои директивы error_page.

| Синтаксис: |

etag

|

|---|---|

| Умолчание: |

etag on; |

| Контекст: |

http, server, location

|

Эта директива появилась в версии 1.3.3.

Разрешает или запрещает автоматическую генерацию поля “ETag”

заголовка ответа для статических ресурсов.

| Синтаксис: |

http { ... }

|

|---|---|

| Умолчание: |

— |

| Контекст: |

main

|

Предоставляет контекст конфигурационного файла, в котором указываются

директивы HTTP-сервера.

| Синтаксис: |

if_modified_since

|

|---|---|

| Умолчание: |

if_modified_since exact; |

| Контекст: |

http, server, location

|

Эта директива появилась в версии 0.7.24.

Определяет, как сравнивать время модификации ответа с

временем в поле

“If-Modified-Since”

заголовка запроса:

off- ответ всегда считается изменившимся (0.7.34);

exact- точное совпадение;

before-

время модификации ответа меньше или равно времени, заданному в поле

“If-Modified-Since” заголовка запроса.

| Синтаксис: |

ignore_invalid_headers

|

|---|---|

| Умолчание: |

ignore_invalid_headers on; |

| Контекст: |

http, server

|

Если включено, nginx игнорирует поля заголовка с недопустимыми именами.

Допустимыми считаются имена, состоящие из английских букв, цифр, дефисов

и возможно знаков подчёркивания (последнее контролируется директивой

underscores_in_headers).

Если директива указана на уровне server,

то может использоваться значение из сервера по умолчанию.

Подробнее см. в разделе

“Выбор

виртуального сервера”.

| Синтаксис: |

internal;

|

|---|---|

| Умолчание: |

— |

| Контекст: |

location

|

Указывает, что location может использоваться только для внутренних запросов.

Для внешних запросов клиенту будет возвращаться ошибка

404 (Not Found).

Внутренними запросами являются:

-

запросы, перенаправленные директивами

error_page,

index,

internal_redirect,

random_index и

try_files; -

запросы, перенаправленные с помощью поля

“X-Accel-Redirect” заголовка ответа вышестоящего сервера; -

подзапросы, формируемые командой

“include virtual”

модуля

ngx_http_ssi_module,

директивами модуля

ngx_http_addition_module,

а также директивами

auth_request и

mirror; -

запросы, изменённые директивой

rewrite.

Пример:

error_page 404 /404.html;

location = /404.html {

internal;

}

Для предотвращения зацикливания, которое может возникнуть при

использовании некорректных конфигураций, количество внутренних

перенаправлений ограничено десятью.

По достижении этого ограничения будет возвращена ошибка

500 (Internal Server Error).

В таком случае в лог-файле ошибок можно увидеть сообщение

“rewrite or internal redirection cycle”.

| Синтаксис: |

keepalive_disable

|

|---|---|

| Умолчание: |

keepalive_disable msie6; |

| Контекст: |

http, server, location

|

Запрещает keep-alive соединения с некорректно ведущими себя браузерами.

Параметры браузер указывают, на какие браузеры это

распространяется.

Значение msie6 запрещает keep-alive соединения

со старыми версиями MSIE после получения запроса POST.

Значение safari запрещает keep-alive соединения

с Safari и подобными им браузерами на macOS и подобных ей ОС.

Значение none разрешает keep-alive соединения

со всеми браузерами.

До версии 1.1.18 под значение

safariподпадали

все Safari и подобные им браузеры на всех ОС, и keep-alive

соединения с ними были по умолчанию запрещены.

| Синтаксис: |

keepalive_requests

|

|---|---|

| Умолчание: |

keepalive_requests 1000; |

| Контекст: |

http, server, location

|

Эта директива появилась в версии 0.8.0.

Задаёт максимальное число запросов, которые можно

сделать по одному keep-alive соединению.

После того, как сделано максимальное число запросов,

соединение закрывается.

Периодическое закрытие соединений необходимо для освобождения

памяти, выделенной под конкретные соединения.

Поэтому использование слишком большого максимального числа запросов

может приводить к чрезмерному потреблению памяти и не рекомендуется.

До версии 1.19.10 по умолчанию использовалось значение 100.

| Синтаксис: |

keepalive_time

|

|---|---|

| Умолчание: |

keepalive_time 1h; |

| Контекст: |

http, server, location

|

Эта директива появилась в версии 1.19.10.

Ограничивает максимальное время, в течение которого

могут обрабатываться запросы в рамках keep-alive соединения.

По достижении заданного времени соединение закрывается

после обработки очередного запроса.

| Синтаксис: |

keepalive_timeout

|

|---|---|

| Умолчание: |

keepalive_timeout 75s; |

| Контекст: |

http, server, location

|

Первый параметр задаёт таймаут, в течение которого keep-alive

соединение с клиентом не будет закрыто со стороны сервера.

Значение 0 запрещает keep-alive соединения с клиентами.

Второй необязательный параметр задаёт значение в поле

“Keep-Alive: timeout=время”

заголовка ответа.

Два параметра могут отличаться друг от друга.

Поле

“Keep-Alive: timeout=время”

заголовка понимают Mozilla и Konqueror.

MSIE сам закрывает keep-alive соединение примерно через 60 секунд.

| Синтаксис: |

large_client_header_buffers

|

|---|---|

| Умолчание: |

large_client_header_buffers 4 8k; |

| Контекст: |

http, server

|

Задаёт максимальное число и размер

буферов для чтения большого заголовка запроса клиента.

Строка запроса не должна превышать размера одного буфера, иначе клиенту

возвращается ошибка

414 (Request-URI Too Large).

Поле заголовка запроса также не должно превышать размера одного буфера,

иначе клиенту возвращается ошибка

400 (Bad Request).

Буферы выделяются только по мере необходимости.

По умолчанию размер одного буфера равен 8K байт.

Если по окончании обработки запроса соединение переходит в состояние

keep-alive, эти буферы освобождаются.

Если директива указана на уровне server,

то может использоваться значение из сервера по умолчанию.

Подробнее см. в разделе

“Выбор

виртуального сервера”.

| Синтаксис: |

limit_except

|

|---|---|

| Умолчание: |

— |

| Контекст: |

location

|

Ограничивает HTTP-методы, доступные внутри location.

Параметр метод может быть одним из

GET,

HEAD,

POST,

PUT,

DELETE,

MKCOL,

COPY,

MOVE,

OPTIONS,

PROPFIND,

PROPPATCH,

LOCK,

UNLOCK

или

PATCH.

Если разрешён метод GET, то метод

HEAD также будет разрешён.

Доступ к остальным методам может быть ограничен при помощи директив модулей

ngx_http_access_module,

ngx_http_auth_basic_module

и

ngx_http_auth_jwt_module

(1.13.10):

limit_except GET {

allow 192.168.1.0/32;

deny all;

}

Обратите внимание, что данное ограничение действует для всех методов,

кроме GET и HEAD.

| Синтаксис: |

limit_rate

|

|---|---|

| Умолчание: |

limit_rate 0; |

| Контекст: |

http, server, location, if в location

|

Ограничивает скорость передачи ответа клиенту.

Скорость задаётся в байтах в секунду.

Значение 0 отключает ограничение скорости.

Ограничение устанавливается на запрос, поэтому, если клиент одновременно

откроет два соединения, суммарная скорость будет вдвое выше

заданного ограничения.

В значении параметра можно использовать переменные (1.17.0).

Это может быть полезно в случаях, когда скорость нужно ограничивать

в зависимости от какого-либо условия:

map $slow $rate {

1 4k;

2 8k;

}

limit_rate $rate;

Ограничение скорости можно также задать в переменной

$limit_rate,

однако начиная с 1.17.0 использовать данный метод не рекомендуется:

server {

if ($slow) {

set $limit_rate 4k;

}

...

}

Кроме того, ограничение скорости может быть задано в поле

“X-Accel-Limit-Rate” заголовка ответа проксированного сервера.

Эту возможность можно запретить с помощью директив

proxy_ignore_headers,

fastcgi_ignore_headers,

uwsgi_ignore_headers

и

scgi_ignore_headers.

| Синтаксис: |

limit_rate_after

|

|---|---|

| Умолчание: |

limit_rate_after 0; |

| Контекст: |

http, server, location, if в location

|

Эта директива появилась в версии 0.8.0.

Задаёт начальный объём данных, после передачи которого начинает

ограничиваться скорость передачи ответа клиенту.

В значении параметра можно использовать переменные (1.17.0).

Пример:

location /flv/ {

flv;

limit_rate_after 500k;

limit_rate 50k;

}

| Синтаксис: |

lingering_close

|

|---|---|

| Умолчание: |

lingering_close on; |

| Контекст: |

http, server, location

|

Эта директива появилась в версиях 1.1.0 и 1.0.6.

Управляет закрытием соединений с клиентами.

Со значением по умолчанию “on” nginx будет

ждать и

обрабатывать дополнительные данные,

поступающие от клиента, перед полным закрытием соединения, но только

если эвристика указывает на то, что клиент может ещё послать данные.

Со значением “always” nginx всегда будет

ждать и обрабатывать дополнительные данные, поступающие от клиента.

Со значением “off” nginx не будет ждать поступления

дополнительных данных и сразу же закроет соединение.

Это поведение нарушает протокол и поэтому не должно использоваться без

необходимости.

Для управления закрытием

HTTP/2-соединений

директива должна быть задана на уровне server (1.19.1).

| Синтаксис: |

lingering_time

|

|---|---|

| Умолчание: |

lingering_time 30s; |

| Контекст: |

http, server, location

|

Если действует lingering_close,

эта директива задаёт максимальное время, в течение которого nginx

будет обрабатывать (читать и игнорировать) дополнительные данные,

поступающие от клиента.

По прошествии этого времени соединение будет закрыто, даже если

будут ещё данные.

| Синтаксис: |

lingering_timeout

|

|---|---|

| Умолчание: |

lingering_timeout 5s; |

| Контекст: |

http, server, location

|

Если действует lingering_close, эта директива задаёт

максимальное время ожидания поступления дополнительных данных от клиента.

Если в течение этого времени данные не были получены, соединение закрывается.

В противном случае данные читаются и игнорируются, и nginx снова

ждёт поступления данных.

Цикл “ждать-читать-игнорировать” повторяется, но не дольше чем задано

директивой lingering_time.

| Синтаксис: |

listenlistenlisten

|

|---|---|

| Умолчание: |

listen *:80 | *:8000; |

| Контекст: |

server

|

Задаёт адрес и порт для IP

или путь для UNIX-сокета,

на которых сервер будет принимать запросы.

Можно указать адрес и порт,

либо только адрес или только порт.

Кроме того, адрес может быть именем хоста, например:

listen 127.0.0.1:8000; listen 127.0.0.1; listen 8000; listen *:8000; listen localhost:8000;

IPv6-адреса (0.7.36) задаются в квадратных скобках:

listen [::]:8000; listen [::1];

UNIX-сокеты (0.8.21) задаются при помощи префикса “unix:”:

listen unix:/var/run/nginx.sock;

Если указан только адрес, то используется порт 80.

Если директива не указана, то используется либо *:80,

если nginx работает с привилегиями суперпользователя,

либо *:8000.

Если у директивы есть параметр default_server, то сервер,

в котором описана эта директива, будет сервером по умолчанию для указанной пары

адрес:порт.

Если же директив с параметром default_server нет, то

сервером по умолчанию будет первый сервер, в котором описана пара

адрес:порт.

До версии 0.8.21 этот параметр назывался просто

default.

Параметр ssl (0.7.14) указывает на то, что все соединения,

принимаемые на данном порту, должны работать в режиме SSL.

Это позволяет задать компактную конфигурацию для сервера,

работающего сразу в двух режимах — HTTP и HTTPS.

Параметр http2 (1.9.5) позволяет принимать на этом порту

HTTP/2-соединения.

Обычно, чтобы это работало, следует также указать параметр

ssl, однако nginx можно также настроить и на приём

HTTP/2-соединений без SSL.

Параметр устарел, вместо него следует использовать

директиву http2.

Параметр quic (1.25.0) позволяет принимать на этом порту

QUIC-соединения.

Параметр proxy_protocol (1.5.12)

указывает на то, что все соединения, принимаемые на данном порту,

должны использовать

протокол

PROXY.

Протокол PROXY версии 2 поддерживается начиная с версии 1.13.11.

В директиве listen можно также указать несколько

дополнительных параметров, специфичных для связанных с сокетами

системных вызовов.

Эти параметры можно задать в любой директиве listen,

но только один раз для указанной пары

адрес:порт.

До версии 0.8.21 их можно было указывать лишь в директиве

listenсовместно с параметромdefault.

-

setfib=число -

этот параметр (0.8.44) задаёт таблицу маршрутизации, FIB

(параметрSO_SETFIB) для слушающего сокета.

В настоящий момент это работает только на FreeBSD. -

fastopen=число -

включает

“TCP Fast Open”

для слушающего сокета (1.5.8) и

ограничивает

максимальную длину очереди соединений, которые ещё не завершили процесс

three-way handshake.Не включайте “TCP Fast Open”, не убедившись, что сервер может адекватно

обрабатывать многократное получениеодного и того же SYN-пакета с данными.

-

backlog=число -

задаёт параметр

backlogв вызове

listen(), который ограничивает

максимальный размер очереди ожидающих приёма соединений.

По умолчаниюbacklogустанавливается равным -1 для

FreeBSD, DragonFly BSD и macOS, и 511 для других платформ. -

rcvbuf=размер -

задаёт размер буфера приёма

(параметрSO_RCVBUF) для слушающего сокета. -

sndbuf=размер -

задаёт размер буфера передачи

(параметрSO_SNDBUF) для слушающего сокета. -

accept_filter=фильтр -

задаёт название accept-фильтра

(параметрSO_ACCEPTFILTER) для слушающего сокета,

который включается для фильтрации входящих соединений

перед передачей их вaccept().

Работает только на FreeBSD и NetBSD 5.0+.

Можно использовать два фильтра:

dataready

и

httpready. -

deferred -

указывает использовать отложенный

accept()

(параметрTCP_DEFER_ACCEPTсокета) на Linux. -

bind -

указывает, что для данной пары

адрес:портнужно делать

bind()отдельно.

Это нужно потому, что если описаны несколько директивlisten

с одинаковым портом, но разными адресами, и одна из директив

listenслушает на всех адресах для данного порта

(*:порт), то nginx сделает

bind()только на*:порт.

Необходимо заметить, что в этом случае для определения адреса, на который

пришло соединение, делается системный вызовgetsockname().

Если же используются параметрыsetfib,

fastopen,

backlog,rcvbuf,

sndbuf,accept_filter,

deferred,ipv6only,

reuseport

илиso_keepalive,

то для данной пары

адрес:портвсегда делается

отдельный вызовbind(). -

ipv6only=on|off -

этот параметр (0.7.42) определяет

(через параметр сокетаIPV6_V6ONLY),

будет ли слушающий на wildcard-адресе[::]IPv6-сокет

принимать только IPv6-соединения, или же одновременно IPv6- и IPv4-соединения.

По умолчанию параметр включён.

Установить его можно только один раз на старте.До версии 1.3.4,

если этот параметр не был задан явно, то для сокета действовали

настройки операционной системы. -

reuseport -

этот параметр (1.9.1) указывает, что нужно создавать отдельный слушающий сокет

для каждого рабочего процесса

(через параметр сокета

SO_REUSEPORTдля Linux 3.9+ и DragonFly BSD

илиSO_REUSEPORT_LBдля FreeBSD 12+), позволяя ядру

распределять входящие соединения между рабочими процессами.

В настоящий момент это работает только на Linux 3.9+, DragonFly BSD

и FreeBSD 12+ (1.15.1).Ненадлежащее использование параметра может быть

небезопасно. -

so_keepalive=on|off|[keepidle]:[keepintvl]:[keepcnt] -

этот параметр (1.1.11) конфигурирует для слушающего сокета

поведение “TCP keepalive”.

Если этот параметр опущен, то для сокета будут действовать

настройки операционной системы.

Если он установлен в значение “on”, то для сокета

включается параметрSO_KEEPALIVE.

Если он установлен в значение “off”, то для сокета

параметрSO_KEEPALIVEвыключается.

Некоторые операционные системы поддерживают настройку параметров

“TCP keepalive” на уровне сокета посредством параметров

TCP_KEEPIDLE,TCP_KEEPINTVLи

TCP_KEEPCNT.

На таких системах (в настоящий момент это Linux 2.4+, NetBSD 5+ и

FreeBSD 9.0-STABLE)

их можно сконфигурировать с помощью параметровkeepidle,

keepintvlиkeepcnt.

Один или два параметра могут быть опущены, в таком случае для

соответствующего параметра сокета будут действовать стандартные

системные настройки.

Например,so_keepalive=30m::10

установит таймаут бездействия (

TCP_KEEPIDLE) в 30 минут,

для интервала проб (TCP_KEEPINTVL) будет действовать

стандартная системная настройка, а счётчик проб (TCP_KEEPCNT)

будет равен 10.

Пример:

listen 127.0.0.1 default_server accept_filter=dataready backlog=1024;

| Синтаксис: |

location [location

|

|---|---|

| Умолчание: |

— |

| Контекст: |

server, location

|

Устанавливает конфигурацию в зависимости от URI запроса.

Для сопоставления используется URI запроса в нормализованном виде,

после декодирования текста, заданного в виде “%XX”,

преобразования относительных элементов пути “.” и

“..” в реальные и возможной

замены двух и более подряд идущих

слэшей на один.

location можно задать префиксной строкой или регулярным выражением.

Регулярные выражения задаются либо с модификатором “~*”

(для поиска совпадения без учёта регистра символов),

либо с модификатором “~” (с учётом регистра).

Чтобы найти location, соответствующий запросу, вначале проверяются

location’ы, заданные префиксными строками (префиксные location’ы).

Среди них ищется location с совпадающим префиксом

максимальной длины и запоминается.

Затем проверяются регулярные выражения, в порядке их следования

в конфигурационном файле.

Проверка регулярных выражений прекращается после первого же совпадения,

и используется соответствующая конфигурация.

Если совпадение с регулярным выражением не найдено, то используется

конфигурация запомненного ранее префиксного location’а.

Блоки location могут быть вложенными,

с некоторыми исключениями, о которых говорится ниже.

Для операционных систем, нечувствительных к регистру символов, таких

как macOS и Cygwin, сравнение с префиксными строками производится

без учёта регистра (0.7.7).

Однако сравнение ограничено только однобайтными locale’ями.

Регулярные выражения могут содержать выделения (0.7.40), которые могут

затем использоваться в других директивах.

Если у совпавшего префиксного location’а максимальной длины указан модификатор

“^~”, то регулярные выражения не проверяются.

Кроме того, с помощью модификатора “=” можно задать точное

совпадение URI и location.

При точном совпадении поиск сразу же прекращается.

Например, если запрос “/” случается часто, то

указав “location = /”, можно ускорить обработку

этих запросов, так как поиск прекратится после первого же сравнения.

Очевидно, что такой location не может иметь вложенные location’ы.

В версиях с 0.7.1 по 0.8.41, если запрос точно совпал с префиксным

location’ом без модификаторов “=” и “^~”,

то поиск тоже сразу же прекращается и регулярные выражения также

не проверяются.

Проиллюстрируем вышесказанное примером:

location = / {

[ конфигурация А ]

}

location / {

[ конфигурация Б ]

}

location /documents/ {

[ конфигурация В ]

}

location ^~ /images/ {

[ конфигурация Г ]

}

location ~* \.(gif|jpg|jpeg)$ {

[ конфигурация Д ]

}

Для запроса “/” будет выбрана конфигурация А,

для запроса “/index.html” — конфигурация Б,

для запроса “/documents/document.html” — конфигурация В,

для запроса “/images/1.gif” — конфигурация Г,

а для запроса “/documents/1.jpg” — конфигурация Д.

Префикс “@” задаёт именованный location.

Такой location не используется при обычной обработке запросов, а

предназначен только для перенаправления в него запросов.

Такие location’ы не могут быть вложенными и не могут содержать

вложенные location’ы.

Если location задан префиксной строкой со слэшом в конце

и запросы обрабатываются при помощи

proxy_pass,

fastcgi_pass,

uwsgi_pass,

scgi_pass,

memcached_pass или

grpc_pass,

происходит специальная обработка.

В ответ на запрос с URI равным этой строке, но без завершающего слэша,

будет возвращено постоянное перенаправление с кодом 301

на URI с добавленным в конец слэшом.

Если такое поведение нежелательно, можно задать точное совпадение

URI и location, например:

location /user/ {

proxy_pass http://user.example.com;

}

location = /user {

proxy_pass http://login.example.com;

}

| Синтаксис: |

log_not_found

|

|---|---|

| Умолчание: |

log_not_found on; |

| Контекст: |

http, server, location

|

Разрешает или запрещает записывать в

error_log

ошибки о том, что файл не найден.

| Синтаксис: |

log_subrequest

|

|---|---|

| Умолчание: |

log_subrequest off; |

| Контекст: |

http, server, location

|

Разрешает или запрещает записывать в

access_log

подзапросы.

| Синтаксис: |

max_ranges

|

|---|---|

| Умолчание: |

— |

| Контекст: |

http, server, location

|

Эта директива появилась в версии 1.1.2.

Ограничивает максимальное допустимое число диапазонов в запросах с

указанием диапазона запрашиваемых байт (byte-range requests).

Запросы, превышающие указанное ограничение, обрабатываются как

если бы они не содержали указания диапазонов.

По умолчанию число диапазонов не ограничено.

Значение 0 полностью запрещает поддержку диапазонов.

| Синтаксис: |

merge_slashes

|

|---|---|

| Умолчание: |

merge_slashes on; |

| Контекст: |

http, server

|

Разрешает или запрещает преобразование URI путём замены двух и более подряд

идущих слэшей (“/”) на один.

Необходимо иметь в виду, что это преобразование необходимо для корректной

проверки префиксных строк и регулярных выражений.

Если его не делать, то запрос “//scripts/one.php”

не попадёт в

location /scripts/ {

...

}

и может быть обслужен как статический файл.

Поэтому он преобразуется к виду “/scripts/one.php”.

Запрет преобразования может понадобиться, если в URI используются имена,

закодированные методом base64, в котором задействован символ

“/”.

Однако из соображений безопасности лучше избегать отключения преобразования.

Если директива указана на уровне server,

то может использоваться значение из сервера по умолчанию.

Подробнее см. в разделе

“Выбор

виртуального сервера”.

| Синтаксис: |

msie_padding

|

|---|---|

| Умолчание: |

msie_padding on; |

| Контекст: |

http, server, location

|

Разрешает или запрещает добавлять в ответы для MSIE со статусом больше 400

комментарий для увеличения размера ответа до 512 байт.

| Синтаксис: |

msie_refresh

|

|---|---|

| Умолчание: |

msie_refresh off; |

| Контекст: |

http, server, location

|

Разрешает или запрещает выдавать для MSIE клиентов refresh’ы вместо

перенаправлений.

| Синтаксис: |

open_file_cache open_file_cache

|

|---|---|

| Умолчание: |

open_file_cache off; |

| Контекст: |

http, server, location

|

Задаёт кэш, в котором могут храниться:

- дескрипторы открытых файлов, информация об их размерах и времени модификации;

- информация о существовании каталогов;

-

информация об ошибках поиска файла — “нет файла”, “нет прав на чтение”

и тому подобное.Кэширование ошибок нужно разрешить отдельно директивой

open_file_cache_errors.

У директивы есть следующие параметры:

-

max -

задаёт максимальное число элементов в кэше;

при переполнении кэша удаляются наименее востребованные элементы (LRU); -

inactive -

задаёт время, после которого элемент кэша удаляется, если к нему

не было обращений в течение этого времени; по умолчанию 60 секунд; -

off - запрещает кэш.

Пример:

open_file_cache max=1000 inactive=20s; open_file_cache_valid 30s; open_file_cache_min_uses 2; open_file_cache_errors on;

| Синтаксис: |

open_file_cache_errors

|

|---|---|

| Умолчание: |

open_file_cache_errors off; |

| Контекст: |

http, server, location

|

Разрешает или запрещает кэширование ошибок поиска файлов в

open_file_cache.

| Синтаксис: |

open_file_cache_min_uses

|

|---|---|

| Умолчание: |

open_file_cache_min_uses 1; |

| Контекст: |

http, server, location

|

Задаёт минимальное число обращений к файлу

в течение времени, заданного параметром inactive

директивы open_file_cache, необходимых для того, чтобы дескриптор

файла оставался открытым в кэше.

| Синтаксис: |

open_file_cache_valid

|

|---|---|

| Умолчание: |

open_file_cache_valid 60s; |

| Контекст: |

http, server, location

|

Определяет время, через которое следует проверять актуальность информации

об элементе в

open_file_cache.

| Синтаксис: |

output_buffers

|

|---|---|

| Умолчание: |

output_buffers 2 32k; |

| Контекст: |

http, server, location

|

Задаёт число и размер буферов,

используемых при чтении ответа с диска.

До версии 1.9.5 по умолчанию использовалось значение 1 32k.

| Синтаксис: |

port_in_redirect

|

|---|---|

| Умолчание: |

port_in_redirect on; |

| Контекст: |

http, server, location

|

Разрешает или запрещает указывать порт в

абсолютных

перенаправлениях, выдаваемых nginx’ом.

Использование в перенаправлениях основного имени сервера управляется

директивой server_name_in_redirect.

| Синтаксис: |

postpone_output

|

|---|---|

| Умолчание: |

postpone_output 1460; |

| Контекст: |

http, server, location

|

Если это возможно, то отправка данных клиенту будет отложена пока nginx не

накопит по крайней мере указанное количество байт для отправки.

Значение 0 запрещает отложенную отправку данных.

| Синтаксис: |

read_ahead

|

|---|---|

| Умолчание: |

read_ahead 0; |

| Контекст: |

http, server, location

|

Задаёт ядру размер предчтения при работе с файлами.

На Linux используется системный вызов

posix_fadvise(0, 0, 0, POSIX_FADV_SEQUENTIAL),

поэтому параметр размер там игнорируется.

На FreeBSD используется системный вызов

fcntl(O_READAHEAD,

размер),

появившийся во FreeBSD 9.0-CURRENT.

Для FreeBSD 7 необходимо установить

патч.

| Синтаксис: |

recursive_error_pages

|

|---|---|

| Умолчание: |

recursive_error_pages off; |

| Контекст: |

http, server, location

|

Разрешает или запрещает делать несколько перенаправлений через директиву

error_page.

Число таких перенаправлений ограничено.

| Синтаксис: |

request_pool_size

|

|---|---|

| Умолчание: |

request_pool_size 4k; |

| Контекст: |

http, server

|

Позволяет производить точную настройку выделений памяти

под конкретные запросы.

Эта директива не оказывает существенного влияния на

производительность, и её не следует использовать.

| Синтаксис: |

reset_timedout_connection

|

|---|---|

| Умолчание: |

reset_timedout_connection off; |

| Контекст: |

http, server, location

|

Разрешает или запрещает сброс соединений по таймауту,

а также при

закрытии

соединений с помощью нестандартного кода 444 (1.15.2).

Сброс делается следующим образом.

Перед закрытием сокета для него задаётся параметр

SO_LINGER

с таймаутом 0.

После этого при закрытии сокета клиенту отсылается TCP RST, а вся память,

связанная с этим сокетом, освобождается.

Это позволяет избежать длительного нахождения уже закрытого сокета в

состоянии FIN_WAIT1 с заполненными буферами.

Необходимо отметить, что keep-alive соединения по истечении таймаута

закрываются обычным образом.

| Синтаксис: |

resolver

|

|---|---|

| Умолчание: |

— |

| Контекст: |

http, server, location

|

Задаёт серверы DNS, используемые для преобразования имён вышестоящих серверов

в адреса, например:

resolver 127.0.0.1 [::1]:5353;

Адрес может быть указан в виде доменного имени или IP-адреса,

и необязательного порта (1.3.1, 1.2.2).

Если порт не указан, используется порт 53.

Серверы DNS опрашиваются циклически.

До версии 1.1.7 можно было задать лишь один DNS-сервер.

Задание DNS-серверов с помощью IPv6-адресов поддерживается

начиная с версий 1.3.1 и 1.2.2.

По умолчанию nginx будет искать как IPv4-, так и IPv6-адреса

при преобразовании имён в адреса.

Если поиск IPv4- или IPv6-адресов нежелателен,

можно указать параметр ipv4=off (1.23.1) или

ipv6=off.

Преобразование имён в IPv6-адреса поддерживается

начиная с версии 1.5.8.

По умолчанию nginx кэширует ответы, используя значение TTL из ответа.

Необязательный параметр valid позволяет это

переопределить:

resolver 127.0.0.1 [::1]:5353 valid=30s;

До версии 1.1.9 настройка времени кэширования была невозможна

и nginx всегда кэшировал ответы на срок в 5 минут.

Для предотвращения DNS-спуфинга рекомендуется

использовать DNS-серверы в защищённой доверенной локальной сети.

Необязательный параметр status_zone (1.17.1)

включает

сбор информации

о запросах и ответах сервера DNS

в указанной зоне.

Параметр доступен как часть

коммерческой подписки.

| Синтаксис: |

resolver_timeout

|

|---|---|

| Умолчание: |

resolver_timeout 30s; |

| Контекст: |

http, server, location

|

Задаёт таймаут для преобразования имени в адрес, например:

resolver_timeout 5s;

| Синтаксис: |

root

|

|---|---|

| Умолчание: |

root html; |

| Контекст: |

http, server, location, if в location

|

Задаёт корневой каталог для запросов.

Например, при такой конфигурации

location /i/ {

root /data/w3;

}

в ответ на запрос “/i/top.gif” будет отдан файл

/data/w3/i/top.gif.

В значении параметра путь можно использовать переменные,

кроме $document_root и $realpath_root.

Путь к файлу формируется путём простого добавления URI к значению директивы

root.

Если же URI необходимо поменять, следует воспользоваться директивой

alias.

| Синтаксис: |

satisfy

|

|---|---|

| Умолчание: |

satisfy all; |

| Контекст: |

http, server, location

|

Разрешает доступ, если все (all)

или хотя бы один (any) из модулей

ngx_http_access_module,

ngx_http_auth_basic_module,

ngx_http_auth_request_module

или

ngx_http_auth_jwt_module

разрешают доступ.

Пример:

location / {

satisfy any;

allow 192.168.1.0/32;

deny all;

auth_basic "closed site";

auth_basic_user_file conf/htpasswd;

}

| Синтаксис: |

send_lowat

|

|---|---|

| Умолчание: |

send_lowat 0; |

| Контекст: |

http, server, location

|

При установке этой директивы в ненулевое значение nginx будет пытаться

минимизировать число операций отправки на клиентских сокетах либо при

помощи флага NOTE_LOWAT метода

kqueue,

либо при помощи параметра сокета SO_SNDLOWAT.

В обоих случаях будет использован указанный размер.

Эта директива игнорируется на Linux, Solaris и Windows.

| Синтаксис: |

send_timeout

|

|---|---|

| Умолчание: |

send_timeout 60s; |

| Контекст: |

http, server, location

|

Задаёт таймаут при передаче ответа клиенту.

Таймаут устанавливается не на всю передачу ответа,

а только между двумя операциями записями.

Если по истечении этого времени клиент ничего не примет,

соединение будет закрыто.

| Синтаксис: |

sendfile

|

|---|---|

| Умолчание: |

sendfile off; |

| Контекст: |

http, server, location, if в location

|

Разрешает или запрещает использовать

sendfile().

Начиная с nginx 0.8.12 и FreeBSD 5.2.1,

можно использовать aio для подгрузки данных

для sendfile():

location /video/ {

sendfile on;

tcp_nopush on;

aio on;

}

В такой конфигурации функция sendfile() вызывается с флагом

SF_NODISKIO, в результате чего она не блокируется на диске, а

сообщает об отсутствии данных в памяти.

После этого nginx инициирует асинхронную подгрузку данных, читая один байт.

При этом ядро FreeBSD подгружает в память первые 128K байт файла, однако

при последующих чтениях файл подгружается частями только по 16K.

Изменить это можно с помощью директивы

read_ahead.

До версии 1.7.11 подгрузка данных включалась с помощью

aio sendfile;.

| Синтаксис: |

sendfile_max_chunk

|

|---|---|

| Умолчание: |

sendfile_max_chunk 2m; |

| Контекст: |

http, server, location

|

Ограничивает объём данных,

который может передан за один вызов sendfile().

Без этого ограничения одно быстрое соединение может целиком

захватить рабочий процесс.

До версии 1.21.4 по умолчанию ограничения не было.

| Синтаксис: |

server { ... }

|

|---|---|

| Умолчание: |

— |

| Контекст: |

http

|

Задаёт конфигурацию для виртуального сервера.

Чёткого разделения виртуальных серверов на IP-based (на основании IP-адреса)

и name-based (на основании поля “Host” заголовка запроса) нет.

Вместо этого директивами listen описываются все

адреса и порты, на которых нужно принимать соединения для этого сервера,

а в директиве server_name указываются все имена серверов.

Примеры конфигураций описаны в документе

“Как nginx обрабатывает запросы”.

| Синтаксис: |

server_name

|

|---|---|

| Умолчание: |

server_name ""; |

| Контекст: |

server

|

Задаёт имена виртуального сервера, например:

server {

server_name example.com www.example.com;

}

Первое имя становится основным именем сервера.

В именах серверов можно использовать звёздочку (“*”)

для замены первой или последней части имени:

server {

server_name example.com *.example.com www.example.*;

}

Такие имена называются именами с маской.

Два первых вышеприведённых имени можно объединить в одно:

server {

server_name .example.com;

}

В качестве имени сервера можно также использовать регулярное выражение,

указав перед ним тильду (“~”):

server {

server_name www.example.com ~^www\d+\.example\.com$;

}

Регулярное выражение может содержать выделения (0.7.40),

которые могут затем использоваться в других директивах:

server {

server_name ~^(www\.)?(.+)$;

location / {

root /sites/$2;

}

}

server {

server_name _;

location / {

root /sites/default;

}

}

Именованные выделения в регулярном выражении создают переменные (0.8.25),

которые могут затем использоваться в других директивах:

server {

server_name ~^(www\.)?(?<domain>.+)$;

location / {

root /sites/$domain;

}

}

server {

server_name _;

location / {

root /sites/default;

}

}

Если параметр директивы установлен в “$hostname” (0.9.4), то

подставляется имя хоста (hostname) машины.

Возможно также указать пустое имя сервера (0.7.11):

server {

server_name www.example.com "";

}

Это позволяет обрабатывать запросы без поля “Host” заголовка

запроса в этом сервере, а не в сервере по умолчанию для данной пары адрес:порт.

Это настройка по умолчанию.

До 0.8.48 по умолчанию использовалось имя хоста (hostname) машины.

При поиске виртуального сервера по имени,

если имени соответствует несколько из указанных вариантов,

например, одновременно подходят и имя с маской, и регулярное выражение,

будет выбран первый подходящий вариант в следующем порядке приоритета:

- точное имя

-

самое длинное имя с маской в начале,

например “*.example.com” -

самое длинное имя с маской в конце,

например “mail.*” -

первое подходящее регулярное выражение

(в порядке следования в конфигурационном файле)

Подробнее имена серверов обсуждаются в отдельном

документе.

| Синтаксис: |

server_name_in_redirect

|

|---|---|

| Умолчание: |

server_name_in_redirect off; |

| Контекст: |

http, server, location

|

Разрешает или запрещает использовать в

абсолютных перенаправлениях,

выдаваемых nginx’ом, основное имя сервера, задаваемое директивой

server_name.

Если использование основного имени сервера запрещено, то используется имя,

указанное в поле “Host” заголовка запроса.

Если же этого поля нет, то используется IP-адрес сервера.

Использование в перенаправлениях порта управляется

директивой port_in_redirect.

| Синтаксис: |

server_names_hash_bucket_size

|

|---|---|

| Умолчание: |

server_names_hash_bucket_size 32|64|128; |

| Контекст: |

http

|

Задаёт размер корзины в хэш-таблицах имён серверов.

Значение по умолчанию зависит от размера строки кэша процессора.

Подробнее настройка хэш-таблиц обсуждается в отдельном

документе.

| Синтаксис: |

server_names_hash_max_size

|

|---|---|

| Умолчание: |

server_names_hash_max_size 512; |

| Контекст: |

http

|

Задаёт максимальный размер хэш-таблиц имён серверов.

Подробнее настройка хэш-таблиц обсуждается в отдельном

документе.

| Синтаксис: |

server_tokens

|

|---|---|

| Умолчание: |

server_tokens on; |

| Контекст: |

http, server, location

|

Разрешает или запрещает выдавать версию nginx’а на страницах ошибок и

в поле “Server” заголовка ответа.

Если указан параметр build (1.11.10),

то наряду с версией nginx’а будет также выдаваться

имя сборки.

Дополнительно, как часть

коммерческой подписки,

начиная с версии 1.9.13

подписи на страницах ошибок и

значение поля “Server” заголовка ответа

можно задать явно с помощью строки с переменными.

Пустая строка запрещает выдачу поля “Server”.

| Синтаксис: |

subrequest_output_buffer_size

|

|---|---|

| Умолчание: |

subrequest_output_buffer_size 4k|8k; |

| Контекст: |

http, server, location

|

Эта директива появилась в версии 1.13.10.

Задаёт размер буфера, используемого для

хранения тела ответа подзапроса.

По умолчанию размер одного буфера равен размеру страницы памяти.

В зависимости от платформы это или 4K, или 8K,

однако его можно сделать меньше.

Директива применима только для подзапросов,

тело ответа которых сохраняется в памяти.

Например, подобные подзапросы создаются при помощи

SSI.

| Синтаксис: |

tcp_nodelay

|

|---|---|

| Умолчание: |

tcp_nodelay on; |

| Контекст: |

http, server, location

|

Разрешает или запрещает использование параметра TCP_NODELAY.

Параметр включается при переходе соединения в состояние keep-alive.

Также, он включается на SSL-соединениях,

при небуферизованном проксировании

и при проксировании WebSocket.

| Синтаксис: |

tcp_nopush

|

|---|---|

| Умолчание: |

tcp_nopush off; |

| Контекст: |

http, server, location

|

Разрешает или запрещает использование параметра сокета

TCP_NOPUSH во FreeBSD или

TCP_CORK в Linux.

Параметр включаются только при использовании sendfile.

Включение параметра позволяет

-

передавать заголовок ответа и начало файла в одном пакете

в Linux и во FreeBSD 4.*; - передавать файл полными пакетами.

| Синтаксис: |

try_files try_files

|

|---|---|

| Умолчание: |

— |

| Контекст: |

server, location

|

Проверяет существование файлов в заданном порядке и использует

для обработки запроса первый найденный файл, причём обработка

делается в контексте этого же location’а.

Путь к файлу строится из параметра файл

в соответствии с директивами

root и alias.

С помощью слэша в конце имени можно проверить существование каталога,

например, “$uri/”.

В случае, если ни один файл не найден, то делается внутреннее

перенаправление на uri, заданный последним параметром.

Например:

location /images/ {

try_files $uri /images/default.gif;

}

location = /images/default.gif {

expires 30s;

}

Последний параметр может также указывать на именованный location,

как в примерах ниже.

С версии 0.7.51 последний параметр может также быть кодом:

location / {

try_files $uri $uri/index.html $uri.html =404;

}

Пример использования при проксировании Mongrel:

location / {

try_files /system/maintenance.html

$uri $uri/index.html $uri.html

@mongrel;

}

location @mongrel {

proxy_pass http://mongrel;

}

Пример использования вместе с Drupal/FastCGI:

location / {

try_files $uri $uri/ @drupal;

}

location ~ \.php$ {

try_files $uri @drupal;

fastcgi_pass ...;

fastcgi_param SCRIPT_FILENAME /path/to$fastcgi_script_name;

fastcgi_param SCRIPT_NAME $fastcgi_script_name;

fastcgi_param QUERY_STRING $args;

... прочие fastcgi_param

}

location @drupal {

fastcgi_pass ...;

fastcgi_param SCRIPT_FILENAME /path/to/index.php;

fastcgi_param SCRIPT_NAME /index.php;

fastcgi_param QUERY_STRING q=$uri&$args;

... прочие fastcgi_param

}

В следующем примере директива try_files

location / {

try_files $uri $uri/ @drupal;

}

аналогична директивам

location / {

error_page 404 = @drupal;

log_not_found off;

}

А здесь

location ~ \.php$ {

try_files $uri @drupal;

fastcgi_pass ...;

fastcgi_param SCRIPT_FILENAME /path/to$fastcgi_script_name;

...

}

try_files проверяет существование PHP-файла,

прежде чем передать запрос FastCGI-серверу.

Пример использования вместе с WordPress и Joomla:

location / {

try_files $uri $uri/ @wordpress;

}

location ~ \.php$ {

try_files $uri @wordpress;

fastcgi_pass ...;

fastcgi_param SCRIPT_FILENAME /path/to$fastcgi_script_name;

... прочие fastcgi_param

}

location @wordpress {

fastcgi_pass ...;

fastcgi_param SCRIPT_FILENAME /path/to/index.php;

... прочие fastcgi_param

}

| Синтаксис: |

types { ... }

|

|---|---|

| Умолчание: |

types {

text/html html;

image/gif gif;

image/jpeg jpg;

}

|

| Контекст: |

http, server, location

|

Задаёт соответствие расширений имён файлов и MIME-типов ответов.

Расширения нечувствительны к регистру символов.

Одному MIME-типу может соответствовать несколько расширений, например:

types {

application/octet-stream bin exe dll;

application/octet-stream deb;

application/octet-stream dmg;

}

Достаточно полная таблица соответствий входит в дистрибутив nginx

и находится в файле conf/mime.types.

Для того чтобы для определённого location’а для всех ответов

выдавался MIME-тип “application/octet-stream”,

можно использовать следующее:

location /download/ {

types { }

default_type application/octet-stream;

}

| Синтаксис: |

types_hash_bucket_size

|

|---|---|

| Умолчание: |

types_hash_bucket_size 64; |

| Контекст: |

http, server, location

|

Задаёт размер корзины в хэш-таблицах типов.

Подробнее настройка хэш-таблиц обсуждается в отдельном

документе.

До версии 1.5.13

значение по умолчанию зависело от размера строки кэша процессора.

| Синтаксис: |

types_hash_max_size

|

|---|---|

| Умолчание: |

types_hash_max_size 1024; |

| Контекст: |

http, server, location

|

Задаёт максимальный размер хэш-таблиц типов.

Подробнее настройка хэш-таблиц обсуждается в отдельном

документе.

| Синтаксис: |

underscores_in_headers

|

|---|---|

| Умолчание: |

underscores_in_headers off; |

| Контекст: |

http, server

|

Разрешает или запрещает использование символов подчёркивания в

полях заголовка запроса клиента.

Если использование символов подчёркивания запрещено, поля заголовка запроса, в

именах которых есть подчёркивания,

помечаются как недопустимые и подпадают под действие директивы

ignore_invalid_headers.

Если директива указана на уровне server,

то может использоваться значение из сервера по умолчанию.

Подробнее см. в разделе

“Выбор

виртуального сервера”.

| Синтаксис: |

variables_hash_bucket_size

|

|---|---|

| Умолчание: |

variables_hash_bucket_size 64; |

| Контекст: |

http

|

Задаёт размер корзины в хэш-таблице переменных.

Подробнее настройка хэш-таблиц обсуждается в отдельном

документе.