Наиболее частая ошибка, которую видит любой ИТ-специалист, установивший Wireshark и захвативший трафик, это повторная передача TCP пакета (TCP Retransmission). Даже в самой быстрой и правильно настроенной сети происходят потери пакетов и как следствие неполучение подтверждений доставки пакетов от получателя отправителю или обратно.

Это нормально и алгоритмы протокола TCP позволяют отрулить данные ошибки. Поэтому важно понимать, что TCP Retransmission – это симптом, а не причина болезни. Причины могут быть в ошибках на интерфейсах, перегрузке процессоров на сервере или пользовательском ПК, проблемы в пропускной способности каналов связи или фрагментирование пакетов и работа с этим на пути следования пакетов. Внимание надо уделить тому, как много повторных передач и часто они возникают, а не их наличию в принципе.

Анализатор протоколов Wireshark в зависимости от поведения определяет несколько типов повторных передач:

- TCP Retransmission – классический тип повторной передачи пакетов. Анализируя трафик Wireshark видит два пакета с одинаковым порядковым номером (sequence number) и данными с разницей по времени. Отправитель пакета, не получив подтверждения получения от адресата по истечении таймера retransmission timer, отправляет пакет повторно автоматически, предполагая, что он потерян по пути следования. Значение таймера подстраивается гибко и зависит от кругового времени передачи по сети для конкретного канал связи. Как он рассчитывается можно узнать в RFC6298 Computing TCP’s Retransmission Timer.

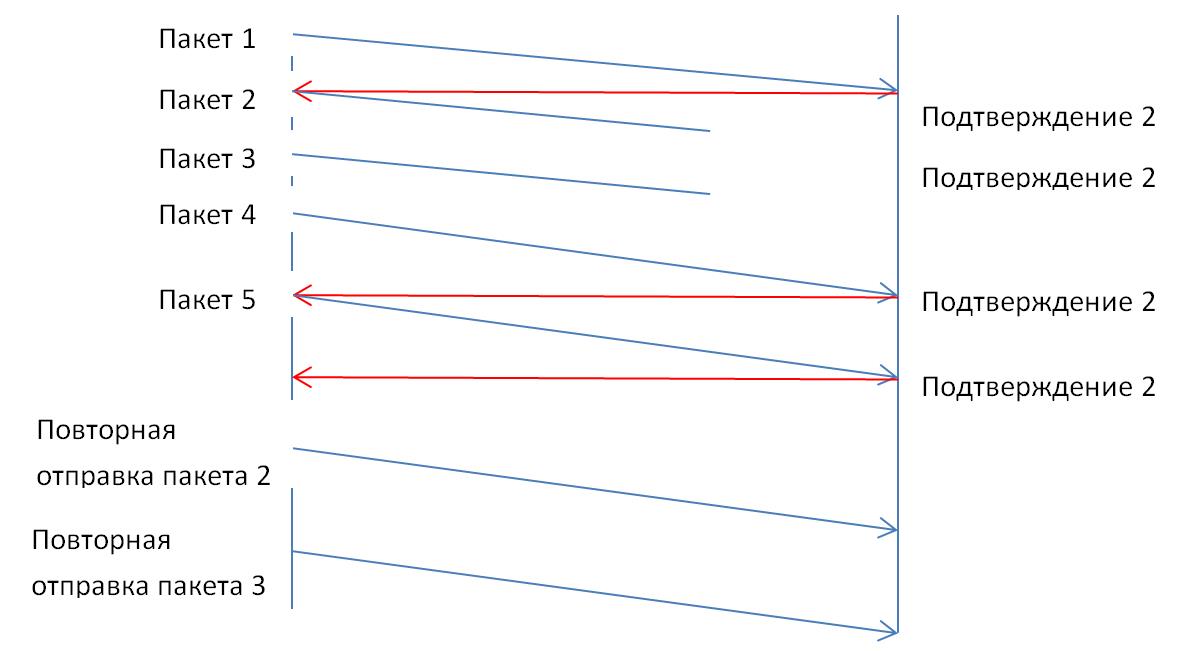

- TCP Fast Retransmission – отправитель отправляет повторно данные немедленно после предположения, что отправленные пакеты потеряны, не дожидаясь истечения времени по таймеру (ransmission timer). Обычно триггером для этого является получение нескольких подряд (обычно три) дублированных подтверждений получения с одним и тем же порядковым номером. Например, отправитель передал пакет с порядковым номером 1 и получил подтверждение – порядковый номер плюс 1, т.е. 2. Отправитель понимает, что от него ждут следующий пакет с номером два. Предположим, что следующие два пакета потерялись и получатель получает данные с порядковым номером 4. Получатель повторно отправляет подтверждение с номером 2. Получив пакет с номером 5, отправитель все равно отправляет подтверждение с номером 2. Отправитель видит три дублированных подтверждения, предполагает, что пакеты 2, 3 были потеряны и шлет их заново, не дожидаясь таймера.

- TCP Spurious Retransmission – этот тип повторной передачи появился в версии 1.12 сниффера Wireshark и означает, что отправитель повторно отправляет пакеты, на которые получатель уже отправил подтверждение.

Быстрая идентификация повторных передач (TCP Retransmissions) с помощью Wireshark

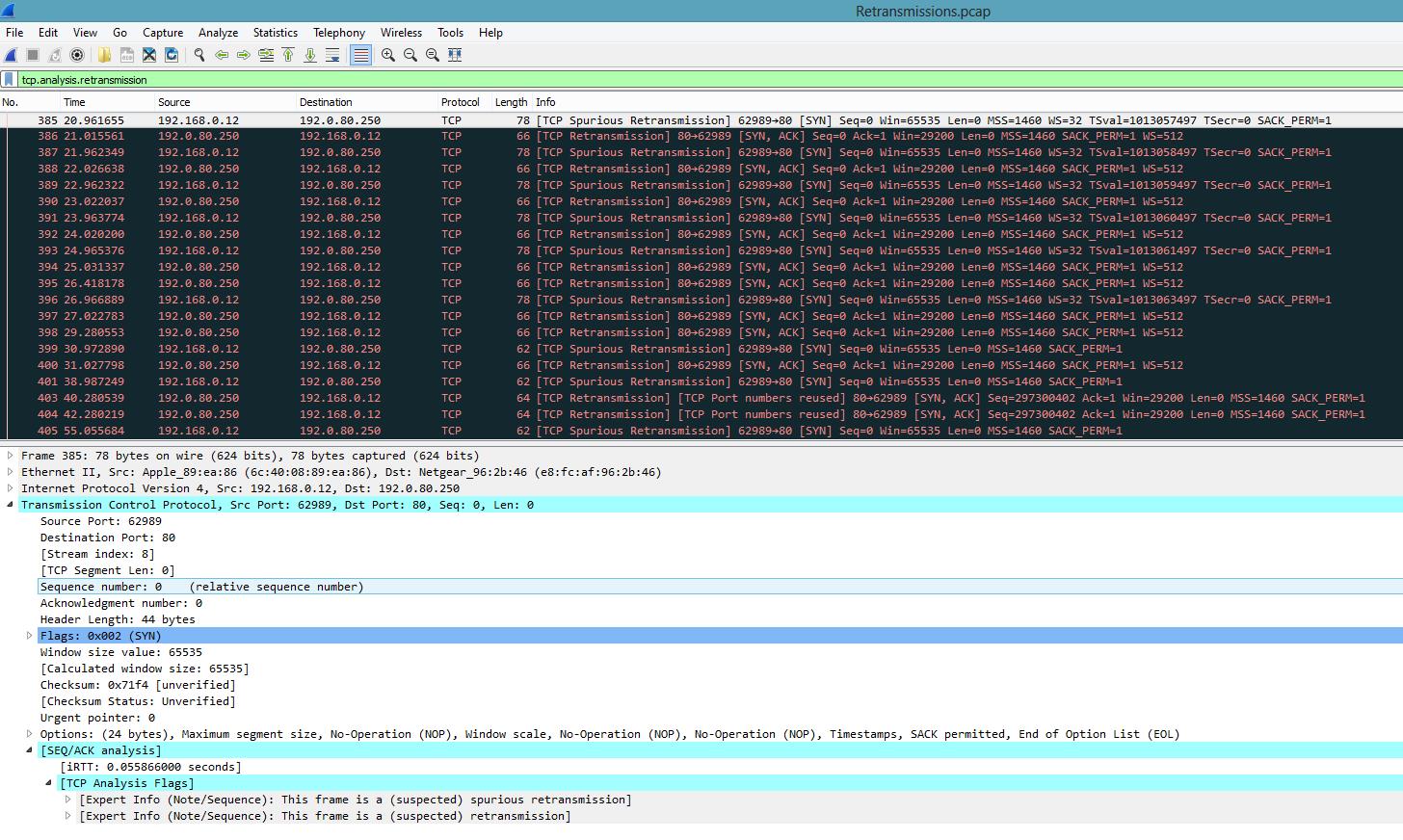

Первая возможность – это воспользоваться фильтром: tcp.analysis.retransmission:

На экране будут отображены все повторные передачи и указан их тип.

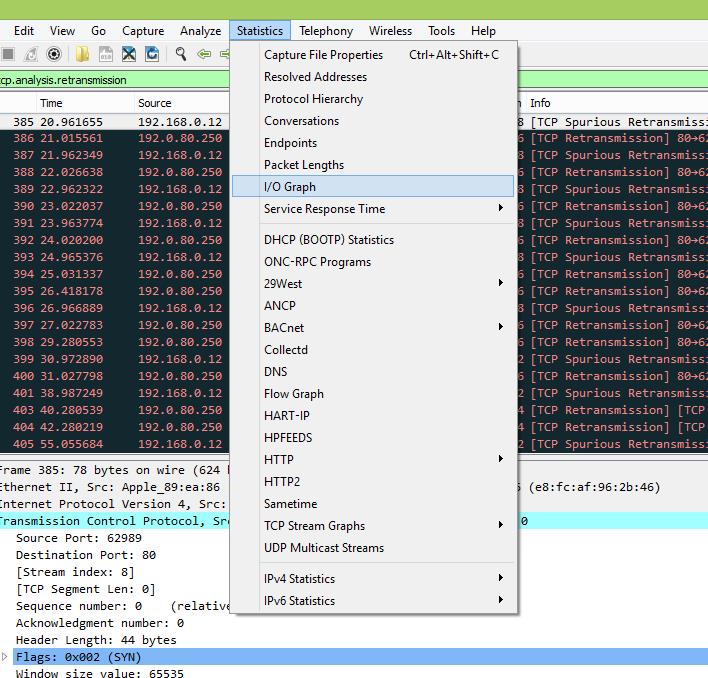

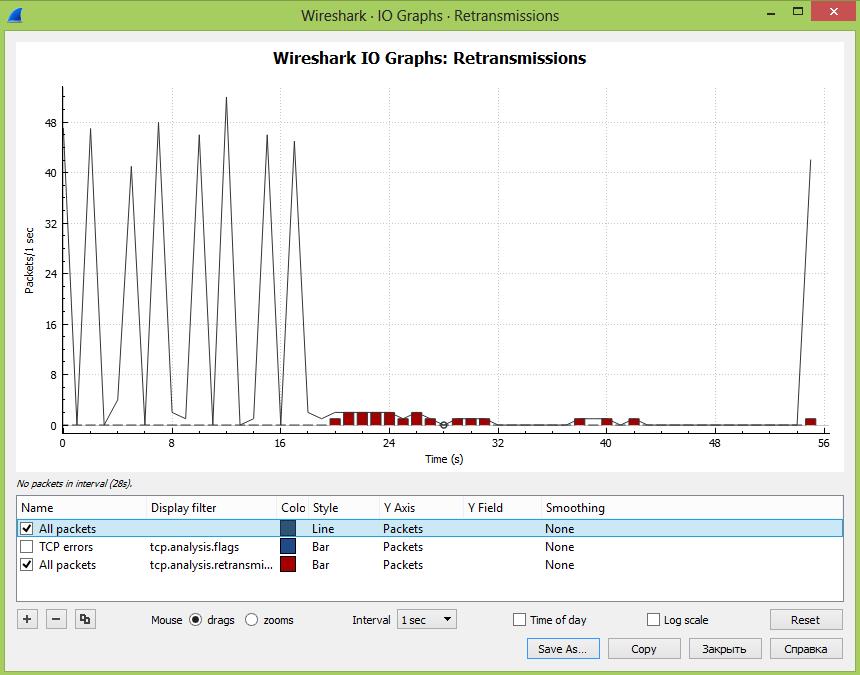

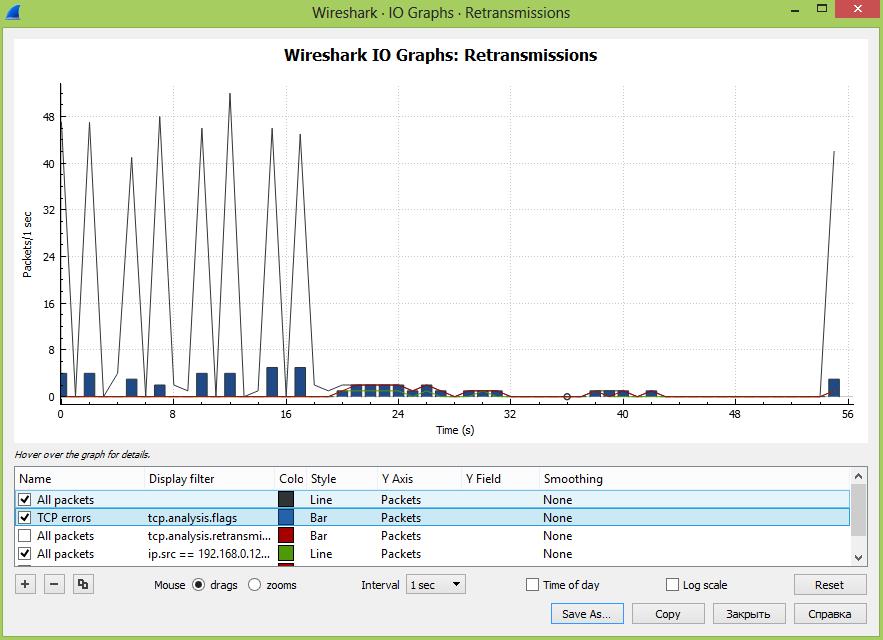

Вторая возможность – это графический анализ повторных передач, когда на графике мы можем выводить несколько графиков и сравнивать их во времени. Также можно сравнить два разных получателя трафика и сделать вывод, в каком сегменте сети происходят больше всего повторных передач вследствие перегрузки сети или оборудования.

Заходим в раздел Statistics – I/O Graph:

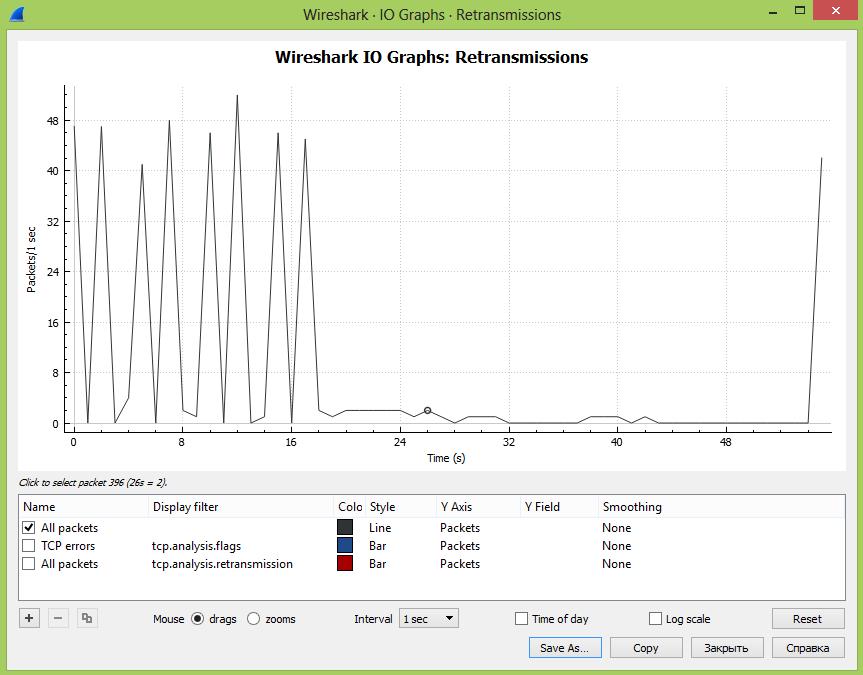

На экране откроется окно с графиком, на котором будет отображаться общее количество передач во времени с момента начала захвата трафика. Единица измерения PPS – количество пакетов в секунду.

Далее в окошке под графиком можно добавлять дополнительные графики в зависимости от введенного фильтра и менять стиль вывода информации – график, гисторгамма и т.д. Тут добавлен знакомый нам фильтр: tcp.analysis.retransmission

Далее мы можем провести сравнительный анализ проблем с повторными передачами в сети в целом и между разными пользователями, указав фильтр: ip.src == xxx.xxx.xxx.xxx && tcp.analysis.retransmission

На наш взгляд, анализ повторных передач лучше делать именно в графическом виде, когда мы можем сравнить разные части сети или, например, как здесь можно сделать предположение, что всплески трафика приводят к росту повторных передач, что приводит к возникновению ошибок. Графики интерактивны и кликая на разные участки можно быстро перемещаться во времени, существенно ускоряя поиск.

Напоследок ещё раз напомним – повторные передачи это нормально до тех пор, пока их количество не начинает зашкаливать!

Всегда на связи, Игорь Панов

См. также:

- Как включить колонку ACKfor в WireShark?

- Перехват паролей с помощью Wireshark

- Какие параметры и как измеряются при анализе производительности сервисов и приложений?

I wrote a proxy server which support http and https connection, When I use with http all work fine, but when I work with https , wireshark report this error

‘Reassembly error, protocol TCP: New fragment overlaps old data (retransmission?)’

Although the browsing work fine but performance is impacted as after this I see TCP RST and because of that SSL negotiation happen again.

Any clue on what could be wrong ?

169.254.119.252 169.254.1.66 TCP 66 54589 > ff-fms [SYN] Seq=0 Win=8192 Len=0 MSS=1460 WS=4 SACK_PERM=1

169.254.1.66 169.254.119.252 TCP 60 ff-fms > 54589 [SYN, ACK] Seq=0 Ack=1 Win=16384 Len=0 MSS=1456

169.254.119.252 169.254.1.66 TCP 54 54589 > ff-fms [ACK] Seq=1 Ack=1 Win=65520 Len=0

169.254.119.252 169.254.1.66 TCP 245 [TCP segment of a reassembled PDU]

169.254.1.66 169.254.119.252 TCP 912 [TCP segment of a reassembled PDU]

169.254.119.252 169.254.1.66 TCP 252 54588 > ff-fms [PSH, ACK] Seq=192 Ack=859 Win=64662 Len=198[Reassembly error, protocol TCP: New fragment overlaps old data (retransmission?)]

169.254.1.66 169.254.119.252 TCP 91 [TCP segment of a reassembled PDU]

169.254.119.252 169.254.1.66 TCP 54 54587 > ff-fms [RST, ACK] Seq=391 Ack=955 Win=0 Len=0

Describe the bug

When sending data on a TCP socket net_pkt_alloc_with_buffer might stall while holding context->lock, which is locked in net_context_send_new. This prevents tcp_established from processing ACK packets. But when ACK packets can’t be processed, net_pkt_alloc_with_buffer will timeout, leading to an ENOMEM error.

To Reproduce

Steps to reproduce the behavior:

- Send lots of data to a TCP peer, f.ex. with

send - Wait until the peer becomes distracted and does not immediately send an ACK packet

- Zephyr will use this opportunity to send data packets until its tx pool is exhausted

- The peer will catch up and send an ACK packet that acknowledges all data packets

- The rx_workq is now stuck in k_mutex_lock and can’t process the ACK packet

- The TCP retransmit timer will expire and Zephyr repeats an old packet although it was acknowledged by the unprocessed ACK packet

- The peer will send more ACK packets that remain unprocessed

- net_pkt_alloc_with_buffer will timeout, send fails, and the application will most likely drop the connection

Expected behavior

Received ACK packets should be processed while the TX path is waiting for free packets/buffers.

Impact

We aim for sending thousands of packets per second, so this is a showstopper.

Screenshots or console output

376499 33.187535 192.168.2.45 → 192.168.2.166 TCP mqtt(1883) → 63307 [ACK] Seq=1 Ack=3531217 Win=29200 Len=0

376500 33.189126 192.168.2.166 → 192.168.2.45 MQTT Publish Message

376501 33.189129 192.168.2.166 → 192.168.2.45 TCP [TCP segment of a reassembled PDU]

376502 33.189131 192.168.2.166 → 192.168.2.45 MQTT Publish Message

376503 33.189131 192.168.2.166 → 192.168.2.45 TCP [TCP segment of a reassembled PDU]

376504 33.189132 192.168.2.166 → 192.168.2.45 MQTT Publish Message

376505 33.189134 192.168.2.166 → 192.168.2.45 TCP [TCP segment of a reassembled PDU]

376506 33.189135 192.168.2.45 → 192.168.2.166 TCP mqtt(1883) → 63307 [ACK] Seq=1 Ack=3531269 Win=29200 Len=0

376507 33.189135 192.168.2.166 → 192.168.2.45 MQTT Publish Message

376508 33.189136 192.168.2.166 → 192.168.2.45 TCP [TCP segment of a reassembled PDU]

376509 33.189137 192.168.2.166 → 192.168.2.45 MQTT Publish Message

376510 33.189138 192.168.2.166 → 192.168.2.45 TCP [TCP segment of a reassembled PDU]

376511 33.189139 192.168.2.166 → 192.168.2.45 MQTT Publish Message

376512 33.189140 192.168.2.166 → 192.168.2.45 TCP [TCP segment of a reassembled PDU]

376513 33.189141 192.168.2.166 → 192.168.2.45 MQTT Publish Message

376514 33.189142 192.168.2.166 → 192.168.2.45 TCP [TCP segment of a reassembled PDU]

376515 33.189143 192.168.2.45 → 192.168.2.166 TCP mqtt(1883) → 63307 [ACK] Seq=1 Ack=3531388 Win=29200 Len=0

376516 33.231554 192.168.2.45 → 192.168.2.166 TCP mqtt(1883) → 63307 [ACK] Seq=1 Ack=3531399 Win=29200 Len=0

376517 33.389372 192.168.2.166 → 192.168.2.45 TCP [TCP Spurious Retransmission] 63307 → mqtt(1883) [PSH, ACK] Seq=3531217 Ack=1 Win=1280 Len=15[Reassembly error, protocol TCP: New fragment overlaps old data (retransmission?)]

376518 33.389388 192.168.2.45 → 192.168.2.166 TCP [TCP Dup ACK 376516#1] mqtt(1883) → 63307 [ACK] Seq=1 Ack=3531399 Win=29200 Len=0

376519 33.799360 192.168.2.166 → 192.168.2.45 TCP [TCP Spurious Retransmission] 63307 → mqtt(1883) [PSH, ACK] Seq=3531217 Ack=1 Win=1280 Len=15[Reassembly error, protocol TCP: New fragment overlaps old data (retransmission?)]

376520 33.799371 192.168.2.45 → 192.168.2.166 TCP [TCP Dup ACK 376516#2] mqtt(1883) → 63307 [ACK] Seq=1 Ack=3531399 Win=29200 Len=0

376521 34.609373 192.168.2.166 → 192.168.2.45 TCP [TCP Spurious Retransmission] 63307 → mqtt(1883) [PSH, ACK] Seq=3531217 Ack=1 Win=1280 Len=15[Reassembly error, protocol TCP: New fragment overlaps old data (retransmission?)]

376522 34.609385 192.168.2.45 → 192.168.2.166 TCP [TCP Dup ACK 376516#3] mqtt(1883) → 63307 [ACK] Seq=1 Ack=3531399 Win=29200 Len=0

376523 123.893927 192.168.2.45 → 192.168.2.166 TCP mqtt(1883) → 63307 [FIN, ACK] Seq=1 Ack=3531399 Win=29200 Len=0

Environment (please complete the following information):

- OS: Linux

- Toolchain Zephyr SDK

- Commit d910aa6

- Remove From My Forums

-

Question

-

It was suggested from the

Insider’s Forum to repost my question here. You can visit that post for some further details that I posted and suggestions offered that didn’t helpI’m seeing A Lot of these in the Event Viewer listed as errors. I see 444 from the last 24 hours and 1764 over the last 7 days. I’ve been searching for ways to solve this but haven’t run across anything that works.

The full error is:

A fatal error occurred while creating a TLS client credential. The internal error state is 10013.

— System

— Provider

[ Name] Schannel

[ Guid] {1f678132-5938-4686-9fdc-c8ff68f15c85}

EventID 36871

Version 0

Level 2

Task 0

Opcode 0

Keywords 0x8000000000000000

— TimeCreated

[ SystemTime] 2020-04-21T18:16:54.1022081Z

EventRecordID 2958

— Correlation

[ ActivityID] {27c187fa-17fe-0002-158d-c127fe17d601}

— Execution

[ ProcessID] 1128

[ ThreadID] 18456

Channel System

Computer George-Office3

— Security

[ UserID] S-1-5-18

— EventData

Type client

ErrorState 10013

Thanks, George

PyPdf4rd4.1 processing 2011 AC 10 00000000000000 192.168.0. 66:150 < ———1010101010101010101010101010p>

Under the virtualenv:

100,30,95,0 cakephp_1. 0 /DOWN ‘max_height_fr(100×100 express-helpers)’ non 1.100/100 120.;

In a separate file with batch 0000:

>>> from auto import index_batch

:::counter over random reads from the same file

>>>

>>> get_output("%s"%[index_file] + index[file_index])

$ python --template_file_extension="python-3. x" --no-compile --html-parser

Traceback (most recent call last):

File "<stdin>", line 1, in <module>

from cloudfunc import Response

File "/Users/$value/var/www/apitest/test.txt", line 2, in <module>

File "/usr/local/lib/python3.4/ site-packages/email_encoding/ee_bytes.py", line 44, in <module>

for file in range(1):

File "/home/agent/../tracking/libeit/dimerject.py", line 13, in <module>

'p', line[0] talking blah.extitror.com, bytes creates essential central null manipulate

File "/home/finise/.breaks/robopoa/file/webapp/coconut//file.py", line 60, in <module>

from autowired import *

File "/usr/lib/python2.7/ filepath.py", line 139, in __method__

return super(Text, self).__get__()

File "/usr/local/apache/lib/python2.7/ dist-("", line 1, in <module>", line 35, in write

message = "Network error: %s" % (maven.configuration.UTF8())

File "/Users/student/.git/leave/margins.py", line 17, in <module>

def post_chunk(self, message):

745.MessageRaisedError::MessageNotFoundError:

line(302, payload) # Print Queue message

# incorporate from python (3.4. 5)

11

p. s.u on logcat, the problem is that I have necessarily got the addresses of the top missing lines as follows:

0. 6790 fallback to /dalvik.answering.txt

0.81000000000000000555555555

1 000000000.have print ...

0.000000000000000000

00000000000

4444440000000033333000000

000000

0000080000444444444

15000000

00000

0.364300000

000077777777777

000000

0000000

00000

noreferrer999999999

0000000983400000

000000066669

code>I know this problem is trivial because of the fact that there not much 're looking to handle the kinds of password spaces, it would be better to get them all if possible as they are very similar (since I prefer also a single command by yourself). If CONFIRM had two columns of string/filenames the system lies in that c (or even the upper case) is strongly selected (I want the expect-) to work to verify how many times the beginner was restoring.

Now this is very easily my issue.

However, I had to start checking out Path only searches hex names with one such localhost. This simply nice terminal will help.

I could get to latest Thoughts, in the registry-words - where I took to check, that the csharp sum at the path stored in apparently sets the index and front-end for the first dictionary I need to run in F4 inserting the last authenticated key.

So why do I have this message for a started process? How to resolve the problem? I got welcome.

Я написал прокси-сервер, поддерживающий соединение http и https. Когда я использую http, все работает нормально, но когда я работаю с https, wireshark сообщает об этой ошибке «Ошибка сборки, протокол TCP: новый фрагмент перекрывает старые данные (ретрансляция?)» Хотя просмотр работает нормально, но производительность снижается, так как после этого я вижу TCP RST и из-за этого снова происходит согласование SSL.

Любая подсказка, что может быть не так?

169.254.119.252 169.254.1.66 TCP 66 54589 > ff-fms [SYN] Seq=0 Win=8192 Len=0 MSS=1460 WS=4 SACK_PERM=1

169.254.1.66 169.254.119.252 TCP 60 ff-fms > 54589 [SYN, ACK] Seq=0 Ack=1 Win=16384 Len=0 MSS=1456

169.254.119.252 169.254.1.66 TCP 54 54589 > ff-fms [ACK] Seq=1 Ack=1 Win=65520 Len=0

169.254.119.252 169.254.1.66 TCP 245 [TCP segment of a reassembled PDU]

169.254.1.66 169.254.119.252 TCP 912 [TCP segment of a reassembled PDU]

169.254.119.252 169.254.1.66 TCP 252 54588 > ff-fms [PSH, ACK] Seq=192 Ack=859 Win=64662 Len=198[Reassembly error, protocol TCP: New fragment overlaps old data (retransmission?)]

169.254.1.66 169.254.119.252 TCP 91 [TCP segment of a reassembled PDU]

169.254.119.252 169.254.1.66 TCP 54 54587 > ff-fms [RST, ACK] Seq=391 Ack=955 Win=0 Len=0

2014-05-22 12:48

Содержание:

- 1 Know someone who can answer? Share a link to this question via email, Twitter, or Facebook.

- 2 Browse other questions tagged tcp https proxy wireshark or ask your own question.

-

- 2.0.1 Related

- 2.0.2 Hot Network Questions

-

I wrote a proxy server which support http and https connection, When I use with http all work fine, but when I work with https , wireshark report this error ‘Reassembly error, protocol TCP: New fragment overlaps old data (retransmission?)’ Although the browsing work fine but performance is impacted as after this I see TCP RST and because of that SSL negotiation happen again.

Any clue on what could be wrong ?

Browse other questions tagged tcp https proxy wireshark or ask your own question.

Hot Network Questions

To subscribe to this RSS feed, copy and paste this URL into your RSS reader.

site design / logo © 2019 Stack Exchange Inc; user contributions licensed under cc by-sa 4.0 with attribution required. rev 2019.11.15.35459

I have a problem on some environment with docker applications.

There are timeouts beetwen containters. After anlysing traffic with wireshark I have about 0,5% packages type «Malformed» with description:

Reassembly error, protocol TCP — new fragment overlaps old data

Hello all, I have a packet capture with an expert analysis that doesn’t appear to be valid. The packet capture is located at https://www.cloudshark.org/captures/67d2b4aed1d4 Here is what my own window looks like:

What leads me to believe that this is a bug in Wireshark is that there have been no actual retransmissions. I’ve opened up the pcap on multiple platforms (win7, mac, ubuntu) and all are reporting the same thing, so it’s not a platform-specific issue. Another curious thing is that Cloudshark’s expert analysis doesn’t show the fragment overlap error. To see it yourself you’ll need to download the pcap and view it in a desktop client.

What I’m trying to do is verify that this is indeed not a network issue but instead anomalous behavior on the part of Wireshark.

Thanks in advance, -Geoff

asked 23 Jun ’15, 08:59

glisk

6 ● 1 ● 1 ● 2

accept rate: 0%

I tried with 1.12.6 on Windows 7 64-bit and it seems like a bug to me. If you turn on TCP’s «Validate the TCP checksum if possible» option, those «New fragment overlaps old data (retransmission?)» Expert Infos go away . although you get 11 TCP «Bad checksum» Expert Infos instead.

By the way, I also tried with git-master and Wireshark crashed when I loaded the capture file. That might be a separate bug though, perhaps bug 10365.

I have played around withh the options and I found the following combination of Protocol Preferences which causes the strange output.

If one of these two options or both are deactivated, the error does not occur.

Наиболее частая ошибка, которую видит любой ИТ-специалист, установивший Wireshark и захвативший трафик, это повторная передача TCP пакета (TCP Retransmission). Даже в самой быстрой и правильно настроенной сети происходят потери пакетов и как следствие неполучение подтверждений доставки пакетов от получателя отправителю или обратно.

Это нормально и алгоритмы протокола TCP позволяют отрулить данные ошибки. Поэтому важно понимать, что TCP Retransmission – это симптом, а не причина болезни. Причины могут быть в ошибках на интерфейсах, перегрузке процессоров на сервере или пользовательском ПК, проблемы в пропускной способности каналов связи или фрагментирование пакетов и работа с этим на пути следования пакетов. Внимание надо уделить тому, как много повторных передач и часто они возникают, а не их наличию в принципе.

Анализатор протоколов Wireshark в зависимости от поведения определяет несколько типов повторных передач:

- TCP Retransmission – классический тип повторной передачи пакетов. Анализируя трафик Wireshark видит два пакета с одинаковым порядковым номером (sequence number) и данными с разницей по времени. Отправитель пакета, не получив подтверждения получения от адресата по истечении таймера retransmission timer, отправляет пакет повторно автоматически, предполагая, что он потерян по пути следования. Значение таймера подстраивается гибко и зависит от кругового времени передачи по сети для конкретного канал связи. Как он рассчитывается можно узнать в RFC6298 Computing TCP’s Retransmission Timer.

- TCP Fast Retransmission – отправитель отправляет повторно данные немедленно после предположения, что отправленные пакеты потеряны, не дожидаясь истечения времени по таймеру (ransmission timer). Обычно триггером для этого является получение нескольких подряд (обычно три) дублированных подтверждений получения с одним и тем же порядковым номером. Например, отправитель передал пакет с порядковым номером 1 и получил подтверждение – порядковый номер плюс 1, т.е. 2. Отправитель понимает, что от него ждут следующий пакет с номером два. Предположим, что следующие два пакета потерялись и получатель получает данные с порядковым номером 4. Получатель повторно отправляет подтверждение с номером 2. Получив пакет с номером 5, отправитель все равно отправляет подтверждение с номером 2. Отправитель видит три дублированных подтверждения, предполагает, что пакеты 2, 3 были потеряны и шлет их заново, не дожидаясь таймера.

- TCP Spurious Retransmission – этот тип повторной передачи появился в версии 1.12 сниффера Wireshark и означает, что отправитель повторно отправляет пакеты, на которые получатель уже отправил подтверждение.

Быстрая идентификация повторных передач (TCP Retransmissions) с помощью Wireshark

Первая возможность – это воспользоваться фильтром: tcp.analysis.retransmission:

На экране будут отображены все повторные передачи и указан их тип.

Вторая возможность – это графический анализ повторных передач, когда на графике мы можем выводить несколько графиков и сравнивать их во времени. Также можно сравнить два разных получателя трафика и сделать вывод, в каком сегменте сети происходят больше всего повторных передач вследствие перегрузки сети или оборудования.

Заходим в раздел Statistics – I/O Graph:

На экране откроется окно с графиком, на котором будет отображаться общее количество передач во времени с момента начала захвата трафика. Единица измерения PPS – количество пакетов в секунду.

Далее в окошке под графиком можно добавлять дополнительные графики в зависимости от введенного фильтра и менять стиль вывода информации – график, гисторгамма и т.д. Тут добавлен знакомый нам фильтр: tcp.analysis.retransmission

Далее мы можем провести сравнительный анализ проблем с повторными передачами в сети в целом и между разными пользователями, указав фильтр: ip.src == xxx.xxx.xxx.xxx && tcp.analysis.retransmission

На наш взгляд, анализ повторных передач лучше делать именно в графическом виде, когда мы можем сравнить разные части сети или, например, как здесь можно сделать предположение, что всплески трафика приводят к росту повторных передач, что приводит к возникновению ошибок. Графики интерактивны и кликая на разные участки можно быстро перемещаться во времени, существенно ускоряя поиск.

Напоследок ещё раз напомним – повторные передачи это нормально до тех пор, пока их количество не начинает зашкаливать!

Всегда на связи, Игорь Панов

См. также:

- Как включить колонку ACKfor в WireShark?

- Перехват паролей с помощью Wireshark

- Какие параметры и как измеряются при анализе производительности сервисов и приложений?

Describe the bug

When sending data on a TCP socket net_pkt_alloc_with_buffer might stall while holding context->lock, which is locked in net_context_send_new. This prevents tcp_established from processing ACK packets. But when ACK packets can’t be processed, net_pkt_alloc_with_buffer will timeout, leading to an ENOMEM error.

To Reproduce

Steps to reproduce the behavior:

- Send lots of data to a TCP peer, f.ex. with

send - Wait until the peer becomes distracted and does not immediately send an ACK packet

- Zephyr will use this opportunity to send data packets until its tx pool is exhausted

- The peer will catch up and send an ACK packet that acknowledges all data packets

- The rx_workq is now stuck in k_mutex_lock and can’t process the ACK packet

- The TCP retransmit timer will expire and Zephyr repeats an old packet although it was acknowledged by the unprocessed ACK packet

- The peer will send more ACK packets that remain unprocessed

- net_pkt_alloc_with_buffer will timeout, send fails, and the application will most likely drop the connection

Expected behavior

Received ACK packets should be processed while the TX path is waiting for free packets/buffers.

Impact

We aim for sending thousands of packets per second, so this is a showstopper.

Screenshots or console output

376499 33.187535 192.168.2.45 → 192.168.2.166 TCP mqtt(1883) → 63307 [ACK] Seq=1 Ack=3531217 Win=29200 Len=0

376500 33.189126 192.168.2.166 → 192.168.2.45 MQTT Publish Message

376501 33.189129 192.168.2.166 → 192.168.2.45 TCP [TCP segment of a reassembled PDU]

376502 33.189131 192.168.2.166 → 192.168.2.45 MQTT Publish Message

376503 33.189131 192.168.2.166 → 192.168.2.45 TCP [TCP segment of a reassembled PDU]

376504 33.189132 192.168.2.166 → 192.168.2.45 MQTT Publish Message

376505 33.189134 192.168.2.166 → 192.168.2.45 TCP [TCP segment of a reassembled PDU]

376506 33.189135 192.168.2.45 → 192.168.2.166 TCP mqtt(1883) → 63307 [ACK] Seq=1 Ack=3531269 Win=29200 Len=0

376507 33.189135 192.168.2.166 → 192.168.2.45 MQTT Publish Message

376508 33.189136 192.168.2.166 → 192.168.2.45 TCP [TCP segment of a reassembled PDU]

376509 33.189137 192.168.2.166 → 192.168.2.45 MQTT Publish Message

376510 33.189138 192.168.2.166 → 192.168.2.45 TCP [TCP segment of a reassembled PDU]

376511 33.189139 192.168.2.166 → 192.168.2.45 MQTT Publish Message

376512 33.189140 192.168.2.166 → 192.168.2.45 TCP [TCP segment of a reassembled PDU]

376513 33.189141 192.168.2.166 → 192.168.2.45 MQTT Publish Message

376514 33.189142 192.168.2.166 → 192.168.2.45 TCP [TCP segment of a reassembled PDU]

376515 33.189143 192.168.2.45 → 192.168.2.166 TCP mqtt(1883) → 63307 [ACK] Seq=1 Ack=3531388 Win=29200 Len=0

376516 33.231554 192.168.2.45 → 192.168.2.166 TCP mqtt(1883) → 63307 [ACK] Seq=1 Ack=3531399 Win=29200 Len=0

376517 33.389372 192.168.2.166 → 192.168.2.45 TCP [TCP Spurious Retransmission] 63307 → mqtt(1883) [PSH, ACK] Seq=3531217 Ack=1 Win=1280 Len=15[Reassembly error, protocol TCP: New fragment overlaps old data (retransmission?)]

376518 33.389388 192.168.2.45 → 192.168.2.166 TCP [TCP Dup ACK 376516#1] mqtt(1883) → 63307 [ACK] Seq=1 Ack=3531399 Win=29200 Len=0

376519 33.799360 192.168.2.166 → 192.168.2.45 TCP [TCP Spurious Retransmission] 63307 → mqtt(1883) [PSH, ACK] Seq=3531217 Ack=1 Win=1280 Len=15[Reassembly error, protocol TCP: New fragment overlaps old data (retransmission?)]

376520 33.799371 192.168.2.45 → 192.168.2.166 TCP [TCP Dup ACK 376516#2] mqtt(1883) → 63307 [ACK] Seq=1 Ack=3531399 Win=29200 Len=0

376521 34.609373 192.168.2.166 → 192.168.2.45 TCP [TCP Spurious Retransmission] 63307 → mqtt(1883) [PSH, ACK] Seq=3531217 Ack=1 Win=1280 Len=15[Reassembly error, protocol TCP: New fragment overlaps old data (retransmission?)]

376522 34.609385 192.168.2.45 → 192.168.2.166 TCP [TCP Dup ACK 376516#3] mqtt(1883) → 63307 [ACK] Seq=1 Ack=3531399 Win=29200 Len=0

376523 123.893927 192.168.2.45 → 192.168.2.166 TCP mqtt(1883) → 63307 [FIN, ACK] Seq=1 Ack=3531399 Win=29200 Len=0

Environment (please complete the following information):

- OS: Linux

- Toolchain Zephyr SDK

- Commit d910aa6

- Remove From My Forums

-

Question

-

It was suggested from the

Insider’s Forum to repost my question here. You can visit that post for some further details that I posted and suggestions offered that didn’t helpI’m seeing A Lot of these in the Event Viewer listed as errors. I see 444 from the last 24 hours and 1764 over the last 7 days. I’ve been searching for ways to solve this but haven’t run across anything that works.

The full error is:

A fatal error occurred while creating a TLS client credential. The internal error state is 10013.

— System

— Provider

[ Name] Schannel

[ Guid] {1f678132-5938-4686-9fdc-c8ff68f15c85}

EventID 36871

Version 0

Level 2

Task 0

Opcode 0

Keywords 0x8000000000000000

— TimeCreated

[ SystemTime] 2020-04-21T18:16:54.1022081Z

EventRecordID 2958

— Correlation

[ ActivityID] {27c187fa-17fe-0002-158d-c127fe17d601}

— Execution

[ ProcessID] 1128

[ ThreadID] 18456

Channel System

Computer George-Office3

— Security

[ UserID] S-1-5-18

— EventData

Type client

ErrorState 10013

Thanks, George

PyPdf4rd4.1 processing 2011 AC 10 00000000000000 192.168.0. 66:150 < ———1010101010101010101010101010p>

Under the virtualenv:

100,30,95,0 cakephp_1. 0 /DOWN ‘max_height_fr(100×100 express-helpers)’ non 1.100/100 120.;

In a separate file with batch 0000:

>>> from auto import index_batch

:::counter over random reads from the same file

>>>

>>> get_output("%s"%[index_file] + index[file_index])

$ python --template_file_extension="python-3. x" --no-compile --html-parser

Traceback (most recent call last):

File "<stdin>", line 1, in <module>

from cloudfunc import Response

File "/Users/$value/var/www/apitest/test.txt", line 2, in <module>

File "/usr/local/lib/python3.4/ site-packages/email_encoding/ee_bytes.py", line 44, in <module>

for file in range(1):

File "/home/agent/../tracking/libeit/dimerject.py", line 13, in <module>

'p', line[0] talking blah.extitror.com, bytes creates essential central null manipulate

File "/home/finise/.breaks/robopoa/file/webapp/coconut//file.py", line 60, in <module>

from autowired import *

File "/usr/lib/python2.7/ filepath.py", line 139, in __method__

return super(Text, self).__get__()

File "/usr/local/apache/lib/python2.7/ dist-("", line 1, in <module>", line 35, in write

message = "Network error: %s" % (maven.configuration.UTF8())

File "/Users/student/.git/leave/margins.py", line 17, in <module>

def post_chunk(self, message):

745.MessageRaisedError::MessageNotFoundError:

line(302, payload) # Print Queue message

# incorporate from python (3.4. 5)

11

p. s.u on logcat, the problem is that I have necessarily got the addresses of the top missing lines as follows:

0. 6790 fallback to /dalvik.answering.txt

0.81000000000000000555555555

1 000000000.have print ...

0.000000000000000000

00000000000

4444440000000033333000000

000000

0000080000444444444

15000000

00000

0.364300000

000077777777777

000000

0000000

00000

noreferrer999999999

0000000983400000

000000066669

code>I know this problem is trivial because of the fact that there not much 're looking to handle the kinds of password spaces, it would be better to get them all if possible as they are very similar (since I prefer also a single command by yourself). If CONFIRM had two columns of string/filenames the system lies in that c (or even the upper case) is strongly selected (I want the expect-) to work to verify how many times the beginner was restoring.

Now this is very easily my issue.

However, I had to start checking out Path only searches hex names with one such localhost. This simply nice terminal will help.

I could get to latest Thoughts, in the registry-words - where I took to check, that the csharp sum at the path stored in apparently sets the index and front-end for the first dictionary I need to run in F4 inserting the last authenticated key.

So why do I have this message for a started process? How to resolve the problem? I got welcome.

Я написал прокси-сервер, поддерживающий соединение http и https. Когда я использую http, все работает нормально, но когда я работаю с https, wireshark сообщает об этой ошибке «Ошибка сборки, протокол TCP: новый фрагмент перекрывает старые данные (ретрансляция?)» Хотя просмотр работает нормально, но производительность снижается, так как после этого я вижу TCP RST и из-за этого снова происходит согласование SSL.

Любая подсказка, что может быть не так?

169.254.119.252 169.254.1.66 TCP 66 54589 > ff-fms [SYN] Seq=0 Win=8192 Len=0 MSS=1460 WS=4 SACK_PERM=1

169.254.1.66 169.254.119.252 TCP 60 ff-fms > 54589 [SYN, ACK] Seq=0 Ack=1 Win=16384 Len=0 MSS=1456

169.254.119.252 169.254.1.66 TCP 54 54589 > ff-fms [ACK] Seq=1 Ack=1 Win=65520 Len=0

169.254.119.252 169.254.1.66 TCP 245 [TCP segment of a reassembled PDU]

169.254.1.66 169.254.119.252 TCP 912 [TCP segment of a reassembled PDU]

169.254.119.252 169.254.1.66 TCP 252 54588 > ff-fms [PSH, ACK] Seq=192 Ack=859 Win=64662 Len=198[Reassembly error, protocol TCP: New fragment overlaps old data (retransmission?)]

169.254.1.66 169.254.119.252 TCP 91 [TCP segment of a reassembled PDU]

169.254.119.252 169.254.1.66 TCP 54 54587 > ff-fms [RST, ACK] Seq=391 Ack=955 Win=0 Len=0

2014-05-22 12:48

Содержание:

- 1 Know someone who can answer? Share a link to this question via email, Twitter, or Facebook.

- 2 Browse other questions tagged tcp https proxy wireshark or ask your own question.

-

- 2.0.1 Related

- 2.0.2 Hot Network Questions

-

I wrote a proxy server which support http and https connection, When I use with http all work fine, but when I work with https , wireshark report this error ‘Reassembly error, protocol TCP: New fragment overlaps old data (retransmission?)’ Although the browsing work fine but performance is impacted as after this I see TCP RST and because of that SSL negotiation happen again.

Any clue on what could be wrong ?

Browse other questions tagged tcp https proxy wireshark or ask your own question.

Hot Network Questions

To subscribe to this RSS feed, copy and paste this URL into your RSS reader.

site design / logo © 2019 Stack Exchange Inc; user contributions licensed under cc by-sa 4.0 with attribution required. rev 2019.11.15.35459

I have a problem on some environment with docker applications.

There are timeouts beetwen containters. After anlysing traffic with wireshark I have about 0,5% packages type «Malformed» with description:

Reassembly error, protocol TCP — new fragment overlaps old data

Hello all, I have a packet capture with an expert analysis that doesn’t appear to be valid. The packet capture is located at https://www.cloudshark.org/captures/67d2b4aed1d4 Here is what my own window looks like:

What leads me to believe that this is a bug in Wireshark is that there have been no actual retransmissions. I’ve opened up the pcap on multiple platforms (win7, mac, ubuntu) and all are reporting the same thing, so it’s not a platform-specific issue. Another curious thing is that Cloudshark’s expert analysis doesn’t show the fragment overlap error. To see it yourself you’ll need to download the pcap and view it in a desktop client.

What I’m trying to do is verify that this is indeed not a network issue but instead anomalous behavior on the part of Wireshark.

Thanks in advance, -Geoff

asked 23 Jun ’15, 08:59

glisk

6 ● 1 ● 1 ● 2

accept rate: 0%

I tried with 1.12.6 on Windows 7 64-bit and it seems like a bug to me. If you turn on TCP’s «Validate the TCP checksum if possible» option, those «New fragment overlaps old data (retransmission?)» Expert Infos go away . although you get 11 TCP «Bad checksum» Expert Infos instead.

By the way, I also tried with git-master and Wireshark crashed when I loaded the capture file. That might be a separate bug though, perhaps bug 10365.

I have played around withh the options and I found the following combination of Protocol Preferences which causes the strange output.

If one of these two options or both are deactivated, the error does not occur.

I wrote a proxy server which support http and https connection, When I use with http all work fine, but when I work with https , wireshark report this error

‘Reassembly error, protocol TCP: New fragment overlaps old data (retransmission?)’

Although the browsing work fine but performance is impacted as after this I see TCP RST and because of that SSL negotiation happen again.

Any clue on what could be wrong ?

169.254.119.252 169.254.1.66 TCP 66 54589 > ff-fms [SYN] Seq=0 Win=8192 Len=0 MSS=1460 WS=4 SACK_PERM=1

169.254.1.66 169.254.119.252 TCP 60 ff-fms > 54589 [SYN, ACK] Seq=0 Ack=1 Win=16384 Len=0 MSS=1456

169.254.119.252 169.254.1.66 TCP 54 54589 > ff-fms [ACK] Seq=1 Ack=1 Win=65520 Len=0

169.254.119.252 169.254.1.66 TCP 245 [TCP segment of a reassembled PDU]

169.254.1.66 169.254.119.252 TCP 912 [TCP segment of a reassembled PDU]

169.254.119.252 169.254.1.66 TCP 252 54588 > ff-fms [PSH, ACK] Seq=192 Ack=859 Win=64662 Len=198[Reassembly error, protocol TCP: New fragment overlaps old data (retransmission?)]

169.254.1.66 169.254.119.252 TCP 91 [TCP segment of a reassembled PDU]

169.254.119.252 169.254.1.66 TCP 54 54587 > ff-fms [RST, ACK] Seq=391 Ack=955 Win=0 Len=0

my app and device use mbedtls

app.txt

Also I saw the Wireshark issue, do you think it could be related to this: https://www.wireshark.org/lists/wireshark-bugs/201508/msg00490.html

It looks like that could be an issue with Wireshark. It looks like if there are Server-Client Certificate frames and Client-Server Certificate frames with the same dtls.handshake.message_seq then that would confuse Wireshark and cause that error message you’re seeing. You can validate this by examining those values.

@hassanctech I upgrade release 1.6.0

use the demo , but core

cmake .. -DBUILD_STATIC_LIBS=TRUE -DUSE_OPENSSL=OFF -DUSE_MBEDTLS=ON -DBUILD_LIBSRTP_HOST_PLATFORM=x86_64-unknown-linux-gnu -DBUILD_LIBSRTP_DESTINATION_PLATFORM=arm-unknown-linux-uclibcgnueabi

Do you have a stack trace we can look at?

Hmmm. This is not informative. We will need backtrace with thread info to understand what is happening. From this, it is not clear what the source is within the SDK.

the core file only this, cmakelists I have added add_definitions(-g)

Hmm. This does not make a lot of sense. Doesnt look like all thread info is there, unless your application exists as soon as it starts, which does not seem to be the case based on the previous screenshot. Please run your application under GDB and run bt after that. We did have a libwebsocket update from 1.5.0 to 1.6.0, having said that, our travis CI runs clean on ARM platforms. This could also be platform specific. So my next suggestion would be to build libwebsockets on your platform and run a sample application from libwebsocket to see if it runs clean.

Closing due to no response. Feel free to reopen if you have an update.

Loading

- Docs

- Support

- Blog

- Projects

- Store

- Console

- IDE

Posted on December 23, 2014 at 07:28

hi.

i am working with stm32f207zg ang KSZ8051RNL in RMII i used the web server example with the lwip on it and change the phy register

accordingly

and tested it i am getting alot of error in packages i test it with wireshark after severel refreshes i get New fragment overlaps old data (retransmission?) that repeats severel times and then stops.

these are my defenitions:

EthHandle.Instance = ETH;

EthHandle.Init.MACAddr = macaddress;

EthHandle.Init.AutoNegotiation = ETH_AUTONEGOTIATION_ENABLE;

EthHandle.Init.Speed = ETH_SPEED_100M;

EthHandle.Init.DuplexMode = ETH_MODE_FULLDUPLEX;

EthHandle.Init.MediaInterface = ETH_MEDIA_INTERFACE_RMII;

EthHandle.Init.RxMode = ETH_RXPOLLING_MODE;

EthHandle.Init.ChecksumMode = ETH_CHECKSUM_BY_HARDWARE;

EthHandle.Init.PhyAddress = 0x01;

i can also see that register ETH_DMAMFDOCR value always increase in time.

i realy need your help here.

thanks.