- Remove From My Forums

-

Question

-

Hello,

I am using NET SHARE to create file shares on a W1K12R2 server and getting the subject message with a component of the command. Command goes like this:

NET SHARE Engineering=E:\Data\Engineering /GRANT:»DOMAIN\GroupName with one space,CHANGE» /GRANT:»DOMAIN\GroupName with two spaces,READ» /GRANT:HOSTNAME\Administrators,FULL

My issue is that the command works fine if I do not put in the /GRANT:»DOMAIN\GroupName with two spaces,READ» parameter. With it I get:

System error 1332 has occurred.

No mapping between account names and security IDs was done.My head is highly scratched. Using Power Shell and New-SMBShare gives the same result.

-

Edited by

Thursday, December 29, 2016 9:17 PM

-

Edited by

Answers

-

Happy New Year!

Anyway, event logs are clean and I have solved my problem. While adding via GUI to determine if anything was different, I noticed that the GUI showed me the following for the group in question:

Group Name Read (Domain\Group Name Read Only), i.e., the SAM Account Name. For groups, I did not expect to find a difference between the common name and the SAM Account Name. Why the Powers That Be did that, is beyond me.

I expect it for human names, but not for groups.I have answered my own question. Darn!

-

Marked as answer by

Ward Galanis

Tuesday, January 3, 2017 6:49 PM

-

Marked as answer by

- Remove From My Forums

-

Question

-

Доброго времени суток, дамы и господа! Ну удаётся создать сетевую папку в windows server 2016 ни через консоль, ни в powershell; все попытки тщетно заканчиваются ошибкой 1332: «Системная ошибка 1332.

Сопоставление между именами пользователей и идентификаторами безопасности не было произведено.»

пример синтаксиса команд: net share Public=C:\old /GRANT:Everyone,FULL»Everyone»

All replies

-

из гуя не пробовали сделать тоже самое?

The opinion expressed by me is not an official position of Microsoft

-

я это должен сделать дистанционно, поэтому к самому серверу подключаюсь через psexec вызывая сессию cmd или powershell. Это часть программы автоматизации, поэтому ручных действий и RDP не предусматривается

-

Sunny

Please remember to mark the replies as an answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com -

Обратите внимание: поскольку веб-сайт не принадлежит Microsoft, ссылка может быть изменена без предварительного уведомления.

Это как?

Сегодня она указывает на справочный контент по исправлению ошибки, а завтра по ней вымогатель от REvil какой-нибудь скачается. И кому? Кто за инфраструктуру из сотен серверов отвечает? Товарищи из Шанхая! Что Вы вообще здесь

делаете?-

Edited by

Tuesday, June 8, 2021 6:56 AM

-

Edited by

-

Привет,

Просто хочу подтвердить текущую ситуацию.

Пожалуйста, дайте нам знать, если вам понадобится дополнительная помощь.

Наилучшие пожелания,

Sunny

Please remember to mark the replies as an answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com -

Привет,

Просто хочу подтвердить текущую ситуацию.

Послушай, друг. Это форум для IT-профессионалов. П р о ф е с с и о н а л о в. Они знают, что делать.

Ваш роботизированный мусор в обсуждении совершенно лишний.

- Remove From My Forums

-

Вопрос

-

Доброго времени суток всем!

Есть крохотный батник на контроллере WS 2012, убивающий и расшаривающий нужную папку. Точнее, пока не расшаривающий =)

net share FILEEXCHANGE /DELETE /YES

rmdir /s /q C:BATCHFileexchange

mkdir C:BATCHFileexchange

net share FILEEXCHANGE=C:BATCHFileexchange /Grant:Everyone,FullВ 2003-м, 2008-м и 2008-м R2 все работало. В 2012-м пишет:

«System error 1332 has occurred.

No mapping between account names and security IDs was done.»

Есть идеи, в чем может быть дело?

Спасибо!

Ответы

-

А у вас ОС случайно не локализованная (русская)? В таком случае попробуйте:

net share FILEEXCHANGE=C:BATCHFileexchange /Grant:»Все»,Full

-

Изменено

7 августа 2013 г. 14:56

-

Помечено в качестве ответа

DobriyChelovek

7 августа 2013 г. 15:41

-

Изменено

-

Евгений, спасибо большое!

Ваш вариант работает, правда, только из командной строки…

Если запускать это команду из батника вылезают крокозябли вместо «Все».

Не понимаю, как научить cmd русскому языку… =(

попробуйте так:

chcp 1251

net share FILEEXCHANGE=C:BATCHFileexchange /Grant:»Все»,Full

-

Помечено в качестве ответа

DobriyChelovek

8 августа 2013 г. 6:24

-

Помечено в качестве ответа

- Remove From My Forums

-

Question

-

Hello,

I am using NET SHARE to create file shares on a W1K12R2 server and getting the subject message with a component of the command. Command goes like this:

NET SHARE Engineering=E:DataEngineering /GRANT:»DOMAINGroupName with one space,CHANGE» /GRANT:»DOMAINGroupName with two spaces,READ» /GRANT:HOSTNAMEAdministrators,FULL

My issue is that the command works fine if I do not put in the /GRANT:»DOMAINGroupName with two spaces,READ» parameter. With it I get:

System error 1332 has occurred.

No mapping between account names and security IDs was done.My head is highly scratched. Using Power Shell and New-SMBShare gives the same result.

-

Edited by

Thursday, December 29, 2016 9:17 PM

-

Edited by

Answers

-

Happy New Year!

Anyway, event logs are clean and I have solved my problem. While adding via GUI to determine if anything was different, I noticed that the GUI showed me the following for the group in question:

Group Name Read (DomainGroup Name Read Only), i.e., the SAM Account Name. For groups, I did not expect to find a difference between the common name and the SAM Account Name. Why the Powers That Be did that, is beyond me.

I expect it for human names, but not for groups.I have answered my own question. Darn!

-

Marked as answer by

Ward Galanis

Tuesday, January 3, 2017 6:49 PM

-

Marked as answer by

As i am trying to set the following command in powershell:

NET SHARE ShareName=C:DataUsersDefaultAccountAppDataLocal /GRANT:UserName, READ

I get the following result:

NET : The syntax of this command is:

+ CategoryInfo : NotSpecified: (The syntax of this command is::String) [], RemoteException

+ FullyQualifiedErrorId : NativeCommandError

NET SHARE

sharename

sharename=drive:path [/GRANT:user,[READ | CHANGE | FULL]]

[/USERS:number | /UNLIMITED]

[/REMARK:"text"]

[/CACHE:Manual | Documents| Programs | BranchCache | None]

sharename [/USERS:number | /UNLIMITED]

[/REMARK:"text"]

[/CACHE:Manual | Documents | Programs | BranchCache | None]

{sharename | devicename | drive:path} /DELETE

sharename \computername /DELETE

I just can’t find any syntax misstake.

I have already tried to put a «`» before the comma, that didn’t help anything.

Any hints?

Vadim Kotov

8,0648 gold badges48 silver badges62 bronze badges

asked Mar 16, 2018 at 14:55

5

Please run your Powershell ISE as Administrator.

keep your command inside $() and execute it as below example.

$(NET SHARE Neha=D:NehaNeha GRANT:Username,READ)

Neha was shared successfully.

Please try and let me know if you need any assistance.

chirag90

2,2011 gold badge22 silver badges37 bronze badges

answered Mar 16, 2018 at 15:29

- Remove From My Forums

-

Вопрос

-

Доброго времени суток всем!

Есть крохотный батник на контроллере WS 2012, убивающий и расшаривающий нужную папку. Точнее, пока не расшаривающий =)

net share FILEEXCHANGE /DELETE /YES

rmdir /s /q C:BATCHFileexchange

mkdir C:BATCHFileexchange

net share FILEEXCHANGE=C:BATCHFileexchange /Grant:Everyone,FullВ 2003-м, 2008-м и 2008-м R2 все работало. В 2012-м пишет:

«System error 1332 has occurred.

No mapping between account names and security IDs was done.»

Есть идеи, в чем может быть дело?

Спасибо!

Ответы

-

А у вас ОС случайно не локализованная (русская)? В таком случае попробуйте:

net share FILEEXCHANGE=C:BATCHFileexchange /Grant:»Все»,Full

-

Изменено

7 августа 2013 г. 14:56

-

Помечено в качестве ответа

DobriyChelovek

7 августа 2013 г. 15:41

-

Изменено

-

Евгений, спасибо большое!

Ваш вариант работает, правда, только из командной строки…

Если запускать это команду из батника вылезают крокозябли вместо «Все».

Не понимаю, как научить cmd русскому языку… =(

попробуйте так:

chcp 1251

net share FILEEXCHANGE=C:BATCHFileexchange /Grant:»Все»,Full

-

Помечено в качестве ответа

DobriyChelovek

8 августа 2013 г. 6:24

-

Помечено в качестве ответа

- Remove From My Forums

-

Question

-

Hello,

I am using NET SHARE to create file shares on a W1K12R2 server and getting the subject message with a component of the command. Command goes like this:

NET SHARE Engineering=E:DataEngineering /GRANT:»DOMAINGroupName with one space,CHANGE» /GRANT:»DOMAINGroupName with two spaces,READ» /GRANT:HOSTNAMEAdministrators,FULL

My issue is that the command works fine if I do not put in the /GRANT:»DOMAINGroupName with two spaces,READ» parameter. With it I get:

System error 1332 has occurred.

No mapping between account names and security IDs was done.My head is highly scratched. Using Power Shell and New-SMBShare gives the same result.

-

Edited by

Thursday, December 29, 2016 9:17 PM

-

Edited by

Answers

-

Happy New Year!

Anyway, event logs are clean and I have solved my problem. While adding via GUI to determine if anything was different, I noticed that the GUI showed me the following for the group in question:

Group Name Read (DomainGroup Name Read Only), i.e., the SAM Account Name. For groups, I did not expect to find a difference between the common name and the SAM Account Name. Why the Powers That Be did that, is beyond me.

I expect it for human names, but not for groups.I have answered my own question. Darn!

-

Marked as answer by

Ward Galanis

Tuesday, January 3, 2017 6:49 PM

-

Marked as answer by

As i am trying to set the following command in powershell:

NET SHARE ShareName=C:DataUsersDefaultAccountAppDataLocal /GRANT:UserName, READ

I get the following result:

NET : The syntax of this command is:

+ CategoryInfo : NotSpecified: (The syntax of this command is::String) [], RemoteException

+ FullyQualifiedErrorId : NativeCommandError

NET SHARE

sharename

sharename=drive:path [/GRANT:user,[READ | CHANGE | FULL]]

[/USERS:number | /UNLIMITED]

[/REMARK:"text"]

[/CACHE:Manual | Documents| Programs | BranchCache | None]

sharename [/USERS:number | /UNLIMITED]

[/REMARK:"text"]

[/CACHE:Manual | Documents | Programs | BranchCache | None]

{sharename | devicename | drive:path} /DELETE

sharename computername /DELETE

I just can’t find any syntax misstake.

I have already tried to put a «`» before the comma, that didn’t help anything.

Any hints?

Vadim Kotov

8,0448 gold badges48 silver badges62 bronze badges

asked Mar 16, 2018 at 14:55

5

Please run your Powershell ISE as Administrator.

keep your command inside $() and execute it as below example.

$(NET SHARE Neha=D:NehaNeha GRANT:Username,READ)

Neha was shared successfully.

Please try and let me know if you need any assistance.

chirag90

2,2011 gold badge22 silver badges37 bronze badges

answered Mar 16, 2018 at 15:29

#1

Гость_VladВ_*

Отправлено 25 Декабрь 2004 — 09:24

Здарова ….

Имеется:

1. Win2003 Ent serv, как файл сервер.

2. Win2k Adv serv, DC.

Надо:

расшарить коммандой net share через шедулер папку 123 на 2003 машинке, на полный доступ !всем!

Если назначаем одному:

net share 123=c:123 /grant:vlad@blablabla.kz,full

123 успешно назначен общим.

но:

net share 123=c:123 /grant:all@blablabla.kz,full

Системная ошибка 1332.

Именам пользователей не сопоставлены коды защиты данных.

и:

net share 123=c:123 /grant:everyone@blablabla.kz,full

Системная ошибка 1332.

Именам пользователей не сопоставлены коды защиты данных.

Если я че нить понимаю, то All и Everyone, которые берутся с контроллера домена, почему то не понимаются 2003-м… Так же интересно то что через GUI все назначается и работает

Есть еще мысля, что All и Everyone не юзеры, а группы и в этом заморочка, но решить не смог.

Подскажите если кто сталкивался… в 2000 serv, права на шару назначаются по дефолту «всем full» , а в ХР «всем read only.

Другие варианты приветствуются.

_________________

- Наверх

#1

Гость_VladВ_*

Отправлено 25 Декабрь 2004 — 09:24

Здарова ….

Имеется:

1. Win2003 Ent serv, как файл сервер.

2. Win2k Adv serv, DC.

Надо:

расшарить коммандой net share через шедулер папку 123 на 2003 машинке, на полный доступ !всем!

Если назначаем одному:

net share 123=c:123 /grant:vlad@blablabla.kz,full

123 успешно назначен общим.

но:

net share 123=c:123 /grant:all@blablabla.kz,full

Системная ошибка 1332.

Именам пользователей не сопоставлены коды защиты данных.

и:

net share 123=c:123 /grant:everyone@blablabla.kz,full

Системная ошибка 1332.

Именам пользователей не сопоставлены коды защиты данных.

Если я че нить понимаю, то All и Everyone, которые берутся с контроллера домена, почему то не понимаются 2003-м… Так же интересно то что через GUI все назначается и работает

Есть еще мысля, что All и Everyone не юзеры, а группы и в этом заморочка, но решить не смог.

Подскажите если кто сталкивался… в 2000 serv, права на шару назначаются по дефолту «всем full» , а в ХР «всем read only.

Другие варианты приветствуются.

_________________

- Наверх

Использование локальных учетных записей (в том числе локального администратора) для доступа по сети в средах Active Directory нежелательно по ряду причин. Зачастую на многих компьютерах используются одинаковые имя и пароль локального администратора, что может поставить под угрозу множество систем при компрометации одного компьютера (угроза атаки Pass-the-hash). Кроме того, доступ под локальными учетными записями по сети трудно персонифицировать и централизованно отследить, т.к. подобные события не регистрируются на контроллерах домена AD.

Для снижения рисков, администраторы могут изменить имя стандартной локальной учетной записи администратора Windows (Administrator). Для регулярной смены пароля локального администратора на всех компьютерах в домене можно использовать MS LAPS (Local Administrator Password Solution). Но этими решениями не удастся решить проблему ограничения сетевого доступа под локальными учетными записями, т.к. на компьютерах может быть больше одной локальной учетки.

Ограничить сетевой доступ для локальных учетных записей можно с помощью политики Deny access to this computer from the network. Но проблема в том, что в данной политике придется явно перечислить все имена учетных записей, которым нужно запретить сетевой доступ к компьютеру.

В Windows 8.1 and Windows Server 2012 R2 появилась две новые группы безопасности (Well-known group) с известными SID. Одна включает в себя всех локальных пользователей, а вторая всех локальных администраторов.

| S-1-5-113 | NT AUTHORITYLocal account | Все локальные учетная запись |

| S-1-5-114 | NT AUTHORITYLocal account and member of Administrators group | Все локальные учетные записи с правами администратора |

Теперь для ограничения доступа локальным учетным записям не нужно перечислять все возможные варианты SID локальных учёток, а использовать их общий SID.

Данные группы добавляются в токен доступа пользователя при входе в систему под локальной учетной записью.

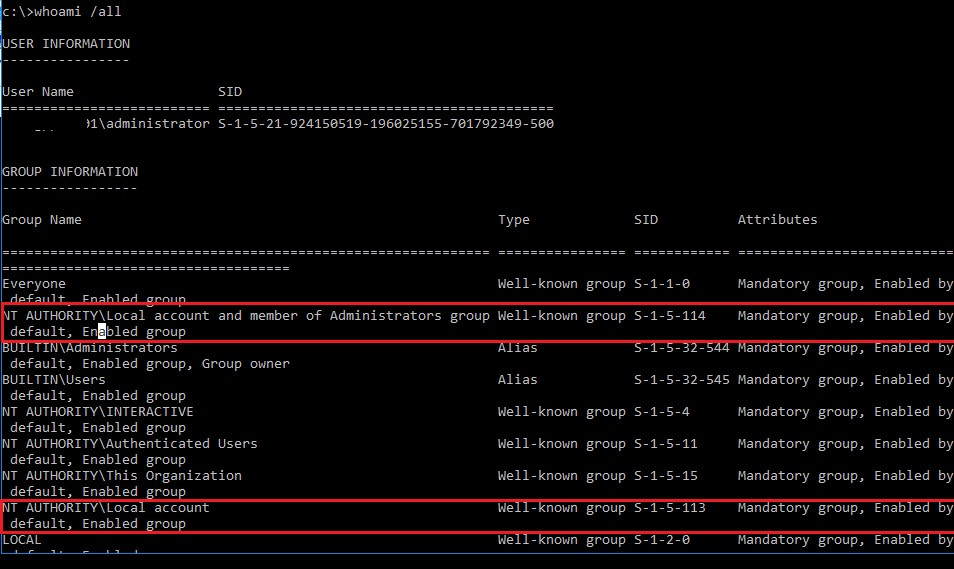

Чтобы убедится, что в Windows 10/Windows Server 2016 локальной учетной записи присвоены две новый группы

NT AUTHORITYLocal account (SID S-1-5-113)

и

NT AUTHORITYLocal account and member of Administrators group (SID S-1-5-114)

, выполните команду:

whoami /all

Эти встроенные группы безопасности можно исопльзовать и в Windows 7, Windows 8, Windows Server 2008 R2 и Windows Server 2012, установив обновление KB 2871997 ( обновление от июня 2014 г.).

Проверить, имеются ли данные группы безопасности в вашей Windows можно по их SID так:

$objSID = New-Object System.Security.Principal.SecurityIdentifier ("S-1-5-113")

$objAccount = $objSID.Translate([System.Security.Principal.NTAccount])

$objAccount.Value

Если скрипт возвращает NT AuthorityLocal account, значит данная локальная группа (с этим SID) имеется.

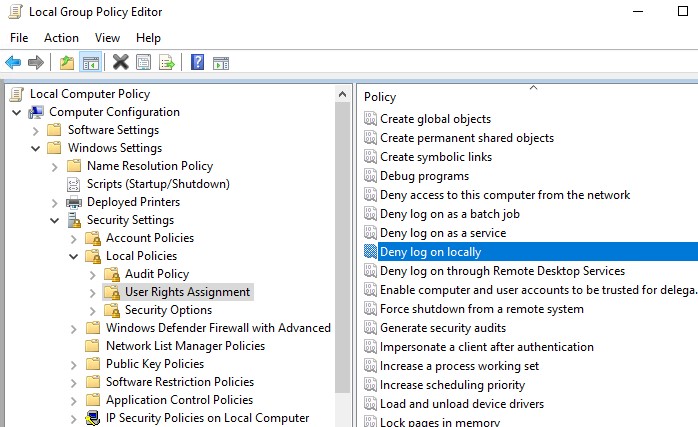

Чтобы запретить сетевой доступ под локальным учетным записями, с этими SID-ами в токене, можно воспользоваться политиками из раздела GPO Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment.

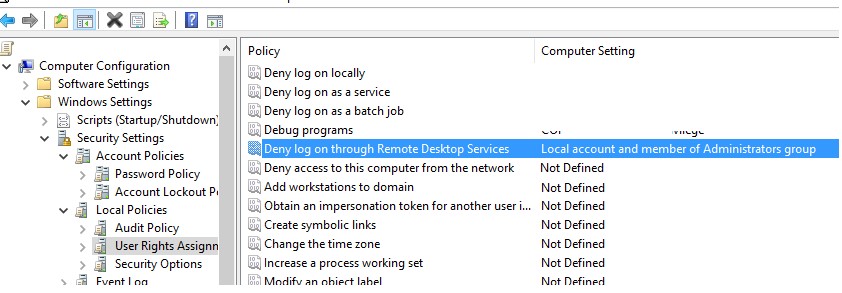

Запрет на вход через RDP для локальных пользователей и администратора

Политика Deny log on through Remote Desktop Services (Запретить вход в систему через службу с удаленного рабочего стола) позволяет указать пользователей и группы, которым явно запрещен удаленный вход на компьютер через RDP. Вы можете запретить RDP доступ к компьютеру для локальных или доменных учетных записей.

По умолчанию RDP доступ в Windows разрешён администраторам и членам локальной группы Remote Desktop Users.

Если вы хотите запретить RDP подключения только локальных пользователей (в том числе локальных администраторов), откройте локальной редактор GPO gpedit.msc (если вы хотите применить эти настройка на компьютерах в домене AD, используйте редактор доменных политик –

gpmc.msc

). Перейдите в указанную выше секцию GPO и отредактируйте политику Deny log on through Remote Desktop Services.

Добавьте в политику встроенные локальные группу безопасности Local account and member of Administrators group и Local account. Обновите настройки локальных политик с помощью команды: gpupdate /force.

Запрещающая политика имеет приоритет над политикой Allow log on through Remote Desktop Services (Разрешить вход в систему через службу удаленных рабочих столов). Если пользователь или группа будет добавлен в обоих политиках, RDP доступ для него будет запрещен.

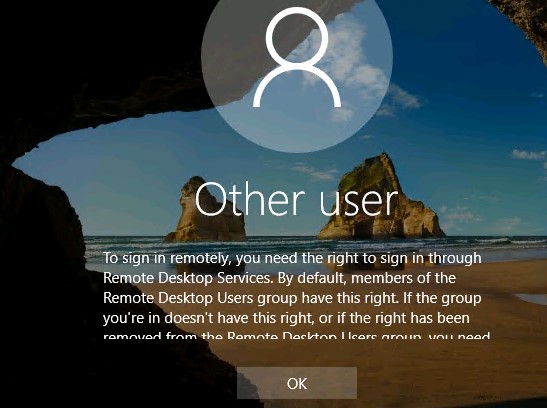

Теперь, если вы попытаетесь подключиться к компьютеру по RDP, появится ошибка:

To sign in remotely, you need the right to sign in through Remote Desktop Services. By default, members of the Remote Desktop Users group have this right. If the group you’re in doesn’t have this right, or if the right has been removed from the Remote Desktop Users group, you need to be granted this right manually.

Чтобы войти в систему удаленно, вам нужно право на вход через службы удаленных рабочих столов. По умолчанию такое право имеют члены группы Администраторы. Если у вашей группы нет этого права или оно было удалено для группы Администраторы, попросите предоставить его вам вручную.

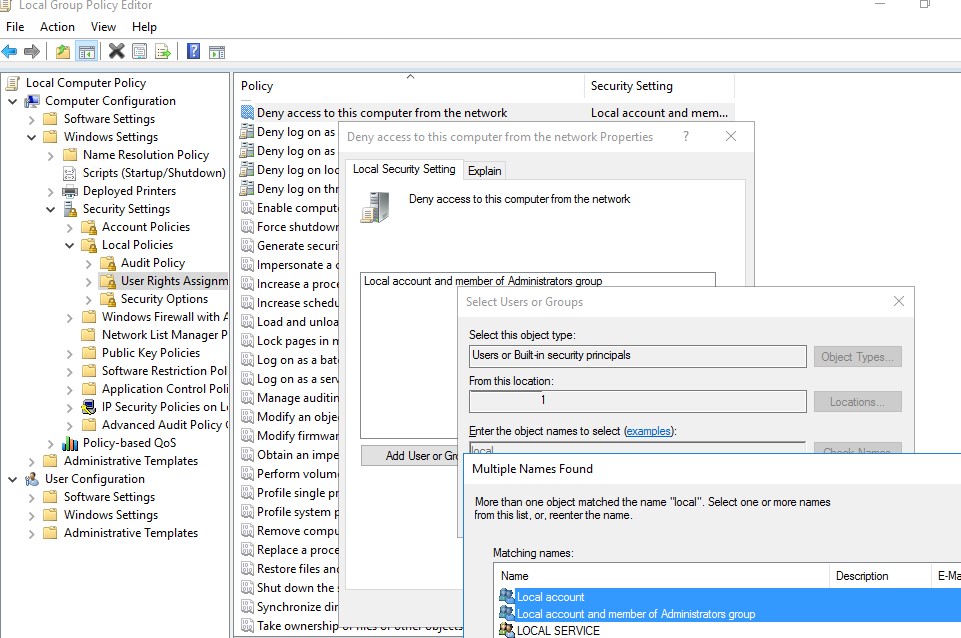

Запрет сетевого доступа к компьютеру по сети

Вы можете запретить сетевой доступ к компьютеру под локальными учетными данными с помощью политики Deny access to this computer from the network (Отказать в доступе к этому компьютеру из сети).

Добавьте в политику Deny access to this computer from the network локальные группы Local account и Local account and member of Administrators group. Также стоит всегда запрещать анонимный доступ и доступ под гостевым аккаунтом.

Для доменной среды рекомендуется с помощью этой политики полностью запретить доступ к рабочим станциям и рядовым серверам домена под учетными записями из групп Domain Admins и Enterprise Administrators. Эти аккаунты должны использоваться только для доступа к контроллерам доменам. Тем самым вы уменьшите риски перехвата хэша административных аккаунтов и эскалации привилегий.

После применения политики вы не сможете удаленно подключиться к этому компьютеру по сети под любой локальной учетной записью. При попытке подключиться к сетевой папке или подключить сетевой диск с этого компьютера под локальной учетной записью, появится ошибка:

Microsoft Windows Network: Logon failure: the user has not been granted the requested logon type at this computers.

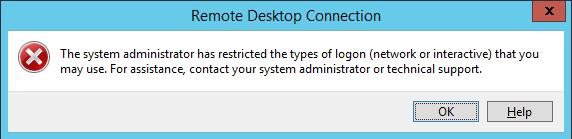

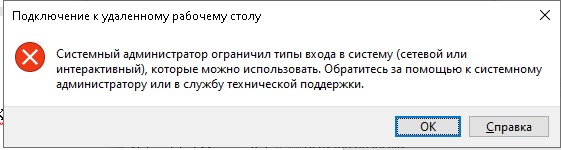

При попытке установить RDP сессию под учетной записью локального администратора (.administrator) появится сообщение об ошибке.

The system administrator has restricted the types of logon (network or interactive) that you may use. For assistance, contact your system administrator or technical support.

Системный администратор ограничил типы входа в систему (сетевой или интерактивный), которые можно использовать. Обратитесь за помощью к системному администратору или в службу технической поддержки.

Важно. Если вы примените эту политику к компьютеру, который находится в рабочей группе (не присоединен к домену Active Directory), вы сможете войти на такой компьютер только локально.

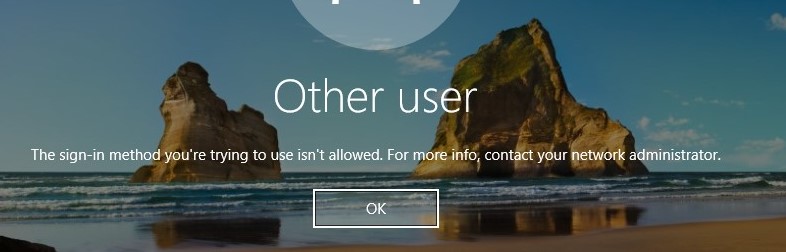

Запретить локальный вход в Windows

С помощью политики Deny log on locally (Запретить локальных вход) вы можете запретить и интерактивный вход на компьютер/сервер под локальными учетными записями. Перейдите в секцию GPO User Rights Assignment, отредактируйте политику Deny log on locally. Добавьте в нее нужную локальную группу безопасности.

Будьте особо внимательны с запрещающими политиками. При некорректной настройке, вы можете потерять доступ к компьютерам. В крайнем случае сбросить настройки локальной GPO можно так.

Теперь, если пользователь или администратор попытается авторизоваться на компьютере под локальной учетной записью, появится сообщение.

The sign-in method you are trying to use isn’t allowed. For more info, contact your network administrator.

Этот метод входа запрещено использовать. Для получения дополнительных сведений обратитесь к администратору своей сети.

Таким образом, вы можете ограничить доступ под локальными учетными записями на компьютеры и сервера домена, увеличить защищенность корпоративной сети.

Перейти к контенту

- Remove From My Forums

-

Question

-

Hello,

I am using NET SHARE to create file shares on a W1K12R2 server and getting the subject message with a component of the command. Command goes like this:

NET SHARE Engineering=E:DataEngineering /GRANT:»DOMAINGroupName with one space,CHANGE» /GRANT:»DOMAINGroupName with two spaces,READ» /GRANT:HOSTNAMEAdministrators,FULL

My issue is that the command works fine if I do not put in the /GRANT:»DOMAINGroupName with two spaces,READ» parameter. With it I get:

System error 1332 has occurred.

No mapping between account names and security IDs was done.My head is highly scratched. Using Power Shell and New-SMBShare gives the same result.

-

Edited by

Thursday, December 29, 2016 9:17 PM

-

Edited by

Answers

-

Happy New Year!

Anyway, event logs are clean and I have solved my problem. While adding via GUI to determine if anything was different, I noticed that the GUI showed me the following for the group in question:

Group Name Read (DomainGroup Name Read Only), i.e., the SAM Account Name. For groups, I did not expect to find a difference between the common name and the SAM Account Name. Why the Powers That Be did that, is beyond me.

I expect it for human names, but not for groups.I have answered my own question. Darn!

-

Marked as answer by

Ward Galanis

Tuesday, January 3, 2017 6:49 PM

-

Marked as answer by

- Remove From My Forums

-

Question

-

Hello,

I am using NET SHARE to create file shares on a W1K12R2 server and getting the subject message with a component of the command. Command goes like this:

NET SHARE Engineering=E:DataEngineering /GRANT:»DOMAINGroupName with one space,CHANGE» /GRANT:»DOMAINGroupName with two spaces,READ» /GRANT:HOSTNAMEAdministrators,FULL

My issue is that the command works fine if I do not put in the /GRANT:»DOMAINGroupName with two spaces,READ» parameter. With it I get:

System error 1332 has occurred.

No mapping between account names and security IDs was done.My head is highly scratched. Using Power Shell and New-SMBShare gives the same result.

-

Edited by

Thursday, December 29, 2016 9:17 PM

-

Edited by

Answers

-

Happy New Year!

Anyway, event logs are clean and I have solved my problem. While adding via GUI to determine if anything was different, I noticed that the GUI showed me the following for the group in question:

Group Name Read (DomainGroup Name Read Only), i.e., the SAM Account Name. For groups, I did not expect to find a difference between the common name and the SAM Account Name. Why the Powers That Be did that, is beyond me.

I expect it for human names, but not for groups.I have answered my own question. Darn!

-

Marked as answer by

Ward Galanis

Tuesday, January 3, 2017 6:49 PM

-

Marked as answer by

- Remove From My Forums

-

Question

-

Hello,

I am using NET SHARE to create file shares on a W1K12R2 server and getting the subject message with a component of the command. Command goes like this:

NET SHARE Engineering=E:DataEngineering /GRANT:»DOMAINGroupName with one space,CHANGE» /GRANT:»DOMAINGroupName with two spaces,READ» /GRANT:HOSTNAMEAdministrators,FULL

My issue is that the command works fine if I do not put in the /GRANT:»DOMAINGroupName with two spaces,READ» parameter. With it I get:

System error 1332 has occurred.

No mapping between account names and security IDs was done.My head is highly scratched. Using Power Shell and New-SMBShare gives the same result.

-

Edited by

Thursday, December 29, 2016 9:17 PM

-

Edited by

Answers

-

Happy New Year!

Anyway, event logs are clean and I have solved my problem. While adding via GUI to determine if anything was different, I noticed that the GUI showed me the following for the group in question:

Group Name Read (DomainGroup Name Read Only), i.e., the SAM Account Name. For groups, I did not expect to find a difference between the common name and the SAM Account Name. Why the Powers That Be did that, is beyond me.

I expect it for human names, but not for groups.I have answered my own question. Darn!

-

Marked as answer by

Ward Galanis

Tuesday, January 3, 2017 6:49 PM

-

Marked as answer by

As i am trying to set the following command in powershell:

NET SHARE ShareName=C:DataUsersDefaultAccountAppDataLocal /GRANT:UserName, READ

I get the following result:

NET : The syntax of this command is:

+ CategoryInfo : NotSpecified: (The syntax of this command is::String) [], RemoteException

+ FullyQualifiedErrorId : NativeCommandError

NET SHARE

sharename

sharename=drive:path [/GRANT:user,[READ | CHANGE | FULL]]

[/USERS:number | /UNLIMITED]

[/REMARK:"text"]

[/CACHE:Manual | Documents| Programs | BranchCache | None]

sharename [/USERS:number | /UNLIMITED]

[/REMARK:"text"]

[/CACHE:Manual | Documents | Programs | BranchCache | None]

{sharename | devicename | drive:path} /DELETE

sharename \computername /DELETE

I just can’t find any syntax misstake.

I have already tried to put a «`» before the comma, that didn’t help anything.

Any hints?

Vadim Kotov

7,9448 gold badges47 silver badges62 bronze badges

asked Mar 16, 2018 at 14:55

5

Please run your Powershell ISE as Administrator.

keep your command inside $() and execute it as below example.

$(NET SHARE Neha=D:NehaNeha GRANT:Username,READ)

Neha was shared successfully.

Please try and let me know if you need any assistance.

chirag90

2,1811 gold badge22 silver badges36 bronze badges

answered Mar 16, 2018 at 15:29

В данном разделе описано, как с помощью средства Cluster.exe или

средства управления отказоустойчивым кластером настроить кворум

большинства общих файловых ресурсов и узлов для отказоустойчивого

кластера Windows Server 2008, в котором будет размещена

среда кластера с непрерывной репликацией.

В этом разделе такое описано, как создать и защитить общий

файловый ресурс на автономном сервере с операционной системой

Microsoft Windows Server для кворума большинства общих

файловых ресурсов и узлов.

После добавления к кластеру обоих узлов и настройки сетевых

компонентов кластера необходимо настроить кворум отказустойчивого

кластера. Необходимо настроить и защитить общий файловый ресурс на

отдельном компьютере и настроить кластер для использования кворума

большинства общих файловых ресурсов и узлов.

Прежде чем приступить к

Прежде чем приступить к

работе

Для выполнения описанных ниже действий используемой

учетной записи необходимо делегировать следующую роль:

- Членство в локальной группе администраторов на обоих узлах

кластера - Минимальные полномочия «Полный доступ» для общих файловых

ресурсов, которые будут использоваться кворумом большинства общих

файловых ресурсов

Дополнительные сведения о полномочиях, делегировании

ролей и правах, необходимых для администрирования сервера Microsoft

Exchange Server 2007, приведены в разделе Вопросы, связанные с

разрешениями.

Перед выполнением действий, описанных ниже, необходимо

создать и защитить общий файловый ресурс, который будет

использоваться для кворума большинства узлов и общих файловых

ресурсов. Если общий файловый ресурс не был создан или правильным

образом защищен, указанную ниже процедуру не удастся выполнить.

Общий файловый ресурс можно разместить на любом компьютере с

операционной системой Windows, однако рекомендуется размещать его

на транспортном сервере-концентраторе на сайте службы каталогов

Active Directory, содержащем кластерный сервер почтовых

ящиков. В этом случае администратор Exchange получит полный

контроль над общим ресурсом (а также над сервером, где размещен

этот ресурс), что является важным условием обеспечения высокого

уровня доступности.

Эти процедуры следует выполнять после добавления

второго узла в кластер и до установки кластерного сервера почтовых

ящиков.

В первой процедуре используются обозначения,

приведенные ниже.

- <Имя_CMS> означает имя кластерного сервера

почтовых ящиков (например, E2K7CCR). - <Каталог> — полный путь к общему каталогу

(например, C:FSM_DIR_E2K7CCR). - <VCO> — объект виртуального компьютера,

представляющий кластер (его иногда называют сетевым объектом

кластера). Так как объект виртуального компьютера представляет

собой учетную запись к компьютера, в конце его имени необходимо

использовать знак доллара. Если не сделать этого, выполнение

команды завершится следующей ошибкой: Произошла системная ошибка

1332. Именам пользователей не сопоставлены идентификаторы

безопасности (SID).

Указывая эти параметры в команде, не используйте знаки

<> (например, используйте имя Account1, а не

<Account1>).

Процедура

Процедура

Создание и защита

Создание и защита

узла и кворума большинства общих файловых ресурсов

-

В системе, в которой будет размещен общий файловый

ресурс, создайте каталог, который будет им использоваться. Для

этого введите в командной строке следующую команду:Копировать код

mkdir <Directory>

Примечание.

Рекомендуется использовать для данного каталога следующий

шаблон имени: FSM_DIR_<имя_CMS> -

Создайте общий ресурс, выполнив следующую команду:

Копировать код

net share <shareName>=<Directory> /GRANT:<VCO>,FULL

Примечание.

Рекомендуется использовать для общего ресурса следующий шаблон

имени: FSM_<имя_CMS> -

Назначьте разрешения файловой системы на доступ к

данному общему каталогу, выполнив следующую команду:Копировать код

cacls <Directory> /G BUILTINAdministrators:F <VCO>:F

Использование

Использование

инструментов управления отказоустойчивым кластером для настройки

кворума большинства общих файловых ресурсов и узлов.

-

Запустите на любом узле кластера средство управления

отказоустойчивым кластером. -

Щелкните правой кнопкой мыши узел кластера, выберите

Дополнительные действия, затем выберите Настроить

параметры кворума кластера. Откроется окно мастера настройки

кворума кластера. -

Если мастер запускается в кластере впервые, появится

окно Прежде чем приступить к работе . При последующих

запусках мастера это окно можно скрыть, так что первой страницей

будет Выбор конфигурации кворума . Если появилось окно

Прежде чем приступить к работе, прочтите информацию, а затем

нажмите кнопку Далее для продолжения. -

На странице Выбор конфигурации кворума выберите

Большинство общих файловых ресурсов и узлов (для кластеров с

особенными настройками), а затем нажмите кнопку

Далее. -

Укажите путь в формате UNC к общему файловому ресурсу,

который вы создали в поле Путь к папке общих ресурсов .

Можно также использовать кнопку Обзор, чтобы просмотреть

сервер и вывести доступные общие файловые ресурсы сервера.

Рекомендуется делать обзор сервера и общих файловых ресурсов,

поскольку это сокращает возможность ошибок при наборе пути в

формате UNC. После указания пути в формате UNC к общему файловому

ресурсу в поле Путь папки общих ресурсов нажмите кнопку

Далее. -

Все полномочия для общих ресурсов проходят проверку.

Если возникает проблема с доступом к общему ресурсу, появляется

сообщение об ошибке. Если проблем с доступом к общему ресурсу нет,

появляется страница Подтверждение . Просмотрите изменения в

настройке, которые вы собираетесь сделать, и если все верно,

нажмите кнопку Далее, чтобы применить изменения. -

После изменения настроек кворума кластера для

использования кворума большинства общих файловых ресурсов и узлов

появится страница Сводка . Просмотрите сводку, а затем

нажмите кнопку Готово, чтобы закрыть мастер.После настройки кворума кластера рекомендуется

проверить кластер перед установкой Exchange 2007. Подробное

описание действий по проверке кластера приведено в разделе Проверка конфигурации

отказоустойчивого кластера.

Настройка кворума

Настройка кворума

большинства общих файловых ресурсов и узлов с помощью средства

Cluster.exe

-

Откройте на любом узле кластера окно командной

строки. -

Создайте в кластерной группе по умолчанию файловый

ресурс-свидетель, выполнив следующую команду:Копировать код

Cluster.exe /cluster:<ClusterName> res "File Share Witness (UNCPath)" /create /group:"Cluster Group" /type:"File Share Witness" /priv SharePath=<UNCPath>

Например, если кластер имеет имя Clus1, а на общий

файловый ресурс указывает UNC-путь \server1clus1, выполните

следующую команду:Копировать код

Cluster.exe /cluster:Clus1 res "File Share Witness (\server1clus1)" /create /group:"Cluster Group" /type:"File Share Witness" /priv SharePath=\server1clus1

-

Подключите новый файловый ресурс-свидетель, выполнив

следующую команду:Копировать код

Cluster.exe res "File Share Witness (UNCPath)" /online

-

Настройте кластер для использования кворума большинства

общих файловых ресурсов и узлов и ранее созданного общего файлового

ресурса, выполнив следующую команду:Копировать код

Cluster.exe <ClusterName> /quorum:"File Share Witness (UNCPath)"

Дополнительные сведения

Дополнительные сведения

Поскольку я пытаюсь установить следующую команду в PowerShell:

NET SHARE ShareName=C:DataUsersDefaultAccountAppDataLocal /GRANT:UserName, READ

Получаю такой результат:

NET : The syntax of this command is:

+ CategoryInfo : NotSpecified: (The syntax of this command is::String) [], RemoteException

+ FullyQualifiedErrorId : NativeCommandError

NET SHARE

sharename

sharename=drive:path [/GRANT:user,[READ | CHANGE | FULL]]

[/USERS:number | /UNLIMITED]

[/REMARK:"text"]

[/CACHE:Manual | Documents| Programs | BranchCache | None]

sharename [/USERS:number | /UNLIMITED]

[/REMARK:"text"]

[/CACHE:Manual | Documents | Programs | BranchCache | None]

{sharename | devicename | drive:path} /DELETE

sharename \computername /DELETE

Я просто не могу найти никаких ошибок в синтаксисе.

Я уже пробовал ставить перед запятой «` «, ничего не помогло.

Какие-нибудь намеки?

Примечание.

Примечание.