В предыдущей статье рассмотрена тема установки «Системы защиты от несанкционированного доступа Dallas Lock 8.0». В этом материале показано как настроить сертифицированное средство защиты информации (СЗИ) от несанкционированного доступа Dallas Lock версии 8-К. Показано как настроить СЗИ Dallas Lock и установить на контроль целостности другие средства защиты, на примере антивирусного средства Dr.Web, средства криптографической защиты информации (СКЗИ) КриптоПро CSP, СКЗИ ViPNet Client, СКЗИ ViPNet CSP.

Настройка параметры входа

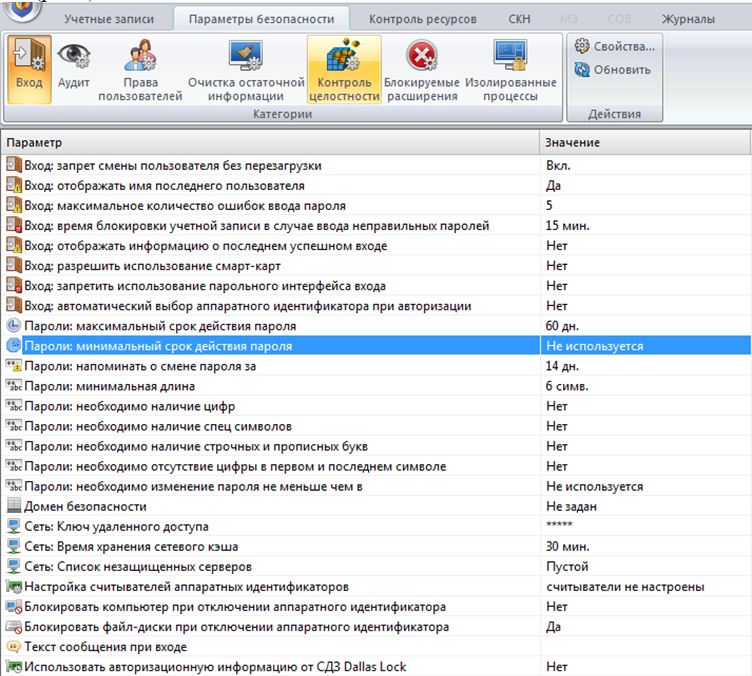

Для настройки входа в систему, установки атрибутов пароля, аппаратных считывателей необходимо выбрать вкладку «Параметры безопасности», закладку «Вход», требуемые настройки показаны на (рис. 1).

Рис 1. Параметры входа в систему

Настройка полномочий пользователей

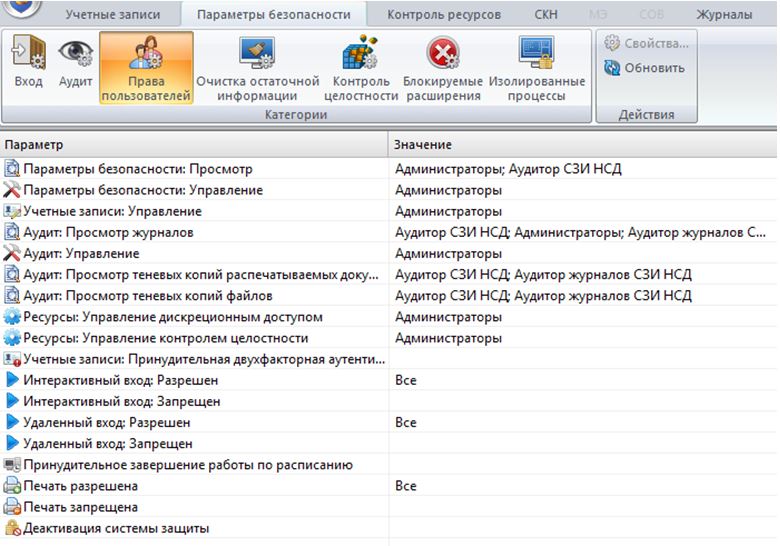

Для настройки прав пользователей в оболочке администратора на основной вкладке «Параметры безопасности» выделить категорию «Права пользователей» установить параметры как показано на. (рис. 2):

Рис 2. Параметры входа в систему

Настройка параметров аудита

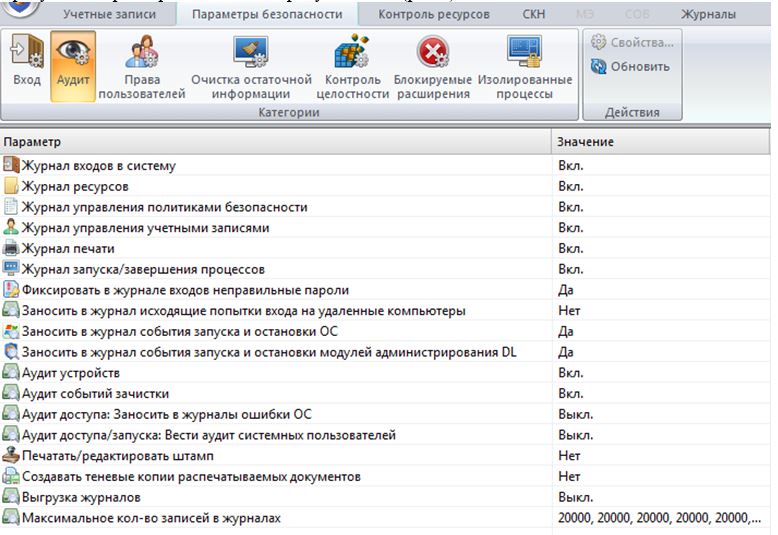

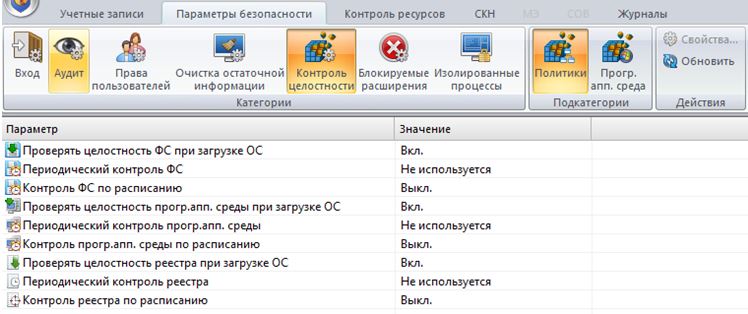

Для настройки параметров аудита необходимо выбрать вкладку «Параметры безопасности» => «Аудит. Требуемые параметры показаны на рисунке ниже (рис 3).

Рис 3. Параметры аудита

Настройка очистки остаточной информации

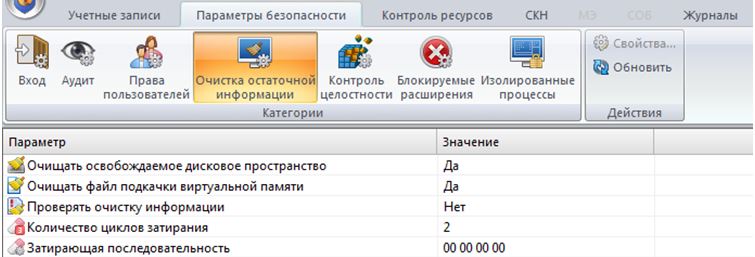

Для того чтобы настроить процесс очистки остаточной информации, необходимо в оболочке администратора открыть категорию «Очистка остаточной информации» на вкладке «Параметры безопасности» и установить параметры, как показано на (рис. 4).

Рис 4. Параметры очистки остаточной информации

Настройка параметров контроля целостности

Для настройки контроля целостности необходимо в оболочке администратора на вкладке «Параметры безопасности» выделить категорию «Контроль целостности» и установить параметры как показано на рисунке (рис. 5).

Рис 5. Закладка Контроль целостности в оболочке администратора

Настройка контроля ресурсов

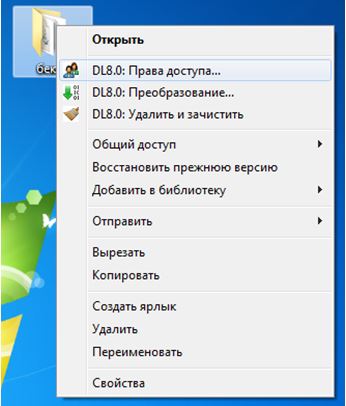

Для настройки контроля ресурсов, необходимо добавить исполняемые файлы средств защиты информации, установленных на АРМ, для которых необходимо назначить аудит (список файлов приведен в конце статьи). Для того чтобы добавить объект в контроль целостности необходимо: с помощью оболочки администратора в списке объектов категории «Контроль целостности» на вкладке «Контроль доступа» нажать кнопку «Добавить». В появившемся диалоговом окне, с помощью управляющих кнопок или прописав вручную, необходимо указать путь к ресурсу и нажать кнопку «Выбрать». Откроется окно редактирования параметров объекта ФС. В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (см. ниже). Задать проверку контроля целостности для локальных объектов файловой системы без помощи оболочки администратора, а с помощью контекстного меню можно следующим способом:

- Правым щелчком мыши на значке объекта, для которого необходимо установить проверку контроля целостности, открыть контекстное меню и выбрать из него пункт «DL8.0: Права доступа» (рис. 6).

Рис 6. Права доступа

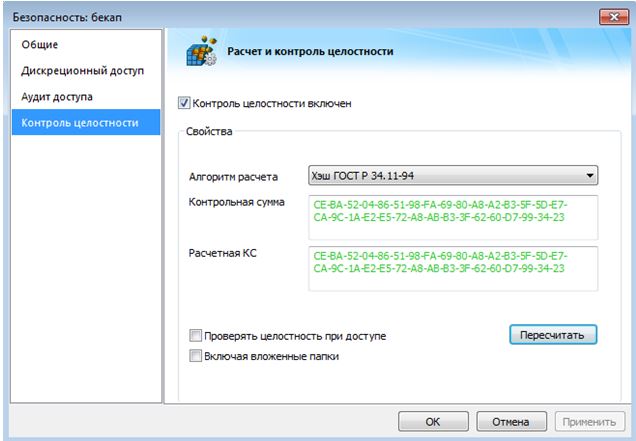

- В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (рис. 7).

Рис 6. Закладка контроль целостности

- Необходимо выставить флажок в поле «Контроль целостности включен» и выбрать алгоритм расчета контрольной суммы, ГОСТ Р 34.11-94.

- Отметить при необходимости поле «Проверять контроль целостности при доступе».

- Нажать «Применить» и «ОК»

Системные файлы средств защиты информации, которые необходимо поставить на контроль целостности указаны в Приложении 1, данного руководства.

Управление учетными записями

По умолчанию в системе защиты Dallas Lock 8.0 всегда присутствуют следующие учетные записи:

— Суперадминистратор — учетная запись пользователя, установившего СЗИ НСД (запись невозможно удалить из системы);

— «anonymous» — учетная запись для проверки входов с незащищенных СЗИ машин (запись невозможно удалить из системы, но нужно отключить);

— «secServer» — через эту учетную запись Сервер безопасности подключается к данному ПК и проводит оперативное управление (запись невозможно удалить из системы, но нужно отключить, если не используется Сервер Безопасности);

«**» — специальная учетная запись, разрешающая всем доменным пользователям вход на защищенный системой компьютер. Создаётся только на ПК, которые в момент установки СЗИ НСД входят в Active Directory. Запись нужно отключить.

Для отключения учетных записей необходимо выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора и выбрать учетную запись, которую необходимо отключить, нажав на нее два раза левой кнопкой мыши, появится окно редактирования параметров учетной записи, на вкладке «Общие» в поле «Параметры» отметить пункт «Отключена».

В системе должно быть заведено три пользователя: Пользователь 1, Пользователь 2 и Администратор информационной безопасности.

| № п/п | Роль | Описание |

| 1. | Пользователь 1 | Выполнение работ согласно должностных обязанностей. Работа с разрешенным прикладным программным обеспечением. |

| 2. | Администратор информационной безопасности | Реализация политики информационной безопасности: администрирование средств защиты информации, выполнение функций контролера-аудитора параметров настроек для всех приложений и данных АС УЦ |

| 3. | Пользователь 2 |

Выполнение работ согласно должностных обязанностей. Работа с разрешенным прикладным программным обеспечением. |

У пользователей имеется индивидуальная учетная запись в операционной системе Windows и своим идентификатором для ПАК «Соболь».

Администратору ИБ, Пользователь 1, Пользователь 2, предоставлены права на доступ к информационным ресурсам, программным и техническим средствам автоматизированной системы согласно матрице доступа.

Матрица доступа к защищаемым ресурсам

| №

п/п |

Защищаемый ресурс | Права доступа должностных лиц | |||

| Наименование | Путь доступа | Администратор ИБ | Пользователь 1 | Пользователь 2 | |

| 1 | Файлы операционной системы Windows | C:WINDOWS | Полный

доступ |

Чтение | Полный

доступ |

| 2 | Установленное программное обеспечение | C:Program Files | Полный

доступ |

Чтение и выполнение | Полный

доступ |

| 3 | Место хранения защищаемой информации | C:secinf | Нет доступа | Чтение и изменение | Нет доступа |

| 4 | Место хранения копии дистрибутивов СЗИ | С:distrib | Полный

доступ |

Полный запрет | Полный запрет |

| 5 | Место хранения резервных копий файлов и настроек СЗИ | С:backup | Полный доступ | Полный запрет | Полный запрет |

| 6 | Программно-аппаратный комплекс (ПАК) «Соболь» версии 3.0 | C:SOBOL | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 7 | СКЗИ «Крипто Про CSP» | C:Program FilesCrypto Pro

C:Program Files (x86)Crypto Pro |

Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 8 | СКЗИ Программный комплекс (ПК) ViPNet Client 4 (КС3) | C:Program FilesViPNet Client | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 9 | СКЗИ ViPNet CSP | C:Program FilesViPNet CSP | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 10 | Файлы CЗИ от НСД Dallas Lock 8.0 – К | C:DLLOCK80 | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 11 | Антивирус Dr.Web Enterprise Security Suite (для Windows) | C:Program Filesdrweb | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 12 | Учтенный съёмный USB носитель | Z: | Чтение / Запись | Чтение

Запись |

Чтение

Запись |

| 13 | Привод

оптических дисков |

E: | Чтение

Запись |

Чтение

Запись |

Чтение

Запись |

1 Системные каталоги включают в себя директорию операционной системы (C:Windows) а также каталоги прикладного программного обеспечений (C:Program files);

2 К объектам профиля пользователя относят каталоги «Рабочий стол», «Мои документы», «Мои рисунки», а также каталоги, в которых хранятся пользовательские настройки прикладного программного обеспечения «Application Data», «Local Settings» и другие;

3 К операциям записи так же относят модификацию, удаление и изменение прав доступа;

4 Запрет доступа имеет приоритет над остальными правами пользователя, в том числе групповыми.

Создание локального пользователя

Для создания нового пользователя в системе защиты необходимо:

- Выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора.

- Нажать кнопку «Создать» в категориях «Действия» или выбрать соответствующую из контекстного меню. На экране появится окно создания новой учетной записи

- В поле «Размещение» необходимо выбрать значение «Локальный».

- В поле «Логин» необходимо ввести логин (имя) регистрируемого пользователя. При вводе имени в системе существуют следующие правила: максимальная длина имени — 32 символа; имя может содержать латинские символы, символы кириллицы, цифры и специальные символы; разрешается использовать различные регистры клавиатуры.

Если учетная запись была создана ранее, нажатие кнопки поиска, разворачивает список учетных записей пользователей, зарегистрированных только в ОС данного компьютера

- После нажатия кнопки «OK» появится окно редактирования параметров учетной записи

На вкладке «Общие» требуется ввести следующие параметры: полное имя;

Далее, в процессе создания или регистрации локального пользователя необходимо включить его в группу «Пользователи». В окне закладки «Группы» отображены названия групп, в которые включен пользователь (рис. 24). По умолчанию, каждый новый пользователь входит в группу «Пользователи»

- Чтобы включить пользователя в определенную группу необходимо нажать «Добавить». Появится список всех групп пользователей, имеющихся в системе (кроме тех, в которые пользователь уже включен)

- В поле «Размещение» необходимо оставить значение «Локальный». В списке групп нужно выбрать «Пользователи».

- Завершающей операцией по созданию учетной записи пользователя является назначение пароля. Назначение пароля предлагается системой после заполнения всех необходимых параметров в окне создания учетной записи и нажатия кнопки «ОК»

Для создания пароля, отвечающего всем установленным требованиям политик безопасности, необходимо воспользоваться помощью генератора паролей системы защиты. Для этого нажать кнопку с надписью: «Генерация пароля». Система автоматически создаст случайный пароль, удовлетворяющий политикам сложности пароля, значение которого необходимо ввести в поля «Пароль» и «Подтверждение».

Перечень файлов VipNet Client и VipNet CSP.

| 1 | c:windowsapppatchacgenral.dll |

| 2 | c:windowsexplorer.exe |

| 3 | c:windowssystem32activeds.dll |

| 4 | c:windowssystem32actxprxy.dll |

| 5 | c:windowssystem32adsldpc.dll |

| 6 | c:windowssystem32advapi32.dll |

| 7 | c:windowssystem32advpack.dll |

| 8 | c:windowssystem32alg.exe |

| 9 | c:windowssystem32apphelp.dll |

| 10 | c:windowssystem32atl.dll |

| 11 | c:windowssystem32audiosrv.dll |

| 12 | c:windowssystem32authz.dll |

| 13 | c:windowssystem32autochk.exe |

| 14 | c:windowssystem32basesrv.dll |

| 15 | c:windowssystem32batmeter.dll |

| 16 | c:windowssystem32bootvid.dll |

| 17 | c:windowssystem32browser.dll |

| 18 | c:windowssystem32browseui.dll |

| 19 | c:windowssystem32cabinet.dll |

| 20 | c:windowssystem32certcli.dll |

| 21 | c:windowssystem32clbcatq.dll |

| 22 | c:windowssystem32clusapi.dll |

| 23 | c:windowssystem32cnbjmon.dll |

| 24 | c:windowssystem32colbact.dll |

| 25 | c:windowssystem32comctl32.dll |

| 26 | c:windowssystem32comdlg32.dll |

| 27 | c:windowssystem32comres.dll |

| 28 | c:windowssystem32comsvcs.dll |

| 29 | c:windowssystem32credui.dll |

| 30 | c:windowssystem32certcli.dll |

| 31 | c:windowssystem32crypt32.dll |

| 32 | c:windowssystem32cryptdll.dll |

| 33 | c:windowssystem32cryptsvc.dll |

| 34 | c:windowssystem32cryptui.dll |

| 35 | c:windowssystem32cscdll.dll |

| 36 | c:windowssystem32cscui.dll |

| 37 | c:windowssystem32csrsrv.dll |

| 38 | c:windowssystem32csrss.exe |

| 39 | c:windowssystem32ctfrnon.exe |

| 40 | c:windowssystem32davclnt.dll |

| 41 | c:windowssystem32dhcpcsvc.dll |

| 42 | c:windowssystem32dmserver.dll |

| 43 | c:windowssystem32dmusic.dll |

| 44 | c:windowssystem32dnsapi.dll |

| 45 | c:windowssystem32dnsrslvr.dll |

| 46 | c:windowssystem32dpcdll.dll |

| 47 | c:windowssystem32drprov.dll |

| 48 | c:windowssystem32dssenh.dll |

| 49 | c:windowssystem32ersvc.dll |

| 50 | c:windowssystem32es.dll |

| 51 | c:windowssystem32esent.dll |

| 52 | c:windowssystem32eventlog.dll |

| 53 | c:windowssystem32framebuf.dll |

| 54 | c:windowssystem32gdi32.dll |

| 55 | c:windowssystem32hal.dll |

| 56 | c:windowssystem32hnetcfg.dll |

| 57 | c:windowssystem32icaapi.dll |

| 58 | c:windowssystem32icmp.dll |

| 59 | c:windowssystem32imagehlp.dll |

| 60 | c:windowssystem32imapi.exe |

| 61 | c:windowssystem32inetpp.dll |

| 62 | c:windowssystem32iphlpapi.dll |

| 63 | c:windowssystem32ipnathlp.dll |

| 64 | c:windowssystem32kbdru.dll |

| 65 | c:windowssystem32kbdus.dll |

| 66 | c:windowssystem32kdcom.dll |

| 67 | c:windowssystem32kerberos.dll |

| 68 | c:windowssystem32kernel32.dll |

| 69 | c:windowssystem32Iinkinfo.dll |

| 70 | c:windowssystem32lmhsvc.dll |

| 71 | c:windowssystem32localspl.dll |

| 72 | c:windowssystem32lsasrv.dll |

| 73 | c:windowssystem32lsass.exe |

| 74 | c:windowssystem32mfc42.dll |

| 75 | c:windowssystem32midimap.dll |

| 76 | c:windowssystem32mnmdd.dll |

| 77 | c:windowssystem32mpr.dll |

| 78 | c:windowssystem32mprapi.dll |

| 79 | c:windowssystem32msacm32.dll |

| 80 | c:windowssystem32msasnI.dll |

| 81 | c:windowssystem32msctf.dll |

| 82 | c:windowssystem32msgina.dll |

| 83 | c:windowssystem32msi.dll |

| 84 | c:windowssystem32msidle.dll |

| 85 | c:windowssystem32msimg32.dll |

| 86 | c:windowssystem32msisip.dll |

| 87 | c:windowssystem32mspatcha.dll |

| 88 | c:windowssystem32msprivs.dll |

| 89 | c:windowssystem32mstask.dll |

| 90 | c:windowssystem32mstlsapi.dll |

| 91 | c:windowssystem32msutb.dll |

| 92 | c:windowssystem32msvl_0.dll |

| 93 | c:windowssystem32msvcp60.dll |

| 94 | c:windowssystem32msvcrt.dll |

| 95 | c:windowssystem32mswsock.dll |

| 96 | c:windowssystem32msxml3.dll |

| 97 | c:windowssystem32mtxclu.dll |

| 98 | c:windowssystem32ncobjapi.dll |

| 99 | c:windowssystem32nddeapi.dll |

| 100 | c:windowssystem32netapi32.dll |

| 101 | c:windowssystem32netcfgx.dll |

| 102 | c:windowssystem32netlogon.dll |

| 103 | c:windowssystem32netman.dll |

| 104 | c:windowssystem32netmsg.dll |

| 105 | c:windowssystem32netrap.dll |

| 106 | c:windowssystem32netshell.dll |

| 107 | c:windowssystem32netui0.dll |

| 108 | c:windowssystem32netuil.dll |

| 109 | c:windowssystem32ntdll.dll |

| 110 | c:windowssystem32ntdsapi.dll |

| 111 | c:windowssystem32ntlanman.dll |

| 112 | c:windowssystem32ntmarta.dll |

| 113 | c:windowssystem32ntoskrnl.exe |

| 114 | c:windowssystem32ntshrui.dll |

| 115 | c:windowssystem32odbc32.dll |

| 116 | c:windowssystem32odbcint.dll |

| 117 | c:windowssystem32ole32.dll |

| 118 | c:windowssystem32oleacc.dll |

| 119 | c:windowssystem32oleaut32.dll |

| 120 | c:windowssystem32pautoenr.dll |

| 121 | c:windowssystem32pjlmon.dll |

| 122 | c:windowssystem32powrprof.dll |

| 123 | c:windowssystem32profmap.dll |

| 124 | c:windowssystem32psapi.dll |

| 125 | c:windowssystem32psbase.dll |

| 126 | c:windowssystem32pstorsvc.dll |

| 127 | c:windowssystem32rasadlilp.dll |

| 128 | c:windowssystem32rasapi32.dll |

| 129 | c:windowssystem32raschap.dll |

| 130 | c:windowssystem32rasdlg.dll |

| 131 | c:windowssystem32rasman.dll |

| 132 | c:windowssystem32rastls.dll |

| 133 | c:windowssystem32regapi.dll |

| 134 | c:windowssystem32regsvc.dll |

| 135 | c:windowssystem32resutils.dll |

| 136 | c:windowssystem32riched20.dll |

| 137 | c:windowssystem32rpcrt4.dll |

| 138 | c:windowssystem32rpcss.dll |

| 139 | c:windowssystem32rsaenh.dll |

| 140 | c:windowssystem32rtutils.dll |

| 141 | c:windowssystem32rundll32.exe |

| 142 | c:windowssystem32samlib.dll |

| 143 | c:windowssystem32samsrv.dll |

| 144 | c:windowssystem32scecli.dll |

| 145 | c:windowssystem32scesrv.dll |

| 146 | c:windowssystem32schannel.dll |

| 147 | c:windowssystem32schedsvc.dll |

| 148 | c:windowssystem32seclogon.dll |

| 149 | c:windowssystem32secur32.dll |

| 150 | c:windowssystem32sens.dll |

| 151 | c:windowssystem32services.exe |

| 152 | c:windowssystem32setupapi.dll |

| 153 | c:windowssystem32sfc.exe |

| 154 | c:windowssystem32sfc_os.dll |

| 155 | c:windowssystem32sfcfiles.dll |

| 156 | c:windowssystem32shdoclc.dll |

| 157 | c:windowssystem32shdocvw.dll |

| 158 | c:windowssystem32shell32.dll |

| 159 | c:windowssystem32shfolder.dll |

| 160 | c:windowssystem32shimeng.dll |

| 161 | c:windowssystem32shlwapi.dll |

| 162 | c:windowssystem32shsvcs.dll |

| 163 | c:windowssystem32smss.exe |

| 164 | c:windowssystem32spoolss.dll |

| 165 | c:windowssystem32spoolsv.exe |

| 166 | c:windowssystem32srsvc.dll |

| 167 | c:windowssystem32srvsvc.dll |

| 168 | c:windowssystem32ssdpapi.dll |

| 169 | c:windowssystem32ssdpsrv.dll |

| 170 | c:windowssystem32stobject.dll |

| 171 | c:windowssystem32svchost.exe |

| 172 | c:windowssystem32sxs.dll |

| 173 | c:windowssystem32tapi32.dll |

| 174 | c:windowssystem32tcpmon.dll |

| 175 | c:windowssystem32termsrv.dll |

| 176 | c:windowssystem32themeui.dll |

| 177 | c:windowssystem32trkwks.dll |

| 178 | c:windowssystem32twext.dll |

| 179 | c:windowssystem32umpnpmgr.dll |

| 180 | c:windowssystem32upnp.dll |

| 181 | c:windowssystem32urlmon.dll |

| 182 | c:windowssystem32usbmon.dll |

| 183 | c:windowssystem32user32.dll |

| 184 | c:windowssystem32userenv.dll |

| 185 | c:windowssystem32userinit.exe |

| 186 | c:windowssystem32uxtheme.dll |

| 187 | c:windowssystem32version.dll |

| 188 | c:windowssystem32vga.dll |

| 189 | c:windowssystem32vga256.dll |

| 190 | c:windowssystem32vga64k.dll |

| 191 | c:windowssystem32vssapi.dll |

| 192 | c:windowssystem32w32time.dll |

| 193 | c:windowssystem32watchdog.sys |

| 194 | c:windowssystem32wbemesscli.dll |

| 195 | c:windowssystem32wbemfastprox.dll |

| 194 | c:windowssystem32wbemncprov.dll |

| 197 | c:windowssystem32wbemrepdrvfs.dll |

| 198 | c:windowssystem32wbemwbemcomn.dll |

| 199 | c:windowssystem32wbemwbemcons.dll |

| 200 | c:windowssystem32wbemwbemcore.dll |

| 201 | c:windowssystem32wbemwbemess.dll |

| 202 | c:windowssystem32wbemwbemprox.dll |

| 203 | c:windowssystem32wbemwbemsvc.dll |

| 204 | c:windowssystem32wbemwmiprvsd.dll |

| 205 | c:windowssystem32wbemwmisvc.dll |

| 206 | c:windowssystem32wbemwmiutils.dll |

| 207 | c:windowssystem32wdigest.dll |

| 208 | c:windowssystem32webcheck.dll |

| 209 | c:windowssystem32webclnt.dll |

| 210 | c:windowssystem32win32k.sys |

| 211 | c:windowssystem32wm32spl.dll |

| 212 | c:windowssystem32winhttp.dll |

| 213 | c:windowssystem32wminet.dll |

| 214 | c:windowssystem32winlogon.exe |

| 215 | c:windowssystem32winmm.dll |

| 216 | c:windowssystem32winrnr.dll |

| 217 | c:windowssystem32winscard.dll |

| 218 | c:windowssystem32winspool.exe |

| 219 | c:windowssystem32winsrv.dll |

| 220 | c:windowssystem32winsta.dll |

| 221 | c:windowssystem32wintrust.dll |

| 222 | c:windowssystem32wkssvc.dll |

| 223 | c:windowssystem32wldap32. dll |

| 224 | c:windowssystem32wlnotify.dll |

| 225 | c:windowssystem32wmi.dll |

| 226 | c:windowssystem32ws2_32.dll |

| 227 | c:windowssystem32ws2help.dll |

| 228 | c:windowssystem32wscsvc.dll |

| 229 | c:windowssystem32wshext.dll |

| 230 | c:windowssystem32wshnetbs.dll |

| 231 | c:windowssystem32wshtcpip.dll |

| 232 | c:windowssystem32wsock32.dll |

| 233 | c:windowssystem32wtsapi32.dll |

| 234 | c:windowssystem32wuauclt.exe |

| 235 | c:windowssystem32wuaueng.dll |

| 236 | c:windowssystem32wuauserv.dll |

| 237 | c:windowssystem32wups.dll |

| 238 | c:windowssystem32wzcsapi.dll |

| 239 | c:windowssystem32wzcsvc.dll |

| 240 | c:windowssystem32xpob2res.dll |

| 241 | c:windowssystem32xpsp2res.dll |

| 242 | ntldr |

| 243 | ntdetect.com |

| Перечень разделов реестра | |

| 1 | HKLMSystemCurrentControlSetControl |

| 2 | HKLMSystemCurrentControlSetServices |

| 3 | HKLMSOFTWAREMicrosoftwindows NTCurrentVersionWinlogonUserinit |

| 4 | HKLMSOFTWAREMicrosoftwindows NTCurrentVersionWinlogonShell |

| 5 | HKLMSOFTWAREMicrosoftwindowsCurrentVersionRun |

| 6 | HKLMSOFTWAREMicrosoftwindowsCurrentVersionExplorerSharedTaskScheduler |

| 7 | HKLMSOFTWAREMicrosoftwindowsCurrentVersionShellServiceObjectDelayLoad |

| 8 | HKLMSoftwareMicrosoftwindowsCurrentVersionExplorerShellExecuteHooks |

| 9 | HKLMSoftwareMicrosoftwindowsCurrentVersionShell Extensions |

Перечень файлов КриптоПРО CSP

| 1 | C:Program FilesCrypto ProCSPaccord.dll |

| 2 | C:Program Files (x86)Crypto ProCSPaccord.dll |

| 3 | C:Program FilesCrypto ProCSPapmdz.dll |

| 4 | C:Program Files (x86)Crypto ProCSPapmdz.dll |

| 5 | C:Program FilesCrypto ProCSPbio.dll |

| 6 | C:Program Files (x86)Crypto ProCSPbio.dll |

| 7 | C:Windowssystem32certenroll.dll |

| 8 | C:WindowsSysWOW64certenroll.dll |

| 9 | C:Program FilesCrypto ProCSPcertmgr.exe |

| 10 | C:Program Files (x86)Crypto ProCSPcertmgr.exe |

| 11 | C:Program FilesCommon FilesCrypto ProAppCompatcpadvai.dll |

| 12 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpadvai.dll |

| 13 | C:Program FilesCommon FilesCrypto ProAppCompatcpcertocm.dll |

| 14 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpcertocm.dll |

| 15 | C:Windowssystem32cpcng.dll |

| 16 | C:WindowsSysWOW64cpcng.dll |

| 17 | C:Program FilesCrypto ProCSPcpconfig.cpl |

| 18 | C:Program FilesCommon FilesCrypto ProAppCompatcpcrypt.dll |

| 19 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpcrypt.dll |

| 20 | C:Program FilesCrypto ProCSPcpcsp.dll |

| 21 | C:Program Files (x86)Crypto ProCSPcpcsp.dll |

| 22 | C:Program FilesCrypto ProCSPcpcspi.dll |

| 23 | C:Program Files (x86)Crypto ProCSPcpcspi.dll |

| 24 | C:Program FilesCrypto ProCSPcpcspr.dll |

| 25 | C:Program Files (x86)Crypto ProCSPcpcspr.dll |

| 26 | C:Program FilesCommon FilesCrypto ProAppCompatcpenroll.dll |

| 27 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpenroll.dll |

| 28 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpExSec.dll |

| 29 | C:Program FilesCommon FilesCrypto ProSharedcpext.dll |

| 30 | C:Program Files (x86)Common FilesCrypto ProSharedcpext.dll |

| 31 | C:Program FilesCommon FilesCrypto ProAppCompatcpintco.dll |

| 32 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpintco.dll |

| 33 | C:Program FilesCommon FilesCrypto ProAppCompatcpkrb.dll |

| 34 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpkrb.dll |

| 35 | C:Program FilesCommon FilesCrypto ProAppCompatcpmail.dll |

| 36 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpmail.dll |

| 37 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpMSO.dll |

| 38 | C:Program FilesCommon FilesCrypto ProAppCompatcpoutlm.dll |

| 39 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpoutlm.dll |

| 40 | C:Program FilesCommon FilesCrypto ProAppCompatcprastls.dll |

| 41 | C:Program Files (x86)Common FilesCrypto ProAppCompatcprastls.dll |

| 42 | C:Program FilesCrypto ProCSPcprdr.dll |

| 43 | C:Program Files (x86)Crypto ProCSPcprdr.dll |

| 44 | C:Program FilesCrypto ProCSPcprndm.dll |

| 45 | C:Program Files (x86)Crypto ProCSPcprndm.dll |

| 46 | C:Program FilesCommon FilesCrypto ProAppCompatCProCtrl.sys |

| 47 | C:Program FilesCommon FilesCrypto ProAppCompatcpschan.dll |

| 48 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpschan.dll |

| 49 | C:Program FilesCommon FilesCrypto ProAppCompatcpsecur.dll |

| 50 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpsecur.dll |

| 51 | C:WindowsSysWOW64cpssl.dll |

| 52 | C:Windowssystem32cpssl.dll |

| 53 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpsslsdk.dll |

| 54 | C:Windowssystem32cpsspap.dll |

| 55 | C:WindowsSysWOW64cpsspap.dll |

| 56 | C:Program FilesCrypto ProCSPcpsuprt.dll |

| 57 | C:Program Files (x86)Crypto ProCSPcpsuprt.dll |

| 58 | C:Program FilesCrypto ProCSPcpui.dll |

| 59 | C:Program Files (x86)Crypto ProCSPcpui.dll |

| 60 | C:Program Files (x86)Crypto ProCSPcpverify.exe |

| 61 | C:Program FilesCommon FilesCrypto ProAppCompatcpwinet.dll |

| 62 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpwinet.dll |

| 63 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpxml5.dll |

| 64 | C:Windowssystem32crypt32.dll |

| 65 | C:WindowsSysWOW64crypt32.dll |

| 66 | C:Windowssystem32cryptsp.dll |

| 67 | C:WindowsSysWOW64cryptsp.dll |

| 68 | C:Program FilesCrypto ProCSPcsptest.exe |

| 69 | C:Program Files (x86)Crypto ProCSPcsptest.exe |

| 70 | C:Program FilesCrypto ProCSPdallas.dll |

| 71 | C:Program Files (x86)Crypto ProCSPdallas.dll |

| 72 | C:Program FilesCommon FilesCrypto ProAppCompatdetoured.dll |

| 73 | C:Program Files (x86)Common FilesCrypto ProAppCompatdetoured.dll |

| 74 | C:Program FilesCrypto ProCSPds199x.dll |

| 75 | C:Program Files (x86)Crypto ProCSPds199x.dll |

| 76 | C:Program FilesCrypto ProCSPdsrf.dll |

| 77 | C:Program Files (x86)Crypto ProCSPdsrf.dll |

| 78 | C:Program FilesCrypto ProCSPemv.dll |

| 79 | C:Program Files (x86)Crypto ProCSPemv.dll |

| 80 | C:Program FilesCrypto ProCSPesmarttoken.dll |

| 81 | C:Program Files (x86)Crypto ProCSPesmarttoken.dll |

| 82 | C:Program FilesCrypto ProCSPesmarttokengost.dll |

| 83 | C:Program Files (x86)Crypto ProCSPesmarttokengost.dll |

| 84 | C:Program FilesCrypto ProCSPetok.dll |

| 85 | C:Program Files (x86)Crypto ProCSPetok.dll |

| 86 | C:Program FilesCrypto ProCSPfat12.dll |

| 87 | C:Program Files (x86)Crypto ProCSPfat12.dll |

| 88 | C:Program Files (x86)Crypto ProCSPgenkpim.exe |

| 89 | C:Windowssystem32inetcomm.dll |

| 90 | C:WindowsSysWOW64inetcomm.dll |

| 91 | C:Program FilesCrypto ProCSPinpaspot.dll |

| 92 | C:Program Files (x86)Crypto ProCSPinpaspot.dll |

| 93 | C:Program FilesCrypto ProCSPisbc.dll |

| 94 | C:Program Files (x86)Crypto ProCSPisbc.dll |

| 95 | C:Program FilesCrypto ProCSPjcard.dll |

| 96 | C:Program Files (x86)Crypto ProCSPjcard.dll |

| 97 | C:Windowssystem32kerberos.dll |

| 98 | C:WindowsSysWOW64kerberos.dll |

| 99 | C:Program FilesCrypto ProCSPkst.dll |

| 100 | C:Program Files (x86)Crypto ProCSPkst.dll |

| 101 | C:Program FilesCrypto ProCSPmskey.dll |

| 102 | C:Program Files (x86)Crypto ProCSPmskey.dll |

| 103 | C:Program FilesCrypto ProCSPnovacard.dll |

| 104 | C:Program Files (x86)Crypto ProCSPnovacard.dll |

| 105 | C:Program FilesCrypto ProCSPpcsc.dll |

| 106 | C:Program Files (x86)Crypto ProCSPpcsc.dll |

| 107 | C:Windowssystem32rastls.dll |

| 108 | C:WindowsSysWOW64rastls.dll |

| 109 | C:Program FilesCrypto ProCSPreg.dll |

| 110 | C:Program Files (x86)Crypto ProCSPreg.dll |

| 111 | C:Program FilesCrypto ProCSPric.dll |

| 112 | C:Program Files (x86)Crypto ProCSPric.dll |

| 113 | C:Program FilesCrypto ProCSProsan.dll |

| 114 | C:Program Files (x86)Crypto ProCSProsan.dll |

| 115 | C:Program FilesCrypto ProCSPrtSupCP.dll |

| 116 | C:Program Files (x86)Crypto ProCSPrtSupCP.dll |

| 117 | C:Program FilesCrypto ProCSPsable.dll |

| 118 | C:Program Files (x86)Crypto ProCSPsable.dll |

| 119 | C:Program FilesCrypto ProCSPsafenet.dll |

| 120 | C:Program Files (x86)Crypto ProCSPsafenet.dll |

| 121 | C:Windowssystem32schannel.dll |

| 122 | C:WindowsSysWOW64schannel.dll |

| 123 | C:Program FilesCrypto ProCSPsnet.dll |

| 124 | C:Program Files (x86)Crypto ProCSPsnet.dll |

| 125 | C:Windowssystem32sspicli.dll |

| 126 | C:WindowsSysWOW64sspicli.dll |

| 127 | C:Windowssystem32wininet.dll |

| 128 | C:WindowsSysWOW64wininet.dll |

| 129 | C:Program Files (x86)Crypto ProCSPwipefile.exe |

Перечень файлов Dr.Web

C:Program Filesdrwebspideragent_adm.exe

| 1 | C:Program FilesCommon FilesAVDr.Web Anti-virusupgrade.exe |

| 2 | C:Program FilesCommon FilesDoctor WebScanning Engineccsdk.dll |

| 3 | C:Program FilesCommon FilesDoctor WebScanning Enginedrweb32.dll |

| 4 | C:Program FilesCommon FilesDoctor WebScanning Enginedwantispam.exe |

| 5 | C:Program FilesCommon FilesDoctor WebScanning Enginedwarkapi.dll |

| 6 | C:Program FilesCommon FilesDoctor WebScanning Enginedwarkdaemon.exe |

| 7 | C:Program FilesCommon FilesDoctor WebScanning Enginedwengine.exe |

| 8 | C:Program FilesCommon FilesDoctor WebScanning Enginedwinctl.dll |

| 9 | C:Program FilesCommon FilesDoctor WebScanning Enginedwqrlib.dll |

| 10 | C:Program FilesCommon FilesDoctor WebScanning Enginedwqrui.exe |

| 11 | C:Program FilesCommon FilesDoctor WebScanning Enginedwwatcher.exe |

| 12 | C:Program FilesCommon FilesDoctor WebUpdaterdrwupsrv.exe |

| 13 | C:Program Filesdrwsxtn.dll |

| 14 | C:Program Filesdrwsxtn64.dll |

| 15 | C:Program Filesdrwebdwnetfilter.exe |

| 16 | C:Program Filesdrwebdwscancl.exe |

| 17 | C:Program Filesdrwebdwscanner.exe |

| 18 | C:Program Filesdrwebdwservice.exe |

| 19 | C:Program Filesdrwebdwsewsc.exe |

| 20 | C:Program Filesdrwebdwsysinfo.dll |

| 21 | C:Program Filesdrwebdwsysinfo.exe |

| 22 | C:ProgramFilesdrwebspideragent.exe |

Чтение

1 Системные каталоги включают в себя директорию операционной системы (C:Windows) а также каталоги прикладного программного обеспечений (C:Program files);

2 К объектам профиля пользователя относят каталоги «Рабочий стол», «Мои документы», «Мои рисунки», а также каталоги, в которых хранятся пользовательские настройки прикладного программного обеспечения «Application Data», «Local Settings» и другие;

3 К операциям записи так же относят модификацию, удаление и изменение прав доступа;

4 Запрет доступа имеет приоритет над остальными правами пользователя, в том числе групповыми.

Создание локального пользователя

Для создания нового пользователя в системе защиты необходимо:

- Выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора.

- Нажать кнопку «Создать» в категориях «Действия» или выбрать соответствующую из контекстного меню. На экране появится окно создания новой учетной записи

- В поле «Размещение» необходимо выбрать значение «Локальный».

- В поле «Логин» необходимо ввести логин (имя) регистрируемого пользователя. При вводе имени в системе существуют следующие правила: максимальная длина имени — 32 символа; имя может содержать латинские символы, символы кириллицы, цифры и специальные символы; разрешается использовать различные регистры клавиатуры.

Если учетная запись была создана ранее, нажатие кнопки поиска, разворачивает список учетных записей пользователей, зарегистрированных только в ОС данного компьютера

- После нажатия кнопки «OK» появится окно редактирования параметров учетной записи

На вкладке «Общие» требуется ввести следующие параметры: полное имя;

Далее, в процессе создания или регистрации локального пользователя необходимо включить его в группу «Пользователи». В окне закладки «Группы» отображены названия групп, в которые включен пользователь (рис. 24). По умолчанию, каждый новый пользователь входит в группу «Пользователи»

- Чтобы включить пользователя в определенную группу необходимо нажать «Добавить». Появится список всех групп пользователей, имеющихся в системе (кроме тех, в которые пользователь уже включен)

- В поле «Размещение» необходимо оставить значение «Локальный». В списке групп нужно выбрать «Пользователи».

- Завершающей операцией по созданию учетной записи пользователя является назначение пароля. Назначение пароля предлагается системой после заполнения всех необходимых параметров в окне создания учетной записи и нажатия кнопки «ОК»

Для создания пароля, отвечающего всем установленным требованиям политик безопасности, необходимо воспользоваться помощью генератора паролей системы защиты. Для этого нажать кнопку с надписью: «Генерация пароля». Система автоматически создаст случайный пароль, удовлетворяющий политикам сложности пароля, значение которого необходимо ввести в поля «Пароль» и «Подтверждение».

Перечень файлов VipNet Client и VipNet CSP.

Источник

В предыдущей статья мы рассматривали создание новой учетной записи для пользователей. Там оказалось все очень просто. Теперь для того, чтобы улучшить безопасность вы решили настроить вход пользователя в компьютер по электронному ключу флешки (рутокен, етокен). Для того чтобы это сделать нужно произвести несколько не сложных действий.

Благодаря данному способу никто кроме владельца электронного ключа и администратора не сможет зайти в компьютер. Давайте рассмотрим, как произвести настройку аппаратных идентификаторов в Dallas lock 8.0

Как в Dallas lock 8.0 включить аппаратные идентификаторы

И так для начала нужно выбрать необходимый считыватель и включить его. Для этого запускаем Администратор Dallas lock. Переходим на вкладку Параметры безопасность и ищем пункт Настройка считывателей аппаратных идентификаторов.

В открывшемся окне отмечаем необходимый тип.

Как настроить аппаратные идентификаторы

Открываем учетную запись, для которой вы хотите настроить вход в пк по идентификатору и слева переходим в раздел Аппаратная идентификация. В моем случае это eToken. Подключаете его к компьютеру, и чтобы его увидел Dallas lock нужно установить драйвера. Скачать вы их сможете в конце статьи. Производим форматирование.

Вводим пин код администратора, а также придумываем пин код для ключа и форматируем.

Теперь нужно записать необходимую информацию на идентификатор, для кликаем записать.

Вводим пин код идентификатора тот который придумали, когда форматировали ключ.

Вот и все теперь без электронного ключа пользователь не сможет войти в свою учетную запись.

Официальный сайт — https://dallaslock.ru/

Скачать драйвера для eToken — https://www.aladdin-rd.ru/support/downloads/etoken

Настройка Dallas Lock 8 Аппаратная идентификация

Руководство — СЗИ НСД Dallas Lock 8.0 Руководство по эксплуатации — файл n1.doc

5.4.Дополнительные режимы доступа

5.4.1.«Мягкий» режим контроля доступа к ресурсам

В системе Dallas Lock 8.0 реализован особый механизм контроля доступа к информационным ресурсам, «мягкий» режим. Такой режим, при котором:

- Проверяются все права дискреционного доступа.

- Сообщения о запрете при попытке пользователя произвести запрещенную политиками безопасности операцию заносятся в журнал доступа к ресурсам.

- В тоже время, доступ к запрещенным пользователю объектам предоставляется, несмотря на запрет.

«Мягкий» режим полезен при настройке замкнутой программной среды (смотри далее), при настройке мандатного доступа, а также для временного отключения контроля доступа системой защиты.

Для того чтобы события о запрете заносились в журнал, должен быть соответствующим образом настроен аудит доступа к ресурсам файловой системы.

Чтобы включить «мягкий» режим контроля доступа к файловой системе необходимо в основном окне оболочки администратора нажать кнопу «DL»

Рис. 97. Включение мягкого режима

В появившемся окне отметить флажком поле «Автоматически отключать «мягкий» режим при перезагрузке», если этого требует политика безопасности, и нажать «Да» и (Рис. 98).

Рис. 98. Включение мягкого режима

Система выведет подтверждение об успешном включении «мягкого» режима. Выключение «мягкого» режима возможно в этом же окне: пункт меню будет иметь значение «Выключить мягкий режим».

Включать/выключать «мягкий» режим может только пользователь, наделенный правами на деактивацию системы защиты (вкладка «Параметры безопасности» => «Права пользователей» => политика «Деактивация системы защиты»). При попытке включения другим пользователем, система выведет соответствующее предупреждение.

5.4.2.«Режим обучения»

Режим обучения похож на «мягкий» режим контроля доступа. Но он позволяет не только заносить события о запрете доступа, но и автоматически назначать права на ресурсы, к которым доступ блокируется.

Чтобы включить «режим обучения» необходимо в основном окне оболочки администратора нажать кнопу «DL»

Рис. 99. Включение режима обучения

Появится окно подтверждения включения данного режима (Рис. 100).

Рис. 100. Включение режима обучения

После включения режима обучения появится окно для назначения дискреционного доступа, в котором необходимо указать, какие параметры безопасности должны быть автоматически назначены на ресурсы, к которым блокируется доступ.

Аналогично «Мягкому» режиму для включения/выключения режима обучения пользователь должен быть наделен правами на деактивацию системы защиты (вкладка «Параметры безопасности» => «Права пользователей» => политика «Деактивация системы защиты»).

Рис. 101. Предупреждение о включенном режиме обучения

5.4.3.Механизм замкнутой программной среды

На одной рабочей станции может быть несколько пользователей, которые, в соответствии с политиками безопасности, могут работать с разными программами.

Для усиленных мер безопасности в системе Dallas Lock 8.0 существует механизм «Замкнутой программной среды», ЗПС, (иногда говорят «Изолированная программная среда» — ИЗС), который позволяет явно указать с какими программами пользователь может работать (со всеми же остальными программами пользователь работать соответственно не может).

Для реализации механизма замкнутой программной среды необходимо произвести ряд настроек. Общий смысл настроек состоит в том, чтобы установить глобальный запрет на выполнение всех программ, а потом разрешить запуск только тех приложений, которые необходимы данному пользователю для работы. Для организации ЗПС используются механизмы дискреционного контроля доступа. А конкретно право «Выполнение».

Для создания замкнутой программной среды рекомендуется все права назначать не для конкретного пользователя, а для специально созданной группы. В этом случае, если создать нового пользователя с теми же ограничениями на использования программ, достаточно будет добавить его в ту же самую группу, а не выполнять все настройки заново.

Первый вход только что созданного пользователя должен осуществляться без ограничений ЗПС, так как при первом входе в системной папке создается профиль пользователя. Таким же образом, если на компьютере установлен Microsoft Office, то, войдя первый раз новым пользователем до включения ограничений ЗПС, нужно запустить какое-либо приложение офиса, так как он производит локальную установку в профиль. Только после того, как профиль пользователя создан, нужные приложения установлены и инициализированы, можно начинать настройку ЗПС (либо добавлять пользователя в группу с ЗПС ограничениями).

Нужно помнить, что исполняемыми файлами считаются не только файлы с расширениями *.exe, но и все другие файлы, которые открываются с флагами на выполнение. Это, прежде всего, *.dll, *.sys, *.scr и прочие. Таким образом, если необходимо разрешить пользователю работать с Microsoft Word, то недостаточно будет ему разрешить запускать файл WINWORD.EXE. Ведь WINWORD.EXE использует также множество *.dll файлов, которые тоже нужно разрешить данному пользователю для запуска.

5.4.3.1.Настройка ЗПС с использованием мягкого режима

Для настройки ЗПС с использованием «мягкого» режима в системе защиты Dallas Lock 8.0 существует дополнительный механизм. Пример такой настройки описан ниже.

Пусть пользователь, для которого нужно организовать ЗПС, уже создан и инициализирован (к примеру, он называется zaps). Далее для настройки ЗПС, необходимо выполнить следующие шаги по настройке:

- Создать специальную группу, например, ZPS, и включить пользователя zaps в группу ZPS. Для группы ZPS в глобальных настройках запретить запуск всего (вкладка «Контроль доступа» => «Глобальные» => «Параметры по умолчанию») (Рис. 102).

Рис. 102. Глобальный запрет запуска программ для настройки ЗПС

- Включить параметр аудита «Аудит: заносить в журнал все ошибки при включенном мягком режиме» (вкладка «Параметры безопасности» => «Аудит») (Рис. 103).

Рис. 103. Включение аудита доступа

- Далее необходимо включить «мягкий режим» контроля доступа и желательно очистить журнал доступа ресурсов. Отправить компьютер в перезагрузку.

Следует помнить, что не все приложения достаточно просто запустить. Некоторые сложные приложения на своем старте загружают не все исполняемые модули, а только необходимые, остальные модули они подгружают динамически, в процессе работы. Поэтому после запуска приложения лучше выполнить все основные действия приложения для работы.

На этом этапе в журнале доступа к ресурсам формируется список файлов, которые нужны данному пользователю для работы.

- Загрузить систему под учетной записью администратора. Запустить оболочку администратора системы защиты, открыть журнал доступа к ресурсам.

- Настроить и применить фильтр журнала доступа к ресурсам: пользователь – «zaps», результат – «ошибка» (Рис. 104).

Рис. 104. Фильтр журнала доступа к ресурсам

- Далее, щелчком правой кнопки мыши на поле с записями журнала необходимо вызвать контекстное меню и выбрать пункт «Права для файлов» или нажать эту кнопку на панели «Действия» (Рис. 105).

Рис. 105. Контекстное меню в журнале доступа к ресурсам

- В появившемся окошке редактирования параметров безопасности назначить дискреционные права для группы ZPS «только чтение» (Рис. 106).

Рис. 106. Назначение дискреционных прав для файлов

После нажатия кнопки «ОК» система попросит пользователя выбрать еще одно действие для настройки параметров безопасности (Рис. 107):

Рис. 107. Настройка параметров безопасности

В этом случае, если назначаются права на доступ к ресурсам для группы ZPS впервые, то параметры безопасности будут созданы независимо от выбранного значения «Да» или «Нет». Если же необходимо добавить параметр (например, право запускать еще какую-либо программу), то в этом случае следует нажать кнопку «Да», чтобы добавить параметр и не потерять существующие.

Рис. 108. Назначение прав через кнопку Свойства для операции пользователя

Таким образом, ЗПС организована. Теперь необходимо отключить «мягкий режим» и зайти пользователем zaps. Этот пользователь сможет работать только с необходимыми программами.

Следует помнить, что вполне вероятна ситуация, когда не все нужные для работы пользователя исполняемые файлы занеслись в список. Так как некоторые приложения вызывают какие-либо другие исполняемые файлы только при активизации определенных функций. Если после включения ЗПС у пользователя zaps какое-либо приложение стало работать неправильно – это можно сразу же увидеть в журнале доступа к ресурсам. Скорее всего, для какого-то еще исполняемого файла необходимо добавить право на исполнение для данного пользователя (группы).

5.4.3.2.Настройка ЗПС с использованием режима обучения

Пусть пользователь, для которого нужно организовать замкнутую программную среду, уже создан и инициализирован (к примеру, он называется zaps). Далее для настройки ЗПС, необходимо выполнить следующие шаги по настройке:

- Как и в примере по настройке ЗПС с использованием «мягкого» режима (описано выше), необходимо создать специальную группу, например, ZPS, включить пользователя zaps в группу ZPS и для группы ZPS в глобальных настройках запретить запуск всего (Рис. 102).

- В дополнительном меню кнопки

необходимо включить «режим обучения».

- Далее, в появившемся окне дискреционного доступа назначить для выбранной группы параметр безопасности «только чтение». Это просто сделать, нажав саму кнопку «только чтение» (Рис. 109).

Рис. 109. Настройка прав доступа для режима обучения

- Теперь необходимо перезагрузить компьютер и осуществить вход под учетной записью пользователя zaps.

- Поработать немного под этим пользователем, запустив необходимые приложения. В процессе работы в «режиме обучения» на запущенные приложения назначается дескриптор в соответствии с произведенной настройкой при включении режима.

- В период пока включен «режим обучения» пользователю zaps становятся доступны для запуска все необходимые приложения.

- Чтобы выключить режим обучения для пользователя, необходимо завершить его сеанс, зайти под учетной записью администратора и выбрать в дополнительном меню пункт «Выключить режим обучения». После выключения — доступ к приложениям будет определяться в соответствии с назначенными правами: и администратором безопасности, и в процессе «режима обучения».

Настройка СЗИ Dallas Lock версии 8-К

Настройка СЗИ Dallas Lock версии 8-К

В предыдущей статье рассмотрена тема установки «Системы защиты от несанкционированного доступа Dallas Lock 8.0». В этом материале показано как настроить сертифицированное средство защиты информации (СЗИ) от несанкционированного доступа Dallas Lock версии 8-К. Показано как настроить СЗИ Dallas Lock и установить на контроль целостности другие средства защиты, на примере антивирусного средства Dr.Web, средства криптографической защиты информации (СКЗИ) КриптоПро CSP, СКЗИ ViPNet Client, СКЗИ ViPNet CSP.

Настройка параметры входа

Для настройки входа в систему, установки атрибутов пароля, аппаратных считывателей необходимо выбрать вкладку «Параметры безопасности», закладку «Вход», требуемые настройки показаны на (рис. 1).

Рис 1. Параметры входа в систему

Настройка полномочий пользователей

Для настройки прав пользователей в оболочке администратора на основной вкладке «Параметры безопасности» выделить категорию «Права пользователей» установить параметры как показано на. (рис. 2):

Рис 2. Параметры входа в систему

Настройка параметров аудита

Для настройки параметров аудита необходимо выбрать вкладку «Параметры безопасности» => «Аудит. Требуемые параметры показаны на рисунке ниже (рис 3).

Рис 3. Параметры аудита

Настройка очистки остаточной информации

Для того чтобы настроить процесс очистки остаточной информации, необходимо в оболочке администратора открыть категорию «Очистка остаточной информации» на вкладке «Параметры безопасности» и установить параметры, как показано на (рис. 4).

Рис 4. Параметры очистки остаточной информации

Настройка параметров контроля целостности

Для настройки контроля целостности необходимо в оболочке администратора на вкладке «Параметры безопасности» выделить категорию «Контроль целостности» и установить параметры как показано на рисунке (рис. 5).

Рис 5. Закладка Контроль целостности в оболочке администратора

Настройка контроля ресурсов

Для настройки контроля ресурсов, необходимо добавить исполняемые файлы средств защиты информации, установленных на АРМ, для которых необходимо назначить аудит (список файлов приведен в конце статьи). Для того чтобы добавить объект в контроль целостности необходимо: с помощью оболочки администратора в списке объектов категории «Контроль целостности» на вкладке «Контроль доступа» нажать кнопку «Добавить». В появившемся диалоговом окне, с помощью управляющих кнопок или прописав вручную, необходимо указать путь к ресурсу и нажать кнопку «Выбрать». Откроется окно редактирования параметров объекта ФС. В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (см. ниже). Задать проверку контроля целостности для локальных объектов файловой системы без помощи оболочки администратора, а с помощью контекстного меню можно следующим способом:

- Правым щелчком мыши на значке объекта, для которого необходимо установить проверку контроля целостности, открыть контекстное меню и выбрать из него пункт «DL8.0: Права доступа» (рис. 6).

Рис 6. Права доступа

- В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (рис. 7).

Рис 6. Закладка контроль целостности

- Необходимо выставить флажок в поле «Контроль целостности включен» и выбрать алгоритм расчета контрольной суммы, ГОСТ Р 34.11-94.

- Отметить при необходимости поле «Проверять контроль целостности при доступе».

- Нажать «Применить» и «ОК»

Системные файлы средств защиты информации, которые необходимо поставить на контроль целостности указаны в Приложении 1, данного руководства.

Управление учетными записями

По умолчанию в системе защиты Dallas Lock 8.0 всегда присутствуют следующие учетные записи:

— Суперадминистратор — учетная запись пользователя, установившего СЗИ НСД (запись невозможно удалить из системы);

— «anonymous» — учетная запись для проверки входов с незащищенных СЗИ машин (запись невозможно удалить из системы, но нужно отключить);

— «secServer» — через эту учетную запись Сервер безопасности подключается к данному ПК и проводит оперативное управление (запись невозможно удалить из системы, но нужно отключить, если не используется Сервер Безопасности);

«**» — специальная учетная запись, разрешающая всем доменным пользователям вход на защищенный системой компьютер. Создаётся только на ПК, которые в момент установки СЗИ НСД входят в Active Directory. Запись нужно отключить.

Для отключения учетных записей необходимо выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора и выбрать учетную запись, которую необходимо отключить, нажав на нее два раза левой кнопкой мыши, появится окно редактирования параметров учетной записи, на вкладке «Общие» в поле «Параметры» отметить пункт «Отключена».

В системе должно быть заведено три пользователя: Пользователь 1, Пользователь 2 и Администратор информационной безопасности.

У пользователей имеется индивидуальная учетная запись в операционной системе Windows и своим идентификатором для ПАК «Соболь».

Администратору ИБ, Пользователь 1, Пользователь 2, предоставлены права на доступ к информационным ресурсам, программным и техническим средствам автоматизированной системы согласно матрице доступа.

Матрица доступа к защищаемым ресурсам

п/п

C:Program Files (x86)Crypto Pro

1 Системные каталоги включают в себя директорию операционной системы (C:Windows) а также каталоги прикладного программного обеспечений (C:Program files);

2 К объектам профиля пользователя относят каталоги «Рабочий стол», «Мои документы», «Мои рисунки», а также каталоги, в которых хранятся пользовательские настройки прикладного программного обеспечения «Application Data», «Local Settings» и другие;

3 К операциям записи так же относят модификацию, удаление и изменение прав доступа;

4 Запрет доступа имеет приоритет над остальными правами пользователя, в том числе групповыми.

Создание локального пользователя

Для создания нового пользователя в системе защиты необходимо:

- Выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора.

- Нажать кнопку «Создать» в категориях «Действия» или выбрать соответствующую из контекстного меню. На экране появится окно создания новой учетной записи

- В поле «Размещение» необходимо выбрать значение «Локальный».

- В поле «Логин» необходимо ввести логин (имя) регистрируемого пользователя. При вводе имени в системе существуют следующие правила: максимальная длина имени — 32 символа; имя может содержать латинские символы, символы кириллицы, цифры и специальные символы; разрешается использовать различные регистры клавиатуры.

Если учетная запись была создана ранее, нажатие кнопки поиска, разворачивает список учетных записей пользователей, зарегистрированных только в ОС данного компьютера

- После нажатия кнопки «OK» появится окно редактирования параметров учетной записи

На вкладке «Общие» требуется ввести следующие параметры: полное имя;

Далее, в процессе создания или регистрации локального пользователя необходимо включить его в группу «Пользователи». В окне закладки «Группы» отображены названия групп, в которые включен пользователь (рис. 24). По умолчанию, каждый новый пользователь входит в группу «Пользователи»

- Чтобы включить пользователя в определенную группу необходимо нажать «Добавить». Появится список всех групп пользователей, имеющихся в системе (кроме тех, в которые пользователь уже включен)

- В поле «Размещение» необходимо оставить значение «Локальный». В списке групп нужно выбрать «Пользователи».

- Завершающей операцией по созданию учетной записи пользователя является назначение пароля. Назначение пароля предлагается системой после заполнения всех необходимых параметров в окне создания учетной записи и нажатия кнопки «ОК»

Для создания пароля, отвечающего всем установленным требованиям политик безопасности, необходимо воспользоваться помощью генератора паролей системы защиты. Для этого нажать кнопку с надписью: «Генерация пароля». Система автоматически создаст случайный пароль, удовлетворяющий политикам сложности пароля, значение которого необходимо ввести в поля «Пароль» и «Подтверждение».

Перечень файлов VipNet Client и VipNet CSP.

4systems

Средства защиты информации

тел. (812) 945-41-

office@4systems.ru

RSS: статьи

Нет товаров в корзине.

Выбирайте товары для

заказа в каталоге товаров

Вы здесь: Главная > Статьи > Dallas Lock удалить

Инструкция по аварийному восстановлению Dallas Lock 8.0

Общий порядок аварийного восстановления СЗИ от НСД следующий:

- Декодирование преобразованных областей жесткого диска (данный этап не выполняется, если диски не были преобразованы) (актуально для СЗИ от НСД Dallas Lock 8.0-С).

- Отключение модуля доверенной загрузки (загрузчика) и подмена системных файлов Dallas Lock 8.0 с помощью загрузочного диска восстановления (подмена библиотек Dallas Lock 8.0 на библиотеки Windows).

- Редактирование реестра с помощью специальной утилиты.

Этап № 1. Аварийное декодирование областей жесткого диска

Если на жестком диске имеются шифрованные файлs и/или разделы, то необходимо произвести их декодирование. Это следует сделать с помощью модуля доверенной загрузки. Если модуль доверенной загрузки работает корректно, это означает, что есть возможность вызвать аварийное декодирование преобразованных дисков прямо из загрузчика. В поле авторизации загрузчика необходимо ввести пароль администратора СЗИ НСД Dallas Lock 8.0-С, и с помощью кнопки F2 выбрать действие: Аварийное восстановление (Рис_1 ).

Система запустит процесс обратного преобразования и сообщит об успешном окончании. После завершения декодирования преобразованных областей дисков необходимо загрузиться с диска восстановления.

Этап № 2. Отключение загрузчика Dallas Lock 8.0 и подмена системных файлов

Необходимо вставить компакт-диск для аварийного восстановления Dallas Lock 8.0 в привод и загрузиться с него (предварительно установив в BIOS загрузку с CD). В появившемся меню загрузочного диска необходимо выбрать пункт «Аварийное восстановление» (Рис_2 ).

После загрузки в консоли аварийного восстановления будут предложены команды:

- DLOFF – аварийное отключение Dallas Lock в Windows;

- DLMBROFF – отключение модуля доверенной загрузки Dallas Lock;

- RESTART – перезагрузка;

- HELP – справка.

Если был активирован модуль доверенной загрузки, то командой DLMBROFF его необходимо отключить. После чего система выведет сообщение о том, что в MBR установлен оригинальный загрузчик. Далее необходимо отключить саму систему защиты Dallas Lock 8.0 командой DLOFF. После этого система выведет сообщение о том, что система защиты аварийно отключена. Далее необходимо ввести команду RESTART для перезагрузки компьютера. После перезагрузки система защиты Dallas Lock 8.0 будет отключена.

Этап № 3. Очистка реестра

Далее для корректного отключения системы защиты необходимо внести изменения в реестр. Сделать это можно вручную, или воспользовавшись специальной утилитой по очистке реестра DlRestoreSystem, которая находится на диске аварийного восстановления в директории util. Необходимо войти в ОС под учетной записью администратора Windows и запустить файл DlRestoreSystem.exe с диска (Рис_3 ).

После запуска данной утилиты с правами администратора и команды завершения снятия системы Dallas Lock 8.0, будет предложено перезагрузиться. Также в процессе снятия системы защиты будет предложено оставить или удалить системную папку DLLOCK80 с хранящимися в ней журналами и другими конфигурационными файлами. После перезагрузки система защиты Dallas Lock 8.0 будет удалена с компьютера, теперь можно снова запустить её установку. Если по каким либо причинам данный способ аварийного восстановления не сработал, то необходимо воспользоваться аварийным восстановлением в ручном режиме.

Dallas Lock 8.0-K — система защиты конфиденциальной информации, в процессе её хранения и обработки, от несанкционированного доступа.

Представляет собой программный комплекс средств защиты информации в автоматизированных системах и в информационных системах, осуществляющих обработку персональных данных.

Система защиты Dallas Lock 8.0-K может быть установлена на любые компьютеры, работающие под управлением следующих ОС:

- Windows ХР (SP 3) (32-bit),

- Windows Server 2003 (R2) (32-bit),

- Windows Vista (SP2) (32-bit и 64-bit),

- Windows Server 2008 (SP 2) (32-bit и 64-bit),

- Windows Server 2008 R2 (64-bit),

- Windows 7 (32-bit и 64-bit).

Dallas Lock 8.0-K позволяет в качестве средств опознавания пользователей использовать аппаратные электронные идентификаторы. Поддерживаются USB-флэш-накопители, ключи Touch Memory, смарт-карты eToken и USB-брелоки eToken, ruToken и ruToken ЭЦП.

СЗИ от НСД Dallas Lock 8.0-K обеспечивает:

- Защиту конфиденциальной информации от несанкционированного доступа стационарных и портативных компьютеров как автономных, так и в составе ЛВС, через локальный, сетевой и терминальный входы.

- Дискреционный принцип разграничения доступа к информационным ресурсам в соответствии со списками пользователей и их правами доступа (матрица доступа).

- Аудит действий пользователей – санкционированных и без соответствующих прав; ведение журналов регистрации событий.

- Контроль целостности файловой системы и программно-аппаратной среды.

- Объединение защищенных ПК для централизованного управления механизмами безопасности.

- Приведение АС в соответствие законодательству РФ по защите информации.

СЗИ НСД Dallas Lock 8.0-K является усовершенствованным продуктом и содержит ряд преимуществ по сравнению с предыдущими версиями Dallas Lock, среди которых:

- Поддержка современных ОС, в том числе 64-х битных.

- Отсутствие необходимости активировать систему, что значительно упрощает внедрение. Достаточным является инсталляция системы, которая происходит только по уникальному коду диска.

- Полностью переработанный, инновационный интерфейс.

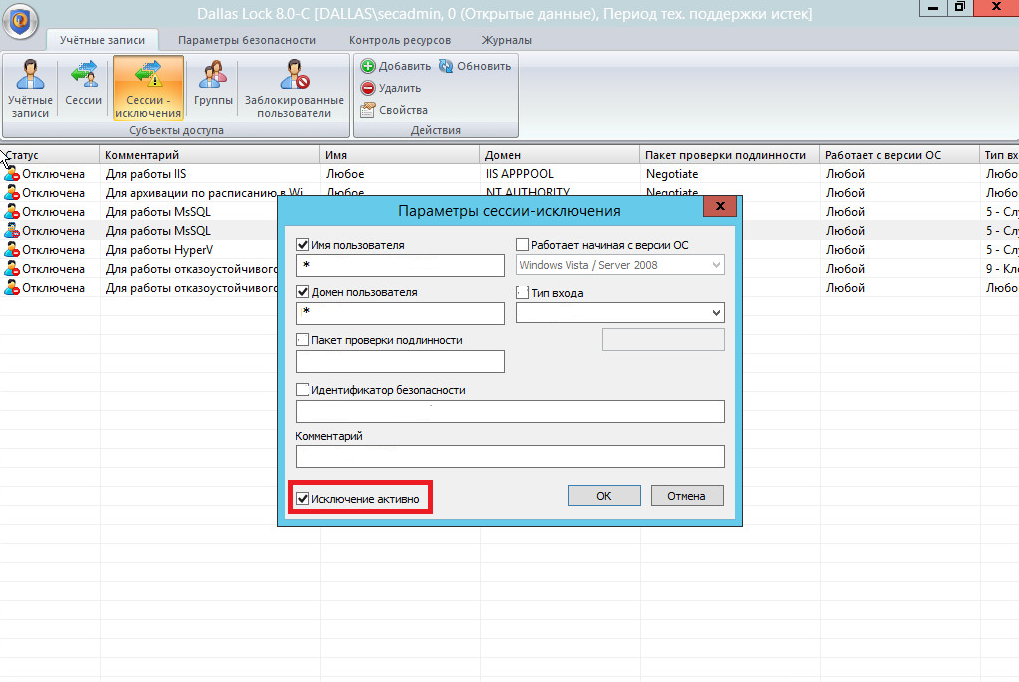

- Улучшенная работа с доменными пользователями. Реализован механизм регистрации доменных учетных записей пользователей системы с использованием масок, по символу «*». В контексте системы защиты символ «*» имеет значение «все». Таким образом, уже нет необходимости регистрировать каждого отдельного доменного пользователя в системе защиты, что позволяет кардинально упростить внедрение и настройку системы. Так же это избавляет от проблем, связанных с необходимостью синхронизации данной СЗИ и контроллера домена при появлении новых пользователей в домене. При желании можно использовать «классическую схему» работы с пользователями, которая была реализована в Dallas Lock 7.7, когда каждому пользователю домена соответствует своя учетная запись системы защиты.

- Оптимизированный Сервер Безопасности. Механизм синхронизации с клиентской рабочей станцией качественно переработан, что позволяет на порядок ускорить его работу, снизить загрузку сети и увеличить скорость загрузки клиентских рабочих станций.

- Консоль Сервера Безопасности отделена от Сервера Безопасности и может быть запущена на любой другой защищенной рабочей станции, находящейся в той же локальной сети. При этом для связи используется защищенный сетевой протокол, который исключает возможность несанкционированного вмешательства.

- Переработанная модель дискреционного доступа — 5 интуитивно понятных категорий прав для определения доступа к файлам и папкам.

- Расширенный перечень средств аппаратной (двухфакторной) аутентификации. Добавлена возможность использования в качестве аппаратных идентификаторов USB-Flash дисков (флешек) (идентификация осуществляется по уникальному номеру тома).

- В новой версии контроль целостности программно-аппаратной среды проверяется по команде администратора, по расписанию, периодически.

- Отчет по правам и конфигурациям (инвентаризация) имеет более гибкие и удобные настройки. Отчет открывается в отдельном текстовом файле, который можно вывести на печать. Для формирования отчета есть возможность:

- выбрать его тип: по назначенным правам, список пользователей, политики безопасности или и то и другое;

- выбрать параметры необходимых ресурсов: общие папки, глобальные права или конкретный ресурс, указав его размещение (путь);

- и выбрать параметр, определяющий сортировку списков отчета (по ресурсам или пользователям).

- Реализован механизм генерации сложных паролей. Кнопка генератора паролей находится рядом с полями ввода нового пароля и позволяет сгенерировать пароль, отвечающий всем установленным администратором безопасности параметрам сложности пароля.

- Кроме традиционных, добавлена новая политика настройки сложности паролей. Это — необходимость отсутствия цифры в первом и последнем символе.

- Качественно переработан механизм сигнализации. Ситуации несанкционированного доступа на клиентских рабочих станциях отслеживаются и сопровождаются сигнализацией на Сервере безопасности. События НСД заносятся в журнал СБ, на самом же компьютере с установленным СБ воспроизводится звуковой сигнал и выводится всплывающее сообщение на панели задач. В системе реализована настройка оповещений о событиях (выбор событий), а также механизм отправки сообщений о событиях НСД на электронную почту.

Возможности в версии Dallas Lock 8.0-K

Система защиты информации от несанкционированного доступа Dallas Lock 8.0-K предоставляет следующие возможности:

- В соответствии со своим назначением, система запрещает посторонним лицам доступ к ресурсам ПК и позволяет разграничивать права зарегистрированных в системе защиты пользователей при работе на компьютере. Разграничения касаются прав доступа к объектам файловой системы, доступ к сети, сменным накопителям, аппаратным ресурсам. Для облегчения администрирования возможно объединение пользователей в группы. Контролируются права доступа для локальных, доменных, сетевых и терминальных пользователей.

- В качестве средства идентификации пользователей служат индивидуальные пароли пользователей и, при необходимости, аппаратные идентификаторы:

- USB-флэш-накопители (флешки);

- электронные ключи Touch Memory (iButton);

- USB-ключи Aladdin eToken Pro/Java;

- смарт-карты Aladdin eToken PRO/SC;

- USB-ключи Rutoken (Рутокен) и Rutoken ЭЦП.

Тем самым в системе реализована двухфакторная аутентификация, присущая системам с повышенной защитой. В тоже время аппаратная идентификация обязательной не является.

Для решения проблемы «простых паролей» система имеет гибкие настройки сложности паролей. Можно задать минимальную длину пароля, необходимость обязательного наличия в пароле цифр, специальных символов, строчных и прописных букв, степень отличия нового пароля от старого и прочее.

Кроме того, в системе имеется механизм генерации паролей, соответствующих всем установленным параметрам сложности.

Одним из основных показателей защищенности системы является наличие дискреционного принципа контроля доступа. Он обеспечивает доступ к защищаемым объектам (дискам, каталогам, файлам) в соответствии со списками пользователей (групп) и их правами доступа (матрица доступа). В соответствии с содержимым списка вычисляются права на доступ к объекту для каждого пользователя (открытие, запись, чтение, удаление, переименование, запуск, копирование и прочие). Причем каждое право может находиться в состоянии «запретить»/«разрешить» на разных уровнях.

Возможно ограничение круга доступных для пользователя объектов файловой системы (дисков, папок и файлов под FAT и NTFS), а также аппаратных устройств. Применяется полностью независимый от ОС механизм определения прав доступа пользователя к ресурсам. Система защиты Dallas Lock анализирует назначенные политики доступа согласно иерархии назначенных параметров на объекты снизу вверх, то есть при попытке пользователя совершить с объектом ФС или программно-аппаратной среды компьютера любую операцию, проверка происходит, начиная с локальных параметров объекта; глобальные параметры проверяются в последнюю очередь. При этом локальные настройки имеют приоритет над глобальными. Приоритеты параметров в системе защиты Dallas Lock 8.0-K следующие:

Источник

Adblock

detector

Содержание

- Dallas lock настройка принтера

- Настройка СЗИ Dallas Lock версии 8-К

- Настройка СЗИ Dallas Lock версии 8-К

Dallas lock настройка принтера

ИО Капитана Очевидности

Сообщения: 5360

Благодарности: 1102

Организовали новое рабочее место на Windows 7 Prof x64

Для работы с документами установили MS Office 2003 (знаю, старый, но операторам так привычнее).

Для защиты информации используется Dallas Lock 8.0-C

Вскоре выявилась следующая проблема: при работе в сеансе с повышенным уровнем секретности программы Microsoft Office 2003 не могут ничего выводить на печать. Показывает окно с сообщением о проблемах отправки документа на печать.

Причём проблема именно в MS Office 2003 — «Блокнот», LibreOffice и прочие программы печатают нормально.

Пытался отследить момент ошибки через Procmon, но ничего подозрительного не нашёл.

При переводе Dallas Lock в режим обучения, было выявлено следующее

При печати из программ MS Office 2003 процесс диспетчера печати (Spool.exe) записывает информацию в файл C:WindowsSystem32NE00 или NE01.

Для каждого принтера используется своё имя файла: NE00 — предустановленный драйвер виртуального принтера «Microsoft XPS», NE01 — физический принтер рабочего места, другие виртуальные или реальные принтеры получали бы следующие номера в порядке установки.

После выхода из режима обучения в список прав мандатного доступа было добавлено правило «Секретно» для файла C:WindowsSystem32NE01 (файл соответствует физическому принтеру). Поскольку файл является временным, был использован режим «дескриптор по пути».

После этого программы MS Office 2003 начали печатать на этот принтер при работе системы на мандатном уровне «секретно», но перестали печатать в обычном уровне работы.

На рабочем месте выполняется работа с документами разной степени секретности.

Dallas Lock не позволяет назначить режим «разделяемой папки» для файла.

Для папки System32 назначить режим «разделяемой папки» невозможно, поскольку это нарушит работу операционной системы.

Прошу дать совет по способу исправления или обхода выявленной проблемы.

——-

Самое совершенное оружие, которым забиты арсеналы богатых и процветающих наций, может легко уничтожить необразованного, больного, бедного и голодного. Но оно не может уничтожить невежество, болезнь, нищету и голод. (Фидель Кастро)

Почему всех осужденных за измену Родине при Сталине реабилитировали при Горбачёве по отсутствию состава преступления? Потому что при Горбачёве измену Родине перестали считать преступлением.

Источник

Настройка СЗИ Dallas Lock версии 8-К

Настройка СЗИ Dallas Lock версии 8-К

В предыдущей статье рассмотрена тема установки «Системы защиты от несанкционированного доступа Dallas Lock 8.0». В этом материале показано как настроить сертифицированное средство защиты информации (СЗИ) от несанкционированного доступа Dallas Lock версии 8-К. Показано как настроить СЗИ Dallas Lock и установить на контроль целостности другие средства защиты, на примере антивирусного средства Dr.Web, средства криптографической защиты информации (СКЗИ) КриптоПро CSP, СКЗИ ViPNet Client, СКЗИ ViPNet CSP.

Настройка параметры входа

Для настройки входа в систему, установки атрибутов пароля, аппаратных считывателей необходимо выбрать вкладку «Параметры безопасности», закладку «Вход», требуемые настройки показаны на (рис. 1).

Рис 1. Параметры входа в систему

Настройка полномочий пользователей

Для настройки прав пользователей в оболочке администратора на основной вкладке «Параметры безопасности» выделить категорию «Права пользователей» установить параметры как показано на. (рис. 2):

Рис 2. Параметры входа в систему

Настройка параметров аудита

Для настройки параметров аудита необходимо выбрать вкладку «Параметры безопасности» => «Аудит. Требуемые параметры показаны на рисунке ниже (рис 3).

Рис 3. Параметры аудита

Настройка очистки остаточной информации

Для того чтобы настроить процесс очистки остаточной информации, необходимо в оболочке администратора открыть категорию «Очистка остаточной информации» на вкладке «Параметры безопасности» и установить параметры, как показано на (рис. 4).

Рис 4. Параметры очистки остаточной информации

Настройка параметров контроля целостности

Для настройки контроля целостности необходимо в оболочке администратора на вкладке «Параметры безопасности» выделить категорию «Контроль целостности» и установить параметры как показано на рисунке (рис. 5).

Рис 5. Закладка Контроль целостности в оболочке администратора

Настройка контроля ресурсов

Для настройки контроля ресурсов, необходимо добавить исполняемые файлы средств защиты информации, установленных на АРМ, для которых необходимо назначить аудит (список файлов приведен в конце статьи). Для того чтобы добавить объект в контроль целостности необходимо: с помощью оболочки администратора в списке объектов категории «Контроль целостности» на вкладке «Контроль доступа» нажать кнопку «Добавить». В появившемся диалоговом окне, с помощью управляющих кнопок или прописав вручную, необходимо указать путь к ресурсу и нажать кнопку «Выбрать». Откроется окно редактирования параметров объекта ФС. В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (см. ниже). Задать проверку контроля целостности для локальных объектов файловой системы без помощи оболочки администратора, а с помощью контекстного меню можно следующим способом:

- Правым щелчком мыши на значке объекта, для которого необходимо установить проверку контроля целостности, открыть контекстное меню и выбрать из него пункт «DL8.0: Права доступа» (рис. 6).

Рис 6. Права доступа

- В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (рис. 7).

Рис 6. Закладка контроль целостности

- Необходимо выставить флажок в поле «Контроль целостности включен» и выбрать алгоритм расчета контрольной суммы, ГОСТ Р 34.11-94.

- Отметить при необходимости поле «Проверять контроль целостности при доступе».

- Нажать «Применить» и «ОК»

Системные файлы средств защиты информации, которые необходимо поставить на контроль целостности указаны в Приложении 1, данного руководства.

Управление учетными записями

По умолчанию в системе защиты Dallas Lock 8.0 всегда присутствуют следующие учетные записи:

— Суперадминистратор — учетная запись пользователя, установившего СЗИ НСД (запись невозможно удалить из системы);

— «anonymous» — учетная запись для проверки входов с незащищенных СЗИ машин (запись невозможно удалить из системы, но нужно отключить);

— «secServer» — через эту учетную запись Сервер безопасности подключается к данному ПК и проводит оперативное управление (запись невозможно удалить из системы, но нужно отключить, если не используется Сервер Безопасности);

«**» — специальная учетная запись, разрешающая всем доменным пользователям вход на защищенный системой компьютер. Создаётся только на ПК, которые в момент установки СЗИ НСД входят в Active Directory. Запись нужно отключить.

Для отключения учетных записей необходимо выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора и выбрать учетную запись, которую необходимо отключить, нажав на нее два раза левой кнопкой мыши, появится окно редактирования параметров учетной записи, на вкладке «Общие» в поле «Параметры» отметить пункт «Отключена».

В системе должно быть заведено три пользователя: Пользователь 1, Пользователь 2 и Администратор информационной безопасности.

| № п/п | Роль | Описание |

| 1. | Пользователь 1 | Выполнение работ согласно должностных обязанностей. Работа с разрешенным прикладным программным обеспечением. |

| 2. | Администратор информационной безопасности | Реализация политики информационной безопасности: администрирование средств защиты информации, выполнение функций контролера-аудитора параметров настроек для всех приложений и данных АС УЦ |

| 3. | Пользователь 2 |

Выполнение работ согласно должностных обязанностей. Работа с разрешенным прикладным программным обеспечением. |

У пользователей имеется индивидуальная учетная запись в операционной системе Windows и своим идентификатором для ПАК «Соболь».

Администратору ИБ, Пользователь 1, Пользователь 2, предоставлены права на доступ к информационным ресурсам, программным и техническим средствам автоматизированной системы согласно матрице доступа.

Матрица доступа к защищаемым ресурсам

| №

п/п |

Защищаемый ресурс | Права доступа должностных лиц | |||

| Наименование | Путь доступа | Администратор ИБ | Пользователь 1 | Пользователь 2 | |

| 1 | Файлы операционной системы Windows | C:WINDOWS | Полный

доступ |

Чтение | Полный

доступ |

| 2 | Установленное программное обеспечение | C:Program Files | Полный

доступ |

Чтение и выполнение

доступ |

|

| 3 | Место хранения защищаемой информации | C:secinf | Нет доступа | Чтение и изменение | Нет доступа |

| 4 | Место хранения копии дистрибутивов СЗИ | С:distrib | Полный

доступ |

Полный запрет | Полный запрет |

| 5 | Место хранения резервных копий файлов и настроек СЗИ | С:backup | Полный доступ | Полный запрет | Полный запрет |

| 6 | Программно-аппаратный комплекс (ПАК) «Соболь» версии 3.0 | C:SOBOL | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 7 | СКЗИ «Крипто Про CSP» | C:Program FilesCrypto Pro

C:Program Files (x86)Crypto Pro |

Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 8 | СКЗИ Программный комплекс (ПК) ViPNet Client 4 (КС3) | C:Program FilesViPNet Client | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 9 | СКЗИ ViPNet CSP | C:Program FilesViPNet CSP | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 10 | Файлы CЗИ от НСД Dallas Lock 8.0 – К | C:DLLOCK80 | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 11 | Антивирус Dr.Web Enterprise Security Suite (для Windows) | C:Program Filesdrweb | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 12 | Учтенный съёмный USB носитель | Z: | Чтение / Запись | Чтение

Запись |

Чтение

Запись |

| 13 | Привод

оптических дисков |

E: | Чтение

Запись |

Чтение

Запись |

Чтение

1 Системные каталоги включают в себя директорию операционной системы (C:Windows) а также каталоги прикладного программного обеспечений (C:Program files); 2 К объектам профиля пользователя относят каталоги «Рабочий стол», «Мои документы», «Мои рисунки», а также каталоги, в которых хранятся пользовательские настройки прикладного программного обеспечения «Application Data», «Local Settings» и другие; 3 К операциям записи так же относят модификацию, удаление и изменение прав доступа; 4 Запрет доступа имеет приоритет над остальными правами пользователя, в том числе групповыми. Создание локального пользователя Для создания нового пользователя в системе защиты необходимо:

Если учетная запись была создана ранее, нажатие кнопки поиска, разворачивает список учетных записей пользователей, зарегистрированных только в ОС данного компьютера

На вкладке «Общие» требуется ввести следующие параметры: полное имя; Далее, в процессе создания или регистрации локального пользователя необходимо включить его в группу «Пользователи». В окне закладки «Группы» отображены названия групп, в которые включен пользователь (рис. 24). По умолчанию, каждый новый пользователь входит в группу «Пользователи»

Для создания пароля, отвечающего всем установленным требованиям политик безопасности, необходимо воспользоваться помощью генератора паролей системы защиты. Для этого нажать кнопку с надписью: «Генерация пароля». Система автоматически создаст случайный пароль, удовлетворяющий политикам сложности пароля, значение которого необходимо ввести в поля «Пароль» и «Подтверждение». Перечень файлов VipNet Client и VipNet CSP. Источник Adblock |