Перейти к содержимому

Недорогой хостинг для сайтов

Введение:

Для устранения ошибок при использовании любой операционной системы необходимо точно определить эти ошибки. Именно здесь вступают в игру журналы ошибок, которые не только помогают вам идентифицировать ошибки, но и предоставляют некоторые основные сведения о причинах, лежащих в их основе. В этой статье мы поделимся с вами двумя разными методами проверки журналов ошибок в системе Linux Mint 20.

Методы проверки журналов ошибок в Linux Mint 20:

Для проверки журналов ошибок в системе Linux Mint 20 вы можете использовать любой из следующих двух методов:

Способ №1: Проверка журналов ошибок с помощью команды «journalctl»:

Чтобы проверить журналы ошибок в Linux Mint 20 с помощью этого метода, вам нужно будет выполнить команду, указанную ниже:

$ sudo journalctl | grep ‘error’

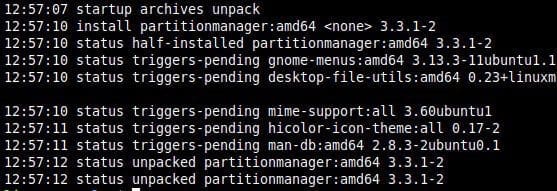

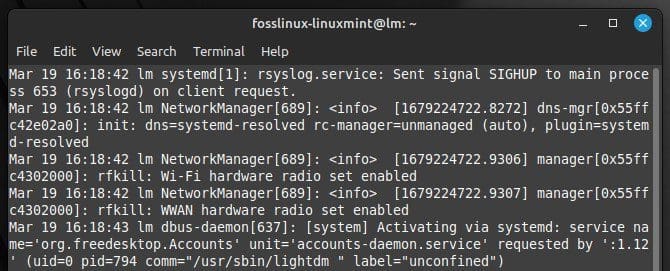

Журналы ошибок нашей системы Linux Mint 20, извлеченные с помощью команды «journalctl», показаны на следующем изображении:

Способ №2: Проверка журналов ошибок с помощью команды «dmesg»:

Чтобы проверить журналы ошибок в Linux Mint 20 с помощью этого метода, вам нужно будет выполнить команду, указанную ниже:

$ sudo dmesg | grep ‘error’

Журналы ошибок нашей системы Linux Mint 20, извлеченные с помощью команды «dmesg», показаны на следующем изображении:

Вывод:

С помощью двух методов, описанных в этой статье, вы сможете очень удобно проверять журналы ошибок вашей системы Linux Mint 20. После проверки этих журналов ошибок вам будет относительно легче исправить эти ошибки.

Рекомендуемый контент

Мы используем файлы cookie на нашем веб-сайте, чтобы предоставить вам наиболее релевантный опыт, запоминая ваши предпочтения и повторные посещения. Нажимая «Принять все», вы соглашаетесь на использование ВСЕХ файлов cookie. Однако вы можете посетить «Настройки файлов cookie», чтобы предоставить контролируемое согласие.

In order to resolve the errors while using any operating system, it is mandatory to pinpoint those errors. This is where the error logs come into play that not only help you in identifying the errors but also share some basic details about the causes behind them.

Here at LinuxAPT, we shall look into different ways of checking the error logs on a Linux Mint 20 system.

Different ways of checking the error logs on a Linux Mint 20 system

1. Checking the Error Logs with the «journalctl» Command

To check the error logs on Linux Mint 20 using this method, you will have to execute the below command:

$ sudo journalctl | grep 'error'

The error logs of our Linux Mint 20 system extracted via the «journalctl» command will be displayed.

2. Checking the Error Logs with the «dmesg» Command

To check the error logs on Linux Mint 20 using this method, you will have to execute the below command:

$ sudo dmesg | grep 'error'

The error logs of our Linux Mint 20 system extracted via the «dmesg» command will be displayed.

[Need to fix Linux system issues ? We can help you. ]

@2023 — Все права защищены.

104

лКак и другие операционные системы, Linux Mint создает журналы, которые могут предоставить ценную информацию о поведении системы, инцидентах безопасности и проблемах с производительностью. Однако управление системными журналами может оказаться сложной задачей, особенно для системных администраторов и ИТ-специалистов.

В этой статье будут рассмотрены различные аспекты управления системными журналами в Linux Mint, в том числе способы их поиска, чтения, управления и анализа. Также будут обсуждаться передовые методы управления системными журналами и некоторые из их последствий для безопасности. Хотя Linux Mint известен своими функциями безопасности, он не застрахован от таких угроз, как вредоносное ПО, вирусы и хакеры. Вот 10 практических советов по обеспечению безопасности вашей системы Linux Mint.

Понимание системных журналов в Linux Mint

Системные журналы имеют решающее значение для любой операционной системы, включая Linux Mint. Это файлы, содержащие подробную информацию о системных событиях, ошибках и предупреждениях. Системные журналы предоставляют ценную информацию о поведении системы, производительности, инцидентах безопасности и других проблемах, которые могут возникнуть. В Linux Mint несколько различных типов системных журналов служат различным целям.

Логи ядра: Эти журналы содержат информацию о ядре, которое является основным компонентом операционной системы. Журналы ядра записывают системные события, связанные с аппаратными устройствами, драйверами и другими низкоуровневыми компонентами.

Журналы ядра

Системные журналы: Они содержат общую системную информацию, такую как события запуска и завершения работы системы, системные сообщения и ошибки. Они также предоставляют информацию о системных службах и приложениях.

Системные журналы

Журналы аутентификации: Они содержат информацию о событиях аутентификации и авторизации пользователя. Журналы аутентификации записывают успешные и неудачные попытки входа в систему, изменения учетной записи пользователя и изменения пароля.

Журналы аутентификации

Журналы приложений: Они содержат определенную информацию для приложений, работающих в системе. Журналы приложений записывают ошибки приложений, предупреждения и другие сторонние события.

Журналы приложений

Понимание различных типов системных журналов в Linux Mint необходимо для эффективного управления журналами. Анализируя их, администраторы могут выявлять и устранять проблемы, повышать производительность и обеспечивать безопасность и надежность системы.

Поиск системных журналов

Знание того, где их найти в Linux Mint, необходимо для эффективного управления системными журналами. Системные журналы хранятся в определенных каталогах системы, и есть различные способы доступа к ним.

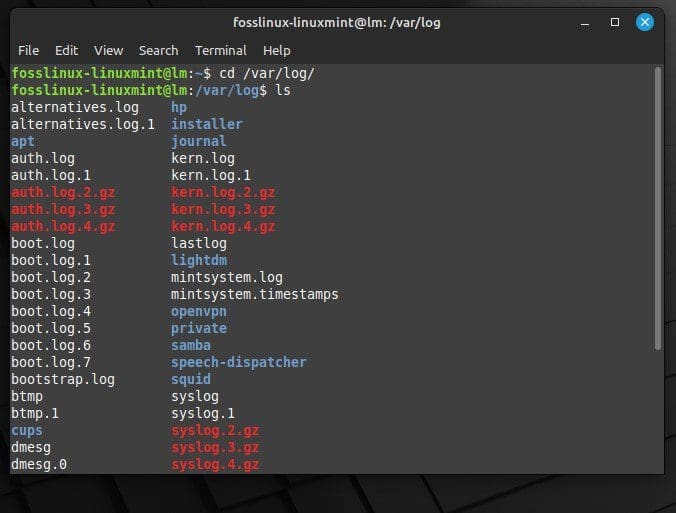

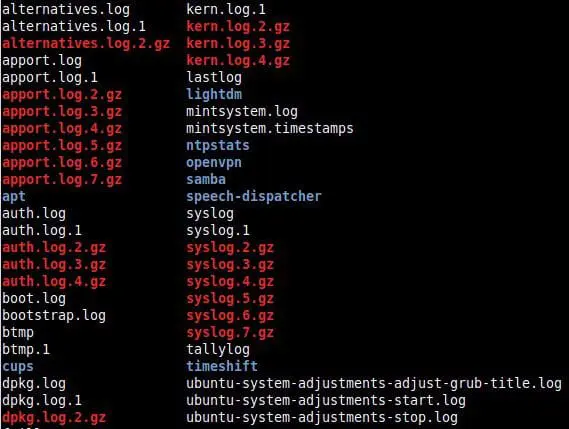

Наиболее распространенный каталог, в котором хранятся системные журналы, — «/var/log/». Этот каталог содержит различные системные журналы, включая журналы ядра, аутентификации и приложений. Здесь каждый файл назван в зависимости от типа журнала, который он содержит. Например, файл журнала ядра называется «kern.log», а файл системного журнала — «syslog».

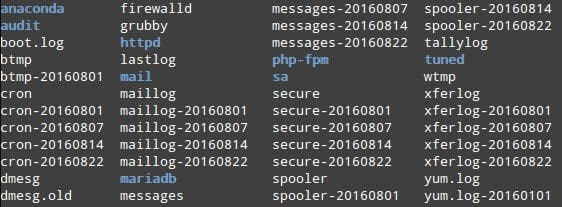

Системные журналы, хранящиеся в каталоге var

Еще один важный каталог, в котором хранятся системные журналы, — «/var/log/apt/». Он содержит журналы, связанные с управлением пакетами, включая события установки и обновления. Файлы журнала в этом каталоге названы в соответствии с датой события, которое они записывают.

Чтобы получить доступ к системным журналам с помощью интерфейса командной строки, используйте команду «cd», чтобы перейти в каталог, в котором хранятся журналы. Итак, чтобы получить доступ к каталогу «/var/log/», выполните в терминале следующую команду:

компакт-диск /var/журнал/

Доступ к каталогу журнала

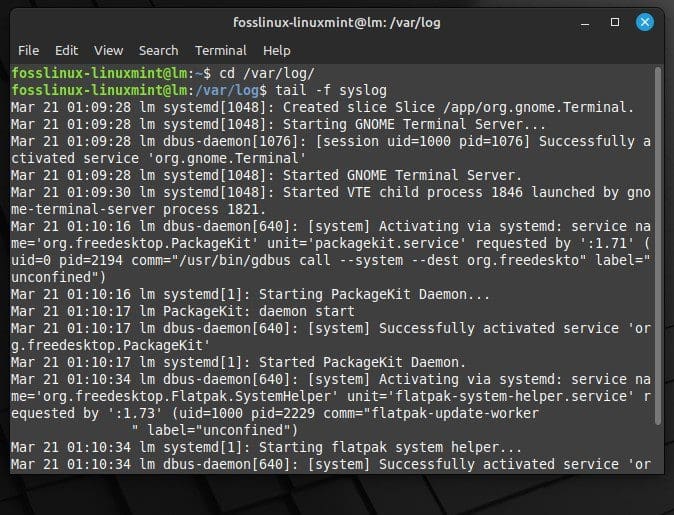

Оказавшись в каталоге, просмотрите содержимое файлов журнала с помощью команды «less» или «tail». «less» отображает все содержимое файла журнала, а «tail» перечисляет последние несколько строк этого файла. Чтобы просмотреть содержимое лог-файла «syslog» с помощью команды «tail», выполните в терминале следующую команду:

хвост -f системный журнал

Просмотр содержимого файла системного журнала с хвостом

При этом отображаются последние несколько строк файла «syslog», которые будут постоянно обновляться по мере добавления новых записей.

Чтение системных журналов

После того, как системные журналы были найдены, следующим шагом будет их чтение. Чтение системных журналов может предоставить ценную информацию об уже произошедших системных событиях, ошибках и предупреждениях.

Наиболее распространенными инструментами командной строки, используемыми для чтения системных журналов, являются команды «less» и «tail». Как описано ранее, «меньше» используется для просмотра всего контента, а «хвост» — только для просмотра конечного раздела. Если вы находитесь в домашнем каталоге, эти команды также можно использовать для всего пути журнала следующим образом:

меньше /var/log/syslog

Просмотр всего содержимого журнала с меньшими затратами

При этом отобразится все содержимое файла «syslog». Используйте клавиши со стрелками для перемещения по файлу и просмотра различных записей. Точно так же используйте команду «хвост» следующим образом:

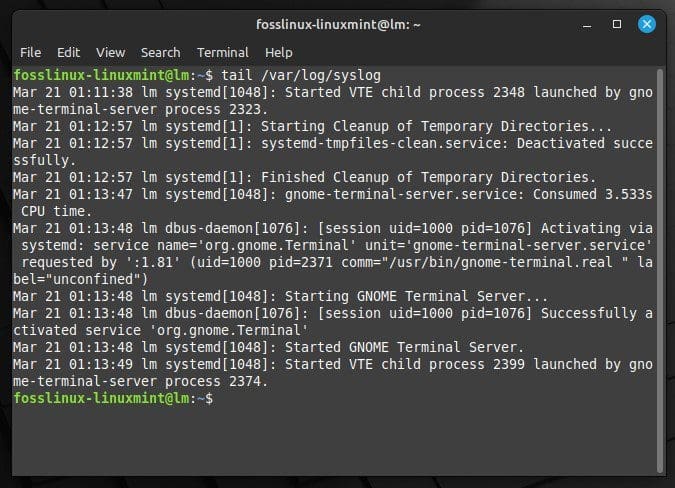

хвост /var/log/syslog

Просмотр последних 10 логов с хвостом

Это отображает последние десять строк файла «syslog». Используйте параметр «-n», чтобы указать другое количество строк. Чтобы отобразить предыдущие двадцать строк, выполните следующую команду:

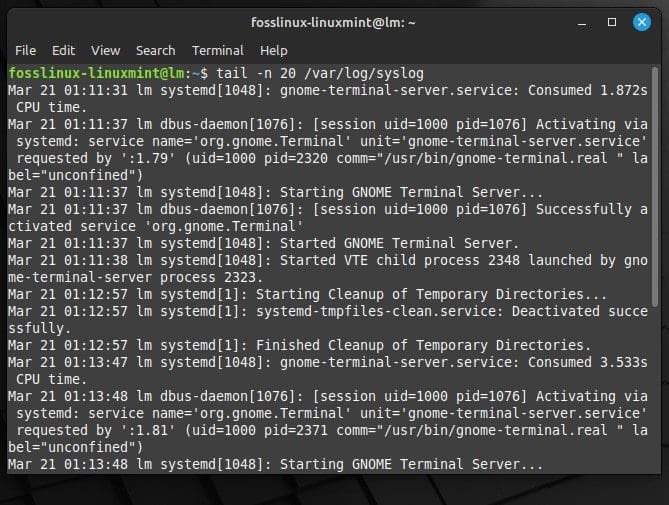

хвост -n 20 /var/log/syslog

Просмотр последних 20 логов с хвостом и опцией -n

В дополнение к этому вы также можете искать определенные записи в системных журналах. Для поиска определенной записи используйте команду «grep». Для всех записей в файле «syslog», содержащих слово «ошибка», выполните в терминале следующую команду:

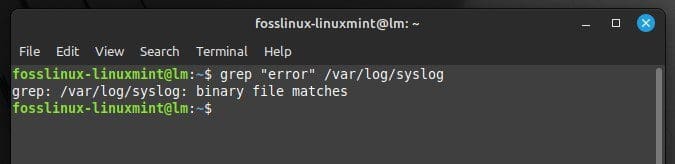

grep "ошибка" /var/log/syslog

Поиск определенных записей в системных журналах

Это отображает все записи в этом файле, содержащие слово «ошибка». При необходимости используйте параметр «-i», чтобы выполнить поиск без учета регистра.

Также читайте

- Как удалить и переустановить Inkscape в Ubuntu и Linux Mint

- Как создать или добавить раздел SWAP в Ubuntu и Linux Mint

- Как удалить программы в Linux Mint Cinnamon edition

Управление системными журналами в Linux Mint

Управление системными журналами всегда было важным аспектом системного администрирования. Со временем файлы журналов могут занимать значительный объем дискового пространства, и очень важно управлять ими, чтобы предотвратить исчерпание дискового пространства.

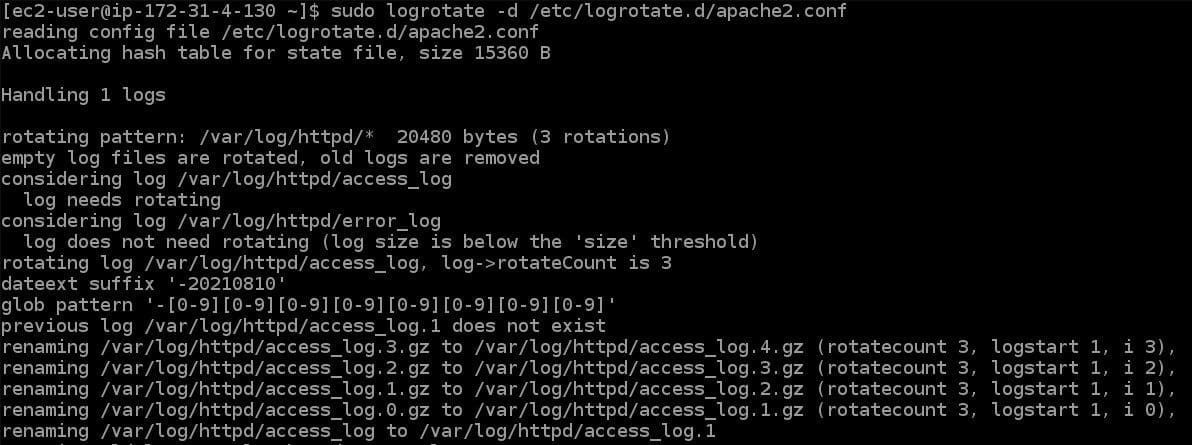

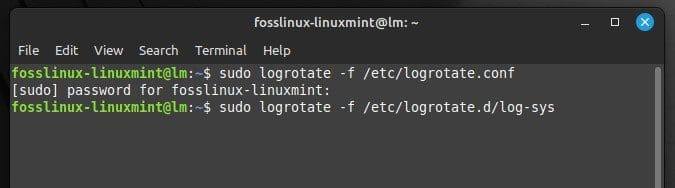

Одним из способов управления системными журналами является их ротация. Ротация журналов включает в себя создание новых файлов журналов и перемещение старых файлов журналов в другое место. Linux Mint включает в себя утилиту ротации журналов под названием «logrotate». Чтобы ротировать журналы вручную, выполните в терминале следующую команду:

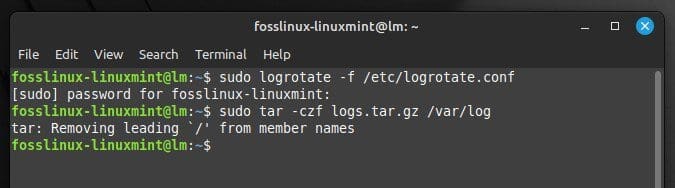

sudo logrotate -f /etc/logrotate.conf

Ротация журналов вручную

При этом заменяются все файлы журналов, указанные в файле конфигурации «/etc/logrotate.conf». Вы также можете выбрать определенный файл журнала для ротации, выполнив следующую команду:

sudo logrotate -f /etc/logrotate.d/log-sys

Ротация журналов с системным файлом

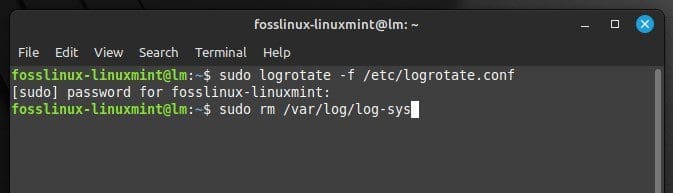

Эта команда только ротирует указанный файл журнала. Обязательно замените log-sys на фактическое имя файла, который вы хотите повернуть. Другой способ управления системными журналами — удаление старых файлов журналов. Чтобы удалить файлы, которые больше не нужны, выполните в терминале следующую команду:

sudo rm /var/log/log-sys

Удаление логов системным файлом

При этом указанный файл журнала удаляется. Команду «найти» можно использовать для удаления файлов журналов старше определенного количества дней. Чтобы удалить файлы журналов в каталоге «/var/log» старше 30 дней, выполните следующую команду:

sudo find /var/log -type f -mtime +30 -delete

Удаление журналов старше 30 дней

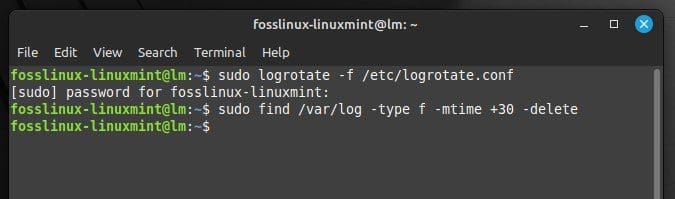

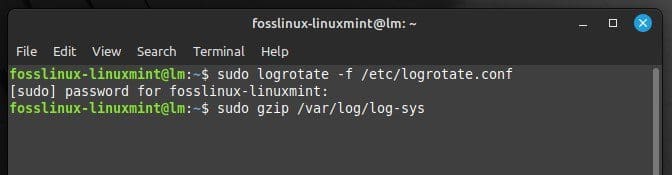

При этом удаляются все файлы журналов в этом каталоге, которые хранились более 30 дней. Наконец, также можно сжимать файлы журналов для экономии места на диске. Чтобы сжать файлы журналов, выполните в терминале следующую команду:

sudo gzip /var/log/log-sys

Сжатие файлов журнала

При этом указанный файл журнала сжимается с использованием алгоритма сжатия gzip. Команду «tar» также можно использовать для сжатия нескольких файлов журнала в одну сжатую версию. Чтобы сжать все файлы журналов в каталоге «/var/log» в один файл с именем «logs.tar.gz», выполните следующую команду:

sudo tar -czf logs.tar.gz /var/log

Сжатие всех файлов журналов в logs.tar.gz

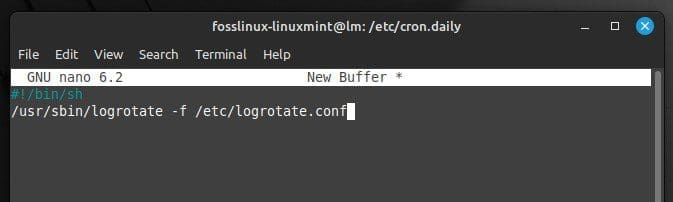

Настройте logrotate для работы в фоновом режиме с помощью задания cron для автоматического управления журналами. Для этого создайте новый файл в каталоге «/etc/cron.daily» со следующим содержимым:

#!/bin/sh /usr/sbin/logrotate -f /etc/logrotate.conf

Автоматическое управление журналами

Это запускает logrotate каждый день для регулярной ротации файлов журналов и управления ими. Postfix является одним из наиболее широко используемых бесплатных MTA (агентов пересылки почты). Он имеет открытый исходный код и активно развивается с момента своего создания. Учиться как установить и настроить Postfix на Debian.

Анализ системных журналов

Анализ системных журналов помогает получить представление о поведении системы и выявить потенциальные проблемы. Одним из способов анализа системных журналов является использование таких анализаторов журналов, как Logwatch и Logrotate.

Также читайте

- Как удалить и переустановить Inkscape в Ubuntu и Linux Mint

- Как создать или добавить раздел SWAP в Ubuntu и Linux Mint

- Как удалить программы в Linux Mint Cinnamon edition

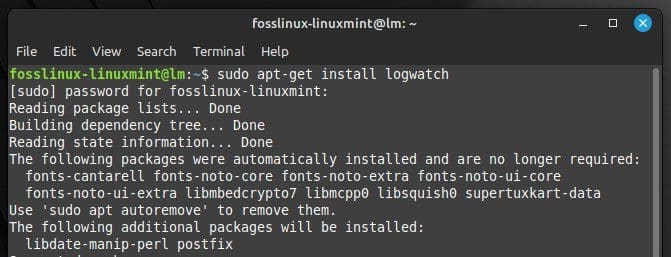

Logwatch сканирует системные журналы и создает ежедневные отчеты о системной активности. Чтобы установить его в вашей системе, выполните следующую команду в терминале:

sudo apt-get установить logwatch

Установка Логвотч

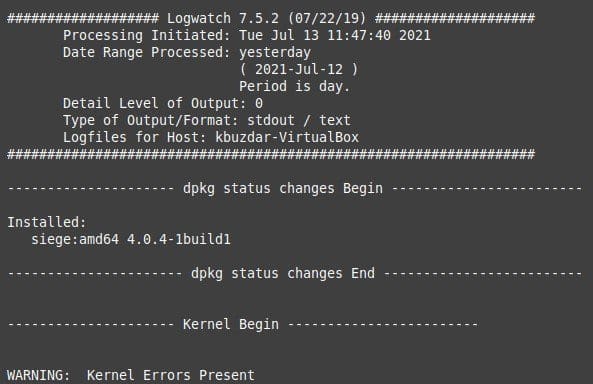

После установки Logwatch используйте его для создания отчета, выполнив следующую команду. Это создает отчет о вашей системной активности за предыдущие 24 часа.

sudo logwatch

Создание отчета с помощью Logwatch

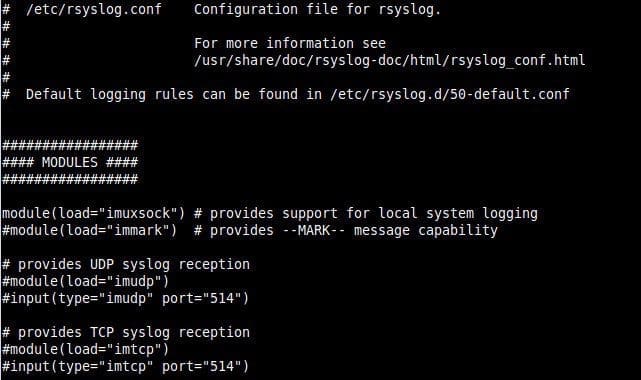

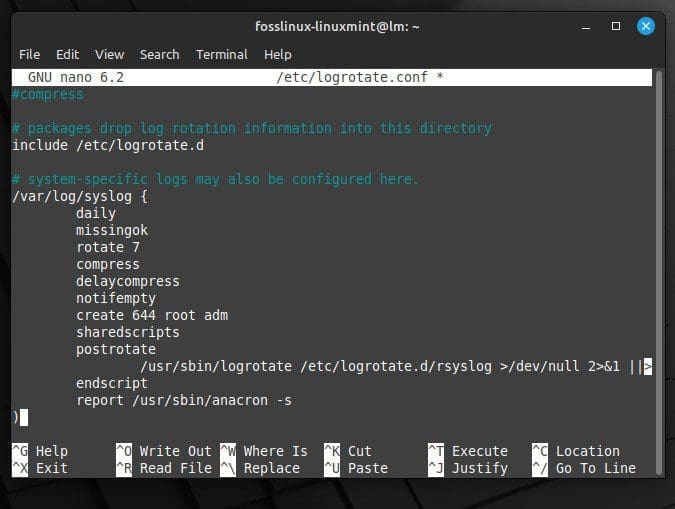

Logrotate — еще один анализатор, который можно использовать для получения информации о поведении системы. Он чередует журналы и сжимает их для экономии места на диске, но его также можно настроить для создания отчетов об активности системы. Чтобы включить отчетность в Logrotate, добавьте параметр «отчет» в файл конфигурации. Для системного журнала добавьте следующие строки в «/etc/logrotate.conf»:

/var/log/syslog { dailymissingok rotate 7 сжать delaycompress notifempty create 644 root adm sharedscripts postrotate /usr/sbin/logrotate /etc/logrotate.d/rsyslog >/dev/null 2>&1 || истинный отчет endscript /usr/sbin/anacron -с }

Добавление опции отчета в файл конфигурации

У вас также есть возможность анализировать системные журналы вручную. Для этого ищите закономерности и аномалии в лог-файлах. Поиск сообщений об ошибках, предупреждений и других сообщений, указывающих на потенциальные проблемы. Кроме того, ищите закономерности в поведении системы, например пики использования ресурсов или необычную сетевую активность.

Соображения безопасности

Системные журналы содержат большое количество информации о системной активности, но сопряжены с рядом рисков. Одним из основных соображений безопасности в отношении системных журналов является защита конфиденциальной информации. Они могут содержать конфиденциальную информацию, такую как имена пользователей, пароли, IP-адреса и другие конфиденциальные данные. Чтобы защитить эту информацию, вы должны обеспечить безопасное хранение журналов и доступ к ним только для уполномоченного персонала.

Ограниченный доступ к журналу

Вы можете отслеживать системные журналы на предмет инцидентов безопасности, таких как попытка несанкционированного доступа или заражение вредоносным ПО. Их мониторинг может помочь выявить потенциальные бреши в системе безопасности и принять быстрые меры. Соблюдение правил безопасности также немаловажно при ведении системных журналов. Например, организации должны соблюдать Общее положение о защите данных (GDPR) и Закон о переносимости и подотчетности медицинского страхования (HIPAA). Для этого может потребоваться хранение журналов в течение определенного периода времени, их шифрование или регулярный мониторинг.

Мониторинг системных журналов в Linux Mint

Вы также должны принять меры для защиты самой инфраструктуры ведения журналов. Это включает в себя защиту доступа к файлам журналов и обеспечение актуальности программного обеспечения и отсутствия потенциальных уязвимостей.

Рекомендации по управлению системными журналами

Чтобы эффективно управлять системными журналами в Linux Mint, вы должны следовать некоторым передовым методам, которые оптимизируют производительность, обеспечивают безопасность и упрощают автоматизацию. Первым шагом является настройка параметров журнала. Это включает в себя настройку соответствующих уровней журналов, определение размеров файлов журналов и указание сроков хранения. Кроме того, настройте их шифрование и хранение в безопасных местах.

Зашифрованные файлы системного журнала

Автоматизируйте задачи управления журналами, такие как ротация и архивирование. Убедитесь, что файлы журналов управляются согласованно и пространство используется эффективно. Внедрите мониторинг и анализ журналов для выявления угроз безопасности и проблем с производительностью. Используйте анализаторы журналов, такие как Logwatch и Logrotate, чтобы получить представление о поведении системы и выявить потенциальные проблемы до того, как они станут критическими.

Автоматизированное управление системным журналом

Обеспечьте регулярное резервное копирование файлов журналов и надежное хранение резервных копий. Это гарантирует, что файлы журналов не будут потеряны в случае сбоя системы. Наконец, всегда соблюдайте соответствующие правила безопасности, регулярно просматривая и анализируя все файлы журналов в системе, особенно если вы являетесь сетевым администратором.

Также читайте

- Как удалить и переустановить Inkscape в Ubuntu и Linux Mint

- Как создать или добавить раздел SWAP в Ubuntu и Linux Mint

- Как удалить программы в Linux Mint Cinnamon edition

Заключение

Управление системными журналами помогает отслеживать производительность системы, устранять неполадки и поддерживать безопасность. В этой статье были рассмотрены различные аспекты, такие как понимание системных журналов, их поиск и чтение на вашем устройстве Linux Mint, эффективное управление ими и некоторые соображения безопасности. Следуя этим передовым методам и соблюдая соответствующие правила безопасности, вы можете обеспечить системные журналы оптимизированы для повышения производительности, защищены от потенциальных угроз и соответствуют отраслевым требованиям. стандарты. Вы хотите повысить свою производительность, раскрыв весь потенциал системы на базе Linux? Овладейте искусством сочетания клавиш Ubuntu с этим исчерпывающим руководством.

РАСШИРЬТЕ ВАШ ОПЫТ РАБОТЫ С LINUX.

СОПО Linux является ведущим ресурсом как для энтузиастов, так и для профессионалов Linux. Сосредоточив внимание на предоставлении лучших учебных пособий по Linux, приложений с открытым исходным кодом, новостей и обзоров, FOSS Linux является источником всего, что касается Linux. Независимо от того, новичок вы или опытный пользователь, в FOSS Linux каждый найдет что-то для себя.

Like other operating systems, Linux Mint generates logs that can provide valuable insights into system behavior, security incidents, and performance issues. However, managing system logs can be challenging, especially for system administrators and IT professionals.

This article will explore different aspects of managing system logs in Linux Mint, including how to locate, read, manage, and analyze them. Best practices for managing system logs and some of their security implications will also be discussed. While Linux Mint is known for its security features, it is not immune to threats like malware, viruses, and hackers. Here are 10 practical tips for securing your Linux Mint system.

Understanding system logs in Linux Mint

System logs are crucial to any operating system, including Linux Mint. They are files that contain detailed information about system events, errors, and warnings. System logs provide valuable insights into the system’s behavior, performance, security incidents, and other issues that may arise. In Linux Mint, several different types of system logs serve various purposes.

Kernel logs: These logs contain information about the kernel, which is the core component of the operating system. Kernel logs record system events related to hardware devices, drivers, and other low-level components.

Kernel logs

System logs: They contain general system information, such as system startup and shutdown events, system messages, and errors. They also provide information about system services and applications.

System logs

Authentication logs: These contain information about user authentication and authorization events. Authentication logs record successful and failed login attempts, user account changes, and password changes.

Authentication logs

Application logs: They hold specific information for applications running on the system. Application logs record app errors, warnings, and other third-party events.

Application logs

Understanding the different types of system logs in Linux Mint is essential for effective log management. By analyzing these, administrators can identify and resolve issues, improve performance, and ensure the security and reliability of the system.

Locating system logs

Knowing where to find them in Linux Mint is essential to manage system logs effectively. System logs are stored in specific directories on the system, and there are various ways to access them.

The most common directory where system logs are stored is “/var/log/”. This directory contains a variety of system logs, including kernel, authentication, and application logs. Here, each file is named based on the type of log it contains. For example, the kernel log file is named “kern.log”, and the system log file is named “syslog”.

System logs stored in the var directory

Another important directory where system logs are stored is “/var/log/apt/”. It contains logs related to package management, including installation and update events. The log files in this directory are named based on the date of the event they record.

To access system logs using the command-line interface, use the “cd” command to navigate to the directory where the logs are stored. So, to access the “/var/log/” directory, run the following command in the terminal:

cd /var/log/

Accessing the log directory

Once in the directory, view the contents of the log files using the “less” or the “tail” command. “less” views the entire contents of a log file, while “tail” lists down the last few lines of that file. To view the contents of the “syslog” log file using the “tail” command, run the following command in the terminal:

tail -f syslog

Viewing the contents of syslog file with tail

Doing so displays the last few lines of the “syslog” file and will continuously update as new entries are added.

Reading system logs

Once system logs have been located, the next step is to read them. Reading system logs can provide valuable information about system events, errors, and warnings that have already occurred.

The most common command-line tools used to read system logs are the “less” and “tail” commands. As described earlier, “less” is used to view the entire content, while “tail” is only for viewing the ending section. If you are in the home directory, it is also possible to employ these commands on the entire log path as follows:

less /var/log/syslog

Viewing entire log contents with less

Doing so will display the entire contents of the “syslog” file. Use the arrow keys to navigate through the file and view different entries. Similarly, use the “tail” command as follows:

tail /var/log/syslog

Viewing the last 10 logs with tail

This displays the last ten lines of the “syslog” file. Use the “-n” option to specify a different number of lines. To show the previous twenty lines, run the following command:

tail -n 20 /var/log/syslog

Viewing the last 20 logs with tail and -n option

In addition to these, you may also search for specific entries in system logs. To search for a specific entry, use the “grep” command. For all entries in the “syslog” file containing the word “error”, run the following command in the terminal:

grep "error" /var/log/syslog

Searching for specific entries in system logs

This displays all entries in that file containing the word “error”. If required, use the “-i” option to perform a case-insensitive search.

Managing system logs in Linux Mint

Managing system logs has always been a crucial aspect of system administration. Over time, log files can consume a significant amount of disk space, and it is essential to manage them to prevent disk space from becoming exhausted.

One way to manage system logs is to rotate them. Log rotation involves creating new log files and moving old log files to a different location. Linux Mint includes a log rotation utility called “logrotate”. To manually rotate logs, run the following command in the terminal:

sudo logrotate -f /etc/logrotate.conf

Rotating logs manually

This rotates all log files specified in the “/etc/logrotate.conf” configuration file. You may also pick a specific log file to rotate by running the following command:

sudo logrotate -f /etc/logrotate.d/log-sys

Rotating logs with a system file

This command only rotates the specified log file. Make sure to replace log-sys with the actual name of the file you want to rotate. Another way to manage system logs is to delete old log files. To delete files that are no longer needed, run the following command in the terminal:

sudo rm /var/log/log-sys

Deleting logs with a system file

Doing so deletes the specified log file. The “find” command can be used to delete log files older than a certain number of days. To delete log files in the “/var/log” directory that are older than 30 days, run the following command:

sudo find /var/log -type f -mtime +30 -delete

Deleting logs older than 30 days

This deletes all log files in that directory that have been stored for more than 30 days. Finally, it is also possible to compress log files to save disk space. To compress log files, run the following command in the terminal:

sudo gzip /var/log/log-sys

Compressing log files

This compresses the specified log file using the gzip compression algorithm. The “tar” command can also be used to compress multiple log files into a single compressed version. To compress all log files in the “/var/log” directory into a single file called “logs.tar.gz”, run the following command:

sudo tar -czf logs.tar.gz /var/log

Compressing all log files into logs.tar.gz

Configure logrotate to run in the background using a cron job to manage logs automatically. To do this, create a new file in the “/etc/cron.daily” directory with the following content:

#!/bin/sh /usr/sbin/logrotate -f /etc/logrotate.conf

Managing logs automatically

This runs logrotate every day to rotate and manage log files regularly. Postfix is one of the most widely used free MTAs (Mail Transfer Agents). It is open-source and has been in active development since its inception. Learn how to install and configure Postfix on Debian.

Analyzing system logs

Analyzing system logs helps gain insights into system behavior and identify potential issues. One way to analyze system logs is to use log analyzers such as Logwatch and Logrotate.

Logwatch scans system logs and generates daily reports of system activity. To install it on your system, run the following command in the terminal:

sudo apt-get install logwatch

Installing Logwatch

Once Logwatch is installed, use it to generate a report by running the following command. This generates a report of your system activity for the previous 24 hours.

sudo logwatch

Generating a report with Logwatch

Logrotate is another analyzer that can be employed to gain insights into system behavior. It rotates logs and compresses them to save disk space, but it can also be configured to generate reports of system activity as well. To enable reporting in Logrotate, add the “report” option to the configuration file. For syslog, add the following lines to “/etc/logrotate.conf”:

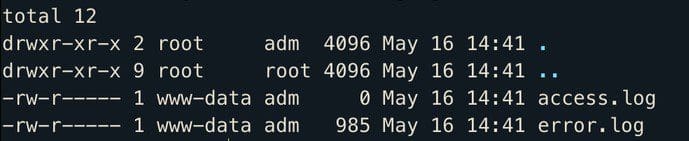

/var/log/syslog {

daily

missingok

rotate 7

compress

delaycompress

notifempty

create 644 root adm

sharedscripts

postrotate

/usr/sbin/logrotate /etc/logrotate.d/rsyslog >/dev/null 2>&1 || true

endscript

report /usr/sbin/anacron -s

}

Adding the report option to the configuration file

You also have the option to analyze system logs manually. To do this, look for patterns and anomalies in the log files. Search for error messages, warnings, and other messages indicating potential issues. Also, look for patterns in system behavior, such as spikes in resource usage or unusual network activity.

Security considerations

System logs contain a wealth of information about system activity but pose several risks. One of the primary security considerations regarding system logs is protecting sensitive information. They can contain sensitive information such as usernames, passwords, IP addresses, and other confidential data. To protect this information, you must ensure that logs are stored securely, and access is restricted only to authorized personnel.

Restricted log access

You can monitor system logs for security incidents such as attempted unauthorized access or malware infections. Monitoring these can help identify potential security breaches and allow for quick action to be taken. Compliance with security regulations is also quite important when managing system logs. For example, organizations must comply with the General Data Protection Regulation (GDPR) and the Health Insurance Portability and Accountability Act (HIPAA). These may require logs to be retained for a certain period of time, encrypted, or monitored regularly.

Monitoring system logs on Linux Mint

You should also take steps to secure the logging infrastructure itself. This includes securing access to the log files and ensuring the software is up-to-date and free from potential vulnerabilities.

Best practices for managing system logs

To effectively manage system logs in Linux Mint, you should follow some best practices that optimize performance, ensure security, and facilitate automation. The first step is to configure log settings. This includes setting appropriate log levels, defining log file sizes, and specifying the retention periods. Also, configure them to be encrypted and stored in secure locations.

Encrypted system log files

Automate log management tasks such as rotation and archiving. Ensure that log files are managed consistently and that space is efficiently utilized. Implement log monitoring and analysis to identify security risks and performance issues. Use log analyzers like Logwatch and Logrotate to gain insights into the system behavior and identify potential problems before they become critical.

Automated system log management

Ensure that log files are backed up regularly and that backups are stored securely. This guarantees that log files are not lost in a system failure. Finally, always adhere to relevant security regulations, regularly reviewing and analyzing all log files on the system, especially if you are a network administrator.

Conclusion

Managing system logs helps monitor system performance, troubleshoot issues, and maintain security. This article covered various aspects such as understanding system logs, locating and reading them on your Linux Mint device, managing them effectively, and some security considerations. By following these best practices and adhering to relevant security regulations, you can ensure your system logs are optimized for performance, secure from potential threats, and compliant with industry standards. Are you looking to boost your productivity by unlocking the full potential of a Linux-based system? Master the art of Ubuntu keyboard shortcuts with this comprehensive guide.

Время на прочтение

6 мин

Количество просмотров 427K

Невозможно представить себе пользователя и администратора сервера, или даже рабочей станции на основе Linux, который никогда не читал лог файлы. Операционная система и работающие приложения постоянно создают различные типы сообщений, которые регистрируются в различных файлах журналов. Умение определить нужный файл журнала и что искать в нем поможет существенно сэкономить время и быстрее устранить ошибку.

Журналирование является основным источником информации о работе системы и ее ошибках. В этом кратком руководстве рассмотрим основные аспекты журналирования операционной системы, структуру каталогов, программы для чтения и обзора логов.

Основные лог файлы

Все файлы журналов, можно отнести к одной из следующих категорий:

- приложения;

- события;

- службы;

- системный.

Большинство же лог файлов содержится в директории /var/log.

- /var/log/syslog или /var/log/messages содержит глобальный системный журнал, в котором пишутся сообщения с момента запуска системы, от ядра Linux, различных служб, обнаруженных устройствах, сетевых интерфейсов и много другого.

- /var/log/auth.log или /var/log/secure — информация об авторизации пользователей, включая удачные и неудачные попытки входа в систему, а также задействованные механизмы аутентификации.

- /var/log/dmesg — драйвера устройств. Одноименной командой можно просмотреть вывод содержимого файла. Размер журнала ограничен, когда файл достигнет своего предела, старые сообщения будут перезаписаны более новыми. Задав ключ

--level=можно отфильтровать вывод по критерию значимости.

Поддерживаемые уровни журналирования (приоритеты):

emerg - система неиспользуемая

alert - действие должно быть произведено немедленно

crit - условия критичности

err - условия ошибок

warn - условия предупреждений

notice - обычные, но значимые условия

info - информационный

debug - отладочные сообщения

(5:520)$ dmesg -l err

[1131424.604352] usb 1-1.1: 2:1: cannot get freq at ep 0x1

[1131424.666013] usb 1-1.1: 1:1: cannot get freq at ep 0x81

[1131424.749378] usb 1-1.1: 1:1: cannot get freq at ep 0x81- /var/log/alternatives.log — Вывод программы

update-alternatives, в котором находятся символические ссылки на команды или библиотеки по умолчанию. - /var/log/anaconda.log — Записи, зарегистрированные во время установки системы.

- /var/log/audit — Записи, созданные службой аудита

auditd. - /var/log/boot.log — Информация, которая пишется при загрузке операционной системы.

- /var/log/cron — Отчет службы

crondоб исполняемых командах и сообщения от самих команд. - /var/log/cups — Все, что связано с печатью и принтерами.

- /var/log/faillog — Неудачные попытки входа в систему. Очень полезно при проверке угроз в системе безопасности, хакерских атаках, попыток взлома методом перебора. Прочитать содержимое можно с помощью команды

faillog. - var/log/kern.log — Журнал содержит сообщения от ядра и предупреждения, которые могут быть полезны при устранении ошибок пользовательских модулей встроенных в ядро.

- /var/log/maillog/ или /var/log/mail.log — Журнал почтового сервера, используемого на ОС.

- /var/log/pm-powersave.log — Сообщения службы экономии заряда батареи.

- /var/log/samba/ — Логи файлового сервера

Samba, который используется для доступа к общим папкам Windows и предоставления доступа пользователям Windows к общим папкам Linux. - /var/log/spooler — Для представителей старой школы, содержит сообщения USENET. Чаще всего бывает пустым и заброшенным.

- /var/log/Xorg.0.log — Логи X сервера. Чаще всего бесполезны, но если в них есть строки начинающиеся с EE, то следует обратить на них внимание.

Для каждого дистрибутива будет отдельный журнал менеджера пакетов.

- /var/log/yum.log — Для программ установленных с помощью

Yumв RedHat Linux. - /var/log/emerge.log — Для

ebuild-ов установленных изPortageс помощьюemergeв Gentoo Linux. - /var/log/dpkg.log — Для программ установленных с помощью

dpkgв Debian Linux и всем семействе родственных дистрибутивах.

И немного бинарных журналов учета пользовательских сессий.

- /var/log/lastlog — Последняя сессия пользователей. Прочитать можно командой

last. - /var/log/tallylog — Аудит неудачных попыток входа в систему. Вывод на экран с помощью утилиты

pam_tally2. - /var/log/btmp — Еже один журнал записи неудачных попыток входа в систему. Просто так, на всякий случай, если вы еще не догадались где следует искать следы активности взломщиков.

- /var/log/utmp — Список входов пользователей в систему на данный момент.

- /var/log/wtmp — Еще один журнал записи входа пользователей в систему. Вывод на экран командой

utmpdump.

(5:535)$ sudo utmpdump /var/log/wtmp

[5] [02187] [l0 ] [ ] [4.0.5-gentoo ] [0.0.0.0 ] [Вт авг 11 16:50:07 2015]

[1] [00000] [~~ ] [shutdown] [4.0.5-gentoo ] [0.0.0.0 ] [Вт авг 11 16:50:08 2015]

[2] [00000] [~~ ] [reboot ] [3.18.12-gentoo ] [0.0.0.0 ] [Вт авг 11 16:50:57 2015]

[8] [00368] [rc ] [ ] [3.18.12-gentoo ] [0.0.0.0 ] [Вт авг 11 16:50:57 2015]

[1] [20019] [~~ ] [runlevel] [3.18.12-gentoo ] [0.0.0.0 ] [Вт авг 11 16:50:57 2015]И другие журналы

Так как операционная система, даже такая замечательная как Linux, сама по себе никакой ощутимой пользы не несет в себе, то скорее всего на сервере или рабочей станции будет крутится база данных, веб сервер, разнообразные приложения. Каждое приложения или служба может иметь свой собственный файл или каталог журналов событий и ошибок. Всех их естественно невозможно перечислить, лишь некоторые.

- /var/log/mysql/ — Лог базы данных MySQL.

- /var/log/httpd/ или /var/log/apache2/ — Лог веб сервера Apache, журнал доступа находится в

access_log, а ошибки — вerror_log. - /var/log/lighthttpd/ — Лог веб сервера lighttpd.

В домашнем каталоге пользователя могут находится журналы графических приложений, DE.

- ~/.xsession-errors — Вывод

stderrграфических приложений X11.

Initializing "kcm_input" : "kcminit_mouse"

Initializing "kcm_access" : "kcminit_access"

Initializing "kcm_kgamma" : "kcminit_kgamma"

QXcbConnection: XCB error: 3 (BadWindow), sequence: 181, resource id: 10486050, major code: 20 (GetProperty), minor code: 0

kf5.kcoreaddons.kaboutdata: Could not initialize the equivalent properties of Q*Application: no instance (yet) existing.

QXcbConnection: XCB error: 3 (BadWindow), sequence: 181, resource id: 10486050, major code: 20 (GetProperty), minor code: 0

Qt: Session management error: networkIdsList argument is NULL- ~/.xfce4-session.verbose-log — Сообщения рабочего стола XFCE4.

Чем просматривать — lnav

Почти все знают об утилите less и команде tail -f. Также для этих целей сгодится редактор vim и файловый менеджер Midnight Commander. У всех есть свои недостатки: less неважно обрабатывает журналы с длинными строками, принимая их за бинарники. Midnight Commander годится только для беглого просмотра, когда нет необходимости искать по сложному шаблону и переходить помногу взад и вперед между совпадениями. Редактор vim понимает и подсвечивает синтаксис множества форматов, но если журнал часто обновляется, то появляются отвлекающие внимания сообщения об изменениях в файле. Впрочем это легко можно обойти с помощью <:view /path/to/file>.

Недавно я обнаружил еще одну годную и многообещающую, но слегка еще сыроватую, утилиту — lnav, в расшифровке Log File Navigator.

Установка пакета как обычно одной командой.

$ aptitude install lnav #Debian/Ubuntu/LinuxMint

$ yum install lnav #RedHat/CentOS

$ dnf install lnav #Fedora

$ emerge -av lnav #Gentoo, нужно добавить в файл package.accept_keywords

$ yaourt -S lnav #ArchНавигатор журналов lnav понимает ряд форматов файлов.

- Access_log веб сервера.

- CUPS page_log

- Syslog

- glog

- dpkg.log

- strace

- Произвольные записи с временными отметками

- gzip, bzip

- Журнал VMWare ESXi/vCenter

Что в данном случае означает понимание форматов файлов? Фокус в том, что lnav больше чем утилита для просмотра текстовых файлов. Программа умеет кое что еще. Можно открывать несколько файлов сразу и переключаться между ними.

(5:471)$ sudo lnav /var/log/pm-powersave.log /var/log/pm-suspend.logПрограмма умеет напрямую открывать архивный файл.

(5:471)$ lnav -r /var/log/Xorg.0.log.old.gzПоказывает гистограмму информативных сообщений, предупреждений и ошибок, если нажать клавишу <i>. Это с моего syslog-а.

Mon May 02 20:25:00 123 normal 3 errors 0 warnings 0 marks

Mon May 02 22:40:00 2 normal 0 errors 0 warnings 0 marks

Mon May 02 23:25:00 10 normal 0 errors 0 warnings 0 marks

Tue May 03 07:25:00 96 normal 3 errors 0 warnings 0 marks

Tue May 03 23:50:00 10 normal 0 errors 0 warnings 0 marks

Wed May 04 07:40:00 96 normal 3 errors 0 warnings 0 marks

Wed May 04 08:30:00 2 normal 0 errors 0 warnings 0 marks

Wed May 04 10:40:00 10 normal 0 errors 0 warnings 0 marks

Wed May 04 11:50:00 126 normal 2 errors 1 warnings 0 marksКроме этого поддерживается подсветка синтаксиса, дополнение по табу и разные полезности в статусной строке. К недостаткам можно отнести нестабильность поведения и зависания. Надеюсь lnav будет активно развиваться, очень полезная программа на мой взгляд.

Использованные материалы

- lnav — An Advanced Log File viewer for Linux

- What Are Linux Logs? How to View Them, Most Important Directories, and More

- Как посмотреть логи в Linux