В этой статье мы покажем, как добавить (установить) новый сертификат в список доверенных корневых сертификатов в Linux.

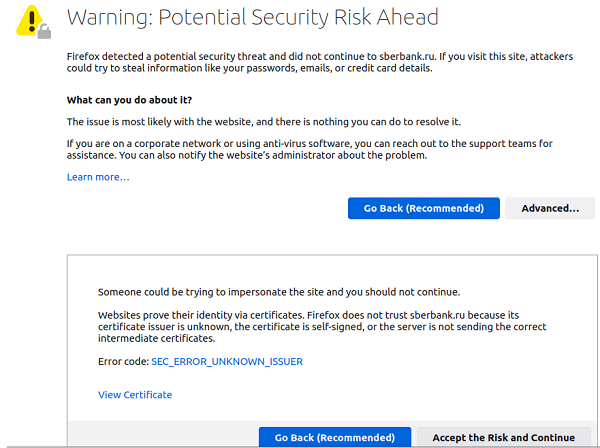

Например, вы используете на своем сайте самоподписанный SSL/TLS сертификат и не хотите, чтобы на клиентах при открытии сайта появлялась ошибка SEC_ERROR_UNKNOWN_ISSUER.

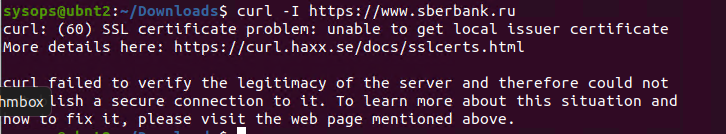

Чтобы проверить, что ваш хост Linux не может проверить (и соответственно не доверяет) SSL сертификату на определенном сайте, выполните команду:

В данном случае нам нужно добавить корневой центр сертификации этого сайта в список доверенных корневых сертификатов Linux.

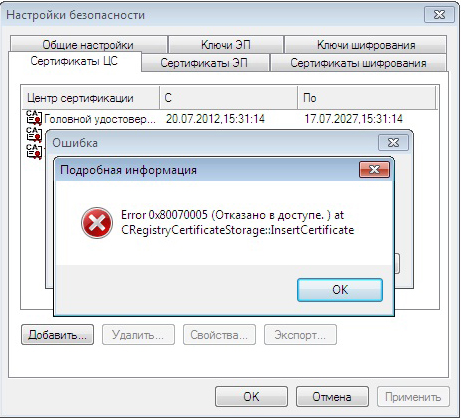

Вот такая ошибка стала возникать в LanDocs (Ландоксе), при попытке добавления сертификата (у пользователя была плановая смена, выпустили сертификат по госту 2012 и нужно было все это дело подвязать в программе).

Error 0x80070005 (Отказано в доступе.) at CRegistryCertificateStorage::InsertCertificate

Сразу забегу вперед и расскажу как лечится.

Моя вырезка, шпаргалка так сказать:

Если не даёт завести криптографию, то под админом домена в реестре задать разрешение либо для группы пользователей домена, либо для самого доменного юзера на ветку HKEY_LOCAL_MACHINESOFTWARELANITLanDocsHKEY_LOCAL_MACHINESOFTWAREWow6432NodeLANITLanDocs

Можно конечно поиском по реестну пробежать со словов LANIT

Суть в чем. Стоял домен, у пользователя были «урезанные» права, сделать это под пользователем не представлялось возможность (правка реестра была запрещена).

1 — включить пользователя на время в группу Администраторы, добавить сертификаты в Ландоксе, убрать пользователя с группы Администратьры.

2 — зайти под админом и дать права на ветки. В моем случае я дал разрешения на юзера домена, но это не помогло!!! Пришлось раздать права для группы «пользователи домена».

куда копать как лечить

причину искать, если быкапов нет. Вирусы, например или что тому было причиной В поисковике советуют проверить с другим профилем, затем смотреть логи Process Monitor и RegMon

Доверенные корневые центры сертификации ставятся вместе с системой и пользователь может только добавлять сертификаты в этот контейнер. В вашем случае я бы попробовал новый профиль, если и там такой же косяк — переустановить ОС поверх.

Ну, или сделать «рол-бэк», тобишь запустить «Восстановление системы» и выбрать самую последнюю перед инцидентом точку восстановления!!! (Панель управления — Все элементы управления — Восстановление).

Тема: Системное хранилище доверенных сертификатов (Прочитано 7739 раз)

0 Пользователей и 1 Гость просматривают эту тему.

а погуглить? Установка корневых сертификатов в Linux Mint / Ubuntu / Debian . или так : Ubuntu 16.04 » Руководство по Ubuntu Server » Защита » Сертификаты

Гуглил. Указанные ссылки видел — ничем не помогло.

1. Скопировать сертификаты кудато, где вы их не потеряете. Например, в /etc/ssl/2. Создать на них симлинки в /etc/ssl/certs3. Запустить c_rehash

AnrDaemon

Для более новых систем, возможно, потребуется несколько другой подход.Линки в /etc/pki/ca-trust/source/anchors и update-ca-trustХотите получить помощь? Потрудитесь представить запрошенную информацию в полном объёме.

31.03.2022Добрый день. не могу разобраться с проблемой подписи в 1с. ос. астра линукс 1.6 смоленск. крипто про 5.0, при попытке подписать документ выскакивает ошибка, хотя все сертификаты установлены. контейнер в криптопро видется

31.03.2022А в cptools проходит тестовое подписание документа?

31.03.2022

А в cptools проходит тестовое подписание документа?

Да, все подписывается. над окном криптопро подписанный файл и результат проверки.

31.03.2022OKO, спасибо за совет, на госты не обратил внимания, да и собстенно говоря, опыта ни с 1 с ни с линуксом вообще нет

Последнее редактирование: 31.03.2022

19.05.2022Покажите вкладку Программы в Настройках ЭП в 1С

20.05.2022Путь вида: /opt/cprocsp/lib/amd64/libcapilite.so:/opt/cprocsp/lib/amd64/libcapi10.so:/opt/cprocsp/lib/amd64/libcapi20.so

25.05.2022это отдельно устанавливается какой-то библиотекой или где-то включается галочкой?

03.06.2022oko, спасибо за ответ, но на настоящий момент так и не нашел информации о способе установки алгоритма ГОСТ-2012 КС1 256. если не сложно — подскажите где и как установить. при установке криптопро библиотек нижняя строчка pcsc вроде стоит плюсик.

16.06.2022Всем спасибо, вопрос решен путем переустановки сертификата — связано с выбором контейнера зк.

18.11.2018

Помогите разобраться пожалуйста.

18.11.2018

Помогите разобраться пожалуйста.

Там же написано, отказ в доступе. Так как разместили репозиторий в домашней директории пользователя.

18.11.2018

Там же написано, отказ в доступе. Так как разместили репозиторий в домашней директории пользователя.

А куда мне его правильнее будет разместить? Первый опыт с линуксом. Прошу понять и простить ))

18.11.2018

А куда мне его правильнее будет разместить? Первый опыт с линуксом. Прошу понять и простить ))

Сделайте что-то типо /opt/repo и дайте права на чтение

18.11.2018переместил smolensk.iso в папку opt, смонтировал в папку /opt/repo, прописал в sources.list deb file:///opt/ smolensk contribe main non-free, результат тот же

18.11.2018

переместил smolensk.iso в папку opt, смонтировал в папку /opt/repo, прописал в sources.list deb file:///opt/ smolensk contribe main non-free, результат тот же

Так если вы монтируете iso в /opt/repo, то и писать нужно file:///opt/repo smolensk contribe main non-free

19.11.2018Прикрутил CD и с болванки все удалось. Спасибо за помощь! Тема закрыта.

Начиная с сентября 2022 года многие российские сервисы начинают переходить на TLS-сертификаты, выпущенные российским удостоверяющим центром. В связи с чем пользователи могут испытывать проблемы при доступе к таким сайтам. Чтобы этого избежать, нам потребуется установить в систему корневые сертификаты удостоверяющего центра, что позволит системе и браузерам доверять выпущенным им сертификатам. В данной статье мы расскажем, как это сделать в среде операционных систем Ubuntu или Debian, а также в любых основанных на них дистрибутивах.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Сразу развеем некоторые досужие домыслы, что мол установка такого сертификата дает возможность перехватывать и расшифровывать весь пользовательский трафик с ПК. Ничего подобного, корневой сертификат только лишь позволяет проверить подлинность выпушенных этим удостоверяющим центром сертификатов, чтобы расшифровать трафик нам потребуется закрытый ключ владельца сертификата, который хранится у него локально и никто, включая удостоверяющий центр, доступа к нему не имеет.

Кроме того, современные алгоритмы шифрования используют одноразовые сеансовые ключи, формируемые с использованием протокола Диффи — Хеллмана, что не позволяет расшифровать сессию даже имея на руках закрытый ключ. Поэтому беспокоиться не стоит, это просто один из множества корневых сертификатов, установленных в вашей системе. Просто большинство из них входит в состав ОС и при этом регулярно обновляется, просто этот процесс скрыт от глаз пользователя.

Установка сертификатов в системное хранилище

Прежде всего скачаем сами сертификаты, для этого перейдем в домашнюю директорию:

И выполним команды:

Это официальные ссылки для скачивания сертификатов с портала Госуслуг.

Затем повысим права до суперпользователя:

В Debian, если не установлен sudo, используйте:

Затем создадим директорию:

И скопируем в нее сертификаты:

Затем установим их командой:

Ключ -v указывает вывести на экран подробности выполнения команды. В выводе можно увидеть, что нужные сертификаты были установлены.

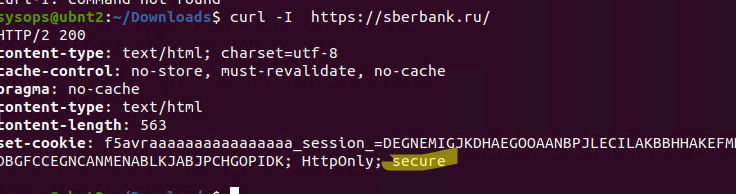

Теперь можем проверить, что система доверяет сертификатам выпущенным данным УЦ, для этого попробуем соединиться с сайтом Сбербанка, который одним из первых перешел на отечественные сертификаты:

Если вы увидите следующий вывод, то все в порядке:

Установка сертификатов в Mozilla Firefox

Браузер Mozilla Firefox не использует системное хранилище сертификатов, поэтому если мы хотим работать с такими сайтами с его помощью, то нам нужно добавить сертификат в хранилище браузера. Для этого перейдите Настройки — Приватность и защита — Сертификаты — Просмотр сертификатов и на закладке Центры сертификации выполните импорт скачанных сертификатов.

Теперь проблем в этом браузере не возникнет, для проверки посетим тот же сайт Сбербанка.

На приведенном скриншоте видно, что сайт действительно использует сертификат от Минцифры, также обратите внимание на аббревиатуру ECDHE ниже, которая обозначает, что используются несохраняемые одноразовые сеансовые ключи на основе протокола Диффи-Хеллмана на эллиптических кривых.

Установка сертификатов в Chromium и основанные на нем браузеры

Также, как и Firefoх, Chromium и основанные на нем браузеры не используют системное хранилище и требуют отдельной установки сертификатов. Мы будем рассматривать установку на примере Chromium, в других браузерах путь к настройкам может отличаться. Переходим в Настройки — Конфиденциальность и безопасность — Безопасность — Настроить сертификаты. Затем на закладке Центры сертификации производим импорт сертификатов.

Затем точно также можем посетить сайт Сбербанка и убедиться, что сертификаты установлены успешно.

Как видим, установить российские корневые сертификаты в Linux достаточно несложно. При этом вам не обязательно устанавливать их во все хранилища, можно обойтись только необходимыми, исходя из рабочих потребностей.

Электронно-цифровая подпись (ЭЦП) давно уже стала неотъемлемой частью нашей жизни, позволяя удаленно взаимодействовать с органами власти, сдавать отчетность, участвовать в системах электронного документооборота (ЭДО). Все это стало особенно актуально в последнее время, когда сложная эпидемиологическая обстановка внесла серьезные коррективы в рабочий процесс, сделав упор на дистанционные технологии. Особый интерес работа с ЭЦП вызывает у пользователей Linux, действительно, данная тема пока не нашла широкого отражения, поэтому постараемся восполнить этот пробел.

Начнем с того, что в техническом плане представляет электронно-цифровая подпись, а говоря об ЭДО и взаимодействии с государственными органами под этим термином мы будем иметь ввиду усиленную квалифицированную электронную подпись, которая выдается аккредитованным удостоверяющим центром и приравнивается к «живой» подписи.

ЭЦП состоит из двух частей: закрытого и открытого ключей. Закрытый ключ (часто просто «ключ») является секретным, его утрата ведет к полной компрометации подписи, так как завладевшее им лицо имеет возможность подписывать любые документы от имени владельца ЭЦП. Открытый ключ, вместе с некоторыми сведениями о владельце ключа оформляется в виде сертификата. Он не является секретным и используется для аутентификации владельца ЭЦП на многих ресурсах, а также для проверки подписи, сделанной закрытым ключом.

Среди обычных пользователей ЭЦП называется «сертификатом», но если вы являетесь специалистом, то должны различать и понимать разницу между составляющими частями ЭЦП и не путать закрытый и открытый ключ (сертификат). Сертификаты хранятся в системном хранилище ОС, а вот для хранения закрытых ключей есть варианты:

- Токен — аппаратное устройство для хранения ключей, чаще всего без возможности их экспорта, является наиболее безопасным способом хранения, угрозу представляет только физическая утеря ключа.

- Съемный носитель — обычно флеш-карта на которой расположен контейнер закрытого ключа, менее безопасный способ, так как ключ может быть легко скопирован физически.

- Реестр или жесткий диск — самый небезопасный способ, но в тоже время самый удобный, особенно когда нужно работать с большим количеством ЭЦП, вполне приемлем на доверенных устройствах, но требует более серьезного подхода в разграничении прав доступа.

При этом нельзя сказать, что последние два способа представляют угрозу безопасности, при должном подходе по разграничению доступа и установке нестандартного пароля на контейнер закрытого ключа они также вполне безопасны.

Второй вопрос — браузеры. Так повелось, что основная разработка средств электронной подписи ориентируется на браузеры на основе WebKit, поэтому мы рекомендуем использовать для работы Google Chrome, для используемого по умолчанию Firefox мы так и не смогли нормально настроить работу с отечественной криптографией. Также можно использовать Яндекс.Браузер или Спутник, хотя последний может нестабильно работать в последних выпусках Linux, например, в Xubuntu 20.04.

На этом, пожалуй, закончим вводную часть и перейдем к практическим примерам.

Госуслуги

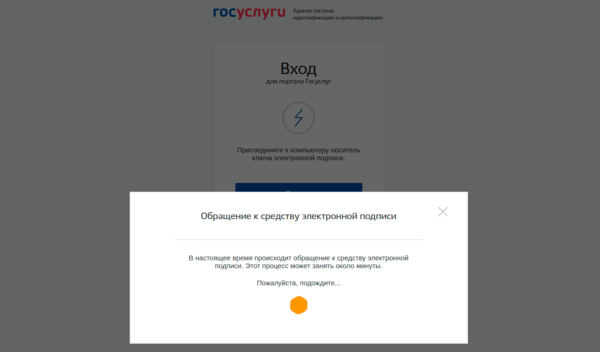

Основной по своей значимости портал для взаимодействия с государственными органами. Для входа на Госуслуги в Linux можно использовать только аппаратные ключи (токены), криптопровайдеры не поддерживаются. Поэтому если вам нужны только Госуслуги, то Крипто-Про вам устанавливать не нужно. Для работы с Госуслугами вам потребуется IFCPlugin, который можно загрузить со следующей страницы, на нее же вы будете перенаправлены автоматически при попытке входа с помощью электронной подписи без установленного плагина.

Система корректно распознает текущую ОС и автоматически предлагает к скачиванию нужную версию плагина в виде DEB-пакета. Но не будем спешить с его установкой, для работы с токенами нам потребуется установить дополнительные библиотеки, в частности pcscd:

apt install pcscd

Если вы используете токены, то мы рекомендуем установить данную библиотеку вне зависимости от того, будете ли вы использовать Госуслуги или нет, она вам потребуется для работы с аппаратным ключом.

Затем откройте терминал в директории со скачанным плагином, повысьте права до суперпользователя и установите его командой:

dpkg -i IFCPlugin-x86_64.deb

Установка Крипто-Про

Крипто-Про самый распространенный и популярный отечественный криптопровайдер. Это коммерческое ПО и для установки вам понадобится серийный номер, без него будет активирована триальная версия на три месяца. Обычно лицензия на Крипто-Про выдается вместе с ЭЦП, либо использующим его ПО (например, система сдачи отчетности), поэтому если вы затрудняетесь найти лицензию, то обратитесь к своему поставщику ЭЦП.

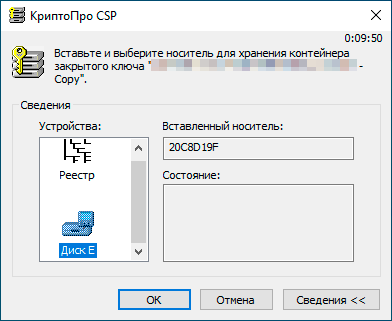

Теперь пару слов о ключах, если они располагаются на токене или флеш-карте, то ничего делать не надо, а вот если они находятся в реестре, то их нужно скопировать на переносной носитель (флешку). Для этого откройте Крипто-Про и перейдите на вкладку Сервис, в разделе Контейнер закрытого ключа нажмите Скопировать и в открывшемся окне выберите нужный контейнер из реестра.

Затем укажите новый носитель для закрытого ключа, в этом качестве можно использовать любую флеш-карту, в т.ч. с данными, также рекомендуем установить на контейнер ключа надежный пароль.

На этом подготовительные моменты закончились и перейдем непосредственно к установке Крипто-Про в среде Linux. Прежде всего нам потребуется получить дистрибутив, это не такая простая задача, как кажется на первый взгляд, проще всего это сделать с главной страницы официального сайта, нажав на ссылку в правой колонке.

Распакуйте полученный архив в любое удобное место и перейдите в терминал, этом можно сделать, кликнув правой кнопкой мыши в любом свободном месте и выбрав Открыть терминал.

И запустим установку Крипто-Про командой:

Продукт имеет текстовый установщик, который последовательно проведет вас по всем этапам. Набор установки по умолчанию следует дополнить пунктом Поддержка токенов и смарт-карт, также у вас должна быть установлена библиотека pcscd.

При отсутствии лицензионного ключа этап его ввода можно пропустить, впоследствии, для активации лицензии потребуется запустить программу установки еще раз.

После успешной установки запустите графическое приложение Инструменты КриптоПро, при старте оно автоматически находит и отображает все доступные контейнеры, и вы сразу можете выполнить необходимые действия, например, установить сертификат в системное хранилище ОС.

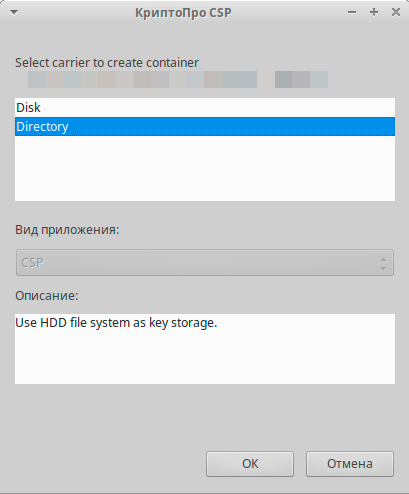

Альтернативой хранения ключей на флешке может быть размещение контейнеров на жестком диске, для этого нажмите Скопировать контейнер и выберите в качестве носителя Directory:

На этом установку Крипто-Про можно считать законченной.

Установка КриптоПро ЭЦП Browser plug-in

dpkg -i cpro*.deb

Затем перезапустим браузер и проверим работу плагина. Для этого нажмите на значок плагина на панели браузера и выберите в выпадающем меню Проверить работу плагина, если все сделано правильно вы увидите следующую страницу:

Теперь вы можете использовать Крипто-Про для входа по ЭЦП на сайты, поддерживающие работу с данным криптопровадером.

Установка корневого сертификата в Linux

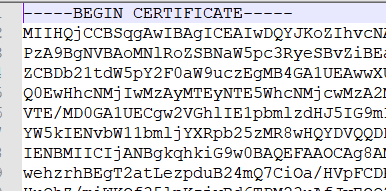

Для обновления хранилища доверенных сертификатов в Linux вам нужен файл сертификата в формате PEM с расширением файла .crt. PEM сертификат представляет собой текстовый файл в формате base64, который содержит в начале файла строку —-BEGIN CERTIFICATE—- и в конце ——END CERTIFICATE——.

Если ваш файл сертификата в формате DER, вы можете конвертировать его в PEM формат с помощью утилиты openssl:

$ openssl x509 -in my_trusted_sub_ca.der -inform der -out my_trusted_sub_ca.cer

Сначала рассмотрим, как добавит корневой сертификат вашего CA в доверенные в дистрибутивах Linux на базе DEB (Ubuntu, Debian, Mint, Kali Linux).

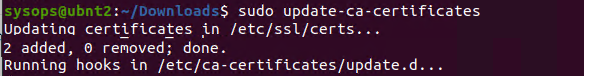

Обновите хранилище сертификатов командой:

$ sudo update-ca-certificates -v

Если команда не найдена, установите пакет в Ubuntu:

$ sudo apt-get install -y ca-certificates

Если сертификаты успешно добавлены, появится сообщение о том, что сертфикат скопирован в /etc/ssl/certs/:

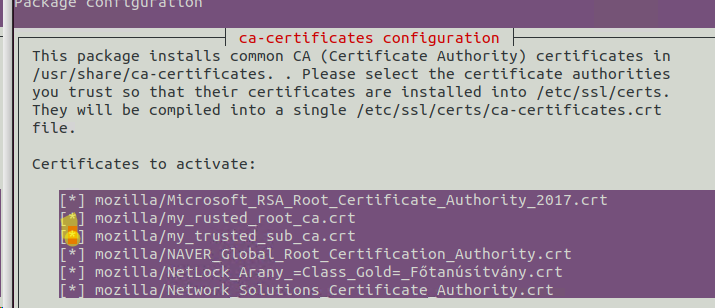

Также вы можете добавить новые сертификаты в хранилище с помощью команды:

$ sudo dpkg-reconfigure ca-certificates

Выберите из списка сертификаты, которые нужно добавить в доверенные.

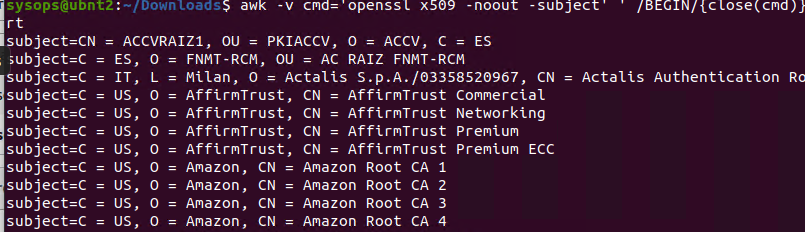

В Linux список доверенных сертификатов содержится в файле /etc/ssl/certs/ca-certificates.crt. Обе рассмотренные выше команды обновят этот файл и добавят в информацию о новых сертификатах.

Вы можете проверить, что ваши сертификаты были добавлены в доверенные с помощью команды:

Укажите часть Common Name вашего сертификата вместо YourCASubj для поиска в хранилище по subject.

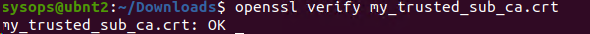

Вы можете убедиться, что ваша ОС доверяет сертификату с помощью команду:

$ openssl verify my_trusted_sub_ca.crt

Если Linux не доверяет сертификату, появится ошибка:

error 20 at 0 depth lookup: unable to get local issuer certificate

error my_trusted_sub_ca.crt: verification failed

Теперь проверьте, что на сайте используется доверенный SSL сертификат с помощью curl:

Можно также вручную добавить путь к сертификату:

Чтобы удалить сертификат, удалите ваш crt файл:

И обновите хранилище:

$ sudo update-ca-certificates —fresh

В дистрибутивах Linux на базе RPM (CentOS, Oracle, RHEL, Rocky Linux, Fedora) для добавления сертификата в доверенные:

- Установите пакет ca-certificates:

# yum install ca-certificates - Скопируйте файл сертификата в каталог /etc/pki/ca-trust/source/anchors/:

# cp mycert.crt /etc/pki/ca-trust/source/anchors/ - Обновите хранилище:

# update-ca-trust force-enable# update-ca-trust extract

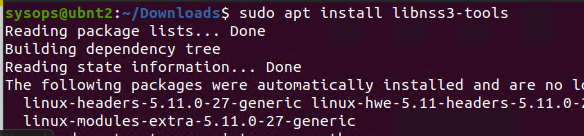

Добавить корневой доверенный сертификат для браузеров Mozilla, Chrome

Теперь все системные утилиты будут доверять сайтам, использующим данный CA. Но это не повлияет на веб браузеры Mozilla Firefox или Google Chrome. Они по-прежнему будут показывать предупреждение о недоверенном сертификате.

Дело в том, что браузеры Firefox, Chromium, Google Chrome, Vivaldi и даже почтовый клиент Mozilla Thunderbird не используют системное хранилище сертификатов Linux. Хранилище сертификатов для этих программ находится в директории пользователя в файле cert8.db (для Mozilla) или cert9.db (для Chromium и Chrome). Для обновления этих хранилищ сертификатов используется утилита certutil из пакета libnss3-tools.

$ sudo apt install libnss3-tools

Теперь выполните следующие скрипты для добавления ваших сертификатов в хранилище через NSS:

После запуска скрипта, сайтам с данным CA будут доверять все браузеры.

shaburoff пишет: Периодически, не всегда происходит следующее – при подписи документа через jinn-client после выбора сертификата и ввода пароля от контейнера, происходит ошибка – «введен не верный пароль или сертификат не соответствует…». При этом происходит переименование контейнера на флешке, был, например, «имя.001», а стал «имя.100» и появился еще один контейнер «имя.999». при этом пароль 100-% верный введен. Далее при повторной подписи может подписать, а может опять не подписать и создаст еще один контейнер с именем, например, «имя.998». В окне jinn-clent выбора сертификата появляются дублирующие записи.

Я вроде понял причину в следствии чего происходит дублирование

контейнеров закрытых ключей при подписании через Jinn-Client.

Осталось понять, в следствии чего у вас происходит дублирование КЗК.

Ошибка «Введён неверный пароль или сертификат не соответствует криптографическому контейнеру»

с дублирование каталогов КЗК при подписании в Jinn-Client

когда

Контейнер закрытого ключа с паролем

и

пароль введён правильный

,

возникает, если файлы или каталог Контейнера закрытого ключа открыты другой программой.

Варианты воспроизведения этой ошибки:

===================================

Контейнер закрытого ключа с паролем

имя каталога ИмяКЗК.000\

При входе в окно Jinn-Clent

Содержимое файлов и дата-время файлов КЗК не меняется

Если в момент подписания т.е. при открытом окне Jinn-Client

В Total Commander 9.0a перейти в каталог ИмяКЗК.000\

И ещё обязательное условие для появления ошибки, нужно один раз кликнуть на каком-нибудь файле

После этого нажать на [ Подписать ]

или какой либо из файлов:

masks2.key

name.key

primary2.key

были открыты в эксклюзивном режиме какой-нибудь программой,

т.е. например через проводник с помощью Paint открыть,

и не закрывать ошибку «Файл не является правильным рисунком BMP»

(Если открыть любой другой файл в каталоге КЗК

header.key

masks.key

primary.key

будет ошибка при подписании

Не удалось открыть криптографический контейнер

что в принципе логично, подписания не происходит, но и файлы и каталоги не изменяются.)

Происходит дублирование КЗК

ИмяКЗК.000\ — Каталог и файлы остаются без изменений, но

создаётся каталог с текущей датой-временем

ИмяКЗК.999\

в котором у всех файлов дата-время текущее

Изменяется содержимое файлов:

masks.key

primary.key

(как, если бы подпись была сформирована)

======================================

Контейнер закрытого ключа без пароля — с ним тоже всё очень интересно

имя каталога ИмяКЗК.000\

При открытии окна Jinn-Client

У каталога ИмяКЗК.000\ и у всех файлов изменяется дата-время на текущее

и ещё до подписания изменяется содержимое файлов:

masks.key

primary.key

Так же при нажатии на кнопку [ Обновить ] в окне Jinn-Client

У каталога ИмяКЗК.000\ и у всех файлов изменяется дата-время на текущее

и изменяется содержимое файлов:masks.key, primary.key

Ошибка с дублированием КЗК при открытии каталога ИмяКЗК.000\ в Total Commander 9.0a не происходит,

но может возникнуть, если какой либо из файлов в каталоге ИмяКЗК.000\:

был открыт в эксклюзивном режиме какой-нибудь программой,

т.е. например через проводник с помощью Paint открыть,

и не закрывать ошибку «Файл не является правильным рисунком BMP»

При открытии окна Jinn-Client или при нажатии на кнопку [ Обновить ] в окне Jinn-Client

создаётся каталог ИмяКЗК.999\ при каждом следующем обновлении 998,997 и так далее.

|

munhen2008 |

|

|

Статус: Новичок Группы: Участники

|

Здравствуйте, |

|

WWW |

|

Андрей Писарев |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 460 раз |

Автор: munhen2008 Здравствуйте, С тех. поддержку LANDOCS сообщали о проблеме? |

|

Техническую поддержку оказываем тут |

|

|

WWW |

|

Андрей Писарев |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 460 раз |

Автор: munhen2008 какие основные причины возникновения ошибки «Error 0xffffffff (Base64: invalid char (2f) at 366position) at Base64.Decode» ? Вероятно — ПО ждет сертификат в base64 кодировке? |

|

Техническую поддержку оказываем тут |

|

|

WWW |

|

munhen2008 |

|

|

Статус: Новичок Группы: Участники

|

да, вопрос решен, Сохранять надо в DER формате! |

|

WWW |

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Обновлено 23.09.2019

При формировании запроса на издание сертификата в Удостоверяющем центре Казначейства запрашивается идентификатор Landocs. Этот идентификатор необходимо заполнять работникам Казначейства, чтобы работать в системе электронного документооборота Landocs. Без этого идентификатора невозможно подписать электронный документ в Landocs.

В Казначействе существует документ «Описание структуры и порядка использования полей сертификата ключа проверки электронной подписи, выданного Удостоверяющим центром Федерального казначейства» от 19.09.2018 г. содержащий следующее касаемо идентификатора Ландокса: «Для обеспечения корректного использования сертификата в системе Landocs должны быть заполнены следующие атрибуты: otherName должен содержать идентификатор безопасности в качестве значения параметра OID=id-on-Landocsid, значение идентификатора должно быть уникально в рамках системы Landocs. Значение идентификатора заполняется значением СНИЛС владельца сертификата.»

Если ваша организация использует Ландокс, то необходимо обратиться с IT-специалисту-администратору Landocs за получением идентификатора. Идентификатор Landocs рекомендуем получить до создания запроса на издание сертификата.

Для организаций, не использующих Landocs, полномочие Landocs не нужно. Соответственно идентификатор не указывается.

Криптографические операции для СЭД LanDocs осуществляет независимый модуль – криптопровайдер. В большинстве случаев им является КриптоПро CSP

КриптоПро CSP реализует российские алгоритмы формирования и проверки электронной подписи в соответствии с отечественными стандартами, и обладает сертификатами соответствия ФСБ России. Прикладная система использует функции криптопровайдера посредством Microsoft CryptoAPI.

Transcript

-

Электронная подпись в

Бодров Илья

http://www.lanit.ru

http://www.landocs.ruView Slide

-

ЗАЧЕМ НУЖНА ЭЛЕКТРОННАЯ ПОДПИСЬ?

Уверенность в целостности данных

Вмешательство администратора или ошибки информационной

системы не остаются незамеченными

Удостоверение авторства изменений

При наличии ЭП можно однозначно установить, кто из сотрудников

и когда согласовал документView Slide

-

При принятии ключевых решений, например при согласовании

приоритетных договоров в компании;

Если в организации стоит задача перейти на полностью

безбумажный документооборот;

Когда факт ознакомления с документом требуется для

подтверждения в арбитраже, в том числе при трудовых спорах;

Когда требуется обеспечить обмен юридически значимыми

документами с контрагентами через оператора ЭДО;

Федеральные органы исполнительной власти, в которых

необходимость использования ЭП закреплена законодательством РФ.

КОГДА ЭЛЕКТРОННАЯ ПОДПИСЬ СТАНОВИТСЯ

НЕОБХОДИМОЙView Slide

-

ВИДЫ ЭЛЕКТРОННЫХ ПОДПИСЕЙ СОГЛАСНО 63 ФЗ

ЭП

Усиленная

неквалифицированная

Простая

Усиленная

квалифицированная

подтверждает факт

формирования электронной

подписи определенным

лицом посредством

использования кодов,

паролей или иных средств.

получена в результате

криптографического преобразования

информации с использованием ключа

электронной подписи;

позволяет определить лицо,

подписавшее электронный документ;

позволяет обнаружить факт внесения

изменений в электронный документ

после момента его подписания;

создается с использованием средств

электронной подписи.

получена в результате криптографического

преобразования информации

с использованием ключа ЭП;

позволяет определить лицо, подписавшее

электронный документ;

позволяет обнаружить факт внесения

изменений в электронный документ после

момента его подписания;

создается с использованием средств ЭП;

ключ проверки ЭП указан

в квалифицированном сертификате;

для создания и проверки ЭП

используются средства ЭП, имеющие

подтверждение соответствия

требованиям,

установленным в соответствии

с Федеральным законом.View Slide

-

Удостоверяющий центр – сторона (модуль, система,

организация), предоставляющая пользователям

информационной системы открытые и закрытые

ключи электронной цифровой подписи.

Закрытый ключ известен только его владельцу,

и требуется для создания ЭП.

Открытый ключ известен всем участникам

взаимодействия, и используется для проверки ЭП.

Криптопровайдер(СКЗИ) — независимый модуль,

позволяющий осуществлять криптографические

операции.

ОСНОВНЫЕ ПОНЯТИЯView Slide

-

ЭДО С ИСПОЛЬЗОВАНИЕМ ЭП

View Slide

-

Электронная подпись используется при работе всех систем обмена.

Операторы ЭДО – коммерческие организации, предоставляющие

механизмы обмена электронными документами для различных

организаций. В том числе организуют обмен с налоговыми органами.

МЭДО – система обмена электронными документами, ориентированная

прежде всего на федеральные органы исполнительной власти.

СМЭВ – система межведомственного электронного взаимодействия, которая

ориентирована как на федеральные, так и местные органы власти, а также

негосударственные учреждения (банки, фонды и т.п.), оказывающие услуги

населению.

СИСТЕМЫ ОБМЕНАView Slide

-

Клиентский модуль:

• подписание данных с использованием секретного

ключа пользователя;

• запрос Сервера Безопасности на Timestamp;

• проверка ЭП с использованием сертификатов

открытых ключей подписания;

• шифрование данных с использованием

сертификатов открытых ключей шифрования;

• расшифровывание данных с использованием

секретного ключа пользователя;

• запрос и получения сертификатов открытых

ключей от СБ или из локального справочника

сертификатов;

• проверка подлинности сертификатов.

Сервер безопасности:

• заверка подписи пользователей

(timestamp);

• предоставление локальным

пользователям доступа к БД

сертификатов;

• защита от несанкционированного

изменения данных в БД;

• протоколирование работы

подсистемы безопасности.

ПОДСИСТЕМА БЕЗОПАСНОСТИ LANDOCSView Slide

-

Живая

демонстрацияView Slide

-

Электронной подписью могут быть заверены операции, совершенные с помощью

WEB-клиента и Мобильного АРМ LanDocs.

ЭП в WEB-клиенте LanDocs осуществляется с помощью сертифицированных

средств – браузерных плагинов КриптоПро.

ЭП НА ВСЕХ ПЛАТФОРМАХView Slide

-

Выдача

ключей

пользователям

Разработка

регламентов

работы с ключами

и использования

ЭП в организации

Настройка

подсистемы

безопасности

LanDocs

Сертификация

решения

ЭТАПЫ ВНЕДРЕНИЯ ЭЛЕКТРОННОЙ ПОДПИСИ

Выбор между

внутренним или

внешним

удостоверяющим

центром.

Развертывание или

покупка услуг

Закупка

лицензий

криптопровайдераView Slide

-

Один раз обеспечив применение ЭП в ключевых для вашей организации

процессах, можно легко распространять эту практику на все возможные

типы документов и операции с ними.

• значительно повышается доверие к системе;

• появляется возможность избавиться от дублирования

электронного документооборота бумажным

(с обязательными собственноручными подписями);

• организация полностью готова к юридически

значимому электронному документообороту.

ПРЕИМУЩЕСТВА:

!ВАЖНОView Slide

-

БАЗОВОЕ РЕШЕНИЕ ПО АВТОМАТИЗАЦИИ

ДОКУМЕНТООБОРОТА НА ПЛАТФОРМЕ LANDOCS С ЭП

• Готовое ТЗ на базовую автоматизацию

документооборота;

• 5 автоматизированных процессов по

работе с документами;

• 5 настроенных карточек документов;

• 6 настроенных отчетов;

• Готовая программа и методика испытаний;

За 2 250 000 рублей

при условии подписания договора до 1 мая 2017 года.

• Все необходимые составляющие для работы

ЭП (лицензии, сертификаты, носители);

• Год технической поддержки, с выделенным

менеджером;

• Лицензии необходимые для работы 50

пользователей;

• Внедрение с обучением за 1 месяц.

Только для первых 10 посетителей вебинара, оставивших заявку

по ссылке http://bit.ly/2k8IGsg мы предоставим бесплатно интерактивный

обучающий курс стоимостью 90 000 рублей

для последующего обучения пользователей.View Slide

-

ИНТЕРАКТИВНЫЙ КУРС ОБУЧЕНИЯ

Урок 1. Общие сведения о системе

Урок 2. Работа с документами

Урок 3. Работа с файлами документам

Урок 4. Движение документов в системе.

Обмен сообщения

Урок 5. Работа со справочниками

Урок 6. Настройка рабочего места

Урок 7. Поиск и отбор информацииView Slide

-

БАЗОВОЕ РЕШЕНИЕ ПО АВТОМАТИЗАЦИИ

ДОКУМЕНТООБОРОТА НА ПЛАТФОРМЕ LANDOCS С ЭП

Эксклюзивная стоимость базового решения

по автоматизации документооборота

на платформе LanDocs с электронной подписью

только для участников данного вебинара

Первые 10 посетителей вебинара, оставивших заявку

по ссылке http://bit.ly/2k8IGsg , получат

бесплатно интерактивный обучающий курс

стоимостью 90 000 рублей для последующего

обучения пользователей

2 250 000 рублей

при условии подписания договора до 1 мая 2017 года.View Slide

-

СПАСИБО ЗА ВНИМАНИЕ

С удовольствием отвечу на ваши вопросы!

[email protected]

Бодров Илья

http://www.landocs.ruView Slide