Обновлено 08.12.2022

Добрый день! Уважаемые читатели и гости IT портала Pyatilistnik.org. В прошлый раз мы с вами устраняли ошибку подключения «Код ошибки 0x907. Расширенный код ошибки 0x0». В сегодняшней статье мы рассмотрим еще одну ошибку RDP, которая не дает людям любые подключения «Произошла неустранимая ошибка при обращении к закрытому ключу учетных данных TLS server. Код ошибки, возвращенный модулем шифрования: ошибка 0x8009030D. Внутреннее состояние ошибки«. Данную проблему я стал получать массово в декабре 2022. Давайте покажу куда нужно смотреть.

Описание ошибки 0x8009030D

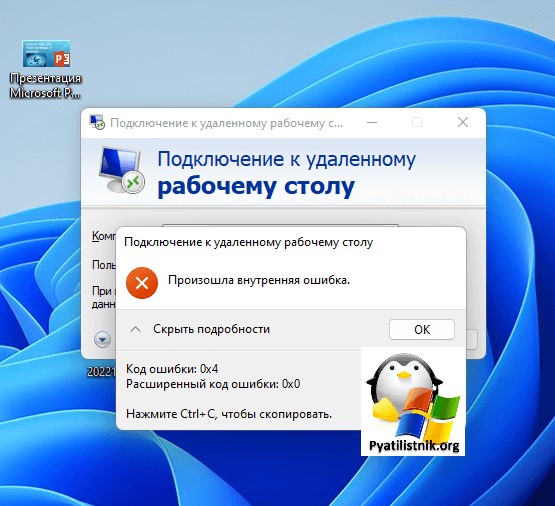

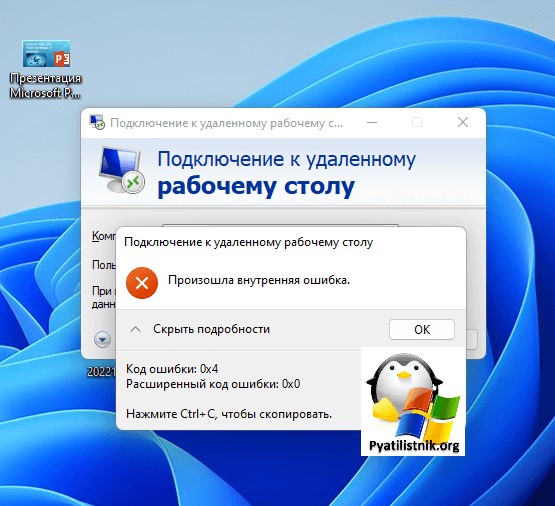

У меня есть RDS ферма состоящая из 50 RDSH хостов, в какой-то момент люди начали массово на двух хостах получать ошибку «An internal error has occurred». Я долго искал проблему, и таки отыскал ее.

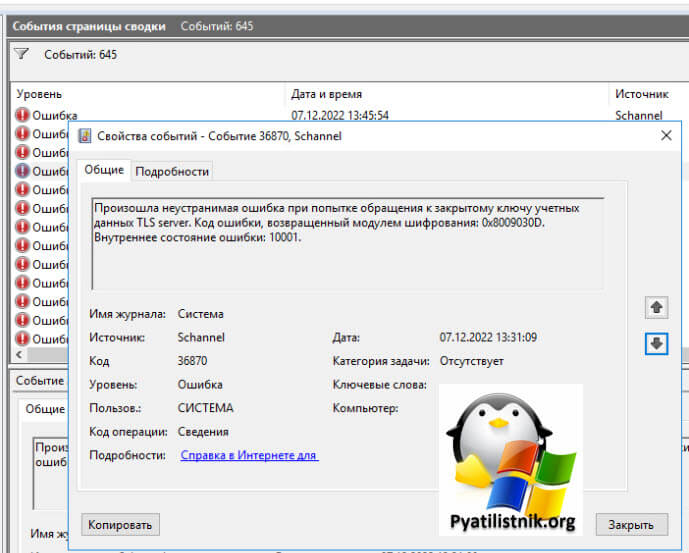

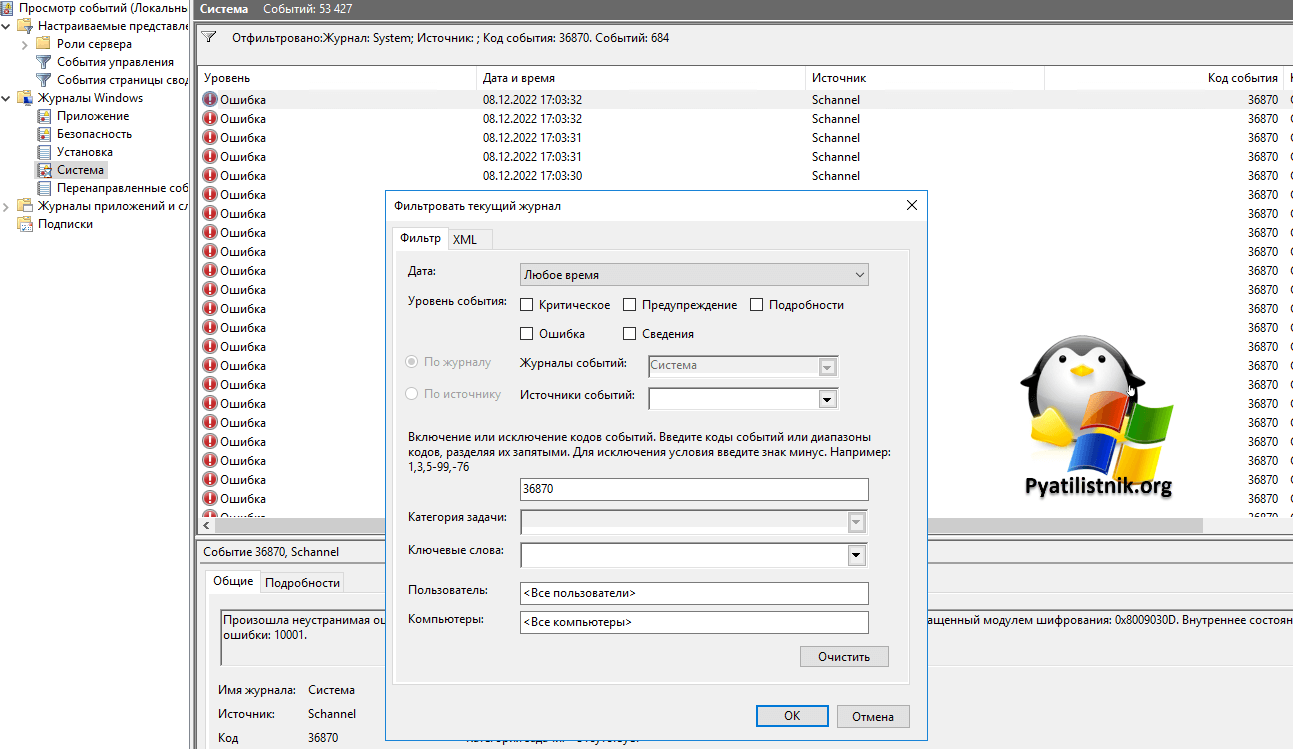

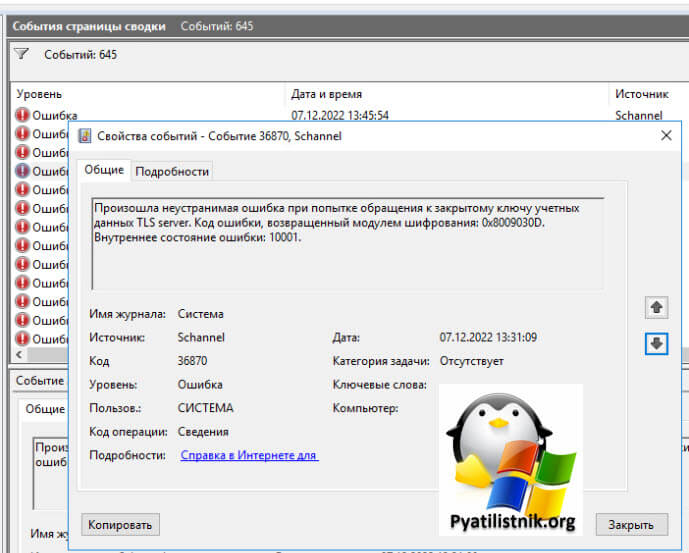

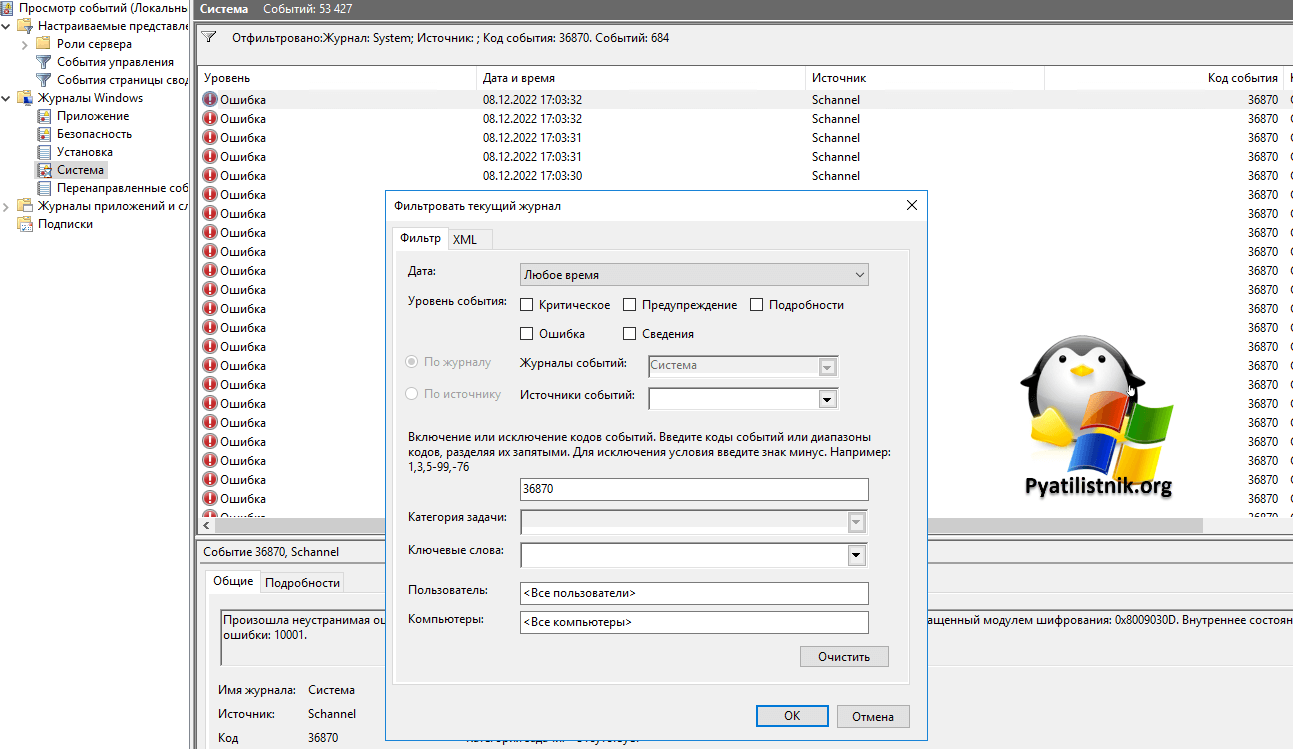

Ей оказалась ошибка появляющаяся каждый раз при попытке подключения ID Schannel 36870:

Произошла неустранимая ошибка при обращении к закрытому ключу учетных данных TLS server. Код ошибки, возвращенный модулем шифрования: ошибка 0x8009030D. Внутреннее состояние ошибки (A fatal error occurred while accessing the private key of the TLS server credential. Error code returned by encryption module: error 0x8009030D. Internal error state)

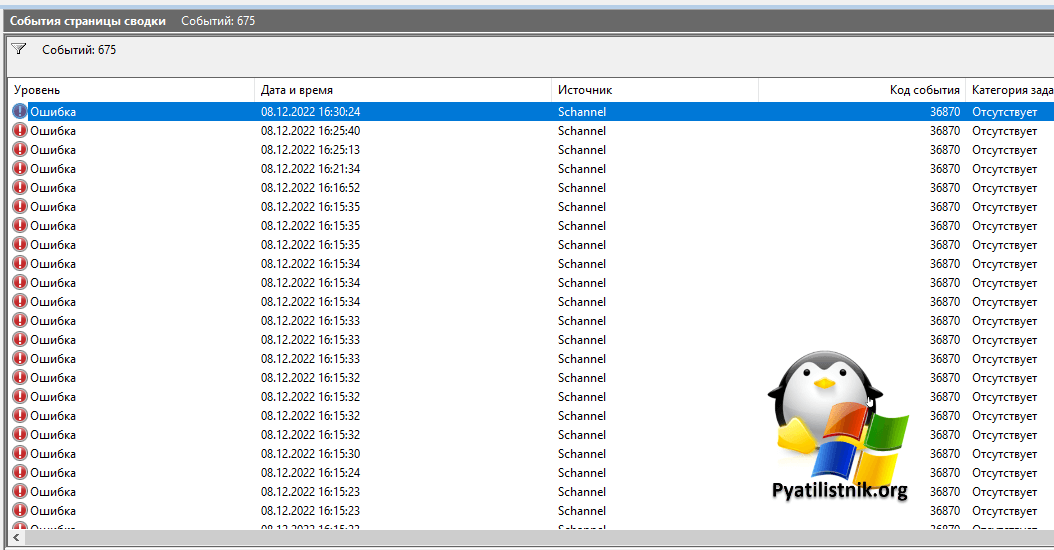

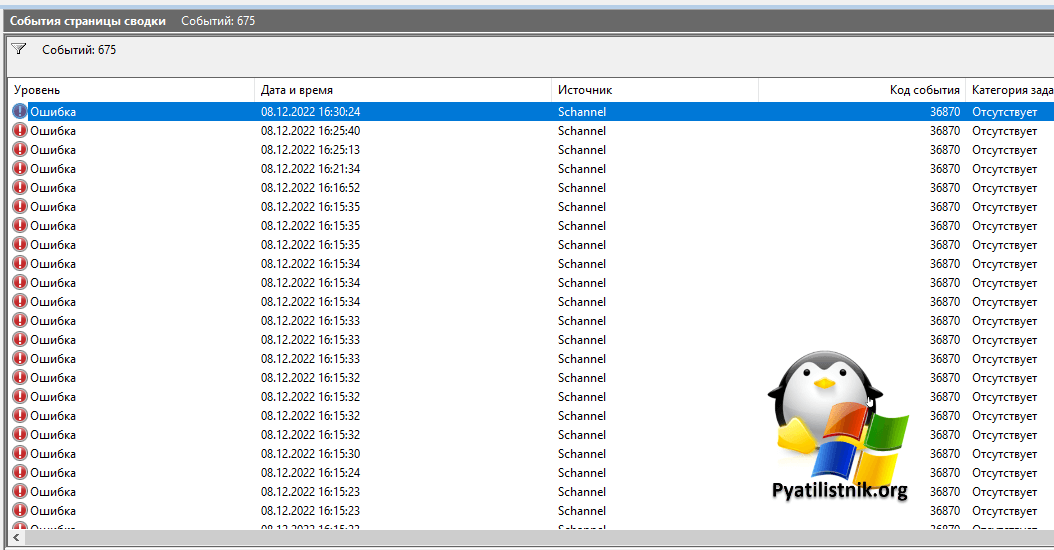

Вот так это массово выглядит.

В 99% случаев у вас просто не хватает прав на доступ к нужному SSL сертификату, который используется при RDP сессии.

Устранение ошибки ID 36870

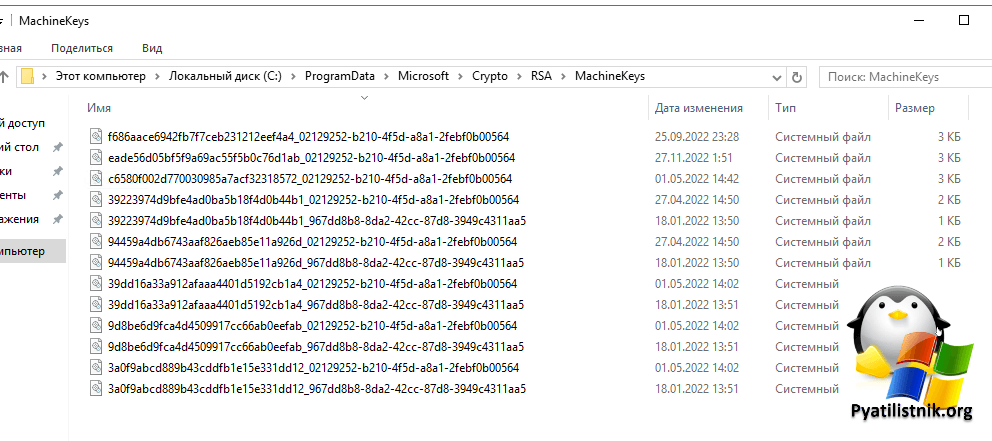

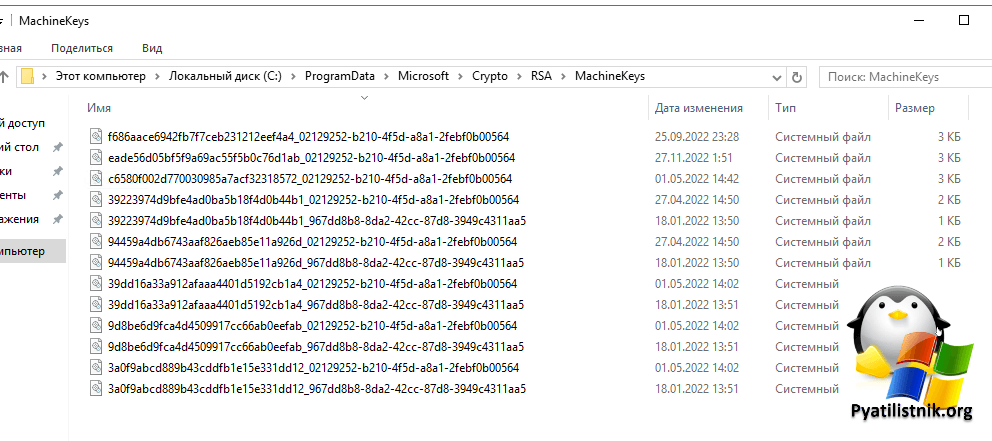

Как я и писал ранее, чтобы убрать ошибку 0x907, я на всех участниках RDS ферму, установил нормальный Wildcard сертификат. Все стало нормально. Но, то что теперь я стал получать ошибку с кодом 0x8009030D, стало означать, с проблемой прав доступа к файлу. То есть у учетной записи NETWORK SERVICE отсутствуют разрешения на файл в C:\ProgramData\Microsoft\Crypto\RSA\MachineKey.

Каталог MachineKeys хранит пары ключей сертификатов для пользователей и компьютеров. Эта папка используется службами сертификации и Internet Explorer, другими браузерами. В этой директории и в ее поддиректориях размещаются файлы, связанные с сертификатами и ключами контейнерами.

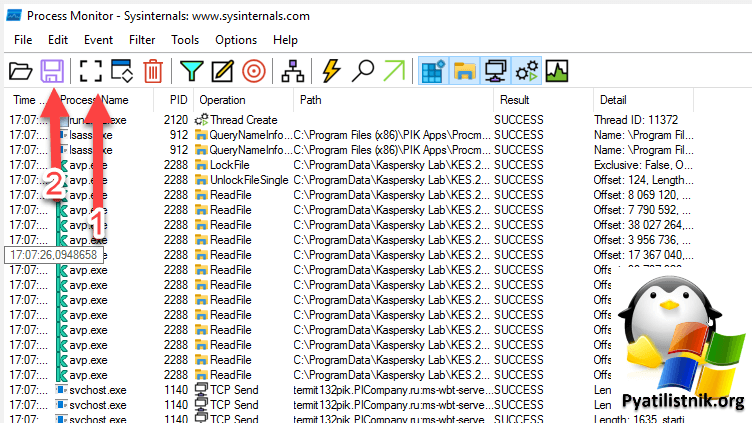

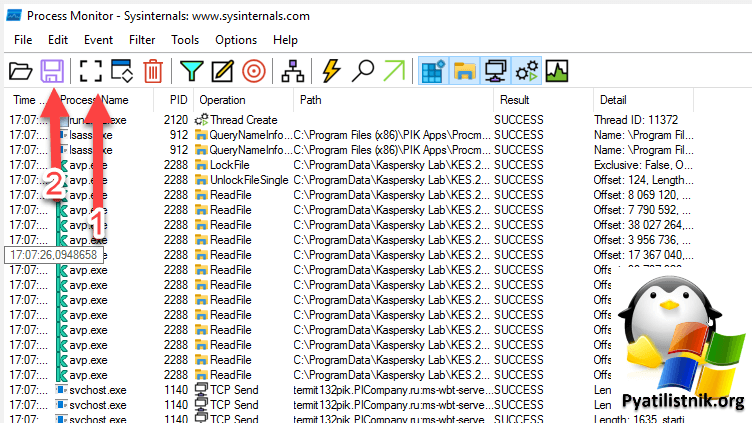

Для того чтобы понять, что происходит я вам советую скачать утилиту из пакета Sysinernals под названием Process Monitor.

https://docs.microsoft.com/en-us/sysinternals/downloads/procmon

- ✅Далее делаем себе фильтр по событию 36870, чтобы мониторить его появление

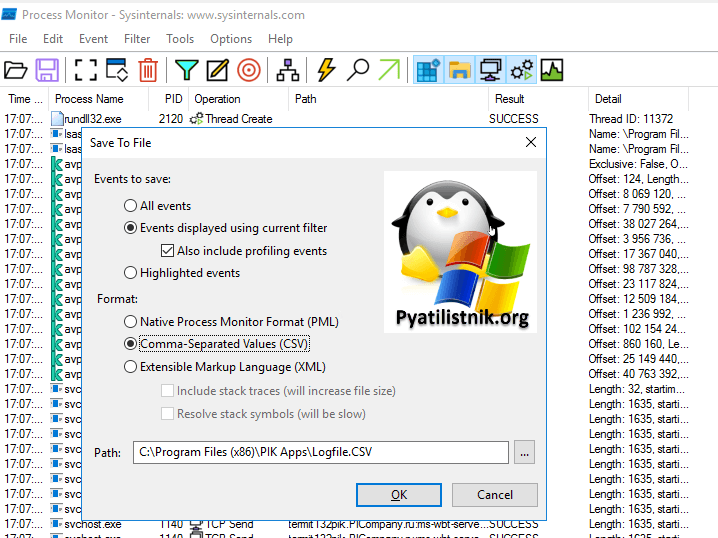

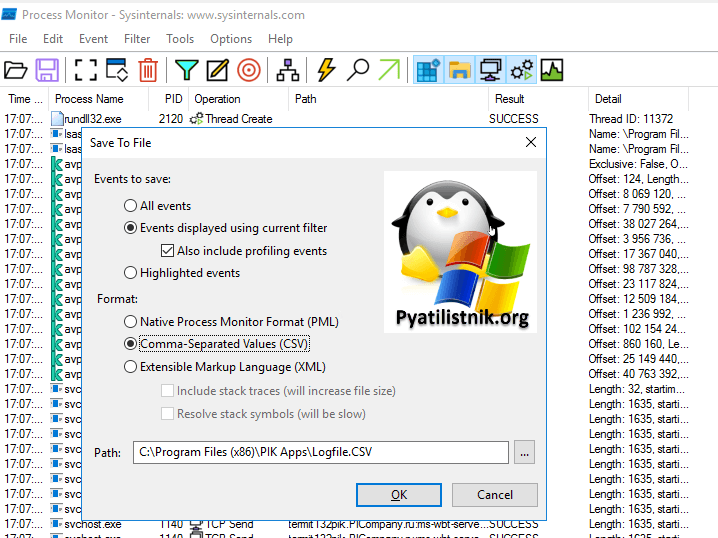

- ✅И запускаем Procmon.exe или Procmon64.exe, чтобы спарсить текущие события. Как только событие появилось, вам нужно остановить захват (CTRL+E) и сохранить этот лог в CSV файл.

Обратите внимание, что если у вас Procmon запущен давно, то лог файл может быть весьма внушительного размера.

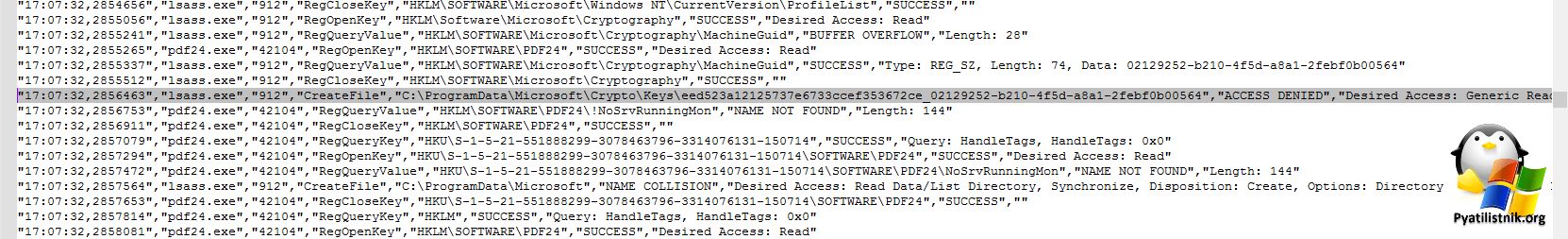

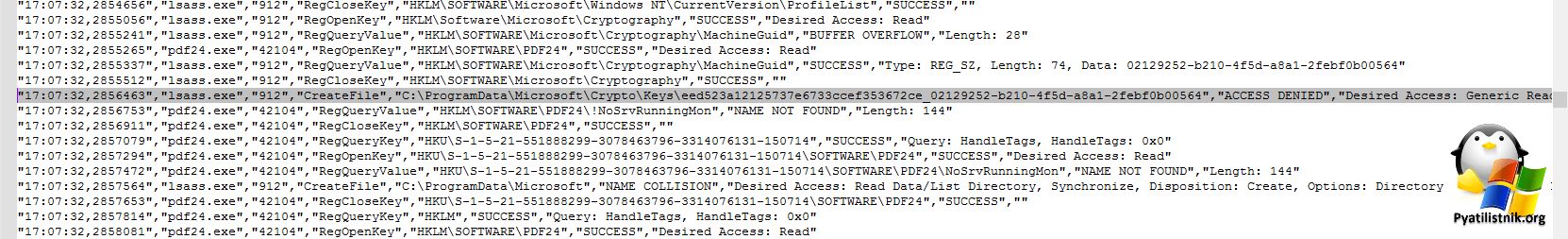

Далее вам нужно поискать события подобные этому:

«17:07:32,2856463″,»lsass.exe«,»912″,»CreateFile»,» C:\ProgramData\Microsoft\Crypto\Keys\ eed523a12125737e6733ccef353672ce_02129252-b210-4f5d-a8a1-2febf0b00564«,»ACCESS DENIED«,»Desired Access: Generic Read, Disposition: Open, Options: Sequential Access, Synchronous IO Non-Alert, Non-Directory File, Attributes: n/a, ShareMode: Read, AllocationSize: n/a, Impersonating: NT AUTHORITY\NETWORK SERVICE«

Как видно, учетная запись NETWORK SERVICE не смогла прочитать ключ eed523a12125737e6733ccef353672ce_02129252-b210-4f5d-a8a1-2febf0b00564.

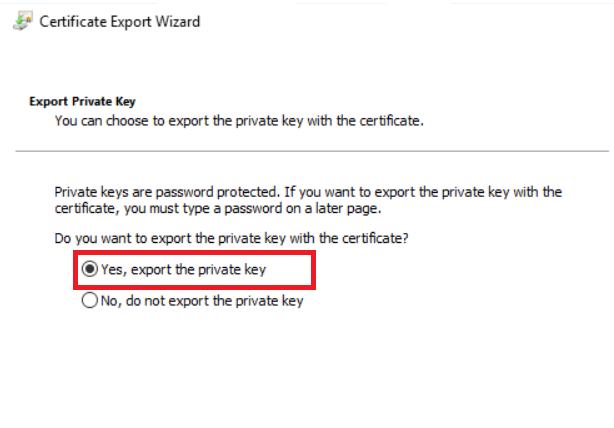

Как предоставить права на сертификат

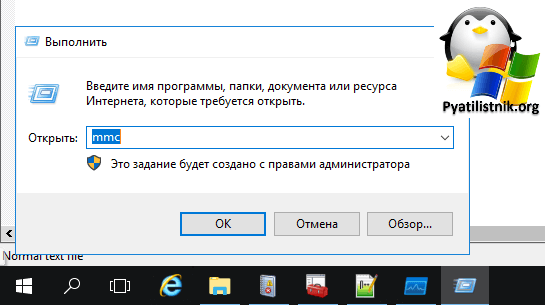

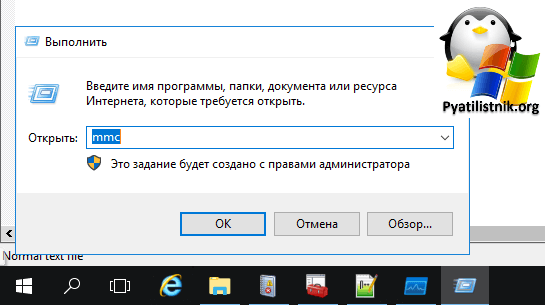

- ✅Нажмите сочетание клавиш Win+R и вызовите оснастку mmc.

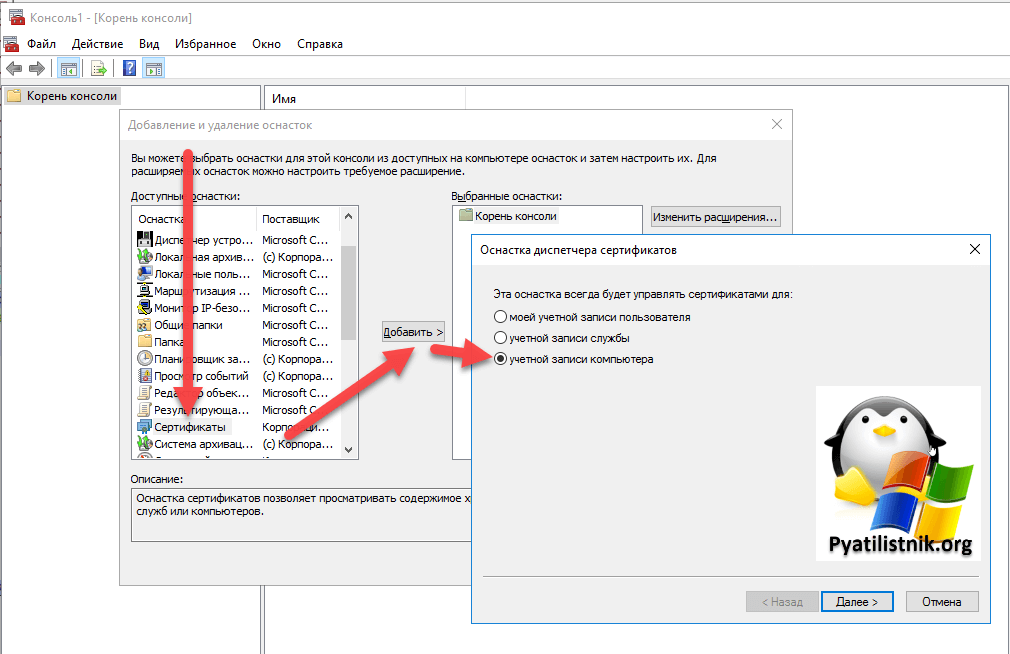

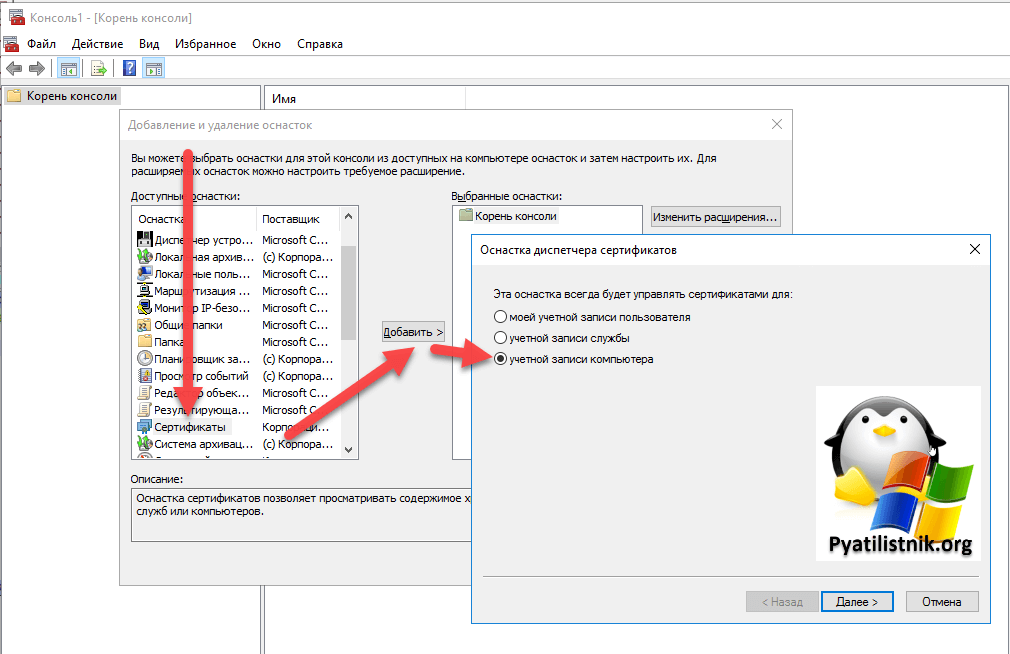

Далее Вам нужно нажать CTR:+M. Найдите оснастку «Сертификаты» и переместите ее вправо. Там выберите пункт «Учетной записи компьютера«.

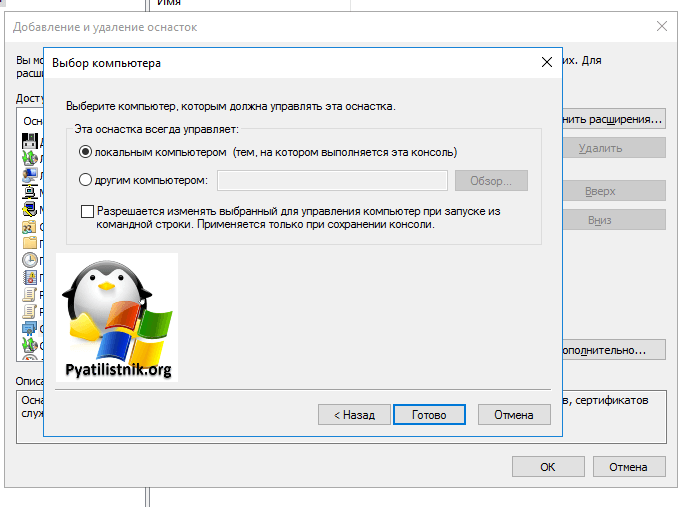

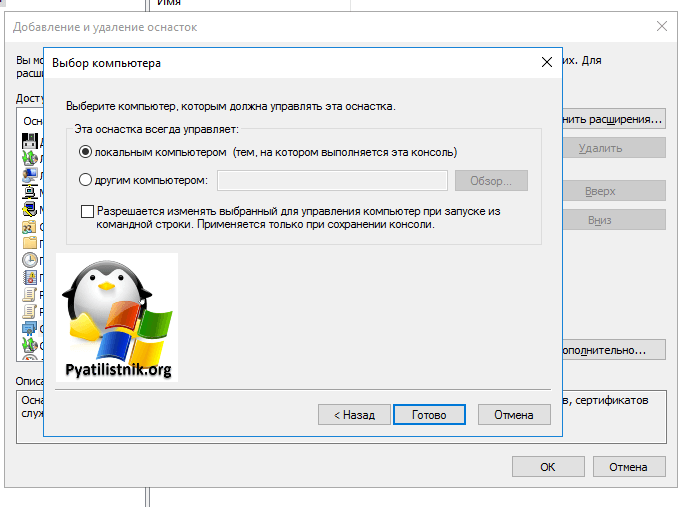

Кажем, что это будет локальный компьютер, но можно сделать и удаленного, если нет доступа по RDP.

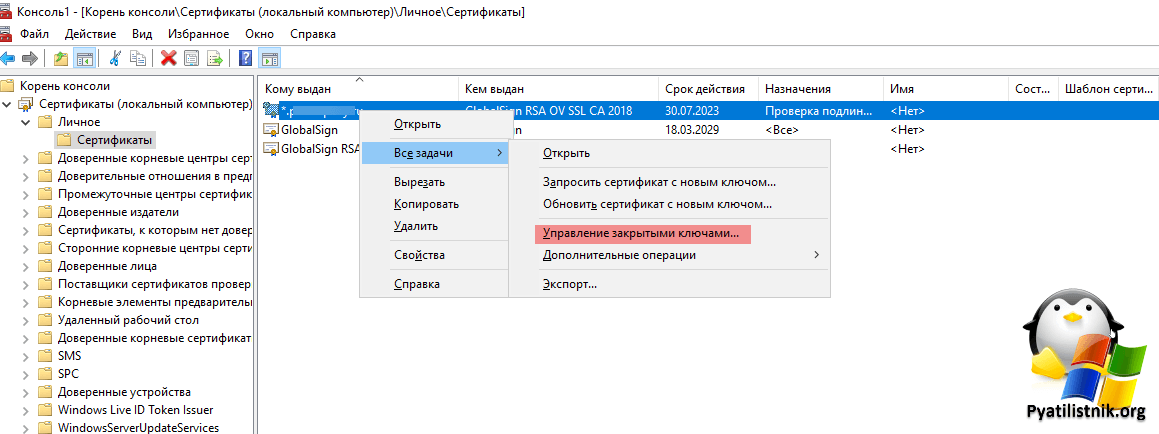

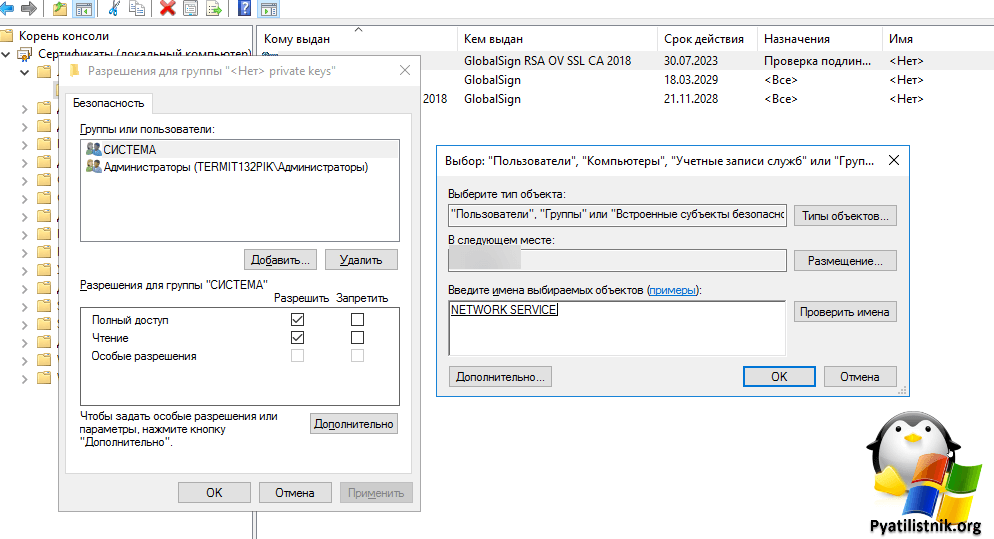

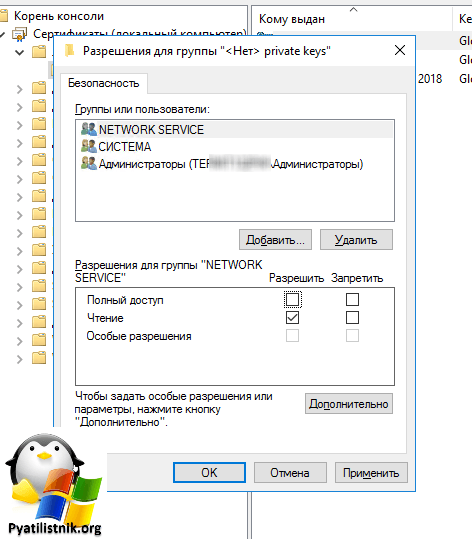

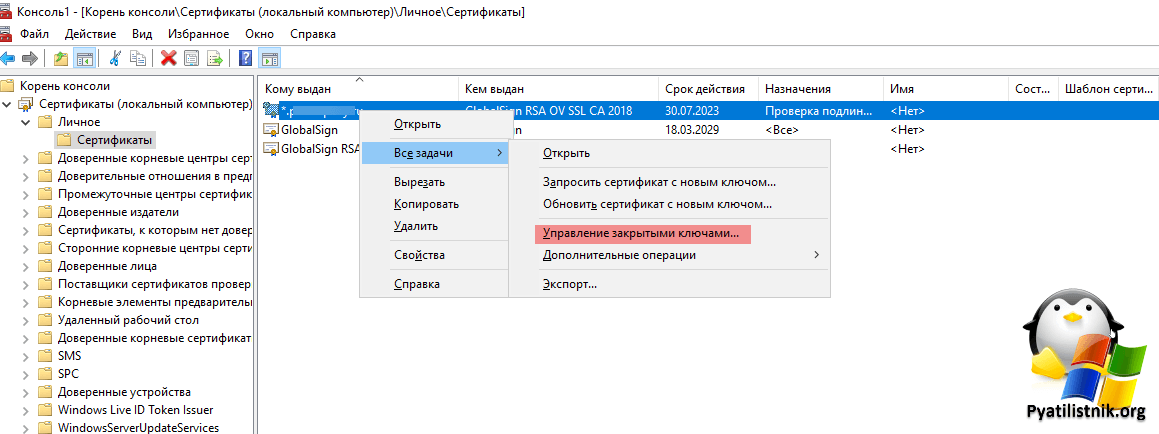

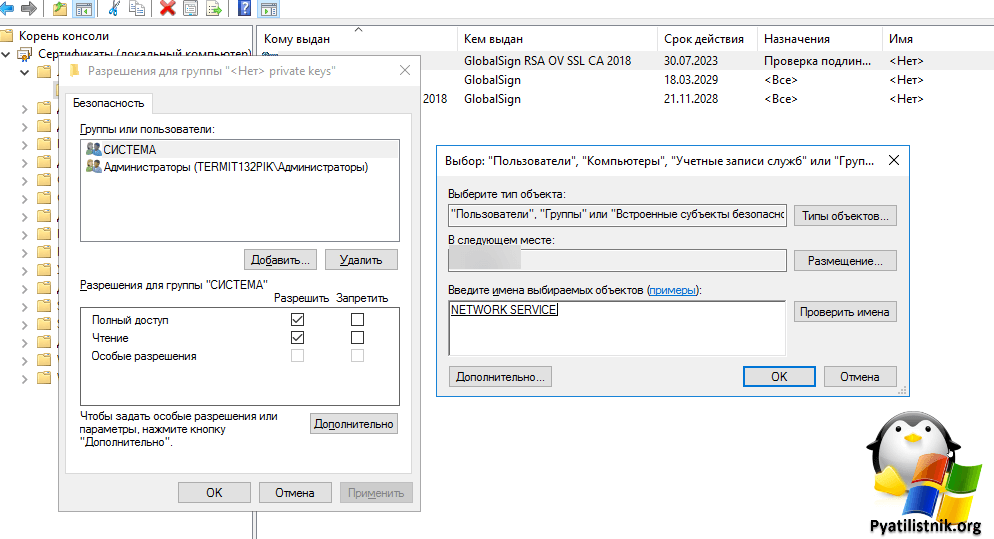

Найдите в личном контейнере компьютера, нужный сертификат, который используется при подключении. В контекстном меню выберите пункт «Управление закрытыми ключами«.

Далее в открывшемся ACL вам нужно дать права чтения для NETWORK SERVICE.

- ✅Второй метод, это использовать утилиту командной строки:

icacls «C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys\eed523a12125737e6733ccef353672ce_02129252-b210-4f5d-a8a1-2febf0b00564» /grant *S-1-5-20:RX

Примечание: вам может потребоваться стать владельцем файла, если вы не можете изменить его разрешения.

takeown /F «C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys\filename»

На этом у меня все. Ошибку я устранил, уровень защищенности сохранил. С вами был Иван Сёмин, автор и создатель IT портала Pyatilistnik.org.

Сброс разрешения для папки MachineKeys

Для сброса разрешений на данную папку, выполните в консоли в режиме администратора.

Md C:\temp

icacls C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys /t /c > c:\temp\BeforeScript_permissions.txt

takeown /f «C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys» /a /r

icacls C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys /t /c /grant «NT AUTHORITY\System:(F)»

icacls C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys /t /c /grant «NT AUTHORITY\NETWORK SERVICE:(R)»

icacls C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys /t /c /grant «BUILTIN\Administrators:(F)»

icacls C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys /t /c > c:\temp\AfterScript_permissions.txt

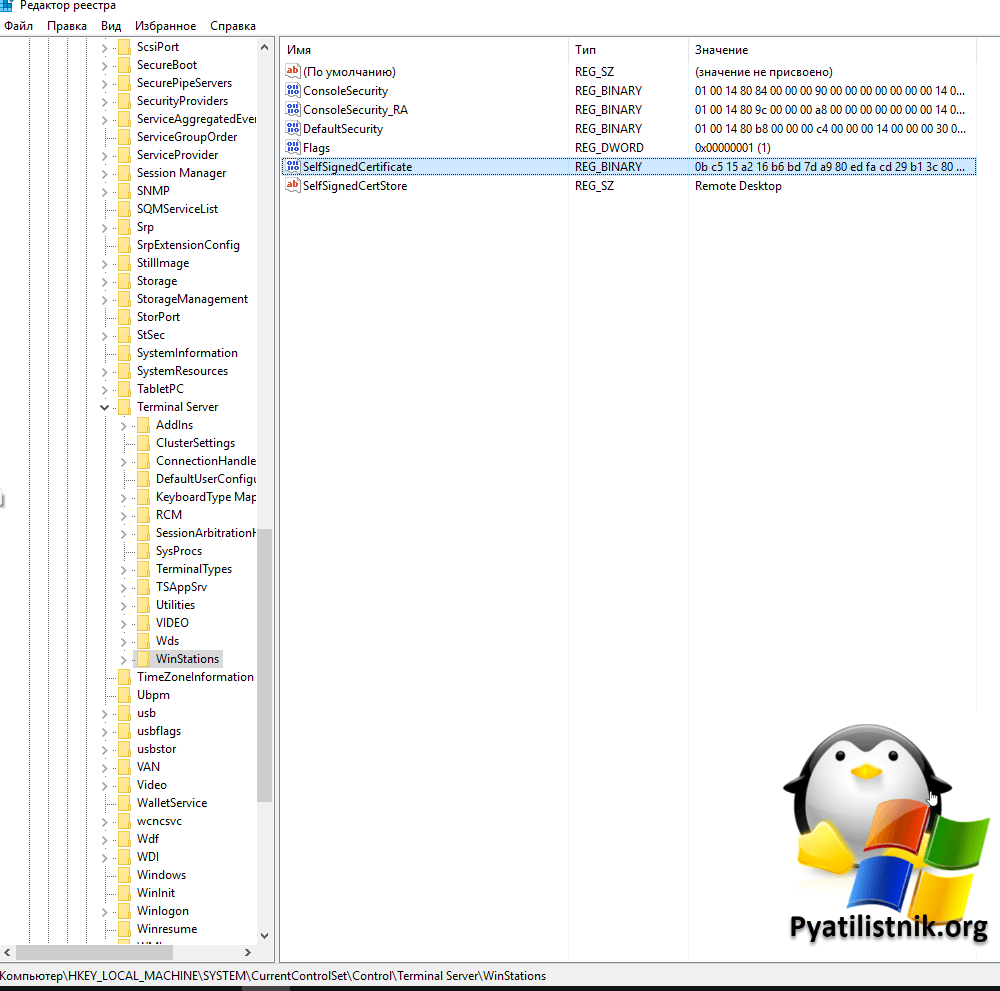

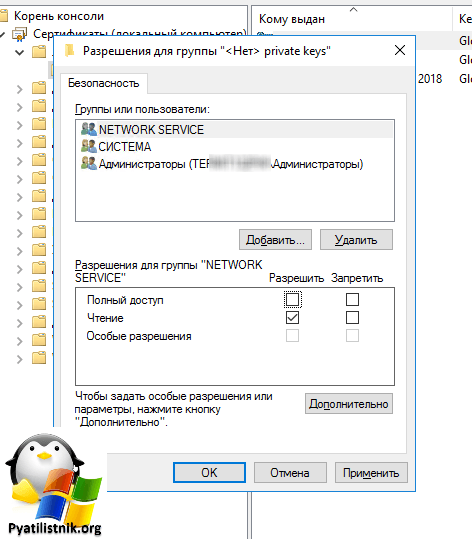

Где хранится самоподписный сертификат в реестре

Это больше для себя, где лежит отпечаток сертификата:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Control\Terminal Server\WinStations

Дополнительные ссылки

- https://meta.stackexchange.com/questions/8231/are-answers-that-just-contain-links-elsewhere-really-good-answers/8259#8259

- https://learn.microsoft.com/en-US/troubleshoot/windows-server/remote/custom-server-authentication-certificate-for-tls

- https://serverfault.com/questions/541364/how-to-fix-rdp-on-windows-server-2012

- https://learn.microsoft.com/ru-ru/troubleshoot/azure/virtual-machines/troubleshoot-rdp-internal-error

Обновлено 08.12.2022

Добрый день! Уважаемые читатели и гости IT портала Pyatilistnik.org. В прошлый раз мы с вами устраняли ошибку подключения «Код ошибки 0x907. Расширенный код ошибки 0x0». В сегодняшней статье мы рассмотрим еще одну ошибку RDP, которая не дает людям любые подключения «Произошла неустранимая ошибка при обращении к закрытому ключу учетных данных TLS server. Код ошибки, возвращенный модулем шифрования: ошибка 0x8009030D. Внутреннее состояние ошибки«. Данную проблему я стал получать массово в декабре 2022. Давайте покажу куда нужно смотреть.

У меня есть RDS ферма состоящая из 50 RDSH хостов, в какой-то момент люди начали массово на двух хостах получать ошибку «An internal error has occurred». Я долго искал проблему, и таки отыскал ее.

Ей оказалась ошибка появляющаяся каждый раз при попытке подключения ID Schannel 36870:

Произошла неустранимая ошибка при обращении к закрытому ключу учетных данных TLS server. Код ошибки, возвращенный модулем шифрования: ошибка 0x8009030D. Внутреннее состояние ошибки (A fatal error occurred while accessing the private key of the TLS server credential. Error code returned by encryption module: error 0x8009030D. Internal error state)

Вот так это массово выглядит.

В 99% случаев у вас просто не хватает прав на доступ к нужному SSL сертификату, который используется при RDP сессии.

Устранение ошибки ID 36870

Как я и писал ранее, чтобы убрать ошибку 0x907, я на всех участниках RDS ферму, установил нормальный Wildcard сертификат. Все стало нормально. Но, то что теперь я стал получать ошибку с кодом 0x8009030D, стало означать, с проблемой прав доступа к файлу. То есть у учетной записи NETWORK SERVICE отсутствуют разрешения на файл в C:ProgramDataMicrosoftCryptoRSAMachineKey.

Каталог MachineKeys хранит пары ключей сертификатов для пользователей и компьютеров. Эта папка используется службами сертификации и Internet Explorer, другими браузерами. В этой директории и в ее поддиректориях размещаются файлы, связанные с сертификатами и ключами контейнерами.

Для того чтобы понять, что происходит я вам советую скачать утилиту из пакета Sysinernals под названием Process Monitor.

https://docs.microsoft.com/en-us/sysinternals/downloads/procmon

- ✅Далее делаем себе фильтр по событию 36870, чтобы мониторить его появление

- ✅И запускаем Procmon.exe или Procmon64.exe, чтобы спарсить текущие события. Как только событие появилось, вам нужно остановить захват (CTRL+E) и сохранить этот лог в CSV файл.

Обратите внимание, что если у вас Procmon запущен давно, то лог файл может быть весьма внушительного размера.

Далее вам нужно поискать события подобные этому:

«17:07:32,2856463″,»lsass.exe«,»912″,»CreateFile»,» C:ProgramDataMicrosoftCryptoKeys eed523a12125737e6733ccef353672ce_02129252-b210-4f5d-a8a1-2febf0b00564«,»ACCESS DENIED«,»Desired Access: Generic Read, Disposition: Open, Options: Sequential Access, Synchronous IO Non-Alert, Non-Directory File, Attributes: n/a, ShareMode: Read, AllocationSize: n/a, Impersonating: NT AUTHORITYNETWORK SERVICE«

Как видно, учетная запись NETWORK SERVICE не смогла прочитать ключ eed523a12125737e6733ccef353672ce_02129252-b210-4f5d-a8a1-2febf0b00564.

Как предоставить права на сертификат

- ✅Нажмите сочетание клавиш Win+R и вызовите оснастку mmc.

Далее Вам нужно нажать CTR:+M. Найдите оснастку «Сертификаты» и переместите ее вправо. Там выберите пункт «Учетной записи компьютера«.

Кажем, что это будет локальный компьютер, но можно сделать и удаленного, если нет доступа по RDP.

Найдите в личном контейнере компьютера, нужный сертификат, который используется при подключении. В контекстном меню выберите пункт «Управление закрытыми ключами«.

Далее в открывшемся ACL вам нужно дать права чтения для NETWORK SERVICE.

- ✅Второй метод, это использовать утилиту командной строки:

icacls «C:ProgramDataMicrosoftCryptoRSAMachineKeyseed523a12125737e6733ccef353672ce_02129252-b210-4f5d-a8a1-2febf0b00564» /grant *S-1-5-20:RX

Примечание: вам может потребоваться стать владельцем файла, если вы не можете изменить его разрешения.

takeown /F «C:ProgramDataMicrosoftCryptoRSAMachineKeysfilename»

На этом у меня все. Ошибку я устранил, уровень защищенности сохранил. С вами был Иван Сёмин, автор и создатель IT портала Pyatilistnik.org.

Сброс разрешения для папки MachineKeys

Для сброса разрешений на данную папку, выполните в консоли в режиме администратора.

Md C:temp

icacls C:ProgramDataMicrosoftCryptoRSAMachineKeys /t /c > c:tempBeforeScript_permissions.txt

takeown /f «C:ProgramDataMicrosoftCryptoRSAMachineKeys» /a /r

icacls C:ProgramDataMicrosoftCryptoRSAMachineKeys /t /c /grant «NT AUTHORITYSystem:(F)»

icacls C:ProgramDataMicrosoftCryptoRSAMachineKeys /t /c /grant «NT AUTHORITYNETWORK SERVICE:(R)»

icacls C:ProgramDataMicrosoftCryptoRSAMachineKeys /t /c /grant «BUILTINAdministrators:(F)»

icacls C:ProgramDataMicrosoftCryptoRSAMachineKeys /t /c > c:tempAfterScript_permissions.txt

Где хранится самоподписный сертификат в реестре

Это больше для себя, где лежит отпечаток сертификата:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSet ControlTerminal ServerWinStations

Дополнительные ссылки

- https://meta.stackexchange.com/questions/8231/are-answers-that-just-contain-links-elsewhere-really-good-answers/8259#8259

- https://learn.microsoft.com/en-US/troubleshoot/windows-server/remote/custom-server-authentication-certificate-for-tls

- https://serverfault.com/questions/541364/how-to-fix-rdp-on-windows-server-2012

- https://learn.microsoft.com/ru-ru/troubleshoot/azure/virtual-machines/troubleshoot-rdp-internal-error

Доброе время суток!

Помогите, пожалуйста, настроить stunnel под Linux.

Пытаюсь настроить stunnel под linux (Red Hat) для односторонней аутентификации (то есть без клиентского сертификата)

Для этого скачал последнюю демонстрационную версию CSP amd64, доступную на сайте.

запускаю stunnel командой :

/opt/cprocsp/sbin/amd64/stunnel_fork /etc/stunnel/stunnel.conf

Конфигурация stunnel.conf:

setuid = root

setgid = root

pid = /var/opt/cprocsp/tmp/stunnel.pid

socket = l:TCP_NODELAY=1

socket = r:TCP_NODELAY=1

debug = 7

output = /var/opt/cprocsp/tmp/stunnel.log

client=yes

[xxx1443]

accept=1443

connect=b2b.xxx.ru:443

mutual_auth=no

При выполнении команды ./csptestf -tlsc -server b2b.xxx.ru -v файл default.htm нормально получается (Ниже приложен лог вывода программы)

При попытке соединиться stunnel явно пытается открыть какой-то несуществующий файл (/etc/opt/cprocsp/stunnel/stunnel.pem), и в итоге соединение не происходит:

/var/opt/cprocsp/tmp/stunnel.log

2011.02.08 15:49:15 LOG5[1017:0]: stunnel 4.18 on x86_64-unknown-linux-gnu

2011.02.08 15:49:15 LOG5[1017:0]: Threading:FORK Sockets:POLL,IPv4 Auth:LIBWRAP

2011.02.08 15:49:15 LOG6[1017:0]: file ulimit = 1024 (can be changed with ‘ulimit -n’)

2011.02.08 15:49:15 LOG6[1017:0]: poll() used — no FD_SETSIZE limit for file descriptors

2011.02.08 15:49:15 LOG5[1017:0]: 0 clients allowed

2011.02.08 15:49:15 LOG7[1017:0]: FD 6 in non-blocking mode

2011.02.08 15:49:15 LOG7[1017:0]: FD 7 in non-blocking mode

2011.02.08 15:49:15 LOG7[1017:0]: FD 8 in non-blocking mode

2011.02.08 15:49:15 LOG7[1017:0]: SO_REUSEADDR option set on accept socket

2011.02.08 15:49:15 LOG7[1017:0]: xxx1443 bound to 0.0.0.0:1443

2011.02.08 15:49:15 LOG7[1017:0]: FD 9 in non-blocking mode

2011.02.08 15:49:15 LOG7[1018:0]: Created pid file /var/opt/cprocsp/tmp/stunnel.pid

2011.02.08 15:49:19 LOG7[1018:0]: xxx1443 accepted FD=10 from x.x.x.x:34186

2011.02.08 15:49:19 LOG7[1019:0]: client start

2011.02.08 15:49:19 LOG7[1019:0]: xxx1443 started

2011.02.08 15:49:19 LOG7[1019:0]: FD 10 in non-blocking mode

2011.02.08 15:49:19 LOG7[1019:0]: TCP_NODELAY option set on local socket

2011.02.08 15:49:19 LOG7[1019:0]: FD 8 in non-blocking mode

2011.02.08 15:49:19 LOG7[1019:0]: FD 11 in non-blocking mode

2011.02.08 15:49:19 LOG7[1019:0]: Connection from x.x.x.x:34186 permitted by libwrap

2011.02.08 15:49:19 LOG5[1019:0]: xxx1443 connected from x.x.x.x:34186

2011.02.08 15:49:19 LOG7[1018:0]: xxx1443 accepted FD=10 from x.x.x.x:34187

2011.02.08 15:49:19 LOG7[1021:0]: client start

2011.02.08 15:49:19 LOG7[1021:0]: xxx1443 started

2011.02.08 15:49:19 LOG7[1021:0]: FD 10 in non-blocking mode

2011.02.08 15:49:19 LOG7[1021:0]: TCP_NODELAY option set on local socket

2011.02.08 15:49:19 LOG7[1021:0]: FD 8 in non-blocking mode

2011.02.08 15:49:19 LOG7[1021:0]: FD 11 in non-blocking mode

2011.02.08 15:49:19 LOG7[1021:0]: Connection from x.x.x.x:34187 permitted by libwrap

2011.02.08 15:49:19 LOG5[1021:0]: xxx1443 connected from x.x.x.x:34187

2011.02.08 15:49:19 LOG7[1019:0]: FD 14 in non-blocking mode

2011.02.08 15:49:19 LOG7[1019:0]: xxx1443 connecting

2011.02.08 15:49:19 LOG7[1019:0]: connect_wait: waiting 10 seconds

2011.02.08 15:49:19 LOG7[1021:0]: FD 14 in non-blocking mode

2011.02.08 15:49:19 LOG7[1021:0]: xxx1443 connecting

2011.02.08 15:49:19 LOG7[1021:0]: connect_wait: waiting 10 seconds

2011.02.08 15:49:19 LOG7[1019:0]: connect_wait: connected

2011.02.08 15:49:19 LOG7[1019:0]: Remote FD=14 initialized

2011.02.08 15:49:19 LOG7[1019:0]: TCP_NODELAY option set on remote socket

2011.02.08 15:49:19 LOG7[1019:0]: start SSPI connect

2011.02.08 15:49:19 LOG3[1019:0]: open(/etc/opt/cprocsp/stunnel/stunnel.pem) failed: 0d

2011.02.08 15:49:19 LOG3[1019:0]: Error creating credentials

2011.02.08 15:49:19 LOG5[1019:0]: Connection reset: 0 bytes sent to SSL, 0 bytes sent to socket

2011.02.08 15:49:19 LOG7[1019:0]: free Buffers

2011.02.08 15:49:19 LOG7[1019:0]: delete c->hClientCreds

2011.02.08 15:49:19 LOG5[1019:0]: incomp_mess = 0, extra_data = 0

2011.02.08 15:49:19 LOG7[1019:0]: removing pid file /var/opt/cprocsp/tmp/stunnel.pid

2011.02.08 15:49:19 LOG7[1018:0]: Cleaning up the signal pipe

2011.02.08 15:49:19 LOG7[1018:0]: Process 1019 finished with code 0 (1 left)

2011.02.08 15:49:19 LOG7[1021:0]: connect_wait: connected

2011.02.08 15:49:19 LOG7[1021:0]: Remote FD=14 initialized

2011.02.08 15:49:19 LOG7[1021:0]: TCP_NODELAY option set on remote socket

2011.02.08 15:49:19 LOG7[1021:0]: start SSPI connect

2011.02.08 15:49:19 LOG3[1021:0]: open(/etc/opt/cprocsp/stunnel/stunnel.pem) failed: 0d

2011.02.08 15:49:19 LOG3[1021:0]: Error creating credentials

2011.02.08 15:49:19 LOG5[1021:0]: Connection reset: 0 bytes sent to SSL, 0 bytes sent to socket

2011.02.08 15:49:19 LOG7[1021:0]: free Buffers

2011.02.08 15:49:19 LOG7[1021:0]: delete c->hClientCreds

2011.02.08 15:49:19 LOG5[1021:0]: incomp_mess = 0, extra_data = 0

2011.02.08 15:49:19 LOG7[1021:0]: removing pid file /var/opt/cprocsp/tmp/stunnel.pid

2011.02.08 15:49:19 LOG7[1018:0]: Cleaning up the signal pipe

2011.02.08 15:49:19 LOG7[1018:0]: Process 1021 finished with code 0 (0 left)

./csptestf -tlsc -server b2b.xxx.ru -v

CSP (Type:71) v3.6.5359 KC2 Release Ver:3.6.6497 OS:Linux CPU:AMD64 FastCode:NoHardwareSupport.

CSP (Type:75) v3.6.5359 KC2 Release Ver:3.6.6497 OS:Linux CPU:AMD64 FastCode:NoHardwareSupport.

./csptestf -tlsc -server b2b.xxx.ru -v

5 algorithms supported:

[0] 1.2.643.2.2.21 (ГОСТ 28147-89)

[1] 1.2.643.2.2.3 (ГОСТ Р 34.11/34.10-2001)

[2] 0x801f

[3] 1.2.643.2.2.20 (ГОСТ Р 34.10-94)

[4] 1.2.643.2.2.19 (ГОСТ Р 34.10-2001)

Cipher strengths: 256..256

Supported protocols: 0x80

ClientHello: RecordLayer: TLS, Len: 91

Cipher Suites: (00 80) (00 32) (01 31) (00 00)

96 bytes of handshake data sent

1136 bytes of handshake data received

210 bytes of handshake data sent

31 bytes of handshake data received

Handshake was successful

SECPKG_ATTR_NAMES: E=zzz@zzz.ru, C=RU, S=Moscow, L=Moscow, O=zzz, CN=b2b.xxx.ru

Server certificate:

Subject: E=zzz@zzz.ru, C=RU, S=Moscow, L=Moscow, O=zzz, CN=b2b.xxx.ru

Issuer : E=cpca@cryptopro.ru, C=RU, L=������, O=��� ������-���, CN=�� KP��TO-�PO

Error 0x800b010a (CERT_E_CHAINING) returned by CertVerifyCertificateChainPolicy!

**** Error authenticating server credentials!

Protocol: TLS1

Cipher: 0x661e

Cipher strength: 256

Hash: 0x801e

Hash strength: 256

Key exchange: 0xaa25

Key exchange strength: 512

Header: 5, Trailer: 4, MaxMessage: 16379

HTTP request: GET /default.htm HTTP/1.0

User-Agent: Webclient

Accept:*/*

Sending plaintext: 64 bytes

73 bytes of application data sent

490 bytes of (encrypted) application data received

Reply status: HTTP/1.1 302 Found

An error occurred in running the program.

/dailybuilds/mybuild/CSP/samples/csptest/WebClient.c:1717:Bad HTTP status.

Error number 0x0 (0).

Decrypted data: 481 bytes

No data in socket: OK if file is completely downloaded

HttpsGetFile: 0x0000012e

An error occurred in running the program.

/dailybuilds/mybuild/CSP/samples/csptest/WebClient.c:487:Error fetching file from server.

Error number 0x12e (302).

Total:

[ErrorCode: 0x0000012e]

- Remove From My Forums

-

Вопрос

-

Hi,

We develop a server-side application which receives incoming https connections using self-signed certificate. It was all ok while we were using Windows 7 or Windows 2008 as OS, but when our clients started installing Windows 8 as server OS they encountered

big problem: application got unavailable in few hours after start.In event logs we have following:

A fatal error occurred when attempting to access the SSL server credential private key. The error code returned from the cryptographic module is 0x8009030d. The internal error state is 10001.

After restart, application recreates certificate and all works normal few hours till next fatal error.

This

article did not help us. And I repeat that this error appears only on Windows 8 (we tested on Windows 8.1). Windows 2012 Server we did not test yet.How we can solve this problem?

Best regards.

First published on MSDN on Apr 28, 2017

Recently, I have assisted a Premier customer who installed a new certificate on Windows Server 2008 R2 but was unable to bind the certificate to the Website hosted on IIS. 7.5. This is the error we were getting:

A fatal error occurred when attempting to access the SSL server credential private key. The error code returned from the cryptographic module is 0x8009030d. The internal error state is 10001

Log Name: System

Source: Schannel

Date: 7/2/2016 9:52:25 AM

Event ID: 36870

Task Category: None

Level: Error

Keywords:

User: SYSTEM

Computer: MyComp.Mydomain.com

Description:

A fatal error occurred when attempting to access the SSL server credential private key. The error code returned from the cryptographic module is 0x8009030D. The internal error state is 10001.

The error indicates that IIS is not able to access the certificate’s private key.

Steps we took to fix the issue:

-

Resolution:

- Contact your certificate vendor for a certificate with private key. Import the cert and do the binding in IIS.

-

Temporary Workaround:

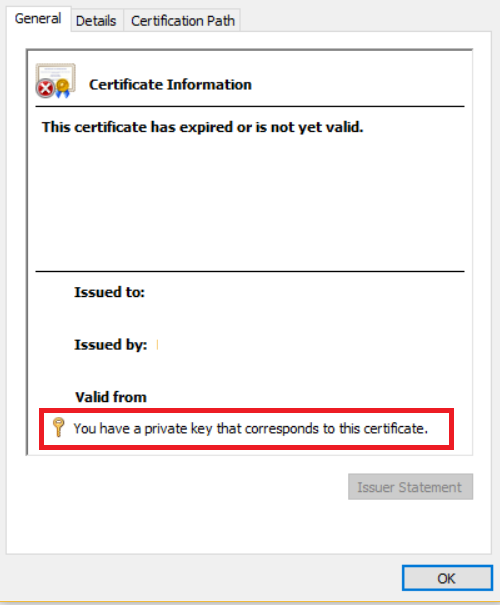

- Assuming this is a valid certificate, verify that the certificate includes a private key. Double clicking the certificate in certificate manager (Certificate store) should say «You have a private key that corresponds to this certificate»:

-

Export certificate

with its private key

-

Now

re-imported

using the «Mark the private key exportable».

- Now do the binding in IIS.

|

serduke |

|

|

Статус: Новичок Группы: Участники

Зарегистрирован: 05.09.2012(UTC) |

Всем доброго времени суток. на виртуалке пытаемся запустить stunnel в конфигурации сервер после запуска в логе: 2012.09.06 22:04:08 LOG5[2896:1996]: stunnel 4.18 on x86-pc-unknown 2012.09.06 22:04:09 LOG3[2896:1996]: Error creating credentials ОС MS Windows Server 2003 R2 конфиг stunnel: Вложение(я):

У Вас нет прав для просмотра или загрузки вложений. Попробуйте зарегистрироваться. |

|

|

|

Мясников Роман |

|

|

Статус: Сотрудник Группы: Участники

Зарегистрирован: 27.01.2012(UTC) Сказал(а) «Спасибо»: 1 раз |

Добры день. |

|

|

|

serduke |

|

|

Статус: Новичок Группы: Участники

Зарегистрирован: 05.09.2012(UTC) |

Добрый день, Роман. stunnel.conf лежит в system32 |

|

|

|

Мясников Роман |

|

|

Статус: Сотрудник Группы: Участники

Зарегистрирован: 27.01.2012(UTC) Сказал(а) «Спасибо»: 1 раз |

В вашем сертификате «Проверки подлинности сервера» CN (Comman Name) содержит VM-HASP-VR1 который не допустим на котором stunnel принимаем трафик |

|

|

|

serduke |

|

|

Статус: Новичок Группы: Участники

Зарегистрирован: 05.09.2012(UTC) |

к сожалению не помогло. |

|

|

|

Мясников Роман |

|

|

Статус: Сотрудник Группы: Участники

Зарегистрирован: 27.01.2012(UTC) Сказал(а) «Спасибо»: 1 раз |

Установлен сертификат сервера в хранилище «Личные» локального компьютера с привязкой к контейнеру закрытого ключа? |

|

|

|

serduke |

|

|

Статус: Новичок Группы: Участники

Зарегистрирован: 05.09.2012(UTC) |

да, сертификат установлен в хранилище «Личные» и привязан к контейнеру закрытого ключа, скрины приложил Пользователь serduke прикрепил следующие файлы:

У Вас нет прав для просмотра или загрузки вложений. Попробуйте зарегистрироваться. |

|

|

|

Мясников Роман |

|

|

Статус: Сотрудник Группы: Участники

Зарегистрирован: 27.01.2012(UTC) Сказал(а) «Спасибо»: 1 раз |

В какой кодировке сохранили файл сертификата на диске? |

|

|

|

serduke |

|

|

Статус: Новичок Группы: Участники

Зарегистрирован: 05.09.2012(UTC) |

|

|

|

|

Мясников Роман |

|

|

Статус: Сотрудник Группы: Участники

Зарегистрирован: 27.01.2012(UTC) Сказал(а) «Спасибо»: 1 раз |

Пришлите файл сертификата. |

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Problem

You attempt to start a SDR channel to a RCVR channel configured with SSLCAUTH(REQUIRED), but the channel goes into a RETRYING status. Inspection of the QMgr’s error logs shows an AMQ9698 error message reporting the MS SChannel return code 0x8009030D (The credentials supplied to the package were not recognized).

Cause

This can occur, if the «Protected Storage» service is not started and/or the ‘MUSR_MQADMIN’ account does not have the proper authority to access the certificate in the QMgr’s keystore.

Furthermore, the personal certificate and full chain are not specifically in the Local Computer’s Personal store (MY) and Root store for the user ‘MUSR_MQADMIN’.

In some instances where the personal certificate that you want to assign to your QMgr is issued as an individual subscriber certificate (Example: VeriSign Class 1 Individual Subscriber CA — G2), the certificate and its associated private key are retrieved from the specific stores that are variously assumed to be default locations for “Personal” certificates by MS CAPI.

Note: WebSphere MQ 5.3 on MS Windows uses MS CAPI as the cryptographic SSL provider.

Resolving The Problem

First verify that the MS «Protected Storage» service is started and set to automatic startup. Then add the ‘MUSR_MQADMIN’ user account to the local ‘Administrators’ group. Refresh security on the Queue Manager by issuing the MQSC command «REFRESH SECURITY».

If the above does not help to resolve the problem, please do the following.

1. Change the ‘MUSR_MQADMIN’ users password on each of the nodes. It would be best to make the

new passwords the same, but totally optional.

2.. Once the password for ‘MUSR_MQADMIN’ has been successfully changed, please update the

MQSeries configuration in DCOM with said password.

For Windows 2000 and NT

:

Open a command prompt, and type: dcomcnfg. Once the Distributed COM

Configuration Properties window opens, double-click «IBM MQSeries

Services».

Enter ‘MUSR_MQADMIN’s new password under the ‘Identity’ tab. Click

APPLY and then OK.

3. Log off the MS Windows box and log in to the MS Windows desktop using

the ‘MUSR_MQADMIN’ account. This will create the profile, etc.

4. Add the personal certificate and all certificates in it’s chain (if needed) to the MUSR_MQADMIN’s

system keystores. This is done easily by simply double clicking on the actual personal certificate file.

You should be prompted to install the certificate.

* If you are running in a MSCS environment, the nodes do not need to be failed over. That is because

the QMgr will still be running under the same user ‘MUSR_MQADMIN’; we did not generate a new

‘MUSR_MQADMIN’ with new SSID.

Additional Information

QMgr Error Log:

AMQ9698: An SSL security call failed during SSL handshaking.

EXPLANATION:

An SSPI call to the Secure Channel (Schannel) SSL provider failed during

SSL handshaking. The failure has caused WebSphere MQ channel name

‘(insert one)’ to be closed. If the name is ‘????’ then the name

is unknown.

ACTION:

Consult the Windows Schannel reference manual to determine the meaning

of status 0x8009030D (The credentials supplied to the package were not

recognized) for SSPI call AcquireCredentialsHandle. Correct the failure

and if necessary re-start the channel.

Trace output:

001BEAC7 13:50:38.819376 11136.1 ———-{ rrxError

001BEACB 13:50:38.821065 11136.1 RetCode = 20009698, rc1 =

-2146893043, rc2 = 0, Comment1 = ‘MSSPBC01.1CPHPTA79’, Comment2 =

‘AcquireCredentialsHandle’, Comment3= ‘0x8009030D (The credentials

supplied to the package were not recognized )’, File=

‘F:BuildSOURCElibcommspcwinntamqccisn.c’, Line= ‘2745’

001BEACF 13:50:38.824595 11136.1 ———-}! rrxError

(rc=rrcE_SSL_SSPI_FAILED_HANDSHAKING)

SYSTEM Event Log entries:

A fatal error occurred when attempting to access the SSL server

credential private key. The error code returned from the

cryptographic module is 0x2

A fatal error occurred when attempting to access the SSL client

credential private key. The error code returned from the

cryptographic module is 0xffffffff.

[{«Product»:{«code»:»SSFKSJ»,»label»:»WebSphere MQ»},»Business Unit»:{«code»:»BU053″,»label»:»Cloud & Data Platform»},»Component»:»SSL»,»Platform»:[{«code»:»PF033″,»label»:»Windows»}],»Version»:»5.3.1;5.3″,»Edition»:»»,»Line of Business»:{«code»:»LOB45″,»label»:»Automation»}}]

Historical Number

08195;7TD;000

Product Synonym

MQSeries WebSphere MQ WMQ

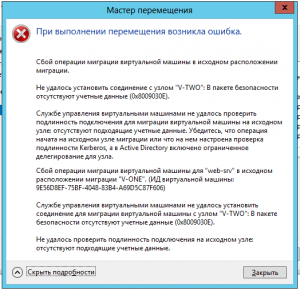

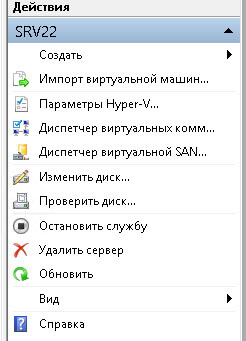

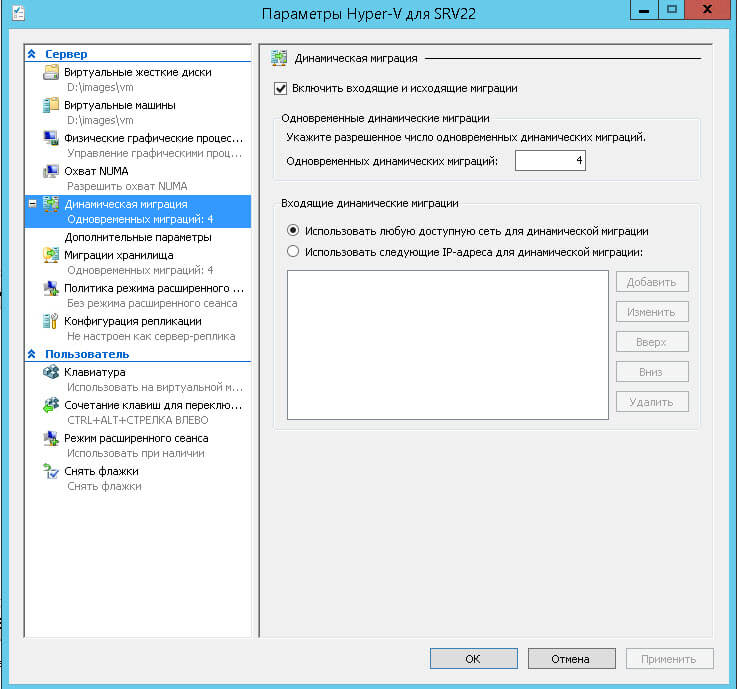

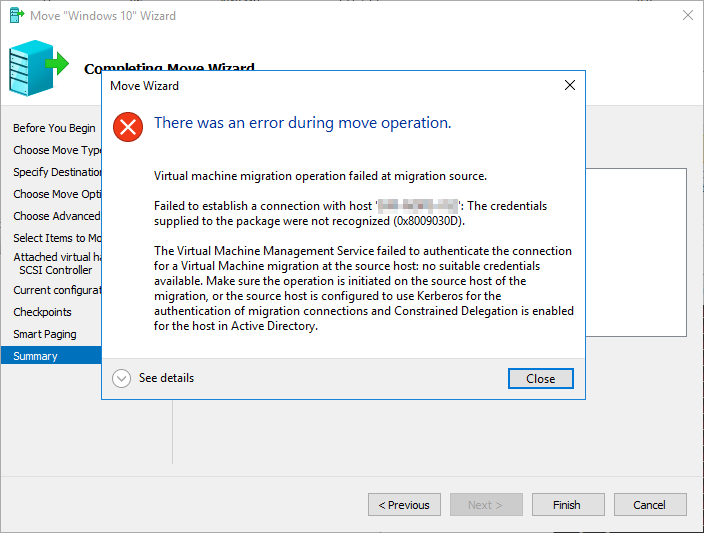

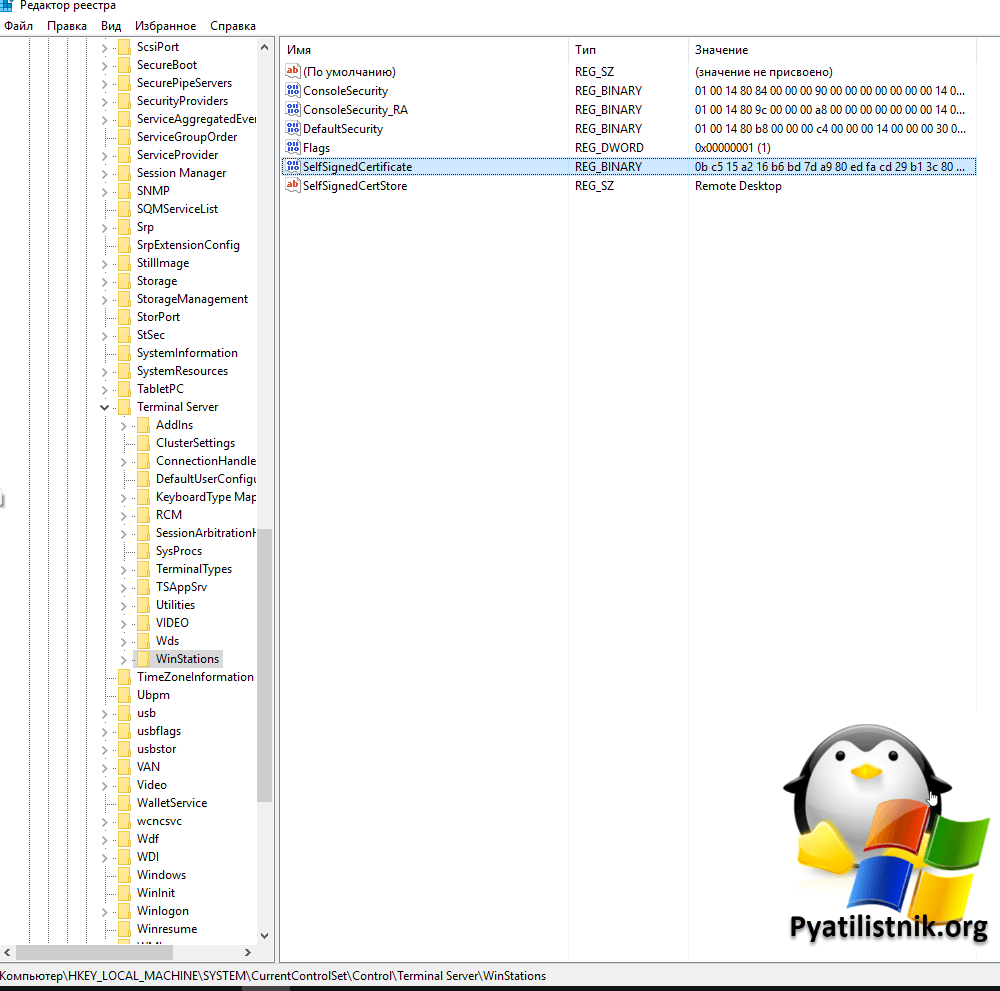

Всем привет сегодня разберем, как решается ошибка 0x8009030E или 0x8009030D при миграции виртуальной машины Hyper-V в Windows Server 2012 R2. Напомню миграция — это перемещение виртуальной машины на другой хост виртуализации, и вот во время этого процесса возникает этот неприятный момент.

Сбой операции миграции виртуальной машины в исходном расположении миграции

И та и другая ошибка связаны с тем что нужно входить на каждый сервер для выполнения определенной задачи (через локальный сеанс консоли, сеанс удаленного рабочего стола или удаленный сеанс Windows PowerShell) с сервера с которого осуществляется миграция либо настроить ограниченное делегирование для хостов.

Поскольку каждый раз входить с сервера на сервер неудобно, я опишу как настроить ограниченное делегирование.

Решения:

На вкладке Динамическая миграция, должна стоять галка Включить входящие и исходящие миграции.

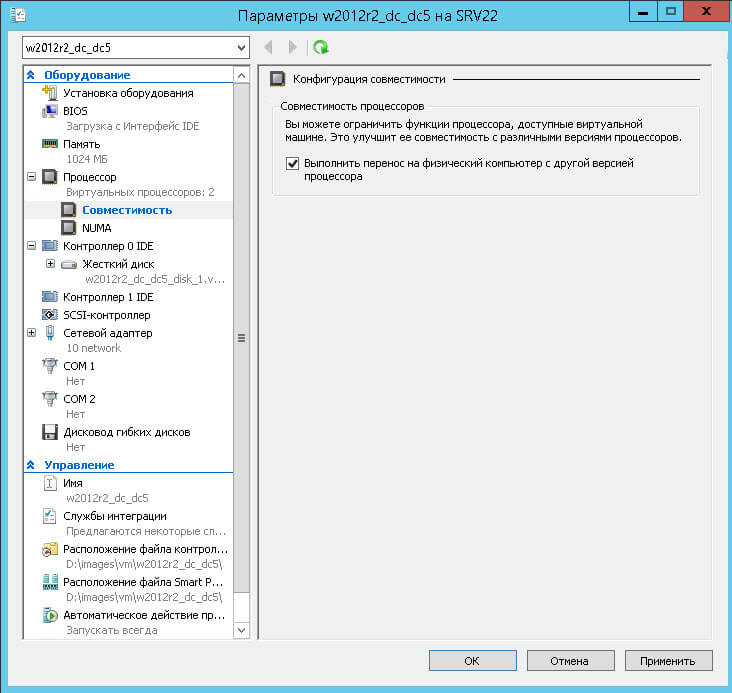

Вторая причина у вас не включен Kerberos. Если у вас по CredSSp, не удается мигрировать выставляем тогда Kerberos, для большей безопасности, его мы еще поднастроим.

Так же если вы пытаетесь делать миграцию работающей виртуальной машины, может возникнуть ошибка VMM:

virtual machine … is using processor-specific features not supported on host…

Для решения, удостоверьтесь, что у вас стоит галка в свойствах виртуалки, на вкладке Процессор (Выполнить перенос на физический компьютер с другой версией процессора). Данная галка нужна если у вас разные процессоры, так как не везде все сервера одинаковые.

Если вы выполняете миграцию с рабочей станции, через оснастку Диспетчер Heper-V вы опять словите данную ошибку 0x8009030E или 0x8009030D, так как данную операцию нужно производить с хоста Hyper-V, где лежит тачка подключенного по RDP, но не спешите расстраиваться, мы же не зря настраивали kerberos, делаем ниже инструкции и радуемся жизни

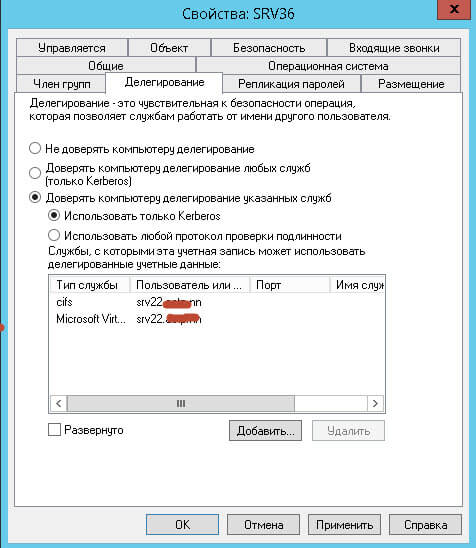

Для того чтобы kerberos отработал и вы не получили ни 0x8009030E, ни 0x8009030D при миграции виртуальной машины Hyper-V в Windows Server 2012 R2, делаем следующее. Открываем оснастку Active Directory — Пользователи и компьютеры, ищем там ваши компьютеры Hyper-V и переходим в их свойства. Переходим на вкладку Делегирование, выставляем там Доверять компьютеру делегирование указанных служб > Использовать только Kerberos и добавляем туда две службы первая — cifs (для миграции хранилищ), вторая — Microsoft Virtual System Migration Service

Все можно теперь мигрировать спокойно.

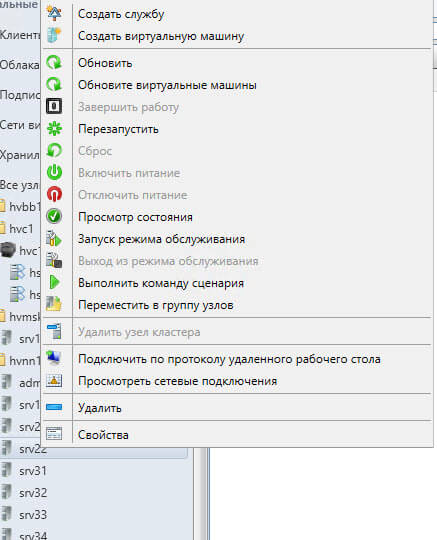

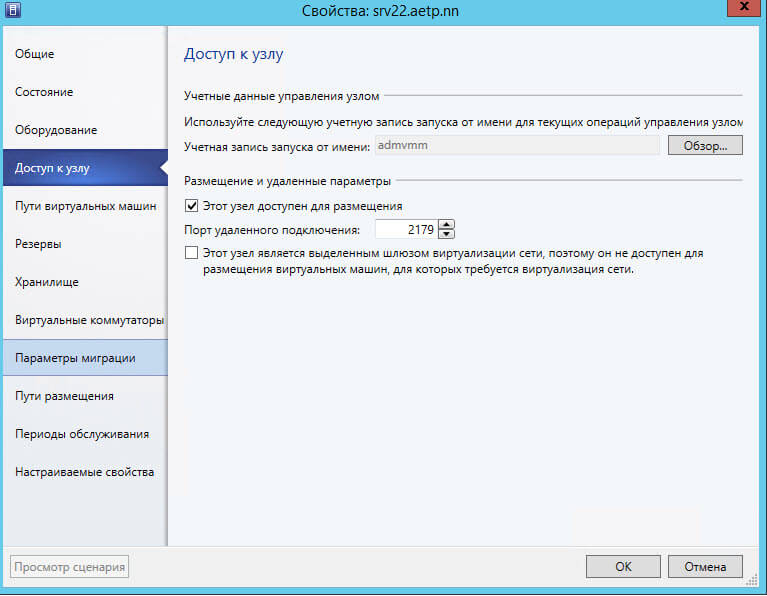

Если у вас SCVMM

Если у вас есть scvmm, то проверьте, что в свойствах хоста

Перейдите на вкладку Доступ к узлу и проверьте, что в Учетная запись запуска от имени не пуста, если там ничег онет, то через обор добавьте.

Мигрируем через Powershell

Move-VM <VMName> <Hyper-V-Servername> -IncludeStorage -DestinationStoragePath D:Hyper-V<VMNameFolder>

- VMName — Имя виртуальной машины

- Hyper-V-ServerName — Имя сервера, куда вы мигрируете

- VMNameFolder — Имя папки, в которую размещается VM

Думаю было не сложно и вы победили свою ошибку 0x8009030E.

источник: http://pyatilistnik.org/0x8009030e-hyper-v/

Join @AdmNtsRu on Telegram

Смотрите также:

Issue

Trying to move a virtual machine from one Hyper-V 2016 host to another while running Hyper-V Management Tools from a separate management server. Following error is displayed shortly after starting the move operation:

There was an error during move Operation.

Virtual machine migration Operation failed at migration source.

Failed to establish a connection with host «DESTINATION-SERVER»: The credentials supplied to the package were not recognized (0x8009030D).

The Virtual Machine Management Service failed to authenticate the connection for a Virtual Machine migration at the source host: no suitable credentials available. Make sure the Operation is initiated on the source host of the migration, or the source host is configured to use Kerberos for the authentication of migration connections and Constrained Delegation is enabled for the host in Active Directory.

Resolution

As the error message above suggests there are two possible ways to resolve this.

Option 1 — Initiate the move operation at the source server

Obviously, that’s not an option if the source server doesn’t have management tools installed.

Option 2 — Enable Kerberos authentication and configure Constrained Delegation

To be able to initiate the move operation from a remote management machine (within the same domain) perform following steps:

July 2017

Windows Server 2016

Hyper-V 2016

Hi,

I am configuring Logshipping , During the same after establishing the logshipping , i waited till the backup job in the source gets triggered in the interval.

But the job failed with the below error :

Message

2016-08-22 16:45:09.60 *** Error: Failed to connect to server WIN-VQ6QHC236G6.(Microsoft.SqlServer.ConnectionInfo) ***

2016-08-22 16:45:09.60 *** Error: Login failed. The login is from an untrusted domain and cannot be used with Windows authentication.(.Net SqlClient Data Provider) ***

2016-08-22 16:45:09.60 —— END OF TRANSACTION LOG BACKUP ——

the server is not in domain , but in the same office. where it is rechable to each machine.

both the instances run with same user account in differnt machine with admin rights(groups) included in it.

Can you please tell me how to resolve the above problem ,

furthur logs to give you better picture on the error .

2016-08-22 16:10:26.75 spid52 Attempting to load library ‘xplog70.dll’ into memory. This is an informational message only. No user action is required.

2016-08-22 16:10:26.76 spid52 Using ‘xplog70.dll’ version ‘2011.110.2100’ to execute extended stored procedure ‘xp_msver’. This is an informational message only; no user action is required.

2016-08-22 16:10:53.74 Logon Error: 17806, Severity: 20, State: 14.

2016-08-22 16:10:53.74 Logon SSPI handshake failed with error code 0x8009030c, state 14 while establishing a connection with integrated security; the connection has been closed. Reason: AcceptSecurityContext failed. The Windows error code

indicates the cause of failure. The logon attempt failed [CLIENT: 10.30.14.70]

2016-08-22 16:10:53.74 Logon Error: 18452, Severity: 14, State: 1.

2016-08-22 16:10:53.74 Logon Login failed. The login is from an untrusted domain and cannot be used with Windows authentication. [CLIENT: 10.30.14.70]

Please suggest me the right way to log on.

hemadri

Обновлено 08.12.2022

Добрый день! Уважаемые читатели и гости IT портала Pyatilistnik.org. В прошлый раз мы с вами устраняли ошибку подключения «Код ошибки 0x907. Расширенный код ошибки 0x0». В сегодняшней статье мы рассмотрим еще одну ошибку RDP, которая не дает людям любые подключения «Произошла неустранимая ошибка при обращении к закрытому ключу учетных данных TLS server. Код ошибки, возвращенный модулем шифрования: ошибка 0x8009030D. Внутреннее состояние ошибки«. Данную проблему я стал получать массово в декабре 2022. Давайте покажу куда нужно смотреть.

Описание ошибки 0x8009030D

У меня есть RDS ферма состоящая из 50 RDSH хостов, в какой-то момент люди начали массово на двух хостах получать ошибку «An internal error has occurred». Я долго искал проблему, и таки отыскал ее.

Ей оказалась ошибка появляющаяся каждый раз при попытке подключения ID Schannel 36870:

Произошла неустранимая ошибка при обращении к закрытому ключу учетных данных TLS server. Код ошибки, возвращенный модулем шифрования: ошибка 0x8009030D. Внутреннее состояние ошибки (A fatal error occurred while accessing the private key of the TLS server credential. Error code returned by encryption module: error 0x8009030D. Internal error state)

Вот так это массово выглядит.

В 99% случаев у вас просто не хватает прав на доступ к нужному SSL сертификату, который используется при RDP сессии.

Устранение ошибки ID 36870

Как я и писал ранее, чтобы убрать ошибку 0x907, я на всех участниках RDS ферму, установил нормальный Wildcard сертификат. Все стало нормально. Но, то что теперь я стал получать ошибку с кодом 0x8009030D, стало означать, с проблемой прав доступа к файлу. То есть у учетной записи NETWORK SERVICE отсутствуют разрешения на файл в C:ProgramDataMicrosoftCryptoRSAMachineKey.

Каталог MachineKeys хранит пары ключей сертификатов для пользователей и компьютеров. Эта папка используется службами сертификации и Internet Explorer, другими браузерами. В этой директории и в ее поддиректориях размещаются файлы, связанные с сертификатами и ключами контейнерами.

Для того чтобы понять, что происходит я вам советую скачать утилиту из пакета Sysinernals под названием Process Monitor.

https://docs.microsoft.com/en-us/sysinternals/downloads/procmon

- ✅Далее делаем себе фильтр по событию 36870, чтобы мониторить его появление

- ✅И запускаем Procmon.exe или Procmon64.exe, чтобы спарсить текущие события. Как только событие появилось, вам нужно остановить захват (CTRL+E) и сохранить этот лог в CSV файл.

Обратите внимание, что если у вас Procmon запущен давно, то лог файл может быть весьма внушительного размера.

Далее вам нужно поискать события подобные этому:

«17:07:32,2856463″,»lsass.exe«,»912″,»CreateFile»,» C:ProgramDataMicrosoftCryptoKeys eed523a12125737e6733ccef353672ce_02129252-b210-4f5d-a8a1-2febf0b00564«,»ACCESS DENIED«,»Desired Access: Generic Read, Disposition: Open, Options: Sequential Access, Synchronous IO Non-Alert, Non-Directory File, Attributes: n/a, ShareMode: Read, AllocationSize: n/a, Impersonating: NT AUTHORITYNETWORK SERVICE«

Как видно, учетная запись NETWORK SERVICE не смогла прочитать ключ eed523a12125737e6733ccef353672ce_02129252-b210-4f5d-a8a1-2febf0b00564.

Как предоставить права на сертификат

- ✅Нажмите сочетание клавиш Win+R и вызовите оснастку mmc.

Далее Вам нужно нажать CTR:+M. Найдите оснастку «Сертификаты» и переместите ее вправо. Там выберите пункт «Учетной записи компьютера«.

Кажем, что это будет локальный компьютер, но можно сделать и удаленного, если нет доступа по RDP.

Найдите в личном контейнере компьютера, нужный сертификат, который используется при подключении. В контекстном меню выберите пункт «Управление закрытыми ключами«.

Далее в открывшемся ACL вам нужно дать права чтения для NETWORK SERVICE.

- ✅Второй метод, это использовать утилиту командной строки:

icacls «C:ProgramDataMicrosoftCryptoRSAMachineKeyseed523a12125737e6733ccef353672ce_02129252-b210-4f5d-a8a1-2febf0b00564» /grant *S-1-5-20:RX

Примечание: вам может потребоваться стать владельцем файла, если вы не можете изменить его разрешения.

takeown /F «C:ProgramDataMicrosoftCryptoRSAMachineKeysfilename»

На этом у меня все. Ошибку я устранил, уровень защищенности сохранил. С вами был Иван Сёмин, автор и создатель IT портала Pyatilistnik.org.

Сброс разрешения для папки MachineKeys

Для сброса разрешений на данную папку, выполните в консоли в режиме администратора.

Md C:temp

icacls C:ProgramDataMicrosoftCryptoRSAMachineKeys /t /c > c:tempBeforeScript_permissions.txt

takeown /f «C:ProgramDataMicrosoftCryptoRSAMachineKeys» /a /r

icacls C:ProgramDataMicrosoftCryptoRSAMachineKeys /t /c /grant «NT AUTHORITYSystem:(F)»

icacls C:ProgramDataMicrosoftCryptoRSAMachineKeys /t /c /grant «NT AUTHORITYNETWORK SERVICE:(R)»

icacls C:ProgramDataMicrosoftCryptoRSAMachineKeys /t /c /grant «BUILTINAdministrators:(F)»

icacls C:ProgramDataMicrosoftCryptoRSAMachineKeys /t /c > c:tempAfterScript_permissions.txt

Где хранится самоподписный сертификат в реестре

Это больше для себя, где лежит отпечаток сертификата:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSet ControlTerminal ServerWinStations

Дополнительные ссылки

- https://meta.stackexchange.com/questions/8231/are-answers-that-just-contain-links-elsewhere-really-good-answers/8259#8259

- https://learn.microsoft.com/en-US/troubleshoot/windows-server/remote/custom-server-authentication-certificate-for-tls

- https://serverfault.com/questions/541364/how-to-fix-rdp-on-windows-server-2012

- https://learn.microsoft.com/ru-ru/troubleshoot/azure/virtual-machines/troubleshoot-rdp-internal-error

- Remove From My Forums

-

Вопрос

-

Имя журнала: System

Источник: Schannel

Дата: 04.12.2012 10:58:54

Код события: 36870

Категория задачи:Отсутствует

Уровень: Ошибка

Ключевые слова:

Пользователь: система

Компьютер: uaga.male.alemar.ru

Описание:

Произошла неустранимая ошибка при попытке обращения к закрытому ключу учетных данных SSL server. Код ошибки, возвращенный модулем шифрования: 0x8009030d. Внутреннее состояние ошибки: 10001.

Xml события:

<Event xmlns=»http://schemas.microsoft.com/win/2004/08/events/event»>

<System>

<Provider Name=»Schannel» Guid=»{1F678132-5938-4686-9FDC-C8FF68F15C85}» />

<EventID>36870</EventID>

<Version>0</Version>

<Level>2</Level>

<Task>0</Task>

<Opcode>0</Opcode>

<Keywords>0x8000000000000000</Keywords>

<TimeCreated SystemTime=»2012-12-04T06:58:54.061411500Z» />

<EventRecordID>160649</EventRecordID>

<Correlation />

<Execution ProcessID=»560″ ThreadID=»1048″ />

<Channel>System</Channel>

<Computer>uaga.male.alemar.ru</Computer>

<Security UserID=»S-1-5-18″ />

</System>

<EventData>

<Data Name=»Type»>server</Data>

<Data Name=»ErrorCode»>0x8009030d</Data>

<Data Name=»ErrorStatus»>10001</Data>

</EventData>

</Event>

Ответы

-

На сертификаты. Надо в выводе команды опознать сетрификат «SSL Server» (по отпечатку, по серийному номеру — смотрите свойства этого сертификата) и посмотреть для него имя контейнера ключа.

Слава России!

-

Помечено в качестве ответа

10 декабря 2012 г. 10:53

-

Помечено в качестве ответа

Если вы получаете фатальную ошибку при создании ошибки учетных данных клиента TLS в средстве просмотра событий, вы можете устранить проблему с помощью этого руководства. Эта ошибка возникает как в Windows 11, так и в Windows 10. Однако решения одинаковы независимо от операционной системы.

Все сообщение об ошибке говорит:

Неустранимая ошибка при создании учетных данных клиента TLS. Состояние внутренней ошибки — 10013.

Эта ошибка появляется на вашем компьютере, если у вас не включены TLS 1.0 и TLS 1.1. Хотя некоторым программам может не потребоваться TLS 1.2 или TLS 1.3, некоторым старым программам они могут понадобиться для подключения к Интернету. Если это произойдет, вы можете избавиться от этой ошибки с помощью этих решений.

Исправить Неустранимая ошибка при создании учетных данных клиента TLS. Состояние внутренней ошибки — 10013. при создании ошибки учетных данных клиента TLS выполните следующие действия:

- Включите TLS 1.0/1.1 с помощью свойств Интернета.

- Изменить значения в реестре

Чтобы узнать больше об этих шагах, продолжайте читать.

1]Включите TLS 1.0/1.1, используя свойства Интернета.

Как было сказано ранее, вам необходимо включить или включить TLS 1.0 и TLS 1.1 на вашем компьютере, чтобы решить эту проблему. Поскольку они не включены по умолчанию в Windows 11 и Windows 10, вам необходимо сделать это вручную. Для этого вы можете воспользоваться помощью Интернет-свойства панель. Чтобы включить TLS 1.0/1.1 в Windows 11/10, сделайте следующее:

- Найдите интернет-свойства в поле поиска на панели задач.

- Нажмите на отдельный результат поиска.

- Перейдите на вкладку «Дополнительно».

- Найдите TLS 1.0 и TLS 1.1.

- Отметьте оба флажка.

- Нажмите кнопку ОК.

Возможно, вам придется перезагрузить компьютер, чтобы выполнить работу. После этого вы не найдете вышеупомянутое сообщение об ошибке. Чтобы убедиться в этом, вы можете открыть средство просмотра событий и проверить, решена ли проблема или нет.

2]Изменить значения в реестре

Если вы получаете вышеупомянутую ошибку, простое изменение в файле реестра может решить проблему. Однако вам может понадобиться создать некоторые ключи и значения REG_DWORD. Будь то Windows 11, Windows 10 или любая другая старая версия, вы можете сделать следующее:

Нажмите Win + R, чтобы открыть окно «Выполнить».

Введите regedit> нажмите кнопку «ОК»> выберите вариант «Да».

Перейдите по этому пути:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocols

Щелкните правой кнопкой мыши Протоколы > Создать > Ключ и назовите его TLS 1.2.

Щелкните правой кнопкой мыши TLS 1.2 > Создать > Ключ и назовите его как Клиент.

Щелкните правой кнопкой мыши «Клиент»> «Создать»> «Значение DWORD (32-разрядное)».

Установите имя DisabledByDefault.

Щелкните правой кнопкой мыши «Клиент»> «Создать»> «Значение DWORD (32-разрядное)».

Установите имя как Включено.

Дважды щелкните по нему, чтобы установить значение данных равным 1.

Нажмите кнопку ОК.

Наконец, перезагрузите компьютер. После этого ваш компьютер больше не будет отображать такие сообщения об ошибках в средстве просмотра событий.

Как проверить, включен ли TLS 1.2?

Самый простой способ проверить, включен ли TLS 1.2 на ПК с Windows 11/10. Вы можете использовать Интернет-свойства панель. Для этого нажмите Win+R чтобы открыть приглашение «Выполнить», введите inetcpl.cpl, и ударил Войти кнопка. Затем переключитесь на Передовой вкладку и перейдите к Безопасность раздел. Теперь проверьте, Используйте TLS 1.2 флажок включен или нет. Если флажок установлен, TLS 1.2 включен.

Как проверить, включен ли TLS 1.0 на сервере?

Чтобы проверить, включен ли TLS 1.0 на сервере, вы можете выполнить те же действия, что и выше. Сказав это, вы можете искать интернет-свойства в поле поиска на панели задач и щелкните отдельное окно поиска. Перейти к Передовой вкладку и проверьте, Используйте TLS 1.0 флажок включен или нет.

Это все! Надеюсь, это руководство помогло.

Читайте . Как отключить TLS 1.0 в Windows 11/10.

Работаю в организации где несколько десятков компьютеров. Только на считанных компьютерах установлен КриптоПро CSP для соответствующих целей. Чтобы не плодить ассортимент браузеров, да и самому так легче, всем устанавливаю Chromium-Gost, так как считаю его таким же как и Chromium, но с дополнительным функционалом по ГОСТ. Все в организации пользуются, всё устраивает.

Недавно решил сначала сам опробовать более новую версию. Начинал с какой то 105.0.5195…. Увидел ошибки в Просмотре событий. Решил не торопиться. Перечитал все сообщения на форуме по Chromium-Gost. Ни у кого похожего не обнаружил. Терпеливо пробовал все последующие версии по 106.0.5249.103. В своей работе КриптоПро CSP регулярно не использую, хотя основная ОС у меня Win7x32 Pro с установленным КриптоПро CSP 5.0.11455.

Да, последний Chromium-Gos работает в обычном применении, не смотря на ошибки в системном журнале. В связке с КриптоПро CSP на соответствующих сайтах не пробовал.

Ладно. Не горит. Спасибо.

- Remove From My Forums

-

Question

-

Recently deployed a Windows 2016 Standard Server, with Active Directory and Exchange 2016.

We have disabled SSL 1.0, 2.0 and 3.0 for both Server and Client, and have disabled TLS 1.0 and TLS 1.1.

We are repeatedly getting the following entry in our system log. What is causing this, and how can I fix it.

Answers

-

The issue and solution isn’t about exchange server, its a .Net Framework issue. Although the article is about Exchange Server its the part about configuring .Net that you need.

In short you need to make registry change:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREMicrosoft.NETFrameworkv4.0.30319]

«SystemDefaultTlsVersions»=dword:00000001

[HKEY_LOCAL_MACHINESOFTWAREWow6432NodeMicrosoft.NETFrameworkv4.0.30319]

«SystemDefaultTlsVersions»=dword:00000001This change is for any version of .Net 4

If you need to the same with earlier versions of .Net it is:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREMicrosoft.NETFrameworkv2.0.50727]

«SystemDefaultTlsVersions»=dword:00000001

[HKEY_LOCAL_MACHINESOFTWAREWow6432NodeMicrosoft.NETFrameworkv2.0.50727]

«SystemDefaultTlsVersions»=dword:00000001The registry change enables TLS 1.2 for .Net

-

Proposed as answer by

Friday, November 8, 2019 7:05 PM

-

Marked as answer by

Hamid Sadeghpour SalehMVP

Friday, January 31, 2020 12:19 PM

-

Proposed as answer by

- Remove From My Forums

-

Question

-

Recently deployed a Windows 2016 Standard Server, with Active Directory and Exchange 2016.

We have disabled SSL 1.0, 2.0 and 3.0 for both Server and Client, and have disabled TLS 1.0 and TLS 1.1.

We are repeatedly getting the following entry in our system log. What is causing this, and how can I fix it.

Answers

-

The issue and solution isn’t about exchange server, its a .Net Framework issue. Although the article is about Exchange Server its the part about configuring .Net that you need.

In short you need to make registry change:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREMicrosoft.NETFrameworkv4.0.30319]

«SystemDefaultTlsVersions»=dword:00000001

[HKEY_LOCAL_MACHINESOFTWAREWow6432NodeMicrosoft.NETFrameworkv4.0.30319]

«SystemDefaultTlsVersions»=dword:00000001This change is for any version of .Net 4

If you need to the same with earlier versions of .Net it is:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREMicrosoft.NETFrameworkv2.0.50727]

«SystemDefaultTlsVersions»=dword:00000001

[HKEY_LOCAL_MACHINESOFTWAREWow6432NodeMicrosoft.NETFrameworkv2.0.50727]

«SystemDefaultTlsVersions»=dword:00000001The registry change enables TLS 1.2 for .Net

-

Proposed as answer by

Friday, November 8, 2019 7:05 PM

-

Marked as answer by

Hamid Sadeghpour SalehMVP

Friday, January 31, 2020 12:19 PM

-

Proposed as answer by

- Remove From My Forums

-

General discussion

-

Добрый день!

Ошибка появляется после неудачной попытки подключения по rdp к виртуальной машине с системой win7

стала появляется несколько дней назад.

скрин во вложенииИзображение

Имя журнала: System

Источник: Schannel

Дата: 01.03.2017 9:26:57

Код события: 36871

Категория задачи:Отсутствует

Уровень: Ошибка

Ключевые слова:

Пользователь: СИСТЕМА

Компьютер: pc

Описание:

Произошла неустранимая ошибка при создании учетных данных TLS client. Внутреннее состояние ошибки: 10013.

Xml события:

<Event xmlns=»http://schemas.microsoft.com/win/2004/08/events/event»>

<System>

<Provider Name=»Schannel» Guid=»{1F678132-5938-4686-9FDC-C8FF68F15C85}» />

<EventID>36871</EventID>

<Version>0</Version>

<Level>2</Level>

<Task>0</Task>

<Opcode>0</Opcode>

<Keywords>0x8000000000000000</Keywords>

<TimeCreated SystemTime=»2017-03-01T02:26:57.367568400Z» />

<EventRecordID>7155</EventRecordID>

<Correlation ActivityID=»{FDFB1665-922F-0003-6A16-FBFD2F92D201}» />

<Execution ProcessID=»976″ ThreadID=»1172″ />

<Channel>System</Channel>

<Computer>pc</Computer>

<Security UserID=»S-1-5-18″ />

</System>

<EventData>

<Data Name=»Type»>client</Data>

<Data Name=»ErrorState»>10013</Data>

</EventData>

</Event>-

Edited by

Wednesday, March 1, 2017 9:36 AM

-

Changed type

Anton Sashev Ivanov

Friday, March 10, 2017 10:47 AM

Обсуждение

-

Edited by

- Remove From My Forums

-

General discussion

-

Добрый день!

Ошибка появляется после неудачной попытки подключения по rdp к виртуальной машине с системой win7

стала появляется несколько дней назад.

скрин во вложенииИзображение

Имя журнала: System

Источник: Schannel

Дата: 01.03.2017 9:26:57

Код события: 36871

Категория задачи:Отсутствует

Уровень: Ошибка

Ключевые слова:

Пользователь: СИСТЕМА

Компьютер: pc

Описание:

Произошла неустранимая ошибка при создании учетных данных TLS client. Внутреннее состояние ошибки: 10013.

Xml события:

<Event xmlns=»http://schemas.microsoft.com/win/2004/08/events/event»>

<System>

<Provider Name=»Schannel» Guid=»{1F678132-5938-4686-9FDC-C8FF68F15C85}» />

<EventID>36871</EventID>

<Version>0</Version>

<Level>2</Level>

<Task>0</Task>

<Opcode>0</Opcode>

<Keywords>0x8000000000000000</Keywords>

<TimeCreated SystemTime=»2017-03-01T02:26:57.367568400Z» />

<EventRecordID>7155</EventRecordID>

<Correlation ActivityID=»{FDFB1665-922F-0003-6A16-FBFD2F92D201}» />

<Execution ProcessID=»976″ ThreadID=»1172″ />

<Channel>System</Channel>

<Computer>pc</Computer>

<Security UserID=»S-1-5-18″ />

</System>

<EventData>

<Data Name=»Type»>client</Data>

<Data Name=»ErrorState»>10013</Data>

</EventData>

</Event>-

Edited by

Wednesday, March 1, 2017 9:36 AM

-

Changed type

Anton Sashev Ivanov

Friday, March 10, 2017 10:47 AM

Обсуждение

-

Edited by

«Неустранимая ошибка, возникающая при создании учетных данных клиента SSL», обычно обнаруживается пользователями после того, как они получают повторяющиеся сообщения об ошибках, связанных с Office, и расследуют сбои с помощью средства просмотра событий. В большинстве случаев исследование показывает, что ошибка происходит из локальной библиотеки документов SharePoint.

При создании учетных данных клиента SSL произошла неустранимая ошибка. Что привело к ошибке «Неустранимая ошибка при создании учетных данных клиента SSL»?

- Политика системной криптографии отключена — в большинстве случаев эта конкретная проблема возникает из-за ошибки, связанной с Schannel. В этом случае вы сможете исправить проблему с помощью редактора локальной групповой политики, чтобы включить одну политику алгоритмов, совместимую с FIPS, которая наиболее вероятно отвечает за эту проблему.

- Поврежденная установка Office — еще одна потенциальная причина, которая может облегчить эту проблему, — это поврежденная установка Office. Если этот сценарий применим, вы можете решить эту проблему путем восстановления или переустановки всей установки Office.

- TLS 1.0 не включен. При сильно устаревших установках Office эта ошибка может появиться из-за того, что TLS 1.0 больше не включен. Хотя это и не рекомендуется, в этом случае вы можете решить эту проблему, внеся некоторые изменения в реестр, чтобы восстановить TLS 1.0.

1. Включите политику системной криптографии

Как оказалось, подавляющее большинство «фатальных ошибок, возникающих при создании учетных данных клиента SSL», связаны с Schannel. Имейте в виду, что Schannel — это самый безопасный и популярный пакет Microsoft, который облегчает использование шифрования Security Socket Layer (SSL) или Transport Layer Security (TLS) на платформах Windows.

Как выясняется, существует одна конкретная политика, которая часто отвечает за появление этой проблемы (FIPS-совместимые алгоритмы для шифрования, хэширования и подписывания)

Несколько затронутых пользователей сообщили, что проблема была решена после того, как они использовали утилиту Gpedit (редактор локальной групповой политики), чтобы включить эту политику.

Вот краткое руководство по включению совместимых с FIPS алгоритмов для шифрования, хэширования и подписывания для устранения «фатальной ошибки, возникшей при создании учетных данных клиента SSL»:

- Нажмите клавишу Windows + R, чтобы открыть диалоговое окно «Выполнить». Затем в текстовом поле введите «gpedit.msc» и нажмите Enter, чтобы открыть редактор локальной групповой политики.Запуск редактора группы локальных политик

- Когда вы окажетесь в редакторе локальной групповой политики, используйте левый раздел, чтобы перейти к Конфигурация компьютера> Параметры Windows> Параметры безопасности> Локальные политики> Параметры безопасности.

- После того, как вам удастся прийти в правильное местоположение, перейдите к правому разделу и прокрутите список политик, пока не найдете системную криптографию: используйте FIPS-совместимые алгоритмы для шифрования, хэширования и подписывания.

Переход к политике, ответственной за проблему - Дважды щелкните системную криптографию: используйте FIPS-совместимые алгоритмы для шифрования, хеширования и подписывания. В окне «Свойства» разверните вкладку «Локальные параметры безопасности» и установите для политики значение «Включить», прежде чем нажать «Применить», чтобы сохранить изменения.Включение политики, ответственной за ошибку

- Перезагрузите компьютер и посмотрите, решена ли проблема.

Если вы следовали этому методу и все еще сталкивались с той же «фатальной ошибкой, возникшей при создании учетных данных клиента SSL», перейдите к следующему потенциальному исправлению ниже.

2. Восстановите / переустановите Microsoft Office

Другое популярное исправление, которое многие уязвимые пользователи использовали для исправления «фатальной ошибки, возникшей при создании учетных данных клиента SSL», — это восстановление или переустановка установки Office.

Имейте в виду, что функция восстановления не идентична процедуре переустановки. Для многих пользователей удаление и установка последней версии Microsoft Office, наконец, сделали свое дело после попытки решить проблему путем восстановления.

Примечание. Вот что нужно сделать, если ваши приложения Office больше не отвечают.

Вот краткое руководство по восстановлению или исправлению Microsoft Office, чтобы устранить постоянную «фатальную ошибку, возникшую при создании учетных данных клиента SSL» в окне просмотра событий:

- Нажмите клавишу Windows + R, чтобы открыть диалоговое окно «Выполнить». Внутри текстового поля введите «appwiz.cpl» и нажмите Enter, чтобы открыть окно «Программы и компоненты».Введите «appwiz.cpl» в строке «Выполнить»

- Как только вы попадете на экран «Программы и компоненты», прокрутите список установленных приложений и найдите установку Office. Как только вам удастся идентифицировать список, щелкните правой кнопкой мыши на нем и выберите «Изменить» в появившемся контекстном меню.Изменение установки Microsoft Office

- При первом запросе на ремонт выберите вариант, наиболее подходящий для вашего сценария. Онлайн-ремонт является более эффективным процессом, но он требует больше времени и потребует стабильного подключения к Интернету, чтобы добиться успеха. После того, как вы приняли решение, выберите подходящий способ ремонта и нажмите кнопку «Восстановить».Восстановление установки Microsoft Office

- После завершения процесса восстановления перезагрузите компьютер и проверьте, решена ли проблема при следующем запуске системы, проверив в средстве просмотра событий новые записи с той же «фатальной ошибкой, возникшей при создании сообщения об ошибке учетных данных клиента SSL».

Примечание. Если та же проблема все еще возникает, продолжайте с шага ниже. - Выполните шаг 1 еще раз, чтобы открыть меню «Программы и компоненты». Когда вы вернетесь туда, найдите вашу установку Office еще раз и щелкните ее правой кнопкой мыши, но вместо того, чтобы нажать «Изменить», нажмите «Удалить», чтобы избавиться от всей установки.Изменение установки Microsoft Office

- При появлении запроса на подтверждение нажмите «Удалить», чтобы завершить процесс удаления, а затем перезагрузите компьютер еще раз.

- После завершения следующей последовательности запуска используйте установочный носитель для переустановки пакета Office или перейдите по этой ссылке (Вот) Загрузите установщик, совместимый с вашим лицензионным ключом.

- После завершения установки посмотрите, была ли проблема решена путем репликации сценария, в котором возникла проблема.

Если та же проблема все еще возникает, перейдите к следующему способу ниже.

3. Включить TLS 1.0 (не рекомендуется)

Одно потенциально опасное исправление, которое сработало для нескольких уязвимых пользователей, — включить TLS 1.0. Это, скорее всего, решит проблему, если во время более старых установок Office возникла «фатальная ошибка при создании учетных данных клиента SSL».

Но проблема в том, что TLS 1.0 является криптографическим протоколом, который был заброшен в 2020 году. Если этот ключ включен, то в долгосрочной перспективе ваша система может подвергаться угрозам безопасности.

Если вы понимаете риски и готовы пойти дальше с этим исправлением, вот что вам нужно сделать:

- Нажмите клавишу Windows + R, чтобы открыть диалоговое окно «Выполнить». Внутри текстового поля введите regedit и нажмите Enter, чтобы открыть редактор реестра. Когда вас попросит Контроль учетных записей (UAC), нажмите Да, чтобы предоставить доступ администратора.Запуск редактора реестра

- Как только вы окажетесь в редакторе Regedit, используйте левый раздел, чтобы перейти к следующему каталогу: HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control SecurityProviders SCHANNEL Protocols TLS 1.0

- После того, как вы попадете в правильное местоположение, откройте подпапку «Клиент», затем перейдите в правую часть и дважды щелкните «Включить данные». Оказавшись внутри, установите для Base значение HexaDecimal, а для значения Value — 1.

- Затем дважды щелкните DisabledByDefault и установите для Base значение HexaDecimal, а для данных Value — 1.

- Повторите шаг 3 с включенными данными и данными DisabledByDefault, включенными в подпапку «Сервер».

- После внесения изменений перезагрузите компьютер и посмотрите, решена ли проблема.

- Remove From My Forums

-

Вопрос

-

Имя журнала: System

Источник: Schannel

Дата: 04.12.2012 10:58:54

Код события: 36870

Категория задачи:Отсутствует

Уровень: Ошибка

Ключевые слова:

Пользователь: система

Компьютер: uaga.male.alemar.ru

Описание:

Произошла неустранимая ошибка при попытке обращения к закрытому ключу учетных данных SSL server. Код ошибки, возвращенный модулем шифрования: 0x8009030d. Внутреннее состояние ошибки: 10001.

Xml события:

<Event xmlns=»http://schemas.microsoft.com/win/2004/08/events/event»>

<System>

<Provider Name=»Schannel» Guid=»{1F678132-5938-4686-9FDC-C8FF68F15C85}» />

<EventID>36870</EventID>

<Version>0</Version>

<Level>2</Level>

<Task>0</Task>

<Opcode>0</Opcode>

<Keywords>0x8000000000000000</Keywords>

<TimeCreated SystemTime=»2012-12-04T06:58:54.061411500Z» />

<EventRecordID>160649</EventRecordID>

<Correlation />

<Execution ProcessID=»560″ ThreadID=»1048″ />

<Channel>System</Channel>

<Computer>uaga.male.alemar.ru</Computer>

<Security UserID=»S-1-5-18″ />

</System>

<EventData>

<Data Name=»Type»>server</Data>

<Data Name=»ErrorCode»>0x8009030d</Data>

<Data Name=»ErrorStatus»>10001</Data>

</EventData>

</Event>

Ответы

-

На сертификаты. Надо в выводе команды опознать сетрификат «SSL Server» (по отпечатку, по серийному номеру — смотрите свойства этого сертификата) и посмотреть для него имя контейнера ключа.

Слава России!

-

Помечено в качестве ответа

10 декабря 2012 г. 10:53

-

Помечено в качестве ответа

- Remove From My Forums

-

Question

-

I can login into the rdweb site, but when I try and launch any app it fails then when I look on the server I receive the following error.

A fatal error occurred when attempting to access the SSL server credential private key. The error code returned from the cryptographic module is 0x8009030D. The internal error state is 10001.

Any ideas?

Answers

-

Hi,

The error indicates that SSL server does not have a private Key on it.You may confer with your cert publisher,and check whether cert has been issued correctly.

Regards,

Clarence

TechNet Subscriber Support

If you are

TechNet Subscription user and have any feedback on our support quality, please send your feedbackhere.

Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

-

Marked as answer by

Wednesday, July 31, 2013 3:07 AM

-

Marked as answer by