Hi,

I have modified the domain join script to create new Server from Azure Image and add to Existing network and Storage,..Everything is working except the part domain joining. Can some one please help me?

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#", "contentVersion": "1.0.0.0", "parameters": { "exStorageAccountName": { "type": "string", "metadata": { "description": "Name of new storage account" } }, "vmName": { "type": "string", "metadata": { "description": "Name of the VM" } }, "vmSize": { "type": "string", "defaultValue": "Standard_DS12_v2", "allowedValues": [ "Standard_A0", "Standard_A1", "Standard_A2", "Standard_A3", "Standard_DS12_v2" ], "metadata": { "description": "Size of the VM" } }, "domainUsername": { "type": "string", "metadata": { "description": "Username of the account on the domain" } }, "domainToJoin": { "type": "string", "metadata": { "description": "The FQDN of the AD domain" } }, "domainPassword": { "type": "securestring", "metadata": { "description": "Password of the account on the domain" } }, "ouPath": { "type": "string", "defaultValue": "CN=Computers,DC=abc,DC=com", "metadata": { "description": "Specifies an organizational unit (OU) for the domain account. Enter the full distinguished name of the OU in quotation marks. Example: 'OU=testOU; DC=domain; DC=Domain; DC=com" } }, "domainJoinOptions": { "type": "int", "defaultValue": 3, "metadata": { "description": "Set of bit flags that define the join options. Default value of 3 is a combination of NETSETUP_JOIN_DOMAIN (0x00000001) & NETSETUP_ACCT_CREATE (0x00000002) i.e. will join the domain and create the account on the domain. For more information see https://msdn.microsoft.com/en-us/library/aa392154(v=vs.85).aspx" } }, "adminUserName": { "type": "string", "metadata": { "description": "chadmin" } }, "adminPassword": { "type": "securestring", "metadata": { "description": "VM Password" } }, "virtualNetworkName": { "type": "string", "metadata": { "description": "VNET Name" } }, "virtualNetworkResourceGroup": { "type": "string", "metadata": { "description": "Resource Group VNET is deployed in" } }, "subnet1Name": { "type": "string", "metadata": { "description": "Name of the subnet inside the VNET" } } }, "variables": { "vnetID": "[resourceId(parameters('virtualNetworkResourceGroup'), 'Microsoft.Network/virtualNetworks', parameters('virtualNetworkName'))]", "nicName": "[concat(parameters('vmName'),'Nic')]", "imagePublisher": "MicrosoftWindowsServer", "imageSKU": "2012-R2-Datacenter", "imageOffer": "WindowsServer", "publicIPAddressType": "Dynamic", "diaStorageAccountName": "diagstorage", "publicIPName": "[concat(parameters('vmName'),'Pip')]", "subnet1Ref": "[concat(variables('vnetID'),'/subnets/', parameters('subnet1Name'))]" }, "resources": [ { "apiVersion": "2015-05-01-preview", "type": "Microsoft.Network/publicIPAddresses", "name": "[variables('publicIPName')]", "location": "[resourceGroup().location]", "properties": { "publicIPAllocationMethod": "[variables('publicIPAddressType')]" } }, { "apiVersion": "2015-05-01-preview", "type": "Microsoft.Network/networkInterfaces", "name": "[variables('nicName')]", "location": "[resourceGroup().location]", "dependsOn": [ "[concat('Microsoft.Network/publicIPAddresses/', variables('publicIPName'))]" ], "properties": { "ipConfigurations": [ { "name": "ipconfig1", "properties": { "privateIPAllocationMethod": "Dynamic", "publicIPAddress": { "id": "[resourceId('Microsoft.Network/publicIPAddresses', variables('publicIPName'))]" }, "subnet": { "id": "[variables('subnet1Ref')]" } } } ] } }, { "apiVersion": "2015-06-15", "type": "Microsoft.Compute/virtualMachines", "name": "[parameters('vmName')]", "location": "[resourceGroup().location]", "dependsOn": [ "[concat('Microsoft.Network/networkInterfaces/', variables('nicName'))]" ], "properties": { "hardwareProfile": { "vmSize": "[parameters('vmSize')]" }, "osProfile": { "computerName": "[parameters('vmName')]", "adminUsername": "[parameters('adminUserName')]", "adminPassword": "[parameters('adminPassword')]" }, "storageProfile": { "imageReference": { "publisher": "[variables('imagePublisher')]", "offer": "[variables('imageOffer')]", "sku": "[variables('imageSKU')]", "version": "latest" }, "osDisk": { "name": "osdisk", "vhd": { "uri": "[concat('http://',parameters('exStorageAccountName'),'.blob.core.windows.net/vhds/',parameters('vmName'),'-','osdisk.vhd')]" }, "caching": "ReadWrite", "createOption": "FromImage" }, "dataDisks": [ { "name": "data-disk1", "vhd": { "Uri": "[concat('http://',parameters('exStorageAccountName'),'.blob.core.windows.net/vhds/',parameters('vmName'),'-','datadisk1.vhd')]" }, "caching": "None", "createOption": "Empty", "diskSizeGB": "512", "lun": 0 } ] }, "networkProfile": { "networkInterfaces": [ { "id": "[resourceId('Microsoft.Network/networkInterfaces', variables('nicName'))]" } ] }, "diagnosticsProfile": { "bootDiagnostics": { "enabled": "true", "storageUri": "[concat('http://',variables('diaStorageAccountName'),'.blob.core.windows.net')]" } } } }, { "apiVersion": "2015-06-15", "type": "Microsoft.Compute/virtualMachines/extensions", "name": "[concat(parameters('vmName'),'/joindomain')]", "location": "[resourceGroup().location]", "dependsOn": [ "[concat('Microsoft.Compute/virtualMachines/', parameters('vmName'))]" ], "properties": { "publisher": "Microsoft.Compute", "type": "JsonADDomainExtension", "typeHandlerVersion": "1.3", "settings": { "Name": "[parameters('domainToJoin')]", "OUPath": "[parameters('ouPath')]", "User": "[concat(parameters('domainUsername'),'@',parameters('domainToJoin'))]", "Password": "[parameters('domainPassword')]", "Restart": "true", "Options": "[parameters('domainJoinOptions')]" }, "protectedsettings": { "Password": "[parameters('domainPassword')]" } } } ] } Содержание

- Как исправить ошибку 53 «Не найден сетевой путь»?

- Чем вызвана ошибка?

- Подключение с помощью командной строки

- Проверка ping

- Отключение антивирусной программы

- Включение общего доступа

- Ошибка при попытке доступа к общим ресурсам на компьютере: системная ошибка 53 или системная ошибка 51

- Симптомы

- Причина

- Решение

- Дополнительные сведения

- Netjoin 4097 error 53

- Server 2012 R2 Datacentre will NOT join to existing domain

- Netjoin 4097 error 53

- Answered by:

- Question

- Answers

- Ошибка при попытке доступа к общим ресурсам на компьютере: системная ошибка 53 или системная ошибка 51

- Симптомы

- Причина

- Решение

- Дополнительные сведения

Как исправить ошибку 53 «Не найден сетевой путь»?

С ошибкой 53 «не найден сетевой путь» можно столкнуться при попытке получить доступ к общим папкам и файлам по локальной сети. Узнаем подробнее, как ее исправить?

Чем вызвана ошибка?

Сбой при подключении по указанному сетевому пути может произойти по следующим причинам:

- Установка соединения по сети блокируется брандмауэром или антивирусной программой.

- Подключение ограничено фоновым процессом, который вмешивается в работу компонентов сети.

- Отключен общий доступ к содержимому на удаленном компьютере.

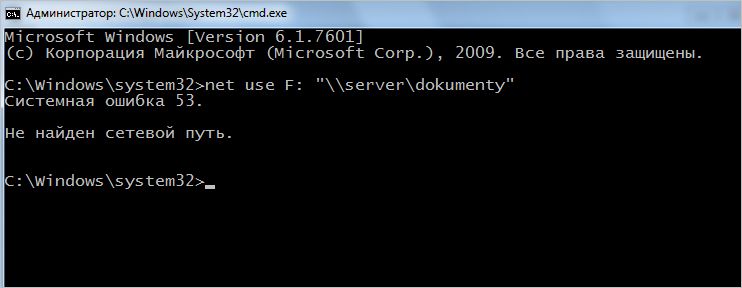

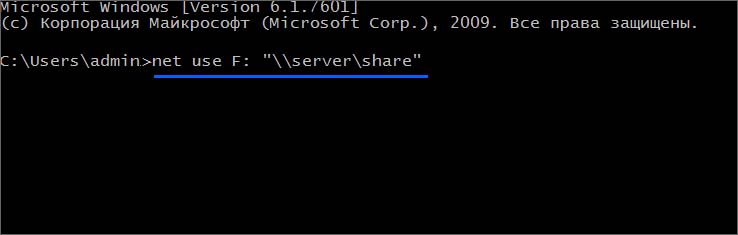

Подключение с помощью командной строки

Если пытаетесь получить доступ через командную строку, проверьте правильность написания команды. Она должна отображать адрес сервера и папки, удаленного компьютера.

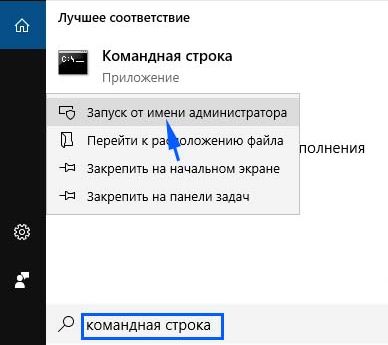

Откройте командную строку от имени администратора с помощью системного поиска.

В консоли введите команду, придерживаясь следующего формата:

net use F: «servershare»

Где server – имя компьютера, share – наименование общей папки.

Проверка ping

Чтобы узнать, правильно ли работает сетевой сервер, запустите ping тест и проверьте, есть ли ответ. Кроме того, с помощью этого теста можно проверить, есть ли потери пакетов, что также приводит к ошибке 53. Для его запуска выполните указанные шаги.

В строке системного поиска наберите cmd, при отображении искомого результата щелкните на запуск от имени администратора.

В консоли запустите команду для проверки связи с сервером или компьютером:

ping (IP-адрес сервера)

Если команда возвращает все пакеты без их потери, это значит, что сеть настроена правильно. В противном случае проверьте настройки сети.

Отключение антивирусной программы

Если ping возвращает все пакеты, попробуйте отключить антивирусную программу, чтобы узнать, причастна ли она к этой ошибке 53. Есть много случаев, когда антивирус препятствует подключению к папке по сети. Поэтому временно отключите его и посмотрите, установлено ли соединение между устройствами.

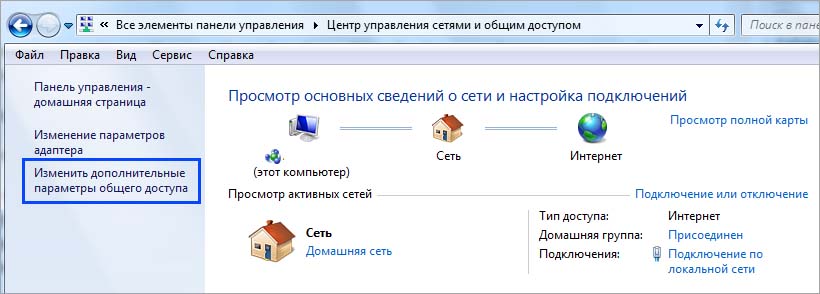

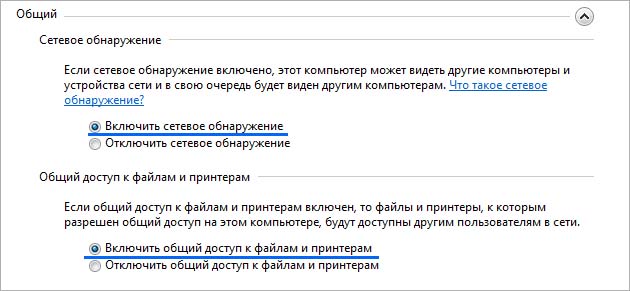

Включение общего доступа

Иногда совместное использование файлов может быть отключено с Панели управления. Для включения, выполните следующие шаги.

Откройте Панель управления командой control из окна «Выполнить» (Win + R).

Переключите режим просмотра в правом верхнем углу на крупные значки и перейдите в раздел «Центра управления сетями и общим доступом».

На левой панели щелкните на вкладку «Изменить дополнительные параметры общего доступа».

Разверните профили «Домашний и рабочий» и «Общий». Отметьте флажками опции «Включить сетевое обнаружение» и «Включить общий доступ к файлам и принтерам» обоих профилей.

Сохраните изменения на «Применить», закройте окно. Попробуйте подключиться к общему ресурсу, к которому ранее не удавалось из-за ошибки 53.

Если по-прежнему не удается подключиться по сети, попробуйте это сделать из режима чистой загрузки. Если в этом режиме ошибка не препятствует получению доступа, то причина в стороннем фоновом процессе. Для его поиска включайте одно за другим приложения, пока не обнаружите то, которое вызывает ошибку 53.

Источник

Ошибка при попытке доступа к общим ресурсам на компьютере: системная ошибка 53 или системная ошибка 51

В этой статье описывается решение системной ошибки 51 или 53, возникающее при доступе к общим ресурсам.

Область действия: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер базы знаний: 259878

Симптомы

При попытке доступа к общим ресурсам на компьютере под управлением Microsoft Windows 2000 или Microsoft Windows Server 2003 может появиться одно из следующих сообщений об ошибке:

Произошла системная ошибка 53. Сетевой путь не найден.

Произошла системная ошибка 51. Удаленный компьютер недоступен.

При попытке просмотреть свойства клиента Windows 2000 на контроллере домена под управлением Microsoft Windows NT 4.0 вы получите следующую ошибку в диспетчер сервера:

Удаленный компьютер недоступен. net use * server share

Произошла системная ошибка 53. Сетевой путь не найден. Запуск, запуск Server share

Сети в сетевом окружении не отображаются.

Например, эта проблема может возникнуть при использовании команды net view или команды net use.

Причина

Эта проблема может возникнуть, если общий доступ к файлам и принтерам для сетей Майкрософт отключен или не установлен.

Решение

Чтобы устранить эту проблему, убедитесь, что включен общий доступ к файлам и принтерам для сетей Майкрософт. Для этого выполните следующие действия:

- Войдите на компьютер с помощью учетных данных администратора.

- Дважды щелкните «Мой компьютер», дважды щелкните панель управления, а затем дважды щелкните «Сеть» и «Подключения с абонентской связью».

- Дважды щелкните сетевое подключение, которое нужно изменить, и выберите пункт «Свойства».

- На вкладке « Общие» в области «Компоненты» выберите «Общий доступ к файлам и принтерам для сетей Майкрософт». Если он отсутствует в списке, установите его, нажав кнопку «Установить «, а затем дважды щелкнув «Служба «.

- Убедитесь, что флажок рядом с файлами и принтерами для Microsoft Networks установлен. Этот параметр делает общие ресурсы доступными в сети.

Дополнительные сведения

Общий доступ к файлам и принтерам для microsoft Networks эквивалентен службе Microsoft Windows NT 4.0 Server. Если вы не хотите предоставлять общий доступ к ресурсам в соединении, отключите этот параметр в свойствах подключения. Windows 2000 Active Directory требует, чтобы общий доступ к файлам и принтерам для сетей Майкрософт был включен на контроллерах домена для выполнения основных задач, таких как распространение общей папки SYSVOL с помощью службы репликации файлов.

Источник

Netjoin 4097 error 53

Server 2012 R2 Datacentre will NOT join to existing domain

We recently got a Fujitsu server. After installing the OS I tried joining the domain but I get an error «The network path was not found». In Event Viewer I get an Error code 4097 regarding «netjoin» with another error code of 53. The server is connected to the network because I can ping everything internally and externally. I am completely lost now- Microsoft wasn’t helpful.

Can you ping your DCs?

date/time

firewall

drivers/firmware

Can you ping your DCs?

Date- Correct

Firewall- was ON, I turned it OFF.

Can’t get drivers due to no internet connectivity. I can ping my DC and when joining to the domain it asks me for credentials but after than it fails. nslookup works on the DC too. Network configuration is correct after running ipconfig/all.

if this is a 2012R2 machine what version are your DCs at?

there are a few posts out there that suggest attempting to join a 2012r2 machine to DCs at 2003 may cause an issue

can you ping the domain name? whats it resolve too? open a cmd and

nbtstat -a

replace the with an ip address of a domain controller

if this is a 2012R2 machine what version are your DCs at?

there are a few posts out there that suggest attempting to join a 2012r2 machine to DCs at 2003 may cause an issue

The current DC is 2008 R2 and the other servers join to it no problem.

Whats your DNS set too?

can you ping the domain name? whats it resolve too? open a cmd and

nbtstat -a

replace the with an ip address of a domain controller

I can ping the domain name and the DC. When I use the nbtstat -a I get the full NetBIOS table.

Does nslookup internaldomainname.yourdomain.whatever resolve to your current DCs?

Is dcdiag /q and repadmin /replsum coming back clean?

What’s the functional level of your domain and forest?

Источник

Netjoin 4097 error 53

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

Dell m910 m600 blades

I had a CSV of 2008r2 (hyperv 2008 r2)

I destroyed the Cluster, disjoin the servers from the domain and deleted the computers accounts

do a clean install of server 2012 on two servers

after join to the domain and logon as domain user I get this error on both severs

event id 4097 netjoin

event id 5719 netlogon

event id 129 time service

clean install form scrach agin — same errors

cant find much information on the net 🙁

Answers

Assuming both server are member of domain.If the servername or ip address was change check the duplicate record in DNS console and delete the same,there may also be case that server multiple ip’s may be registered.

Ensure that correct dns setting is configured on member server as below.

*Each workstation/member server should point to local DNS server as primary DNS and other remote DNS servers as secondary.

*Do not set public DNS server in TCP/IP setting of WS.

*Disable the un required NIC.

Event ID 5719 can be caused by many factors, such as network connectivity, non-paged memory leak occurs in Tcpip.sys, or out of buffer space in the NetBT datagram buffer.For more information, please refer to the following Microsoft article:

Also, disable local windows firewall service, by default it is enabled in vista/windows 2008 and above. Check the network connectivity and latency.

Disable Windows Firewall: http://technet.microsoft.com/en-us/library/cc766337(WS.10).aspx

Note:It could be due to AV(McAfee,Symantec, Trend, etc) or 3rd party security application which act as firewall and block AD communuctaion.AV like symantec,trend,etc have new features to «protect network traffic».Please check AV setting and disable the same if defined.

Regarding the event id 129(Source:Time).

Since the server is hosted on VM disable the time sync from host server to vM member servers.

http://jorgequestforknowledge.wordpress.com/2011/09/14/time-sync-recommendations-for-virtual-dcs-on-hyper-v-change-in-recommendations/

If still the issue persist post the ipconfig /all details of member server and DC.I would also recommend to check the health of Dc’s by running dcdiag /q and repadmin /replsum and post the log of same if error is reported.

Hope this helps

Disclaimer: This posting is provided «AS IS» with no warranties or guarantees , and confers no rights.

Источник

Ошибка при попытке доступа к общим ресурсам на компьютере: системная ошибка 53 или системная ошибка 51

В этой статье описывается решение системной ошибки 51 или 53, возникающее при доступе к общим ресурсам.

Область действия: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер базы знаний: 259878

Симптомы

При попытке доступа к общим ресурсам на компьютере под управлением Microsoft Windows 2000 или Microsoft Windows Server 2003 может появиться одно из следующих сообщений об ошибке:

Произошла системная ошибка 53. Сетевой путь не найден.

Произошла системная ошибка 51. Удаленный компьютер недоступен.

При попытке просмотреть свойства клиента Windows 2000 на контроллере домена под управлением Microsoft Windows NT 4.0 вы получите следующую ошибку в диспетчер сервера:

Удаленный компьютер недоступен. net use * server share

Произошла системная ошибка 53. Сетевой путь не найден. Запуск, запуск Server share

Сети в сетевом окружении не отображаются.

Например, эта проблема может возникнуть при использовании команды net view или команды net use.

Причина

Эта проблема может возникнуть, если общий доступ к файлам и принтерам для сетей Майкрософт отключен или не установлен.

Решение

Чтобы устранить эту проблему, убедитесь, что включен общий доступ к файлам и принтерам для сетей Майкрософт. Для этого выполните следующие действия:

- Войдите на компьютер с помощью учетных данных администратора.

- Дважды щелкните «Мой компьютер», дважды щелкните панель управления, а затем дважды щелкните «Сеть» и «Подключения с абонентской связью».

- Дважды щелкните сетевое подключение, которое нужно изменить, и выберите пункт «Свойства».

- На вкладке « Общие» в области «Компоненты» выберите «Общий доступ к файлам и принтерам для сетей Майкрософт». Если он отсутствует в списке, установите его, нажав кнопку «Установить «, а затем дважды щелкнув «Служба «.

- Убедитесь, что флажок рядом с файлами и принтерами для Microsoft Networks установлен. Этот параметр делает общие ресурсы доступными в сети.

Дополнительные сведения

Общий доступ к файлам и принтерам для microsoft Networks эквивалентен службе Microsoft Windows NT 4.0 Server. Если вы не хотите предоставлять общий доступ к ресурсам в соединении, отключите этот параметр в свойствах подключения. Windows 2000 Active Directory требует, чтобы общий доступ к файлам и принтерам для сетей Майкрософт был включен на контроллерах домена для выполнения основных задач, таких как распространение общей папки SYSVOL с помощью службы репликации файлов.

Источник

Использование локальных учетных записей (в том числе локального администратора) для доступа по сети в средах Active Directory нежелательно по ряду причин. Зачастую на многих компьютерах используются одинаковые имя и пароль локального администратора, что может поставить под угрозу множество систем при компрометации одного компьютера (угроза атаки Pass-the-hash). Кроме того, доступ под локальными учетными записями по сети трудно персонифицировать и централизованно отследить, т.к. подобные события не регистрируются на контроллерах домена AD.

Для снижения рисков, администраторы могут изменить имя стандартной локальной учетной записи администратора Windows (Administrator). Для регулярной смены пароля локального администратора на всех компьютерах в домене можно использовать MS LAPS (Local Administrator Password Solution). Но этими решениями не удастся решить проблему ограничения сетевого доступа под локальными учетными записями, т.к. на компьютерах может быть больше одной локальной учетки.

Ограничить сетевой доступ для локальных учетных записей можно с помощью политики Deny access to this computer from the network. Но проблема в том, что в данной политике придется явно перечислить все имена учетных записей, которым нужно запретить сетевой доступ к компьютеру.

В Windows 8.1 and Windows Server 2012 R2 появилась две новые группы безопасности (Well-known group) с известными SID. Одна включает в себя всех локальных пользователей, а вторая всех локальных администраторов.

| S-1-5-113 | NT AUTHORITYLocal account | Все локальные учетная запись |

| S-1-5-114 | NT AUTHORITYLocal account and member of Administrators group | Все локальные учетные записи с правами администратора |

Теперь для ограничения доступа локальным учетным записям не нужно перечислять все возможные варианты SID локальных учёток, а использовать их общий SID.

Данные группы добавляются в токен доступа пользователя при входе в систему под локальной учетной записью.

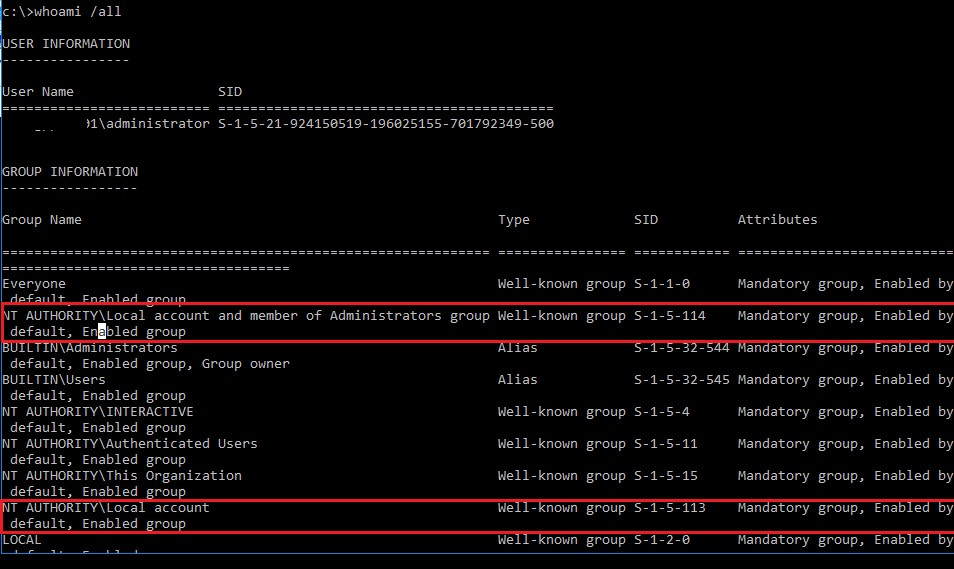

Чтобы убедится, что в Windows 10/Windows Server 2016 локальной учетной записи присвоены две новый группы

NT AUTHORITYLocal account (SID S-1-5-113)

и

NT AUTHORITYLocal account and member of Administrators group (SID S-1-5-114)

, выполните команду:

whoami /all

Эти встроенные группы безопасности можно исопльзовать и в Windows 7, Windows 8, Windows Server 2008 R2 и Windows Server 2012, установив обновление KB 2871997 ( обновление от июня 2014 г.).

Проверить, имеются ли данные группы безопасности в вашей Windows можно по их SID так:

$objSID = New-Object System.Security.Principal.SecurityIdentifier ("S-1-5-113")

$objAccount = $objSID.Translate([System.Security.Principal.NTAccount])

$objAccount.Value

Если скрипт возвращает NT AuthorityLocal account, значит данная локальная группа (с этим SID) имеется.

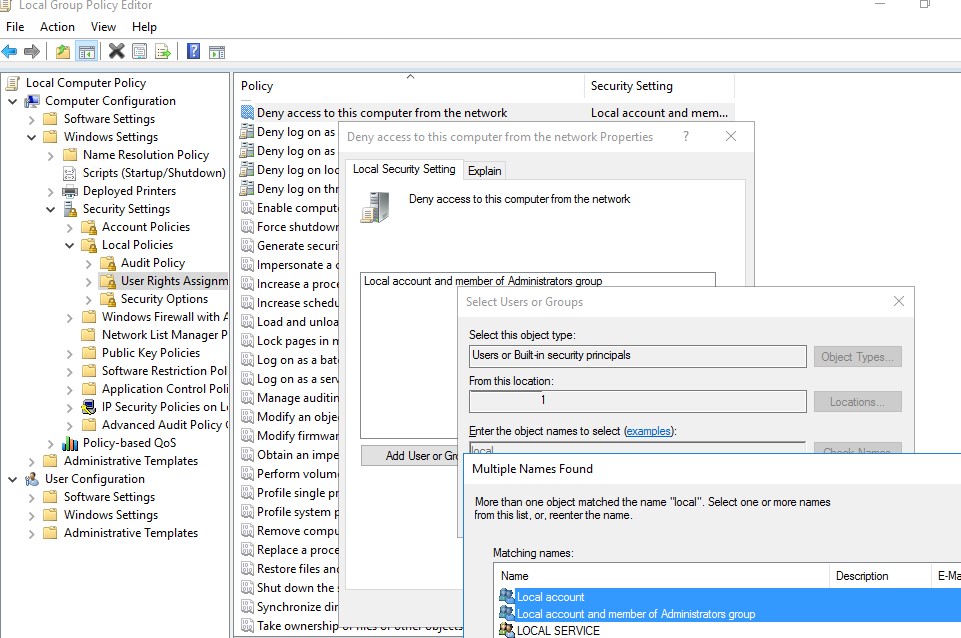

Чтобы запретить сетевой доступ под локальным учетным записями, с этими SID-ами в токене, можно воспользоваться политиками из раздела GPO Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment.

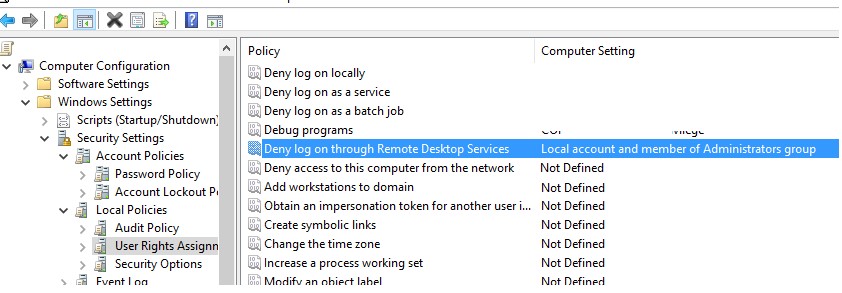

Запрет на вход через RDP для локальных пользователей и администратора

Политика Deny log on through Remote Desktop Services (Запретить вход в систему через службу с удаленного рабочего стола) позволяет указать пользователей и группы, которым явно запрещен удаленный вход на компьютер через RDP. Вы можете запретить RDP доступ к компьютеру для локальных или доменных учетных записей.

По умолчанию RDP доступ в Windows разрешён администраторам и членам локальной группы Remote Desktop Users.

Если вы хотите запретить RDP подключения только локальных пользователей (в том числе локальных администраторов), откройте локальной редактор GPO gpedit.msc (если вы хотите применить эти настройка на компьютерах в домене AD, используйте редактор доменных политик –

gpmc.msc

). Перейдите в указанную выше секцию GPO и отредактируйте политику Deny log on through Remote Desktop Services.

Добавьте в политику встроенные локальные группу безопасности Local account and member of Administrators group и Local account. Обновите настройки локальных политик с помощью команды: gpupdate /force.

Запрещающая политика имеет приоритет над политикой Allow log on through Remote Desktop Services (Разрешить вход в систему через службу удаленных рабочих столов). Если пользователь или группа будет добавлен в обоих политиках, RDP доступ для него будет запрещен.

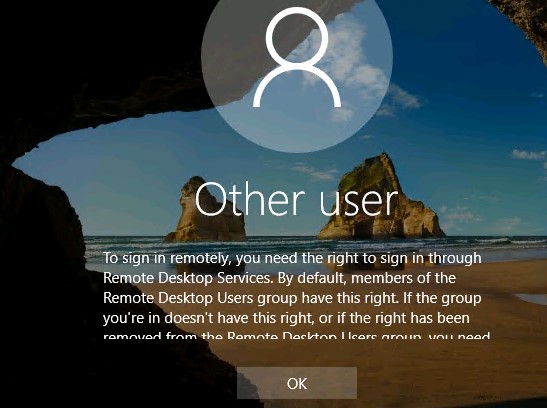

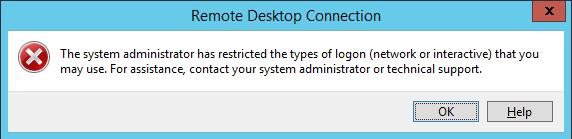

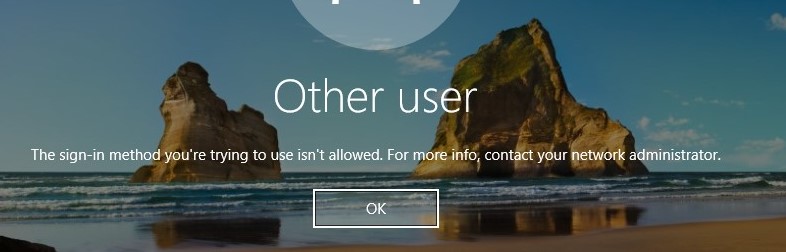

Теперь, если вы попытаетесь подключиться к компьютеру по RDP, появится ошибка:

To sign in remotely, you need the right to sign in through Remote Desktop Services. By default, members of the Remote Desktop Users group have this right. If the group you’re in doesn’t have this right, or if the right has been removed from the Remote Desktop Users group, you need to be granted this right manually.

Чтобы войти в систему удаленно, вам нужно право на вход через службы удаленных рабочих столов. По умолчанию такое право имеют члены группы Администраторы. Если у вашей группы нет этого права или оно было удалено для группы Администраторы, попросите предоставить его вам вручную.

Запрет сетевого доступа к компьютеру по сети

Вы можете запретить сетевой доступ к компьютеру под локальными учетными данными с помощью политики Deny access to this computer from the network (Отказать в доступе к этому компьютеру из сети).

Добавьте в политику Deny access to this computer from the network локальные группы Local account и Local account and member of Administrators group. Также стоит всегда запрещать анонимный доступ и доступ под гостевым аккаунтом.

Для доменной среды рекомендуется с помощью этой политики полностью запретить доступ к рабочим станциям и рядовым серверам домена под учетными записями из групп Domain Admins и Enterprise Administrators. Эти аккаунты должны использоваться только для доступа к контроллерам доменам. Тем самым вы уменьшите риски перехвата хэша административных аккаунтов и эскалации привилегий.

После применения политики вы не сможете удаленно подключиться к этому компьютеру по сети под любой локальной учетной записью. При попытке подключиться к сетевой папке или подключить сетевой диск с этого компьютера под локальной учетной записью, появится ошибка:

Microsoft Windows Network: Logon failure: the user has not been granted the requested logon type at this computers.

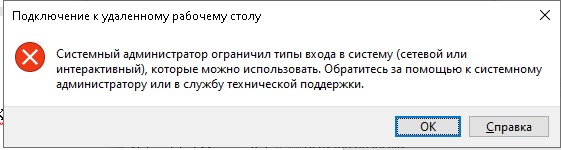

При попытке установить RDP сессию под учетной записью локального администратора (.administrator) появится сообщение об ошибке.

The system administrator has restricted the types of logon (network or interactive) that you may use. For assistance, contact your system administrator or technical support.

Системный администратор ограничил типы входа в систему (сетевой или интерактивный), которые можно использовать. Обратитесь за помощью к системному администратору или в службу технической поддержки.

Важно. Если вы примените эту политику к компьютеру, который находится в рабочей группе (не присоединен к домену Active Directory), вы сможете войти на такой компьютер только локально.

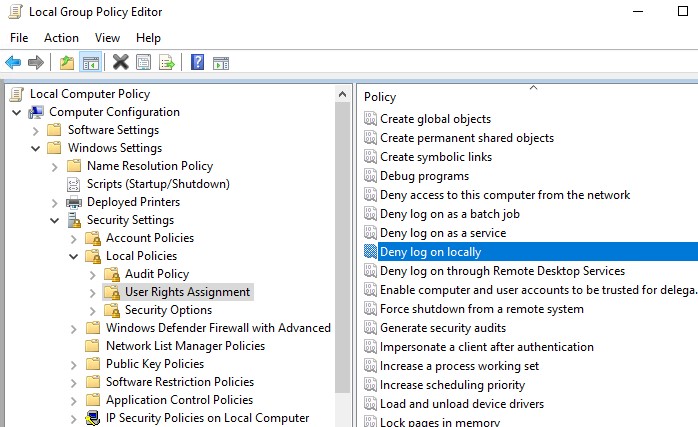

Запретить локальный вход в Windows

С помощью политики Deny log on locally (Запретить локальных вход) вы можете запретить и интерактивный вход на компьютер/сервер под локальными учетными записями. Перейдите в секцию GPO User Rights Assignment, отредактируйте политику Deny log on locally. Добавьте в нее нужную локальную группу безопасности.

Будьте особо внимательны с запрещающими политиками. При некорректной настройке, вы можете потерять доступ к компьютерам. В крайнем случае сбросить настройки локальной GPO можно так.

Теперь, если пользователь или администратор попытается авторизоваться на компьютере под локальной учетной записью, появится сообщение.

The sign-in method you are trying to use isn’t allowed. For more info, contact your network administrator.

Этот метод входа запрещено использовать. Для получения дополнительных сведений обратитесь к администратору своей сети.

Таким образом, вы можете ограничить доступ под локальными учетными записями на компьютеры и сервера домена, увеличить защищенность корпоративной сети.

- Remove From My Forums

-

Вопрос

-

Добрый день,

коллеги помогите найти проблему не могу добавить компьютер из филиала в головной офис.

Трафик разрешен…

На ПК в событиях netjoin 4097 ошибки с кодами 1332 и 5

Подскажите куда посмотреть что проверить…

Все что вы делаете, вы делаете на свой страх и риск. Делайте Backup правильно.

-

Изменен тип

21 мая 2018 г. 7:28

-

Изменен тип

Vector BCOModerator

21 мая 2018 г. 16:35

найден ответ

-

Изменен тип

Ответы

-

Тему можно закрыть.

Все что вы делаете, вы делаете на свой страх и риск. Делайте Backup правильно.

в чём была проблема?

Проблема была в том что нужной группе не делегировали права на OU Computers

Все что вы делаете, вы делаете на свой страх и риск. Делайте Backup правильно.

-

Помечено в качестве ответа

Vector BCOModerator

21 мая 2018 г. 16:35

-

Помечено в качестве ответа

- Remove From My Forums

-

Question

-

While parsing the system_health session, I noticed security_error_ring_buffer_recorded

error code 1332

api:LookupAccountSID

Calling_api_name:LookupAccountSidInternal

Running SQL 2014. Google on 1332 gives «No mapping between account names and security IDs was done.» but I did not find related entries in SQL log, or in Event Viewer app, sec and syslogs. Looks like related to authentication.Any ideas how to find the cause?

Thank you,

-

Edited by

Thursday, January 30, 2020 6:47 PM

-

Edited by

Answers

-

-

Marked as answer by

HSever

Friday, January 31, 2020 4:17 PM

-

Marked as answer by

-

Hello,

This error code means that there was a failure to resolve a security account to a security identifier (SID). This typically occurs either because an account name was mistyped or because the account was deleted after it was added to the security

policy setting. This typically occurs in the User Rights section or the Restricted Groups section of the security policy setting. It may also occur if the account exists across a trust and then the trust relationship is broken. Actually, there are many reasons

can cause this error. However, it is not a actual error but rather a warning. it will not be harmful to your system.Here is an article which introduce many examples when this error may occur, maybe it will helpful for you to figure out this issue:

Error Code 1332

Hope it will help.

MSDN Community Support

Please remember to click «Mark as Answer» the responses that resolved your issue, and to click «Unmark as Answer» if not. This can be beneficial to other community members reading this thread. If you have any compliments or complaints to

MSDN Support, feel free to contact MSDNFSF@microsoft.com.-

Marked as answer by

HSever

Friday, January 31, 2020 4:17 PM

-

Marked as answer by

У меня есть небольшое приложение, которое пытается получить SID для данного пользователя в 64-разрядной версии Windows 7. Приложение скомпилировано как 64-битное.

PSID Sid;

DWORD cbReferencedDomainName, cbSid;

LPTSTR ReferencedDomainName;

SID_NAME_USE eUse;

DWORD dwRc = 0;

printf("Lookup %s\n",lpszAccountName);

cbReferencedDomainName = cbSid = 0;

if (LookupAccountName(NULL, lpszAccountName, 0, &cbSid,

0, &cbReferencedDomainName, &eUse)) {

printf("LookupAccountName passed\n");

return 0;

}

dwRc = GetLastError();

printf("LookupAccountName RC (%d)\n",dwRc);

Я передаю имя пользователя в формате uid@hostname. API дает сбой для каждого пользователя, присутствующего на компьютере, и GetLastError возвращает 1332 — «Сопоставление между именами учетных записей и идентификаторами безопасности не выполнялось». Пожалуйста помоги.