← Вернуться в раздел «В помощь системному администратору»

Народ, подскажите

При соединении VPN на активном хосте выдает «Ошибка SSL 120» (SSL error 120)

Соединения не происходит. Возможно ли, что это связано с несовместимостью VPN разных версий Kerio?

На одном конце 6.6.0 на другом — 8.5.3

6.6.0 между собой нормально соединяются

Автор: ShadowDweller

Дата сообщения: 21.05.2015 13:37

Доброго дня. Прошу помощи (или подсказки, если проблема тривиальна на ваш взгляд).

Суть следующая: введённый в домен Kerio Control выполняет роль DHCP-раздатчика, но PTR-записи в DNS не создаются. Зона обратного просмотра наличествует, но записи там появляются только в том случае, если пробить «Обновить соответствующую PTR-запись» в зоне прямого просмотра. Это проблема DNS-сервера или настроек DNS в КК? Куда копать?

Автор: MAGNet

Дата сообщения: 21.05.2015 13:40

ShadowDweller

Цитата:

PTR-записи в DNS не создаются

настройки dns-сервера.

Автор: ShadowDweller

Дата сообщения: 21.05.2015 14:04

То есть в настройках зоны для обоих просмотров нужно разрешить любые динамические обновления, так?

Прошу прощения за тупые вопросы — в сетевых делах откровенный новичок, пусть и с куском знаний.

Автор: kotlyaranat

Дата сообщения: 22.05.2015 04:12

Народ есть у кого опыт установки kerio на виртуалку vmware workstation? как настроить интерфейсы в vmware? имеется два wan c статикой на обоих

Автор: olegauzver

Дата сообщения: 22.05.2015 05:20

Доброго дня всем. 2 дня назад появилась проблемка. Керио контрол (Kerio Control:

8.4.1 build 2731) вдруг начал блокировать сайт svyaznoy.ru (не реклама сайта). в логахпро блокирование нет ничего… до 20 числа к нему все нормально ходили. в логах есть доступ различных компов к нему без проблем. 21 числа доступ к сайту при включенном керио исчез, выключаешь. доступ есть. Все остальные необходимые ресурсы работают. Сломал весь моск. В логах керио в числе заблокированных не числиться ни по адресу, ни по имени. в браузере ошибка ERR_EMPTY_RESPONSE (Невозможно загрузить веб-страницу, так как не поступили данные от сервера.).

P.S. Пинги и трасерт ходят…

Автор: DrDroid

Дата сообщения: 22.05.2015 11:12

Добрый день, у меня в настройках стоит галочка «всегда требовать аутентификацию при доступе пользователей к вебстраницам», но мне для некоторых ip надо сделать чтоб не требовало аутентификацию, как это сделать?

Автор: olegauzver

Дата сообщения: 22.05.2015 13:00

Создать правило. Источник нужные айпи, назначение интернет интерфейс, службы любые или нужные, действие разрешить, при необходимости лог,трансляция нат.

Автор: ShadowDweller

Дата сообщения: 22.05.2015 13:08

Так и не получил ответ на свой вопрос. Очень прошу помощи! Бардак же в DNS творится.

Автор: wwladimir

Дата сообщения: 22.05.2015 15:59

DrDroid

Вариантов может быть несколько.Самым простым, мне кажется, такой-

щелкните по пользователю (или сначала создайте специально), на вкладке «адреса» поле называется «автоматический вход в систему» Дальше намекать?

Автор: MAGNet

Дата сообщения: 23.05.2015 05:03

ShadowDweller

извини за задержку.

да, нужно включить разрешения на все динамические обновления.

если не получится, то будем думать дальше.

Автор: ShadowDweller

Дата сообщения: 23.05.2015 21:51

Включил все ДО для всех зон. Вроде что-то зашуршало, плюс dcdiag /test:dns предсказуемо начал орать, что не смог удалить тестовую запись из зоны имярек.дот.ком. Ну да хоть мусор в домене разгрёб под шумок. Попробую добавить КК в группу DNSUpdateProxy и вернуть только безопасные ДО для зон.

Вообще я обратил внимание вот на что: при использовании собственного DHCP-сервера винды исправно обновляются и A-, и PTR-записи (ну ещё бы). А вот с Керио вечно какая-то свистопляска.

Автор: Tihon_one

Дата сообщения: 25.05.2015 10:00

ShadowDweller

Цитата:

стоит ли использовать переадресацию DNS от КК в условиях доменных сетей?

В условиях нормально развитой DNS подсистемы в собственной инфраструктуре, использование переадресации DNS в KControl, на мой взгляд, НЕ уместно. Данная возможность, переадресация DNS, предусмотрена в KControl лишь на случаи, когда KControl является единственным узлом обработки DNS запросов в ЛВС предприятия.

Автор: ShadowDweller

Дата сообщения: 25.05.2015 11:53

Значит, эту штуку можно вообще отключать в условиях AD?

Автор: Tihon_one

Дата сообщения: 25.05.2015 15:57

ShadowDweller

ну да, главное голову не отключить

Автор: wwladimir

Дата сообщения: 25.05.2015 16:12

ShadowDweller

В доменных службах существует понятие «авторизованный DHCP»

По настройке DNS KERIO есть КБ от лучших со от производителей продукта — Using the DNS module

Обратите внимание- «Kerio Control will forward DNS queries to the internal Domain Name Server if Kerio Control is joined to the domain»

Автор: ShadowDweller

Дата сообщения: 25.05.2015 20:08

То, что, будучи в составе AD, КК переправляет DNS-запросы в КД, я видел. Меня больше волнует то, как настраивать безопасность DNS-сервера и собственно зоны ОП, потому что А-записи появляются, а PTR’ы — нет. Может, в случае с КК они и не должны добавляться, и, соответственно, я зря баламучу воду?

Автор: Tihon_one

Дата сообщения: 26.05.2015 11:10

ShadowDweller

Цитата:

я зря баламучу воду?

верное замечание, не понимая, зачем, имея развитую инфраструктуру от MS, городить огород с DNS пересыльщиками и DHCP серверами сторонних производителей?

Автор: ShadowDweller

Дата сообщения: 26.05.2015 11:33

DHCP от КК на порядок проще в управлении. В MS DHCP слишком много лишних телодвижений нужно выполнять, чтобы банально сменить MAC-адрес для конкретной аренды. И ещё несколько нюансов. Вопрос удобства. А так хз даже… Просто от всего этого бардака у меня уже руки опускаются. Вроде сисадмин, а понимания происходящего ноль без палочки.

Автор: Tihon_one

Дата сообщения: 26.05.2015 12:10

Про понимание — нехватка опыта или теоритических знаний, т.е. вещь наживная, главное двигаться вперёд, а не на месте топтаться. По поводу простоты управления сервисами в KControl, да согласен, это как бы одно из преимуществ продукта, но у тебя запросы явно выше возможностей KControl.

Автор: zQuatroz

Дата сообщения: 26.05.2015 14:13

Цитата:

но PTR-записи в DNS не создаются

ptr-запись создаёт провайдер.

Автор: draf2007

Дата сообщения: 26.05.2015 14:16

Прошу помощи!!! Бьюсь уже неделю(((

Есть Kerio Control используется как DHCP, прозрачный прокси. В сети есть файлопомойка на win2008r2, на ней же поднят TFTPD_64. Хочу настроить PXE загрузку OC. TFTP доступен. При загрузке клиент получает Ip, маску подсети, ждет ответа от TFTP и выдает ошибку PXE-E32. В настройках DHCP у Kerio прописаны опции 066 (192.168.0.x) и 067 (\pxelinux.0). В правилах траффика TFTP разрешен в локальной сети. Кто сталкивался с такой проблемой? Гугл уже узнает меня в лицо))).

Автор: DrDroid

Дата сообщения: 26.05.2015 15:02

Вотпрос такой, у меня в логах ошибок много записей:

Reverse proxy detected loop in rule ‘Webserver’ for address дальше_следует_IP

что это за ошибка такая и почему она возникает? Реверсный прокси у меня проксирует трафик на вебсервер.

Автор: mazafakaz

Дата сообщения: 26.05.2015 16:10

draf2007

а что за tftp сервер используете?

тоже сейчас пытаюсь тонкие клиенты по сети запускать.

===

и вопрос по поводу почты по vpn.

есть керио контрол версии 8.5.1 build 3235. на нем поднят vpn сервер. Локальный ip 192.168.2.1. почтовый домен mail1.ru

vpn установлен между ним и конечной точкой — контролом версии 7.4.2 build 5136. Локальный ip 192.168.3.1. почтовый домен mail2.ru

на двух концах установлен керио коннект версии 8.4.

при отправке почты с mail1.ru на mail2.ru почта идет по vpn. (смотрю логи почтового сервера 192.168.3.1 — sender-host получается 192.168.2.1)

при отправке с mail2.ru на mail1.ru sender-host равен внешнему ip mail2…

пробовал пинговать mail1.ru с сервера 192.168.3.1 — пингуется 192.168.2.1…

в какую сторону копать?

Автор: draf2007

Дата сообщения: 26.05.2015 16:29

mazafakaz

TFTPD32. Стандартный Windows TFTPD не прокатил так как сеть без домена.

Автор: mazafakaz

Дата сообщения: 26.05.2015 16:36

draf2007

\pxelinux.0 — слеш обязателен? директорию писать пробовали?

Автор: draf2007

Дата сообщения: 26.05.2015 16:46

mazafakaz

Что только уже не пробовал((((

и так \pxelinux.0 и так pxelinux.0 и полный путь указывал, пофиг, 0 реакции.

Хотя при проверке доступности TFTP из локалной сети работает и со слешем и без него. И по IP и по имени конектится и работает, т.е. трансфер файлов идет в обе стороны. И куда копать хз(((

Автор: ShadowDweller

Дата сообщения: 26.05.2015 17:18

draf2007, попробуй опцию 67 временно отключить. На локальный WDS отсылка идёт исключительно по 66й опции, 67 не требуется. Может, прокатит?

Цитата:

ptr-запись создаёт провайдер

шта, простите? Какое отношение провайдер имеет к моим доменным DNS?

У меня ещё одна проблема. Ладно DNS, пофиг с ним пока что. Засада вот в чём. Несколько доменных учёток привязаны по MAC-адресам к своим компьютерам в доменном же КК, но на один-два компьютера нет-нет да ломанётся вообще не своя учётка (скажем, ИМЯ1 эпизодически ломится на ПК2, хотя привязана к ПК1, и таких смутьянов несколько). Как их выбить оттуда — вообще не соображаю. Проблеме уже несколько недель, сильно мешает сбору статистики — путаются и смешиваются записи. Версия КК — 8.5.3.

Автор: draf2007

Дата сообщения: 26.05.2015 17:31

ShadowDweller

отключил 67 опцию, клиенты перестали получать собственные ip, ip шлюза, ну и маску подсети тоже(((

Автор: ShadowDweller

Дата сообщения: 26.05.2015 17:51

Мб это из-за того, что TFTP-сервер пытается стать основным DHCP-сервером, при этом ни малейшего понятия не имея о настоящем основном? У меня уже было такое, когда я пытался шаманить с PXE-установкой семёрки, а после таких же выкрутасов плюнул и поднял WDS (что в итоге оказалось практичнее). Хотя у тебя юз-кейс несколько другой, трудно сказать :-\

Страницы: 123456789101112131415161718192021222324252627282930313233343536373839404142434445464748495051525354555657585960616263646566676869707172737475767778798081828384858687888990919293949596979899100101102103104105106107108109110111112113114115116117

Предыдущая тема: Права доступа NTFS

Форум Ru-Board.club — поднят 15-09-2016 числа. Цель — сохранить наследие старого Ru-Board, истории становления российского интернета. Сделано для людей.

- Печать

Страницы: [1] Вниз

Тема: Kerio Control VPN Client Service 8.6.0 patch 1 build 3693 проблема с соединением (Прочитано 4113 раз)

0 Пользователей и 1 Гость просматривают эту тему.

greysoft

Уважаемые друзья! Помогите! Нужно подключить Клиента Kerio.

Ubuntu 15.04 x64 ядро 3.19.0-22-generic

Ставлю Kerio Control VPN Client Service 8.6.0 patch 1 build 3693 последняя версия на сайте производителя.

Настройка сервиса проходит на УРА.

Смотрим лог после запуска:

[01/Jul/2015 11:12:12] {info} Kerio Control VPN Client Service 8.6.0 patch 1 build 3693 started.

[01/Jul/2015 11:12:12] {vpnSSL} Diffie-Hellman key exchange disabled.

[01/Jul/2015 11:12:12] {vpnSSL} Elliptic Curves disabled.

[01/Jul/2015 11:12:12] {vpnSSL} Default client cipher list used.

[01/Jul/2015 11:12:12] {engine} VpnFSM: GetStatus().

[01/Jul/2015 11:12:12] {engine} Reading configuration.

[01/Jul/2015 11:12:12] {engine} Persistent config changed (enabled).

[01/Jul/2015 11:12:12] {engine} VpnFSM: GetStatus().

[01/Jul/2015 11:12:12] {engine} Connect(User: greysoft, Server 95.181.*.*, id[0001]).

[01/Jul/2015 11:12:12] {engine} VpnFSM: Connect().

[01/Jul/2015 11:12:12] {vpnClient} VPNClient[0001] - connecting to 95.181.*.*, username greysoft

[01/Jul/2015 11:12:12] {engine} WorkerThread signaled.

[01/Jul/2015 11:12:12] {engine} WorkerThread - sending status.

[01/Jul/2015 11:12:12] {vpnClient} VPNClient[0001] - server name resolved - 95.181.*.*

[01/Jul/2015 11:12:12] {vpnClient} VPNClient[0001] - local TCP address = 172.16.0.179:40920

[01/Jul/2015 11:12:12] {vpnRpc} TinyDB RPC Server started.

[01/Jul/2015 11:12:12] {vpnClient} VPNClient[0001] - unable to establish SSL connection - SSL error -1/1

[01/Jul/2015 11:12:12] {engine} VpnFSM: GetStatus().

[01/Jul/2015 11:12:12] {engine} Callback StatusChanged called from libVpn(error 120).

[01/Jul/2015 11:12:12] {engine} VpnFSM: Saving and sending status to Engine (error).

[01/Jul/2015 11:12:12] {engine} VpnFSM: GetStatus().

[01/Jul/2015 11:12:12] {engine} WorkerThread - replan reconnect in 30s.

[01/Jul/2015 11:12:12] {engine} WorkerThread signaled.

[01/Jul/2015 11:12:12] {engine} WorkerThread - sending status.

[01/Jul/2015 11:12:12] {engine} WorkerThread - wait 30s.

[01/Jul/2015 11:12:12] {engine} WorkerThread signaled.

[01/Jul/2015 11:12:12] {engine} WorkerThread - wait 30s.

Эта строка

{vpnClient} VPNClient[0001] - unable to establish SSL connection - SSL error -1/1— Вроде как не установлен сертификат.

sudo dpkg-reconfigure ca-certificates

Бесполезно, постоянно пишет в лог данный текст.

Firewall не запрещает ничего. Порты открыты.

Проверял на сервере Керио Контрол ВСЁ — запрос идет и ответ отдается. Клиенты с Винды соединяются без проблем.

Не нашел информации нигде по данной проблеме. У всех проблемы

В итоге- kvnet соединение не активно, сижу 2 дня, глухо.

Кто в курсе, где еще копать?

Vlad.V

Не в тему.

Не знаю на сколько это критично, но когда у меня появилась необходимость настроить VPN, долго мучался с настройками пока не открыл для себя OpenVPN. Все легко настраивается, качественно работает на Винде, на Линуксе, на Андроиде. Так что если есть возможность, я бы советовал подумать про OVPN

- Печать

Страницы: [1] Вверх

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору Помогите с керио 7.1.2 билд 2333

Что-то намудрил с настройками, пропали имена с ДНС. Ищет локальные ДНС на внешнке, соответственно имени компьютера не получаю. Прошлый админ говорит, что работало, потом перестало (может пров что сменил?). Я в керио новичек, своими силами пробовал — проблематично. С нуля настраивать не очень хочется (но видимо может и придется).

Куда копать?

Керио и ДС на разных виртуальных машинах (2008 сервер)

Логи с машины с керио:

Host Name . . . . . . . . . . . . : proxysrv

Primary Dns Suffix . . . . . . . : aaa.bbb

Node Type . . . . . . . . . . . . : Hybrid

IP Routing Enabled. . . . . . . . : Yes

WINS Proxy Enabled. . . . . . . . : No

DNS Suffix Search List. . . . . . : aaa.bbb

PPP adapter atlant telecom:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : atlant telecom

Physical Address. . . . . . . . . :

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

IPv4 Address. . . . . . . . . . . : ***.***.***.***(Preferred)

Subnet Mask . . . . . . . . . . . : 255.255.255.255

Default Gateway . . . . . . . . . : 0.0.0.0

DNS Servers . . . . . . . . . . . : 213.184.225.37

213.184.224.254

NetBIOS over Tcpip. . . . . . . . : Disabled

Ethernet adapter internal:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Microsoft Virtual Machine Bus Network Ada

pter #2

Physical Address. . . . . . . . . : 00-15-5D-50-02-05

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

IPv4 Address. . . . . . . . . . . : 192.168.80.10(Preferred)

Subnet Mask . . . . . . . . . . . : 255.255.255.0

IPv4 Address. . . . . . . . . . . : 192.168.81.50(Preferred)

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . :

DNS Servers . . . . . . . . . . . : 192.168.80.4

192.168.80.5

NetBIOS over Tcpip. . . . . . . . : Enabled

Ethernet adapter external:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Microsoft Virtual Machine Bus Network Ada

pter

Physical Address. . . . . . . . . : 00-15-5D-50-02-06

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

IPv4 Address. . . . . . . . . . . : 192.168.12.150(Preferred)

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.12.1

NetBIOS over Tcpip. . . . . . . . : Enabled

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Microsoft ISATAP Adapter

Physical Address. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Microsoft ISATAP Adapter #2

Physical Address. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Microsoft ISATAP Adapter #4

Physical Address. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

C:UsersAdministrator.*******>nslookup 192.168.80.9

Server: ns.telecom.by

Address: 213.184.225.37

Name: if-you-see-this-then-your-dns-resolver-is-wrong.telecom.by

Address: 192.168.80.9

C:UsersAdministrator.****>

C:UsersAdministrator.******>nslookup 93.158.134.3

Server: ns.telecom.by

Address: 213.184.225.37

Name: www.yandex.ru

Address: 93.158.134.3

Windows IP Configuration

Host Name . . . . . . . . . . . . : ad1srv

Primary Dns Suffix . . . . . . . : aaa.bbb

Node Type . . . . . . . . . . . . : Hybrid

IP Routing Enabled. . . . . . . . : No

WINS Proxy Enabled. . . . . . . . : No

DNS Suffix Search List. . . . . . : aaa.bbb

Ethernet adapter internal:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Microsoft Virtual Machine Bus Network Ada

pter

Physical Address. . . . . . . . . : 00-15-5D-50-03-00

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

IPv4 Address. . . . . . . . . . . : 192.168.80.4(Preferred)

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.80.10

DNS Servers . . . . . . . . . . . : 127.0.0.1

NetBIOS over Tcpip. . . . . . . . : Enabled

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Microsoft ISATAP Adapter

Physical Address. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

Tunnel adapter Teredo Tunneling Pseudo-Interface:

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Teredo Tunneling Pseudo-Interface

Physical Address. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

C:UsersAdministrator>nslookup 192.168.80.9

Server: localhost

Address: 127.0.0.1

*** localhost can’t find 192.168.80.9: Non-existent domain

C:UsersAdministrator>nslookup 93.158.134.3

Server: localhost

Address: 127.0.0.1

Name: www.yandex.ru

Address: 93.158.134.3

Логи с тестовой клиентской машины: C:Usersyee_test>ipconfig /all

Настройка протокола IP для Windows

Имя компьютера . . . . . . . . . : yee_test1

Основной DNS-суффикс . . . . . . : aaa.bbb

Тип узла. . . . . . . . . . . . . : Гибридный

IP-маршрутизация включена . . . . : Нет

WINS-прокси включен . . . . . . . : Нет

Порядок просмотра суффиксов DNS . : aaa.bbb

Ethernet adapter Подключение по локальной сети:

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Адаптер магистральной сети виртуальной ма

шины (Майкрософт)

Физический адрес. . . . . . . . . : 00-15-5D-50-03-04

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

IPv4-адрес. . . . . . . . . . . . : 192.168.80.239(Основной)

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз. . . . . . . . . : 192.168.80.10

DNS-серверы. . . . . . . . . . . : 192.168.80.4

192.168.80.5

NetBios через TCP/IP. . . . . . . . : Включен

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Адаптер Microsoft ISATAP

Физический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

Туннельный адаптер Teredo Tunneling Pseudo-Interface:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Teredo Tunneling Pseudo-Interface

Физический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

C:Usersyee_test>nslookup 192.168.80.9

TхЁтхЁ: UnKnown

Address: 192.168.80.4

*** UnKnown не удалось найти 192.168.80.9: Non-existent domain

C:Usersyee_test>nslookup 93.158.134.203

TхЁтхЁ: UnKnown

Address: 192.168.80.4

Lь : www.yandex.ru

Address: 93.158.134.203

Добавлено:

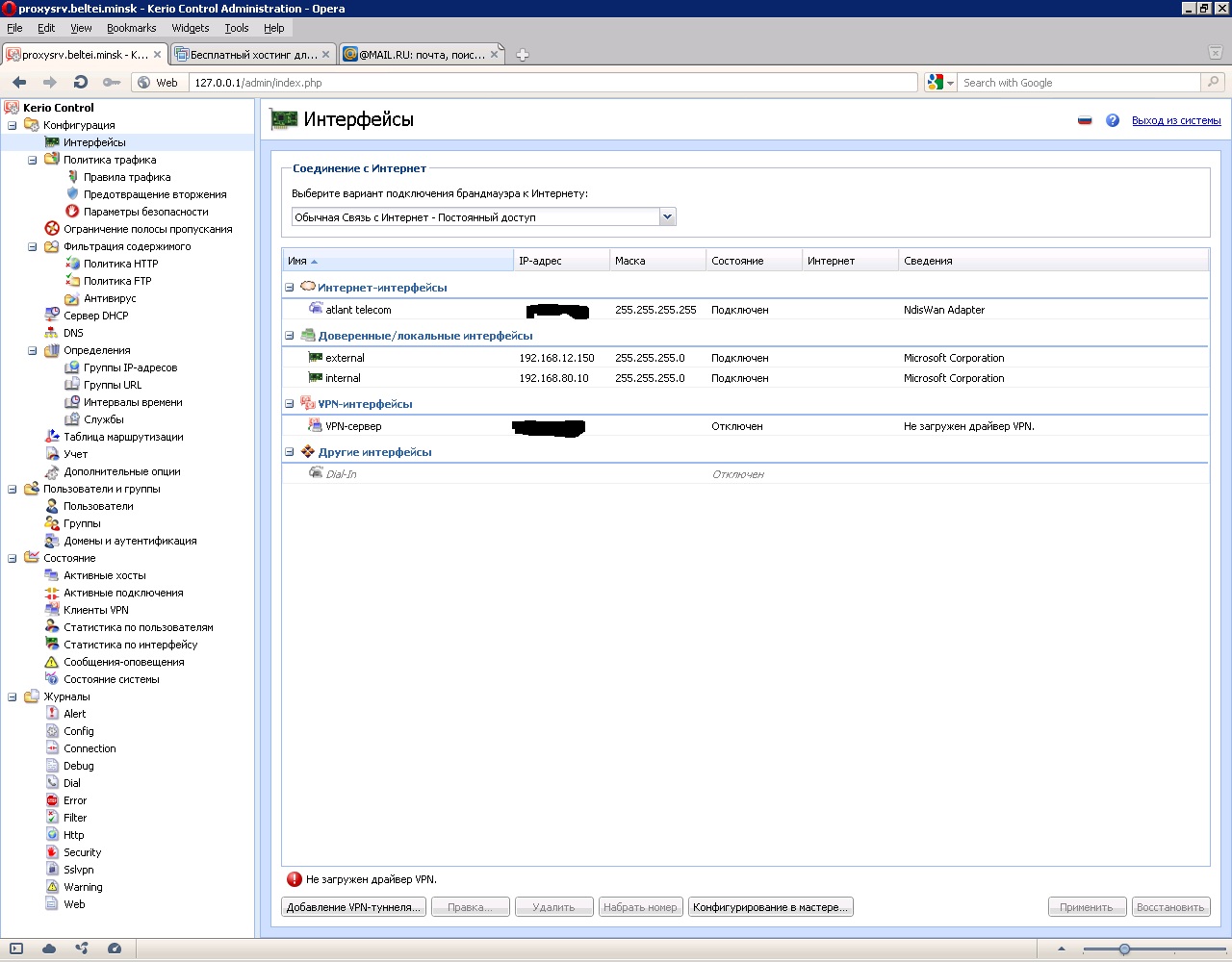

скрин керио:

← Вернуться в раздел «В помощь системному администратору»

Народ, подскажите

При соединении VPN на активном хосте выдает «Ошибка SSL 120» (SSL error 120)

Соединения не происходит. Возможно ли, что это связано с несовместимостью VPN разных версий Kerio?

На одном конце 6.6.0 на другом — 8.5.3

6.6.0 между собой нормально соединяются

Автор: ShadowDweller

Дата сообщения: 21.05.2015 13:37

Доброго дня. Прошу помощи (или подсказки, если проблема тривиальна на ваш взгляд).

Суть следующая: введённый в домен Kerio Control выполняет роль DHCP-раздатчика, но PTR-записи в DNS не создаются. Зона обратного просмотра наличествует, но записи там появляются только в том случае, если пробить «Обновить соответствующую PTR-запись» в зоне прямого просмотра. Это проблема DNS-сервера или настроек DNS в КК? Куда копать?

Автор: MAGNet

Дата сообщения: 21.05.2015 13:40

ShadowDweller

Цитата:

PTR-записи в DNS не создаются

настройки dns-сервера.

Автор: ShadowDweller

Дата сообщения: 21.05.2015 14:04

То есть в настройках зоны для обоих просмотров нужно разрешить любые динамические обновления, так?

Прошу прощения за тупые вопросы — в сетевых делах откровенный новичок, пусть и с куском знаний.

Автор: kotlyaranat

Дата сообщения: 22.05.2015 04:12

Народ есть у кого опыт установки kerio на виртуалку vmware workstation? как настроить интерфейсы в vmware? имеется два wan c статикой на обоих

Автор: olegauzver

Дата сообщения: 22.05.2015 05:20

Доброго дня всем. 2 дня назад появилась проблемка. Керио контрол (Kerio Control:

8.4.1 build 2731) вдруг начал блокировать сайт svyaznoy.ru (не реклама сайта). в логахпро блокирование нет ничего… до 20 числа к нему все нормально ходили. в логах есть доступ различных компов к нему без проблем. 21 числа доступ к сайту при включенном керио исчез, выключаешь. доступ есть. Все остальные необходимые ресурсы работают. Сломал весь моск. В логах керио в числе заблокированных не числиться ни по адресу, ни по имени. в браузере ошибка ERR_EMPTY_RESPONSE (Невозможно загрузить веб-страницу, так как не поступили данные от сервера.).

P.S. Пинги и трасерт ходят…

Автор: DrDroid

Дата сообщения: 22.05.2015 11:12

Добрый день, у меня в настройках стоит галочка «всегда требовать аутентификацию при доступе пользователей к вебстраницам», но мне для некоторых ip надо сделать чтоб не требовало аутентификацию, как это сделать?

Автор: olegauzver

Дата сообщения: 22.05.2015 13:00

Создать правило. Источник нужные айпи, назначение интернет интерфейс, службы любые или нужные, действие разрешить, при необходимости лог,трансляция нат.

Автор: ShadowDweller

Дата сообщения: 22.05.2015 13:08

Так и не получил ответ на свой вопрос. Очень прошу помощи! Бардак же в DNS творится.

Автор: wwladimir

Дата сообщения: 22.05.2015 15:59

DrDroid

Вариантов может быть несколько.Самым простым, мне кажется, такой-

щелкните по пользователю (или сначала создайте специально), на вкладке «адреса» поле называется «автоматический вход в систему» Дальше намекать?

Автор: MAGNet

Дата сообщения: 23.05.2015 05:03

ShadowDweller

извини за задержку.

да, нужно включить разрешения на все динамические обновления.

если не получится, то будем думать дальше.

Автор: ShadowDweller

Дата сообщения: 23.05.2015 21:51

Включил все ДО для всех зон. Вроде что-то зашуршало, плюс dcdiag /test:dns предсказуемо начал орать, что не смог удалить тестовую запись из зоны имярек.дот.ком. Ну да хоть мусор в домене разгрёб под шумок. Попробую добавить КК в группу DNSUpdateProxy и вернуть только безопасные ДО для зон.

Вообще я обратил внимание вот на что: при использовании собственного DHCP-сервера винды исправно обновляются и A-, и PTR-записи (ну ещё бы). А вот с Керио вечно какая-то свистопляска.

Автор: Tihon_one

Дата сообщения: 25.05.2015 10:00

ShadowDweller

Цитата:

стоит ли использовать переадресацию DNS от КК в условиях доменных сетей?

В условиях нормально развитой DNS подсистемы в собственной инфраструктуре, использование переадресации DNS в KControl, на мой взгляд, НЕ уместно. Данная возможность, переадресация DNS, предусмотрена в KControl лишь на случаи, когда KControl является единственным узлом обработки DNS запросов в ЛВС предприятия.

Автор: ShadowDweller

Дата сообщения: 25.05.2015 11:53

Значит, эту штуку можно вообще отключать в условиях AD?

Автор: Tihon_one

Дата сообщения: 25.05.2015 15:57

ShadowDweller

ну да, главное голову не отключить

Автор: wwladimir

Дата сообщения: 25.05.2015 16:12

ShadowDweller

В доменных службах существует понятие «авторизованный DHCP»

По настройке DNS KERIO есть КБ от лучших со от производителей продукта — Using the DNS module

Обратите внимание- «Kerio Control will forward DNS queries to the internal Domain Name Server if Kerio Control is joined to the domain»

Автор: ShadowDweller

Дата сообщения: 25.05.2015 20:08

То, что, будучи в составе AD, КК переправляет DNS-запросы в КД, я видел. Меня больше волнует то, как настраивать безопасность DNS-сервера и собственно зоны ОП, потому что А-записи появляются, а PTR’ы — нет. Может, в случае с КК они и не должны добавляться, и, соответственно, я зря баламучу воду?

Автор: Tihon_one

Дата сообщения: 26.05.2015 11:10

ShadowDweller

Цитата:

я зря баламучу воду?

верное замечание, не понимая, зачем, имея развитую инфраструктуру от MS, городить огород с DNS пересыльщиками и DHCP серверами сторонних производителей?

Автор: ShadowDweller

Дата сообщения: 26.05.2015 11:33

DHCP от КК на порядок проще в управлении. В MS DHCP слишком много лишних телодвижений нужно выполнять, чтобы банально сменить MAC-адрес для конкретной аренды. И ещё несколько нюансов. Вопрос удобства. А так хз даже… Просто от всего этого бардака у меня уже руки опускаются. Вроде сисадмин, а понимания происходящего ноль без палочки.

Автор: Tihon_one

Дата сообщения: 26.05.2015 12:10

Про понимание — нехватка опыта или теоритических знаний, т.е. вещь наживная, главное двигаться вперёд, а не на месте топтаться. По поводу простоты управления сервисами в KControl, да согласен, это как бы одно из преимуществ продукта, но у тебя запросы явно выше возможностей KControl.

Автор: zQuatroz

Дата сообщения: 26.05.2015 14:13

Цитата:

но PTR-записи в DNS не создаются

ptr-запись создаёт провайдер.

Автор: draf2007

Дата сообщения: 26.05.2015 14:16

Прошу помощи!!! Бьюсь уже неделю(((

Есть Kerio Control используется как DHCP, прозрачный прокси. В сети есть файлопомойка на win2008r2, на ней же поднят TFTPD_64. Хочу настроить PXE загрузку OC. TFTP доступен. При загрузке клиент получает Ip, маску подсети, ждет ответа от TFTP и выдает ошибку PXE-E32. В настройках DHCP у Kerio прописаны опции 066 (192.168.0.x) и 067 (pxelinux.0). В правилах траффика TFTP разрешен в локальной сети. Кто сталкивался с такой проблемой? Гугл уже узнает меня в лицо))).

Автор: DrDroid

Дата сообщения: 26.05.2015 15:02

Вотпрос такой, у меня в логах ошибок много записей:

Reverse proxy detected loop in rule ‘Webserver’ for address дальше_следует_IP

что это за ошибка такая и почему она возникает? Реверсный прокси у меня проксирует трафик на вебсервер.

Автор: mazafakaz

Дата сообщения: 26.05.2015 16:10

draf2007

а что за tftp сервер используете?

тоже сейчас пытаюсь тонкие клиенты по сети запускать.

===

и вопрос по поводу почты по vpn.

есть керио контрол версии 8.5.1 build 3235. на нем поднят vpn сервер. Локальный ip 192.168.2.1. почтовый домен mail1.ru

vpn установлен между ним и конечной точкой — контролом версии 7.4.2 build 5136. Локальный ip 192.168.3.1. почтовый домен mail2.ru

на двух концах установлен керио коннект версии 8.4.

при отправке почты с mail1.ru на mail2.ru почта идет по vpn. (смотрю логи почтового сервера 192.168.3.1 — sender-host получается 192.168.2.1)

при отправке с mail2.ru на mail1.ru sender-host равен внешнему ip mail2…

пробовал пинговать mail1.ru с сервера 192.168.3.1 — пингуется 192.168.2.1…

в какую сторону копать?

Автор: draf2007

Дата сообщения: 26.05.2015 16:29

mazafakaz

TFTPD32. Стандартный Windows TFTPD не прокатил так как сеть без домена.

Автор: mazafakaz

Дата сообщения: 26.05.2015 16:36

draf2007

pxelinux.0 — слеш обязателен? директорию писать пробовали?

Автор: draf2007

Дата сообщения: 26.05.2015 16:46

mazafakaz

Что только уже не пробовал((((

и так pxelinux.0 и так pxelinux.0 и полный путь указывал, пофиг, 0 реакции.

Хотя при проверке доступности TFTP из локалной сети работает и со слешем и без него. И по IP и по имени конектится и работает, т.е. трансфер файлов идет в обе стороны. И куда копать хз(((

Автор: ShadowDweller

Дата сообщения: 26.05.2015 17:18

draf2007, попробуй опцию 67 временно отключить. На локальный WDS отсылка идёт исключительно по 66й опции, 67 не требуется. Может, прокатит?

Цитата:

ptr-запись создаёт провайдер

шта, простите? Какое отношение провайдер имеет к моим доменным DNS?

У меня ещё одна проблема. Ладно DNS, пофиг с ним пока что. Засада вот в чём. Несколько доменных учёток привязаны по MAC-адресам к своим компьютерам в доменном же КК, но на один-два компьютера нет-нет да ломанётся вообще не своя учётка (скажем, ИМЯ1 эпизодически ломится на ПК2, хотя привязана к ПК1, и таких смутьянов несколько). Как их выбить оттуда — вообще не соображаю. Проблеме уже несколько недель, сильно мешает сбору статистики — путаются и смешиваются записи. Версия КК — 8.5.3.

Автор: draf2007

Дата сообщения: 26.05.2015 17:31

ShadowDweller

отключил 67 опцию, клиенты перестали получать собственные ip, ip шлюза, ну и маску подсети тоже(((

Автор: ShadowDweller

Дата сообщения: 26.05.2015 17:51

Мб это из-за того, что TFTP-сервер пытается стать основным DHCP-сервером, при этом ни малейшего понятия не имея о настоящем основном? У меня уже было такое, когда я пытался шаманить с PXE-установкой семёрки, а после таких же выкрутасов плюнул и поднял WDS (что в итоге оказалось практичнее). Хотя у тебя юз-кейс несколько другой, трудно сказать :-

Страницы: 123456789101112131415161718192021222324252627282930313233343536373839404142434445464748495051525354555657585960616263646566676869707172737475767778798081828384858687888990919293949596979899100101102103104105106107108109110111112113114115116117

Предыдущая тема: Права доступа NTFS

Форум Ru-Board.club — поднят 15-09-2016 числа. Цель — сохранить наследие старого Ru-Board, истории становления российского интернета. Сделано для людей.

Pinned Comments

muflone commented on 2019-08-31 11:25 (UTC)

Package updated to 9.3.0.3273

Warning for Kerio Control server 9.2.6. The latest compatible VPN client version is 9.2.7.2921. Since 9.2.8 the VPN client is incompatible and requires updated Kerio Control server. In the cause you are a Kerio Control 9.2.6 user please switch to the kerio-control-vpnclient-9.2.7

muflone commented on 2016-03-05 22:45 (UTC)

@buglloc

package updated to 9.0.1.674 (patch 2)

buglloc commented on 2016-02-27 09:00 (UTC)

Kerio Control VPN Client 9.0.1 Patch 2 was released on 2016-02-18

Please update package

muflone commented on 2015-10-18 22:18 (UTC)

@synack

Unfortunately I’ve the same trouble with this package.

Please see the previous comment.

synack commented on 2015-10-04 09:40 (UTC)

Hi Muflone,

Thank for do this.

But i’m have problem when start service kvpnc.service

«libVPN: SSL error(120)»

That is log in error.log, what should i do with that problem ? Muflone.

muflone commented on 2015-09-06 17:40 (UTC)

The version 8.5 is the latest version compatible with Kerio Winroute Firewall 6.x. If you use that please switch to the package kerio-control-vpnclient_8_5 https://aur.archlinux.org/packages/kerio-control-vpnclient_8_5/

I’ll try to update this package for newer versions but I won’t use it anymore as my company still use the KWF6 and I’ve no other ways to test this package.

Morgan_Cox commented on 2013-09-24 19:58 (UTC)

Thanks for doing this.

Kerio are terrible at supporting Linux, by default the 32bit deb package breaks apt in ubuntu on the 64bit version (since 11.10+)

I have to rebuild the .deb package for 64bit which is annoying…

i.e —

http://forums.kerio.com/mv/msg/23438/102130/#msg_102130

Using Arch for home work desktop is going to be better than having to use kubuntu so thanks !

muflone commented on 2013-09-08 11:38 (UTC)

Package updated for version 8.1.1 p1 build 1019 released on 2013-08-19

muflone commented on 2013-06-25 21:26 (UTC)

Package updated for version 8.1.0 build 845 released today 2013-06-25

muflone commented on 2013-05-11 01:01 (UTC)

Package updated for version 8.0.1 build 609

Не могу понять почему ошибка 161 постоянно вылазит.

Вот лог:

[07/Feb/2013 18:48:32] {engine} VpnFSM: GetStatus().

[07/Feb/2013 18:48:40] {engine} VpnFSM: GetStatus().

[07/Feb/2013 18:48:40] {engine} Connect(User: IAmUserName, Server Servername.ns1.name:4090, persistent, id[0002]).

[07/Feb/2013 18:48:40] {engine} VpnFSM: Connect().

[07/Feb/2013 18:48:40] {vpnClient} VPNClient[0002] — connecting to Servername.ns1.name:4090, IAmUserName

[07/Feb/2013 18:48:40] {engine} WorkerThread signaled.

[07/Feb/2013 18:48:40] {engine} WorkerThread — sending status.

[07/Feb/2013 18:48:40] {engine} VpnFSM: GetStatus().

[07/Feb/2013 18:48:40] {vpnClient} VPNClient[0002] — server name resolved — *.*.*.*

[07/Feb/2013 18:48:41] {vpnClient} VPNClient[0002] — local TCP address = *.*.*.*:51647

[07/Feb/2013 18:48:41] {vpnClient} VPNClient[0002] — SSL connection successfully established

[07/Feb/2013 18:48:41] {engine} WorkerThread signaled.

[07/Feb/2013 18:48:41] {engine} WorkerThread — sending status.

[07/Feb/2013 18:48:41] {engine} VpnFSM: GetStatus().

[07/Feb/2013 18:48:41] {engine} VpnFSM: GetCertificate().

[07/Feb/2013 18:48:41] {engine} VpnFSM: GetStatus().

[07/Feb/2013 18:48:41] {engine} VpnFSM: AcceptCertificate(Allow).

[07/Feb/2013 18:48:41] {engine} VpnFSM: GetStatus().

[07/Feb/2013 18:48:41] {engine} Reading configuration.

[07/Feb/2013 18:48:41] {engine} Persistent config changed (enabled).

[07/Feb/2013 18:48:41] {engine} VpnFSM: GetStatus().

[07/Feb/2013 18:48:41] {engine} Persistent config equals to current connection.

[07/Feb/2013 18:48:41] {vpnClient} VPNClient[0002] — sending VERSION message, version = 4

[07/Feb/2013 18:48:42] {vpnClient} VPNClient[0002] — received VERSION message, version = 3

[07/Feb/2013 18:48:50] {engine} VpnFSM: GetStatus().

[07/Feb/2013 18:48:50] {engine} Callback StatusChanged called from libVpn(error 161).

[07/Feb/2013 18:48:50] {engine} VpnFSM: Saving and sending status to Engine (error).

[07/Feb/2013 18:48:50] {engine} VpnFSM: GetStatus().

[07/Feb/2013 18:48:50] {engine} WorkerThread — replan reconnect in 30s.

Kerio + AD

Где чего посмотреть?

Ошибка «Не удается установить ssl соединение Kerio» – это распространенная проблема, с которой могут столкнуться пользователи при установке и настройке Kerio Control. SSL-соединение необходимо для обеспечения безопасной коммуникации между клиентскими и серверными приложениями. Ошибка может возникать по разным причинам, таким как отсутствие правильного SSL-сертификата, неправильные настройки прокси-сервера или проблемы с фаерволлом.

В данной статье мы предоставим вам полезные рекомендации по исправлению ошибки «Не удается установить ssl соединение Kerio». Во-первых, убедитесь, что у вас установлен правильный SSL-сертификат для Kerio Control. Вы можете получить сертификат от надежного удостоверяющего центра или использовать самозаверяющийся сертификат. Если у вас уже есть сертификат, убедитесь, что он не истек и корректно установлен в настройках Kerio Control.

Во-вторых, проверьте настройки прокси-сервера. Если у вас используется прокси-сервер для подключения к интернету, убедитесь, что правильно настроены протоколы SSL и TLS. Возможно, вам потребуется настроить исключения или добавить доверенные сертификаты для использования в Kerio Control.

В-третьих, проверьте настройки фаерволла. Убедитесь, что порты, используемые Kerio Control для SSL-соединения, открыты и не блокируются фаерволлом или другими защитными механизмами. Если вы используете антивирусное программное обеспечение с функцией брандмауэра, проверьте его настройки и разрешите доступ для Kerio Control.

Однако, если все вышеперечисленные рекомендации не помогли решить проблему с ошибкой «Не удается установить ssl соединение Kerio», рекомендуется обратиться за поддержкой к разработчикам Kerio Control или к компетентному специалисту в области сетевых настроек.

Содержание

- Как избавиться от ошибки «Не удается установить ssl соединение Kerio»

- Что такое ssl соединение Kerio?

- Полезные рекомендации по устранению ошибки

- Как проверить работу ssl соединения Kerio?

Как избавиться от ошибки «Не удается установить ssl соединение Kerio»

Ошибка «Не удается установить ssl соединение Kerio» может возникнуть при попытке установить SSL-соединение с сервером Kerio. Эта ошибка может возникнуть по разным причинам, но можно принять несколько шагов для ее устранения.

- Проверьте настройки сетевого подключения и убедитесь, что у вас активировано правильное подключение к интернету.

- Убедитесь, что в вашем браузере нет блокировки SSL-соединений. Проверьте настройки безопасности в браузере и разрешите использование SSL.

- Попробуйте временно отключить антивирусное программное обеспечение или брандмауэр на вашем компьютере. Некоторые антивирусные программы и брандмауэры могут блокировать SSL-соединения, вызывая эту ошибку.

- Обновите программное обеспечение Kerio до последней версии. В новых версиях могут быть исправлены ошибки, которые могут вызывать проблемы с ssl-соединением.

- Свяжитесь с технической поддержкой Kerio для получения дополнительной помощи при устранении ошибки. Они могут предложить дополнительные рекомендации и инструкции для решения проблемы.

Если после всех этих действий ошибка «Не удается установить ssl соединение Kerio» все еще возникает, то это может быть связано с проблемами на стороне сервера Kerio. В этом случае вам следует обратиться к администратору сервера Kerio для проверки и устранения возможных проблем на сервере.

Ошибки SSL-соединения могут быть довольно раздражающими, но с помощью правильных действий вы сможете избавиться от них и продолжить использование SSL-соединений с сервером Kerio без проблем.

Что такое ssl соединение Kerio?

SSL соединение Kerio — это безопасное соединение между сервером Kerio Control и клиентом, которое защищает передаваемые данные от прослушивания и подделки.

SSL (Secure Sockets Layer) — это стандартная технология шифрования для обеспечения безопасности интернет-передачи данных. SSL обеспечивает защищенное соединение между клиентом и сервером, используя криптографические протоколы, которые обеспечивают конфиденциальность и целостность передаваемых данных.

Следующие преимущества SSL соединения Kerio делают его незаменимым в обеспечении безопасности:

- Шифрование данных: SSL защищает передаваемые данные путем их шифрования, что делает их непригодными для чтения или подделки.

- Идентификация сервера: SSL позволяет клиенту убедиться в том, что он подключен к правильному серверу, а не к поддельному.

- Подтверждение подлинности клиента: SSL может также проверить подлинность клиента, удостоверив его личность с помощью сертификата.

- Защита от атак и подделок: SSL обнаруживает попытки атак и подделок данных, что позволяет клиенту и серверу доверять друг другу и обезопасить связь.

SSL соединение Kerio является необходимым, если вы хотите обеспечить безопасность передаваемых данных и защитить свою сеть от взлома или утечки информации. Оно используется в различных областях, таких как банковское дело, электронная коммерция и корпоративная сетевая безопасность.

Полезные рекомендации по устранению ошибки

Ошибка «Не удается установить SSL соединение Kerio» может возникать по разным причинам, но ее можно исправить, следуя нескольким рекомендациям:

- Проверьте наличие стабильного интернет-соединения. Убедитесь, что ваш компьютер или устройство, на котором работает Kerio, имеет доступ к Интернету и соединение не прерывается. Попробуйте обновить страницу или перезапустить Kerio.

- Убедитесь, что ваше устройство имеет правильно установленные временные рамки. Если у вас неправильно установлена дата и время на устройстве, это может привести к проблемам с установкой SSL соединения. Проверьте настройки даты и времени и, при необходимости, скорректируйте их.

- Проверьте наличие обновлений Kerio. В некоторых случаях ошибка может возникать из-за устаревшей версии Kerio. Убедитесь, что вы используете последнюю доступную версию программы. Если нет, обновите ее до последней версии.

- Проверьте настройки брандмауэра и антивирусного программного обеспечения. Некоторые настройки брандмауэра или антивирусного программного обеспечения могут блокировать установку SSL соединения. Установите соответствующие настройки, чтобы дать Kerio доступ к Интернету через брандмауэр или антивирусное программное обеспечение.

- Проверьте настройки прокси-сервера. Если вы используете прокси-сервер для подключения к Интернету, убедитесь, что настройки прокси-сервера правильно установлены в Kerio. Проверьте адрес, порт и учетные данные прокси-сервера.

Если ни одна из рекомендаций выше не помогла исправить ошибку, рекомендуется обратиться к поддержке Kerio или обратиться к специалисту по сетевой безопасности для дальнейшей помощи.

Как проверить работу ssl соединения Kerio?

SSL соединение является важной частью защищенной передачи данных между сервером Kerio и клиентами. Проверка работоспособности SSL соединения может помочь в обнаружении проблем и их последующем решении. Вот несколько полезных рекомендаций, которые помогут вам проверить работу ssl соединения Kerio.

- Убедитесь, что сертификат SSL установлен правильно: Проверьте, что сертификат SSL был правильно установлен на сервере Kerio. Убедитесь, что сертификат не истек и его цепочка доверия действительна.

- Проверьте правильность настройки портов: Убедитесь, что порт, используемый для SSL соединения (обычно порт 443), правильно настроен в настройках сервера Kerio и на клиентских устройствах.

- Проверьте наличие блокирующих фаерволлов: Убедитесь, что на сервере Kerio и на клиентских устройствах отключены фаерволлы или софтварные решения, которые могут блокировать SSL соединение.

- Проверьте версию SSL: Убедитесь, что сервер Kerio и клиентские устройства используют совместимые версии SSL. Если сервер Kerio использует устаревшие версии SSL, то откажитесь от них в пользу более безопасных и обновленных версий.

- Проверьте корректность настроек SSL: Проверьте настройки SSL на сервере Kerio и убедитесь, что они корректно сконфигурированы. Важно, чтобы SSL был включен и настроен без ошибок, чтобы обеспечить успешное установление защищенного соединения.

- Проверьте журналы ошибок Kerio: Проверьте журналы ошибок на сервере Kerio, чтобы выявить возможные проблемы с SSL соединением. Журналы ошибок могут предоставить ценную информацию о причинах возникновения проблем.

Проверка работоспособности SSL соединения Kerio очень важна для обеспечения безопасности и надежности обмена данных. Если у вас возникли проблемы с SSL соединением, то следуя указанным выше рекомендациям, вы сможете обнаружить и решить их, обеспечивая бесперебойное функционирование сервера Kerio.