Рассмотрим основные команды конфигурирования и траблшутинга коммутаторов QTECH QSW-2910. Команды для настройка vlan, портов в режимах trunk и access, загрузки конфигурачии через ftp и tftp, просмотра логов, установки ip-адреса и шлюза, ну и другие полезные команды.

По умолчанию на коммутаторах QTECH QSW 2910 логин «admin», пароль «123456»

1.Вход в привелигерованный режим.

QSW>enable QSW#

2.Вход в режим настройки.

QSW#configure terminal QSW(config)#

3.Вход в режим настройки интерфейса.

QSW(config)#interface ethernet 0/0/1 QSW(config-if-ethernet-0/0/1)#

4.Выход из текущего режима.

QSW(config)#interface ethernet 0/0/1 QSW(config-if-ethernet-0/0/1)#exit QSW(config)#

5.Выход в привелигерованный режим.

QSW(config)#interface ethernet 0/0/1 QSW(config-if-ethernet-0/0/1)#end QSW#

Получение системной и диагностической информации о коммутаторах QSW 2910 QTECH

1.Просмотр системной информации о железке.

QSW#show system system description : QTECH system name : QSW-2910-SERVERNAYA system run time : 14 day 23 hour 16 minute 22 second 94 tick system location : sample sysLocation factory default administrator contact : QTECH (http://www.qtech.ru) product name : QSW-2910-10T-POE interface of system : 10

2.Просмотр информации об установленом софте на коммутаторе.

QSW-2910#show version software platform : QTECH Broadband Network Platform Software software version : QTECH QSW-2910-10T-POE V100R001B01D005P002SP1 copyright : Copyright (C) 2013 compiled time : Jun 13 2014, 12:00:58 processor : ARM v5TE, 333MHz SDRAM (bytes) : 64M flash memory (bytes) : 8M MAC address : XX:XX:XX:XX:XX:XX product serial number : 141563248 hardware version : V2.0 bootrom version : V1.5.11

3.Просмотр загрузки процессора.

QSW#show cpu-utilization CPU Information: CPU Idle : 92 %

4.Просмотр загрузки памяти.

QSW#show memory Memory information: Total Memory : 64 MB Free Memory : 9 MB

5.Вывод диагностической информации для техподдержки.

QSW#tech-support

Данная команда заменяет вывод нескольких команд (таких как show version, show cpu-utilization и д.р.).

Ипользуется для диагностики проблем на коммутаторе.

Просмотр, сохранение и cброс к заводским настройкам конфигурации коммутатора QSW 2910 QTECH

1.Просмотр текущей конфигурации устройства.

QSW#show running-config

Выведит весь текст конфига.

2.Просмотр текущей конфигурации интерфейса.

show running-config interface ethernet [number_interface]

где number_interface — номер интерфейса, например 0/0/1

Эту команду можно выполнять из режима настройки интерфейса, что на мой взгляд очень удобно.

Можно изменить конфигурацию интерфейса и невыходя из режима настройки интерфейса посмотреть изменения.

QSW(config-if-ethernet-0/1/1)#show running-config interface ethernet 0/1/1

3.Вывод списка настрокнных vlan.

QSW#show running-config vlan

4.Выборочный вывод информации из конфига.

show running-config | [begin exclude include] [LINE]

где LINE — слово из конфига.

Примеры:

QSW#show running-config | begin vlan

Выведит весь конфиг начиная со строчки где встречается vlan.

QSW#show running-config | exclude interface

Выведит весь конфиг за исключением строк содержащих interface.

QSW#show running-config | include vlan

Выведит строки из конфига содержащие vlan.

5.Просмотр конфигурации записанной во flash-память. С этой конфигурацией будет загружен коммутатор.

QSW#show startup-config

Для работы со startup-config можно использовать теже команды как и для running-config

show startup-config | [begin exclude include] [LINE]

Описывать их не буду все аналогично running-config.

6.Сохранение настроек после изменения.

QSW#copy running-config startup-config

Для сохранения настроек просто копируем текущую конфигурацию (running-config) на флеш (конфигурация хранимая на флеш называется startup-config).

7.Сброс настроек коммутатора в дефолтное состояние.

QSW#clear startup-config y QSW#reboot y

Стираем конфиг на флешке и перезагружаем коммутатор.

Настройка VLAN на коммутаторах QSW 2910 QTECH

1.Создание vlan.

QSW(config)#vlan 100 QSW(config-if-vlan)#description MANAGMENT QSW(config-if-vlan)#exit

Команда description добавляет описание для созданной vlan.

2.Создание нескольких vlan.

QSW(config)#vlan 100-105,254,1000 QSW(config-if-vlan)#exit

3.Настройка VLAN управления.

QSW(config)#ipaddress vlan 200

Настройка L3 интерфейса управления. Установка ip адреса, маски и шлюза.

По умолчанию управлять коммутатором можно через vlan 1. Установить ip адрес, маску и шлюза можно следующей командой.

QSW(config)#ipaddress 10.217.65.36 255.255.255.240 10.217.65.46

Если требуется управлять коммутатором через vlan отличную от первой, задайте новую vlan управления коммандой.

QSW(config)#ipaddress vlan [number_vlan]

Настройка портов в режимах trunk и access, включение PoE, установка скорости и дуплекса на коммутаторах QSW QTECH

1.Настройка интерфейса в режиме транка.

Пример:

QSW(config)#interface ethernet 0/1/1 QSW(config-if-ethernet-0/1/1)#switchport mode trunk QSW(config-if-ethernet-0/1/1)#switchport trunk allowed vlan 100-105,254,1000 QSW(config-if-ethernet-0/1/1)#description UPLINK Первой командой входим в режим настройки интерфейса 0/1/1 switchport mode trunk - Устанавливаем режим работы интерфейса trunk switchport trunk allowed vlan 100-105,254,1000 - Задаем диапазон разрешенных vlan на этом интерфейсе description UPLINK - Устанавливаем описание порта.

2.Перевод группы интерфейсов в режим trunk.

QSW(config)#interface range ethernet 0/0/1 to ethernet 0/0/4 QSW(config-if-range)#switchport mode trunk

3.Настройка интерфейса в режиме access.

QSW(config)#interface ethernet 0/0/8 QSW(config-if-ethernet-0/0/8)#description ACCESS-PORT-FOR-MNG QSW(config-if-ethernet-0/0/8)#switchport default vlan 110 QSW(config-if-ethernet-0/0/8)#switchport hybrid untagged vlan 110

4.Включение PoE на интерфейсе.

QSW(config)#interface ethernet 0/0/1 QSW(config-if-ethernet-0/0/1)poe standard ieee802.3at

5.Отключение ркжима автосогласования. Установка скорости и дуплекса.

QSW(config)#interface ethernet 0/1/1 QSW(config-if-ethernet-0/1/1)#speed 1000 QSW(config-if-ethernet-0/1/1)#duplex full

6.Передергивание порта. Отключение и включение порта.

Команда «no» отменяет действие большинства команд.

QSW(config)#interface ethernet 0/0/2 QSW(config-if-ethernet-0/0/2)#shutdown QSW(config-if-ethernet-0/0/2)#no shutdown

Информационно-диагностические команды для работы с интерфейсами на коммутаторах QSW QTECH

1.Просмотр основной информации по интерфейсам.

QSW#show interface brief

Port Desc Link shutdn Speed Pri PVID Mode TagVlan UtVlan

e0/0/1 Downli up false auto-f100 0 1 trk 197-200 1

nk-UCN

-0012-

WIFI

e0/0/2 down false auto 0 1 hyb 1

e0/0/3 down false auto 0 1 hyb 1

e0/0/4 down false auto 0 1 hyb 1

e0/0/5 down false auto 0 1 hyb 1

e0/0/6 down false auto 0 1 hyb 1

e0/0/7 down false auto 0 1 hyb 1

e0/0/8 down false auto 0 200 hyb 1,200

e0/1/1 up false f1000-f1000 0 1 trk 197-200 1

e0/1/2 down false auto 0 1 trk 197-200 1

Total entries: 10 .

2.Просмотр детальной статистики по интерфейсам. Просмотр ошибок на интерфейсах.

QSW#show statistics interface Port number : e0/0/1 last 5 minutes input rate 152 bits/sec, 0 packets/sec last 5 minutes output rate 2144 bits/sec, 3 packets/sec 64 byte packets:1477496 65-127 byte packets:2983809 128-255 byte packets:247085 256-511 byte packets:87839 512-1023 byte packets:1920 more than 1024 byte packets:113342 pause frame:rx 0 tx 0 794390 packets input, 221659107 bytes , 0 discarded packets 659670 unicasts, 13580 multicasts, 121140 broadcasts 0 input errors, 0 FCS error, 0 symbol error, 0 false carrier 0 runts, 0 fragments, 0 giants, 0 jabber 4117101 packets output, 334171048 bytes, 0 discarded packets 810241 unicasts, 187997 multicasts, 3118863 broadcasts 0 output errors, 0 deferred, 0 collisions 0 late collisions ...

3.Просмотр загрузки интерфейсов.

QSW#show utilization interface

Link tilization Averages Wed Feb 3 14:49:47 2016

port link Receive Peak Rx Transmit Peak Tx

Status pkts/sec pkts/sec pkts/sec pkts/sec

==================================================================

e0/0/1 up 0 0 5 5

e0/0/2 down 0 0 0 0

e0/0/3 down 0 0 0 0

e0/0/4 down 0 0 0 0

e0/0/5 down 0 0 0 0

e0/0/6 down 0 0 0 0

e0/0/7 down 0 0 0 0

e0/0/8 down 0 0 0 0

e0/1/1 up 6 6 1 1

e0/1/2 down 0 0 0 0

=====spacebar->toggle screen U->page up D->page down CR->exit=====

4.Вывод описаний интерфейсов.

QSW#show description interface

5.Просмотр информации по определенному интерфейсу.

QSW#show interface ethernet 0/1/1

Gigabit Ethernet e0/1/1 current state: enabled, port link is up

Port type s

tatus : combo fiber

Time duration of linkup is 15 minute 05 second

Hardware address is 00:1f:ce:cd:96:1c

SetSpeed is full-1000, ActualSpeed is 1000M, Duplex mode is full

Current port type: SFP/SFP+

Transceiver is exist!

Transceiver Compliance: Unknown

Priority is 0

Flow control is disabled

Broadcast storm control target rate is 64200pps

PVID is 1

Port mode: trunk

Vlan allowed : 197-200

Input : 4145010 packets, 337099197 bytes

3120890 broadcasts, 188186 multicasts, 835934 unicasts

Output : 828194 packets, 224744758 bytes

137974 broadcasts, 13638 multicasts, 676582 unicasts

6.Просмотр детальной информации об sfp модуле и его работе.

QSW#show interface sfp Port e0/1/1 : Common information: Transceiver Type :SFP/SFP+ Compliance :Unknown Connector Type :LC WaveLength(nm) :1310 Transfer Distance(m) :20000(9um) Digital Diagnostic Monitoring :YES VendorName :QTECH Manufacture information: Manu. Serial Number :F3CI55550XXXX Manufacturing Date :2015-07-28 VendorName :QTECH Diagnostic information: Temperature :30 Voltage(V) :3.32 Bias Current(mA) :9.41 Bias High Threshold(mA) :90.00 Bias Low Threshold(mA) :0.10 RX Power(dBM) :-12.81 RX Power High Threshold(dBM) :-1.00 RX Power Low Threshold(dBM) :-23.01 TX Power(dBM) :-7.38 TX Power High Threshold(dBM) :-3.00 TX Power Low Threshold(dBM) :-9.00

Настройка времени, timezone, sntp и hostname на коммутаторах QSW 2910 QTECH

1.Настройка времени и timezone.

QSW(config)#clock timezone MSK 3 0

Вывод информации о настройках времени и timezone.

QSW#show clock Wed 2016/02/03 16:28:50 MSK 03:00 QSW(config)#show running-config | include clock

2.Настройка SNTP.

QSW(config)#sntp client QSW(config)#sntp client mode unicast QSW(config)#sntp server [ip_address_ntp]

где ip_address_ntp — ip адрес где поднят ntp сервер.

Вывод информации о настройках SNTP.

QSW#show sntp client QSW(config)#show running-config | include ntp

3.Установка hostname.

QSW(config)#hostname [name]

где name — имя которое присвоим коммутатору.

Пример:

QSW(config)#hostname QSW-2910-SERVERNAYA QSW-2910-SERVERNAYA(config)#

Просмотр ARP и MAC таблиы на коммутаторах QSW 2910 QTECH

1.Просмотр ARP таблицы.

QSW#show arp all

2.Просмотр таблицы mac адресов.

QSW#show mac-address-table

3.Просмотр таблицы mac адресов для определенной vlan.

QSW#show mac-address-table vlan 200

4.Просмотр таблицы mac адресов для определенного интерфейса.

QSW#show mac-address-table interface ethernet 0/0/1

5.Просмотр таблицы mac адресов для известного mac-адреса.

QSW#show mac-address-table | include 00:1f:ce:cd:95:d3

Загрузка конфигурации на коммутатор QSW 2910 Qtech с ftp или tftp сервера.

1.Загрузка конфигурации на коммутатор с ftp сервера.

QSW#load configuration ftp inet [ip_ftp_server] [file_name] [login_ftp] [password_ftp]

2.Загрузка конфигурации на коммутатор с tftp сервера.

QSW#load configuration tftp inet [ip_tftp_server] [file_name]

Выгрузка конфигурации с коммутатора QSW 2910 Qtech на ftp или tftp сервера.

1.Выгрузка конфигурации устройства на ftp сервер.

QSW#upload configuration ftp inet [ip_ftp_server] [file_name] [login_ftp] [password_ftp]

2.Выгрузка конфигурации устройства на tftp сервер.

QSW#upload configuration tftp inet [ip_tftp_server] [file_name]

Просмотр логов на коммутаторах QSW 2910 Qtech

Просмотр буфера логирования.

QSW#show logging buffered ... 17 day 10:48:01: %DEVICE-3-LINKUPDOWN: e0/0/1 LinkUp. 17 day 10:48:00: %DEVICE-3-LINKUPDOWN: e0/0/1 LinkDown. ...

Вот и все. Список команд для работы с коммутаторами Qtech QSW 2910 в этой статье далеко неполный, я привел лишь самые распространеные команды. Комментируем, подписываемся ну и всем пока:)

10.1.1 show logging

Use show logging command to display Syslog configuration, state, and statistical

information.

show logging

Any configuration mode

!Display Syslog configuration, state, and statistical information.

QTECH(config)#show logging

10.1.2 show logging buffered

Use show logging buffered command to display buffered log.

show logging buffered [ level | level-list { level [ to level ] } &<1-8> ] [ module { xxx

| … } * ]

level:Level of information ranges from 0 to 7

upload logging

【Command configuration mode】

【Example】

【Parameter】

10-2

-

Contents

-

Table of Contents

-

Bookmarks

Quick Links

QTECH QSW-2900 Ethernet Switch

User’s Manual

Command Line Reference Manual

1. Accessing Switch Command

2. PortConfiguration Command

3. VLAN Configuration Command

4. Multicast

Protocol

Command

5. ACL Configuration Command

6. QOS Configuration Command

7. STP Configuration Command

8. 802.1x Configuration Command

9. SNTP

Client

Command

10. Syslog Configuration Command

11. SSH Configuration Command

12. Switch

Maintenance Command

Configuration

Configuration

Management

and

Summary of Contents for QTech QSW-2900

Содержание |

||

|

СОДЕРЖАНИЕ ……………………………………………………………………………………….. |

1 |

|

|

ГЛАВА 1 УПРАВЛЕНИЕ КОММУТАТОРОМ………………………………………………. |

9 |

|

|

1.1 |

ВАРИАНТЫ УПРАВЛЕНИЯ …………………………………………………………………………………… |

9 |

|

1.1.1 Внеполосное управление…………………………………………………………………… |

9 |

|

|

1.1.2 Внутриполосное управление……………………………………………………………. |

13 |

|

|

1.2 CLI ИНТЕРФЕЙС …………………………………………………………………………………………….. |

18 |

|

|

1.2.1 Режим настройки ……………………………………………………………………………… |

19 |

|

|

1.2.2 Настройка синтаксиса………………………………………………………………………. |

22 |

|

|

1.2.3 Сочетания клавиш ……………………………………………………………………………. |

23 |

|

|

1.2.4 Справка…………………………………………………………………………………………….. |

23 |

|

|

1.2.5 Проверка ввода………………………………………………………………………………… |

24 |

|

|

1.2.6 Поддержка языка нечеткой логики (Fuzzy math) ………………………………. |

24 |

|

|

ГЛАВА 2 ОСНОВНЫЕ НАСТРОЙКИ КОММУТАТОРА …………………………….. |

26 |

|

|

2.1 |

ОСНОВНЫЕ НАСТРОЙКИ…………………………………………………………………………………… |

26 |

|

2.2 |

УПРАВЛЕНИЕ TELNET………………………………………………………………………………………. |

27 |

|

2.2.1 Telnet ………………………………………………………………………………………………… |

27 |

|

|

2.2.2 SSH …………………………………………………………………………………………………… |

29 |

|

|

2.3 |

НАСТРОЙКА IP АДРЕСОВ КОММУТАТОРА………………………………………………………………. |

30 |

|

2.3.1 Список команд для настройки IP адресов………………………………………… |

31 |

|

|

2.4 |

НАСТРОЙКА SNMP…………………………………………………………………………………………. |

32 |

|

2.4.1 Введение в SNMP……………………………………………………………………………… |

32 |

|

|

2.4.2 Введение в MIB ………………………………………………………………………………… |

33 |

|

|

2.4.3 Введение в RMON …………………………………………………………………………….. |

34 |

|

|

2.4.4 Настройка SNMP……………………………………………………………………………….. |

35 |

|

|

2.4.5 Типичные примеры настройки SNMP……………………………………………….. |

38 |

|

|

2.4.6 Поиск неисправностей SNMP …………………………………………………………… |

39 |

|

|

2.5 |

МОДЕРНИЗАЦИЯ КОММУТАТОРА…………………………………………………………………………. |

40 |

|

2.5.1 Системные файлы коммутатора………………………………………………………. |

40 |

|

|

2.5.2 BootROM обновление……………………………………………………………………….. |

40 |

|

|

2.5.3 Обновление FTP/TFTP………………………………………………………………………. |

44 |

|

|

ГЛАВА 3 ОПЕРАЦИИ С ФАЙЛОВОЙ СИСТЕМОЙ………………………………….. |

53 |

|

|

3.1 |

ВВЕДЕНИЕ В УСТРОЙСТВА ХРАНЕНИЯ ДАННЫХ (FILE STORAGE DEVICES)…………………… |

53 |

|

3.2 |

СПИСОК КОМАНД ДЛЯ КОНФИГУРИРОВАНИЯ ФАЙЛОВОЙ СИСТЕМЫ……………………………. |

53 |

|

+7(495) 797-3311 www.qtech.ru |

||

|

Москва, Новозаводская ул., 18, стр. 1 |

1

|

3.3 |

ТИПИЧНЫЕ ОБЛАСТИ ПРИМЕНЕНИЯ ……………………………………………………………………. |

54 |

|

3.4 |

ПОИСК ПРОБЛЕМ ……………………………………………………………………………………………. |

55 |

|

ГЛАВА 4 НАСТРОЙКА КЛАСТЕРА…………………………………………………………. |

56 |

|

|

4.1 |

ВВЕДЕНИЕ В УПРАВЛЕНИЕ КЛАСТЕРАМИ СЕТИ ………………………………………………………. |

56 |

|

4.2 |

СПИСОК КОМАНД ДЛЯ КОНФИГУРИРОВАНИЯ КЛАСТЕРА УПРАВЛЕНИЯ СЕТИ: ………………… |

56 |

|

4.3 |

ПРИМЕРЫ АДМИНИСТРИРОВАНИЯ КЛАСТЕРА………………………………………………………… |

59 |

|

4.4 |

ПОИСК ПРОБЛЕМ В АДМИНИСТРИРОВАНИИ КЛАСТЕРАМИ ………………………………………… |

60 |

|

ГЛАВА 5 КОНФИГУРИРОВАНИЕ ПОРТОВ ……………………………………………. |

61 |

|

|

5.1 |

ВВЕДЕНИЕ ……………………………………………………………………………………………………. |

61 |

|

5.2 |

СПИСОК КОМАНД ДЛЯ КОНФИГУРИРОВАНИЯ ПОРТОВ ……………………………………………… |

61 |

|

5.3 |

ПРИМЕРЫ КОНФИГУРАЦИИ ПОРТА………………………………………………………………………. |

63 |

|

5.4 |

УСТРАНЕНИЕ НЕИСПРАВНОСТЕЙ НА ПОРТУ…………………………………………………………… |

64 |

|

ГЛАВА 6 КОНФИГУРАЦИЯ ФУНКЦИИ ИЗОЛЯЦИИ ПОРТОВ …………………. |

66 |

|

|

6.1 |

ВВЕДЕНИЕ В ФУНКЦИЮ ИЗОЛЯЦИИ ПОРТОВ …………………………………………………………. |

66 |

|

6.2 |

СПИСОК КОМАНД ДЛЯ КОНФИГУРАЦИИ ИЗОЛЯЦИИ ПОРТОВ ……………………………………… |

66 |

|

6.3 |

ТИПОВЫЕ ПРИМЕРЫ ФУНКЦИИ ИЗОЛЯЦИИ ПОРТОВ………………………………………………… |

67 |

|

ГЛАВА 7 КОНФИГУРАЦИЯ ФУНКЦИИ РАСПОЗНАВАНИЯ ПЕТЛИ НА |

||

|

ПОРТУ ………………………………………………………………………………………………….. |

69 |

|

|

7.1 |

ВВЕДЕНИЕ В ФУНКЦИЮ РАСПОЗНАВАНИЯ ПЕТЛИ …………………………………………………… |

69 |

|

7.2 |

СПИСОК КОМАНД ДЛЯ КОНФИГУРИРОВАНИЯ ФУНКЦИИ РАСПОЗНАВАНИЯ ПЕТЛИ НА ПОРТУ 69 |

|

|

7.3 |

ПРИМЕРЫ ФУНКЦИИ РАСПОЗНАВАНИЯ ПЕТЛИ НА ПОРТУ………………………………………….. |

71 |

|

7.4 |

РЕШЕНИЕ ПРОБЛЕМ С ФУНКЦИЕЙ РАСПОЗНАВАНИЯ ПЕТЛИ НА ПОРТУ ………………………… |

72 |

|

ГЛАВА 8 КОНФИГУРАЦИЯ ФУНКЦИИ ULDP …………………………………………. |

73 |

|

|

8.1 |

ОБЩАЯ ИНФОРМАЦИЯ О ULDP…………………………………………………………………………. |

73 |

|

8.2 |

СПИСОК КОМАНД ДЛЯ КОНФИГУРИРОВАНИЯ ULDP ……………………………………………….. |

74 |

|

8.3 |

ТИПОВЫЕ ПРИМЕРЫ ФУНКЦИИ ULDP…………………………………………………………………. |

77 |

|

8.4 |

УСТРАНЕНИЕ НЕПОЛАДОК ФУНКЦИИ ULDP ………………………………………………………….. |

78 |

|

ГЛАВА 9 НАСТРОЙКА ФУНКЦИИ LLDP ………………………………………………… |

80 |

|

|

9.1 |

ОБЩИЕ СВЕДЕНИЯ О ФУНКЦИИ LLDP…………………………………………………………………. |

80 |

|

9.2 |

СПИСОК КОМАНД ДЛЯ КОНФИГУРИРОВАНИЯ LLDP………………………………………………… |

81 |

|

9.3 |

ТИПОВОЙ ПРИМЕР ФУНКЦИИ LLDP ……………………………………………………………………. |

84 |

|

9.4 |

УСТРАНЕНИЕ НЕИСПРАВНОСТЕЙ ФУНКЦИИ LLDP ………………………………………………….. |

85 |

|

ГЛАВА 10 НАСТРОЙКА PORT CHANNEL………………………………………………. |

86 |

|

|

+7(495) 797-3311 www.qtech.ru |

||

|

Москва, Новозаводская ул., 18, стр. 1 |

2

|

10.1 |

ОБЩИЕ СВЕДЕНИЯ О PORT CHANNEL………………………………………………………………… |

86 |

|

10.2 |

ОБЩИЕ СВЕДЕНИЯ О LACP ……………………………………………………………………………. |

87 |

|

10.2.1 Статическое объединение LACP…………………………………………………….. |

88 |

|

|

10.2.2 Динамическое объединение LACP …………………………………………………. |

88 |

|

|

10.3 |

НАСТРОЙКА PORT CHANNEL ……………………………………………………………………………. |

89 |

|

10.4 |

ПРИМЕРЫ ИСПОЛЬЗОВАНИЯ PORT CHANNEL………………………………………………………. |

90 |

|

10.5 |

УСТРАНЕНИЕ НЕИСПРАВНОСТЕЙ PORT CHANNEL …………………………………………………. |

93 |

|

ГЛАВА 11 КОНФИГУРИРОВАНИЕ JUMBO ФРЕЙМОВ…………………………… |

94 |

|

|

11.1 ОБЩИЕ СВЕДЕНИЯ О JUMBO ФРЕЙМАХ……………………………………………………………. |

94 |

|

|

11.2 КОНФИГУРИРОВАНИЕ ФУНКЦИИ ПРИЕМА/ПОСЫЛКИ JUMBO ФРЕЙМОВ ……………………. |

94 |

|

|

ГЛАВА 12 КОНФИГУРАЦИЯ EFM OAM………………………………………………….. |

95 |

|

|

12.1 |

ОБЩИЕ СВЕДЕНИЯ О EFM OAM ……………………………………………………………………… |

95 |

|

12.2 |

КОНФИГУРИРОВАНИЕ EFM ОАМ …………………………………………………………………….. |

98 |

|

12.3 |

ПРИМЕРЫ EFM OAM ………………………………………………………………………………….. |

100 |

|

12.4 |

УСТРАНЕНИЕ НЕИСПРАВНОСТЕЙ EFM OAM …………………………………………………….. |

101 |

|

ГЛАВА 13 НАСТРОЙКА ВИРТУАЛЬНЫХ ЛОКАЛЬНЫХ СЕТЕЙ — VLAN .. |

103 |

|

|

13.1 |

КОНФИГУРИРОВАНИЕ VLAN …………………………………………………………………………. |

103 |

|

13.1.1 Начальные сведения о VLAN………………………………………………………… |

103 |

|

|

13.1.2 Конфигурирование VLAN ……………………………………………………………… |

104 |

|

|

13.1.3 Типичное применение VLANа ……………………………………………………….. |

107 |

|

|

13.1.4 Типичное применение гибридных портов…………………………………….. |

110 |

|

|

13.2 |

КОНФИГУРИРОВАНИЕ GVRP…………………………………………………………………………. |

111 |

|

13.2.1 Общая информация о GVRP …………………………………………………………. |

111 |

|

|

13.2.2 Настройка GVRP……………………………………………………………………………. |

113 |

|

|

13.2.3 Примеры применения GVRP…………………………………………………………. |

114 |

|

|

13.2.4 Устранение неисправностей GVRP ……………………………………………….. |

116 |

|

|

13.3 |

КОНФИГУРИРОВАНИЕ ТУННЕЛЯ DOT1Q …………………………………………………………… |

116 |

|

13.3.1 Общие сведения о туннелях Dot1q……………………………………………….. |

116 |

|

|

13.3.2 Конфигурирование туннеля Dot1q ……………………………………………….. |

117 |

|

|

13.3.3 Типичное применение туннеля Dot1q …………………………………………… |

118 |

|

|

13.3.4 Устранение неисправностей туннеля Dot1q………………………………….. |

119 |

|

|

13.4 |

НАСТРОЙКА ТРАНСЛЯЦИИ VLANОВ………………………………………………………………… |

119 |

|

13.4.1 Общие сведения о трансляции VLANов ……………………………………….. |

119 |

|

|

13.4.2 Конфигурирование трансляции VLANа ………………………………………… |

119 |

|

|

13.4.3 Типовое применение трансляции VLАNов ……………………………………. |

120 |

|

|

13.4.4 Устранение неисправностей трансляции VLANов ………………………… |

121 |

|

|

+7(495) 797-3311 www.qtech.ru |

||

|

Москва, Новозаводская ул., 18, стр. 1 |

3

|

13.5 |

КОНФИГУРИРОВАНИЕ ДИНАМИЧЕСКИХ VLAN …………………………………………………… |

122 |

|

13.5.1 Общие сведения …………………………………………………………………………… |

122 |

|

|

13.5.2 Конфигурирование динамических VLAN ………………………………………. |

122 |

|

|

13.5.3 Типовое применение динамического VLANа ………………………………… |

124 |

|

|

13.5.4 Устранение неисправностей динамического VLANа …………………….. |

126 |

|

|

13.6 |

КОНФИГУРИРОВАНИЕ ГОЛОСОВОГО VLAN(VOICE VLAN) …………………………………… |

126 |

|

13.6.1 Общие сведения о Voice VLAN ……………………………………………………… |

126 |

|

|

13.6.2 Конфигурирование Voice VLAN …………………………………………………….. |

127 |

|

|

13.6.3 Типовое применение Voice VLAN ………………………………………………….. |

128 |

|

|

13.6.4 Устранение неисправностей Voice VLAN ………………………………………. |

129 |

|

|

ГЛАВА 14 НАСТРОЙКА ТАБЛИЦЫ MAC АДРЕСОВ…………………………….. |

130 |

|

|

14.1 |

ОБЩИЕ СВЕДЕНИЯ О ТАБЛИЦЕ MAC АДРЕСОВ …………………………………………………. |

130 |

|

14.1.1 Получение таблицы МАС адресов ………………………………………………… |

130 |

|

|

14.1.2 Пересылка или фильтрация кадров……………………………………………… |

132 |

|

|

14.2 |

КОНФИГУРИРОВАНИЕ ТАБЛИЦЫ МАС АДРЕСОВ………………………………………………… |

133 |

|

14.3 |

ПРИМЕРЫ ТИПИЧНОЙ КОНФИГУРАЦИИ …………………………………………………………….. |

134 |

|

14.4 |

УСТРАНЕНИЕ НЕИСПРАВНОСТЕЙ С ТАБЛИЦЕЙ МАС АДРЕСОВ ………………………………. |

135 |

|

14.5 |

ДОПОЛНИТЕЛЬНЫЕ ФУНКЦИИ ТАБЛИЦЫ МАС АДРЕСОВ……………………………………… |

135 |

|

14.5.1 Привязка МАС адресов…………………………………………………………………. |

135 |

|

|

ГЛАВА 15 НАСТРОЙКА ПРОТОКОЛА MSTP………………………………………… |

138 |

|

|

15.1 |

ОБЩИЕ СВЕДЕНИЯ О MSTP………………………………………………………………………….. |

138 |

|

15.1.1 Регион MSTP …………………………………………………………………………………. |

138 |

|

|

15.1.2 Роли портов ………………………………………………………………………………….. |

140 |

|

|

15.1.3 Балансировка нагрузки в MSTP ……………………………………………………. |

140 |

|

|

15.2 |

КОНФИГУРИРОВАНИЕ MSTP …………………………………………………………………………. |

140 |

|

15.3 |

ПРИМЕР ПРИМЕНЕНИЯ MSTP ……………………………………………………………………….. |

145 |

|

15.4 |

УСТРАНЕНИЕ НЕИСПРАВНОСТЕЙ MSTP …………………………………………………………… |

149 |

|

ГЛАВА 16 НАСТРОЙКА QOS……………………………………………………………….. |

151 |

|

|

16.1 |

ОБЩИЕ СВЕДЕНИЯ О QOS ……………………………………………………………………………. |

151 |

|

16.1.1 Термины QoS ………………………………………………………………………………… |

151 |

|

|

16.1.2 Реализация QoS ……………………………………………………………………………. |

152 |

|

|

16.1.3 Базовая модель QoS …………………………………………………………………….. |

153 |

|

|

16.2 |

КОНФИГУРИРОВАНИЕ QOS……………………………………………………………………………. |

158 |

|

16.3 |

ПРИМЕР QOS …………………………………………………………………………………………….. |

162 |

|

16.4 |

УСТРАНЕНИЕ НЕИСПРАВНОСТЕЙ QOS……………………………………………………………… |

165 |

|

+7(495) 797-3311 www.qtech.ru |

||

|

Москва, Новозаводская ул., 18, стр. 1 |

||

|

4 |

|

ГЛАВА 17 ПЕРЕНАПРАВЛЕНИЕ ПОТОКОВ…………………………………………. |

166 |

|

|

17.1 |

ОБЩИЕ СВЕДЕНИЯ О ПЕРЕНАПРАВЛЕНИИ ПОТОКОВ…………………………………………… |

166 |

|

17.2 |

КОНФИГУРИРОВАНИЕ ПЕРЕНАПРАВЛЕНИЯ ПОТОКОВ ………………………………………….. |

166 |

|

17.3 |

ПРИМЕРЫ ПЕРЕНАПРАВЛЕНИЯ ПОТОКОВ …………………………………………………………. |

167 |

|

17.4 |

УСТРАНЕНИЕ НЕИСПРАВНОСТЕЙ ПЕРЕНАПРАВЛЕНИЯ ПОТОКОВ …………………………….. |

167 |

|

ГЛАВА 18 КОНФИГУРИРОВАНИЕ ИСХОДЯЩЕГО QOS ………………………. |

168 |

|

|

18.1 |

ОБЩИЕ СВЕДЕНИЯ ОБ ИСХОДЯЩИХ QOS…………………………………………………………. |

168 |

|

18.1.1 Термины исходящего QoS…………………………………………………………….. |

168 |

|

|

18.1.2 Базовая модель исходящего QoS…………………………………………………. |

169 |

|

|

18.2 |

КОНФИГУРИРОВАНИЕ ИСХОДЯЩЕГО QOS ………………………………………………………… |

171 |

|

18.3 |

ПРИМЕРЫ ИСХОДЯЩЕГО QOS ……………………………………………………………………….. |

174 |

|

18.4 |

УСТРАНЕНИЕ НЕИСПРАВНОСТЕЙ ИСХОДЯЩЕГО QOS ………………………………………….. |

176 |

|

ГЛАВА 19 КОНФИГУРИРОВАНИЕ ГИБКОГО QINQ ……………………………… |

177 |

|

|

19.1 |

ОБЩИЕ СВЕДЕНИЯ О ГИБКОМ QINQ………………………………………………………………… |

177 |

|

19.1.1 Технология QinQ …………………………………………………………………………… |

177 |

|

|

19.1.2 Базовый QinQ……………………………………………………………………………….. |

177 |

|

|

19.1.3 Гибкий QinQ ………………………………………………………………………………….. |

177 |

|

|

19.2 |

НАСТРОЙКА ГИБКОГО QINQ ………………………………………………………………………….. |

177 |

|

19.3 |

ПРИМЕР ПРИМЕНЕНИЯ ГИБКОГО QINQ…………………………………………………………….. |

179 |

|

19.4 |

УСТРАНЕНИЕ НЕИСПРАВНОСТЕЙ ГИБКОГО QINQ………………………………………………… |

181 |

|

ГЛАВА 20 КОНФИГУРИРОВАНИЕ ФУНКЦИЙ 3-ГО УРОВНЯ ……………….. |

182 |

|

|

20.1 |

ИНТЕРФЕЙС 3-ГО УРОВНЯ …………………………………………………………………………….. |

182 |

|

20.1.1 Начальные сведения об интерфейсах 3-го уровня ………………………. |

182 |

|

|

20.1.2 Настройка интерфейса 3-го уровня………………………………………………. |

183 |

|

|

20.2 |

НАСТРОЙКА ПРОТОКОЛА IP …………………………………………………………………………… |

184 |

|

20.2.1 Введение в IPv4, IPv6 ……………………………………………………………………. |

184 |

|

|

20.2.2 Настройка IP протокола ………………………………………………………………… |

187 |

|

|

20.2.3 Примеры конфигурации IP……………………………………………………………. |

193 |

|

|

20.2.4 Поиск неисправностей IPv6 ………………………………………………………….. |

198 |

|

|

20.3 IP ПЕРЕСЫЛКА (IP FORWARDING)……………………………………………………………………. |

198 |

|

|

20.3.1 Введение в IP пересылку ……………………………………………………………… |

198 |

|

|

20.3.2 Задача конфигурации агрегации IP маршрутов ……………………………. |

198 |

|

|

20.4 URPF ………………………………………………………………………………………………………. |

199 |

|

|

20.4.1 Введение в URPF ………………………………………………………………………….. |

199 |

|

|

20.4.2 Последовательность задач конфигурации URPF …………………………. |

200 |

|

|

+7(495) 797-3311 www.qtech.ru |

||

|

Москва, Новозаводская ул., 18, стр. 1 |

5

|

20.4.3 Типичный пример URPF ……………………………………………………………….. |

200 |

|

|

20.4.4 Поиск неисправностей URPF ………………………………………………………… |

201 |

|

|

20.5 ARP ………………………………………………………………………………………………………… |

201 |

|

|

20.5.1 Введение в ARP…………………………………………………………………………….. |

201 |

|

|

20.5.2 Список задач конфигурации ARP………………………………………………….. |

201 |

|

|

20.5.3 Поиск неисправностей ARP ………………………………………………………….. |

202 |

|

|

20.6 |

КОНФИГУРАЦИЯ АППАРАТНОГО КОЛИЧЕСТВА ТУННЕЛЕЙ ……………………………………… |

202 |

|

20.6.1 Введение в аппаратное количество туннелей………………………………. |

202 |

|

|

20.6.2 Настройка аппаратного количества туннелей ………………………………. |

202 |

|

|

20.6.3 Поиск неисправностей аппаратного количества туннелей …………… |

203 |

|

|

ГЛАВА 21 НАСТРОЙКА ФУНКЦИИ ПРЕДОТВРАЩЕНИЯ ARP |

||

|

СКАНИРОВАНИЯ ………………………………………………………………………………… |

204 |

|

|

21.1 |

ВВЕДЕНИЕ В ФУНКЦИЮ ПРЕДОТВРАЩЕНИЯ ARP СКАНИРОВАНИЯ …………………………. |

204 |

|

21.2 ПОСЛЕДОВАТЕЛЬНОСТЬ ЗАДАЧ КОНФИГУРАЦИИ ПРЕДОТВРАЩЕНИЯ ARP СКАНИРОВАНИЯ |

||

|

………………………………………………………………………………………………………………………. |

204 |

|

|

21.3 |

ТИПОВЫЕ ПРИМЕРЫ ПРЕДОТВРАЩЕНИЯ ARP СКАНИРОВАНИЯ …………………………….. |

207 |

|

21.4 |

ПОИСК НЕИСПРАВНОСТЕЙ ПРЕДОТВРАЩЕНИЯ ARP СКАНИРОВАНИЯ……………………… |

208 |

|

ГЛАВА 22 КОНФИГУРАЦИЯ ЗАЩИТЫ ОТ ПОДМЕНЫ ARP/ND …………… |

209 |

|

|

22.1 |

ОБЗОР ……………………………………………………………………………………………………… |

209 |

|

22.1.1 ARP (Address Resolution Protocol)…………………………………………………. |

209 |

|

|

22.1.2 Подмена ARP ………………………………………………………………………………… |

209 |

|

|

22.1.3 Как предотвратить подмену ARP/ND …………………………………………….. |

209 |

|

|

22.2 |

КОНФИГУРАЦИЯ ПРЕДОТВРАЩЕНИЯ ПОДМЕНЫ ARP, ND…………………………………….. |

210 |

|

22.3 |

ПРИМЕР ПРЕДОТВРАЩЕНИЯ ПОДМЕНЫ ARP, ND ………………………………………………. |

211 |

|

ГЛАВА 23 НАСТРОЙКА ARP GUARD …………………………………………………… |

213 |

|

|

23.1 |

ВВЕДЕНИЕ В ARP GUARD…………………………………………………………………………… |

213 |

|

23.2 |

СПИСОК ЗАДАЧ КОНФИГУРАЦИИ ARP GUARD …………………………………………………. |

214 |

|

ГЛАВА 24 КОНФИГУРАЦИЯ ЛОКАЛЬНОГО ARP ПРОКСИ ………………….. |

215 |

|

|

24.1 |

ВВЕДЕНИЕ В ФУНКЦИЮ ЛОКАЛЬНОГО ARP ПРОКСИ …………………………………………… |

215 |

|

24.2 |

СПИСОК ЗАДАЧ КОНФИГУРАЦИИ ЛОКАЛЬНОГО ARP ПРОКСИ………………………………… |

216 |

|

24.3 |

ТИПОВЫЕ ПРИМЕРЫ ФУНКЦИИ ЛОКАЛЬНОГО ARP ПРОКСИ………………………………….. |

216 |

|

24.4 |

ПОИСК НЕИСПРАВНОСТЕЙ ЛОКАЛЬНОГО ARP ПРОКСИ ……………………………………….. |

217 |

|

ГЛАВА 25 КОНФИГУРАЦИЯ САМООБРАЩЕННОГО ARP (GRATUITOUS |

||

|

ARP)……………………………………………………………………………………………………. |

218 |

|

|

+7(495) 797-3311 www.qtech.ru |

||

|

Москва, Новозаводская ул., 18, стр. 1 |

||

|

6 |

|

25.1 |

ВВЕДЕНИЕ В САМООБРАЩЕННЫЙ ARP …………………………………………………………… |

218 |

|

25.2 |

СПИСОК ЗАДАЧ КОНФИГУРАЦИИ САМООБРАЩЕННОГО ARP …………………………………. |

218 |

|

25.3 |

ПРИМЕР КОНФИГУРАЦИИ САМООБРАЩЕННОГО ARP…………………………………………… |

219 |

|

25.4 |

ПОИСК НЕИСПРАВНОСТЕЙ САМООБРАЩЕННОГО ARP…………………………………………. |

219 |

|

ГЛАВА 26 КОНФИГУРАЦИЯ KEEPALIVE ШЛЮЗА……………………………….. |

221 |

|

|

26.1 |

ВВЕДЕНИЕ В KEEPALIVE ШЛЮЗА ……………………………………………………………………. |

221 |

|

26.2 |

СПИСОК ЗАДАЧ КОНФИГУРАЦИИ KEEPALIVE ШЛЮЗА …………………………………………… |

221 |

|

26.3 |

ПРИМЕР KEEPALIVE ШЛЮЗА………………………………………………………………………….. |

222 |

|

26.4 |

ПОИСК НЕИСПРАВНОСТЕЙ KEPALIVE ШЛЮЗА ……………………………………………………. |

223 |

|

ГЛАВА 27 КОНФИГУРАЦИЯ DHCP………………………………………………………. |

224 |

|

|

27.1 |

ВВЕДЕНИЕ DHCP……………………………………………………………………………………….. |

224 |

|

27.2 DHCP SERVER CONFIGURATION …………………………………………………………………….. |

225 |

|

|

27.3 |

КОНФИГУРАЦИЯ DHCP РЕТРАНСЛЯТОРА …………………………………………………………. |

227 |

|

27.4 |

ПРИМЕРЫ КОНФИГУРАЦИИ DHCP ………………………………………………………………….. |

228 |

|

27.5 |

ПОИСК НЕИСПРАВНОСТЕЙ DHCP…………………………………………………………………… |

231 |

|

ГЛАВА 28 КОНФИГУРАЦИЯ DHCPV6 ………………………………………………….. |

232 |

|

|

28.1 |

ВВЕДЕНИЕ DHCPV6……………………………………………………………………………………. |

232 |

|

28.2 |

КОНФИГУРАЦИЯ DHCPV6 СЕРВЕРА………………………………………………………………… |

233 |

|

28.3 |

КОНФИГУРАЦИЯ DHCPV6 РЕТРАНСЛЯТОРА ……………………………………………………… |

234 |

|

28.4 |

КОНФИГУРАЦИЯ СЕРВЕРА ДЕЛЕГАЦИИ ПРЕФИКСОВ DHCPV6 ………………………………. |

235 |

|

28.5 |

КОНФИГУРАЦИЯ КЛИЕНТА ДЕЛЕГАЦИИ ПРЕФИКСОВ DHCPV6……………………………….. |

236 |

|

28.6 |

ПРИМЕРЫ КОНФИГУРАЦИИ DHCPV6 ………………………………………………………………. |

237 |

|

28.7 |

ПОИСК НЕСИПРАВНОСТЕЙ DHCPV6 ……………………………………………………………….. |

241 |

|

ГЛАВА 29 КОНФИГУРАЦИЯ ОПЦИИ 82 DHCP …………………………………….. |

243 |

|

|

29.1 |

ВВЕДЕНИЕ В ОПЦИЮ 82 DHCP……………………………………………………………………… |

243 |

|

29.1.1 Структура сообщения опции 82 DHCP ………………………………………….. |

243 |

|

|

29.1.2 Механизм работы опции 82…………………………………………………………… |

244 |

|

|

29.2 |

СПИСОК ЗАДАЧ КОНФИГУРАЦИИ ОПЦИИ 82 DHCP……………………………………………… |

245 |

|

29.3 |

ПРИМЕРЫ ПРИМЕНЕНИЯ ОПЦИИ 82 DHCP……………………………………………………….. |

247 |

|

29.4 |

ПОИСК НЕИСПРАВНОСТЕЙ ОПЦИИ 82 DHCP …………………………………………………….. |

249 |

|

ГЛАВА 30 ОПЦИИ 37, 38 DHCPV6 ……………………………………………………….. |

250 |

|

|

30.1 |

ВВЕДЕНИЕ В ОПЦИИ 37, 38 DHCPV6 ……………………………………………………………… |

250 |

|

30.2 |

СПИСОК ЗАДАЧ КОНФИГУРАЦИИ ОПЦИИ 37, 38 DHCPV6…………………………………….. |

250 |

|

30.3 |

ПРИМЕРЫ ОПИЦЙ 37, 38 DHCPV6…………………………………………………………………. |

255 |

|

+7(495) 797-3311 www.qtech.ru |

||

|

Москва, Новозаводская ул., 18, стр. 1 |

7

|

30.3.1 Пример опций 37, 38 в DHCPv6 Snooping ……………………………………… |

255 |

|

|

30.3.2 Пример опций 37, 38 на DHCPv6 ретрансляторе …………………………… |

257 |

|

|

30.4 |

ПОИСК НЕИСПРАВНОСТЕЙ ОПЦИЙ 37, 38 DHCPV6 ……………………………………………. |

258 |

|

ГЛАВА 31 КОНФИГУРАЦИЯ DHCP SNOOPING ……………………………………. |

260 |

|

|

31.1 |

ВВЕДЕНИЕ В DHCP SNOOPING ……………………………………………………………………… |

260 |

|

31.2 |

ПОСЛЕДОВАТЕЛЬНОСТЬ ЗАДАЧ КОНФИГУРАЦИИ DHCP SNOOPING ……………………….. |

261 |

|

31.3 ТИПОВОЕ ПРИМЕНЕНИЕ DHCP SNOOPING ……………………………………………………….. |

265 |

|

|

31.4 |

ПОИСК НЕИСПРАВНОСТЕЙ DHCP SNOOPING ……………………………………………………. |

266 |

|

31.4.1 Наблюдение и отладочная информация ………………………………………. |

266 |

|

|

31.4.2 Помощь в поиске неисправностей ……………………………………………….. |

266 |

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

8

Глава 1 Управление Коммутатором

1.1 Варианты Управления

Для управления необходимо настроить коммутатор. Коммутатор обеспечивает два варианта управления: внеполосное (out-of-band) или внутриполосное (in-band).

1.1.1 Внеполосное управление

Внеполосное управление — это управление через консольный интерфейс. Внеполосное управление, в основном используется для начального конфигурирования коммутатора, либо когда внутриполосное управление недоступно. Например, пользователь может через консольный порт присвоить коммутатору IP-адрес для доступа по Telnet.

Процедура управления коммутатором через консольный интерфейс, описана ниже:

Шаг 1: Подключить персональный компьютер к консольному (серийному) порту коммутатора

Подключение к серийному порту

Подключение ПК к консольному порту коммутатора

Как показано выше, серийный порт (RS-232) подключен к коммутатору через серийный кабель. В таблице ниже указаны все устройства использующийся в подключении.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

9

|

Название устройства |

Описание |

||||

|

Персональный |

Имеет функциональную клавиатуру и порт RS-232, с |

||||

|

компьютер (PC) |

установленным |

эмулятором |

терминала, |

таким |

как |

|

HyperTerminal, входящий в комплект Windows 9x/NT/2000/XP. |

|||||

|

Кабель серийного |

Один конец подключается к серийному порту RS-232, а другой к |

||||

|

порта |

порту консоли. |

||||

|

Коммутатор |

Требуется работающий консольный порт. |

Шаг 2: Включение и настройка HyperTerminal.

После установки соединения, запустите HyperTerminal, входящий в комплект Windows. Пример приведенный далее основан на HyperTerminal входящий в комплект Windows ХР.

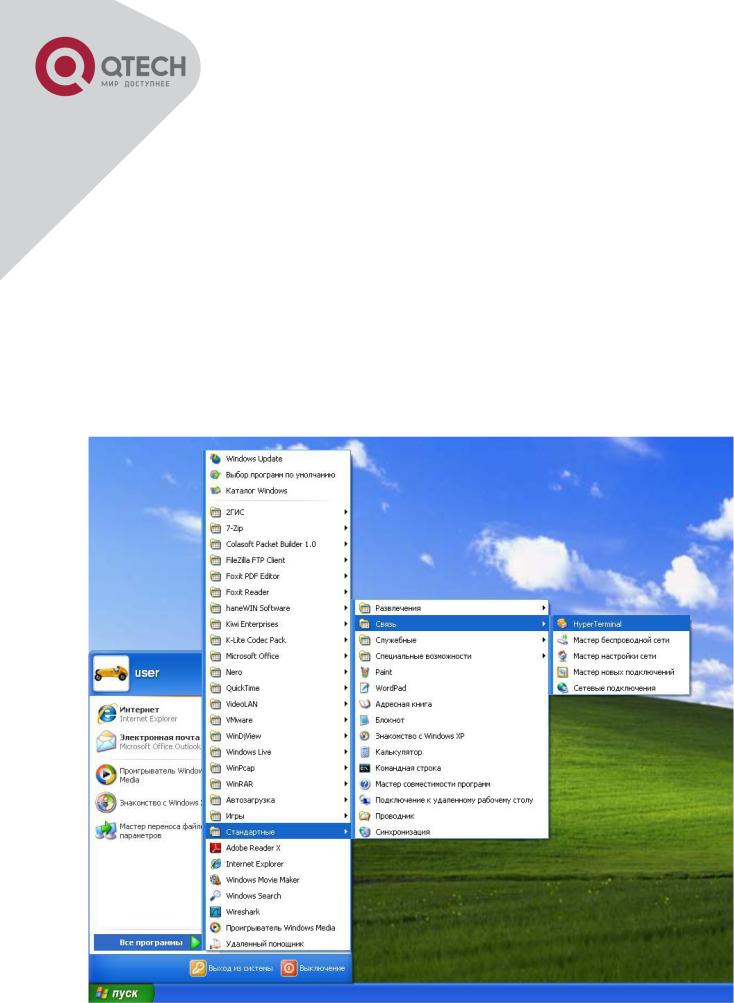

1. Нажмите «Пуск» (Start menu) – Все программы (All Programs) – Стандартные

(Accessories) – Связь (Communication) – HyperTerminal

Запуск HyperTerminal.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

10

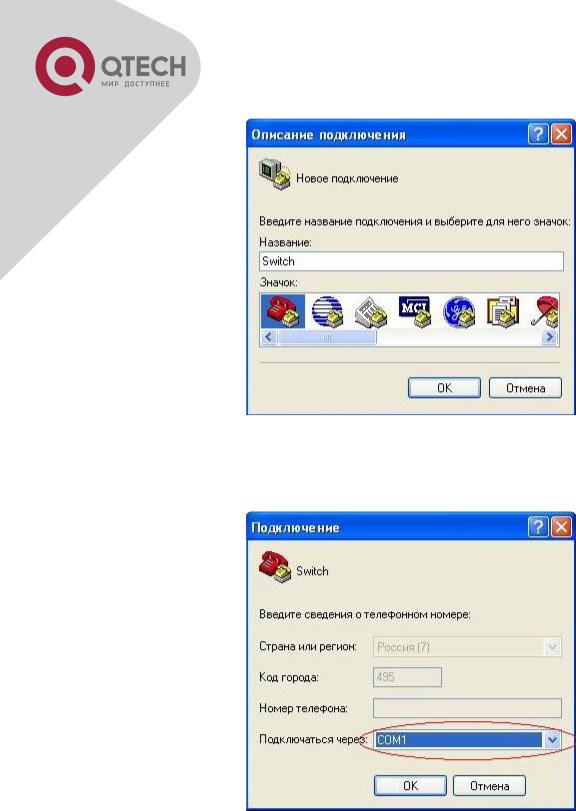

2. Наберите имя для запущенного HyperTerminal, например «Switch».

Запуск HyperTerminal.

3. В выпадающем меню “Подключение” выберите, серийный порт RS-232 который используется PC, например, COM1 и нажмите “OK”

Запуск HyperTerminal

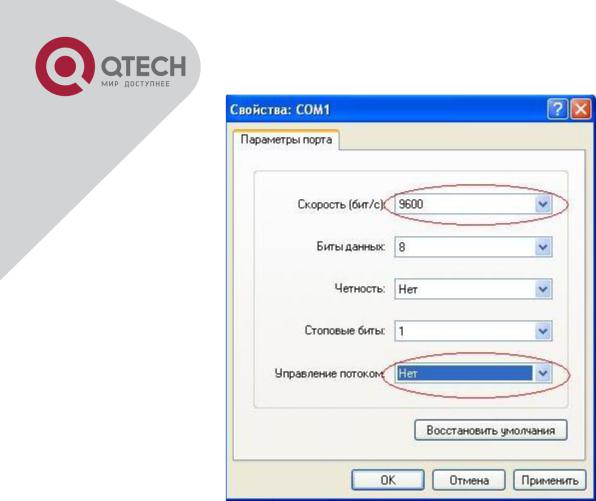

4. Настройте свойства COM1 следующим образом: Выберите скорость “9600” для “Baud rate”; “8” для“Data bits”; “none” для “Parity checksum”; “1” для “stop bit”; “none” для “traffic control”; или вы можете нажать“Restore default”, а после нажать “OK”.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

11

Рисунок 1-5. Запуск HyperTerminal.

Шаг 3: Вызов командного интерфейса (CLI) коммутатора.

Включите коммутатор, после чего следующие сообщения появятся в окне HyperTerminal – это режим конфигурации для коммутатора.

Testing RAM…

0x077C0000 RAM OK

Loading MiniBootROM…

Attaching to file system…

|

Loading nos.img … |

done. |

|

Booting…… |

|

|

Starting at 0x10000 |

… |

Attaching to file system…

……

— Performing Power-On Self Tests (POST) —

|

DRAM Test……………….. |

PASS! |

|

PCI Device 1 Test………… |

PASS! |

|

FLASH Test………………. |

PASS! |

|

FAN Test………………… |

PASS! |

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

12

Done All Pass.

—————— DONE ———————

Current time is SUN JAN 01 00:00:00 2006

……

Switch>

Теперь можно вводить команды управления коммутатором. Детальное описание команд приведено в последующих главах.

1.1.2 Внутриполосное управление.

Внутриполосное управление относится к управлению посредством доступа к коммутатору с использованием Telnet, или HTTP, а также SNMP. Внутриполосное управление включает функции управления коммутатора для некоторых устройств, подключенных к нему. В тех случаях, когда внутриполосное управление из-за изменений, сделанных в конфигурации коммутатора работает со сбоями, для управления и конфигурирования коммутатора можно использовать внеполосное управление.

1.1.2.1 Управление по Telnet

Чтобы управлять коммутатором по Telnet, должны выполняться следующие условия:

1.Коммутатор должен иметь сконфигурированный IPv4/IPv6 адрес;

2.IP адрес хоста (Telnet клиент) и VLAN интерфейс коммутатора, должны иметь IPv4/IPv6 адреса в одном сегменте сети;

3.Если второй пункт не может быть выполнен, Telnet клиент должен быть подключен к IPv4/IPv6 адресу коммутатора с других устройств, таких как маршрутизатор.

•Коммутатор третьего уровня может быть настроен с несколькими IPv4/IPv6 адресами, метод настройки описан в посвященной этому главе. Следующий пример предполагает состояние коммутатора после поставки с заводскими настройками, где присутствует только VLAN1.

•Последующие шаги описывают подключение Telnet клиента к интерфейсу VLAN1 коммутатора посредством Telnet (пример адреса IPv4):

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

13

Подключение через кабель

Управление коммутатором по Telnet

Шаг 1: Настройка IP адресов для коммутатора и запуск функции Telnet Server на коммутаторе.

•Первым делом идет настройка IP адреса хоста. Он должен быть в том же сегменте сети, что и IP адрес VLAN1 интерфейса коммутатора. Предположим что IP адрес интерфейса VLAN1 коммутатора 10.1.128.251/24. Тогда IP адрес хоста может быть 10.1.128.252/24. С помощью команды “ping 192.168.0.10” можно проверить, доступен коммутатор или нет.

•Команды настройки IP адреса для интерфейса VLAN1 указаны ниже. Перед применением внутриполосного управления, IP-адрес коммутатора должен быть настроен посредством внеполосного управления (например, через порт Console). Команды конфигурирования следующие (Далее считается, что все приглашения режима конфигурирования коммутатора начинаются со слова “switch”, если отдельно не указано иного):

Switch>

Switch>enable

Switch#config Switch(config)#interface vlan 1

Switch(Config-if-Vlan1)#ip address 10.1.128.251 255.255.255.0 Switch(Config-if-Vlan1)#no shutdown

Для активации функции Telnet сервера пользователь должен включить её в режиме глобального конфигурирования, как показано ниже:

Switch>enable

Switch#config

Switch(config)# telnet-server enable

Шаг 2: Запуск программы Telnet Client

Необходимо запустить программу Telnet клиент в Windows с указанием адреса хоста.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

14

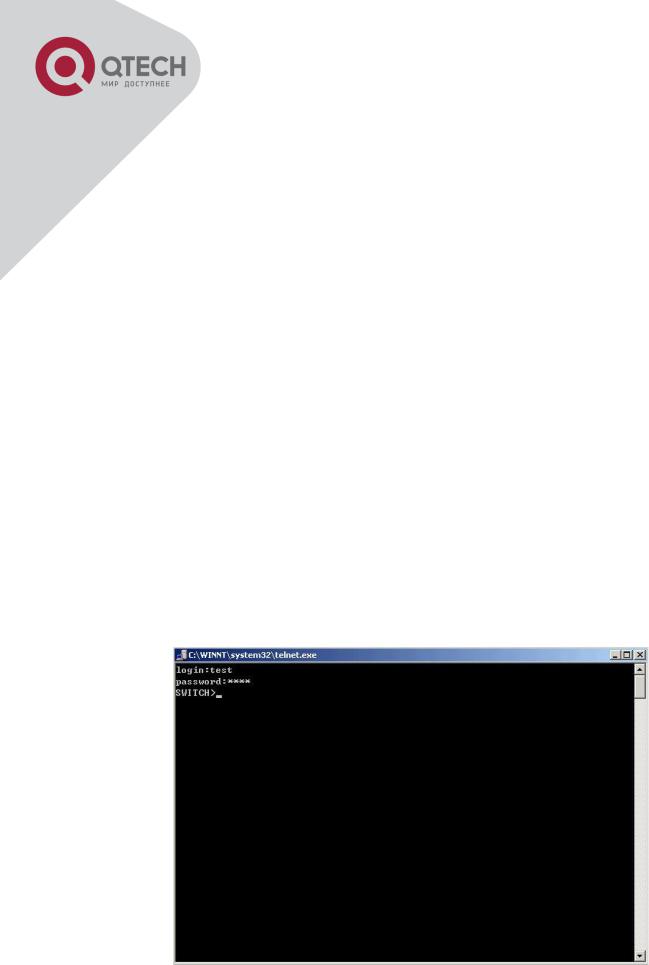

Запуск программы Telnet клиент в Windows.

Шаг 3: Получить доступ к коммутатору.

Для того что бы получить доступ к конфигурации через интерфейс Telnet необходимо ввести достоверный логин (login) и пароль (password). В противном случае в доступе будет отказано. Этот метод помогает избежать неавторизованного получения доступа. Как результат, когда Telnet включен для настройки и управления коммутатора, имя пользователя (username) и пароль (password) для авторизованных пользователей должены быть настроены следующей командой: “ username <username> privilege <privilege> [password (0|7) <password>]”.

Для локальной аутентификации можно использовать следующую команду: authentifcation line vty login local.

Для доступа в привелигерованный режим необходимо и задан уровень привилегий 15. Допустим, авторизованный пользователь имеет имя “test” и пароль “test”, тогда процедура задания имени и пароля для доступа по Telnet:

Switch>enable

Switch#config

Switch(config)#username test privilege 15 password 0 test Switch(config)#authentication line vty login local

После ввода имени и пароля для интерфейса конфигурирования Telnet, пользователь сможет вызвать командный интерфейс CLI настройки коммутатора. Команды, используемые в командном интерфейсе Telnet CLI, которые становятся доступны после ввода имени и пароля — те же самые, что и в консольном интерфейсе

Настройка Telnet интерфейса

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

15

1.1.2.2 Управление через Web-интерфейс

Чтобы управлять коммутатором через Web-интерфейс должны быть выполнены следующие условия:

1.Коммутатор должен иметь сконфигурированный IPv4/IPv6 адрес.

2.IP адрес хоста (HTTP клиент) и VLAN интерфейс коммутатора, должны иметь IPv4/IPv6 адреса в одном сегменте сети.

3.Если второй пункт не может быть выполнен, HTTP клиент должен быть подключен к IPv4/IPv6 адресу коммутатора с других устройств, таких, как маршрутизатор.

Как и в управлении, коммутатором через Telnet, как только удается ping/ping6 хоста к IPv4/IPv6 адресам коммутатора и вводится правильный логин и пароль, возможно получить доступ к коммутатору через HTTP. Ниже описан способ настройки:

Шаг 1: Настройка IP адресов для коммутатора и запуск функции HTTP сервера.

Онастройке IP-адреса коммутатора с помощью внеполосного управления, смотри главу о настройке Telnet управления.

Чтобы конфигурирование по Web стало возможным, нужно ввести команду ip http server в глобальном режиме конфигурирования:

Switch>enable

Switch#config Switch(config)#ip http server

Шаг 2: Запуск Web-браузера на хосте.

Необходимо открыть Web-браузер на хосте и ввести IP адрес коммутатора, или непосредственно запустить HTTP протокол в Windows. К примеру, IP адрес коммутатора

“10.1.128.251”;

Запуск HTTP протокола

При обращении коммутатора с IPv6 адреса рекомендуется использовать браузер Firefox версии 1.5 или позднее. Например, если адрес коммутатора 3ffe:506:1:2::3. Введите адрес IPv6 коммутатора http:// [3ffe: 506:1:2:: 3], адрес обязательно должен быть заключен в квадратные скобки.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

16

Шаг 3: Получение доступа к коммутатору.

Для того чтобы получить доступ конфигурации с использованием WEB интерфейса, необходимо ввести достоверный логин (login) и пароль (password), в противном случае будет отказано в доступе. Этот метод помогает избежать неавторизованного доступа. Как результат, когда Telnet включен для настройки и управления коммутатора, имя пользователя (username) и пароль (password) для авторизованных пользователей должны быть настроены следующей командой: username <username> privilege <privilege> [password (0|7) <password>].

Для локальной аутентификации можно использовать следующую команду: authentication line vty login local..

Для доступа в привелигерованный режим необходимо и задан уровень привилегий 15.Допустим, авторизованный пользователь имеет имя “admin” и пароль “admin”, тогда процедура настройки следующая:

Switch>enable

Switch#config

Switch(config)#username admin privilege 15 password 0 admin Switch(config)#authentication line web login local

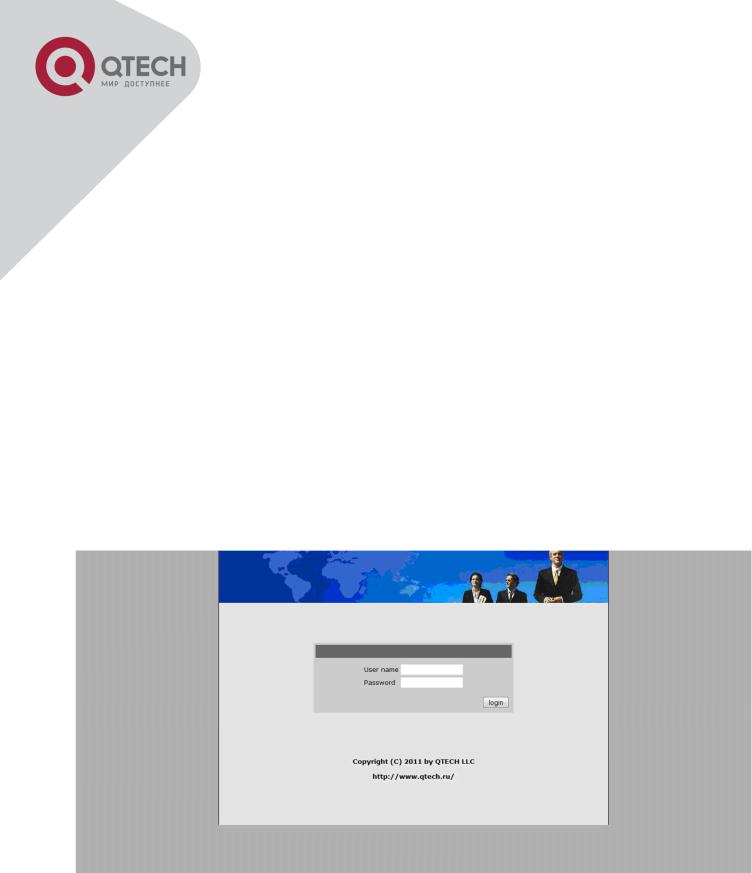

Web интерфейс входа выглядит следующим образом:

Web интерфейс входа.

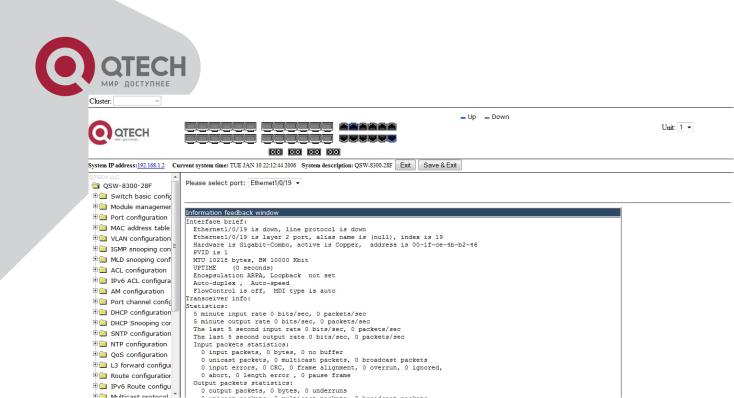

Введите достоверные имя пользователя и пароль, затем вы попадете в главное меню настройки Web интерфейса, как это показано ниже:

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

17

Главное меню настройки Web интерфейса.

1.1.2.3Управление коммутатором через сетевое управление SNMP

1.Коммутатор должен иметь сконфигурированный IPv4/IPv6 адрес.

2.IP адрес хоста (HTTP клиент) и VLAN интерфейс коммутатора, должны иметь IPv4/IPv6 адреса в одном сегменте сети.

3.Если второй пункт не может быть выполнен, HTTP клиент должен быть подключен к IPv4/IPv6 адресу коммутатора с других устройств, таких как роутер.

Хост с программным обеспечением SNMP для управления сетью должен уметь пинговать IP адрес коммутатора так, чтобы при работе программного обеспечения SNMP, оно было доступно для осуществления операций чтения/записи на нем. Подробности о том, как управлять коммутаторами через SNMP, не будут рассмотрены в этом руководстве, их можно найти в “Snmp network management software user manual” (Инструкция по сетевому управлению SNMP).

1.2 CLI интерфейс

Коммутатор обеспечивает три интерфейса управления для пользователя: CLI (Command Line Interface) интерфейс, веб-интерфейс, сетевое управление программным обеспечением SNMP. Мы познакомим вас с CLI(Консолью), веб-интерфейсом и их конфигурациями в деталях, SNMP пока не будет рассматриваться. CLI интерфейс знаком большинству пользователей. Как упомянуто выше, при управлении по независимым каналам связи и Telnet управление коммутатором осуществляется через интерфейс командной строки (CLI).

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

18

CLI интерфейс поддерживает оболочку Shell, которая состоит из набора команд конфигурации. Эти команды относятся к разным категориям в соответствии с их функциями в конфигурации коммутатора. Каждая категория представляет свой, отличный от всех, режим конфигурации.

Возможности Shell для коммутаторов описаны ниже:

Режим настройки;

Настройка синтаксиса;

Поддержка сочетания клавиш;

Справка;

Проверка ввода;

Поддержка язык нечеткой логики (Fuzzy math).

1.2.1 Режим настройки

User Mode

Admin Mode

Global Mode

|

Interface Mode |

Vlan Mode |

DHCP address pool Configuration Mode |

Route configuration Mode |

ACL configuration Mode |

||||||||||

Режимы настройки Shell

1.2.1.1 Режим пользователя

При входе в командную строку в первую очередь пользователь оказывается в режиме пользователя. Если он входит в качестве обычного пользователя, который стоит по умолчанию, тогда в строке отображается “Switch>“, где символ “>“ является запросом для режима пользователя. Когда команда выхода запускается под режимом администратора, она будет также возвращена в режим пользователя.

В режиме пользователя, без дополнительных настроек, пользователю доступны только запросы, например время или информация о версии коммутатора.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

19

1.2.1.2 Режим администратора

Для того чтобы попасть в режим Администратора (привилегированный) существует несколько способов: вход с использованием в качестве имени пользователя «Admin»; ввод команды «enable» из непривилегированного (пользовательского) интерфейса, при этом необходимо будет ввести пароль администратора (если установлен). При работе в режиме администратора приглашение командной строки коммутатора будет выглядеть как «Switch#». Коммутатор также поддерживает комбинацию клавиш «Ctrl + Z», что позволяет простым способом выйти в режим администратора из любого режима конфигурации (за исключением пользовательского).

При работе с привилегиями администратора пользователь может давать команды на вывод конфигурационной информации, состоянии соединения и статистической информации обо всех портах. Также пользователь может перейти в режим глобального конфигурирования и изменить любую часть конфигурациии коммутатора. Поэтому, определение пароля для доступа к привилегированному режиму является обязательным для предотвращения неавторизованного доступа и злонамеренного изменения конфигурации коммутатора.

1.2.1.3 Режим глобального конфигурирования.

Наберите команду “Switch#config” в режиме администратора для того чтобы войти в режим глобального конфигурирования. Используйте команду выхода в соответствии с другими режимами конфигурации, такими, как режим порта, VLAN режим, вернутся в режим глобального конфигурирования. Пользователь может выполнять глобальные настройки конфигурации в этом режиме, такие как настройка таблиц MAC-адресов, зеркалирование портов, создание VLAN, запуск IGMP Snooping и STP, и т. д. Также пользователь может войти в режим конфигурирования порта для настройки всех интерфейсов.

Режим конфигурирования интерфейса

Использование команды интерфейса в режиме глобального конфигурирования позволяет входить в режим конфигурирования указанного интерфейса. Коммутатор поддерживает три типа интерфейсов: 1.VLAN; 2.Ethernet порт; 3. Порт-канал, соответствующий трем режимам конфигурации интерфейса.

|

Тип |

Команда |

Действие команды |

Выход |

|

|

Интерфейса |

||||

|

VLAN |

Наберите |

команду |

Настройка IP адресов |

Используйте команду |

|

interface vlan <Vlan-id> |

коммутатора и т.д. |

exit для возвращения |

||

|

в режиме |

глобального |

в глобальный режим. |

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

20

|

конфигурирования. |

||||||

|

Ethernet порт |

Наберите |

команду |

Настройка поддерживае |

Используйте команду |

||

|

interface |

ethernet |

мого дуплексного |

exit для возвращения |

|||

|

<interface-list> |

в |

режима, |

в глобальный режим. |

|||

|

режиме |

глобального |

скорости Ethernet порта |

||||

|

конфигурирования. |

и т.п. |

|||||

|

Порт-канал |

Наберите |

команду |

Конфигурирование |

Используйте команду |

||

|

interface |

port-channel |

порт-канала: |

exit для возвращения |

|||

|

<port-channel-number> |

дуплексный |

режим, |

в глобальный режим. |

|||

|

в режиме |

глобального |

скорость и т.д. |

||||

|

конфигурирования. |

||||||

|

Режим VLAN |

Использование команды <vlan-id> в режиме глобального конфигурирования, помогает войти в соответствующий режим конфигурирования VLAN. В этом режиме администратор может настраивать все порты пользователей соответствующего VLAN. Выполните команду выхода, чтобы выйти из режима VLAN в режим глобального конфигурирования.

Режим DHCP Address Pool

Введите команду ip dhcp pool <name> в режиме глобального конфигурирования для входа в режим DHCP Address Pool. Приглашение этого режима “Switch(Config-<name>- dhcp)#”. В этом режиме происходит конфигурирование DHCP Address Pool. Выполните команду выхода, чтобы выйти из режима конфигурирования DHCP Address Pool в режим глобального конфигурирования.

Режим роутера

|

Протоколы |

Команда |

Действие |

Выход |

|||||||||||

|

маршрутизации |

команды |

|||||||||||||

|

Протокол |

Наберите команду router |

Настройка |

Используйте |

команду |

||||||||||

|

маршрутизации |

rip в режиме глобального |

параметров RIP |

exit для возвращения в |

|||||||||||

|

RIP |

конфигурирования. |

протокола |

глобальный режим. |

|||||||||||

|

Протокол |

Наберите команду router |

Настройка |

Используйте |

команду |

||||||||||

|

маршрутизации |

ospf |

в |

режиме |

параметров |

exit для возвращения в |

|||||||||

|

OSPF |

глобального |

OSPF протокола |

глобальный режим. |

|||||||||||

|

конфигурирования. |

||||||||||||||

|

+7(495) 797-3311 www.qtech.ru |

||||||||||||||

|

Москва, Новозаводская ул., 18, стр. 1 |

||||||||||||||

|

21 |

|

Протокол |

Наберите команду router |

Настройка |

Используйте команду |

|

|

маршрутизации |

bgp <AS |

mumber> в |

параметров BGP |

exit для возвращения в |

|

BGP |

режиме |

глобального |

протокола |

глобальный режим. |

|

конфигурирования. |

ACL режим

|

Тип ACL |

Команда |

Действие команды |

Выход |

||

|

Стандартный |

Наберите |

команду |

ip |

Настройка параметров |

Используйте команду |

|

режим IP ACL |

access-list standard |

в |

для |

стандартного |

exit для возвращения |

|

режиме |

глобального |

режима IP ACL |

в глобальный режим. |

||

|

конфигурирования . |

|||||

|

Расширенный |

Наберите команду |

ip |

Настройка параметров |

Используйте команду |

|

|

режим IP ACL |

access-list extended |

в |

для |

расширенного |

exit для возвращения |

|

режиме |

глобального |

режима IP ACL |

в глобальный режим. |

||

|

конфигурирования . |

1.2.2 Настройка синтаксиса

Коммутатор различает множество команд конфигурации. Несмотря на то, что все команды разные, необходимо соблюдать синтаксис их написания. Общий формат команды коммутатора приведен ниже:

cmdtxt <variable> {enum1 | … | enumN } [option1 | … | optionN]

Расшифровка: cmdtxt жирным шрифтом указывает на ключевое слово команды; <variable> указывает на изменяемый параметр; {enum1 | … | enumN} означает обязательный параметр, который должен быть выбран из набора параметров enum1~enumN, а в квадратные скобки “[]” [option1 | … | optionN] заключают необязательный параметр. В этом случае в командной строке может быть комбинация

«<>», «{}» и «[]» например: [<variable>], {enum1 <variable>| enum2}, [option1 [option2]], и так далее.

Вот примеры некоторых актуальных команды конфигурации:

•show version, параметры не требуется. Это команда, состоящая только из ключевых слов и без параметров;

•vlan <vlan-id>, необходим ввод значения параметров после ключевого слова.

•firewall {enable | disable}, этой командой пользователь может включить или выключить брандмауэр, следует лишь выбрать нужный параметр.

•snmp-server community {ro | rw} <string>,ниже приведены возможные варианты:

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

22

•snmp-server community ro <string>

•snmp-server community rw <string>

1.2.3 Сочетания клавиш

Коммутатор поддерживает множество сочетаний клавиш для облегчения ввода конфигурации пользователем. Если командная строка не признает нажатия вверх и вниз, то Ctrl + P и Ctrl + N могут быть использованы вместо них.

|

Клавиша (и) |

Функция |

||||||||||

|

Back Space |

Удалить символ перед курсором. Курсор перемещается назад. |

||||||||||

|

Вверх “↑” |

Показать предыдущую |

введенную |

команду. Отображение |

до |

|||||||

|

десяти недавно набранных команд. |

|||||||||||

|

Вниз “↓” |

Показать следующую введенную команду. При использовании клавиши |

||||||||||

|

вверх |

“↑”, |

вы |

получаете ранее |

введенные команды, |

при |

||||||

|

использовании клавиши вниз |

“↓”, |

вы |

возвращаетесь к следующей |

||||||||

|

команде. |

|||||||||||

|

Влево “←” |

Курсор |

перемещается на |

один |

Вы можете |

использовать клавиши |

||||||

|

символ влево. |

влево |

“←” |

и вправо “→” |

для |

|||||||

|

Вправо“→” |

Курсор |

перемещается на |

один |

изменения введенных команд. |

|||||||

|

символ вправо. |

|||||||||||

|

Ctrl +p |

Такая же как и у клавиши вверх “↑”. |

||||||||||

|

Ctrl +n |

Такая же как и у клавиши вниз “↓”. |

||||||||||

|

Ctrl +b |

Такая же как и у клавиши влево “←”. |

||||||||||

|

Ctrl +f |

Такая же как и у клавиши вправо “→”. |

||||||||||

|

Ctrl +z |

Вернуться в Режим администратора непосредственно из других режимов |

||||||||||

|

настройки (за исключением пользовательского режима) |

|||||||||||

|

Ctrl +c |

Остановка непрерывных процессов команд, таких как пинг и т.д. |

||||||||||

|

Tab |

В процессе |

ввода |

команды |

Tab может быть |

использован для |

ее |

|||||

|

завершения, если нет ошибок. |

1.2.4 Справка

Существуют два способа получить доступ к справочной информации: Командами “help”

и “?”.

|

Доступ к |

Использование и функции |

|

справке |

|

|

Help |

Под любой командной строкой введите «help» и нажмите Enter, вы |

|

получите краткое описание из справочной системы. |

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

23

|

“?” |

1. Под любой командной строкой введите «?», |

чтобы |

получить |

список |

||||

|

команд для |

текущего |

режима с кратким |

описанием. |

|||||

|

2. Введите «?» после |

команды. Если позиция |

должна |

||||||

|

быть параметром, описание этого параметра типа, масштаба и т.д., будут |

||||||||

|

отображены, если позиция |

должна |

быть ключевым |

словом, |

то будет |

||||

|

отображен |

набор |

ключевых |

слов |

с |

кратким |

описанием, |

||

|

если вышло «<cr > «, |

то команда введена полностью, |

нажмите клавишу |

||||||

|

Enter, |

чтобы |

выполнить |

команду. |

|||||

|

3. Введите |

«?» сразу |

после строки. Это |

покажет все команды, |

которые |

||||

|

начинаются с этой строки. |

1.2.5 Проверка ввода

1.2.5.1 Отображаемая информация: успешное выполнение

(successfull)

Все команды, вводимые через клавиатуру проходят проверку синтаксиса в Shell. Ничего не будет отображаться, если пользователь ввел правильные команды при соответствующих режимах и что привело к их успешному выполнению.

1.2.5.2 Отображаемая информация: ошибочный ввод (error)

|

Отображаемое сообщение ошибки |

Пояснение |

||

|

Unrecognized command |

or illegal |

Введенной команды не |

существует или |

|

parameter! |

есть ошибка в параметре |

масштаба, типа или |

|

|

формата. |

|||

|

Ambiguous command |

Доступно по крайней мере две интерпретации |

||

|

смысла на основе введенного текста. |

|||

|

Invalid command or parameter |

Команда существует (признается), но задан |

||

|

неправильный параметр. |

|||

|

This command is not exist in current |

Команда существует (признается), но не может |

||

|

mode |

быть использована в данном режиме. |

||

|

Please configure precursor |

command |

Команда существует (признается), но отсутствует |

|

|

«*» at first! |

условие команды. |

||

|

syntax error : missing ‘»‘ before the end |

Ошибка синтаксиса: кавычки не могут |

||

|

of command line! |

использоваться в паре. |

1.2.6 Поддержка языка нечеткой логики (Fuzzy math)

Shell на коммутаторе имеет поддержку языка нечеткой логики в поиске команд и ключевых слов. Shell будет распознавать команды и ключевые слова в том случае, если

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

24

введенная строка не вызывает никаких конфликтов. Например:

1.Команда “show interface ethernet status ”,будет работать даже в том случае, если набрать “sh in ethernet status ” .

2.Однако, при наборе команды “show running-config” как “show r” система сообщит “> Ambiguous command!”, т.к. Shell будет не в состоянии определить что имелось ввиду “show radius” или “show running-config”. Таким образом, Shell сможет правильно распознать команду только если будет набрано “sh ru”.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

25

Глава 2 Основные настройки коммутатора

2.1 Основные настройки

Основные настройки коммутатора включают в себя команды для входа и выхода из режима администратора, команды для входа и выхода из режима конфигурирования интерфейса, для настройки и отображения времени в коммутаторе, отображения информации о версии системы коммутатора и так далее.

|

Команда |

Пояснение |

||

|

Обычный пользовательский режим/ Режим администратора |

|||

|

enable |

Пользователь использует команду enable для того чтобы войти |

||

|

disable |

в режим администратора. А команду disable для выхода из |

||

|

него. |

|||

|

Режим администратора |

|||

|

config [terminal] |

Входит в режим глобального конфигурирования из режима |

||

|

администратора. |

|||

|

Различные режимы |

|||

|

exit |

Выход из текущего режима и вход в предыдущий режим, |

||

|

например если применить эту команду в режиме глобального |

|||

|

конфигурирования, то она вернет вас в режим администратора , |

|||

|

если набрать еще раз (уже находясь в режиме администратора) |

|||

|

то попадете в пользовательский режим. |

|||

|

show privilege |

Показывает привилегии для определенных пользователей |

||

|

Расширенный пользовательский режим/ Режим администратора |

|||

|

end |

Выходит из текущего режима и возвращается в режим |

||

|

администратора, только когда пользователь находиться не в |

|||

|

пользовательском/администраторском режимах. |

|||

|

Режим администратора |

|||

|

clock |

set |

Установка даты и времени. |

|

|

<HH:MM:SS> |

|||

|

[YYYY.MM.DD] |

|||

|

show version |

Отображение версии коммутатора. |

||

|

set default |

Возвращает заводские настройки. |

||

|

write |

Сохраняет текущую конфигурацию на Flash-память. |

||

|

reload |

Перезагрузка коммутатора. |

||

|

show cpu usage |

Показывает степень использования CPU. |

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

26

|

show memory usage |

Показывает степень использования памяти. |

|

Режим глобального конфигурирования |

|

|

banner motd <LINE> |

Настройка отображаемой информации при успешной |

|

no banner motd |

авторизаци пользователя через Telnet или консольное |

|

соединение. |

2.2Управление Telnet

2.2.1Telnet

2.2.1.1 Введение в Telnet

Telnet это простой протокол удаленного доступа для дистанционного входа. Используя Telnet, пользователь может дистанционно войти на хост используя его IP адрес или имя. Telnet может посылать нажатия клавиш удаленному хосту и выводить данные на экран пользователя используя протокол TCP. Это прозрачная процедура, так как кажется то, что пользовательские клавиатура и монитор подключены к удаленному узлу напрямую.

Telnet использует клиент-серверный режим, локальная система выступает в роли Telnet клиента, а удаленный хост — Telnet сервера. Коммутатор может быть как Telnet сервером, так и Telnet клиентом.

Когда коммутатор используется как Telnet сервер, пользователь может использовать Telnet клиентские программы, включенные в ОС Windows или другие операционные системы для входа в коммутатор , как описано ранее в разделе “управление по независимым каналам связи”. Как Telnet сервер коммутатор позволяет до 5 клиентам Telnet подключение используя протокол TCP.

Также коммутатор работая как Telnet клиент, позволяет пользователю войти в другие удаленные хосты. Коммутатор может установить TCP-подключение только к одному удаленному хосту. Если появиться необходимость соединения с другим удаленным хостом, текущие соединения TCP должны быть разорваны.

2.2.1.2Команды конфигурирования Telnet

1.Настройка Telnet сервера;

2.Использование Telnet для удаленного доступа к коммутатору.

1. Настройка Telnet сервера

|

Команда |

Описание |

|

|

Режим глобального конфигурирования |

||

|

telnet-server enable |

Активирует функцию Telnet сервера на |

|

|

no telnet-server enable |

коммутаторе, команда “no” деактивирует |

|

|

эту функцию. |

||

|

+7(495) 797-3311 www.qtech.ru |

||

|

Москва, Новозаводская ул., 18, стр. 1 |

||

|

27 |

|

username <user-name> [privilege |

Настраивает имя пользователя и пароль |

||||

|

<privilege>] [password [0 | 7] <password>] |

для доступа по Telnet . Команда “no” |

||||

|

no username <username> |

удаляет данные авторизации выбранного |

||||

|

пользователя. |

|||||

|

authentication securityip <ip-addr> |

Настраивает |

безопасность |

IP |

адресов |

|

|

no authentication securityip <ip-addr> |

для входа на коммутатор по Telnet: |

||||

|

команда “no” |

отменяет |

предыдущую |

|||

|

команду. |

|||||

|

authentication securityipv6 <ipv6-addr> |

Настраивает безопасность IPv6 адресов |

||||

|

no authentication securityipv6 <ipv6-addr> |

для входа на коммутатор по Telnet: |

||||

|

команда “no” |

отменяет |

предыдущую |

|||

|

команду. |

|||||

|

authentication ip access-class {<num- |

Связывает стандартный IP |

ACL с Telnet |

|||

|

std>|<name>} |

/ SSH /Web; |

команда |

“no” |

отменяет |

|

|

no authentication ip access-class |

предыдущую команду. |

||||

|

authentication ipv6 access-class {<num- |

Связывает IPv6 ACL с Telnet / SSH /Web; |

||||

|

std>|<name>} |

команда “no” |

отменяет |

предыдущую |

||

|

no authentication ipv6 access-class |

команду. |

||||

|

authentication line {console | vty | web} login |

Настройка режима |

аутентификации |

|||

|

{local | radius | tacacs } |

Telnet. |

||||

|

no authentication line {console | vty | web} |

|||||

|

login |

|||||

|

authorization line {console | vty | web} exec |

Настройка режима авторизации Telnet. |

||||

|

{local | radius | tacacs} |

|||||

|

no authorization line {console | vty | web} |

|||||

|

exec |

|||||

|

Режим администратора |

|||||

|

terminal monitor |

Отображение |

отладочной |

информации |

||

|

terminal no monitor |

для входа на коммутатор через Telnet |

||||

|

клиент; Команда “no” отключает |

|||||

|

отображение данной информации. |

2. Использование Telnet для удаленного доступа к коммутатору

|

Команда |

Описание |

|

Режим администратора |

|

|

telnet [vrf <vrf-name>] {<ip-addr> | <ipv6- |

Вход на хост коммутатора через Telnet |

|

addr> | host <hostname>} [<port>] |

клиент, входящий в комплектацию |

|

коммутатора. |

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

28

2.2.2 SSH

2.2.2.1 Введение в SSH

SSH (англ. Secure SHell — «безопасная оболочка») является протоколом, который обеспечивает безопасный удаленный доступ к сетевым устройствам. Он основан на надежном TCP/IP протоколе. Он поддерживает такие механизмы как распределение ключей, проверка подлинности и шифрования между SSH сервером и SSH-клиентом, установка безопасного соединения. Информация, передаваемая через это соединение защищена от перехвата и расшифровки. Для доступа к коммутатору соответствующему требованиям SSH2.0, необходимо SSH2.0 клиентское программное обеспечене, такое, как SSH Secure Client и Putty. Пользователи могут запускать вышеперечисленное программное обеспечение для управления коммутатором удаленно. Коммутатор в настоящее время поддерживает аутентификацию RSA, 3DES и SSH шифрование протокола, пароль пользователя аутентификации и т.д.

2.2.2.2 Список команд для конфигурирования SSH сервера

|

Команда |

Описание |

|||

|

Режим глобального конфигурирования |

||||

|

ssh-server enable |

Активация функции на |

коммутаторе; |

команда |

|

|

no ssh-server enable |

“no” отменяет предыдущую команду. |

|||

|

username <username> [privilege |

Настраивает имя пользователя и пароль для |

|||

|

<privilege>] [password [0 | 7] |

доступа к коммутатору через SSH клиент . |

|||

|

<password>] |

Команда “no” удаляет данные авторизации |

|||

|

no username <username> |

выбранного пользователя. |

|||

|

ssh-server timeout <timeout> |

Настройка таймаута |

|||

|

no ssh-server timeout |

для аутентификации SSH; Команда |

“no” |

||

|

восстанавливает значения |

по |

|||

|

умолчанию таймаута для аутентификации SSH. |

||||

|

ssh-server authentication-retires |

Настройка число повторных |

|||

|

<authentication-retires> |

попыток SSH аутентификации; |

Команда “no” |

||

|

no ssh-server authentication-retries |

восстанавливает значения по умолчанию. |

|||

|

ssh-server host-key create rsa |

Создание нового RSA ключа |

хоста на |

SSH |

|

|

modulus <moduls> |

сервере. |

|||

|

Режим администратора |

||||

|

terminal monitor |

Показ отладочной информации SSH на |

стороне |

||

|

terminal no monitor |

клиента; команда “no” |

отменяет предыдущую |

||

|

команду. |

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

29

2.2.2.3 Пример настройки SSH сервера

Пример 1:

Задачи:

Включить SSH сервер на коммутаторе и запустить SSH2.0 программное обеспечение клиента, такое как SSH Secure Client или Putty на терминале. Войти на коммутатор, используя имя пользователя и пароль от клиента.