Угрозы информационной (компьютерной) безопасности — это различные действия, которые могут привести к нарушениям состояния защиты информации. Другими словами, это — потенциально возможные события, процессы или действия, которые могут нанести ущерб информационным и компьютерным системам.

Угрозы ИБ можно разделить на два типа: естественные и искусственные. К естественным относятся природные явления, которые не зависят от человека, например ураганы, наводнения, пожары и т.д. Искусственные угрозы зависят непосредственно от человека и могут быть преднамеренными и непреднамеренными. Непреднамеренные угрозы возникают из-за неосторожности, невнимательности и незнания. Примером таких угроз может быть установка программ, не входящих в число необходимых для работы и в дальнейшем нарушающих работу системы, что и приводит к потере информации. Преднамеренные угрозы, в отличие от предыдущих, создаются специально. К ним можно отнести атаки злоумышленников как извне, так и изнутри компании. Результат реализации этого вида угроз — потери денежных средств и интеллектуальной собственности организации.

Классификация угроз информационной безопасности

В зависимости от различных способов классификации все возможные угрозы информационной безопасности можно разделить на следующие основные подгруппы.

- Нежелательный контент.

- Несанкционированный доступ.

- Утечки информации.

- Потеря данных.

- Мошенничество.

- Кибервойны.

- Кибертерроризм.

Нежелательный контент — это не только вредоносный код, потенциально опасные программы и спам (т.е. то, что непосредственно создано для уничтожения или кражи информации), но и сайты, запрещенные законодательством, а также нежелательные ресурсы с информацией, не соответствующей возрасту потребителя.

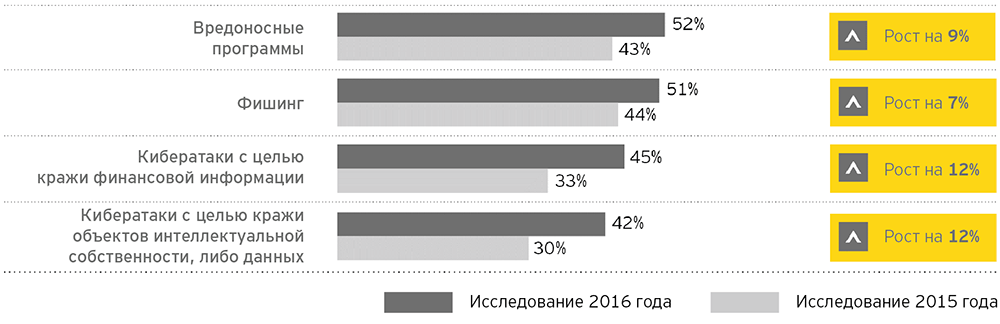

Источник: международное исследование EY в области информационной безопасности «Путь к киберустойчивости: прогноз, сопротивление, ответная реакция», 2016 год

Несанкционированный доступ — просмотр информации сотрудником, который не имеет разрешения пользоваться ею, путем превышения должностных полномочий. Несанкционированный доступ приводит к утечке информации. В зависимости от того, каковы данные и где они хранятся, утечки могут организовываться разными способами, а именно через атаки на сайты, взлом программ, перехват данных по сети, использование несанкционированных программ.

Утечки информации можно разделять на умышленные и случайные. Случайные утечки происходят из-за ошибок оборудования, программного обеспечения и персонала. Умышленные, в свою очередь, организовываются преднамеренно с целью получить доступ к данным, нанести ущерб.

Потерю данных можно считать одной из основных угроз информационной безопасности. Нарушение целостности информации может быть вызвано неисправностью оборудования или умышленными действиями людей, будь то сотрудники или злоумышленники.

Не менее опасной угрозой является мошенничество с использованием информационных технологий («фрод»). К мошенничеству можно отнести не только манипуляции с кредитными картами («кардинг») и взлом онлайн-банка, но и внутренний фрод. Целями этих экономических преступлений являются обход законодательства, политики безопасности или нормативных актов, присвоение имущества.

Ежегодно по всему миру возрастает террористическая угроза, постепенно перемещаясь при этом в виртуальное пространство. На сегодняшний день никого не удивляет возможность атак на автоматизированные системы управления технологическими процессами (АСУ ТП) различных предприятий. Но подобные атаки не проводятся без предварительной разведки, для чего применяется кибершпионаж, помогающий собрать необходимые данные. Существует также такое понятие, как «информационная война»; она отличается от обычной войны тем, что в качестве оружия выступает тщательно подготовленная информация.

Источник угроз информационной безопасности

Нарушение режима информационной безопасности может быть вызвано как спланированными операциями злоумышленников, так и неопытностью сотрудников. Пользователь должен иметь хоть какое-то понятие об ИБ, вредоносном программном обеспечении, чтобы своими действиями не нанести ущерб компании и самому себе. Такие инциденты, как потеря или утечка информации, могут также быть обусловлены целенаправленными действиями сотрудников компании, которые заинтересованы в получении прибыли в обмен на ценные данные организации, в которой работают или работали.

Основными источниками угроз являются отдельные злоумышленники («хакеры»), киберпреступные группы и государственные спецслужбы (киберподразделения), которые применяют весь арсенал доступных киберсредств, перечисленных и описанных выше. Чтобы пробиться через защиту и получить доступ к нужной информации, они используют слабые места и ошибки в работе программного обеспечения и веб-приложений, изъяны в конфигурациях сетевых экранов и настройках прав доступа, прибегают к прослушиванию каналов связи и использованию клавиатурных шпионов.

То, чем будет производиться атака, зависит от типа информации, ее расположения, способов доступа к ней и уровня защиты. Если атака будет рассчитана на неопытность жертвы, то возможно, например, использование спам-рассылок.

Оценивать угрозы информационной безопасности необходимо комплексно, при этом методы оценки будут различаться в каждом конкретном случае. Так, чтобы исключить потерю данных из-за неисправности оборудования, нужно использовать качественные комплектующие, проводить регулярное техническое обслуживание, устанавливать стабилизаторы напряжения. Далее следует устанавливать и регулярно обновлять программное обеспечение (ПО). Отдельное внимание нужно уделить защитному ПО, базы которого должны обновляться ежедневно.

Обучение сотрудников компании основным понятиям информационной безопасности и принципам работы различных вредоносных программ поможет избежать случайных утечек данных, исключить случайную установку потенциально опасного программного обеспечения на компьютер. Также в качестве меры предосторожности от потери информации следует делать резервные копии. Для того чтобы следить за деятельностью сотрудников на рабочих местах и иметь возможность обнаружить злоумышленника, следует использовать DLP-системы.

Организовать информационную безопасность помогут специализированные программы, разработанные на основе современных технологий:

- защита от нежелательного контента (антивирус, антиспам, веб-фильтры, анти-шпионы);

- сетевые экраны и системы обнаружения вторжений (IPS);

- управление учетными данными (IDM);

- контроль привилегированных пользователей (PUM);

- защита от DDoS;

- защита веб-приложений (WAF);

- анализ исходного кода;

- антифрод;

- защита от таргетированных атак;

- управление событиями безопасности (SIEM);

- системы обнаружения аномального поведения пользователей (UEBA);

- защита АСУ ТП;

- защита от утечек данных (DLP);

- шифрование;

- защита мобильных устройств;

- резервное копирование;

- системы отказоустойчивости.

Вопросы:

1. Непреднамеренные угрозы безопасности информации

2. Преднамеренные угрозы безопасности информации

Эффективность

любой информационной системы в

значительной степени определяется

состоянием защищенности (безопасностью)

перерабатываемой в ней информации.

Безопасность

информации — состояние защищенности

информации при ее получении, обработке,

хранении, передаче и использовании от

различного вида угроз.

Источниками

угроз информации являются люди, аппаратные

и программные средства, используемые

при разработке и эксплуатации

автоматизированных систем (АС), факторы

внешней среды. Порождаемое

данными источниками множество угроз

безопасности информации можно разделить

на два класса: непреднамеренные и

преднамеренные.

Непреднамеренные

угрозы связаны главным образом со

стихийными бедствиями, сбоями и отказами

технических средств, а также с ошибками

в работе персонала и аппаратно-программных

средств. Реализация этого класса угроз

приводит, как правило, к нарушению

достоверности и сохранности информации

в АС, реже — к нарушению конфиденциальности,

однако при этом могут создаваться

предпосылки для злоумышленного

воздействия на информацию.

Угрозы второго

класса носят преднамеренный характер

и связаны с незаконными действиями

посторонних лиц и персонала АС. В общем

случае в зависимости от статуса по

отношению к АС злоумышленником может

быть: разработчик АС, пользователь,

постороннее лицо или специалисты,

обслуживающие эти системы.

Большие возможности

оказания вредительских воздействий на

информацию АС имеют специалисты,

обслуживающие эти системы.

Реализация угроз

безопасности информации приводит к

нарушению основных свойств информации:

достоверности, сохранности и

конфиденциальности

При этом объектами

воздействия угроз являются аппаратные

и программные средства, носители

информации (материальные носители,

носители-сигналы) и персонал АС.

Непреднамеренные

угрозы

Основными видами

непреднамеренных угроз являются:

стихийные бедствия и аварии, сбои и

отказы технических средств, ошибки в

комплексах алгоритмов и программ, ошибки

при разработке АС, ошибки пользователей

и обслуживающего персонала.

Стихийные

бедствия и аварии.

Примерами угроз этой группы могут

служить пожар, наводнение, землетрясение

и т. д. При их реализации АС, как правило,

подвергаются физическому разрушению,

при этом информация утрачивается, или

доступ к ней становится невозможен.

Сбои

и отказы технических средств.

К угрозам этой группы относятся сбои и

отказы аппаратных средств ЭВМ, сбои

систем электропитания, сбои кабельной

системы и т. д. В результате сбоев и

отказов нарушается работоспособность

технических средств, уничтожаются и

искажаются данные и программы, нарушается

алгоритм работы устройств. Нарушения

алгоритмов работы отдельных узлов и

устройств могут также привести к

нарушению конфиденциальности информации.

Вероятность сбоев и отказов технических

средств изменяется на этапах жизненного

цикла АС

Ошибки

при разработке АС и ошибки в комплексах

алгоритмов и программ

приводят к последствиям, аналогичным

последствиям сбоев и отказов технических

средств. Кроме того, такие ошибки могут

быть использованы злоумышленниками

для воздействия на ресурсы АС.

Ошибки в комплексах

алгоритмов и программ обычно классифицируют

на:

-

системные,

обусловленные неправильным пониманием

требований автоматизируемой задачи

АС и условий ее реализации; -

алгоритмические,

связанные с некорректной формулировкой

и программной реализацией алгоритмов; -

программные,

возникающие вследствие описок при

программировании на ЭВМ, ошибок при

кодировании информационных символов,

ошибок в логике машинной программы и

др.; -

технологические,

возникающие в процессе подготовки

программной документации и перевода

её во внутримашинную информационную

базу АС.

Вероятность данных

ошибок изменяется на этапах жизненного

цикла АС

Ошибки

пользователей и обслуживающего персонала.

По статистике на долю этой группы угроз

приходится более половины всех случаев

нарушения безопасности информации.

Ошибки

пользователей и обслуживающего персонала

определяются:

-

психофизическими

характеристиками человека (усталостью

и снижением работоспособности после

определенного времени работы, неправильной

интерпретацией используемых информационных

массивов); -

объективными

причинами (несовершенством моделей

представления информации, отсутствием

должностных инструкций и нормативов,

квалификацией персонала, несовершенством

комплекса аппаратно-программных

средств, неудачным расположением или

неудобной конструкцией их с точки

зрения эксплуатации); -

субъективными

причинами (небрежностью, безразличием,

несознательностью, безответственностью,

плохой организацией труда и др.).

Ошибки данной

группы приводят, как правило, к уничтожению,

нарушению целостности и конфиденциальности

информации.

Преднамеренные

угрозы

Угрозы этого класса

в соответствии с их физической сущностью

и механизмами реализации могут быть

распределены по пяти группам:

-

шпионаж и диверсии;

-

несанкционированный

доступ к информации; -

съем электромагнитных

излучений и наводок; -

несанкционированная

модификация структур; -

вредительские

программы.

Шпионаж

и диверсии.

Традиционные методы и средства шпионажа

и диверсий чаще всего используются для

получения сведений о системе защиты с

целью проникновения в АС, а также для

хищения и уничтожения информационных

ресурсов.

К таким методам

относятся:

-

подслушивание;

-

наблюдение;

-

хищение документов

и машинных носителей информации; -

хищение программ

и атрибутов системы защиты; -

подкуп и шантаж

сотрудников; -

сбор и анализ

отходов машинных носителей информации; -

поджоги;

-

взрывы.

Подслушивание

— один из наиболее древних методов

добывания информации. Подслушивание

бывает непосредственное и с помощью

технических средств. Непосредственное

подслушивание использует только слуховой

аппарат человека. В силу малой мощности

речевых сигналов разговаривающих людей

и значительного затухания акустической

волны в среде распространения

непосредственное подслушивание возможно

на небольшом расстоянии (единицы или в

лучшем случае при отсутствии посторонних

звуков — десятки метров). Поэтому для

подслушивания применяются различные

технические средства, позволяющие

получать информацию по техническим

каналам утечки акустической (речевой)

информации.

Технический

канал, утечки информации — совокупность

объекта, технического средства, с помощью

которого добывается информация об этом

объекте, и физической среды, в которой

распространяется информационный сигнал.

В зависимости от

физической природы возникновения

информационных сигналов, среды

распространения акустических колебаний

и способов их перехвата технические

каналы утечки акустической (речевой)

информации можно разделить на:

1) воздушные

2) вибрационные

3) электроакустические

4)

оптико-электронные

В

воздушных технических каналах утечки

информации средой распространения

акустических сигналов является воздух,

и для их перехвата используются

миниатюрные высокочувствительные

микрофоны и специальные направленные

микрофоны. Автономные устройства,

конструктивно объединяющие миниатюрные

микрофоны и передатчики, называют

закладными устройствами перехвата

речевой информации, или просто

акустическими закладками. Закладные

устройства делятся на проводные и

излучающие.

Проводные закладные устройства требуют

значительного времени на установку и

имеют существенный демаскирующий

признак — провода. Излучающие «закладки»

(«радиозакладки») быстро устанавливаются,

но также имеют демаскирующий признак

— излучение в радио или оптическом

диапазоне. «Радиозакладки» могут

использовать в качестве источника

электрические сигналы или акустические

сигналы. Примером

использования электрических сигналов

в качестве источника является применение

сигналов внутренней телефонной,

громкоговорящей связи. Наибольшее

распространение получили акустические

«радиозакладки». Они воспринимают

акустический сигнал, преобразуют его

в электрический и передают в виде

радиосигнала на определенные расстояния.

Из применяемых на практике «радиозакладок»

подавляющее большинство рассчитаны на

работу в диапазоне расстояний 50—800

метров.

В

вибрационных технических каналах утечки

информации средой распространения

акустических сигналов являются

конструкции зданий, сооружений (стены,

потолки, полы), трубы водоснабжения,

отопления, канализации и другие твердые

тела.

Для перехвата акустических колебаний

в этом случае используются контактные

микрофоны (стетоскопы). Контактные

микрофоны, соединенные с электронным

усилителем называют электронными

стетоскопами. Такие микрофоны, например,

позволяют прослушивать разговоры при

толщине стен до 50—100 см.

Электроакустические

технические каналы утечки информации

включают перехват акустических колебаний

через элементы, обладающие микрофонным

эффектом, а также путем высокочастотного

навязывания.

Под микрофонным

эффектом понимают эффект электроакустического

преобразования акустических колебаний

в электрические, характеризуемый

свойством элемента изменять свои

параметры (емкость, индуктивность,

сопротивление) под действием акустического

поля, создаваемого источником акустических

колебаний. Изменение параметров приводит

либо к появлению на данных элементах

электродвижущей силы, изменяющейся по

закону воздействующего информационного

акустического поля, либо к модуляции

токов, протекающих по этим элементам.

С этой точки зрения наибольшую

чувствительность к акустическому полю

имеют абонентские громкоговорители и

датчики пожарной сигнализации. Перехват

акустических колебаний в данном канале

утечки информации осуществляется путем

непосредственного подключения к

соединительным линиям специальных

высокочувствительных низкочастотных

усилителей. Например, подключая такие

средства к соединительным линиям

телефонных аппаратов с электромеханическими

вызывными звонками, можно прослушивать

разговоры, ведущиеся в помещениях, где

установлены эти аппараты.

Технический канал

утечки информации путем высокочастотного

навязывания может быть осуществлен с

помощью несанкционированного контактного

введения токов высокой частоты от

соответствующего генератора в линии

(цепи), имеющие функциональные связи с

нелинейными или параметрическими

элементами, на которых происходит

модуляция высокочастотного сигнала

информационным. В силу того, что нелинейные

или параметрические элементы для

высокочастотного сигнала, как правило,

представляют собой несогласованную

нагрузку, промодулированный высокочастотный

сигнал будет отражаться от нее и

распространяться в обратном направлении

по линии или излучаться. Для приема

излученных или отраженных высокочастотных

сигналов используются специальные

приемники с достаточно высокой

чувствительностью. Наиболее часто такой

канал утечки информации используется

для перехвата разговоров, ведущихся в

помещении, через телефонный аппарат,

имеющий выход за пределы контролируемой

зоны.

Оптико-электронный

(лазерный) канал утечки акустической

информации образуется при облучении

лазерным лучом вибрирующих в акустическом

поле тонких отражающих поверхностей

(стекол окон, картин, зеркал и т. д.).

Отраженное лазерное излучение (диффузное

или зеркальное) модулируется по амплитуде

и фазе (по закону вибрации поверхности)

и принимается приемником оптического

(лазерного) излучения, при демодуляции

которого выделяется речевая информация.

Причем лазер и приемник оптического

излучения могут быть установлены в

одном или разных местах (помещениях).

Для перехвата речевой информации по

данному каналу используются сложные

лазерные акустические локационные

системы, иногда называемые лазерными

микрофонами. Работают эти устройства,

как правило, в ближнем инфракрасном

диапазоне волн.

При

передаче информации по каналам связи

возможен ее перехват. В настоящее время

для передачи информации используют в

основном KB,

УКВ, радиорелейные, тропосферные и

космические каналы связи, а также

кабельные и волоконно-оптические линии

связи.

В

зависимости от вида каналов связи

технические каналы перехвата информации

можно разделить на:

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Одним из важнейших аспектов проблемы обеспечения безопасности компьютерных систем является определение, анализ и классификация возможных угроз безопасности АС. Перечень значимых угроз, оценки вероятностей их реализации, а также модель нарушителя служат основой для проведения анализа рисков и формулирования

требований к системе зашиты АС.

Особенности современных АС как объекта защиты

Большинство современных автоматизированных систем обработки информации в общем случае представляет собой территориально распределенные системы интенсивно взаимодействующих (синхронизирующихся) между собой по данным (ресурсам) и управлению (событиям) локальных вычислительных сетей (ЛВС) и отдельных ЭВМ.

В распределенных АС возможны все «традиционные» для локально расположенных (централизованных) вычислительных систем способы несанкционированного вмешательства в их работу и доступа к информации. Кроме того, для них характерны и новые специфические каналы проникновения в систему и несанкционированного доступа к информации, наличие которых объясняется целым рядом их особенностей.

Перечислим основные особенности распределенных АС:

- территориальная разнесенность компонентов системы и наличие

интенсивного обмена информацией между ними; - широкий спектр используемых способов представления, хранения и

протоколов передачи информации; - интеграция данных различного назначения, принадлежащих различным

субъектам, в рамках единых баз данных и, наоборот, размещение

необходимых некоторым субъектам данных в различных удаленных узлах

сети; - абстрагирование владельцев данных от физических структур и места

размещения данных; - использование режимов распределенной обработки данных;

- участие в процессе автоматизированной обработки информации большого

количества пользователей и персонала различных категорий; - непосредственный и одновременный доступ к ресурсам (в том числе и

информационным) большого числа пользователей (субъектов) различных

категорий; - высокая степень разнородности используемых средств вычислительной

техники и связи, а также их программного обеспечения; - отсутствие специальных средств защиты в большинстве типов

технических средств, широко используемых в АС.

Уязвимость основных структурно-функциональных элементов распределенных АС

В общем случае АС состоят из следующих основных структурно-функциональных элементов:

• рабочих станций — отдельных ЭВМ или терминалов сети, на которых реализуются автоматизированные рабочие места пользователей (абонентов, операторов);

• серверов или host -машин (служб файлов, печати, баз данных и т.п.) не выделенных (или выделенных, то есть не совмещенных с рабочими станциями) высокопроизводительных ЭВМ, предназначенных для реализации функций хранения, печати данных, обслуживания рабочих станций сети и т.п. действий;

• сетевых устройств (маршрутизаторов, коммутаторов, шлюзов, центров коммутации пакетов, коммуникационных ЭВМ) — элементов, обеспечивающих соединение нескольких сетей передачи данных, либо нескольких сегментов одной и той же сети, возможно имеющих различные протоколы взаимодействия;

• каналов связи (локальных, телефонных, с узлами коммутации и т.д.).

Рабочие станции являются наиболее доступными компонентами сетей и именно с них могут быть предприняты наиболее многочисленные попытки совершения несанкционированных действий. С рабочих станций осуществляется управление процессами обработки информации, запуск программ, ввод и корректировка данных, на дисках рабочих станций могут размещаться важные данные и программы обработки. На видеомониторы и печатающие устройства рабочих станций выводится информация при работе пользователей (операторов), выполняющих различные функции и имеющих разные полномочия по доступу к данным и другим ресурсам системы. Именно на рабочих станциях осуществляется ввод имен и паролей пользователями. Поэтому рабочие станции должны быть надежно защищены от доступа посторонних лиц и должны содержать средства разграничения доступа к ресурсам со стороны законных пользователей, имеющих разные полномочия. Кроме того, средства защиты должны предотвращать нарушения нормальной настройки (конфигурации) рабочих станций и режимов их функционирования, вызванные неумышленным вмешательством неопытных (невнимательных) пользователей.

В особой защите нуждаются такие привлекательные для злоумышленников элементы сетей как серверы ( host — машины) и сетевые устройства. Первые — как концентраторы больших объемов информации, вторые — как элементы, в которых осуществляется преобразование (возможно через открытую, незашифрованную форму представления) данных при согласовании протоколов обмена в различных участках сети.

Благоприятным для повышения безопасности серверов и мостов обстоятельством является, как правило, наличие возможностей их надежной защиты физическими средствами и организационными мерами в силу их выделенности, позволяющей сократить до минимума число лиц из персонала, имеющих непосредственный доступ к ним. Иными словами, непосредственные случайные воздействия персонала и преднамеренные локальные воздействия злоумышленников на выделенные серверы и мосты можно считать маловероятными. В то же время, все более распространенными становятся массированные атаки на серверы и мосты (а равно и на рабочие станции) с использованием средств удаленного доступа. Здесь злоумышленники, прежде всего, могут искать возможности повлиять на работу различных подсистем рабочих станций, серверов и мостов, используя недостатки протоколов обмена и средств разграничения удаленного доступа к ресурсам и системным таблицам. Использоваться могут всевозможности и средства, от стандартных (без модификации компонентов) до подключения специальных аппаратных средств (каналы, как правило, слабо защищены от подключения) и применения высококлассных программ для преодоления системы защиты.

Конечно, сказанное выше не означает, что не будет попыток внедрения аппаратных и программных закладок в сами мосты и серверы, открывающих широкие дополнительные возможности по несанкционированному удаленному доступу. Закладки могут быть внедрены как с удаленных станций (посредством вирусов или иным способом), так и непосредственно в аппаратуру и программы серверов при их ремонте, обслуживании, модернизации, переходе на новые версии программного обеспечения, смене оборудования.

Каналы и средства связи также нуждаются в защите. В силу большой пространственной протяженности линий связи (через неконтролируемую или слабо контролируемую территорию) практически всегда существует возможность подключения к ним, либо вмешательства в процесс передачи данных.

Угрозы безопасности информации, АС и субъектов информационных отношений

Под угрозой (вообще) обычно понимают потенциально возможное событие, процесс или явление, которое может (воздействуя на что-либо) привести к нанесению ущерба чьим-либо интересам.

Угрозой интересам субъектов информационных отношений будем называть потенциально возможное событие, процесс или явление, которое посредством воздействия на информацию, ее носители и процессы обработки может прямо или косвенно привести к нанесению ущерба интересам данных субъектов.

Нарушением безопасности (просто нарушением или атакой) будем называть реализацию угрозы безопасности.

В силу особенностей современных АС, перечисленных выше, существует значительное число различных видов угроз безопасности субъектов информационных отношений.

Следует иметь ввиду, что научно-технический прогресс может привести к появлению принципиально новых видов угроз и что изощренный ум злоумышленника способен придумать новые пути и способы преодоления систем безопасности, НСД к данным и дезорганизации работы АС.

Источники угроз безопасности

Основными источниками угроз безопасности АС и информации (угроз интересам субъектов информационных отношений) являются:

• стихийные бедствия и аварии (наводнение, ураган, землетрясение, пожар и т.п.);

• сбои и отказы оборудования (технических средств) АС;

• ошибки проектирования и разработки компонентов АС (аппаратных средств, технологии обработки информации, программ, структур данных и т.п.);

• ошибки эксплуатации (пользователей, операторов и другого персонала);

• преднамеренные действия нарушителей и злоумышленников (обиженных лиц из числа персонала, преступников, шпионов, диверсантов и т.п.).

Классификация угроз безопасности

Все множество потенциальных угроз по природе их возникновения разделяется на два класса: естественные (объективные) и искусственные (субъективные).

Рис. 1.5.1. Классификация угроз по источникам и мотивации

Естественные угрозы — это угрозы, вызванные воздействиями на АС и ее элементы объективных физических процессов или стихийных природных явлений, независящих от человека.

Искусственные угрозы — это угрозы АС, вызванные деятельностью человека. Среди них, исходя из мотивации действий, можно выделить:

• непреднамеренные (неумышленные, случайные) угрозы, вызванные ошибками в проектировании АС и ее элементов, ошибками в программном обеспечении, ошибками в действиях персонала и т.п.;

• преднамеренные (умышленные) угрозы, связанные с корыстными, идейными или иными устремлениями людей (злоумышленников).

Источники угроз по отношению к АС могут быть внешними или внутренними (компоненты самой АС — ее аппаратура, программы, персонал, конечные пользователи).

Основные непреднамеренные искусственные угрозы

Основные непреднамеренные искусственные угрозы АС (действия, совершаемые людьми случайно, по незнанию, невнимательности или халатности, из любопытства, но без злого умысла):

1) неумышленные действия, приводящие к частичному или полному отказу системы или разрушению аппаратных, программных, информационных ресурсов системы (неумышленная порча оборудования, удаление, искажение файлов с важной информацией или программ, в том числе системных и т.п.);

2) неправомерное отключение оборудования или изменение режимов работы устройств и программ;

3) неумышленная порча носителей информации;

4) запуск технологических программ, способных при некомпетентном использовании вызывать потерю работоспособности системы (зависания или зацикливания) или осуществляющих необратимые изменения в системе (форматирование или реструктуризацию носителей информации, удаление данных и т.п.);

5) нелегальное внедрение и использование неучтенных программ (игровых, обучающих, технологических и др., не являющихся необходимыми для выполнения нарушителем своих служебных обязанностей) с последующим необоснованным расходованием ресурсов (загрузка процессора, захват оперативной памяти и памяти на внешних носителях);

6) заражение компьютера вирусами;

7) неосторожные действия, приводящие к разглашению конфиденциальной информации, или делающие ее общедоступной;

9) проектирование архитектуры системы, технологии обработки данных, разработка прикладных программ, с возможностями, представляющими опасность для работоспособности системы и безопасности информации;

10) игнорирование организационных ограничений (установленных правил) при работе в системе;

11) вход в систему в обход средств защиты (загрузка посторонней операционной системы со сменных магнитных носителей и т.п.);

12) некомпетентное использование, настройка или неправомерное отключение средств защиты персоналом службы безопасности;

13) пересылка данных по ошибочному адресу абонента (устройства);

14) ввод ошибочных данных;

15) неумышленное повреждение каналов связи.

Основные преднамеренные искусственные угрозы

Основные возможные пути умышленной дезорганизации работы, вывода системы из строя, проникновения в систему и несанкционированного доступа к информации:

1) физическое разрушение системы (путем взрыва, поджога и т.п.) или вывод из строя всех или отдельных наиболее важных компонентов компьютерной системы (устройств, носителей важной системной информации, лиц из числа персонала и т.п.);

2) отключение или вывод из строя подсистем обеспечения функционирования вычислительных систем (электропитания, охлаждения и вентиляции, линий связи и т.п.);

3) действия по дезорганизации функционирования системы (изменение режимов работы устройств или программ, забастовка, саботаж персонала, постановка мощных активных радиопомех на частотах работы устройств системы и т.п.);

4) внедрение агентов в число персонала системы (в том числе, возможно, и в административную группу, отвечающую за безопасность);

5) вербовка (путем подкупа, шантажа и т.п.) персонала или отдельных пользователей, имеющих определенные полномочия;

6) применение подслушивающих устройств, дистанционная фото- и видео-съемка и т.п.;

7) перехват побочных электромагнитных, акустических и других излучений устройств и линий связи, а также наводок активных излучений на вспомогательные технические средства, непосредственно не участвующие в обработке информации (телефонные линии, сели питания, отопления и т.п.);

9) хищение носителей информации (магнитных дисков, лент, микросхем памяти, запоминающих устройств и целых ПЭВМ);

10) несанкционированное копирование носителей информации;

11) хищение производственных отходов (распечаток, записей, списанных носителей информации и т.п.);

12) чтение остаточной информации из оперативной памяти и с внешних запоминающих устройств;

13) чтение информации из областей оперативной памяти, используемых операционной системой (в том числе подсистемой зашиты) или другими пользователями, в асинхронном режиме используя недостатки мультизадачных операционных систем и систем программирования;

14) незаконное получение паролей и других реквизитов разграничения доступа (агентурным путем, используя халатность пользователей, путем подбора, путем имитации интерфейса системы и т.д.) с последующей маскировкой под зарегистрированного пользователя («маскарад»);

15) несанкционированное использование терминалов пользователей, имеющих уникальные физические характеристики, такие как номер рабочей станции в сети, физический адрес, адрес в системе связи, аппаратный блок кодирования и т.п.;

16) вскрытие шифров криптозащиты информации;

17) внедрение аппаратных «спецвложений», программных «закладок» и «вирусов» («троянских коней» и «жучков»), то есть таких участков программ, которые не нужны для осуществления заявленных функций, но позволяющих преодолевать систему зашиты, скрытно и незаконно осуществлять доступ к системным ресурсам с целью регистрации и передачи критической информации или дезорганизации функционирования системы;

18) незаконное подключение к линиям связи с целью работы «между строк», с использованием пауз в действиях законного пользователя от его имени с последующим вводом ложных сообщений или модификацией передаваемых сообщений;

19) незаконное подключение к линиям связи с целью прямой подмены законного пользователя путем его физического отключения после входа в систему и успешной аутентификации с последующим вводом дезинформации и навязыванием ложных сообщений.

Следует заметить, что чаще всего для достижения поставленной цели злоумышленник использует не один, а некоторую совокупность из перечисленных выше путей.

Классификация каналов проникновения в систему и утечки информации

Все каналы проникновения в систему и утечки информации разделяют на прямые и косвенные. Под косвенными понимают такие каналы, использование которых не требует проникновения в помещения, где расположены компоненты системы. Для использования прямых каналов такое проникновение необходимо. Прямые каналы могут использоваться без внесения изменений в компоненты системы или с изменениями компонентов.

По типу основного средства, используемого для реализации угрозы все возможные каналы можно условно разделить на три группы, где таковыми средствами являются: человек, программа или аппаратура.

Классификация видов нарушений работоспособности систем и несанкционированного доступа к информации по объектам воздействия и способам нанесения ущерба безопасности приведена в таблице 1.5.1.

По способу получения информации потенциальные каналы доступа можно разделить на:

• физический;

• электромагнитный (перехват излучений);

• информационный (программно-математический).

При контактном НСД (физическом, программно-математическом) возможные угрозы информации реализуются путем доступа к элементам АС, к носителям информации, к самой вводимой и выводимой информации (и результатам), к программному обеспечению (в том числе к операционным системам), а также путем подключения к линиям связи.

При бесконтактном доступе (например, по электромагнитному каналу) возможные угрозы информации реализуются перехватом излучений аппаратуры АС, в том числе наводимых в токопроводящих коммуникациях и цепях питания, перехватом информации в линиях связи, вводом в линии связи ложной информации, визуальным наблюдением — (фотографированием) устройств отображения информации, прослушиванием переговоров персонала АС и пользователей.

Таблица 1.5.1

|

Способы нанесения ущерба |

Объекты воздействий |

|||

|

Оборудование |

Программы |

Данные |

Персонал |

|

|

Раскрытие (утечка) информации |

Хищение носителей информации, подключение к линии связи, несанкционированное использование ресурсов |

Несанкционированное копирование перехват |

Хищение, копирование, перехват |

Передача сведений о защите, разглашение, халатность |

|

Потеря целостности информации. |

Подключение, модификация, спецвложения, изменение режимов работы, несанкционированное использование ресурсов |

Внедрение «троянских коней» и «жучков» |

Искажение, модификация |

Вербовка персонала, «маскарад» |

|

Нарушение работоспособности автоматизированной системы |

Изменение режимов функционирования, вывод из строя, хищение, разрушение |

Искажение, удаление, подмена |

Искажение, удаление, навязывание ложных данных |

Уход, физическое устранение |

|

Незаконное тиражирование информации |

Изготовление аналогов без лицензий |

Использование незаконных копий |

Публикация без ведома авторов |

Неформальная модель нарушителя

Преступления, в том числе и компьютерные, совершаются людьми. В этом смысле вопросы безопасности автоматизированных систем есть суть вопросы человеческих отношений и человеческого поведения. Пользователи системы и ее персонал, с одной стороны, являются составной частью, необходимым элементом АС. С другой стороны, они же являются основной причиной и движущей силой нарушений и преступлений.

Исследования проблемы обеспечения безопасности компьютерных систем ведутся в направлении раскрытия природы явлений, заключающихся в нарушении целостности и конфиденциальности информации, дезорганизации работы компьютерных систем. Серьезно изучается статистика нарушений, вызывающие их причины, личности нарушителей, суть применяемых нарушителями приемов и средств, используемые при этом недостатки систем и средств их защиты, обстоятельства, при которых было выявлено нарушение, и другие вопросы, которые могут быть использованы при построении моделей потенциальных нарушителей.

Неформальная модель нарушителя отражает его практические и теоретические возможности, априорные знания, время и место действия и т.п. Для достижения своих целей нарушитель должен приложить некоторые усилия, затратить определенные ресурсы. Исследовав причины нарушений, можно либо повлиять на сами эти причины (конечно если это возможно), либо точнее определить требования к системе защиты от данного вида нарушений или преступлении.

Нарушитель — это лицо, предпринявшее попытку выполнения запрещенных операций (действий) по ошибке, незнанию или осознанно со злым умыслом (из корыстных интересов) или без такового (ради игры или удовольствия, с целью самоутверждения и т.п.) и использующее для этого различные возможности, методы и средства

Злоумышленником будем называть нарушителя, намеренно идущего на нарушение из корыстных побуждений.

При разработке модели нарушителя определяются:

• предположения о категориях лиц, к которым может принадлежать нарушитель;

• предположения о мотивах действий нарушителя (преследуемых нарушителем целях);

• предположения о квалификации нарушителя и его технической оснащенности (об используемых для совершения нарушения методах и средствах);

• ограничения и предположения о характере возможных действий нарушителей.

По отношению к АС нарушители могут быть внутренними (из числа персонала и пользователей системы) или внешними (посторонними лицами). Внутренним нарушителем может быть лицо из следующих категорий сотрудников:

• конечные пользователи (операторы) системы;

• персонал, обслуживающий технические средства (инженеры, техники);

• сотрудники отделов разработки и сопровождения ПО (прикладные и системные программисты);

• сотрудники службы безопасности АС;

• руководители различных уровней.

Посторонние лица, которые могут быть нарушителями:

• технический персонал, обслуживающий здания (уборщики, электрики, сантехники и другие сотрудники, имеющие доступ в здания и помещения, где расположены компоненты АС);

• клиенты (представители организаций, граждане);

• посетители (приглашенные по какому-либо поводу);

• представители организаций, взаимодействующих по вопросам обеспечения жизнедеятельности организации (энерго-, водо-, теплоснабжения и т.п.);

• представители конкурирующих организаций (иностранных спецслужб) или лица, действующие по их заданию;

• лица, случайно или умышленно нарушившие пропускной режим (без цели нарушить безопасность АС);

• любые лица за пределами контролируемой территории. Можно выделить несколько основных мотивов нарушений:

• безответственность;

• самоутверждение;

• вандализм;

• принуждение;

• месть;

• корыстный интерес;

• идейные соображения.

При нарушениях, вызванных безответственностью, пользователь производит какие-либо разрушающие действия, не связанные, тем не менее, со злым умыслом. В большинстве случаев это следствие некомпетентности или небрежности.

Некоторые пользователи считают получение доступа к системным наборам данных крупным успехом, затевая своего рода игру «пользователь — против системы» ради самоутверждения либо в собственных глазах, либо в глазах коллег.

Нарушение безопасности АС может быть связано с принуждением (шантаж), местью, идейными соображениями или корыстными интересами пользователя системы. В этом случае он будет целенаправленно пытаться преодолеть систему зашиты для доступа к хранимой, передаваемой и обрабатываемой информации и другим ресурсам АС.

По уровню знаний об АС нарушителей можно классифицировать следующим образом:

• знает функциональные особенности АС, основные закономерности формирования в ней массивов данных и потоков запросов к ним, умеет пользоваться штатными средствами;

• обладает высоким уровнем знаний и опытом работы с техническими средствами системы и их обслуживания;

• обладает высоким уровнем знаний в области программирования и вычислительной техники, проектирования и эксплуатации автоматизированных информационных систем;-

• знает структуру, функции и механизм действия средств защиты, их сильные и слабые стороны.

По уровню возможностей (используемым методам и средствам):

• применяющий только агентурные методы получения сведений;

• применяющий пассивные средства (технические средства перехвата без модификации компонентов системы);

• использующий только штатные средства и недостатки систем защиты для ее преодоления (несанкционированные действия с использованием разрешенных средств), а также компактные магнитные носители информации, которые могут быть скрытно пронесены через посты охраны;

• применяющий методы и средства активного воздействия (модификация и подключение дополнительных технических средств, подключение к каналам передачи данных, внедрение программных закладок и использование специальных инструментальных и технологических программ).

По времени действия:

• в процессе функционирования АС (во время работы компонентов

системы);

• в период неактивности компонентов системы (в нерабочее время, во время плановых перерывов в ее работе, перерывов для обслуживания и ремонта и т.п.);

• как в процессе функционирования АС, так и в период неактивности компонентов системы.

По месту действия:

• без доступа на контролируемую территорию организации;

• с контролируемой территории без доступа в здания и сооружения;

• внутри помещений, но без доступа к техническим средствам АС;

• с рабочих мест конечных пользователей (операторов) АС;

• с доступом в зону данных (серверов баз данных, архивов и т.п.);

• с доступом в зону управления средствами обеспечения безопасности АС.

Могут учитываться следующие ограничения и предположения о характере действий возможных нарушителей:

• работа по подбору кадров и специальные мероприятия затрудняют возможность создания коалиций нарушителей, т.е. объединения (сговора) и целенаправленных действий по преодолению подсистемы защиты двух и более нарушителей;

• нарушитель, планируя попытки НСД, скрывает свои несанкционированные действия от других сотрудников;

Выводы

НСД может быть следствием ошибок пользователей, администраторов, эксплуатирующего и обслуживающего персонала, а также недостатков принятой технологии обработки информации и т.д.

Определение конкретных значений характеристик возможных нарушителей в значительной степени субъективно. Модель нарушителя, построенная с учетом особенностей конкретной предметной области и технологии обработки информации, может быть представлена перечислением нескольких вариантов его облика Каждая категория нарушителей должна быть охарактеризована значениями характеристик, приведенных выше. Для каждой из них можно привести оценку количества сотрудников организации, попадающих в данную категорию нарушителей.

Уязвимыми являются буквально все основные структурно-функциональные элементы современных распределенных АС: рабочие станции, серверы (Host -машины), межсетевые мосты (шлюзы, центры коммутации), каналы связи.

Защищать компоненты АС необходимо от всех видов воздействий: стихийных бедствий и аварий, сбоев и отказов технических средств, ошибок персонала и пользователей, ошибок в программах и от преднамеренных действий злоумышленников.

Имеется широчайший спектр вариантов (путей) преднамеренного или случайного несанкционированного доступа к данным и вмешательства в процессы обработки и обмена информацией (в том числе, управляющей согласованным функционированием различных компонентов сети и разграничением ответственности за преобразование и дальнейшую передачу информации).

Правильно построенная (адекватная реальности) модель нарушителя, в которой отражаются его практические и теоретические возможности, априорные знания, время и место действия и т.п. характеристики — важная составляющая успешного проведения анализа риска и определения требований к составу и характеристикам системы защиты.

Анализ и классификация основных угроз информационной безопасности

Ляпидов К.В. (X Всероссийская научно-техническая конференция «Актуальные проблемы информационной безопасности. Теория и практика использования программно-аппаратных средств». 2017)

____Одним из важнейших аспектов обеспечения информационной безопасности является анализ и классификация потенциальных угроз информационной безопасности. Перечень значимых угроз, оценка вероятности их реализации, а также модель и характеристика (в т.ч. личностная) нарушителя служат основой для проведения анализа рисков и формулирования требований к каждой системе информационной безопасности.

____Угроза информационной безопасности – совокупность условий и факторов, создающих опасность нарушения информационной безопасности. Под угрозой интересам субъектов информационных отношений понимают потенциально возможное событие, процесс или явление которое посредством воздействия на информацию или другие компоненты информационной системы может прямо или косвенно привести к нанесению ущерба интересам данных субъектов [1].

____Источниками угроз информационной безопасности могут быть как субъекты (личность), так и объективные проявления, например, конкуренты, преступники, административно-управленческие органы. Источники угроз преследуют при этом следующие цели: ознакомление с охраняемыми сведениями, их модификация или уничтожение.

____Все источники угроз информационной безопасности можно разделить на три основные группы (см. рисунок).

____1) Антропогенные источники. К антропогенным источникам угроз информационной безопасности относятся субъекты, действия (или бездействие) которых могут привести к нарушению безопасности охраняемой информации. Такие источники, могут быть как внешними, так и внутренними.

____Внешние источники угроз могут быть случайными или преднамеренными и иметь разный уровень квалификации. К внешним источникам угроз относятся: криминальные структуры, хакеры, недобросовестные партнеры, технический персонал поставщиков услуг связи, представители надзорных организаций, аварийных служб, а также представители силовых структур.

____Внутренние источники угроз, как правило, представляют собой высококвалифицированных специалистов в области разработки и эксплуатации программного обеспечения и технических средств., сотрудников знакомых с особенностями решаемых задач и имеющих возможность использования штатного оборудования и технических средств сети. К внутренним источникам угроз, в первую очередь, относятся: сотрудники службы защиты информации и основной персонал [2].

____Антропогенные источники угроз всегда можно оценить, спрогнозировать и принять адекватные меры. Методы противодействия в данном случае управляемы и напрямую зависят от организаторов системы информационной безопасности.

____2) Техногенные источники. Техногенными источниками угроз информационной безопасности являются технические средства. Техногенные источники угроз, равно как и антропогенные, могут быть внутренними и внешними.

____К внутренним источникам таких угроз относятся: использование не сертифицированного и не лицензионного программного обеспечения для хранения, передачи и обработки информации; не качественные технические средства контроля за инженерно-техническими сетями; использование не качественных технических средств любого вида; техногенные средства охраны и сигнализации.

____К внешним источникам потенциальных угроз информационной безопасности относятся: каналы связи; недоброкачественные внешние поставки программных и аппаратных средств; инженерно-технические сети (все виды).

____Техногенные источники угроз, в отличии от антропогенных, менее прогнозируемы, они напрямую зависят от свойств техники и поэтому требуют особого внимания.

.

Источники угроз информационной безопасности

.

____3) Стихийные источники. Данная группа источников угроз объединяет, обстоятельства, составляющие непреодолимую силу. К непреодолимой силе относят стихийные бедствия или иные обстоятельства, которые невозможно предусмотреть или предотвратить, или возможно предусмотреть, но невозможно предотвратить при современном уровне человеческого знания и возможностей.

____Стихийные источники потенциальных угроз информационной безопасности, как правило, являются внешними по отношению к защищаемому объекту, под ними, прежде всего, понимаются такие природные катаклизмы как: наводнения, пожары, землетрясения, ураганы.

____А также иные обстоятельства: непредвиденные действия государственных органов и учреждений; форс-мажорные обстоятельства.

____Стихийные источники потенциальных угроз информационной безопасности не поддаются прогнозированию и поэтому меры защиты от них должны применяться всегда.

____Угрозы информационной безопасности могут быть классифицированы по различным признакам:

____1) По аспекту информационной безопасности, на который направлены угрозы:

____—_угрозы конфиденциальности (неправомерный доступ к информации). Под угрозой конфиденциальности понимается возможность получения неправомерного доступа к конфиденциальной информации, процессам и устройствам. Подобные угрозы могут возникать вследствие человеческого фактора, сбоев работе программных и аппаратных средств.

____—_угрозы целостности. Угрозы нарушения целостности – это угрозы, связанные с вероятностью модификации той или иной информации, хранящейся в информационной системе. Нарушение целостности может быть вызвано различными факторами – от умышленных действий персонала до выхода из строя оборудования.

____—_угрозы доступности. Нарушение доступности представляет собой создание таких условий, при которых доступ к услуге или информации будет либо заблокирован, либо возможен за время, которое не обеспечит выполнение тех или иных целей [3].

____2) По расположению источника угроз: внутренние (источники угроз располагаются внутри системы); внешние (источники угроз находятся вне системы).

____3) По размерам наносимого ущерба: общие (нанесение ущерба объекту безопасности в целом); локальные (причинение вреда отдельным частям объекта безопасности); частные (причинение вреда отдельным свойствам элементов объекта безопасности).

____4) По степени воздействия на информационную систему: пассивные (структура и со- держание системы не изменяются); активные (структура и содержание системы подвергается изменениям).

____5) По природе возникновения:

____—_естественные (объективные) — вызванные воздействием на информационную среду объективных физических процессов или стихийных природных явлений, не зависящих от воли человека;

____—_искусственные (субъективные) — вызванные воздействием на информационную сферу человека. Среди искусственных угроз, в свою очередь, выделяют:

____а) непреднамеренные (случайные) угрозы — сбои программного обеспечения, ошибки персонала, отказы вычислительной и коммуникационной техники;

____б) преднамеренные (умышленные) угрозы — неправомерный доступ к информации, разработка и использование специального программного обеспечения, для осуществления неправомерного доступа, разработка и распространение вирусных программ и т.д. Преднамеренные угрозы всегда обусловлены действиями людей. Основные проблемы информационной безопасности связаны прежде всего с умышленными угрозами, так как они являются главной причиной преступлений и правонарушений.

____На сегодняшний день основными угрозами информационной безопасности, являются:

____—_вредоносное программное обеспечение (~50%);

____—_случайный отказ оборудования (~15%);

____—_внешнее проникновение в информационную систему (~5%);

____—_случайный отказ программного обеспечения (~5%) [4].

____Исходя из того, что вредоносное программное обеспечение, попавшее внутрь информационной системы извне, является основной проблемой, а вопросы надежности оборудования и используемого программного обеспечения находятся на втором, и четвертом местах соответственно, необходимым видится внедрение: SDLC, соответствующего тестирования и приемочных испытаний АСУ, рациональной процедуры выбора оборудования и программного обеспечения, соответствующей процедуры управления обновлениями.

.

Список использованных источников

1. http://ru.wikipedia.org/wiki/Угрозы_информационной_безопасности.

2. Ловцов Д.А. Информационная безопасность. СПб: Интерра, 2015. 322 с.

3. Ярочкин В.И. Информационная безопасность. М: Изд-во «Гаудеамус», 2014. 544 с.

4. http://www.risidata.com/Database

.