Creates a KeyStoreException with the specified cause and a detail message of (cause==null ? null : cause.toString()) (which typically contains the class and detail message of cause ).

Inherited Method Summary

From class java.lang.Throwable

Appends the specified exception to the exceptions that were suppressed in order to deliver this exception.

Fills in the execution stack trace.

Returns the cause of this throwable or null if the cause is nonexistent or unknown.

Creates a localized description of this throwable.

Returns the detail message string of this throwable.

Provides programmatic access to the stack trace information printed by printStackTrace() .

Returns an array containing all of the exceptions that were suppressed, typically by the try -with-resources statement, in order to deliver this exception.

Initializes the cause of this throwable to the specified value.

Prints this throwable and its backtrace to the standard error stream.

Prints this throwable and its backtrace to the specified print writer.

Prints this throwable and its backtrace to the specified print stream.

setStackTrace (StackTraceElement[] stackTrace)

Java Keytool Tutorial: How to generate a Self-Signed certificate using the Java Keytool

Sets the stack trace elements that will be returned by getStackTrace() and printed by printStackTrace() and related methods.

Returns a short description of this throwable.

From class java.lang.Object

Creates and returns a copy of this Object .

Compares this instance with the specified object and indicates if they are equal.

Invoked when the garbage collector has detected that this instance is no longer reachable.

Returns the unique instance of Class that represents this object’s class.

Returns an integer hash code for this object.

Causes a thread which is waiting on this object’s monitor (by means of calling one of the wait() methods) to be woken up.

Causes all threads which are waiting on this object’s monitor (by means of calling one of the wait() methods) to be woken up.

Returns a string containing a concise, human-readable description of this object.

wait (long timeout, int nanos)

Causes the calling thread to wait until another thread calls the notify() or notifyAll() method of this object or until the specified timeout expires.

wait (long timeout)

Causes the calling thread to wait until another thread calls the notify() or notifyAll() method of this object or until the specified timeout expires.

Causes the calling thread to wait until another thread calls the notify() or notifyAll() method of this object.

Источник: developers.google.com

При использовании КриптоПро ЭЦП Browser plug-in могут возникать ошибки, приводящие к тому, что плагин не работает или работает некорректно, из-за чего электронная подпись не создаётся. Рассмотрим наиболее распространённые варианты ошибок и разберёмся, как их устранить.

При проверке отображается статус «Плагин загружен», но нет информации о криптопровайдере

Это значит, что криптопровайдер КриптоПро CSP не установлен. Необходимо загрузить дистрибутив программы с сайта разработчика и установить её на компьютер. В настройках плагина в графу Список доверенных узлов также следует добавить адрес ресурса, с которым работаете (например, nalog. ru).

Не удаётся построить цепочку сертификатов для доверенного корневого центра. (0x800B010A)

При этой ошибке плагин не может сформировать запрос на создание ЭЦП. Она возникает, если по каким-то причинам нет возможности проверить статус сертификата. Например, если нет привязки к ключу или доступа к спискам отзыва. Также проблема может воспроизводиться, если не установлены корневые сертификаты.

Для устранения этой ошибки нужно привязать сертификат к закрытому ключу.

Сначала проверьте, строится ли цепочка доверия. Для этого нужно открыть файл сертификата, а затем вкладку Путь сертификации.

Если на значке сертификата отображается крест, это означает, что цепочка доверия не строится. В этом случае необходимо скачать и установить корневые и промежуточные сертификаты. Они должны быть доступны для загрузки на сайте удостоверяющего центра, который выпустил сертификат на ваше имя.

Для установки корневого сертификата необходимо:

Установка промежуточных сертификатов выполняется точно так же, как и установка корневых, за исключением того, что в процессе установки вместо пункта Доверенные корневые центры сертификации нужно выбрать пункт Промежуточные центры сертификации.

Если вы создаёте ЭЦП таких форматов, как CAdES-T или CAdES-X Long Type 1, ошибка может возникать из-за отсутствия доверия к сертификату оператора службы предоставления штампов времени. В этой ситуации нужно установить корневой сертификат УЦ в доверенные корневые центры.

ЭЦП создаётся с ошибкой при проверке цепочки сертификатов

Данная проблема возникает из-за отсутствия доступа к спискам отозванных сертификатов. Списки должны быть доступны для загрузки на сайте удостоверяющего центра, который выпустил сертификат ЭЦП. Установка списков выполняется по той же схеме, что и установка промежуточного сертификата.

Ошибка несоответствия версии плагина

Появляется сообщение «Плагин недоступен»

Данная проблема может возникнуть, если ваш браузер не поддерживает установленную версию плагина. Попробуйте воспользоваться другим обозревателем.

Ошибки 0x8007064A и 0x8007065B

Ошибка возникает в связи с окончанием срока действия лицензий на КриптоПро CSP (КриптоПро TSP Client 2.0, Криптопро OCSP Client 2.0).

Чтобы создать электронную подпись с форматом CAdES-BES, необходима действующая лицензия на КриптоПро CSP. Создание ЭЦП с форматом CAdES-X Long Type 1 потребует наличия действующих лицензий:

После приобретения лицензии потребуется её активация.

Набор ключей не существует (0x80090016)

Возникает из-за того, что у браузера нет прав для выполнения операции. Для решения проблемы в настройках плагина добавьте сайт в Список доверенных узлов.

Отказано в доступе (0x80090010)

Возникает в связи с истечением срока действия закрытого ключа. Чтобы проверить срок действия, запустите Крипто-Про CSP, затем откройте вкладку Сервис. Далее необходимо выбрать пункт Протестировать и указать контейнер с закрытым ключом. Если в результатах тестирования вы увидите, что срок действия закрытого ключа истёк, необходимо получить новый ключ.

Ошибка: Invalid algorithm specified. (0x80090008)

Появление такой ошибки означает, что криптопровайдер не поддерживает алгоритм используемого сертификата. Рекомендуется проверить актуальность версии КриптоПро CSP.

Если предлагаемые выше способы устранения ошибок не помогут, рекомендуем обратиться в службу поддержки КриптоПро.

У вас ещё нет электронной подписи? Её можно заказать у нас на сайте. Выберите подходящий вариант ЭЦП: для участия в электронных торгах, работы с порталами или отчётности. Процедура оформления не займёт больше одного дня.

Java security signatureexception invalid file sign

При запуске апплета или приложения Java появляется диалоговое окно с предупреждением системы безопасности:

Заблокировать запуск потенциально небезопасных компонентов?

Среда Java обнаружила компоненты приложений, которые могут указывать на наличие угроз безопасности. Свяжитесь с поставщиком приложения и убедитесь в отсутствии попыток несанкционированного доступа.

Подписанные приложения и апплеты Java Web Start, содержащие подписанные и неподписанные компоненты, могут быть потенциально небезопасными, если смешанный код не был намеренно использован поставщиком приложения. Начиная с выпуска Java SE 6 Update 19 при работе с программой, которая содержит подписанные и неподписанные компоненты, отображается диалоговое окно с предупреждением.

Если в диалоговом окне безопасности нажать кнопку Да, запуск потенциально небезопасных компонентов будет заблокирован, после чего возможно завершение работы программы. Если нажать кнопку Нет, выполнение приложения или апплета продолжится.

Предупреждение отображается по умолчанию, но существуют параметры для изменения этой настройки.

Способ обработки программ со смешанным кодом можно настроить с помощью панели управления Java.

Поиск панели управления Java

Параметры защиты от смешанного кода в панели управления Java

Доступны четыре уровня управления.

Включить – отображать предупреждение при необходимости

Это настройка по умолчанию. Когда возникает потенциальный риск для безопасности, отображается диалоговое окно. При нажатии кнопки Да выполнение потенциально небезопасных компонентов блокируется, после чего возможно завершение работы программы. Если нажата кнопка Нет, выполнение приложения или апплета продолжится с применением необходимых мер защиты (обнаруженные позднее пакеты или ресурсы с одинаковыми именами, но разными уровнями доверия, например, подписанные или неподписанные, не будут загружены).

Включить – скрыть предупреждение и выполнять с применением мер защиты

При выборе этого параметра диалоговое окно с предупреждением не отображается. Код выполняется так же, как и при нажатии кнопки Нет в диалоговом окне с предупреждением.

Включить – скрыть предупреждение и не выполнять недоверенный код

При выборе этого параметра диалоговое окно с предупреждением не отображается, а код выполняется так же, как и при нажатии кнопки Да в диалоговом окне с предупреждением.

Отключить проверку

Использовать этот параметр не рекомендуется. Этот параметр полностью отключает проверку смешанного доверенного и недоверенного кода, допуская выполнение потенциально небезопасного кода без применения мер защиты.

When verifying a signature using Signature. verify I receive an «Invalid encoding for signature» exception. When verifying same signature using Azure service, the signature is verified.

I have a hash-data (SHA-256), a public key, and a signature that I’m trying to verify. The signature was received using com. microsoft. azure. keyvault. KeyVaultClient. sign method, with signing algorithm «ES256».

This works (using ES256 algorithm) :

This fails (certificate holds same public key that is stored in Azure keyvault):

Expected result — true (signature is verified)

I get the following exception (I know it is not much to go by) and I would guess it may have to do with how JSch uses BASE64 encoding/decoding. Can someone confirm that the following openjdk behaviour does not affect this library?

From https://bugs. openjdk. java. net/browse/JDK-8174719

( Java8u121: signature. verify throws exception Invalid encoding for signature )

valeriep Valerie Peng added a comment — 2017-02-27 18:05 — edited

Thanks for the clarification.

Based on the provided info, I think the trailing 0s are introduced during the BASE64 encoding process.

The BASE64 decoding process didn’t correctly strip off these trailing 0s.

You should use the «=» pad char or keep track of how long the original byte[] is when doing your BASE64 encoding/decoding.

The byte[] passed into Signature. verify(byte[]) call needs to be exactly the bytes returned by Signature. sign(). It cannot contain any extra bytes. There is no problem with the current implementation. The earlier implementation in JDK 8u112 is incorrect and although we try our best to maintain backward compatibility, we have to fix this to ensure that signature verification is done properly.

This will be closed as «Not an Issue» or «Will Not Fix».

Java security signatureexception invalid file sign

create or replace and compile java source named digitalsignature as

import java. io. FileInputStream;

import java. io. IOException;

import java. io. ObjectInputStream;

import java. io. Serializable;

import java. security. InvalidKeyException;

import java. security. Key;

import java. security. KeyPair;

import java. security. KeyPairGenerator;

import java. security. KeyStore;

import java. security. KeyStoreException;

import java. security. NoSuchAlgorithmException;

import java. security. NoSuchProviderException;

import java. security. PrivateKey;

import java. security. PublicKey;

import java. security. Signature;

import java. security. SignatureException;

import java. security. UnrecoverableKeyException;

import java. security. cert. Certificate;

import java. security. cert. CertificateException;

import oracle. sql. BLOB;

import java. sql. SQLException;

//Set private key

if (privateKey == null)

signature. initSign(privateKey);

signature. update(msg. getBytes());

realSign = signature. sign();

>

//Verifying message

signature. initVerify(publicKey);

signature. update(msg. getBytes());

boolean result = signature. verify(sgn. getBytes());

return result;

>

public static String signText(BLOB in, String alias, String passKeyStore, String passAlias, String msg) throws KeyStoreException,

NullPointerException,

NoSuchAlgorithmException,

NoSuchProviderException,

IOException,

CertificateException,

UnrecoverableKeyException,

SQLException,

InvalidKeyException,

SignatureException

Java Application Blocked в WIndows

Java Application Blocked в WIndows

Добрый день уважаемые читатели и подписчики блога, наверняка у многих из вас на работе есть отдел бухгалтерии или финансисты. Сейчас в современном мире большинство вещей делается, через интернет и браузер, и сотрудники данных отделов не исключение. Ом по роду своей деятельности приходится сталкиваться со всевозможными разновидностями клиент банков, которые очень часто работают с помощью Java технологий и очень часто встречается ошибка: Java Application Blocked. Давайте смотреть, что не так.

Что такое Java Application Blocked и как это выглядит

Я уверен, что рядовой пользователь, слегка испугается красных предупреждающих значков и иностранного языка, в момент, когда у него появится окно с ошибкой:

После чего вы можете, только закрыть окно и все, нужный вам сервис не откроется. Очень часто, такое бывает и на серверах имеющие дополнительные порты управления, работа с которыми так же строиться на Java. Тут все дело состоит в Java, она очень часто подвергается всевозможным атакам хакеров, и логично, что разработчики с этим борются и закручивают гайки по максимуму.

Итак начиная с Java 7 Update 51, настройки безопасности сильно увеличили требования к приложениям и сайтам, особенно тем у кого приложения без подписи или с самоподписным сертификатом. Без описанного ниже решения он не даст вам запускать приложения с формулировкой: Your security settings have blocked an application signed with an expired or not-yet-valid certificate from running.

Исправляем application blocked by java security

Теперь поняв причину этой ошибки мы можем ее исправить, для этого от вас потребуется два действия.

Обновить Java на компьютере

Чтобы обновить Java в Windows, вам необходимо сделать следующее. Нажимаем WIN+R и вводим control panel. В результате чего у вас откроется панель управления, данный метод я показал, так как на Windows 10 в новом релизе Redstone 2, Microsoft запихало панель управления в самые дебри, отказываясь от нее все интенсивнее.

Далее выбираете пункт Java (32 бита), у вас может стоять и 64 битная.

Переходим на вкладку Update и проверяем, чтобы стояла галка Check for Updates Automatically и нажмем кнопку Update Now. Начнется проверка наличия более свежей версии Java.

Если ее нет, то вы получите сообщение: You already have the latest Java Platform on the system. Это хорошо, вы используете последнюю версию.

Если же есть более свежая версия, то вас перекинет на сайт https://www. java. com/ru/download/, скачиваете свежую версию и обновляетесь.

Настройка белого листа

И делаем вторую настройку, которая решит ошибку application blocked by java security. Так же в панели управления > Java. Открываем вкладку Security и нажимаем в ней кнопку Edit Site List, для внесения нужного ресурса в белый лист.

Далее кнопка Add и перечисляете все нужные вам ресурсы.

По завершении жмем continue.

Теперь открываю вновь приложение работающие на java и о чудо все загрузилось и ошибка Java Application Blocked не появилась, я спокойно нажал I accept.

Все в итоге открылся нужный мне KVM, как видите все очень просто.

Еще есть нюансы с браузером Internet Explore, там некоторые сайты могут не работать, пока не включить режим совместимости. Делается это очень просто, открываете IE, нажимаете кнопку Alt, в итоге у вас откроется дополнительное меню. В нем открываем пункт Сервис > Параметры просмотра в режиме совместимости.

И добавляем тут нужный ресурс, после чего браузер обязательно нужно перезапустить, думаю на этом все.

Java Signature. verify приводит к SignatureException: ошибка кодирования подписи, вызванная IOException: ошибка тега последовательности

прежде всего, это не дублирующий вопрос, поскольку большинство людей сообщают об этом исключении при создании открытого ключа из сертификата, который отсутствует «—BEGIN RSA CERTIFICATE—» строка.

суть того, что я пытаюсь сделать, это 1. Подпишите сообщение 50Byte на смарт-карте JCOP используя алгоритм SHA1withRSA (ключ RSA 1024 бита). 2. Экспортируйте подпись со смарт-карты на сервер. 3. Проверьте подпись на сервере.

Фрагмент кода на смарт-карте для создания подписи. Ключевым моментом является то, что я использую алгоритм Signature. ALG_RSA_SHA_PKCS1 в карточке Java для создания подписи.

Фрагмент кода на стороне сервера пытается проверить подпись, экспортированную с смарт-карты Java, которая вызывает исключение. Ключевым моментом здесь является то, что я использую Signature. getInstance(«SHA1withRSA») на стороне сервера. Я делаю шифр расшифровки подписанного сообщения только для того, чтобы подтвердить, что открытый ключ генерируется работает, и это так.

Исключение происходит на signature. verify(). Другой поток ссылался на это же исключение, но решение состояло в том, чтобы добавить Bouncy Castle в качестве поставщика в Signature. getInstance(). Не уверен, почему надувной замок потребуется для проверки подписи.

Любая помощь будет принята с благодарностью. Если вам нужно больше кода, чтобы определить проблему, пожалуйста, дайте мне знать.

Вот зашифрованный Msg и расшифрованный Msg. (Base4.encodeBase64)

Зашифрованная Длина = 128

Расшифровывается Длина = 50

1 Ответ

Вы переместили поставщика смарт-карт перед другими поставщиками на Java SE, и по какой-то причине он также пытается проверить подписи RSA вместо того, чтобы просто использовать его для операций с закрытым ключом RSA.

Существует несколько способов решения этой проблемы:

Обратите внимание, что разговор о «server side» очень запутан, поскольку смарт-карта действует как сервер. «Terminal side» и «card side» были бы гораздо более ясными.

Похожие вопросы:

Я использую pdfbox-1.8.8 для выполнения функции подписи в файле PDF. Он хорошо работает с файлом PDF в портретном режиме. Но с ландшафтным файлом у меня есть проблема Похоже, что координата неверна.

Я хочу проверить полезную нагрузку JSON для отправителя с помощью общего ключа. Я прошел через некоторые сайты и придумал этот простой код, чтобы просто проверить только подпись. package.

У меня есть прокси-сервер клиента WCF и я использую следующий элемент привязки, чтобы подписать запрос к сторонней веб-службе Java: Dim asec As TransportSecurityBindingElement =.

Я использую itext 5.5.6, чтобы подписать документ PDF, используя: Пример кода 4.1: подписание документа с помощью PKCS#11 из книги: цифровые подписи для PDF документов Но у меня есть следующая.

java. security. InvalidKeyException – How to solve InvalidKeyException

Posted by: Nikos Maravitsas in InvalidKeyException July 31st, 2014 0 Views

As the name suggests, InvalidKeyException emerges when there is something wrong with the encryption key you are trying to use in one of your encryption algorithms. Most common problems with encryption keys include wrong length of the key, invalid encoding, and of course wrong initialization of the key (probably the key is NULL …).

To demonstrate this Exception we are going to create a simple application with a utility class that is able of performing AES encryption.

1. A simple Encryption/Decryption Application

This class has to static utility methods :

2. A simple example of InvalidKeyException

Here is the output when you run it:

Another common case as well is when the encryption key is not a power of 2 (in most modern implementation the key should be at least 56 bits). For example:

Here is the output when you run it:

3. How to solve InvalidKeyException

The first thing you should do when you come up with this exception, is check if your encryption key is correctly initialized (not NULL ). Then make sure that its length in bits is a power of two. If you want to use a String as your encryption key you should check its length in bytes and multiply by 8 to find the length in bits. The safest way to do that is first to convert the String in a byte array and then check the array’s length. You should keep in mind that in most JVM 64-bit implementation each character in the String takes up 2 bytes.

After checking all the above you should make sure that your encryption engine supports key of that length. If you have to use 256-AES or more here is what you should do:

That’s it. You can now restart your project and use 256-AES, 512-AES and so on.

Источник: kodyoshibok0.ru

Хранилище ключей и сертификатов

Защита данных в приложениях имеет важное значение, защита конфиденциальной информации — первостепенное. Одним из самых распространённых способов защиты информации во все времена является шифрование данных. Криптография, симметричное и асимметричное шифрование, ключи и сертификаты непосредственно связаны с данной задачей. Используемые для защиты информации ключи и сертификаты также нужно надежно защитить. Для этих целей используется keystore — хранилище сертификатов и ключей.

keystore — это специализированное хранилище секретных данных, которое используется Java-приложениями для шифрования, аутентификации и установки HTTPS соединений. Так, для аутентификации клиента и сервера, устанавливающих SSL (Secure Sockets Layer — уровень защищённых cокетов) соединение, требуются приватные ключи и сертификаты. Если используется односторонняя аутентификация, то keystore используется только на серверной стороне. При двусторонней аутентификации клиент и сервер обмениваются сертификатами; соответственно и у сервера, и у клиента должны быть keystore с парой ключей private/public + сертификат. Иными словами keystore используется для хранения ключей и сертификатов, применяемых для идентификации владельца ключа (клиента или сервера).

Java поддерживает несколько форматов хранилищ keystore :

| • jks | — стандартный тип хранилища в виде файла с расширением jks («java key storage»); устанавливается по умолчанию и, поэтому, применяется наиболее часто. |

| • jceks | — альтернативная реализация хранилища, которая использует более сильное шифрование на основе triple DES; можно обновить имеющееся jks-хранилище до jceks соответствующей командой утилиты keytool. |

| • pkcs12 | — тип хранилища, предназначенный прежде всего для хранения или переноса закрытых ключей пользователя, сертификатов и пр. |

Каждая запись в keystore имеет уникальный псевдоним (alias). Рекомендуется в keystore не использовать alias’ы, отличающиеся только регистром. В стандартной реализации каждый ключ в хранилище защищается паролем; кроме того, всё хранилище целиком может быть защищено отдельным паролем.

Стандартное хранилище доверенных CA-сертификатов (Certificate Authority) для Java приложений располагается в директории jre/lib/security/cacerts (пароль — changeit).

Информацию в хранилище можно разделить на две категории: ключевые записи (пары ключей private/public) и доверенные сертификаты. Ключевая запись, используемая для криптографических целей, включает идентификационные данные объекта и его закрытый ключ. Доверенный сертификат содержит идентификационные данные объекта и открытый ключ. Запись с доверенным сертификатом не может использоваться в тех случаях, где требуется закрытый ключ.

Чтобы отделить ключевые записи от сертификатов целесообразно использовать различные хранилища : один для собственных ключей, а другой — для доверенных сертификатов, включая сертификаты Центров сертификации (CA). Такой подход позволит реализовать разделение между собственными сертификатами и соответствующими закрытыми ключами, и доверенными сертификатами. Дополнительно можно обеспечить более высокую защиту для закрытых ключей в отдельном keystore с ограниченным доступом, а доверенные сертификаты оставить в более свободном доступе.

В конце статьи представлен Java пример просмотра содерживого хранилища ключей и сертификатов CertificateReader.

Для управления парами ключей (private/public), сертификатами и хранилищем keystore Java включает утилиту keytool, располагаемую в директории bin. Для запуска keytool можно использовать командную строку. Опции утилиты позволяют выполнять различные операции и получать определенные сведения. Так, чтобы получить информацию об утилите, можно просто выполнить команду keytool без опций :

C:Program FilesJavajre1.8.0_121bin>keytool Key and Certificate Management Tool Commands: -certreq Generates a certificate request -changealias Changes an entry’s alias -delete Deletes an entry -exportcert Exports certificate -genkeypair Generates a key pair -genseckey Generates a secret key -gencert Generates certificate from a certificate request -importcert Imports a certificate or a certificate chain -importpass Imports a password -importkeystore Imports one or all entries from another keystore -keypasswd Changes the key password of an entry -list Lists entries in a keystore -printcert Prints the content of a certificate -printcertreq Prints the content of a certificate request -printcrl Prints the content of a CRL file -storepasswd Changes the store password of a keystore Use «keytool -command_name -help» for usage of command_name

Чтобы получить дополнительную справку о команде необходимо указать ее наименование и волшебное слово help. Не забывайте о дефисе ‘-‘ перед опциями :

C:Program FilesJavajre1.8.0_121bin>keytool -certreq -help keytool -certreq [OPTION]. Generates a certificate request Options: -alias alias name of the entry to process -sigalg signature algorithm name -file output file name -keypass key password -keystore keystore name -dname distinguished name -storepass keystore password -storetype keystore type . . . -providerarg provider argument -providerpath provider classpath -v verbose output -protected password through protected mechanism Use «keytool -help» for all available commands

Создание самоподписанного сертификата

Для создания самоподписанного сертификата также необходимо использовать команду -genkey с указанием срока действия сертификата в опции -validity. Следующая команда создаст пару 2048-битных RSA-ключей, действительных на протяжении 365 дней, с указанным псевдонимом (parent) в заданном файле/хранилище ключей (keystore.jks). Закрытый ключ в хранилище «закрывается» паролем, открытый ключ «оборачивается» в самоподписанный сертификат .

keytool -genkey -alias parent -keyalg RSA -validity 365 -keystore keystore.jks

Если заданного хранилища ключей (keystore.jks) не существует, то keytool создаст его. При выполнении команды keytool будет запрашивать некоторые необходимые данные : пароль хранилища, Distinguished Name и пароль закрытого ключа. Многие параметры используются со значениями по умолчанию. Так, например, алиас — mykey, хранилище — .keystore в домашней директории пользователя (HOMEPATH), алгоритм шифрвания — SHA1withDSA и пр.

Distinquished Name

Сертификат создается в формате X.509. В этом формате в качестве идентификатора владельца используется Distinquished Name или просто DN в формате X.500. Этот же формат идентификации объектов используется в LDAP-протоколе или в SNMP. Distinquished Name задается в виде разделенных через запятую атрибутов :

- CN — common name (имя владельца);

- OU — organizational unit or department/division (департамент/отдел);

- O — organization name (наименование организации);

- L — locality or city (город/местоположение);

- ST — state or province;

- C — country, two chars (страна).

Часть из атрибутов могут быть пропущены; в этом случае им будет присвоено значение Unknown.

Одним из важных атрибутов сертификата являются альтернативные имена SAN (SubjectAlternativeName). Подробности и пример внесения SAN в самоподписанный сертификат представлены на странице настройки конфигурации сервера Tomcat.

Параметры сертификата можно указывать в качестве опции команды. Так, в следующем варианте примера задаётся информация о компании, наименование алиаса, тип и размещение хранилища, срок действия, алгоритм для генерации ключей, размер ключа, пароли на хранилище и на ключ.

C:Program FilesJavajdk1.8.0_121bin> keytool -v -genkey -dname «CN=java-online.ru, OU=Developers, O=IT Systems Inc., L=Moscow, C=RF» -alias parent -storetype jks -keystore keystore.jks -validity 365 -keyalg RSA -keysize 2048 -storepass mystorepass -keypass mykeypass Generating 2 048 bit RSA key pair and self-signed certificate (SHA256withRSA) with a validity of 365 days for: CN=java-online.ru, OU=Developers, O=IT Systems Inc., L=Moscow, C=RF [Storing keystore.jks]

Новое хранилище было размещено в той же директории, где и располагается keytool.

Создание пары ключей

Для создания пары ключей необходимо использовать команду «-genkeypair». Следующая команда создаст пару ключей «keypair» в хранилище keystore.jks, где размещен созданный ранее сертификат.

C:Program FilesJavajdk1.8.0_121bin> keytool -alias keypair -genkeypair -keystore keystore.jks -dname «CN=java-online.ru» Enter keystore password: Enter key password for (RETURN if same as keystore password):

Сертификат и закрытый ключ сохранены в виде новой keystore записи, идентифицированной псевдонимом «keypair». Открытый ключ обертывается в формат X.509 — это самоподписанный сертификат, который сохранен как одноэлементная цепочка сертификата.

Опции команды genkeypair

- [-storepass storepass]

- [-keypass keypass] — является паролем, используемым для защиты закрытого ключа

- [-dname dname] — определяет отличительное имя в формате X.500, связанное с псевдонимом и используемое в качестве issuer и subject поля в самоподписанном сертификате

- — определяет алгоритм, который будет использоваться, чтобы генерировать пару ключей

- — определяет размер каждого ключа, который будет сгенерирован

- — определяет алгоритм, который должен использоваться, чтобы подписать самоподписанный сертификат; алгоритм должен быть совместимым с keyalg

- *

- >

Создадим еще две пары ключей с псевдонимами «keypair1» и «keypair2», чтобы при просмотре содержимого хранилища (ниже) был небольшой список пар ключей :

keytool -alias keypair1 -genkeypair -keystore keystore.jks -dname «CN=java-online.ru» keytool -alias keypair2 -genkeypair -keystore keystore.jks -dname «CN=java-online.ru»

Экспорт сертификата

Сертификат можно экспортировать из хранилища и предоставить его пользователям Вашей «подписанной» программы. Тогда пользователи могут занести Ваш сертификат в свое хранилище доверенных сертификатов. Для экспорта сертификата используется команда «exportcert». Следующий пример извлекает из хранилища сертификат в файл «parent.cer» :

C:Program FilesJavajdk1.8.0_121bin> keytool -exportcert -keystore keystore.jks -alias parent -file parent.cer Enter keystore password: Certificate stored in file

Импорт сертификата

Чтобы импортировать сертификат в хранилище, нужно его сначала получить каким-либо образом. Не будем мудрить и извлечем сертификат с псевдонимом veriSignclass1g3ca из хранилища доверенных сертификатов jrelibsecuritycacerts (пароль хранилища changeit). То есть выполним команду экспорта сертификата с указанием соответствующего хранилища :

Экспорт сертификата из хранилища cacerts

C:Program FilesJavajdk1.8.0_121bin> keytool -exportcert -alias veriSignclass1g3ca -keystore «C:Program FilesJavajdk1.7.0_67jrelibsecuritycacerts» -file veriSignclass1g3ca.cer Enter keystore password: Certificate stored in file

Импорт сертификата в хранилище

Чтобы импортировать сертификат в хранилище keystore.jks необходимо использовать команду «importcert». Если в качестве опции указать «-trustcacerts», то сертификат импортируется в хранилище доверенных сертификатов, т.е. в jrelibsecuritycacerts. При выполнении команды импорта утилита keytool попросит ввести пароль хранилища :

C:Program FilesJavajdk1.8.0_121bin> keytool -importcert -keystore keystore.jks -file veriSignclass1g3ca.cer Enter keystore password: Owner: CN=VeriSign Class 1 Public Primary Certification Authority — G3, OU=»(c) 1999 VeriSign, Inc. — For authorized use only», OU=VeriSign Trust Network, O=»VeriSign, Inc.», C=USIssuer: CN=VeriSign Class 1 Public Primary Certification Authority — G3, OU=»(c) 1999 VeriSign, Inc. — For authorized use only», OU=VeriSign Trust Network, O=»VeriSign, Inc.», C=US Serial number: 8b5b75568454850b00cfaf3848ceb1a4 Valid from: Fri Oct 01 04:00:00 MSD 1999 until: Thu Jul 17 02:59:59 MSK 2036 Certificate fingerprints: MD5: B1:47:BC:18:57:D1:18:A0:78:2D:EC:71:E8:2A:95:73 SHA1: 20:42:85:DC:F7:EB:76:41:95:57:8E:13:6B:D4:B7:D1:E9:8E:46:A5 SHA256: CB:B5:AF:18:5E:94:2A:24:02:F9:EA:CB:C0:ED:5B:B8:76:EE:A3: C1:22:36:23:D0:04:47:E4:F3:BA:55:4B:65 Signature algorithm name: SHA1withRSA Version: 1 Trust this certificate? [no]: y Certificate was added to keystore

Просмотр хранилища

Для чтения содержимого хранилища необходимо использовать команду «-list». В качестве опции «-keystore» можно указать путь к хранилищу. По умолчанию команда «-list» отображает цифровой отпечаток SHA1 сертификата. Следующий код позволяет просмотреть содержимое созданного хранилища, включающего сертификат и три пары ключей :

C:Program FilesJavajdk1.8.0_121bin> keytool -list -keystore keystore.jks Enter keystore password: Keystore type: JKS Keystore provider: SUN Your keystore contains 5 entries keypair2, 14.02.2018, PrivateKeyEntry, Certificate fingerprint (SHA1): C4:02:BA:D7:24:6B:84:2F:CD:F9:81:16:5F:74:E0:31:7B:C0:19:B1 keypair1, 14.02.2018, PrivateKeyEntry, Certificate fingerprint (SHA1): AB:BA:92:77:44:BD:B0:65:EB:29:0C:F9:86:64:0F:81:B7:4A:27:9A keypair, 14.02.2018, PrivateKeyEntry, Certificate fingerprint (SHA1): 8A:8B:21:83:1E:75:4F:C7:62:85:6A:31:84:45:AA:16:2B:20:06:1E parent, 13.02.2018, PrivateKeyEntry, Certificate fingerprint (SHA1): DB:8B:9D:9D:DF:5B:B3:82:0E:19:C6:A4:A4:3E:08:C0:AB:20:F9:85 mykey, 18.02.2018, trustedCertEntry, Certificate fingerprint (SHA1): 20:42:85:DC:F7:EB:76:41:95:57:8E:13:6B:D4:B7:D1:E9:8E:46:A5

Опции команды list

На странице описания SSL сертификата представлен результат выполнения команды просмотра хранилища keytool -list для опций ‘-v’ и ‘-rfc’.

Полную англоязычную версию документации на keytool можно найти здесь.

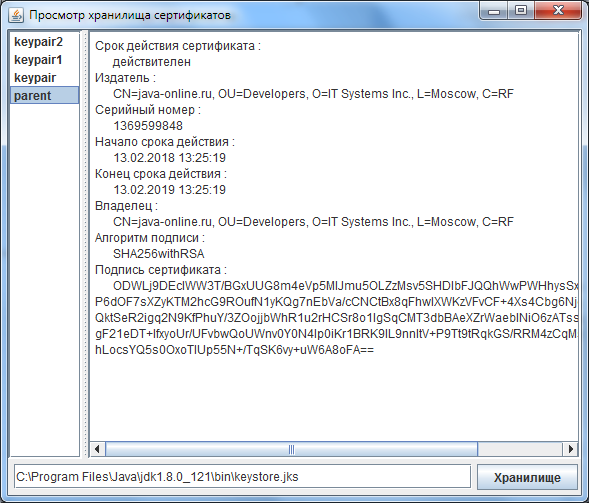

Пример просмотра хранилища и сертификата

На скриншоте представлен пример CertificateReader, позволяющий просматривать хранилище ключей и сертификаты, а также извлекать информацию о сертификате.

Внутри сертификата хранится пара значений Distinqueshed Names. Один DN принадлежит владельцу сертификата, а второй DN указывает идентификатор цента сертификации (CA), подписавшего сертификат. В случае с самоподписанным (self-signed) сертификатом, оба эти DN указывают на владельца сертификата.

Листинг примера

Интерфейс примера выполнен с использованием библиотеки Swing. Поскольку Swing не является предметом данной статьи, то методы формирования интерфейса не представлены в листинге примера. При необходимости желающие могут скачать исходный код примера в конце страницы.

В листинге примера представлены два метода : loadKeyStore, showCertificate. Первый метод позволяет выбрать хранилище сертификатов. Второй метод выполняет чтение сертификата и представление его параметров в интерфейсе. После листинга представлен скриншот, на котором выполнено чтение созданного сертификата.

import java.security.KeyStore; import java.security.KeyStoreException; import java.security.cert.Certificate; import java.security.cert.X509Certificate; public class CertificateReader extends JFrame < final String TERMIN = «Срок действия сертификата%s»; final String VALID = «действителен» ; final String INVALID = «не действителен» ; final String CREATER = «Издатель%s» ; final String NUMBER = «Серийный номер%s» ; final String START = «Начало срока действия%s» ; final String END = «Конец срока действия%s» ; final String OWNER = «Владелец%s» ; final String ALGORITM = «Алгоритм подписи%s» ; final String SIGN = «Подпись сертификата%s» ; final String LF = «n» ; final String LF_SPACE = » :n » ; KeyStore keyStore = null; // хранилище JListlstAliases = null; JTextField txtFileName = null; JTextArea taCertificate = null; final int LIST_size = 140 ; public CertificateReader() < setTitle(«Просмотр хранилища сертификатов»); setSize(600, 480); setDefaultCloseOperation(JFrame.EXIT_ON_CLOSE); getContentPane().setLayout(new BorderLayout()); getContentPane().add(createCtrl(), BorderLayout.SOUTH); getContentPane().add(createGUI (), BorderLayout.CENTER); setVisible(true); >private JPanel createCtrl() < . . . >private JSplitPane createGUI() < . . . >void loadKeyStore() < FileInputStream fis; // Выбор хранилища сертификатов JFileChooser chooser = new JFileChooser(); if(chooser.showOpenDialog(this) == JFileChooser.APPROVE_OPTION) < txtFileName.setText(chooser.getSelectedFile().getAbsolutePath()); try < // Чтение хранилище сертификатов keyStore = KeyStore.getInstance(KeyStore.getDefaultType()); fis = new FileInputStream(txtFileName.getText()); keyStore.load(fis, null); EnumerationE = keyStore.aliases(); // Формирование набор сертификатов Vector certs = new Vector(); while (E.hasMoreElements()) certs.add( (String)E.nextElement() ); // Размещение сертификатов в компоненте lstAliases.setListData(certs); invalidate(); > catch (Exception e) < JOptionPane.showMessageDialog(this , «Ошибка чтения хранилища сертификатов:n» + e); >> > void showCertificate(final String name) < Certificate cert = null; try < // Чтение сертификата cert = keyStore.getCertificate(name); X509Certificate xcert = (X509Certificate) cert; String valid = «»; try < xcert.checkValidity(); valid = VALID; >catch (Exception ex) < valid = INVALID; >SimpleDateFormat sdf; sdf = new SimpleDateFormat(«dd.MM.yyyy HH:mm:ss»); String end = sdf.format(xcert.getNotAfter ()); String start = sdf.format(xcert.getNotBefore()); String sign = new sun.misc.BASE64Encoder() .encode(cert.getSignature()); String creater = xcert.getIssuerDN().getName(); String owner = xcert.getSubjectDN().getName(); String number = String.valueOf(xcert.getSerialNumber()); String algo = xcert.getSigAlgName(); String info; info = createLine(TERMIN , valid ); info += createLine(CREATER , creater); info += createLine(NUMBER , number ); info += createLine(START , start ); info += createLine(END , end ); info += createLine(OWNER , owner ); info += createLine(ALGORITM, algo ); info += createLine(SIGN , sign ); taCertificate.setText(info); > catch (KeyStoreException ex1) < JOptionPane.showMessageDialog(this , «Ошибка получения из хранилища сертификата с » + псевдонимом >»); > > protected String createLine (String templ, String text) < return String.format(templ, LF_SPACE + text + LF); >public static void main(String[] args) < new CertificateReader(); >>

Примечание : класс CertificateReader используется в качестве примера на странице цифровой подписи jar файлов

Скачать пример

Рассмотренный на странице пример просмотра хранилища ключей и сертификатов можно скачать здесь (2.5 Кб).

Источник: java-online.ru

Проверка подлинности клиента HTTPS на Java

Я довольно HTTPS/SSL/TLS с HTTPS/SSL/TLS и меня немного смущает то, что именно клиенты должны представлять при аутентификации с помощью сертификатов.

Я пишу Java-клиент, который должен сделать простой POST данных для определенного URL . Эта часть работает нормально, единственная проблема заключается в том, что она должна выполняться через HTTPS . Часть HTTPS довольно проста в обращении (либо с HTTPclient либо с использованием встроенной поддержки HTTPS Java), но я застрял на аутентификации с помощью клиентских сертификатов. Я уже заметил здесь очень похожий вопрос, который я еще не пробовал с моим кодом (сделаю это достаточно скоро). Моя текущая проблема заключается в том, что — что бы я ни делал — клиент Java никогда не отправляет сертификат (я могу проверить это с помощью дампов PCAP ).

Я хотел бы знать, что именно клиент должен представить серверу при аутентификации с помощью сертификатов (особенно для Java — если это вообще имеет значение)? Это файл JKS или PKCS#12 ? Что должно быть в них; просто сертификат клиента или ключ? Если так, какой ключ? Там довольно много путаницы по поводу всех видов файлов, типов сертификатов и тому подобного.

Как я уже говорил ранее, я новичок в HTTPS/SSL/TLS поэтому я был бы признателен также за некоторую справочную информацию (это не должно быть эссе; я остановлюсь на ссылках на хорошие статьи).

ОТВЕТЫ

Ответ 1

Наконец удалось решить все проблемы, поэтому я отвечу на свой вопрос. Это настройки/файлы, которые я использовал, чтобы решить мою конкретную проблему (проблемы);

клиентское хранилище — это файл , содержащий

- Клиент общедоступный сертификат (в этом случае подписанный самозаверяющим ЦС)

- Клиент закрытый ключ

Чтобы сгенерировать его, я использовал команду OpenSSL pkcs12 , например:

openssl pkcs12 -export -in client.crt -inkey client.key -out client.p12 -name «Whatever»

Совет. Убедитесь, что вы получили последнюю версию OpenSSL, не версии 0.9.8h, потому что это, похоже, страдает от ошибки, которая не позволяет вам правильно генерировать файлы PKCS # 12.

Этот файл PKCS # 12 будет использоваться клиентом Java для представления сертификата клиента на сервер, когда сервер явно запросил аутентификацию клиента. См. Статью статьи в Википедии о TLS для обзора того, как фактически работает протокол проверки подлинности сертификата клиента (также объясняется, почему здесь нужен закрытый ключ клиента).

Консоль доверия — это прямой файл JKS format, содержащий root или промежуточные сертификаты CA. Эти сертификаты CA будут определять, с какими конечными точками вы будете иметь возможность общаться, в этом случае он позволит вашему клиенту подключиться к тому, какой сервер представляет сертификат, который был подписан одним из CA доверительного центра.

Чтобы сгенерировать его, вы можете использовать стандартный Java keytool, например:

keytool -genkey -dname «cn=CLIENT» -alias truststorekey -keyalg RSA -keystore ./client-truststore.jks -keypass whatever -storepass whatever keytool -import -keystore ./client-truststore.jks -file myca.crt -alias myca

Используя этот доверенный магазин, ваш клиент попытается выполнить полное SSL-соединение со всеми серверами, которые представляют сертификат, подписанный CA, идентифицированный myca.crt .

Файлы, указанные выше, предназначены исключительно для клиента. Если вы хотите настроить сервер, сервер нуждается в собственных файлах ключей и доверенных хранилищ. Отличный шаг для создания полностью рабочего примера для Java-клиента и сервера (с использованием Tomcat) можно найти на этом веб-сайте.

Вопросы/замечания/советы

- Аутентификация сертификата клиента может выполняться только сервером.

- (Важно!) Когда сервер запрашивает сертификат клиента (как часть рукопожатия TLS), он также предоставляет список доверенных ЦС как часть запроса сертификата. Когда сертификат клиента, который вы хотите представить для аутентификации, не, подписанный одним из этих ЦС, он вообще не будет представлен (на мой взгляд, это странное поведение, но я уверен, что там причина для этого). Это было основной причиной моих проблем, так как другая сторона не настроила свой сервер должным образом, чтобы принять мой самозаверяющий клиентский сертификат, и мы предположили, что проблема была в моем конце за неправильное предоставление сертификата клиента в запросе.

- Получить Wireshark. Он обладает отличным анализом пакетов SSL/HTTPS и станет огромной помощью для отладки и поиска проблемы. Он похож на -Djavax.net.debug=ssl , но более структурирован и (возможно) проще интерпретировать, если вам неудобно работать с отладочным выходом Java SSL.

- Вполне возможно использовать библиотеку Apache httpclient. Если вы хотите использовать httpclient, просто замените целевой URL эквивалентом HTTPS и добавьте следующие аргументы JVM (которые одинаковы для любого другого клиента, независимо от библиотеки, которую вы хотите использовать для отправки/получения данных через HTTP/HTTPS)

-Djavax.net.debug=ssl -Djavax.net.ssl.keyStoreType=pkcs12 -Djavax.net.ssl.keyStore=client.p12 -Djavax.net.ssl.keyStorePassword=whatever -Djavax.net.ssl.trustStoreType=jks -Djavax.net.ssl.trustStore=client-truststore.jks -Djavax.net.ssl.trustStorePassword=whatever

Ответ 2

Другие ответы показывают, как глобально настроить клиентские сертификаты. Однако, если вы хотите программно определить ключ клиента для одного конкретного соединения, а не глобально определять его в каждом приложении, запущенном на вашей JVM, тогда вы можете настроить свой собственный SSLContext следующим образом:

String keyPassphrase = «»; KeyStore keyStore = KeyStore.getInstance(«PKCS12»); keyStore.load(new FileInputStream(«cert-key-pair.pfx»), keyPassphrase.toCharArray()); SSLContext sslContext = SSLContexts.custom() .loadKeyMaterial(keyStore, null) .build(); HttpClient httpClient = HttpClients.custom().setSSLContext(sslContext).build(); HttpResponse response = httpClient.execute(new HttpGet(«https://example.com»));

Ответ 3

Они JKS файл — это просто контейнер для сертификатов и пар ключей. В сценарии аутентификации на стороне клиента различные части ключей будут расположены здесь:

- В хранилище клиент будет содержаться клиентская частная и общедоступная пара ключей. Он называется хранилищем.

- В хранилище сервер будет находиться клиентский общедоступный ключ. Он называется truststore.

Разделение доверительного хранилища и хранилища ключей необязательно, но рекомендуется. Они могут быть одним и тем же физическим файлом.

Чтобы установить расположение файловой системы в двух магазинах, используйте следующие системные свойства:

-Djavax.net.ssl.keyStore=clientsidestore.jks

-Djavax.net.ssl.trustStore=serversidestore.jks

Чтобы экспортировать сертификат клиента (открытый ключ) в файл, чтобы вы могли скопировать его на сервер, используйте

keytool -export -alias MYKEY -file publicclientkey.cer -store clientsidestore.jks

Чтобы импортировать открытый ключ клиента в хранилище ключей сервера, используйте (как упомянутый плакат, это уже было сделано администраторами сервера)

keytool -import -file publicclientkey.cer -store serversidestore.jks

Ответ 4

4.0.0 some.examples sslcliauth 1.0-SNAPSHOT jar sslcliauth org.apache.httpcomponents httpclient 4.4

package some.examples; import java.io.FileInputStream; import java.io.IOException; import java.security.KeyManagementException; import java.security.KeyStore; import java.security.KeyStoreException; import java.security.NoSuchAlgorithmException; import java.security.UnrecoverableKeyException; import java.security.cert.CertificateException; import java.util.logging.Level; import java.util.logging.Logger; import javax.net.ssl.SSLContext; import org.apache.http.HttpEntity; import org.apache.http.HttpHost; import org.apache.http.client.config.RequestConfig; import org.apache.http.client.methods.CloseableHttpResponse; import org.apache.http.client.methods.HttpPost; import org.apache.http.conn.ssl.SSLConnectionSocketFactory; import org.apache.http.ssl.SSLContexts; import org.apache.http.impl.client.CloseableHttpClient; import org.apache.http.impl.client.HttpClients; import org.apache.http.util.EntityUtils; import org.apache.http.entity.InputStreamEntity; public class SSLCliAuthExample < private static final Logger LOG = Logger.getLogger(SSLCliAuthExample.class.getName()); private static final String CA_KEYSTORE_TYPE = KeyStore.getDefaultType(); //»JKS»; private static final String CA_KEYSTORE_PATH = «./cacert.jks»; private static final String CA_KEYSTORE_PASS = «changeit»; private static final String CLIENT_KEYSTORE_TYPE = «PKCS12»; private static final String CLIENT_KEYSTORE_PATH = «./client.p12»; private static final String CLIENT_KEYSTORE_PASS = «changeit»; public static void main(String[] args) throws Exception < requestTimestamp(); >public final static void requestTimestamp() throws Exception < SSLConnectionSocketFactory csf = new SSLConnectionSocketFactory( createSslCustomContext(), new String[], // Allow TLSv1 protocol only null, SSLConnectionSocketFactory.getDefaultHostnameVerifier()); try (CloseableHttpClient httpclient = HttpClients.custom().setSSLSocketFactory(csf).build()) < HttpPost req = new HttpPost(«https://changeit.com/changeit»); req.setConfig(configureRequest()); HttpEntity ent = new InputStreamEntity(new FileInputStream(«./bytes.bin»)); req.setEntity(ent); try (CloseableHttpResponse response = httpclient.execute(req)) < HttpEntity entity = response.getEntity(); LOG.log(Level.INFO, «*** Reponse status: «, response.getStatusLine()); EntityUtils.consume(entity); LOG.log(Level.INFO, «*** Response entity: «, entity.toString()); > > > public static RequestConfig configureRequest() < HttpHost proxy = new HttpHost(«changeit.local», 8080, «http»); RequestConfig config = RequestConfig.custom() .setProxy(proxy) .build(); return config; >public static SSLContext createSslCustomContext() throws KeyStoreException, IOException, NoSuchAlgorithmException, CertificateException, KeyManagementException, UnrecoverableKeyException < // Trusted CA keystore KeyStore tks = KeyStore.getInstance(CA_KEYSTORE_TYPE); tks.load(new FileInputStream(CA_KEYSTORE_PATH), CA_KEYSTORE_PASS.toCharArray()); // Client keystore KeyStore cks = KeyStore.getInstance(CLIENT_KEYSTORE_TYPE); cks.load(new FileInputStream(CLIENT_KEYSTORE_PATH), CLIENT_KEYSTORE_PASS.toCharArray()); SSLContext sslcontext = SSLContexts.custom() //.loadTrustMaterial(tks, new TrustSelfSignedStrategy()) // use it to customize .loadKeyMaterial(cks, CLIENT_KEYSTORE_PASS.toCharArray()) // load client certificate .build(); return sslcontext; >>

Ответ 5

Для тех из вас, кто просто хочет настроить двустороннюю аутентификацию (серверные и клиентские сертификаты), комбинация этих двух ссылок поможет вам:

Настройка двусторонней аутентификации:

Вам не нужно использовать конфигурационный файл openssl, который они упоминают; просто используйте

- $ openssl genrsa -des3 -out ca.key 4096

- $ openssl req -new -x509 -days 365 -key ca.key -out ca.crt

создать свой собственный сертификат CA, а затем сгенерировать и подписать ключи сервера и клиента с помощью:

- $ openssl genrsa -des3 -out server.key 4096

- $ openssl req -new -key server.key -out server.csr

- $ openssl x509 -req -days 365 -in server.csr -CA ca.crt -CA ключ ca.key -set_serial 100 -out server.crt

- $ openssl genrsa -des3 -out client.key 4096

- $ openssl req -new -key client.key -out client.csr

- $ openssl x509 -req -days 365 -in client.csr -CA ca.crt -CA ключ ca.key -set_serial 101 -out client.crt

В остальном следуйте инструкциям по ссылке. Управление сертификатами для Chrome работает так же, как в примере для Firefox, который упоминается.

Далее настройте сервер через:

Обратите внимание, что вы уже создали серверы .crt и .key, поэтому вам больше не нужно делать этот шаг.

Ответ 6

Я думаю, что исправление здесь было типом хранилища ключей, pkcs12 (pfx) всегда имеет закрытый ключ, а тип JKS может существовать без закрытого ключа. Если вы не укажете в своем коде или не выберите сертификат через браузер, сервер не может знать, что он представляет клиента на другом конце.

Источник: ask-dev.ru

Java SSL-код, бросающий NoSuchAlgorithException

Я работаю над проектом, в который хочу добавить SSL, поэтому я создал простую реализацию тестирования клиента/сервера, чтобы увидеть, сработало ли это, и я получаю исключение NoSuchAlgorithmException. Ниже приведен мой код, который бросает исключение:

import java.io.*; import java.net.*; import java.security.KeyManagementException; import java.security.KeyStore; import java.security.KeyStoreException; import java.security.NoSuchAlgorithmException; import java.security.SecureRandom; import java.security.UnrecoverableKeyException; import java.security.cert.CertificateException; import javax.net.ssl.*; public class SslServer < private static final int PORT = 5555; public static void main(String[] args) < SecureRandom sr = new SecureRandom(); sr.nextInt(); try < //client.public is the keystore file that holds the client’s public key (created with keytool) KeyStore clientKeyStore = KeyStore.getInstance(«JKS»); clientKeyStore.load(new FileInputStream(«client.public»), «clientpublicpw».toCharArray()); //server.private is the key pair for the server (created with keytool) KeyStore serverKeyStore = KeyStore.getInstance(«JKS»); clientKeyStore.load(new FileInputStream(«server.private»), «serverprivatepw».toCharArray()); TrustManagerFactory tmf = TrustManagerFactory.getInstance(«SunX509»); tmf.init(clientKeyStore); //This next line is where the exception occurs KeyManagerFactory kmf = KeyManagerFactory.getInstance(«TLS»); kmf.init(serverKeyStore, «serverprivatepw».toCharArray()); SSLContext sslContext = SSLContext.getInstance(«TLS»); sslContext.init(kmf.getKeyManagers(), tmf.getTrustManagers(), sr); SSLServerSocketFactory sf = sslContext.getServerSocketFactory(); SSLServerSocket ss = (SSLServerSocket)sf.createServerSocket(SslServer.PORT); ss.setNeedClientAuth(true); BufferedReader in = new BufferedReader(new InputStreamReader(ss.accept().getInputStream())); String line = null; while((line = in.readLine()) != null) < System.out.println(line); >in.close(); ss.close(); > catch (IOException e) < e.printStackTrace(); >catch (NoSuchAlgorithmException e) < e.printStackTrace(); >catch (CertificateException e) < e.printStackTrace(); >catch (KeyStoreException e) < e.printStackTrace(); >catch (UnrecoverableKeyException e) < e.printStackTrace(); >catch (KeyManagementException e) < e.printStackTrace(); >> >

stacktrace я получаю:

java.security.NoSuchAlgorithmException: TLS KeyManagerFactory not available at sun.security.jca.GetInstance.getInstance(Unknown Source) at javax.net.ssl.KeyManagerFactory.getInstance(Unknown Source) at SslServer.main(SslServer.java:32)

Я попытался заменить «TLS» на «SSL», и я все еще получил то же исключение. Для меня это не имело смысла. Как можно не поддерживать TLS и SSL?

Это моя первая попытка. реализуйте SSL, и кажется трудным найти хорошие ресурсы об этом с примерами кода, которые хорошо объяснены. Может кто-нибудь сказать мне, почему я получаю это исключение или что-то не так с моим кодом?

автор: MattL922

3 ответов

существует ряд проблем:

- это называется TLS (безопасность транспортного уровня), а не TSL (для SSLContext ).

- я бы предложил использовать здесь значение по умолчанию: TrustManagerFactory tmf = TrustManagerFactory.getInstance(TrustManagerFactory.getDefaultAlgorithm()) (по умолчанию будет PKIX на Oracle JRE`)

- ( EDIT:) по умолчанию KeyManagerFactory is SunX509 ( TLS здесь не существует). Опять же, используйте getDefaultAlgorithm() .

- вы должны закрыть FileInputStream как только вы прочитаете их.

- это не понятно, почему у вас есть клиент и хранилище ключей сервера в одном месте. Это должны быть две программы: одна для клиента и сервера (и setNeedClientAuth(true) полезно только на стороне сервера). Было бы яснее назвать это чем-то другим, чем «клиентский магазин», если это фактически ваше хранилище ключей. (Кроме того, поскольку вы, похоже, изучаете, как это сделать, я бы предложил сначала попробовать без аутентификации клиента-сертификата, в этом случае серверу не понадобится truststore: use null как второй параметр SSLContext.init(. ) использовать значение по умолчанию.)

- не передавайте хранилище ключей сервера клиенту. Экспортируйте сертификат только в новое хранилище ключей, которое будет использоваться в качестве хранилища доверия. Каждый объект (клиент и сервер) должен хранить свои собственные закрытые ключи.

- это не столько публичный ключ (только) удаленной стороны, которую вы хотите в своем доверительном магазине: это будет его сертификат. Убедитесь, что вы не только импортные его открытый ключ, но весь сертификат.

- для уточнения, сохраните соответствующие расширения для ваших файлов: используйте .jks для JKS хранилище, это избавит вас от головной боли позже.

- можно использовать null на SecureRandom на SSLContext.init(. ) : это будет использовать значение по умолчанию в зависимости от поставщика безопасности.

что-то вроде этого должно работать лучше:

KeyStore trustStore = KeyStore.getInstance(«JKS»); InputStream tsis = new FileInputStream(«trustedcerts.jks»); trustStore.load(tsis, «clientpublicpw».toCharArray()); tsis.close(); KeyStore serverKeyStore = KeyStore.getInstance(«JKS»); InputStream ksis = new FileInputStream(«server.jks»); clientKeyStore.load(ksis.close(), «serverprivatepw».toCharArray()); ksis.close(); TrustManagerFactory tmf = TrustManagerFactory.getInstance(TrustManagerFactory.getDefaultAlgorithm()); tmf.init(trustStore); KeyManagerFactory kmf = KeyManagerFactory.getInstance(KeyManagerFactory.getDefaultAlgorithm()); kmf.init(serverKeyStore, «serverprivatepw».toCharArray()); SSLContext sslContext = SSLContext.getInstance(«TLS»); sslContext.init(kmf.getKeyManagers(), tmf.getTrustManagers(), null); SSLServerSocketFactory sf = sslContext.getServerSocketFactory(); SSLServerSocket ss = (SSLServerSocket)sf.createServerSocket(SslServer.PORT); ss.setNeedClientAuth(true);

автор: Bruno

см http://docs.oracle.com/javase/6/docs/technotes/guides/security/jsse/JSSERefGuide.html#SupportClasses для примеров и для имен поддерживаемых алгоритмов. Похоже, что» SunX509 «и» NewSunX509 » — это алгоритмы, поддерживаемые KeyManagerFactory. И протокол называется TLS, а не TSL.

автор: JB Nizet

правильное имя SSLContext — «TLS». Список стандартных имен алгоритмов можно найти здесь.

Источник: askdev.ru

При использовании КриптоПро ЭЦП Browser plug-in могут возникать ошибки, приводящие к тому, что плагин не работает или работает некорректно, из-за чего электронная подпись не создаётся. Рассмотрим наиболее распространённые варианты ошибок и разберёмся, как их устранить.

При проверке отображается статус «Плагин загружен», но нет информации о криптопровайдере

Это значит, что криптопровайдер КриптоПро CSP не установлен. Необходимо загрузить дистрибутив программы с сайта разработчика и установить её на компьютер. В настройках плагина в графу Список доверенных узлов также следует добавить адрес ресурса, с которым работаете (например, nalog. ru).

Не удаётся построить цепочку сертификатов для доверенного корневого центра. (0x800B010A)

При этой ошибке плагин не может сформировать запрос на создание ЭЦП. Она возникает, если по каким-то причинам нет возможности проверить статус сертификата. Например, если нет привязки к ключу или доступа к спискам отзыва. Также проблема может воспроизводиться, если не установлены корневые сертификаты.

Для устранения этой ошибки нужно привязать сертификат к закрытому ключу.

Сначала проверьте, строится ли цепочка доверия. Для этого нужно открыть файл сертификата, а затем вкладку Путь сертификации.

Если на значке сертификата отображается крест, это означает, что цепочка доверия не строится. В этом случае необходимо скачать и установить корневые и промежуточные сертификаты. Они должны быть доступны для загрузки на сайте удостоверяющего центра, который выпустил сертификат на ваше имя.

Для установки корневого сертификата необходимо:

Установка промежуточных сертификатов выполняется точно так же, как и установка корневых, за исключением того, что в процессе установки вместо пункта Доверенные корневые центры сертификации нужно выбрать пункт Промежуточные центры сертификации.

Если вы создаёте ЭЦП таких форматов, как CAdES-T или CAdES-X Long Type 1, ошибка может возникать из-за отсутствия доверия к сертификату оператора службы предоставления штампов времени. В этой ситуации нужно установить корневой сертификат УЦ в доверенные корневые центры.

ЭЦП создаётся с ошибкой при проверке цепочки сертификатов

Данная проблема возникает из-за отсутствия доступа к спискам отозванных сертификатов. Списки должны быть доступны для загрузки на сайте удостоверяющего центра, который выпустил сертификат ЭЦП. Установка списков выполняется по той же схеме, что и установка промежуточного сертификата.

Ошибка несоответствия версии плагина

Появляется сообщение «Плагин недоступен»

Данная проблема может возникнуть, если ваш браузер не поддерживает установленную версию плагина. Попробуйте воспользоваться другим обозревателем.

Ошибки 0x8007064A и 0x8007065B

Ошибка возникает в связи с окончанием срока действия лицензий на КриптоПро CSP (КриптоПро TSP Client 2.0, Криптопро OCSP Client 2.0).

Чтобы создать электронную подпись с форматом CAdES-BES, необходима действующая лицензия на КриптоПро CSP. Создание ЭЦП с форматом CAdES-X Long Type 1 потребует наличия действующих лицензий:

После приобретения лицензии потребуется её активация.

Набор ключей не существует (0x80090016)

Возникает из-за того, что у браузера нет прав для выполнения операции. Для решения проблемы в настройках плагина добавьте сайт в Список доверенных узлов.

Отказано в доступе (0x80090010)

Возникает в связи с истечением срока действия закрытого ключа. Чтобы проверить срок действия, запустите Крипто-Про CSP, затем откройте вкладку Сервис. Далее необходимо выбрать пункт Протестировать и указать контейнер с закрытым ключом. Если в результатах тестирования вы увидите, что срок действия закрытого ключа истёк, необходимо получить новый ключ.

Ошибка: Invalid algorithm specified. (0x80090008)

Появление такой ошибки означает, что криптопровайдер не поддерживает алгоритм используемого сертификата. Рекомендуется проверить актуальность версии КриптоПро CSP.

Если предлагаемые выше способы устранения ошибок не помогут, рекомендуем обратиться в службу поддержки КриптоПро.

У вас ещё нет электронной подписи? Её можно заказать у нас на сайте. Выберите подходящий вариант ЭЦП: для участия в электронных торгах, работы с порталами или отчётности. Процедура оформления не займёт больше одного дня.

Java security signatureexception invalid file sign

При запуске апплета или приложения Java появляется диалоговое окно с предупреждением системы безопасности:

Заблокировать запуск потенциально небезопасных компонентов?

Среда Java обнаружила компоненты приложений, которые могут указывать на наличие угроз безопасности. Свяжитесь с поставщиком приложения и убедитесь в отсутствии попыток несанкционированного доступа.

Подписанные приложения и апплеты Java Web Start, содержащие подписанные и неподписанные компоненты, могут быть потенциально небезопасными, если смешанный код не был намеренно использован поставщиком приложения. Начиная с выпуска Java SE 6 Update 19 при работе с программой, которая содержит подписанные и неподписанные компоненты, отображается диалоговое окно с предупреждением.

Если в диалоговом окне безопасности нажать кнопку Да, запуск потенциально небезопасных компонентов будет заблокирован, после чего возможно завершение работы программы. Если нажать кнопку Нет, выполнение приложения или апплета продолжится.

Предупреждение отображается по умолчанию, но существуют параметры для изменения этой настройки.

Способ обработки программ со смешанным кодом можно настроить с помощью панели управления Java.

Поиск панели управления Java

Параметры защиты от смешанного кода в панели управления Java

Включить – отображать предупреждение при необходимости

Это настройка по умолчанию. Когда возникает потенциальный риск для безопасности, отображается диалоговое окно. При нажатии кнопки Да выполнение потенциально небезопасных компонентов блокируется, после чего возможно завершение работы программы. Если нажата кнопка Нет, выполнение приложения или апплета продолжится с применением необходимых мер защиты (обнаруженные позднее пакеты или ресурсы с одинаковыми именами, но разными уровнями доверия, например, подписанные или неподписанные, не будут загружены).

Включить – скрыть предупреждение и выполнять с применением мер защиты

При выборе этого параметра диалоговое окно с предупреждением не отображается. Код выполняется так же, как и при нажатии кнопки Нет в диалоговом окне с предупреждением.

Включить – скрыть предупреждение и не выполнять недоверенный код

При выборе этого параметра диалоговое окно с предупреждением не отображается, а код выполняется так же, как и при нажатии кнопки Да в диалоговом окне с предупреждением.

Отключить проверку

Использовать этот параметр не рекомендуется. Этот параметр полностью отключает проверку смешанного доверенного и недоверенного кода, допуская выполнение потенциально небезопасного кода без применения мер защиты.

When verifying a signature using Signature. verify I receive an «Invalid encoding for signature» exception. When verifying same signature using Azure service, the signature is verified.

I have a hash-data (SHA-256), a public key, and a signature that I’m trying to verify. The signature was received using com. microsoft. azure. keyvault. KeyVaultClient. sign method, with signing algorithm «ES256».

This works (using ES256 algorithm) :

This fails (certificate holds same public key that is stored in Azure keyvault):

Expected result — true (signature is verified)

I get the following exception (I know it is not much to go by) and I would guess it may have to do with how JSch uses BASE64 encoding/decoding. Can someone confirm that the following openjdk behaviour does not affect this library?

From https://bugs. openjdk. java. net/browse/JDK-8174719

( Java8u121: signature. verify throws exception Invalid encoding for signature )

valeriep Valerie Peng added a comment — 2017-02-27 18:05 — edited

Thanks for the clarification.

Based on the provided info, I think the trailing 0s are introduced during the BASE64 encoding process.

The BASE64 decoding process didn’t correctly strip off these trailing 0s.

You should use the «=» pad char or keep track of how long the original byte[] is when doing your BASE64 encoding/decoding.

The byte[] passed into Signature. verify(byte[]) call needs to be exactly the bytes returned by Signature. sign(). It cannot contain any extra bytes. There is no problem with the current implementation. The earlier implementation in JDK 8u112 is incorrect and although we try our best to maintain backward compatibility, we have to fix this to ensure that signature verification is done properly.

This will be closed as «Not an Issue» or «Will Not Fix».

Java security signatureexception invalid file sign

create or replace and compile java source named digitalsignature as

import java. io. FileInputStream;

import java. io. IOException;

import java. io. ObjectInputStream;

import java. io. Serializable;

import java. security. InvalidKeyException;

import java. security. Key;

import java. security. KeyPair;

import java. security. KeyPairGenerator;

import java. security. KeyStore;

import java. security. KeyStoreException;

import java. security. NoSuchAlgorithmException;

import java. security. NoSuchProviderException;

import java. security. PrivateKey;

import java. security. PublicKey;

import java. security. Signature;

import java. security. SignatureException;

import java. security. UnrecoverableKeyException;

import java. security. cert. Certificate;

import java. security. cert. CertificateException;

import oracle. sql. BLOB;

import java. sql. SQLException;

public class DigitalSignature implements Serializable else else

>

>

/**

* Метод signingMessage создает цифровую подпись из указаного открытого текста

* @param msg — Открытый текст

* @throws InvalidKeyException

* @throws SignatureException

*/

public void signingMessage(String msg) throws InvalidKeyException, SignatureException

//Set private key

if (privateKey == null)

signature. initSign(privateKey);

signature. update(msg. getBytes());

realSign = signature. sign();

>

/**

* Метод verifyMessage проверяет действительность цифровой подписи

* @param msg — Открытый текст

* @param sgn — Текст с цифровой подписью

* @return — Возвращает результат проверки цифровой подписи

* @throws InvalidKeyException

* @throws SignatureException

*/

public boolean verifyMessage(String msg, String sgn) throws InvalidKeyException, SignatureException

//Verifying message

signature. initVerify(publicKey);

signature. update(msg. getBytes());

boolean result = signature. verify(sgn. getBytes());

return result;

>

/**

* Метод getSign возвращает цифровую подпись как массив байтов

* @return Цифровую подпись

*/

public byte[] getSign()

/**

* Метод readPrivateKey считывает файл из указанного потока

* @param fRead — потока ввода

* @return Возвращает приватный ключ из заданого потока ввода

* @throws NullPointerException

* @throws IOException

* @throws ClassNotFoundException

* @throws ClassCastException

*/

public PrivateKey readPrivateKey(FileInputStream fRead) throws NullPointerException, IOException,

ClassNotFoundException, ClassCastException else else

>

>

/**

* Метод readPublicKey считывает открытый ключ из указанного потока ввода

* @param fRead — поток ввода

* @return Открытый ключ

* @throws IOException

* @throws ClassNotFoundException

* @throws ClassCastException

*/

public PublicKey readPublicKey(FileInputStream fRead) throws IOException, ClassNotFoundException, ClassCastException else else

>

>

/**

* Метод getPair возвращает пару ключей из хранилища ключей и сертификата открытого ключа

* @param in — поток ввода, где находится хранилише

* @param alias — название сертификата открытого ключа

* @param passKeyStore — пароль для хранилища ключей

* @param passAlias — пароль для сертификата

* @return Метод возвращает пару ключей

* @throws KeyStoreException

* @throws IOException

* @throws CertificateException

* @throws NoSuchAlgorithmException

* @throws UnrecoverableEntryException

*/

public KeyPair getPair(BLOB in, String alias, String passKeyStore, String passAlias) throws KeyStoreException, IOException,

CertificateException,

NoSuchAlgorithmException,

UnrecoverableKeyException, SQLException

return null;

>

public static String signText(BLOB in, String alias, String passKeyStore, String passAlias, String msg) throws KeyStoreException,

NullPointerException,

NoSuchAlgorithmException,

NoSuchProviderException,

IOException,

CertificateException,

UnrecoverableKeyException,

SQLException,

InvalidKeyException,

SignatureException

/**

* Метод setPrivateKey устанавливает приватный ключ пользователя

* @param prk — приватный пользователя

*/

public void setPrivateKey(PrivateKey prk)

/**

* Метод getPrivateKey возвращает приватный ключ пользователя

* @return Приватный ключ

*/

public PrivateKey getPrivateKey()

/**

* Метод setPublicKey устанавливает открытый ключ пользователя

* @param pbk — Открытый ключ

*/

public void setPublicKey(PublicKey pbk)

/**

* Метод getPublicKey возвращает открытый ключ пользователя

* @return Открытый ключ

*/

public PublicKey getPublicKey()

Java Application Blocked в WIndows

Java Application Blocked в WIndows

Добрый день уважаемые читатели и подписчики блога, наверняка у многих из вас на работе есть отдел бухгалтерии или финансисты. Сейчас в современном мире большинство вещей делается, через интернет и браузер, и сотрудники данных отделов не исключение. Ом по роду своей деятельности приходится сталкиваться со всевозможными разновидностями клиент банков, которые очень часто работают с помощью Java технологий и очень часто встречается ошибка: Java Application Blocked. Давайте смотреть, что не так.

Что такое Java Application Blocked и как это выглядит

Я уверен, что рядовой пользователь, слегка испугается красных предупреждающих значков и иностранного языка, в момент, когда у него появится окно с ошибкой:

После чего вы можете, только закрыть окно и все, нужный вам сервис не откроется. Очень часто, такое бывает и на серверах имеющие дополнительные порты управления, работа с которыми так же строиться на Java. Тут все дело состоит в Java, она очень часто подвергается всевозможным атакам хакеров, и логично, что разработчики с этим борются и закручивают гайки по максимуму.

Итак начиная с Java 7 Update 51, настройки безопасности сильно увеличили требования к приложениям и сайтам, особенно тем у кого приложения без подписи или с самоподписным сертификатом. Без описанного ниже решения он не даст вам запускать приложения с формулировкой: Your security settings have blocked an application signed with an expired or not-yet-valid certificate from running.

Исправляем application blocked by java security

Теперь поняв причину этой ошибки мы можем ее исправить, для этого от вас потребуется два действия.

Обновить Java на компьютере

Чтобы обновить Java в Windows, вам необходимо сделать следующее. Нажимаем WIN+R и вводим control panel. В результате чего у вас откроется панель управления, данный метод я показал, так как на Windows 10 в новом релизе Redstone 2, Microsoft запихало панель управления в самые дебри, отказываясь от нее все интенсивнее.

Далее выбираете пункт Java (32 бита), у вас может стоять и 64 битная.

Переходим на вкладку Update и проверяем, чтобы стояла галка Check for Updates Automatically и нажмем кнопку Update Now. Начнется проверка наличия более свежей версии Java.

Если ее нет, то вы получите сообщение: You already have the latest Java Platform on the system. Это хорошо, вы используете последнюю версию.

Если же есть более свежая версия, то вас перекинет на сайт https://www. java. com/ru/download/, скачиваете свежую версию и обновляетесь.

Настройка белого листа

И делаем вторую настройку, которая решит ошибку application blocked by java security. Так же в панели управления > Java. Открываем вкладку Security и нажимаем в ней кнопку Edit Site List, для внесения нужного ресурса в белый лист.

Далее кнопка Add и перечисляете все нужные вам ресурсы.

По завершении жмем continue.

Теперь открываю вновь приложение работающие на java и о чудо все загрузилось и ошибка Java Application Blocked не появилась, я спокойно нажал I accept.

Все в итоге открылся нужный мне KVM, как видите все очень просто.

Еще есть нюансы с браузером Internet Explore, там некоторые сайты могут не работать, пока не включить режим совместимости. Делается это очень просто, открываете IE, нажимаете кнопку Alt, в итоге у вас откроется дополнительное меню. В нем открываем пункт Сервис > Параметры просмотра в режиме совместимости.

И добавляем тут нужный ресурс, после чего браузер обязательно нужно перезапустить, думаю на этом все.

Java Signature. verify приводит к SignatureException: ошибка кодирования подписи, вызванная IOException: ошибка тега последовательности

прежде всего, это не дублирующий вопрос, поскольку большинство людей сообщают об этом исключении при создании открытого ключа из сертификата, который отсутствует «—BEGIN RSA CERTIFICATE—» строка.

суть того, что я пытаюсь сделать, это 1. Подпишите сообщение 50Byte на смарт-карте JCOP используя алгоритм SHA1withRSA (ключ RSA 1024 бита). 2. Экспортируйте подпись со смарт-карты на сервер. 3. Проверьте подпись на сервере.

Фрагмент кода на смарт-карте для создания подписи. Ключевым моментом является то, что я использую алгоритм Signature. ALG_RSA_SHA_PKCS1 в карточке Java для создания подписи.

Фрагмент кода на стороне сервера пытается проверить подпись, экспортированную с смарт-карты Java, которая вызывает исключение. Ключевым моментом здесь является то, что я использую Signature. getInstance(«SHA1withRSA») на стороне сервера. Я делаю шифр расшифровки подписанного сообщения только для того, чтобы подтвердить, что открытый ключ генерируется работает, и это так.

Исключение происходит на signature. verify(). Другой поток ссылался на это же исключение, но решение состояло в том, чтобы добавить Bouncy Castle в качестве поставщика в Signature. getInstance(). Не уверен, почему надувной замок потребуется для проверки подписи.

Любая помощь будет принята с благодарностью. Если вам нужно больше кода, чтобы определить проблему, пожалуйста, дайте мне знать.

Вот зашифрованный Msg и расшифрованный Msg. (Base4.encodeBase64)

Зашифрованная Длина = 128

Расшифровывается Длина = 50

1 Ответ

Вы переместили поставщика смарт-карт перед другими поставщиками на Java SE, и по какой-то причине он также пытается проверить подписи RSA вместо того, чтобы просто использовать его для операций с закрытым ключом RSA.

Существует несколько способов решения этой проблемы:

Обратите внимание, что разговор о «server side» очень запутан, поскольку смарт-карта действует как сервер. «Terminal side» и «card side» были бы гораздо более ясными.

Похожие вопросы:

Я использую pdfbox-1.8.8 для выполнения функции подписи в файле PDF. Он хорошо работает с файлом PDF в портретном режиме. Но с ландшафтным файлом у меня есть проблема Похоже, что координата неверна.

Я хочу проверить полезную нагрузку JSON для отправителя с помощью общего ключа. Я прошел через некоторые сайты и придумал этот простой код, чтобы просто проверить только подпись. package.

У меня есть прокси-сервер клиента WCF и я использую следующий элемент привязки, чтобы подписать запрос к сторонней веб-службе Java: Dim asec As TransportSecurityBindingElement =.