Оценка качества Биометрических систем

Работа

биометрической системы идентификации

пользователя (БСИ) описывается техническими

и ценовыми параметрами. Качество работы

БСИ характеризуется процентом ошибок

при прохождении процедуры допуска. В

БСИ различают ошибки трех видов:

-

FRR

(False Rejection Rate)ошибка первого рода—

вероятность принять «своего» за

«чужого». Обычно в коммерческих

системах эта ошибка выбирается равной

примерно 0,01, поскольку считается, что,

разрешив несколько касаний для «своих»,

можно искусственным способом улучшить

эту ошибку. В ряде случаев (скажем, при

большом потоке, чтобы не создавать

очередей) требуется улучшение FRR до

0,001-0,0001. В системах, присутствующих на

рынке, FRR обычно находится в диапазоне

0,025-0,01. -

FAR

(False Acceptance Rate)ошибка второго рода— вероятность принять «чужого» за

«своего». В представленных на рынке

системах эта ошибка колеблется в

основном от 10-3до 10-6, хотя

есть решения и с FAR = 10-9. Чем больше

данная ошибка, тем грубее работает

система и тем вероятнее проникновение

«чужого»; поэтому в системах с

большим числом пользователей или

транзакций следует ориентироваться

на малые значения FAR.

-

EER

(Equal Error Rates)– равная вероятность

(норма) ошибок первого и второго рода.

Биометрические

технологии

основаны на биометрии, измерении

уникальных характеристик отдельно

взятого человека. Это могут быть как

уникальные признаки, полученные им с

рождения, например: ДНК, отпечатки

пальцев, радужная оболочка глаза; так

и характеристики, приобретённые со

временем или же способные меняться с

возрастом или внешним воздействием,

например: почерк, голос или походка.

Все

биометрические системы работают

практически по одинаковой схеме.

Во-первых, система запоминает образец

биометрической характеристики (это и

называется процессом записи). Во время

записи некоторые биометрические системы

могут попросить сделать несколько

образцов для того, чтобы составить

наиболее точное изображение биометрической

характеристики. Затем полученная

информация обрабатывается и

преобразовывается в математический

код. Кроме того, система может попросить

произвести ещё некоторые действия для

того, чтобы «приписать» биометрический

образец к определённому человеку.

Например, персональный идентификационный

номер (PIN) прикрепляется к определённому

образцу, либо смарт-карта, содержащая

образец, вставляется в считывающее

устройство. В таком случае, снова делается

образец биометрической характеристики

и сравнивается с представленным образцом.

Идентификация по любой биометрической

системе проходит четыре стадии:

-

Запись

– физический или поведенческий образец

запоминается системой; -

Выделение

– уникальная информация выносится из

образца и составляется биометрический

образец; -

Сравнение

– сохраненный образец сравнивается с

представленным; -

Совпадение/несовпадение

— система решает, совпадают ли

биометрические образцы, и выносит

решение.

Подавляющее

большинство людей считают, что в памяти

компьютера хранится образец отпечатка

пальца, голоса человека или картинка

радужной оболочки его глаза. Но на самом

деле в большинстве современных систем

это не так. В специальной базе данных

хранится цифровой код длиной до 1000 бит,

который ассоциируется с конкретным

человеком, имеющим право доступа. Сканер

или любое другое устройство, используемое

в системе, считывает определённый

биологический параметр человека. Далее

он обрабатывает полученное изображение

или звук, преобразовывая их в цифровой

код. Именно этот ключ и сравнивается с

содержимым специальной базы данных для

идентификации личности [19].

Преимущества

биометрической идентификации состоит

в том, что биометрическая защита дает

больший эффект по сравнению, например,

с использованием паролей, смарт-карт,

PIN-кодов, жетонов или технологии

инфраструктуры открытых ключей. Это

объясняется возможностью биометрии

идентифицировать не устройство, но

человека.

Обычные

методы защиты чреваты потерей или кражей

информации, которая становится открытой

для незаконных пользователей.

Исключительный биометрический

идентификатор, например, отпечатки

пальцев, является ключом, не подлежащим

потере [18].

Соседние файлы в папке ГОСЫ

- #

- #

- #

- #

- #

- #

- #

- #

- #

Продолжаем знакомиться с технологией распознавания лиц. Во второй части материала мы просто и понятно объясним еще пять понятий, связанных с использованием этого решения.

True Positive, True Negative, False Positive и False Negative

В предыдущем материале мы говорили о режимах работы биометрических платформ распознавания лиц: верификации и идентификации. Для точного результата систему предварительно обучают, а для оценки качества работы алгоритмов используют специальные метрики:

- True Positive. Положительный результат, который мы ожидали получить: лицо находилось в базе данных, и система распознала его.

- True Negative. Отрицательный результат, который мы ожидали получить: лицо не было занесено в базу данных, система не распознала его и сообщила о неизвестном посетителе.

- False Positive. Положительный результат, который оказался ошибочным: система распознала лицо чужого человека, ошибочно приняв его за другое лицо, находящееся в базе данных, и открыла доступ.

- False Negative. Отрицательный результат, который оказался ошибочным: система не распознала лицо, хотя должна была это сделать, и определила действия человека как попытку несанкционированного проникновения на объект.

Показатели False Rejection Rate и False Acceptance Rate

Для оценки эффективности работы алгоритма используют еще одни значения — процентное соотношение количества ошибок, то есть количество неверно распознанных лиц при прохождении посетителями процедуры допуска.

Учитывают два вида ошибок:

- False Rejection Rate (FRR) — ошибка первого рода, процент вероятности определения системой «своего» за «чужого» или количество отказов в допуске авторизованным лицам, имеющим право доступа. Можно сказать, это процент возникновения результата False Negative, о котором мы говорили в предыдущем абзаце. Например, показатель 1:1000 означает, что только одному человеку из 1000 авторизованных пользователей будет ошибочно отказано в доступе.

- False Acceptance Rate (FAR) — ошибка второго рода, процент вероятности принятия «чужого» за «своего» или количество ошибочных допусков системой неавторизованных лиц, то есть результата False Positive из абзаца выше. Например, показатель 1:100 000 указывает на то, что из 100 000 неавторизованных посетителей система ошибочно пропустит только одного человека.

Оба показателя важны для оценки работы алгоритма, высокий процент ошибок говорит о неэффективности системы: на контрольно-пропускном пункте для пассажиров слишком частое возникновение False Rejection приведет к образованию заторов, система помешает пройти путешественникам с законным правом доступа и создаст лишние проблемы, а при регулярном возникновении False Accept в самолет или на территорию другой страны может проникнуть злоумышленник.

Референсное изображение лица

Референсные изображения — это примеры лиц, на которых система будет обучаться, или изображения в базе данных, с которыми будет сравнивать захваченное лицо.

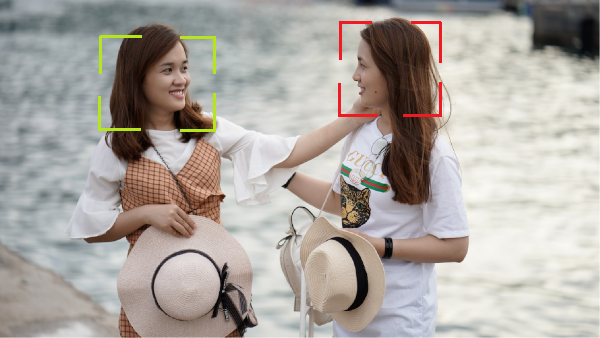

В обоих случаях от референсного изображения лица зависит точность распознавания. При выборе примера важны факторы:

- качество изображения лица — четкость картинки, достаточное разрешение и отсутствие дефектов,

- ракурс фотографии,

- освещение — равномерное и естественное, без резких перепадов света и тени,

- хорошо различимое лицо — без очков, головных уборов, крупных украшений и других деталей, которые могут помешать системе распознать лицо.

Важно и количество референсных изображений. Чем больше качественных примеров получит система во время обучения, тем точнее будет ее алгоритм. При использовании технологии распознавания лиц «в поле» несколько изображений одного человека, снятых с разных точек, помогут быстрее и точнее идентифицировать посетителя, кроме того, играет роль и расположение камеры — ее нужно установить под таким углом, чтобы захваченное лицо было хорошо видно.

Искусственный интеллект

Понятие «искусственный интеллект» объединяет несколько определений:

- направление науки, занимающееся разработкой компьютерных программ и систем, способных выполнять интеллектуальные функции, присущие человеку,

- искусственно созданный человеком набор алгоритмов, способных работать по аналогии с мозгом человека — принимать интеллектуальные решения, отвечать на вопросы, выполнять творческие задачи.

Искусственный интеллект создан для воспроизведения действий человеческого мозга с помощью компьютерных расчетов, он помогает машинам обрабатывать информацию и принимать решения, аналогичные человеческим. Распознавание лиц тоже относится к области искусственного интеллекта.

Искусственный интеллект используется во многих отраслях, с его помощью автоматизируют рутинные операции и процессы — сбор данных для исследований, обслуживание клиентов, сортировка товаров, круглосуточная охрана территорий и объектов.

Глубокое обучение (Deep Learning)

Для правильной работы искусственного интеллекта, в том числе технологии распознавания лиц, нужен алгоритм. Глубокое обучение — один из методов машинного обучения, основанный на принципе многослойности.

Вместо запоминания конкретного алгоритма для определенной задачи система получает комплекс данных для анализа, результаты которого учитываются при следующем анализе. Результаты каждого анализа наслаиваются, в итоге система получает набор данных, достаточных для построения собственного алгоритма для решения любой задачи.

Системы, обученные по этому принципу, не только быстро и точно выполняют свои задачи, но и могут самостоятельно принять решение в нестандартной ситуации.

По прогнозам экспертов, в ближайшие пять лет область применения технологии распознавания лиц расширится. Для посадки на самолет, снятия денег со счета, покупки машины и других действий не понадобятся документы — достаточно будет просто показать лицо.

- Статьи

- Системы видеонаблюдения

- Просто о сложном: технология распознавания лиц

Просто о сложном: технология распознавания лиц

02 Август 2019

Боевики и научно-фантастические фильмы наполнены сценами с использованием распознавания лиц, например, для охраны секретных объектов. Но технология применяется и в повседневной жизни в различных отраслях — обеспечении комфорта и безопасности путешественников или организации пограничного контроля, а некоторые из нас сталкиваются с ней ежедневно (функция Face ID в IPhone).

В этом материале мы рассмотрим и объясним простыми словами десять самых популярных терминов, связанных с технологией распознавания лиц.

#1 Электронный паспорт

На 2019 год зарегистрировано более одного миллиарда биометрических паспортов. В отличие от обычных документов, в этих паспортах вся информация о владельце — имя, фотография, дата рождения, номер паспорта и другие данные — хранится на специальном бесконтактном чипе в электронном виде. Именно благодаря наличию микропроцессора такой паспорт называется электронным или ePassport.

Технология не только повышает уровень безопасности в пограничных зонах, но и упрощает прохождение контроля: в автоматических воротах установлен считыватель, который передает сотрудникам ваши данные, фото и информацию о документе. Сотрудники службы безопасности в считанные секунды проверяют подлинность паспорта и то, являетесь ли вы его законным владельцем.

Все данные биометрического паспорта представляются в стандартизированном формате, определенном Международной организацией гражданской авиации (International Civil Aviation Organization, ICAO). Общепринятая спецификация ICAO 9303 не определяет точный размер для фотографии лица, но описывает объем файла — от 15 до 20 Кбайт.

# 2 Автоматизированный пограничный контроль (АПК) с распознаванием лиц

Мы уже писали, что биометрический паспорт удобен в том числе и для прохождения пограничного контроля. Но как работает сам АПК с распознаванием лиц?

Считыватель в воротах автоматизированного пограничного контроля захватывает изображение вашего лица, сканирует, а затем сравнивает с фотографией в паспорте, хранящейся на чипе. Так любые физические дефекты на странице паспорта, например, царапины или выцветание бумаги, не помешают системе правильно распознать вашу личность. Кроме того, после автоматического анализа сотрудники службы безопасности могут удостовериться в том, что документ не был изменен или оформлен мошенниками на пустом бланке.

#3 Системы распознавания лиц

Системы распознавания лиц используются для электронной идентификации людей. Камеры системы безопасности сканируют и распознают лица с большего расстояния, чем другие решения. Например, камерам в воротах пограничного контроля или специализированных терминалах требуется расстояние не более 1 или 2 метров, иначе они не смогут захватить лицо человека.

Чем больше расстояние от объекта до сканера, тем более продвинутое решение нужно для качественной электронной идентификации. Если камера находится далеко, то системе придется искать лица людей, отделять их от толпы, наклонять, растягивать и искажать изображения, чтобы выделить черты лица и выровнять их для точного измерения.

Современные системы с технологией распознавания лиц работают с большого расстояния и даже в толпе могут быстро вычислить нужного человека.

#4 Отпечаток лица вместо фотографии

Из захваченной фотографии система распознавания лиц генерирует уникальный отпечаток лица в виде оцифрованного набора данных: расстояние между глазами, длина линии подбородка, ширина носа и т. д. Система проверяет от 75 до 85 точек на лице, чтобы построить отпечаток или «паттерн», который используется для поиска совпадений в базе биометрических данных.

Отпечаток лица, в отличие от простой фотографии, обеспечивает большую безопасность и конфиденциальность, поскольку отображает черты лица человека в виде математической модели. Подделать цифровой образ практически невозможно.

Биометрическая система распознавания работает в двух режимах: верификация и идентификация.

Верификация — определение соответствия документа и человека. Например, на пограничном контроле. Вы предъявляете свой паспорт, а система сравнивает изображение в документе с вашим лицом и выясняет, ваш ли этот документ. Система проверяет только один биометрический профиль, поэтому проверка называется «один к одному» или соответствие 1:1.

Идентификация — определение личности человека. Система сравнивает ваше лицо со всеми изображениями в базе данных и находит совпадения, чтобы выявить вашу личность, поэтому проверка называется «один ко многим» или соответствие 1:N.

#5 Скорость распознавания лиц

Могут ли системы с технологией распознавания лиц быть неточными?

Система распознавания лиц, как и любая технология, имеет погрешности. Сложность заключается в преобразовании биологических характеристик (отпечатков пальцев, черт лица) в цифровые данные (математическую модель), на этом этапе любое движение человека, даже самое минимальное, может привести к неверной идентификации информации.

Точность работы системы измеряется скоростью распознавания (RR, Recognition Rate) — это общее количество правильно идентифицированных изображений лиц людей, поделенное на общее количество тестовых изображений. Например, 9 лиц из 10 распознаются вашей системой — ваш RR равен 90%.

Точность системы связана с алгоритмом. Он обнаруживает лицо и сравнивает его с определённым набором данных, который содержит множество изображений одного и того же человека или большое количество изображений разных людей. Производительность алгоритма связаны с тем, какое количество данных задействуется при его обучении, для получения точных результатов вы должны обучать алгоритм на тысячах разных изображений.

Часть 2

Продолжаем знакомиться с технологией распознавания лиц. Во второй части материала мы просто и понятно объясним еще пять понятий, связанных с использованием этого решения.

True Positive, True Negative, False Positive и False Negative

В предыдущем материале мы говорили о режимах работы биометрических платформ распознавания лиц: верификации и идентификации. Для точного результата систему предварительно обучают, а для оценки качества работы алгоритмов используют специальные метрики:

- True Positive. Положительный результат, который мы ожидали получить: лицо находилось в базе данных, и система распознала его.

- True Negative. Отрицательный результат, который мы ожидали получить: лицо не было занесено в базу данных, система не распознала его и сообщила о неизвестном посетителе.

- False Positive. Положительный результат, который оказался ошибочным: система распознала лицо чужого человека, ошибочно приняв его за другое лицо, находящееся в базе данных, и открыла доступ.

- False Negative. Отрицательный результат, который оказался ошибочным: система не распознала лицо, хотя должна была это сделать, и определила действия человека как попытку несанкционированного проникновения на объект.

Показатели False Rejection Rate и False Acceptance Rate

Для оценки эффективности работы алгоритма используют еще одни значения — процентное соотношение количества ошибок, то есть количество неверно распознанных лиц при прохождении посетителями процедуры допуска.

Учитывают два вида ошибок:

- False Rejection Rate (FRR) — ошибка первого рода, процент вероятности определения системой «своего» за «чужого» или количество отказов в допуске авторизованным лицам, имеющим право доступа. Можно сказать, это процент возникновения результата False Negative, о котором мы говорили в предыдущем абзаце. Например, показатель 1:1000 означает, что только одному человеку из 1000 авторизованных пользователей будет ошибочно отказано в доступе.

- False Acceptance Rate (FAR) — ошибка второго рода, процент вероятности принятия «чужого» за «своего» или количество ошибочных допусков системой неавторизованных лиц, то есть результата False Positive из абзаца выше. Например, показатель 1:100 000 указывает на то, что из 100 000 неавторизованных посетителей система ошибочно пропустит только одного человека.

Оба показателя важны для оценки работы алгоритма, высокий процент ошибок говорит о неэффективности системы: на контрольно-пропускном пункте для пассажиров слишком частое возникновение False Rejection приведет к образованию заторов, система помешает пройти путешественникам с законным правом доступа и создаст лишние проблемы, а при регулярном возникновении False Accept в самолет или на территорию другой страны может проникнуть злоумышленник.

Референсное изображение лица

Референсные изображения — это примеры лиц, на которых система будет обучаться, или изображения в базе данных, с которыми будет сравнивать захваченное лицо.

В обоих случаях от референсного изображения лица зависит точность распознавания. При выборе примера важны факторы:

- качество изображения лица — четкость картинки, достаточное разрешение и отсутствие дефектов,

- ракурс фотографии,

- освещение — равномерное и естественное, без резких перепадов света и тени,

- хорошо различимое лицо — без очков, головных уборов, крупных украшений и других деталей, которые могут помешать системе распознать лицо.

Важно и количество референсных изображений. Чем больше качественных примеров получит система во время обучения, тем точнее будет ее алгоритм. При использовании технологии распознавания лиц «в поле» несколько изображений одного человека, снятых с разных точек, помогут быстрее и точнее идентифицировать посетителя, кроме того, играет роль и расположение камеры — ее нужно установить под таким углом, чтобы захваченное лицо было хорошо видно.

Искусственный интеллект

Понятие «искусственный интеллект» объединяет несколько определений:

- направление науки, занимающееся разработкой компьютерных программ и систем, способных выполнять интеллектуальные функции, присущие человеку,

- искусственно созданный человеком набор алгоритмов, способных работать по аналогии с мозгом человека — принимать интеллектуальные решения, отвечать на вопросы, выполнять творческие задачи.

Искусственный интеллект создан для воспроизведения действий человеческого мозга с помощью компьютерных расчетов, он помогает машинам обрабатывать информацию и принимать решения, аналогичные человеческим. Распознавание лиц тоже относится к области искусственного интеллекта.

Искусственный интеллект используется во многих отраслях, с его помощью автоматизируют рутинные операции и процессы — сбор данных для исследований, обслуживание клиентов, сортировка товаров, круглосуточная охрана территорий и объектов.

Глубокое обучение (Deep Learning)

Для правильной работы искусственного интеллекта, в том числе технологии распознавания лиц, нужен алгоритм. Глубокое обучение — один из методов машинного обучения, основанный на принципе многослойности.

Вместо запоминания конкретного алгоритма для определенной задачи система получает комплекс данных для анализа, результаты которого учитываются при следующем анализе. Результаты каждого анализа наслаиваются, в итоге система получает набор данных, достаточных для построения собственного алгоритма для решения любой задачи.

Системы, обученные по этому принципу, не только быстро и точно выполняют свои задачи, но и могут самостоятельно принять решение в нестандартной ситуации.

По прогнозам экспертов, в ближайшие пять лет область применения технологии распознавания лиц расширится. Для посадки на самолет, снятия денег со счета, покупки машины и других действий не понадобятся документы — достаточно будет просто показать лицо.

Информация и фото с DSSL.ru

Привет, Хабр!

Мы, в компании NtechLab, занимаемся исследованиями и разработкой продуктов в области распознавания лиц. В процессе внедрения наших решений мы часто сталкиваемся с тем, что заказчики не очень ясно представляют себе требования к точности алгоритма, поэтому и тестирование того или иного решения для их задачи даётся с трудом. Чтобы исправить ситуацию, мы разработали краткое пособие, описывающее основные метрики и подходы к тестированию, которыми хотелось бы поделиться с сообществом Хабра.

В последнее время распознавание лиц вызывает все больше интереса со стороны коммерческого сектора и государства. Однако корректное измерение точности работы таких систем – задача непростая и содержит массу нюансов. К нам постоянно обращаются с запросами на тестирование нашей технологии и пилотными проектами на ее основе, и мы заметили, что часто возникают вопросы с терминологией и методами тестирования алгоритмов применительно к бизнес-задачам. В результате для решения задачи могут быть выбраны неподходящие инструменты, что приводит к финансовым потерям или недополученной прибыли. Мы решили опубликовать эту заметку, чтобы помочь людям освоиться в среде специализированных терминов и сырых данных, окружающих технологии распознавания лиц. Нам хотелось рассказать об основных понятиях в этой области простым и понятным языком. Надеемся, это позволит людям технического и предпринимательского склада говорить на одном языке, лучше понимать сценарии использования распознавания лиц в реальном мире и принимать решения, подтвержденные данными.

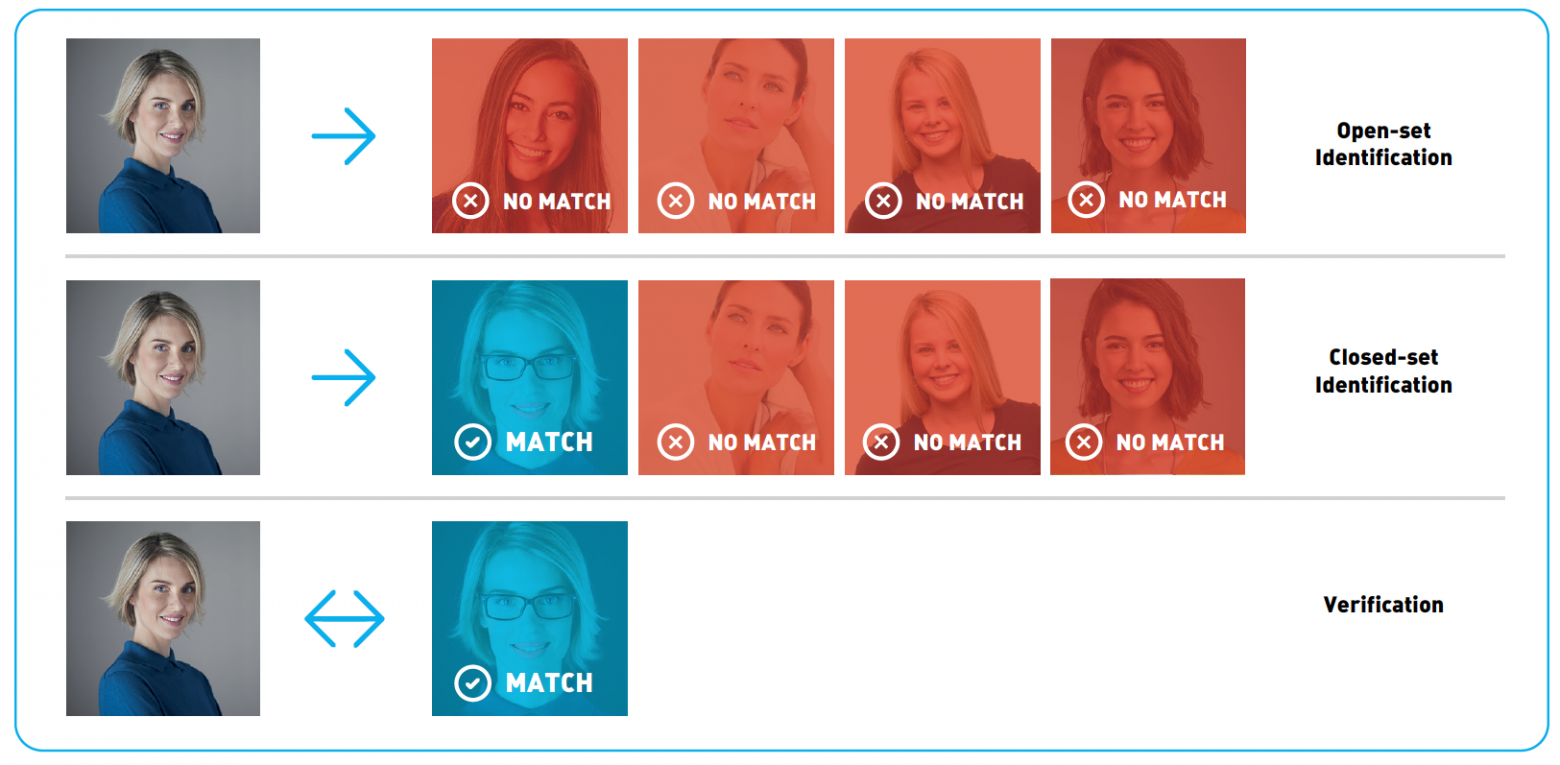

Задачи распознавания лиц

Распознаванием лиц часто называют набор различных задач, например, детектирование лица на фотографии или в видеопотоке, определение пола и возраста, поиск нужного человека среди множества изображений или проверка того, что на двух изображениях один и тот же человек. В этой статье мы остановимся на последних двух задачах и будем их называть, соответственно, идентификация и верификация. Для решения этих задач из изображений извлекаются специальные дескрипторы, или векторы признаков. В этом случае задача идентификации сводится к поиску ближайшего вектора признаков, а верификацию можно реализовать с помощью простого порога расстояний между векторами. Комбинируя эти два действия, можно идентифицировать человека среди набора изображений или принимать решение о том, что его нет среди этих изображений. Такая процедура называется open-set identification (идентификацией на открытом множестве), см. Рис.1.

Рис.1 Open-set identification

Для количественной оценки схожести лиц можно использовать расстояние в пространстве векторов признаков. Часто выбирают евклидово или косинусное расстояние, но существуют и другие, более сложные, подходы. Конкретная функция расстояния часто поставляется в составе продукта по распознаванию лиц. Идентификация и верификация возвращают разные результаты и, соответственно, разные метрики применяются для оценки их качества. Мы подробно рассмотрим метрики качества в последующих разделах. Помимо выбора адекватной метрики, для оценки точности алгоритма понадобится размеченный набор изображений (датасет).

Оценка точности

Датасеты

Почти всё современное ПО для распознавания лиц построено на машинном обучении. Алгоритмы обучаются на больших датасетах (наборах данных) с размеченными изображениями. И качество, и природа этих датасетов оказывают существенное влияние на точность. Чем лучше исходные данные, тем лучше алгоритм будет справляться с поставленной задачей.

Естественный способ проверить, что точность алгоритма распознавания лиц соответствует ожиданиям, это измерить точность на отдельном тестовом датасете. Очень важно правильно выбрать этот датасет. В идеальном случае организации стоит обзавестись собственным набором данных, максимально похожим на те изображения, с которыми система будет работать при эксплуатации. Обратите внимание на камеру, условия съемки, возраст, пол и национальность людей, которые попадут в тестовый датасет. Чем более похож тестовый датасет на реальные данные, тем более достоверными будут результаты тестирования. Поэтому часто имеет смысл потратить время и средства для сбора и разметки своего набора данных. Если же это, по какой-то причине, не представляется возможным, можно воспользоваться публичными датасетами, например, LFW и MegaFace. LFW содержит только 6000 пар изображений лиц и не подходит для многих реальных сценариев: в частности, на этом датасете невозможно измерить достаточно низкие уровни ошибок, как мы покажем далее. Датасет MegaFace содержит намного больше изображений и подходит для тестирования алгоритмов распознавания лиц на больших масштабах. Однако и обучающее, и тестовое множество изображений MegaFace’a есть в открытом доступе, поэтому использовать его для тестирования следует с осторожностью.

Альтернативный вариант заключается в использовании результатов тестирования третьим лицом. Такие тестирования проводятся квалифицированными специалистами на больших закрытых датасетах, и их результатам можно доверять. Одним из примеров может служить NIST Face Recognition Vendor Test Ongoing. Это тест, проводимый Национальным Институтом Стандартов и Технологий (NIST) при Министерстве торговли США. “Минус” данного подхода заключается в том, что датасет организации, проводящей тестирование, может существенно отличаться от интересующего сценария использования.

Переобучение

Как мы говорили, машинное обучение лежит в основе современного ПО для распознавания лиц. Одним из распространенных феноменов машинного обучения является т.н. переобучение. Проявляется он в том, что алгоритм показывает хорошие результаты на данных, которые использовались при обучении, но результаты на новых данных получаются значительно хуже.

Рассмотрим конкретный пример: представим себе клиента, который хочет установить пропускную систему с распознаванием лиц. Для этих целей он собирает набор фотографий людей, которым будет разрешен доступ, и обучает алгоритм отличать их от других людей. На испытаниях система показывает хорошие результаты и внедряется в эксплуатацию. Через некоторое время список людей с допуском решают расширить и обнаруживается, что система отказывает новым людям в доступе. Алгоритм тестировался на тех же данных, что и обучался, и никто не проводил измерения точности на новых фотографиях. Это, конечно, утрированный пример, но он позволяет понять проблему.

В некоторых случаях переобучение проявляется не так явно. Допустим, алгоритм обучался на изображениях людей, где превалировала определенная этническая группа. При применении такого алгоритма к лицам другой национальности его точность наверняка упадет. Излишне оптимистичная оценка точности работы алгоритма из-за неправильно проведенного тестирования – очень распространенная ошибка. Всегда следует тестировать алгоритм на новых данных, которые ему предстоит обрабатывать в реальном применении, а не на тех данных, на которых проводилось обучение.

Резюмируя вышесказанное, составим список рекомендаций: не используйте данные, на которых обучался алгоритм при тестировании, используйте специальный закрытый датасет для тестирования. Если это невозможно и вы собираетесь воспользоваться публичным датасетом, убедитесь, что вендор не использовал его в процессе обучения и/или настройки алгоритма. Изучите датасет перед тестированием, подумайте, насколько он близок к тем данным, которые будут поступать при эксплуатации системы.

Метрики

После выбора датасета, следует определиться с метрикой, которая будет использоваться для оценки результатов. В общем случае метрика – это функция, которая принимает на вход результаты работы алгоритма (идентификации или верификации), а на выходе возвращает число, которое соответствует качеству работы алгоритма на конкретном датасете. Использование одного числа для количественного сравнения разных алгоритмов или вендоров позволяет сжато представлять результаты тестирования и облегчает процесс принятия решений. В этом разделе мы рассмотрим метрики, наиболее часто применяемые в распознавании лиц, и обсудим их значение с точки зрения бизнеса.

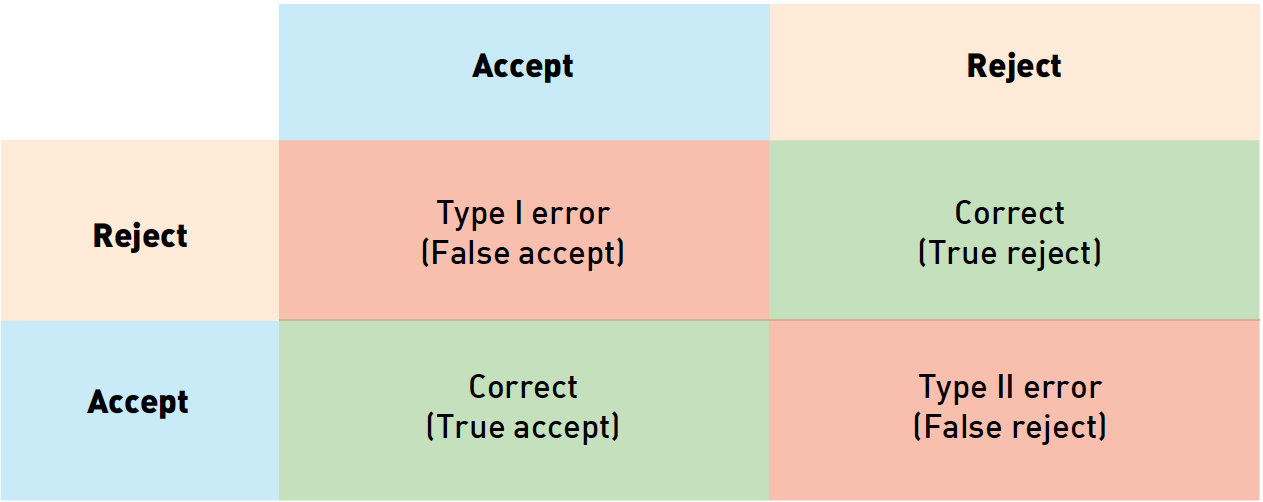

Верификация

Верификацию лиц можно рассматривать как процесс принятия бинарного решения: “да” (два изображения принадлежат одному человеку), “нет” (на паре фотографий изображены разные люди). Прежде чем разбираться с метриками верификации, полезно понять, как мы можем классифицировать ошибки в подобных задачах. Учитывая, что есть 2 возможных ответа алгоритма и 2 варианта истинного положения вещей, всего возможно 4 исхода:

Рис. 2 Типы ошибок. Цвет фона кодирует истинное отношение между картинками (синий означает “принять”, желтый – “отвергнуть”), цвет рамки соответствует предсказанию алгоритма (синий – “принять”, желтый – “отвергнуть”

В таблице выше столбцы соответствуют решению алгоритма (синий – принять, желтый – отвергнуть), строки соответствуют истинным значениям (кодируются теми же цветами). Правильные ответы алгоритма отмечены зеленым фоном, ошибочные – красным.

Из этих исходов два соответствуют правильным ответам алгоритма, а два – ошибкам первого и второго рода соответственно. Ошибки первого рода называют «false accept», «false positive» или «false match» (неверно принято), а ошибки второго рода – «false reject», «false negative» или «false non-match» (неверно отвергнуто).

Просуммировав количество ошибок разного рода среди пар изображений в датасете и поделив их на количество пар, мы получим false accept rate (FAR) и false reject rate (FRR). В случае с системой контроля доступа «false positive» соответствует предоставлению доступа человеку, для которого этот доступ не предусмотрен, в то время как «false negative» означает, что система ошибочно отказала в доступе авторизованной персоне. Эти ошибки имеют разную стоимость с точки зрения бизнеса и поэтому рассматриваются отдельно. В примере с контролем доступа «false negative» приводит к тому, что сотруднику службы безопасности надо перепроверить пропуск сотрудника. Предоставление неавторизованного доступа потенциальному нарушителю (false positive) может привести к гораздо худшим последствиям.

Учитывая, что ошибки разного рода связаны с различными рисками, производители ПО для распознавания лиц зачастую дают возможность настроить алгоритм так, чтобы минимизировать один из типов ошибок. Для этого алгоритм возвращает не бинарное значение, а вещественное число, отражающее уверенность алгоритма в своем решении. В таком случае пользователь может самостоятельно выбрать порог и зафиксировать уровень ошибок на определенных значениях.

Для примера рассмотрим «игрушечный» датасет из трех изображений. Пусть изображения 1 и 2 принадлежат одному и тому же человеку, а изображение 3 кому-то еще. Допустим, что программа оценила свою уверенность для каждой из трех пар следующим образом:

Мы специально выбрали значения таким образом, чтобы ни один порог не классифицировал все три пары правильно. В частности, любой порог ниже 0.6 приведет к двум false accept (для пар 2-3 и 1-3). Разумеется, такой результат можно улучшить.

Выбор порога из диапазона от 0.6 до 0.85 приведет к тому, что пара 1-3 будет отвергнута, пара 1-2 по-прежнему будет приниматься, а 2-3 будет ложно приниматься. Если увеличить порог до 0.85-0.9, то пара 1-2 станет ложно отвергаться. Значения порога выше 0.9 приведут к двум true reject (пары 1-3 и 2-3) и одному false reject (1-2). Таким образом, лучшими вариантами выглядят пороги из диапазона 0.6-0.85 (один false accept 2-3) и порог выше 0.9 (приводит к false reject 1-2). Какое значение выбрать в качестве финального, зависит от стоимости ошибок разных типов. В этом примере порог варьируется в широких диапазонах, это связано, в первую очередь, с очень маленьких размеров датасетом и с тем, как мы выбрали значения уверенности алгоритма. Для больших, применяемых для реальных задач датасетов, получились бы существенно более точные значения порога. Зачастую вендоры ПО для распознавания лиц поставляют значения порога по умолчанию для разных FAR, которые вычисляются похожим образом на собственных датасетах вендора.

Также нетрудно заметить, что по мере того как интересующий FAR снижается, требуется все больше и больше положительных пар изображений, чтобы точно вычислить значение порога. Так, для FAR=0.001 нужно по меньшей мере 1000 пар, а для FAR= потребуется уже 1 миллион пар. Собрать и разметить такой датасет непросто, поэтому клиентам, заинтересованным в низких значениях FAR, имеет смысл обратить внимание на публичные бенчмарки, такие как NIST Face Recognition Vendor Test или MegaFace. К последнему следует относиться с осторожностью, так как и обучающая, и тестовая выборки доступны всем желающим, что может привести к излишне оптимистичной оценке точности (см. раздел «Переобучение»).

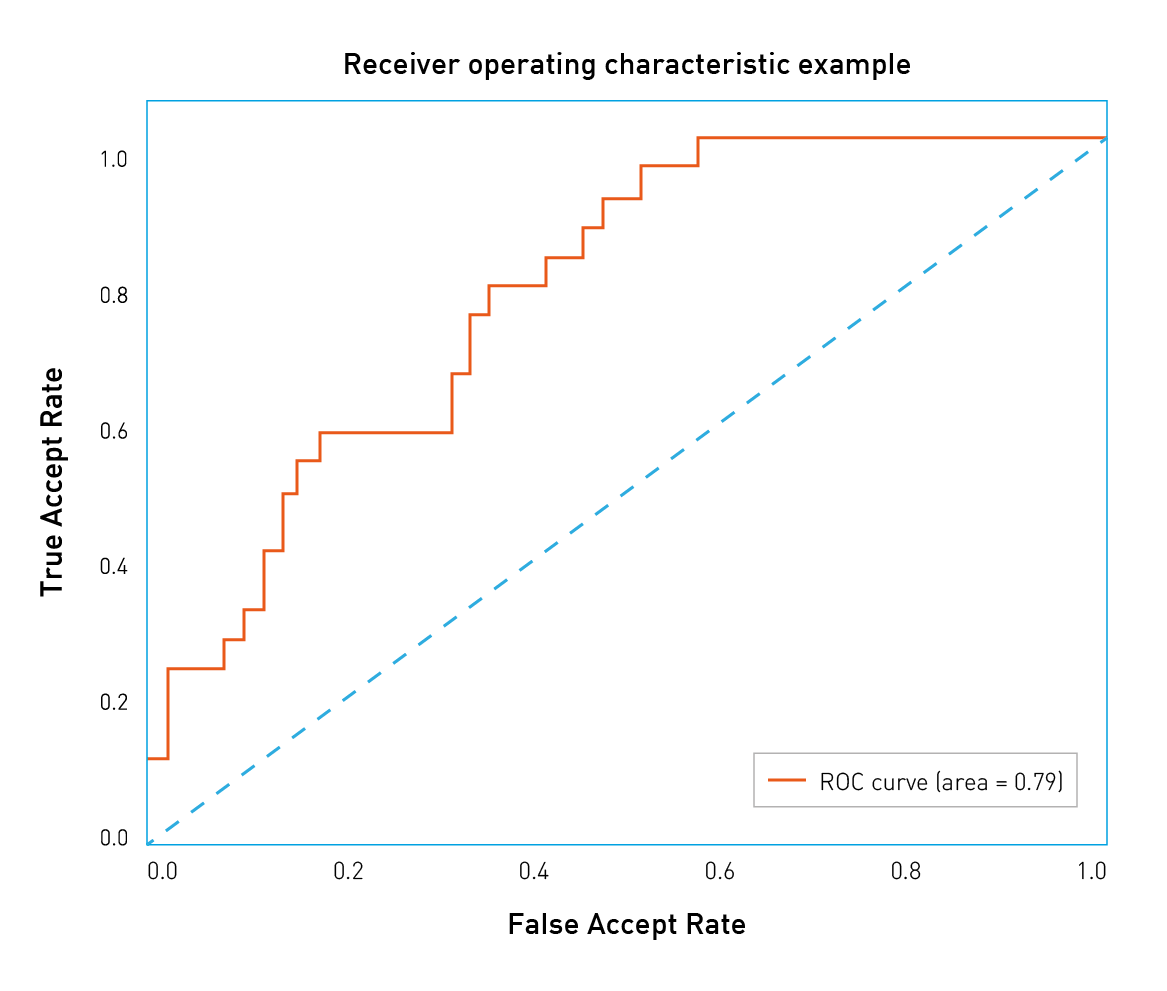

Типы ошибок различаются по связанной с ними стоимости, и у клиента есть способ смещать баланс в сторону тех или иных ошибок. Для этого надо рассмотреть широкий диапазон значений порога. Удобный способ визуализации точности алгоритма при разных значениях FAR заключается в построении ROC-кривых (англ. receiver operating characteristic, рабочая характеристика приёмника).

Давайте разберемся, как строятся и анализируются ROC-кривые. Уверенность алгоритма (а следовательно, и порог) принимают значения из фиксированного интервала. Другими словами, эти величины ограничены сверху и снизу. Предположим, что это интервал от 0 до 1. Теперь мы можем измерить количество ошибок, варьируя значение порога от 0 до 1 с небольшим шагом. Так, для каждого значения порога мы получим значения FAR и TAR (true accept rate). Далее мы будет рисовать каждую точку так, чтобы FAR соответствовал оси абсцисс, а TAR – оси ординат.

Рис.3 Пример ROC-кривой

Легко заметить, что первая точка будет иметь координаты 1,1. При пороге равном 0 мы принимаем все пары и не отвергаем ни одной. Аналогично, последняя точка будет 0,0: при пороге 1 мы не принимаем ни одной пары и отвергаем все пары. В остальных точках кривая обычно выпуклая. Также можно заметить, что наихудшая кривая лежит примерно на диагонали графика и соответствует случайному угадыванию исхода. С другой стороны, наилучшая возможная кривая образует треугольник с вершинами (0,0) (0,1) и (1,1). Но на датасетах разумного размера такое трудно встретить.

Рис.4 ROC-кривые NIST FRVT

Можно построить подобие RОС-кривых с различными метриками/ошибками на оси. Рассмотрим, например, рисунок 4. На нем видно, что организаторы NIST FRVT по оси Y нарисовали FRR (на рисунке – False non-match rate), а по оси X – FAR (на рисунке – False match rate). В данном конкретном случае лучшие результаты достигнуты кривыми, которые расположены ниже и смещены влево, что соответствует низким показателям FRR и FAR. Поэтому стоит обращать внимание на то, какие величины отложены по осям.

Такой график позволяет легко судить о точности алгоритма при заданном FAR: достаточно найти точку на кривой с координатой Х равной нужному FAR и соответствующее значение TAR. «Качество» ROC-кривой также можно оценить одним числом, для этого надо посчитать площадь под ней. При этом лучшее возможное значение будет 1, а значение 0.5 соответствует случайному угадыванию. Такое число называют ROC AUC (Area Under Curve). Однако следует заметить, что ROC AUC неявно предполагает, что ошибки первого и второго рода однозначны, что не всегда так. В случае если цена ошибок различается, следует обратить внимание на форму кривой и те области, где FAR соответствует бизнес-требованиям.

Идентификация

Второй популярной задачей распознавания лиц является идентификация, или поиск человека среди набора изображений. Результаты поиска сортируются по уверенности алгоритма, и наиболее вероятные совпадения попадают в начало списка. В зависимости от того, присутствует или нет искомый человек в поисковой базе, идентификацию разделяют на две подкатегории: closed-set идентификация (известно, что искомый человек есть в базе) и open-set идентификация (искомого человека может не быть в базе).

Точность (accuracy) является надежной и понятной метрикой для closed-set идентификации. По сути, точность измеряет количество раз, когда нужная персона была среди результатов поиска.

Как это работает на практике? Давайте разбираться. Начнем с формулировки бизнес-требований. Допустим, у нас есть веб-страница, которая может разместить десять результатов поиска. Нам нужно измерить количество раз, которое искомый человек попадает в первые десять ответов алгоритма. Такое число называется Top-N точностью (в данном конкретном случае N равно 10).

Для каждого испытания мы определяем изображение человека, которого будем искать, и галерею, в которой будем искать, так, чтобы галерея содержала хотя бы еще одно изображение этого человека. Мы просматриваем первые десять результатов работы алгоритма поиска и проверяем, есть ли среди них искомый человек. Чтобы получить точность, следует просуммировать все испытания, в которых искомый человек был в результатах поиска, и поделить на общее число испытаний.

Рис 5. Пример идентификации. В этом примере искомый человек появляется в позиции 2, поэтому точность Top-1 равна 0, а Top-2 и далее равна 1.

Open-set идентификация состоит из поиска людей, наиболее похожих на искомое изображение, и определения, является ли кто-то из них искомым человеком на основании уверенности алгоритма. Open-set идентификацию можно рассматривать как комбинацию closed-set идентификации и верификации, поэтому на этой задаче можно применять все те же метрики, что и в задаче верификации. Также нетрудно заметить, что open-set идентификацию можно свести к попарным сравнениям искомого изображения со всеми изображениями из галереи. На практике это не используется из соображений скорости вычислений. ПО для распознавания лиц часто поставляется с быстрыми алгоритмами поиска, которые могут находить среди миллионов лиц похожие за миллисекунды. Попарные сравнения заняли бы намного больше времени.

Практические примеры

В качестве иллюстрации давайте рассмотрим несколько распространенных ситуаций и подходов к тестированию алгоритмов распознавания лиц.

Розничный магазин

Допустим, что средний по размеру розничный магазин хочет улучшить свою программу лояльности или уменьшить количество краж. Забавно, но с точки зрения распознавания лиц это примерно одно и то же. Главная задача этого проекта заключается в том, чтобы как можно раньше идентифицировать постоянного покупателя или злоумышленника по изображению с камеры и передать эту информацию продавцу или сотруднику службы безопасности.

Пусть программа лояльности охватывает 100 клиентов. Данную задачу можно рассматривать как пример open-set идентификации. Оценив расходы, отдел маркетинга пришел в выводу, что приемлемый уровень ошибки – принимать одного посетителя за постоянного покупателя за день. Если в день магазин посещает 1000 посетителей, каждый из которых должен быть сверен со списком 100 постоянных клиентов, то необходимый FAR составит .

Определившись с допустимым уровнем ошибки, следует выбрать подходящий датасет для тестирования. Хорошим вариантом было бы разместить камеру в подходящем месте (вендоры могут помочь с конкретным устройством и расположением). Сопоставив транзакции держателей карт постоянного покупателя с изображениями с камеры и проведя ручную фильтрацию, сотрудники магазина могут собрать набор позитивных пар. Также имеет смысл собрать набор изображений случайных посетителей (по одному изображению на человека). Общее количество изображений должно примерно соответствовать количеству посетителей магазина в день. Объединив оба набора, можно получить датасет как «позитивных», так и «негативных» пар.

Для проверки желаемой точности должно хватить около тысячи «позитивных» пар. Комбинируя различных постоянных клиентов и случайных посетителей, можно собрать около 100 000 «негативных» пар.

Следующим шагом будет запустить (или попросить вендора запустить) ПО и получить уверенность алгоритма для каждой пары из датасета. Когда это будет сделано, можно построить ROC-кривую и удостовериться, что количество правильно идентифицированных постоянных клиентов при FAR=соответствует бизнес-требованиям.

E-Gate в аэропорту

Современные аэропорты обслуживают десятки миллионов пассажиров в год, а процедуру паспортного контроля ежедневно проходит около 300 000 человек. Автоматизация этого процесса позволит существенно сократить расходы. С другой стороны, пропустить нарушителя крайне нежелательно, и администрация аэропорта хочет минимизировать риск такого события. FAR= соответствует десяти нарушителям в год и кажется разумным в этой ситуации. Если при данном FAR, FRR составляет 0.1 (что соответствует результатам NtechLab на бенчмарке NIST visa images), то затраты на ручную проверку документов можно будет сократить в десять раз. Однако для того чтобы оценить точность при данном уровне FAR, понадобятся десятки миллионов изображений. Сбор такого большого датасета требует значительных средств и может потребовать дополнительного согласования обработки личных данных. В результате инвестиции в подобную систему могут окупаться чересчур долго. В таком случае имеет смысл обратиться к отчету о тестировании NIST Face Recognition Vendor Test, который содержит датасет с фотографиями с виз. Администрации аэропорта стоит выбирать вендора на основе тестирования на этом датасете, приняв во внимание пассажиропоток.

Таргетированная почтовая рассылка

До сих пор мы рассматривали примеры, в которых заказчик был заинтересован в низких FAR, однако это не всегда так. Представим себе оборудованный камерой рекламный стенд в крупном торговом центре. Торговый центр имеет собственную программу лояльности и хотел бы идентифицировать ее участников, остановившихся у стенда. Далее этим покупателям можно было бы рассылать таргетированные письма со скидками и интересными предложениями на основании того, что их заинтересовало на стенде.

Допустим, что эксплуатация такой системы обходится в 10 $, при этом около 1000 посетителей в день останавливаются у стенда. Отдел маркетинга оценил прибыль от каждого таргетированного email в 0.0105 $. Нам хотелось бы идентифицировать как можно больше постоянных покупателей и не слишком беспокоить остальных. Чтобы такая рассылка окупилась, точность должна быть равна затратам на стенд, поделенным на количество посетителей и ожидаемый доход от каждого письма. Для нашего примера точность равна . Администрация торгового центра могла бы собрать датасет способом, описанным в разделе «Розничный магазин», и измерить точность, как описано в разделе «Идентификация». На основании результатов тестирования можно принимать решение, получится ли извлечь ожидаемую выгоду с помощью системы распознавания лиц.

Поддержка видео

В этой заметке мы обсуждали преимущественно работу с изображениями и почти не касались потокового видео. Видео можно рассматривать как последовательность статичных изображений, поэтому метрики и подходы к тестированию точности на изображениях применимы и к видео. Стоит отметить, что обработка потокового видео гораздо более затратна с точки зрения производимых вычислений и накладывает дополнительные ограничения на все этапы распознавания лиц. При работе с видео следует проводить отдельное тестирование производительности, поэтому детали этого процесса не затрагиваются в настоящем тексте.

Частые ошибки

В этом разделе мы хотели бы перечислить распространенные проблемы и ошибки, которые встречаются при тестировании ПО для распознавания лиц, и дать рекомендации, как их избежать.

Тестирование на датасете недостаточного размера

Всегда следует быть аккуратным при выборе датасета для тестирования алгоритмов распознавания лиц. Одним из важнейших свойств датасета является его размер. Размер датасета нужно выбирать, исходя из требований бизнеса и значений FAR/TAR. «Игрушечные» датасеты из нескольких изображений людей из вашего офиса дадут возможность «поиграть» с алгоритмом, измерить его производительность или протестировать нестандартные ситуации, но на их основании нельзя делать выводы о точности алгоритма. Для тестирования точности следует использовать датасеты разумных размеров.

Тестирование при единственном значении порога

Иногда люди тестируют алгоритм распознавания лиц при одном фиксированном пороге (часто выбранном производителем «по умолчанию») и принимают во внимание лишь один тип ошибок. Это неправильно, так как значения порога «по умолчанию» у разных вендоров различаются или выбираются на основе различных значений FAR или TAR. При тестировании следует обращать внимание на оба типа ошибок.

Сравнение результатов на разных датасетах

Датасеты различаются по размерам, качеству и сложности, поэтому результаты работы алгоритмов на разных датасетах невозможно сравнивать. Можно запросто отказаться от лучшего решения только потому, что оно тестировалось на более сложном, чем у конкурента, датасете.

Делать выводы на основе тестирования на единственном датасете

Следует стараться проводить тестирование на нескольких наборах данных. При выборе единственного публичного датасета нельзя быть уверенным, что он не использовался при обучении или настройке алгоритма. В этом случае точность алгоритма будет переоценена. К счастью, вероятность этого события можно снизить, сравнив результаты на разных датасетах.

Выводы

В этой заметке мы описали основные составные части тестирования алгоритмов распознавания лиц: наборы данных, задачи, соответствующие метрики и распространенные сценарии.

Конечно, это далеко не всё, что хотелось бы рассказать о тестировании, и наилучший порядок действий может отличаться при многочисленных исключительных сценариях (команда NtechLab с радостью поможет с ними разобраться). Но мы очень надеемся, что этот текст поможет правильно спланировать тестирование алгоритма, оценить его сильные и слабые стороны и интерпретировать метрики качества с точки зрения бизнес-задач.

1. Принципы и способы идентификации объектов. Биометрическая идентификация.

История

До 11 сентября 2001 года биометрические системы обеспечения безопасности использовались только для защиты военных секретов и самой важной коммерческой информации. После потрясшего весь мир террористического акта ситуация резко изменилась. Сначала биометрическими системами доступа были оборудованы аэропорты, крупные торговые центры и другие места скопления народа. Повышенный спрос спровоцировал исследования в этой области, что, в свою очередь, привело к появлению новых устройств и целых технологий. Увеличение рынка биометрических устройств привело к увеличению числа компаний, занимающихся ими, создавшаяся конкуренция послужила причиной к весьма значительному уменьшению цены на биометрические системы обеспечения информационной безопасности[1].

В рамках безвизовой программы США подписала с 27 странами соглашение, по которому граждане этих государств смогут въезжать на территорию США сроком до 90 дней без визы при обязательном наличии биометрических документов. Начало действия программы — 26 октября 2005. Среди государств, участвующих в программе — Австралия, Австрия, Бельгия, Великобритания, Германия, Италия, Лихтенштейн, Люксембург, Монако,Нидерланды, Португалия, Сингапур, Финляндия, Франция, Швейцария, Швеция и Япония.

В июне 2005 было заявлено, что к концу года в России будет утверждена форма нового заграничного паспорта. А в 2007 он будет введён в массовое обращение. Предположительно будет включать фотографию, сделанную методом лазерной гравировки и отпечатки двух пальцев.

Основной принцип работы биометрической защиты

Действие всех систем биометрической защиты основывается примерно на одном и том же принципе. Такая система способна запоминать конкретный образец биометрической характеристики, то есть записывать его в базу данных. Некоторые системы способны записывать информацию сразу с нескольких образцов, что позволяет им получить максимально точное изображение конкретной биометрической характеристики. Далее система обрабатывает полученную информацию и сохраняет ее в виде математического кода.

Определенные системы, использующие биометрическую защиту, могут требовать определенных дополнительных действий, которые необходимы им для того, чтобы закрепить конкретный биометрический образец за определенным человеком. Примером может случить индивидуальный идентификационный номер, который прикрепляется к конкретному образцу, либо же использование смарт-карты, на которой содержится биометрический образец. В таких ситуациях система должна снова получить образец биометрической характеристики, чтобы сравнить его с представленным.

При использовании биометрической защиты идентификация пользователя осуществляется в четыре ключевых этапа:

- Запись – система запоминает физический либо поведенческий биометрический образец;

- Выделение – система выделяет определенную информацию из образца, которая трансформируется в код;

- Сравнение – система проводит сравнение полученного образца с тем, который записан в ее базе данных;

- Совпадение/несовпадение – система проверяет, совпадают ли оба биометрических образца, на основании чего принимает решение о разрешение или отказе в доступе.

Современные системы биометрической защиты применяют множество разнообразных технологий для идентификации пользователей, которые можно условно разделить на две больших группы: динамические методы и статистические методы.

В основе динамических методов лежат поведенческие характеристики людей. Иными словами – они используют для своей работы подсознательные движения, которые человек совершает при воспроизведении или повторении определенного действия. Наиболее распространенными методами аутентификации являются следующие:

- По голосу. Преимуществом данной технологии является то, что для ее воплощения не требуются дорогостоящие устройства – достаточно всего лишь звуковой платы и микрофона. Метод широко применяется в различных бизнес-центрах. Недостатком является низкая точность метода – при воздействии различных факторов, влияющих на голос, система может не распознавать человека;

- По почерку. Для воплощения этой технологии используются специальные ручки, чувствительные к давлению на поверхность, что позволяет идентифицировать человека по его подписи. Анализ может быть построен как на совпадении двух экземпляров подписи, так и на совпадении динамических характеристик, включающих временные и статистические показатели.

Статистические методы основываются на анализе определенных физиологических характеристик человека, которые присутствуют у него с самого рождения и не могут быть им утрачены. Выделяют следующие наиболее популярные методы аутентификации:

- По отпечаткам пальцев. В основе технологии лежит использование папиллярного узора, расположенного на пальцах человека. Легкость идентификации и надежность полученных данных — преимуществом такого метода биометрической защиты.

Один из статистических методов биометрической защиты – аутентификация по отпечаткам пальцев

- По радужной оболочке. При использовании такого метода специальная камера делает серию снимков радужной оболочки, после чего преобразовывает полученные данные в код. Использование контактных линз или очков не влияет на качество работы системы;

- По геометрии лица. В основе такого метода лежит построение трехмерной модели человеческого лица с выделением контуров бровей, глаз, губ, носа;

- По сетчатке глаза. Данная технология основана на сканировании сетчатки глаза при помощи инфракрасного излучения. Недостатком такого метода является психологический фактор, а также неточность идентификации в случаях наличия определенных заболеваний глаз;

- По геометрии руки. Такой метод подразумевает сканирование таких параметров руки, как длина и толщина пальцев, их изгибы, толщина и ширина тыльной стороны руки, а также структура кости и расстояние между суставами. Недостаток этой технологии заключается в невозможности идентификации пользователя при заболеваниях суставов или травмах рук;

- По термограмме лица. Для получения термограммы лица, которая является индивидуальной для каждого человека, используются камеры с инфракрасным диапазоном. Данная технология позволяет различать даже близнецов.

Схема работы

Все биометрические системы работают практически по одинаковой схеме. Во-первых, система запоминает образец биометрической характеристики (это и называется процессом записи). Во время записи некоторые биометрические системы могут попросить сделать несколько образцов для того, чтобы составить наиболее точное изображение биометрической характеристики. Затем полученная информация обрабатывается и преобразовывается в математический код.

Кроме того, система может попросить произвести ещё некоторые действия для того, чтобы «приписать» биометрический образец к определённому человеку. Например, персональный идентификационный номер (PIN) прикрепляется к определённому образцу, либо смарт-карта, содержащая образец, вставляется в считывающее устройство. В таком случае, снова делается образец биометрической характеристики и сравнивается с представленным образцом.

Подавляющее большинство людей считают, что в памяти компьютера хранится образец отпечатка пальца, голоса человека или картинка радужной оболочки его глаза. Но на самом деле в большинстве современных систем это не так. В специальной базе данных хранится цифровой код длиной до 1000 бит, который ассоциируется с конкретным человеком, имеющим право доступа. Сканер или любое другое устройство, используемое в системе, считывает определённый биологический параметр человека. Далее он обрабатывает полученное изображение или звук, преобразовывая их в цифровой код. Именно этот ключ и сравнивается с содержимым специальной базы данных для идентификации личности[1].

Параметры биометрических систем

Показатель -вероятность возникновения ошибок FAR/FRR, то есть коэффициентов ложного пропуска (False Acceptance Rate — система предоставляет доступ незарегистрированному пользователю) и ложного отказа в доступе (False Rejection Rate — доступ запрещён зарегистрированному в системе человеку). Необходимо учитывать взаимосвязь этих показателей: искусственно снижая уровень «требовательности» системы (FAR), мы, как правило, уменьшаем процент ошибок FRR, и наоборот.

На сегодняшний день все биометрические технологии являются вероятностными, ни одна из них не способна гарантировать полное отсутствие ошибок FAR/FRR, и нередко данное обстоятельство служит основой для не слишком корректной критики биометрии[3].

Биометрические системы аутентификации

Биометрические технологии активно применяются во многих областях связанных с обеспечением безопасности доступа к информации и материальным объектам, а также в задачах уникальной идентификации личности.

Применения биометрических технологий разнообразны: доступ к рабочим местам и сетевым ресурсам, защита информации, обеспечение доступа к определённым ресурсам и безопасность. Ведение электронного бизнеса и электронных правительственных дел возможно только после соблюдения определённых процедур по идентификации личности. Биометрические технологии используются в области безопасности банковских обращений, инвестирования и других финансовых перемещений, а также розничной торговле, охране правопорядка, вопросах охраны здоровья, а также в сфере социальных услуг. Биометрические технологии в скором будущем будут играть главную роль в вопросах персональной идентификации во многих сферах. Применяемые отдельно или используемые совместно со смарт-картами, ключами и подписями, биометрия скоро станет применяться во всех сферах экономики и частной жизни[2].

Ключевые термины

В отличие от аутентификации пользователей по паролям или уникальным цифровым ключам, биометрические технологии всегда вероятностные, так как всегда сохраняется малый, иногда крайне малый шанс, что у двух людей могут совпасть сравниваемые биологические характеристики. В силу этого биометрия определяет целый ряд важных терминов:

- FAR (False Acceptence Rate) — процентный порог, определяющий вероятность того, что один человек может быть принят за другого (коэффициент ложного доступа)(также именуется «ошибкой 2 рода»). Величина называется специфичность.

- FRR (False Rejection Rate) — вероятность того, что человек может быть не распознан системой (коэффициент ложного отказа в доступе)(также именуется «ошибкой рода»). Величина называется чувствительность.

- Verification — сравнение двух биометрических шаблонов, один к одному.

- Identification — идентификация биометрического шаблона человека по некой выборке других шаблонов. То есть идентификация — это всегда сравнение один ко многим.

- Biometric template — биометрический шаблон. Набор данных, как правило в закрытом, двоичном формате, подготавливаемый биометрической системой на основе анализируемой характеристики. Существует стандарт CBEFF на структурное обрамление биометрического шаблона, который также используется в BioAPI

Технологии

Распознавание отпечатков пальцев

Идентификация по отпечаткам пальцев — самая распространенная, надежная и эффективная биометрическая технология. Благодаря универсальности этой технологии она может применяться практически в любой сфере и для решения любой задачи, где необходима достоверная идентификация пользователей. В основе метода лежит уникальность рисунка папиллярных узоров на пальцах. Отпечаток, полученный с помощью специального сканера, датчика или сенсора, преобразуется в цифровой код и сравнивается с ранее введенным эталоном. Надёжность данного способа идентификации личности, состоит в невозможности создания идентичного отпечатка.

Наиболее совершенную технологию идентификации по отпечаткам пальцев реализуют оптические сканеры.

Характеристики идентификаторов

Отпечатки всех пальцев каждого человека уникальны по рисунку папиллярных линий и различаются даже у близнецов. Отпечатки пальцев не меняются в течение всей жизни взрослого человека, они легко и просто предъявляются при идентификации.

Если один из пальцев поврежден, для идентификации можно воспользоваться «резервным» отпечатком (отпечатками), сведения о которых, как правило, также вносятся в биометрическую систему при регистрации пользователя.

Обработка идентификаторов

Для получения сведений об отпечатках пальцев применяются специализированные сканеры. Известны три основных типа сканеров отпечатков пальцев: емкостные, прокатные, оптические.

Радужная оболочка глаза

Технология распознавания радужной оболочки глаза была разработана для того, чтобы свести на нет навязчивость сканирования сетчатки глаза, при котором используются инфракрасные лучи или яркий свет. Ученые также провели ряд исследований, которые показали, что сетчатка глаза человека может меняться со временем, в то время как радужная оболочка глаза остается неизменной. И самое главное, что невозможно найти два абсолютно идентичных рисунка радужной оболочки глаза, даже у близнецов.

Для получения индивидуальной записи о радужной оболочке глаза черно-белая камера делает 30 записей в секунду. Еле различимый свет освещает радужную оболочку, и это позволяет видеокамере сфокусироваться на радужке. Одна из записей затем оцифровывается и сохраняется в базе данных зарегистрированных пользователей. Вся процедура занимает несколько секунд, и она может быть полностью компьютеризирована при помощи голосовых указаний и автофокусировки.

В аэропортах, например, имя пассажира и номер рейса сопоставляются с изображением радужной оболочки, никакие другие данные не требуются. Размер созданного файла, 512 байт с разрешением 640 х 480, позволяет сохранить большое количество таких файлов на жестком диске компьютера.

Очки и контактные линзы, даже цветные, никак не повлияют на процесс получения изображения. Также нужно отметить, что произведенные операции на глазах, удаление катаракты или вживление имплантатов роговицы не изменяют характеристики радужной оболочки, её невозможно изменить или модифицировать. Слепой человек также может быть идентифицирован при помощи радужной оболочки глаза. Пока у глаза есть радужная оболочка, её хозяина можно идентифицировать.

Камера может быть установлена на расстоянии от 10 см до 1 метра, в зависимости от сканирующего оборудования. Термин «сканирование» может быть обманчивым, так как в процессе получения изображения проходит не сканирование, а простое фотографирование.

Радужная оболочка по текстуре напоминает сеть с большим количеством окружающих кругов и рисунков, которые могут быть измерены компьютером. Программа сканирования радужной оболочки глаза использует около 260 точек привязки для создания образца. Для сравнения, лучшие системы идентификации по отпечаткам пальцев используют 60-70 точек.

Стоимость всегда была самым большим сдерживающим моментом перед внедрением технологии, но сейчас системы идентификации по радужной оболочке становятся более доступными для различных компаний. Сторонники технологии заявляют о том, что распознавание радужной оболочки глаза очень скоро станет общепринятой технологией идентификации в различных областях.

Методы

Ранее в биометрии имел применение рисунок кровеносных сосудов на сетчатке глаза. В последнее время этот метод распознавания не применяется, так как кроме биометрического признака несет в себе информацию о здоровье человека.

Форма кисти руки

Проблема технологии: даже без учёта возможности ампутации, такое заболевание, как артрит, может сильно помешать применению сканеров.

Голос Распознавание голоса

Голосовая биометрия, позволяющая измерять голос каждого человека, незаменима при удаленном обслуживании клиентов, когда основным средством взаимодействия является голос, в первую очередь, в автоматических голосовых меню и контакт-центрах.

Проблемы, решаемые голосовой биометрией

Традиционные способы аутентификации клиента при удаленном обслуживании проверяют знания клиента (для этого клиента просят ввести какой-то пароль или ответить на вопросы безопасности — адрес, номер счета. девичью фамилию матери и пр.) Как показывают современные исследования в области безопасности, злоумышленники относительно легко могут добыть персональные данные практически любого человека и таким образом получить доступ, например, к его банковскому счету. Голосовая биометрия решает эту проблему, позволяя при удаленном телефонном обслуживании проверят действительно личность клиента а не его знания. При использовании голосовой биометрии клиенту при звонке в IVR или в контакт-центр достаточно произнести парольную фразу или просто поговорить с оператором (рассказать о цели звонка) — голос звонящего будет автоматически проверен — действительно ли это голос принадлежит тому, за кого он себя выдает?

Преимущества голосовой биометрии

- не требуется специальных сканеров — достаточно обычного микрофона в телефоне или диктофоне

- не предъявляется специальных требований к устройствам — может быть использован любой диктофон (аналоговый или цифровой), мобильный или стационарный телефон (хоть 80-х годов выпуска)

- просто — не требуется специальных умений

Типы голосовой биометрии

Различаются 2 типа голосовой аутентификации:

- Текстонезависимая — определение личности человека осуществляется по свободной речи, не требуется произнесения каких-то специальных слов и выражений. Например, человек может просто прочитать отрывок из стихотворения или обсудить с оператором контакт-центра цель своего звонка.

- Текстозависимая — для определения личности человек должен произнести строго определенную фразу. При этом данный тип голосовой биометрии делится на два:

- Текстозависимая аутентификация по статической парольной фразе — для проверки личности необходимо произнести ту же фразу, которая произносилась и при регистрации голоса данного человека в системе

- Текстозависимая аутентификация по динамической парольной фразе — для проверки личности человека предлагается произнести фразу, состоящую из набора слов, произнесенных данным человеком при регистрации голоса в системе. Преимущество динамической парольной фразы от статической состоит в том, что каждый раз фраза меняется, что затрудняет мошенничество с использованием записи голоса человека (например, на диктофон).

Проблема технологии

Некоторые люди не могут произносить звуки, голос может меняться в связи с заболеванием и с возрастом. Кроме того, на точность аутентификации влияет шумовая обстановка вокруг человека (шумы, реверберация)

Почерк

Классическая верификация (идентификация) человека по почерку подразумевает сличение анализируемого изображения с оригиналом. Именно такую процедуру проделывает например оператор банка при оформлении документов. Очевидно, что точность такой процедуры, с точки зрения вероятности принятия неправильного решения (см. FAR & FRR) невысокая. Кроме этого, на разброс значений вероятности принятия правильного решения оказывает и субъективный фактор.

Принципиально новые возможности верификации по почерку открываются при использовании автоматических методов анализа почерка и принятия решения. Данные методы позволяют исключить субъективный фактор и значительно снизить вероятность ошибок при принятии решения (FAR & FRR).

Одним из факторов, которые определяет преимущество автоматических методов идентификации путем анализа почерка по сравнению с классическими методами верификации, является возможность использования динамических характеристик почерка. Автоматические методы идентификации позволяют принимать решение не только путем сличения изображения верифицируемого и контрольного образца, но и путем анализа траектории и динамики начертания подписи или любого другого ключевого слова.

2.Системы контроля и управления доступом (СКУД). Назначение, состав и основные ТТХ

Понятие системы контроля и управления доступом

Упорядоченный доступ сотрудников и посетителей, а также транспорта на территорию и в помещения охраняемого объекта организуется контрольно-пропускным режимом. Это комплекс организационно-правовых ограничений и правил, инженерно-технических

решений и действий службы безопасности, который устанавливает порядок пропуска через контрольно-пропускные пункты в отдельные здания (помещения) людей, транспорта и материальных средств.

Управление доступом реализуется с помощью программно-технических средств и организационно-административных мероприятий, совокупность которых представляет собой систему контроля и управления доступом (СКУД) как на сам объект, так и в отдельные его помещения.

Целями включения подсистемы контроля и управления доступом в состав ИТСО объекта являются :

— предотвращение несанкционированного доступа в контрольные зоны с ограниченным доступом, не создавая препятствий для прохода (проезда) в зоны со свободным доступом;

— обеспечение необходимых условий соблюдения внутриобъектового режима и выполнения соответствующих обязанностей персоналом объекта, в зависимости от конкретных условий и особенностей процессов деятельности на объекте, пребывания на нем людей и транспортных средств.

4.1 Назначение, состав и классификация СКУД

Для достижения целей, определенных существующими стандартами, СКУД в составе СБ должны решать следующие задачи [13, 19, 33]:

1. Защита от несанкционированного доступа на охраняемый объект (помещение, зону) в режиме снятия их с охраны:

— ограничение доступа персонала в охраняемые помещения;

— временной контроль перемещений персонала (посетителей) по объекту.

2. Контроль и учет доступа персонала (посетителей) на охраняемый объект (помещение, зону) в режиме снятия их с охраны:

— контроль действий охраны во время дежурства;

— табельный учет рабочего времени персонала;

— фиксация времени прихода и ухода посетителей;

— временной и персональный контроль открытия внутренних помещений (когда и кем открыты).

3. Автоматизация процессов взятия под охрану и снятия с охраны объекта (помещения, зоны) с помощью средств идентификации СКУД в составе ППК и объектовых устройств СПИ.

4. Регистрация и выдача информации о попытках несанкционированного проникновения в охраняемое помещение.

5. Совместная работа с системами ОПС и СОТ (при срабатывании извещателей блокируются или разблокируются, например, при пожаре, двери охраняемого помещения).

6. Защита и контроль доступа к компьютерам автоматизированных рабочих мест ПЦН и АРМ ИСБ.

7. Защита от несанкционированного доступа к информации.

Решение перечисленных задач аппаратно-программными и техническими средствами КУД основано на организации процессов идентификации и аутентификации личности.

Идентификация предполагает опознавание пользователя по присущему или присвоенному ему идентификационному признаку. При этом выполняется сравнение предъявляемого идентификатора с полным перечнем присвоенных идентификаторов.

Аутентификация подразумевает установление подлинности личности на основе идентификационных признаков пользователя. При этом выполняется сравнение введенных идентификационных данных с эталоном (образом), хранящимся в памяти системы для данного пользователя.

Функционирование СКУД реализуют следующие программно-технические средства:

приемные устройства доступа (устройства идентификации доступа) – идентификаторы личности, считыватели, кодонаборные устройства;

Системы сбора обработки идентификации и управления ССОИУ – ПК (центральное устройство управления), контроллеры, панели и консоли управлении, согласующие устройства и т.д.;

Преграждающие управляемые устройства доступа (преграждающие конструкции и исполнительные устройства) – электромеханические, электромагнитные и механические кодовые замки, доводчики, автоматические турникеты и шлагбаумы, автоматические и полуавтоматические шлюзы (кабины) и т.д.;

Средства обнаружения различных материалов – металлодетекторы, обнаружители взрывчатых веществ и радиационных материалов и т.д.

Классификацию современных СКУД принято проводить по следующим техническим и функциональным признакам :

1. По способу управления:

— автономные – для управления одним или несколькими исполнительными устройствами без передачи информации на центральное устройство управления и контроля со стороны оператора;

— централизованные (сетевые) – для управления исполнительным устройством с обменом информацией с центральным пультом и контролем и управлением системой со стороны

центрального устройства управления;

— универсальные или распределенные (комбинированные), включающие в себя функции как автономных, так и сетевых систем, работающие в сетевом режиме под управлением центрального устройства управления и переходящие в автономный режим при

возникновении отказов в сетевом оборудовании, центральном устройстве или обрыве связи.

2. По уровню идентификации:

— одноуровневые (идентификация осуществляется по одному признаку, например, по считыванию кода карты);

— многоуровневые (идентификация осуществляется по нескольким признакам, например, по считыванию кода и биометрическим данным).

3. По числу контролируемых точек доступа (контролируемых мест):

— малой емкости (не более 84 точек);

— средней емкости (от 84 до 256 точек);

— большой емкости (более 256 точек).

4. По функциональным возможностям СКУД делят на четыре класса:

— 1-й – системы с ограниченными функциями;

— 2-й – системы с расширенными функциями;

— 3-й и 4-й – многофункциональные системы.

5. По уровню защищенности системы от несанкционированного доступа к информации.

Деление СКУД на классы выполняется на основе сравнительного анализа ряда их функциональных возможностей: оперативного перепрограммирования, уровня секретности, автоматической идентификации, автоматического сбора и анализа данных, разграничения полномочий пользователей по доступу, выборочной распечатки данных,

надежного механического запирания точек доступа с возможностью аварийного ручного открытия.

СКУД 1-го класса – малофункциональные системы малой емкости для работы в автономном режиме и допуска всех лиц, имеющих соответствующий идентификатор. В таких системах используется ручное или автоматическое управление исполнительными устройствами, а также световая или/и звуковая сигнализация. Степень защиты от

несанкционированного доступа недостаточная. Применяются на объектах, где требуется только ограничение доступа посторонних лиц.

СКУД 2-го класса – малофункциональные системы малой или средней емкости с возможностью расширения и включения их или их составных частей в общую линию связи. Они могут быть одноуровневыми и многоуровневыми, работают как в автономном, так и в сетевом режимах.

Допуск лиц (групп лиц) осуществляется по дате, временным интервалам.

Обеспечивается автоматический режим регистрации событий и управления исполнительными устройствами. Степень защиты от несанкционированного доступа средняя. Применяются в качестве дополнения к имеющимся на объектах системам защиты, где требуются учет и контроль присутствия сотрудников в разрешенной зоне.

СКУД 3-го и 4-го классов, как правило, являются сетевыми. В них используются сложные идентификаторы и различные уровни сетевого взаимодействия (клиент-сервер, интерфейсы считывателей карт Wiegand или магнитных карт, специализированные интерфейсы и др.).

СКУД 3-го класса – одноуровневые и многоуровневые системы средней емкости, интегрируются с системами ОПС и СОТ на уровне переключений реле. Количество взаимодействий между ПСБ невелико.

Данный уровень является простым, универсальным и надежным, предполагает наличие дополнительных модулей в системе, к которым подключаются охранные или пожарные извещатели, релейные выходы для управления видеокамерами и другими устройствами. Подобная интеграция применяется на малых объектах, где требуется табельный учет и контроль перемещений сотрудников по объекту. Степень защиты от несанкционированного доступа высокая.

СКУД 4-го класса –многоуровневые системы средней и большой емкости. Их отличительной особенностью является наличие развитого программного обеспечения, которое позволяет реализовать большое число функциональных возможностей и высокую степень интеграции на программном (системном) уровне с другими ПСБ. Применяются в

интегрированных системах безопасности и управления системами жизнеобеспечения. Степень защиты от несанкционированного доступа очень высокая.

Системы контроля и управления доступом (СКУД) разграничивают права прохода в помещения (зоны, территории) определенных категорий лиц и ограничивают доступ лиц, не обладающих такими правами. Сегодня СКУД – это не только набор пропускных конструкций, контроллеров, считывателей и т. д., а сложный комплекс организационных и технических мероприятий, процесс управления доступом в котором автоматизирован и практически не требует участия персонала. Система контроля доступа помогает не только обеспечивать сохранность материальных ценностей, безопасность персонала и посетителей, но и организовать учет рабочего времени сотрудников, а также упорядочивать порядок передвижения людей по объекту. В общем виде СКУД может иметь в своем составе следующие элементы:

-исполнительные механизмы (замки, турникеты, шлюзы);

-электронные идентификаторы (пластиковые карточки, «электронные таблетки» и другие устройства);

-считыватели (пластиковых карточек и прочих электронных идентификаторов);

устройства ввода персонального кода (PIN-кода);

-биометрические устройства идентификации личности;

-устройства управления исполнительными механизмами (контроллеры, концентраторы);

оборудование сопряжения локальной сети СКУД с компьютером;

-программное обеспечение администратора системы.

Основой любой системы являются блоки концентраторов с подключенными считывателями идентификационных ключей, охранными датчиками и электромеханическими запорными устройствами (замки, шлагбаумы, турникеты).

Контроллер – это основная часть системы управления доступом. Именно контроллер принимает решение, пропустить или нет человека в данную дверь. Контроллеры исполнительных устройств СКУД – сложные электронные приборы, которые могут быть реализованы в виде отдельных блоков либо встроены в корпус соответствующего исполнительного устройства. Контроллер хранит в своей памяти коды идентификаторов со списком прав доступа каждого.

Кроме обмена информацией с концентраторами СКУД по линиям связи осуществляют: анализ информации, поступающей с устройств чтения электронных идентификаторов, устройств ввода PIN-кода и биометрических идентификаторов, выдачу на основании этого анализа управляющих сигналов на отпирание (запирание) исполнительных устройств; контроль состояния исполнительных устройств (открыто или закрыто); хранение в оперативной энергонезависимой памяти журнала перемещений; регистрацию попыток несанкционированного доступа. Важно, чтобы контроллер мог работать даже в случае аварии электросети, имел резервный источник питания.