Я настраиваю лабораторную среду Windows. Он имеет контроллер домена Win2012R2 (srv001), и я хотел бы добавить еще один сервер Win2012R2 в домен (srv003). На самом деле все идет хорошо. Я дал новому серверу статический IP-адрес в той же подсети, что и DC, указал его на правильный DNS-сервер и добавил сервер в домен.

Однако, когда я добавляю новый сервер в Диспетчер серверов, я получаю ошибку Kerberos: 0x80090322. У меня довольно длинное сообщение об ошибке, которое я опубликую ниже. Я провел некоторое тестирование и обнаружил, что на самом деле я могу настроить удаленный сеанс Powershell для сервера с использованием аутентификации Kerberos:

$s = New-PSSession -ComputerName srv003 -Authentication Kerberos

$s | Enter-PSSession

Здесь нет проблем. Я побежал Enable-PSRemoting на удаленном сервере проблем тоже нет.

Почему диспетчеру сервера не нравится мой новый сервер? Тем более что возможно настроить удаленный Powershell с использованием того же протокола, на который жалуется Server Manager.

Сообщение об ошибке, которое принадлежит к коду ошибки 0x80090322:

Не удалось обновить конфигурацию со следующей ошибкой: не удалось получить метаданные с сервера из-за следующей ошибки: WinRM не может обработать запрос. При использовании проверки подлинности Kerberos произошла следующая ошибка с кодом ошибки 0x80090322: Произошла неизвестная ошибка безопасности. Возможные причины:

- Имя пользователя или пароль указаны неверно.

- Kerberos используется, когда не указан метод аутентификации и имя пользователя.

- Kerberos принимает доменные имена пользователей, но не локальные имена пользователей.

- Имя участника службы (SPN) для имени и порта удаленного компьютера не существует.

- Клиентский и удаленный компьютеры находятся в разных доменах, и между двумя доменами нет доверия.

После проверки вышеуказанных проблем попробуйте следующее:

- Проверьте Event Viewer для событий, связанных с аутентификацией.

- Изменить метод аутентификации; добавьте конечный компьютер к параметру конфигурации WinRM TrustedHosts или используйте транспорт HTTPS. Обратите внимание, что компьютеры в списке TrustedHosts могут не проходить проверку подлинности.

- Для получения дополнительной информации о конфигурации WinRM выполните следующую команду: winrm help config.

Чтобы вернуться к пронумерованным пунктам в сообщении об ошибке:

- Я использую учетную запись администратора домена, чтобы сделать это.

- Не уверен, как это изменить в диспетчере сервера, поэтому я полагаю, что по умолчанию это должно быть сделано.

- Я бегу внутри домена, запускаю Диспетчер серверов как администратор домена.

- На самом деле на сервере есть следующие имена участников-служб, которых я не коснулся:

- DFSR-12F9A27C-BF97-4787-9364-D31B6C55EB04 / srv003.rwwilden01.local

- TERMSRV / SRV003

- TERMSRV / srv003.rwwilden01.local

- WSMAN / srv003

- WSMAN / srv003.rwwilden01.local

- RestrictedKrbHost / SRV003

- HOST / SRV003

- RestrictedKrbHost / srv003.rwwilden01.local

- HOST / srv003.rwwilden01.local

- Оба компьютера находятся в одном домене.

- Нет событий на клиентском компьютере.

- В этом не должно быть необходимости.

2014-03-07 06:50

5

ответов

Решение

Хорошо, я наконец понял это. Я еще раз внимательно посмотрел журнал событий удаленного сервера. Он содержал ошибку со следующим текстом ошибки:

Клиент Kerberos получил ошибку KRB_AP_ERR_MODIFIED с сервера srv003. В качестве целевого имени использовался HTTP/srv003.rwwilden01.local. Это означает, что целевому серверу не удалось расшифровать билет, предоставленный клиентом. Это может произойти, когда имя участника целевого сервера (SPN) зарегистрировано в учетной записи, отличной от учетной записи, используемой целевой службой. Убедитесь, что целевой SPN зарегистрирован только для учетной записи, используемой сервером. Эта ошибка также может произойти, если пароль целевой учетной записи службы отличается от пароля, настроенного в центре распространения ключей Kerberos для этой целевой службы. Убедитесь, что служба на сервере и KDC настроены на использование одного и того же пароля. Если имя сервера не полностью определено, а целевой домен (RWWILDEN01.LOCAL) отличается от клиентского домена (RWWILDEN01.LOCAL), проверьте, есть ли в этих двух доменах учетные записи с одинаковыми именами, или используйте полное имя идентифицировать сервер.

Оказалось, что я добавил управляемую служебную учетную запись неделей ранее с SPN HTTP/srv003.rwwilden.local, Я не уверен, почему Server Manager сначала пытается использовать это целевое имя, но, очевидно, это не работает. Имеет смысл, поскольку этот SPN имеет мало общего с реальным сервером.

После того, как я удалил служебную учетную запись, все стало работать так, как я хотел.

rwwilden

07 мар ’14 в 06:50

2014-03-07 06:50

2014-03-07 06:50

Была та же ошибка и пробовал много разных решений. Помогло использование явного адреса IPv4 вместо имени домена.

2015-10-08 11:33

Я не мог добавить комментарий (Новая работа, новая учетная запись, без баллов) к сообщению, которое я хотел, поэтому я отвечаю. Причина, по которой использование IP-адреса помогает / решает проблему, заключается в том, что при использовании IP-адреса Kerberos не используется. Ограничение предпринимается только при использовании полного доменного имени (или имени NBT, но это только потому, что оно добавляет имя домена, что в любом случае делает его fqdn). Вообще говоря, большинство ошибок Kerberos вызвано либо именованием, либо ИД SPN, либо неправильно установленным, либо для требуемой службы. Cnames не работают между прочим, если вы не отключите строгую проверку имени и даже тогда не будут работать при некоторых обстоятельствах, поэтому я советую вам избегать их хотя бы во время диагностики. Но, честно говоря… ЛУЧШИЙ подход к выяснению подобного рода вещей (поскольку журналы Windows и Curb не очень полезны) — это использовать Wireshark. вы увидите согласование, и вы поймете, почему он терпит неудачу, что он пытается, и т. д. Кроме того, если вы включите «аналитические и отладочные» журналы в средстве просмотра событий, вы получите дополнительные журналы отладки для Curb, которые вы можете включить, которые немного более полезны., Тем не менее… Wireshark всегда твой друг imho!

K3nnyg

29 дек ’16 в 19:55

2016-12-29 19:55

2016-12-29 19:55

В моем случае у меня был зарегистрирован HTTP/ SPN для объекта, который принадлежал НЕ серверу. Однако я не смог найти, кому он принадлежит, потому что инструмент SETSPN.exe не показывает, какой контейнер (или объект) владеет SPN. Я использовал следующий сценарий PowerShell, чтобы найти владельца SPN. После того, как я удалил SPN и воссоздал его с сервером в качестве владельца (с помощью инструмента SETSPN.exe), я ждал 30 минут, пока все контроллеры домена синхронизируются, и затем все заработало.

# Source / credit:

# https://social.technet.microsoft.com/wiki/contents/articles/18996.active-directory-powershell-script-to-list-all-spns-used.aspx

Clear-Host

$Search = New-Object DirectoryServices.DirectorySearcher([ADSI]"")

$Search.Filter="(servicePrincipalName=*)"

## You can use this to filter for OU's:

## $Results = $Search.FindAll() | ?{ $_.Path -like '*OU=whatever,DC=whatever,DC=whatever*' }

$Results=$Search.FindAll()

foreach($Result in $Results ) {

$UserEntry=$Result.GetDirectoryEntry()

Write-Host "Object Name = " $UserEntry.name -BackgroundColor "yellow" -ForegroundColor "black"

Write-Host "DN = " $UserEntry.distinguishedName

Write-Host "Object Cat. = " $UserEntry.objectCategory

Write-Host "servicePrincipalNames"

$i=1

foreach($SPN in $UserEntry.servicePrincipalName ) {

Write-host "SPN(" $i ") = " $SPN

$i++

}

Write-Host ""

}

2020-02-13 19:09

Это может произойти, когда есть дубликаты ServicePrincipalNames, что является допустимым сценарием, но, к сожалению, сбивает с толку WinRM.

Например, рассмотрим учетную запись службы appPoolAccount и сервер myWebServer. Оба объекта в Active Directory будут иметь свойство ServicePrincipalName, содержащее одну и ту же строку «HTTP / myWebServer». ServicePrincipalName на myWebServer будет немного отличаться, потому что это будет HTTP/myWebServer:5985

Наличие (почти) дубликата ServicePrincipalNames приведет к сбою WinRM с ошибкой Kerberos в вопросе.

Чтобы обойти эту проблему, вы можете указать Invoke-Command включить порт при поиске ServicePrincipalName, например так:

### Tell WinRM to include the port in the SPN

Invoke-Command -ComputerName myWebServer -ScriptBlock {Get-Process} -SessionOption (New-PSSessionOption -IncludePortInSPN)

2019-07-27 01:19

У меня была проблема с Kerberos. Оказалось, что нарушены доверительные отношения между доменом и сервером. Как только я исправил это с PowerShell, все снова было хорошо.

2017-12-20 12:48

Содержание

- 1 Диспетчер установки amd catalyst ошибка установки пакета

- 1.1 Ошибки msi файлов

- 1.2 Ещё способы решить проблему

- 2 Данная установка запрещена политикой, заданной системным администратором

- 2.1 Ответ

- 2.2 Временное отключение UAC

- 2.3 Служба Windows Installer

- 2.4 Групповая политика отключения установщика Windows

- 2.5 Ключ реестра DisableMSI

Диспетчер установки amd catalyst ошибка установки пакета

Довольно распространённая проблема среди пользователей операционной системы Windows любых версий – ошибка msi при установке программ из файла с расширением .msi. В этой статье я опишу часто встречаемые проблемы с установщиком Windows 7/10/XP и варианты их решения, а также сделаю видео по текущему вопросу.

Файлы с расширением .msi это обычные пакеты установки (дистрибутивы) из которых ставится программа. В отличии от обычных «setup.exe», для запуска файла msi система использует службу Windows Installer (процесс msiexec.exe). Говоря простыми словами, установщик Windows разархивирует и запускает файлы из дистрибутива. Когда Windows Installer не работает, то появляются различные ошибки.

Вообще, меня это жутко бесит, т.к. после глупого сообщения об ошибке совсем непонятно что делать дальше.

Microsoft специально разработали установщик Windows Installer для расширения возможностей установки программ (в основном это касается системных администраторов), но не позаботились должным образом о безглючной работе этой службы или хотя бы об адекватных сообщениях о проблемах. А нам теперь это разгребать

Неполадки могут быть с работой самой службы или могут возникать в процессе установки программ, когда всё настроено, в принципе, правильно. В первом случае нужно ковырять службу установщика, а во втором решать проблему с конкретным файлом. Рассмотрим оба варианта, но сначала второй.

Ошибки msi файлов

Очень часто ошибки появляются из-за недостаточных прав системы на файлы или папки. Нельзя сказать, что Windows Installer не работает, в этом случае достаточно просто добавить нужные права и всё заработает.

Буквально вчера я столкнулся с тем, что скаченный дистрибутив .

msi не захотел устанавливаться, при этом успешно запускается мастер установки, выбираются параметры, но затем система думает несколько секунд и выдаёт ошибку:

«Error reading from file «имя файла» verify that the file exists and that you can access it» (Error 1305). Переводится «Ошибка чтения из файла … проверьте существует ли файл и имеете ли вы к нему доступ».

Ну не тупняк ли? Естественно, что кнопка «Повторить» не помогает, а отмена прекращает всю установку. Сообщение особой смысловой нагрузки также не несёт, т.к.

файл точно существует и я имею к нему доступ, иначе бы просто не смог его запустить и получить это сообщение, к тому же почему-то на английском языке

А ошибка в том, что не Я должен иметь доступ к файлу, а установщик Windows, точнее сама Система. Решается очень просто:

- Кликаем правой кнопкой по файлу с расширением .msi, выбираем «Свойства»

- На вкладке «Безопасность» смотрим, есть ли в списке пользователь с именем «система» или «System»

- Скорее всего вы такого не увидите. Поэтому будем добавлять вручную. Нажимаем кнопку «Изменить…», затем «Добавить…»

- В поле пишем «система» или «System» (если у вас английская Windows) и нажимаем «Проверить имена». При этом слово должно стать подчёркнутым как на картинке.

- Нажимаем «ОК», ставим галочку «Полный доступ», «ОК»

- Кнопка «Дополнительно» -> «Изменить разрешения…» ставим «Добавить разрешения, наследуемые от родительских объектов», «ОК» три раза.

Теперь ошибка установщика не появится! Можно добавить доступ на всю папку, из которой вы обычно инсталлируете программы, например на папку «Downloads», как у меня. Смотрим видео по решению проблем с правами доступа:

В Windows XP вкладки «Безопасность» не будет, если включён простой общий доступ к файлам. Чтобы его выключить, нужно зайти в и выключить опцию «Использовать простой общий доступ к файлам». В урезанных версиях Windows 7/10 и XP вкладки «Безопасность» нет в принципе. Чтобы её увидеть, нужно загрузить Windows в безопасном режиме и зайти в неё под администратором.

Ещё способы решить проблему

- Запускайте установку, войдя в систему под администраторским аккаунтом

- Правой кнопкой по пакету «.msi» и выбираем «Запуск от имени Администратора»

- Выключите антивирус на время

- Включить режим совместимости с предыдущими операционными системами. Для этого зайдите в свойства файла msi и на вкладке «Совместимость» поставьте галочку «Запустить программу в режиме совместимости»

- Если файл на флешке, то попробуйте скопировать его куда-нибудь на жёсткий диск и запустить оттуда (бывает, что запрещена установка программ со съёмных накопителей)

- Попробуйте просто создать новую папку с любым именем в корне диска, перекинуть туда дистрибутив и запустить его оттуда

Описанный метод поможет при разных сообщениях, с разными номерами. Например, вы можете видеть такие ошибки файлов msi:

- Error 1723

- Internal Error 2203

- Системная ошибка 2147287035

- Ошибка «Невозможно открыть этот установочный пакет»

- Ошибка 1603: Во время установки произошла неустранимая ошибка

Во всех этих случаях должна помочь установка прав на файл и/или на некоторые системные папки. Проверьте, имеет ли доступ «система» к папке временных файлов (вы можете получать ошибку «Системе не удается открыть указанное устройство или файл»). Для этого:

- Сначала узнаем нужные пути. Нажмите «Win + Pause» и зайдите в

- В списках ищем переменные с названиями «TEMP» и «TMP» (значения обычно совпадают), в них записаны пути к временным папкам, которые использует установщик Windows

- Теперь идём к этим папкам и смотрим в их свойствах, имеет ли к ним доступ «система». Чтобы быстро получить путь к временной папке пользователя, кликните два раза по переменной, скопируйте путь и вставьте его в адресной строке «Проводника» Windows

После нажатия «Enter» путь преобразится на «нормальный» и вы переместитесь в реальную временную папку. Права на неё и надо проверять. Также рекомендую очистить временные папки от всего что там скопилось или даже лучше удалить их и создать новые с такими же названиями. Если не получается удалить папку, почитайте как удалить неудаляемое, но это не обязательно.

Если служба Windows Installer всё равно не хочет работать, то проверьте права на папку «C:\Config.Msi», сюда «система» также должна иметь полный доступ. В этом случае вы могли наблюдать ошибку «Error 1310». На всякий случай убедитесь, что к папке КУДА вы инсталлируете софт также есть все права.

Источник: https://dcvesta.org/dispetcher-ustanovki-amd-catalyst-oshibka-ustanovki-paketa/

Данная установка запрещена политикой, заданной системным администратором

WinITPro.ru / Вопросы и ответы / Данная установка запрещена политикой, заданной системным администратором

15.10.2018 Max Вопросы и ответы комментариев 6

При попытке установить программу из MSI пакета на рабочей станции (права администратора имеются) возникает ошибка «Данная установка запрещена политикой, заданной системным администратором». Проверили – ни какой другой MSI файл также не запускается. Что делать?

Ответ

Сообщение «Данная установка запрещена политикой, заданной системным администратором» (The system administrator has set policies to prevent this installation) может появляться как во время запуска exe файлов, так и при установке MSI пакетов. Даже, если ограничения не настраивались специально, в некоторых случаях Windows или какая-т другая программа могла самостоятельно изменить параметры политики Software Restriction Policies (SRP). Вот что можно предпринять в таком случае:

Временное отключение UAC

Возможной причиной проблемы с установкой приложения может быть политики UAC. Попробуйте установить приложение при отключенном UAC (напомню, что отключение UAC это не рекомендуемый шаг, и после тестирования его нужно включить обратно).

- Через меню «Пуск» введите и запустите «Изменение параметров контроля учетных записей».

- Переместите ползунок в положение «Не уведомлять»(уровни UAC). Необходимы права администратора.

- Перезагрузите компьютер, чтобы проделанные изменения вступили в силу.

Если это не помогло избавиться от уведомления, то попробуйте отключить политику блокировки, блокирующего выполнение MSI пакетов установщиком Windows через редактор локальной групповой политики или реестр.

Служба Windows Installer

Откройте консоль управления службами (services.msc) и убедитесь, что служба Windows Installer (Установщик Windows) присутствует в системе и запущена (если нет, запустите службу).

Групповая политика отключения установщика Windows

- Нажмите сочетание клавиш Win+R и введите команду «gpedit.msc».

- В левой части экрана перейдите в раздел GPO «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Установщик Windows» (Computer Configuration -> Administrative Templates -> Windows Components -> Windows Installer).

Справа отобразятся допустимые для редактирования элементы.

- Найдите в списке «Отключение установщика Windows» (Disable Windows Installer), откройте его двойным нажатием и выберите «Отключено». Сохраните внесенные изменения с помощью кнопки «Применить».

Проверьте, что в политиках Политики ограниченного использования программ ( Software Restriction Policies) отсутствуют политики, запрещающие запуск указанного файла (типа файлов). Если такие политики есть, удалите их.

Данные политики находятся в разделе Computer Configuration -> Windows Settings -> Security Settings -> Software Restriction Policies (Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики ограниченного использования программ)

Откройте командную строку и выполните gpupdate /force.

Ключ реестра DisableMSI

Если вы используете операционную систему Windows редакции Home, то редактор локальной групповой политики в ней не будет доступен. Внести все необходимые изменения можно через реестр. Для этого:

- Откройте редактор реестра (regedit.exe)

- Перейдите в раздел HKEY_LOCAL_MACHINE\SOFTWARE\Policies \Microsoft\Windows\Installer» найдите и удалите параметры DisableMSI и DisablePatch (при наличии, или измените на 0).

- Здесь же перейдите к разделу HKEY_CLASSES_ROOT\Installer\Products. Отобразится список доступных ключей. Каждый из них ссылается на установку конкретной программы. Проверить, принадлежит ли выбранный ключ нужному продукту можно в правой части экрана. Для этого проверьте значение в строке «Product Name».

- Попытайтесь найти раздел реестра, который относится к проблемной программе (при установке которого возникает ошибка) и полностью удалите его ветку. Найдите нужный ключ в меню «Products» (тот, при установке которого возникает ошибка «Данная установка запрещена политикой, выбранной системным администратором») и полностью удалите папку. Перед этим обязательно сделайте резервную копию.

После проделанных действий обязательно перезагрузите компьютер и запустите установку нужной программы. Ошибка больше не будет появляться.

Если решить проблему не получилось, попробуйте создать новую папку внутри Program Files или Windows, скопировать в нее дистрибутив и запустите его с правами администратора.

Предыдущая статья Следующая статья

Источник: http://winitpro.ru/index.php/2018/01/28/dannaya-ustanovka-zapreshhena-politikoj-zadannoj-sistemnym-administratorom/

IIS 6.0

В следующем техническом документе описывается настройка делегирования в Microsoft Windows Server 2003. В документе имеются специальные сведения для балансировки сетевой нагрузки (NLB), но включает прекрасным подробные сведения о настройке делегированные сценарий без использования балансировки сетевой Нагрузки. Чтобы просмотреть этот документ, посетите следующий веб-узел корпорации Майкрософт:

Примечание. Использование имен HTTP участника-службы (SPN), особенно при использовании балансировки сетевой Нагрузки.

Другой популярный Kerberos проблема недавно была необходимость обеспечить для нескольких пулов приложений использовать то же имя DNS. К сожалению при использовании Kerberos для делегирования учетных данных в разных пулах приложений нельзя привязать же имя участника службы (SPN). Это невозможно из-за структуры Kerberos. Протокол Kerberos требует нескольких общих секретов для правильной работы протокола. С помощью того же имени участника-службы для различных пулов приложений, мы исключить один из этих общих секретов.В службе каталогов Active Directory не поддерживает такую настройку протокола Kerberos из-за проблемы безопасности.

Настройка SPN таким образом вызывает сбой проверки подлинности Kerberos. Возможным способом решения этой проблемы может быть использование протоколов. Первоначальная проверка подлинности между клиентом и сервером под управлением IIS будет обрабатываться с помощью протокола проверки подлинности NTLM. Kerberos будет обрабатывать проверки подлинности между сервером IIS и ресурсов сервера базы данных.

Microsoft Internet Explorer 6 или более поздней версии

Обозреватель клиента могут возникнуть проблемы, например получение повторного входа запрашивает учетные данные или сообщения об ошибке «401 Access Denied» на сервере под управлением служб IIS. Мы нашли следующие две проблемы, которые могут способствовать решению этих проблем:

- Убедитесь, что в свойствах обозревателя установлен флажок Включить интегрированную проверку подлинности Windows . Для получения дополнительных сведений щелкните следующий номер статьи базы знаний Майкрософт:

299838 не удается согласовать проверку подлинности Kerberos после обновления до Internet Explorer 6

- Если конфигурация усиленной безопасности Internet Explorer включен в Установка и удаление программ, необходимо добавить узел, использующий делегирования в список надежных узлов . Для получения дополнительных сведений щелкните следующий номер статьи базы знаний Майкрософт:

815141 конфигурация усиленной безопасности Internet Explorer изменяет работу в Интернете

IIS 5.0 и IIS 6.0

После обновления IIS 4.0 до IIS 5.0 или IIS 6.0 делегирования может работать неправильно, или возможно кто-то или приложения был изменен свойство метабазы NTAuthenticationProviders. Дополнительные сведения о том, как устранить эту проблему, щелкните следующий номер статьи базы знаний Майкрософт:

248350 сбой проверки подлинности Kerberos после обновления IIS 4.0 до IIS 5.0

Определенной области проблем может возникнуть при задании имени участника службы

Определение имени сервера

Определите ли вы подключаетесь к веб-узлу, фактические NetBIOS-имя сервера или псевдоним, например имя DNS (например, www.microsoft.com). Если вы обращаетесь к веб-серверу по имени, фактическое имя сервера, новое имя участника службы (SPN) необходимо зарегистрировать с помощью средства Setspn из состава Windows 2000 Server Resource Kit. Поскольку это имя службы неизвестно службе каталогов Active Directory, службы предоставления билетов (TGS) не выдает билет для проверки подлинности пользователя. Это вынуждает клиента используйте следующий метод проверки подлинности, который используется NTLM для повторного согласования. Если веб-сервер отвечает на DNS-имя www.microsoft.com, но сервер с именем webserver1.development.microsoft.com, необходимо зарегистрировать www.microsoft.com в Active Directory на сервере, на котором выполняется под управлением служб IIS. Для этого необходимо загрузить средство Setspn и установить его на сервере, на котором выполняется IIS.

При использовании Windows Server 2003 и IIS 6 средства Setspn для Microsoft Windows Server 2003 можно загрузить из следующей папки:

Чтобы определить ли вы подключаетесь с помощью фактическое имя, попытайтесь подключиться к серверу с помощью фактическое имя сервера, а не DNS-имя. Если не удается подключиться к серверу, обратитесь к разделу «Проверьте компьютер доверенным для делегирования».

Если можно подключиться к серверу, выполните следующие действия, чтобы назначить имя SPN для имени DNS, который используется для подключения к серверу.

- Установите средство Setspn.

- На сервере под управлением служб IIS откройте окно командной строки и откройте папку C:Program FilesResource комплект.

- Выполните следующую команду, чтобы добавить это новое имя участника службы (www.microsoft.com) в Active Directory для сервера:

Setspn — HTTP/www.microsoft.com WebServer1

Примечание. В этой команде WebServer1 представляет NetBIOS-имя сервера.

Появится сообщение, подобное приведенному ниже:

Registering ServicePrincipalNames for CN=webserver1,OU=Domain Controllers,DC=microsoft,DC=com HTTP/www.microsoft.com Updated object

Чтобы просмотреть список имен SPN на сервере, чтобы видеть это новое значение, введите следующую команду на сервере под управлением служб IIS:

-L Setspn имя_веб-сервера

Обратите внимание, что нет необходимости регистрировать все службы. Многие типы служб, например HTTP, W3SVC, WWW, RPC, CIFS (доступ к файлам), WINS и источники бесперебойного питания (ИБП), укажите сопоставляются с типом службы по умолчанию с именем узла. Например если клиентское программное обеспечение использует имя SPN HTTP/webserver1.microsoft.com, чтобы создать подключение HTTP к веб-серверу на сервере webserver1.microsoft.com, но это имя участника службы не зарегистрирован на сервере, контроллере домена Windows 2000 будут автоматически сопоставляться подключение HOST/webserver1.microsoft.com. Это сопоставление применяется только в том случае, если веб-служба выполняется под локальной системной учетной записью.

Убедитесь, что компьютер является доверенным для делегирования

Если этот сервер IIS входит в состав домена, но не является контроллером домена, компьютер должен быть доверенным для делегирования Kerberos для правильной работы. Чтобы сделать это, выполните следующие действия.

- На контроллере домена нажмите кнопку Пуск, выделите пункт Настройкаи выберите пункт Панель управления.

- На панели управления откройте Администрирование.

- Дважды щелкните Active Directory-пользователи и компьютеры.

- Под именем своего домена щелкните компьютеры.

- В списке найдите сервер IIS, щелкните правой кнопкой мыши имя сервера и выберите пункт Свойства.

- Перейдите на вкладку Общие , установите флажок « Делегирование разрешено » и нажмите кнопку ОК.

Обратите внимание, что при достижении нескольких веб-сайтов по URL-адреса, но другие порты делегирование работать не будет. Чтобы добиться этого, необходимо использовать различные имена узлов и различные имена участников-служб. Когда Internet Explorer запрашивает либо http://www. мой_веб.com или http://www. мой_веб.com:81, Internet Explorer запрашивает билет для SPN HTTP/www.mywebsite.com. Internet Explorer не добавить порт или vdir запрос на имя участника-службы. Данное поведение является одинаковым для http://www. .com/app1мой_вебили http://www. мой_веб.com/app2. В этом случае Internet Explorer запрашивает билет для SPN http://www. .com мой_вебиз центра распространения ключей (KDC). Каждое имя участника-службы могут быть объявлены только для одного идентификатора. Таким образом будет также появляется сообщение об ошибке KRB_DUPLICATE_SPN при попытке объявить это имя участника службы для каждого удостоверения.

Делегирование и Microsoft ASP.NET

Дополнительные сведения о конфигурации для делегирования учетных данных при использовании приложения ASP.NET щелкните следующий номер статьи базы знаний Майкрософт:

Как 810572 настроить приложение ASP.NET для делегирования

Олицетворение и делегирование двумя способами сервер для проверки подлинности от имени клиента. Решение, какие из этих методов для использования и их реализация может привести к путанице. Необходимо просмотреть различия между этими двумя методами и проверьте, какой из этих методов, вы можете использовать для вашего приложения. Мои рекомендации, можно прочитать в следующем техническом документе, для получения дополнительной информации:

Содержание

- Ошибка: сбой проверки подлинности Kerberos

- Для проверки того, что DNS на целевом компьютере правильно распознает имя главного компьютера:

- Проблемы с проверкой подлинности Kerberos, когда пользователь принадлежит к многим группам

- Симптомы

- Причина

- Решение

- Вычисление максимального размера маркера

- Известные проблемы, влияющие на MaxTokenSize

- Ошибка «Неподтверченный etype» при доступе к ресурсу в надежном домене

- Симптомы

- Причина

- Типы шифрования Kerberos

- Проверка подлинности NTLM

- Решение

- Метод 1. Настройка доверия для поддержки шифрования AES128 и AES 256 в дополнение к шифрованию RC4

- Метод 2. Настройка клиента для поддержки шифрования RC4 в дополнение к шифрованию AES128 и AES256

- Метод 3. Настройка доверия для поддержки шифрования AES128 и AES 256 вместо шифрования RC4

- Дополнительная информация

- Ошибка проверки подлинности kerberos windows server 2019

- Идентификация и доступ в Active Directory

- Протокол аутентификации kerberos

- Детальная проверка kerberos от начала логирования

- Ошибка проверки подлинности kerberos windows server 2019

- Спрашивающий

- Общие обсуждения

- Все ответы

В ходе удаленной отладки может возникнуть следующее сообщение об ошибке:

Эта ошибка возникает, когда монитор удаленной отладки Visual Studio выполняется от имени учетной записи локальной системы (LocalSystem) или учетной записи сетевой службы (NetworkService). Работая под одной из этих учетных записей, удаленный отладчик должен установить соединение с аутентификацией на основе Kerberos, чтобы иметь возможность возвращать данные главному компьютеру отладчика Visual Studio.

Проверка подлинности Kerberos невозможна при следующих условиях:

Удаленный компьютер или ведущий компьютер с отладчиком включен в рабочую группу, а не в домен.

Служба Kerberos на контроллере домена была отключена.

Если аутентификация на основе Kerberos недоступна, следует сменить учетную запись, от имени которой выполняется монитор удаленной отладки Visual Studio. Инструкции см. в статье Ошибка: службе удаленного отладчика Visual Studio не удается подключиться к этому компьютеру.

Если оба компьютера входят в один и тот же домен, но это сообщение возникает снова, проверьте, что служба DNS на целевом компьютере правильно определяет имя главного компьютера. Выполните описанные ниже действия.

Для проверки того, что DNS на целевом компьютере правильно распознает имя главного компьютера:

На целевом компьютере войдите в меню Пуск и выберите в меню Стандартные пункт Командная строка.

В окне командной строки введите:

В первой строке ответа ping будет выведено полное имя компьютера и IP-адрес, возвращаемый службой DNS для указанного компьютера.

Источник

Эта статья поможет вам решить проблемы с ошибкой проверки подлинности Kerberos, когда пользователь принадлежит к многим группам.

Применяется к: Windows 10 — все выпуски, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2

Исходный номер КБ: 327825

Симптомы

Дополнительные сведения о контексте ошибки см. в ссылке HTTP 400 Bad Request (Запросзагона слишком долго) ответов на запросы HTTP.

В аналогичных условиях Windows проверки подлинности NTLM работает, как и ожидалось. Проблема проверки подлинности Kerberos может возникнуть только при анализе Windows поведения. Однако в таких сценариях Windows не удастся обновить параметры групповой политики.

Такое поведение происходит в любой из поддерживаемых в настоящее время Windows версиях. Сведения о поддерживаемых версиях Windows см. в Windows.

Причина

Пользователь не может проверить подлинность, так как билет, который создает Kerberos для представления пользователя, недостаточно велик, чтобы содержать все члены группы пользователя.

В рамках службы проверки подлинности ExchangeWindows создает маркер для представления пользователя для целей авторизации. Этот маркер (также называемый контекстом авторизации) включает идентификаторы безопасности (SID) пользователя и siD-коды всех групп, к которой принадлежит пользователь. Он также включает все SID-данные, хранимые в атрибуте учетной sIDHistory записи пользователя. Kerberos хранит этот маркер в структуре данных сертификата атрибута привилегий (PAC) в билете Kerberos Ticket-Getting (TGT). Начиная с Windows Server 2012, Kerberos также сохраняет маркер в структуре данных Active Directory Claims (Dynamic Access Control) в билете Kerberos. Если пользователь является членом большого количества групп, и если существует много утверждений для пользователя или используемого устройства, эти поля могут занимать много пробелов в билете.

Маркер имеет фиксированный максимальный размер MaxTokenSize (). Транспортные протоколы, такие как удаленный вызов процедуры (RPC) и HTTP, зависят от значения при выделении буферов MaxTokenSize для операций проверки подлинности. MaxTokenSize имеет следующее значение по умолчанию в зависимости от версии Windows, которая создает маркер:

Как правило, если пользователь принадлежит к более чем 120 универсальным группам, значение по умолчанию не создает достаточно большого буфера для MaxTokenSize удержания информации. Пользователь не может проверить подлинность и может получить сообщение из памяти. Кроме того, Windows не сможет применить параметры групповой политики для пользователя.

Другие факторы также влияют на максимальное число групп. Например, УАИ для глобальных и локальных доменных групп имеют меньшие требования к пространству. Windows Server 2012 и более поздние версии добавляют сведения о претензиях в билет Kerberos, а также сжимаются SID-данные ресурсов. Обе функции изменяют требования к пространству.

Решение

Чтобы устранить эту проблему, обновим реестр на каждом компьютере, который участвует в процессе проверки подлинности Kerberos, включая клиентские компьютеры. Рекомендуется обновить все системы на Windows, особенно если пользователям необходимо войти в несколько доменов или лесов.

Внесение неправильных изменений в реестр может привести к возникновению серьезных проблем. Перед его изменением необходимо создать реестр длявосстановления в случае возникновения проблем.

На каждом из этих компьютеров установите запись реестра для MaxTokenSize большего значения. Эту запись можно найти в HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaKerberosParameters подкайке. Компьютеры должны перезапустить после внести это изменение.

Дополнительные сведения об определении нового значения см. в разделе Вычисление максимального размера маркера MaxTokenSize в этой статье.

Например, рассмотрим пользователя, используюшего веб-приложение, которое опирается на SQL Server клиента. В рамках процесса проверки подлинности клиент SQL Server передает маркер пользователя в SQL Server базу данных. В этом случае необходимо настроить запись реестра на каждом MaxTokenSize из следующих компьютеров:

В Windows Server 2012 (и более поздних версиях) Windows можно войти в журнал события (Event ID 31), если размер маркера преодолеет определенный порог. Чтобы включить такое поведение, необходимо настроить параметр групповой политики Конфигурация компьютераАдминистративные шаблоныSystemKDCWarning для больших билетов Kerberos.

Вычисление максимального размера маркера

TokenSize = 1200 + 40d + 8s

Для Windows Server 2012 (и более поздних версий) эта формула определяет свои компоненты следующим образом:

Windows Сервер 2008 R2 и более ранние версии используют ту же формулу. Тем не менее, в этих версиях число членов группы домена и локальной группы является частью значения d, а не значения s.

Если у вас есть значение 0x0000FFFF (64K), вы можете быть в состоянии буферить примерно MaxTokenSize 1600 D-класса SID или примерно 8000 S-class SIDs. Однако на значение, которое можно безопасно использовать, влияет ряд других факторов, в том числе MaxTokenSize следующие:

Если вы используете доверенные учетные записи делегирования, каждый SID требует в два раза больше места.

Если у вас несколько трастов, настройте эти траста для фильтрации siD-систем. Эта конфигурация снижает влияние размера билета Kerberos.

Если вы используете Windows Server 2012 или более поздний вариант, на требования к пространству SID также влияют следующие факторы:

В 2019 г. Корпорация Майкрософт отправила обновления в Windows, которые изменили конфигурацию неподготовленного делегирования для Kerberos на отключенную. Дополнительные сведения см. в статью Updates to TGT delegation across incoming trusts in Windows Server.

Так как сжатие SID ресурсов широко используется и неконтентированное делегированное число неограниченно, 48000 или больше должны стать достаточными для MaxTokenSize всех сценариев.

Известные проблемы, влияющие на MaxTokenSize

Для большинства реализаций должно быть достаточно значения в MaxTokenSize 48 000 bytes. Это значение по умолчанию в Windows Server 2012 и более поздних версиях. Однако, если вы решите использовать большее значение, просмотрите известные проблемы в этом разделе.

Ограничение размера в 1010 групповых SID для маркера доступа к LSA

Эта проблема аналогична тому, что пользователь, у которого слишком много членов группы, не может проверить подлинность, но расчеты и условия, которые регулируют проблему, отличаются. Например, пользователь может столкнуться с этой проблемой при использовании проверки подлинности Kerberos или Windows проверки подлинности NTLM. Дополнительные сведения см. в статью Ведение журнала учетной записи пользователя, в которую входит более 1010групп, на компьютере на Windows сервере.

Известная проблема при использовании значений MaxTokenSize более 48 000

Для смягчения вектора атаки на службу internet Information Server (IIS) использует ограниченный размер буфера http-запроса в 64 КБ. Билет Kerberos, который является частью http-запроса, закодирован как Base64 (6 битов, расширенный до 8 битов). Таким образом, билет Kerberos использует 133 процента от первоначального размера. Поэтому, если максимальный размер буфера в IIS составляет 64 КБ, билет Kerberos может использовать 48 000 битов.

Если задать запись реестра значению, которое превышает 48000 bytes, и буферное пространство используется для siDs, может возникнуть ошибка MaxTokenSize IIS. Однако если вы установите запись реестра до 48 000 бит и используете пространство для SID-файлов и утверждений, возникает ошибка MaxTokenSize Kerberos.

Известные проблемы при использовании значений MaxTokenSize больше 65 535

Мы также определили, что протокол IKE IPSEC не позволяет BLOB-адресу безопасности быть больше 66 536 битов, и он также не будет иметь значения, когда задавалось большее MaxTokenSize значение.

Источник

Ошибка «Неподтверченный etype» при доступе к ресурсу в надежном домене

Применяется к: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2

Исходный номер КБ: 4492348

Симптомы

Компьютер в детском домене леса Службы домена Active Directory (AD DS) не может получить доступ к службе, которая находится в другом домене в одном лесу. При запуске сетевого следа на сообщениях на клиентском компьютере и с клиентского компьютера этот след содержит следующие сообщения Kerberos:

На контроллере домена детского домена viewer событий записи следующую запись события 14:

Причина

Эта проблема возникает при настройке домена ребенка (или только клиента) следующим образом:

Типы шифрования Kerberos

Шифрование RC4 считается менее безопасным, чем более новые типы шифрования, AES128-CTS-HMAC-SHA1-96 и AES256-CTS-HMAC-SHA1-96. Руководства по безопасности, такие как руководство по технической реализации Windows 10 безопасности, предоставляют инструкции по повышению безопасности компьютера, настроив его на использование только шифрования AES128 и/или AES256 (см. типы шифрования Kerberos, чтобы предотвратить использование наборов шифрования DES и RC4).

Такой клиент может продолжать подключаться к службам в собственном домене, которые используют шифрование AES128 или AES256. Однако другие факторы могут помешать клиенту подключиться к аналогичным службам в другом доверяемом домене, даже если эти службы также используют шифрование AES128 или AES256.

На очень высоком уровне контроллер домена (DC) отвечает за управление запросами доступа в собственном домене. В рамках процесса проверки подлинности Kerberos dc проверяет, что клиент и служба могут использовать один и тот же тип шифрования Kerberos. Однако, когда клиент запрашивает доступ к службе в другом доверяемом домене, dc клиента должен «передать» клиенту dc в домен службы. Когда dc создает билет на передачу, вместо сравнения типов шифрования клиента и службы, он сравнивает типы шифрования клиента и доверия.

Проблема возникает из-за конфигурации самого доверия. В Active Directory объект домена имеет связанные доверенные объекты домена (TDOs), которые представляют каждый домен, которому он доверяет. Атрибуты TDO описывают отношения доверия, включая типы шифрования Kerberos, поддерживаемые доверием. Связь по умолчанию между детским доменом и родительским доменом — это двунаружное транзитное доверие, которое поддерживает тип шифрования RC4. Оба родительского и детского домена имеют TDOs, которые описывают эту связь, в том числе тип шифрования.

Проверка подлинности NTLM

После сбоя проверки подлинности Kerberos клиент пытается вернуться к проверке подлинности NTLM. Однако если проверка подлинности NTLM отключена, у клиента нет других альтернатив. Поэтому попытка подключения сбой.

Решение

Чтобы устранить эту проблему, используйте один из следующих методов:

Выбор зависит от ваших потребностей в безопасности и необходимости свести к минимуму нарушения или поддерживать обратную совместимость.

Метод 1. Настройка доверия для поддержки шифрования AES128 и AES 256 в дополнение к шифрованию RC4

Этот метод добавляет новые типы шифрования в конфигурацию доверия и не требует изменений для клиента или службы. В этом методе для настройки доверия используется средство командной ksetup строки.

Чтобы настроить тип доверия шифрования Kerberos, откройте окно командной подсказки на домене DC в доверенного домена и введите следующую команду:

В этой команде представлено полностью квалифицированное доменное имя (FQDN) доверяемого домена.

В примере, в котором находится корневой домен (где находится служба) и это детский домен (где находится клиент), откройте окно командной подсказки на dc и введите следующую contoso.com child.contoso.com contoso.com команду:

После завершения этой команды dc может успешно создать переходный билет, который клиент может использовать для child.contoso.com достижения contoso.com dc.

Так как связь между двумя доменами является двунастройным транзитным доверием, настройте другую сторону доверия, открыв окно Командная подсказка на dc и введите child.contoso.com следующую команду:

Дополнительные сведения о средстве ksetup см. в ksetup.

Метод 2. Настройка клиента для поддержки шифрования RC4 в дополнение к шифрованию AES128 и AES256

Этот метод предполагает изменение конфигурации клиента, а не доверия. Вы можете изменить конфигурацию одного клиента или с помощью групповой политики изменить конфигурацию нескольких клиентов в домене. Однако главный недостаток этого изменения конфигурации заключается в том, что если вы отключили шифрование RC4 для повышения безопасности, откат этого изменения может оказаться невозможен.

Полные инструкции по изменению типов шифрования, которые могут использовать клиенты, см. в Windows Конфигурации для поддерживаемого типа шифрования Kerberos.

Метод 3. Настройка доверия для поддержки шифрования AES128 и AES 256 вместо шифрования RC4

Этот метод напоминает метод 1 в том, что вы настраивает атрибуты доверия.

В случае Windows лесных трастов обе стороны доверия поддерживают AES. Поэтому все запросы на билеты в трастах используют AES. Однако сторонний клиент Kerberos, который проверяет билет на реферал, может уведомить вас о том, что в билете используется тип шифрования, который клиент не поддерживает. Чтобы позволить такому клиенту и далее проверять билет, обнови его в поддержку AES.

При использовании этого метода настройте доверие с помощью оснастки Active Directory Domains and Trusts MMC. Чтобы использовать этот метод, выполните следующие действия:

В доменах Active Directory и Trusts перейдите к надежному объекту домена (в contoso.com примере). Щелкните правой кнопкой мыши объект, выберите свойства и выберите трасты.

В поле Домены, которые доверяют этому домену (входящие трасты), выберите доверчивый домен (в child.domain.com примере).

Выберите свойства, выберите другой домен поддерживает шифрование Kerberos AES, а затем выберите ОК.

Чтобы проверить конфигурацию доверия, выберите Проверка в диалоговом окне доверчивый домен.

В случае доверия в одну сторону доверенный домен перечисляет доверчивый домен как входящий, а доверчивый домен — как исходящую.

Если связь является двустойким доверием, каждый домен перечисляет другой домен как входящий, так и исходящую. В этой конфигурации убедитесь, что проверьте конфигурацию домена в доменах, которые доверяют этому домену (входящие трасты) и доменам, доверенным этим доменом (исходящая трастов). В обоих случаях необходимо выбрать почтовый ящик.

На вкладке Trusts нажмите кнопку ОК.

Перейдите к объекту домена для доверяемой области ( child.contoso.com ).

Дополнительная информация

Дополнительные сведения о TDOs см. в следующих статьях:

Дополнительные сведения о типах шифрования Kerberos см. в следующих статьях:

Источник

Ошибка проверки подлинности kerberos windows server 2019

Добрый день уважаемые читатели, не так давно у меня на работе была задача по настройке групп доступности SQL на Windows кластере, там клиентам сделали красивый веб-инструментарий, все замечательно, теперь клиент ждет следующего развития ситуации, а именно настройка и внедрение механизма Single Sign-On (SSO) или по русски единая точка аутентификация, мы с вами уже с ней знакомились при настройке Vmware vCenter Server. Данный механизм работает на протоколе шифрования kerberos, о котором мы и поговорим. Мы рассмотрим как происходит проверка подлинности kerberos в Active Directory, так как понимание принципов работы, поможет вам в реализации единой точки аутентификации.

Идентификация и доступ в Active Directory

Доменные службы Active Directory (Active Directory Domain Services, AD DS ) обеспечивают идентификацию и доступ (Identity and Access, IDA ) для корпоративных сетей. Давайте посмотрим каким требованиям и критериям должна соответствовать структура IDA:

Протокол аутентификации kerberos

Именно за счет провайдеров Security Support Provider (SSP) сделан механизм аутентификации. Операционная система Windows уже имеет встроенные модули, но никто не мешает программистам, взять и написать свой и подключить его к SSPI

Протокол аутентификации kerberos пришел на смену устаревшему и уже с точки зрения не безопасному, протоколу NTLM, он был основным до Windows 2000. Протокол Kerberos всегда используется в построении механизмов Single Sign-On. В его основе лежит такой принцип, что если двум участникам известен некий ключ и у них есть возможность подтвердить это, то они смогут однозначно идентифицировать друг друга.

Междоменный ключ (inter-realm key). Этот ключ обеспечивает междоменную аутентификацию и используется для обеспечения доверительных отношений в среде Aсtive Directory.

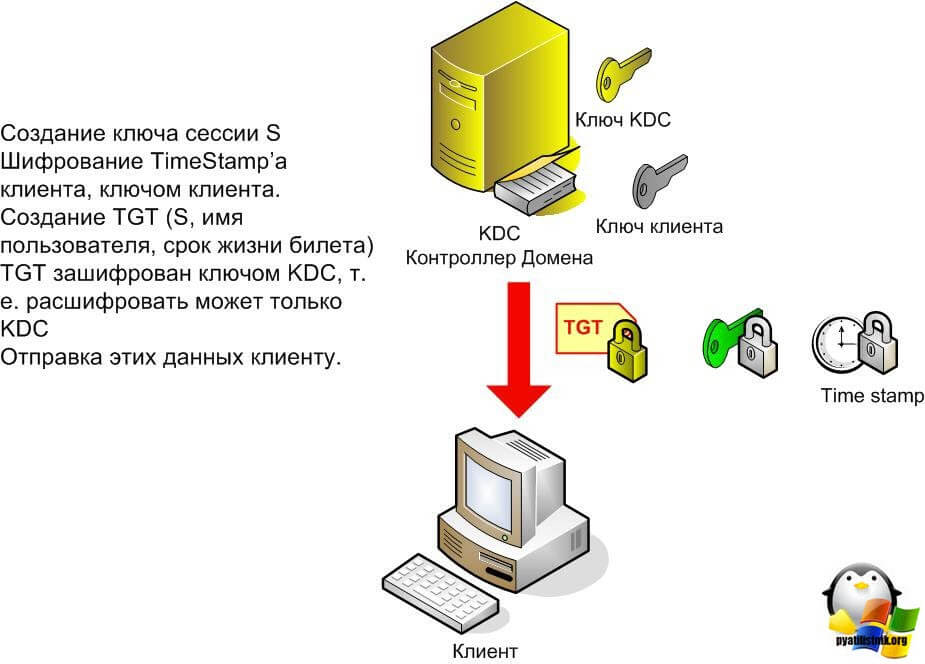

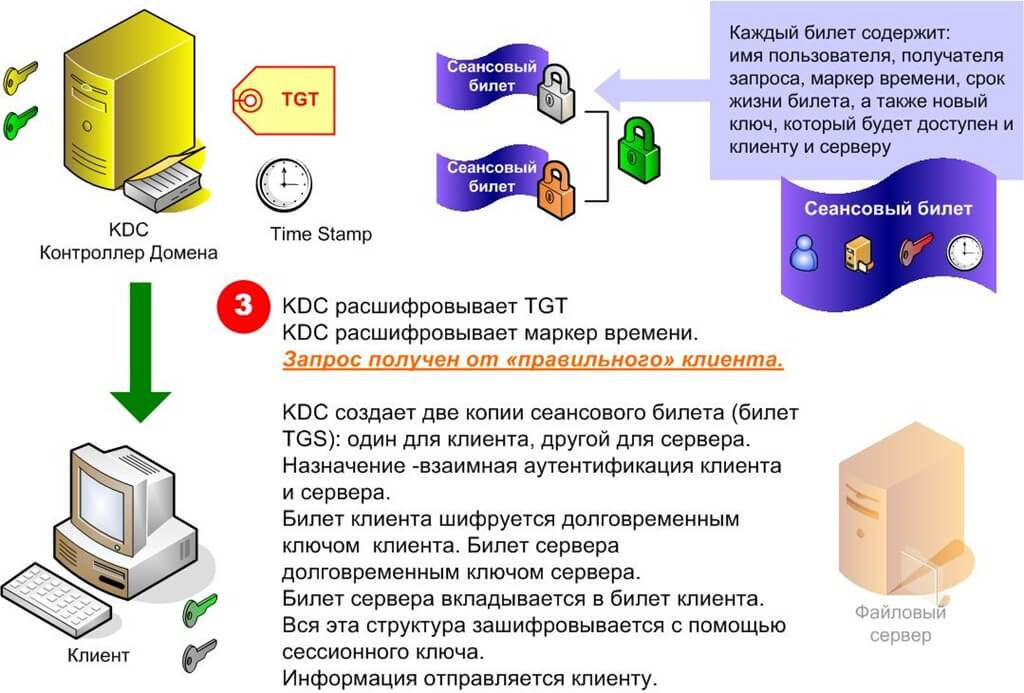

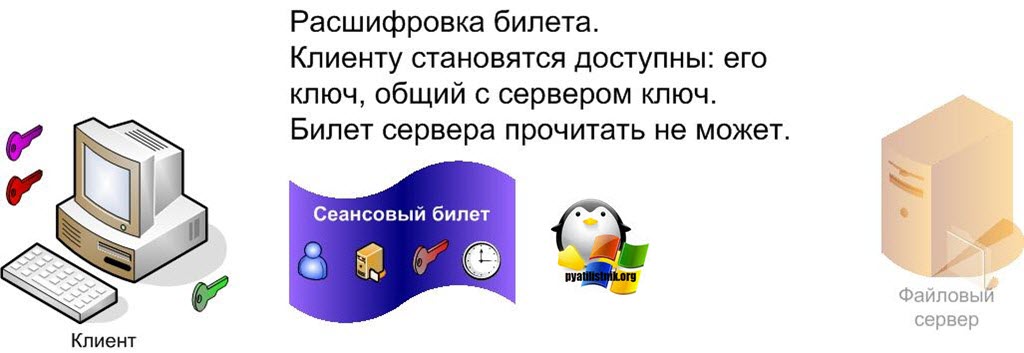

Ticket (билет) является зашифрованным пакетом данных, который выдается доверенным центром аутентификации, в терминах протокола Kerberos — Key Distribution Center (KDC, центр распределения ключей). TGT шифруется при помощи ключа, общего для служб KDC, то есть клиент не может прочитать информацию из своего билета. Этот билет используется клиентом для получения других билетов.

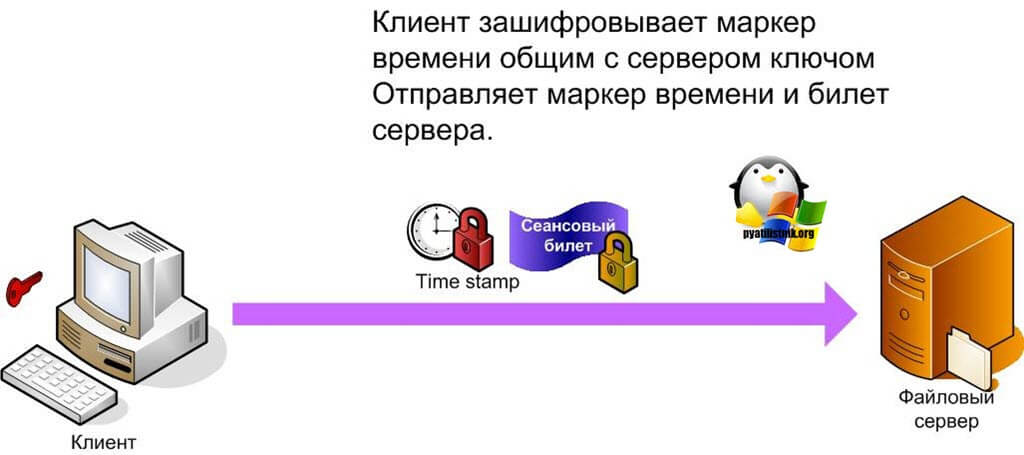

Сам Ticket-Granting Service состоит из двух вещей, первая это копия сессионного ключа и информация о клиенте. Все эти данные зашифрованы ключом, общим между сервисом к которому идет обращение и KDC. Это означает, что пользователь не сможет посмотреть эти данные, а вот служба или сервер к которому идет обращение да.

Еще очень важным моментом, является тот фактор, что служба KDC, должна точно знать к какому именно сервису идет обращение и каким ключом шифрования производить обработку. Для этого есть такой механизм, как Service Principal Names, по сути это уникальный идентификатор службы, который будет прописан в вашей базе Active Directory. Из требований к нему, он должен быть уникален в рамках леса. Каждая служба, которая будет использовать Kerberos, должна иметь зарегистрированный SPN. Без правильно настроенного идентификатора протокол для этой службы или сервера работать не будет.

Сам SPN будет хранится в атрибуте Service-Principal-Name, у той учетной записи к которой он привязан и под которым стартует служба. Таким образом, SPN связывает воедино все части процесса. Клиент знает, к какой службе он хочет получить доступ. И при запросе ключа он строит строку SPN, к примеру, при помощи функции DsMakeSpn. Сервер KDC, получив эти данные, может найти учетную запись, под которой стартует эта служба, и, используя ключ этой учетной записи из Active Directory, создать билет доступа к службе и зашифровать его этим ключом.

Как производится настройка SPN мною уже была описана в одной из статей.

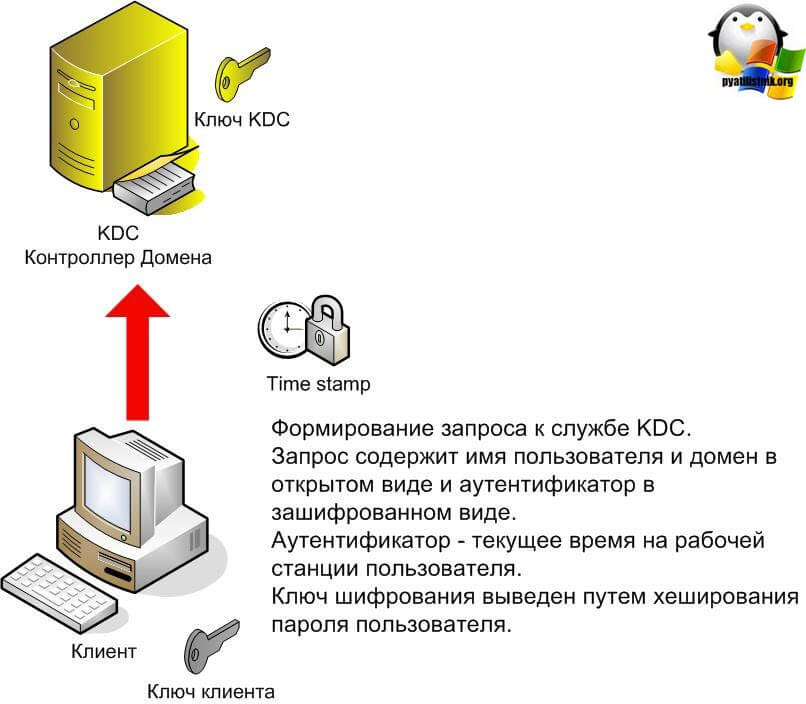

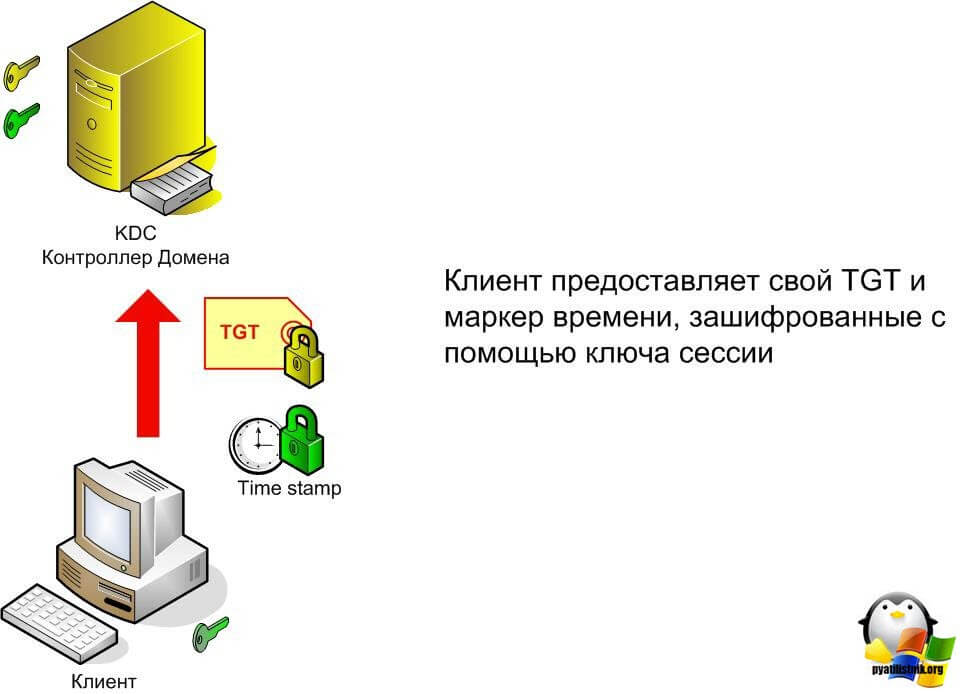

Детальная проверка kerberos от начала логирования

Давайте еще в картинках я расскажу более детально как происходит проверка подлинности kerberos, от момента ввода пароля пользователем. И так:

Источник

Ошибка проверки подлинности kerberos windows server 2019

Этот форум закрыт. Спасибо за участие!

Спрашивающий

Общие обсуждения

Имеется хост-система Windows 10 и установленная на VMware Windows Server 2008 r2 Core. Серверной версии присвоен ip-адрес. С помощью Диспетчера серверов Windows 10 пытаюсь подключиться по ip для удаленного управления, но выдается «Ошибка проверки подлинности Kerberos». Какие действия предпринять?

Все ответы

Сразу оговорюсь, что в делах администрирования я совсем новичок.

Расхождения во времени нет, везде стоит правильное. winrm включен на Windows Server. Какие логи нужно посмотреть? Спасибо.

В RSAT ведь и входит Диспетчер серверов, насколько я понимаю? Проблема была изначально, у меня просто появилась задача подключиться к серверу через этот диспетчер.

Через Управление компьютером > Подключиться к другому компьютеру возникает «Ошибка (5). Отказано в доступе».

Хм, команды dcdiag и repadmin /showrepl не проходят на сервере. Видимо, нужно что-то доустанавливать?

Хм, команды dcdiag и repadmin /showrepl не проходят на сервере. Видимо, нужно что-то доустанавливать?

Эти команды необходимо выполнить на DC а не на рядовом сервере, зайдите на DC локально и выполните и выложите вывод команд

Я не волшебник, я только учусь MCP, MCTS, CCNA. Если Вам помог чей-либо ответ, пожалуйста, не забывайте жать на кнопку «Предложить как ответ» или «Проголосовать за полезное сообщение». Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции работодателя. Вся информация предоставляется как есть без каких-либо гарантий. Блог IT Инженера, Twitter.

Хм, команды dcdiag и repadmin /showrepl не проходят на сервере. Видимо, нужно что-то доустанавливать?

Эти команды необходимо выполнить на DC а не на рядовом сервере, зайдите на DC локально и выполните и выложите вывод команд

У вас dc виртуальный или физический сервер?

Тогда будем пытаться делать вывод из имеющейся информации. Из того, что приведено, подозрительны две вещи:

Они должны быть зарегистрированы на MY-PC

Источник

- Remove From My Forums

-

Question

-

Hi,

Windows 2012 R2 forest/domain — all Windows 2012 R2 VM’s.

I have just added a new Server to Server Manager on my management server and get a ‘Kerberos security error’. All servers have been set up identically. Looking in the System event log is a Security-Kerberos EventID 4:

«The Kerberos client received a KRB_AP_ERR_MODIFIED error from the server

athena$. The target name used was HTTP/Athena.domain.local. This indicates that the target server failed to decrypt the ticket provided by the client. This can occur when the target server principal name (SPN) is registered on an account other

than the account the target service is using. Ensure that the target SPN is only registered on the account used by the server. This error can also happen if the target service account password is different than what is configured on the Kerberos Key Distribution

Center for that target service. Ensure that the service on the server and the KDC are both configured to use the same password. If the server name is not fully qualified, and the target domain (DOMAIN.LOCAL) is different from the client domain (DOMAIN.LOCAL),

check if there are identically named server accounts in these two domains, or use the fully-qualified name to identify the server.»I have tried removing and adding the offending server (Athena). I have also run setspn -Q with the following results:

«C:\Users\me>setspn -Q HTTP/Athena.domain.local

Checking domain DC=domain,DC=local

CN=Crystal Reports,OU=OpsUsers,OU=Users,OU=MyBusiness,DC=domain,DC=local

HTTP/reports.externaldomain.com

HTTP/athena

HTTP/athena.domain.local

BICMS/ops.crystalserver.domain.localExisting SPN found!»

- How do I stop this happening?

- On the first line of the error, should it show athena$ — a hidden server?

Thanks

Tony

Answers

-

Hi,

Please check the below steps and verify your typing and setspn checks always the SamAccountName which cannot be longer than 20 characters.

Remove the old SPN

1. SETSPN –D <service>/<netbios name> machinename.domain.com

2. SETSPN –D <service>/<fqdn> machinenameAdd the new SPN:

1. SetSPN –A <service>/<netbios name> <your domain>\<domain user account>

2. SetSPN –A <service>/<fqdn name> <your domain>\<domain user account>Verifying SPN’s with SETSPN

1. SETSPN -L <machinename> (SPN should NOT be listed)

2. SETSPN -L <your domain>\<domain user account> (SPN will be listed)Best Regards,

Alvin Wang

Please remember to mark the replies as answers if they help and un-mark them if they provide no help. If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

-

Proposed as answer by

Tuesday, April 5, 2016 8:03 AM

-

Marked as answer by

Tony IT Support

Tuesday, April 5, 2016 8:18 AM

-

Proposed as answer by

Поздний ответ, но я только что столкнулся с той же ошибкой и надеюсь, что это решение окажется полезным для других.

Ситуация: мне пришлось стереть и переустановить виртуальный сервер, на котором мне ранее приходилось устанавливать некоторые имена участников службы и некоторые имена участников-служб для учетной записи службы. Оказывается, SPN были все еще там для старого сервера / учетной записи, и мне пришлось их удалить.

Я рекомендую проверить и удалить мошеннические SPN, чтобы решить эту проблему. Используйте следующие команды в командной строке с повышенными правами:

setspn -l <servername/username>

В моем случае у меня были проблемы с MBAM, инструментом администрирования Bitlocker, поэтому, например, я использовал:

setspn -l mbam01

Который дал мне вывод (изменил имена, чтобы защитить невинных):

Registered ServicePrincipalNames for CN=MBAM01,OU=Member Servers,DC=corp,DC=domainname,DC=com:

termserv/mbam01.corp.domainname.com

termserv/mbam01

http/mbam01.corp.domainname.com

http/mbam01

HOST/MBAM01

HOST/mbam01.corp.domainname.com

В этом списке будут отображаться имена участников-служб, связанные с учетной записью сервера или пользователя. Затем вы удаляете ошибочные имена участников-служб с помощью этой команды:

setspn -d <listed service> <servername/username>

В моем случае оказалось, что с пользователем mbamapppool связаны http/mbam01 и http/mbam01.corp.domainname.com, в результате чего диспетчеру сервера не удается выполнить опрос сервера. Я удалил http/ refs у пользователя, а затем добавил их на сервер с помощью следующих команд:

setspn -d http/mbam01 corp\mbamapppooluser

setspn -d http/mbam.corp.domainname.com corp\mbamapppooluser

setspn -s http/mbam01 mbam01

setspn -s http/mbam01.corp.domainname.com mbam01

Затем я обновил диспетчер сервера, и он успешно опросил сервер, и ошибка безопасности Kerberos исчезла.