| Автор: Даниил Ильин | 24245 | 14.12.2010 10:21 |

Алексей, какую именно вы учетную запись отключили и как именно?

| Автор: Даниил Ильин | 24262 | 14.12.2010 16:14 |

Проблема с Далласом (синий экран при печати), и еще некоторых вещах кроется в конфликте следующей связки как правило:

Каспер+Даллас+Принтер.

На сайте далласа в ЧАВО есть решение.

Привожу его здесь целиком в качестве цитаты:

Для решения проблем связанных c использовании DL и антивируса Касперского 6-й и 7-й версии, необходимо:

Обновить антивирус Касперского;

Внести в реестр значение, с выключенной самозащитой в антивирусе Касперского (настройки антивируса-Сервис):

В большинстве случаев это помогает. Если не помогло самый простой способ обратится в тех поддержку далласа, это будет быстрее чем обсуждение проблем на форуме 🙂

Источник

Содержание

- Отключение Dallas lock 8 через командную строку 2020

- Описание ситуации:

- Отключение Dallas Lock 8

- Заключение

- Администратор не может разблокировать «заблокированный» компьютер

- Симптомы

- Причина

- Решение

- ВРЕМЕННОЕ РЕШЕНИЕ

- Способ 1. При появлении сообщения об ошибке о том, что компьютер заблокирован домен имя_пользователя

- Способ 2. Если в сообщении об ошибке не указано, кто именно заблокировал компьютер

- Статус

Отключение Dallas lock 8 через командную строку 2020

Описание ситуации:

В процессе аттестации приличного количества АРМ по требованиям ФСТЭК приняли решение «ускорить» процесс залива компов через клонирование системы. Использовали Acronis, клонировали Windows 10 Pro в составе со всем входящим в состав аттестации ПО. Ошибка пришла откуда не ждали, и даже сотрудники аттестующей организации, помогающие в подготовке АРМ к аттестации ни о чем не предупредили. Как итог

60% компов в течении трех месяцев вернулись в админскую со слетевшим загрузчиком без возможности восстановления работоспособности стандартными способами. Виной всему стал установленный на момент создания клона системы Dallas Lock 8-K.

Диск восстановления Dallas lock не всегда под рукой. Кроме того в ситуации с клонами оказалось что он ещё и не всегда помогает. К слову по данной инструкции процент успеха тоже не идеальный. Около 5 компов из

40 вернувшихся в админскую удаление Dallas Lock не спасло и пришлось заливать всю систему и ПО с нуля.

Стартовые условия: Windows 10 Pro при загрузке падает сразу в диагностику, восстановления загрузчика не работают, восстановление системы не прокатывает, в безопасный режим загрузиться не можем и всё что нам остаётся — режим командной строки.

Собственно предвещая подобные проблемы с остальной частью компов, чтобы не искать данную инструкцию в будущем, я и публикую её у себя на сайте. Инструкция актуальна для версий Dallas Lock-K и C вплоть до 8.0.565.2

UPD 08.04.2021 — данная инструкция так же подойдёт и для отключения Далласа при ошибке «Разблокировать компьютер может только вошедший пользователь». Ошибка возникает после установки Dallas Lock-K и C на обновлённую до релиза 20H2 десятку. К сожалению, в данный момент единственный способ ставить старый даллас в таком случае — использование LTSC дистрибутива. Можно попробовать попросить у разрабов более свежую версию далласа, если у вас ещё действует код технической поддержки, но лично в нашей организации он уже истёк, а контролирующие органы утверждают что версия без этой ошибки пока не прошла сертификацию…Но всё равно попробуйте запросить свежий дистрибутив.

Отключение Dallas Lock 8

Проверено лично, сработает на системах под управлением Windows Vista/7/8/8.1/10/2008/2008R2/2012/2012R2.

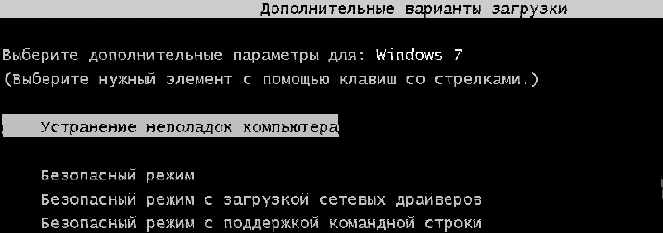

В Windows 10 довольно просто попасть в командную строку через среду восстановления и диагностики, в Windows 7 и ниже потребуется тыкать F8 до загрузки системы и прожать пункт «Устранение неполадок компьютера». Если есть Hirens boot — отлично, советую вообще всем держать подобную флешку на всякий пожарный.

Попытку системы восстановиться автоматически можно смело прервать и вызвать меню дополнительных вариантов восстановления, там мы и найдем командную строку на старых версиях Windows.

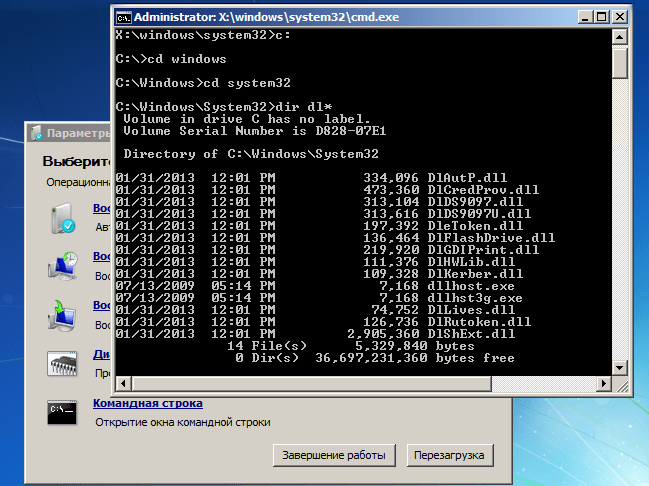

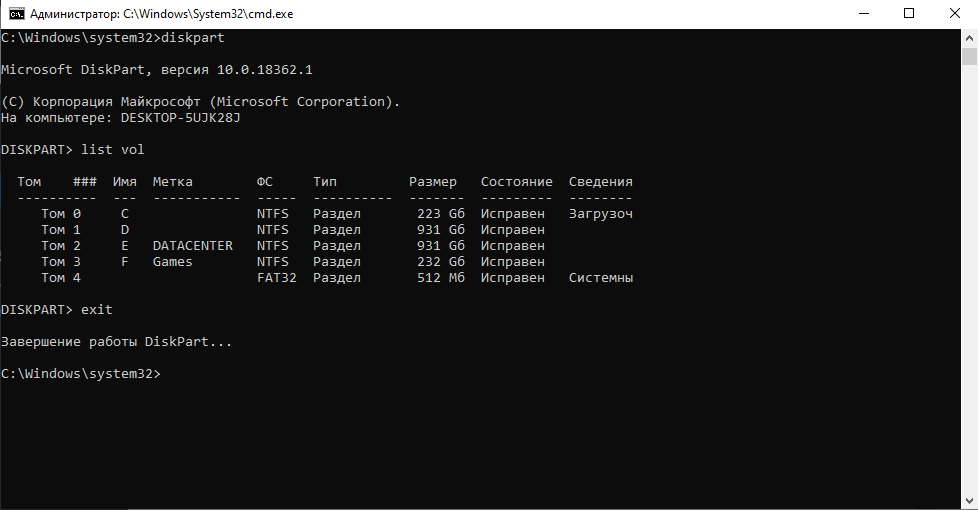

С помощью утилиты Diskpart заранее определите диск, на котором у вас установлен Dallas Lock. Буква диска с установленной системой может не совпадать с той что вы ранее видели в ОС. Порядок команд:

После получения доступа к файловой системе необходимо подменить

системные файлы. После получения доступа к файловой системе необходимо зайти в папку System32, например с помощью команды «cd %windir%system32» и ввести следующие команды:

Для отключения драйвера МЭ (при установленной версии с МЭ или МЭ и СОВ) необходимо выполнить команду «cd %windir%system32drivers» и ввести следующую команду «ren

dlfirewall.sys dlfirewall.off».

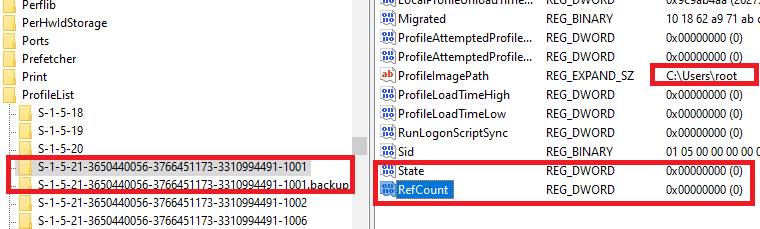

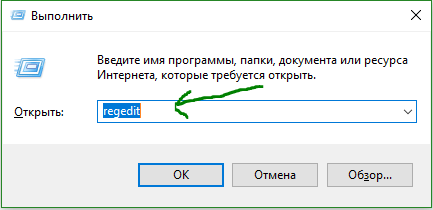

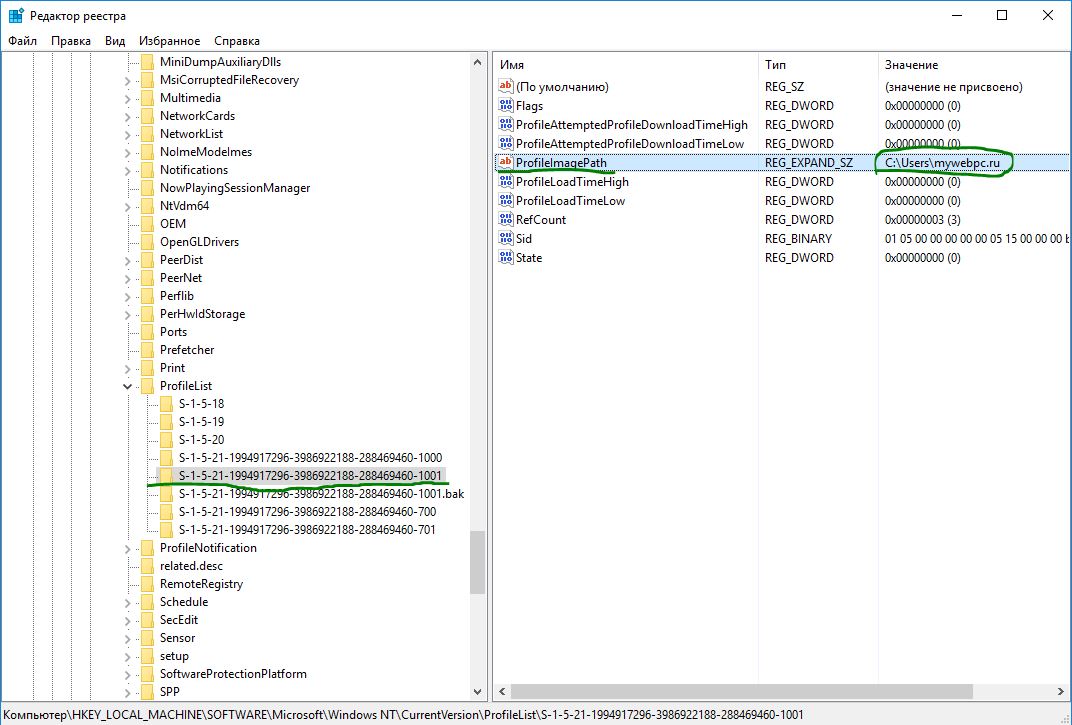

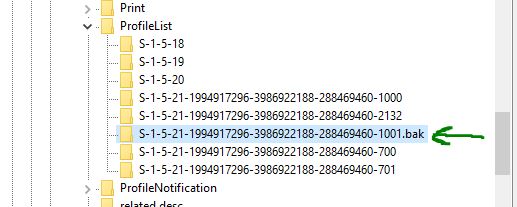

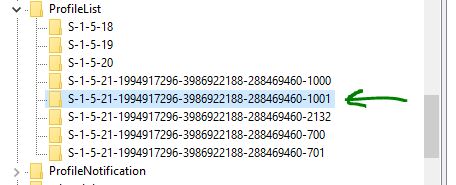

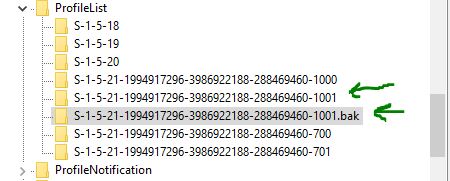

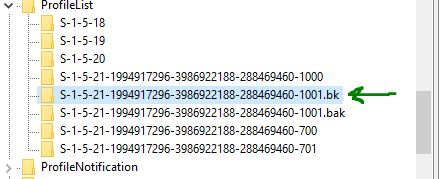

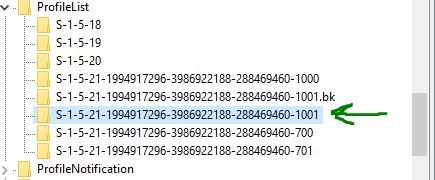

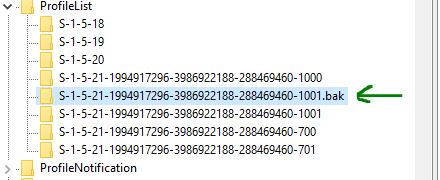

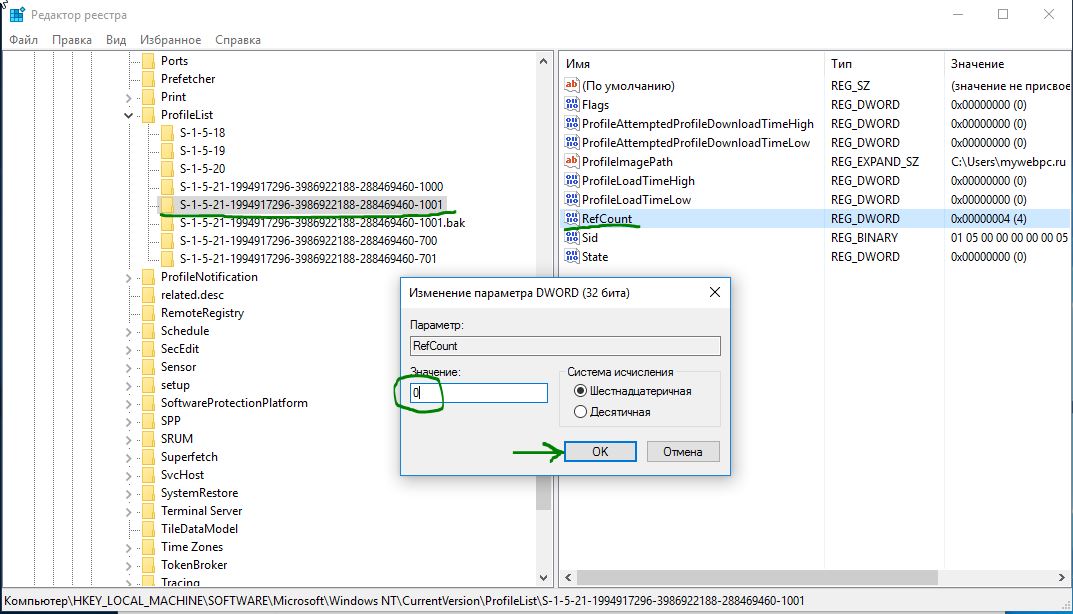

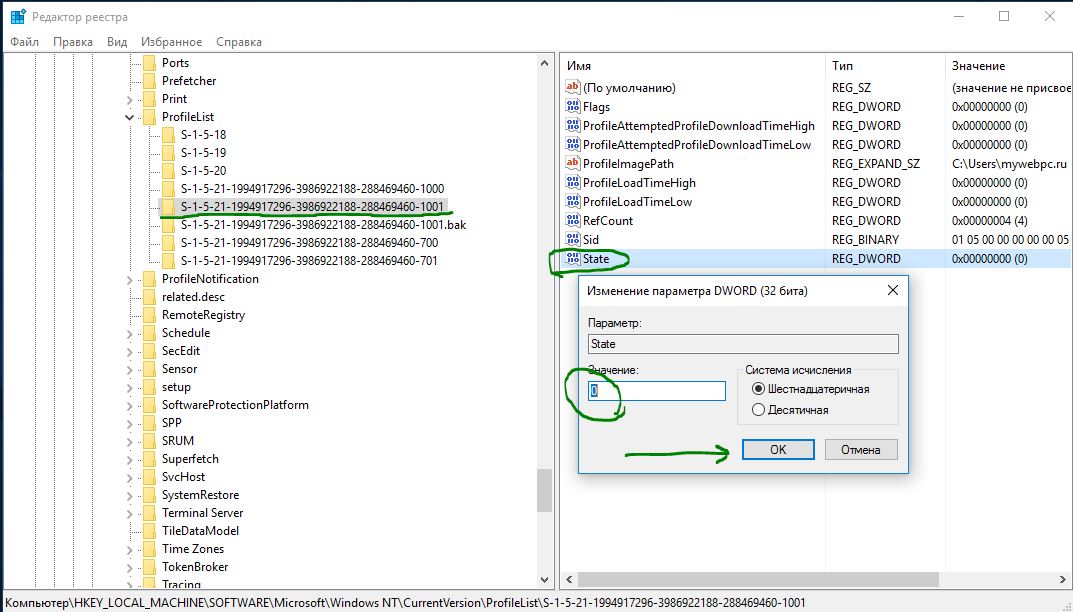

Теперь можно залезть в реестр с помощью команды regedit. Руководство Dallas Lock утверждает что после операций с подменой системных файлов ОС уже должна загружаться в безопасном режиме, однако на моей практике такое иногда случалось лишь на Windows 7. В редакторе реестра следует проделать следующие операции:

Для Windows Vista/2008/7/2008R2:

Изменить значение на «0» параметра «Disabled» по пути: «HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionAuthenticationCredential Providers<6f45dc1e-5384-457a-bc13-2cd81b0d28ed>»

Для Windows 8/8.1/2012/2012R2/10 «HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionAuthenticationCredential Providers <60b78e88-ead8-445c-9cfd-0b87f74ea6cd>».

Удалить ветку реестра «<9123e0c2-ff5e-4b38-bab9-e2fa800d2548>» по пути HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersion

AuthenticationCredential Providers».

Полностью удалить из реестра следующие разделы:

Для удаления разделов из ветки «Root» необходимо изменить права доступа для текущего пользователя (удобно сделать это не для каждого ключа, а для ветки «Root»).

Изменить значение ключа «UpperFilters» в ветке

«HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass<4d36e967-e325-11ce-bfc1-08002be10318>» вместо «DlDisk PartMgr» следует оставить «PartMgr».

Необходимо удалить значение «dlhwctrl» для ключей в ветке

«HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass…» в тех разделах, в которых он имеется. Для этого можно воспользоваться поиском по ветке реестра (функция «Найти…» в контекстном меню и кнопка F3 для перехода к следующей записи).

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass<4d36e965-e325-11ce-bfc1-08002be10318>».

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass<4d36e980-e325-11ce-bfc1-08002be10318>».

Необходимо изменить значение ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass<4d36e96b-e325-11ce-bfc1-08002be10318>» вместо «kbdclass DlFlt» следует оставить «kbdclass».

Да, жутко много и муторно, но это всё. Перезагружаемся и проверяем, Dallas Lock должен быть отключен и функции восстановления системы теперь работают в штатном режиме хотя чаще всего система грузится и без них.

Заключение

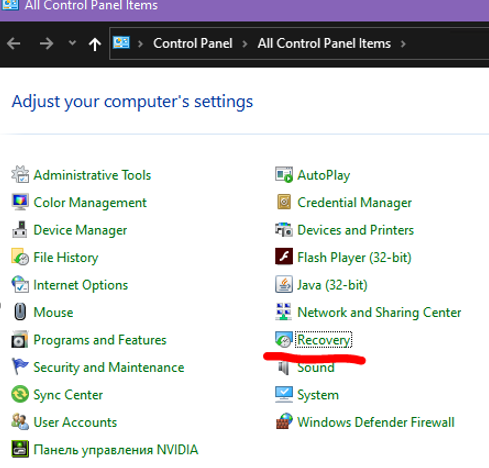

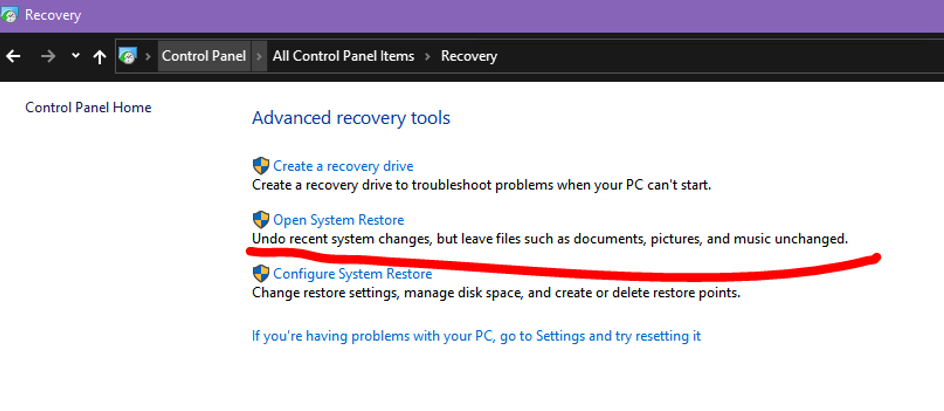

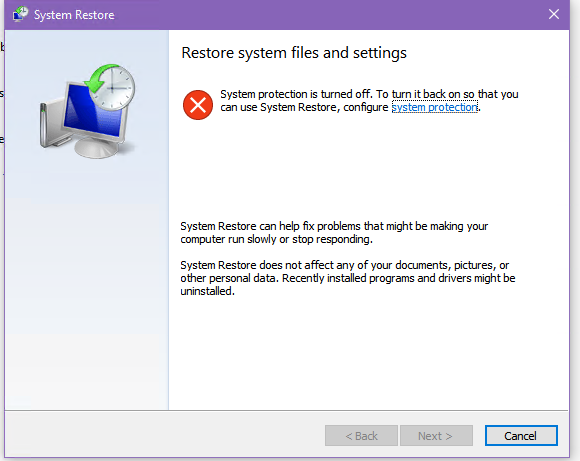

В случае успешной загрузки операционной системы идем в программы и компоненты и удаляем вредителя окончательно. Затем долго думаем о том ставить ли его обратно. Шучу конечно же, не поставите так к вам тут же нагрянет с проверкой ФСТЭК. Сама СЗИ конечно дрянь полная, свою роль выполняет, но кому это нужно? Бессмысленная трата государственных и частных денег имхо.

Источник

Администратор не может разблокировать «заблокированный» компьютер

Симптомы

Локальный вход в систему или домен после перезагрузки компьютера под управлением операционной системы Windows, если никто не вошел в систему, может быть невозможен.

При входе в систему может появиться следующее сообщение об ошибке:

Компьютер используется и заблокирован.

Только или администратор может снять блокировку компьютера.

Для снятия блокировки нажмите Ctrl-Alt-Del.

При попытке снятия блокировки может появиться следующее сообщение об ошибке:

Компьютер заблокирован. Снять блокировку может только или администратор.

Если пользователь вошел в систему, а затем вышел из нее, последующий вход в систему может быть невозможен (локально или к домену), при этом может отобразиться следующее сообщение об ошибке:

Компьютер используется и заблокирован.

Снять блокировку может только домен имя_пользователя или администратор.

Для снятия блокировки нажмите Ctrl-Alt-Del.

При попытке снятия блокировки может появиться следующее сообщение об ошибке:

Компьютер заблокирован. Снять блокировку может только домен имя_пользователя или администратор.

В сообщении об ошибке, приведенном выше, домен является именем домена последнего пользователя, вошедшего на сервер, а имя_пользователя — это имя последнего пользователя, вошедшего на сервер.

Причина

У подобного поведения могут быть следующие причины:

Для экранной заставки по умолчанию установлено использование несуществующей программы экранной заставки.

Использована поврежденная экранная заставка, защищенная паролем.

Решение

Внимание! В этом разделе, описании метода или задачи содержатся сведения об изменении реестра. Однако неправильное его изменение может привести к серьезным проблемам. Поэтому такие действия следует выполнять очень внимательно. Чтобы обеспечить дополнительную защиту, создайте резервную копию реестра. Это позволит восстановить реестр при возникновении неполадок. Дополнительные сведения о создании резервной копии и восстановлении реестра см. в следующей статье базы знаний Майкрософт:

322756 Как создать резервную копию и восстановить реестр в Windows

Для устранения этой проблемы используйте другую неповрежденную и установленную локально программу заставки (например, Logon.scr).

Запустите редактор реестра (Regedit32.exe).

Найдите значение в следующем разделе реестра:

В меню Правка выберите пункт Строка, введите logon.scr и нажмите кнопку ОК.

Найдите параметр ScreenSaverIsSecure.

В меню Правка выберите пункт Строка, введите 0 и нажмите кнопку ОК.

Закройте редактор реестра.

ВРЕМЕННОЕ РЕШЕНИЕ

Для решения этой проблемы воспользуйтесь соответствующим способом.

Способ 1. При появлении сообщения об ошибке о том, что компьютер заблокирован домен имя_пользователя

Нажмите сочетание клавиш CTRL+ALT+DELETE для снятия блокировки.

Введите учетные данные последнего вошедшего в систему пользователя и нажмите кнопку ОК.

После исчезновения диалогового окна Снятие блокировки компьютера нажмите клавиши CTRL+ALT+DELETE и войдите в систему, как обычно.

Способ 2. Если в сообщении об ошибке не указано, кто именно заблокировал компьютер

С помощью средства выключения в наборе Microsoft Windows Resource Kit выключите заблокированный компьютер. На заблокированном компьютере отображается диалоговое окно Завершение работы системы, но перезагрузка компьютера не происходит.

По истечении времени завершения работы отображается диалоговое окно Операционная система Windows.

До активизации экранной заставки нажмите сочетание клавиш CTRL+ALT+DELETE и войдите в систему обычным образом.

ПРИМЕЧАНИЕ. Если для входа в систему не используется ни один из этих способов, необходимо перезагрузить компьютер и войти в систему до запуска программы экранной заставки.

Статус

Такое поведение является особенностью данного продукта.

Источник

| Автор: забегал, пробовал, подходит! | 39014 | 06.09.2012 19:59 |

| Автор: Даниил Ильин | 24245 | 14.12.2010 10:21 |

Алексей, какую именно вы учетную запись отключили и как именно?

| Автор: Даниил Ильин | 24262 | 14.12.2010 16:14 |

Проблема с Далласом (синий экран при печати), и еще некоторых вещах кроется в конфликте следующей связки как правило:

Каспер+Даллас+Принтер.

На сайте далласа в ЧАВО есть решение.

Привожу его здесь целиком в качестве цитаты:

Для решения проблем связанных c использовании DL и антивируса Касперского 6-й и 7-й версии, необходимо:

Обновить антивирус Касперского;

Внести в реестр значение, с выключенной самозащитой в антивирусе Касперского (настройки антивируса-Сервис):

В большинстве случаев это помогает. Если не помогло самый простой способ обратится в тех поддержку далласа, это будет быстрее чем обсуждение проблем на форуме 🙂

Источник

| Автор: забегал, пробовал, подходит! | 39014 | 06.09.2012 19:59 |

| Автор: Даниил Ильин | 24245 | 14.12.2010 10:21 |

Алексей, какую именно вы учетную запись отключили и как именно?

| Автор: Даниил Ильин | 24262 | 14.12.2010 16:14 |

Проблема с Далласом (синий экран при печати), и еще некоторых вещах кроется в конфликте следующей связки как правило:

Каспер+Даллас+Принтер.

На сайте далласа в ЧАВО есть решение.

Привожу его здесь целиком в качестве цитаты:

Для решения проблем связанных c использовании DL и антивируса Касперского 6-й и 7-й версии, необходимо:

Обновить антивирус Касперского;

Внести в реестр значение, с выключенной самозащитой в антивирусе Касперского (настройки антивируса-Сервис):

В большинстве случаев это помогает. Если не помогло самый простой способ обратится в тех поддержку далласа, это будет быстрее чем обсуждение проблем на форуме 🙂

Источник

Adblock

detector

| Автор: забегал, пробовал, подходит! | 39014 | 06.09.2012 19:59 |

Содержание

- Администратор не может разблокировать «заблокированный» компьютер

- Симптомы

- Причина

- Решение

- ВРЕМЕННОЕ РЕШЕНИЕ

- Способ 1. При появлении сообщения об ошибке о том, что компьютер заблокирован домен имя_пользователя

- Способ 2. Если в сообщении об ошибке не указано, кто именно заблокировал компьютер

- Статус

- Отключение Dallas lock 8 через командную строку 2020

- Описание ситуации:

- Отключение Dallas Lock 8

- Заключение

- Быстрая установка и настройка прав пользователей Dallas Lock 8.0К

- Установка DallasLock

- Регистрация пользователей DallasLock

- Настройка прав пользователей DallasLock согласно требованиям о защите информации

- Автоматизированные системы

- Государственные информационные системы

- Информационные системы персональных данных

- Рекомендации по настройке

Администратор не может разблокировать «заблокированный» компьютер

Симптомы

Локальный вход в систему или домен после перезагрузки компьютера под управлением операционной системы Windows, если никто не вошел в систему, может быть невозможен.

При входе в систему может появиться следующее сообщение об ошибке:

Компьютер используется и заблокирован.

Только или администратор может снять блокировку компьютера.

Для снятия блокировки нажмите Ctrl-Alt-Del.

При попытке снятия блокировки может появиться следующее сообщение об ошибке:

Компьютер заблокирован. Снять блокировку может только или администратор.

Если пользователь вошел в систему, а затем вышел из нее, последующий вход в систему может быть невозможен (локально или к домену), при этом может отобразиться следующее сообщение об ошибке:

Компьютер используется и заблокирован.

Снять блокировку может только домен имя_пользователя или администратор.

Для снятия блокировки нажмите Ctrl-Alt-Del.

При попытке снятия блокировки может появиться следующее сообщение об ошибке:

Компьютер заблокирован. Снять блокировку может только домен имя_пользователя или администратор.

В сообщении об ошибке, приведенном выше, домен является именем домена последнего пользователя, вошедшего на сервер, а имя_пользователя — это имя последнего пользователя, вошедшего на сервер.

Причина

У подобного поведения могут быть следующие причины:

Для экранной заставки по умолчанию установлено использование несуществующей программы экранной заставки.

Использована поврежденная экранная заставка, защищенная паролем.

Решение

Внимание! В этом разделе, описании метода или задачи содержатся сведения об изменении реестра. Однако неправильное его изменение может привести к серьезным проблемам. Поэтому такие действия следует выполнять очень внимательно. Чтобы обеспечить дополнительную защиту, создайте резервную копию реестра. Это позволит восстановить реестр при возникновении неполадок. Дополнительные сведения о создании резервной копии и восстановлении реестра см. в следующей статье базы знаний Майкрософт:

322756 Как создать резервную копию и восстановить реестр в Windows

Для устранения этой проблемы используйте другую неповрежденную и установленную локально программу заставки (например, Logon.scr).

Запустите редактор реестра (Regedit32.exe).

Найдите значение в следующем разделе реестра:

В меню Правка выберите пункт Строка, введите logon.scr и нажмите кнопку ОК.

Найдите параметр ScreenSaverIsSecure.

В меню Правка выберите пункт Строка, введите 0 и нажмите кнопку ОК.

Закройте редактор реестра.

ВРЕМЕННОЕ РЕШЕНИЕ

Для решения этой проблемы воспользуйтесь соответствующим способом.

Способ 1. При появлении сообщения об ошибке о том, что компьютер заблокирован домен имя_пользователя

Нажмите сочетание клавиш CTRL+ALT+DELETE для снятия блокировки.

Введите учетные данные последнего вошедшего в систему пользователя и нажмите кнопку ОК.

После исчезновения диалогового окна Снятие блокировки компьютера нажмите клавиши CTRL+ALT+DELETE и войдите в систему, как обычно.

Способ 2. Если в сообщении об ошибке не указано, кто именно заблокировал компьютер

С помощью средства выключения в наборе Microsoft Windows Resource Kit выключите заблокированный компьютер. На заблокированном компьютере отображается диалоговое окно Завершение работы системы, но перезагрузка компьютера не происходит.

По истечении времени завершения работы отображается диалоговое окно Операционная система Windows.

До активизации экранной заставки нажмите сочетание клавиш CTRL+ALT+DELETE и войдите в систему обычным образом.

ПРИМЕЧАНИЕ. Если для входа в систему не используется ни один из этих способов, необходимо перезагрузить компьютер и войти в систему до запуска программы экранной заставки.

Статус

Такое поведение является особенностью данного продукта.

Отключение Dallas lock 8 через командную строку 2020

Описание ситуации:

В процессе аттестации приличного количества АРМ по требованиям ФСТЭК приняли решение “ускорить” процесс залива компов через клонирование системы. Использовали Acronis, клонировали Windows 10 Pro в составе со всем входящим в состав аттестации ПО. Ошибка пришла откуда не ждали, и даже сотрудники аттестующей организации, помогающие в подготовке АРМ к аттестации ни о чем не предупредили. Как итог

60% компов в течении трех месяцев вернулись в админскую со слетевшим загрузчиком без возможности восстановления работоспособности стандартными способами. Виной всему стал установленный на момент создания клона системы Dallas Lock 8-K.

p, blockquote 1,0,0,0,0 —>

Диск восстановления Dallas lock не всегда под рукой. Кроме того в ситуации с клонами оказалось что он ещё и не всегда помогает. К слову по данной инструкции процент успеха тоже не идеальный. Около 5 компов из

40 вернувшихся в админскую удаление Dallas Lock не спасло и пришлось заливать всю систему и ПО с нуля.

p, blockquote 2,0,0,0,0 —>

Стартовые условия: Windows 10 Pro при загрузке падает сразу в диагностику, восстановления загрузчика не работают, восстановление системы не прокатывает, в безопасный режим загрузиться не можем и всё что нам остаётся – режим командной строки.

p, blockquote 3,0,0,0,0 —>

Собственно предвещая подобные проблемы с остальной частью компов, чтобы не искать данную инструкцию в будущем, я и публикую её у себя на сайте. Инструкция актуальна для версий Dallas Lock-K и C вплоть до 8.0.565.2

p, blockquote 4,0,0,0,0 —>

UPD 08.04.2021 – данная инструкция так же подойдёт и для отключения Далласа при ошибке “Разблокировать компьютер может только вошедший пользователь”. Ошибка возникает после установки Dallas Lock-K и C на обновлённую до релиза 20H2 десятку. К сожалению, в данный момент единственный способ ставить старый даллас в таком случае – использование LTSC дистрибутива. Можно попробовать попросить у разрабов более свежую версию далласа, если у вас ещё действует код технической поддержки, но лично в нашей организации он уже истёк, а контролирующие органы утверждают что версия без этой ошибки пока не прошла сертификацию…Но всё равно попробуйте запросить свежий дистрибутив.

p, blockquote 5,0,1,0,0 —>

Отключение Dallas Lock 8

Проверено лично, сработает на системах под управлением Windows Vista/7/8/8.1/10/2008/2008R2/2012/2012R2.

p, blockquote 6,0,0,0,0 —>

В Windows 10 довольно просто попасть в командную строку через среду восстановления и диагностики, в Windows 7 и ниже потребуется тыкать F8 до загрузки системы и прожать пункт “Устранение неполадок компьютера”. Если есть Hirens boot – отлично, советую вообще всем держать подобную флешку на всякий пожарный.

p, blockquote 7,0,0,0,0 —>

Попытку системы восстановиться автоматически можно смело прервать и вызвать меню дополнительных вариантов восстановления, там мы и найдем командную строку на старых версиях Windows.

p, blockquote 8,0,0,0,0 —>

С помощью утилиты Diskpart заранее определите диск, на котором у вас установлен Dallas Lock. Буква диска с установленной системой может не совпадать с той что вы ранее видели в ОС. Порядок команд:

p, blockquote 9,0,0,0,0 —>

- Diskpart

- List vol

- Для выхода из утилиты пишем Exit

После получения доступа к файловой системе необходимо подменить

системные файлы. После получения доступа к файловой системе необходимо зайти в папку System32, например с помощью команды «cd %windir%system32» и ввести следующие команды:

p, blockquote 10,0,0,0,0 —>

- «ren dlautp.dll dlautp_.dll»;

- «copy msv1_0.dll dlautp.dll»;

- «ren dlkerber.dll dlkerber_.dll»;

- «copy kerberos.dll dlkerber.dll»;

- «ren dllives.dll dllives_.dll» (Этот файл часто отсутствует, не страшно если его нет);

- «copy livessp.dll dllives.dll»10 (Может отсутствовать);

- «ren dlcloud.dll dlcloud_.dll (только для Windows 10)»;

- «copy cloudAP.dll dlcloud.dll (только для Windows 10)».

Для отключения драйвера МЭ (при установленной версии с МЭ или МЭ и СОВ) необходимо выполнить команду «cd %windir%system32drivers» и ввести следующую команду «ren

dlfirewall.sys dlfirewall.off».

p, blockquote 11,1,0,0,0 —>

Теперь можно залезть в реестр с помощью команды regedit. Руководство Dallas Lock утверждает что после операций с подменой системных файлов ОС уже должна загружаться в безопасном режиме, однако на моей практике такое иногда случалось лишь на Windows 7. В редакторе реестра следует проделать следующие операции:

p, blockquote 12,0,0,0,0 —>

Для Windows Vista/2008/7/2008R2:

Изменить значение на «0» параметра «Disabled» по пути: «HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionAuthenticationCredential Providers<6f45dc1e-5384-457a-bc13-2cd81b0d28ed>»

Для Windows 8/8.1/2012/2012R2/10 «HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionAuthenticationCredential Providers <60b78e88-ead8-445c-9cfd-0b87f74ea6cd>».

p, blockquote 13,0,0,0,0 —>

Удалить ветку реестра «<9123e0c2-ff5e-4b38-bab9-e2fa800d2548>» по пути HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersion

AuthenticationCredential Providers».

p, blockquote 14,0,0,0,0 —>

Полностью удалить из реестра следующие разделы:

p, blockquote 15,0,0,0,0 —>

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlCrypt»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlDisk»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlFlt»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlHwCtrl»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlfirewall»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlLwf»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDllPSService»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLCRYPT»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLFlt»;

- «HKEY_CLASSES_ROOTDaLoDisk»;

- «HKEY_LOCAL_MACHINESOFTWAREClassesDaLoDisk».

Для удаления разделов из ветки «Root» необходимо изменить права доступа для текущего пользователя (удобно сделать это не для каждого ключа, а для ветки «Root»).

p, blockquote 16,0,0,0,0 —>

Изменить значение ключа «UpperFilters» в ветке

«HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass<4d36e967-e325-11ce-bfc1-08002be10318>» вместо «DlDisk PartMgr» следует оставить «PartMgr».

p, blockquote 17,0,0,1,0 —>

Необходимо удалить значение «dlhwctrl» для ключей в ветке

«HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass…» в тех разделах, в которых он имеется. Для этого можно воспользоваться поиском по ветке реестра (функция «Найти…» в контекстном меню и кнопка F3 для перехода к следующей записи).

p, blockquote 18,0,0,0,0 —>

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass<4d36e965-e325-11ce-bfc1-08002be10318>».

p, blockquote 19,0,0,0,0 —>

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass<4d36e980-e325-11ce-bfc1-08002be10318>».

p, blockquote 20,0,0,0,0 —>

Необходимо изменить значение ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass<4d36e96b-e325-11ce-bfc1-08002be10318>» вместо «kbdclass DlFlt» следует оставить «kbdclass».

p, blockquote 21,0,0,0,0 —>

Да, жутко много и муторно, но это всё. Перезагружаемся и проверяем, Dallas Lock должен быть отключен и функции восстановления системы теперь работают в штатном режиме хотя чаще всего система грузится и без них.

p, blockquote 22,0,0,0,0 —>

Заключение

В случае успешной загрузки операционной системы идем в программы и компоненты и удаляем вредителя окончательно. Затем долго думаем о том ставить ли его обратно. Шучу конечно же, не поставите так к вам тут же нагрянет с проверкой ФСТЭК. Сама СЗИ конечно дрянь полная, свою роль выполняет, но кому это нужно? Бессмысленная трата государственных и частных денег имхо.

В данной статье расскажу про средство защиты информации DallasLock. Расскажу настройку прав пользователей.

DL — система защиты информации (или СЗИ) от несанкционированного доступа. В процессе хранения и обработки информации.

DL — это программный комплекс, который используется для автоматизированных систем.

Данное средство защиты может быть установлено на любые компьютеры, которые работают на базе Windows, Linux.

Версия СЗИ 8.0 32-битные операционные системы, после этого версия 8.0 (сборка 195) — 32 и 64-битные версии.

DL — это сертифицированное ФСТЭК, лицензионное СЗИ.

Использование:

DL — Используют для защиты компьютеров без централизованного управления, то есть несколько отдельных компьютеров. Администрирование возможно как удаленно, так и локально.

DL — защита компьютеров с централизованным управлением в сетях.

Установка DallasLock

Для установки данного СЗИ необходимо запустить приложение DalladLock8.0K.msi

Установка не должна вызывать особых вопросов. В ходе установки необходимо следовать подсказкам, также имеет возможность отмены действия.

В процессе установки необходимо ввести лицензионный ключ и код технической поддержки.

После установки программы необходимо перезагрузка ПК.

Далее вход может осуществить локальный пользователь, но уже с установленным на ПК средством защиты. После входа на рабочем столе появится ярлык оболочки администратора.

Регистрация пользователей DallasLock

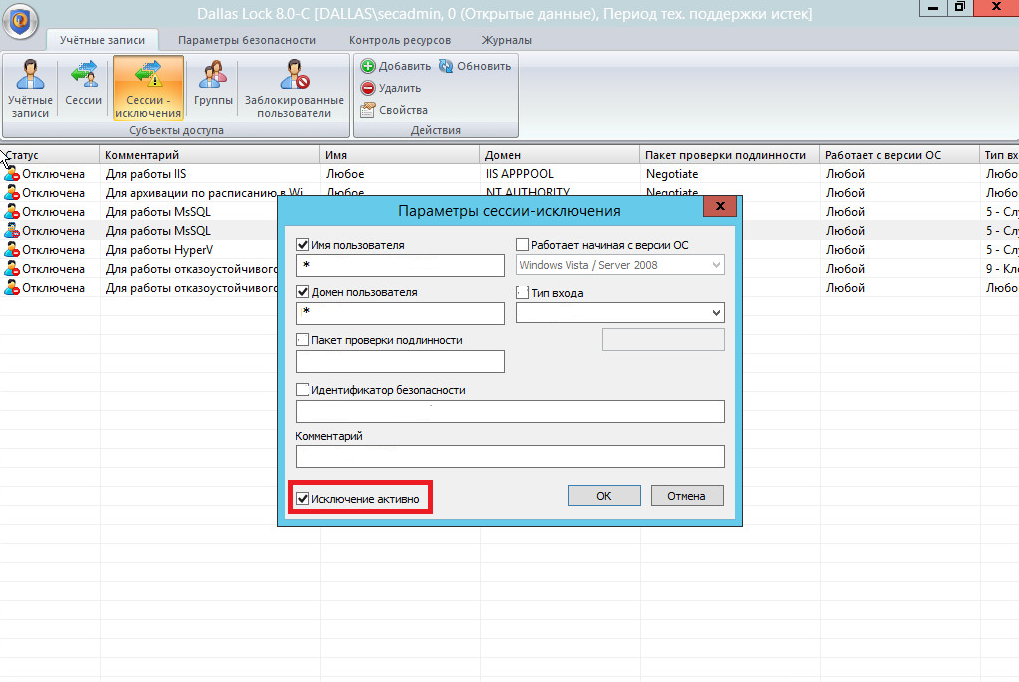

Dallas Lock позволяет комплексно настроить права пользователей, время работы, пароли, то есть комплексно защитить рабочее место сотрудника.

Просмотр и редактирование учетных записей пользователей происходит на вкладке «Учетные записи».

- Пользователь, созданный средствами ОС Windows;

- Пользователь, созданный средствами DL8.0;

- Пользователь, созданных средствами службы Active Directory (если компьютер находится в ЛВС под управлением Контроллера домена);

- Пользователь домена;

- Пользователь гипервизора.

Перед созданием нового пользователя необходимо убедиться, что данная запись не дублируется.

Для создания пользователя OC Windows необходимо:

- Выбрать «Сервер безопасности» в дереве объектов.

- Открыть вкладку «Учетные записи ВИ» и перейти в категорию «Учетные записи Windows».

- Нажать кнопку «Создать».

- В появившемся окне выбрать значение «Локальный» и ввести имя учетной записи.

После создания пользователя появится окно редактирования параметров учетной записи.

Вся информация о пользователи указывается во вкладке общие. Тут же ее можно редактировать. Далее, при создании нового пользователя, администратор имеет возможность создать группы пользователей.

Очень важной функцией является задание пароля пользователя.

Настройка прав пользователей DallasLock согласно требованиям о защите информации

Самая изюминка данного СЗИ заключается в том, что его можно настроить как для Автоматизированных систем (АС), Государственных информационных систем (ГИС) и информационных систем персональных данных (ИСПДн) по требованиям ФСТЭК.

Для редактирования прав пользователей необходимо перейти во вкладку «Параметры безопасности», далее «Права пользователей».

Автоматизированные системы

СЗИ Dallas Lock, при определенных настройках, сохраняет соответствие для классов защищенности автоматизированных систем согласно РД «Автоматизированные системы. Защита он несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации»:

Государственные информационные системы

Dallas Lock может быть использовано в государственных информационных системах 1 класса защищенности. При определенных настройках СЗИ обеспечивает соответствие требованиям для государственных информационных систем, представленных в следующих методических документах:

- требования о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах (Приказ ФСТЭК России от 11 февраля 2013 г. №17);

- меры защиты информации в государственных информационных системах (утверждены ФСТЭК России 11 февраля 2014 г.).

Согласно Приказу ФСТЭК России №17 определяются 3 класса защищенности:

К1, К2 и К3. Для классов защищенности устанавливаются базовые наборы мер защиты информации.

Информационные системы персональных данных

Dallas Lock может быть использовано в информационных системах персональных данных для обеспечения 1 уровня защищенности ПДн.

DallasLock соблюдает требования Приказа ФСТЭК России от 18 февраля 2013 г. №21. Согласно Приказу ФСТЭК России № 21 определяются 4 уровня защищенности персональных данных.

Рекомендации по настройке

Наиболее полные рекомендации по настройке Dallas Lock для соответствия требованиям о защите информации по классам находятся в официальном документе.

Размещаемая в данном документе информация предназначена для свободного ознакомления. Вся информация предоставляется «как есть», без гарантий полноты, актуальности, точности, а также без иных гарантий, которые могут подразумеваться. Вы используете получаемую информацию на свой страх и риск. Центр защиты информации ООО «Конфидент» оставляет за собой право вносить без уведомления любые изменения в данный документ, а также в программное обеспечение, которое описано в документе. Используя информацию, изложенную в данном документе, Вы выражаете своё согласие с «Отказом от ответственности» и принимаете всю ответственность, которая может быть на Вас возложена.

| Автор: Даниил Ильин | 24245 | 14.12.2010 10:21 |

Алексей, какую именно вы учетную запись отключили и как именно?

| Автор: Даниил Ильин | 24262 | 14.12.2010 16:14 |

Проблема с Далласом (синий экран при печати), и еще некоторых вещах кроется в конфликте следующей связки как правило:

Каспер+Даллас+Принтер.

На сайте далласа в ЧАВО есть решение.

Привожу его здесь целиком в качестве цитаты:

Для решения проблем связанных c использовании DL и антивируса Касперского 6-й и 7-й версии, необходимо:

Обновить антивирус Касперского;

Внести в реестр значение, с выключенной самозащитой в антивирусе Касперского (настройки антивируса-Сервис):

В большинстве случаев это помогает. Если не помогло самый простой способ обратится в тех поддержку далласа, это будет быстрее чем обсуждение проблем на форуме 🙂

Источник

Содержание

- Отключение Dallas lock 8 через командную строку 2020

- Описание ситуации:

- Отключение Dallas Lock 8

- Заключение

- Администратор не может разблокировать «заблокированный» компьютер

- Симптомы

- Причина

- Решение

- ВРЕМЕННОЕ РЕШЕНИЕ

- Способ 1. При появлении сообщения об ошибке о том, что компьютер заблокирован домен имя_пользователя

- Способ 2. Если в сообщении об ошибке не указано, кто именно заблокировал компьютер

- Статус

Отключение Dallas lock 8 через командную строку 2020

Описание ситуации:

В процессе аттестации приличного количества АРМ по требованиям ФСТЭК приняли решение «ускорить» процесс залива компов через клонирование системы. Использовали Acronis, клонировали Windows 10 Pro в составе со всем входящим в состав аттестации ПО. Ошибка пришла откуда не ждали, и даже сотрудники аттестующей организации, помогающие в подготовке АРМ к аттестации ни о чем не предупредили. Как итог

60% компов в течении трех месяцев вернулись в админскую со слетевшим загрузчиком без возможности восстановления работоспособности стандартными способами. Виной всему стал установленный на момент создания клона системы Dallas Lock 8-K.

Диск восстановления Dallas lock не всегда под рукой. Кроме того в ситуации с клонами оказалось что он ещё и не всегда помогает. К слову по данной инструкции процент успеха тоже не идеальный. Около 5 компов из

40 вернувшихся в админскую удаление Dallas Lock не спасло и пришлось заливать всю систему и ПО с нуля.

Стартовые условия: Windows 10 Pro при загрузке падает сразу в диагностику, восстановления загрузчика не работают, восстановление системы не прокатывает, в безопасный режим загрузиться не можем и всё что нам остаётся — режим командной строки.

Собственно предвещая подобные проблемы с остальной частью компов, чтобы не искать данную инструкцию в будущем, я и публикую её у себя на сайте. Инструкция актуальна для версий Dallas Lock-K и C вплоть до 8.0.565.2

UPD 08.04.2021 — данная инструкция так же подойдёт и для отключения Далласа при ошибке «Разблокировать компьютер может только вошедший пользователь». Ошибка возникает после установки Dallas Lock-K и C на обновлённую до релиза 20H2 десятку. К сожалению, в данный момент единственный способ ставить старый даллас в таком случае — использование LTSC дистрибутива. Можно попробовать попросить у разрабов более свежую версию далласа, если у вас ещё действует код технической поддержки, но лично в нашей организации он уже истёк, а контролирующие органы утверждают что версия без этой ошибки пока не прошла сертификацию…Но всё равно попробуйте запросить свежий дистрибутив.

Отключение Dallas Lock 8

Проверено лично, сработает на системах под управлением Windows Vista/7/8/8.1/10/2008/2008R2/2012/2012R2.

В Windows 10 довольно просто попасть в командную строку через среду восстановления и диагностики, в Windows 7 и ниже потребуется тыкать F8 до загрузки системы и прожать пункт «Устранение неполадок компьютера». Если есть Hirens boot — отлично, советую вообще всем держать подобную флешку на всякий пожарный.

Попытку системы восстановиться автоматически можно смело прервать и вызвать меню дополнительных вариантов восстановления, там мы и найдем командную строку на старых версиях Windows.

С помощью утилиты Diskpart заранее определите диск, на котором у вас установлен Dallas Lock. Буква диска с установленной системой может не совпадать с той что вы ранее видели в ОС. Порядок команд:

После получения доступа к файловой системе необходимо подменить

системные файлы. После получения доступа к файловой системе необходимо зайти в папку System32, например с помощью команды «cd %windir%system32» и ввести следующие команды:

Для отключения драйвера МЭ (при установленной версии с МЭ или МЭ и СОВ) необходимо выполнить команду «cd %windir%system32drivers» и ввести следующую команду «ren

dlfirewall.sys dlfirewall.off».

Теперь можно залезть в реестр с помощью команды regedit. Руководство Dallas Lock утверждает что после операций с подменой системных файлов ОС уже должна загружаться в безопасном режиме, однако на моей практике такое иногда случалось лишь на Windows 7. В редакторе реестра следует проделать следующие операции:

Для Windows Vista/2008/7/2008R2:

Изменить значение на «0» параметра «Disabled» по пути: «HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionAuthenticationCredential Providers<6f45dc1e-5384-457a-bc13-2cd81b0d28ed>»

Для Windows 8/8.1/2012/2012R2/10 «HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionAuthenticationCredential Providers <60b78e88-ead8-445c-9cfd-0b87f74ea6cd>».

Удалить ветку реестра «<9123e0c2-ff5e-4b38-bab9-e2fa800d2548>» по пути HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersion

AuthenticationCredential Providers».

Полностью удалить из реестра следующие разделы:

Для удаления разделов из ветки «Root» необходимо изменить права доступа для текущего пользователя (удобно сделать это не для каждого ключа, а для ветки «Root»).

Изменить значение ключа «UpperFilters» в ветке

«HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass<4d36e967-e325-11ce-bfc1-08002be10318>» вместо «DlDisk PartMgr» следует оставить «PartMgr».

Необходимо удалить значение «dlhwctrl» для ключей в ветке

«HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass…» в тех разделах, в которых он имеется. Для этого можно воспользоваться поиском по ветке реестра (функция «Найти…» в контекстном меню и кнопка F3 для перехода к следующей записи).

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass<4d36e965-e325-11ce-bfc1-08002be10318>».

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass<4d36e980-e325-11ce-bfc1-08002be10318>».

Необходимо изменить значение ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass<4d36e96b-e325-11ce-bfc1-08002be10318>» вместо «kbdclass DlFlt» следует оставить «kbdclass».

Да, жутко много и муторно, но это всё. Перезагружаемся и проверяем, Dallas Lock должен быть отключен и функции восстановления системы теперь работают в штатном режиме хотя чаще всего система грузится и без них.

Заключение

В случае успешной загрузки операционной системы идем в программы и компоненты и удаляем вредителя окончательно. Затем долго думаем о том ставить ли его обратно. Шучу конечно же, не поставите так к вам тут же нагрянет с проверкой ФСТЭК. Сама СЗИ конечно дрянь полная, свою роль выполняет, но кому это нужно? Бессмысленная трата государственных и частных денег имхо.

Источник

Администратор не может разблокировать «заблокированный» компьютер

Симптомы

Локальный вход в систему или домен после перезагрузки компьютера под управлением операционной системы Windows, если никто не вошел в систему, может быть невозможен.

При входе в систему может появиться следующее сообщение об ошибке:

Компьютер используется и заблокирован.

Только или администратор может снять блокировку компьютера.

Для снятия блокировки нажмите Ctrl-Alt-Del.

При попытке снятия блокировки может появиться следующее сообщение об ошибке:

Компьютер заблокирован. Снять блокировку может только или администратор.

Если пользователь вошел в систему, а затем вышел из нее, последующий вход в систему может быть невозможен (локально или к домену), при этом может отобразиться следующее сообщение об ошибке:

Компьютер используется и заблокирован.

Снять блокировку может только домен имя_пользователя или администратор.

Для снятия блокировки нажмите Ctrl-Alt-Del.

При попытке снятия блокировки может появиться следующее сообщение об ошибке:

Компьютер заблокирован. Снять блокировку может только домен имя_пользователя или администратор.

В сообщении об ошибке, приведенном выше, домен является именем домена последнего пользователя, вошедшего на сервер, а имя_пользователя — это имя последнего пользователя, вошедшего на сервер.

Причина

У подобного поведения могут быть следующие причины:

Для экранной заставки по умолчанию установлено использование несуществующей программы экранной заставки.

Использована поврежденная экранная заставка, защищенная паролем.

Решение

Внимание! В этом разделе, описании метода или задачи содержатся сведения об изменении реестра. Однако неправильное его изменение может привести к серьезным проблемам. Поэтому такие действия следует выполнять очень внимательно. Чтобы обеспечить дополнительную защиту, создайте резервную копию реестра. Это позволит восстановить реестр при возникновении неполадок. Дополнительные сведения о создании резервной копии и восстановлении реестра см. в следующей статье базы знаний Майкрософт:

322756 Как создать резервную копию и восстановить реестр в Windows

Для устранения этой проблемы используйте другую неповрежденную и установленную локально программу заставки (например, Logon.scr).

Запустите редактор реестра (Regedit32.exe).

Найдите значение в следующем разделе реестра:

В меню Правка выберите пункт Строка, введите logon.scr и нажмите кнопку ОК.

Найдите параметр ScreenSaverIsSecure.

В меню Правка выберите пункт Строка, введите 0 и нажмите кнопку ОК.

Закройте редактор реестра.

ВРЕМЕННОЕ РЕШЕНИЕ

Для решения этой проблемы воспользуйтесь соответствующим способом.

Способ 1. При появлении сообщения об ошибке о том, что компьютер заблокирован домен имя_пользователя

Нажмите сочетание клавиш CTRL+ALT+DELETE для снятия блокировки.

Введите учетные данные последнего вошедшего в систему пользователя и нажмите кнопку ОК.

После исчезновения диалогового окна Снятие блокировки компьютера нажмите клавиши CTRL+ALT+DELETE и войдите в систему, как обычно.

Способ 2. Если в сообщении об ошибке не указано, кто именно заблокировал компьютер

С помощью средства выключения в наборе Microsoft Windows Resource Kit выключите заблокированный компьютер. На заблокированном компьютере отображается диалоговое окно Завершение работы системы, но перезагрузка компьютера не происходит.

По истечении времени завершения работы отображается диалоговое окно Операционная система Windows.

До активизации экранной заставки нажмите сочетание клавиш CTRL+ALT+DELETE и войдите в систему обычным образом.

ПРИМЕЧАНИЕ. Если для входа в систему не используется ни один из этих способов, необходимо перезагрузить компьютер и войти в систему до запуска программы экранной заставки.

Статус

Такое поведение является особенностью данного продукта.

Источник

| Автор: забегал, пробовал, подходит! | 39014 | 06.09.2012 19:59 |

| Автор: Даниил Ильин | 24245 | 14.12.2010 10:21 |

Алексей, какую именно вы учетную запись отключили и как именно?

| Автор: Даниил Ильин | 24262 | 14.12.2010 16:14 |

Проблема с Далласом (синий экран при печати), и еще некоторых вещах кроется в конфликте следующей связки как правило:

Каспер+Даллас+Принтер.

На сайте далласа в ЧАВО есть решение.

Привожу его здесь целиком в качестве цитаты:

Для решения проблем связанных c использовании DL и антивируса Касперского 6-й и 7-й версии, необходимо:

Обновить антивирус Касперского;

Внести в реестр значение, с выключенной самозащитой в антивирусе Касперского (настройки антивируса-Сервис):

В большинстве случаев это помогает. Если не помогло самый простой способ обратится в тех поддержку далласа, это будет быстрее чем обсуждение проблем на форуме 🙂

Источник

| Автор: забегал, пробовал, подходит! | 39014 | 06.09.2012 19:59 |

| Автор: Даниил Ильин | 24245 | 14.12.2010 10:21 |

Алексей, какую именно вы учетную запись отключили и как именно?

| Автор: Даниил Ильин | 24262 | 14.12.2010 16:14 |

Проблема с Далласом (синий экран при печати), и еще некоторых вещах кроется в конфликте следующей связки как правило:

Каспер+Даллас+Принтер.

На сайте далласа в ЧАВО есть решение.

Привожу его здесь целиком в качестве цитаты:

Для решения проблем связанных c использовании DL и антивируса Касперского 6-й и 7-й версии, необходимо:

Обновить антивирус Касперского;

Внести в реестр значение, с выключенной самозащитой в антивирусе Касперского (настройки антивируса-Сервис):

В большинстве случаев это помогает. Если не помогло самый простой способ обратится в тех поддержку далласа, это будет быстрее чем обсуждение проблем на форуме 🙂

Источник

Adblock

detector

| Автор: забегал, пробовал, подходит! | 39014 | 06.09.2012 19:59 |

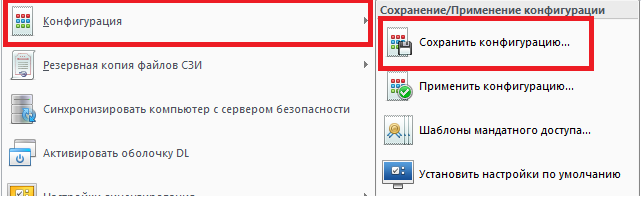

В предыдущей статье рассмотрена тема установки «Системы защиты от несанкционированного доступа Dallas Lock 8.0». В этом материале показано как настроить сертифицированное средство защиты информации (СЗИ) от несанкционированного доступа Dallas Lock версии 8-К. Показано как настроить СЗИ Dallas Lock и установить на контроль целостности другие средства защиты, на примере антивирусного средства Dr.Web, средства криптографической защиты информации (СКЗИ) КриптоПро CSP, СКЗИ ViPNet Client, СКЗИ ViPNet CSP.

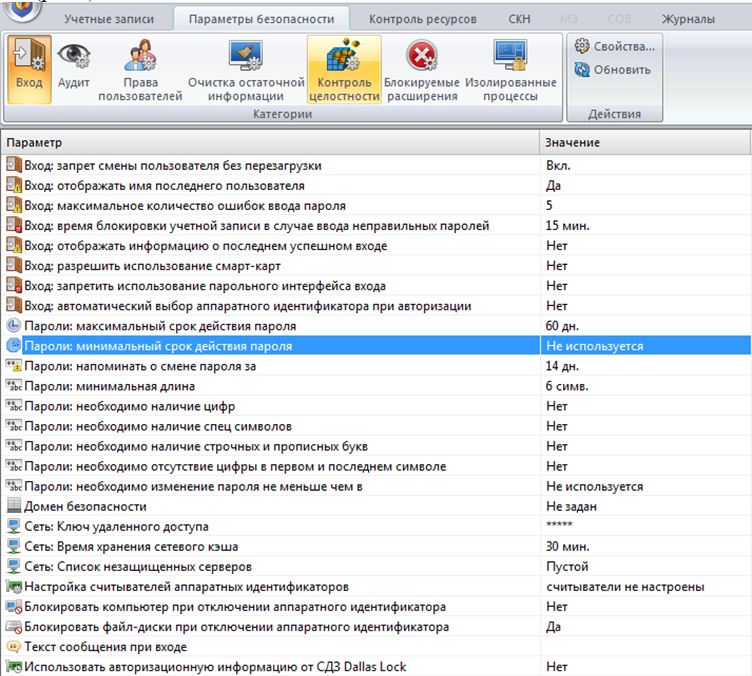

Настройка параметры входа

Для настройки входа в систему, установки атрибутов пароля, аппаратных считывателей необходимо выбрать вкладку «Параметры безопасности», закладку «Вход», требуемые настройки показаны на (рис. 1).

Рис 1. Параметры входа в систему

Настройка полномочий пользователей

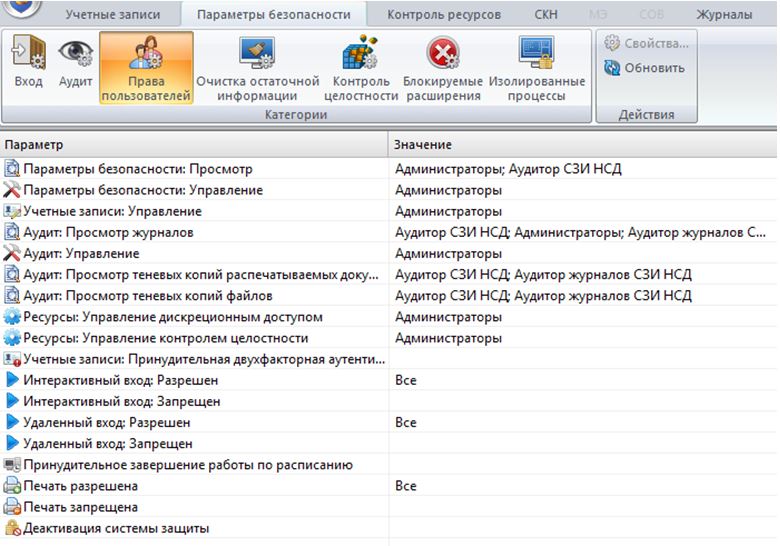

Для настройки прав пользователей в оболочке администратора на основной вкладке «Параметры безопасности» выделить категорию «Права пользователей» установить параметры как показано на. (рис. 2):

Рис 2. Параметры входа в систему

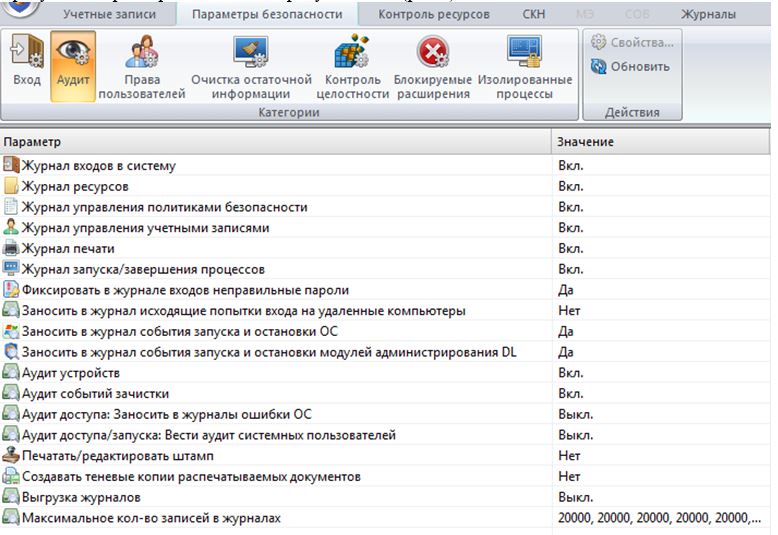

Настройка параметров аудита

Для настройки параметров аудита необходимо выбрать вкладку «Параметры безопасности» => «Аудит. Требуемые параметры показаны на рисунке ниже (рис 3).

Рис 3. Параметры аудита

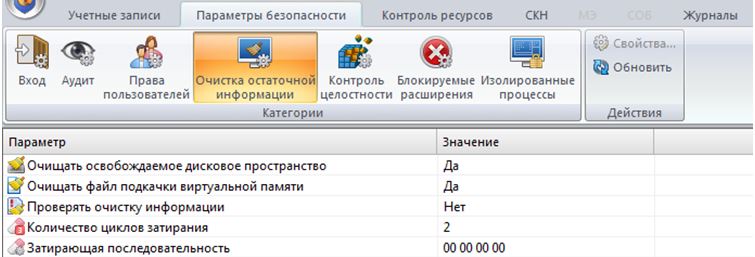

Настройка очистки остаточной информации

Для того чтобы настроить процесс очистки остаточной информации, необходимо в оболочке администратора открыть категорию «Очистка остаточной информации» на вкладке «Параметры безопасности» и установить параметры, как показано на (рис. 4).

Рис 4. Параметры очистки остаточной информации

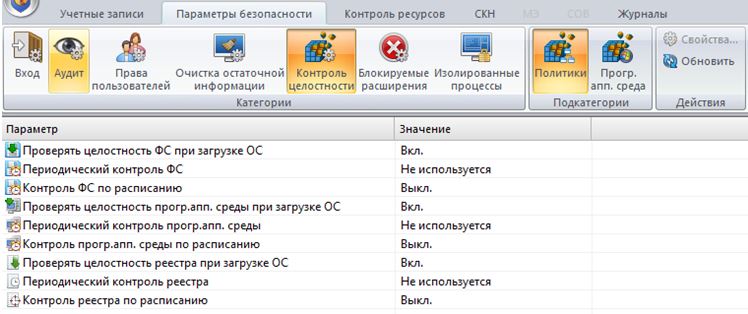

Настройка параметров контроля целостности

Для настройки контроля целостности необходимо в оболочке администратора на вкладке «Параметры безопасности» выделить категорию «Контроль целостности» и установить параметры как показано на рисунке (рис. 5).

Рис 5. Закладка Контроль целостности в оболочке администратора

Настройка контроля ресурсов

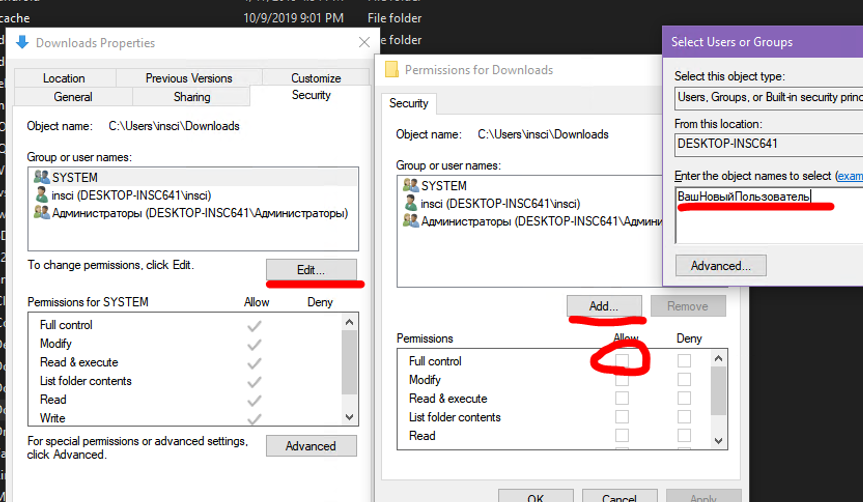

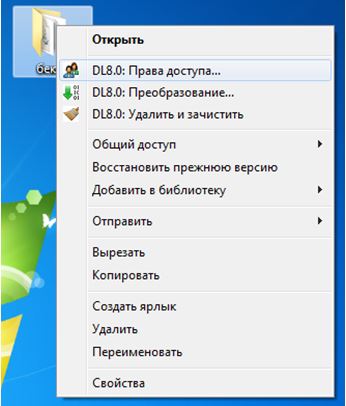

Для настройки контроля ресурсов, необходимо добавить исполняемые файлы средств защиты информации, установленных на АРМ, для которых необходимо назначить аудит (список файлов приведен в конце статьи). Для того чтобы добавить объект в контроль целостности необходимо: с помощью оболочки администратора в списке объектов категории «Контроль целостности» на вкладке «Контроль доступа» нажать кнопку «Добавить». В появившемся диалоговом окне, с помощью управляющих кнопок или прописав вручную, необходимо указать путь к ресурсу и нажать кнопку «Выбрать». Откроется окно редактирования параметров объекта ФС. В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (см. ниже). Задать проверку контроля целостности для локальных объектов файловой системы без помощи оболочки администратора, а с помощью контекстного меню можно следующим способом:

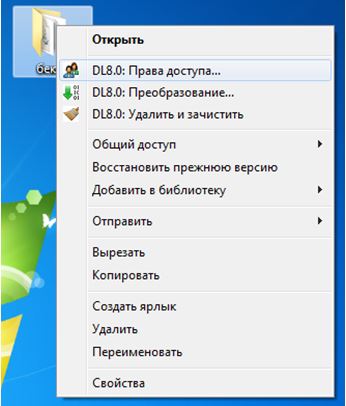

- Правым щелчком мыши на значке объекта, для которого необходимо установить проверку контроля целостности, открыть контекстное меню и выбрать из него пункт «DL8.0: Права доступа» (рис. 6).

Рис 6. Права доступа

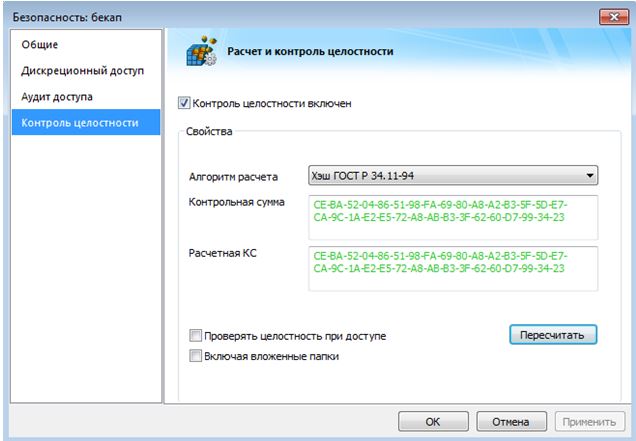

- В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (рис. 7).

Рис 6. Закладка контроль целостности

- Необходимо выставить флажок в поле «Контроль целостности включен» и выбрать алгоритм расчета контрольной суммы, ГОСТ Р 34.11-94.

- Отметить при необходимости поле «Проверять контроль целостности при доступе».

- Нажать «Применить» и «ОК»

Системные файлы средств защиты информации, которые необходимо поставить на контроль целостности указаны в Приложении 1, данного руководства.

Управление учетными записями

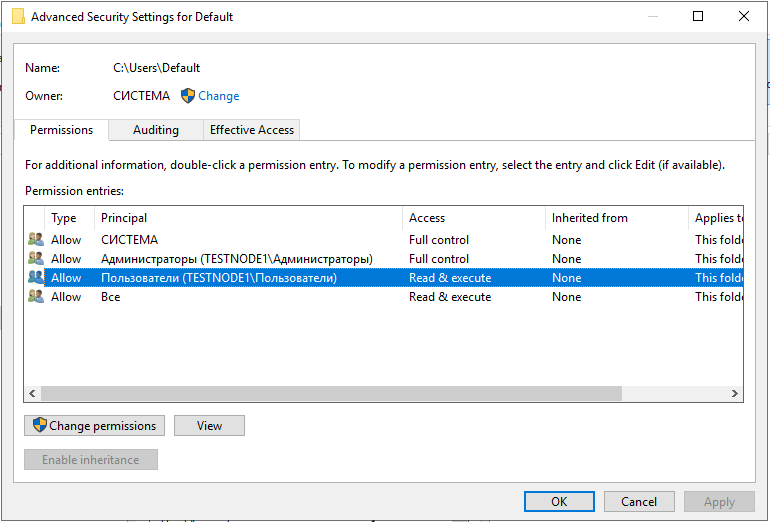

По умолчанию в системе защиты Dallas Lock 8.0 всегда присутствуют следующие учетные записи:

— Суперадминистратор — учетная запись пользователя, установившего СЗИ НСД (запись невозможно удалить из системы);

— «anonymous» — учетная запись для проверки входов с незащищенных СЗИ машин (запись невозможно удалить из системы, но нужно отключить);

— «secServer» — через эту учетную запись Сервер безопасности подключается к данному ПК и проводит оперативное управление (запись невозможно удалить из системы, но нужно отключить, если не используется Сервер Безопасности);

«**» — специальная учетная запись, разрешающая всем доменным пользователям вход на защищенный системой компьютер. Создаётся только на ПК, которые в момент установки СЗИ НСД входят в Active Directory. Запись нужно отключить.

Для отключения учетных записей необходимо выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора и выбрать учетную запись, которую необходимо отключить, нажав на нее два раза левой кнопкой мыши, появится окно редактирования параметров учетной записи, на вкладке «Общие» в поле «Параметры» отметить пункт «Отключена».

В системе должно быть заведено три пользователя: Пользователь 1, Пользователь 2 и Администратор информационной безопасности.

| № п/п | Роль | Описание |

| 1. | Пользователь 1 | Выполнение работ согласно должностных обязанностей. Работа с разрешенным прикладным программным обеспечением. |

| 2. | Администратор информационной безопасности | Реализация политики информационной безопасности: администрирование средств защиты информации, выполнение функций контролера-аудитора параметров настроек для всех приложений и данных АС УЦ |

| 3. | Пользователь 2 |

Выполнение работ согласно должностных обязанностей. Работа с разрешенным прикладным программным обеспечением. |

У пользователей имеется индивидуальная учетная запись в операционной системе Windows и своим идентификатором для ПАК «Соболь».

Администратору ИБ, Пользователь 1, Пользователь 2, предоставлены права на доступ к информационным ресурсам, программным и техническим средствам автоматизированной системы согласно матрице доступа.

Матрица доступа к защищаемым ресурсам

| №

п/п |

Защищаемый ресурс | Права доступа должностных лиц | |||

| Наименование | Путь доступа | Администратор ИБ | Пользователь 1 | Пользователь 2 | |

| 1 | Файлы операционной системы Windows | C:WINDOWS | Полный

доступ |

Чтение | Полный

доступ |

| 2 | Установленное программное обеспечение | C:Program Files | Полный

доступ |

Чтение и выполнение | Полный

доступ |

| 3 | Место хранения защищаемой информации | C:secinf | Нет доступа | Чтение и изменение | Нет доступа |

| 4 | Место хранения копии дистрибутивов СЗИ | С:distrib | Полный

доступ |

Полный запрет | Полный запрет |

| 5 | Место хранения резервных копий файлов и настроек СЗИ | С:backup | Полный доступ | Полный запрет | Полный запрет |

| 6 | Программно-аппаратный комплекс (ПАК) «Соболь» версии 3.0 | C:SOBOL | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 7 | СКЗИ «Крипто Про CSP» | C:Program FilesCrypto Pro

C:Program Files (x86)Crypto Pro |

Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 8 | СКЗИ Программный комплекс (ПК) ViPNet Client 4 (КС3) | C:Program FilesViPNet Client | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 9 | СКЗИ ViPNet CSP | C:Program FilesViPNet CSP | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 10 | Файлы CЗИ от НСД Dallas Lock 8.0 – К | C:DLLOCK80 | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 11 | Антивирус Dr.Web Enterprise Security Suite (для Windows) | C:Program Filesdrweb | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 12 | Учтенный съёмный USB носитель | Z: | Чтение / Запись | Чтение

Запись |

Чтение

Запись |

| 13 | Привод

оптических дисков |

E: | Чтение

Запись |

Чтение

Запись |

Чтение

Запись |

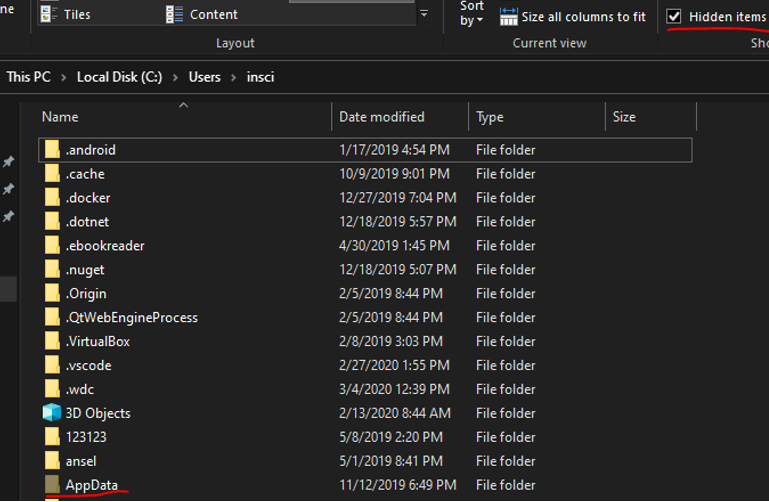

1 Системные каталоги включают в себя директорию операционной системы (C:Windows) а также каталоги прикладного программного обеспечений (C:Program files);

2 К объектам профиля пользователя относят каталоги «Рабочий стол», «Мои документы», «Мои рисунки», а также каталоги, в которых хранятся пользовательские настройки прикладного программного обеспечения «Application Data», «Local Settings» и другие;

3 К операциям записи так же относят модификацию, удаление и изменение прав доступа;

4 Запрет доступа имеет приоритет над остальными правами пользователя, в том числе групповыми.

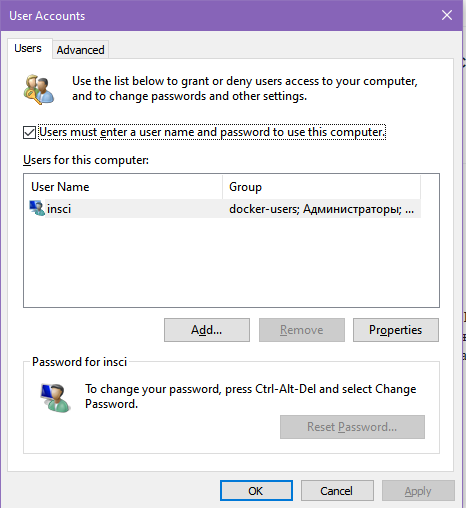

Создание локального пользователя

Для создания нового пользователя в системе защиты необходимо:

- Выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора.

- Нажать кнопку «Создать» в категориях «Действия» или выбрать соответствующую из контекстного меню. На экране появится окно создания новой учетной записи

- В поле «Размещение» необходимо выбрать значение «Локальный».

- В поле «Логин» необходимо ввести логин (имя) регистрируемого пользователя. При вводе имени в системе существуют следующие правила: максимальная длина имени — 32 символа; имя может содержать латинские символы, символы кириллицы, цифры и специальные символы; разрешается использовать различные регистры клавиатуры.

Если учетная запись была создана ранее, нажатие кнопки поиска, разворачивает список учетных записей пользователей, зарегистрированных только в ОС данного компьютера

- После нажатия кнопки «OK» появится окно редактирования параметров учетной записи

На вкладке «Общие» требуется ввести следующие параметры: полное имя;

Далее, в процессе создания или регистрации локального пользователя необходимо включить его в группу «Пользователи». В окне закладки «Группы» отображены названия групп, в которые включен пользователь (рис. 24). По умолчанию, каждый новый пользователь входит в группу «Пользователи»

- Чтобы включить пользователя в определенную группу необходимо нажать «Добавить». Появится список всех групп пользователей, имеющихся в системе (кроме тех, в которые пользователь уже включен)

- В поле «Размещение» необходимо оставить значение «Локальный». В списке групп нужно выбрать «Пользователи».

- Завершающей операцией по созданию учетной записи пользователя является назначение пароля. Назначение пароля предлагается системой после заполнения всех необходимых параметров в окне создания учетной записи и нажатия кнопки «ОК»

Для создания пароля, отвечающего всем установленным требованиям политик безопасности, необходимо воспользоваться помощью генератора паролей системы защиты. Для этого нажать кнопку с надписью: «Генерация пароля». Система автоматически создаст случайный пароль, удовлетворяющий политикам сложности пароля, значение которого необходимо ввести в поля «Пароль» и «Подтверждение».

Перечень файлов VipNet Client и VipNet CSP.

| 1 | c:windowsapppatchacgenral.dll |

| 2 | c:windowsexplorer.exe |

| 3 | c:windowssystem32activeds.dll |

| 4 | c:windowssystem32actxprxy.dll |

| 5 | c:windowssystem32adsldpc.dll |

| 6 | c:windowssystem32advapi32.dll |

| 7 | c:windowssystem32advpack.dll |

| 8 | c:windowssystem32alg.exe |

| 9 | c:windowssystem32apphelp.dll |

| 10 | c:windowssystem32atl.dll |

| 11 | c:windowssystem32audiosrv.dll |

| 12 | c:windowssystem32authz.dll |

| 13 | c:windowssystem32autochk.exe |

| 14 | c:windowssystem32basesrv.dll |

| 15 | c:windowssystem32batmeter.dll |

| 16 | c:windowssystem32bootvid.dll |

| 17 | c:windowssystem32browser.dll |

| 18 | c:windowssystem32browseui.dll |

| 19 | c:windowssystem32cabinet.dll |

| 20 | c:windowssystem32certcli.dll |

| 21 | c:windowssystem32clbcatq.dll |

| 22 | c:windowssystem32clusapi.dll |

| 23 | c:windowssystem32cnbjmon.dll |

| 24 | c:windowssystem32colbact.dll |

| 25 | c:windowssystem32comctl32.dll |

| 26 | c:windowssystem32comdlg32.dll |

| 27 | c:windowssystem32comres.dll |

| 28 | c:windowssystem32comsvcs.dll |

| 29 | c:windowssystem32credui.dll |

| 30 | c:windowssystem32certcli.dll |

| 31 | c:windowssystem32crypt32.dll |

| 32 | c:windowssystem32cryptdll.dll |

| 33 | c:windowssystem32cryptsvc.dll |

| 34 | c:windowssystem32cryptui.dll |

| 35 | c:windowssystem32cscdll.dll |

| 36 | c:windowssystem32cscui.dll |

| 37 | c:windowssystem32csrsrv.dll |

| 38 | c:windowssystem32csrss.exe |

| 39 | c:windowssystem32ctfrnon.exe |

| 40 | c:windowssystem32davclnt.dll |

| 41 | c:windowssystem32dhcpcsvc.dll |

| 42 | c:windowssystem32dmserver.dll |

| 43 | c:windowssystem32dmusic.dll |

| 44 | c:windowssystem32dnsapi.dll |

| 45 | c:windowssystem32dnsrslvr.dll |

| 46 | c:windowssystem32dpcdll.dll |

| 47 | c:windowssystem32drprov.dll |

| 48 | c:windowssystem32dssenh.dll |

| 49 | c:windowssystem32ersvc.dll |

| 50 | c:windowssystem32es.dll |

| 51 | c:windowssystem32esent.dll |

| 52 | c:windowssystem32eventlog.dll |

| 53 | c:windowssystem32framebuf.dll |

| 54 | c:windowssystem32gdi32.dll |

| 55 | c:windowssystem32hal.dll |

| 56 | c:windowssystem32hnetcfg.dll |

| 57 | c:windowssystem32icaapi.dll |

| 58 | c:windowssystem32icmp.dll |

| 59 | c:windowssystem32imagehlp.dll |

| 60 | c:windowssystem32imapi.exe |

| 61 | c:windowssystem32inetpp.dll |

| 62 | c:windowssystem32iphlpapi.dll |

| 63 | c:windowssystem32ipnathlp.dll |

| 64 | c:windowssystem32kbdru.dll |

| 65 | c:windowssystem32kbdus.dll |

| 66 | c:windowssystem32kdcom.dll |

| 67 | c:windowssystem32kerberos.dll |

| 68 | c:windowssystem32kernel32.dll |

| 69 | c:windowssystem32Iinkinfo.dll |

| 70 | c:windowssystem32lmhsvc.dll |

| 71 | c:windowssystem32localspl.dll |

| 72 | c:windowssystem32lsasrv.dll |

| 73 | c:windowssystem32lsass.exe |

| 74 | c:windowssystem32mfc42.dll |

| 75 | c:windowssystem32midimap.dll |

| 76 | c:windowssystem32mnmdd.dll |

| 77 | c:windowssystem32mpr.dll |

| 78 | c:windowssystem32mprapi.dll |

| 79 | c:windowssystem32msacm32.dll |

| 80 | c:windowssystem32msasnI.dll |

| 81 | c:windowssystem32msctf.dll |

| 82 | c:windowssystem32msgina.dll |

| 83 | c:windowssystem32msi.dll |

| 84 | c:windowssystem32msidle.dll |

| 85 | c:windowssystem32msimg32.dll |

| 86 | c:windowssystem32msisip.dll |

| 87 | c:windowssystem32mspatcha.dll |

| 88 | c:windowssystem32msprivs.dll |

| 89 | c:windowssystem32mstask.dll |

| 90 | c:windowssystem32mstlsapi.dll |

| 91 | c:windowssystem32msutb.dll |

| 92 | c:windowssystem32msvl_0.dll |

| 93 | c:windowssystem32msvcp60.dll |

| 94 | c:windowssystem32msvcrt.dll |

| 95 | c:windowssystem32mswsock.dll |

| 96 | c:windowssystem32msxml3.dll |

| 97 | c:windowssystem32mtxclu.dll |

| 98 | c:windowssystem32ncobjapi.dll |

| 99 | c:windowssystem32nddeapi.dll |

| 100 | c:windowssystem32netapi32.dll |

| 101 | c:windowssystem32netcfgx.dll |

| 102 | c:windowssystem32netlogon.dll |

| 103 | c:windowssystem32netman.dll |

| 104 | c:windowssystem32netmsg.dll |

| 105 | c:windowssystem32netrap.dll |

| 106 | c:windowssystem32netshell.dll |

| 107 | c:windowssystem32netui0.dll |

| 108 | c:windowssystem32netuil.dll |

| 109 | c:windowssystem32ntdll.dll |

| 110 | c:windowssystem32ntdsapi.dll |

| 111 | c:windowssystem32ntlanman.dll |

| 112 | c:windowssystem32ntmarta.dll |

| 113 | c:windowssystem32ntoskrnl.exe |

| 114 | c:windowssystem32ntshrui.dll |

| 115 | c:windowssystem32odbc32.dll |

| 116 | c:windowssystem32odbcint.dll |

| 117 | c:windowssystem32ole32.dll |

| 118 | c:windowssystem32oleacc.dll |

| 119 | c:windowssystem32oleaut32.dll |

| 120 | c:windowssystem32pautoenr.dll |

| 121 | c:windowssystem32pjlmon.dll |

| 122 | c:windowssystem32powrprof.dll |

| 123 | c:windowssystem32profmap.dll |

| 124 | c:windowssystem32psapi.dll |

| 125 | c:windowssystem32psbase.dll |

| 126 | c:windowssystem32pstorsvc.dll |

| 127 | c:windowssystem32rasadlilp.dll |

| 128 | c:windowssystem32rasapi32.dll |

| 129 | c:windowssystem32raschap.dll |

| 130 | c:windowssystem32rasdlg.dll |

| 131 | c:windowssystem32rasman.dll |

| 132 | c:windowssystem32rastls.dll |

| 133 | c:windowssystem32regapi.dll |

| 134 | c:windowssystem32regsvc.dll |

| 135 | c:windowssystem32resutils.dll |

| 136 | c:windowssystem32riched20.dll |

| 137 | c:windowssystem32rpcrt4.dll |

| 138 | c:windowssystem32rpcss.dll |

| 139 | c:windowssystem32rsaenh.dll |

| 140 | c:windowssystem32rtutils.dll |

| 141 | c:windowssystem32rundll32.exe |

| 142 | c:windowssystem32samlib.dll |

| 143 | c:windowssystem32samsrv.dll |

| 144 | c:windowssystem32scecli.dll |

| 145 | c:windowssystem32scesrv.dll |

| 146 | c:windowssystem32schannel.dll |

| 147 | c:windowssystem32schedsvc.dll |

| 148 | c:windowssystem32seclogon.dll |

| 149 | c:windowssystem32secur32.dll |

| 150 | c:windowssystem32sens.dll |

| 151 | c:windowssystem32services.exe |

| 152 | c:windowssystem32setupapi.dll |

| 153 | c:windowssystem32sfc.exe |

| 154 | c:windowssystem32sfc_os.dll |

| 155 | c:windowssystem32sfcfiles.dll |

| 156 | c:windowssystem32shdoclc.dll |

| 157 | c:windowssystem32shdocvw.dll |

| 158 | c:windowssystem32shell32.dll |

| 159 | c:windowssystem32shfolder.dll |

| 160 | c:windowssystem32shimeng.dll |

| 161 | c:windowssystem32shlwapi.dll |

| 162 | c:windowssystem32shsvcs.dll |

| 163 | c:windowssystem32smss.exe |

| 164 | c:windowssystem32spoolss.dll |

| 165 | c:windowssystem32spoolsv.exe |

| 166 | c:windowssystem32srsvc.dll |

| 167 | c:windowssystem32srvsvc.dll |

| 168 | c:windowssystem32ssdpapi.dll |

| 169 | c:windowssystem32ssdpsrv.dll |

| 170 | c:windowssystem32stobject.dll |

| 171 | c:windowssystem32svchost.exe |

| 172 | c:windowssystem32sxs.dll |

| 173 | c:windowssystem32tapi32.dll |

| 174 | c:windowssystem32tcpmon.dll |

| 175 | c:windowssystem32termsrv.dll |

| 176 | c:windowssystem32themeui.dll |

| 177 | c:windowssystem32trkwks.dll |

| 178 | c:windowssystem32twext.dll |

| 179 | c:windowssystem32umpnpmgr.dll |

| 180 | c:windowssystem32upnp.dll |

| 181 | c:windowssystem32urlmon.dll |

| 182 | c:windowssystem32usbmon.dll |

| 183 | c:windowssystem32user32.dll |

| 184 | c:windowssystem32userenv.dll |

| 185 | c:windowssystem32userinit.exe |

| 186 | c:windowssystem32uxtheme.dll |

| 187 | c:windowssystem32version.dll |

| 188 | c:windowssystem32vga.dll |

| 189 | c:windowssystem32vga256.dll |

| 190 | c:windowssystem32vga64k.dll |

| 191 | c:windowssystem32vssapi.dll |

| 192 | c:windowssystem32w32time.dll |

| 193 | c:windowssystem32watchdog.sys |

| 194 | c:windowssystem32wbemesscli.dll |

| 195 | c:windowssystem32wbemfastprox.dll |

| 194 | c:windowssystem32wbemncprov.dll |

| 197 | c:windowssystem32wbemrepdrvfs.dll |

| 198 | c:windowssystem32wbemwbemcomn.dll |

| 199 | c:windowssystem32wbemwbemcons.dll |

| 200 | c:windowssystem32wbemwbemcore.dll |

| 201 | c:windowssystem32wbemwbemess.dll |

| 202 | c:windowssystem32wbemwbemprox.dll |

| 203 | c:windowssystem32wbemwbemsvc.dll |

| 204 | c:windowssystem32wbemwmiprvsd.dll |

| 205 | c:windowssystem32wbemwmisvc.dll |

| 206 | c:windowssystem32wbemwmiutils.dll |

| 207 | c:windowssystem32wdigest.dll |

| 208 | c:windowssystem32webcheck.dll |

| 209 | c:windowssystem32webclnt.dll |

| 210 | c:windowssystem32win32k.sys |

| 211 | c:windowssystem32wm32spl.dll |

| 212 | c:windowssystem32winhttp.dll |

| 213 | c:windowssystem32wminet.dll |

| 214 | c:windowssystem32winlogon.exe |

| 215 | c:windowssystem32winmm.dll |

| 216 | c:windowssystem32winrnr.dll |

| 217 | c:windowssystem32winscard.dll |

| 218 | c:windowssystem32winspool.exe |

| 219 | c:windowssystem32winsrv.dll |

| 220 | c:windowssystem32winsta.dll |

| 221 | c:windowssystem32wintrust.dll |

| 222 | c:windowssystem32wkssvc.dll |

| 223 | c:windowssystem32wldap32. dll |

| 224 | c:windowssystem32wlnotify.dll |

| 225 | c:windowssystem32wmi.dll |

| 226 | c:windowssystem32ws2_32.dll |

| 227 | c:windowssystem32ws2help.dll |

| 228 | c:windowssystem32wscsvc.dll |

| 229 | c:windowssystem32wshext.dll |

| 230 | c:windowssystem32wshnetbs.dll |

| 231 | c:windowssystem32wshtcpip.dll |

| 232 | c:windowssystem32wsock32.dll |

| 233 | c:windowssystem32wtsapi32.dll |

| 234 | c:windowssystem32wuauclt.exe |

| 235 | c:windowssystem32wuaueng.dll |

| 236 | c:windowssystem32wuauserv.dll |

| 237 | c:windowssystem32wups.dll |

| 238 | c:windowssystem32wzcsapi.dll |

| 239 | c:windowssystem32wzcsvc.dll |

| 240 | c:windowssystem32xpob2res.dll |

| 241 | c:windowssystem32xpsp2res.dll |

| 242 | ntldr |

| 243 | ntdetect.com |

| Перечень разделов реестра | |

| 1 | HKLMSystemCurrentControlSetControl |

| 2 | HKLMSystemCurrentControlSetServices |

| 3 | HKLMSOFTWAREMicrosoftwindows NTCurrentVersionWinlogonUserinit |

| 4 | HKLMSOFTWAREMicrosoftwindows NTCurrentVersionWinlogonShell |

| 5 | HKLMSOFTWAREMicrosoftwindowsCurrentVersionRun |

| 6 | HKLMSOFTWAREMicrosoftwindowsCurrentVersionExplorerSharedTaskScheduler |

| 7 | HKLMSOFTWAREMicrosoftwindowsCurrentVersionShellServiceObjectDelayLoad |

| 8 | HKLMSoftwareMicrosoftwindowsCurrentVersionExplorerShellExecuteHooks |

| 9 | HKLMSoftwareMicrosoftwindowsCurrentVersionShell Extensions |

Перечень файлов КриптоПРО CSP

| 1 | C:Program FilesCrypto ProCSPaccord.dll |

| 2 | C:Program Files (x86)Crypto ProCSPaccord.dll |

| 3 | C:Program FilesCrypto ProCSPapmdz.dll |

| 4 | C:Program Files (x86)Crypto ProCSPapmdz.dll |

| 5 | C:Program FilesCrypto ProCSPbio.dll |

| 6 | C:Program Files (x86)Crypto ProCSPbio.dll |

| 7 | C:Windowssystem32certenroll.dll |

| 8 | C:WindowsSysWOW64certenroll.dll |

| 9 | C:Program FilesCrypto ProCSPcertmgr.exe |

| 10 | C:Program Files (x86)Crypto ProCSPcertmgr.exe |

| 11 | C:Program FilesCommon FilesCrypto ProAppCompatcpadvai.dll |

| 12 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpadvai.dll |

| 13 | C:Program FilesCommon FilesCrypto ProAppCompatcpcertocm.dll |

| 14 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpcertocm.dll |

| 15 | C:Windowssystem32cpcng.dll |

| 16 | C:WindowsSysWOW64cpcng.dll |

| 17 | C:Program FilesCrypto ProCSPcpconfig.cpl |

| 18 | C:Program FilesCommon FilesCrypto ProAppCompatcpcrypt.dll |

| 19 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpcrypt.dll |

| 20 | C:Program FilesCrypto ProCSPcpcsp.dll |

| 21 | C:Program Files (x86)Crypto ProCSPcpcsp.dll |

| 22 | C:Program FilesCrypto ProCSPcpcspi.dll |

| 23 | C:Program Files (x86)Crypto ProCSPcpcspi.dll |

| 24 | C:Program FilesCrypto ProCSPcpcspr.dll |

| 25 | C:Program Files (x86)Crypto ProCSPcpcspr.dll |

| 26 | C:Program FilesCommon FilesCrypto ProAppCompatcpenroll.dll |

| 27 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpenroll.dll |

| 28 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpExSec.dll |

| 29 | C:Program FilesCommon FilesCrypto ProSharedcpext.dll |

| 30 | C:Program Files (x86)Common FilesCrypto ProSharedcpext.dll |

| 31 | C:Program FilesCommon FilesCrypto ProAppCompatcpintco.dll |

| 32 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpintco.dll |

| 33 | C:Program FilesCommon FilesCrypto ProAppCompatcpkrb.dll |

| 34 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpkrb.dll |

| 35 | C:Program FilesCommon FilesCrypto ProAppCompatcpmail.dll |

| 36 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpmail.dll |

| 37 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpMSO.dll |

| 38 | C:Program FilesCommon FilesCrypto ProAppCompatcpoutlm.dll |

| 39 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpoutlm.dll |

| 40 | C:Program FilesCommon FilesCrypto ProAppCompatcprastls.dll |

| 41 | C:Program Files (x86)Common FilesCrypto ProAppCompatcprastls.dll |

| 42 | C:Program FilesCrypto ProCSPcprdr.dll |

| 43 | C:Program Files (x86)Crypto ProCSPcprdr.dll |

| 44 | C:Program FilesCrypto ProCSPcprndm.dll |

| 45 | C:Program Files (x86)Crypto ProCSPcprndm.dll |

| 46 | C:Program FilesCommon FilesCrypto ProAppCompatCProCtrl.sys |

| 47 | C:Program FilesCommon FilesCrypto ProAppCompatcpschan.dll |

| 48 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpschan.dll |

| 49 | C:Program FilesCommon FilesCrypto ProAppCompatcpsecur.dll |

| 50 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpsecur.dll |

| 51 | C:WindowsSysWOW64cpssl.dll |

| 52 | C:Windowssystem32cpssl.dll |

| 53 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpsslsdk.dll |

| 54 | C:Windowssystem32cpsspap.dll |

| 55 | C:WindowsSysWOW64cpsspap.dll |

| 56 | C:Program FilesCrypto ProCSPcpsuprt.dll |

| 57 | C:Program Files (x86)Crypto ProCSPcpsuprt.dll |

| 58 | C:Program FilesCrypto ProCSPcpui.dll |

| 59 | C:Program Files (x86)Crypto ProCSPcpui.dll |

| 60 | C:Program Files (x86)Crypto ProCSPcpverify.exe |

| 61 | C:Program FilesCommon FilesCrypto ProAppCompatcpwinet.dll |

| 62 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpwinet.dll |

| 63 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpxml5.dll |

| 64 | C:Windowssystem32crypt32.dll |

| 65 | C:WindowsSysWOW64crypt32.dll |

| 66 | C:Windowssystem32cryptsp.dll |

| 67 | C:WindowsSysWOW64cryptsp.dll |

| 68 | C:Program FilesCrypto ProCSPcsptest.exe |

| 69 | C:Program Files (x86)Crypto ProCSPcsptest.exe |

| 70 | C:Program FilesCrypto ProCSPdallas.dll |

| 71 | C:Program Files (x86)Crypto ProCSPdallas.dll |

| 72 | C:Program FilesCommon FilesCrypto ProAppCompatdetoured.dll |

| 73 | C:Program Files (x86)Common FilesCrypto ProAppCompatdetoured.dll |

| 74 | C:Program FilesCrypto ProCSPds199x.dll |

| 75 | C:Program Files (x86)Crypto ProCSPds199x.dll |

| 76 | C:Program FilesCrypto ProCSPdsrf.dll |

| 77 | C:Program Files (x86)Crypto ProCSPdsrf.dll |

| 78 | C:Program FilesCrypto ProCSPemv.dll |

| 79 | C:Program Files (x86)Crypto ProCSPemv.dll |

| 80 | C:Program FilesCrypto ProCSPesmarttoken.dll |

| 81 | C:Program Files (x86)Crypto ProCSPesmarttoken.dll |

| 82 | C:Program FilesCrypto ProCSPesmarttokengost.dll |

| 83 | C:Program Files (x86)Crypto ProCSPesmarttokengost.dll |

| 84 | C:Program FilesCrypto ProCSPetok.dll |

| 85 | C:Program Files (x86)Crypto ProCSPetok.dll |

| 86 | C:Program FilesCrypto ProCSPfat12.dll |

| 87 | C:Program Files (x86)Crypto ProCSPfat12.dll |

| 88 | C:Program Files (x86)Crypto ProCSPgenkpim.exe |

| 89 | C:Windowssystem32inetcomm.dll |

| 90 | C:WindowsSysWOW64inetcomm.dll |

| 91 | C:Program FilesCrypto ProCSPinpaspot.dll |

| 92 | C:Program Files (x86)Crypto ProCSPinpaspot.dll |

| 93 | C:Program FilesCrypto ProCSPisbc.dll |

| 94 | C:Program Files (x86)Crypto ProCSPisbc.dll |

| 95 | C:Program FilesCrypto ProCSPjcard.dll |

| 96 | C:Program Files (x86)Crypto ProCSPjcard.dll |

| 97 | C:Windowssystem32kerberos.dll |

| 98 | C:WindowsSysWOW64kerberos.dll |

| 99 | C:Program FilesCrypto ProCSPkst.dll |

| 100 | C:Program Files (x86)Crypto ProCSPkst.dll |

| 101 | C:Program FilesCrypto ProCSPmskey.dll |

| 102 | C:Program Files (x86)Crypto ProCSPmskey.dll |

| 103 | C:Program FilesCrypto ProCSPnovacard.dll |

| 104 | C:Program Files (x86)Crypto ProCSPnovacard.dll |

| 105 | C:Program FilesCrypto ProCSPpcsc.dll |

| 106 | C:Program Files (x86)Crypto ProCSPpcsc.dll |

| 107 | C:Windowssystem32rastls.dll |

| 108 | C:WindowsSysWOW64rastls.dll |

| 109 | C:Program FilesCrypto ProCSPreg.dll |

| 110 | C:Program Files (x86)Crypto ProCSPreg.dll |

| 111 | C:Program FilesCrypto ProCSPric.dll |

| 112 | C:Program Files (x86)Crypto ProCSPric.dll |

| 113 | C:Program FilesCrypto ProCSProsan.dll |

| 114 | C:Program Files (x86)Crypto ProCSProsan.dll |

| 115 | C:Program FilesCrypto ProCSPrtSupCP.dll |

| 116 | C:Program Files (x86)Crypto ProCSPrtSupCP.dll |

| 117 | C:Program FilesCrypto ProCSPsable.dll |

| 118 | C:Program Files (x86)Crypto ProCSPsable.dll |

| 119 | C:Program FilesCrypto ProCSPsafenet.dll |

| 120 | C:Program Files (x86)Crypto ProCSPsafenet.dll |

| 121 | C:Windowssystem32schannel.dll |

| 122 | C:WindowsSysWOW64schannel.dll |

| 123 | C:Program FilesCrypto ProCSPsnet.dll |

| 124 | C:Program Files (x86)Crypto ProCSPsnet.dll |

| 125 | C:Windowssystem32sspicli.dll |

| 126 | C:WindowsSysWOW64sspicli.dll |

| 127 | C:Windowssystem32wininet.dll |

| 128 | C:WindowsSysWOW64wininet.dll |

| 129 | C:Program Files (x86)Crypto ProCSPwipefile.exe |

Перечень файлов Dr.Web

C:Program Filesdrwebspideragent_adm.exe

| 1 | C:Program FilesCommon FilesAVDr.Web Anti-virusupgrade.exe |

| 2 | C:Program FilesCommon FilesDoctor WebScanning Engineccsdk.dll |

| 3 | C:Program FilesCommon FilesDoctor WebScanning Enginedrweb32.dll |

| 4 | C:Program FilesCommon FilesDoctor WebScanning Enginedwantispam.exe |

| 5 | C:Program FilesCommon FilesDoctor WebScanning Enginedwarkapi.dll |

| 6 | C:Program FilesCommon FilesDoctor WebScanning Enginedwarkdaemon.exe |

| 7 | C:Program FilesCommon FilesDoctor WebScanning Enginedwengine.exe |

| 8 | C:Program FilesCommon FilesDoctor WebScanning Enginedwinctl.dll |

| 9 | C:Program FilesCommon FilesDoctor WebScanning Enginedwqrlib.dll |

| 10 | C:Program FilesCommon FilesDoctor WebScanning Enginedwqrui.exe |

| 11 | C:Program FilesCommon FilesDoctor WebScanning Enginedwwatcher.exe |

| 12 | C:Program FilesCommon FilesDoctor WebUpdaterdrwupsrv.exe |

| 13 | C:Program Filesdrwsxtn.dll |

| 14 | C:Program Filesdrwsxtn64.dll |

| 15 | C:Program Filesdrwebdwnetfilter.exe |

| 16 | C:Program Filesdrwebdwscancl.exe |

| 17 | C:Program Filesdrwebdwscanner.exe |

| 18 | C:Program Filesdrwebdwservice.exe |

| 19 | C:Program Filesdrwebdwsewsc.exe |

| 20 | C:Program Filesdrwebdwsysinfo.dll |

| 21 | C:Program Filesdrwebdwsysinfo.exe |

| 22 | C:ProgramFilesdrwebspideragent.exe |

Содержание

- Исправляем ошибку: Службе профилей пользователей не удалось войти в систему

- 1. Редактирование параметров профиля в реестре

- 2. Восстановление Default профиля заменой поврежденного файла NTUSER.DAT

- 3. Восстановление Windows из точки восстановления

- 4. Создание нового пользователя и перенос старых данных

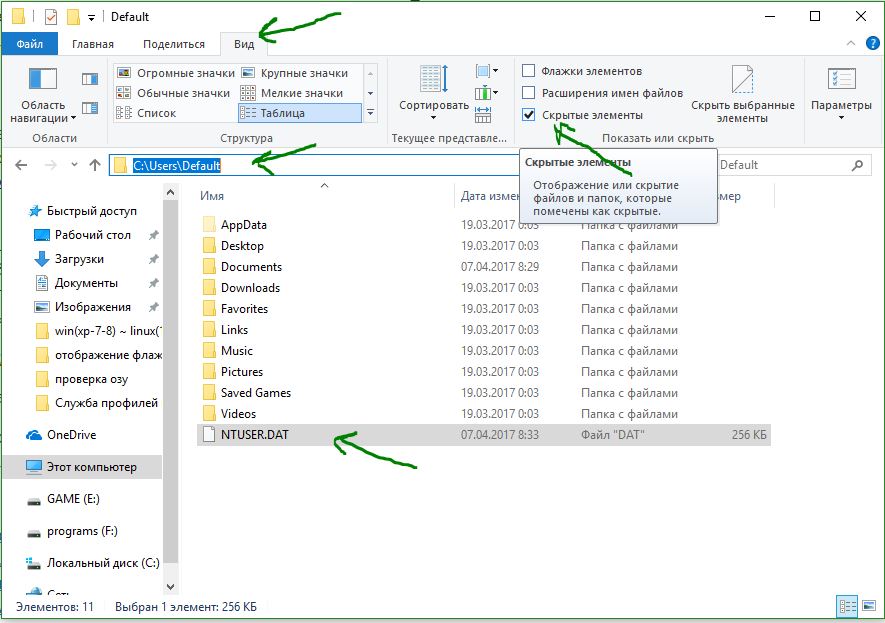

- 5. Права на чтение каталога C:UsersDefault

- Рекомендации по устранению проблемы

- Как исправить ошибку & quot; Служба профилей пользователей не смогла войти в систему & quot; в Windows 10

- С экрана входа в систему

- Если вы не можете перейти на экран входа в систему

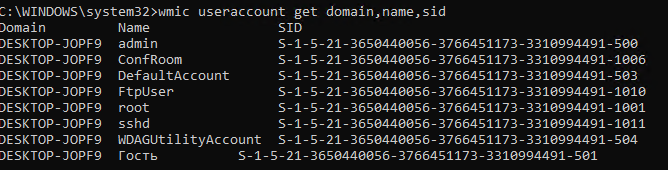

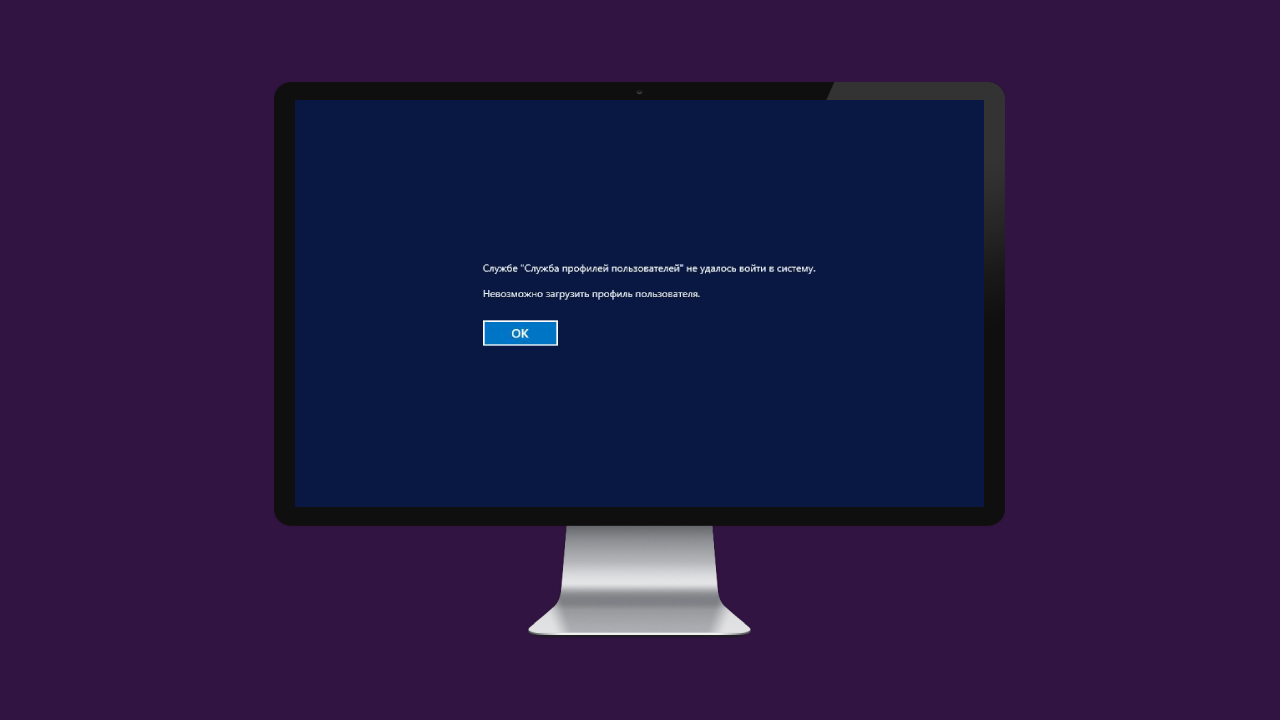

- Службе «Служба профилей пользователей» не удалось войти в систему, после установки Dallas Lock

- Служба профилей пользователей не удалось войти в систему windows 10

- Решаем проблему «Служба профилей пользователей не удалось войти в систему» с помощью редактора реестра

- Вариант 1. Исправить профиль учетной записи пользователя

- Смотрите два варианта шаг 6 и шаг 7 в зависимости у кого как

- Вариант 2. Удалить и создать новый профиль пользователя для учетной записи

- Решим проблему «Невозможно загрузить профиль пользователя» простым способом

Исправляем ошибку: Службе профилей пользователей не удалось войти в систему

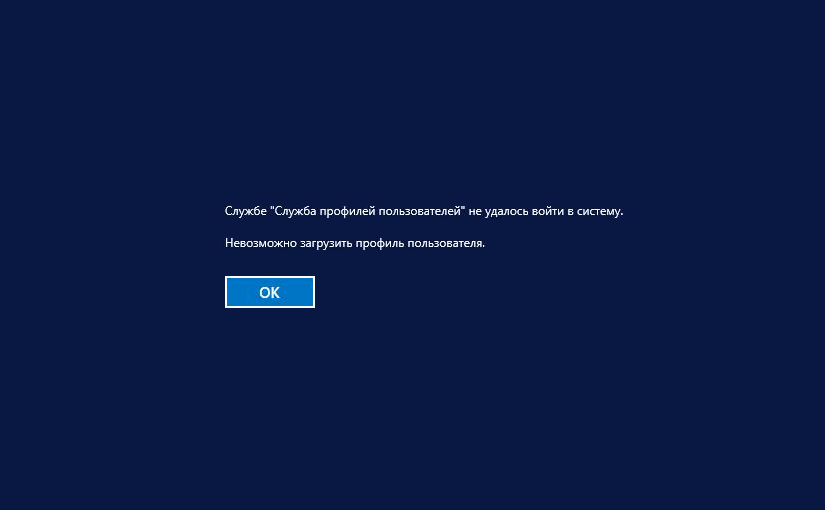

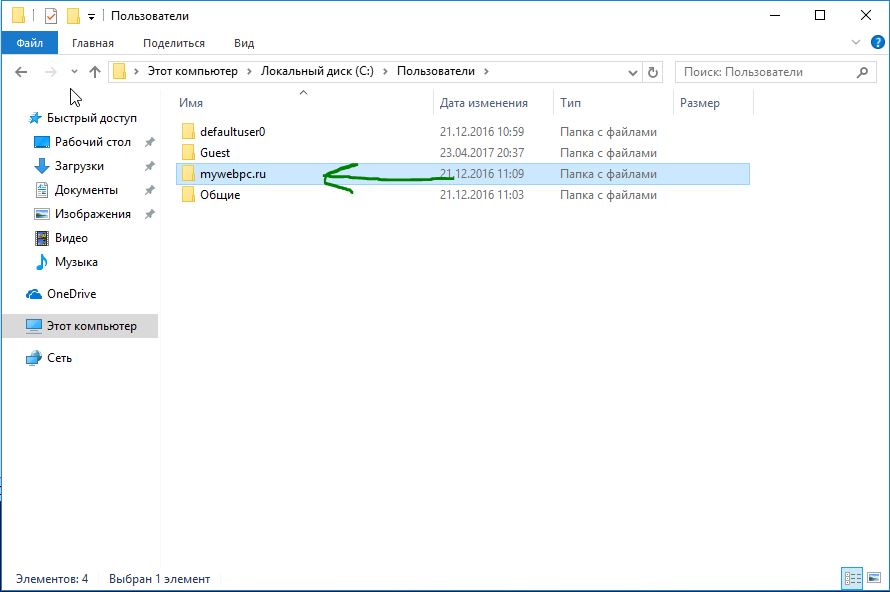

В этой статье мы рассмотрим все варианты решения ошибки загрузки профиля пользователя на Windows 7, Windows 10 и линейке Windows Server, начиная с 2008 (чаще всего на RDS серверах). Ошибка довольно распространена, связана обычно с повреждением каталога с профилем пользователя, но исправляется относительно легко.

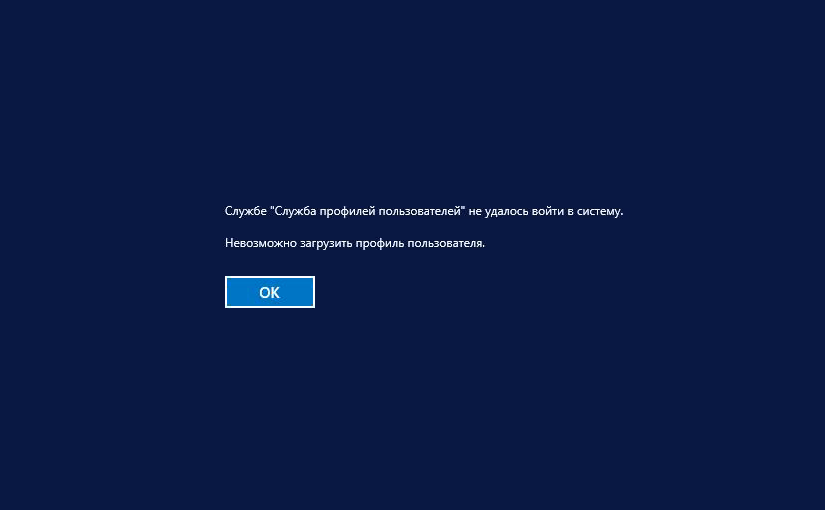

Проблемы выглядит следующим образом: служба профилей пользователей (ProfSvc) не может загрузить профиль пользователя Windows, соответственно пользователь компьютера не может войти в систему, а после ввода учетных данных появляется окно с ошибкой:

Невозможно загрузить профиль пользователя.

User profile cannot be loaded.

Ошибка загрузки профиля в подавляющем большинстве случае связана с повреждением профиля пользователя или прав на каталог профиля. Это может произойти из-за некорректного завершения работы системы, обновления системы, некорректных изменений в реестре или других сбоев.