Пример перепрошивки MikroTik Audience с помощью Netinstall. Решение ошибки CAPsMAN country does not match locked.

Периодически случаются ситуации, когда устройство MikroTik не отзывается, а сброс до заводских настроек с помощью кнопки Reset не приводит к желаемому результату.

Netinstall это утилита MikroTik, которая позволяет по сети перепрошить любое устройство MikroTik. Для того, чтобы успешно запустить эту процедуру нужно:

- Скачать соответствующую прошивку;

- Запустить Netistall и указать параметр Net booting;

- Перепрошить MikroTik.

Прошивка MikroTik через Netinstall, убрать ограничение russia3

В большинстве странах присутствуют ограничения для домашних точек доступа WiFi по мощности сигнала. Эти ограничения порой могут понижать мощность сигнала от 3 до 15 раз, превращая передовое оборудование MikroTik в еле работающий WiFi передатчик. Такое понижение мощности WiFi регулируется на уровне прошивки, которая приводит показатель усиления в соответствие с местным законодательством. Как правило это значение равно 100 dbi.

Убрать ограничение russia3 можно перепрошив устройство.

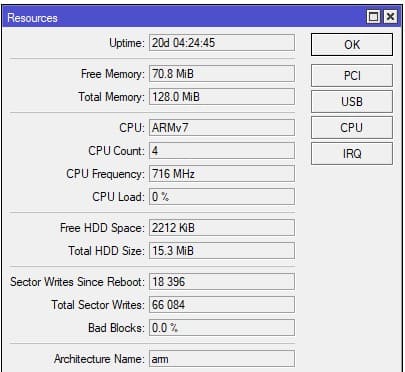

Определить тип процессора MikroTik

Настройка находится в System→Resources

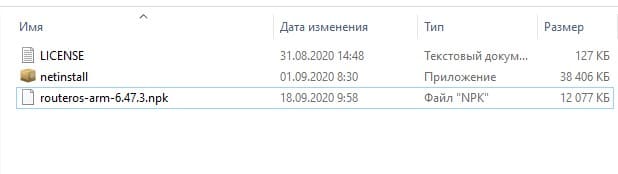

ВАЖНО!!! Версия дистрибутива Netinstall должна соответствовать скачанной прошивке для устройства

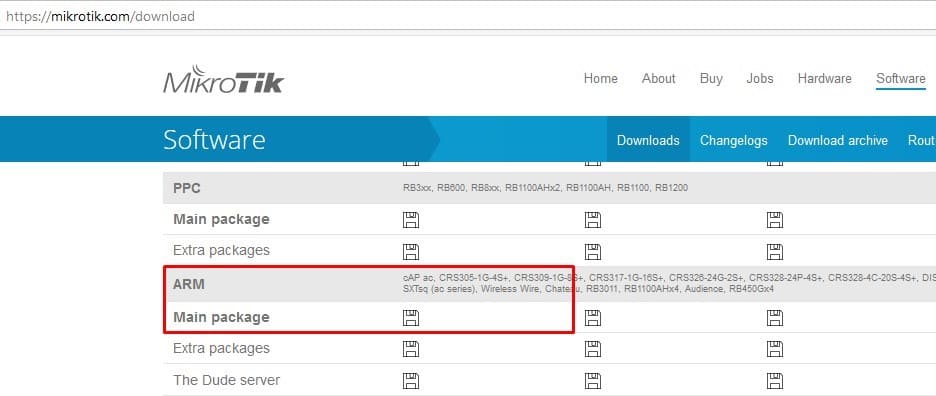

Загрузка прошивки с сайта mikrotik.com

Для удобства прошивку можно положить в корень папки с приложением Netinstall.

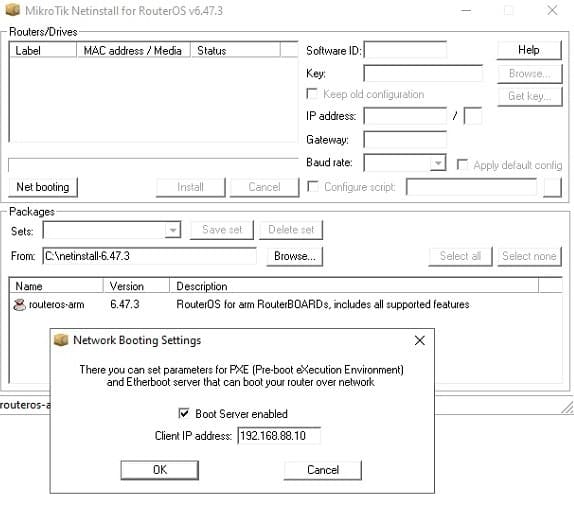

Установить IP адрес для прошиваемого MikroTik

Настройка находится в Neinstall→Net booting

Далее необходимо загрузить устройство MikroTik в режиме Netinstall следующими действиями:

- Отключить питание роутера;

- Подключить кабель Ethernet в 1-ый порт. Также это может быть отдельный Boot порт или EthernetBoot.

- Нажать и держать кнопку Reset;

- Включить питание роутера(Reset нажат);

- Отпустить Reset после того, как ACT\USR перестанет мигать(~10-20сек).

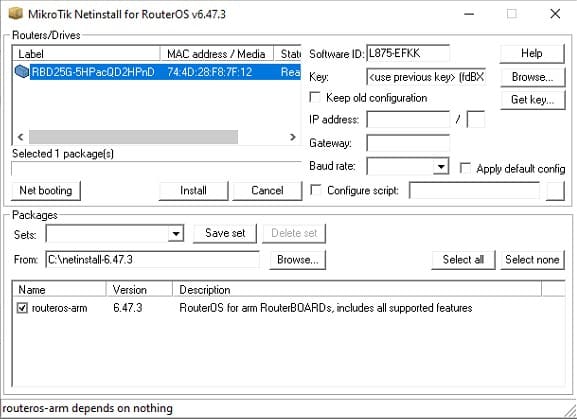

Загрузка MikroTik в режиме Netinstall

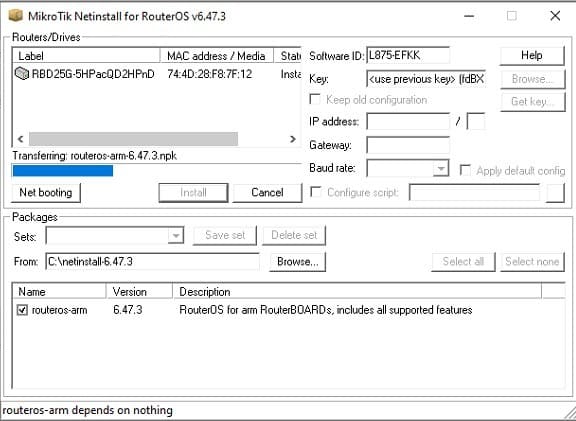

Процесс прошивки MikroTik

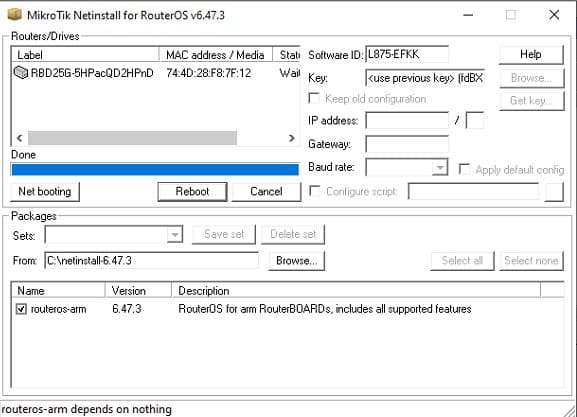

Успешное завершение перепрошивки

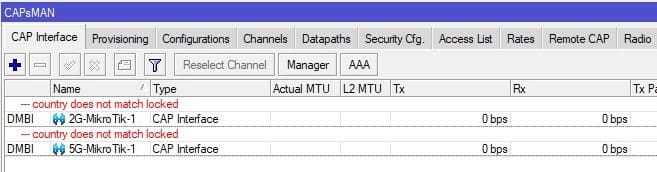

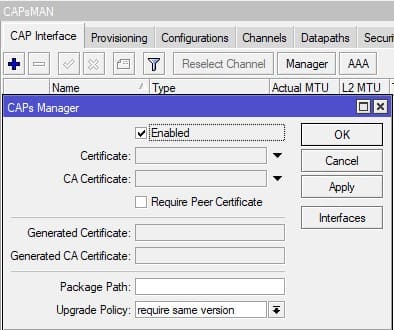

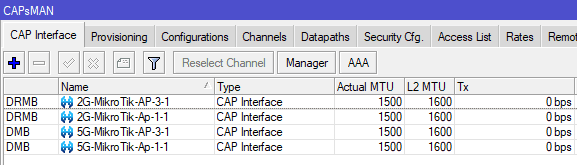

После перезагрузки точки доступа MikroTik, ограничение мощности сигнала russia3 будет снято со стороны точки доступа и на контроллере CAPsMAN интерфейсы примут стандартный вид отображения.

Есть вопросы или предложения по использованию Netinstall в MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →

Страница 1 из 2

-

Здравствуйте! Есть управляемый коммутатор CRS112-8P-4S-IN и две точки cAP-ac. Настроила роуминг CAPsMAN по этой статье — https://www.technotrade.com.ua/Articles/MikroTik_CAPsMAN_setup_2016-08-05.php, но не получилось добавить исключение в FireWall.

В итоге в разделе CAPsMAN -> CAP Interface, над интерфейсами выходит сообщение — radio locked to country ‘Russia3’. В каждой конфигурации выбрала страну — Russia3, но сообщение так и осталось.

В общем, с компьютера получается подключиться к сети, а со смартфонов — нет, обрывается по истечении времени.

Подскажите, пожалуйста, как добавить исключение в FireWall и в чём ещё может быть проблема?

Вложения:

-

-

Ну так дайте настройки CapsMan.

-

Как? Скриншотом или выгрузить как-то можно?

-

/caps-manchannel

addband=2ghz-b/g/n frequency=2412 name=channel2 tx-power=20

addband=5ghz-a/n/ac frequency=5180 name=channel5 tx-power=20/caps-mandatapath

addbridge=bridge client-to-client-forwarding=yesname=datapath1/caps-mansecurity

addauthentication-types=wpa2-psk encryption=aes-ccm group-encryption=aes-ccm name=security1 passphrase=smarthome/caps-manconfiguration

addchannel=channel2 country=russia3 datapath=datapath1 mode=ap name=cfg2 rx-chains=0,1,2 security=security1 ssid=mikrotik2 tx-chains=0,1,2

addchannel=channel5 country=russia3 datapath=datapath1 mode=ap name=cfg5 rx-chains=0,1,2 security=security1 ssid=mikrotik5 tx-chains=0,1,2/caps-manmanager

setenabled=yes/caps-manprovisioning

addaction=create-dynamic-enabled hw-supported-modes=gn master-configuration=cfg2

addaction=create-dynamic-enabled hw-supported-modes=an master-configuration=cfg5 -

Так вы просите точку выдать 20DBm на канал, а по ограничению страны у вас ВСЕГО 20

Или уберите tx-power вообще, или ставьте 17 для Dual и 15 для Tripple Chain.Или перешейте CAP AC через NetInstall

-

Я убрала — tx-power, сообщение — radio locked to country ‘Russia3’ — ушло. Но смартфоны всё также не могут подключится к точкам.

-

ну а теперь нам нужны настройки wireless

-

Выгрузить настройки командой — /wireless export — не получается.

-

И как быть с FireWall’ом? Может он блокирует доступ?

-

/interface wireless export

-

Я выяснила в чём проблема, не правильно настроила главный коммутатор.

Спасибо, тема закрыта. -

А у меня вторая точка почему-то не подхватывает выдаваемые ей настройки.

Менеджер на 3011, точки wAP

Все из одной поставки, фирмварь обновлена штатным образом, без NetInstall

Находит CAPSMAN, пишет, что управляется, но не получает настройки частоты и мощности. В CAP Interface при этом получается пресловутое сообщение про блокировку частоты.

Но я пробовал и убирать мощность вообще и выставлять на 10.

Первая работает, никакого сообщения про Russia3 нет, вторая — ноль внимания, при этом сообщает про Russia3

# apr/28/2019 10:33:24 by RouterOS 6.44.2

# software id = UQH1-5S2D

#

# model = RouterBOARD 3011UiAS

# serial number = 8EED08F9202B

/caps-man channel

add band=2ghz-onlyg control-channel-width=20mhz extension-channel=disabled frequency=2412 name=»(2GHz) channel-1″ skip-dfs-channels=yes tx-power=10

add band=5ghz-onlyac control-channel-width=20mhz extension-channel=disabled frequency=5180 name=»(5GHz) channel-36″ skip-dfs-channels=yes tx-power=10

add band=2ghz-onlyg control-channel-width=20mhz extension-channel=disabled frequency=2437 name=»(2GHz) channel-6″ tx-power=10

add band=5ghz-onlyac control-channel-width=20mhz extension-channel=disabled frequency=5200 name=»(5GHz) channel-40″ skip-dfs-channels=yes tx-power=10

interface

# radio locked to country ‘russia3’

add disabled=no l2mtu=1600 mac-address=B8:69:F4:35:5E:3E master-interface=none name=cap13 radio-mac=B8:69:F4:35:5E:3E radio-name=B869F4355E3E

# radio locked to country ‘russia3’

add disabled=no l2mtu=1600 mac-address=B8:69:F4:35:5E:3D master-interface=none name=cap14 radio-mac=B8:69:F4:35:5E:3D radio-name=B869F4355E3D

/caps-man datapath

add bridge=bridge-Guest name=datapath2GHz

add bridge=bridge-Guest name=datapath5GHz

/caps-man security

add authentication-types=wpa2-psk encryption=aes-ccm,tkip group-encryption=aes-ccm name=security-Guests-2GHz passphrase=*******

add authentication-types=wpa2-psk encryption=aes-ccm,tkip group-encryption=aes-ccm name=security-Guests-5GHz passphrase=*******

/caps-man configuration

add channel=»(2GHz) channel-1″ country=russia3 datapath=datapath2GHz mode=ap name=cfg-2GHz-ch1 rx-chains=0,1,2,3 security=security-Guests-2GHz ssid=Guest-Zone-2GHz tx-chains=0,1,2,3

add channel=»(5GHz) channel-36″ country=russia3 datapath=datapath5GHz mode=ap name=cfg-5GHz-ch-36 security=security-Guests-5GHz ssid=Guest-Zone-5GHz

add channel=»(2GHz) channel-6″ country=russia3 datapath=datapath2GHz mode=ap name=cfg-2GHz-ch6 rx-chains=0,1,2,3 security=security-Guests-2GHz ssid=Guest-Zone-2GHz tx-chains=0,1,2,3

add channel=»(5GHz) channel-40″ country=russia3 datapath=datapath5GHz mode=ap name=cfg-5GHz-ch-40 security=security-Guests-5GHz ssid=Guest-Zone-5GHz

/caps-man manager

set enabled=yes

/caps-man provisioning

add action=create-dynamic-enabled master-configuration=cfg-2GHz-ch1 radio-mac=B8:69:F4:3A:0F:15

add action=create-dynamic-enabled master-configuration=cfg-5GHz-ch-36 radio-mac=B8:69:F4:3A:0F:14

add action=create-dynamic-enabled master-configuration=cfg-2GHz-ch6 radio-mac=B8:69:F4:35:5E:3E

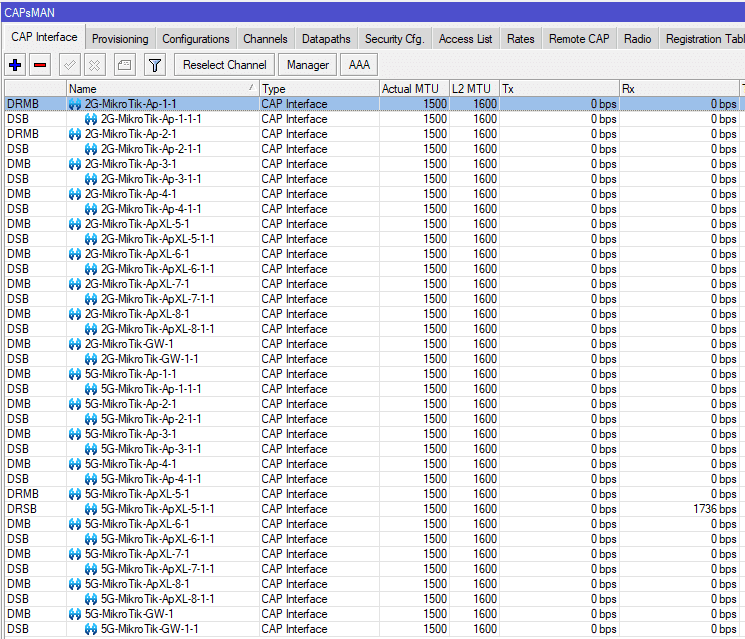

add action=create-dynamic-enabled master-configuration=cfg-5GHz-ch-40 radio-mac=B8:69:F4:35:5E:3DПри этом CAP Interface на менеджере показывает вот так:

Последнее редактирование: 28 апр 2019

-

И вот наблюдение: если в менеджере выставить во всех Configuraton страну Russia3 — то первая точка начинает работать и убирает ругань про «locked to Russia3», а вторая никак на это не реагирует.

UPDATE:

А вот теперь я нахожусь в полном замешательстве и непонимании того, что происходит…

У второй точки вчера отключил CAP и решил продолжить завтра. Сегодня с утра включил на ней CAP и она без проблем подхватила все настройки.

На всякий случай перезагрузил обе — все ОК, подхватились.

Вот конфиг, вроде ничего не изменялось в процессе «тырканья, как слепой котёнок»:

[admin@Zaudsadeb-Westcall-Router] > caps-man export

# apr/29/2019 08:20:20 by RouterOS 6.44.2

# software id = UQH1-5S2D

#

# model = RouterBOARD 3011UiAS

# serial number = 8EED08F9202B

/caps-man channel

add band=2ghz-onlyg control-channel-width=20mhz extension-channel=disabled frequency=2412 name=»(2GHz) channel-1″ skip-dfs-channels=yes tx-power=17

add band=5ghz-onlyac control-channel-width=20mhz extension-channel=disabled frequency=5180 name=»(5GHz) channel-36″ skip-dfs-channels=yes tx-power=17

add band=2ghz-onlyg control-channel-width=20mhz extension-channel=disabled frequency=2437 name=»(2GHz) channel-6″ skip-dfs-channels=yes tx-power=17

add band=2ghz-onlyg control-channel-width=20mhz extension-channel=disabled frequency=2462 name=»(2GHz) channel-11″ skip-dfs-channels=yes tx-power=17

add band=5ghz-onlyac control-channel-width=20mhz extension-channel=disabled frequency=5200 name=»(5GHz) channel-40″ skip-dfs-channels=yes tx-power=17

add band=5ghz-onlyac control-channel-width=20mhz extension-channel=disabled frequency=5220 name=»(5GHz) channel-44″ skip-dfs-channels=yes tx-power=17

/caps-man datapath

add bridge=bridge-Guest name=datapath2GHz

add bridge=bridge-Guest name=datapath5GHz

/caps-man security

add authentication-types=wpa2-psk encryption=aes-ccm,tkip group-encryption=aes-ccm name=security-Guests-2GHz passphrase=********

add authentication-types=wpa2-psk encryption=aes-ccm,tkip group-encryption=aes-ccm name=security-Guests-5GHz passphrase=*******

/caps-man configuration

add channel=»(2GHz) channel-1″ country=russia3 datapath=datapath2GHz mode=ap name=cfg-2GHz-ch1 rx-chains=0,1,2,3 security=security-Guests-2GHz ssid=Guest-Zone-2GHz tx-chains=0,1,2,3

add channel=»(5GHz) channel-36″ country=russia3 datapath=datapath5GHz mode=ap name=cfg-5GHz-ch-36 security=security-Guests-5GHz ssid=Guest-Zone-5GHz

add channel=»(2GHz) channel-6″ country=russia3 datapath=datapath2GHz mode=ap name=cfg-2GHz-ch6 rx-chains=0,1,2,3 security=security-Guests-2GHz ssid=Guest-Zone-2GHz tx-chains=0,1,2,3

add channel=»(2GHz) channel-11″ country=russia3 datapath=datapath2GHz mode=ap name=cfg-2GHz-ch11 rx-chains=0,1,2,3 security=security-Guests-2GHz ssid=Guest-Zone-2GHz tx-chains=0,1,2,3

add channel=»(5GHz) channel-40″ country=russia3 datapath=datapath5GHz mode=ap name=cfg-5GHz-ch-40 security=security-Guests-5GHz ssid=Guest-Zone-5GHz

add channel=»(5GHz) channel-44″ country=russia3 datapath=datapath5GHz mode=ap name=cfg-5GHz-ch-44 security=security-Guests-5GHz ssid=Guest-Zone-5GHz

/caps-man manager

set enabled=yes

/caps-man provisioning

add action=create-dynamic-enabled master-configuration=cfg-2GHz-ch1 radio-mac=B8:69:F4:3A:0F:15

add action=create-dynamic-enabled master-configuration=cfg-5GHz-ch-36 radio-mac=B8:69:F4:3A:0F:14

add action=create-dynamic-enabled master-configuration=cfg-2GHz-ch6 radio-mac=B8:69:F4:35:5E:3E

add action=create-dynamic-enabled master-configuration=cfg-5GHz-ch-40 radio-mac=B8:69:F4:35:5E:3DПоследнее редактирование: 29 апр 2019

-

Значит какой-то из параметров вылетал за требования Russia3

Посмотрите параметры командой/interface wireless info country-info russia3

-

Дык, как так получается, что вылетал и вдруг перестал?

Сравниваем мои параметры и вывод по указанной команде с проблемной точки — что не совпадает? (кстати, до сих пор работает, несколько раз перезагружал уже все)

add band=2ghz-onlyg control-channel-width=20mhz extension-channel=disabled frequency=2437 name=»(2GHz) channel-6″ skip-dfs-channels=yes tx-power=17

add band=5ghz-onlyac control-channel-width=20mhz extension-channel=disabled frequency=5200 name=»(5GHz) channel-40″ skip-dfs-channels=yes tx-power=17/interface wireless info country-info russia3

2402-2482/b,g,gn20,gn40(20dBm)

2417-2457/g-turbo(20dBm)

5170-5250/a,an20,an40,ac20,ac40,ac80,ac160,ac80+80(20dBm)/passive,indoor

5250-5330/a,an20,an40,ac20,ac40,ac80,ac160,ac80+80(20dBm)/dfs,passive

5650-5710/a,an20,an40,ac20,ac40,ac80,ac160,ac80+80(20dBm)/dfs,passive

5755-5815/a,an20,an40,ac20,ac40,ac80,ac160,ac80+80(20dBm)/outdoor

5190-5310/a-turbo(20dBm)/dfs

5180-5300/a-turbo(20dBm)/dfs -

Например, если у вас на CAP три чейна, то вы вылетаете за Russia3 в случае 802.11n

А здесь еще забавнее. Вы вылетаете в 802.11n но остаетесь в 802.11AC

Потому что в 802.11n мощность указывается на канал. Т.е. 2 канала +3Db и 3 канала +5Db.

А в 802.11ac мощность указывается суммарная. -

Илья, спасибо!

Хотел же обойтись без Netinstall, но больше заморачиваться не буду. Все это внутри кирпично-бетонного здания и наружу все равно вылетать не будет, а значит и засечено не должно быть.

Или я ошибаюсь?

-

Вдогонку вопрос: а шить через Netinstall надо только точки доступа или Manager CAPSMAN (RB3011) тоже?

Последнее редактирование: 9 май 2019

-

А кепспен разве залочен?Там вопрос в том, что нет смысла задирать мощность, так как конечный девайс слабый.

Страница 1 из 2

Содержание

- Removing stale connection микротик

- Removing stale connection микротик

- Re: CAPsMAN errors in log

- Re: CAPsMAN errors in log

- Re: CAPsMAN errors in log

- Re: CAPsMAN errors in log

- Re: CAPsMAN errors in log

- Re: CAPsMAN errors in log

- Re: CAPsMAN errors in log

- Re: CAPsMAN errors in log

- Re: CAPsMAN errors in log

- Re: CAPsMAN errors in log

- Removing stale connection микротик

- Removing stale connection микротик

- Re: Connection between Capsman and CAPs

- Re: Connection between Capsman and CAPs

- Removing stale connection микротик

- Re: wapAC — CAPsMAN

- Re: wapAC — CAPsMAN

- Re: wapAC — CAPsMAN

- Re: wapAC — CAPsMAN

- Re: wapAC — CAPsMAN

Sat Nov 07, 2020 4:44 am

i got the instalation with 9 audiences, the first unit act as caps manager and caps while other 8 units as caps

the problem is the caps unit 7 and 9 always intermitent (come up and disappear)

the error on the capsman as follows :

caps,error removing stale connection [74:4D:28:F7:8A:21/5/ff71,Run,[76:4D:28:F7:8A:21]] because of ident conflict with [74:4D:28:F7:8A:AD/5/7a69,Join,[76:4D:28:F7:8A:21]]

caps,error removing stale connection [74:4D:28:F7:8A:AD/5/7fd0,Run,[76:4D:28:F7:8A:21]] because of ident conflict with [74:4D:28:F7:8A:21/5/ff71,Join,[76:4D:28:F7:8A:21]]

caps,error removing stale connection [74:4D:28:F7:8A:21/5/ff71,Run,[76:4D:28:F7:8A:21]] because of ident conflict with [74:4D:28:F7:8A:AD/5/1849,Join,[76:4D:28:F7:8A:21]]

caps,error removing stale connection [74:4D:28:F7:8A:AD/5/7fd0,Run,[76:4D:28:F7:8A:21]] because of ident conflict with [74:4D:28:F7:8A:21/5/2b74,Join,[76:4D:28:F7:8A:21]]

caps,error removing stale connection [74:4D:28:F7:8A:21/5/ff71,Run,[76:4D:28:F7:8A:21]] because of ident conflict with [74:4D:28:F7:8A:AD/5/a6d1,Join,[76:4D:28:F7:8A:21]]

caps,error removing stale connection [74:4D:28:F7:8A:AD/5/7fd0,Run,[76:4D:28:F7:8A:21]] because of ident conflict with [74:4D:28:F7:8A:21/5/9400,Join,[76:4D:28:F7:8A:21]]

the end error log always «Join,[76:4D:28:F7:8A:21]» even if the original mac address of bridge is different.

the /system identity of those two units surely different

Источник

Removing stale connection микротик

Mon Jul 20, 2015 11:52 pm

What means caps,error removing stale connection [::ffff:10.10.2.14:51092,Run,[4C:5E:0C:A6:AC:FF]] because of ident conflict with [::ffff:10.10.2.14:39660,Join,[4C:5E:0C:A6:AC:FF]] ?

Here are the settings

Can somebody help me please?

P.S. in log «script,error 10.10.2.12 down and up» this is script for ping to the Acess points

Re: CAPsMAN errors in log

Thu Aug 13, 2015 3:14 pm

Hi there

I had error like this just today.

I was setting up rb951ui as CAPsMAN and its internal wlan interface as CAP.

The problem was caused by firewall — i had to pass through udp traffic correctly.

I know, situation is not the same, but maybe you could check that (if you did not find a solution already).

Re: CAPsMAN errors in log

Wed Apr 12, 2017 11:36 am

Re: CAPsMAN errors in log

Tue May 16, 2017 12:33 pm

1. poor network connection between capsman and caps

2. high cpu load of capsman

Re: CAPsMAN errors in log

Wed Oct 11, 2017 1:49 pm

Re: CAPsMAN errors in log

Wed Oct 11, 2017 3:00 pm

Re: CAPsMAN errors in log

Thu Dec 14, 2017 1:05 pm

So, I experienced the same today.

e.g. «removing stale connection [::ffff:10.2.30.120:54023,Run[64:D1:54:87:E4:6F]] because of ident conflict with [::ffff:10.2.30.120:38611,Join[64:D1:54:87:E4:6F]]

This happened for all of my WAP/HAP devices at the same connected to a CHR/VMware based CAPSMAN based forwarding setup. I have 6.40.5 running.

There´s no such rule on the CAPSMAN controller, i.e.:

1ms).

Did anyone have this issue and resolved it?

Re: CAPsMAN errors in log

Tue Dec 11, 2018 9:56 pm

Re: CAPsMAN errors in log

Wed May 01, 2019 12:16 am

For all those who experience this.

First, pay attention to the firewall rules. If You have firewall rules on the bottom of the list where You block everything which is not approved in some rule above then You have to add a firewall rule which will approve UDP 5246,5247 ports input.

If the wireless interfaces are on the same router where CAPsMAN is then add a rule which will allow input with a source address of the router.

This is how I make it work.

Re: CAPsMAN errors in log

Mon Jun 06, 2022 3:49 pm

Re: CAPsMAN errors in log

Sun Oct 02, 2022 11:11 am

I found that the discovery interface was configured incorrectly, so what i done is I changed it to my desired «WAN» interface and the error was resolved.

Источник

Removing stale connection микротик

Добрый день помогите пожалуйста в решении проблемы,

имеем такую конфигурацию:

Роутер Контроллер Wi-Fi- RB110Dx4 — версия прошивки – 6.47.8

Точки доступа RBcAPGi-5acD2nD — версия прошивки – 6.47.8

Настроено CAPsMAN , на частоте 5Гц все прекрасно работает, но на 2.4Гц подключенное к сети устройство не получает адрес от DHCP сервера.

Настройки идентичные для 5Гц и для 2.4Гц за исключением каналов, Security Cfg.- Используется общий на обе конфигурации.

Контроллер видит необходимы точки , Также видит интерфейсы 5Гц и 2.4Гц.

И тут экстрасенсы с бубнами сразу догадались где проблема

Сначала нужно определится где проблема на уровне сети или радио. Вы сразу определили что на уровне сети и ничем не подкрепляете этот вывод.

Такое количество точек и Вы не задаете частот

Отключите все точки в 2.4 оставьте только одну. Попробуйте подключится к ней. и покажите результат. Что будет написано в логах, и что в таблице регистрации капсмана.

Так же покажите лог этой САР 2,4

Тогда можно будет хоть примерно понять в какой части у Вас ошибки.

PS Ссылку на Букварь здесь на форуме найдите и изучите.

1-е Правило WiFi — Везде где только можно откажитесь от WiFi!

2-е Правило WiFi -Устройство, которое пользователь не носит с собой постоянно, должно подключаться кабелем!!

Микротики есть разные: черные, белые, красные. Но все равно хочется над чем нибудь заморочится.

И тут экстрасенсы с бубнами сразу догадались где проблема

Сначала нужно определится где проблема на уровне сети или радио. Вы сразу определили что на уровне сети и ничем не подкрепляете этот вывод.

Такое количество точек и Вы не задаете частот

Отключите все точки в 2.4 оставьте только одну. Попробуйте подключится к ней. и покажите результат. Что будет написано в логах, и что в таблице регистрации капсмана.

Так же покажите лог этой САР 2,4

Тогда можно будет хоть примерно понять в какой части у Вас ошибки.

PS Ссылку на Букварь здесь на форуме найдите и изучите.

И тут экстрасенсы с бубнами сразу догадались где проблема

Сначала нужно определится где проблема на уровне сети или радио. Вы сразу определили что на уровне сети и ничем не подкрепляете этот вывод.

Такое количество точек и Вы не задаете частот

Отключите все точки в 2.4 оставьте только одну. Попробуйте подключится к ней. и покажите результат. Что будет написано в логах, и что в таблице регистрации капсмана.

Так же покажите лог этой САР 2,4

Тогда можно будет хоть примерно понять в какой части у Вас ошибки.

PS Ссылку на Букварь здесь на форуме найдите и изучите.

Этот коментарий никак не локализует проблему. Она все таки в настройках радио или сети.

Покажите что устройство корректно подключается и в логах нет постоянных отключений от радио или петли в сети.

PS однако однозначно указывает на ошибку в настройке.

1-е Правило WiFi — Везде где только можно откажитесь от WiFi!

2-е Правило WiFi -Устройство, которое пользователь не носит с собой постоянно, должно подключаться кабелем!!

Микротики есть разные: черные, белые, красные. Но все равно хочется над чем нибудь заморочится.

Этот коментарий никак не локализует проблему. Она все таки в настройках радио или сети.

Покажите что устройство корректно подключается и в логах нет постоянных отключений от радио или петли в сети.

PS однако однозначно указывает на ошибку в настройке.

огромное спасибо за правильное направление.

в логах ошибки такого типа при попытке подключения через 2.4

removing stale connection [08:55:31:00:D8:40/4/1c81,Run,[08:55:31:00:D8:3E]] because of ident conflict with [08:55:31:00:D8:40/4/64a8,Join,[08:55:31:00:D8:3E]]

1-е Правило WiFi — Везде где только можно откажитесь от WiFi!

2-е Правило WiFi -Устройство, которое пользователь не носит с собой постоянно, должно подключаться кабелем!!

Микротики есть разные: черные, белые, красные. Но все равно хочется над чем нибудь заморочится.

Источник

Removing stale connection микротик

Mon Oct 01, 2018 5:52 pm

First of all, please, forgive me my English.

does anybody explain to me how Capsman and CAPs makes connection?

I have a central controller: CCR-1009-7G with 37 cAP and some 2011 in cAPs mode. I use Capsman forwarding mode.

Sometime some or all of the CAPs disconnects at random times and my log is not too chatty for me. It is very annoying, because all of the CAPs turn off their radio, drops all of the clients.

From the Capsman side:

«removing stale connection because of identity conflict. » (same CAPs MAC address with different port numbers

From the CAP side:

«send max keepalive packets without response..»

My inner network is stabile, with Cisco switches, there is no packet loss.

How can i modify the maximum of keepalive packets? Can the problem root is temporary high CPU loading? How can i start the debug? I use Wireshark to monitor the network, but i didn’t notice any serious problem.

Re: Connection between Capsman and CAPs

Tue Oct 02, 2018 1:16 am

Are they behind a NAT? That is, all your access points have the same IP address with different port numbers?

If that’s the case, maybe it’s something with Nat connection timeouts.

Another faint possibility is the Cisco gear is doing proxy ARP for access points behind them, which would present Cisco MAC addresses to capsman. This would be fairly noticeable in Capsman though as there would be duplicate Cisco MAC addresses in the radio table.

Re: Connection between Capsman and CAPs

Tue Oct 02, 2018 2:34 pm

Are they behind a NAT? That is, all your access points have the same IP address with different port numbers?

If that’s the case, maybe it’s something with Nat connection timeouts.

Another faint possibility is the Cisco gear is doing proxy ARP for access points behind them, which would present Cisco MAC addresses to capsman. This would be fairly noticeable in Capsman though as there would be duplicate Cisco MAC addresses in the radio table.

Capsman and CAPs is in LAN, with private IP-addresses. All of the CAPs are on the same subnet, with one port of Capsman.

I will check the proxy ARP, but in my radio table i can see the proper MAC addresses for CAPs.

Источник

Removing stale connection микротик

Tue Nov 17, 2020 3:50 pm

H, All!

I’m using CAPsMAN to control AP’s through VLAN’s.

There are 4 VLAN’s — two of them are transmiting with cap’s and wap’s, third VLAN is for video surveillance and fourth is Management VLAN.

The system consist of 107 cAPac and wAPac.

Everything works fine exept one AP (wAPac). Periodically its disconnect and connect again.

removing stale connection [B8:69:F4:36:30:B3/69/68a6,Run,CAP-B869F43630B3] because of ident conflict with [B8:69:F4:36:30:B3/69/7d60,Join,CAP-B869F43630B3]

I red this post:

viewtopic.php?t=98753

and open ports.

This is my rule:

0 chain=input action=accept protocol=udp dst-port=5246,5247 log=no

log-prefix=»»

It does not resolve my problem and AP contunue disconnect/connect.

Have anyone same problem?

Is there some solution?

Thank You

P.S. I have other two systems with same config and there no problem.

Re: wapAC — CAPsMAN

Tue Nov 17, 2020 3:54 pm

This is my all filter content:

Flags: X — disabled, I — invalid, D — dynamic

0 chain=input action=accept protocol=udp dst-port=5246,5247 log=no

log-prefix=»»

1 ;;; Allow Trusted Address List Connections:

chain=input action=accept src-address-list=Allow Input Connection log=no

log-prefix=»»

2 ;;; Accept Related and Established Connections:

chain=input action=accept connection-state=established,related log=no

log-prefix=»»

3 ;;; Reject All Untrusted Connections:

chain=input action=drop connection-state=invalid,new log=no log-prefix=»»

4 ;;; Reject Connections From Guest to Staff:

chain=forward action=drop src-address=10.10.16.0/21

dst-address=10.10.10.0/24 log=no log-prefix=»»

5 ;;; Reject Connections From Guest to CCTV:

chain=forward action=drop src-address=10.10.16.0/21

dst-address=10.10.30.0/24 log=no log-prefix=»»

6 ;;; Reject Connections From Guest to Management:

chain=forward action=drop src-address=10.10.16.0/21

dst-address=10.10.222.0/23 log=no log-prefix=»»

Trusted Address List consist of Management Network 10.10.222.0/23 and two other outside IP’s

Re: wapAC — CAPsMAN

Tue Nov 17, 2020 4:02 pm

/export hide-sensitive file=anynameyouwish

one for the main router

one for the capac

Re: wapAC — CAPsMAN

Tue Nov 17, 2020 4:27 pm

Thank You for fast replay Anav

This are my configs:

Router:

# nov/17/2020 16:17:22 by RouterOS 6.47.7

# software > #

# model = CCR1016-12S-1S+

# serial number = 9165095EF619

/caps-man channel

add band=2ghz-onlyn control-channel-width=20mhz extension-channel=Ce name=

channel

/interface bridge

add name=LAN

/interface ethernet

set [ find default-name=sfp2 ] disabled=yes

/interface vlan

add interface=LAN name=1.Staff_VLAN_10 vlan-id=10

add interface=LAN name=2.Guest_VLAN_16 vlan-id=16

add interface=LAN name=3.CCTV_VLAN_30 vlan-id=30

add interface=LAN name=4.Management_VLAN_222 vlan-id=222

/caps-man datapath

add bridge=LAN name=staff_datapath vlan-id=10 vlan-mode=use-tag

add bridge=LAN client-to-client-forwarding=no name=guest_datapath vlan-id=16

vlan-mode=use-tag

/caps-man security

add authentication-types=wpa2-psk disable-pmkid=yes encryption=aes-ccm

group-encryption=aes-ccm group-key-update=1h name=staff_security

add authentication-types=wpa2-psk disable-pmkid=yes encryption=aes-ccm

group-encryption=aes-ccm group-key-update=1h name=guest_security

/caps-man configuration

add channel=channel datapath=staff_datapath mode=ap name=staff_conf_2.4GHz

security=staff_security ssid=dere_Staff

add datapath=staff_datapath mode=ap name=staff_conf_5GHz security=

staff_security ssid=dere_Staff_5GHz

add channel=channel datapath=guest_datapath mode=ap name=guest_conf_2,4GHz

security=guest_security ssid=dere_Guest

add datapath=guest_datapath mode=ap name=guest_conf_5GHz security=

guest_security ssid=dere_Guest_5GHz

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip pool

add name=dhcp_pool0 ranges=10.10.10.101-10.10.10.200

add name=dhcp_pool1 ranges=10.10.16.2-10.10.23.254

add name=dhcp_pool2 ranges=10.10.30.241-10.10.30.250

add name=dhcp_pool3 ranges=10.10.223.151-10.10.223.254

/ip dhcp-server

add address-pool=dhcp_pool0 disabled=no interface=1.Staff_VLAN_10 name=dhcp1

add address-pool=dhcp_pool1 disabled=no interface=2.Guest_VLAN_16 name=dhcp2

add address-pool=dhcp_pool2 disabled=no interface=3.CCTV_VLAN_30 name=dhcp3

add address-pool=dhcp_pool3 disabled=no interface=4.Management_VLAN_222 name=

dhcp4

/ppp profile

add local-address=dhcp_pool3 name=VPN remote-address=dhcp_pool3

/queue type

add kind=pcq name=download pcq-classifier=dst-address pcq-dst-address6-mask=

64 pcq-rate=8M pcq-src-address6-mask=64

add kind=pcq name=upload pcq-classifier=src-address pcq-dst-address6-mask=64

pcq-rate=5M pcq-src-address6-mask=64

/queue simple

add max-limit=90M/90M name=OneLimitToAllGuestClients queue=upload/download

target=10.10.16.0/21

/caps-man manager

set ca-certificate=auto certificate=auto enabled=yes package-path=

/firmware_cap_wap require-peer-certificate=yes upgrade-policy=

suggest-same-version

/caps-man manager interface

set [ find default=yes ] forbid=yes

add disabled=no interface=4.Management_VLAN_222

/caps-man provisioning

add action=create-dynamic-enabled master-configuration=staff_conf_2.4GHz

name-format=identity slave-configurations=guest_conf_2,4GHz

/interface bridge port

add bridge=LAN interface=sfp3

add bridge=LAN interface=sfp4

add interface=1.Staff_VLAN_10

add interface=2.Guest_VLAN_16

add bridge=LAN interface=sfp5

/ip neighbor discovery-settings

set discover-interface-list=!dynamic

/interface l2tp-server server

set authentication=mschap1,mschap2 enabled=yes use-ipsec=required

/ip address

add address=10.10.222.1/23 comment=Management_network: interface=

4.Management_VLAN_222 network=10.10.222.0

add address=10.10.10.1/24 comment=Staff_network interface=1.Staff_VLAN_10

network=10.10.10.0

add address=10.10.30.1/24 comment=CCTV_Network: interface=3.CCTV_VLAN_30

network=10.10.30.0

add address=10.10.16.1/21 comment=Guest_network: interface=2.Guest_VLAN_16

network=10.10.16.0

add address=xx.xx.xx.xx/30 comment=»WAN 2:» disabled=yes interface=sfp2

network=xx.xx.xx.xx

add address=xx.xx.xx.xx/30 comment=»WAN 1:» interface=sfp1 network=

xx.xx.xx.xx

/ip dhcp-server lease

add address=10.10.223.79 client-id=1:c4:ad:34:12:ad:28 mac-address=

C4:AD:34:12:AD:28 server=dhcp4

add address=10.10.223.15 client-id=1:c4:ad:34:45:cf:dc mac-address=

C4:AD:34:45:CF:DC server=dhcp4

add address=10.10.223.16 client-id=1:c4:ad:34:45:cf:fc mac-address=

C4:AD:34:45:CF:FC server=dhcp4

add address=10.10.223.17 client-id=1:c4:ad:34:45:cf:70 mac-address=

C4:AD:34:45:CF:70 server=dhcp4

add address=10.10.223.18 client-id=1:c4:ad:34:45:cf:b4 mac-address=

C4:AD:34:45:CF:B4 server=dhcp4

add address=10.10.223.19 client-id=1:b8:69:f4:f4:ea:af mac-address=

B8:69:F4:F4:EA:AF server=dhcp4

add address=10.10.223.20 client-id=1:b8:69:f4:f4:e9:68 mac-address=

B8:69:F4:F4:E9:68 server=dhcp4

add address=10.10.223.21 client-id=1:b8:69:f4:f4:e9:77 mac-address=

B8:69:F4:F4:E9:77 server=dhcp4

add address=10.10.223.22 client-id=1:b8:69:f4:f8:3c:66 mac-address=

B8:69:F4:F8:3C:66 server=dhcp4

add address=10.10.223.31 client-id=1:c4:ad:34:45:d1:a0 mac-address=

C4:AD:34:45:D1:A0 server=dhcp4

add address=10.10.223.23 client-id=1:b8:69:f4:f8:3d:89 mac-address=

B8:69:F4:F8:3D:89 server=dhcp4

add address=10.10.223.24 client-id=1:b8:69:f4:f4:e9:89 mac-address=

B8:69:F4:F4:E9:89 server=dhcp4

add address=10.10.223.26 client-id=1:c4:ad:34:45:d1:74 mac-address=

C4:AD:34:45:D1:74 server=dhcp4

add address=10.10.223.27 client-id=1:c4:ad:34:45:cf:cc mac-address=

C4:AD:34:45:CF:CC server=dhcp4

add address=10.10.223.28 client-id=1:c4:ad:34:45:cf:80 mac-address=

C4:AD:34:45:CF:80 server=dhcp4

add address=10.10.223.29 client-id=1:c4:ad:34:43:d6:b2 mac-address=

C4:AD:34:43:D6:B2 server=dhcp4

add address=10.10.223.30 client-id=1:c4:ad:34:45:d1:94 mac-address=

C4:AD:34:45:D1:94 server=dhcp4

add address=10.10.223.63 client-id=1:c4:ad:34:42:9e:ab mac-address=

C4:AD:34:42:9E:AB server=dhcp4

add address=10.10.223.64 client-id=1:c4:ad:34:45:d1:68 mac-address=

C4:AD:34:45:D1:68 server=dhcp4

add address=10.10.223.65 client-id=1:c4:ad:34:45:d1:6c mac-address=

C4:AD:34:45:D1:6C server=dhcp4

add address=10.10.223.66 client-id=1:c4:ad:34:45:d1:80 mac-address=

C4:AD:34:45:D1:80 server=dhcp4

add address=10.10.223.67 client-id=1:c4:ad:34:45:d1:84 mac-address=

C4:AD:34:45:D1:84 server=dhcp4

add address=10.10.223.75 client-id=1:c4:ad:34:45:d1:88 mac-address=

C4:AD:34:45:D1:88 server=dhcp4

add address=10.10.223.76 client-id=1:c4:ad:34:c:ec:a1 mac-address=

C4:AD:34:0C:EC:A1 server=dhcp4

add address=10.10.223.77 client-id=1:c4:ad:34:c:ec:dd mac-address=

C4:AD:34:0C:EC:DD server=dhcp4

add address=10.10.223.78 client-id=1:c4:ad:34:45:d1:70 mac-address=

C4:AD:34:45:D1:70 server=dhcp4

add address=10.10.223.87 client-id=1:c4:ad:34:12:ad:34 mac-address=

C4:AD:34:12:AD:34 server=dhcp4

add address=10.10.223.88 client-id=1:c4:ad:34:c:ee:9d mac-address=

C4:AD:34:0C:EE:9D server=dhcp4

add address=10.10.223.89 client-id=1:c4:ad:34:c:ee:a9 mac-address=

C4:AD:34:0C:EE:A9 server=dhcp4

add address=10.10.223.90 client-id=1:c4:ad:34:12:ad:1c mac-address=

C4:AD:34:12:AD:1C server=dhcp4

add address=10.10.223.91 client-id=1:c4:ad:34:12:ad:24 mac-address=

C4:AD:34:12:AD:24 server=dhcp4

add address=10.10.223.99 client-id=1:c4:ad:34:c:ed:51 mac-address=

C4:AD:34:0C:ED:51 server=dhcp4

add address=10.10.223.100 client-id=1:c4:ad:34:c:ec:95 mac-address=

C4:AD:34:0C:EC:95 server=dhcp4

add address=10.10.223.101 client-id=1:c4:ad:34:c:ec:89 mac-address=

C4:AD:34:0C:EC:89 server=dhcp4

add address=10.10.223.102 client-id=1:c4:ad:34:12:ad:2c mac-address=

C4:AD:34:12:AD:2C server=dhcp4

add address=10.10.223.103 client-id=1:c4:ad:34:12:ad:40 mac-address=

C4:AD:34:12:AD:40 server=dhcp4

add address=10.10.223.1 client-id=1:c4:ad:34:48:1c:90 mac-address=

C4:AD:34:48:1C:90 server=dhcp4

add address=10.10.223.10 client-id=1:74:4d:28:1:b2:7d mac-address=

74:4D:28:01:B2:7D server=dhcp4

add address=10.10.223.11 client-id=1:74:4d:28:1:fc:f0 mac-address=

74:4D:28:01:FC:F0 server=dhcp4

add address=10.10.223.12 client-id=1:74:4d:28:1:cf:8e mac-address=

74:4D:28:01:CF:8E server=dhcp4

add address=10.10.223.13 client-id=1:74:4d:28:1:d4:50 mac-address=

74:4D:28:01:D4:50 server=dhcp4

add address=10.10.223.14 client-id=1:74:4d:28:1:e2:42 mac-address=

74:4D:28:01:E2:42 server=dhcp4

add address=10.10.223.2 client-id=1:c4:ad:34:48:1c:8c mac-address=

C4:AD:34:48:1C:8C server=dhcp4

add address=10.10.223.3 client-id=1:c4:ad:34:48:1c:a4 mac-address=

C4:AD:34:48:1C:A4 server=dhcp4

add address=10.10.223.4 client-id=1:c4:ad:34:48:1c:c4 mac-address=

C4:AD:34:48:1C:C4 server=dhcp4

add address=10.10.223.5 client-id=1:c4:ad:34:45:cf:c0 mac-address=

C4:AD:34:45:CF:C0 server=dhcp4

add address=10.10.223.6 client-id=1:c4:ad:34:48:1b:5c mac-address=

C4:AD:34:48:1B:5C server=dhcp4

add address=10.10.223.7 client-id=1:74:4d:28:2:b:be mac-address=

74:4D:28:02:0B:BE server=dhcp4

add address=10.10.223.8 client-id=1:74:4d:28:2:b:cc mac-address=

74:4D:28:02:0B:CC server=dhcp4

add address=10.10.223.9 client-id=1:74:4d:28:1:e0:18 mac-address=

74:4D:28:01:E0:18 server=dhcp4

add address=10.10.223.32 client-id=1:b8:69:f4:36:30:dd mac-address=

B8:69:F4:36:30:DD server=dhcp4

add address=10.10.223.41 client-id=1:c4:ad:34:45:d1:60 mac-address=

C4:AD:34:45:D1:60 server=dhcp4

add address=10.10.223.42 client-id=1:c4:ad:34:45:d1:7c mac-address=

C4:AD:34:45:D1:7C server=dhcp4

add address=10.10.223.43 client-id=1:c4:ad:34:43:d6:b6 mac-address=

C4:AD:34:43:D6:B6 server=dhcp4

add address=10.10.223.33 client-id=1:b8:69:f4:f4:ea:a6 mac-address=

B8:69:F4:F4:EA:A6 server=dhcp4

add address=10.10.223.34 client-id=1:b8:69:f4:36:2f:96 mac-address=

B8:69:F4:36:2F:96 server=dhcp4

add address=10.10.223.35 client-id=1:c4:ad:34:39:dc:4a mac-address=

C4:AD:34:39:DC:4A server=dhcp4

add address=10.10.223.36 client-id=1:c4:ad:34:48:1c:a0 mac-address=

C4:AD:34:48:1C:A0 server=dhcp4

add address=10.10.223.37 client-id=1:c4:ad:34:45:cf:94 mac-address=

C4:AD:34:45:CF:94 server=dhcp4

add address=10.10.223.38 client-id=1:c4:ad:34:45:cf:98 mac-address=

C4:AD:34:45:CF:98 server=dhcp4

add address=10.10.223.39 client-id=1:c4:ad:34:45:cf:d0 mac-address=

C4:AD:34:45:CF:D0 server=dhcp4

add address=10.10.223.40 client-id=1:c4:ad:34:45:cf:bc mac-address=

C4:AD:34:45:CF:BC server=dhcp4

add address=10.10.223.150 client-id=1:d0:bf:9c:e0:a5:db mac-address=

D0:BF:9C:E0:A5:DB server=dhcp4

add address=10.10.223.44 client-id=1:c4:ad:34:43:d6:8a mac-address=

C4:AD:34:43:D6:8A server=dhcp4

add address=10.10.223.45 client-id=1:c4:ad:34:43:d6:ae mac-address=

C4:AD:34:43:D6:AE server=dhcp4

add address=10.10.223.46 client-id=1:c4:ad:34:45:d1:90 mac-address=

C4:AD:34:45:D1:90 server=dhcp4

add address=10.10.223.47 client-id=1:c4:ad:34:43:d6:86 mac-address=

C4:AD:34:43:D6:86 server=dhcp4

add address=10.10.223.48 client-id=1:c4:ad:34:45:d0:c0 mac-address=

C4:AD:34:45:D0:C0 server=dhcp4

add address=10.10.223.49 client-id=1:74:4d:28:2:2:ce mac-address=

74:4D:28:02:02:CE server=dhcp4

add address=10.10.223.50 client-id=1:74:4d:28:1:cf:ab mac-address=

74:4D:28:01:CF:AB server=dhcp4

add address=10.10.223.52 client-id=1:74:4d:28:1:d4:58 mac-address=

74:4D:28:01:D4:58 server=dhcp4

add address=10.10.223.53 client-id=1:74:4d:28:1:b7:23 mac-address=

74:4D:28:01:B7:23 server=dhcp4

add address=10.10.223.54 client-id=1:74:4d:28:1:d5:6c mac-address=

74:4D:28:01:D5:6C server=dhcp4

add address=10.10.223.55 client-id=1:b8:69:f4:85:38:20 mac-address=

B8:69:F4:85:38:20 server=dhcp4

add address=10.10.223.51 client-id=1:74:4d:28:1:d0:3c mac-address=

74:4D:28:01:D0:3C server=dhcp4

add address=10.10.223.60 client-id=1:c4:ad:34:45:d0:9c mac-address=

C4:AD:34:45:D0:9C server=dhcp4

add address=10.10.223.61 client-id=1:c4:ad:34:45:d0:e0 mac-address=

C4:AD:34:45:D0:E0 server=dhcp4

add address=10.10.223.62 client-id=1:c4:ad:34:45:d0:f0 mac-address=

C4:AD:34:45:D0:F0 server=dhcp4

add address=10.10.223.72 client-id=1:c4:ad:34:45:d1:34 mac-address=

C4:AD:34:45:D1:34 server=dhcp4

add address=10.10.223.73 client-id=1:c4:ad:34:45:d0:e8 mac-address=

C4:AD:34:45:D0:E8 server=dhcp4

add address=10.10.223.74 client-id=1:c4:ad:34:45:d0:dc mac-address=

C4:AD:34:45:D0:DC server=dhcp4

add address=10.10.223.84 client-id=1:c4:ad:34:9e:9c:59 mac-address=

C4:AD:34:9E:9C:59 server=dhcp4

add address=10.10.223.85 client-id=1:74:4d:28:1:e4:c2 mac-address=

74:4D:28:01:E4:C2 server=dhcp4

add address=10.10.223.86 client-id=1:c4:ad:34:45:d0:ec mac-address=

C4:AD:34:45:D0:EC server=dhcp4

add address=10.10.223.96 client-id=1:c4:ad:34:45:d1:18 mac-address=

C4:AD:34:45:D1:18 server=dhcp4

add address=10.10.223.97 client-id=1:c4:ad:34:45:d0:e4 mac-address=

C4:AD:34:45:D0:E4 server=dhcp4

add address=10.10.223.98 client-id=1:c4:ad:34:45:d0:fc mac-address=

C4:AD:34:45:D0:FC server=dhcp4

add address=10.10.223.57 client-id=1:c4:ad:34:48:1c:b0 mac-address=

C4:AD:34:48:1C:B0 server=dhcp4

add address=10.10.223.56 client-id=1:c4:ad:34:45:cf:e0 mac-address=

C4:AD:34:45:CF:E0 server=dhcp4

add address=10.10.223.58 client-id=1:c4:ad:34:45:d1:3c mac-address=

C4:AD:34:45:D1:3C server=dhcp4

add address=10.10.223.59 client-id=1:c4:ad:34:48:1c:88 mac-address=

C4:AD:34:48:1C:88 server=dhcp4

add address=10.10.223.68 client-id=1:c4:ad:34:45:d0:84 mac-address=

C4:AD:34:45:D0:84 server=dhcp4

add address=10.10.223.69 client-id=1:c4:ad:34:45:d0:b4 mac-address=

C4:AD:34:45:D0:B4 server=dhcp4

add address=10.10.223.70 client-id=1:c4:ad:34:45:d1:0 mac-address=

C4:AD:34:45:D1:00 server=dhcp4

add address=10.10.223.71 client-id=1:c4:ad:34:45:d1:14 mac-address=

C4:AD:34:45:D1:14 server=dhcp4

add address=10.10.223.92 client-id=1:c4:ad:34:45:d1:c mac-address=

C4:AD:34:45:D1:0C server=dhcp4

add address=10.10.223.93 client-id=1:c4:ad:34:48:41:f7 mac-address=

C4:AD:34:48:41:F7 server=dhcp4

add address=10.10.223.94 client-id=1:c4:ad:34:45:d1:24 mac-address=

C4:AD:34:45:D1:24 server=dhcp4

add address=10.10.223.95 client-id=1:c4:ad:34:45:d1:1c mac-address=

C4:AD:34:45:D1:1C server=dhcp4

add address=10.10.223.82 client-id=1:c4:ad:34:45:d1:20 mac-address=

C4:AD:34:45:D1:20 server=dhcp4

add address=10.10.223.81 client-id=1:74:4d:28:1:c3:55 mac-address=

74:4D:28:01:C3:55 server=dhcp4

add address=10.10.223.83 client-id=1:74:4d:28:1:c7:4e mac-address=

74:4D:28:01:C7:4E server=dhcp4

add address=10.10.223.80 client-id=1:74:4d:28:2:0:c6 mac-address=

74:4D:28:02:00:C6 server=dhcp4

add address=10.10.223.25 client-id=1:74:4d:28:1:fa:da mac-address=

74:4D:28:01:FA:DA server=dhcp4

add address=10.10.223.104 client-id=1:b8:69:f4:f8:3d:83 mac-address=

B8:69:F4:F8:3D:83 server=dhcp4

add address=10.10.223.105 client-id=1:b8:69:f4:f8:3c:3f mac-address=

B8:69:F4:F8:3C:3F server=dhcp4

add address=10.10.223.106 client-id=1:b8:69:f4:36:30:b3 mac-address=

B8:69:F4:36:30:B3 server=dhcp4

add address=10.10.223.107 client-id=1:b8:69:f4:f8:3c:36 mac-address=

B8:69:F4:F8:3C:36 server=dhcp4

/ip dhcp-server network

add address=10.10.10.0/24 gateway=10.10.10.1

add address=10.10.16.0/21 gateway=10.10.16.1

add address=10.10.30.0/24 gateway=10.10.30.1

add address=10.10.222.0/23 gateway=10.10.222.1

/ip dns

set allow-remote-requests=yes servers=212.39.90.42,212.39.90.43,8.8.8.8

/ip firewall address-list

add address=10.10.222.0/23 list=»Allow Input Connection»

add address=outside IP list=»Allow Input Connection»

add address=outside IP list=»Allow Input Connection»

add address=10.10.10.0/24 disabled=yes list=»Allow Input Connection»

add address=outside IP list=»Allow Input Connection»

/ip firewall filter

add action=accept chain=input dst-port=5246,5247 protocol=udp

add action=accept chain=input comment=

«Allow Trusted Address List Connections:» src-address-list=

«Allow Input Connection»

add action=accept chain=input comment=

«Accept Related and Established Connections:» connection-state=

established,related

add action=drop chain=input comment=»Reject All Untrusted Connections:»

connection-state=invalid,new

add action=drop chain=forward comment=

«Reject Connections From Guest to Staff:» dst-address=10.10.10.0/24

src-address=10.10.16.0/21

add action=drop chain=forward comment=

«Reject Connections From Guest to CCTV:» dst-address=10.10.30.0/24

src-address=10.10.16.0/21

add action=drop chain=forward comment=

«Reject Connections From Guest to Management:» dst-address=10.10.222.0/23

src-address=10.10.16.0/21

/ip firewall nat

add action=masquerade chain=srcnat comment=»Massquerade Management Network:»

src-address=10.10.222.0/23

add action=masquerade chain=srcnat comment=»Massquerade Staff Network:»

src-address=10.10.10.0/24

add action=masquerade chain=srcnat comment=»Massquerade Guest Network:»

src-address=10.10.16.0/21

add action=masquerade chain=srcnat comment=»Massquerade CCTV Network:»

src-address=10.10.30.0/24

add action=dst-nat chain=dstnat comment=»NVR 1:» dst-address=xx.xxx.xx.xx

dst-port=50001-50006 protocol=tcp to-addresses=10.10.30.11

add action=dst-nat chain=dstnat dst-address=xx.xx.xx.xx dst-port=

50001-50006 protocol=udp to-addresses=10.10.30.11

add action=dst-nat chain=dstnat comment=»NVR 2:» dst-address=xx.xx.xx.xx

dst-port=50011-50016 protocol=tcp to-addresses=10.10.30.12

add action=dst-nat chain=dstnat dst-address=xx.xx.xx.xx dst-port=

50011-50016 protocol=udp to-addresses=10.10.30.12

add action=dst-nat chain=dstnat comment=»NVR 3:» dst-address=xx.xx.xx.xx

dst-port=50021-50026 protocol=tcp to-addresses=10.10.30.13

add action=dst-nat chain=dstnat dst-address=xx.xx.xx.xx dst-port=

50021-50026 protocol=udp to-addresses=10.10.30.13

add action=dst-nat chain=dstnat comment=»TV Station:» dst-address=

xx.xx.xx.xx dst-port=50000 protocol=tcp to-addresses=10.10.10.250

to-ports=80

add action=dst-nat chain=dstnat dst-address=xx.xx.xx.xx dst-port=50000

protocol=udp to-addresses=10.10.10.250 to-ports=80

add action=dst-nat chain=dstnat comment=Clock: dst-address=xx.xx.xx.xx

dst-port=3424,3050,3051 protocol=tcp to-addresses=10.10.10.10

add action=dst-nat chain=dstnat comment=RDP dst-address=xx.xx.xx.xx

dst-port=57816 log=yes protocol=tcp to-addresses=10.10.10.10 to-ports=

3390

add action=dst-nat chain=dstnat comment=Pojarna: dst-address=xx.xx.xx.xx

dst-port=50555 protocol=tcp to-addresses=10.10.10.252 to-ports=80

add action=dst-nat chain=dstnat dst-address=xx.xx.xx.xx dst-port=50555

protocol=udp to-addresses=10.10.10.252 to-ports=80

add action=dst-nat chain=dstnat comment=»SOT IP150 + Z1:» dst-address=

xx.xx.xx.xx dst-port=10000 protocol=tcp to-addresses=10.10.10.253

add action=dst-nat chain=dstnat dst-address=xx.xx.xx.xx dst-port=10000

protocol=udp to-addresses=10.10.10.253

add action=dst-nat chain=dstnat comment=»SOT IP150 + Z2:» dst-address=

xx.xx.xx.xx dst-port=10001 protocol=tcp to-addresses=10.10.10.254

add action=dst-nat chain=dstnat dst-address=xx.xx.xx.xx dst-port=10001

protocol=udp to-addresses=10.10.10.254

add action=dst-nat chain=dstnat comment=»RDP Ohraha PC:» dst-address=

xx.xx.xx.xx dst-port=6587 protocol=tcp to-addresses=10.10.30.249

to-ports=3389

add action=dst-nat chain=dstnat disabled=yes dst-address=xx.xx.xx.xx

dst-port=6587 protocol=udp to-addresses=10.10.30.249 to-ports=3389

/ip firewall service-port

set ftp disabled=yes

set tftp disabled=yes

set irc disabled=yes

set h323 disabled=yes

set sip disabled=yes

set pptp disabled=yes

set udplite disabled=yes

set dccp disabled=yes

set sctp disabled=yes

/ip route

add distance=1 gateway=xx.xx.xx.xx

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www disabled=yes

set ssh disabled=yes

set api disabled=yes

set winbox port=23231

set api-ssl disabled=yes

/lcd

set enabled=no touch-screen=disabled

/ppp secret

add name=Ivan profile=VPN service=l2tp

/system clock

set time-zone-name=Europe/Sofia

/system identity

set name=»H-l dere Router»

/system ntp client

set enabled=yes primary-ntp=79.98.105.18 secondary-ntp=89.163.224.15

/tool bandwidth-server

set authenticate=no enabled=no

/tool romon

set enabled=yes

# jan/03/1970 18:43:13 by RouterOS 6.47.7

# software > #

# model = RouterBOARD wAP G-5HacT2HnD

# serial number = A6300949F677

/interface wireless

# managed by CAPsMAN

# channel: 2422/20-Ce/gn(28dBm), SSID: Belvedere_Staff, CAPsMAN forwarding

set [ find default-name=wlan1 ] ssid=MikroTik

set [ find default-name=wlan2 ] ssid=MikroTik

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/interface wireless cap

#

set certificate=request discovery-interfaces=ether1 enabled=yes interfaces=

wlan1

/ip dhcp-client

add disabled=no interface=ether1

/ip firewall filter

add action=accept chain=input src-address=10.10.222.0/23

add action=drop chain=input

/system identity

set name=»AP 17-P10″

/tool romon

set enabled=yes

Re: wapAC — CAPsMAN

Tue Nov 17, 2020 7:06 pm

I am a bit confused (at most times) but also by your setup regarding bridge ports.

only etheports and wlans are identified as bridge ports

/interface bridge port

add bridge=LAN interface=sfp3

add bridge=LAN interface=sfp4

add interface=1.Staff_VLAN_10

add interface=2.Guest_VLAN_16

add bridge=LAN interface=sfp5

Also the two seemingly erroneous entries are missing the add bridge=LAN part.

Dont see vlan filtering turned on ?

Dont see bridge vlan settings??

Are all your etherports trunk ports??

Why so little firewall rules, does this device face the internet (ie attached to an ISP modem)?

Why have separate masquerades for each network, its normally required for each ISP connection if one wants to do it separatley vice in-interface-list=WAN?

Note: much easier to have a drop all else rule at end of forward chain and only state what traffic is allowed all else gets dropped.

Based on your dstnat rules assuming you have a static fixed WANIP address.

As for the capac are they all configured like that (no bridge and with firewall filtering active? What mode are they set to??

Re: wapAC — CAPsMAN

Tue Nov 17, 2020 8:09 pm

Hi Anav!

VLAN 1 and 2 are in Bridge because before that I do not use VLAN in CAPsMAN-Datapath. I fixed it and VLAN 1 and 2 left in Bridge. I will remove them now.

Yes, I have Real WAN IP address. I removed my Filter rules for WAN port to test problem with AP’s

I do not use VLAN filtering on Bridge because after router I have 3 main switches which unite poe switches for Wired Network, AP network and Cams Network. These switches care for vlan filtering

All my caps are configured with this:

/ip dhcp-client add disabled=no interface=ether1

/user add group=full name=xxxx pass=xxxxxxxxxxxxxxxxx

/user remove admin

/ip firewall filter

add action=accept chain=input src-address=10.10.222.0/23

add action=drop chain=input

/tool romon set enabled=yes

/interface wireless cap set certificate=request discovery-interfaces=ether1 enabled=yes interfaces=wlan1

and have problem only with specific one (exported in file) all other works fine

I have set multiple masquarade rules to can reach NVR’s from anywhere on ext IP. Are multiple masquarade rules wrong?

Источник

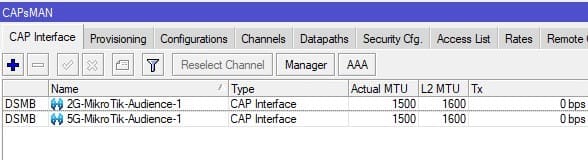

В инструкции будет рассмотрена настройка “бесшовного” WiFi на базе CAPsMAN. В качестве контроллера CAPsMAN выбран роутер MikroTik, к которому будут подключены точки доступа WiFi. Точкой доступа WiFi может выступать любое устройство MikroTik, на котором есть WiFi модуль 2.4 или 5Ггц.

- Настройка CAPsMAN

- Подключение к CAPsMAN

- Правило бесшовного WiFi

- Настройка гостевого WiFi в CAPsMAN

- Настройка Firewall для гостевого WiFi

- Ограничение скорости для гостевой WiFi

- Задать вопрос по настройке CAPsMAN

Бесшовный WiFi MikroTik – возможность организовать WiFi сеть для 2-ух и более WiFi устройств. Этот подход может применяться для покрытия единой WiFi сетью больших помещений, к примеру 23-ёх этажных домах, кафе и ресторанах, квартирах большой площадью и прочих помещениях. Стоит отметить, что оборудование MikroTik не поддерживает протоколы бесшовного WiFi 802.11r, 802.11k, 802.11v. Но на смену этим бесшовным протоколам приходит быстрое переключение между точками WiFi – Fast rouming.

Настройка CAPsMAN на роутере MikroTik

Основная задача, которую выполняет контроллер CAPsMAN, это управление всеми устройствами MikroTik. На его базе создается единый центр управления трафиком и мониторинга работы WiFi сети. Между точками доступа создаются смежные зоны покрытия таким образом, чтобы при переходе из одной зоны в другую соединение WiFi имело возможность быстрого переключения. Подобное быстрое переключение позволяет оставаться в online без необходимости ручного переключения.

Такую организацию WiFi оборудования можно встретить у: UniFi(Ubiquity), Tp-link Omada, HP Aruba и прочих.

Оборудование MikroTik существенно отличается от своих конкурентов наличием в прошивке менеджера управления WiFi сетями CAPsMAN. И для этого не нужно покупать дополнительное оборудование типа UniFi Cloud Key или Tp-link Omada OC200(OC300).

Нужна настройка MikroTik CAPsMAN?

Настройка сервисов на маршрутизаторах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

Представленная настройка будет содержать возможность подключения модулей WiFi для 2.4 и 5Ггц.

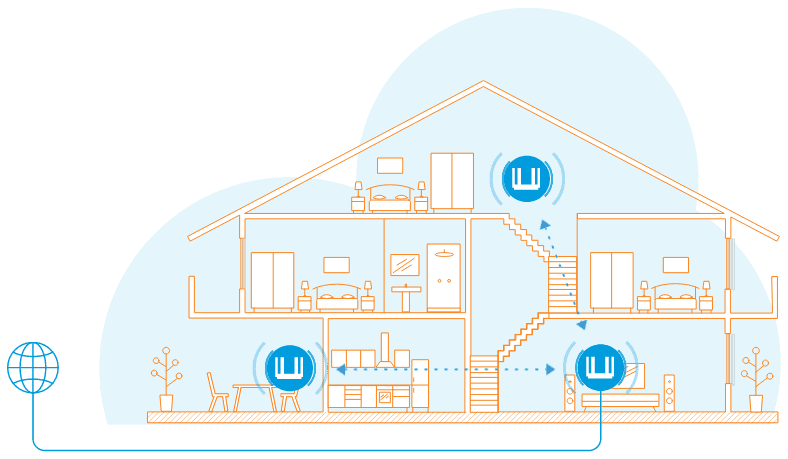

Включить контроллер CAPsMAN

Настройка находится в CAPsMAN→CAP Interface→Manager

Upgrade Policy = require same version версия RouterOS точки доступа должна быть точно такой же как и версия прошивки контроллера CAPsMAN.

Рекомендация общей пришивки для всех CAPs устройств крайне желательна к применению, т.к. отличия в конфигурации CAPsMAN и точки доступа WiFi могут привести к нестабильной работе WiFi.

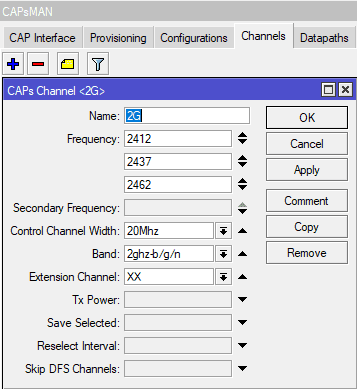

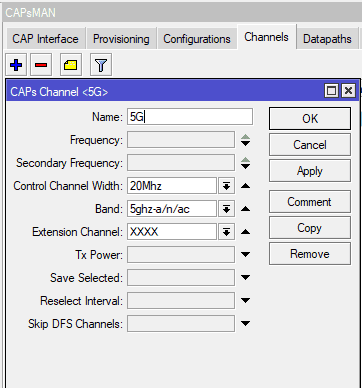

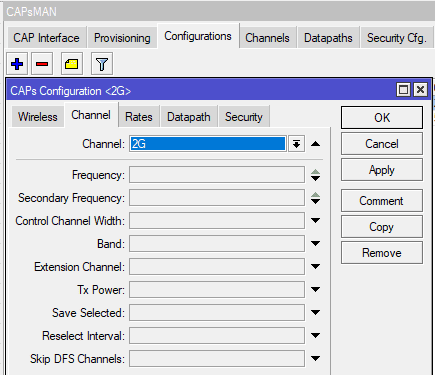

Определение частотных каналов CAPsMAN

- Frequency – список частотных каналов. В примере перечислены непересекающиеся каналы 1(2412), 6(2437) и 11(2462), только эти значение будет выбраны точками доступа WiFi. Такой подход обеспечит максимальную производительность на частоте 2.4 Ггц.

- Представленное сочетание Control Channel Width и Extension Channel позволить использовать всю ширину канала.

Настройка находится в CAPsMAN→Channels

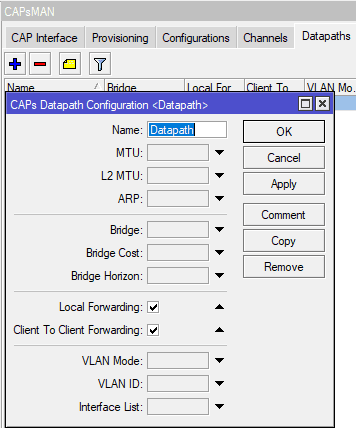

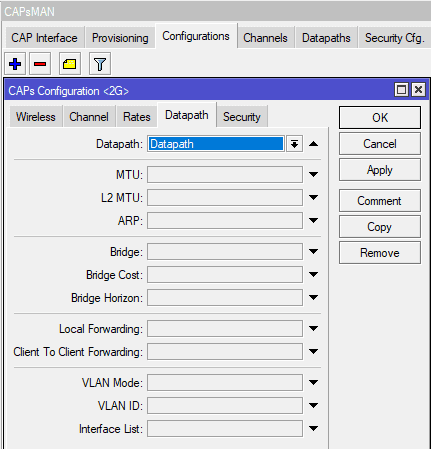

Настройка CAPsMAN Datapath

Настройки Datapath управляют аспектами, связанными с пересылкой данных. Существует 2 основных режима переадресации:

- Local Forwarding – трафик, который будет приходить от клиента будет обрабатываться контроллером CAPsMAN(чек бокс не установлен) или самой точкой доступа(с активным чек боксом). Это можно применять для разгрузки центрального маршрутизатора, который помещает виртуальные интерфейсы, созданные CAPsMAN, в локальный бридж(Bridge). Local Forwarding не подходит для гостевой сети. В случае с гостевой сетью, параметр Local Forwarding минует бридж(Bridge) и тем самым обрабатывает пакет только на L2. Как следствие – процессор не задействуется и нельзя воспользоваться Firewall.

!!! Если параметр активирован, значение параметры Datapaths→Bridge будет игнорироваться.

- Client To Client Forwarding – разрешение обмена трафика между клиентами. Для примера: в гостевой сети необходимо запретить такой обмен, а вот в локальной сети – разрешить.

Настройка находится в CAPsMAN→Datapaths

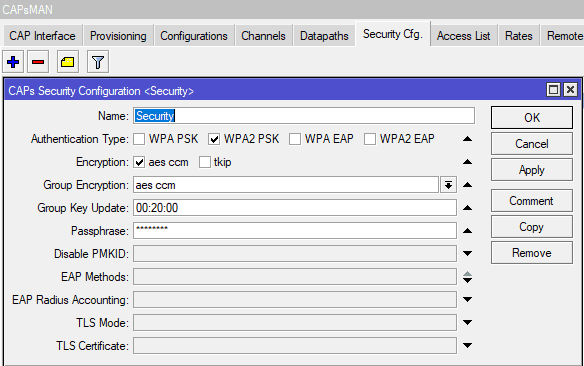

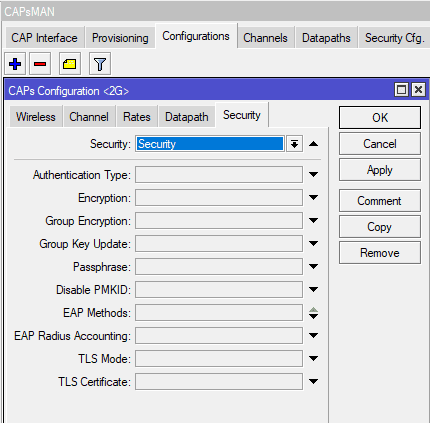

Настройка пароля CAPsMAN

Настройка находится в CAPsMAN→Security Cfg.

Общая конфигурация CAPsMAN

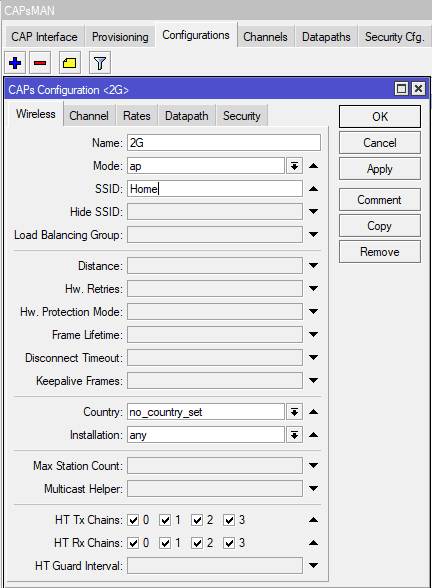

В этом разделе нужно добавить две отдельные конфигурации, но суть их в одном – указать ссылки на произведенные ранее настроить в разделах Channels, Datapaths, Security Cfg. Будет рассмотрена конфигурация для частоты 2,4ГГц, а 5ГГц, настраивается по абсолютной аналогии.

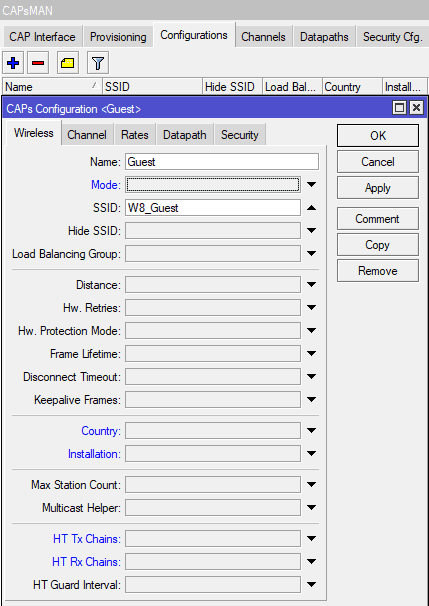

Если при подключении точки доступа к CAPsMAN выводится ошибка country does not match locked, параметр Country следует оставить пустым.

Настройка находится в CAPsMAN→Configurations

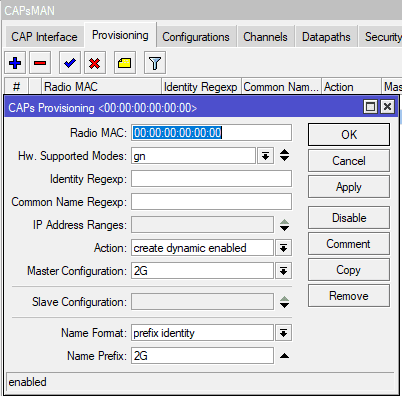

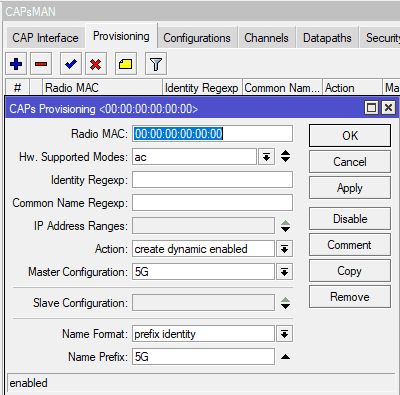

CAPsMAN Provisioning, распространение конфигурации на точки доступа

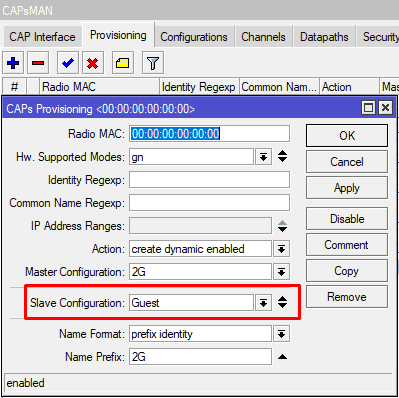

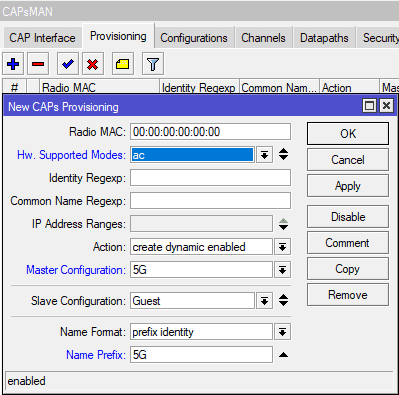

Для каждого WiFi модуля точки доступа, который совпадёт по параметру hw-supported-modes будет применена конфигурация, указанная в Master Configuration.

Action – действия, которые следует предпринять, если совпадения правил указаны следующими параметрами:

- create-disabled – создавать отключенные статические интерфейсы для radio. То есть интерфейсы будут привязаны к radio, но raio не будет работать до тех пор, пока интерфейс не будет включен вручную;

- create-enabled — создавать включенные статические интерфейсы. То есть интерфейсы будут привязаны к radio и радио будет работать;

- create-dynamic-enabled — создавать разрешенные динамические интерфейсы. То есть интерфейсы будут привязаны к radio, и radio будет работать;

- none – ничего не делать, оставить radio в неподготовленном состоянии.

name-format – указать синтаксис создания имени интерфейса CAP:

- cap – имя по умолчанию;

- identity – имя системного удостоверения CAP boards;

- prefix – имя из значения префикса имени;

- prefix-identity – имя из значения префикса имени и имени системного идентификатора CAP boards.

Настройка находится в CAPsMAN→Provisioning

/caps-man channel add band=2ghz-b/g/n control-channel-width=20mhz extension-channel=XX frequency=2412,2437,2462 name=2G add band=5ghz-a/n/ac control-channel-width=20mhz extension-channel=XXXX name= 5G /caps-man datapath add client-to-client-forwarding=yes local-forwarding=yes name=Datapath /caps-man security add authentication-types=wpa2-psk encryption=aes-ccm group-encryption=aes-ccm group-key-update=20m name=Security passphrase=11223344 /caps-man configuration add channel=2G country=no_country_set datapath=Datapath installation=any mode=ap name=2G rx-chains=0,1,2,3 security=Security ssid=Home tx-chains= 0,1,2,3 add channel=5G country=no_country_set datapath=Datapath installation=any mode=ap name=5G rx-chains=0,1,2,3 security=Security ssid=Home tx-chains= 0,1,2,3 /caps-man manager set enabled=yes upgrade-policy=require-same-version /caps-man provisioning add action=create-dynamic-enabled hw-supported-modes=ac master-configuration= 5G name-format=prefix-identity name-prefix=5G add action=create-dynamic-enabled hw-supported-modes=gn master-configuration= 2G name-format=prefix-identity name-prefix=2G

Подключение к MikroTik CAPsMAN

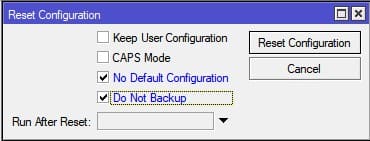

После того, как будет проделаны все настройки, нужно перейти к настройке самой точки доступа, как правило это или отдельное устройство или WiFi модуль на самом роутере.

Первый делом нужно сбросить настройки точки доступа WiFi к пустой конфигурации. Это нужно применить только для подключаемой точки доступа WiFi!

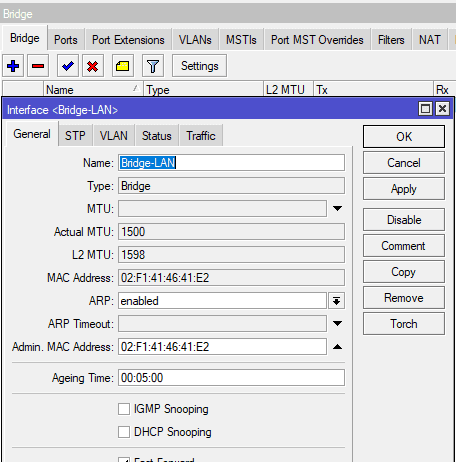

Создание Bridge на точке доступа

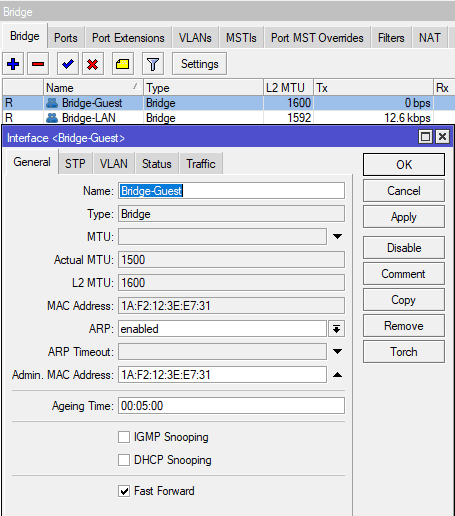

Параметр Admin. MAC Address следует скопировать с параметра MAC Address и если точка доступа в сети не одна, необходимо контролировать его уникальность. Т.е. если MAC Address будет совпадать MAC Address другой точки доступа, проще всего создать ещё один Bridge, у которого будет уже другой MAC Address.

Настройка находится в Bridge→Bridge

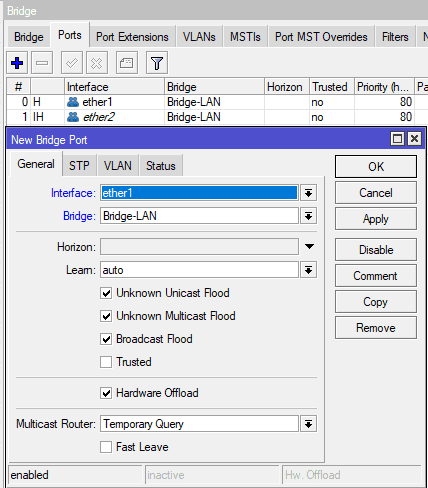

Добавление портов в Bridge для точки доступа

В Bridge нужно добавить все Ethernet порты.

Настройка находится в Bridge→Ports

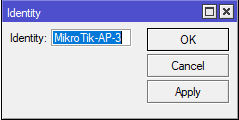

Присвоить идентификатор для точки доступа

Это признак отличия позволит лучше ориентироваться среди списка подключаемого оборудования, а также мониторинге подключаемых WiFi клиентов, таких как смартфон или ноутбук.

Настройка находится в System→Identity

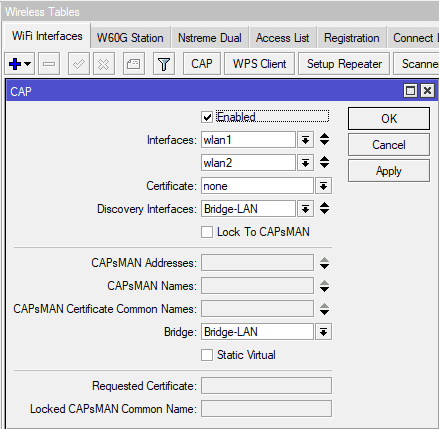

Подключить точку доступа к CAPsMAN

Это завершающий этап, где

- Interfaces – интерфейсы WiFi, которые подключатся к CAPsMAN;

- Discovery Interfaces – интерфейс, на котором через broadcast будет совершён поиск CAPsMAN;

- Bridge – указан локальный Bridge, в который динамически будут давлены интерфейсы точки доступа.

Настройка находится в Wireless→WiFi Interfaces

/interface bridge

add admin-mac=02:F1:41:46:46:E2 auto-mac=no name=Bridge-LAN

/interface wireless

# managed by CAPsMAN

# channel: 2462/20-eC/gn(28dBm), SSID: Home, CAPsMAN forwarding

set [ find default-name=wlan1 ] ssid=MikroTik station-roaming=enabled

# managed by CAPsMAN

# channel: 5200/20-eCee/ac(14dBm), SSID: Home, CAPsMAN forwarding

set [ find default-name=wlan2 ] ssid=MikroTik station-roaming=enabled

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/user group

set full policy="local,telnet,ssh,ftp,reboot,read,write,policy,test,winbox,pas

sword,web,sniff,sensitive,api,romon,dude,tikapp"

/interface bridge port

add bridge=Bridge-LAN interface=ether1

add bridge=Bridge-LAN interface=ether2

/interface wireless cap

set bridge=Bridge-LAN discovery-interfaces=Bridge-LAN enabled=yes interfaces=

wlan1,wlan2

/ip dhcp-client

add disabled=no interface=Bridge-LAN

/system identity

set name=MikroTik-AP-3

/system scheduler

add name=Auto-Upgrade-Firmware on-event="if ([/system routerboard get current-

firmware] != [/system routerboard get upgrade-firmware]) do={r

n/system routerboard upgrader

n:delay 15sr

n/system rebootr

n}" policy=

ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon

start-time=startup

/tool romon

set enabled=yes

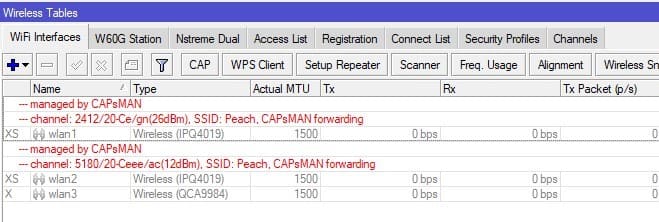

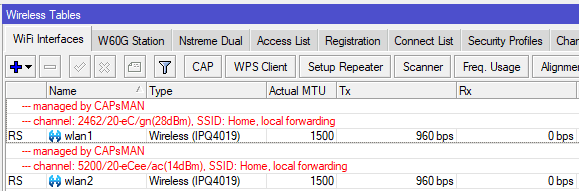

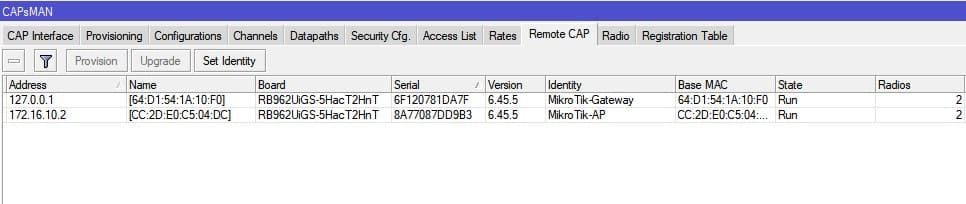

Успешное подключение точки доступа выглядит так

А список CAP интерфейсов на контроллере CAPsMAN будет отображать все подключенные radio модули

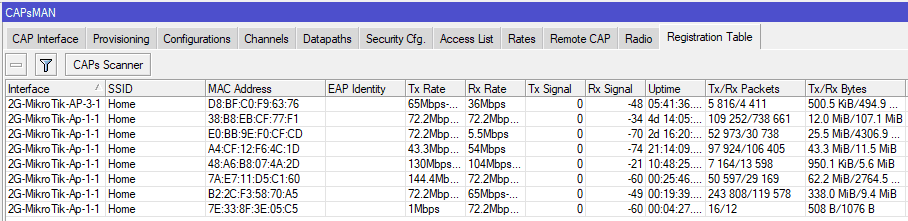

Список подключенных клиентов будет иметь соответствующий вид

По данному списку легко просмотреть к какой из точек подключен клиент, а также уровень сигнала, который может указать на возможные проблемы со скоростью.

Обновление настроек MikroTik CAPsMAN для подключенных точек доступа WiFi

Изменения настроек CAPsMAN будет автоматически применены на подключенных точках доступа WiFi. Если этого не произошло, такое обновление можно вызвать ручным методом.

Настройка находится в CAPsMAN→Remote CAP→Provision

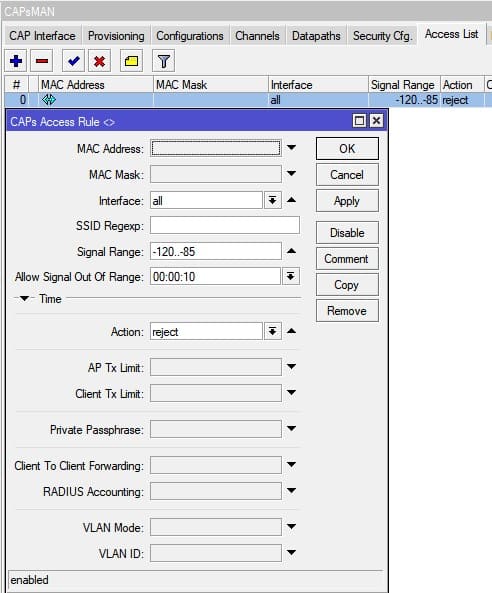

Правило MikroTik CAPsMAN для бесшовного роуминга

Термин бесшовный роуминг следует взять в “”, т.к. он не соответствует действительности. Оборудование MikroTik на данный момент не поддерживает технологию бесшовного роуминга, т.е. ни контроллер CAPsMAN ни точка доступа WiFi не занимаются переключением клиента во время миграции от одной точки доступа к другой. Все эти процессы ложатся на самого WiFi клиента, а MikroTik обеспечивает лишь быстрое переключение, тем самым сокращая потерю сигнала. Быстрый роуминг достигается добавлением правила, в котором указывается, что если у клиента слабый сигнал его нужно отключить. Это способствует повторному подключению клиента к более мощной WiFi точке.

ВАЖНО!!! Часто это правило может быть причиной лишнего обращения в службу поддержки, т.к. 1Мб со стороны клиента это лучше, чем неудачная попытка подключиться к точке доступа с уровнем сигнала ниже -85dbi.

add action=reject allow-signal-out-of-range=10s disabled=no interface=all signal-range=-120..-85 ssid-regexp=""

Настройка гостевого WiFi в CAPsMAN MikroTik

Гостевая сеть в современной сетевой инфраструктуре может решать ряд задач:

- Упрощённый(быстрый) доступ к интернету: запоминающий(лёгкий) пароль, нет необходимости создавать список устройств для доступа с привязкой по MAC адресу;

- Ограничения по совместному доступу для устройств таких как смартфоны и ноутбук. Если пользователю WiFi устройства достаточно только выхода в Интернет, нет необходимости открывать ему всю сеть. Подобные ограничения не только защищают корпоративную или частную сети, но и также препятствует горизонтальному распространению нежелательного ПО(вирусы);

- Ограничение по скорости, времени доступа и тд.

Настройка гостевого WiFi для CAPsMAN будет состоять из параллельной настройки конфигурации для гостевой сети, дополнительным правилам Firewall, а также ограничения по скорости.

Со стороны точки доступа WiFi ни каких дополнительных настроек производить не нужно! Применённая ниже конфигурация добавит динамические интерфейсы для гостевого WiFi автоматически. Так выглядит CAP Interface в инфраструктуре, где присутствует локальная сеть(LAN) и гостевая WiFi.

Итак приступим.

Первым делом будет создан Bridge, в который будут помещены виртуальные интерфейсы точек доступа WiFi. Данный Bridge будет также иметь отдельную адресацию, которая позволит в полной мере не только отделить пользователей гостевой WiFi, но и также полноценно описать любого рода ограничения.

Создание Bridge для гостевой WiFi

Настройка находится в Bridge→Bridge

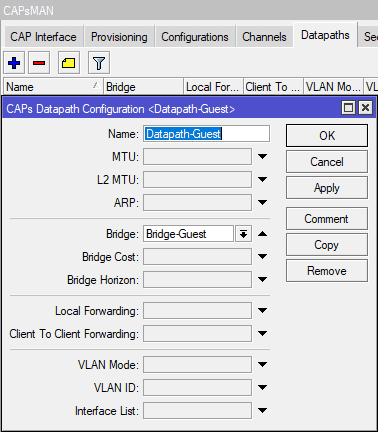

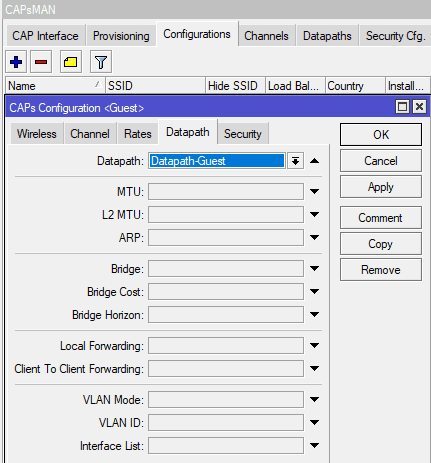

Настройка Datapath для гостевой WiFi

Клиенты гостевого WiFi не будут иметь возможности общаться друг с другом, за таким поведение следит параметр Client To Client Forwarding.

Настройка находится в CAPsMAN→Datapaths

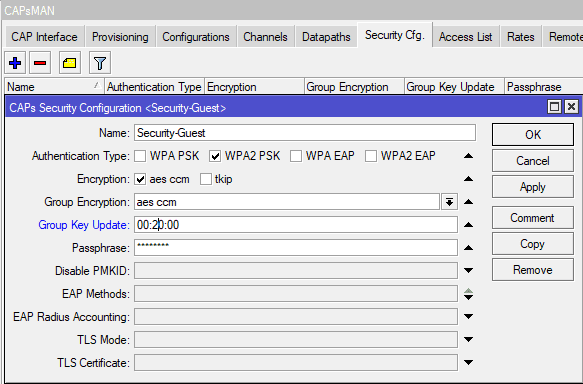

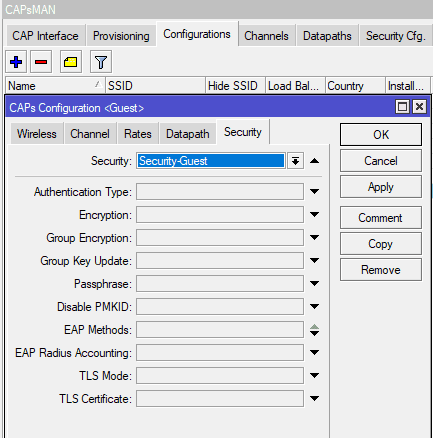

Настройка пароля для гостевой WiFi

Рекомендуется создавать простые пароли, чтобы пользователи гостевой сети могли с лёгкость ввести пароль для WiFi.

Настройка находится в CAPsMAN→Security Cfg.

Общая конфигурация для гостевой WiFi

В разделе Configurations необходимо по указать ранее созданные Datapath и Security, а также определить имя гостевой WiFi сети.

Настройка находится в CAPsMAN→Configurations

Настройка Provisioning для гостевой WiFi

Конфигурации гостевой WiFi сети следует указать как Slave Configuration, для Provisioning частоты 2G и 5G.

Настройка находится в CAPsMAN→Provisioning

/interface bridge add admin-mac=1A:F2:12:3E:E7:31 auto-mac=no name=Bridge-Guest /caps-man datapath add bridge=Bridge-Guest name=Datapath-Guest /caps-man security add authentication-types=wpa2-psk encryption=aes-ccm group-encryption=aes-ccm group-key-update=1h name=Security-Guest passphrase=XXXXYYYY /caps-man configuration add datapath=Datapath-Guest name=Guest security=Security-Guest ssid=W8_Guest /caps-man provisioning add action=create-dynamic-enabled hw-supported-modes=gn master-configuration= 2G name-format=prefix-identity name-prefix=2G slave-configurations=Guest add action=create-dynamic-enabled hw-supported-modes=ac master-configuration= 5G name-format=prefix-identity name-prefix=5G slave-configurations=Guest

На этом настройка CAPsMAN завершена и можно переходить к настройке сети для гостевого WiFi.

Настройка сети для гостевого WiFi в CAPsMAN MikroTik

Ниже будет произведена настройка адресации для гостевого WiFi, по аналогии как это сделано в базовой конфигурации для сети типа LAN.

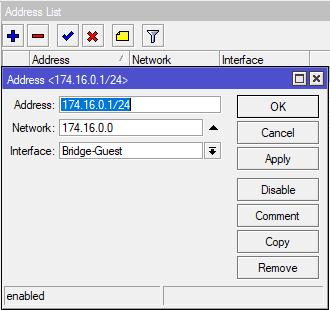

Настройка IP адреса для Bridge guest

Настройка находится в IP→Addresses

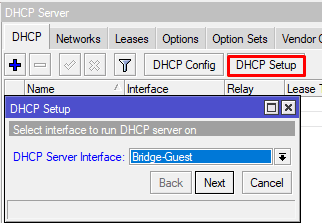

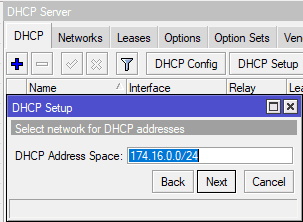

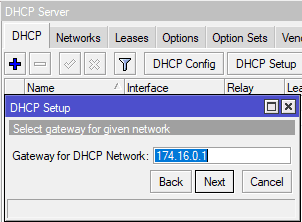

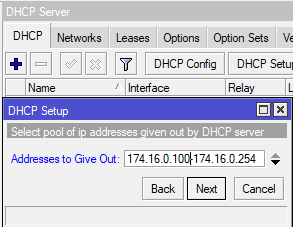

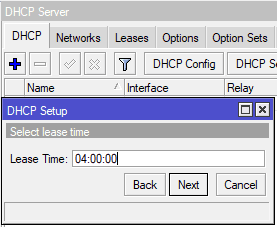

Настройка DHCP сервера для гостевого WiFi

Настройка находится в IP→DHCP Server

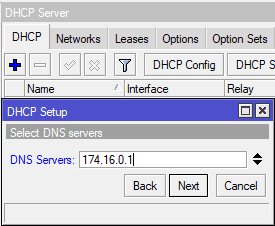

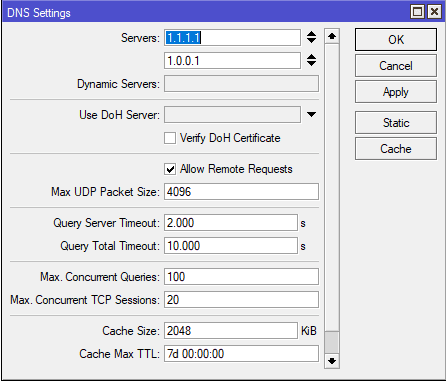

Настройка DNS сервера для гостевого WiFi

Использование роутера MikroTik в качестве DNS сервера является абсолютно оправданным решением. Это не будет иметь угрозы со стороны безопасности, но и также позволит экономить и управлять DNS запросами.

Настройка находится в IP→DNS

/ip pool add name=Ip-Pool-Guest ranges=174.16.0.100-174.16.0.254 /ip dhcp-server add address-pool=Ip-Pool-Guest disabled=no interface=Bridge-Guest lease-time= 4h name=DHCP-Guest /ip address add address=174.16.0.1/24 interface=Bridge-Guest network=174.16.0.0 /ip dhcp-server network add address=174.16.0.0/24 dns-server=174.16.0.1 gateway=174.16.0.1 netmask=24 /ip dns set allow-remote-requests=yes

Настройка Firewall для гостевого WiFi в CAPsMAN MikroTik

Принцип настройки Firewall для гостевого WiFi будет сводиться к тому, что пользователю гостевого WiFi будет разрешен доступ только в интернет(+ локальные DNS запросы к роутеру MikroTik), а все остальные направления будут запрещены.

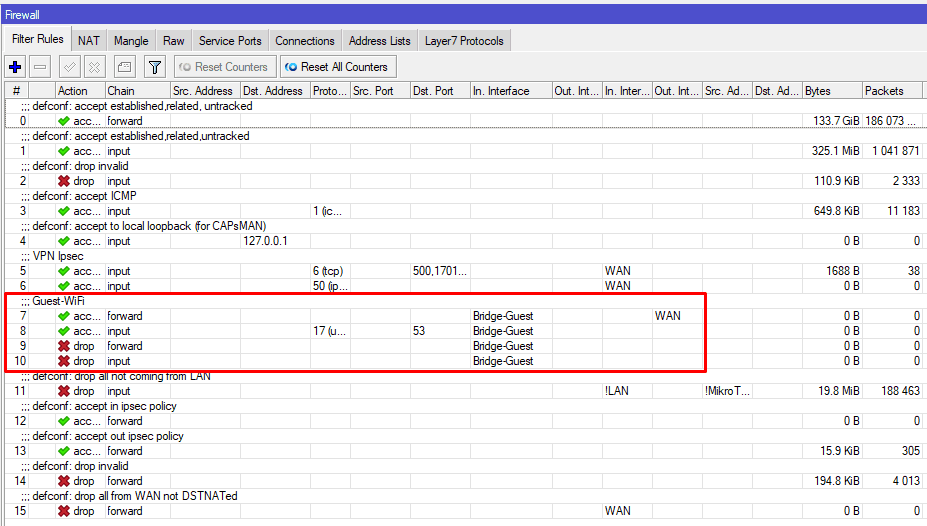

Настройка Firewall для гостевого WiFi

Настройки Firewall для гостевого WiFi следует располагать выше правил типа drop для интерфейсов !LAN.

Настройка находится в IP→Firewall

/ip firewall filter add action=accept chain=forward comment=Guest-WiFi in-interface=Bridge-Guest out-interface-list=WAN add action=accept chain=input dst-port=53 in-interface=Bridge-Guest protocol= udp add action=drop chain=forward in-interface=Bridge-Guest add action=drop chain=input in-interface=Bridge-Guest

Ограничение скорости для гостевого WiFi в CAPsMAN MikroTik

Чтобы пользователи гостевого WiFi не имели существенного влияния на производительность основной сети, можно обратиться к такому инструменту как ограничение скорости.

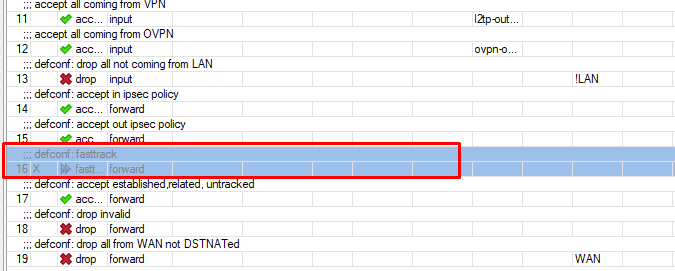

Первым делом нужно проконтролировать статус правила Firewall такого как Faststrack connection и отключить его. Причина отключения Faststrack connection в Firewall в том, что правило позволяет миновать раздел Queues, который как раз занимается очередями и будет контролировать ограничение скорости для пользователей гостевого WiFi.

Отключение Faststrack connection

Настройка находится в IP→Firewall

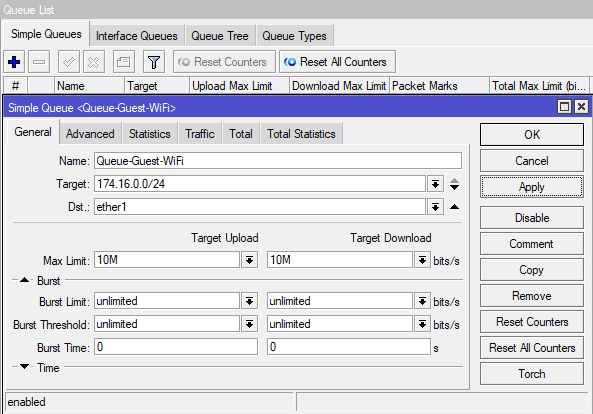

Настройка ограничение скорости для гостевого WiFi

- Target – указать подсеть, к которой будут применяться ограничения по скорости;

- Dst. – исходящий Интернет интерфейс;

- Max. Limit – лимит по скорости.

Настройка находится в Queuses→Simple Queues

/queue simple add dst=ether1 max-limit=10M/10M name=Queue-Guest-WiFi target=174.16.0.0/24

Есть вопросы или предложения по настройке CAPsMAN в MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →

Правила форума

Как правильно оформить вопрос.

Прежде чем начать настройку роутера, представьте, как это работает. Попробуйте почитать статьи об устройстве интернет-сетей. Убедитесь, что всё, что Вы задумали выполнимо вообще и на данном оборудовании в частности.

Не нужно изначально строить Наполеоновских планов. Попробуйте настроить простейшую конфигурацию, а усложнения добавлять в случае успеха постепенно.

Пожалуйста, не игнорируйте правила русского языка. Отсутствие знаков препинания и неграмотность автора топика для многих гуру достаточный повод проигнорировать топик вообще.

1. Назовите технологию подключения (динамический DHCP, L2TP, PPTP или что-то иное)

2. Изучите темку «Действия до настройки роутера».

viewtopic.php?f=15&t=2083

3. Настройте согласно выбранного Вами мануала

4. Дочитайте мануал до конца и без пропусков, в 70% случаев люди просто не до конца читают статью и пропускают важные моменты.

5. Если не получается, в Winbox открываем терминал и вбиваем там /export hide-sensitive. Результат в топик под кат, интимные подробности типа личных IP изменить на другие, пароль забить звездочками.

6. Нарисуйте Вашу сеть, рисунок (схему) сюда. На словах может быть одно, в действительности другое.

-

Shlykoff

- Сообщения: 1

- Зарегистрирован: 07 фев 2018, 19:01

«—radio locked to country `russia3`» Подскажите, как снять данную блокировку? По этой причине точка доступа не принимает Настройки с контроллера CAPsMAN

Более подробно описал здесь:

viewtopic.php?f=1&t=8536

-

enzain

- Сообщения: 291

- Зарегистрирован: 26 дек 2017, 22:30

19 фев 2018, 09:16

Перешиться netinstall

Оно все блокировки снимет.

-

Dragon_Knight

- Сообщения: 1724

- Зарегистрирован: 26 мар 2012, 18:21

- Откуда: МО, Мытищи

- Контактная информация:

19 фев 2018, 16:14

enzain писал(а): ↑

19 фев 2018, 09:16

Перешиться netinstallОно все блокировки снимет.

Ни в коем случае! Вы-же утверждали что прошиваться через netinstall это гробить флешку и никогда оно не помогает. У Вас мировозрение поменялось, или что-то другое случилось?

Нет, нет, помогайте ТС’у без перепрошивки, не гробьте роутер пользователю…

Небольшой свод правил логики и ссылок:

- Если устройство имеет Ethernet порт, то оно обязано быть подключено через него. Компьютер, Ноутбук, Телевизор, Принтер, Камера видеонаблюдения, и т.д.

- Если нет возможности протянуть кабель, то найдите её, или страдайте со своими проблемами Wi-Fi дальше.

- Wi-Fi это сеть для мобильных устройств. Если Вы подключили свой шикарный 50″ телевизор не кабелем, то без фотоотчёта, когда он лежит у Вас в кармане дальнейшего разговора не получиться. Это относится и ко всем остальным устройствам.

- Если Ваше устройство вызывает вопросы в работе, первое что необходимо делать: NetInstall + дальнейшая настройка вручную.

- Не используйте WebFig или QuickSet — это пути к глюкам и ошибкам. Только SSH или WinBox, и да, — WinBox есть под Android.

- name.rsc — это текстовый файл, и Вы можете его открыть блокнотом.

- Если Вы хотите связаться со мной для ремонта или настройки, то: Telegram ( Не благотворительность ).

- Мой сайт по Mikrotik: Global Zone >> MikroTik.

-

enzain

- Сообщения: 291

- Зарегистрирован: 26 дек 2017, 22:30

19 фев 2018, 16:26

Dragon_Knight писал(а): ↑

19 фев 2018, 16:14

enzain писал(а): ↑

19 фев 2018, 09:16

Перешиться netinstallОно все блокировки снимет.

Ни в коем случае! Вы-же утверждали что прошиваться через netinstall это гробить флешку и никогда оно не помогает. У Вас мировозрение поменялось, или что-то другое случилось?

Нет, нет, помогайте ТС’у без перепрошивки, не гробьте роутер пользователю…

Разве речь про флешку или про глюки роутера?

Я же, в отличии от Вас, не советую перепрошиться в каждой ветке, просто так, «на всякий случай, может глюков поменьше будет».

Снятие ограничений — перепрошивка, Не с целью профилактики, или чего-то еще … если бы можно было снять эти ограничения без перепрошивки, такой вариант предлагать не стал бы.

А тролите Вы слишком толсто, даже смешно со стороны смотрится)

-

vqd

- Модератор

- Сообщения: 3605

- Зарегистрирован: 26 сен 2013, 14:20

- Откуда: НСК

- Контактная информация:

19 фев 2018, 16:29

Dragon_Knight писал(а): ↑

19 фев 2018, 16:14

Ни в коем случае! Вы-же утверждали что прошиваться через netinstall это гробить флешку и никогда оно не помогает. У Вас мировозрение поменялось, или что-то другое случилось?

Нет, нет, помогайте ТС’у без перепрошивки, не гробьте роутер пользователю…

-

vqd

- Модератор

- Сообщения: 3605

- Зарегистрирован: 26 сен 2013, 14:20

- Откуда: НСК

- Контактная информация:

19 фев 2018, 16:31

Shlykoff писал(а): ↑

19 фев 2018, 08:50

«—radio locked to country `russia3`» Подскажите, как снять данную блокировку? По этой причине точка доступа не принимает Настройки с контроллера CAPsMAN

Более подробно описал здесь:

viewtopic.php?f=1&t=8536

Т.с. напишите в саппорт лучше, заодно ответ их опубликуйте. Нетинстал просто переустанавливает ОС через форматирование флэшки, порой это помогает устранить баги которые могут возникать в следствии неудачных обновлений ну и прочего мусора

-

enzain

- Сообщения: 291

- Зарегистрирован: 26 дек 2017, 22:30

19 фев 2018, 16:42

vqd писал(а): ↑

19 фев 2018, 16:31

Т.с. напишите в саппорт лучше, заодно ответ их опубликуйте. Нетинстал просто переустанавливает ОС через форматирование флэшки, порой это помогает устранить баги которые могут возникать в следствии неудачных обновлений ну и прочего мусора

Не, ну можно месяц подождать конечно пока суппорт ответит

-

vqd

- Модератор

- Сообщения: 3605

- Зарегистрирован: 26 сен 2013, 14:20

- Откуда: НСК

- Контактная информация:

19 фев 2018, 16:56

Мы уже поняли что вы не более чем теоретик

Саппорт отвечает всегда если нормально задать вопрос и предоставить все что они просят. В моем случае ответы приходят от часа до максимум 12ти часов

-

KARaS’b

- Сообщения: 1199

- Зарегистрирован: 29 сен 2011, 09:16

19 фев 2018, 17:16

enzain писал(а): ↑

19 фев 2018, 16:42

Не, ну можно месяц подождать конечно пока суппорт ответит

Вы для начала попробуйте, прежде чем таки выводы о скорости микротиковского сапорта писать. Ребята отвечают крайне быстро, внятно и общаться с ними можно даже на русском, они прекрасно понимают, правда ответят на транслите, но все же!

-

enzain

- Сообщения: 291

- Зарегистрирован: 26 дек 2017, 22:30

19 фев 2018, 17:21

KARaS’b писал(а): ↑

19 фев 2018, 17:16

enzain писал(а): ↑

19 фев 2018, 16:42

Не, ну можно месяц подождать конечно пока суппорт ответит

Вы для начала попробуйте, прежде чем таки выводы о скорости микротиковского сапорта писать. Ребята отвечают крайне быстро, внятно и общаться с ними можно даже на русском, они прекрасно понимают, правда ответят на транслите, но все же!

Для начала и для конца — попробовал и не раз.

Елементарно: На вопрос: отключение автоматического создания DHCP клиента после каждой перезагрузки CHR возможно без отключения всего пакета DHCP — отвечался с 24 февраля по 19 января. Это не месяц, конечно, но близко к этому, вам так не кажется?

Hello, first time poster, despite writing plenty of Mikrotik guides. I’m finally gotten stuck.

Thank you for taking the time to read and any constructive help is greatly appreciated.