Коды

Боуза-Чоудхури-Хоквингема (БЧХ) –класс

циклических кодов, исправляющих кратные

ошибки, т. е. две и более (d0

5).

Теоретически

коды БЧХ могут исправлять произвольное

количество ошибок, но при этом существенно

увеличивается длительность кодовой

комбинации, что приводит к уменьшению

скорости передачи данных и усложнению

приемо-передающей аппаратуры (схем

кодеров и декодеров).

Методика

построения кодов БЧХ отличается от

обычных циклических, в основном, выбором

определяющего полинома P(х). Коды БЧХ

строятся по заданной длине кодового

слова n и числа исправляемых ошибок

S , при этом количество информационных

разрядов k не известно пока не выбран

определяющий полином.

Рассмотрим

процедуру кодирования с использованием

кода БЧХ на конкретных примерах.

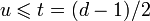

Пример

1. Построить 15-разрядный код БЧХ,

исправляющий две ошибки в кодовой

комбинации (т. е. n = 15, S = 2).

Решение:

1.

Определим количество контрольных m и

информационных разрядов k

m

h S .

Определим

параметр h из формулы

n

= 2h-1,

h = log2(n+1)

= log216

= 4,

при

этом: m h

S = 42 = 8;

k = n-m = 15-8 = 7.

Таким

образом, получили (15, 7)-код.

2.

Определим параметры образующего

полинома:

—

количество минимальных многочленов,

входящих в образующий

L

= S = 2;

—

порядок старшего (все минимальные —

нечетные) минимального многочлена

= 2S-1 = 3;

—

степень образующего многочлена

= m 8.

3.

Выбор образующего многочлена.

Из

таблицы для минимальных многочленов

для кодов БЧХ (см. приложение 4) из колонки

4 (т. к. l = h = 4) выбираем два минимальных

многочлена 1 и 3 (т. к.

= 3):

M1(x)

= 10011;

M2(x)

= 11111.

При

этом

P(x)

=M1(x)M2(x)=1001111111=111010001=

x8+ x7+

x6+ x4+1.

4.

Строим образующую матрицу. Записываем

первую строку образующей матрицы,

которая состоит из образующего полинома

с предшествующими нулями, при этом

общая длина кодовой комбинации равна

n = 15. Остальные строки матрицы

получаем в результате k-кратного

циклического сдвига справа налево

первой строки матрицы.

Строки

образующей матрицы представляют собой

7 кодовых комбинаций кода БЧХ, а остальные

могут быть получены путем суммирования

по модулю 2 всевозможных сочетаний строк

матрицы.

Процедура

декодирования, обнаружения и исправления

ошибок в принятой кодовой комбинации

такая же, как и для циклических кодов с

d0 < 5

Пример

2. Построить 31-разрядный код БЧХ,

исправляющий три ошибки в кодовой

комбинации (т. е. n = 31, S = 3).

Решение:

1.

Определим количество контрольных

разрядов m и информационных разрядов

k.

m

h S.

Определим

параметр h из формулы

n

= 2h-1,h

= log2(n+1)

= log232

= 5,

при

этом: m h

S = 53 = 15;

k = n-m = 31-15 = 16.

Таким

образом, получили (31, 16)-код.

2.Определим

параметры образующего полинома:

—

количество минимальных многочленов,

входящих в образующий

L

= S = 3;

-

порядок

старшего минимального многочлена

=

3S-1 = 5;

-

степень

образующего многочлена

=

m 15.

-

Выбор

образующего многочлена.

Из

таблицы для минимальных многочленов

для кодов БЧХ ( приложение 4) из колонки

5 (т. к. l = h = 5) выбираем три минимальных

многочлена 1, 3 и 5 (т. к.

= 5):

M1(x)

=100101;

M2(x)

=111101;

M3(x)

=110111.

При

этом

P(x)

= M1(x)

M2(x)

M3(x)

=1000111110101111=

= x15+

x11 +x10+

x9+ x8+

x7+ x5+

x3 + x2+x+

1.

4.

Строим образующую матрицу. Записываем

первую строку образующей матрицы,

которая состоит из образующего полинома

с предшествующими нулями, при этом

общая длина кодовой комбинации равна

n = 31. Остальные строки матрицы

получаем в результате k-кратного

циклического сдвига справа налево

первой строки матрицы.

000000000000000100011111011111

G(31,16)=

000000000000001000111110111110

.

. .

100011111011111000000000000000

Строки

образующей матрицы представляют собой

16 кодовых комбинации кода БЧХ, а

остальные могут быть получены путем

суммирования по модулю 2 всевозможных

сочетаний строк матрицы.

Декодирование

кодов БЧХ. Коды БЧХ представляют собой

циклические коды и, следовательно, к

ним применимы любые методы декодирования

циклических кодов. Открытие кодов БЧХ

привело к необходимости поиска новых

алгоритмов и методов реализации кодеров

и декодеров. Получены существенно лучшие

алгоритмы, специально разработанные

для кодов БЧХ. Это алгоритмы Питерсона,

Бэрлекэмпа и др.

Применение

кодов БЧХ. Коды БЧХ используются для

защиты данных в ОП, лентах и дисках

контроля логических устройств и т. д.

Использование кодов БЧХ позволяет

снизить мощность передаваемых сигналов

(например через спутники, где увеличение

сигнала обходится дорого), позволяет

использовать более плотную запись на

магнитные носители и т. д. Коды БЧХ

используются для защиты данных в ОП, а

также на дисках и лентах, контроля работы

логических устройств, сжатия данных.

Коды

Рида –Соломона. Широко используемым

подмножеством кодов БЧХ являются коды

Рида-Соломона, которые позволяют

исправлять пакеты ошибок. Пакет

ошибок длины b представляет

собой последовательность из таких b

ошибочных символов, что первый и

последний из них отличны от нуля.

Существуют классы кодов Рида-Соломона,

позволяющие исправлять многократные

пакеты ошибок.

Коды Рида-Соломона

широко используются в устройствах

цифровой записи звука, в том числе на

компакт-диски. Данные, состоящие из

отсчетов объединяются в кадр, представляющий

кодовое слово. Кадры разбиваются на

блоки по 8 бит. Часть блоков являются

контрольными.

Обычно 1 кадр

(кодовое слово) = 32 символа данных +24

сигнальных символа +8 контрольных бит

= 256 бит.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

17.03.201529.7 Mб45Тимонин А.С. — Инж-эко справочник т 1.djvu

- #

17.03.201527.65 Mб39Тимонин А.С. — Инж-эко справочник т 3.djvu

- #

- #

- #

4. Циклические коды

4.1 Основные понятия

Циклическим кодом

называется линейный блоковый (n,k)-код, который характеризуется свойством

цикличности, т.е. сдвиг влево на один шаг любого разрешенного кодового слова

дает также разрешенное кодовое слово, принадлежащее этому же коду и у которого,

множество кодовых слов представляется совокупностью многочленов степени (n-1) и

менее, делящихся на некоторый многочлен g(x) степени r = n-k, являющийся

сомножителем двучлена xn+1.

Многочлен g(x) называется

порождающим.

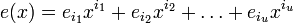

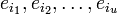

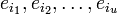

Как следует из определения, в циклическом коде кодовые слова

представляются в виде многочленов

где n — длина кода;

— коэффициенты из поля GF(q).

Если код построен над полем GF(2), то

коэффициенты принимают значения 0 или 1 и код называется двоичным.

Пример. Если кодовое слово циклического кода

то соответствующий

ему многочлен

Например, если код

построен над полем GF(q)=GF(23), которое является расширением GF(2)

по модулю неприводимого многочлена f(z)=z3+z+1, а элементы этого поля

имеют вид, представленный в таблице 3,

| 0 | 000 | 0 | a3 | 011 | Z+1 |

| a0 | 001 | 1 | a4 | 110 | Z2+Z |

| a1 | 010 | Z | a5 | 111 | Z2+Z+1 |

| a2 | 100 | Z2 | a6 | 101 | Z2+1 |

то

коэффициенты

элементов этого поля и поэтому они сами отображаются в виде многочленов

следующего вида

где m — степень многочлена, по которому получено расширение поля GF(2);

ai — коэффициенты, принимающие значение элементов GF(2), т.е. 0 и

1.

Такой код называется q-ным.

Длина циклического кода

называется примитивной и сам код называется примитивным, если его длина

n=qm-1 над GF(q).

Если длина кода меньше длины примитивного кода,

то код называется укороченным или непримитивным.

Как следует

из определения общее свойство кодовых слов циклического кода — это их делимость

без остатка на некоторый многочлен g(x), называемый порождающим.

Результатом деления двучлена xn+1 на многочлен g(x)

является проверочный многочлен h(x).

При декодировании

циклических кодов используются многочлен ошибок e(x) и синдромный многочлен

S(x).

Многочлен ошибок степени не более (n-1) определяется из выражения

где

многочлены, отображающие соответственно принятое (с ошибкой) и переданное

кодовые слова.

Ненулевые коэффициенты в е(x) занимают позиции, которые

соответствуют ошибкам.

Пример.

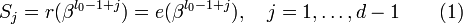

Синдромный многочлен, используемый при декодировании циклического

кода, определяется как остаток от деления принятого кодового слова на

порождающий многочлен, т.е.

или

Следовательно, синдромный многочлен зависит непосредственно от многочлена

ошибок е(х).Это положение используется при построении таблицы

синдромов, применяемой в процессе декодирования. Эта таблица содержит список

многочленов ошибок (см. первый столбец стандартного расположения кода в разделе

2.4) и список соответствующих синдромов, определяемых из выражения

таблицу 4).

| (x) | S(x) |

| 1 | Rg(x)[1] |

| X | Rg(x)[x] |

| X2 | Rg(x)[x2] |

| · | · |

| · | · |

| · | · |

| X+1 | Rg(x)[x+1] |

| X2+1 | Rg(x)[x2+1] |

| · | · |

| · | · |

| · | · |

В процессе

декодирования по принятому кодовому слову вычисляется синдром, затем в таблице

находится соответствующий многочлен е(х), суммирование которого с принятым

кодовым словом дает исправленное кодовое слово, т.е.

Перечисленные

многочлены

умножать и делить, используя известные правила алгебры, но с приведением

результата по mod 2, а затем по mod xn+1, если степень результата

превышает степень (n-1).

Примеры.

Допустим,

что длина кода n=7, то результат приводим по mod x7+1.

При

построении и декодировании циклических кодов в результате деления многочленов

обычно необходимо иметь не частное, а остаток от деления.

Поэтому

рекомендуется более простой способ деления, используя не многочлены, а только

его коэффициенты (вариант 2 в примере).

- Пример.

- 1.

- 2.

4.2 Матричное задание кодов

Циклический

код может быть задан порождающей и проверочной матрицами. Для их построения

достаточно знать порождающий g(x) и проверочный h(x) многочлены.

Для несистематического циклического кода матрицы строятся

циклическим сдвигом порождающего и проверочного многочленов, т.е. путем их

умножения на x

При построении

матрицы H(n,k) старший коэффициент многочлена h(x) располагается

справа.

Пример. Для циклического (7,4)-кода с порождающим многочленом

g(x)=x3+x+1 матрицы G(n,k) и H(n,k) имеют вид:

где

Для систематического циклического кода матрица G(n,k)

определяется из выражения

где

Ik — единичная матрица;

Rk,r — прямоугольная

матрица.

Строки матрицы Rk,r определяются из выражений

где

ai(x) — значение i-той строки матрицы Ik;

i — номер

строки матрицы Rk,r.

Пример. Матрица G(n,k) для

(7,4)-кода на основе порождающего многочлена g(x)=x3+x+1, строится в

следующей последовательности

Определяется

R4,3, используя

Аналогичным способом

определяется

В результате получаем

Используя выражение

получим тот же результат.

Строки матрицы G(n,k) можно определить

непосредственно из выражения

Проверочная матрица в систематическом виде строится на основе

матрицы G(n,k), а именно:

где

Ir — единичная матрица;

G(n,k) в транспонированном виде.

Пример. Для (7,4)-кода

матрица H(n,k) будет иметь вид:

Одна из основных

задач, стоящих перед разработчиками устройств защиты от ошибок при передаче

дискретных сообщений по каналам связи является выбор порождающего многочлена

g(x) для построения циклического кода, обеспечивающего требуемое минимальное

кодовое расстояние для гарантийного обнаружения и исправления t-кратных ошибок.

Существуют специальные таблицы по выбору g(x) в зависимости от предъявляемых

требований к корректирующим возможностям кода. Однако у каждого циклического

кода имеются свои особенности формирования g(x). Поэтому при изучении конкретных

циклических кодов будут рассматриваться соответствующие способы построения g(x).

4.3 Коды БЧХ

Одним из классов

циклических кодов, способных исправлять многократные ошибки, являются коды БЧХ.

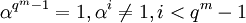

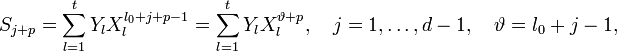

Примитивным кодом БЧХ, исправляющим tu ошибок,

называется код длиной n=qm-1 над GF(q), для которого элементы

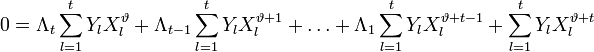

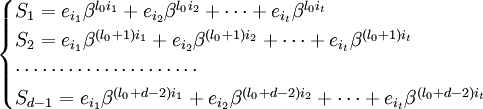

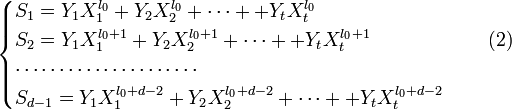

корнями порождающего многочлена.

Здесь a —

примитивный элемент GF(qm).

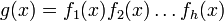

Порождающий многочлен

определяется из выражения

f1(x),f2(x)…- минимальные многочлены корней g(x).

Число проверочных элементов кода БЧХ удовлетворяет соотношению

Пример. Определить значение порождающего многочлена для построения

примитивного кода БЧХ над GF(2) длины 31, исправляющего двух кратные ошибки

(tu=2).

Исходя из определения кода БЧХ корнями многочлена g(x)

являются:

Порождающий многочлен определяется из выражения

f2(x), f3(x), f4(x) — минимальные многочлены

корней соответственно

Примечание.

Минимальный многочлен элемента b поля

GF(qm) определяется из выражения

число, при котором

Значения

минимальных многочленов будут следующими:

Так как f1(x)=

f2(x)= f4(x), то

На

практике при определении значений порождающего многочлена пользуются специальной

таблицей минимальных многочленов (см. таблицу 8 приложения), и выражением для

порождающего многочлена

осуществляется в следующей последовательности.

По заданной длине кода n и

кратности исправляемых ошибок tu определяют:

— из выражения

n=2m-1 значение параметра m, который является максимальной степенью

сомножителей g(x);

— из выражения j=2tu-1 максимальный порядок

минимального многочлена, входящего в число сомножителей g(x).

— пользуясь

таблицей минимальных многочленов, определяется выражение для g(x) в зависимости

от m и j. Для этого из колонки, соответствующей параметру m, выбираются

многочлены с порядками от 1 до j, которые в результате перемножения дают

значение g(x).

Примечание.

В выражении для g(x) содержаться минимальные

многочлены только для нечетных степеней a, так как

обычно соответствующие им минимальные многочлены четных степеней a имеют аналогичные выражения.

Например, минимальные

многочлены элементов

минимальному многочлену элемента a1,

минимальные многочлены элементов

минимальному многочлену a3 и т.п.

Пример. Определить значение порождающего многочлена для построения

примитивного кода БЧХ над GF(2) длины 31, обеспечивающего tu=3.

Определяем значения m и j.

Из таблицы

минимальных многочленов в соответствии с m=5 и j=5 получаем

Заданные исходные

данные: n и tu или k и tu для построения циклического кода

часто приводят к выбору завышенного значения m и как следствие этого к

неоправданному увеличению длины кода. Такое положение снижает эффективность

полученного кода, так как часть информационных разрядов вообще не используется.

Пример. Требуется построить циклический код, исправляющий двух

кратные ошибки, если длина информационной части кода k=40.

Согласно

выражению для примитивного кода n=2m-1, ближайшая длина кода равна

63, для которой m=6, а r=mtu=12. Следовательно, код будет иметь n=63,

k=51. Неиспользованных информационных разрядов будет 11(51-40).

Подобное

несоответствие в ряде случаев можно устранить, применяя непримитивный код БЧХ.

Непримитивным кодом БЧХ, исправляющим tu ошибок,

называется код длины n над GF(q), для которого элементы

порождающего многочлена.

Здесь bi-непримитивный элемент GF(qm), а

длина кода n равна порядку элемента bi.

Примечание.

Порядком элемента bi

является наименьшее n, для которого

Пример.

Порядок элемента b3 поля GF(26)

равен 21, так как

Порождающий многочлен непримитивного кода БЧХ, по аналогии с

примитивным кодом, определяется из выражения

элементов

GF(qm), которые являются корнями g(x); i — степень непримитивного

элемента b.

Пример. Определить значение g(x)

для построения непримитивного кода БЧХ над GF(2) длины n=20, исправляющего двух

кратные ошибки.

Из таблицы непримитивных элементов GF(2m) (см.

таблицу 7 приложения) выбираем поле, элемент b которого

имеет порядок больший, но близкий к заданному n.

Такими являются

GF(26) и b3, порядок которого

n=21.

Так как j=2tu-1=2(2-1=3, то выражение для g(x) будет иметь

вид

где f3(x) и f9(x) — минимальные многочлены элементов

b3 и b9

поля GF(26).

Значения этих многочленов следующие:

Выражения для

f3(x) и f9(x) можно определить из таблицы минимальных

многочленов, используя для этого параметр m выбранного поля GF(2m) и

порядковые номера сомножителей g(x).

Для рассмотренного примера m=6, а

порядковые номера равны 3 и 9. Поэтому

4.4 Способы кодирования

Задача кодирования

заключается в формировании по информационным словам a(x) кодовых слов u(x) циклического (n,k)-кода, который по своей структуре

может быть несистематическим и систематическим.

Формирование

кодовых слов несистематического кода заключается в умножении многочлена a(x),

отображающего информационную последовательность длины k, на порождающий

многочлен, т.е. u(x)=a(x)(g(x). Формирование кодовых

слов систематического кода заключается в преобразовании информационной

последовательности a(x) в соответствии с выражением u(x)=a(x)·xr+r(x).

Проверочная последовательность r(x) определяется двумя способами:

при использовании «классического» способа кодирования

при использовании

способа кодирования, рекомендованного МККТТ

где

x(1)r-1 — единичный многочлен степени (r-1).

Указанные выше

математические операции выполняют кодеры несистематического и систематического

кодов.

4.5 Способы декодирования с обнаружением ошибок

Процедура декодирования

циклического кода с обнаружением ошибок, по аналогии с процессом кодирования,

использует два способа:

— при кодировании «классическим»

способом декодирование основано на использовании свойства делимости без остатка

кодового многочлена u(x) циклического (n,k)-кода на

порождающий многочлен g(x). Поэтому алгоритм декодирования включает в себя

деление принятого кодового слова, описываемого многочленом

анализ остатка r(x). Если r(x)=0, то принятое кодовое слово считается

неискаженным. Если r(x)№0, то принятое кодовое слово

стирается и формируется сигнал «ошибка».

— при кодировании

способом МККТТ декодирование основано на свойстве получения определенного

контрольного остатка R0(x) при делении принятого кодового многочлена

u(x) на порождающий многочлен. Поэтому, если полученный

при делении остаток

слово считается неискаженным. Если остаток

слово стирается и формируется сигнал «ошибка».

Значение контрольного остатка

определяется из выражения

4.6 Способы декодирования с исправлением ошибок

и схемная реализация декодирующих устройств

и схемная реализация декодирующих устройств

Декодирование циклического

кода в режиме исправления ошибок можно осуществлять различными способами. Ниже

излагаются два способа, являющиеся наиболее простыми.

В

основу первого способа положено использование таблицы синдромов (декодирования),

в которой каждому многочлену или образцу ошибок ei(x), соответствует

определенный синдром Si(x), представляющий остаток от деления

принятого кодового слова

ei(x) на g(x). Процедура декодирования следующая. Принятое кодовое

слово

определяется Si(x) и соответствующий ему многочлен ei(x),

а затем

ei(x). В результате получаем исправленное кодовое слово, т.е.

В состав декодера входят: вычислитель

синдрома (ВС), два регистра сдвига RG1 и RG2, постоянное запоминающее устройство

(ПЗУ), котороесодержит

соответствующие многочленам ошибок ei(x).

Принятое кодовое слово

поступает на вход вычислителя синдрома, где осуществляется деление его на g(x) и

формирование Si(x), и одновременно — на вход RG2, где

накапливается. Синдром Si(x) используется в качестве адреса, по

которому из ПЗУ в регистр RG1 записывается ei(x), соответствующий

синдрому Si(x). Перечисленные операции завершаются за n тактов. В

течение последующих n тактов происходит поэлементное суммирование содержимого

RG2 и RG1, т.е. операция

В основе второго способа исправления ошибок, позволяющего

значительно сократить объем используемых табличных синдромов и существенно

упростить схему декодера, лежат следующие положения:

1. Синдром

Si(x), соответствующий принятому кодовому слову равен остатку от

деления

от деления соответствующего многочлена ошибок ei(x) на g(x), т.е.

2.

Если Si(x) соответствует

x( Si(x) является синдромом, который соответствует

3.

При исправлении ошибок используются синдромы образцов ошибок только с ненулевым

коэффициентом в старшем разряде.

Поэтому при реализации

этого способа множество всех образцов ошибок разбивается на классы

эквивалентности. Каждый класс представляет циклический сдвиг одного образца

ошибок, а синдром этого класса соответствует образцу ошибок с ненулевым старшим

разрядом. Если вычисленный синдром принадлежит одному из классов эквивалентности

образцов исправляемых ошибок, то старший символ кодового слова исправляется.

Затем принятое слово и синдром циклически сдвигается, а процесс нахождения в

предыдущей по старшинству позиции повторяется.

Для исправления ошибок,

принадлежащих данному классу эквивалентности, нужно произвести n циклических

сдвигов.

Простейшим является декодер Меггитта. В состав декодера

входят: вычислитель синдрома, осуществляющий деление кодового слова

и формирование соответствующего синдрома; блок декодеров (ДК), который настроен

на синдромы всех образцов исправляемых ошибок с ненулевыми старшими разрядами;

регистр сдвига RG.

При поступлении на вход схемы кодового слова

символы заполняют регистр RG, а в вычислителе формируется соответствующий

синдром Si(x). Вычисленный синдром сравнивается со всеми табличными

синдромами, заложенными в схему блока ДК, и в случае совпадения с одним из них

на его выходе формируется сигнал, который исправляет ошибочный символ,

находящийся в старшем разряде регистра. После этого содержимое вычислителя и RG

циклически сдвигается на один шаг. Этот сдвиг реализует операции

новый синдром совпадает с одним из табличных синдромов, то это означает, что

произошла ошибка во втором по старшинству символе кодового слова, который,

перейдя в старший разряд RG, исправляется. Затем производится новый циклический

сдвиг на одну позицию и новая проверка на совпадение синдромов. После повторения

этого процесса n раз в RG будет сформировано исправленное кодовое слово.

Введение обратной связи для RG не обязательно, так как в процессе исправления

ошибок символы кодового слова поступают на выход декодера.

Пример. Рассмотрим схему и работу декодера Меггитта

циклического (15,7)-кода, обеспечивающего исправление одиночных и двойных

ошибок, с g(x)=x8+ x7+ x6+ x4+1 (см.

рисунок 8).

Блок декодеров настраивается на 15 синдромов, которые

представлены в таблице 5 и соответствуют классам эквивалентности с образцами

ошибок в старшем разряде.

| № | е(х) | S(x) | № | е(х) | S(x) |

|---|---|---|---|---|---|

| 1 | x14 | x7+ x6+x5+ x3 |

9 | x14+ x6 | |

| 2 | x14+ x13 | x7+ x4+x3+ x2 |

10 | x14+ x5 | x7+ x6+x3 |

| 3 | x14+ x12 | x7+ x6+x4+ x |

11 | x14+ x4 | x7+ x6+x5+ x4+x3 |

| 4 | x14+ x11 | 12 | x14+ x3 | x7+ x6+x5 |

|

| 5 | x14+ x10 | 13 | x14+ x2 | x7+ x6+x5+ x3+x2 |

|

| 6 | x14+ x9 | 14 | x14+ x1 | x7+ x6+x5+ x3+x |

|

| 7 | x14+ x8 | 15 | x14+ x0 | x7+ x6+x5+ x3+0 |

|

| 8 | x14+ x7 |

Допустим, что

ошибки в 3 и 5 разрядах, т.е. им соответствует многочлен ошибки

e(x)=x12+x10.

При поступлении на вход декодера

искаженного кодового слова он заполняет регистр и в вычислителе формируется

синдром

Блок декодеров не

реагирует на этот синдром.

Затем происходит сдвиг кодового слова в RG, а в

BC формируется новый синдром

Блок декодеров и в

этом случае не срабатывает.

При следующем сдвиге кодового слова в RG первый

искаженный разряд занимает старшую позицию в RG, а в BC формируется синдром

которого срабатывает БДК. В результате исправляется первая ошибка.

Следующим

сдвиг приводит к формированию синдрома

Этот синдром

соответствует многочлену ошибки e(x)=x13+x0, т.к. первый

искаженный разряд по обратной связи должен занять младшую позицию RG.

На

синдром S(13,0) блок декодеров не реагирует.

При следующем сдвиге

кодового слова в RG второй искаженный разряд занимает старшую позицию в RG, а в

BC формируется синдром

БДК. В результате исправляется вторая ошибка в кодовом слове.

4.7 Коды Рида-Соломона (РС)

Коды РС

являются недвоичными циклическими кодами, символы кодовых слов которых берутся

из конечного поля GF(q). Здесь q степень некоторого простого числа, например

q=2m.

Допустим, что РС-код построен над GF(8), которое является

расширением поля GF(2) по модулю примитивного многочлена f(z)=z3+z+1.

В этом случае символы кодовых слов кода будут иметь значения, представленные в

таблице 6.

| 000 | 0 | 0 | 011 | z+1 | a3 |

| 001 | 1 | a0 | 110 | z2+z | a4 |

| 010 | z | a1 | 111 | z2+z+1 | a5 |

| 100 | z2 | a2 | 101 | z2+1 | a6 |

Кодовые слова РС-кода

отображаются в виде многочленов

где N — длина кода;

Vi — q-ичные коэффициенты (символы кодовых слов), которые могут

принимать любое значение из GF(q).

Эти коэффициенты как это следует из

таблицы, также отображаются многочленами с двоичными коэффициентами

информационной последовательности k они обладают наибольшим кодовым расстоянием

d=N-k+1.

Порождающим многочленом g(x) РС-кода является делитель двучлена

xN+1 степени меньшей N с коэффициентами из GF(q) при условии, что

элементы

корнями g(x). Здесь

GF(q).

На основе этого определения, а также теоремы Безу,

выражение для порождающего многочлена РС-кода будет иметь вид

Степень g(x) равна d-1=N-k=R.

В РС-кодах принадлежность кодовых слов

данному коду определяется выполнением d-1 уравнений в соответствии с выражением

(*),

где Vi — символы-коэффициенты из GF(q);

z0,

z1… zN-1 — ненулевые элементы GF(q).

Элементы

z0, z1… zN-1 называются локаторами, т.е.

указывающими на номер позиции символа кодового слова.

Например, указателем i

— позиции является локатор zi или элемент ai

GF(q).

Так как все локаторы должны быть различны и причем ненулевыми, то их

число в GF(q) равно q-1. Следовательно, такое количество символов должно быть в

кодовых словах кода.Поэтому обычно длина РС-кода определяется из

выражения N=q-1.

Пример. Допустим, что длина РС-кода равна N, кодовое

расстояние d=3, то в соответствии с (*) проверочными уравнениями будут

Свойства РС-кодов.

1. Циклический сдвиг кодовых слов, символы которых принимают значение из

GF(q), порождает новые кодовые слова этого же кода.

2. Сумма по mod2 двух и

более кодовых слов дает кодовое слово, принадлежащее этому же коду.

3.

Кодовое расстояние РС-кода определяется не по двоичным элементам, а по q-ичным

символам.

4. В РС-коде, исправляющем tu ошибок порождающий

многочлен определяется из выражения

принимают равным 1. Однако, с помощью разумного выбора значения m0,

иногда можно упростить схему кодера.

5. Корректирующие способности РС-кода

определяются его кодовым расстоянием.

где T0 и

Tu — длина пакетов, в которых обнаруживаются и исправляются ошибки.

Обнаружение ошибок в кодовых словах состоит в проверке условий ((), т.е.

определении синдрома

определяются из выражения

Пример. Требуется сформировать кодовое слово РС-кода над

GF(23), соответствующее двоичной информационной последовательности

a(1,0)=000000011100101.

Так как m=3, то каждый q-ичный символ кода состоит

из трех двоичных элементов. Поэтому с учетом таблицы 6 a(x)=a3x2+ a2x+a6.

Определяем параметры кода.

N=q-1=7; k=5; R=2; d=N-k+1=3;

Кодовое слово формируется в соответствии с выражением.

где

В

результате

V(1,0)=000.000.011.100.101.101.101.

Назначение помехоустойчивого кодирования – защита информации от помех и ошибок при передаче и хранении информации. Помехоустойчивое кодирование необходимо для устранения ошибок, которые возникают в процессе передачи, хранения информации. При передачи информации по каналу связи возникают помехи, ошибки и небольшая часть информации теряется.

Без использования помехоустойчивого кодирования было бы невозможно передавать большие объемы информации (файлы), т.к. в любой системе передачи и хранении информации неизбежно возникают ошибки.

Рассмотрим пример CD диска. Там информация хранится прямо на поверхности диска, в углублениях, из-за того, что все дорожки на поверхности, часто диск хватаем пальцами, елозим по столу и из-за этого без помехоустойчивого кодирования, информацию извлечь не получится.

Использование кодирования позволяет извлекать информацию без потерь даже с поврежденного CD/DVD диска, когда какая либо область становится недоступной для считывания.

В зависимости от того, используется в системе обнаружение или исправление ошибок с помощью помехоустойчивого кода, различают следующие варианты:

- запрос повторной передачи (Automatic Repeat reQuest, ARQ): с помощью помехоустойчивого кода выполняется только обнаружение ошибок, при их наличии производится запрос на повторную передачу пакета данных;

- прямое исправление ошибок (Forward Error Correction, FEC): производится декодирование помехоустойчивого кода, т. е. исправление ошибок с его помощью.

Возможен также гибридный вариант, чтобы лишний раз не гонять информацию по каналу связи, например получили пакет информации, попробовали его исправить, и если не смогли исправить, тогда отправляется запрос на повторную передачу.

Исправление ошибок в помехоустойчивом кодировании

Любое помехоустойчивое кодирование добавляет избыточность, за счет чего и появляется возможность восстановить информацию при частичной потере данных в канале связи (носителе информации при хранении). В случае эффективного кодирования убирали избыточность, а в помехоустойчивом кодировании добавляется контролируемая избыточность.

Простейший пример – мажоритарный метод, он же многократная передача, в котором один символ передается многократно, а на приемной стороне принимается решение о том символе, количество которых больше.

Допустим есть 4 символа информации, А, B, С,D, и эту информацию повторяем несколько раз. В процессе передачи информации по каналу связи, где-то возникла ошибка. Есть три пакета (A1B1C1D1|A2B2C2D2|A3B3C3D3), которые должны нести одну и ту же информацию.

Но из картинки справа, видно, что второй символ (B1 и C1) они отличаются друг от друга, хотя должны были быть одинаковыми. То что они отличаются, говорит о том, что есть ошибка.

Необходимо найти ошибку с помощью голосования, каких символов больше, символов В или символов С? Явно символов В больше, чем символов С, соответственно принимаем решение, что передавался символ В, а символ С ошибочный.

Для исправления ошибок нужно, как минимум 3 пакета информации, для обнаружения, как минимум 2 пакета информации.

Параметры помехоустойчивого кодирования

Первый параметр, скорость кода R характеризует долю информационных («полезных») данных в сообщении и определяется выражением: R=k/n=k/m+k

- где n – количество символов закодированного сообщения (результата кодирования);

- m – количество проверочных символов, добавляемых при кодировании;

- k – количество информационных символов.

Параметры n и k часто приводят вместе с наименованием кода для его однозначной идентификации. Например, код Хэмминга (7,4) значит, что на вход кодера приходит 4 символа, на выходе 7 символов, Рида-Соломона (15, 11) и т.д.

Второй параметр, кратность обнаруживаемых ошибок – количество ошибочных символов, которые код может обнаружить.

Третий параметр, кратность исправляемых ошибок – количество ошибочных символов, которые код может исправить (обозначается буквой t).

Контроль чётности

Самый простой метод помехоустойчивого кодирования это добавление одного бита четности. Есть некое информационное сообщение, состоящее из 8 бит, добавим девятый бит.

Если нечетное количество единиц, добавляем 0.

1 0 1 0 0 1 0 0 | 0

Если четное количество единиц, добавляем 1.

1 1 0 1 0 1 0 0 | 1

Если принятый бит чётности не совпадает с рассчитанным битом чётности, то считается, что произошла ошибка.

1 1 0 0 0 1 0 0 | 1

Под кратностью понимается, всевозможные ошибки, которые можно обнаружить. В этом случае, кратность исправляемых ошибок 0, так как мы не можем исправить ошибки, а кратность обнаруживаемых 1.

Есть последовательность 0 и 1, и из этой последовательности составим прямоугольную матрицу размера 4 на 4. Затем для каждой строки и столбца посчитаем бит четности.

Прямоугольный код – код с контролем четности, позволяющий исправить одну ошибку:

И если в процессе передачи информации допустим ошибку (ошибка нолик вместо единицы, желтым цветом), начинаем делать проверку. Нашли ошибку во втором столбце, третьей строке по координатам. Чтобы исправить ошибку, просто инвертируем 1 в 0, тем самым ошибка исправляется.

Этот прямоугольный код исправляет все одно-битные ошибки, но не все двух-битные и трех-битные.

Рассчитаем скорость кода для:

- 1 1 0 0 0 1 0 0 | 1

Здесь R=8/9=0,88

- И для прямоугольного кода:

Здесь R=16/24=0,66 (картинка выше, двадцать пятую единичку (бит четности) не учитываем)

Более эффективный с точки зрения скорости является первый вариант, но зато мы не можем с помощью него исправлять ошибки, а с помощью прямоугольного кода можно. Сейчас на практике прямоугольный код не используется, но логика работы многих помехоустойчивых кодов основана именно на прямоугольном коде.

Классификация помехоустойчивых кодов

- Непрерывные — процесс кодирования и декодирования носит непрерывный характер. Сверточный код является частным случаем непрерывного кода. На вход кодера поступил один символ, соответственно, появилось несколько на выходе, т.е. на каждый входной символ формируется несколько выходных, так как добавляется избыточность.

- Блочные (Блоковые) — процесс кодирования и декодирования осуществляется по блокам. С точки зрения понимания работы, блочный код проще, разбиваем код на блоки и каждый блок кодируется в отдельности.

По используемому алфавиту:

- Двоичные. Оперируют битами.

- Не двоичные (код Рида-Соломона). Оперируют более размерными символами. Если изначально информация двоичная, нужно эти биты превратить в символы. Например, есть последовательность 110 110 010 100 и нужно их преобразовать из двоичных символов в не двоичные, берем группы по 3 бита — это будет один символ, 6, 6, 2, 4 — с этими не двоичными символами работают не двоичные помехоустойчивые коды.

Блочные коды делятся на

- Систематические — отдельно не измененные информационные символы, отдельно проверочные символы. Если на входе кодера присутствует блок из k символов, и в процессе кодирования сформировали еще какое-то количество проверочных символов и проверочные символы ставим рядом к информационным в конец или в начало. Выходной блок на выходе кодера будет состоять из информационных символов и проверочных.

- Несистематические — символы исходного сообщения в явном виде не присутствуют. На вход пришел блок k, на выходе получили блок размером n, блок на выходе кодера не будет содержать в себе исходных данных.

В случае систематических кодов, выходной блок в явном виде содержит в себе, то что пришло на вход, а в случае несистематического кода, глядя на выходной блок нельзя понять что было на входе.

Смотря на картинку выше, код 1 1 0 0 0 1 0 0 | 1 является систематическим, на вход поступило 8 бит, а на выходе кодера 9 бит, которые в явном виде содержат в себе 8 бит информационных и один проверочный.

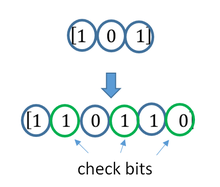

Код Хэмминга

Код Хэмминга — наиболее известный из первых самоконтролирующихся и самокорректирующихся кодов. Позволяет устранить одну ошибку и находить двойную.

Код Хэмминга (7,4) — 4 бита на входе кодера и 7 на выходе, следовательно 3 проверочных бита. С 1 по 4 информационные биты, с 6 по 7 проверочные (см. табл. выше). Пятый проверочный бит y5, это сумма по модулю два 1-3 информационных бит. Сумма по модулю 2 это вычисление бита чётности.

Декодирование кода Хэмминга

Декодирование происходит через вычисление синдрома по выражениям:

Синдром это сложение бит по модулю два. Если синдром не нулевой, то исправление ошибки происходит по таблице декодирования:

Расстояние Хэмминга

Расстояние Хэмминга — число позиций, в которых соответствующие символы двух кодовых слов одинаковой длины различны. Если рассматривать два кодовых слова, (пример на картинке ниже, 1 0 1 1 0 0 1 и 1 0 0 1 1 0 1) видно что они отличаются друг от друга на два символа, соответственно расстояние Хэмминга равно 2.

Кратность исправляемых ошибок и обнаруживаемых, связано минимальным расстоянием Хэмминга. Любой помехоустойчивый код добавляет избыточность с целью увеличить минимальное расстояние Хэмминга. Именно минимальное расстояние Хэмминга определяет помехоустойчивость.

Помехоустойчивые коды

Современные коды более эффективны по сравнению с рассматриваемыми примерами. В таблице ниже приведены Коды Боуза-Чоудхури-Хоквингема (БЧХ)

Из таблицы видим, что там один класс кода БЧХ, но разные параметры n и k.

- n — количество символов на входе.

- k — количество символов на выходе.

- t — кратность исправляемых ошибок.

- Отношение k/n — скорость кода.

- G (энергетический выигрыш) — величина, показывающая на сколько можно уменьшить отношение сигнал/шум (Eb/No) для обеспечения заданной вероятности ошибки.

Несмотря на то, что скорость кода близка, количество исправляемых ошибок может быть разное. Количество исправляемых ошибок зависит от той избыточности, которую добавим и от размера блока. Чем больше блок, тем больше ошибок он исправляет, даже при той же самой избыточности.

Пример: помехоустойчивые коды и двоичная фазовая манипуляция (2-ФМн). На графике зависимость отношения сигнал шум (Eb/No) от вероятности ошибки. За счет применения помехоустойчивых кодов улучшается помехоустойчивость.

Из графика видим, код Хэмминга (7,4) на сколько увеличилась помехоустойчивость? Всего на пол Дб это мало, если применить код БЧХ (127, 64) выиграем порядка 4 дБ, это хороший показатель.

Компромиссы при использовании помехоустойчивых кодов

Чем расплачиваемся за помехоустойчивые коды? Добавили избыточность, соответственно эту избыточность тоже нужно передавать. Нужно: увеличивать пропускную способность канала связи, либо увеличивать длительность передачи.

Компромисс:

- Достоверность vs полоса пропускания.

- Мощность vs полоса пропускания.

- Скорость передачи данных vs полоса пропускания

Необходимость чередования (перемежения)

Все помехоустойчивые коды могут исправлять только ограниченное количество ошибок t. Однако в реальных системах связи часто возникают ситуации сгруппированных ошибок, когда в течение непродолжительного времени количество ошибок превышает t.

Например, в канале связи шумов мало, все передается хорошо, ошибки возникают редко, но вдруг возникла импульсная помеха или замирания, которые повредили на некоторое время процесс передачи, и потерялся большой кусок информации. В среднем на блок приходится одна, две ошибки, а в нашем примере потерялся целый блок, включая информационные и проверочные биты. Сможет ли помехоустойчивый код исправить такую ошибку? Эта проблема решаема за счет перемежения.

Пример блочного перемежения:

На картинке, всего 5 блоков (с 1 по 25). Код работает исправляя ошибки в рамках одного блока (если в одном блоке 1 ошибка, код его исправит, а если две то нет). В канал связи отдается информация не последовательно, а в перемешку. На выходе кодера сформировались 5 блоков и эти 5 блоков будем отдавать не по очереди а в перемешку. Записали всё по строкам, но считывать будем, чтобы отправлять в канал связи, по столбцам. Информация в блоках перемешалась. В канале связи возникла ошибка и мы потеряли большой кусок. В процессе приема, мы опять составляем таблицу, записываем по столбцам, но считываем по строкам. За счет того, что мы перемешали большое количество блоков между собой, групповая ошибка равномерно распределится по блокам.

Коды

Боуза—Чоудхури—Хоквингема

(БЧХ-коды)

представляют собой большой класс

циклических кодов, исправляющих

независимые

ошибки кратности t

и

менее.

Для кодов БЧХ характерны

все основные свойства циклических

кодов. Чаще всего

коды БЧХ описывают с помощью корней

порождающего многочлена

Р

(х) степени

2t.

В качестве корней Р

(х) выбирают

2t

последовательных

элементов аj,aj+1

…, аj+2i-1поля

Галуа GF

(р’п),

где

1≤ j≤pm—

1. Если при этом элемент а

является примитивным

(первообразным) в поле GF(pm),

то

такой код БЧХ

называют примитивным с длиной кодовой

комбинации п=рт—1

над полем GF

(р). Для

двоичных примитивных кодов

БЧХ п

=

2n

— 1 над полем GF

(2).

В случае, если ряд корней

многочлена Р(х)

для

кода БЧХ начинается с j=1,

т. е. а,

а2,

…. а2t,

то

такой код называют кодом БЧХ в узком

смысле.

Код

БЧХ, у которого корень

а

не является примитивным элементом

поля GF

(рm),

т.

е. имеет

порядок

d

<

рт

—1,

называют

непримитивным

с

длиной

комбинации

п

=d.

Пусть

аj—элемент

расширения

простого числового поля. Тогда по

определению, данному в [7], некоторый

нормированный

многочлен

т(х)

наименьшей

степени, для

которого т(аj

)

=

0, называют минимальной

функцией

для аi.

Отметим,

что

минимальные

функции m(х)

являются

непри-водимыми

многочленами.

Если предположить, что каждому из корней

аi

производящего

многочлена Р

(х) соответствует

своя минимальная

функция

тi

(х), то

производящий многочлен Р

(х) должен

быть наименьшим общим

кратным

всех

минимальных

функций,

т. е.

P(x)=НОК[m1(x),m2(x),

…

m2t(x)]. (51)

Таким

образом,

вектор,

представленный многочленом

f

(x),будет

кодовым тогда и только тогда, когда он

делится без остатка

как на каждую из минимальных функций

т1

(х), m2(x),

…, т2t

(х), так

и на их наименьшее общее кратное.

Тогда

для любого из корней а, а2,

….a2t

справедливо уравнение

f

(аi)

=

с0

+ с1

аi

+с2(аi

)2+…cn-1

(ai)n-1

= 0, которое

можно записать в виде произведения двух

матриц (coc1c2…cn-1)*[lai(ai)2…(ai)n-1]T=0.

Но

так как корнями

f(х)

должны

быть все элементы a,

a2

…,a2t,

то можно

сделать вывод, что вектор (c0c1…cn-1_)

будет

кодовым тогда

и только тогда, когда он принадлежит

нулевому пространству

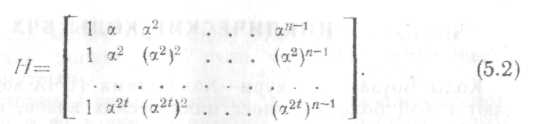

матрицы

Может

оказаться, что элементы аi

и аj

из совокупности а, а2,

…, а2t

соответствуют одной и той же минимальной

функции,

т. е. тi

(х) = mj(х).

Вследствие

того, что производящий многочлен

Р(х) равен

наименьшему общему кратному всех

минимальных

функций mj(х),

в качестве

сомножителя в разложении многочлена

Р(х) следует

взять только одну из нескольких равных

между собой минимальных функций.

Из

свойства 1.6 полей следует, что если аi

корень

какой-либо

минимальной неприводимой по модулю 2

функции mi

(х)степени

к,

то

остальными корнями будут

(аi)2,((аi)2)2,…,(ai)2^(k-1).Следовательно,

в разложении многочлена Р

(х) каждая

из

различных минимальных функций mi

(х)

должна

входить

только один раз, а для построения матрицы

(5.2) нужно использовать

только по одному корню каждой из

минимальных функций,

входящих в разложение многочлена Р

(х). Таким

образом,

если в качестве совокупности корней

многочлена Р

(х) выбраны

элементы поля Галуа GF

(2m)

а, а2,

а3,

…, а2t,

то при

построении матрицы Н

должны

быть использованы только нечетные

степени а, а3,

…, а2t-1,

а многочлен Р

(х) будет

иметь

вид

P(x)=m1(x)m3(x)

… m2t-1(x). (5.3)

Рассмотрим

следующий пример.

Пример

5.1. Пусть

имеем двоичный циклический код БЧХ. к

которому

вектор {f

(х)}

будет

принадлежать только тогда, когда элементы

а, a2,

а3,

а4,

а5,

а6

будут корнями многочлена f

(х). Кроме

того, предполагается, что a

— примитивный элемент

поля Галуа GF

(24).

Тогда а15

= 1 и тi

(х) обозначает

минимальную

функцию для аj

.

В

соответствие со свойством 1.6 элементы

a,

а2,

а4

и а8

— корни

одной

и той же минимальной функции четвертой

степени,

следовательно, m1(х)

=

т2

(х)= т4

(х) =

т8

(х). Аналогично,

а3,

а6,

а12

и

а24

= а9

— корни минимальной функции четвертой

степени и m3

(х) = т6

(х) =

m9

(х) = т12(х),

а

элементы

a5

и а10

являются корнями минимальной функции

второй степени

и, следовательно, т5

(х)=т10(х).

Отсюда,

Р

(х) является

многочленом

P(x)=

ml(x)m3(x)m5(x)

(5.4)

степень

которого равна 10.

Таким

образом, к искомому циклическому коду

БЧХ будет принадлежать

любой вектор {f

(х)},

если

f

(х) делится

на Р(х).

В

то же время циклический код будет нулевым

пространством матрицы

Так

как аj

является элементом поля GF

(2т

)

и представляет собой

вектор из т

двоичных

элементов 0 и I,

то матрица HT

имеет

размерность

п

*

mt.

Из

свойства 2.2 следует, что многочлен Р

(х) является

делителем

многочлена F

(х) = хn

—

1, где п

=

2m—1.

В то же время,

многочлен Р

(х) для

кодов БЧХ равен произведению минимальных

функций. Следовательно, любая из

минимальных функций,

входящих в разложение многочлена

Р(х),

должна

быть

делителем функции F

(х) =

хn—

1 = х2^m-1—

1. При этом, как

следует из высшей алгебры [4, 7], степень

каждой минимальной

функции не может быть больше т.

А

так как таких функций

t,

то

степень многочлена Р

(х) не

превосходит mt.

Отсюда

каждая комбинация циклического

примитивного кода

БЧХ при длине, равной n

= 2m—1,

имеет число информационных

разрядов, равное k≥2m—

1—mt.

Рассмотрим

конкретный пример построения циклического

кода

БЧХ.

Пример

5.2.

Построить двоичный примитивный

циклический код

БЧХ для т

=

4 и t=

3.

В

этом случае длина кодовой комбинации

равна п

=

2m—

1 = 15, а вектор {f

(х)}

будет

принадлежать этому циклическому

коду, если элементы поля GF

(24)

а, a2,

…, а6

будут корнями

многочлена f(х).

Кроме

того, отметим, что а — примитивный

элемент поля, а минимальной функцией

для него пусть

будет примитивный неприводимый

многочлен т1

(х) =

1 +x+x4.

Как

видим, этот пример является непосредственным

продолжением

примера 5.1, из которого следует, что

производящий многочлен

Р

(х) имеет

вид Р

(х) =

m1(х)

т3

(х) т5

(х), где

т1

(х) и

m3

(х)

—

минимальные многочлены четвертой

степени, а

т5

(х) —

минимальный многочлен второй степени,

вследствие чего

степень

многочлена Р

(х) равна

10. Кроме того, было показано,

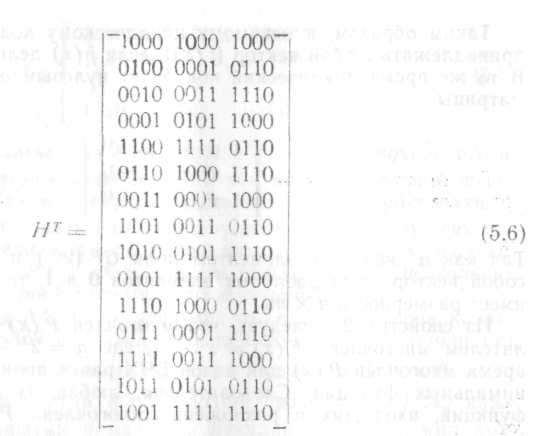

что матрица Н

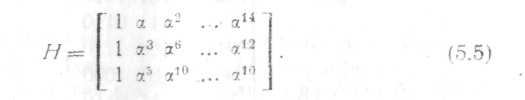

имеет

вид (5.5).

Т

ак

как примитивный элемент а — корень

минимального многочлена тх(х)=1

+ х

+

х4,

то,

подставив вместо каждого элемента

матрицы H

его

значение из табл. 1.1,

получим транспонированную

матрицу НТ;

В [7] показано, что

m3(x)=1+x+x2+x3+x4,

m5(x)=1+x+x2,

тогда степень многочлена P(x)

равна 10, что не превышает mt.

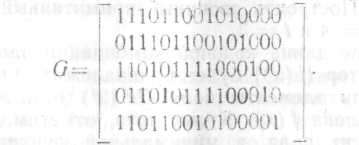

В рассмотренном

примере

Т

огда

производящая матрица G

искомого систематического кода

имеет вид :

Образованный таким

образом циклический (n,k)=(15,5)

код БЧХ позволяет исправить любую

совокупность ошибок кратности t=3

и менее.

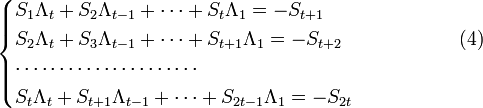

Принципы

исправления ошибок кодами БЧХ

Предположим, что

передавая кодовый вектор {f(x)},

представление которого в виде многочлена

будет иметь вид: f(x)=c0+c1x+…+cn-1xn-1.

Пусть далее вследствие ошибок вместо

вектора {f(x)}

принят вектор {f(x)+e(x)}=

{f(x)}+

{e(x)},

где {e(x)}-вектор

ошибок.

Обозначим принятый

с ошибками вектор {f(x)+e(x)}

через вектор {h(x)}=(h0h1h2…hn-1).Принятую

комбинацию можно представить в виде

многочлена степени n-1,

т.е. h(x)=h0+h1x+h2x2+…+hn-1xn-1.

В результате умножения вектора {h(x)}

на матрицу (5.2) получим вектор из t

компонент [h(a),

h(a3),…h(a2t-1)],где

h(a)=h0+h1a+h2a2+…+hn-1an-1;

h(a3)=h0+h1a3+h2(a3)2+…+hn-1(a3)n-1

И т.д.

В то же время

{h(x)}=

{f(x)+e(x)},

следовательно, h(x)=

f(x)+e(x).

Тогда h(ai)=f(ai)+e(ai),

где i=1,3,…,2t-1,

но так как f(x)

делится на P(x)

без остатка, то f(a)=f(a3)=…=f(a2t-1)≡0,

так что h(ai)≡e(ai).

При умножении

вектора {h(x)}

на первый столбец матрицы HT

, образованной из (5.5), получаем элемент

Отсюда следует,

что имеется взаимнооднозначное

соответствие между элементами вектора

ошибок и элементами поля GF(2m).

Каждому ошибочному элементу ei

соответствует элемент i-й

строки (i=0,1,2,…,n-1)

первого столбца транспонированной

матрицы HT,

т.е. элемент поля ai.

Предположим,

что ошибки произошли на позициях

i1,i2,…,it,

для которых ei=1,

а для всех остальных ej=0,

тогда (5.8) может быть переписана следующим

образом:

Обозначим

каждый из элементов аk

через Хk

(k

= 1, 2, …it)

и назовем

их локаторами ошибок, тогда (5.9) может

быть переписана

так:

Умножив

вектор {h(x)}

на

какой-либо другой j-й

столбец матрицы

HTполучим

h(aj)=e(aj)=(aj)i1+(aj)i2+…+(aj)it=

где j=

1, 3, ….

2t—

1.

Выражения

(5.11) представляют t

симметрических

функций

Sj

от

нечетных

степеней элементов Х1,

Х2 Xt,

которые

имеют вид

Функции

Sj

называют

синдромами.

Таким

образом, функции Sj

дают t

уравнений

вида (5.12) с t

неизвестными

Х1,

Х2…,

Xt.

Кроме

того, из (5.12) можно найти

также симметрические функции для четных

j

= 2, 4, .., 2t,

т. е. можно получить дополнительно t

уравнений

вида (5.12) с

теми же неизвестными. Действительно,

учитывая свойство 1.4 для

р

=

2, получим

Решение

указанных уравнений относительно Хk

определит

номера

ошибочных позиций. Поскольку имеется

конечное число решений,

то значения Хk

могут

быть найдены путем подстановок

в эти уравнения различных элементов

поля GF

(2m).

Но

подстановка

всех комбинаций no

t

из 2m

— 1

ненулевых элементов

поля требует большого числа вычислений.

Для

кодов БЧХ имеются более эффективные

алгебраические алгоритмы

декодирования. Рассмотрим один из них.

Так

как суммы j—x

степеней

элементов Х1,Х2,

...,

Xt

представляют

собой симметрические функции Sj,

то

эти элементы могут

рассматриваться

[8] как корни некоторого многочлена

степени

t

Xt+p1Xt-1+p2Xt-2+…+pt (5.I4)

разложение

которого на линейные множители дает

уравнение

(X-X1)(Х-Х2)

…

(X—Xt)=0. (5.16)

Коэффициенты

р1,

р2,

…,

рt

являются

простейшими

симметрическими

функциями,

которые связаны с симметрическими

функциями

Sj

тождествами

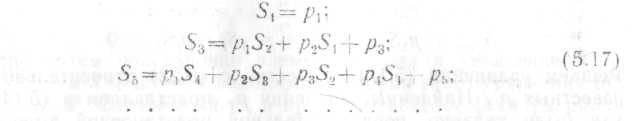

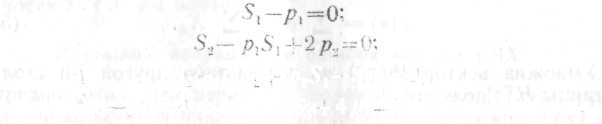

Ньютона [1, 7]:

S3-p1S2+p2S1-3p3=0

S4-p1S3+p2S2-p3S1+4p4=0

и

т.

д.

При

операциях по

модулю

2 тождества Ньютона выписываются по

формуле

где

δ = 0 при i—четном

и

δ=1-

при

нечетном.

С

учетом последнего тождества Ньютона

можно переписать

так:

St=p1St-1+p2St-2+…+pt-1S1+

δpt

Если

тождества (5.16) решить относительно

простейших симметрических

функций pi

и

найденные значения рi,

подставить

в

(5.14),

то корни этого многочлена Х1,

Х2,

…, Xt

можно

определить

последовательной подстановкой в него

каждого из п

=

2m

—

1 элементов поля. Если подставленный

вместо X

элемент

аi

не является корнем, то соответствующий

символ вектора {h

(x)}

принят

правильно. Если же элемент ai

является

корнем,

то соответствующий i-й

символ вектора {h

(х)} принят

ошибочным

и должен быть исправлен.

Однако

в силу зависимости (5.13) следует

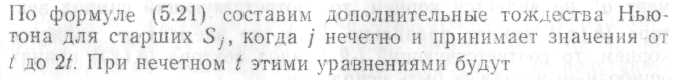

рассматривать не

все тождества (5.16), а лишь те, которые

определяют Sj

для

нечетных

j,

т. е.

St-1=p1St-2+p2St-3+…+pt-2S1+pt-1

(при

t

—четном)

или

St=p1St-1+p2St-2+…pt-1S1+pt

(при

t—

нечетном).

Отсюда

видно, что имеется i/2

(при t—четном)

или (t+1)/2

(при

t

— нечетном) уравнений, которых

недостаточно для

определения t

неизвестных

р1,

р2,

…, рi.

Однако

в результате умножения {h(x)}*HT

можно

определить все симметрические

функции S1,

S3,…,S2t-1.

Знание симметрических функций

Sj

с

нечетными значениями j’

вплоть до 2t—1позволяет

составить

дополнительные уравнения, которые

вместе с (5.17)

дадут

t

независимых

уравнений с t

неизвестными

р1,р2,

….

рt

Эти

уравнения можно уже решить относительно

pt.

Выше

было показано, как составить тождества

Ньютона, когда

j

при Sj

принимает

целые значения, не превосходящие

t,

т.

е. степени многочлена (5.14).

Можно показать, что аналогично

можно составить тождества Ньютона для

значений j

> t.

Действительно,

если обозначить многочлен (5.14)

через ψ(X)

и

подставить

вместо X

какой-либо

из корней Х1,

X2

…. Xt,

то

получим уравнение

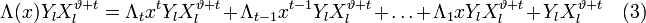

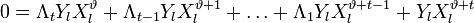

Умножение обоих

частей уравнения (5.18) на Xic—t

дает

Где c>t.

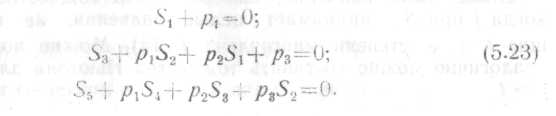

Если теперь просуммируем (5.19) по всем

корням, т.е.

То получим

Решаем

уравнения (5.17) совместно с (5.22) относительно

неизвестных

рi

Найденные

значения рi

подставляем

в (5.14) и, как

было указано, последовательной

подстановкой вместо X

элементов

поля GF

(2m)

находим корни этого многочлена. Этим

самым

мы устанавливаем ошибочные позиции

принятого вектора

{h

(х)}.

Если

произошло в действительности t

—

1 ошибок, то один из

корней Х1,

Х2,…Xt

должен

быть равен нулю. Следовательно,

при решении уравнений (5.17) и (5.22) мы должны

получить pt

=0.

Если произошло t

—

2 ошибки, то два корня равны

нулю и, следовательно, pt=

рt-1=

0

и так далее.

Пример

5.3. Рассмотрим

процесс исправления тройных ошибок

(t

=

3) циклическим кодом БЧХ, построение

которого рассматривалось

в примере 5.2. Многочлен (5.14) для такого

кода будет

иметь вид Х3

+

р1Х2

+

р2Х

+

р3

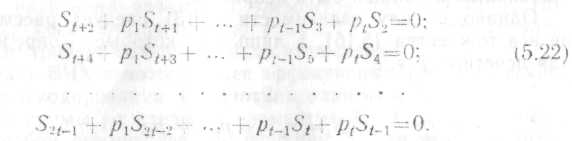

На основании (5.17)

и (5.22) составляем уравнения:

Сложение

по модулю 2 соответствующих столбцов

матрицы HT(5.6)

позволяет найти значения S1,S3,

S5.

Кроме

того, при операциях

по модулю 2 S2

= S12,

a

S4

= S14

Решая уравнения относительно

рt,

находим

[7]:

при условии, что

S13+S3≠0.

Рассмотрим случай,

когда ошибки появляются на 2, 5 и 7-м

местах, т.е. {e(x)}=(010010100000000),

тогда {h(x)}HT=(1011,1111,1000),

т.е. S1=(1011),

S3=(1111),

S5=(1000).

Теперь найдем S2

и S4,

обращаясь к табл. 1.1,

По формулам (5.24)

находим p1=S1=a13,

Теперь

путем подстановки элементов поля в

уравнение X3+

+

а13X2+

а9X

+a11=

0 находим, что корни этого уравнения

будут

а, а4

а6.

Следовательно, в принятом векторе {h

(x)}

ошибки

находятся

на 2, 5 и 7-м местах. Если произошла только

одна ошибка,

то р2

= р3

= 0, а из

уравнений (5.23) pi=S1.

Следовательно,

номер ошибочной позиции можно определить,

решая, уравнение

X

+р1=

0.

Содержание

- 1 Исправление ошибок в помехоустойчивом кодировании

- 2 Параметры помехоустойчивого кодирования

- 3 Контроль чётности

- 4 Классификация помехоустойчивых кодов

- 5 Код Хэмминга

- 5.1 Декодирование кода Хэмминга

- 5.2 Расстояние Хэмминга

- 6 Помехоустойчивые коды

- 6.1 Компромиссы при использовании помехоустойчивых кодов

- 6.2 Необходимость чередования (перемежения)

Назначение помехоустойчивого кодирования – защита информации от помех и ошибок при передаче и хранении информации. Помехоустойчивое кодирование необходимо для устранения ошибок, которые возникают в процессе передачи, хранения информации. При передачи информации по каналу связи возникают помехи, ошибки и небольшая часть информации теряется.

Без использования помехоустойчивого кодирования было бы невозможно передавать большие объемы информации (файлы), т.к. в любой системе передачи и хранении информации неизбежно возникают ошибки.

Рассмотрим пример CD диска. Там информация хранится прямо на поверхности диска, в углублениях, из-за того, что все дорожки на поверхности, часто диск хватаем пальцами, елозим по столу и из-за этого без помехоустойчивого кодирования, информацию извлечь не получится.

Использование кодирования позволяет извлекать информацию без потерь даже с поврежденного CD/DVD диска, когда какая либо область становится недоступной для считывания.

В зависимости от того, используется в системе обнаружение или исправление ошибок с помощью помехоустойчивого кода, различают следующие варианты:

- запрос повторной передачи (Automatic Repeat reQuest, ARQ): с помощью помехоустойчивого кода выполняется только обнаружение ошибок, при их наличии производится запрос на повторную передачу пакета данных;

- прямое исправление ошибок (Forward Error Correction, FEC): производится декодирование помехоустойчивого кода, т. е. исправление ошибок с его помощью.

Возможен также гибридный вариант, чтобы лишний раз не гонять информацию по каналу связи, например получили пакет информации, попробовали его исправить, и если не смогли исправить, тогда отправляется запрос на повторную передачу.

Исправление ошибок в помехоустойчивом кодировании

Любое помехоустойчивое кодирование добавляет избыточность, за счет чего и появляется возможность восстановить информацию при частичной потере данных в канале связи (носителе информации при хранении). В случае эффективного кодирования убирали избыточность, а в помехоустойчивом кодировании добавляется контролируемая избыточность.

Простейший пример – мажоритарный метод, он же многократная передача, в котором один символ передается многократно, а на приемной стороне принимается решение о том символе, количество которых больше.

Допустим есть 4 символа информации, А, B, С,D, и эту информацию повторяем несколько раз. В процессе передачи информации по каналу связи, где-то возникла ошибка. Есть три пакета (A1B1C1D1|A2B2C2D2|A3B3C3D3), которые должны нести одну и ту же информацию.

Но из картинки справа, видно, что второй символ (B1 и C1) они отличаются друг от друга, хотя должны были быть одинаковыми. То что они отличаются, говорит о том, что есть ошибка.

Необходимо найти ошибку с помощью голосования, каких символов больше, символов В или символов С? Явно символов В больше, чем символов С, соответственно принимаем решение, что передавался символ В, а символ С ошибочный.

Для исправления ошибок нужно, как минимум 3 пакета информации, для обнаружения, как минимум 2 пакета информации.

Параметры помехоустойчивого кодирования

Первый параметр, скорость кода R характеризует долю информационных («полезных») данных в сообщении и определяется выражением: R=k/n=k/m+k

- где n – количество символов закодированного сообщения (результата кодирования);

- m – количество проверочных символов, добавляемых при кодировании;

- k – количество информационных символов.

Параметры n и k часто приводят вместе с наименованием кода для его однозначной идентификации. Например, код Хэмминга (7,4) значит, что на вход кодера приходит 4 символа, на выходе 7 символов, Рида-Соломона (15, 11) и т.д.

Второй параметр, кратность обнаруживаемых ошибок – количество ошибочных символов, которые код может обнаружить.

Третий параметр, кратность исправляемых ошибок – количество ошибочных символов, которые код может исправить (обозначается буквой t).

Контроль чётности

Самый простой метод помехоустойчивого кодирования это добавление одного бита четности. Есть некое информационное сообщение, состоящее из 8 бит, добавим девятый бит.

Если нечетное количество единиц, добавляем 0.

1 0 1 0 0 1 0 0 | 0

Если четное количество единиц, добавляем 1.

1 1 0 1 0 1 0 0 | 1

Если принятый бит чётности не совпадает с рассчитанным битом чётности, то считается, что произошла ошибка.

1 1 0 0 0 1 0 0 | 1

Под кратностью понимается, всевозможные ошибки, которые можно обнаружить. В этом случае, кратность исправляемых ошибок 0, так как мы не можем исправить ошибки, а кратность обнаруживаемых 1.

Есть последовательность 0 и 1, и из этой последовательности составим прямоугольную матрицу размера 4 на 4. Затем для каждой строки и столбца посчитаем бит четности.

Прямоугольный код – код с контролем четности, позволяющий исправить одну ошибку:

И если в процессе передачи информации допустим ошибку (ошибка нолик вместо единицы, желтым цветом), начинаем делать проверку. Нашли ошибку во втором столбце, третьей строке по координатам. Чтобы исправить ошибку, просто инвертируем 1 в 0, тем самым ошибка исправляется.

Этот прямоугольный код исправляет все одно-битные ошибки, но не все двух-битные и трех-битные.

Рассчитаем скорость кода для:

- 1 1 0 0 0 1 0 0 | 1

Здесь R=8/9=0,88

- И для прямоугольного кода:

Здесь R=16/24=0,66 (картинка выше, двадцать пятую единичку (бит четности) не учитываем)

Более эффективный с точки зрения скорости является первый вариант, но зато мы не можем с помощью него исправлять ошибки, а с помощью прямоугольного кода можно. Сейчас на практике прямоугольный код не используется, но логика работы многих помехоустойчивых кодов основана именно на прямоугольном коде.

Классификация помехоустойчивых кодов

- Непрерывные — процесс кодирования и декодирования носит непрерывный характер. Сверточный код является частным случаем непрерывного кода. На вход кодера поступил один символ, соответственно, появилось несколько на выходе, т.е. на каждый входной символ формируется несколько выходных, так как добавляется избыточность.

- Блочные (Блоковые) — процесс кодирования и декодирования осуществляется по блокам. С точки зрения понимания работы, блочный код проще, разбиваем код на блоки и каждый блок кодируется в отдельности.

По используемому алфавиту:

- Двоичные. Оперируют битами.

- Не двоичные (код Рида-Соломона). Оперируют более размерными символами. Если изначально информация двоичная, нужно эти биты превратить в символы. Например, есть последовательность 110 110 010 100 и нужно их преобразовать из двоичных символов в не двоичные, берем группы по 3 бита — это будет один символ, 6, 6, 2, 4 — с этими не двоичными символами работают не двоичные помехоустойчивые коды.

Блочные коды делятся на

- Систематические — отдельно не измененные информационные символы, отдельно проверочные символы. Если на входе кодера присутствует блок из k символов, и в процессе кодирования сформировали еще какое-то количество проверочных символов и проверочные символы ставим рядом к информационным в конец или в начало. Выходной блок на выходе кодера будет состоять из информационных символов и проверочных.

- Несистематические — символы исходного сообщения в явном виде не присутствуют. На вход пришел блок k, на выходе получили блок размером n, блок на выходе кодера не будет содержать в себе исходных данных.

В случае систематических кодов, выходной блок в явном виде содержит в себе, то что пришло на вход, а в случае несистематического кода, глядя на выходной блок нельзя понять что было на входе.

Смотря на картинку выше, код 1 1 0 0 0 1 0 0 | 1 является систематическим, на вход поступило 8 бит, а на выходе кодера 9 бит, которые в явном виде содержат в себе 8 бит информационных и один проверочный.

Код Хэмминга

Код Хэмминга — наиболее известный из первых самоконтролирующихся и самокорректирующихся кодов. Позволяет устранить одну ошибку и находить двойную.

Код Хэмминга (7,4) — 4 бита на входе кодера и 7 на выходе, следовательно 3 проверочных бита. С 1 по 4 информационные биты, с 6 по 7 проверочные (см. табл. выше). Пятый проверочный бит y5, это сумма по модулю два 1-3 информационных бит. Сумма по модулю 2 это вычисление бита чётности.

Декодирование кода Хэмминга

Декодирование происходит через вычисление синдрома по выражениям:

Синдром это сложение бит по модулю два. Если синдром не нулевой, то исправление ошибки происходит по таблице декодирования:

Расстояние Хэмминга

Расстояние Хэмминга — число позиций, в которых соответствующие символы двух кодовых слов одинаковой длины различны. Если рассматривать два кодовых слова, (пример на картинке ниже, 1 0 1 1 0 0 1 и 1 0 0 1 1 0 1) видно что они отличаются друг от друга на два символа, соответственно расстояние Хэмминга равно 2.

Кратность исправляемых ошибок и обнаруживаемых, связано минимальным расстоянием Хэмминга. Любой помехоустойчивый код добавляет избыточность с целью увеличить минимальное расстояние Хэмминга. Именно минимальное расстояние Хэмминга определяет помехоустойчивость.

Помехоустойчивые коды

Современные коды более эффективны по сравнению с рассматриваемыми примерами. В таблице ниже приведены Коды Боуза-Чоудхури-Хоквингема (БЧХ)

Из таблицы видим, что там один класс кода БЧХ, но разные параметры n и k.

- n — количество символов на входе.

- k — количество символов на выходе.

- t — кратность исправляемых ошибок.

- Отношение k/n — скорость кода.

- G (энергетический выигрыш) — величина, показывающая на сколько можно уменьшить отношение сигнал/шум (Eb/No) для обеспечения заданной вероятности ошибки.

Несмотря на то, что скорость кода близка, количество исправляемых ошибок может быть разное. Количество исправляемых ошибок зависит от той избыточности, которую добавим и от размера блока. Чем больше блок, тем больше ошибок он исправляет, даже при той же самой избыточности.

Пример: помехоустойчивые коды и двоичная фазовая манипуляция (2-ФМн). На графике зависимость отношения сигнал шум (Eb/No) от вероятности ошибки. За счет применения помехоустойчивых кодов улучшается помехоустойчивость.

Из графика видим, код Хэмминга (7,4) на сколько увеличилась помехоустойчивость? Всего на пол Дб это мало, если применить код БЧХ (127, 64) выиграем порядка 4 дБ, это хороший показатель.

Компромиссы при использовании помехоустойчивых кодов

Чем расплачиваемся за помехоустойчивые коды? Добавили избыточность, соответственно эту избыточность тоже нужно передавать. Нужно: увеличивать пропускную способность канала связи, либо увеличивать длительность передачи.

Компромисс:

- Достоверность vs полоса пропускания.

- Мощность vs полоса пропускания.

- Скорость передачи данных vs полоса пропускания

Необходимость чередования (перемежения)

Все помехоустойчивые коды могут исправлять только ограниченное количество ошибок t. Однако в реальных системах связи часто возникают ситуации сгруппированных ошибок, когда в течение непродолжительного времени количество ошибок превышает t.

Например, в канале связи шумов мало, все передается хорошо, ошибки возникают редко, но вдруг возникла импульсная помеха или замирания, которые повредили на некоторое время процесс передачи, и потерялся большой кусок информации. В среднем на блок приходится одна, две ошибки, а в нашем примере потерялся целый блок, включая информационные и проверочные биты. Сможет ли помехоустойчивый код исправить такую ошибку? Эта проблема решаема за счет перемежения.

Пример блочного перемежения:

На картинке, всего 5 блоков (с 1 по 25). Код работает исправляя ошибки в рамках одного блока (если в одном блоке 1 ошибка, код его исправит, а если две то нет). В канал связи отдается информация не последовательно, а в перемешку. На выходе кодера сформировались 5 блоков и эти 5 блоков будем отдавать не по очереди а в перемешку. Записали всё по строкам, но считывать будем, чтобы отправлять в канал связи, по столбцам. Информация в блоках перемешалась. В канале связи возникла ошибка и мы потеряли большой кусок. В процессе приема, мы опять составляем таблицу, записываем по столбцам, но считываем по строкам. За счет того, что мы перемешали большое количество блоков между собой, групповая ошибка равномерно распределится по блокам.

Коды Боуза — Чоудхури — Хоквингхема (БЧХ-коды) — в теории кодирования это широкий класс циклических кодов, применяемых для защиты информации от ошибок (см. Обнаружение и исправление ошибок). Отличается возможностью построения кода с заранее определенными корректирующими свойствами, а именно, минимальным кодовым расстоянием. Коды Рида — Соломона являются частным случаем БЧХ-кодов.

Содержание

- 1 Формальное описание

- 2 Построение

- 3 Примеры кодов

- 3.1 Примитивный 2-ичный (15,7,5) код

- 3.2 16-ричный (15,11,5) код (код Рида — Соломона)

- 4 Кодирование

- 5 Методы декодирования

- 5.1 Алгоритм Питерсона — Горенстейна — Цирлера (ПГЦ)

- 6 См. также

- 7 Литература

Формальное описание

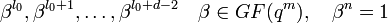

БЧХ-код является циклическим кодом, который можно задать порождающим полиномом. Для его нахождения в случае БЧХ-кода необходимо заранее определить длину кода n (она не может быть произвольной) и требуемое минимальное расстояние

Пусть α — примитивный элемент поля GF(qm) (то есть

Число проверочных символов r равно степени g(x), число информационных символов k = n − r, величина d называется конструктивным расстоянием БЧХ-кода. Если n = qm − 1, то код называется примитивным, иначе непримитивным.

Так же, как и для циклического кода, кодовый полином c(x) может быть получен из информационного полинома m(x), степени не больше k − 1, путем перемножения m(x) и g(x):

c(x) = m(x)g(x).

Построение

Для нахождения порождающего полинома необходимо выполнить несколько этапов:

- выбрать q, то есть поле GF(q), над которым будет построен код;

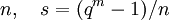

- выбрать длину n кода из условия n = (qm − 1) / s, где m,s — целые положительные числа;

- задать величину d конструктивного расстояния;

1) построить циклотомические классы элемента β = αs поля GF(qm) над полем GF(q), где α — примитивный элемент GF(qm);

2) поскольку каждому такому циклотомическому классу соответвует неприводимый полином над GF(q), корнями которого являются элементы этого и только этого класса, со степенью равной количеству элементов в классе, то выбрать

3) вычислить порождающий полином

Примеры кодов

Примитивный 2-ичный (15,7,5) код

Пусть q = 2, требуемая длина кода n = 24 − 1 = 15 и минимальное расстояние

g(x) = f1(x)f2(x) = x8 + x7 + x6 + x4 + 1

имеет в качестве корней элементы α,α2,α3,α4 и является порождающим полиномом БЧХ-кода с параметрами (15,7,5).

16-ричный (15,11,5) код (код Рида — Соломона)

Пусть n = q − 1 = 15 и α — примитивный элемент GF(16). Тогда

g(x) = (x − α)(x − α2)(x − α3)(x − α4) = x4 + α13x3 + α6x2 + α3x + α10

.

Каждому элементу поля GF(16) можно сопоставить 4 битам, поэтому одно кодовое слово эквивалентно 60=15*4 битам, таким образом набору из 44 бит ставится в соответствие набор из 60 бит. Можно сказать, что такой код работает с полубайтами информации.

Кодирование

Для кодирования кодами БЧХ применяются те же методы, что и для кодирования циклическими кодами.

Методы декодирования

Коды БЧХ являются циклическими кодами, поэтому к ним применимы все методы, используемые для декодирования циклических кодов. Однако существуют гораздо лучшие алгоритмы, разработанные именно для БЧХ-кодов.

Исторически первым методом декодирования был найден Питерсоном для двоичного случая (q = 2), затем Горенстейном и Цирлером для общего случая. Упрощение алгоритма было найдено Берлекэмпом, а затем усовершенствовано Месси (алгоритм Берлекэмпа — Месси). Существует отличный от этих методов декдирования — метод основанный на алгоритме Евклида.

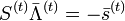

Алгоритм Питерсона — Горенстейна — Цирлера (ПГЦ)

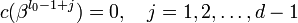

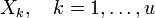

Пусть БЧХ код над полем GF(q) длины n и с конструктивным расстоянием d задается порождающим полиномом g(x), который имеет среди своих корней элементы

Можно составить j-ый синдром Sj принятого слова r(x):

Задача состоит в нахождений числа ошибок u, их позиций

Предположим, для начала, что u в точности равно t. Запишем (1) в виде системы нелинейных(!) уравнений в явном виде:

Обозначим через

Составим полином локаторов ошибок:

Корнями этого полинома являются элементы, обратные локаторам ошибок. Помножим обе части этого полинома на

Положим