Обновления Astra Linux, выпущенные после очередного обновления 1.5, используют систему управления службами systemd (подробнее см. Systemd). В состав компонент systemd, предоставляемых при установке ОС входят:

- systemd — системная служба управления службами;

- systemctl – инструмент командной строки для управления службами;

-

systemd-analyze — инструмент командной строки для получения статистики работы служб;

- journald – системная служба ведения журналов служб;

- journalctl — инструмент командной строки для анализа журналов служб.

Инструмент journalctl для анализа журналов системных служб

Общая команда для просмотра журналов:

sudo journalctl

Команды выводит все записи из всех журналов начиная с момента последней загрузки ОС. Записи выводятся в порядке регистрации. При просмотре можно использовать клавиши PageUp и PageDown для поэкранного листания, Пробел — для поэкранного последовательного просмотра, Enter — для построчного последовательного просмотра, Q — для выхода. Отметки времени регистрации событий по умолчанию отображаются в локальном времени. Для отображения отметок времени в формате UTC (см. Службы синхронизации времени в Astra Linux) можно использовать опцию —utc:

sudo journalctl —utc

Полезной может быть также опция short-precise отображения времени с точностью до микросекунд:

sudo journalctl —utc -o short-precise

формат:

мар 18 14:28:46.171881 se10704 kernel:

или опция short-iso-precise (доступна начиная с очередного обновления x.7):

sudo journalctl —utc -o short-iso-precise

формат:

2023-03-18T14:28:46.171893+0300 se10704 kernel:

Для фильтрации сообщений по критичности можно использовать опцию -p с указанием уровня критичности. Для обозначения критичности используются следующие значения:

- 0 — emergency — неработоспособность системы;

- 1 — alerts — предупреждения, требующие немедленного вмешательства;

- 2 — critical — критическое состояние;

- 3 — errors — ошибки;

- 4 — warning — предупреждения;

- 5 — notice — уведомления;

- 6 — info — информационные сообщения;

- 7 — debug — отладочные сообщения.

При указании уровня критичности выводятся все сообщения с указанным и меньшим уровнем. Например если указать значение -p 3, то будут показаны все сообщения с уровнями 3, 2, 1 и 0 (т.е. все сообщения об ошибках).

Источники данных для службы journalctl

Служба journald консолидирует данные из следующих источников:

- сокет /run/systemd/journal/stdout – данные, поступающие от служб systemd;

- устройство /dev/kmsg — журнал ядра;

- устройство /dev/log (/run/systemd/joural/dev-log) — данные приложений, поступающие через службу syslog.

Сохранение журналов после перезагрузок

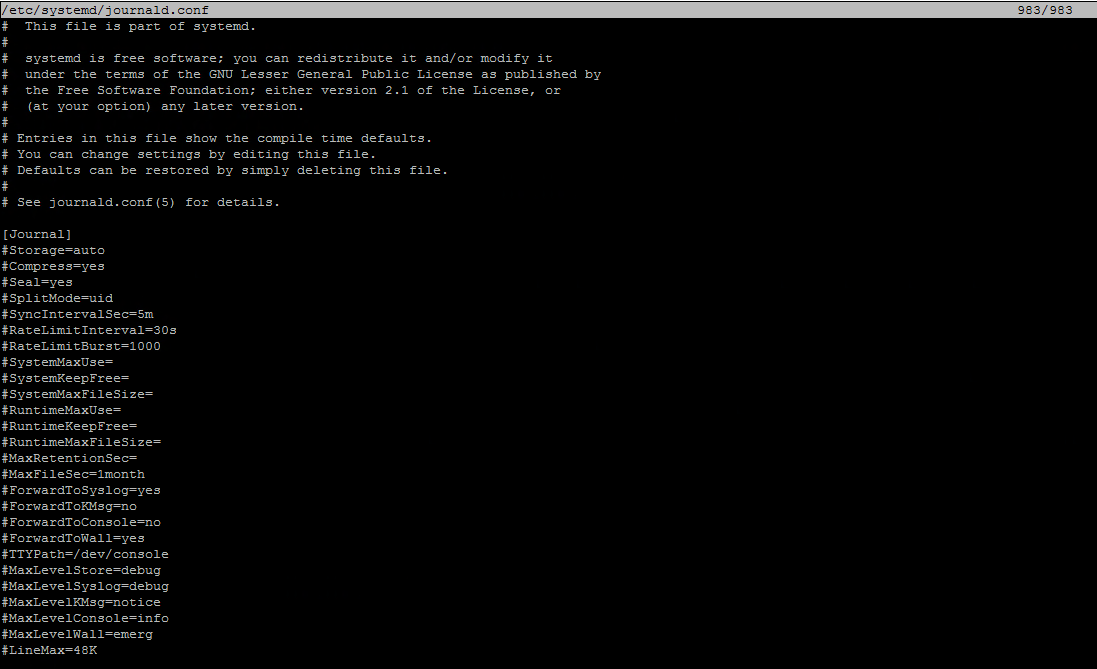

При настройках, заданных по умолчанию служба journald перезаписывает журналы при каждой перезагрузке. Соответственно, вызов инструмента journalctl выведет журнал начиная с момента последней загрузки системы. Для сохранения журналов на постоянной основе (после перезагрузки) следует создать каталог /var/log/journal/, в котором и будут на постоянной основе сохраняться журналы. Для управления постоянным сохранением журналов используется параметр Storage в файле /etc/systemd/journald.conf. По умолчанию этот параметр не задан (имеет значение Auto). При этом каталог постоянного хранения журналов /var/log/journal/:

- используется, если он существует;

- не создается автоматически, и если этого каталога не существует, то журнал будет записываться в /run/log/journal без сохранения между перезагрузками.

Каталог будет /var/log/journal/ создаваться автоматически если значение параметра Storage изменить на persistent и перезапустить systemd-journald.service или перезагрузить ОС. Подробнее см. man journald.conf.

Проверить наличие сохраненных журналов можно командой:

sudo journalctl —list-boots

Пример вывода команды:

-1 98b893e51c0a43249b8b6e824266fc1c Tue 2023-02-28 07:46:21 MSK—Tue 2023-02-28 15:22:02 MSK 0 cdd48e77de394ebca4df162359bfb412 Tue 2023-02-28 15:22:17 MSK—Tue 2023-02-28 15:41:34 MSK

В примере вывода первое поле представляет собой номер журнала, второе поле — идентификатор загрузки. Далее предоставлен диапазон времени, в течение которого выполнялась запись в журнал. Эти значения можно использовать при выборе журнала для просмотра. Например, просмотреть журнал последней загрузки ОС, можно командой:

sudo journalctl -b 0

Для просмотра журнала предпоследней загрузки:

sudo journalctl -b -1

Фильтрация сообщений

Просмотр сообщений определенной загрузки

Для выбора загрузки для фильтрации сообщений можно использовать опцию -b с указанием номера журнала. Например, просмотреть журнал последней загрузки ОС, можно командой:

sudo journalctl -b 0

Для просмотра журнала предыдущей загрузки:

sudo journalctl -b -1

Просмотр сообщений за определенный период времени

Для задания периодов времени для фильтрации событий при просмотре можно использовать опции —snce (с какого времени) и —until (до какого времени) в сочетании с лексемами “yesterday” (вчера), “today” (сегодня), “tomorrow” (завтра), или “now” (сейчас). Например:

sudo journalctl —since yesterday

или

sudo journalctl —since «2020-12-17» —until «2020-12-18 10:00:00»

Фильтрация сообщений ядра

Чтобы отдельно просмотреть сообщения ядра используется ключом -k:

sudo journalctl -k

Фильтрация сообщений определенных служб и приложений

Для фильтрации сообщений отдельных служб можно использовать опцию -u. Например, для просмотра сообщений службы NetworkManager можно использовать команду:

sudo journalctl -u NetworkManager.service

Также можно отфильтровать сообщения приложения, указав его исполняемый файл. Например, для менеджера дисплеев fly-dm:

sudo journalctl /usr/bin/fly-dm

или указав конкретный идентификатор процесса:

sudo journalctl _PID=1

Дополнительные опции просмотра

Следить за появлением новых сообщений:

sudo journalctl -f

Показать только последние записи:

sudo journalctl -e

По умолчанию journalctl отсекает части выводимых строк, не вписывающиеся в экран по ширине. Управление этой возможностью производится значением переменной окружения SYSTEMD_LESS, определяющей опции программы less (программа постраничного просмотра, используемая по умолчанию). По умолчанию переменная имеет значение FRSXMK. Опция S отвечает за перенос строк, длина которых превышает ширину экрана терминала. Если опцию S исключить, то строки не будут обрезаться и прочесть их содержимое можно с помощью клавиш «стрелка влево» и «стрелка вправо». Пример команды:

sudo SYSTEMD_LESS=FRXMK journalctl

Ограничение размера журнала

Если журналы сохраняются после перезагрузки, то по умолчанию размер журналов ограничен 10% от объема файлового раздела и максимально может занять 4 Гб дискового пространства. Максимальный объем журнала можно задать явно в параметре SystemMaxUse в файле /etc/systemd/journald.conf.

Удаление журналов

Удалить файлы журналов можно вручную или использовать journalctl. Например:

Удалить журналы, оставив только последние 100 Мб:

sudo journalctl —vacuum-size=100M

Удалить журналы, оставив журналы только за последние 7 дней:

sudo journalctl —vacuum-time=7d

В Astra Linux Special Edition очередное обновление x.7 рекомендована к применению служба ведения журналов syslog-ng. В более ранних очередных обновлениях Astra Linux по умолчанию используется служба rsyslog. Служба syslog-ng:

- устанавливается по умолчанию при установке оперативных обновлений Astra Linux x.7;

- при установке замещает собой службу rsyslog. Служба rsyslog при этом полностью удаляется.

Дальнейшее использование службы rsyslog не соответствует поддерживаемым сценариям эксплуатации. Служба rsyslog более не поддерживается в составе основного репозитория Astra Linux Special Edition (доступна в составе расширенного репозитория). В находящихся в эксплуатации системах службу rsyslog необходимо заменить на службу syslog-ng.

Службы управления журналами

-

syslog-ng — служба управления журналами syslog-ng по умолчанию используется в Astra Linux Special Edition x.7, доступна в репозиториях более ранних очередных обновлений;

-

rsyslog — служба управления журналами rsyslog по умолчанию используется в Astra Linux Common Edition и Astra Linux Special Edition ранее очередного обновления x.7, доступна в основном репозитории Astra Linux Special Edition x.7;

- syslog (sysklogd) — служба управления журналами syslog в настоящее время в Astra Linux не используется;

- logrotate — служба архивирования и очистки (ротации) журналов.

Основные возможности служб:

- Получение и передача сообщение по сетевым протоколам TCP/UDP/… с возможностью настройки IP-портов и IP-адресов;

- Загрузка внешних модулей;

- Фильтрация и перенаправление сообщений по имени программы, источнику, номеру процесса и т.д.;

- Удаление ненужных сообщений;

Служба syslog-ng

Расположение файлов конфигурации

- основной файл: /etc/syslog-ng/syslog-ng.conf;

- дополнительные файлы .conf в каталоге /etc/syslog-ng/conf.d.

Базовые принципы функционирования

Служба syslog-ng получает системные сообщения из указанных источников и перенаправляет их в указанные приемники. Источниками могут быть файлы, удаленные хосты, системные сокеты и другие источники. Источники и приемники являются независимыми объектами и соединяются путями передачи (далее — путь). Путь состоит из одного или нескольких источников и одного или нескольких приемников. Дополнительно определение пути может содержать:

- фильтры — правила, применяемые для селекции сообщений;

- анализаторы (parsers) — правила для анализа и разбора сообщений;

- модификаторы (rewriting rules) — правила для модификации сообщений.

Базовые принципы конфигурации

Конфигурационный файл состоит из определений объектов. Базовый синтаксис определения объекта:

<тип_объекта> <идентификатор_объекта> { <параметр>(<опция> ..., ...) ...; ... };

где:

- тип объекта — один из типов:

- source — источник;

- destination — приемник;

- log — путь;

- filter — фильтр;

- parser — анализатор;

- rewrite rule — модификатор;

- template — шаблон;

- option — глобальные опции.

- Идентификатор объекта — уникальное имя, определяющее объект. Имена регистр-зависимые. Имена, совпадающие с зарезервированными словами должны заключаться в кавычки. Рекомендуется использовать имена с префиксами, указывающими на тип объекта, например, префикс «s_» для источников, префикс «d_» для приемников и т.д. Повторное определение объектов не допускается если не задан параметр @define allow-config-dups 1;

- Параметр — список параметров объекта, заключенный в фигурные скобки. Параметры разделяются символом «точка с запятой».

- Опция — модификаторы параметров;

-

Определение объекта завершается символом «точка с запятой».

Пример: определение объекта типа источник и именем s_internal:

source s_internal { internal(); };

Пример: определение объекта типа приемник:

destination d_net { tcp("127.0.0.1" port(1000) log_fifo_size(1000)); };

Для приемника определен параметр tcp c тремя опциями — IP-адрес, IP-порт и размер буфера.

Далее на определенные объекты можно ссылаться по его идентификатору, например в определении объекта «путь»:

log { source(s_internal); destination(d_net); };

Параметры объектов могут иметь обязательные и необязательные опции. Обязательные опции являются позиционными и должны быть указаны в заданном порядке. Необязательные опции имеют формат

<имя>(<значение>) и могут указываться в любом порядке.

Пример: Источник s_demo_stream имеет один параметр — драйвер источника unix-stream(), который имеет одну обязательную опцию — имя сокета, и необязательные опции — max_connection и group:

source s_demo_stream1 { unix-stream("<path-to-socket>" max-connections(10) group(log)); };

- Объекты могут использоваться до их определения;

- Объекты могут определяться при их использовании (inline), что полезно при однократном применении, например, фильтров;

- Строки, начинающиеся с символа «#» считаются комментариями и игнорируются;

Синтаксис определения пути:

log {

source(s1); source(s2); ...

optional_element(filter1|parser1|rewrite1);

optional_element(filter2|parser2|rewrite2);

...

destination(d1); destination(d2); ...

flags(flag1[, flag2...]);

};

Пример определения источника, приемника и простого пути:

source s_localhost {

network(ip(127.0.0.1) port(1999));

};

destination d_tcp {

network("10.1.2.3" port(1999) localport(999));

};

log {

source(s_localhost);

destination(d_tcp);

};

Тот же пример определения простого пути с использованием inline-определений источника и приемника:

log {

source {

network(ip(127.0.0.1) port(1999));

};

destination {

network("10.1.2.3" port(1999) localport(999));

};

};

В конфигурации syslog-ng поддерживаются глобальные опции для управления использование DNS, форматами временных отметок и других общих параметров. Синтаксис определения опций:

options { option1(params); option2(params); ... };

Пример применения глобальных опций:

Отключения разрешения имен через DNS:

options { use-dns(no); };

Перечень основных источников, приемников и фильтров:

Таблица 1. Драйверы источников

| Название | Описание | Комментарий |

|---|---|---|

| file() | Получение сообщений из указанного файла. | |

| internal() | Сообщения, генерируемые службой syslog-ng. | |

| network() |

Прием сообщений от удаленного хоста по протоколу BSD-syslog в сетях IPv4 и IPv6. Поддерживает сетевые протоколы TCP, UDP и TLS.. |

|

| pipe() | Чтение сообщений из указанного именованного потока. | |

| program() | Запуск указанного приложения и чтение сообщений из его стандартного вывода. | |

| sun-stream() sun-streams() |

Чтение указанного устройства STREAMS (только в системах Solaris). | |

| syslog() | Прием сообщений по протоколу IETF-syslog. | |

| system() | Автоматическое определение платформы и сбор стандартных для этой платформы журналов. | |

| systemd-journal() | Прямое получение сообщений от служб журналов на платформах, использующих systemd. | |

| systemd-syslog() | Получение сообщений через сокет от служб журналов на платформах, использующих systemd. | |

| unix-dgram() | Получение сообщений через указанный сокет SOCK_DGRAM. | |

| unix-stream() | Получение сообщений через указанный сокет SOCK_STREAM. |

Таблица 2. Драйверы приемников

| Название | Описание | Комментарий |

|---|---|---|

| elasticsearch elasticsearch2 |

Отправка сообщений на сервер Elasticsearch. Вариант драйвера elasticsearch2 поддерживает Elasticsearch версия 2 и новее. |

|

| file() | Запись сообщений в указанный файл. | |

| hdfs() | Запись сообщений в указанный файл на узле Hadoop Distributed File System (HDFS). | |

| kafka() | Публикация сообщений подписчикам через шину Apache Kafka. | |

| loggly() | Отправка сообщения провайдеру Loggly (https://www.loggly.com/). | |

| logmatic() | Отправка сообщения провайдеру Logmatic.io (https://logmatic.io/). | |

| mongodb() | Сохранение сообщений в СУБД MongoDB. | |

| network() | Отправка сообщений на удаленный хост по протоколу BSD через сети IPv4 IPv6. Поддерживает сетевые протоколы TCP, UDP и TLS. | |

| pipe() | Запись сообщений в указанный именованный поток. | |

| program() | Запуск указанной программы и отправка сообщений на ее стандартный ввод. | |

| sql() | Сохранение сообщений в СУБД SQL. Требует установки и настройки СУБД. | |

| syslog() | Отправка сообщений на удаленный хост по протоколу IETF-syslog protocol. Поддерживает сетевые протоколы TCP, UDP и TLS. | |

| unix-dgram() | Отправка сообщений в формате BSD через указанный сокет SOCK_DGRAM. | |

| unix-stream() | Отправка сообщений в формате Linux через указанный сокет SOCK_STREAM. | |

| usertty() | Отправка сообщений на терминал указанного пользователя если сессия пользователя активна. |

Таблица 3. Доступные фильтры.

| Название | Описание | Комментарий |

|---|---|---|

| facility() | Фильтрация сообщений по указанному объекту (facility). | |

| filter() | Вызов другого фильтра. | |

| host() | Фильтрация сообщений по имени хоста-отправителя. | |

| inlist() | Фильтрация сообщений по черным и белым спискам в файлах. | |

| level() priority() |

Фильтрация сообщений по приоритету. | |

| match() | Фильтрация по регулярным выражениям, применяемым к заголовку и содержимому сообщения. | |

| message() | Фильтрация по регулярным выражениям, применяемым к содержимому сообщения. | |

| netmask() | Фильтрация сообщений по IP-адресу хоста-отправителя. | |

| program() | Фильтрация сообщений по названию приложения. | |

| source() | Фильтрация сообщений по указанному источнику. | |

| tags() | Фильтрация сообщений по наличию указанных тегов. |

Служба rsyslog

Расположение файлов конфигурации

- основной файл /etc/rsyslog.conf/;

- дополнительные файлы .conf в каталоге /etc/rsyslog.d;

См. man rsyslog.conf

Служба logrotate

Расположение файлов конфигурации

- основной файл /etc/logrotate.conf;

- дополнительные файлы .conf /etc/logrotate.d;

Настройки по умолчанию (основной файл конфигурации /etc/logrotate.conf):

- weekly — файлы журналов подвергаются ротации, если текущий день недели меньше дня недели последней ротации или если со времени последней ротации прошло больше недели;

- rotate <количество> — файлы журнала ротируются указанное количество раз перед тем, как будут удалены или отправлены на адрес, указанный в директиве mail. Если количество равно нулю, прежние версии удаляются, а не ротируются. Количество по умолчанию — 4;

-

create <режим> <владелец> <группа> — сразу после ротации (до запуска сценария postrotate) создать файл журнала (с таким же именем, как у только что ротированного файл журнала). Поле режим определяет режим для файла журнала в восьмеричном представлении (как в chmod(2)), поле владелец определяет имя пользователя который является владельцем этого файла журнала, и поле группа определяет группу, которой принадлежит файл журнала. Любой из этих атрибутов может быть пропущен, в таком случае для пропущенных атрибутов будут использоваться атрибуты исходного файла журнала. Эта опция может быть отключена с помощью опции nocreate;

Подробное описание см. man logrotate.

Взаимная замена служб rsyslog/syslog-ng

Замена пакетов

B Astra Linux Special Edition x.7 служба rsyslog не поддерживается. Если служба rsyslog была установлена ранее, то для замены службы rsyslog на службу syslog-ng выполнить команду:

sudo apt install syslog-ng

При выполнении указанной команды будут произведены следующие действия:

- остановка заменяемой службы;

- удаление пакета, предоставляющего удаляемую службу;

- установка пакета с новой службой.

Конфигурационные файлы заменяемой службы при этом не удаляются и могут быть использованы либо при обратной замене служб, либо для создания аналогичных настроек для новой службы.

Миграция конфигурационных файлов

Для сохранения параметров записи журналов при замене служб необходимо обеспечить для новой службы наличие конфигурационных файлов, аналогичных конфигурационным файлам заменяемой службы. В состав некоторых пакетов входят конфигурационные файлы для какой-либо службы управления журналами. Для таких пакетов, по мере их выявления, в Astra Linux создаются и включаются в состав пакетов аналогичные альтернативные конфигурации для другой службы.

Для проверки синтаксической корректности конфигурационных файлов службы syslog-ng можно использовать команду:

sudo syslog-ng -s

Далее в качестве примера приведено соответствие конфигураций rsyslog и syslog-ng некоторых пакетов. :

| Конфигурация rsyslog | Конфигурация syslog-ng |

|---|---|

| /etc/rsyslog.d/21-cloudinit.conf | /etc/syslog-ng/conf.d/21-cloudinit.conf |

# Log cloudinit generated log messages to file :syslogtag, isequal, "[CLOUDINIT]" /var/log/cloud-init.log # comment out the following line to allow CLOUDINIT messages through. # Doing so means you'll also get CLOUDINIT messages in /var/log/syslog & stop |

log {

source(s_src);

filter { message("^.*CLOUDINIT.*$"); };

destination { file("/var/log/cloud-init.log"); };

flags( final);

};

|

| /etc/rsyslog.d/49-haproxy.conf | /etc/rsyslog-ng/conf.d/49-haproxy.conf |

# Create an additional socket in haproxy's chroot in order to allow logging via

# /dev/log to chroot'ed HAProxy processes

$AddUnixListenSocket /var/lib/haproxy/dev/log

# Send HAProxy messages to a dedicated logfile

:programname, startswith, "haproxy" {

/var/log/haproxy.log

stop

}

|

log {

source { unix-dgram("/var/lib/haproxy/dev/log"); };

filter { program("haproxy"); };

destination { file("/var/log/haproxy.log"); };

flags( final);

};

|

| /etc/rsyslog.d/20-ufw.conf | /etc/rsyslog-ng/conf.d/20-ufw.conf |

# Log kernel generated UFW log messages to file :msg,contains,"[UFW " /var/log/ufw.log # Uncomment the following to stop logging anything that matches the last rule. # Doing this will stop logging kernel generated UFW log messages to the file # normally containing kern.* messages (eg, /var/log/kern.log) #& stop |

log {

source(s_src);

filter { message("^.*UFW.*$"); };

destination { file("/var/log/ufw.log"); };

# flags( final);

};

|

| /etc/rsyslog.d/jetty9.conf | /etc/rsyslog-ng/conf.d/jetty9.conf |

# Send Jetty messages to jetty.out when using systemd

:programname, startswith, "jetty9" {

/var/log/jetty9/jetty-console.log

stop

}

|

log {

source(s_src);

filter { program("jetty9"); };

destination { file("/var/log/jetty9/jetty-console.log"); };

flags( final);

};

|

| /etc/rsyslog.d/postfix.conf | /etc/rsyslog-ng/conf.d/postfix.conf |

# Create an additional socket in postfix's chroot in order not to break # mail logging when rsyslog is restarted. If the directory is missing, # rsyslog will silently skip creating the socket. $AddUnixListenSocket /var/spool/postfix/dev/log |

log {

source { unix-stream("/var/spool/postfix/dev/log" keep-alive(yes)); };

filter { program("postfix"); };

destination(d_syslog);

};

|

| /etc/rsyslog.d/tomcat9.conf | /etc/rsyslog-ng/conf.d/tomcat9.conf |

# Send Tomcat messages to catalina.out when using systemd

$template TomcatFormat,

"[%timegenerated:::date-year%-

%timegenerated:::date-month%-

%timegenerated:::date-day%

%timegenerated:::date-hour%:

%timegenerated:::date-minute%:

%timegenerated:::date-second%]

[%syslogseverity-text%]%msg%\n"

:programname, startswith, "tomcat9" {

/var/log/tomcat9/catalina.out;TomcatFormat

stop

}

|

log {

source(s_src);

filter { program("tomcat9"); };

destination {

file("/var/log/tomcat9/catalina.out",

template("[$YEAR-$MONTH-$DAY $HOUR:$MIN:$SEC] [$PRIORITY]$MSG\n"));

};

flags( final);

};

|

Инструмент сбора журналов astra-create-debug-logs

В состав дистрибутивов ОС Astra Linux входит инструмент командной строки astra-create-debug-logs, предназначенный для автоматического сбора архива журналов системных служб.

Для создания архива журналов инструмент должен быть запущен от имени суперпользователя:

sudo astra-create-debug-logs

Файл с архивом журналов создаётся в каталоге /tmp/.

Расположение файлов журналов основных системных служб

Для справки в таблице ниже приведено расположение файлов журналов некоторых наиболее часто используемых служб:

| Служба | Путь к файлу журнала |

|---|---|

| WEB-сервер Apache2 | /var/log/apache2/ |

| Система управления печатью Cups | /var/log/cups/ |

| Почтовый сервер IMAP/Pop3 Dovecot |

Необходимо включить запись в журнал в конфигурационном файле /etc/dovecot/conf.d/10-logging.conf в параметре log_path. |

| Почтовый агент Exim4 | /var/log/exim4/ |

| Системный журнал Syslog | /var/log/syslog* |

| Samba | /var/log/samba/ |

| X server | /var/log/Xorg.*.log |

|

СУБД PostgreSQL |

/var/lib/postgres/версия/кластер/pg_log |

| Журнал сообщений ядра | /var/log/kern.log |

| Журнал доменной службы ALD | /var/log/ald/ |

| Двоичные файлы parsec аудита | /var/log/parsec/ |

| Система контроля целостности файлов afick | /var/log/afick/ |

| Сервер FTP Vsftpd | /var/log/vsftpd.log.* |

В Astra Linux Special Edition очередное обновление x.7 рекомендована к применению служба ведения журналов syslog-ng. В более ранних очередных обновлениях Astra Linux по умолчанию используется служба rsyslog. Служба syslog-ng:

- устанавливается по умолчанию при установке оперативных обновлений Astra Linux x.7;

- при установке замещает собой службу rsyslog. Служба rsyslog при этом полностью удаляется.

Дальнейшее использование службы rsyslog не соответствует поддерживаемым сценариям эксплуатации. Служба rsyslog более не поддерживается в составе основного репозитория Astra Linux Special Edition (доступна в составе расширенного репозитория). В находящихся в эксплуатации системах службу rsyslog необходимо заменить на службу syslog-ng.

Службы управления журналами

-

syslog-ng — служба управления журналами syslog-ng по умолчанию используется в Astra Linux Special Edition x.7, доступна в репозиториях более ранних очередных обновлений;

-

rsyslog — служба управления журналами rsyslog по умолчанию используется в Astra Linux Common Edition и Astra Linux Special Edition ранее очередного обновления x.7, доступна в основном репозитории Astra Linux Special Edition x.7;

- syslog (sysklogd) — служба управления журналами syslog в настоящее время в Astra Linux не используется;

- logrotate — служба архивирования и очистки (ротации) журналов.

Основные возможности служб:

- Получение и передача сообщение по сетевым протоколам TCP/UDP/… с возможностью настройки IP-портов и IP-адресов;

- Загрузка внешних модулей;

- Фильтрация и перенаправление сообщений по имени программы, источнику, номеру процесса и т.д.;

- Удаление ненужных сообщений;

Служба syslog-ng

Расположение файлов конфигурации

- основной файл: /etc/syslog-ng/syslog-ng.conf;

- дополнительные файлы .conf в каталоге /etc/syslog-ng/conf.d.

Базовые принципы функционирования

Служба syslog-ng получает системные сообщения из указанных источников и перенаправляет их в указанные приемники. Источниками могут быть файлы, удаленные хосты, системные сокеты и другие источники. Источники и приемники являются независимыми объектами и соединяются путями передачи (далее — путь). Путь состоит из одного или нескольких источников и одного или нескольких приемников. Дополнительно определение пути может содержать:

- фильтры — правила, применяемые для селекции сообщений;

- анализаторы (parsers) — правила для анализа и разбора сообщений;

- модификаторы (rewriting rules) — правила для модификации сообщений.

Базовые принципы конфигурации

Конфигурационный файл состоит из определений объектов. Базовый синтаксис определения объекта:

<тип_объекта> <идентификатор_объекта> { <параметр>(<опция> ..., ...) ...; ... };

где:

- тип объекта — один из типов:

- source — источник;

- destination — приемник;

- log — путь;

- filter — фильтр;

- parser — анализатор;

- rewrite rule — модификатор;

- template — шаблон;

- option — глобальные опции.

- Идентификатор объекта — уникальное имя, определяющее объект. Имена регистр-зависимые. Имена, совпадающие с зарезервированными словами должны заключаться в кавычки. Рекомендуется использовать имена с префиксами, указывающими на тип объекта, например, префикс «s_» для источников, префикс «d_» для приемников и т.д. Повторное определение объектов не допускается если не задан параметр @define allow-config-dups 1;

- Параметр — список параметров объекта, заключенный в фигурные скобки. Параметры разделяются символом «точка с запятой».

- Опция — модификаторы параметров;

-

Определение объекта завершается символом «точка с запятой».

Пример: определение объекта типа источник и именем s_internal:

source s_internal { internal(); };

Пример: определение объекта типа приемник:

destination d_net { tcp("127.0.0.1" port(1000) log_fifo_size(1000)); };

Для приемника определен параметр tcp c тремя опциями — IP-адрес, IP-порт и размер буфера.

Далее на определенные объекты можно ссылаться по его идентификатору, например в определении объекта «путь»:

log { source(s_internal); destination(d_net); };

Параметры объектов могут иметь обязательные и необязательные опции. Обязательные опции являются позиционными и должны быть указаны в заданном порядке. Необязательные опции имеют формат

<имя>(<значение>) и могут указываться в любом порядке.

Пример: Источник s_demo_stream имеет один параметр — драйвер источника unix-stream(), который имеет одну обязательную опцию — имя сокета, и необязательные опции — max_connection и group:

source s_demo_stream1 { unix-stream("<path-to-socket>" max-connections(10) group(log)); };

- Объекты могут использоваться до их определения;

- Объекты могут определяться при их использовании (inline), что полезно при однократном применении, например, фильтров;

- Строки, начинающиеся с символа «#» считаются комментариями и игнорируются;

Синтаксис определения пути:

log {

source(s1); source(s2); ...

optional_element(filter1|parser1|rewrite1);

optional_element(filter2|parser2|rewrite2);

...

destination(d1); destination(d2); ...

flags(flag1[, flag2...]);

};

Пример определения источника, приемника и простого пути:

source s_localhost {

network(ip(127.0.0.1) port(1999));

};

destination d_tcp {

network("10.1.2.3" port(1999) localport(999));

};

log {

source(s_localhost);

destination(d_tcp);

};

Тот же пример определения простого пути с использованием inline-определений источника и приемника:

log {

source {

network(ip(127.0.0.1) port(1999));

};

destination {

network("10.1.2.3" port(1999) localport(999));

};

};

В конфигурации syslog-ng поддерживаются глобальные опции для управления использование DNS, форматами временных отметок и других общих параметров. Синтаксис определения опций:

options { option1(params); option2(params); ... };

Пример применения глобальных опций:

Отключения разрешения имен через DNS:

options { use-dns(no); };

Перечень основных источников, приемников и фильтров:

Таблица 1. Драйверы источников

| Название | Описание | Комментарий |

|---|---|---|

| file() | Получение сообщений из указанного файла. | |

| internal() | Сообщения, генерируемые службой syslog-ng. | |

| network() |

Прием сообщений от удаленного хоста по протоколу BSD-syslog в сетях IPv4 и IPv6. Поддерживает сетевые протоколы TCP, UDP и TLS.. |

|

| pipe() | Чтение сообщений из указанного именованного потока. | |

| program() | Запуск указанного приложения и чтение сообщений из его стандартного вывода. | |

| sun-stream() sun-streams() |

Чтение указанного устройства STREAMS (только в системах Solaris). | |

| syslog() | Прием сообщений по протоколу IETF-syslog. | |

| system() | Автоматическое определение платформы и сбор стандартных для этой платформы журналов. | |

| systemd-journal() | Прямое получение сообщений от служб журналов на платформах, использующих systemd. | |

| systemd-syslog() | Получение сообщений через сокет от служб журналов на платформах, использующих systemd. | |

| unix-dgram() | Получение сообщений через указанный сокет SOCK_DGRAM. | |

| unix-stream() | Получение сообщений через указанный сокет SOCK_STREAM. |

Таблица 2. Драйверы приемников

| Название | Описание | Комментарий |

|---|---|---|

| elasticsearch elasticsearch2 |

Отправка сообщений на сервер Elasticsearch. Вариант драйвера elasticsearch2 поддерживает Elasticsearch версия 2 и новее. |

|

| file() | Запись сообщений в указанный файл. | |

| hdfs() | Запись сообщений в указанный файл на узле Hadoop Distributed File System (HDFS). | |

| kafka() | Публикация сообщений подписчикам через шину Apache Kafka. | |

| loggly() | Отправка сообщения провайдеру Loggly (https://www.loggly.com/). | |

| logmatic() | Отправка сообщения провайдеру Logmatic.io (https://logmatic.io/). | |

| mongodb() | Сохранение сообщений в СУБД MongoDB. | |

| network() | Отправка сообщений на удаленный хост по протоколу BSD через сети IPv4 IPv6. Поддерживает сетевые протоколы TCP, UDP и TLS. | |

| pipe() | Запись сообщений в указанный именованный поток. | |

| program() | Запуск указанной программы и отправка сообщений на ее стандартный ввод. | |

| sql() | Сохранение сообщений в СУБД SQL. Требует установки и настройки СУБД. | |

| syslog() | Отправка сообщений на удаленный хост по протоколу IETF-syslog protocol. Поддерживает сетевые протоколы TCP, UDP и TLS. | |

| unix-dgram() | Отправка сообщений в формате BSD через указанный сокет SOCK_DGRAM. | |

| unix-stream() | Отправка сообщений в формате Linux через указанный сокет SOCK_STREAM. | |

| usertty() | Отправка сообщений на терминал указанного пользователя если сессия пользователя активна. |

Таблица 3. Доступные фильтры.

| Название | Описание | Комментарий |

|---|---|---|

| facility() | Фильтрация сообщений по указанному объекту (facility). | |

| filter() | Вызов другого фильтра. | |

| host() | Фильтрация сообщений по имени хоста-отправителя. | |

| inlist() | Фильтрация сообщений по черным и белым спискам в файлах. | |

| level() priority() |

Фильтрация сообщений по приоритету. | |

| match() | Фильтрация по регулярным выражениям, применяемым к заголовку и содержимому сообщения. | |

| message() | Фильтрация по регулярным выражениям, применяемым к содержимому сообщения. | |

| netmask() | Фильтрация сообщений по IP-адресу хоста-отправителя. | |

| program() | Фильтрация сообщений по названию приложения. | |

| source() | Фильтрация сообщений по указанному источнику. | |

| tags() | Фильтрация сообщений по наличию указанных тегов. |

Служба rsyslog

Расположение файлов конфигурации

- основной файл /etc/rsyslog.conf/;

- дополнительные файлы .conf в каталоге /etc/rsyslog.d;

См. man rsyslog.conf

Служба logrotate

Расположение файлов конфигурации

- основной файл /etc/logrotate.conf;

- дополнительные файлы .conf /etc/logrotate.d;

Настройки по умолчанию (основной файл конфигурации /etc/logrotate.conf):

- weekly — файлы журналов подвергаются ротации, если текущий день недели меньше дня недели последней ротации или если со времени последней ротации прошло больше недели;

- rotate <количество> — файлы журнала ротируются указанное количество раз перед тем, как будут удалены или отправлены на адрес, указанный в директиве mail. Если количество равно нулю, прежние версии удаляются, а не ротируются. Количество по умолчанию — 4;

-

create <режим> <владелец> <группа> — сразу после ротации (до запуска сценария postrotate) создать файл журнала (с таким же именем, как у только что ротированного файл журнала). Поле режим определяет режим для файла журнала в восьмеричном представлении (как в chmod(2)), поле владелец определяет имя пользователя который является владельцем этого файла журнала, и поле группа определяет группу, которой принадлежит файл журнала. Любой из этих атрибутов может быть пропущен, в таком случае для пропущенных атрибутов будут использоваться атрибуты исходного файла журнала. Эта опция может быть отключена с помощью опции nocreate;

Подробное описание см. man logrotate.

Взаимная замена служб rsyslog/syslog-ng

Замена пакетов

Для замены службы syslog-ng на службу rsyslog:

sudo apt install rsyslog

Для замены службы rsyslog на службу syslog-ng:

sudo apt install syslog-ng

При выполнении указанных команд будут произведены следующие действия:

- остановка заменяемой службы;

- удалении пакета, предоставляющего удаляемую службу;

- установка пакета с новой службой.

Конфигурационные файлы заменяемой службы при этом не удаляются и могут быть использованы либо при обратной замене служб, либо для создания аналогичных настроек для новой службы.

Миграция конфигурационных файлов

Для сохранения параметров записи журналов при замене служб необходимо обеспечить для новой службы наличие конфигурационных файлов, аналогичных конфигурационным файлам заменяемой службы. В состав некоторых пакетов входят конфигурационные файлы для какой-либо службы управления журналами. Для таких пакетов, по мере их выявления, в Astra Linux создаются и включаются в состав пакетов аналогичные альтернативные конфигурации для другой службы.

Для проверки синтаксической корректности конфигурационных файлов службы syslog-ng можно использовать команду:

sudo syslog-ng -s

Далее в качестве примера приведено соответствие конфигураций rsyslog и syslog-ng некоторых пакетов. :

| Конфигурация rsyslog | Конфигурация syslog-ng |

|---|---|

| /etc/rsyslog.d/21-cloudinit.conf | /etc/rsyslog-ng/conf.d/21-cloudinit.conf |

# Log cloudinit generated log messages to file :syslogtag, isequal, "[CLOUDINIT]" /var/log/cloud-init.log # comment out the following line to allow CLOUDINIT messages through. # Doing so means you'll also get CLOUDINIT messages in /var/log/syslog & stop |

log {

source(s_src);

filter { message("^.*CLOUDINIT.*$"); };

destination { file("/var/log/cloud-init.log"); };

flags( final);

};

|

| /etc/rsyslog.d/49-haproxy.conf | /etc/rsyslog-ng/conf.d/49-haproxy.conf |

# Create an additional socket in haproxy's chroot in order to allow logging via

# /dev/log to chroot'ed HAProxy processes

$AddUnixListenSocket /var/lib/haproxy/dev/log

# Send HAProxy messages to a dedicated logfile

:programname, startswith, "haproxy" {

/var/log/haproxy.log

stop

}

|

log {

source { unix-dgram("/var/lib/haproxy/dev/log"); };

filter { program("haproxy"); };

destination { file("/var/log/haproxy.log"); };

flags( final);

};

|

| /etc/rsyslog.d/20-ufw.conf | /etc/rsyslog-ng/conf.d/20-ufw.conf |

# Log kernel generated UFW log messages to file :msg,contains,"[UFW " /var/log/ufw.log # Uncomment the following to stop logging anything that matches the last rule. # Doing this will stop logging kernel generated UFW log messages to the file # normally containing kern.* messages (eg, /var/log/kern.log) #& stop |

log {

source(s_src);

filter { message("^.*UFW.*$"); };

destination { file("/var/log/ufw.log"); };

# flags( final);

};

|

| /etc/rsyslog.d/jetty9.conf | /etc/rsyslog-ng/conf.d/jetty9.conf |

# Send Jetty messages to jetty.out when using systemd

:programname, startswith, "jetty9" {

/var/log/jetty9/jetty-console.log

stop

}

|

log {

source(s_src);

filter { program("jetty9"); };

destination { file("/var/log/jetty9/jetty-console.log"); };

flags( final);

};

|

| /etc/rsyslog.d/postfix.conf | /etc/rsyslog-ng/conf.d/postfix.conf |

# Create an additional socket in postfix's chroot in order not to break # mail logging when rsyslog is restarted. If the directory is missing, # rsyslog will silently skip creating the socket. $AddUnixListenSocket /var/spool/postfix/dev/log |

log {

source { unix-stream("/var/spool/postfix/dev/log" keep-alive(yes)); };

filter { program("postfix"); };

destination(d_syslog);

};

|

| /etc/rsyslog.d/tomcat9.conf | /etc/rsyslog-ng/conf.d/tomcat9.conf |

# Send Tomcat messages to catalina.out when using systemd

$template TomcatFormat,

"[%timegenerated:::date-year%-

%timegenerated:::date-month%-

%timegenerated:::date-day%

%timegenerated:::date-hour%:

%timegenerated:::date-minute%:

%timegenerated:::date-second%]

[%syslogseverity-text%]%msg%n"

:programname, startswith, "tomcat9" {

/var/log/tomcat9/catalina.out;TomcatFormat

stop

}

|

log {

source(s_src);

filter { program("tomcat9"); };

destination {

file("/var/log/tomcat9/catalina.out",

template("[$YEAR-$MONTH-$DAY $HOUR:$MIN:$SEC] [$PRIORITY]$MSGn"));

};

flags( final);

};

|

Инструмент сбора журналов astra-create-debug-logs

В состав дистрибутивов ОС Astra Linux входит инструмент командной строки astra-create-debug-logs, предназначенный для автоматического сбора архива журналов системных служб.

Для создания архива журналов инструмент должен быть запущен от имени суперпользователя:

sudo astra-create-debug-logs

Файл с архивом журналов создаётся в каталоге /tmp/.

Расположение файлов журналов основных системных служб

Для справки в таблице ниже приведено расположение файлов журналов некоторых наиболее часто используемых служб:

| Служба | Путь к файлу журнала |

|---|---|

| WEB-сервер Apache2 | /var/log/apache2/ |

| Система управления печатью Cups | /var/log/cups/ |

| Почтовый сервер IMAP/Pop3 Dovecot |

Необходимо включить запись в журнал в конфигурационном файле /etc/dovecot/conf.d/10-logging.conf в параметре log_path. |

| Почтовый агент Exim4 | /var/log/exim4/ |

| Системный журнал Syslog | /var/log/syslog* |

| Samba | /var/log/samba/ |

| X server | /var/log/Xorg.*.log |

|

СУБД PostgreSQL |

/var/lib/postgres/версия/кластер/pg_log |

| Журнал сообщений ядра | /var/log/kern.log |

| Журнал доменной службы ALD | /var/log/ald/ |

| Двоичные файлы parsec аудита | /var/log/parsec/ |

| Система контроля целостности файлов afick | /var/log/afick/ |

| Сервер FTP Vsftpd | /var/log/vsftpd.log.* |

Системные администраторы, да и обычные пользователи Linux, часто должны смотреть лог файлы для устранения неполадок. На самом деле, это первое, что должен сделать любой сисадмин при возникновении любой ошибки в системе.

Сама операционная система Linux и работающие приложения генерируют различные типы сообщений, которые регистрируются в различных файлах журналов. В Linux используются специальное программное обеспечение, файлы и директории для хранения лог файлов. Знание в каких файлах находятся логи каких программ поможет вам сэкономить время и быстрее решить проблему. В этой статье мы рассмотрим основные части системы логирования в Linux, файлы логов, а также утилиты, с помощью которых можно посмотреть логи Linux.

Расположение логов по умолчанию

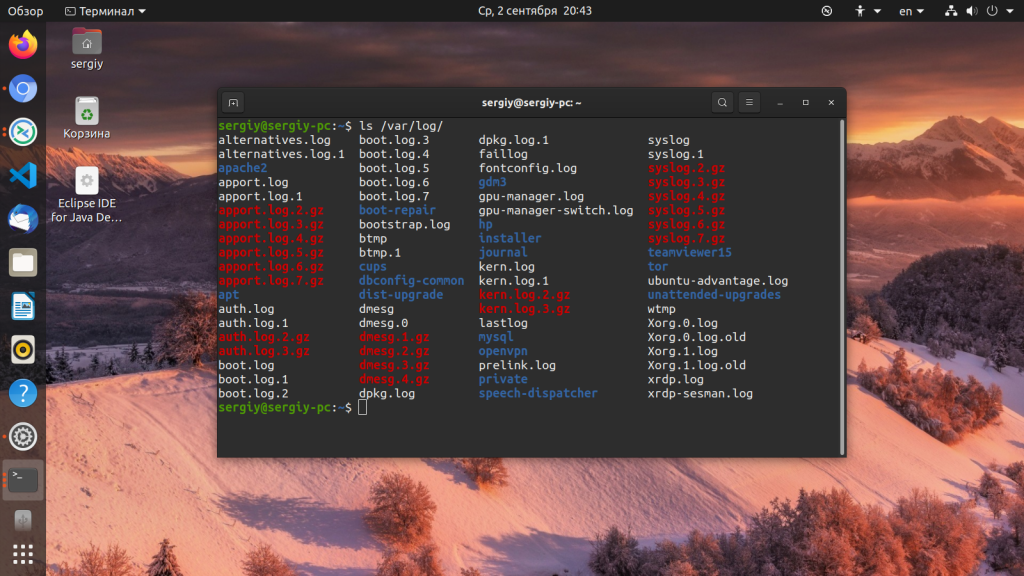

Большинство файлов логов Linux находятся в папке /var/log/ вы можете список файлов логов для вашей системы с помощью команды ls:

ls -l /var/log/

Ниже мы рассмотрим 20 различных файлов логов Linux, размещенных в каталоге /var/log/. Некоторые из этих логов встречаются только в определенных дистрибутивах, например, dpkg.log встречается только в системах, основанных на Debian.

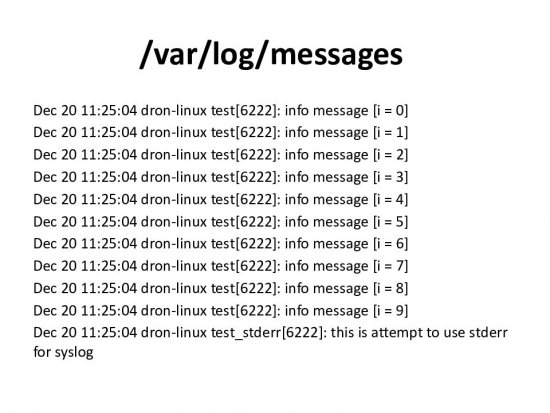

- /var/log/messages — содержит глобальные системные логи Linux, в том числе те, которые регистрируются при запуске системы. В этот лог записываются несколько типов сообщений: это почта, cron, различные сервисы, ядро, аутентификация и другие.

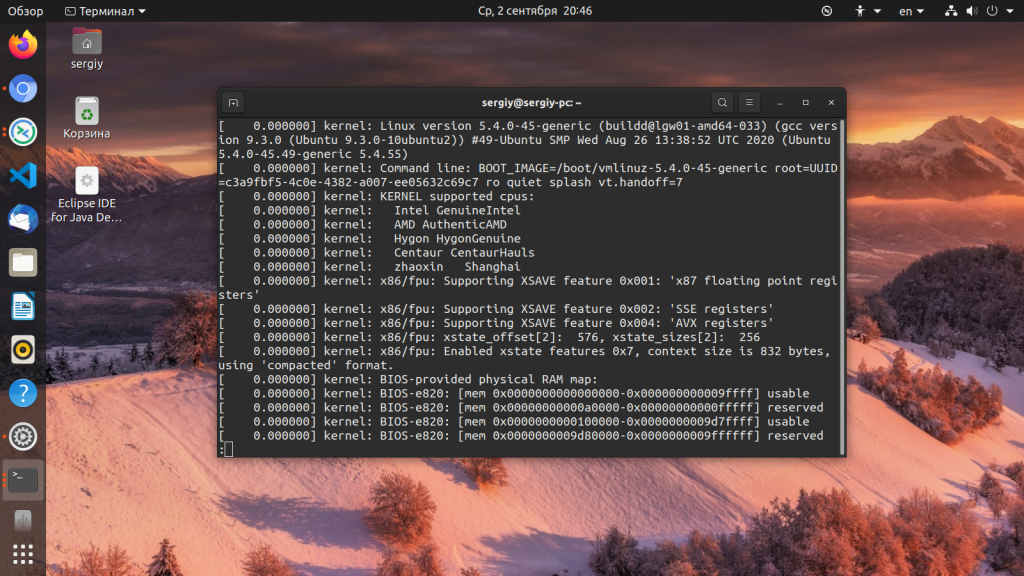

- /var/log/dmesg — содержит сообщения, полученные от ядра. Регистрирует много сообщений еще на этапе загрузки, в них отображается информация об аппаратных устройствах, которые инициализируются в процессе загрузки. Можно сказать это еще один лог системы Linux. Количество сообщений в логе ограничено, и когда файл будет переполнен, с каждым новым сообщением старые будут перезаписаны. Вы также можете посмотреть сообщения из этого лога с помощью команды dmseg.

- /var/log/auth.log — содержит информацию об авторизации пользователей в системе, включая пользовательские логины и механизмы аутентификации, которые были использованы.

- /var/log/boot.log — Содержит информацию, которая регистрируется при загрузке системы.

- /var/log/daemon.log — Включает сообщения от различных фоновых демонов

- /var/log/kern.log — Тоже содержит сообщения от ядра, полезны при устранении ошибок пользовательских модулей, встроенных в ядро.

- /var/log/lastlog — Отображает информацию о последней сессии всех пользователей. Это нетекстовый файл, для его просмотра необходимо использовать команду lastlog.

- /var/log/maillog /var/log/mail.log — журналы сервера электронной почты, запущенного в системе.

- /var/log/user.log — Информация из всех журналов на уровне пользователей.

- /var/log/Xorg.x.log — Лог сообщений Х сервера.

- /var/log/alternatives.log — Информация о работе программы update-alternatives. Это символические ссылки на команды или библиотеки по умолчанию.

- /var/log/btmp — лог файл Linux содержит информацию о неудачных попытках входа. Для просмотра файла удобно использовать команду last -f /var/log/btmp

- /var/log/cups — Все сообщения, связанные с печатью и принтерами.

- /var/log/anaconda.log — все сообщения, зарегистрированные при установке сохраняются в этом файле

- /var/log/yum.log — регистрирует всю информацию об установке пакетов с помощью Yum.

- /var/log/cron — Всякий раз когда демон Cron запускает выполнения программы, он записывает отчет и сообщения самой программы в этом файле.

- /var/log/secure — содержит информацию, относящуюся к аутентификации и авторизации. Например, SSHd регистрирует здесь все, в том числе неудачные попытки входа в систему.

- /var/log/wtmp или /var/log/utmp — системные логи Linux, содержат журнал входов пользователей в систему. С помощью команды wtmp вы можете узнать кто и когда вошел в систему.

- /var/log/faillog — лог системы linux, содержит неудачные попытки входа в систему. Используйте команду faillog, чтобы отобразить содержимое этого файла.

- /var/log/mysqld.log — файлы логов Linux от сервера баз данных MySQL.

- /var/log/httpd/ или /var/log/apache2 — лог файлы linux11 веб-сервера Apache. Логи доступа находятся в файле access_log, а ошибок в error_log

- /var/log/lighttpd/ — логи linux веб-сервера lighttpd

- /var/log/conman/ — файлы логов клиента ConMan,

- /var/log/mail/ — в этом каталоге содержатся дополнительные логи почтового сервера

- /var/log/prelink/ — Программа Prelink связывает библиотеки и исполняемые файлы, чтобы ускорить процесс их загрузки. /var/log/prelink/prelink.log содержит информацию о .so файлах, которые были изменены программой.

- /var/log/audit/— Содержит информацию, созданную демоном аудита auditd.

- /var/log/setroubleshoot/ — SE Linux использует демон setroubleshootd (SE Trouble Shoot Daemon) для уведомления о проблемах с безопасностью. В этом журнале находятся сообщения этой программы.

- /var/log/samba/ — содержит информацию и журналы файлового сервера Samba, который используется для подключения к общим папкам Windows.

- /var/log/sa/ — Содержит .cap файлы, собранные пакетом Sysstat.

- /var/log/sssd/ — Используется системным демоном безопасности, который управляет удаленным доступом к каталогам и механизмами аутентификации.

Чтобы посмотреть логи на Linux удобно использовать несколько утилит командной строки Linux. Это может быть любой текстовый редактор, или специальная утилита. Скорее всего, вам понадобятся права суперпользователя для того чтобы посмотреть логи в Linux. Вот команды, которые чаще всего используются для этих целей:

- less;

- more;

- cat;

- head;

- grep;

- tail;

- zcat;

- zgrep;

- zmore;

- vi;

- nano.

Я не буду останавливаться подробно на каждой из этих команд, поскольку большинство из них уже подробно рассмотрены на нашем сайте. Но приведу несколько примеров. Просмотр логов Linux выполняется очень просто:

Смотрим лог /var/log/dmesg, с возможностью прокрутки:

less /var/log/dmesg

Просмотр логов Linux, в реальном времени:

tail -f /var/log/dmesg

Открываем лог файл dmesg:

cat /var/log/dmesg

Первые строки dmesg:

head /var/log/dmesg

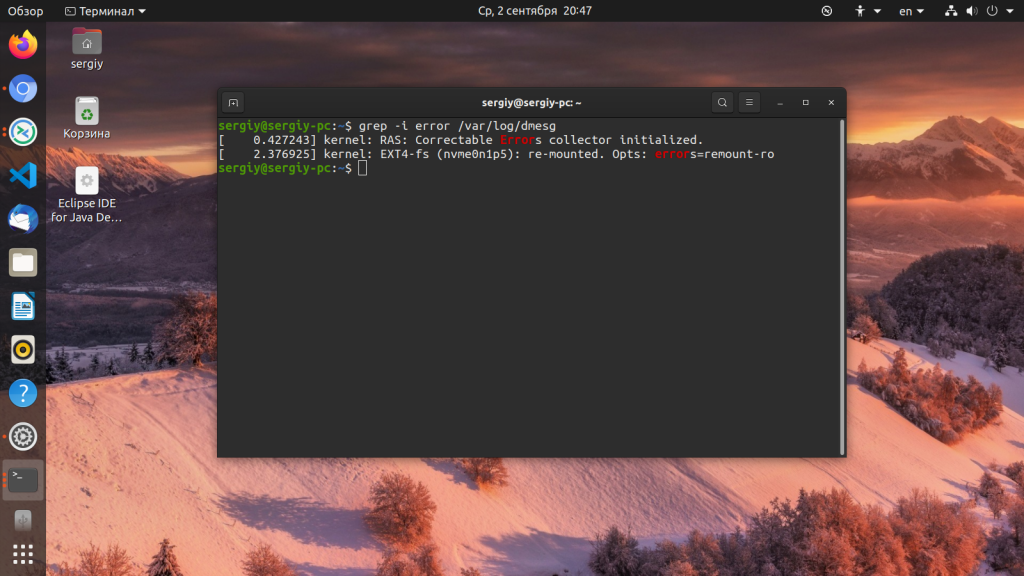

Выводим только ошибки из /var/log/messages:

grep -i error /var/log/dmesg

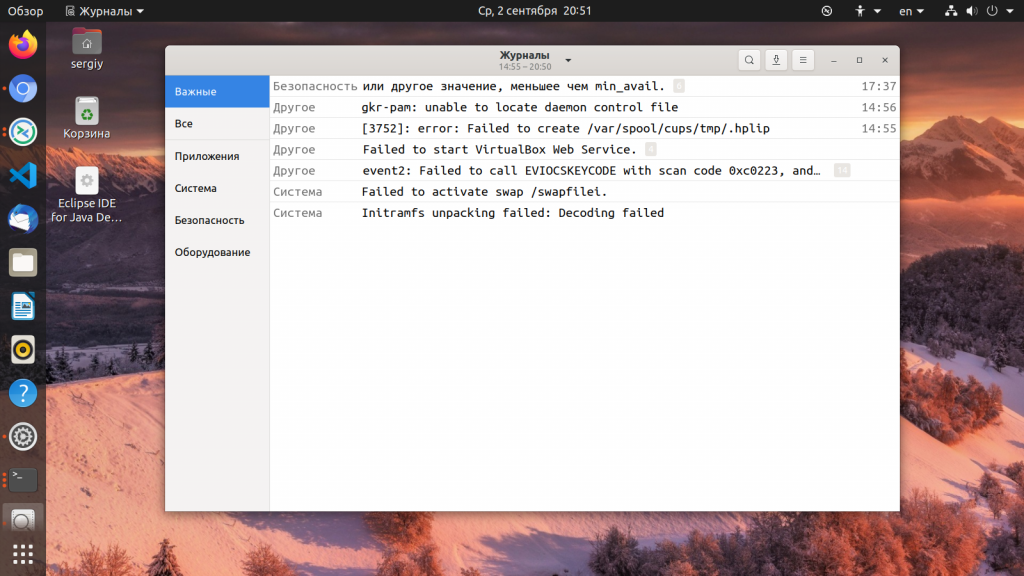

Кроме того, посмотреть логи на linux можно и с помощью графических утилит. Программа Журналы может быть использована для удобного просмотра и отслеживания системных журналов на ноутбуке или персональном компьютере с Linux.

Вы можете установить программу в любой системе с установленным X сервером. Также для просмотра логов может использоваться любой графический тестовый редактор.

Кроме того, у каждого сервиса есть свой лог файл, который можно посмотреть с помощью утилиты journalctl.

Выводы

В каталоге /var/log вы можете найти всю необходимую информацию о работе Linux. Из сегодняшней статьи вы достаточно узнали, чтобы знать где искать, и что искать. Теперь просмотр логов в Linux не вызовет у вас проблем. Если остались вопросы, задавайте в комментариях!

Статья распространяется под лицензией Creative Commons ShareAlike 4.0 при копировании материала ссылка на источник обязательна .

Об авторе

Основатель и администратор сайта losst.ru, увлекаюсь открытым программным обеспечением и операционной системой Linux. В качестве основной ОС сейчас использую Ubuntu. Кроме Linux, интересуюсь всем, что связано с информационными технологиями и современной наукой.

Если вы столкнулись с проблемами в работе сервера, первое, что нужно сделать — посмотреть логи Linux. В системный журнал записываются диагностические сообщения, поступающие от различных компонентов операционной системы, таких как ядро или службы, поэтому с большой долей вероятности причина сбоев будет найдена.

Каждое сообщение генерируется в результате возникновения какого-либо события в операционной системе. Событием может быть остановка службы, авторизации пользователя в системе или неполадки в работе приложения. События имеют определенный приоритет, в зависимости от степени критичности. В Linux различают следующие типы событий:

- emerg — авария, наивысший приоритет;

- alert — тревога;

- crit — критическое событие;

- err — ошибка;

- warn — внимание;

- notice — уведомление;

- info — информационное сообщение;

- debug — отладочная информация;

На сегодняшний день в Linux основными службами сбора логов являются rsyslog и systemd-journald, они работают независимо друг от друга и входят в состав большинства современных дистрибутивов.

rsyslog

Журналы службы находятся в директории “/var/log/” в виде обычных текстовых файлов. В зависимости от типа события, сообщения записываются в разные файлы. Например файл “/var/log/auth.log” содержит информацию о входе пользователей в систему, а в файл “/var/log/kern.log” записываются сообщения ядра. В разных дистрибутивах названия файлов могут отличаться, поэтому для точного понимания куда именно происходит запись сообщений рассмотрим файл конфигурации “/etc/rsyslog.d/50-default.conf”.

Правила описывают место хранения логов в зависимости от типа сообщения. В левой части строки указан тип сообщения в формате “[Источник].[Приоритет]”, а в правой части имя файла журнала. При записи типа сообщения можно применять символ “*”, обозначающий любое значение или параметр “none”, обозначающий исключение из списка. Рассмотрим более подробно первые два правила.

“auth,authpriv.* /var/log/auth.log”

“*.*;auth,authpriv.none -/var/log/syslog”

Первое правило означает, что все сообщения принятые от механизма авторизации будут записаны в файл “/var/log/auth.log”. В этом файле будут зарегистрированы все попытки входа пользователей в систему, как удачные так и не удачные. Второе правило говорит о том, что все сообщения, кроме тех, которые связаны с авторизацией будут записаны в файл “/var/log/syslog”. Именно к этим файлам приходится обращаться наиболее часто. Следующие правила определяют место хранения журналов ядра “kern.*” и почтовой службы “mail.*”

Журналы логов можно открыть любой утилитой для просмотра текста, например less, cat, tail. Откроем файл “/var/log/auth.log”

less /var/log/auth.log

Каждая строка файла является отдельным сообщением, поступившим от приложения или службы. Все сообщения, независимо от источника имеют единый формат и состоят из пяти частей. Рассмотрим их на примере выделенного сообщения на скриншоте.

- Дата и время регистрации сообщения — “Feb 12 06:18:33”

- Имя компьютера, с которого пришло сообщение — “vds”

- Имя программы или службы, к которой относится сообщение — “sshd”

- Идентификатор процесса, отправившего сообщение — [653]

- Текст сообщения — “Accepted password for mihail from 188.19.42.165 port 2849 ssh2”

Это был пример успешного подключения по ssh.

А так выглядит неудачная попытка:

В этом файле также фиксируется выполнение команд с повышенными правами.

Откроем файл /var/log/syslog

На скриншоте выделено сообщение о выключении сетевого интерфейса.

Для поиска нужной информации в больших текстовых файлах можно использовать утилиту grep. Найдем все сообщения от службы pptpd в файле “/var/log/syslog”

grep 'pptpd' /var/log/syslog

Во время диагностики можно использовать утилиту tail, которая выводит последние строки в файле. Команда “tail -f /var/log/syslog” позволит наблюдать запись логов в реальном времени.

Служба rsyslog является очень гибкой, высокопроизводительной и может использоваться для сбора логов как на локальных системах, так и на уровне предприятия. Полную документацию можно найти на официальном сайте https://www.rsyslog.com/

Запись логов происходит непрерывно и размер файлов постоянно растет. Механизм ротации обеспечивает автоматическое архивирование старых журналов и создание новых. В зависимости от правил, обработка журналов может выполняться ежедневно, еженедельно, ежемесячно или при достижении файлом определенного размера. По мере создания новых архивов, старые могут быть просто удалены или предварительно отправлены по электронной почте. Ротация выполняется утилитой logrotate. Основная конфигурация находится в файле “/etc/logrotate.conf”, также обрабатывается содержимое файлов в директории “/etc/logrotate.d/”

Новые правила можно записывать в основной файл конфигурации, но более правильным будет создание отдельного файла в директории “/etc/logrotate.d/” По умолчанию в директории уже содержится несколько файлов.

Рассмотрим файл “/etc/logrotate.d/rsyslog”, который содержит правила ротации для журналов службы rsyslog.

В начале правила указывается путь к файлу журнала, затем в фигурных скобках перечисляются директивы.

- rotate 7 — необходимо постоянно хранить 7 файлов

- daily — ежедневно будет создаваться новый файл

- compress — старые файлы необходимо архивировать.

На скриншоте видно, что в каталоге “/var/log/” находится основной журнал “syslog” и семь архивов, что соответствует правилам ротации.

Более подробное описание по настройке утилиты logrotate можно найти в мануале, выполнив команду “man logrotate”

journald

Служба сбора логов systemd-journald является частью системы инициализации systemd. Файлы журнал хранятся в директории “/var/log/journal/” в специальном формате и могут быть открыты с помощью утилиты journalctl. Формат записей такой же как у службы rsyslog.

Команда journalctl без параметров выводит на экран все записи, но учитывая, что объем журнала может достигать нескольких гигабайт, такой способ просмотра не подходит для практического применения. Рассмотрим некоторые опции утилиты.

- вывод записей с момента последней загрузки

journalctl -b - вывод записей за определенный период времени

journalctl -S "2020-02-17 12:00" -U "2020-02-17 12:10" - вывод записей, принятых от определенной службы

journalctl -u pptpd - вывод сообщений ядра

journalctl -k - вывод сообщений с определенным приоритетом, в данном случае будут выведены ошибки и более высокие приоритеты(crit, alert, emerg).

journalctl -p err - вывод сообщений в реальном времени

journalctl -f

Для более гибкого поиска опции можно совмещать. Выведем все ошибки службы pptpd

journalctl -u pptpd -p err

Если в качестве аргумента указать путь к исполняемому файлу, утилита выведет все сообщения, отправленные этим файлом. Выведем сообщения, отправленные файлом “/usr/bin/sudo” начиная с 04:15 18-го февраля 2020 года. Фактически будут выведены все команды, выполненные с повышенными правами.

journalctl -S "2020-02-18 04:15" /usr/bin/sudo

Для того, чтобы узнать сколько места на диске занимают файлы журнала, выполним команду

journalctl --disk-usage

Для ограничения объема журнала размером 1Gb выполним команду

journalctl --vacuum-size=1G

Открытие бинарных файлов

В заключении рассмотрим несколько специальных файлов в директории “/var/log/”, в которых регистрируются попытки входа пользователей в систему. Это бинарные файлы, которые могут быть открыты только специальными утилитами.

/var/log/wtmp — содержит информацию об успешном входе пользователей в систему, для открытия используется утилита last

/var/log/btmp — в файле регистрируются все неудачные попытки входа в систему, открывается командой lastb с повышенными правами. Параметр -n определяет количество выводимых строк начиная с конца файла.

/var/log/lastlog — содержит время последнего входа для каждой учетной записи, может быть открыт одноименной утилитой lastlog

Все факты начала и окончания работы пользователя фиксируется в журнале /var/log/auth.log на клиентской машине.

Например:

Feb 19 12:32:48 nd-nout fly-dm: :0[3421]: pam_unix(fly-dm:session): session opened for user ivanov by (uid=0)

Указанная запись содержит информацию о начале сессии для пользователя с учетной записью ivanov.

Feb 19 13:15:38 ac-old login[3865]: pam_unix(login:session): session closed for user petrovich

Указанная запись содержит информацию о завершении сессии для пользователя с учетной записью petrovich.

Кроме того, информация о начале и завершении работы пользователя попадает в журнал подсистемы безопасности parsec: /var/log/parsec/user.mlog, доступный для просмотра при помощи утилиты userlog. В журнале регистрируются события с типами auth (вход), exit (выход).

Например:

ac-old:~# userlog

'Tue Feb 19 12:50:00 2013' '/bin/login' <26828,26778,0,2500,0> [s] exit("login","petrovich")

'Tue Feb 19 12:57:59 2013' '/usr/bin/fly-dm' <25927,3462,0,0,0> [s] exit("fly-dm","root")

'Tue Feb 19 13:14:52 2013' '/bin/login' <3796,3680,0,0,0> [s] auth("login","root")

'Tue Feb 19 13:15:33 2013' '/bin/login' <3865,3683,0,2500,0> [s] auth("login","petrovich")

'Tue Feb 19 13:15:39 2013' '/bin/login' <3865,3683,0,2500,0> [s] exit("login","petrovich")

'Tue Feb 19 13:19:53 2013' '/bin/login' <3992,3898,0,2500,0> [s] auth("login","petrovich")

'Tue Feb 19 13:20:13 2013' '/bin/login' <3992,3898,0,2500,0> [s] exit("login","petrovich")

'Tue Feb 19 13:20:23 2013' '/bin/login' <4070,4020,0,2500,0> [s] auth("login","petrovich")

'Tue Feb 19 13:20:31 2013' '/bin/login' <4070,4020,0,2500,0> [s] exit("login","petrovich")

'Tue Feb 19 13:27:48 2013' '/bin/login' <4212,4091,0,2500,0> [s] auth("login","petrovich")

'Tue Feb 19 13:27:54 2013' '/bin/login' <4212,4091,0,2500,0> [s] exit("login","petrovich")

'Tue Feb 19 13:33:51 2013' '/bin/login' <4327,4234,0,2500,0> [s] auth("login","petrovich")

'Tue Feb 19 13:33:55 2013' '/bin/login' <4327,4234,0,2500,0> [s] exit("login","petrovich")

'Tue Feb 19 13:39:49 2013' '/bin/login' <4440,4348,0,2500,0> [s] auth("login","petrovich")

'Tue Feb 19 13:39:53 2013' '/bin/login' <4440,4348,0,2500,0> [s] exit("login","petrovich")

Описание системы регистрации событий приведено в разделе 10 документа «Операционная система специального назначения «Astra Linux Special Edition». Руководство

по КСЗ. Часть 1». Дополнительная информация приведена на страницах справочного руководства man для расширенной системы протоколирования, доступной по команде man parselog.

В операционной системе специального назначения «Astra Linux Special Edition» обеспечивается регистрация всех событий в соответствии с требованиями документа

«Руководящий документ. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» ФСТЭК России, предъявляемых к средствам вычислительной техники третьего класса защищенности.

Регистрация событий может быть проверена следующим образом:

устанавливаем для пользователя (доменного) все возможные флаги аудита:

Событие:

dc-old:~# ald-admin user-aud-get petrovich

Audit policy user:petrovich

Audit success rules: ocxudntligarmphew

nr f flag

-- - ----

0 o open

1 c create

2 x exec

3 u delete

4 d chmod

5 n chown

6 t mount

7 l module

8 i uid

9 g gid

10 a audit

11 r acl

12 m mac

13 p cap

14 h chroot

15 e rename

16 w net

Audit fail rules: ocxudntligarmphew

nr f flag

-- - ----

0 o open

1 c create

2 x exec

3 u delete

4 d chmod

5 n chown

6 t mount

7 l module

8 i uid

9 g gid

10 a audit

11 r acl

12 m mac

13 p cap

14 h chroot

15 e rename

16 w net

Очищаем журнал событий на ЭВМ:

ac-old:~# > /var/log/parsec/kernel.mlog

Выполняем вход в систему пользователем petrovich. Смотрим журнал событий командой kernlog с фильтрацией по имени пользователя petrovich:

Событие:

ac-old:~# kernlog | grep "petrovich*"

[p] 'Tue Feb 19 13:39:49 2013' '/bin/bash' <4450,4440,2500,2500,2500> [f] open("/ald_home/petrovich/.bash_profile",O_RDONLY) = -2 ENOENT (Нет такого файла иликаталога)

[p] 'Tue Feb 19 13:39:49 2013' '/bin/bash' <4450,4440,2500,2500,2500> [f] open("/ald_home/petrovich/.bash_login",O_RDONLY) = -2 ENOENT (Нет такого файла или каталога)

[p] 'Tue Feb 19 13:39:49 2013' '/bin/bash' <4450,4440,2500,2500,2500> [f] open("/ald_home/petrovich/.profile",O_RDONLY) = -2 ENOENT (Нет такого файла или каталога)

[p] 'Tue Feb 19 13:39:49 2013' '/bin/bash' <4450,4440,2500,2500,2500> [s] open("/ald_home/petrovich/.bash_history",O_RDONLY) = 3

[p] 'Tue Feb 19 13:39:49 2013' '/bin/bash' <4450,4440,2500,2500,2500> [s] open("/ald_home/petrovich/.bash_history",O_RDONLY) = 3

[p] 'Tue Feb 19 13:39:52 2013' '/bin/bash' <4450,4440,2500,2500,2500> [f] open("/ald_home/petrovich/.bash_logout",O_RDONLY) = -2 ENOENT (Нет такого файла или каталога)

[p] 'Tue Feb 19 13:39:52 2013' '/bin/bash' <4450,4440,2500,2500,2500> [s] open("/ald_home/petrovich/.bash_history",O_WRONLY | O_APPEND) = 3

[p] 'Tue Feb 19 13:39:52 2013' '/bin/bash' <4450,4440,2500,2500,2500> [s] open("/ald_home/petrovich/.bash_history",O_RDONLY) = 3

[p] 'Tue Feb 19 13:39:52 2013' '/bin/login' <4440,4348,0,2500,0> [s] umount("/ald_home/petrovich/mac/0/0") = 0

[p] 'Tue Feb 19 13:39:52 2013' '/bin/login' <4440,4348,0,2500,0> [s] umount("/ald_home/petrovich/mac") = 0

[p] 'Tue Feb 19 13:39:52 2013' '/bin/login' <4440,4348,0,2500,0> [s] umount("/ald_home/petrovich") = 0

[p] 'Tue Feb 19 13:39:52 2013' '/bin/login' <4440,4348,0,2500,0> [s] umount("/var/private/mac/petrovich/0/0") = 0

[p] 'Tue Feb 19 13:39:52 2013' '/bin/login' <4440,4348,0,2500,0> [s] umount("/var/private/mac/petrovich") = 0

[p] 'Tue Feb 19 13:39:52 2013' '/usr/sbin/pmvarrun' <4453,4440,0,2500,0> [s] create("/var/run/pam_mount/petrovich",O_RDWR | O_CREAT,-rw-------) = 7

[p] 'Tue Feb 19 13:39:52 2013' '/usr/sbin/pmvarrun' <4453,4440,0,2500,0> [s] chown("/var/run/pam_mount/petrovich",2500,0) = 0

[p] 'Tue Feb 19 13:39:53 2013' '/sbin/umount.cifs' <4455,4454,0,2500,0> [s] umount("/ald_home/petrovich") = 0

Имеется множество событий open (открытие файла), mount (монтирование и размонтирование), create (создание объекта), chown (изменение прав доступа пользователя).

В домашнем каталоге пользователя petrovich создаем каталог testdir и в нем файл testfile. Владелец файлов — сам пользователь:

Событие:

dc-old:~# ls -l /ald_export_home/petrovich/ | grep test

drwxr-x--- 2 petrovich petrovich 4096 Фев 19 13:50 testdir

dc-old:~# ls -l /ald_export_home/petrovich/testdir/

итого 4

-rwxr----- 1 petrovich petrovich 5 Фев 19 13:50 testfile

Устанавливаем на данные файлы флаги аудита:

Событие:

dc-old:/ald_export_home/petrovich# getfaud testdir/

# file: testdir

o:ouc:ouc

default:o:ouc:ouc

dc-old:/ald_export_home/petrovich# getfaud testdir/testfile

# file: testdir/testfile

o:ouc:ouc

После этого на ЭВМ пользователем petrovich удаляем testdir/testfile, создаем testdir/testfile2. На сервере в журнале /var/log/parsec/kern.mlog регистрируются события:

Событие:

чтение каталога:

[f] 'Tue Feb 19 14:07:23 2013' '/usr/sbin/smbd' <6514,3024,0,0,2500> [s] open("/ald_export_home/petrovich/testdir",NO_PERMS | O_NONBLOCK | O_DIRECTORY) = 0

удаление файла:

[f] 'Tue Feb 19 14:07:25 2013' '/usr/sbin/smbd' <6514,3024,0,0,2500> [s] unlink("/ald_export_home/petrovich/testdir/testfile (deleted)") = 0

создание файла:

[f] 'Tue Feb 19 14:07:34 2013' '/usr/sbin/smbd' <6514,3024,0,0,2500> [s] create("/ald_export_home/petrovich/testdir/testfile2",-rw-r-----) = 0

[f] 'Tue Feb 19 14:07:34 2013' '/usr/sbin/smbd' <6514,3024,0,0,2500> [s] open("/ald_export_home/petrovich/testdir/testfile2",O_RDONLY | O_CREAT | O_NOFOLLOW) = 0

удаленное копирование:

f] 'Tue Feb 19 14:12:15 2013' '/usr/bin/scp' <6609,6606,0,0,0> [s] create("/ald_export_home/petrovich/testdir/remote_cp",-rw-r--r--) = 0

[f] 'Tue Feb 19 14:12:15 2013' '/usr/bin/scp' <6609,6606,0,0,0> [s] open("/ald_export_home/petrovich/testdir/remote_cp",O_RDONLY | O_CREAT) = 0

При создании объектов внутри каталога, для которого отслеживаются соответствующие события (create), создание любых объектов в нём регистрируется. При установке на файл мандатного уровня/категории регистрируется событие chmac (изменение мандатных атрибутов).

Событие:

dc-old:/ald_export_home/petrovich# setfaud -s o:ocum:ocum testdir/testfile2

dc-old:/ald_export_home/petrovich# > /var/log/parsec/kernel.mlog

dc-old:/ald_export_home/petrovich# chmac 1:0 testdir/testfile2

dc-old:/ald_export_home/petrovich# kernlog

[f] 'Tue Feb 19 14:24:55 2013' '/bin/bash' <5891,5887,0,0,0> [s] open("/ald_export_home/petrovich/testdir",NO_PERMS | O_NONBLOCK | O_DIRECTORY) = 0

[f] 'Tue Feb 19 14:24:56 2013' '/usr/sbin/chmac' <6914,5891,0,0,0> [s] parsec_chmac("/ald_export_home/petrovich/testdir/testfile2",{1,0x0},0) = 0

Регистрация событий передачи по линиям и каналам связи является требованием документа ФСТЭК России «Руководящий документ. Автоматизированные системы. Защита

от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации» и должна обеспечиваться конструктором АС.

При этом операционная система специального назначения «Astra Linux Special Edition» предоставляет возможность регистрации подобного класса событий. Далее приведен протокол работы пользователя при обмене по сети с использованием утилиты ping.

Событие:

[p] 'Fri Feb 22 12:57:29 2013' '/bin/bash' <6798,6795,2500,2500,0> [s] exec("/bin/ping") = 0

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,0> [s] open("/etc/ld.so.cache",O_RDONLY) = 3

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,0> [s] open("/lib/libresolv.so.2",O_RDONLY) = 3

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,0> [s] open("/lib/libc.so.6",O_RDONLY) = 3

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,0> [s] setuid(2500) = 0

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] open("/etc/resolv.conf",O_RDONLY) = 4

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] open("/etc/resolv.conf",O_RDONLY) = 4

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] connect(SOCK_STREAM,{AF_UNIX,...},{AF_UNIX,/var/run/nscd/socket}) = 0

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] connect(SOCK_STREAM,{AF_UNIX,...},{AF_UNIX,/var/run/nscd/socket}) = 0

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] open("/etc/nsswitch.conf",O_RDONLY) = 4

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] open("/etc/ld.so.cache",O_RDONLY) = 4

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] open("/lib/libnss_files.so.2",O_RDONLY) = 4</

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] open("/etc/host.conf",O_RDONLY) = 4

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] open("/etc/hosts",O_RDONLY) = 4

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] open("/etc/ld.so.cache",O_RDONLY) = 4

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] open("/lib/libnss_dns.so.2",O_RDONLY) = 4

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] connect(SOCK_DGRAM,{AF_INET,10.0.0.106:41209},{AF_INET,10.0.0.1:53}) = 0

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] sendmsg(SOCK_DGRAM,{AF_INET,10.0.0.106:41209},{AF_INET,10.0.0.1:53}) = 29

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] recvmsg(SOCK_DGRAM,{AF_INET,10.0.0.106:41209},{AF_INET,10.0.0.1:53}) = 78

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] connect(SOCK_DGRAM,{AF_INET,10.0.0.106:48650},{AF_INET,10.0.0.1:1025}) = 0

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] sendmsg(SOCK_RAW,{AF_INET,0.0.0.0:1},{AF_INET,10.0.0.1:0}) = 64

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] recvmsg(SOCK_RAW,{AF_INET,0.0.0.0:1},{AF_INET,10.0.0.1:0}) = 84

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] open("/etc/hosts",O_RDONLY) = 4

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] connect(SOCK_DGRAM,{AF_INET,10.0.0.106:44260},{AF_INET,10.0.0.1:53}) = 0

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] sendmsg(SOCK_DGRAM,{AF_INET,10.0.0.106:44260},{AF_INET,10.0.0.1:53}) = 39

[p] 'Fri Feb 22 12:57:29 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] recvmsg(SOCK_DGRAM,{AF_INET,10.0.0.106:44260},{AF_INET,10.0.0.1:53}) = 96

[p] 'Fri Feb 22 12:57:30 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] sendmsg(SOCK_RAW,{AF_INET,0.0.0.0:1},{AF_INET,10.0.0.1:0}) = 64

[p] 'Fri Feb 22 12:57:30 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] recvmsg(SOCK_RAW,{AF_INET,0.0.0.0:1},{AF_INET,10.0.0.1:0}) = 84

[p] 'Fri Feb 22 12:57:30 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] open("/etc/hosts",O_RDONLY) = 4

[p] 'Fri Feb 22 12:57:30 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] connect(SOCK_DGRAM,{AF_INET,10.0.0.106:53774},{AF_INET,10.0.0.1:53}) = 0

[p] 'Fri Feb 22 12:57:30 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] sendmsg(SOCK_DGRAM,{AF_INET,10.0.0.106:53774},{AF_INET,10.0.0.1:53}) = 39

[p] 'Fri Feb 22 12:57:30 2013' '/bin/ping' <6798,6795,2500,2500,2500> [s] recvmsg(SOCK_DGRAM,{AF_INET,10.0.0.106:53774},{AF_INET,10.0.0.1:53}) = 96

В протоколе зафиксированы все факты отправки и приема сетевых пакетов, а также IP-адреса отправителя и получателя. Порядок настройки системы регистрации событий описан в разделе 10 документа «Операционная система специального назначения «Astra Linux Special Edition». Руководство по КСЗ. Часть 1».

Существует известная проблема в версии 1.2: когда на клиентскую машину заходит пользователь под уровнем 0, аудит событий перестает работать корректно. Для исправления на каждой клиентской машине, где будут заходить пользователи, в файле /etc/pam.d/common-session неоьбходимо добавить в конец строку:

session optional pam_ald.so populate_krb5cc

Если на сервер должны заходить пользователи, то на нем так же следует внести эти изменения.

После этого желательно перезагрузить машины.

systemd – это системный менеджер по умолчанию в большинстве основных дистрибутивов Linux, который поставляется с новым демоном ведения журнала под названием «journald».

В течение многих лет системные логи и журналы ядра в традиционной системе SysVinit обрабатывались syslogd, который хранит логи в простых текстовых файлах, тогда как journald хранит логи в двоичном формате.

systemd собирает логи из нескольких источников, таких как система, ядро и различные службы или демоны, и предоставляет решение для централизованного управления через journald.

Это очень оптимизированный процесс, и логи можно просматривать в зависимости от требований, тогда как журналы syslogd анализируются вручную с помощью различных команд, таких как find, grep, cut и т. д.

В этой статье мы продемонстрируем, как просматривать и анализировать системные логи Linux с помощью команды journalctl.

Содержание

- Что такое journald?

- Что такое journalctl?

- 1) Как сделать логи постоянным в вашей системе?

- 2) Понимание полезных флагов journalctl

- 3) Как использовать journalctl для чтения логов

- Просмотр основного журнала с помощью команды journalctl

- Отображение логов в обратном порядке

- Отображение только “N” последних строк

- Проверка логов в реальном времени

- Фильтрация определенного лога загрузки

- Фильтрация на основе временного интервала

- Фильтрация по приоритету

- 4) Фильтрация по полям

- Фильтрация по системному юниту

- Фильтрация логов по UID, GID и PID

- Фильтр по пути к файлу

- Фильтр по пути к устройству

- Проверка использования диска

- Заключение

Что такое journald?

journald – это демон из systemd, который собирает логи из различных источников, таких как система, ядро и службы, и сохраняет их в двоичном формате для упрощения манипуляций.

Все эти события журналирования обрабатываются демоном journald, который обеспечивает централизованный способ обработки журналов независимо от того, откуда исходят сообщения.

Что такое journalctl?

journalctl – это инструмент командной строки, используемый для просмотра логов, которые собирает демон journald в systemd.

Логи хорошо проиндексированы и структурированы таким образом, что позволяет системным администраторам легко анализировать их и управлять ими на основе различных параметров, таких как фильтрация логов по времени, последовательности загрузки, конкретной службе, серьезности и т. д.

1) Как сделать логи постоянным в вашей системе?

По умолчанию логи включены в большинстве дистрибутивов Linux, но данные журнала хранятся в папке «/run/log/journal/», которая по умолчанию стирается при перезагрузке.

Чтобы сделать их постоянными, выполните следующие действия, которые автоматически создадут для вас каталог «/var/log/journal/».

Обратите внимание: каталог «/var/log/journal/» должен существовать с правильным владельцем и правами, чтобы служба systemd-journald могла хранить свои данные.

От пользователя root откройте файл «/etc/systemd/journald.conf» и раскомментируйте строку, содержащую «Storage = auto», и измените ее на «Storage = persistent».

В качестве альтернативы вы можете использовать команду sed для замены соответствующей строки в файле.

$ sudo sed -i '/Storage/ cStorage=persistent' /etc/systemd/journald.conf

После внесения изменений вы можете подтвердить их вступление в силу, выполнив следующую команду:

- -f: показывает только самые последние логи и сообщения журнала в реальном времени.

- -e: перейти в конец журнала, чтобы показать последние события.

- -r: вывести сообщения логов в обратном хронологическом порядке.

- -k: показать только сообщения ядра.

- -u: показать только сообщения для указанного модуля systemd.

- -b: показать сообщения о конкретной загрузке и отображает текущие загрузочные сообщения, если определенные загрузочные сеансы не включены.

- –List-boots: показывает сеансы загрузки в таблице, включая их идентификаторы и временные метки первого и последнего сообщения, относящегося к загрузке.

- –Utc: выразить время в формате всемирного координированного времени (UTC).

- -p, –priority =: фильтровать вывод по приоритетам сообщений.

- -S, –since =: фильтровать журналы по времени начала.

- -U, –until =: фильтровать журналы по времени окончания.

- –Disk-usage: показывает текущее использование диска всеми файлами логов.

3) Как использовать journalctl для чтения логов

Вы можете фильтровать логи в соответствии с вашими потребностями с помощью различных параметров и полей.

Мы покажем вам, как их использовать.

Просмотр основного журнала с помощью команды journalctl

Как вы заметили, в приведенном выше выводе логи показаны в хронологическом порядке.

Чтобы сначала отобразить последние логи, запустите команду journalctl с параметром «-r».