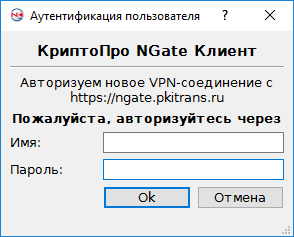

Появляется окно «Аутентификация пользователя КриптоПро NGate Клиент» с текстом «Авторизуем новое VPN-соединение с …»

Решение: отправить на почту helpniias@pkitrans.ru письмо с темой «Правила NGate», в содержании написать «Прошу установить правила на NGate» и указать ФИО

Появляется окно «Подключение к удалённому рабочему столу»

Решение: в поле «Компьютер» введите IP-адрес или имя Вашего рабочего компьютера (указан на выданном листе). Нажмите «Подключить».

Введите учётные данные

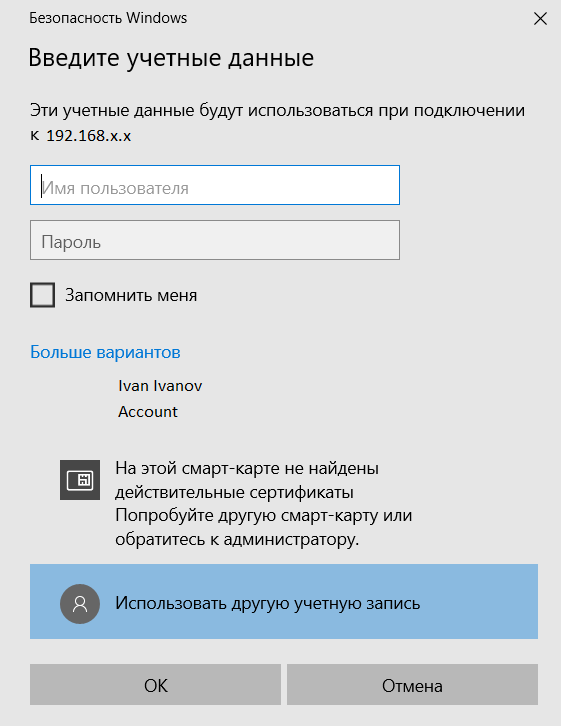

Появляется окно «Безопасность Windows» с текстом «Введите учётные данные»

Решение: нажать «Больше вариантов», в расширенном окне «Безопасность Windows» выбрать «Использовать другую учётную запись»:

В поле «Имя пользователя» укажите Ваш логин в формате «VNIIAS.RU\i.ivanov», если Ваша почта находится в домене VNIIAS.RU, или в формате «CTT\i.ivanov», если Ваша почта находится в домене CTT. В поле «Пароль» введите пароль от Вашей учётной записи на рабочем компьютере. Нажмите «ОК».

Удаленному рабочему столу не удалось подключиться к удаленному компьютеру по одной из следующих причин

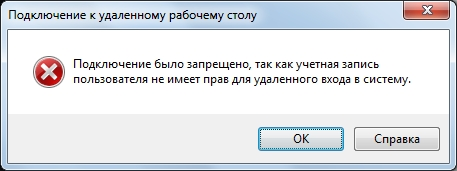

Подключение было запрещено, так как учётная запись пользователя не имеет прав для удалённого входа в систему

Появляется окно «Подключение к удалённому рабочему столу» с текстом «Подключение было запрещено, так как учётная запись пользователя не имеет прав для удалённого входа в систему»

Решение: отправить на почту karantin@vniias.ru письмо с темой «Права для удалённого входа в систему», в содержании написать «Прошу предоставить права для удалённого входа в систему» и указать ФИО

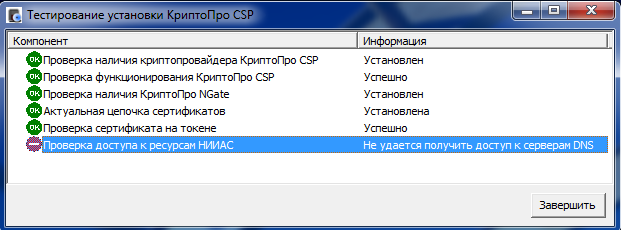

При тестировании возникает ошибка «Проверка доступа к ресурсам НИИАС — Не удаётся получить доступ к серверам DNS»

Решение: запустить приложение «Удалённый рабочий стол НИИАС» и при возникновении ошибки искать способы её решения в этом перечне.

Появляется окно «Подключение к удалённому рабочему столу» с текстом «Удалённому рабочему столу не удалось подключиться к удаленному компьютеру по одной из следующих причин»

Решение:

- Убедиться, что Ваш рабочий компьютер включен и не находится в спящем режиме.

-

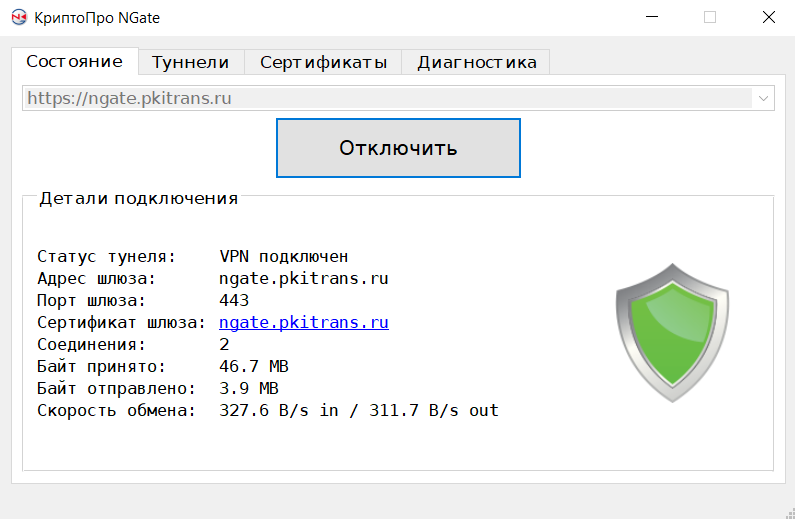

Проверить цвет щита в программе КриптоПро NGate Клиент.

Если щит серого цвета -

Запустить приложение «Удаленный рабочий стол»

.

-

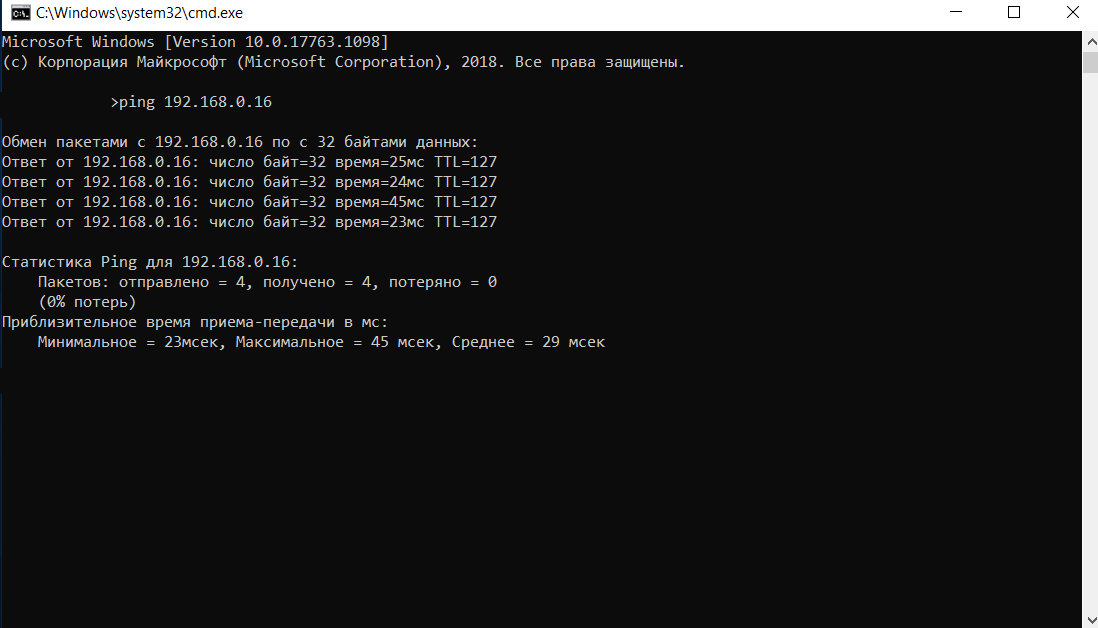

Если ошибка повторяется, то нажмите на клавиатуре одновременно клавиши «Win»

и «R». Появится окно «Выполнить», в котором нужно ввести «cmd» и нажать «ОК».

Появится консоль Windows, в которой нужно ввести команду «ping 192.168.0.16» и нажать «Enter». Должен начаться обмен пакетами, в результате которого покажется статистика. Обратите внимание на значение «Получено».

Если это значение больше 0, то отправьте на почту karantin@vniias.ru письмо с темой «Удалённый вход в систему», в содержании напишите «Ping 192.168.0.16 проходит, удаленному рабочему столу не удалось подключиться к удаленному компьютеру» и укажите ФИО.

Если это значение равно 0, то отправьте на почту helpniias@pkitrans.ru письмо с темой «Коллизия DNS-адресов», в содержании напишите «Щит зелёного цвета, ping 192.168.0.16 не проходит» и укажите ФИО.

Щит КриптоПро NGate Клиент серого цвета

Отсутствуют сертификаты в окне «Аутентификация пользователя» с текстом «Выберите сертификат для аутентификации» в КриптоПро NGate Клиенте

Решение:

Установка сертификата в хранилище «Личные»

Установка цепочек сертификатов

Появляется окно «Сертификат удаленной стороны» с текстом «Сертификат удаленной стороны не может идентифицировать шлюз NGate (`ngate.pkitrans.ru`).

Потому шлюз сочтен недоверенным и небезопасным для подключения. VPN соединение прекращено.»

Решение: установить цепочки сертификатов

Появляется окно «License check error» с текстом «Please check correctness of installed CSP license»

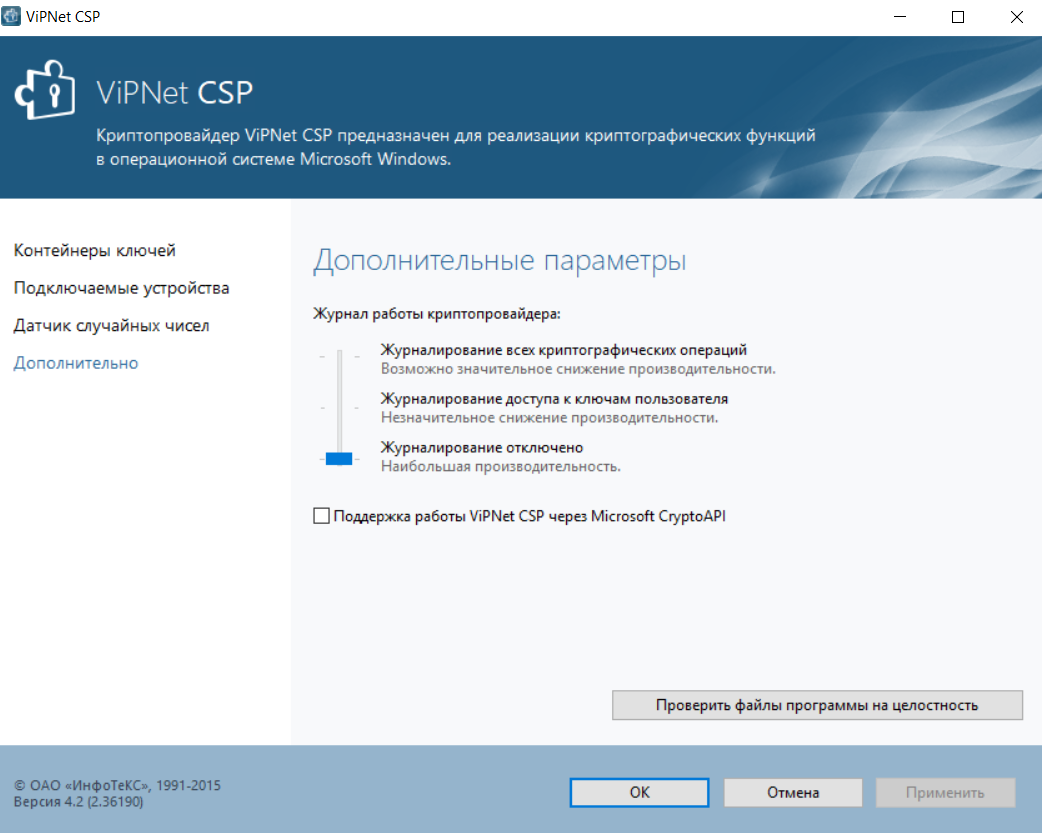

Решение: работа программного обеспечения для удалённого доступа совместно с ViPNet

Работа программного обеспечения для удалённого доступа совместно с ViPNet

Запустите ViPNet CSP. В левом меню перейдите откройте вкладку «Дополнительно».

Снимите галочку «Поддержка работы ViPNet CSP через Microsoft CryptoAPI».

Нажмите «Применить», затем «ОК».

Компьютер будет перезагружен, после чего конфликта в работе программ быть не должно.

Появляется окно «mstsc.exe» с текстом «Не удается найти указанный файл. C:\Windows\SysWOW64\\mstsc.exe.MUI»

Решение: необходимо установить обновление протокола удаленного рабочего стола (RDP) для Вашей операционной системы.

Ошибка наиболее распространена в ОС Windows 7, обновление для ОС Windows 7 можно скачать по ссылке https://www.microsoft.com/ru-ru/download/details.aspx?id=35387.

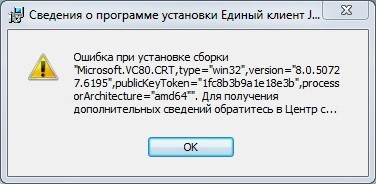

Появляется окно «Сведения о программе установки Единый клиент JaCarta» с текстом «Ошибка при установке сборки «Microsoft.VC80.CRT,type=»win32″,version=»8.0.50727.6195″,publicKeyToken=»1fc8b3b9a1e18e3b»,processorArchitecture=»amd64″».

Для получения дополнительных сведений обратитесь в Центр справки и поддержки.»

Решение: необходимо установить обновление Microsoft Visual C++. Скачать его можно по ссылке https://www.microsoft.com/en-us/download/details.aspx?id=26347.

https://kbp.aladdin-rd.ru/index.php?View=entry&EntryID=155

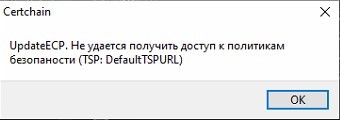

Появляется окно «Certchain» с текстом «UpdateECP. Не удается получить доступ к политикам безопасности (TSP: DefaultTSPURL)»

Решение: установить цепочки сертификатов

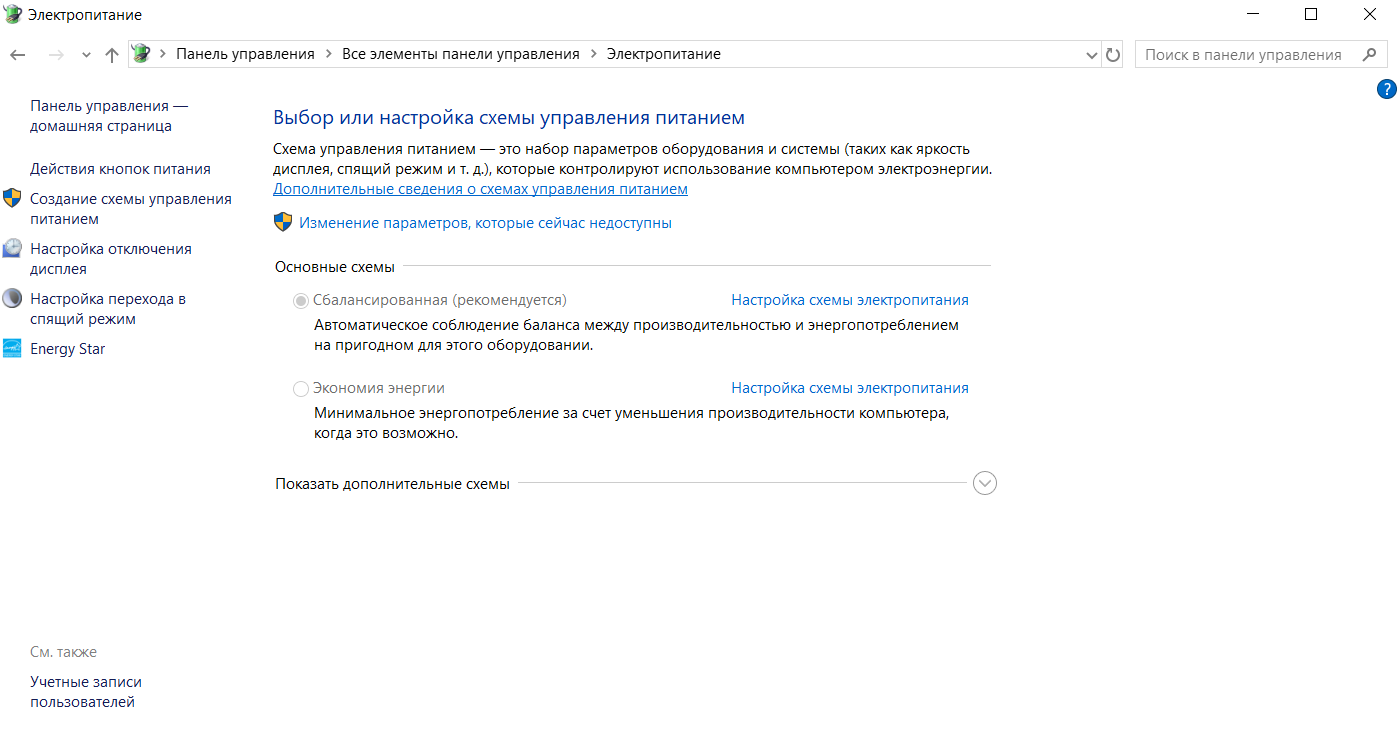

Компьютер на работе автоматически выключается или переходит в спящий режим

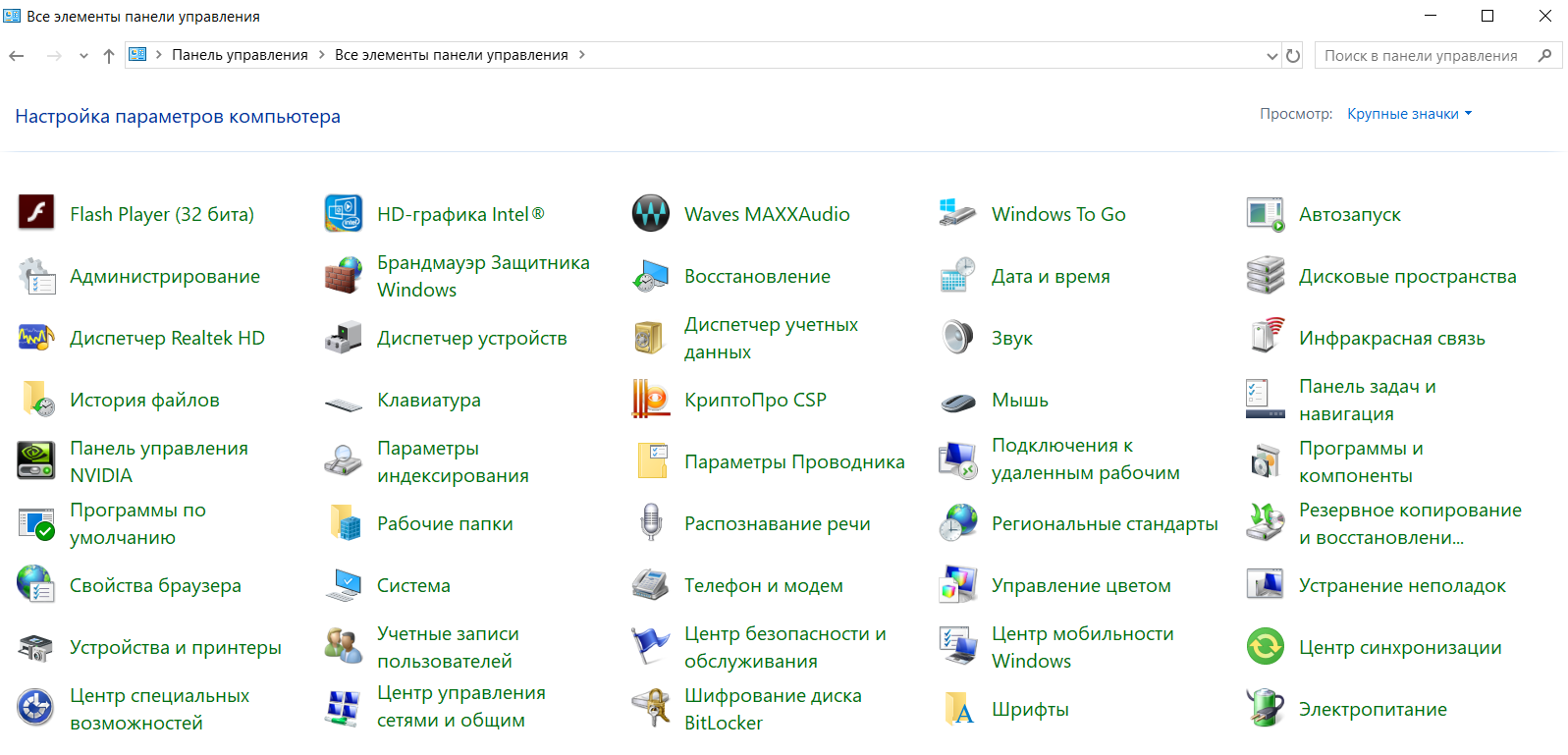

Решение: нажмите на клавиатуре одновременно клавиши «Win» и «R». Появится окно «Выполнить», в котором нужно ввести «control» и нажать «ОК».

Откроется панель управления. Убедитесь, что в поле «Просмотр» выбрано «Крупные значки». Откройте раздел «Электропитание».

В левом меню выберите пункт «Настройка перехода в спящий режим».

Убедитесь, что для параметра «Переводить компьютер в спящий режим» установлено значение «Никогда».

Нажмите «Изменить дополнительные параметры питания». Откроется окно с дополнительными параметрами электропитания. Убедитесь, что в параметре «Сон после» установлено значение «Никогда» и в параметре «Разрешить гибридный спящий режим» установлено значение «Выкл». Если это не так, измените значения, после чего нажмите «Применить».

Форум КриптоПро

»

Общие вопросы

»

Общие вопросы

»

Ошибка: Не удалось создать защищенный канал SSL/TLS.

|

kaitwo |

|

|

Статус: Участник Группы: Участники Сказал(а) «Спасибо»: 1 раз |

Добрый вечер. Имеется проект на C# и ЭП Rutoken S (закрытый ключ, как я понимаю, заблокирован для экспорта). Сертификат установлен в хранилище локальной машины через КриптоПро CSP 4. Делаю обмен данными с порталом госзакупок, с проверкой ЭП — все ок. Переношу проект на боевой сервер с IIS 7, пытаюсь сделать обмен — при получении ответа от сервера возникает ошибка «Запрос был прерван: Не удалось создать защищенный канал SSL/TLS». Падает на: Код: Создал чистую виртуалку с Win8.1, развернул Visual Studio, перенес проект, подключил ЭП, установил сертификат, запустил — работает. Прошла неделя, перерыт весь интернет, перепробовано все что можно (что нашел), только одно проверить не получается — англоязычные коллеги советуют установить права доступа для IIS на закрытый ключ в сертификате. И тут возникает проблема: захожу в сертификаты локальной машины, открываю менеджер управления ключами сертификата, добавляю права (ставлю галки на полный доступ), жму применить и галки снимаются обратно. Пробовал делать через утилиту майкрософт в командной строке. Пишет, что права добавились, но когда смотрю данные о сертификате (этой же утилитой) — этих прав нет. Есть какие-либо идеи? Буду рад любой помощи. |

|

|

|

Максим Коллегин |

|

|

Статус: Сотрудник Группы: Администраторы Сказал «Спасибо»: 21 раз |

В even log есть что-нибудь интересное? Статью в faq читали? |

|

Знания в базе знаний, поддержка в техподдержке |

|

|

WWW |

|

kaitwo |

|

|

Статус: Участник Группы: Участники Сказал(а) «Спасибо»: 1 раз |

Автор: maxdm В even log есть что-нибудь интересное? Статью в faq читали? Доброе утро. В эвент-логе последовательно 4 ошибки при попытке обмена данными (под IIS): По поводу faq, если Вы имели в виду форум (https://www.cryptopro.ru/forum2/default.aspx?g=topics&f=13&name=FAQ), то ничего конкретного не нашел. Отредактировано пользователем 5 октября 2015 г. 10:21:12(UTC) |

|

|

|

Максим Коллегин |

|

|

Статус: Сотрудник Группы: Администраторы Сказал «Спасибо»: 21 раз |

FAQ Отредактировано пользователем 5 октября 2015 г. 10:51:14(UTC) |

|

Знания в базе знаний, поддержка в техподдержке |

|

|

WWW |

|

kaitwo |

|

|

Статус: Участник Группы: Участники Сказал(а) «Спасибо»: 1 раз |

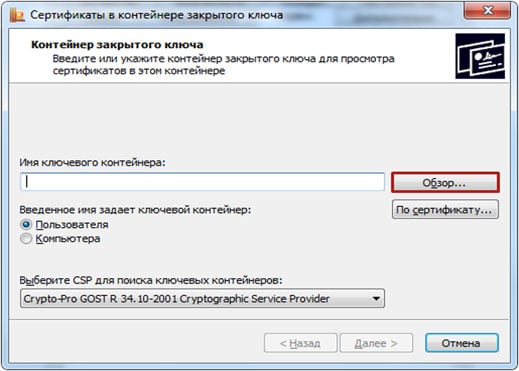

Автор: maxdm Сертификат нужно переустановить с привязкой к контейнеру Локального компьютера. Он как раз установлен в хранилище локального компьютера (КриптоПро CSP — Сервис — Посмотреть сертификаты в контейнере.. — Выбран чекбокс «компьютер», Обзор — выбрана флешка (ЭП) — Далее — Установить). |

|

|

|

Максим Коллегин |

|

|

Статус: Сотрудник Группы: Администраторы Сказал «Спасибо»: 21 раз |

Версия CSP? С контейнером в реестре работает? |

|

Знания в базе знаний, поддержка в техподдержке |

|

|

WWW |

|

kaitwo |

|

|

Статус: Участник Группы: Участники Сказал(а) «Спасибо»: 1 раз |

Автор: maxdm Версия CSP? С контейнером в реестре работает? Версия продукта 4.0.9630, ядра — 4.0.9003 КС1. Сертификат устанавливал двумя способами (оба в хранилище компьютера): |

|

|

|

Максим Коллегин |

|

|

Статус: Сотрудник Группы: Администраторы Сказал «Спасибо»: 21 раз |

Создайте тестовый контейнер в реестре и попробуйте с ним (https://www.cryptopro.ru/certsrv) |

|

Знания в базе знаний, поддержка в техподдержке |

|

|

WWW |

|

kaitwo |

|

|

Статус: Участник Группы: Участники Сказал(а) «Спасибо»: 1 раз |

Автор: kaitwo С контейнером по прежнему не работает (если я правильно понимаю, что подразумевается под контейнером). Извиняюсь, все-таки понял неправильно. Не получается установить контейнер в реестр. КриптоПро CSP — Сервис — Скопировать — Обзор — Выбор флешки (ЭП) — Далее — Ошибка «У вас нет разрешений на экспорт ключа, потому что при создании ключа не был установлен соответствующий флаг. Ошибка 0x800900B (-2146893813) Ключ не может быть использован в указанном состоянии.» Автор: maxdm Создайте тестовый контейнер в реестре и попробуйте с ним (https://www.cryptopro.ru/certsrv) Выбираю действие «Сформировать ключи и отправить запрос на сертификат», перехожу на страницу, заполняю поля, жму «Выдать», появляется окно КриптоПро CSP, выбираю Реестр, в новом окне задаю пароль, далее появляется еще окно с надписью «вставьте ключевой носитель для очистки»:

Отсутствует носитель. Как можно его создать? |

|

|

|

Максим Коллегин |

|

|

Статус: Сотрудник Группы: Администраторы Сказал «Спасибо»: 21 раз |

Запустите IE с правами администратора. |

|

Знания в базе знаний, поддержка в техподдержке |

|

|

WWW |

| Пользователи, просматривающие эту тему |

|

Guest |

Форум КриптоПро

»

Общие вопросы

»

Общие вопросы

»

Ошибка: Не удалось создать защищенный канал SSL/TLS.

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Техническая оптимизация — основа основ в продвижении сайта. Если у вашего ресурса есть проблемы с безопасностью и защитой данных, вам будет очень сложно двигаться в ТОП выдачи.

Ранее мы писали о базовых правилах безопасности сайта и важности перехода на HTTPS. В этой статье мы расскажем о настройке SSL-/TLS-сертификата и типичных ошибках, которые могут навредить сайту.

Технология SSL/TLS и ее роль в безопасности сайта

SSL (Secure Sockets Layer) и TLS (Transport Layer Security) — стандартизированная технология шифрования, которая защищает передаваемые сайтом и сайту данные. Она напрямую связана с HTTPS (Hypertext Transfer Protocol Secure): если сайт использует HTTPS-подключение, это значит, что данные передаются по протоколу SSL или TLS.

SSL была представлена в 1995 году и обновлена до TLS в 1999-м — технология видоизменялась, реагируя на новые уязвимости. Протоколы постоянно обновляются и большинство их предыдущих версий считаются устаревшими. Важно следить за обновлениями и использовать самую актуальную версию SSL/TLS.

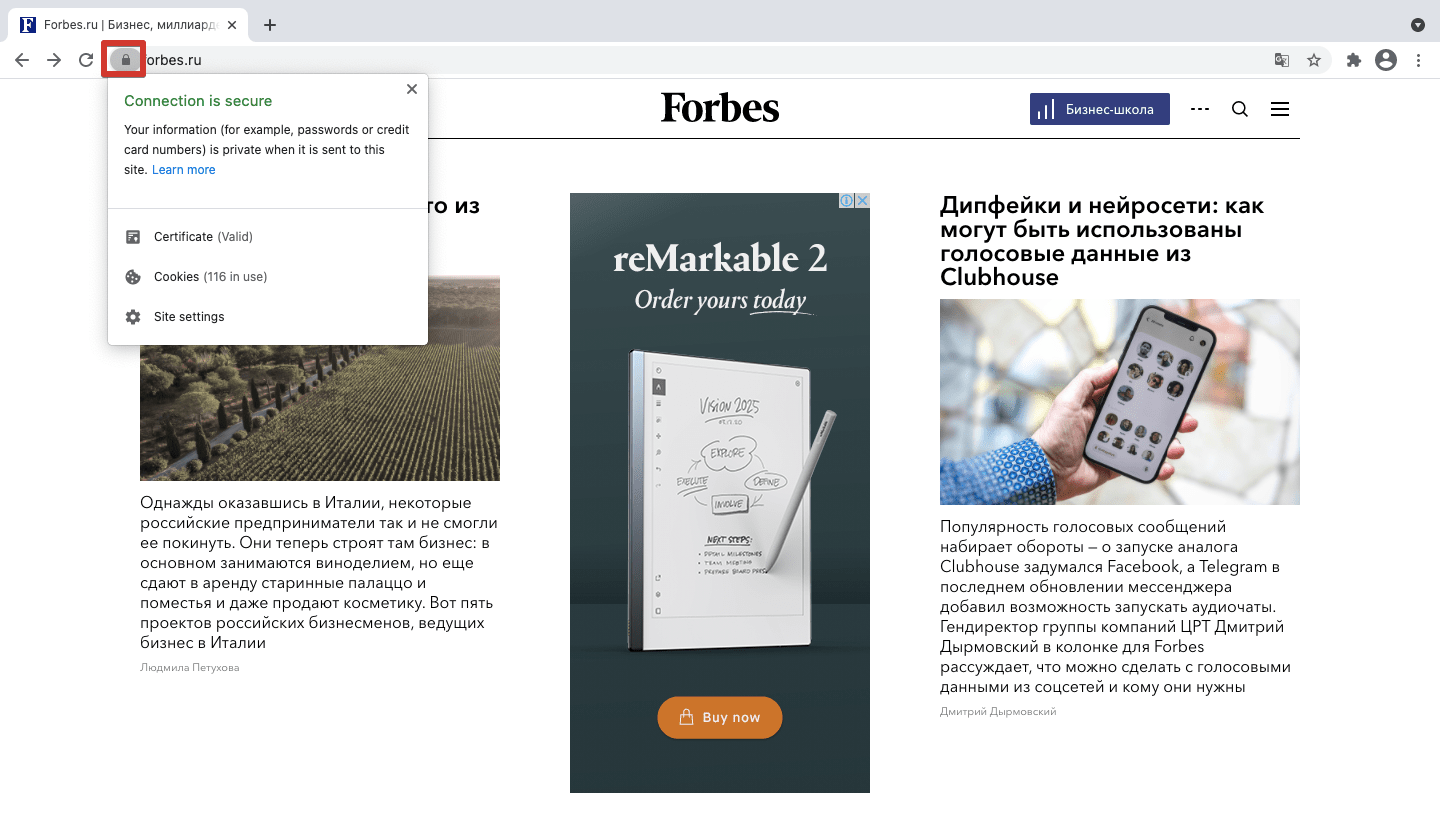

Как SSL/TLS влияет на продвижение

Для Google безопасность всегда среди главных приоритетов: поисковик учитывает наличие HTTPS при ранжировании с 2014 года и постоянно обновляет требования к SSL-/TLS-сертификатам.

Большинство браузеров маркируют незащищенные страницы — проверить безопасность соединения можно по значку замка в адресной строке. Safari показывает этот значок, только если сайт использует адекватное шифрование; Firefox показывает перечеркнутый замок при недостаточном уровне защиты на сайтах, которые используют пользовательские данные; Chrome показывает красный треугольник при проблемах с безопасностью и значок замка при безопасном соединении.

Хоть преимущества технологии SSL/TLS довольно очевидны, многие сайты до сих пор не перешли на HTTPS или же используют недостаточно надежные версии протоколов. Статистика 2019 года говорит о том, что 20% крупнейших сайтов в мире не используют безопасный протокол, а по данным на начало 2020 года, только 18% доменных имен в зоне .ru используют узлы HTTPS.

Многие владельцы сайтов не хотят заморачиваться с покупкой и обновлением SSL-/TLS-сертификата или считают, что он им не нужен, если ресурс не собирает пользовательские данные. Но в современных реалиях ваш сайт будет попросту терять клиентов и позиции в поиске, если вы не перейдете на HTTPS и не будете следить за актуальностью шифрования. Для вашего удобства существует множество инструментов для настройки и мониторинга SSL-/TLS-сертификатов, в том числе бесплатные, как Let’s Encrypt.

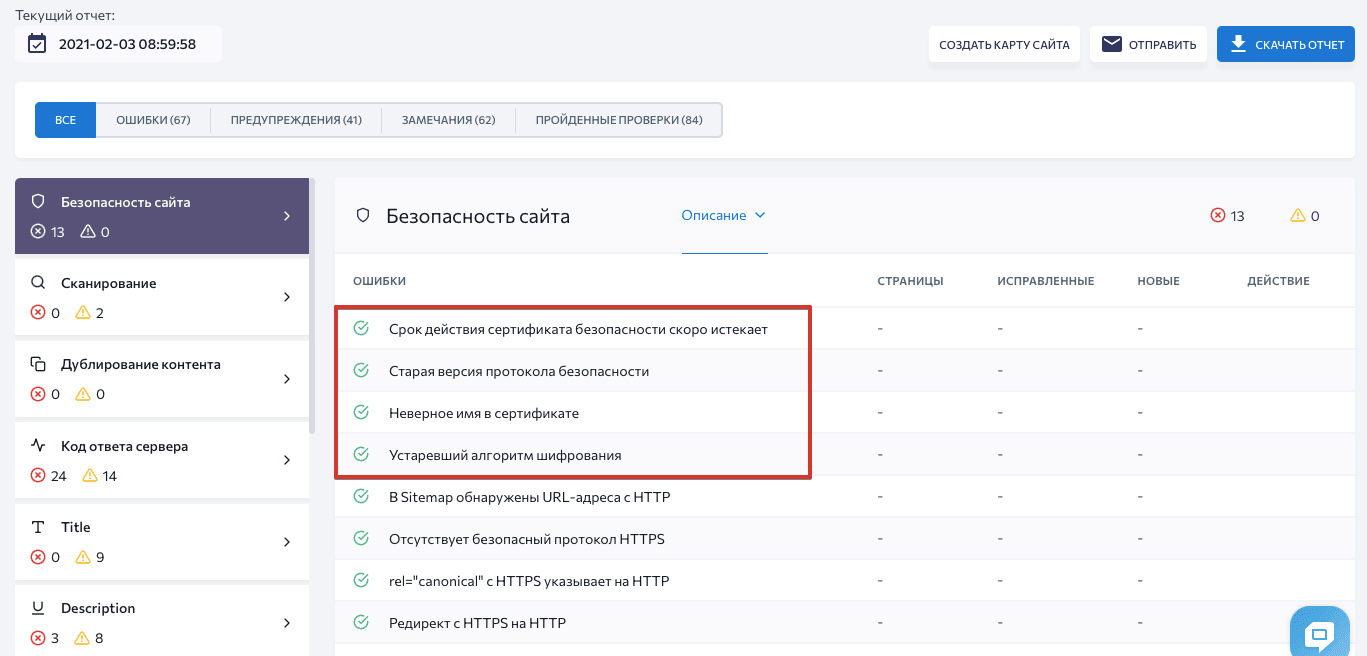

Как исправлять типичные ошибки SSL/TLS

Если у вас уже есть SSL-/TLS-сертификат, он требует регулярного обновления и мониторинга. Чтобы избежать ошибок, проверяйте свой сайт на наличие проблем с SSL/TLS. Вы можете быстро обнаружить возможные ошибки с помощью «Аудита сайта» SE Ranking — для этого перейдите в раздел «Отчет об ошибках» и секцию «Безопасность сайта»:

Давайте рассмотрим 4 частые ошибки SSL-/TLS-сертификатов и объясним, как их исправить.

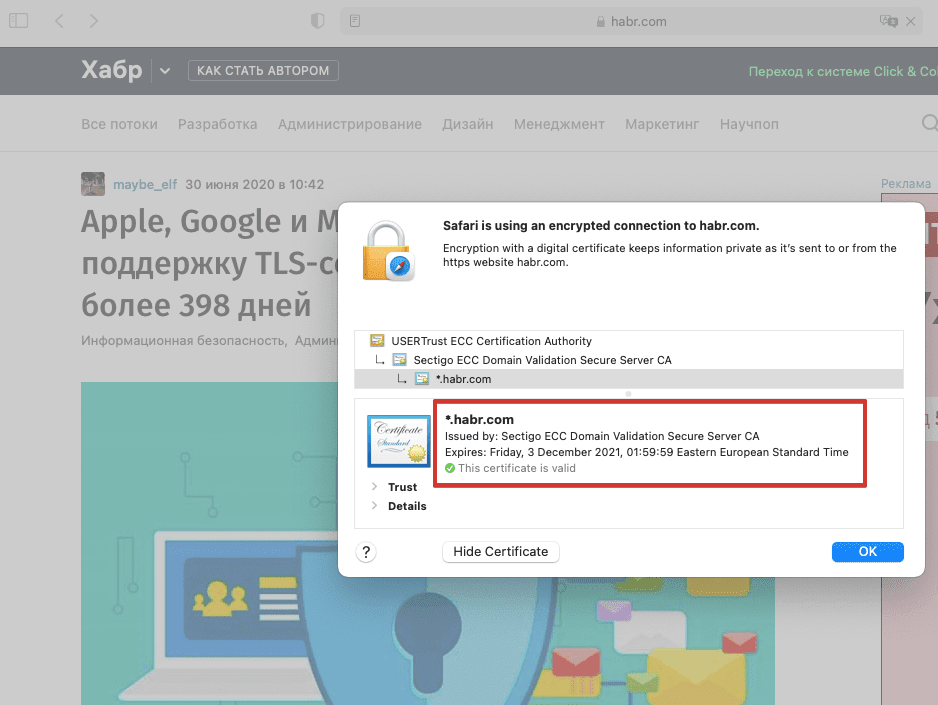

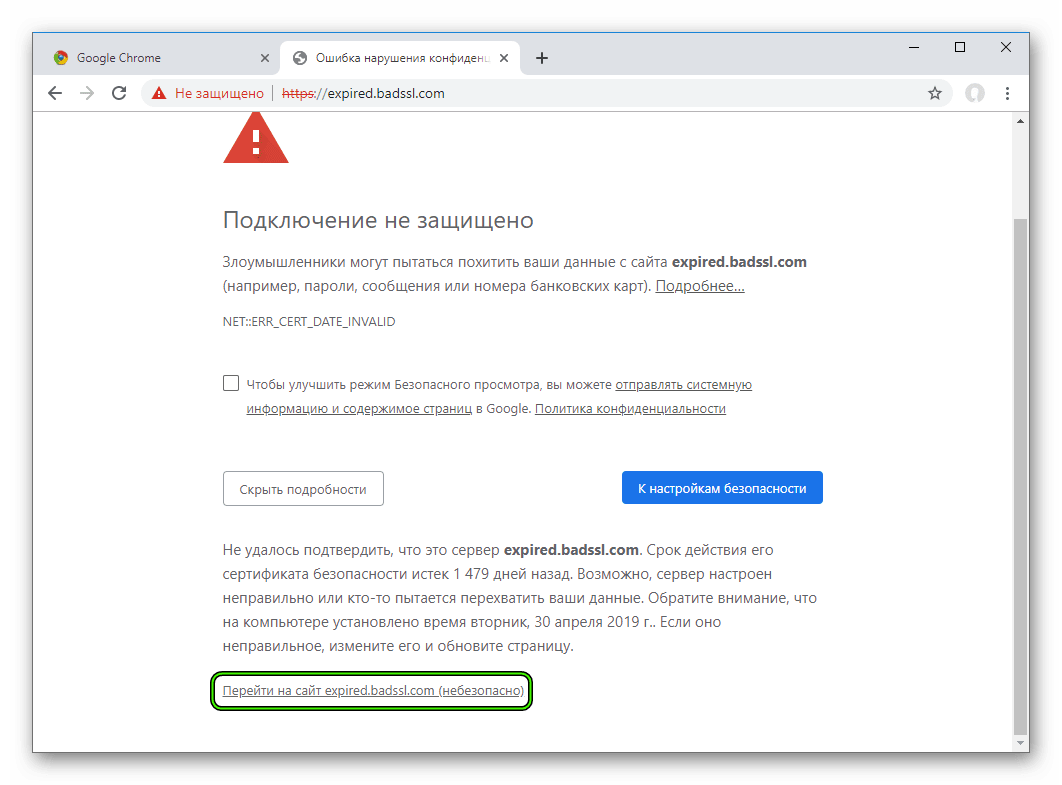

1. Недействительный сертификат

У сертификата безопасности есть определенный срок действия. Он постоянно уменьшался: до 5 лет в 2011-м, до 3 лет в 2015-м, до 2 лет в 2018-м. Сейчас сертификаты действительны только 398 дней (13 месяцев) — с 2020 года Safari, Chrome и Mozilla прекратили поддержку сертификатов с большим сроком действия.

Информация о дате истечения действия сертификата доступна в браузере:

Что же происходит, если SSL-/TLS-сертификат устаревает? Сайт становится недоступен — пользователи увидят сообщение о небезопасности в браузере. Результат — существенные потери трафика и, соответственно, прибыли.

Поэтому стоит знать дату истечения действия сертификата и вовремя его обновлять. Помогут вам в этом автоматизированные решения типа Let’s Encrypt, AWS Certificate Manager. Также существуют инструменты, которые несколько раз оповещают вас перед окончанием срока действия сертификата. Иногда и вовсе ничего делать не нужно, ведь многие центры сертификации предлагают автоматическое обновление.

Если вы все же оказались в ситуации недействительного сертификата, нужно вручную его обновить или приобрести новый. Что именно нужно сделать:

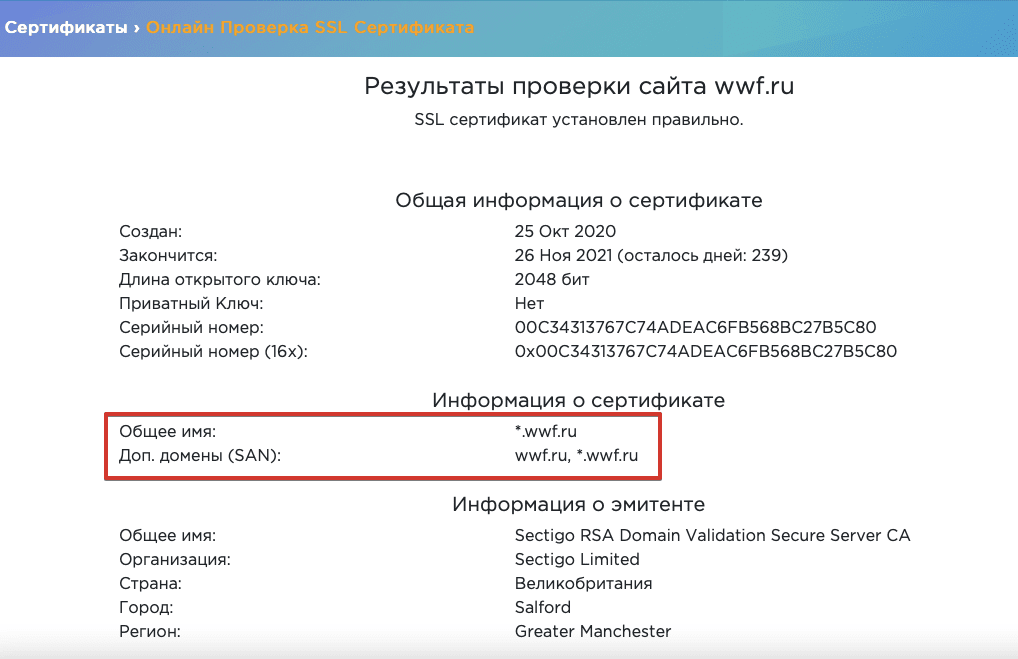

- Выбрать тип сертификата. Большинство центров сертификации предлагает несколько вариантов, покрывающих потребности сайтов разного масштаба. Если вы только обновляете существующий сертификат и не хотите поменять его тип, этот шаг у вас уже выполнен (иногда логично переключиться на более мощный тип сертификата — например, приобрести Wildcard-сертификат, если у вашего сайта появились поддомены). Покупая новый сертификат, внимательно проверяйте авторитетность производителя. Вы можете настроить CAA-запись, чтобы ограничить круг удостоверяющих центров, имеющих право выпускать сертификаты для вашего домена. Среди самых популярных центров сертификации — GlobalSign, Digicert, Sectigo, Thawte.

- Сгенерировать запрос на получение сертификата. После покупки нужно сгенерировать CSR (certificate signing request) у хостинг-провайдера. В результате вы получите файл ключа и сам запрос для загрузки в настройках сертификата.

- Активировать и валидировать сертификат. Далее нужно подтвердить свои права на домен через email, CNAME-запись или подтверждающий файл. Как и в предыдущем процессе, особенности настройки зависят от выбранного провайдера.

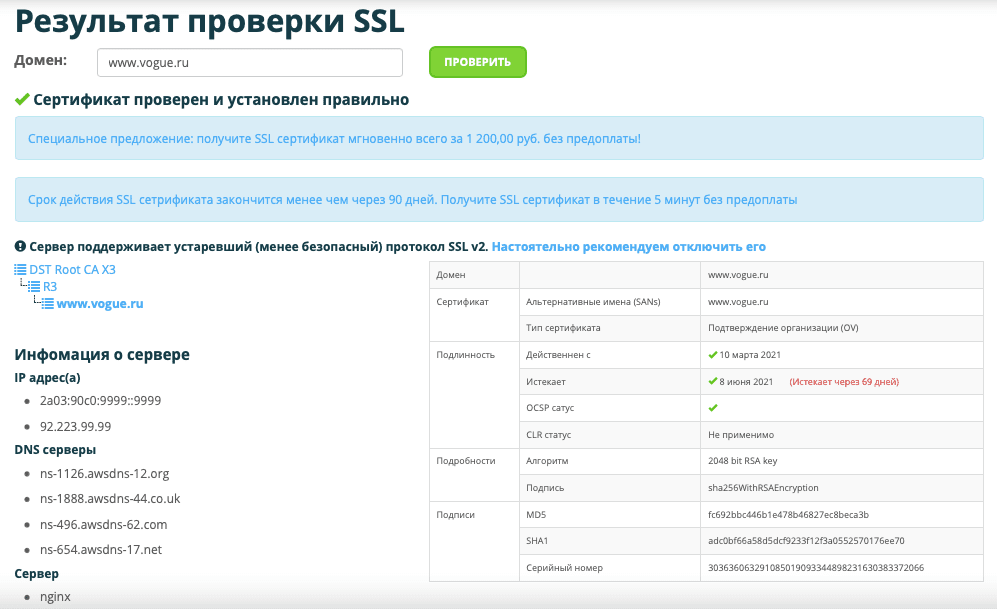

- Проверить корректность работы сертификата. После установки сертификата проверьте его с помощью онлайн-инструмента. Например:

Если это ваша первая покупка SSL-/TLS-сертификата, вам также следует добавить HTTPS-версию сайта в сервисы для вебмастеров и перенаправить на нее HTTP-трафик. Узнайте больше о правильном переезде на HTTPS из нашей статьи.

Рекомендуем использовать инструменты мониторинга и настраивать напоминания об окончании срока действия — так вам не придется разбираться с последствиями, если срок действия сертификата истечет.

2. Устаревшая версия протокола безопасности

Технологии шифрования совершенствуются, но и хакерские атаки становятся все изощреннее. Постоянно растущие риски — одна из причин сокращения срока действия SSL-/TLS-сертификатов и обновления протокола.

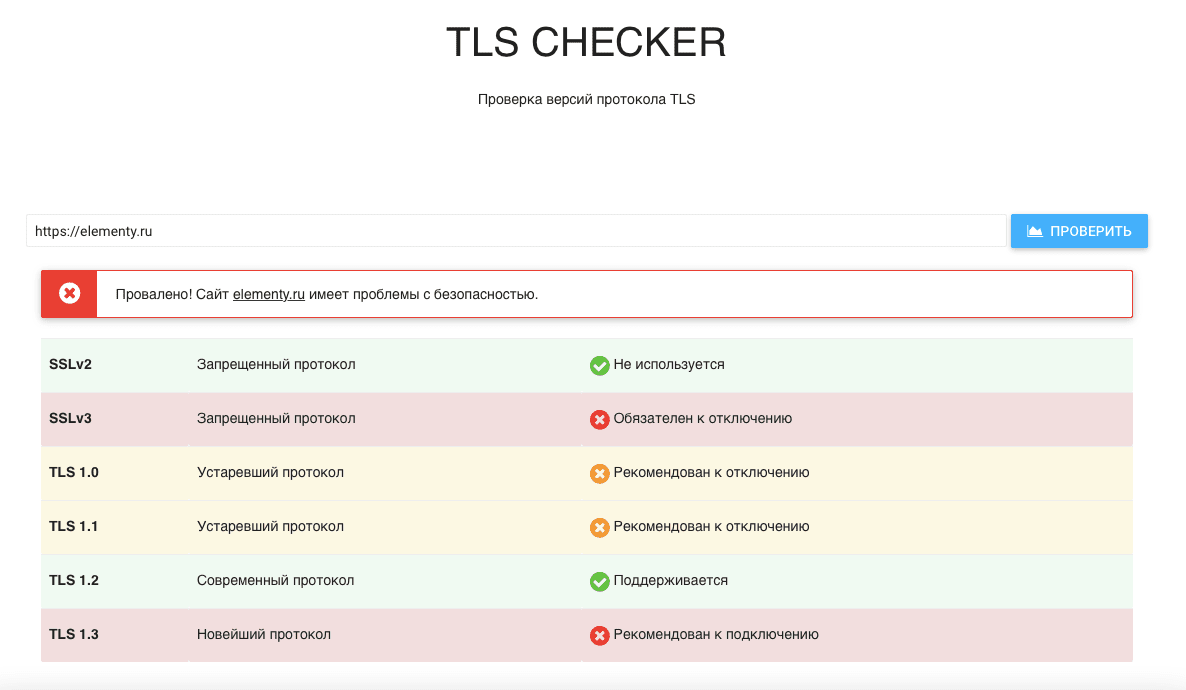

Протокол TLS был представлен как апгрейд SSL (версии 3.0 на тот момент), поэтому любая версия TLS более безопасна чем SSL. Самый актуальный протокол — TLS 1.3, выпущенный в 2018 году, — имеет усовершенствованный криптографический алгоритм и позволяет браузеру быстрее подсоединиться к серверу сайта. С 2020 года все основные браузеры не поддерживают устаревшие версии TLS (1.0 и 1.1), а значит не пускают пользователей на сайты, использующие эти версии.

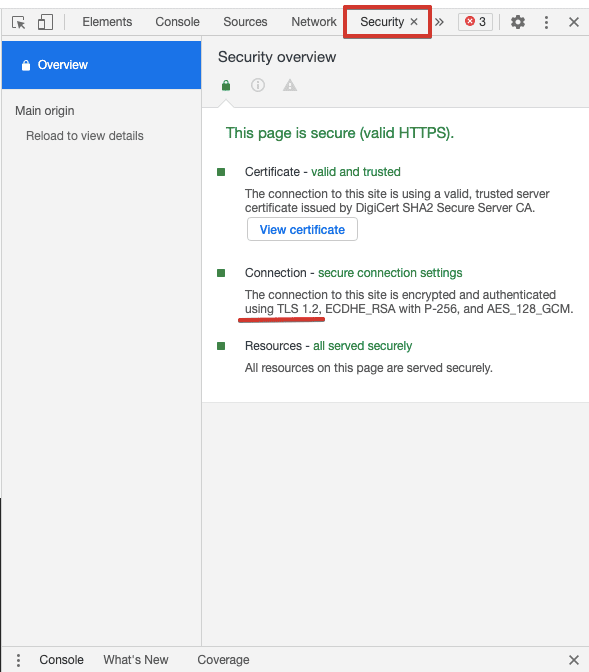

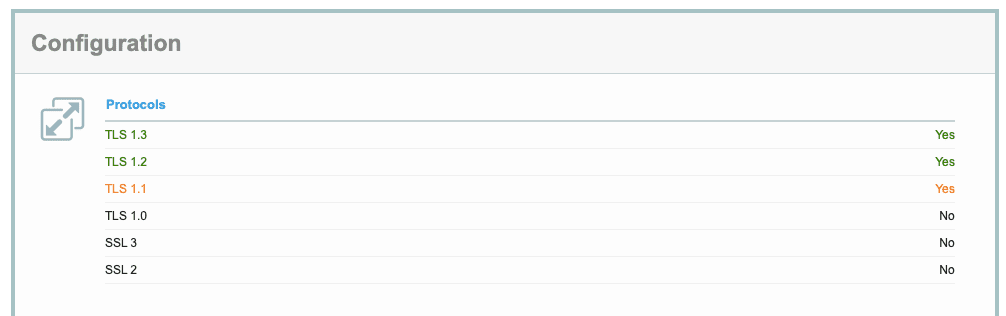

Важно использовать актуальную версию протокола безопасности и отключать все предыдущие версии. Существует несколько способов проверить, какой протокол у сайта:

- Во вкладке Security в Chrome DevTools:

- В онлайн-инструментах, проверяющих, какие версии TLS и SSL включены на сайте. Например:

Чтобы включить последнюю версию TLS, прежде всего убедитесь, что ваш сайт поддерживает ее. Запустите серверную проверку — например, в SSL Labs — и просмотрите результаты конфигурации:

После этого свяжитесь со своим хостинг-провайдером, чтоб узнать, как именно подключить актуальную версию протокола. Вам нужно будет указать правильную версию в файле конфигураций сервера.

Скажем, ваш сайт размещен на сервере Nginx. Вам нужно отредактировать файл nginx.conf, указав в нем установленную версию TLS. Также удалите из файла все ранее используемые версии, которые признаны устаревшими. Строка конфигурации будет выглядеть так:

ssl_protocols TLSv1.2 TLSv1.3;

Если же окажется, что ваш сайт не поддерживает TLS 1.2 или 1.3, стоит обратиться к провайдеру и по возможности сменить тариф (или провайдера).

3. Несоответствие имени сертификата

Ошибка неверного имени сертификата вызвана тем, что доменное имя, указанное в SSL-/TLS-сертификате, не соответствует введенному в адресной строке. Пользователи в таком случае не смогут зайти на сайт.

Причины несоответствия имени SSL-/TLS-сертификата:

- На сайт заходят через внутреннее доменное имя, не указанное в сертификате. Например, вы вводите в адресную строку vashsajt.localhost, тогда как ваш сертификат содержит только vashsajt.com. Вы можете решить эту проблему с помощью сертификата с альтернативным именем субъекта SAN — такой тип позволяет включать целый ряд имен хостов. Проверяйте наличие сертификатов SAN у разных удостоверяющих центров.

- Сайт доступен и с префиксом www, и без, тогда как в сертификате указана только одна версия. Вам нужно решить, хотите ли вы использовать www в доменном имени, перенаправить весь трафик сайта на соответствующую версию и указать ее в SSL-/TLS-сертификате. Мы детальнее разбираем этот вопрос в статье о префиксе www и его влиянии на SEO.

- Сайт делит IP-адрес с другими и не имеет отдельного протокола. Для большинства сайтов необязателен отдельный IP-адрес, а использование совместного экономит бюджет. Если у вашего сайта общий IP, укажите доменное имя в расширении протокола SNI. С помощью SNI сервер будет выбирать уникальный для вашего имени хоста TLS-сертификат и соответствующий ключ. Без такого расширения сервер будет использовать шаблонный сертификат, общий для нескольких сайтов, и он может быть слабее установленного вами протокола.

- Хостинг-провайдер сайта использует шаблонные настройки, которые предопределяют SSL/TLS для доменного имени. Чтобы решить эту проблему, нужно связаться с провайдером и узнать, как заменить их сертификат на ваш, или же поменять провайдера.

В онлайн-инструментах можно проверить, какие доменные имена включены в ваш SSL-/TLS-сертификат:

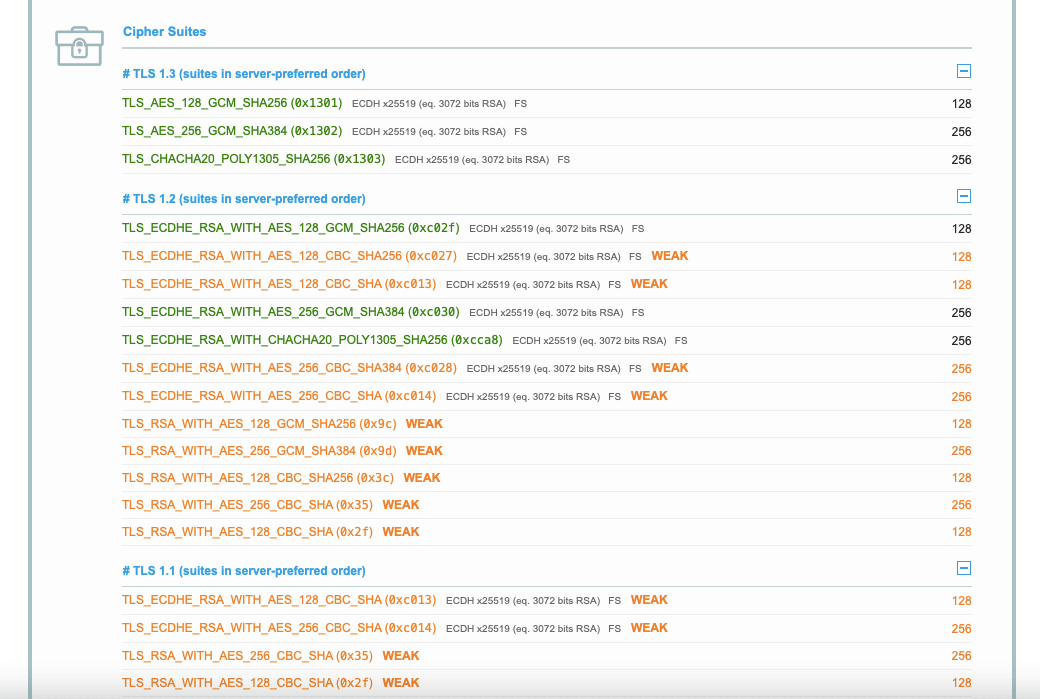

4. Устаревший алгоритм шифрования

Когда пользователь заходит на сайт, происходит процесс «рукопожатия»: клиент (браузер) и сервер идентифицируют друг друга, браузер при этом проверяет подлинность SSL-/TLS-сертификата. Набор алгоритмов шифрования очень важен для этого процесса: браузер сообщает, какие комбинации шифров он поддерживает, и сервер выбирает лучшую из подходящих. Если набор алгоритмов шифрования, используемый в конкретном сертификате, недостаточно надежный, браузер выдаст предупреждение об устаревшей криптографии.

Набор алгоритмов шифрования состоит из нескольких шифров, отвечающих за разные функции. Перед разработкой TLS 1.3 самой надежной была такая комбинация:

- Алгоритм для обмена ключами между сервером и браузером (ECDHE)

- Цифровая подпись, удостоверяющая сертификат (ECDSA)

- Шифр для обмена данными (AES-256-GCM)

- Алгоритм для аутентификации сообщений (SHA384)

Комбинация в TLS 1.3 содержит только два последних шифра и по умолчанию не поддерживает устаревшие алгоритмы для обмена ключами и аутентификации сертификата.

Версия TLS 1.2 до сих пор считается достаточно надежной, но у нее есть уязвимости из-за большей вариативности алгоритмов шифрования и их качества. С TLS 1.3 выбор шифров ограничен самыми безопасными и весь процесс «рукопожатия» происходит проще и быстрее.

Если вы не знаете, какие шифры поддерживаются вашим сертификатом, стоит проверить их актуальность. Можно запустить онлайн-тест:

Если вы обнаружите устаревшие алгоритмы, нужно отключить их в настройках сервера. Кроме того, можно проанализировать рейтинг шифров и указать приоритетный порядок, чтобы браузеры выбирали самый надежный из поддерживаемых в вашем сертификате.

Обеспечьте сайту бескомпромиссную защиту

Продвигать сайт без заботы о его безопасности не получится. Чтобы защитить свой сайт от кибератак и уязвимости данных, нужен надежный SSL-/TLS-сертификат с самыми актуальными настройками. Мы рекомендуем использовать последнюю версию TLS, поставить напоминания о дате истечения срока действия, подключить самые надежные алгоритмы шифрования и регулярно проверять состояние протокола.

Анастасия — контент-маркетолог и редактор в SE Ranking, пишет про SEO, маркетинг и цифровые технологии. Кроме текстов для блога SE Ranking, Анастасия пишет музыку, а также любит старые фильмы и свою собаку.

Проблема:

При попытке добавления удостоверяющего центра КриптоПро в политику использования смарт-карт в Indeed CM появляется ошибка:

Ошибка при обращении к УЦ: Не удалось установить безопасный канал для SSL/TLS с полномочиями «<имя Центра Регистрации>»

или

Could not establish secure channel for SSL/TLS with authority <имя Центра Регистрации>

При этом в журнале приложений регистрируется событие:

КриптоПро TLS. Ошибка 0x8010006b при импорте открытого ключа: Нет доступа к карте. Введен неправильный PIN-код.

Решение 1:

Ошибка может быть связана с тем, что на сервере Indeed CM установлен КриптоПро CSP с уровнем безопасности КС1, и при копировании контейнера закрытого ключа со смарт-карты в хранилище машины был задан PIN-код на копию контейнера переносимого ключа. Для решения проблемы необходимо не задавать PIN-код при создании контейнера закрытого ключа (больше сведений на форуме КриптоПро).

Для этого пересоздайте контейнер с пустым PIN-кодом и затем повторите попытку добавить КриптоПро УЦ в политику использования смарт-карт Indeed CM либо при указании пароля выставите опцию «Запомнить PIN-код».

В случае использования КриптоПро CSP с уровнями безопасности КС2 и КС3 ошибка не проявляется, но в этом случае необходимо установить опцию «Запомнить PIN-код», в противном случае его придется вводить каждый раз при обращении сервера Indeed CM к КриптоПро УЦ.

Решение 2:

Проверьте права доступа пула приложений Indeed CM к закрытому ключу сертификата для работы с УЦ КриптоПро и задайте права на Полный доступ и Чтение, если их нет.

Для этого:

- В оснастке Сертификаты (Certificates) компьютера, на котором установлен сервер Indeed CM кликните правой кнопкой мыши на сертификате, выберите Все задачи (All tasks) – Управление закрытыми ключами… (Manage

Private Keys…) - Нажмите Добавить (Add), укажите локальную группу IIS_IUSRS (если используется IIS 7.0) или локальную учетную запись IIS AppPool\IndeedCM (если используется IIS 7.5 и более поздние версии).

- Выставите права Полный доступ (Full Control) и Чтение (Read).

- Нажмите Применить (Apply).

Причины появления ошибки «Не найден корневой сертификат» в Континент АП

Эта система разработана для открытости и прозрачности работы государственных организаций. Еще одна задача — повышение качества финансового управления за счет образования единого электронно-информационного пространства.

Преимущества работы с электронной системой (ЭС):

- экономия на покупке и техническом обеспечении ПО;

- быстрый электронный документооборот, заверенный ЭЦП;

- возможность контролировать и отслеживать операции по исполнению бюджета;

- анализ процесса проектирования бюджета с максимальной детализацией в режиме реального времени;

- контроль деятельности распорядителей бюджетных средств онлайн.

Физические лица также могут быть пользователями «Электронного бюджета», и осуществлять через систему контроль планирования и разумного использования своих бюджетных средств.

Crl сертификата сервера не загружен или устарел

При подключении к Электронному Бюджету появляется ошибка CRL сертификата сервера не загружен или устарел.

Инструкция по установке континент tls vpn клиент 2. 1440

Скачанный дистрибутив необходимо разархивировать и запустить файл «Континент TLS-клиент.exe»

Как установить

Перед установкой корневого сертификата УЦ вы должны убедиться, что у вас установлена программа Крипто-Про и её лицензия активна. По скачанному сертификату надо кликнуть правой кнопкой мыши, выбрать в меню Установить сертификат. Далее выбираете расположение хранилища — Пользователь или Локальный компьютер.

Мы рекомендуем выбирать второй вариант. Жмете кнопку Далее. Выбираете Поместить сертификаты в следующее хранилище, нажимаете Обзор, кликаете на Доверенные корневые центры сертификации, нажимаете Ок, Далее и Готово. Появится предупреждающая проведение установки табличка:

Корневые сертификаты казначейства

Перед установкой корневых сертификатов ПО КриптоПро 4.0 должен быть установлен.

Настройка скзи «континент tls vpn клиент» для работы в электронном бюджете

В окне добавления ресурса прописываем следующее:

- Если используете сертификат пользователя по ГОСТ 2021, то пишем:

- Если используете сертификат пользователя по ГОСТ 2001, то пишем:

Установка jinnclient_1. 3050. 0 для подписания документов

Распаковываем архив и запускаем установщик Setup.exe

Нажимаем на Jinn-Client, открывается Мастер установки:

Вводим лицензиооный ключ получений в Казначействе.

Не меняем настройки, продложаем установку, по окончании перегружаем компьютер.

Электронный бюджет настройка рабочего места

Установка и настройка ПО для Электронного Бюджета состоит из:

- Установка и настройка КриптоПро 4.0.

- Установка корневых сертификатов казначейства.

- Скачивания сертификата Континента TLS-клиент.

- Установка и настройка Континент TLS-клиент.

- Установка Jinn Client

- Установка eXtended Container

Установка extended container

Запускаем Setup.exe в папке JinnClient_1.0.3050.0.

Вводим лицензионный ключ продукта полученный в Казначействе и продолжаем установку.

После установки перегрузите компьютер.

Форум КриптоПро

Устаревшие продукты

КриптоПро CSP 3.6

Не видит корневые сертификаты. Настройка второй учетной записи на ПК.

Ошибка: «Не удается построить цепочку сертификатов для доверенного корневого центра. (0x800B010A)» часто возникает в различных приложениях при создании/проверке подписи. Она означает, что у Вас на машине не установлены необходимые промежуточные/корневые сертификаты для проверкисоздания подписи.

Мы проанализировали наиболее частые обращения к нам и пострались собрать сертификаты самых популярных издателей в один файл, на примере которого ниже показано, как решать ошибку из данной статьи:

Если у Вас на компьютере установлен КриптоПро CSP 5.0

Для ОС Windows: Зайдите Пуск-Все программы-КРИПТО-ПРО- Инструменты КриптоПро

Для MAC OS: Зайдите Finder-Программы-Инструменты

Перейдите на вкладку Сертификаты и выберите вверху раздел «Доверенные корневые центры сертификации»

Выберите кнопку «Установить сертификаты», выберите скачанный ранее файл и нажмите «Открыть»

Если у Вас на компьютере установлен КриптоПро CSP версии ниже 5.0 или Вы не используете графический интерфейс:

Для Windows: выполните в командной строке:

Для Linux/macOS: выполните в командной строке:

В редких случаях для построения цепочки данных сертфикатов будет недостаточно, тогда рекомендуем установить промежуточные сертификаты.

Если Вы используете CSP 5.0 с графическим интерфейсом, то выполните Шаг 2, выбрав хранилище «Промежуточные центры сертификации», используя файл CA.p7s

Если Вы используете КриптоПро CSP версии ниже 5.0 или Вы не используете графический интерфейс, то используйте данные команды:

Для Linux выполните в командной строке:

Для MACOS выполните в командной строке:

Списки сертфикатов, содержащихся в файлах root.p7b, ca.p7b:

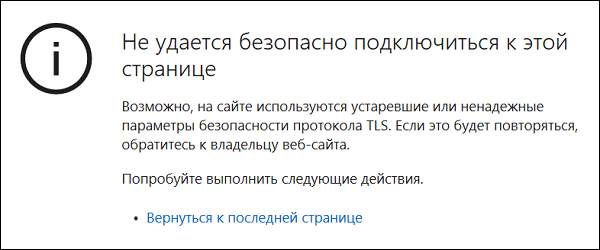

Проблемы с протоколом TSL – Не удается безопасно подключиться к этой странице

Код этой ошибки, как правило, появляется на экране при переходе на служебный или государственный web-сайт. Яркий пример – официальный портал ЕИС. Не исключено, что причиной сбоя стали устаревшие или небезопасные параметры протокола TSL. Это очень распространенная проблема. Пользователи сталкиваются с ней на протяжении длительного отрезка времени. Сейчас разберемся, что именно стало причиной появления данной ошибки и как ее устранить.

Причина появления ошибки

Безопасность подключения к web-сайту обеспечивается путем использования специальных протоколов шифрования – SSL и TSL. Они обеспечивают защиту передачи информации. Протоколы построены на использовании симметричных и асcиметричных инструментов шифрования. Также применяются коды аутентичности сообщений и прочие опции. В совокупности перечисленные меры позволяют сохранить анонимность подключения, поэтому третьи лица лишаются возможности расшифровать сессию.

Когда в браузере появляется ошибка, оповещающая о проблемах с протоколом TSL, то это значит, что web-сайт использует некорректные параметры. Следовательно, подключение действительно не является безопасным. Доступ к порталу автоматически блокируется.

Чаще всего с ошибкой сталкиваются пользователи, работающие через браузер Internet Explorer. Существует несколько причин появления этого сбоя, а именно:

- антивирус блокирует подключение к web-сайту;

- устарела версия утилиты «КриптоПро»;

- подключение к порталу осуществляется через VPN;

- некорректные настройки браузера Internet Explorer;

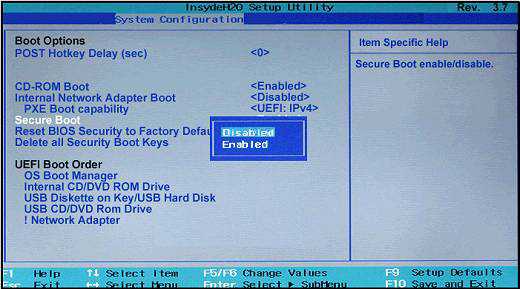

- в BIOS активирована функция «SecureBoot»;

- на компьютере есть зараженные файлы, вирусы.

С причинами появления ошибки разобрались. Самое время проанализировать возможные способы решения проблемы.

Инструкция по устранению ошибки

Прежде, чем воспользоваться рекомендациями, описанными ниже, эксперты советуют перезагрузить компьютер. Конечно способ очень примитивный, но практика показывает, что очень часто с его помощью удается решить возникшую проблему.

Если ошибка никуда не исчезла, тогда самое время опробовать альтернативные способы:

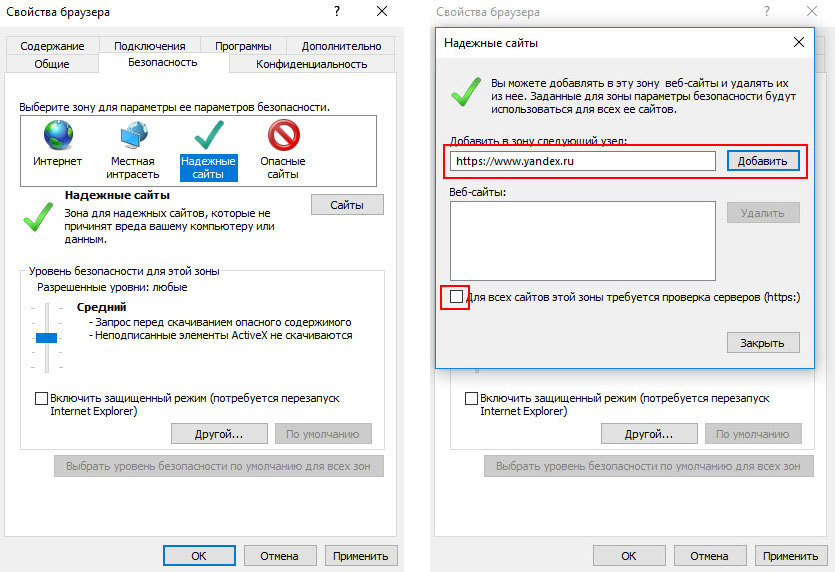

- Отключите на какое-то время антивирусный софт. Очень часто именно антивирусы блокируют доступ к различным порталам. Деактивируйте программное обеспечение полностью или отключите проверку сертификатов (сделать это можно в меню «Настройки»).

- Внесите коррективы в параметры браузера Internet Explorer. Откройте «Свойства браузера», а потом переключитесь на вкладку «Безопасность». Откройте раздел «Надежные сайты». Если в перечне отсутствует ваш портал, тогда обязательно добавьте его вручную. Обязательно снимите галочку напротив поля «Включить защищенный режим». Переключитесь на «Сайты», а потом снимите галочку напротив «Для всех сайтов это зоны». Согласитесь с внесенными изменениями, а потом постарайтесь подключиться заново.

надежные сайты IE

Практика показывает, что каждый из перечисленных советов может устранить проблему. Поэтому просто следуйте инструкции.

Заключение

Эксперты уверяют, что рассматриваемый программный сбой появляется из-за антивируса, установленного на компьютере пользователя. По каким-то причинам программа блокирует доступ к web-сайту. Поэтому сначала просто отключите антивирус, измените настройки проверки сертификатов. Вполне вероятно, что это решит проблему. Если ошибка никуда не исчезла, тогда попробуйте каждый из предложенных выше советов. В результате, проблема безопасности протокола TSL будет абсолютно точно решена.

Распространенные ошибки при подключении к ГИИС «Электронный бюджет»

Распространенные ошибки при подключении к ГИИС

При возникновении проблем с подключением к ГИИС «Электронный бюджет» необходимо проверить настройки:

2. проверить настройки«Континент TLSVPNКлиент».

Вполе«Не использовать прокси для» не должно быть указано значение 127.0.0.1.

Рисунок 2. Параметры соединения

Типичные ошибки при подключении к ГИИС

1. 401 Ошибка авторизации. Ошибка установления защищенного канала по протоколу TLS.

Варианты решения: 1) Отключить антивирус. В случае решения проблемы – изменить параметры антивируса 2) Проверить настройки TLS и обозревателя.

2. 403 Доступ запрещен. Сертификат сервера отличается от заданного в настройках. Отличается длина сертификатов.

Проверка защищенного соединения с сервером личного кабинета индивидуального предпринимателя

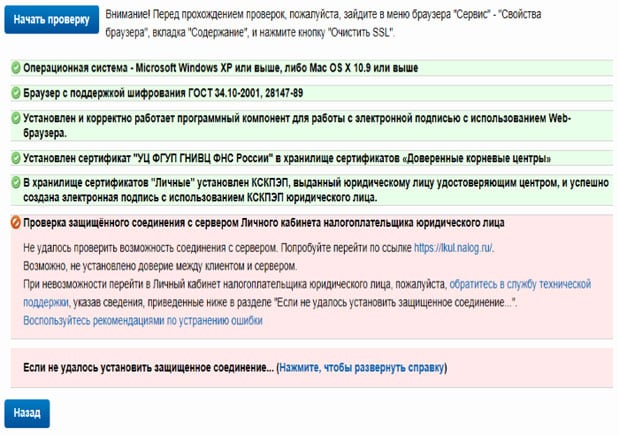

Большое количество налогоплательщиков сталкивается с ошибкой «Проверка защищенного соединения с сервером личного кабинета индивидуального предпринимателя». В этом случае пользователи не могут попасть в личный кабинет и воспользоваться его функциями. Рассмотрим, что делать в этой ситуации далее в статье.

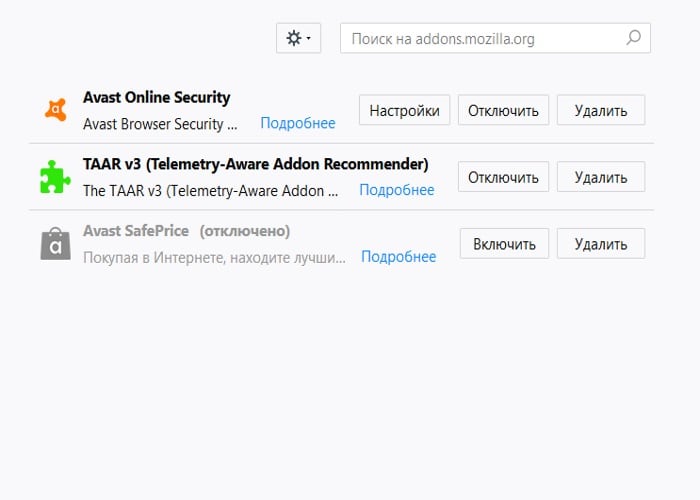

Антивирус – причина ошибки «Проверка защищенного соединения»

Ошибка возникает при посещении сайтов для оплаты налогов, а также при регистрации на них. С этим вопросом пользователи часто обращаются в техническую поддержку сервиса. В первую очередь в поддержке советуют отключить на время антивирусное программное обеспечение. Это можно сделать на панели быстрого доступа внизу экрана Windows. При установке антивируса в браузер, который используется по умолчанию, добавляется специальное расширение. Оно служит для блокирования подозрительных сайтов, а также тех сайтов, которые занесены в базу данных антивируса.

Расширение отключается достаточно просто, необходимо зайти в настройки браузера, найти пункт с расширением и напротив установить статус «Выключено». После этого попытаться снова зайти на сайт, где возникала ошибка «Проверка защищенного соединения личного кабинета ИП». Сайт, на который вы пытаетесь зайти, должен быть внесен в надежные узлы браузера. Это тоже можно сделать в настройках. Если ошибка возникает при попытке зайти в ЛК на nalog.ru, необходимо:

- разрешить использование ActiveX-компонентов;

- установить плагин КриптоПро ЭП browser plug-in;

- установить все корневые сертификаты УЦ ФНС и личные сертификаты.

Для тех, кто использует антивирус ESET, необходимо сделать еще кое-что:

- открыть программу;

- выбрать настройки;

- открыть пункт «Дополнительные настройки»;

- выбрать здесь «Интернет и email»;

- зайти в раздел «Защита доступа»;

- выбрать пункт «Веб-протоколы»;

- затем в «Настройках модуля» убрать галочку с «Активировать проверку HTTPS».

При проверке декларации может возникать ошибки 0000000002 и 0400300003.

Настроить браузер для устранения ошибки «Проверки защищенного соединения»

Чтобы устранить ошибку «Проверка защищённого соединения с сервером личного кабинета юридического лица», необходимо произвести некоторые настройки браузера и операционной системы.

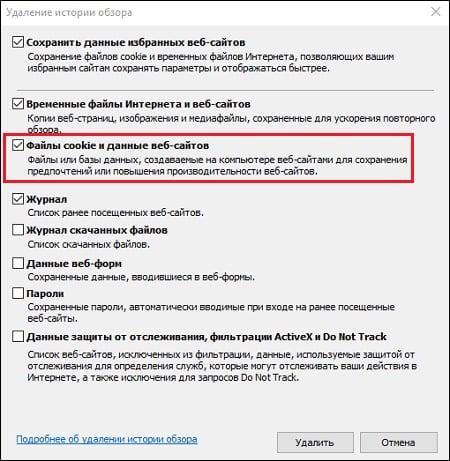

- Запустите антивирус и произведите полную проверку системы на вирусы.

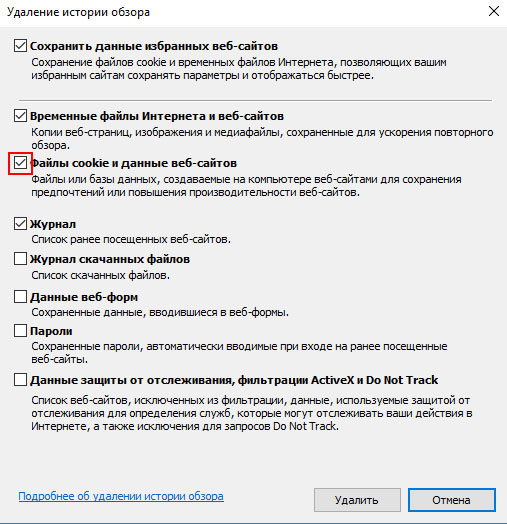

- Откройте браузер, которым пользуетесь и удалите все временные файлы, историю и файлы cookie, кэш. Сбросьте настройки до значения по умолчанию.

- Для таких сайтов, как nalog.ru лучше всего использовать системный браузер Internet Explorer или Edge. Это снизит вероятность появления ошибок в дальнейшем.

- После проверки системы на вирусы деактивируйте на время антивирус, а также выключите защитник Windows и другие фаерволы.

- Нужно удалить текущую версию КриптоПро и установить ее заново. Устанавливать лучше после всех проделанных рекомендаций и чистки системы.

Другие методы устранения дисфункции

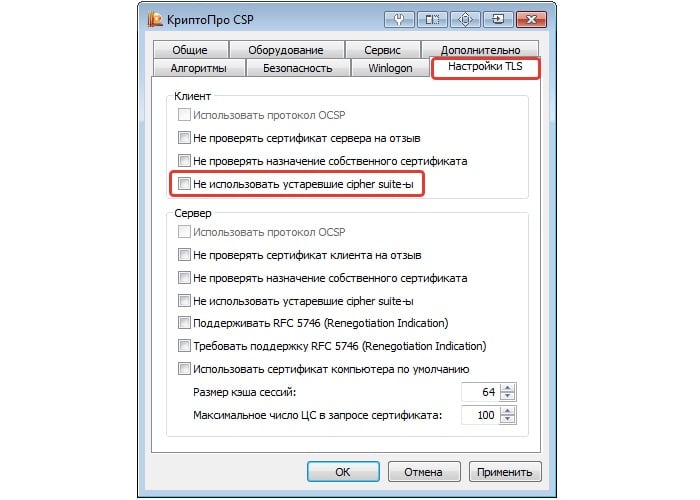

Нередко, ошибка возникает не только при соединении с сервером личного кабинета индивидуального предпринимателя, но и с сервером личного кабинета юридического лица. Причиной ошибки «Проверка защищенного соединения» могут являться настройки КриптоПро. Здесь нужно зайти на вкладку «Настройки TLS» и убрать флажок с чек-поинта «Не использовать устаревшие cipher suite».

После этого нужно перезагрузить компьютер. Можно попытаться установить вручную сертификат, для этого:

- запустите КриптоПро CSP;

- во вкладке «Сервис» выберите «Просмотреть сертификат»;

- далее выберите «Обзор», при этом программа должна дать возможность выбрать контейнер;

Следования вышеописанным рекомендациям в большинстве случаев помогут решить ошибку «Проверка защищенного соединения с личным кабинетом на сайте».

Инструкция при возникновении проблем подключения к АИС

Инструкция обновлена 19.05.2020.

Общая инструкция при возникновении проблем подключения к АИС с помощью TLS-клиента и ЭП:

Если предыдущие шаги не помогли, то найдите описание своей ошибки:

Способы решения перечисленных ошибок:

Данная ошибка возникает по разным причинам. Решение: выполните шаги 1-9 в начале данной инструкции.

- 404.services/404 Что-то пошло не так Решение : перейдите по ссылке: https://tls.dou.omskportal.ru — АИС «Комплектование» (для детских садов)https://tls.eoo.omskportal.ru — АИС «Зачисление» (для школ)https://tls.odo.omskportal.ru — АИС «Дополнительное образование»

- https://tls.dou.omskportal.ru — АИС «Комплектование» (для детских садов)https://tls.eoo.omskportal.ru — АИС «Зачисление» (для школ)https://tls.odo.omskportal.ru — АИС «Дополнительное образование»

- https://tls.dou.omskportal.ru — АИС «Комплектование» (для детских садов)

- https://tls.eoo.omskportal.ru — АИС «Зачисление» (для школ)

- https://tls.odo.omskportal.ru — АИС «Дополнительное образование»

- Сертификаты недоступны. Сертификаты не отвечают критериям

Решение: Проверьте, что флешка с электронной подписью подключена к компьютеру. Необходимо установить все серверные сертификаты.

Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS

При переходе на какой-либо государственный или служебный портал (например, «ЕИС») пользователь может внезапно столкнуться с ошибкой «Не удается безопасно подключиться к этой странице. Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS». Данная проблема имеет довольно распространённый характер, и фиксируется на протяжении нескольких лет у различных категорий пользователей. Давайте разберёмся с сутью данной ошибки, и вариантами её решения.

Не удаётся безопасно подключиться к этой странице – суть проблемы

Как известно, безопасность подключения пользователей к сетевым ресурсам обеспечивается за счёт использования SSL/TSL – криптографических протоколов, ответственных за защищённую передачу данных в сети Интернет. Они используют симметричное и ассиметричное шифрование, коды аутентичности сообщений и другие специальные возможности, позволяющие сохранять конфиденциальность вашего подключения, препятствуя расшифровке сессии со стороны третьих лиц.

Если при подключении к какому-либо сайту браузер определяет, что на ресурсе используются некорректные параметры протокола безопасности SSL/TSL, то пользователь получает указанное выше сообщение, а доступ к сайту может быть заблокирован.

Довольно часто ситуация с протоколом TLS возникает на браузере IE – популярном инструменте работы со специальными государственными порталами, связанными с различными формами отчётности. Работа с такими порталами требует обязательного наличия браузера Internet Explorer, и именно на нём рассматриваемая проблема возникает особенно часто.

Причины ошибки «Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS» могут быть следующими:

- Антивирус пользователя блокирует корректный доступ к ресурсу;

- У пользователя установлена устаревшая версия криптопровайдера «КриптоПро»;

- Пользователь использует VPN-подключение;

- В браузере IE используются некорректные настройки;

- В БИОСе задействована опция «SecureBoot»;

- Подключению к ресурсу мешает какой-либо вирусный зловред.

Используются ненадёжные параметры безопасности TLS

Решение проблемы «Для параметров безопасности протокола TLS не установлены значения по умолчанию, что также могло стать причиной ошибки» может состоять в способах, описанных ниже. Но перед их описанием рекомендую просто перезагрузить ваш ПК – при всей тривиальности данный способ часто оказывается довольно эффективным.

Если же он не помог, тогда выполните следующее:

- Временно отключите ваш антивирус. В довольно многих случаях антивирус блокировал доступ к ненадёжным (по его оценкам) сайтам. Временно отключите антивирусную программу, или отключите в настройках антивируса проверку сертификатов (например, «Не проверять защищённые соединения» на антивирусе Касперского);

- Установите на ваш компьютер самую свежую версию программы «КриптоПро» (в случае предыдущей работы с данной программы). Устаревшая версия продукта может вызывать ошибку отсутствия безопасного подключения к странице;

- Измените настройки вашего IE. Перейдите в «Свойства браузера», выберите вкладку «Безопасность», далее кликните на «Надежные сайты» (там уже должен быть внесён адрес вашего портала, если нет, тогда внесите). Внизу снимите галочку с опции «включить защищенный режим».

Очистите куки в браузере

Деактивируйте в БИОСе опцию «Secure Boot»

Внимание:

Настройки внешнего прокси-сервера могут отличаться от настроек, приведенных в настоящей инструкции. Настройки внешнего прокси-сервера не изменяются в рамках работ по замене сертификата сервера TLS, и должны соответствовать настройкам, используемым в организации пользователя.

Для замены сертификата сервера TLS в ПО «Континент TLS Клиент» на АРМ пользователя необходимо:

- Выполнить запуск диалога «Континент TLS Клиент: настройка сервиса». Для этого в меню «Пуск» ввести «Континент TLS клиент» и щелкнуть по найденному элементу.

- Выбрав сертификат в локальной директории, нажать кнопку «ОК».

Сохранение изменений в диалоге «Континент TLS Клиент: настройка сервиса». - Если в рамках текущей сессии ОС осуществлялся вход в личный кабинет системы «Электронный бюджет», необходимо выполнить блокировку текущей сессии пользователя ОС с повторным входом.