- Remove From My Forums

AD Replication Failure Between Server 2008 R2 and Server 2003 — LDAP bind failed with error 8341

-

Question

-

Hello,

I adopted a rather messy network from a previous engineer. We have a 2008 r2 domain controller that cannot replicate from a 2003 domain controller. The 2003 is PDCe, holding all FSMO roles. Both servers are DNS servers.

As you can see from the below, replication has not occurred in almost 3 months. This has become a large issue for workstations on the network, as well as the Exchange server.

Please note that I believe I have done a good job of making sure there are not duplicate DNS entries for either DC2003 or DC2008R2 on

either server.Thank you for any help you can give.

Issues encountered while running commands from DC2008R2:

— When I browse \\DC2003 from DC2008R2 I receive the error: Logon Failure: The account name is incorrect.

— When I run dcdiag /test:dns

I receive the following initial error:

- Performing initial setup:

Trying to find home server…

Home Server = DC2008R2

* Identified AD Forest.

[DC2003] LDAP bind failed with error 8341,

A directory service error has occurred..

Got error while checking if the DC is using FRS or DFSR. Error:

A directory service error has occurred.The VerifyReferences, FrsEvent and

DfsrEvent tests might fail because of this error.

Done gathering initial info.

— The following event shows up in the System event viewer:

- Log Name: System

Source: Microsoft-Windows-Security-Kerberos

Date: 8/7/2012 5:02:48 PM

Event ID: 4

Task Category: None

Level: Error

Keywords: Classic

User: N/A

Computer: DC2008R2.contoso.com

Description:

The Kerberos client received a KRB_AP_ERR_MODIFIED error from the server host/DC2003.contoso.com. The target name used was LDAP/3d3f03ae-eadc-4080-888f-4b765fd5e0ea._msdcs.contoso.com. This indicates that the target server failed to decrypt the ticket provided

by the client. This can occur when the target server principal name (SPN) is registered on an account other than the account the target service is using. Please ensure that the target SPN is registered on, and only registered on, the account used by the server.

This error can also happen when the target service is using a different password for the target service account than what the Kerberos Key Distribution Center (KDC) has for the target service account. Please ensure that the service on the server and the KDC

are both updated to use the current password. If the server name is not fully qualified, and the target domain (contoso.COM) is different from the client domain (contoso.COM), check if there are identically named server accounts in these two domains, or use

the fully-qualified name to identify the server.

Event Xml:

<Event xmlns=»http://schemas.microsoft.com/win/2004/08/events/event»>

<System>

<Provider Name=»Microsoft-Windows-Security-Kerberos» Guid=»{98E6CFCB-EE0A-41E0-A57B-622D4E1B30B1}» EventSourceName=»Kerberos» />

<EventID Qualifiers=»16384″>4</EventID>

<Version>0</Version>

<Level>2</Level>

<Task>0</Task>

<Opcode>0</Opcode>

<Keywords>0x80000000000000</Keywords>

<TimeCreated SystemTime=»2012-08-08T00:02:48.000000000Z» />

<EventRecordID>182676</EventRecordID>

<Correlation />

<Execution ProcessID=»0″ ThreadID=»0″ />

<Channel>System</Channel>

<Computer>DC2008R2.contoso.com</Computer>

<Security />

</System>

<EventData>

<Data Name=»Server»>host/DC2003.contoso.com</Data>

<Data Name=»TargetRealm»>contoso.COM</Data>

<Data Name=»Targetname»>LDAP/3d3f03ae-eadc-4080-888f-4b765fd5e0ea._msdcs.contoso.com</Data>

<Data Name=»ClientRealm»>contoso.COM</Data>

<Binary>

</Binary>

</EventData>

</Event>

— When I run repadmin /showreps I receive the following:

- Default-First-Site-Name\DC2008R2

DSA Options: IS_GC

Site Options: (none)

DSA object GUID: 9653ed10-c0b2-4a8d-be12-051ba20d71ba

DSA invocationID: 529bd905-ccfb-43f6-bec9-888e7449c173==== INBOUND NEIGHBORS ======================================

DC=contoso,DC=com

Default-First-Site-Name\DC2003 via RPC

DSA object GUID: 3d3f03ae-eadc-4080-888f-4b765fd5e0ea

Last attempt @ 2012-08-07 18:58:43 failed, result -2146893022 (0x80090322):

The target principal name is incorrect.

2673 consecutive failure(s).

Last success @ 2012-05-13 04:27:38.CN=Configuration,DC=contoso,DC=com

Default-First-Site-Name\DC2003 via RPC

DSA object GUID: 3d3f03ae-eadc-4080-888f-4b765fd5e0ea

Last attempt @ 2012-08-07 18:58:43 failed, result -2146893022 (0x80090322):

The target principal name is incorrect.

3426 consecutive failure(s).

Last success @ 2012-05-13 03:54:46.CN=Schema,CN=Configuration,DC=contoso,DC=com

Default-First-Site-Name\DC2003 via RPC

DSA object GUID: 3d3f03ae-eadc-4080-888f-4b765fd5e0ea

Last attempt @ 2012-08-07 18:58:43 failed, result -2146893022 (0x80090322):

The target principal name is incorrect.

2079 consecutive failure(s).

Last success @ 2012-05-13 03:54:46.DC=DomainDnsZones,DC=contoso,DC=com

Default-First-Site-Name\DC2003 via RPC

DSA object GUID: 3d3f03ae-eadc-4080-888f-4b765fd5e0ea

Last attempt @ 2012-08-07 18:58:43 failed, result 1256 (0x4e8):

The remote system is not available. For information about network troubleshooting, see Windows Help.

2081 consecutive failure(s).

Last success @ 2012-05-13 03:54:46.DC=ForestDnsZones,DC=contoso,DC=com

Default-First-Site-Name\DC2003 via RPC

DSA object GUID: 3d3f03ae-eadc-4080-888f-4b765fd5e0ea

Last attempt @ 2012-08-07 18:58:43 failed, result 1256 (0x4e8):

The remote system is not available. For information about network troubleshooting, see Windows Help.

2079 consecutive failure(s).

Last success @ 2012-05-13 03:54:46.Source: Default-First-Site-Name\DC2003

******* 3425 CONSECUTIVE FAILURES since 2012-05-13 04:27:38

Last error: -2146893022 (0x80090322):

The target principal name is incorrect.

-

Edited by

Wednesday, August 8, 2012 3:22 AM

- Performing initial setup:

Answers

-

I agree with Awinish. The easiest course of action is to simply run dcpromo /forceremoval, clean out AD with a metadata cleanup process, then re-promote it.

Complete Step by Step to Remove an Orphaned Domain Controller

http://msmvps.com/blogs/acefekay/archive/2010/10/05/complete-step-by-step-to-remove-an-orphaned-domain-controller.aspx.

However, if you are up to it and have plenty of time on your hands, look at the following link, scroll down to «To reinitialize replication due to lingering objects, which is due to replication failing far beyond the Tombstone AD limit,» and follow the lengthy

suggestions to reinitialize the DC.Active Directory Lingering Objects, Journal Wraps, USN Rollbacks, Tombstone

Lifetime, and Event IDs 13568, 13508, 1388, 1988, 2042, 2023, 2095, 1113, 1115,

2103, and more …

http://msmvps.com/blogs/acefekay/archive/2011/12/27/active-directory-lingering-objects-journal-wraps-tombstone-lifetime-and-event-ids-13568-13508-1388-1988-2042-2023.aspx.

I also suggest to find out the root cause, such as if firewall ports are blocking DC to DC communications.

Active Directory Firewall Ports — Let’s Try To Make This Simple

http://msmvps.com/blogs/acefekay/archive/2011/11/01/active-directory-firewall-ports-let-s-try-to-make-this-simple.aspx.

We haven’t seen any ipconfigs, but just in case, I suggest that if any of the DCs are multihomed (more than one NIC, IP RRAS, iSCSI interface, etc), to single home them. Multihomed DCs are problematic.

.

Another suggestion is to change the AD tombstone time to 180 from 60 days. Apparently the very first DC installed was based on a Windows 2000 or Windows 2003 pre-SP1 installation, whiich is why the tombstone is 60 days.

Changing the Tombstone Lifetime Attribute in Active Directory

http://www.petri.co.il/changing_the_tombstone_lifetime_windows_ad.htm.

And glad to hear so far you’re doing your best to clean up an inherited mess from a previous admin.

.

Ace Fekay

MVP, MCT, MCITP EA, MCTS Windows 2008/R2, Exchange 2007 & Exchange 2010, Exchange 2010 EA, MCSE & MCSA 2003/2000, MCSA Messaging 2003

Microsoft Certified Trainer

Microsoft MVP — Directory Services

Complete List of Technical Blogs: http://www.delawarecountycomputerconsulting.com/technicalblogs.phpThis post is provided AS-IS with no warranties or guarantees and confers no rights.

-

Proposed as answer by

Sandesh Dubey

Wednesday, August 8, 2012 5:10 PM -

Marked as answer by

MikeHSB

Tuesday, August 14, 2012 5:29 AM

-

Proposed as answer by

- Remove From My Forums

AD Replication Failure Between Server 2008 R2 and Server 2003 — LDAP bind failed with error 8341

-

Question

-

Hello,

I adopted a rather messy network from a previous engineer. We have a 2008 r2 domain controller that cannot replicate from a 2003 domain controller. The 2003 is PDCe, holding all FSMO roles. Both servers are DNS servers.

As you can see from the below, replication has not occurred in almost 3 months. This has become a large issue for workstations on the network, as well as the Exchange server.

Please note that I believe I have done a good job of making sure there are not duplicate DNS entries for either DC2003 or DC2008R2 on

either server.Thank you for any help you can give.

Issues encountered while running commands from DC2008R2:

— When I browse \\DC2003 from DC2008R2 I receive the error: Logon Failure: The account name is incorrect.

— When I run dcdiag /test:dns

I receive the following initial error:

- Performing initial setup:

Trying to find home server…

Home Server = DC2008R2

* Identified AD Forest.

[DC2003] LDAP bind failed with error 8341,

A directory service error has occurred..

Got error while checking if the DC is using FRS or DFSR. Error:

A directory service error has occurred.The VerifyReferences, FrsEvent and

DfsrEvent tests might fail because of this error.

Done gathering initial info.

— The following event shows up in the System event viewer:

- Log Name: System

Source: Microsoft-Windows-Security-Kerberos

Date: 8/7/2012 5:02:48 PM

Event ID: 4

Task Category: None

Level: Error

Keywords: Classic

User: N/A

Computer: DC2008R2.contoso.com

Description:

The Kerberos client received a KRB_AP_ERR_MODIFIED error from the server host/DC2003.contoso.com. The target name used was LDAP/3d3f03ae-eadc-4080-888f-4b765fd5e0ea._msdcs.contoso.com. This indicates that the target server failed to decrypt the ticket provided

by the client. This can occur when the target server principal name (SPN) is registered on an account other than the account the target service is using. Please ensure that the target SPN is registered on, and only registered on, the account used by the server.

This error can also happen when the target service is using a different password for the target service account than what the Kerberos Key Distribution Center (KDC) has for the target service account. Please ensure that the service on the server and the KDC

are both updated to use the current password. If the server name is not fully qualified, and the target domain (contoso.COM) is different from the client domain (contoso.COM), check if there are identically named server accounts in these two domains, or use

the fully-qualified name to identify the server.

Event Xml:

<Event xmlns=»http://schemas.microsoft.com/win/2004/08/events/event»>

<System>

<Provider Name=»Microsoft-Windows-Security-Kerberos» Guid=»{98E6CFCB-EE0A-41E0-A57B-622D4E1B30B1}» EventSourceName=»Kerberos» />

<EventID Qualifiers=»16384″>4</EventID>

<Version>0</Version>

<Level>2</Level>

<Task>0</Task>

<Opcode>0</Opcode>

<Keywords>0x80000000000000</Keywords>

<TimeCreated SystemTime=»2012-08-08T00:02:48.000000000Z» />

<EventRecordID>182676</EventRecordID>

<Correlation />

<Execution ProcessID=»0″ ThreadID=»0″ />

<Channel>System</Channel>

<Computer>DC2008R2.contoso.com</Computer>

<Security />

</System>

<EventData>

<Data Name=»Server»>host/DC2003.contoso.com</Data>

<Data Name=»TargetRealm»>contoso.COM</Data>

<Data Name=»Targetname»>LDAP/3d3f03ae-eadc-4080-888f-4b765fd5e0ea._msdcs.contoso.com</Data>

<Data Name=»ClientRealm»>contoso.COM</Data>

<Binary>

</Binary>

</EventData>

</Event>

— When I run repadmin /showreps I receive the following:

- Default-First-Site-Name\DC2008R2

DSA Options: IS_GC

Site Options: (none)

DSA object GUID: 9653ed10-c0b2-4a8d-be12-051ba20d71ba

DSA invocationID: 529bd905-ccfb-43f6-bec9-888e7449c173==== INBOUND NEIGHBORS ======================================

DC=contoso,DC=com

Default-First-Site-Name\DC2003 via RPC

DSA object GUID: 3d3f03ae-eadc-4080-888f-4b765fd5e0ea

Last attempt @ 2012-08-07 18:58:43 failed, result -2146893022 (0x80090322):

The target principal name is incorrect.

2673 consecutive failure(s).

Last success @ 2012-05-13 04:27:38.CN=Configuration,DC=contoso,DC=com

Default-First-Site-Name\DC2003 via RPC

DSA object GUID: 3d3f03ae-eadc-4080-888f-4b765fd5e0ea

Last attempt @ 2012-08-07 18:58:43 failed, result -2146893022 (0x80090322):

The target principal name is incorrect.

3426 consecutive failure(s).

Last success @ 2012-05-13 03:54:46.CN=Schema,CN=Configuration,DC=contoso,DC=com

Default-First-Site-Name\DC2003 via RPC

DSA object GUID: 3d3f03ae-eadc-4080-888f-4b765fd5e0ea

Last attempt @ 2012-08-07 18:58:43 failed, result -2146893022 (0x80090322):

The target principal name is incorrect.

2079 consecutive failure(s).

Last success @ 2012-05-13 03:54:46.DC=DomainDnsZones,DC=contoso,DC=com

Default-First-Site-Name\DC2003 via RPC

DSA object GUID: 3d3f03ae-eadc-4080-888f-4b765fd5e0ea

Last attempt @ 2012-08-07 18:58:43 failed, result 1256 (0x4e8):

The remote system is not available. For information about network troubleshooting, see Windows Help.

2081 consecutive failure(s).

Last success @ 2012-05-13 03:54:46.DC=ForestDnsZones,DC=contoso,DC=com

Default-First-Site-Name\DC2003 via RPC

DSA object GUID: 3d3f03ae-eadc-4080-888f-4b765fd5e0ea

Last attempt @ 2012-08-07 18:58:43 failed, result 1256 (0x4e8):

The remote system is not available. For information about network troubleshooting, see Windows Help.

2079 consecutive failure(s).

Last success @ 2012-05-13 03:54:46.Source: Default-First-Site-Name\DC2003

******* 3425 CONSECUTIVE FAILURES since 2012-05-13 04:27:38

Last error: -2146893022 (0x80090322):

The target principal name is incorrect.

-

Edited by

Wednesday, August 8, 2012 3:22 AM

- Performing initial setup:

Answers

-

I agree with Awinish. The easiest course of action is to simply run dcpromo /forceremoval, clean out AD with a metadata cleanup process, then re-promote it.

Complete Step by Step to Remove an Orphaned Domain Controller

http://msmvps.com/blogs/acefekay/archive/2010/10/05/complete-step-by-step-to-remove-an-orphaned-domain-controller.aspx.

However, if you are up to it and have plenty of time on your hands, look at the following link, scroll down to «To reinitialize replication due to lingering objects, which is due to replication failing far beyond the Tombstone AD limit,» and follow the lengthy

suggestions to reinitialize the DC.Active Directory Lingering Objects, Journal Wraps, USN Rollbacks, Tombstone

Lifetime, and Event IDs 13568, 13508, 1388, 1988, 2042, 2023, 2095, 1113, 1115,

2103, and more …

http://msmvps.com/blogs/acefekay/archive/2011/12/27/active-directory-lingering-objects-journal-wraps-tombstone-lifetime-and-event-ids-13568-13508-1388-1988-2042-2023.aspx.

I also suggest to find out the root cause, such as if firewall ports are blocking DC to DC communications.

Active Directory Firewall Ports — Let’s Try To Make This Simple

http://msmvps.com/blogs/acefekay/archive/2011/11/01/active-directory-firewall-ports-let-s-try-to-make-this-simple.aspx.

We haven’t seen any ipconfigs, but just in case, I suggest that if any of the DCs are multihomed (more than one NIC, IP RRAS, iSCSI interface, etc), to single home them. Multihomed DCs are problematic.

.

Another suggestion is to change the AD tombstone time to 180 from 60 days. Apparently the very first DC installed was based on a Windows 2000 or Windows 2003 pre-SP1 installation, whiich is why the tombstone is 60 days.

Changing the Tombstone Lifetime Attribute in Active Directory

http://www.petri.co.il/changing_the_tombstone_lifetime_windows_ad.htm.

And glad to hear so far you’re doing your best to clean up an inherited mess from a previous admin.

.

Ace Fekay

MVP, MCT, MCITP EA, MCTS Windows 2008/R2, Exchange 2007 & Exchange 2010, Exchange 2010 EA, MCSE & MCSA 2003/2000, MCSA Messaging 2003

Microsoft Certified Trainer

Microsoft MVP — Directory Services

Complete List of Technical Blogs: http://www.delawarecountycomputerconsulting.com/technicalblogs.phpThis post is provided AS-IS with no warranties or guarantees and confers no rights.

-

Proposed as answer by

Sandesh Dubey

Wednesday, August 8, 2012 5:10 PM -

Marked as answer by

MikeHSB

Tuesday, August 14, 2012 5:29 AM

-

Proposed as answer by

LDAP (Lightweight Directory Access Protocol) — это протокол, который используется для доступа и управления информацией в распределенной базе данных, такой как каталоги сотрудников или каталоги имен.

Ошибки, связанные с привязкой LDAP, часто возникают при попытке подключения к LDAP-серверу или при выполнении операций взаимодействия с каталогом. Ошибка 8341 — одна из таких проблем, которая указывает на неправильную привязку к LDAP-серверу. Данная ошибка возникает, когда не удалось найти указанный объект или DN (Distinguished Name) в каталоге.

Если вы столкнулись с ошибкой 8341, есть несколько способов ее исправить. Во-первых, убедитесь, что вы правильно указали DN в коде или настройках приложения, с которым работаете. Проверьте, что у вас нет лишних или неправильных символов в DN, и убедитесь, что его формат корректен.

Во-вторых, проверьте доступность и корректность настроек подключения к LDAP-серверу. Убедитесь, что вы используете правильные адрес сервера, порт и протокол (обычно это ldap:// или ldaps://). Проверьте также правильность указания логина и пароля для привязки. Если вы используете SSL-соединение (ldaps://), удостоверьтесь, что сертификат сервера действителен и правильно настроен.

Содержание

- Что такое ошибка 8341 при сбое привязки LDAP?

- Причины ошибки 8341 при сбое привязки LDAP

- Проблемы с подключением к серверу LDAP

- Неправильная конфигурация протокола LDAP

- Отсутствие необходимых разрешений

- Как исправить ошибку 8341 при сбое привязки LDAP

- Проверить подключение к серверу LDAP

- Проверить конфигурацию протокола LDAP

- Проверить разрешения и права доступа

Что такое ошибка 8341 при сбое привязки LDAP?

Ошибка 8341 при сбое привязки LDAP (Lightweight Directory Access Protocol) является сообщением об ошибке, которое может возникнуть при попытке установить соединение или привязаться к серверу LDAP. LDAP — это открытый стандартный протокол, используемый для доступа и управления информацией в распределенных каталогах, таких как Active Directory.

Ошибки при сбое привязки LDAP могут возникать по различным причинам, и ошибка 8341 является одной из них. Она указывает на то, что произошла ошибка при попытке установить привязку к серверу LDAP.

Возможные причины ошибки 8341 при сбое привязки LDAP:

- Неправильно указаны данные для привязки к серверу LDAP, такие как имя пользователя или пароль.

- Проблемы с сетевым подключением между клиентом и сервером LDAP.

- Проблемы с настройками сервера LDAP, такие как неправильно настроенная конфигурация или ограничения доступа.

- Проблемы с сертификатами или шифрованием при установке защищенного соединения (SSL/TLS).

Как исправить ошибку 8341 при сбое привязки LDAP?

- Проверьте правильность указанных данных для привязки к серверу LDAP. Убедитесь, что имя пользователя и пароль указаны корректно.

- Проверьте сетевое подключение между клиентом и сервером LDAP. Убедитесь, что нет проблем с соединением, а также проверьте наличие фаерволов и других сетевых устройств, которые могут блокировать доступ к серверу LDAP.

- Проверьте настройки сервера LDAP. Убедитесь, что сервер правильно настроен и доступен для привязки.

- Если вы используете защищенное соединение (SSL/TLS), проверьте наличие правильных сертификатов и настройки шифрования на стороне клиента и сервера.

- Обратитесь к администратору сервера LDAP или провайдеру услуг LDAP для получения дополнительной поддержки и решения проблемы.

Исправление ошибки 8341 при сбое привязки LDAP может потребовать некоторого времени и экспертизы. Важно проанализировать возможные причины ошибки и принять соответствующие меры для их устранения.

Причины ошибки 8341 при сбое привязки LDAP

Ошибка 8341 возникает при сбое привязки к службе директории LDAP (Lightweight Directory Access Protocol). Привязка – это процесс аутентификации пользователя для получения доступа к данным в каталоге. Если привязка не удалась, то пользователь не сможет получить доступ к информации в каталоге.

Существует несколько возможных причин ошибки 8341:

- Неправильные учетные данные: Возможно, пользователь ввел неправильное имя пользователя или пароль при попытке аутентификации. Учетные данные должны быть введены без ошибок и соответствовать требованиям учетной записи в каталоге.

- Проблемы с сетевым подключением: Ошибка 8341 может быть вызвана проблемами с сетевым подключением к серверу LDAP. Это может включать в себя некорректные настройки IP-адреса, проблемы сетевого оборудования или проблемы с маршрутизацией на сети.

- Превышение времени ожидания: Если сервер LDAP не отвечает в течение определенного времени, происходит сбой привязки и возникает ошибка 8341. Это может быть связано с высокой нагрузкой на сервер или медленным соединением.

- Проблемы с сертификатами SSL: Если LDAP-сервер использует сертификаты SSL для защиты соединения, возможны проблемы с сертификатами, которые мешают успешной привязке. Необходимо проверить корректность установки и настройки сертификатов на сервере и клиенте.

Для исправления ошибки 8341 при сбое привязки LDAP необходимо провести следующие действия:

- Проверить правильность ввода учетных данных: Пользователь должен убедиться в правильности ввода имени пользователя и пароля и убедиться, что они соответствуют требованиям учетной записи в каталоге.

- Проверить сетевое подключение: Пользователь должен проверить настройки сетевого подключения, убедиться, что IP-адрес и другие настройки сети указаны правильно, а также проверить сетевое оборудование и маршрутизацию сети.

- Увеличить время ожидания: Если проблема связана с превышением времени ожидания, то пользователь может попробовать увеличить это время в настройках клиента или обратиться к администратору сервера LDAP для настройки сервера.

- Проверить сертификаты SSL: Если используется SSL-соединение, то пользователь должен проверить настройки и правильность установки сертификатов на сервере и клиенте.

Если привязка к LDAP по-прежнему не работает после выполнения этих действий, пользователь должен обратиться к администратору сервера LDAP для получения дополнительной помощи и рекомендаций.

Проблемы с подключением к серверу LDAP

При сбое привязки LDAP может возникнуть ошибка 8341, которая указывает на проблемы с подключением к серверу LDAP. Для исправления данной ошибки следует обратить внимание на несколько причин возникновения проблем с подключением.

Одной из возможных причин является неверные учетные данные, которые используются для подключения к серверу LDAP. Учетные данные нужно проверить и убедиться, что они корректны и полностью соответствуют требованиям сервера.

Еще одной причиной может быть неправильно настроенное подключение к серверу LDAP. Необходимо убедиться, что параметры подключения (адрес сервера, порт, протокол и пр.) указаны правильно и соответствуют настройкам сервера LDAP.

Также, возможная причина — ошибка в самом сервере LDAP. Проверьте настройки сервера и убедитесь, что он работает корректно и доступен для подключения. Если проблема с сервером, обратитесь к администратору для устранения неполадок.

Ошибки подключения к серверу LDAP могут также возникать при использовании неподдерживаемых алгоритмов шифрования или неправильных сертификатов безопасности. Убедитесь, что используется поддерживаемый алгоритм и сертификаты безопасности настроены правильно.

В случае, если ошибка 8341 все еще не устранена, рекомендуется обратиться к специалисту по настройке и администрированию сервера LDAP для получения более детальной помощи по решению проблемы.

Неправильная конфигурация протокола LDAP

Один из наиболее распространенных причин возникновения ошибки 8341 при сбое привязки LDAP связан с неправильной конфигурацией протокола LDAP.

Конфигурация протокола LDAP включает в себя настройки сервера LDAP, поиск и подключение к директории LDAP и другие параметры. При неправильной настройке одного или нескольких из этих параметров может возникнуть ошибка 8341.

Вот несколько возможных причин неправильной конфигурации протокола LDAP и способы их исправления:

- Неправильно указан адрес сервера LDAP. Проверьте правильность указания адреса сервера LDAP в конфигурационном файле или настройках приложения. Убедитесь, что адрес сервера указан без ошибок и соответствует реальному адресу сервера LDAP.

- Неправильно указан порт сервера LDAP. Убедитесь, что порт сервера LDAP указан правильно в конфигурационном файле или настройках приложения. Обычно порт для протокола LDAP составляет 389 или 636 для зашифрованных соединений.

- Неправильно указаны учетные данные для авторизации. Проверьте правильность указания имени пользователя (обычно это DN — отличительное имя) и пароля для авторизации в директории LDAP. Убедитесь, что учетные данные указаны без ошибок и соответствуют реальным данным пользователя.

- Неправильно настроены привилегии доступа. Убедитесь, что пользователь, под которым выполняется приложение, имеет достаточные привилегии доступа к директории LDAP. Проверьте настройки привилегий доступа на сервере LDAP и убедитесь, что пользователь имеет необходимые права.

Исправление неправильной конфигурации протокола LDAP обычно включает изменение настроек в конфигурационных файлах или настройках приложения. В случае затруднений с настройкой рекомендуется обратиться к документации по используемому программному обеспечению или к технической поддержке.

Отсутствие необходимых разрешений

Ошибка 8341 при сбое привязки LDAP возникает из-за отсутствия необходимых разрешений. Для успешной привязки к серверу LDAP необходимо иметь соответствующие разрешения и права доступа.

Если при попытке привязки LDAP вы получаете ошибку 8341, следуйте указанным ниже шагам для исправления проблемы:

- Проверьте учетные данные: Убедитесь, что вы используете правильные учетные данные, такие как имя пользователя и пароль, для привязки к серверу LDAP. Проверьте правильность написания и корректность учетных данных.

- Проверьте разрешения: Удостоверьтесь, что учетная запись, с которой вы пытаетесь привязаться, имеет необходимые разрешения для доступа к серверу LDAP. Обратитесь к администратору системы или администратору сервера LDAP для проверки разрешений.

- Проверьте настройки прокси: Если ваша среда использует прокси-сервер для подключения к серверу LDAP, проверьте настройки прокси и убедитесь, что они правильно настроены. Некорректные настройки прокси могут привести к ошибке 8341.

- Проверьте соединение: Удостоверьтесь, что соединение между клиентом и сервером LDAP установлено и работает корректно. Проверьте доступность сервера LDAP, используя утилиты или команды, такие как ping или telnet.

- Обратитесь за помощью: Если после выполнения всех вышеуказанных шагов ошибка 8341 при сбое привязки LDAP все еще возникает, обратитесь за помощью к администратору системы или специалисту по LDAP для более подробной диагностики и исправления проблемы.

Следуя этим рекомендациям, вы сможете исправить ошибку 8341 при сбое привязки LDAP из-за отсутствия необходимых разрешений. Удостоверьтесь, что ваша учетная запись имеет необходимые разрешения и правильные учетные данные.

Как исправить ошибку 8341 при сбое привязки LDAP

Ошибка 8341 при сбое привязки LDAP может возникнуть при попытке связать клиента с базой данных LDAP. Эта ошибка указывает на некорректные учетные данные или неправильную конфигурацию.

Если вы столкнулись с ошибкой 8341, следуйте следующим шагам для ее исправления:

- Проверить правильность ввода учетных данных. Убедитесь, что вы правильно указали имя пользователя и пароль для привязки к базе данных LDAP.

- Проверить доступность сервера LDAP. Убедитесь, что сервер LDAP доступен и работает должным образом. Это можно проверить с помощью программы для тестирования соединения с LDAP-сервером.

- Проверить настройки протокола LDAP. Убедитесь, что вы используете правильный протокол для подключения к серверу LDAP. Наиболее распространенными протоколами являются LDAP и LDAPS. Убедитесь, что вы выбрали правильный протокол и настроили его на соответствующем порту.

- Проверить конфигурацию клиента LDAP. Убедитесь, что настройки клиента LDAP правильно указаны. Это включает в себя настройки сервера LDAP, протокола, порта, базы данных и учетных данных.

- Проверить привязку к точному пути. Убедитесь, что вы корректно указали путь до объекта, с которым вы хотите установить связь. Учетная запись, с которой вы пытаетесь связаться, может быть расположена в определенной папке, и вам нужно указать этот путь.

- Проверить учетные данные администратора. Если вы пытаетесь установить привязку с использованием учетных данных администратора, убедитесь, что учетные данные администратора правильно указаны.

После проверки и исправления указанных выше пунктов, вы должны быть в состоянии исправить ошибку 8341 при сбое привязки LDAP. Если проблема сохраняется, обратитесь к администратору системы или обратитесь за помощью к специалисту по LDAP.

Проверить подключение к серверу LDAP

Проверка подключения к серверу LDAP может помочь в решении проблемы с ошибкой 8341 при сбое привязки LDAP. Для этого можно выполнить следующие шаги:

- Убедитесь, что сервер LDAP работает и доступен. Проверьте, что сервер LDAP запущен и доступен по сети.

- Проверьте конфигурацию подключения к серверу LDAP. Убедитесь, что вы используете правильные параметры подключения, такие как адрес сервера LDAP, порт, имя пользователя и пароль.

- Проверьте правильность настройки протокола безопасности. Если ваш сервер LDAP использует безопасный протокол (например, LDAPS), убедитесь, что вы правильно настроили соединение с сервером, включая использование правильного порта и сертификата.

- Попробуйте выполнить тестовый поиск на сервере LDAP. Используя инструменты или клиенты LDAP, выполните простой поиск на сервере, чтобы убедиться, что вы можете успешно связаться с сервером и получить результаты поиска.

- Проверьте логи на сервере LDAP. Просмотрите логи сервера LDAP, чтобы найти возможные ошибки или проблемы, связанные с привязкой и подключением.

Если все вышеперечисленные шаги не помогли решить проблему, возможно, следует обратиться за помощью к администратору сервера LDAP или разработчикам ПО, которое использует привязку LDAP.

Проверить конфигурацию протокола LDAP

Ошибка 8341 при сбое привязки LDAP может быть вызвана неправильной конфигурацией протокола LDAP. В этом случае важно проверить настройки протокола LDAP на сервере и на клиентской машине.

Вот несколько шагов, которые помогут вам проверить и исправить конфигурацию протокола LDAP:

- Убедитесь, что сервер LDAP работает корректно. Проверьте его статус и убедитесь, что он доступен.

- Проверьте настройки привязки LDAP. Убедитесь, что вы используете правильные учетные данные для подключения к серверу LDAP.

- Убедитесь, что порт LDAP (по умолчанию 389) открыт на сервере и клиентской машине. Вы можете использовать утилиту telnet для проверки доступности порта.

- Проверьте права доступа к объектам LDAP. Убедитесь, что учетная запись, с которой вы пытаетесь привязаться, имеет достаточные права доступа для чтения и записи объектов LDAP.

- Проверьте настройки SSL/TLS. Если сервер LDAP использует SSL/TLS, убедитесь, что на клиентской машине настроены соответствующие настройки SSL/TLS.

- Проверьте настройки поддержки SASL. Если сервер LDAP использует SASL, убедитесь, что на клиентской машине настроены соответствующие настройки SASL.

- Проверьте файлы журналов. Проверьте файлы журналов на сервере LDAP и на клиентской машине, чтобы найти дополнительную информацию о проблеме.

После проверки и исправления конфигурации протокола LDAP, попробуйте повторить привязку LDAP. Если ошибка 8341 продолжает возникать, обратитесь к документации по вашему серверу LDAP или обратитесь в службу поддержки.

Проверить разрешения и права доступа

При возникновении ошибки 8341 при сбое привязки LDAP в Microsoft Active Directory, одной из возможных причин может быть неправильная конфигурация разрешений и прав доступа. Чтобы исправить эту проблему, вам может потребоваться проверить и настроить следующие разрешения и права доступа:

- Проверьте разрешения на контейнеры и объекты LDAP: Убедитесь, что у учетной записи пользователя, используемой для привязки LDAP, есть достаточные разрешения на все контейнеры и объекты LDAP, к которым она должна иметь доступ. Проверьте, что учетная запись имеет права на чтение, запись и выполнение операций, необходимых для выполнения запросов LDAP.

- Проверьте права доступа к служебным объектам Active Directory: Удостоверьтесь, что учетная запись имеет достаточные права доступа к служебным объектам Active Directory, таким как Global Catalog и Domain Controller. Проверьте, что учетная запись имеет права на чтение и выполнение операций на этих объектах.

- Проверьте права доступа в файловой системе: Если вашему приложению требуется доступ к файловой системе для чтения или записи файлов, удостоверьтесь, что учетная запись имеет соответствующие права доступа к необходимым папкам и файлам.

- Проверьте права доступа в реестре: Если вашему приложению требуется доступ к реестру для выполнения операций чтения или записи, удостоверьтесь, что учетная запись имеет соответствующие права доступа к необходимым веткам реестра.

Проверьте все указанные разрешения и права доступа, а также убедитесь, что они правильно настроены для учетной записи, используемой для привязки LDAP. Если возникли проблемы с разрешениями или правами доступа, необходимо обратиться к администратору системы или к команде поддержки для их настройки или изменения.

После проверки и настройки разрешений и прав доступа выполните повторную привязку LDAP и убедитесь, что ошибка 8341 больше не возникает.

Обновлено 04.05.2022

Что такое Repadmin?

Если вы работаете с несколькими доменами Active Directory или сайтами AD, то вы обязательно столкнетесь с проблемами в какой-то момент, особенно в процессе репликации. Репликация, это самый важный жизненный цикл в доменных службах. Эта репликация важна, так как ее отсутствие может вызвать проблемы с аутентификацией. В свою очередь, это может создать проблемы с доступом к ресурсам в сети. Компания Microsoft это понимает, как никто другой и создала для этих задач отдельную утилиту Repadmin.

Repadmin — это инструмент командной строки, для диагностики и устранения проблем репликации Active Directory. Repadmin можно использовать для просмотра топологии репликации с точки зрения каждого контроллера домена. Кроме того, вы можете использовать Repadmin, чтобы вручную создать топологию репликации, инициировать события репликации между контроллерами домена и просматривать метаданные репликации и векторы актуальности (UTDVEC). Вы также можете использовать Repadmin.exe для мониторинга относительной работоспособности леса доменных служб Active Directory (AD DS).

Как установить Repadmin?

Repadmin.exe встроен в Windows Server 2008 и выше, вы легко найдете его и на Windows Server 2019. Он доступен, если у вас установлена роль AD DS или сервера AD LDS. Он также доступен в клиентских ОС, таких как Windows 10, если вы устанавливаете инструменты доменных служб Active Directory, которые являются частью средств удаленного администрирования сервера (RSAT).

Требования для использования Repadmin

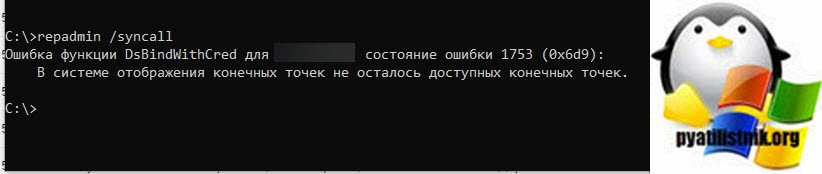

использование Repadmin требует учетных данных администратора на каждом контроллере домена, на который нацелена команда. Члены группы «Администраторы домена» имеют достаточные разрешения для запуска repadmin на контроллерах домена в этом домене. Члены группы «Администраторы предприятия» по умолчанию имеют права в каждом домене леса. Если вы запустите утилиту без необходимых прав, то вы получите сообщение:

Ошибка функции DsBindWithCred для компьютера, состояние ошибки 1753 (0x6d9):

В системе отображения конечных точек не осталось доступных конечных точек.

Вы также можете делегировать конкретные разрешения, необходимые для просмотра и управления состоянием репликации.

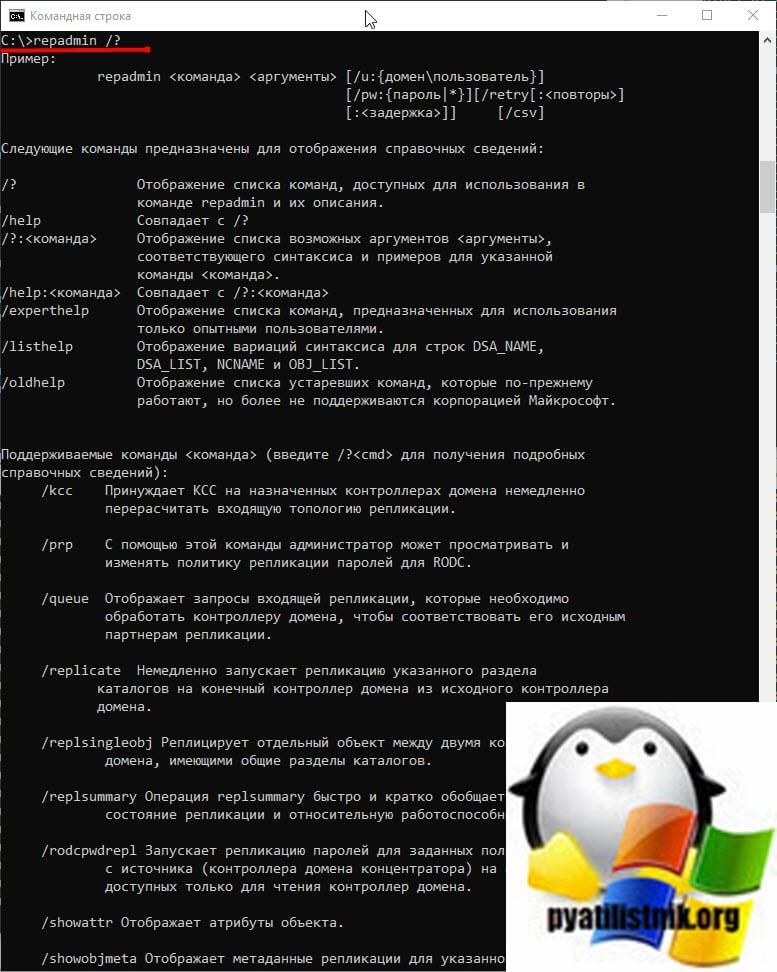

Основные ключи Repadmin

Запустите командную строку от имени администратора или откройте PowerShell в режиме администратора и выполните команду:

В результате вы получите справку по утилите.

Теперь опишу вам за что отвечает каждый ключ:

- /kcc — Принудительно проверяет согласованность (Knowledge Consistency Checker (KCC)) на целевых контроллерах домена, чтобы немедленно пересчитать топологию входящей репликации.

- /prp — Можно просматривать и изменять политику репликации паролей (PRP) для контроллеров домена только для чтения (RODC).

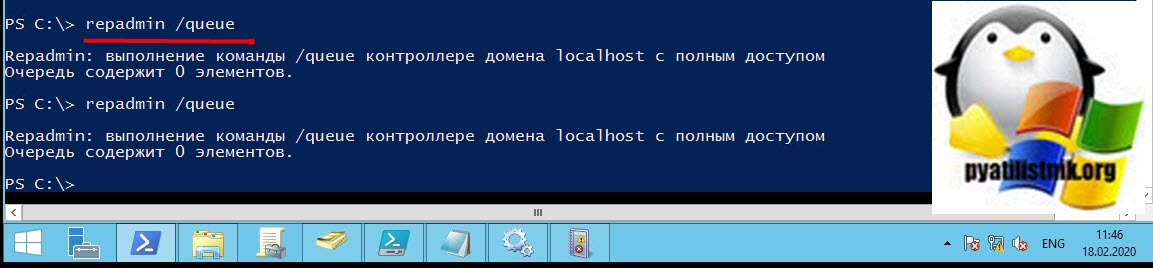

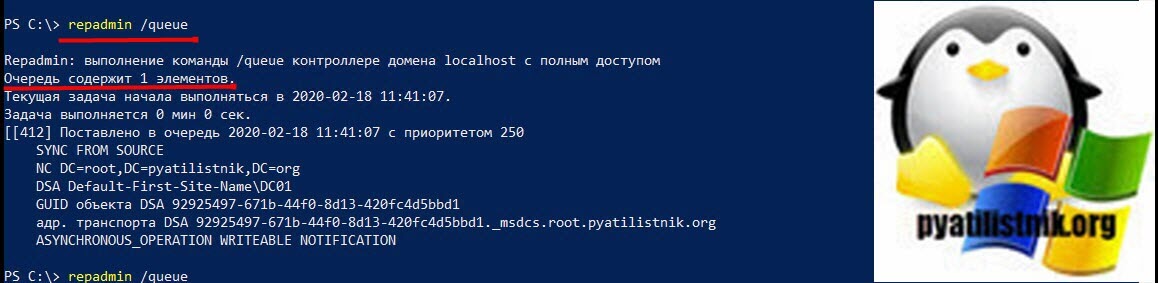

- /queue — Отображает запросы входящей репликации, которые необходимо обработать контроллеру домена, чтобы получить последние данные от партнеров по репликации, у которых более свежие данные.

- /replicate — Запускает немедленную репликацию указанного раздела каталога на целевой контроллер домена с исходного контроллера домена.

- /replsingleobj — Реплицирует один (отдельный) объект между любыми двумя контроллерами домена, которые имеют общие разделы каталога.

- /replsummary — Операция replsummary быстро и кратко обобщает состояние репликации и относительную работоспособность леса. Определяет контроллеры домена, которые не выполняют входящую или исходящую репликацию, и суммирует результаты в отчете.

- /rodcpwdrepl — Запускает репликацию паролей для заданных пользователей с источника (контроллера домена концентратора) на один или более доступных только для чтения контроллер домена.

- /showattr — Отображает атрибуты объекта.

- /showobjmeta — Отображает метаданные репликации для указанного объекта, хранящиеся в Active Directory, например, идентификатор атрибута, номер версии, исходящий и локальный USN, а также глобальный уникальный идентификатор GUID исходящего сервера (сервера-отправителя) и метку даты и времени.

- /showrepl — Отображает состояние репликации, когда указанный контроллер домена последний раз пытался выполнить входящую репликацию разделов Active Directory.

- /showutdvec — Отображает наибольший поддерживаемый последовательный номер обновления (USN), который в указанной копии контроллера домена Active Directory показан как поддерживаемый для этой копии и транзитивных партнеров.

- /syncall Синхронизирует указанный контроллер домена со всеми партнерами репликации.

Дополнительные параметры

- /u: — Указание домена и имени пользователя с обратной косой чертой в качестве разделителя {доменпользователь}, у которого имеются разрешения на выполнение операций Active Directory. UPN-вход не поддерживается.

- /pw:— Задание пароля для пользователя, указанного в параметре /u.

- /retry — Этот параметр вызывает повтор попытки создать привязку к конечному контроллеру домена, когда при первой попытке произошел сбой с одним из следующих состояний ошибки ( 1722 0x6ba : «Сервер RPC недоступен» или 1753 / 0x6d9 : «Отсутствуют конечные точки, доступные из сопоставителя конечных точек»)

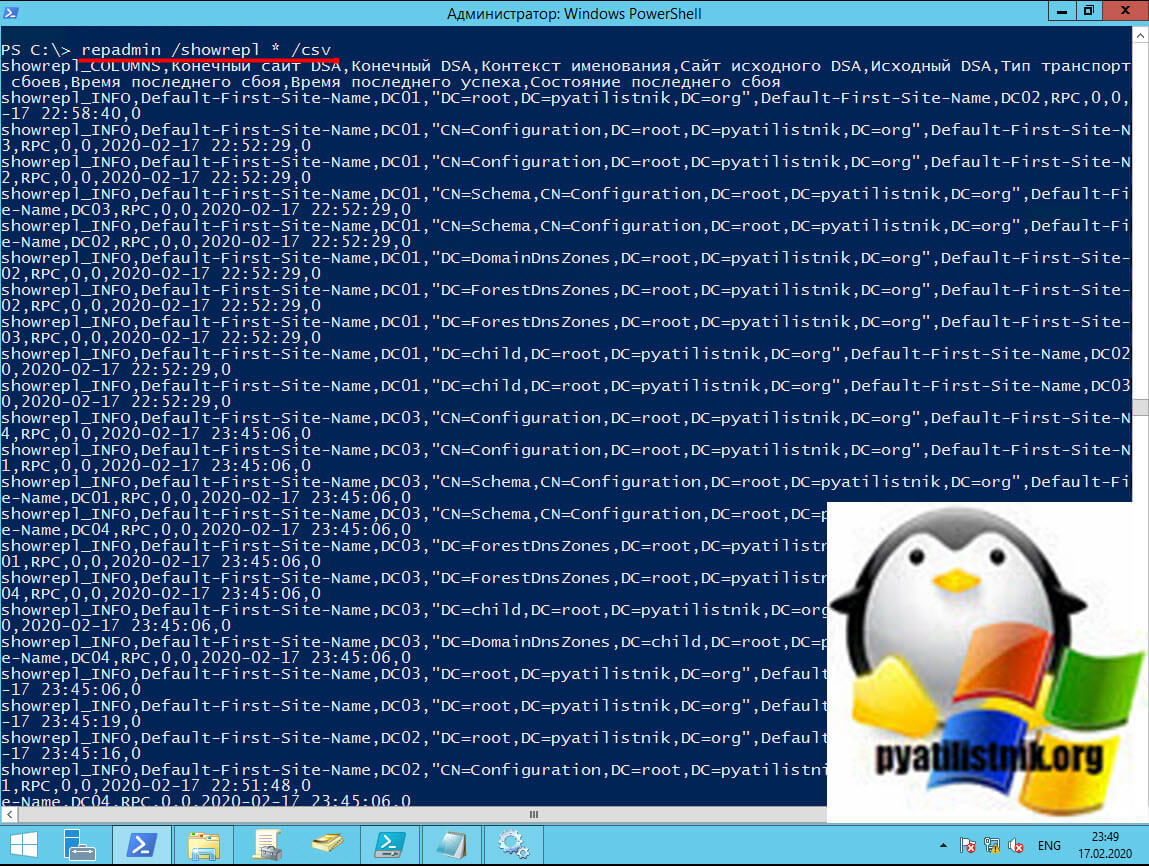

- /csv — Применяется с параметром /showrepl для вывода результатов в формате значений, разделенных запятыми (CSV).

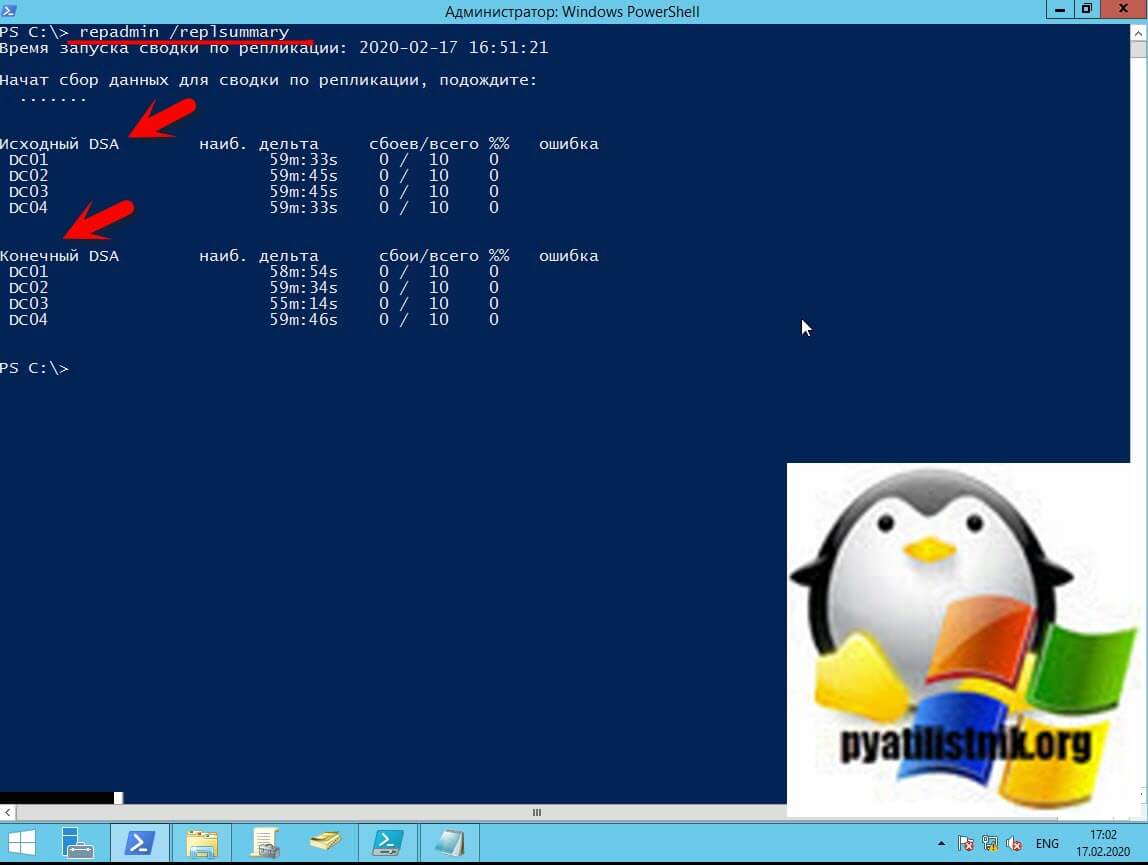

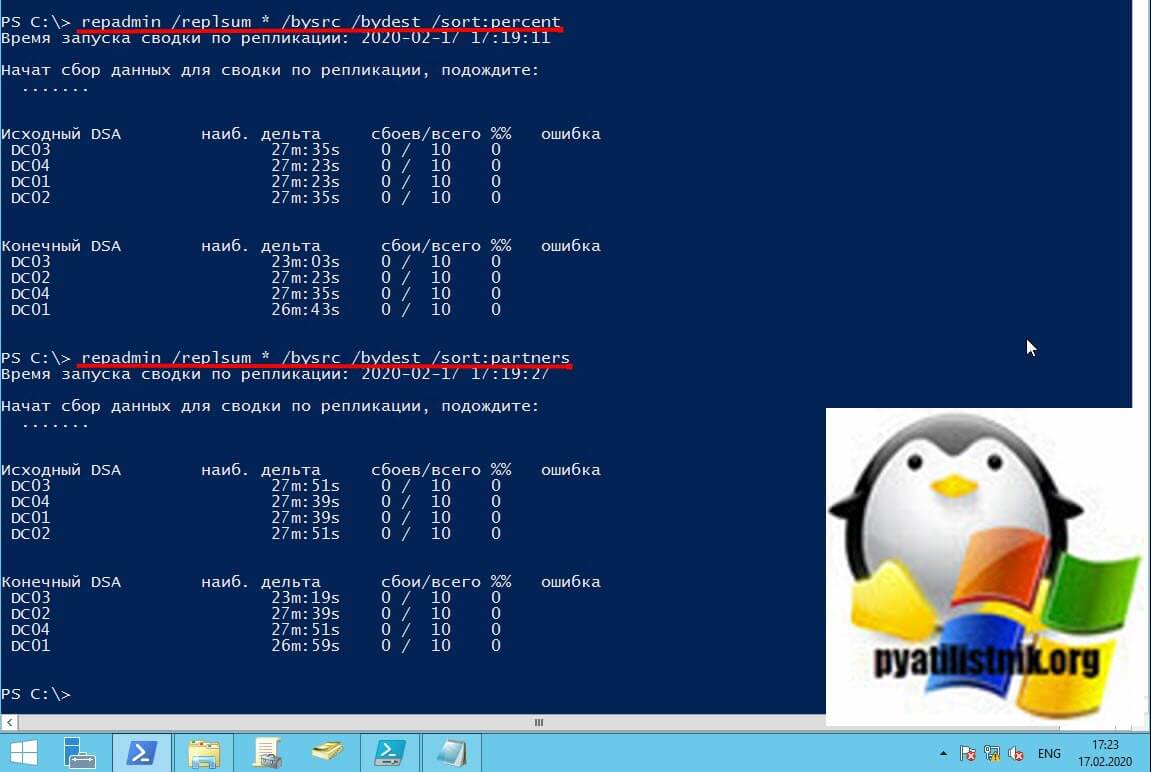

Просмотр общего состояния репликации

Эта команда быстро покажет вам общее состояние репликации.

В результате вы увидите присутствуют ли у вас сбои при репликации. временные дельты, количество ошибок. Вы можете заметите, что отчет разделен на два основных раздела — DSA-источник и DSA-адресат.

Обратите внимание, что одни и те же серверы перечислены в обоих разделах. Причина этого заключается в том, что Active Directory использует модель с несколькими основными доменами. Другими словами, обновления Active Directory могут быть записаны на любой контроллер домена (с заметными исключениями контроллеры домена только для чтения). Эти обновления затем реплицируются на другие контроллеры домена в домене. По этой причине вы видите одинаковые контроллеры домена в списке как DSA-источника, так и получателя. Если бы мой домен содержал какие-либо контроллеры домена только для чтения, они были бы перечислены только в разделе DSA назначения.

Сводный отчет о репликации не просто перечисляет контроллеры домена, в нем также перечислены самые большие дельты репликации. Вы также можете просмотреть общее количество попыток репликации, которые были недавно предприняты, а также количество неудачных попыток и увидеть процент попыток, которые привели к ошибке.

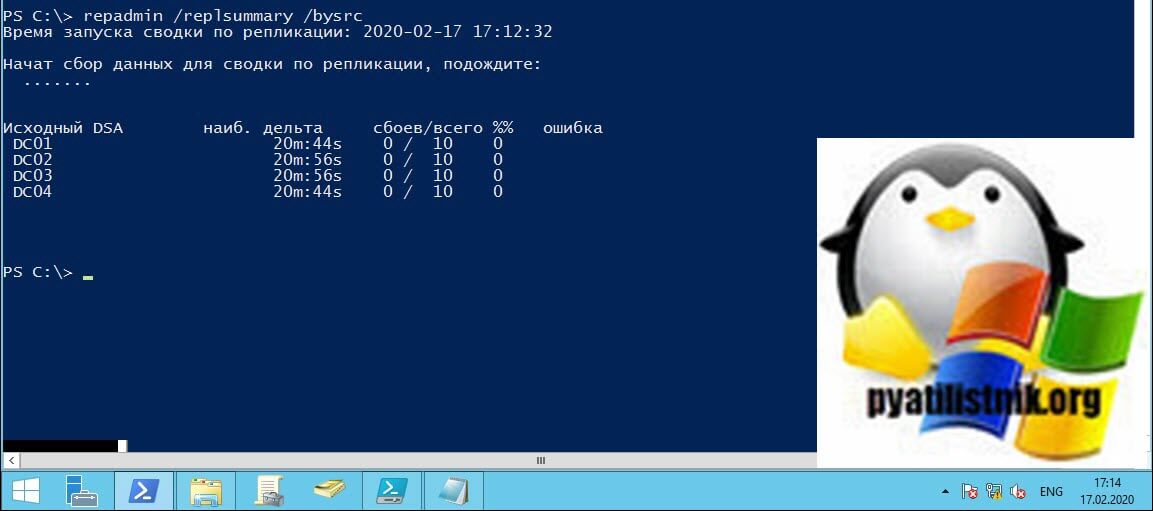

repadmin /replsummary /bysrc

Ключ /bysrc — Суммирует состояние репликации для всех контроллеров домена, на которые реплицирует данный исходный контроллер домена. В отчете вы получите данные только по исходному DSA.

repadmin /replsummary /bydest

Ключ /bydest — Суммирует состояние репликации для всех контроллеров домена, с которых реплицирует данный целевой контроллер домена. Отображает только конечный DSA.

Ключ /sort — Сортирует выходные данные по столбцам.

- delta: сортирует результаты в соответствии с наименьшим значением дельта для каждого контроллера домена источника или назначения.

- partners: сортирует список результатов по количеству партнеров по репликации для каждого контроллера домена.

- failures: сортирует список результатов по количеству сбоев репликации партнеров для каждого контроллера домена.

- error: сортирует список результатов по последнему результату репликации (коду ошибки), который блокирует репликацию для каждого контроллера домена. Это поможет вам устранить причину сбоя для контроллеров домена, которые выходят из строя с общими ошибками.

- percent: сортирует список результатов по проценту ошибок репликации партнера для каждого контроллера домена. (Это рассчитывается путем деления количества отказов на общее количество попыток, а затем умножения на 100; то есть отказы/общее число попыток *100.) Это поможет вам расставить приоритеты в работе по устранению неполадок путем определения контроллеров домена, которые испытывают самую высокую частота ошибок репликации.

- unresponsive: сортирует список результатов по именам партнеров, которые не отвечают на запросы репликации для каждого контроллера домена.

Пример применения дополнительных ключей

repadmin /replsummary /bysrc /bydest /sort:delta

Вы можете указать параметры /bysrc и /bydest одновременно. В этом случае Repadmin сначала отображает таблицу параметров /bysrc, а затем таблицу параметров /bydest. Если оба параметра / bysrc и /bydest отсутствуют, то Repadmin отображает параметр с наименьшим количеством ошибок партнеров.

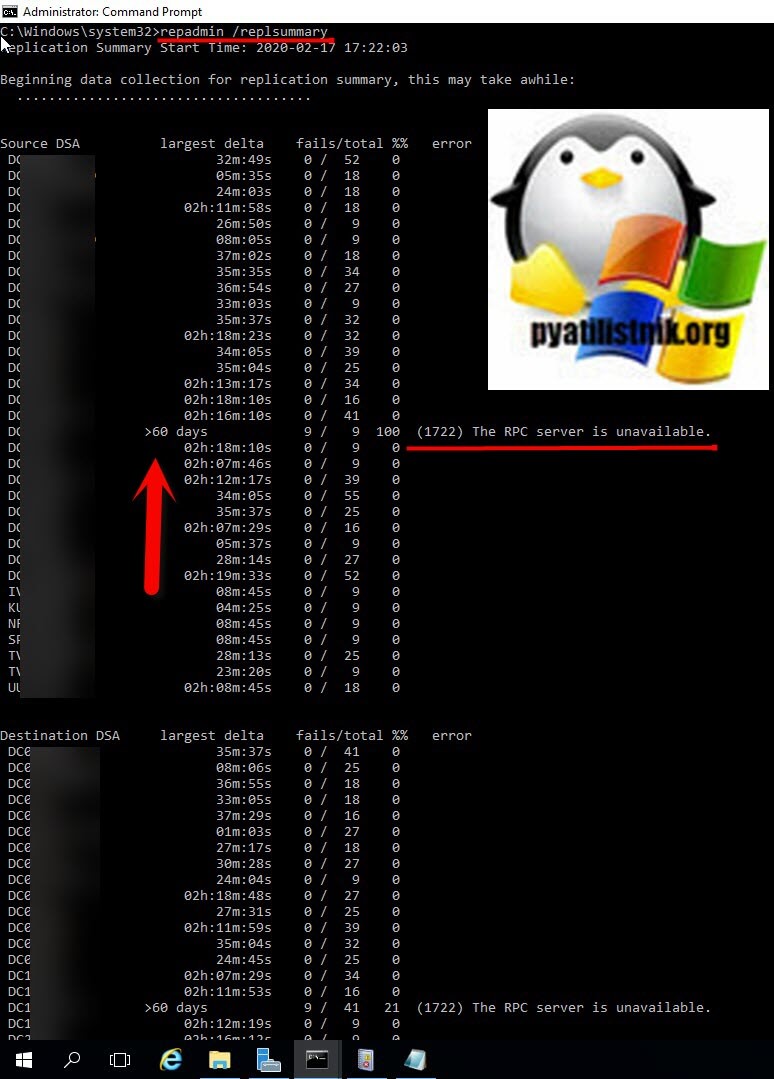

Вот пример ошибки «1722: The RPC server is unavailable», которую может показать repadmin с ключом replsummary.

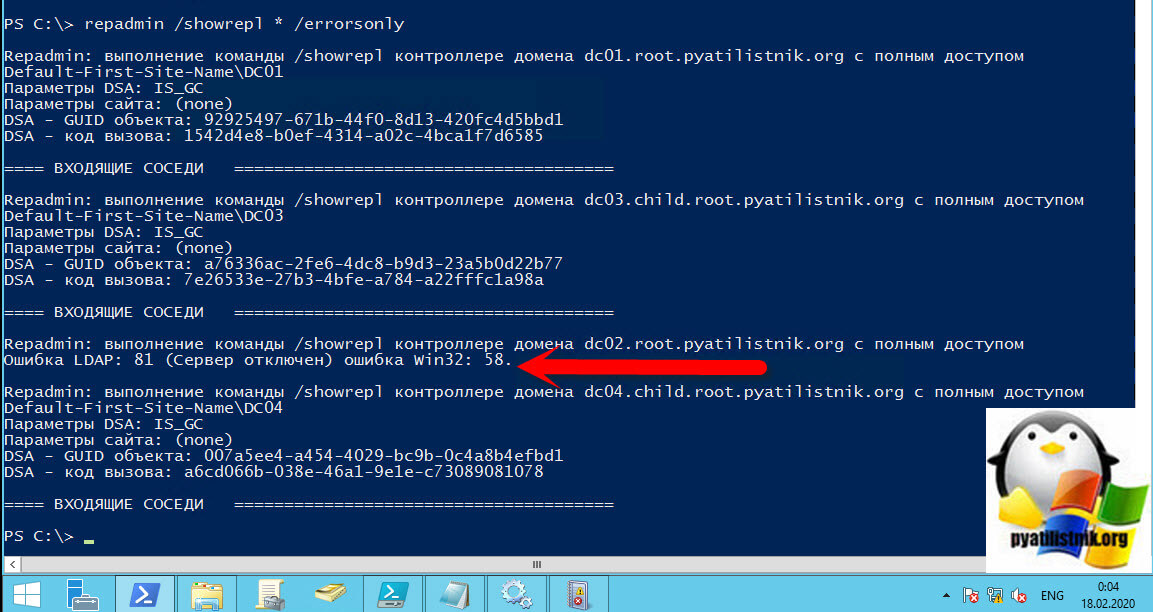

Просмотр топологии репликации и ошибки

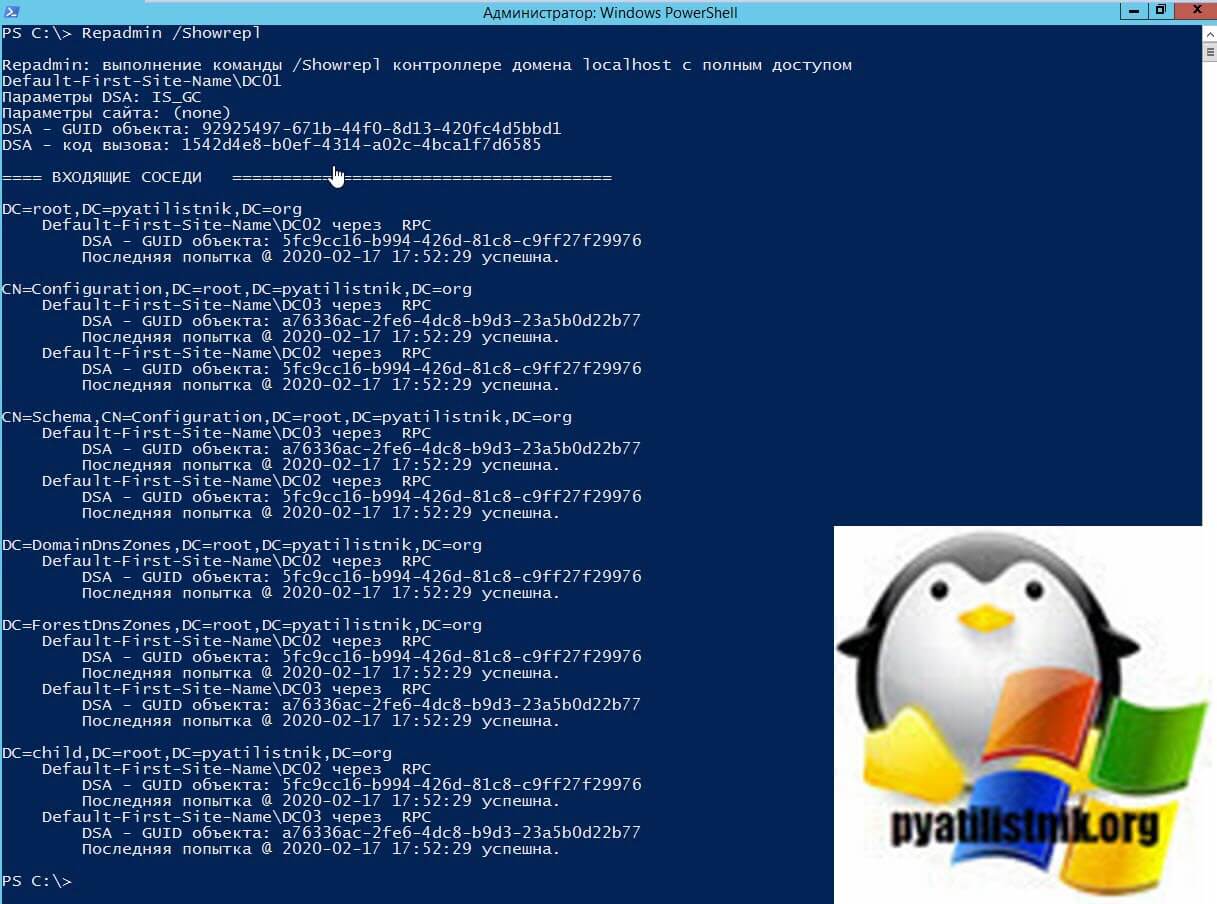

Команда repadmin /showrepl помогает понять топологию и ошибки репликации. Он сообщает, о состоянии каждого исходного контроллера домена, с которого у получателя есть объект входящего соединения. Отчет о состоянии делится на разделы каталога.

Административная рабочая станция, на которой вы запускаете Repadmin, должна иметь сетевое подключение удаленного вызова процедур (RPC) ко всем контроллерам домена, на которые нацелен параметр DSA_LIST. Ошибки репликации могут быть вызваны исходным контроллером домена, контроллером домена назначения или любым компонентом процесса репликации, включая базовую сеть.

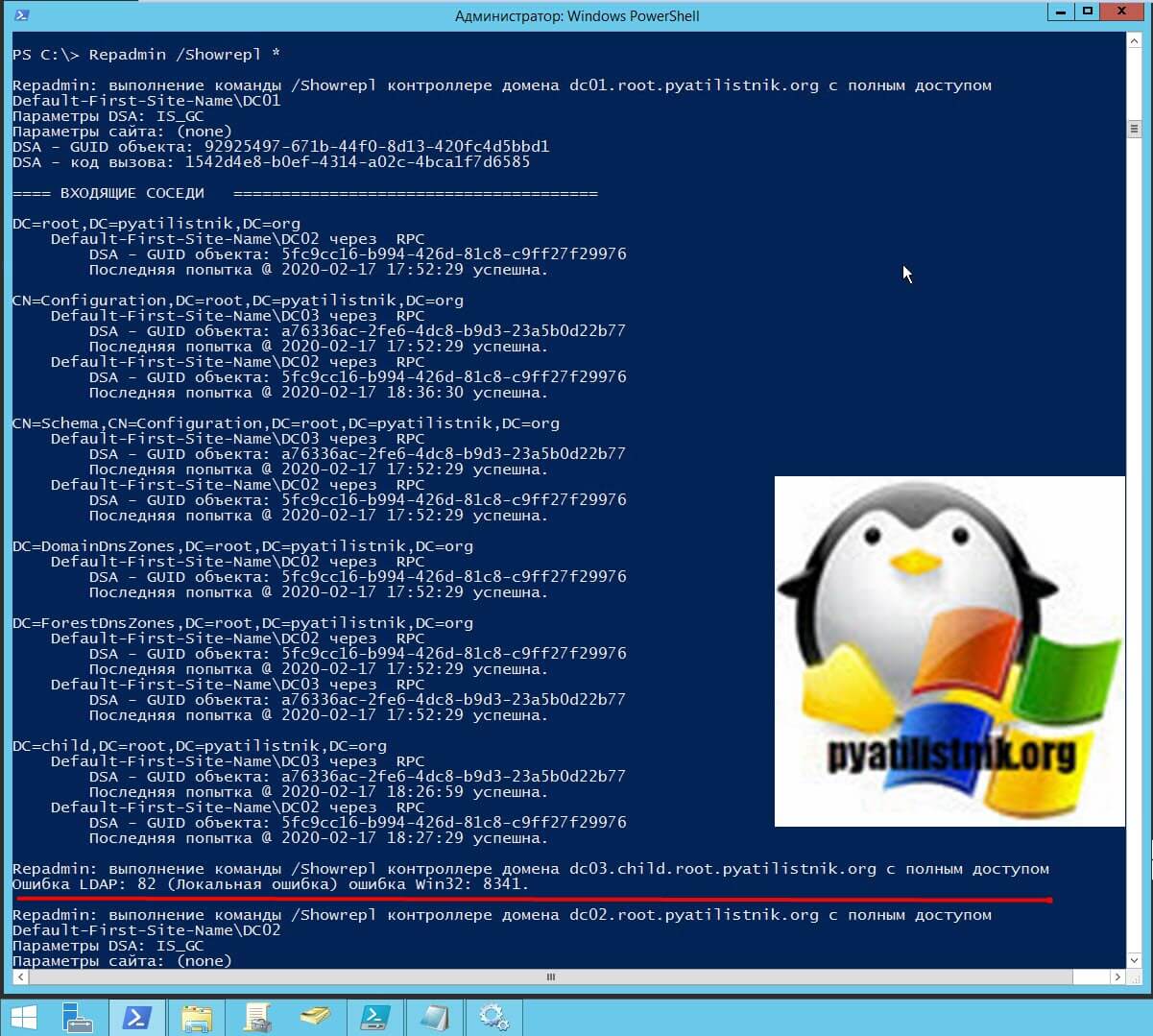

Команда отображает GUID каждого объекта, который был первоначально реплицирован, а также результат репликации. Это полезно, чтобы обнаружить возможные проблемы. Как видите в моем примере, все репликации успешно пройдены. Если хотите получить максимально подробную информацию, о топологии репликации, то добавьте ключ «*».

В моем примере вы можете увидеть ошибку:

Repadmin: выполнение команды /Showrepl контроллере домена dc03.child.root.pyatilistnik.org с полным доступом

Ошибка LDAP: 82 (Локальная ошибка) ошибка Win32: 8341. (The target principal name is incorrect)

В приведенном выше примере решение проблемы заключается в остановке службы «Центр распространения ключей Kerberos (Kerberos key distribution center)«. Запустите ее. В редких случаях может потребоваться перезапустить службу «Доменные службы Active Directory«. Затем перезапустите процесс репликации через сайты и службы Active Directory. Проверьте свои журналы, и репликация должна быть успешной. Так же вы можете использовать и дополнительные ключи:

- DSA_LIST — Задает имя хоста контроллера домена или списка контроллеров домена, разделенных в списке одним пробелом.

- Source DSA object GUID — GUID исходного объекта DSA. Указывает уникальное шестнадцатеричное число, которое идентифицирует объект, чьи события репликации перечислены.

- Naming Context (Контекст именования) — Определяет отличительное имя раздела каталога для репликации.

- /verbose — Отображает дополнительную информацию об исходных партнерах, от которых контроллер домена назначения выполняет входящую репликацию. Информация включает в себя полностью уточненное CNAME, идентификатор вызова, флаги репликации и значения порядкового номера обновления (USN) для исходных обновлений и реплицированных обновлений.

- /NoCache — Указывает, что глобально уникальные идентификаторы (GUID) остаются в шестнадцатеричной форме. По умолчанию GUID переводятся в строки.

- /repsto — Перечисляет контроллеры домена-партнера, с которыми целевые контроллеры домена используют уведомление об изменении для выполнения исходящей репликации. (Контроллеры домена-партнера в этом случае являются контроллерами домена на том же сайте Active Directory, что и исходный контроллер домена, и контроллеры домена, которые находятся на удаленных сайтах, на которых включено уведомление об изменениях.) Этот список добавляется в разделе СОБСТВЕННЫЕ СОСЕДИ ДЛЯ УВЕДОМЛЕНИЙ ОБ ИЗМЕНЕНИЯХ (OUTBOUND NEIGHBORS FOR CHANGE NOTIFICATIONS ).

- /conn — Добавляет раздел KCC CONNECTION OBJECTS в Repadmin, в котором перечислены все соединения и причины их создания.

- /all — Запускается как /repsto и Conn параметры.

- /errorsonly — Отображает состояние репликации только для исходных контроллеров домена, с которыми конечный контроллер домена сталкивается с ошибками репликации.

- /intersite — Отображает состояние репликации для подключений от контроллеров домена на удаленных сайтах, с которых контроллер домена, указан в параметре DSA_LIST, выполняет входящую репликацию.

- /CSV — Экспорт или вывод результатов в формате с разделителями-запятыми (CSV).

Просмотр очереди репликации

Бывают ситуации при которых у вас может возникать очередь на входящие запросы репликации. Основными причинами могут выступать:

- Слишком много одновременных партнеров по репликации

- Высокая скорость изменения объектов в доменных службах Active Directory (AD DS), предположим что у вас одновременно с помощью скрипта было сформировано 1000 новых групп или создано 1000 пользователей.

- Недостаточная пропускная способность CPU или сети, которые реплицирует контроллер домена

Чтобы посмотреть очередь репликации на контроллере домена, вам нужно воспользоваться ключом /Queue:

Чаще всего у вас количество объектов в очереди будет нулевым, но если сайтов много, то могут быть небольшие очереди. Если вы заметили элементы, стоящие в очереди, и они никак не очищаются, у вас есть проблема. Вот пример сообщения, где очередь репликации не равна нулю.

Repadmin: выполнение команды /queue контроллере домена localhost с полным доступом

Очередь содержит 1 элементов.

Текущая задача начала выполняться в 2020-02-18 11:41:07.

Задача выполняется 0 мин 0 сек.

[[412] Поставлено в очередь 2020-02-18 11:41:07 с приоритетом 250

SYNC FROM SOURCE

NC DC=root,DC=pyatilistnik,DC=org

DSA Default-First-Site-NameDC01

GUID объекта DSA 92925497-671b-44f0-8d13-420fc4d5bbd1

адр. транспорта DSA 92925497-671b-44f0-8d13-420fc4d5bbd1._msdcs.root.pyatilistnik.org

ASYNCHRONOUS_OPERATION WRITEABLE NOTIFICATION

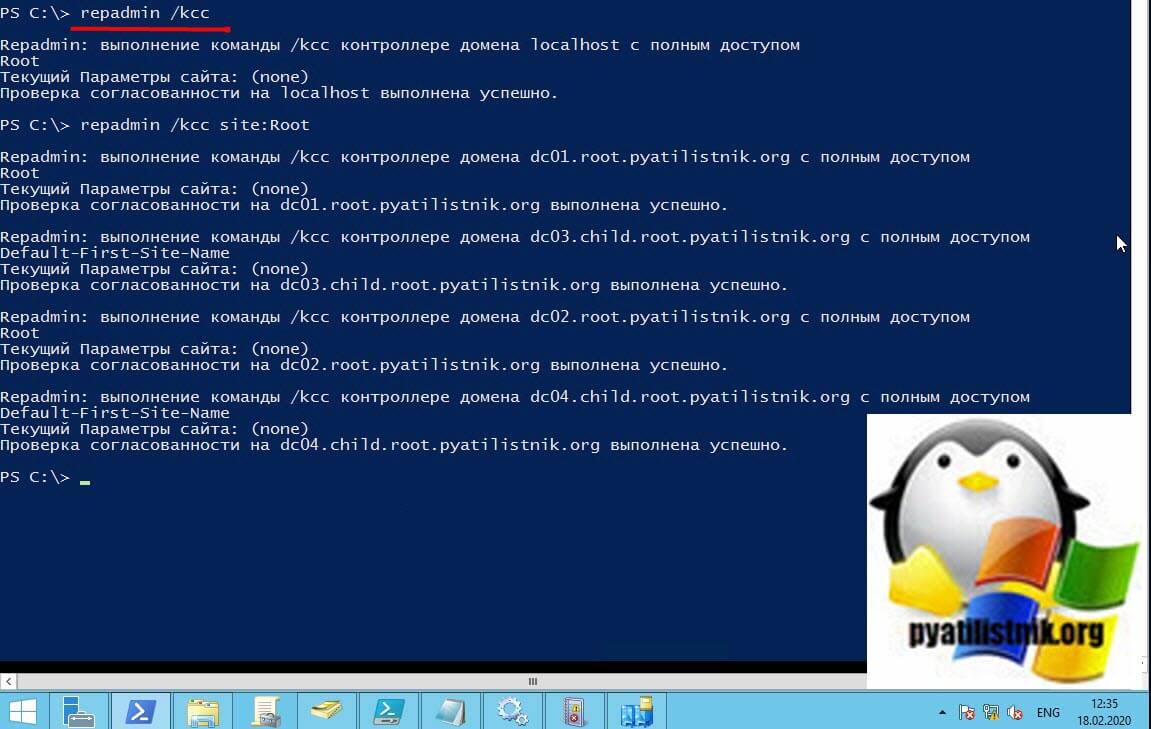

Принудительная проверка топологии репликации

Repadmin умеет принудительно проверять топологию репликации на каждом целевом контроллере домена, чтобы немедленно пересчитать топологию входящей репликации.

По умолчанию каждый контроллер домена выполняет этот пересчет каждые 15 минут и если есть проблемы вы можете видеть в логах Windows событие с кодом 1311.

Выполните эту команду для устранения ошибок KCC или для повторной оценки необходимости создания новых объектов подключения от имени целевых контроллеров домена.

так же можно запустить для определенного сайта для этого используется параметр site:

Repadmin: выполнение команды /kcc контроллере домена dc01.root.pyatilistnik.org с полным доступом

Root

Текущий Параметры сайта: (none)

Проверка согласованности на dc01.root.pyatilistnik.org выполнена успешно.

Repadmin: выполнение команды /kcc контроллере домена dc03.child.root.pyatilistnik.org с полным доступом

Default-First-Site-Name

Текущий Параметры сайта: (none)

Проверка согласованности на dc03.child.root.pyatilistnik.org выполнена успешно.

Repadmin: выполнение команды /kcc контроллере домена dc02.root.pyatilistnik.org с полным доступом

Root

Текущий Параметры сайта: (none)

Проверка согласованности на dc02.root.pyatilistnik.org выполнена успешно.

Repadmin: выполнение команды /kcc контроллере домена dc04.child.root.pyatilistnik.org с полным доступом

Default-First-Site-Name

Текущий Параметры сайта: (none)

Проверка согласованности на dc04.child.root.pyatilistnik.org выполнена успешно.

У /kcc есть дополнительный ключ /async — Указывает, что репликация является асинхронной. То есть Repadmin запускает событие репликации, но не ожидает немедленного ответа от контроллера домена назначения. Используйте этот параметр для запуска KCC, если вы не хотите ждать окончания работы KCC. Repadmin /kcc обычно запускается без параметра /async.

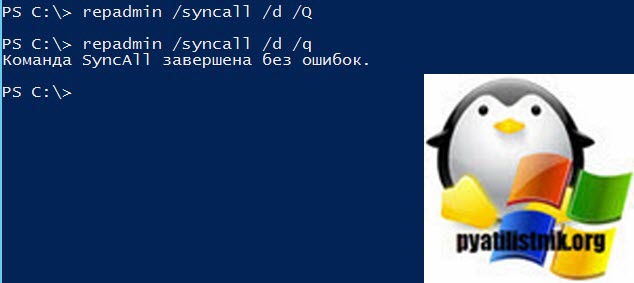

Как принудительно запустить репликацию Active Directory

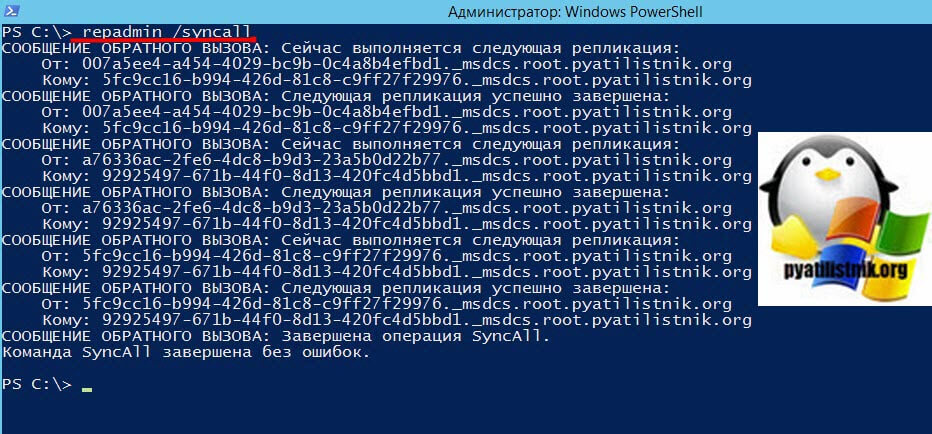

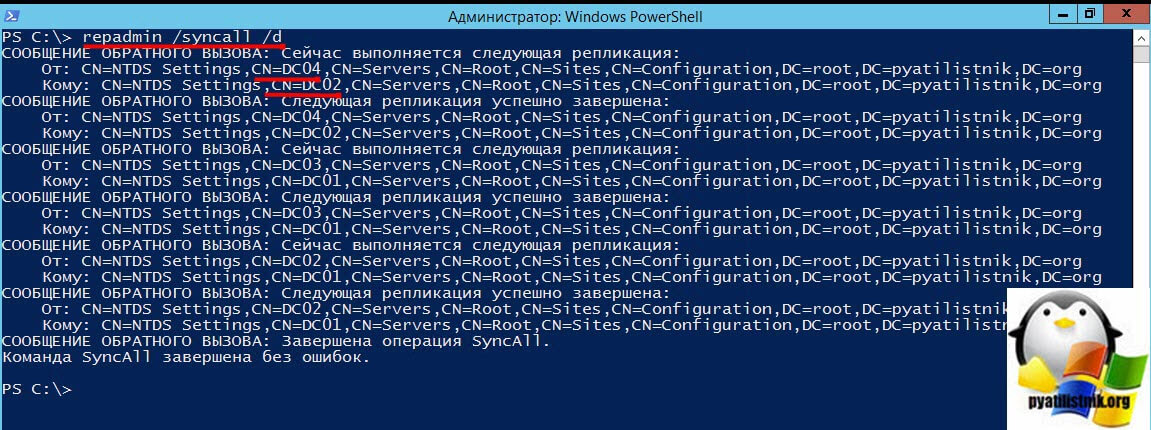

Бывают ситуации, когда вам необходимо произвести форсированное обновление на контроллере домена. Для этого есть специальный ключ /syncall. Для того, чтобы выполнить синхронизацию нужного контроллера домена со всеми его партнерами по репликации, вам необходимо на нем выполнить команду:

На выходе вы получите статус репликации и количество ошибок, выглядит это вот так:

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Сейчас выполняется следующая репликация:

От: 007a5ee4-a454-4029-bc9b-0c4a8b4efbd1._msdcs.root.pyatilistnik.org

Кому: 5fc9cc16-b994-426d-81c8-c9ff27f29976._msdcs.root.pyatilistnik.org

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Следующая репликация успешно завершена:

От: 007a5ee4-a454-4029-bc9b-0c4a8b4efbd1._msdcs.root.pyatilistnik.org

Кому: 5fc9cc16-b994-426d-81c8-c9ff27f29976._msdcs.root.pyatilistnik.org

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Сейчас выполняется следующая репликация:

От: a76336ac-2fe6-4dc8-b9d3-23a5b0d22b77._msdcs.root.pyatilistnik.org

Кому: 92925497-671b-44f0-8d13-420fc4d5bbd1._msdcs.root.pyatilistnik.org

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Следующая репликация успешно завершена:

От: a76336ac-2fe6-4dc8-b9d3-23a5b0d22b77._msdcs.root.pyatilistnik.org

Кому: 92925497-671b-44f0-8d13-420fc4d5bbd1._msdcs.root.pyatilistnik.org

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Сейчас выполняется следующая репликация:

От: 5fc9cc16-b994-426d-81c8-c9ff27f29976._msdcs.root.pyatilistnik.org

Кому: 92925497-671b-44f0-8d13-420fc4d5bbd1._msdcs.root.pyatilistnik.org

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Следующая репликация успешно завершена:

От: 5fc9cc16-b994-426d-81c8-c9ff27f29976._msdcs.root.pyatilistnik.org

Кому: 92925497-671b-44f0-8d13-420fc4d5bbd1._msdcs.root.pyatilistnik.org

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Завершена операция SyncAll.

Команда SyncAll завершена без ошибок.

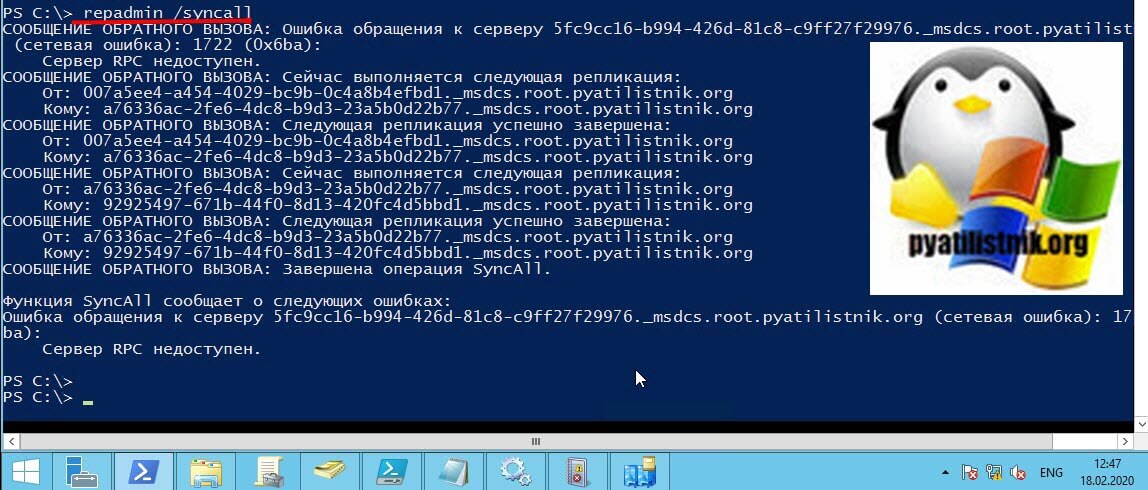

Если имеются какие-то проблемы, то вы можете увидеть подобного рода ошибки:

Функция SyncAll сообщает о следующих ошибках:

Ошибка обращения к серверу 5fc9cc16-b994-426d-81c8-c9ff27f29976._msdcs.root.pyatilistnik.org (сетевая ошибка): 17

ba):

Сервер RPC недоступен.

так же repadmin /syncall имеет ряд флагов:

- /a — прерывается, если какой-либо сервер недоступен.

- /A — Синхронизирует все контексты именования, хранящиеся на домашнем сервере

- /d — Идентифицирует серверы по отличительным именам в сообщениях.

- /e — Синхронизирует контроллеры домена на всех сайтах предприятия. По умолчанию эта команда не синхронизирует контроллеры домена на других сайтах.

- /h — Отображение справки.

- /i — запускает бесконечный цикл синхронизации

- /I — Запускает команду repadmin /showrepl на каждой паре серверов вместо синхронизации.

- /j — Синхронизирует только соседние серверы.

- /p — Пауза после каждого сообщения, чтобы пользователь мог прервать выполнение команды.

- /P — Выдвигает изменения наружу от указанного контроллера домена.

- /q — Работает в тихом режиме, который подавляет сообщения обратного вызова.

- /Q — Работает в очень тихом режиме, который сообщает только о фатальных ошибках.

- /s — не синхронизируется.

- /S — Пропускает начальную проверку ответа сервера.

Предположим, что вы внесли важное изменение в AD и хотите его максимально быстро распространить. для этого запустите на актуальном контроллере:

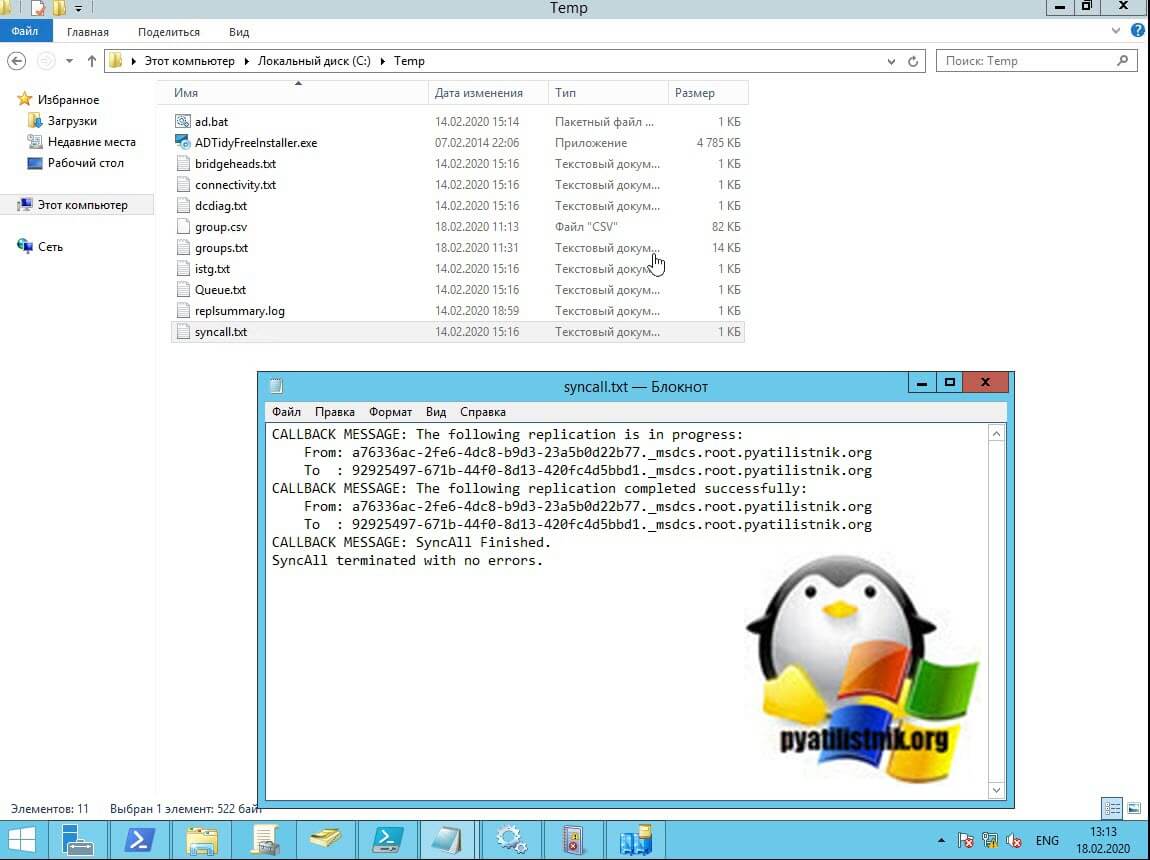

Экспорт результатов в текстовый файл

Иногда Repadmin отображает много информации. Вы можете экспортировать любой из приведенных выше примеров в текстовый файл, это немного упрощает последующее рассмотрение или сохранение для документации. Для этого используется инструкция «> путь до файла». Вот пример команд:

@echo off

chcp 855

repadmin /replsummary > c:tempreplsummary.log

repadmin /syncall > c:tempsyncall.txt

repadmin /Queue > c:tempQueue.txt

repadmin /istg * /verbose > c:tempistg.txt

repadmin /bridgeheads * /verbose > c:tempbridgeheads.txt

chcp 855 используется, чтобы у вас не было кракозябр вместо русского текста.

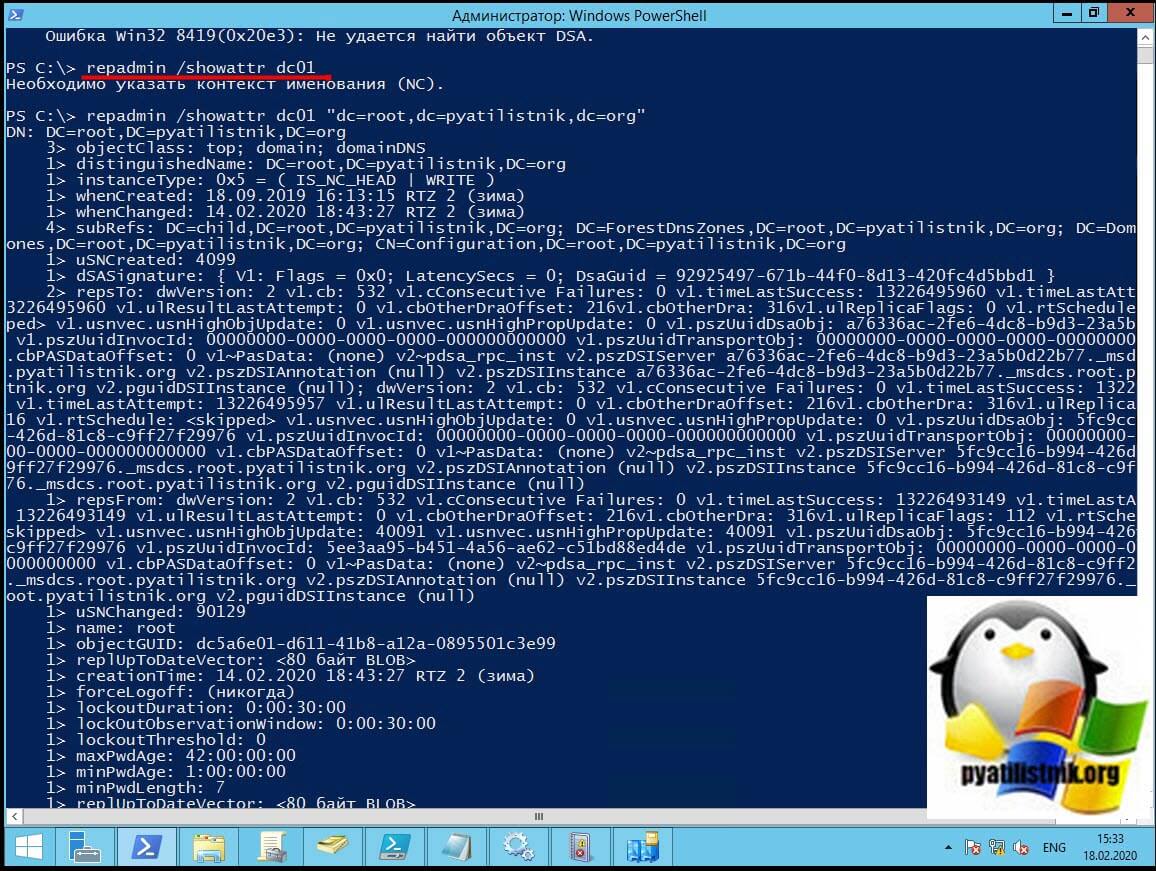

Как посмотреть количество изменений атрибутов

Хотя команда repadmin /showobjmeta отображает количество изменений атрибутов объекта и контроллер домена, которые вносили эти изменения, команда repadmin /showattr отображает фактические значения для объекта. Команда repadmin /showattr также может отображать значения для объектов, которые возвращаются запросом LDAP-протокола.

На объект может ссылаться его distinguished name или глобальный уникальный идентификатор объекта (GUID).

По умолчанию repadmin /showattr использует порт 389 LDAP для запроса доступных для записи разделов каталога. Однако repadmin /showattr может дополнительно использовать порт 3268 LDAP для запроса разделов, доступных только для чтения, на сервере глобального каталога. (Советую освежить в памяти какие порты использует Active Directory).

Основные параметры команды:

- <DSA_LIST> — Задает имя хоста контроллера домена или списка контроллеров домена, разделенных в списке одним пробелом.

- <OBJ_LIST> — Определяет различающееся имя или GUID объекта для объекта, атрибуты которого вы хотите перечислить. Когда вы выполняете запрос LDAP из командной строки, этот параметр формирует базовый путь различаемого имени для поиска. Заключите в кавычки отличительные имена, содержащие пробелы.

- /atts — Возвращает значения только для указанных атрибутов. Вы можете отображать значения для нескольких атрибутов, разделяя их запятыми.

- /allvalues — Отображает все значения атрибутов. По умолчанию этот параметр отображает только 20 значений атрибута для атрибута.

- /gc — Указывает использование TCP-порта 3268 для запроса разделов глобального каталога только для чтения.

- /long — Отображает одну строку для каждого значения атрибута.

- /dumpallblob — Отображает все двоичные значения атрибута. Эта команда похожа на /allvalues, но отображает двоичные значения атрибутов.

В следующем примере выполняется запрос к конкретному контроллеру домена.

repadmin /showattr dc01 «dc=root,dc=pyatilistnik,dc=org»

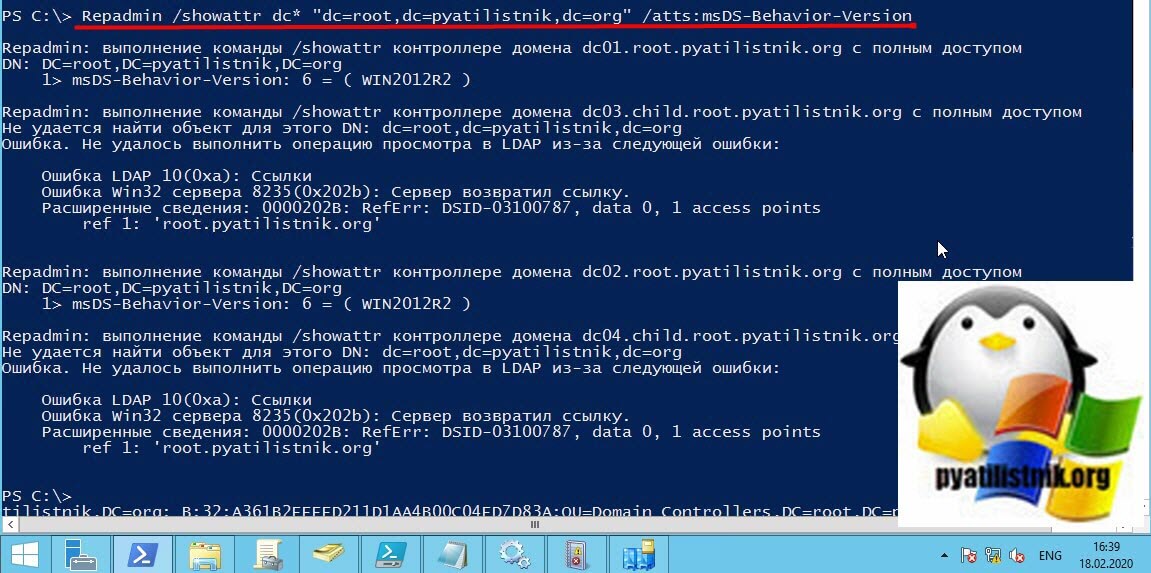

В следующем примере запрашиваются все контроллеры домена, имена компьютеров которых начинаются с dc, и показывает значение для определенного атрибута msDS-Behavior-Version, который обозначает функциональный уровень домена.

Repadmin /showattr dc* «dc=root,dc=pyatilistnik,dc=org» /atts:msDS-Behavior-Version

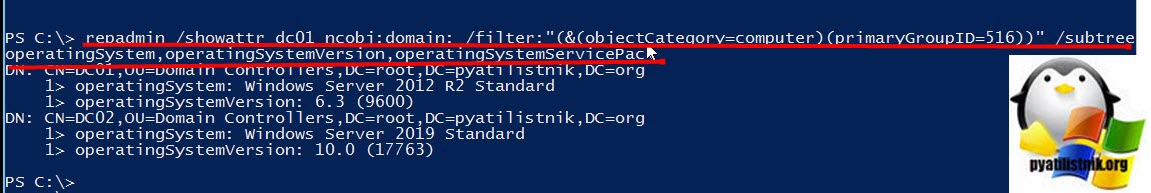

В следующем примере запрашивается один контроллер домена с именем dc01 и возвращается версия операционной системы и версия пакета обновления для всех компьютеров с целевым идентификатором основной группы = 516.

repadmin /showattr dc01 ncobj:domain: /filter:»(&(objectCategory=computer)(primaryGroupID=516))» /subtree /atts:

operatingSystem,operatingSystemVersion,operatingSystemServicePack

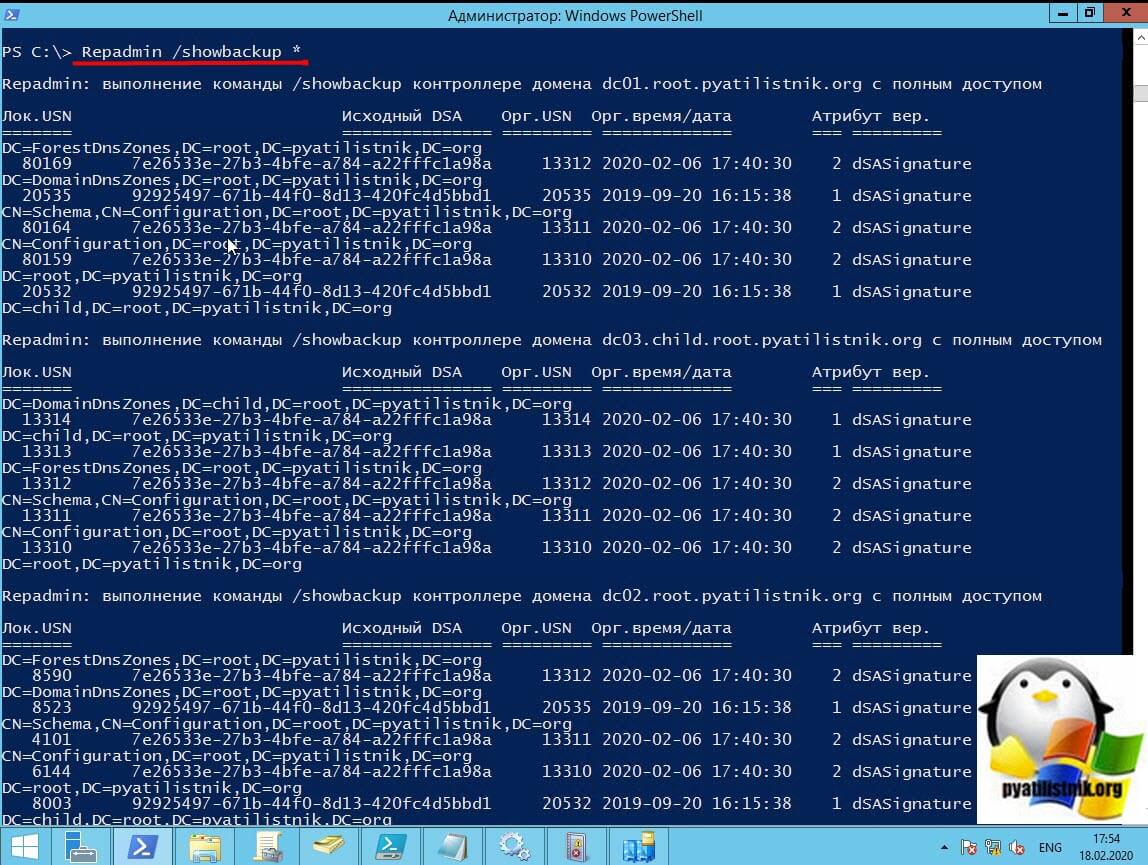

Как посмотреть время последней резервной копирования Active Directory

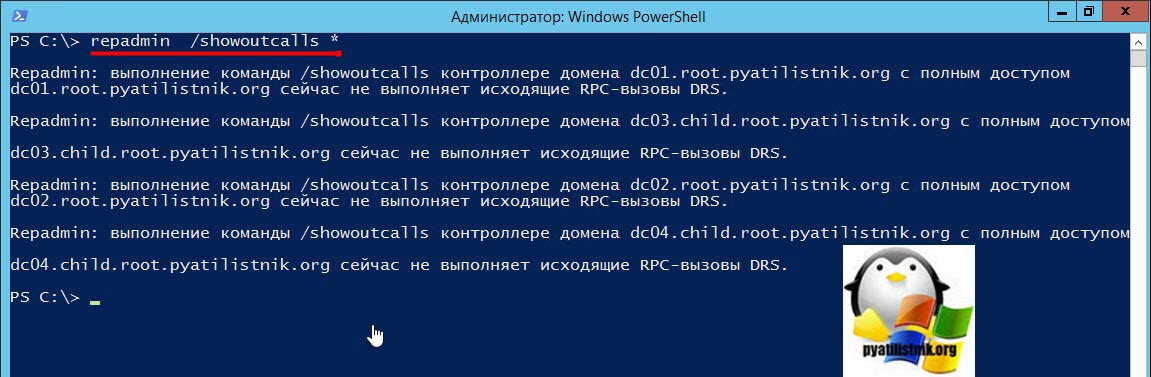

Как посмотреть RPC-вызовы, на которые еще не ответили

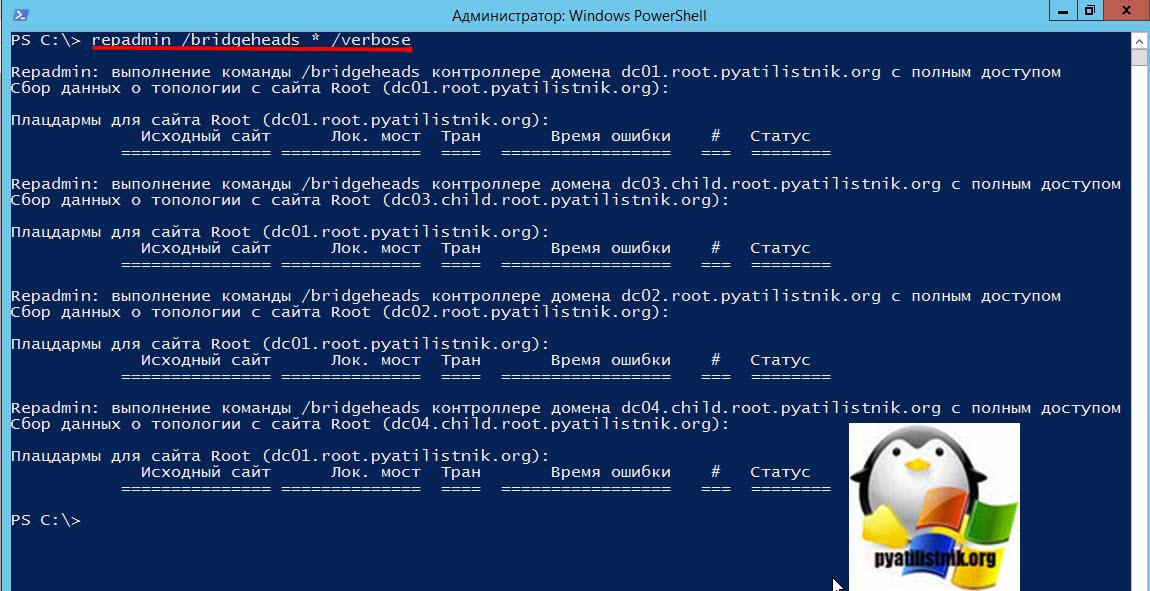

Как посмотреть топологию репликации

repadmin /bridgeheads * /verbose

Если есть проблемы с репликацией, то можете получать ошибку «The remote system is not available. For information about network troubleshooting, see Windows Help.»

Как сгенерировать топологию сайтов Active Directory

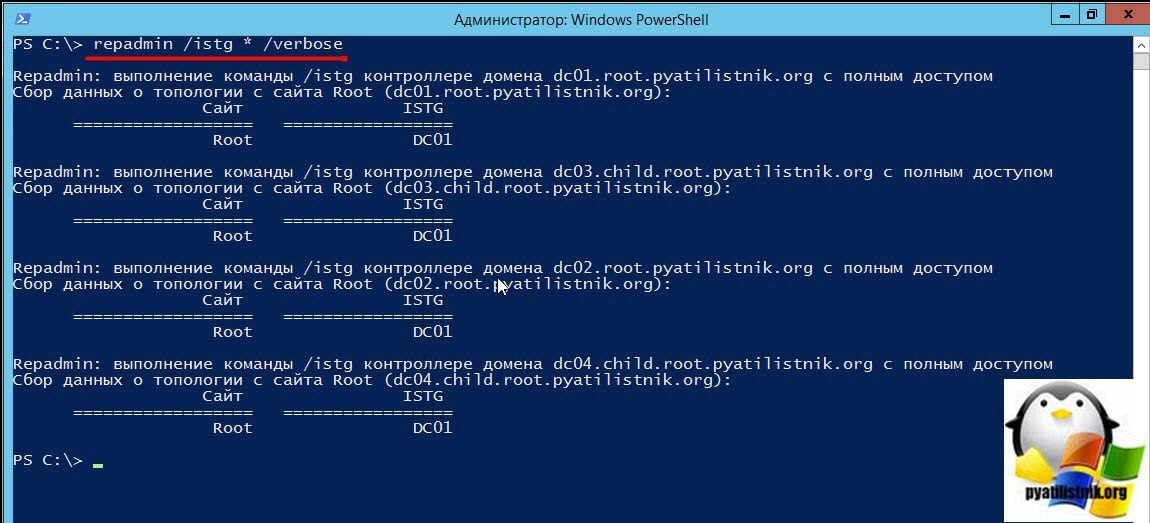

repadmin /istg * /verbose

Если есть проблемы с репликацией, то тут вы можете видеть ошибки: LDAP error 81 (Server Down) Win32 Err 58.

На этом у меня все, мы с вами разобрали очень полезную утилиту, которая позволит вам быть в курсе статуса репликации вашей Active Directory. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Перейти к содержанию

На чтение 1 мин Опубликовано Обновлено

LDAP (Lightweight Directory Access Protocol) является протоколом, используемым для доступа и управления распределенными каталогами, такими как серверы Active Directory.

Одним из распространенных сбоев, которые могут возникнуть при работе с привязкой LDAP, является ошибка 8341. Эта ошибка указывает на проблему с аутентификацией или авторизацией при попытке доступа к LDAP-каталогу.

Проблемы с аутентификацией могут быть вызваны неправильно введенными учетными данными, изменениями в учетной записи пользователя или проблемами с паролем. Проблемы с авторизацией могут возникнуть из-за отсутствия необходимых разрешений у пользователя или из-за настроек безопасности в LDAP-каталоге.

Существует несколько способов решения проблемы с ошибкой 8341. В первую очередь необходимо проверить правильность введенных учетных данных и убедиться, что они соответствуют учетной записи и паролю пользователя. Если учетные данные верны, следующим шагом может быть проверка настроек безопасности в LDAP-каталоге и установка необходимых разрешений для пользователя.

Если проблема не устраняется, возможно, потребуется обратиться к администратору LDAP-сервера или поддержке технического обслуживания, чтобы получить дополнительную помощь в решении проблемы с привязкой LDAP и ошибкой 8341.