В интересах производственных процессов возникает вопрос обеспечения доступа пользователей к локальной сети предприятия через VPN.

Частным случаем реализации данной задачи является организация доступа через шлюз MikroTik по протоколу L2TP с использованием IpSec и ключа проверки подлинности (IPSec Secret). При этом при создании пользователей для доступа по VPN через сервер L2TP используется профиль SSTP.

Однако, как показала практика, возникают сложности с соединением, выражающиеся в отображении пользователю ошибки 809 при его попытке соединиться с локальной сетью, например:

Устранение данной ошибки является комплексным решением проблемы и включает в себя условно 3 этапа.

1. Модем. При работе из дома пользователи, как правило, используют домашний роутер, предоставленный провайдером услуг Интернет. Необходимо убедиться, что Ваш домашний роутер будет корректно обрабатывать протоколы L2TP и IpSec. Пример решения для одного из модемов приведён в этой заметке.

По личному опыту, этого было достаточно при работе в Linux.

2. Брандмауэр Windows, по умолчанию, блокирует необходимые для описываемого типа VPN-соединения соединения к определённым портам. Для обеспечения соединения нужно открыть доступ к портам UDP 500, 1701, 4500. Назначение этих портов:

500 – ISAKMP – Internet Security Association and Key Management Protocol;

1701 – Layer 2 Forwarding Protocol (L2F) & Layer 2 Tunneling Protocol (L2TP);

4500 – NAT-T – IPSec Network Address Translator Traversal.

Запустите оснастку управления брандмауэром Windows и нажмите на ссылку «Дополнительные параметры»:

Нужно создать 2 правила: для входящих подключений и исходящих подключений. Активизируйте соответствующий пункт в верхнем меню слева:

Далее в верхнем меню справа нажмите на «Создать правило»:

При запросе типа правила укажите, что данное правило создаётся для порта:

Укажите локальные порты UDP: 500, 4500, 1701

Аналогично сделайте и для другого вида подключения (в этом примере далее – для исходящего).

Попробуйте установить соединение. Если не помогло – работаем дальше.

3. Внесение измнения в реестр Windows.

Запустите редактор реестра (regedit) и пройдите в ветку

HKEY_LOCAL_MACHINE\ System\ CurrentControlSet\ Services\ Rasman\ Parameters

Создайте двоичный параметр DWORD с именем ProhibitIpSec и значением 1:

Перезагрузитесь. Попробуйте соединиться со своей сетью по VPN. Получилось?

Hello,

L2TP users try connect a VPN, Win10 give #809.

RouterOS v6.48 show only:

Connecting:

Auto disconnect after 35s:

User get #809 or #0

When user not connecting then his IP exist only at IPSec > Policies as Dynamic entry with PH2 state «ready to send».

I cannot remote that dynamic entry, but disable & enable Proporsal give that effect ! WorkARound found. User can logon now.

Maybe some a IPSec parameter is wrong set at IPSec part? After reboot all disconnected users have auto-remove that dynamic Policies…. until some time he stop remove them like bug and then users call me they cannot connect to vpn.

IPSec settings in one screenshot:

Upgrade to v6.48.1 and now wait again for new calls or my detection. :).

I do a detection and notify e-mail and FIX by re-enable Proposal, via scheduler run every 3m with code

local EmailTo "marcin.przysowa@domain.tld"

local CustomerLocation "ACME HQ"

local PH2ProposalName "L2TP_users"

foreach BadPolicy in=[/ip ipsec policy find where dynamic ph2-state=ready-to-send ] do={

local BadPolicyIPMask [ip ipsec policy get $BadPolicy dst-address]

local BadPolicyIP [:pick $BadPolicyIPMask 0 [:find $BadPolicyIPMask "/"]]

local BadActivePeer [len [ip ipsec active-peers find where comment~"L2TP" remote-address=$BadPolicyIP ]]

if ( $BadActivePeer = 0) do={

local UserWithProblem

foreach i in=[log find where message~"$BadPolicyIP" message~"logged" topics~"l2tp"] do={

local LogWithUserWithProblem [log get $i message]

set $UserWithProblem [pick $LogWithUserWithProblem 0 [:find $LogWithUserWithProblem " "]]

}

local Message ($CustomerLocation." IPSec PH2: ready-to-send DETECTED from ".$BadPolicyIP." by ".$UserWithProblem)

tool e-mail send to=$EmailTo subject=$Message

log warning $Message

/ip ipsec proposal enable $PH2ProposalName ;

}

}

and now I wait… and after problem and fix I receive e-mail subject: Consonto DataCenter IPSec ready-to-send DETECTED from 79.191.133.13 by a.nowak.

WorkARound: Disable & Enable IPSec > Proposals

ip ipsec proposal enable L2TP_users ;

Any other Suggestion ?

Столкнулись с интересной проблемой у одного из заказчиков после перенастройки VPN сервера Windows Server 2012 с PPTP на L2TP/ IPSec (из за отключения поддержки PPTP VPN в iOS). Изнутри корпоративной сети VPN клиенты без каких-либо проблем подключаются к VPN серверу, а вот внешние Windows клиенты при попытке установить соединение с L2TP VPN сервером, выдают такую ошибку:

The network connection between your computer and the VPN server could not be established because the remote server is not responding. This could be because one of the network devices (e.g. firewalls, NAT, routers, etc) between your computer and the remote server is not configured to allow VPN connections. Please contact your Administrator or your service provider to determine which device may be causing the problem.

В других версиях Windows о наличии аналогичной проблемы могут свидетельствовать ошибки VPN подключения 800, 794 или 809.

Стоит отметить, что данный VPN сервер находится за NAT, а на маршрутизаторе настроен проброс портов, необходимых для работы L2TP:

- UDP 1701 — Layer 2 Forwarding Protocol (L2F) & Layer 2 Tunneling Protocol(L2TP)

- UDP 500

- UDP 4500 NAT-T – IPSec Network Address Translator Traversal

- Protocol 50 ESP

В правилах Windows Firewall VPN сервера эти порты также открыты. Т.е. используется классическая конфигурация. Для подключения используется встроенный VPN клиент Windows.

Если подключаться к этому же VPN серверу через PPTP, подключение успешно устанавливается.

VPN ошибка 809 для L2TP/IPSec в Windows за NAT

Как оказалось, проблема эта уже известна и описана в статье https://support.microsoft.com/en-us/kb/926179. По умолчанию встроенный VPN клиент Windows не поддерживает подключение к L2TP/IPsec через NAT. Дело в том, что IPsec использует протокол ESP (Encapsulating Security Payload) для шифрования пакетов, а протокол ESP не поддерживает PAT (Port Address Translation). Если вы хотите использовать IPSec для коммуникации, Microsoft рекомендует использовать белые IP адреса на VPN сервере.

Но есть и обходное решение. Можно исправить этот недостаток, включив поддержку протокола NAT—T, который позволяет инкапсулировать пакеты протокола ESP 50 в UDP пакеты по порту 4500. NAT-T включен по-умолчанию почти во всех операционных системах (iOS, Android, Linux), кроме Windows.

Если VPN сервер L2TP/IPsec находится за NAT, то для корректного подключения внешних клиентов через NAT необходимо на стороне Windows сервера и клиента внести изменение в реестр, разрешающее UDP инкапсуляцию пакетов для L2TP и поддержку (NAT-T) для IPsec.

- Откройте редактор реестра

regedit.exe

и перейдите в ветку:- Для Windows 10,8.1,7 и Windows Server 2016,2012R2,2008R2 — HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesPolicyAgent

- Для Windows XP/Windows Server 2003 — HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesIPSec

- Создайте DWORD параметр с именем AssumeUDPEncapsulationContextOnSendRule и значением 2;

Примечание. Возможные значения параметра AssumeUDPEncapsulationContextOnSendRule:

- 0 – (значение по-умолчанию), предполагается, что VPN сервер подключен к интернету без NAT;

- 1 – VPN сервер находится за NAT;

- 2 — и VPN сервер и клиент находятся за NAT.

- Осталось перезагрузить компьютер и убедиться, что VPN туннель успешно создается.

Если и Windows VPN сервер и клиент находятся за NAT, нужно изменить это параметре на обоих системах.

Можно использовать командлет PowerShell для внесения изменений в реестр:

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesPolicyAgent" -Name "AssumeUDPEncapsulationContextOnSendRule" -Type DWORD -Value 2 –Force;

После включения поддержки NAT-T, вы сможете успешно подключаться к VPN серверу с клиента через NAT (в том числе двойной NAT).

В некоторых случаях для корректной работы VPN необходимо открыть дополнительное правило в межсетевом экране для порта TCP 1701 (в некоторых реализациях L2TP этот порт используется совмести с UDP 1701).

NAT-T не корректно работал в ранних редакциях Windows 10, например, 10240, 1511, 1607. Если у вас старая версия, рекомендуем обновить билд Windows 10.

L2TP VPN не работает на некоторых Windows компьютерах в локальной сети

Есть еще один интересный баг. Если в вашей локальной сети несколько Windows компьютеров, вы не сможете установить более одного одновременного подключения к внешнему L2TP/IPSec VPN серверу. Если при наличии активного VPN туннеля с одного клиента, вы попытаетесь подключиться к тому же самому VPN серверу с другого компьютера, появится ошибка с кодом 809 или 789:

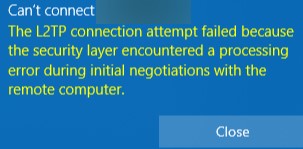

Error 789: The L2TP connection attempt failed because the security layer encountered a processing error during initial negotiations with the remove computer.

Что интересно, эта проблема наблюдется только с Windows-устройствами. На устройствах с Linux/MacOS/Android в этой же локальной сети таких проблем нет. Можно без проблем одновременно подключиться к VPN L2TP серверу с нескольких устройств.

По информации на TechNet проблема связана с некорректной реализацией клиента L2TP/IPSec клиента в Windows (не исправляется уже много лет).

Для исправления этого бага нужно изменить два параметра реестра в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRasManParameters и перезагрузите компьютре:

- AllowL2TPWeakCrypto – изменить на 00000001 (ослабляет уровень шифрования, для L2TP/IPSec используются алгоритмы MD5 и DES)

- ProhibitIPSec – изменить на 00000000 (включает шифрование IPsec, которое часто отключается некоторыми VPN клиентами или утилитами)

Для изменения этих параметров реестра достаточно выполнить команды:

reg add "HKEY_LOCAL_MACHINESystemCurrentControlSetServicesRasmanParameters" /v AllowL2TPWeakCrypto /t REG_DWORD /d 1 /f

reg add "HKEY_LOCAL_MACHINESystemCurrentControlSetServicesRasmanParameters" /v ProhibitIpSec /t REG_DWORD /d 0 /f

Это включает поддержку нескольких одновременных L2TP/IPSec-подключений в Windows через общий внешний IP адрес (работает на всех версиях, начиная с Windows XP и заканчивая Windows 10).

Содержание

- VPN ошибка 809 в Windows 7,8,10

- Как исправить ошибку VPN 809

- Исправляем проблему подключения к L2TP/IPSec VPN серверу за NAT

- VPN ошибка 809 для L2TP/IPSec в Windows за NAT

- L2TP VPN не работает на некоторых Windows компьютерах в локальной сети

- Методы устранения ошибки 809. Почему она возникает?

- Факторы, способствующие проявлению проблем

- Причины возникновения проблемы

- Пути искоренения ошибок

- Как самостоятельно исправить проблему

- Справочная информация

- пятница, 14 августа 2015 г.

- Ошибка соединения 809 при использовании L2TP IpSec для подключения по VPN с профилем SSTP на MikroTik

VPN ошибка 809 в Windows 7,8,10

Иногда, при попытке запустить подключение VPN в Windows 7 может появится ошибка 809 с комментарием:»Нельзя установить связь по сети между компьютером и VPN сервером, поскольку удалённый сервер не отвечает». Чаще всего проблема возникает из-за ошибки самого пользователя. Дело в том, что сейчас чаще всего в домах и квартирах стоят роутеры, которые сами подключаются к серверу и раздают Интернет. Пользователь пытается параллельно с компьютера поднять ещё одно соединение и потому выскакивает ошибка 809 в Windows 7. С этим сталкивались многие абоненты Билайн. Поэтому если у Вас установлен роутер — не нужно поднимать ещё какие-либо соединения.

Вторая причина, по которой появляется ошибка подключения 809 по VPN L2TP — это брандмауэр Windows 7. Так как в нём по умолчанию не настроена правильно обработка VPN-соединения, система попросту блокирует его. Для решения можно либо полностью отключить брандмауэр Виндовс, что не совсем правильно, либо немного подправить реестр. Этим мы сейчас и займёмся.

Нажимаем комбинацию Win+R и вводим в строчку «Открыть» команду regedit.

Нажимаем кнопку «ОК». Должно появится окно редактора реестра Windows 7.

В древовидном списке в левой части окна нужно найти нужную ветку. В Windows XP :

Далее в правой части окна с помощью меню «Правка»>»Создать» Вам нужно создать параметр DWORD для 32-разрядной версии с именем AssumeUDPEncapsulationContextOnSendRule. Далее кликаем по нему правой кнопкой мыши и выбираем пункт меню «Изменить». В поле значение нужно указать одно из вот этих значений:

— значение по умолчанию. Запрет подключения к VPN-серверу, находящемуся за NAT

1 — Разрешает подключение, если за NAT находится только сервер. При этом важное условие — у клиента должен быть “белый” IP-адрес

2 — Разрешает VPN подключение, если за NAT находятся и сервер, и его клиент.

Обычно для того, чтобы исправить ошибку 809 при подключении к интернету Билайн, либо другого провайдера, использующего протокол VPN L2TP, достаточно поставить значение 2.

Перезагружаем Windows 7 и проверяем подключение к Интернету.

Источник

Как исправить ошибку VPN 809

Виртуальная частная сеть (VPN) — это универсальное решение для обеспечения безопасности и конфиденциальности в Интернете. Когда они работают, они великолепны, но когда они этого не делают, они могут оставить вас в замешательстве. Для VPN-подключений довольно часто возникают проблемы. Примерно существуют сотни различных кодов ошибок VPN, но в большинстве случаев появляются только несколько. Если вы используете устройство Windows и VPN, то весьма часто встречается ошибка VPN 809.

Эта ошибка обычно возникает, когда Windows не позволяет установить VPN через брандмауэр. Кроме того, если вы не используете брандмауэр, но находитесь на устройстве NAT, эта ошибка может появиться.

Трансляция сетевых адресов (NAT) предназначена для сохранения IP-адресов. Это позволяет частным IP-сетям с незарегистрированными IP-адресами подключаться к Интернету. NAT обычно работает на маршрутизаторе, соединяющем две или более сетей, и превращает незарегистрированную сеть в юридические адреса. Устройства NAT имеют особый способ трансляции сетевого трафика, и когда вы помещаете сервер за устройством NAT и используете среду IPsec NAT-T, вы можете получить эту ошибку.

Вы получите сообщение об ошибке с указанием;

Не удалось установить сетевое соединение между вашим компьютером и сервером VPN, поскольку удаленный сервер не отвечает.

Кроме того, когда появляется ошибка, журнал событий также не отображает никаких связанных журналов, потому что трафик не достигнет интерфейса WAN MX.

Вы можете выбрать следующие варианты устранения неполадок VPN Ошибка 809:

Давайте рассмотрим эти варианты устранения неполадок подробнее.

Вариант 1. Включите порты на вашем брандмауэре/маршрутизаторе

Код ошибки VPN «Всегда включен» 809 вызван тем, что порт PPTP (TCP 1723) или порт L2TP или порт IKEv2 (порт UDP 500 или 4500) заблокирован на сервере VPN или брандмауэре. Решение состоит в том, чтобы включить эти порты на брандмауэре или маршрутизаторе. Вы можете попробовать развернуть VPN-туннель на основе SSTP или OpenVPN у своего VPN-провайдера. Это позволит VPN-соединению беспрепятственно работать через брандмауэр, NAT и веб-прокси.

Вариант 2: Добавить значение в реестр Windows

При попытке установить VPN-соединение, если ваш MX находится за NAT, вам нужно добавить значение DWORD «AssumeUDPEncapsulationContextOnSendRule» в реестр Windows. Вот как это сделать:

1] Войдите в систему Windows Machine как «Администратор»

2] Щелкните правой кнопкой мыши «Пуск» и выберите «Выполнить»

3] Введите «regedit» и нажмите «Enter»

4] Найдите запись «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesPolicyAgent»

5] Щелкните правой кнопкой мыши и создайте новое значение «DWORD» (32-разрядное).

6] Добавьте RegValue «AssumeUDPEncapsulationContextOnSendRule» и нажмите «Ok», чтобы сохранить изменения.

7] Измените новую запись и измените значение данных с «0» на «2».

8] Перезагрузите компьютер и проверьте соединение

Примечание. Это решение идеально подходит, когда ваш VPN-сервер и компьютерный клиент находятся за устройствами NAT.

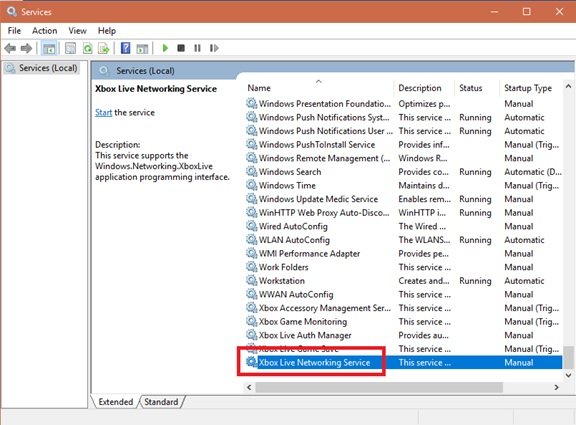

Вариант 3. Отключение сетевых служб Xbox Live

Для пользователей Windows 10 антивирус может быть несовместим с ОС, из-за чего он отклоняет соединения IPsec. Служба Windows 10 может обеспечить единовременный доступ к L2TP/IPsec VPN, для решения этой проблемы выполните следующие действия:

1] В поле « Поиск » введите «Услуги».

2] В результатах нажмите «Услуги».

3] Найдите «Xbox Live Networking Services» и отключите его.

Ваше VPN-соединение должно работать, а ошибка VPN 809 должна исчезнуть.

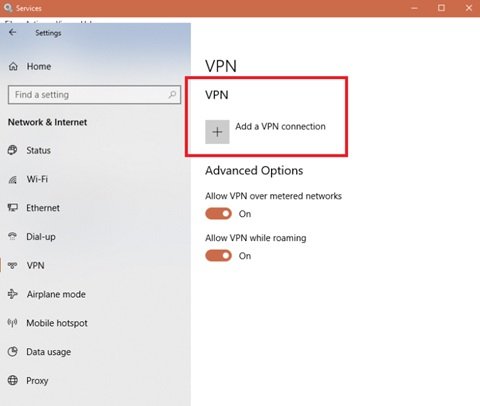

Вариант 4. Проверьте настройки PAP

Выполните следующие действия, чтобы проверить правильность настроек PAP:

1] Нажмите «Пуск» и выберите «Настройки»

2] Выберите «Сеть и Интернет» и выберите «VPN».

3] Теперь вам нужно будет «Добавить VPN», указав имя подключения, имя пользователя и пароль.

4] Теперь на вкладке «Свойства» выберите «Безопасность», затем перейдите к «Расширенные настройки».

5] В разделе «Аутентификация» выберите «Разрешить эти протоколы», а затем отметьте только поле «PAP».

Теперь перезагрузите систему, чтобы подтвердить, если ошибка исчезла.

Вариант 5: отключить сторонние приложения

Иногда сторонние приложения на устройстве могут быть причиной причины ошибки VPN 809. Здесь вам придется индивидуально выяснить, какое приложение вызывает проблему. Это может приводить в бешенство, но как только вы отключите приложение преступника, ошибка должна исчезнуть.

Ошибка VPN 809 — это очень распространенная проблема VPN, с которой время от времени сталкивается каждый пользователь. Перечисленные выше варианты помогут вам решить эту проблему в кратчайшие сроки.

Источник

Исправляем проблему подключения к L2TP/IPSec VPN серверу за NAT

Столкнулись с интересной проблемой у одного из заказчиков после перенастройки VPN сервера Windows Server 2012 с PPTP на L2TP/ IPSec (из за отключения поддержки PPTP VPN в iOS). Изнутри корпоративной сети VPN клиенты без каких-либо проблем подключаются к VPN серверу, а вот внешние Windows клиенты при попытке установить соединение с L2TP VPN сервером, выдают такую ошибку:

The network connection between your computer and the VPN server could not be established because the remote server is not responding. This could be because one of the network devices (e.g. firewalls, NAT, routers, etc) between your computer and the remote server is not configured to allow VPN connections. Please contact your Administrator or your service provider to determine which device may be causing the problem.

В других версиях Windows о наличии аналогичной проблемы могут свидетельствовать ошибки VPN подключения 800, 794 или 809.

Стоит отметить, что данный VPN сервер находится за NAT, а на маршрутизаторе настроен проброс портов, необходимых для работы L2TP:

В правилах Windows Firewall VPN сервера эти порты также открыты. Т.е. используется классическая конфигурация. Для подключения используется встроенный VPN клиент Windows.

VPN ошибка 809 для L2TP/IPSec в Windows за NAT

Как оказалось, проблема эта уже известна и описана в статье https://support.microsoft.com/en-us/kb/926179. По умолчанию встроенный VPN клиент Windows не поддерживает подключение к L2TP/IPsec через NAT. Дело в том, что IPsec использует протокол ESP (Encapsulating Security Payload) для шифрования пакетов, а протокол ESP не поддерживает PAT (Port Address Translation). Если вы хотите использовать IPSec для коммуникации, Microsoft рекомендует использовать белые IP адреса на VPN сервере.

Но есть и обходное решение. Можно исправить этот недостаток, включив поддержку протокола NAT—T, который позволяет инкапсулировать пакеты протокола ESP 50 в UDP пакеты по порту 4500. NAT-T включен по-умолчанию почти во всех операционных системах (iOS, Android, Linux), кроме Windows.

Если VPN сервер L2TP/IPsec находится за NAT, то для корректного подключения внешних клиентов через NAT необходимо на стороне Windows сервера и клиента внести изменение в реестр, разрешающее UDP инкапсуляцию пакетов для L2TP и поддержку (NAT-T) для IPsec.

После включения поддержки NAT-T, вы сможете успешно подключаться к VPN серверу с клиента через NAT (в том числе двойной NAT).

L2TP VPN не работает на некоторых Windows компьютерах в локальной сети

Есть еще один интересный баг. Если в вашей локальной сети несколько Windows компьютеров, вы не сможете установить более одного одновременного подключения к внешнему L2TP/IPSec VPN серверу. Если при наличии активного VPN туннеля с одного клиента, вы попытаетесь подключиться к тому же самому VPN серверу с другого компьютера, появится ошибка с кодом 809 или 789:

По информации на TechNet проблема связана с некорректной реализацией клиента L2TP/IPSec клиента в Windows (не исправляется уже много лет).

Для исправления этого бага нужно изменить два параметра реестра в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRasManParameters и перезагрузите компьютре:

Для изменения этих параметров реестра достаточно выполнить команды:

reg add «HKEY_LOCAL_MACHINESystemCurrentControlSetServicesRasmanParameters» /v AllowL2TPWeakCrypto /t REG_DWORD /d 1 /f

reg add «HKEY_LOCAL_MACHINESystemCurrentControlSetServicesRasmanParameters» /v ProhibitIpSec /t REG_DWORD /d 0 /f

Это включает поддержку нескольких одновременных L2TP/IPSec-подключений в Windows через общий внешний IP адрес (работает на всех версиях, начиная с Windows XP и заканчивая Windows 10).

Источник

Случается так, что владельцы ПК, стремящиеся создать VPN-подсоединение к интернету, сталкиваются со всевозможными проблемами, среди которых распространённой является ошибка 809. Это приводит человека к замешательству, особенно если он абсолютно не разбирается в причинах возникновения ошибок и существующих путях их устранения.

Основные причины ошибки 809 и пути её решения мы разберем в этой статье

Факторы, способствующие проявлению проблем

Причин, по которым может возникать ошибка 809 VPN, препятствующая созданию доступа к глобальной сети, насчитать можно несколько. Если правильно выявить такие причины, ликвидировать проблему будет гораздо проще, поскольку существуют рекомендации, позволяющие вносить достаточно просто требуемые изменения в настройки и обеспечивать VPN-подсоединение к сети.

Причины возникновения проблемы

Ошибка 809 возникает тогда, когда кто-то стремится создать сетевой доступ при помощи VPN-соединения, которое относится к типу виртуальных частных сетей.

Брандмауэр, обязательная составляющая операционной системы, блокирует попытки осуществления такого соединения. Кроме брандмауэра может блокировать сетевое соединение любое устройство, подсоединённое к компьютеру и участвующее в обеспечении сетевого доступа. В качестве одного из девайсов, блокирующего доступ к сети, может выступать маршрутизатор, NAT.

Явной причиной возникновения такой проблемы может являться неполная установка ОС или в некоторых случаях уже установленная система, но сопровождающаяся какими-либо неполадками.

Иногда устанавливают программное обеспечение, скачанное из непроверенных источников, вследствие чего при установке вносятся автоматические изменения в системный реестр, провоцирующие возникновение проблем, связанных с доступом к сети.

Разлад в систему может внести вредоносное программное обеспечение, а также вирусы, способные не только повреждать, но и удалять значимые системные файлы, без которых невозможно обеспечить доступ к интернету.

Поиск и искоренение неполадки позволит избегать подобных проблем в дальнейшем.

Пути искоренения ошибок

Выявив вероятную проблему, юзер должен приложить усилия для её устранения. Если самостоятельно устранить неполадки, ознакомившись с инструкциями, не удаётся, следует обратиться за помощью к специалистам, которые без затруднения быстро установят и ликвидируют ошибки.

Как самостоятельно исправить проблему

Поскольку наиболее вероятной причиной проявления ошибки при VPN подключении считаются недостающие параметры в реестре, очень важно в ручном режиме внести все важные изменения.

Первоначально следует найти ветку реестра, в которую должны вноситься важные дополнения.

Чтобы зайти в реестр и ввести в него системные дополнения, следует нажать «Пуск», затем в строку поиска ввести regedit.

Если на ПК установлен Windows XP, владелец техники должен найти HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesIPSec. Когда же установлен Windows 7 или Vista, ветка будет выглядеть иначе: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesPolicyAgent.

Теперь для внесения изменений следует выделить требуемый реестр, кликнув по нему мышкой, далее в меню «Правка» следует выбрать подменю «Создать». Из предлагаемых вариантов необходимо выбрать DWORD.

На экране откроется доступная строка, в которую нужно занести требуемые изменения. В неё пользователь должен ввести AssumeUDPEncapsulationContextOnSendRule, после чего подтвердить внесённые изменения.

После внесения дополнений в системный реестр юзер должен выделить его, используя мышку, и выбрать параметр «Изменить». В появившемся поле можно ввести 0, 1 или 2, в зависимости от обозначенных целей.

Значение «0» чаще всего устанавливается по умолчанию и свидетельствует о том, что при эксплуатации NAT-устройств сетевое подключение не предусмотрено.

Значение «1» разрешает обеспечить подключение к серверу, используя NAT-устройства.

Значение «2» способствует успешной настройке операционной системы в режиме безопасности, обеспечивая подключение ПК к серверу на базе VPN при помощи NAT-девайсов.

Безусловно, чаще всего прибегают именно к введению значения «2». Чтобы все дополнения и изменения вступили в силу, очень важно перезагрузить электронную вычислительную машину.

Когда же проблема с VPN-соединением возникает из-за вирусов, важно обновить антивирусное приложение и запустить полноценное сканирование. Также совсем не помешает почистить операционку, удалив все временные файлы.

Установка обновлений, драйверов могут тоже посодействовать решению проблемы, сопровождающейся надписью «ошибка 809». Если причиной неполадки является программное обеспечение, которое было некорректно инсталлировано или вступившее в конфликт с иным ПО, успешно помогает функция «Восстановление системы», позволяющая откатить систему на несколько суток назад, когда проблем с VPN-соединением не возникало.

И только в отдельных случаях приходится переустанавливать систему, отдавая предпочтение полной загрузке Windows.

Итак, системные ошибки предупреждают, что часть важных дополнений отсутствует или недееспособно. Чтобы вернуть работоспособность всем параметрам и обеспечить доступ к всемирной паутине, следует приложить усилия, проявить повышенное внимание, выполнить последовательно все рекомендуемые действия. Усилия будут потрачены не зря, поскольку контакт компьютера с сервером будет обеспечен.

Источник

Справочная информация

про свой опыт решения некоторых проблем и использования ряда возможностей ОС и приложений

пятница, 14 августа 2015 г.

Ошибка соединения 809 при использовании L2TP IpSec для подключения по VPN с профилем SSTP на MikroTik

В интересах производственных процессов возникает вопрос обеспечения доступа пользователей к локальной сети предприятия через VPN.

Частным случаем реализации данной задачи является организация доступа через шлюз MikroTik по протоколу L2TP с использованием IpSec и ключа проверки подлинности (IPSec Secret). При этом при создании пользователей для доступа по VPN через сервер L2TP используется профиль SSTP.

Однако, как показала практика, возникают сложности с соединением, выражающиеся в отображении пользователю ошибки 809 при его попытке соединиться с локальной сетью, например:

Устранение данной ошибки является комплексным решением проблемы и включает в себя условно 3 этапа.

1. Модем. При работе из дома пользователи, как правило, используют домашний роутер, предоставленный провайдером услуг Интернет. Необходимо убедиться, что Ваш домашний роутер будет корректно обрабатывать протоколы L2TP и IpSec. Пример решения для одного из модемов приведён в этой заметке.

По личному опыту, этого было достаточно при работе в Linux.

2. Брандмауэр Windows, по умолчанию, блокирует необходимые для описываемого типа VPN-соединения соединения к определённым портам. Для обеспечения соединения нужно открыть доступ к портам UDP 500, 1701, 4500. Назначение этих портов:

500 – ISAKMP – Internet Security Association and Key Management Protocol;

1701 – Layer 2 Forwarding Protocol (L2F) & Layer 2 Tunneling Protocol (L2TP);

4500 – NAT-T – IPSec Network Address Translator Traversal.

Запустите оснастку управления брандмауэром Windows и нажмите на ссылку «Дополнительные параметры»:

Нужно создать 2 правила: для входящих подключений и исходящих подключений. Активизируйте соответствующий пункт в верхнем меню слева:

При запросе типа правила укажите, что данное правило создаётся для порта:

Аналогично сделайте и для другого вида подключения (в этом примере далее – для исходящего).

Попробуйте установить соединение. Если не помогло – работаем дальше.

3. Внесение измнения в реестр Windows.

Запустите редактор реестра (regedit) и пройдите в ветку

HKEY_LOCAL_MACHINE System CurrentControlSet Services Rasman Parameters

Создайте двоичный параметр DWORD с именем ProhibitIpSec и значением 1:

Перезагрузитесь. Попробуйте соединиться со своей сетью по VPN. Получилось?

Источник

Виртуальная частная сеть (VPN) — это универсальное решение для обеспечения безопасности и конфиденциальности в Интернете. Когда они работают, они великолепны, но когда они этого не делают, они могут оставить вас в замешательстве. Для VPN-подключений довольно часто возникают проблемы. Примерно существуют сотни различных кодов ошибок VPN, но в большинстве случаев появляются только несколько. Если вы используете устройство Windows и VPN, то весьма часто встречается ошибка VPN 809.

Эта ошибка обычно возникает, когда Windows не позволяет установить VPN через брандмауэр. Кроме того, если вы не используете брандмауэр, но находитесь на устройстве NAT, эта ошибка может появиться.

Трансляция сетевых адресов (NAT) предназначена для сохранения IP-адресов. Это позволяет частным IP-сетям с незарегистрированными IP-адресами подключаться к Интернету. NAT обычно работает на маршрутизаторе, соединяющем две или более сетей, и превращает незарегистрированную сеть в юридические адреса. Устройства NAT имеют особый способ трансляции сетевого трафика, и когда вы помещаете сервер за устройством NAT и используете среду IPsec NAT-T, вы можете получить эту ошибку.

Вы получите сообщение об ошибке с указанием;

Не удалось установить сетевое соединение между вашим компьютером и сервером VPN, поскольку удаленный сервер не отвечает.

Кроме того, когда появляется ошибка, журнал событий также не отображает никаких связанных журналов, потому что трафик не достигнет интерфейса WAN MX.

Вы можете выбрать следующие варианты устранения неполадок VPN Ошибка 809:

- Включите порты на вашем брандмауэре/маршрутизаторе

- Добавить значение в реестр Windows

- Отключить службы Xbox Live Networking

- Проверьте настройки PAP

- Отключить сторонние приложения

Давайте рассмотрим эти варианты устранения неполадок подробнее.

Вариант 1. Включите порты на вашем брандмауэре/маршрутизаторе

Код ошибки VPN «Всегда включен» 809 вызван тем, что порт PPTP (TCP 1723) или порт L2TP или порт IKEv2 (порт UDP 500 или 4500) заблокирован на сервере VPN или брандмауэре. Решение состоит в том, чтобы включить эти порты на брандмауэре или маршрутизаторе. Вы можете попробовать развернуть VPN-туннель на основе SSTP или OpenVPN у своего VPN-провайдера. Это позволит VPN-соединению беспрепятственно работать через брандмауэр, NAT и веб-прокси.

Вариант 2: Добавить значение в реестр Windows

При попытке установить VPN-соединение, если ваш MX находится за NAT, вам нужно добавить значение DWORD «AssumeUDPEncapsulationContextOnSendRule» в реестр Windows. Вот как это сделать:

1] Войдите в систему Windows Machine как «Администратор»

2] Щелкните правой кнопкой мыши «Пуск» и выберите «Выполнить»

3] Введите «regedit» и нажмите «Enter»

4] Найдите запись «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesPolicyAgent»

5] Щелкните правой кнопкой мыши и создайте новое значение «DWORD» (32-разрядное).

6] Добавьте RegValue «AssumeUDPEncapsulationContextOnSendRule» и нажмите «Ok», чтобы сохранить изменения.

7] Измените новую запись и измените значение данных с «0» на «2».

8] Перезагрузите компьютер и проверьте соединение

Примечание. Это решение идеально подходит, когда ваш VPN-сервер и компьютерный клиент находятся за устройствами NAT.

Вариант 3. Отключение сетевых служб Xbox Live

Для пользователей Windows 10 антивирус может быть несовместим с ОС, из-за чего он отклоняет соединения IPsec. Служба Windows 10 может обеспечить единовременный доступ к L2TP/IPsec VPN, для решения этой проблемы выполните следующие действия:

1] В поле « Поиск » введите «Услуги».

2] В результатах нажмите «Услуги».

3] Найдите «Xbox Live Networking Services» и отключите его.

Ваше VPN-соединение должно работать, а ошибка VPN 809 должна исчезнуть.

Вариант 4. Проверьте настройки PAP

Выполните следующие действия, чтобы проверить правильность настроек PAP:

1] Нажмите «Пуск» и выберите «Настройки»

2] Выберите «Сеть и Интернет» и выберите «VPN».

3] Теперь вам нужно будет «Добавить VPN», указав имя подключения, имя пользователя и пароль.

4] Теперь на вкладке «Свойства» выберите «Безопасность», затем перейдите к «Расширенные настройки».

5] В разделе «Аутентификация» выберите «Разрешить эти протоколы», а затем отметьте только поле «PAP».

Теперь перезагрузите систему, чтобы подтвердить, если ошибка исчезла.

Вариант 5: отключить сторонние приложения

Иногда сторонние приложения на устройстве могут быть причиной причины ошибки VPN 809. Здесь вам придется индивидуально выяснить, какое приложение вызывает проблему. Это может приводить в бешенство, но как только вы отключите приложение преступника, ошибка должна исчезнуть.

Ошибка VPN 809 — это очень распространенная проблема VPN, с которой время от времени сталкивается каждый пользователь. Перечисленные выше варианты помогут вам решить эту проблему в кратчайшие сроки.

Случается так, что владельцы ПК, стремящиеся создать VPN-подсоединение к интернету, сталкиваются со всевозможными проблемами, среди которых распространённой является ошибка 809. Это приводит человека к замешательству, особенно если он абсолютно не разбирается в причинах возникновения ошибок и существующих путях их устранения.

Основные причины ошибки 809 и пути её решения мы разберем в этой статье

Факторы, способствующие проявлению проблем

Причин, по которым может возникать ошибка 809 VPN, препятствующая созданию доступа к глобальной сети, насчитать можно несколько. Если правильно выявить такие причины, ликвидировать проблему будет гораздо проще, поскольку существуют рекомендации, позволяющие вносить достаточно просто требуемые изменения в настройки и обеспечивать VPN-подсоединение к сети.

Причины возникновения проблемы

Ошибка 809 возникает тогда, когда кто-то стремится создать сетевой доступ при помощи VPN-соединения, которое относится к типу виртуальных частных сетей.

Брандмауэр, обязательная составляющая операционной системы, блокирует попытки осуществления такого соединения. Кроме брандмауэра может блокировать сетевое соединение любое устройство, подсоединённое к компьютеру и участвующее в обеспечении сетевого доступа. В качестве одного из девайсов, блокирующего доступ к сети, может выступать маршрутизатор, NAT.

Явной причиной возникновения такой проблемы может являться неполная установка ОС или в некоторых случаях уже установленная система, но сопровождающаяся какими-либо неполадками.

Иногда устанавливают программное обеспечение, скачанное из непроверенных источников, вследствие чего при установке вносятся автоматические изменения в системный реестр, провоцирующие возникновение проблем, связанных с доступом к сети.

Разлад в систему может внести вредоносное программное обеспечение, а также вирусы, способные не только повреждать, но и удалять значимые системные файлы, без которых невозможно обеспечить доступ к интернету.

Поиск и искоренение неполадки позволит избегать подобных проблем в дальнейшем.

Пути искоренения ошибок

Выявив вероятную проблему, юзер должен приложить усилия для её устранения. Если самостоятельно устранить неполадки, ознакомившись с инструкциями, не удаётся, следует обратиться за помощью к специалистам, которые без затруднения быстро установят и ликвидируют ошибки.

Как самостоятельно исправить проблему

Поскольку наиболее вероятной причиной проявления ошибки при VPN подключении считаются недостающие параметры в реестре, очень важно в ручном режиме внести все важные изменения.

Первоначально следует найти ветку реестра, в которую должны вноситься важные дополнения.

Чтобы зайти в реестр и ввести в него системные дополнения, следует нажать «Пуск», затем в строку поиска ввести regedit.

Если на ПК установлен Windows XP, владелец техники должен найти HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesIPSec. Когда же установлен Windows 7 или Vista, ветка будет выглядеть иначе: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesPolicyAgent.

Теперь для внесения изменений следует выделить требуемый реестр, кликнув по нему мышкой, далее в меню «Правка» следует выбрать подменю «Создать». Из предлагаемых вариантов необходимо выбрать DWORD.

На экране откроется доступная строка, в которую нужно занести требуемые изменения. В неё пользователь должен ввести AssumeUDPEncapsulationContextOnSendRule, после чего подтвердить внесённые изменения.

После внесения дополнений в системный реестр юзер должен выделить его, используя мышку, и выбрать параметр «Изменить». В появившемся поле можно ввести 0, 1 или 2, в зависимости от обозначенных целей.

Значение «0» чаще всего устанавливается по умолчанию и свидетельствует о том, что при эксплуатации NAT-устройств сетевое подключение не предусмотрено.

Значение «1» разрешает обеспечить подключение к серверу, используя NAT-устройства.

Значение «2» способствует успешной настройке операционной системы в режиме безопасности, обеспечивая подключение ПК к серверу на базе VPN при помощи NAT-девайсов.

Безусловно, чаще всего прибегают именно к введению значения «2». Чтобы все дополнения и изменения вступили в силу, очень важно перезагрузить электронную вычислительную машину.

Когда же проблема с VPN-соединением возникает из-за вирусов, важно обновить антивирусное приложение и запустить полноценное сканирование. Также совсем не помешает почистить операционку, удалив все временные файлы.

Установка обновлений, драйверов могут тоже посодействовать решению проблемы, сопровождающейся надписью «ошибка 809». Если причиной неполадки является программное обеспечение, которое было некорректно инсталлировано или вступившее в конфликт с иным ПО, успешно помогает функция «Восстановление системы», позволяющая откатить систему на несколько суток назад, когда проблем с VPN-соединением не возникало.

И только в отдельных случаях приходится переустанавливать систему, отдавая предпочтение полной загрузке Windows.

Итак, системные ошибки предупреждают, что часть важных дополнений отсутствует или недееспособно. Чтобы вернуть работоспособность всем параметрам и обеспечить доступ к всемирной паутине, следует приложить усилия, проявить повышенное внимание, выполнить последовательно все рекомендуемые действия. Усилия будут потрачены не зря, поскольку контакт компьютера с сервером будет обеспечен.

-

Ls

- Сообщения: 3

- Зарегистрирован: 01 фев 2021, 09:56

Недавно нескольким сотрудникам дали доступ по VPN к РДП. Когда к VPN подключается одни человек, все работает как часы. Если подключается второй, то у первого обрывается связь, а у второго появляется, и тот последний может себе работать, пока кто-либо еще не попытается подключиться к этому же VPN-серверу. При этом у отключившегося появляется ошибка со следующим сообщением:

VPN сервер обслуживает оутсорс фирма, она настраивала клиентские места. Я к ним обращался несколько раз, но они ничего не смогли сделать, сказав что проблема у меня, поскольку другая контора может работать на этом сервере таким же образом без всяких проблем.

Тип VPN — L2TP IPsec, роутер Mikrotik RB750Gr3, прошивка версии 6.46.8.

Настройки фаервола:

NAT:

-

xvo

- Сообщения: 4046

- Зарегистрирован: 25 фев 2018, 22:41

- Откуда: Москва

01 фев 2021, 10:59

А где находится этот VPN сервер и как он связан с вашим микротиком?

Telegram: @thexvo

-

Ls

- Сообщения: 3

- Зарегистрирован: 01 фев 2021, 09:56

02 фев 2021, 08:57

xvo, сервер находится в другой области.

Как связан с нашим роутерем? Юзеры через него к vpn серверу подключаются, больше никак.

-

xvo

- Сообщения: 4046

- Зарегистрирован: 25 фев 2018, 22:41

- Откуда: Москва

02 фев 2021, 09:12

То есть у вас несколько пользователей из-за вашего NAT’а пытаются одновременно подключиться к одному и тому же L2TP-серверу?

Это обычное ограничение для L2TP+IPSec.

На разных платформах обходится (или не обходится) по разному, но в любом случае — на стороне сервера, и ваш микротик тут ни при чем.

Единственное, что вы можете сделать — это как раз поднять соединение на самом микротике, чтобы все внутренние клиенты использовали его.

Telegram: @thexvo

-

Ls

- Сообщения: 3

- Зарегистрирован: 01 фев 2021, 09:56

09 фев 2021, 11:07

xvo, сделал как вы посоветовали, пока пользователи не жалуются. А на счет обходятся-не обходятся: все рекомендации для win7, на котором я сначала пытался настроить vpn, результатов не дали. Мне кажется, я не правильно гуглил. Чтобы вы вбивали в поисковике в такой ситуации?

-

gmx

- Модератор

- Сообщения: 3179

- Зарегистрирован: 01 окт 2012, 14:48

09 фев 2021, 11:55

https://help.keenetic.com/hc/ru/article … 0%B8%D0%B9

Проблема встречалась и с микротиком в качестве клиента. Что-то там фиксили совсем недавно.

Но вот недавно столкнулся, что не работает два подключения PPTP с одного микротика… к одному серверу ROS7. Но pptp в 2021 году вообще бы использовать не надо… PPtP очень специфический протокол, он поднимает параллельно gre соединение и там тоже с NAT проблемы.

Выбирайте более прогрессивные протоколы. Вообще для клиентских подключений, в смысле компы сотрудников, смартфоны, наверное, самый универсальный SSTP. Да он может не быстр, ресурсоемкий, но нет никаких проблем с блокировками — всегда все работает, в винде «из каробки», в андроиде уже три отличных клиента и для ios написали недавно. И потом, необходимость раздачи виндовым клиентам сертификата, можно даже считать дополнительной защитой, а не трудностью. Ну а если купить сертификат официально, то и вообще все очень легко получается.

Как-то так…

В этой статье мы рассмотрим типовые причины ошибок при подключении к L2TP/IPSec VPN серверу с клиентов Windows 10/11 и Windows Server 2019/2016. Если вы не можете установить L2TP VPN подключение к Windows, внимательно посмотрите на код и описание ошибки. Там часто указывается причина ошибки.

Содержание:

- Не удается установить связь между компьютером и VPN сервером L2TP/IPScec

- Разрешить подключение к L2TP/IPSec VPN серверу за NAT

- Подключение L2TP не удалось из-за ошибки согласования безопасности

Не удается установить связь между компьютером и VPN сервером L2TP/IPScec

При попытке установить соединение из клиента Windows к L2TP VPN серверу появляется ошибка:

Can’t connect to ваше_L2TP_IPSec_VPN_подключение The network connection between your computer and the VPN server could not be established because the remote server is not responding. This could be because one of the network devices (e.g. firewalls, NAT, routers, etc) between your computer and the remote server is not configured to allow VPN connections. Please contact your Administrator or your service provider to determine which device may be causing the problem.

Не удалось установить связь по сети между компьютером и VPN-сервером, так как удаленный сервер не отвечает. Возможная причина: одно из сетевых устройств (таких как брандмауэры, NAT, маршрутизаторы и т.п.) между компьютером и удаленным сервером не настроено для разрешения VPN-подключений. Чтобы определить, какое устройство вызывает эту проблему, обратитесь к администратору или поставщику услуг.

Чаще всего при этом появляются следующие коды ошибок: 800, 794 или 809.

Если появилась такая ошибка, нужно проверить что вы указали правильный адрес VPN сервера, VPN сервер доступен и в файерволах открыты все необходимые порты.

Для доступа к L2TP/IPsec VPN сервере должны быть открыты следующие порты:

- UDP порт 1701 (Layer 2 Forwarding Protocol (L2F) & Layer 2 Tunneling Protocol (L2TP))

- UDP порт 500 (IKE, для управления ключами шифрования)

- Протокол ESP 50 (Encapsulating Security Payload) для IPSec

- Если VPN сервер находится за NAT, нужно дополнительно открыть UDP порт 4500 (протокол NAT-T, IPSec Network Address Translator Traversal)

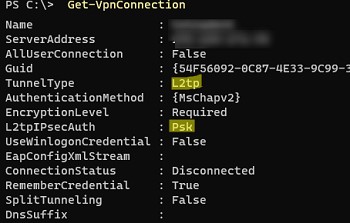

Для подключения к L2TP VPN серверу можно использовать встроенный VPN клиент Windows. Проверьте настройки вашего VPN подключения. Убедитесь, что для VPN подключения используется туннель L2tp и pre-shared key (PSK)/сертификат для аутентификации. Настройки VPN подключения можно вывести с помощью PowerShell:

Get-VpnConnection

Разрешить подключение к L2TP/IPSec VPN серверу за NAT

Если целевой L2TP VPN сервер находится за NAT, то с настройками по-умолчанию вы не сможете установить подключение к нему с компьютера Windows. Дело в том, что протокол IPsec не поддерживает NAT. Для обхода этого ограничения используется протокол NAT-T, который инкапсулирует пакеты IPsec в UDP/4500.

IPSec использует протокол ESP (Encapsulating Security Payload) для шифрования пакетов, а протокол ESP не поддерживает PAT/ Port Address Translation.

NAT-T включен по-умолчанию почти во всех операционных системах (iOS, Android, Linux), кроме Windows.

Если VPN сервер L2TP/IPsec находится за NAT, то для корректного подключения внешних клиентов через NAT необходимо как на сервере, так и на клиенте Windows внести изменение в реестр, разрешающее UDP инкапсуляцию пакетов для L2TP и поддержку (NAT-T) для IPsec.

- Откройте редактор реестра

regedit.exe

и перейдите в ветку:- Для Windows 10,8.1,7 и Windows Server 2016,2012R2,2008R2 — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent

- Для Windows XP/Windows Server 2003 — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\IPSec

- Создайте DWORD параметр с именем AssumeUDPEncapsulationContextOnSendRule и значением 2;

Примечание. Возможные значения параметра AssumeUDPEncapsulationContextOnSendRule:

- 0 – (значение по-умолчанию), предполагается, что VPN сервер подключен к интернету без NAT;

- 1 – VPN сервер находится за NAT;

- 2 — и VPN сервер и клиент находятся за NAT.

- Осталось перезагрузить компьютер и убедиться, что VPN туннель успешно создается.

Если и Windows VPN сервер и клиент находятся за NAT, нужно изменить это параметре на обоих системах.

Можно использовать командлет PowerShell для внесения изменений в реестр:

Set-ItemProperty -Path "HKLM:SYSTEM\CurrentControlSet\Services\PolicyAgent" -Name "AssumeUDPEncapsulationContextOnSendRule" -Type DWORD -Value 2 –Force

После включения поддержки NAT-T, вы сможете успешно подключаться к VPN серверу с клиента через NAT (в том числе двойной NAT). В этом случае при установлении L2TP/IPsec подключения сначала создается зашифрованный IPsec-канал (используется протокол IKE: UDP/500 и NAT-T: UDP/4500). После этого уже внутри IPsec поднимается туннель L2TP на порт 1701 UDP. Это означает, что, если VPN сервер находится за NAT, вам не нужно пробрасывать на него порт 1701 UDP с внешнего роутера/маршрутизатора.

Подключение L2TP не удалось из-за ошибки согласования безопасности

Есть еще один интересный баг. Если в вашей локальной сети несколько Windows компьютеров, вы не сможете установить более одного одновременного подключения к внешнему L2TP/IPSec VPN серверу. Если при наличии активного VPN туннеля с одного клиента, вы попытаетесь подключиться к тому же самому VPN серверу с другого компьютера, появится ошибка с кодом 809 или 789:

Error 789: The L2TP connection attempt failed because the security layer encountered a processing error during initial negotiations with the remove computer.

Попытка L2TP-подключения не удалась из-за ошибки, произошедшей на уровне безопасности во время согласований с удаленным компьютером. (Ошибка 789)

Что интересно, эта проблема наблюдется только с Windows-устройствами. На устройствах с Linux/MacOS/Android в этой же локальной сети таких проблем нет. Можно без проблем одновременно подключиться к VPN L2TP серверу с нескольких устройств.

По информации на TechNet проблема связана с некорректной реализацией клиента L2TP/IPSec клиента в Windows (не исправляется уже много лет).

Для исправления этого бага нужно изменить два параметра реестра в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\Parameters и перезагрузите компьютре:

- AllowL2TPWeakCrypto – изменить на 00000001 (ослабляет уровень шифрования, для L2TP/IPSec используются алгоритмы MD5 и DES)

- ProhibitIPSec – изменить на 00000000 (включает шифрование IPsec, которое часто отключается некоторыми VPN клиентами или утилитами)

Для изменения этих параметров реестра достаточно выполнить команды:

reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters" /v AllowL2TPWeakCrypto /t REG_DWORD /d 1 /f

reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters" /v ProhibitIpSec /t REG_DWORD /d 0 /f

Это включает поддержку нескольких одновременных L2TP/IPSec-подключений в Windows через общий внешний IP адрес (работает на всех версиях, начиная с Windows XP и заканчивая Windows 10/11).

Еще несколько советов, которые помогут вам исправить проблему с L2TP VPN подключением в Windows