Время на прочтение

6 мин

Количество просмотров 256K

Существует правило – если есть обновления, то есть и проблемы с их установкой. Давайте разберем, какие основные проблемы возникают при обновлении Windows 7 через Windows Server Update Services (WSUS) и как их исправить с наименьшими затратами.

Ошибка #1. Failed to find updates with error code 80244010

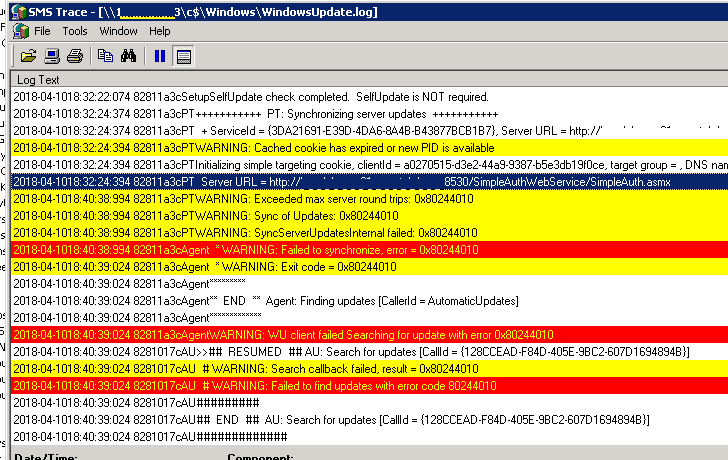

Эту ошибку вы практически гарантированно будете наблюдать на любой системе, впервые обратившейся к серверу WSUS. В WindowsUpdate.log также встретится предупреждение:

WARNING: Exceeded max server round trips

Причина проблемы в том, что список обновлений стал слишком большим, и клиент не может принять его за один заход. Подробности — blogs.technet.microsoft.com/sus/2008/09/18/wsus-clients-fail-with-warning-syncserverupdatesinternal-failed-0x80244010

Какое решение предлагает Microsoft? Если после ошибки запустить повторный поиск обновлений, то процесс загрузки метаданных продолжится с момента возникновения ошибки. Терпение господа, терпение. Три, пять попыток wuauclt /detectnow – и все образуется. Не забудьте при повторном поиске дождаться окончания предыдущего цикла поиска, иначе магия не сработает!

Ошибка #2. Не устанавливаются обновления Windows с ошибкой 0x80070308

Встречается эпизодически, и в одном случае из 100 у нее есть единственное и очень специфическое решение — удалить ключ

HKLM\Components\PendingRequired=1

Перезагрузиться. Здесь важно не переусердствовать, не следует удалять никакие другие ключи в этом разделе, даже если они вам очень не нравятся, потому что после этого обновления прекратят ставиться навсегда.

Ошибка #3. Все другие ошибки

Практически 100% других ошибок может решить System Update Readiness Tool (SURT) из статьи support.microsoft.com/en-us/kb/947821

Скачиваете пакет для вашей системы, устанавливаете, читаете лог %windir%\Logs\CBS\CheckSUR.log и если он заканчивается примерно так:

Summary:

Seconds executed: 1164

Found 16 errors

Fixed 4 errors

то вы наш клиент.

Проблема заключается в том, что во время установки обновлений в системе могут появиться битые файлы. Что является причиной — неисправная сеть, диск, оперативная память, сам Windows Update – выяснить не получится, а исправить ошибки для установки последующих обновлений придется.

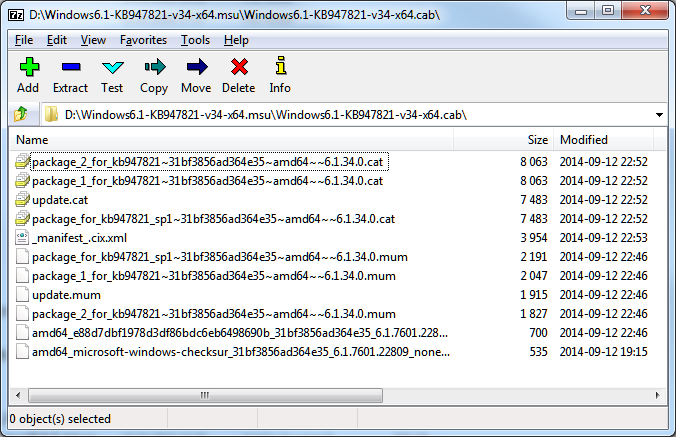

Как правило, повреждаются *.cat, *.mum, *.manifest файлы. У кого-то повреждаются *.dll, но я на практике не сталкивался. И вроде бы средство SURT должно само исправить ошибки, поскольку внутри него есть огромный каталог эталонных файлов. Только в последний раз SURT обновлялся в октябре 2014 года, а исправлений на операционную систему с тех пор вышло бесчисленное множество, и многих файлов в каталоге не хватает.

Ниже я опишу последовательность действий, необходимых для исправления ошибок установки обновлений на Windows 7 x64 с использованием SURT. Для редакции x86 просто потребуется другой пакет SURT из KB947821.

Последовательность действий будет следующая.

1. Запустить первый проход Windows6.1-KB947821-v34-x64.msu

Пользователя от работы отвлекать не потребуется, все сделаем удаленно. Создаем следующий командный файл и запускаем его:

set machine=BUHWKS02

xcopy Windows6.1-KB947821-v34-x64.msu \\%machine%\admin$\temp

psexec -s \\%machine% wusa "c:\windows\temp\Windows6.1-KB947821-v34-x64.msu" /quiet /norestart

pause

где BUHWKS02 – целевая машина.

Когда скрипт отработает и встанет на паузу, проверяем %windir%\Logs\CBS\CheckSUR.log

Если ошибок не найдено – дело не в битых обновлениях.

Если он заканчивается

Summary:

Seconds executed: 1164

Found 16 errors

Fixed 4 errors

CSI Manifest All Zeros Total count: 6

CSI Catalog Corrupt Total count: 3

Fixed: CSI Catalog Corrupt. Total count: 3

CBS MUM Corrupt Total count: 3

CBS Catalog Corrupt Total count: 3

CSI Catalog Thumbprint Invalid Total count: 1

Fixed: CSI Catalog Thumbprint Invalid. Total count: 1

Unavailable repair files:

winsxs\manifests\wow64_microsoft-windows-gdi32_31bf3856ad364e35_6.1.7601.19091_none_c19fa2719495aca9.manifest

winsxs\manifests\amd64_microsoft-windows-capi2-weakcrypto_31bf3856ad364e35_6.1.7601.23290_none_5e936c9c5ce2e8e6.manifest

winsxs\manifests\wow64_microsoft-windows-gdi32_31bf3856ad364e35_6.1.7601.23290_none_c22840d8adb43043.manifest

winsxs\manifests\amd64_microsoft-windows-gdi32_31bf3856ad364e35_6.1.7601.19091_none_b74af81f6034eaae.manifest

winsxs\manifests\amd64_microsoft-windows-capi2-weakcrypto_31bf3856ad364e35_6.1.7601.19091_none_5e0ace3543c4654c.manifest

winsxs\manifests\amd64_microsoft-windows-gdi32_31bf3856ad364e35_6.1.7601.23290_none_b7d3968679536e48.manifest

servicing\packages\Package_2_for_KB3123479~31bf3856ad364e35~amd64~~6.1.1.0.mum

servicing\packages\Package_2_for_KB3123479~31bf3856ad364e35~amd64~~6.1.1.0.mum

servicing\packages\Package_for_KB3123479_SP1~31bf3856ad364e35~amd64~~6.1.1.0.mum

то будем исправлять.

2. Копируем эталонные файлы на целевую машину

Microsoft предлагает нам длинную, путанную процедуру с извлечением хороших файлов из обновлений и размещением их в определенные каталоги средства SURT. При этом пути в статьях неверные. Где-то и вовсе рекомендуют подкладывать оригинальные msu файлы.

Самый простой и правильный вариант следующий — скопировать эталонные файлы с рабочей системы:

*.mum and *.cat из C:\Windows\servicing\Packages складываются в %windir%\Temp\CheckSUR\servicing\packages

*.manifest из C:\Windows\winsxs\Manifests складываются в %windir%\Temp\CheckSUR\winsxs\manifests\

Проблема в том, что битых файлов обычно десятки, и их очень сложно выбрать и скопировать. Тогда на помощь приходит следующий скрипт PowerShell (эталонной считается машина, с которой вы запускаете скрипт)

cls

$flag = $false

$destPC = "\\BUHWKS02"

$log=get-content $($destPC + "\admin$\Logs\CBS\CheckSUR.log")

$MUMCATSource = "C:\Windows\servicing\Packages\"

$MUMCATDest = $destpc + "\admin$\Temp\CheckSUR\servicing\Packages\"

$MANIFESTSource = "C:\Windows\winsxs\Manifests\"

$MANIFESTDest = $destpc + "\admin$\Temp\CheckSUR\winsxs\Manifests\"

If ((Test-Path -Path $MUMCATDest -PathType Container) -eq $false) {New-Item -Path $MUMCATDest -ItemType directory }

If ((Test-Path -Path $MANIFESTDest -PathType Container) -eq $false) {New-Item -Path $MANIFESTDest -ItemType directory}

foreach ($line in $log) {

if ($flag -eq $True){

if ($line.trim().Length -ne 0) {

$fileArray=$($line.Split("\"))

$file = $FileArray[$FileArray.Length-1]

$extArray = $file.split(".")

$ext = $extArray[$extArray.length-1]

if ($ext -eq "manifest") {

Write-Warning $("Copying " + $($MANIFESTSource+$file)+" to " + $MANIFESTDest)

Copy-Item $($MANIFESTSource+$file) $($MANIFESTDest+$file)

}

if (($ext -eq "mum") -or ($ext -eq "cat") ) {

Write-Warning $("Copying " + $($MUMCATSource+$file)+" to " + $MUMCATDest)

Copy-Item $($MUMCATSource+$file) $($MUMCATDest+$file)

}

}

}

if ($line -eq "Unavailable repair files:") {$flag = $true}

}

Как видите, скрипт прост и может быть легко заточен напильником под вашу инфраструктуру.

3. Запускаем второй проход Windows6.1-KB947821-v34-x64.msu

После копирования файлов мы повторно запускаем SURT, используя командный файл из первого шага. При повторном запуске средство сможет подхватить скопированные нами эталонные файлы из %windir%\Temp\CheckSUR и заменить ими испорченные.

Если мы сделали все правильно, то %windir%\Logs\CBS\CheckSUR.log примет следующий вид:

=================================

Checking System Update Readiness.

Binary Version 6.1.7601.22471

Package Version 26.0

2016-03-03 09:15

Checking Windows Servicing Packages

Checking Package Manifests and Catalogs

Checking Package Watchlist

Checking Component Watchlist

Checking Packages

Checking Component Store

Summary:

Seconds executed: 1435

No errors detected

Теперь можно продолжить установку обновлений на целевую машину, например, следующими командными файлами:

set machine= BUHWKS02

psexec -i -s \\%machine% wuauclt /detectnow

pause

set machine= BUHWKS02

psexec -i -s \\%machine% wuauclt /updatenow

pause

Ошибка #4. Если SURT отработал нормально, а обновления все равно не ставятся

Попробуйте прибегнуть к старому приему – сбросить службу Windows Update в исходное состояние. Для этого необходимо удалить каталог %windir%\SoftwareDistribution.

Создаем файл WU-cleanupCMD.cmd:

net stop wuauserv

rmdir /s /q %windir%\SoftwareDistribution

net start wuauserv

wuauclt /detectnow

Запускаем:

set machine= BUHWKS02

psexec -c -s \\%machine% WU-cleanupCMD.cmd

pause

После этого возникнет Ошибка #1, но как бороться с ней мы уже знаем.

Ошибка #5

Клиент исчезает из консоли WSUS. Любопытная ошибка, связанная с неправильным клонированием машин и задвоением (затроением и т.д.) идентификаторов клиентов. Решается так:

net stop wuauserv

REG DELETE "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\WindowsUpdate" /v SusClientId /f

REG DELETE "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\WindowsUpdate" /v SusClientIdValidation /f

net start wuauserv

wuauclt /resetauthorization /detectnow /reportnow

Ошибка #6

GetCookie failure, error = 0x8024400D, soap client error = 7, soap error code = 300, HTTP status code = 200

SyncUpdates failure, error = 0x80072EE2, soap client error = 5, soap error code = 0, HTTP status code = 200

Windows Update Client failed to detect with error 0x80072ee2

Ошибка связана с нехваткой ресурсов в AppPool WSUS. Решение — снять лимит на потребляемую память. Как это сделать — статья.

Коротко: Открываем IIS, Application Pools, WsusPool, Advanced Settings.

Параметр Private Memory Limit устанавливаем в 0.

Продолжение темы настройки WSUS — в моей следующей статье: https://habrahabr.ru/post/329440/

PS:

Многие ошибки решены в новом клиенте WSUS:

1. KB3125574 «Windows 7 post SP1 Convenience Rollup Update». Внимательно ознакомьтесь с разделом Known issues!

Предварительно необходимо установить KB3020369 «April 2015 servicing stack update for Windows 7 and Windows Server 2008 R2».

Удачного администрирования!

- Remove From My Forums

-

Вопрос

-

Послу установки на свежую ОС Windows Server 2012R2 компонетов WSUS, у клиентов в WindowsUpdate.log пошли ошибки, отчеты на сервер не присылаются.

2016-03-16 14:38:10:012 1136 16dc PT WARNING: Cached cookie has expired or new PID is available 2016-03-16 14:38:10:012 1136 16dc PT Initializing simple targeting cookie, clientId = 3c46264b-cdce-4992-bddc-9b4c5e25f2d3, target group = , DNS name = i5035-w01341168.regions.tax.nalog.ru 2016-03-16 14:38:10:012 1136 16dc PT Server URL = http://i5035-app005:8530/SimpleAuthWebService/SimpleAuth.asmx 2016-03-16 14:38:22:240 1136 16dc Report Uploading 1 events using cached cookie, reporting URL = http://i5035-app005:8530/ReportingWebService/ReportingWebService.asmx 2016-03-16 14:38:23:114 1136 16dc Report Reporter successfully uploaded 1 events. 2016-03-16 14:38:38:391 1136 16a4 AU Triggering AU detection through DetectNow API 2016-03-16 14:38:38:391 1136 16a4 AU Triggering Online detection (non-interactive) 2016-03-16 14:38:38:391 1136 9f0 AU ############# 2016-03-16 14:38:38:391 1136 9f0 AU ## START ## AU: Search for updates 2016-03-16 14:38:38:391 1136 9f0 AU ######### 2016-03-16 14:38:38:393 1136 9f0 AU <<## SUBMITTED ## AU: Search for updates [CallId = {0DE7911E-EC04-4043-91E7-3FF811E9E8AF}] 2016-03-16 14:38:38:393 1136 16dc Agent ************* 2016-03-16 14:38:38:393 1136 16dc Agent ** START ** Agent: Finding updates [CallerId = AutomaticUpdates] 2016-03-16 14:38:38:393 1136 16dc Agent ********* 2016-03-16 14:38:38:393 1136 16dc Agent * Online = Yes; Ignore download priority = No 2016-03-16 14:38:38:393 1136 16dc Agent * Criteria = "IsInstalled=0 and DeploymentAction='Installation' or IsPresent=1 and DeploymentAction='Uninstallation' or IsInstalled=1 and DeploymentAction='Installation' and RebootRequired=1 or IsInstalled=0 and DeploymentAction='Uninstallation' and RebootRequired=1" 2016-03-16 14:38:38:393 1136 16dc Agent * ServiceID = {3DA21691-E39D-4DA6-8A4B-B43877BCB1B7} Managed 2016-03-16 14:38:38:393 1136 16dc Agent * Search Scope = {Machine} 2016-03-16 14:38:38:393 1136 16dc Setup Checking for agent SelfUpdate 2016-03-16 14:38:38:393 1136 16dc Setup Client version: Core: 7.6.7601.19077 Aux: 7.6.7601.19077 2016-03-16 14:38:38:401 1136 16dc Misc Validating signature for C:\Windows\SoftwareDistribution\SelfUpdate\wuident.cab with dwProvFlags 0x00000080: 2016-03-16 14:38:58:412 1136 16dc Misc Microsoft signed: NA 2016-03-16 14:38:58:415 1136 16dc Misc Validating signature for C:\Windows\SoftwareDistribution\SelfUpdate\TMPE72D.tmp with dwProvFlags 0x00000080: 2016-03-16 14:39:28:423 1136 16dc Misc Microsoft signed: NA 2016-03-16 14:39:28:426 1136 16dc Misc Validating signature for C:\Windows\SoftwareDistribution\SelfUpdate\wsus3setup.cab with dwProvFlags 0x00000080: 2016-03-16 14:39:28:433 1136 16dc Misc Microsoft signed: NA 2016-03-16 14:39:28:437 1136 16dc Misc Validating signature for C:\Windows\SoftwareDistribution\SelfUpdate\wsus3setup.cab with dwProvFlags 0x00000080: 2016-03-16 14:39:28:445 1136 16dc Misc Microsoft signed: NA 2016-03-16 14:39:28:458 1136 16dc Setup Determining whether a new setup handler needs to be downloaded 2016-03-16 14:39:28:458 1136 16dc Setup SelfUpdate handler is not found. It will be downloaded 2016-03-16 14:39:28:458 1136 16dc Setup Evaluating applicability of setup package "WUClient-SelfUpdate-ActiveX~31bf3856ad364e35~amd64~~7.6.7600.320" 2016-03-16 14:39:29:880 1136 16dc Setup Setup package "WUClient-SelfUpdate-ActiveX~31bf3856ad364e35~amd64~~7.6.7600.320" is not applicable 2016-03-16 14:39:29:880 1136 16dc Setup Evaluating applicability of setup package "WUClient-SelfUpdate-Aux-TopLevel~31bf3856ad364e35~amd64~~7.6.7600.320" 2016-03-16 14:39:29:899 1136 16dc Setup Setup package "WUClient-SelfUpdate-Aux-TopLevel~31bf3856ad364e35~amd64~~7.6.7600.320" is not applicable 2016-03-16 14:39:29:899 1136 16dc Setup Evaluating applicability of setup package "WUClient-SelfUpdate-Core-TopLevel~31bf3856ad364e35~amd64~~7.6.7600.320" 2016-03-16 14:39:29:928 1136 16dc Setup Setup package "WUClient-SelfUpdate-Core-TopLevel~31bf3856ad364e35~amd64~~7.6.7600.320" is not applicable 2016-03-16 14:39:29:928 1136 16dc Setup SelfUpdate check completed. SelfUpdate is NOT required. 2016-03-16 14:39:31:117 1136 16dc PT +++++++++++ PT: Synchronizing server updates +++++++++++ 2016-03-16 14:39:31:118 1136 16dc PT + ServiceId = {3DA21691-E39D-4DA6-8A4B-B43877BCB1B7}, Server URL = http://i5035-app005:8530/ClientWebService/client.asmx 2016-03-16 14:40:32:848 1136 16dc Misc WARNING: Send failed with hr = 80072ee2. 2016-03-16 14:40:32:848 1136 16dc Misc WARNING: SendRequest failed with hr = 80072ee2. Proxy List used: <(null)> Bypass List used : <(null)> Auth Schemes used : <> 2016-03-16 14:40:32:848 1136 16dc Misc FATAL: SOAP/WinHttp - SendRequest: SendRequestUsingProxy failed. error 0x80072ee2 2016-03-16 14:40:32:848 1136 16dc PT + Last proxy send request failed with hr = 0x80072EE2, HTTP status code = 0 2016-03-16 14:40:32:848 1136 16dc PT + Caller provided credentials = No 2016-03-16 14:40:32:848 1136 16dc PT + Impersonate flags = 0 2016-03-16 14:40:32:848 1136 16dc PT + Possible authorization schemes used = 2016-03-16 14:40:32:848 1136 16dc PT WARNING: SyncUpdates failure, error = 0x80072EE2, soap client error = 5, soap error code = 0, HTTP status code = 200 2016-03-16 14:40:32:848 1136 16dc PT WARNING: PTError: 0x80072ee2 2016-03-16 14:40:32:848 1136 16dc PT WARNING: SyncUpdates_WithRecovery failed.: 0x80072ee2 2016-03-16 14:40:32:848 1136 16dc PT WARNING: Sync of Updates: 0x80072ee2 2016-03-16 14:40:32:848 1136 16dc PT WARNING: SyncServerUpdatesInternal failed: 0x80072ee2 2016-03-16 14:40:32:848 1136 16dc Agent * WARNING: Failed to synchronize, error = 0x80072EE2 2016-03-16 14:40:32:849 1136 16dc Agent * WARNING: Exit code = 0x80072EE2 2016-03-16 14:40:32:849 1136 16dc Agent ********* 2016-03-16 14:40:32:849 1136 16dc Agent ** END ** Agent: Finding updates [CallerId = AutomaticUpdates] 2016-03-16 14:40:32:849 1136 16dc Agent ************* 2016-03-16 14:40:32:849 1136 16dc Agent WARNING: WU client failed Searching for update with error 0x80072ee2 2016-03-16 14:40:32:854 1136 195c AU >>## RESUMED ## AU: Search for updates [CallId = {0DE7911E-EC04-4043-91E7-3FF811E9E8AF}] 2016-03-16 14:40:32:854 1136 195c AU # WARNING: Search callback failed, result = 0x80072EE2 2016-03-16 14:40:32:854 1136 195c AU # WARNING: Failed to find updates with error code 80072EE2 2016-03-16 14:40:32:854 1136 195c AU ######### 2016-03-16 14:40:32:854 1136 195c AU ## END ## AU: Search for updates [CallId = {0DE7911E-EC04-4043-91E7-3FF811E9E8AF}] 2016-03-16 14:40:32:854 1136 195c AU ############# 2016-03-16 14:40:32:854 1136 195c AU Successfully wrote event for AU health state:0 2016-03-16 14:40:32:854 1136 195c AU AU setting next detection timeout to 2016-03-16 13:29:39 2016-03-16 14:40:32:854 1136 195c AU Successfully wrote event for AU health state:0 2016-03-16 14:40:32:855 1136 195c AU Successfully wrote event for AU health state:0 2016-03-16 14:40:37:848 1136 16dc Report REPORT EVENT: {437310E2-C9BF-4250-8D80-FD9500D9CB2D} 2016-03-16 14:40:32:848+0300 1 148 101 {00000000-0000-0000-0000-000000000000} 0 80072ee2 AutomaticUpdates Failure Software Synchronization Windows Update Client failed to detect with error 0x80072ee2. 2016-03-16 14:40:37:860 1136 16dc Report CWERReporter::HandleEvents - WER report upload completed with status 0x8 2016-03-16 14:40:37:860 1136 16dc Report WER Report sent: 7.6.7601.19077 0x80072ee2(0) 0000000-0000-0000-0000-000000000000 Scan 0 1 AutomaticUpdates {3DA21691-E39D-4DA6-8A4B-B43877BCB1B7} 0 2016-03-16 14:44:47:305 1136 1964 AU Triggering AU detection through DetectNow API 2016-03-16 14:44:47:305 1136 1964 AU Triggering Online detection (non-interactive) 2016-03-16 14:44:47:305 1136 9f0 AU ############# 2016-03-16 14:44:47:305 1136 9f0 AU ## START ## AU: Search for updates 2016-03-16 14:44:47:305 1136 9f0 AU ######### 2016-03-16 14:44:47:307 1136 9f0 AU <<## SUBMITTED ## AU: Search for updates [CallId = {1F4683ED-15C7-49B4-84E0-A494D5DCD00E}] 2016-03-16 14:44:47:307 1136 16dc Agent ************* 2016-03-16 14:44:47:307 1136 16dc Agent ** START ** Agent: Finding updates [CallerId = AutomaticUpdates] 2016-03-16 14:44:47:307 1136 16dc Agent ********* 2016-03-16 14:44:47:307 1136 16dc Agent * Online = Yes; Ignore download priority = No 2016-03-16 14:44:47:307 1136 16dc Agent * Criteria = "IsInstalled=0 and DeploymentAction='Installation' or IsPresent=1 and DeploymentAction='Uninstallation' or IsInstalled=1 and DeploymentAction='Installation' and RebootRequired=1 or IsInstalled=0 and DeploymentAction='Uninstallation' and RebootRequired=1" 2016-03-16 14:44:47:307 1136 16dc Agent * ServiceID = {3DA21691-E39D-4DA6-8A4B-B43877BCB1B7} Managed 2016-03-16 14:44:47:307 1136 16dc Agent * Search Scope = {Machine} 2016-03-16 14:44:47:307 1136 16dc Setup Checking for agent SelfUpdate 2016-03-16 14:44:47:307 1136 16dc Setup Client version: Core: 7.6.7601.19077 Aux: 7.6.7601.19077 2016-03-16 14:44:49:567 1136 16dc Misc Validating signature for C:\Windows\SoftwareDistribution\SelfUpdate\wuident.cab with dwProvFlags 0x00000080: 2016-03-16 14:44:49:579 1136 16dc Misc Microsoft signed: NA 2016-03-16 14:44:49:582 1136 16dc Misc Validating signature for C:\Windows\SoftwareDistribution\SelfUpdate\TMP42E4.tmp with dwProvFlags 0x00000080: 2016-03-16 14:44:49:590 1136 16dc Misc Microsoft signed: NA 2016-03-16 14:44:49:593 1136 16dc Misc Validating signature for C:\Windows\SoftwareDistribution\SelfUpdate\wsus3setup.cab with dwProvFlags 0x00000080: 2016-03-16 14:44:49:600 1136 16dc Misc Microsoft signed: NA 2016-03-16 14:44:49:603 1136 16dc Misc Validating signature for C:\Windows\SoftwareDistribution\SelfUpdate\wsus3setup.cab with dwProvFlags 0x00000080: 2016-03-16 14:44:49:610 1136 16dc Misc Microsoft signed: NA 2016-03-16 14:44:49:624 1136 16dc Setup Determining whether a new setup handler needs to be downloaded 2016-03-16 14:44:49:624 1136 16dc Setup SelfUpdate handler is not found. It will be downloaded 2016-03-16 14:44:49:624 1136 16dc Setup Evaluating applicability of setup package "WUClient-SelfUpdate-ActiveX~31bf3856ad364e35~amd64~~7.6.7600.320" 2016-03-16 14:44:49:627 1136 16dc Setup Setup package "WUClient-SelfUpdate-ActiveX~31bf3856ad364e35~amd64~~7.6.7600.320" is not applicable 2016-03-16 14:44:49:627 1136 16dc Setup Evaluating applicability of setup package "WUClient-SelfUpdate-Aux-TopLevel~31bf3856ad364e35~amd64~~7.6.7600.320" 2016-03-16 14:44:49:646 1136 16dc Setup Setup package "WUClient-SelfUpdate-Aux-TopLevel~31bf3856ad364e35~amd64~~7.6.7600.320" is not applicable 2016-03-16 14:44:49:646 1136 16dc Setup Evaluating applicability of setup package "WUClient-SelfUpdate-Core-TopLevel~31bf3856ad364e35~amd64~~7.6.7600.320" 2016-03-16 14:44:49:674 1136 16dc Setup Setup package "WUClient-SelfUpdate-Core-TopLevel~31bf3856ad364e35~amd64~~7.6.7600.320" is not applicable 2016-03-16 14:44:49:674 1136 16dc Setup SelfUpdate check completed. SelfUpdate is NOT required. 2016-03-16 14:44:49:926 1136 16dc PT +++++++++++ PT: Synchronizing server updates +++++++++++ 2016-03-16 14:44:49:926 1136 16dc PT + ServiceId = {3DA21691-E39D-4DA6-8A4B-B43877BCB1B7}, Server URL = http://i5035-app005:8530/ClientWebService/client.asmx 2016-03-16 14:45:47:843 1136 16dc PT WARNING: Exceeded max server round trips: 0x80244010 2016-03-16 14:45:47:844 1136 16dc PT WARNING: Sync of Updates: 0x80244010 2016-03-16 14:45:47:844 1136 16dc PT WARNING: SyncServerUpdatesInternal failed: 0x80244010 2016-03-16 14:45:47:844 1136 16dc Agent * WARNING: Failed to synchronize, error = 0x80244010 2016-03-16 14:45:47:844 1136 16dc Agent * WARNING: Exit code = 0x80244010 2016-03-16 14:45:47:844 1136 16dc Agent ********* 2016-03-16 14:45:47:844 1136 16dc Agent ** END ** Agent: Finding updates [CallerId = AutomaticUpdates] 2016-03-16 14:45:47:844 1136 16dc Agent ************* 2016-03-16 14:45:47:844 1136 16dc Agent WARNING: WU client failed Searching for update with error 0x80244010 2016-03-16 14:45:47:848 1136 195c AU >>## RESUMED ## AU: Search for updates [CallId = {1F4683ED-15C7-49B4-84E0-A494D5DCD00E}] 2016-03-16 14:45:47:848 1136 195c AU # WARNING: Search callback failed, result = 0x80244010 2016-03-16 14:45:47:848 1136 195c AU # WARNING: Failed to find updates with error code 80244010 2016-03-16 14:45:47:848 1136 195c AU ######### 2016-03-16 14:45:47:848 1136 195c AU ## END ## AU: Search for updates [CallId = {1F4683ED-15C7-49B4-84E0-A494D5DCD00E}] 2016-03-16 14:45:47:848 1136 195c AU ############# 2016-03-16 14:45:47:849 1136 195c AU Successfully wrote event for AU health state:0 2016-03-16 14:45:47:849 1136 195c AU AU setting next detection timeout to 2016-03-16 13:38:23 2016-03-16 14:45:47:849 1136 195c AU Successfully wrote event for AU health state:0 2016-03-16 14:45:47:850 1136 195c AU Successfully wrote event for AU health state:0 2016-03-16 14:45:52:844 1136 16dc Report REPORT EVENT: {F9B4B1AC-9B9B-4866-B6D2-156F0841FD67} 2016-03-16 14:45:47:844+0300 1 148 101 {00000000-0000-0000-0000-000000000000} 0 80244010 AutomaticUpdates Failure Software Synchronization Windows Update Client failed to detect with error 0x80244010. 2016-03-16 14:45:52:864 1136 16dc Report CWERReporter::HandleEvents - WER report upload completed with status 0x8 2016-03-16 14:45:52:864 1136 16dc Report WER Report sent: 7.6.7601.19077 0x80244010(0) 0000000-0000-0000-0000-000000000000 Scan 0 1 AutomaticUpdates {3DA21691-E39D-4DA6-8A4B-B43877BCB1B7} 0А файле ReportingEvents.log строка с записьют:

{F9B4B1AC-9B9B-4866-B6D2-156F0841FD67} 2016-03-16 14:45:47:844+0300 1 148 101 {00000000-0000-0000-0000-000000000000} 0 80244010 AutomaticUpdates Failure Software Synchronization Windows Update Client failed to detect with error 0x80244010.

Помогите пожалуйста с решением проблемы, пробовал некоторые варианты с форума, не помогли

Ответы

-

Здравствуйте,

Подобная

тема .-

Помечено в качестве ответа

18 марта 2016 г. 6:31

-

Помечено в качестве ответа

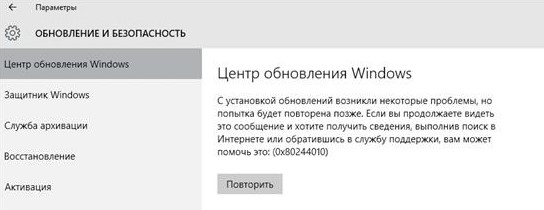

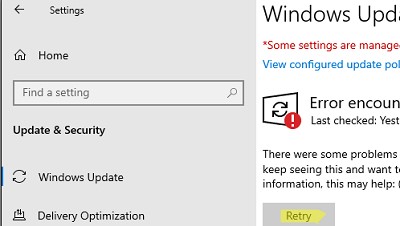

После установки нового сервера WSUS в сети нашей компании многие клиенты не смогли получить новые обновления с сервера с ошибкой 0x80244010. Как оказалось, эта ошибка характерна не только для компьютеров, обновляющихся с внутреннего сервера WSUS, но и для устройств, получающих обновления напрямую с Windows Update. Рассмотрим, основные способы исправления ошибки 0x80244010 и восстановления работоспособности системы обновлений.

Если вы увидели ошибку получения или установки обнволения в графической Control Panel или панели Settings, нужно открыть лог агента WindowsUpdate.log. В старых версиях Windows 7 и 8 это файл

%Windir%\WindowsUpdate.log

. В современных Windows 10/11 и Windows Server 2022/2019 вы можете сгенерировать файл WindowsUpdate.log с помощью PowerShell:

Get-WindowsUpdateLog -logpath C:\PS\Logs\WindowsUpdate.log

В моем случае в журнале обновлений обнаружились такие ошибки:

PT WARNING: Exceeded max server round trips: 0x80244010 PT WARNING: Sync of Updates: 0x80244010 PT WARNING: SyncServerUpdatesInternal failed: 0x80244010 Agent * WARNING: Failed to synchronize, error = 0x80244010 Agent * WARNING: Exit code = 0x80244010 Agent ********* Agent ** END ** Agent: Finding updates [CallerId = AutomaticUpdates] Agent ************* Agent WARNING: WU client failed Searching for update with error 0x80244010 AU >>## RESUMED ## AU: Search for updates [CallId = {128CCEAD-F84D-405E-9BC2-607D1694894B}]

AU # WARNING: Search callback failed, result = 0x80244010 AU # WARNING: Failed to find updates with error code 80244010

Обратите внимание на строку Exceeded max server round trips: 0x80244010. Эта ошибка говорит, что при обращении к серверу обновлений (в моем случае это WSUS) было превышено максимальное количество обращений. В результате чего сервер обновлений отключает клиента, который превысил лимит обращений (по умолчанию лимит — 200 обращений).

Также в Windows Update есть ограничение в 200 Кб на максимальный размер XML файла, который клиент получает с сервера в рамках одного обращения. Чем большее количество обновлений на сервере для клиента нужно проверить, тем больший размер XML файла. Если клиент не смог получить необходимые данные с сервера обновлений за 200 сессий, он временно отключается от сервера и возвращает ошибку.

Чаще всего такая ошибка возникает из-за плохого или нестабильного сетевого соединения с сервером обновлений, или когда клиенту нужно получить слишком большое количество обновлений (новый клиент сервера WSUS или компьютер, на котором давно не устанавливались обновлений).

В большинстве случаев пользователю достаточно через несколько минут повторно нажать на кнопку Retry/ Check for Updates в панели управления или выполнить команду:

wuauclt.exe / detectnow

В большинстве случаев это решает проблему, но в том случае если клиентов в сети много, такой способ решения проблемы неприемлем.

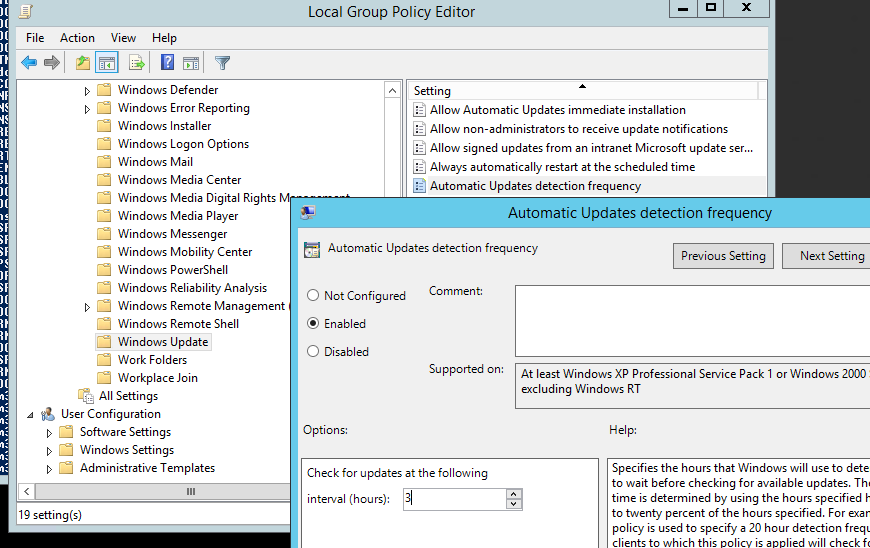

По умолчанию клиент проверяет обновления на сервере каждые 22 часа. Вы можете изменить этот интервал с помощью параметров групповых политик компьютера. Откройте редактор локальной GPO (

gpedit.msc

) или отредактируйте доменные политику в консоли Group Policy Management Console (

gpmc.msc

). Перейдите в раздел Computer Configuration -> Administrative Templates -> Windows Components -> Windows Update.

Включите параметр Automatic Update detection frequency и увеличьте частоту синхронизаций клиента с сервером обновлений до 3 часов.

Также можно на стороне сервера WSUS убрать ограничение на максимальный размер XML файла, который может скачать клиент с сервера. Для этого откройте SQL Server Management Studio и подключитесь к базе данных SUSDB. Выполните выполнить следующую команду T-SQL.

USE SUSDB

GO

Проверьте и запомните текущее значение:

select MaxXMLPerRequest from tbConfigurationC

Отключите ограничение:

UPDATE tbConfigurationC SET MaxXMLPerRequest = 0

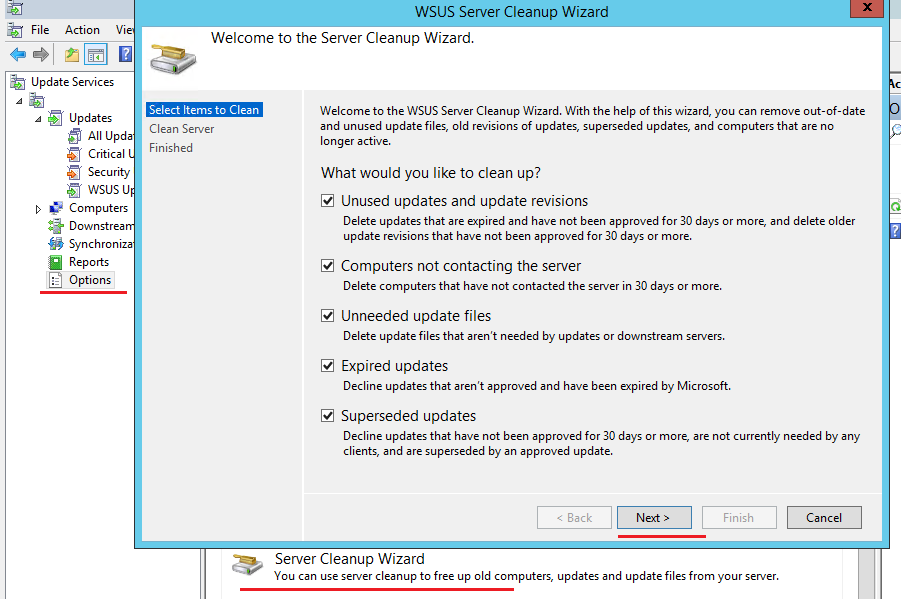

Чтобы не менять настройки в базе WSUS, можно выполнить очистку WSUS сервера с помощью встроенного мастера очистки (Консоль Update Service -> Options -> Server Cleanup Wizard -> все опции -> Next). Это удалит старые, неиспользуемые, и замененные обновления (особенно много мусора от обновлений MS Office), из-за которых может долго выполняться сканирование.

В результате такой операции, клиент Windows Update будет получать намного меньше мета-информации с WSUS сервера, и его взаимодействие должно уместиться в 200 сессий по 200кб.

Также попробуйте увеличить производительность пула WsusPool в IIS на сервере WSUS по рекомендация из стати Ошибка обновления Windows 80244022

WsusPool (Application Pools -> WsusPool -> Advanced settings):

- Private Memory Limit (KB) – 0 (убрать лимит 1.2 на использование RAM рабочим процессов WSUS)

- Queue Length — 25000 (увеличить длину очереди к пулу приложения с 10000)

- Limit Interval (minutes) — 15 (увеличить минут время для сброса счетчиков и выполнения CPU Throttling с 5 минут до 15)

- Service Unavailable Response — TcpLevel (при старом значение HttpLevel клиенту возвращается ошибка HTTP 503)

Отредактируйте файл config ( C:\Program Files\Update Services\WebServices\ClientWebService\web.config), заменив строку

httpRuntime maxRequestLength="4096"

на

httpRuntime maxRequestLength="204800" executionTimeout="7200"

Если все рассмотренные способы не помогли исправить ошибку обновления на клиенте, попробуйте полностью сбросить на нем настройки Windows Update и восстановить настройки по-умолчанию. После чего выполните несколько циклов поиска обновлений.

После запуска сервера WSUS в сети компании, компьютеры на базе Windows 7 не смогли получить обновления с сервера с ошибкой 0×80244010

Вкратце разберемся что это и как лечить.

Суть проблемы

Данная ошибка свидетельствует о том (полный список ошибок), что превышено максимальное число обращений к серверу обновлений (WSUS). Сервер отключает клиента, который превысил лимит обращений. Этот лимит обращений в протоколе получения обновлений Windows устанавливается на сервере обновлений и по умолчанию составляет 200 обращений. Также имеется лимит на максимальный размер XML файла, который клиент получает с сервера в рамках одного обращения — 200 Кб. Чем большее количество обновлений на сервере для клиента нужно проверить, тем больший размер скачиваемого XML файла. В том случае, если клиенту не удается получить необходимые данные за 200 сессий, он временно отключается от сервера и возвращает ошибку.

Эта ошибка возникает, как правило, из-за плохого или нестабильного сетевого соединения с сервером обновлений или когда клиенту нужно получить слишком большое количество обновлений (новый клиент сервера WSUS или компьютер, на котором давно не устанавливались обновления).

Решение

Один из вариантов — это попробовать на клиенте несколько раз (3-7) нажать кнопку Try Again (Повторить поиск) или выполнить команду:

Важно. После каждого запуска поиска обновлений нужно выждать около 15 минут, чтобы дождаться окончания предыдущего цикла поиска обновлений).

В большинстве случаев это решает проблему, но в том случае если клиентов в сети много, такой способ решения проблемы абсолютно неприемлем из-за невозможности быстро применить обновления для «проблемных» ПК из-за длительного цикла между автоматическим запуском поиска обновлений.

Самым простым в решении способом будет снятие ограничения на максимальный размер XML файла, который может скачать клиент с сервера. Для этого придется выполнить следующую команду в базе данных WSUSDB:

После выполнения данного запроса, максимальный объем XML файла будет отключен и клиент начнет успешно получать обновления с вашего сервера WSUS.

Windows Error 0x80244010 generally triggers while installing a new WSUS server for many of the Windows clients.

Our Server Administration Techs handles different issues that cause this error on a daily basis.

Today, let us discuss various methods to fix ‘Windows Error 0x80244010’ and restore Windows update subsystem functionality.

Windows Error 0x80244010 – Causes

After installing a new WSUS server, many Windows clients could not receive new updates, resulting in the error 0x80244010. This error is typical also for the devices that receive updates directly from Windows Update servers.

Major causes of Windows Error 0x80244010 includes:

-

Generic glitch

Generic glitch is quite common on Windows endpoint machines. Microsoft already has a selection of built-in repair strategies that are ready to deploy.

We can attempt to fix it by running the built-in Windows Update troubleshooter and by applying the fix that it recommends.

-

Corrupt File in the WU temp folders

Similarly, another scenario is a corrupt temp file in the SofwareDistribution or Catroot2folders. This may occur after a botched update or after an AV scan.

In this scenario, we can fix the issue by running a series of commands capable of resetting every WU component including the two temp folders.

-

The machine cannot update conventionally

Under certain circumstances, the WU component might not work automatically.

If the WU function is blocked at a system level, we can most likely fix the issue. Use the System Update Readiness tool to install the updates that are failing to install conventionally.

-

Disabled Detection Frequency policy

When the client exceeds the default number of allowed trips to the WSUS server, it encounters this issue on a Windows Server.

To fix this issue, we have to use the Local Group Policy editor to enable the Automatic Update detection policy and set a global updating interval.

-

System File Corruption

On the other hand, if the Windows Update troubleshooter isn’t able to fix the issue automatically, the affected system may have an underlying corruption issue that cannot resolve conventionally.

In this case, we can fix the issue by refreshing every Windows component with Clean install or Repair install (in-place repair).

First, to diagnose the problem, open the WindowsUpdate.log, which is located in %Windir% folder.

2018-10-04 16:10:28:661 121 2a2b2 PT WARNING: Exceeded max server round trips: 0x80244010 2018-10-04 16:10:28:661 121 2a2b2 PT WARNING: Sync of Updates: 0x80244010 2018-10-04 16:10:28:661 121 2a2b2 PT WARNING: SyncServerUpdatesInternal failed: 0x80244010 2018-10-04 16:10:28:661 121 2a2b2 Agent * WARNING: Failed to synchronize, error = 0x80244010 2018-10-04 16:10:29:042 282 2a2b2 Agent * WARNING: Exit code = 0x80244010 2018-10-04 16:10:29:042 282 2a2b2 Agent ********* 2018-10-04 16:10:29:042 282 2a2b2 Agent ** END ** Agent: Finding updates [CallerId = AutomaticUpdates] 2018-10-04 16:10:29:042 282 2a2b2 Agent ************* 2018-10-04 16:10:29:042 282 2a2b2 Agent WARNING: WU client failed Searching for update with error 0x80244010 2018-10-04 16:10:29:042 282 2221c AU >>## RESUMED ## AU: Search for updates [CallId = {128CCEAD-F84D-405E-9BC2-607D1694894B}] 2018-10-04 16:10:29:042 282 2221c AU # WARNING: Search callback failed, result = 0x80244010 2018-10-04 16:10:29:042 282 2221c AU # WARNING: Failed to find updates with error code 80244010

Make note of the error, “Exceeded max server round trips: 0x80244010″. It means that the maximum number of requests to the update server (WSUS) exceeds while scanning for updates.

This is also indicated by the Windows Update error code, according to the table (SUS_E_PT_EXCEEDED_MAX_SERVER_TRIPS).

The server disconnects a client that exceeds the maximum trip number. The trip limit in the Windows update receiving protocol is set as 200 trips by default.

Similarly, there is a limit on the maximum size of an XML file the client can download from the update server during a trip – 200 KB. The greater number of updates on the server, the larger the size of the downloading XML file.

If a client fails to obtain the necessary data in 200 trips, it disconnects from the server, resulting in error 0x80244010.

Let us now look into system file corruption in detail.

System File Corruption

There are dozens of reasons why Windows files or system files might get corrupt, but among the most common are:

-

Unstable network connection:

As a rule, this occurs due to the poor or unstable network connection to the WSUS server or if a client wants to receive too many updates.

The easiest way is to click the ‘Try Again’ button on a client several times in the Windows Update section of the Control Panel or run the command:

Once we start the search for updates, wait for 15 minutes for the previous cycle of update search to finish.

In most cases, this can solve the problem, but if there are a lot of clients in the network, this method is not acceptable.

-

Unsynchronized updates

We can synchronize the updates using the group policy, “Automatic Update detection frequency”. Go to, Computer Configuration -> Administrative Templates -> Windows Components -> Windows Update.

Automatic Update detection frequency specifies the number of hours that Windows will wait before checking for available updates. The exact wait time is found by using the number of hours specified minus a random value between 0 and 20 percent of that number.

For example, if this policy is used to specify a 20-hour detection frequency, then all computers with this policy will check for updates anywhere between 16 and 20 hours.

If the status is set as Enabled, Automatic Updates will check for available updates at specific intervals.

Similarly, If the status is set as Disabled or Not Configured, Automatic Updates will check for available updates at the default interval of 22 hours.

We can also remove the limit on the maximum XML file size that the client can download from the WSUS server.

To do it, run the following command in WSUSDB database:

USE SUSDB GO UPDATE tbConfigurationC SET MaxXMLPerRequest = 0

If we do not want to change our WSUS database settings, clean up the WSUS server using the integrated Cleanup Wizard (Update Service console -> Options -> Server Cleanup Wizard -> all options -> Next). Then, remove old, not in use updates.

As a result, the Windows Update client will get less meta-information from the WSUS server, and the interaction will fit in 200 sessions of 200 KB each.

[Bobcares support techs rely on a systematic troubleshooting approach as much as we focus on the right tools for the job.]

Methods to troubleshoot Windows Error 0x80244010

Windows Error 0x80244010 and its solution involve various steps. Let’s have a detailed look into it:

-

Run the Windows Update troubleshooter

To launch the Windows Update troubleshooter on Windows 7 in order to fix the 80244010 error, follow the below steps:

- Press Windows key + R to open up a Run dialog box

- Type ‘control’ and press Enter to open up the classic Control Panel interface

- Once inside, use the search function in the top-right corner to search for ‘troubleshoot’

- Then, from the list of results, click on Troubleshooting to expand on the list of integrated troubleshooters

- In Troubleshoot computer problem screen, click on System and Security from the list of available options

- Click on ‘Windows Update’ under the ‘Windows category’

- After we successfully manage to open the troubleshooter, start by clicking on the Advanced button and checking the box along with Apply repairs automatically

- Once its done, click on Next to advance to the next menu.

- Wait for the initial scan to complete, then click on Apply this fix if the repair strategy is not done automatically.

- When prompted to restart, do so and see if the issue is resolved at the next system startup by attempting to use the Windows Update feature again.

-

Reset WU components

- Press Windows key + R to open up a Run dialog box

- Type ‘cmd‘ inside the text box and press ‘Ctrl + Shift + Enter’ to open up a Command Prompt

- In case you find the UAC (User Account Control), click Yes to grant admin access.

- Once inside, type the following commands and press ‘Enter’ after each one:

net stop wuauserv net stop cryptSvc net stop bits net stop msiserver

- These successive commands will stop the Windows Update service, the MSI Installer, the Cryptographic service, and the BITS service.

- Run the following commands in the same CMD window and press Enter after each one to rename the two folders responsible for storing temporary WU files (SoftwareDistribution and Catroot2):

ren C:\Windows\SoftwareDistribution SoftwareDistribution.old ren C:\Windows\System32\catroot2 Catroot2.old

- Renaming these two folders will force the Windows Update component to create new folders and prevent any corrupt files from affecting the updating operations

- After the two folders rename, run these final commands in quick succession (press Enter after each one) to start the same services that we disabled at step 2:

net start wuauserv net start cryptSvc net start bits net start msiserver

- Once the service restarts, repeat the action that was previously causing the Windows Update 80244010 error and see if the resolve it done.

-

Run the System Update Readiness Tool

- Visit the URL https://www.microsoft.com/en-us/download/details.aspx?id=20858 and download the latest version of the System Update Readiness Tool. Once it’s done, select the language and click the Download button for the latest version.

- Keep in mind that the download is quite large, so wait patiently.

- Once the download is complete, open the System Update Readiness Tool executable and wait for the initial scan to complete.

- We can see the utility downloading and installing the updates that were previously failing with the 80244010 error.

- After the operation is complete, restart your computer and see if the fix is done.

-

Enable the Detection Frequency policy

To set Automatic Update detection frequency, follow the steps given below:

- In the Group Policy Object Editor, expand Computer Configuration, expand Administrative Templates, expand Windows Components

- Then click ‘Windows Update’

- In the details pane, click Automatic Update detection frequency, click Enabled, and type the number of hours for the detection interval

- Click OK

- Refresh OS components

-

Clean install:

On one hand, this procedure is the easiest, but the disadvantage is that unless you back up your data, you will lose personal files. As opposed to a clean install, this procedure does not require compatible installation media.

-

Repair install (in-place upgrade):

Likewise, this procedure will require to use a compatible installation media. We will have to be technical, but the advantage is that the operation will only touch the Windows files. This means, all your personal files & settings will remain untouched.

If neither of the methods helps fix the update error, clear Windows Update temporary cache and try to search for updates several times.

-

Stop Windows Update service

- Click ‘Start’ and type for “services.msc”,

- In search results “services.msc” should show up. Open it,

- A new window will open containing all Windows services,

- Search for ‘Windows Update’

- Right-click on ‘Windows Update’ and click ‘Stop’.

-

Clear the Windows Update temporary cache folder

- Hold windows-key pressed and hit “R” key simultaneous,

- A small new window will appear,

- Type %windir%\SoftwareDistribution\DataStore in this new window and click OK,

- This will open Windows Explorer in the correct location,

- Delete all contents of this folder.

-

Start the Windows Update Service again

- Switch back to the windows Services,

- Locate Windows Update,

- Right-click on it and choose Start.

[Looking for assistance to fix windows errors? We are here for you!]

Conclusion

To conclude, WSUS Windows Error 0x80244010 can occurs due to several reasons including, generic glitch, corrupt file in the WU temp folders, system file corruption and so on. Today, we saw how our Support Engineers systematically troubleshoot the WSUS Windows Error 0x80244010.

PREVENT YOUR SERVER FROM CRASHING!

Never again lose customers to poor server speed! Let us help you.

Our server experts will monitor & maintain your server 24/7 so that it remains lightning fast and secure.

GET STARTED

var google_conversion_label = «owonCMyG5nEQ0aD71QM»;