Английская версия данного пакета обновления содержит атрибуты файла (или более поздние атрибуты файлов), приведенные в следующей таблице. Дата и время для этих файлов указаны в формате общего скоординированного времени (UTC). При просмотре сведений о файле, он преобразуется в локальное время. Чтобы узнать разницу между временем по Гринвичу и местным временем, откройте вкладку Часовой пояс элемента Дата и время в панели управления.

Файлы, включенные в данный пакет обновления

|

Имя файла |

Размер файла |

Дата |

Время |

Путь |

|---|---|---|---|---|

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:29 |

Public\Common\Oak\Target\Armv5\Checked |

|

Ntlmssp.map |

118,752 |

25-May-2013 |

14:29 |

Public\Common\Oak\Target\Armv5\Checked |

|

Ntlmssp.rel |

31,174 |

25-May-2013 |

14:29 |

Public\Common\Oak\Target\Armv5\Checked |

|

Ntlmssp_svc.dll |

147,456 |

25-May-2013 |

14:29 |

Public\Common\Oak\Target\Armv5\Checked |

|

Ntlmssp_svc.map |

151,753 |

25-May-2013 |

14:29 |

Public\Common\Oak\Target\Armv5\Checked |

|

Ntlmssp_svc.rel |

44,456 |

25-May-2013 |

14:29 |

Public\Common\Oak\Target\Armv5\Checked |

|

Ntlmssp.dll |

151,552 |

25-May-2013 |

14:29 |

Public\Common\Oak\Target\Armv5\Debug |

|

Ntlmssp.map |

192,886 |

25-May-2013 |

14:29 |

Public\Common\Oak\Target\Armv5\Debug |

|

Ntlmssp.rel |

45,007 |

25-May-2013 |

14:29 |

Public\Common\Oak\Target\Armv5\Debug |

|

Ntlmssp_svc.dll |

241,664 |

25-May-2013 |

14:29 |

Public\Common\Oak\Target\Armv5\Debug |

|

Ntlmssp_svc.map |

242,217 |

25-May-2013 |

14:29 |

Public\Common\Oak\Target\Armv5\Debug |

|

Ntlmssp_svc.rel |

60,667 |

25-May-2013 |

14:29 |

Public\Common\Oak\Target\Armv5\Debug |

|

Ntlmssp.dll |

61,440 |

25-May-2013 |

14:29 |

Public\Common\Oak\Target\Armv5\Retail |

|

Ntlmssp.map |

86,806 |

25-May-2013 |

14:29 |

Public\Common\Oak\Target\Armv5\Retail |

|

Ntlmssp.rel |

18,095 |

25-May-2013 |

14:29 |

Public\Common\Oak\Target\Armv5\Retail |

|

Ntlmssp_svc.dll |

98,304 |

25-May-2013 |

14:29 |

Public\Common\Oak\Target\Armv5\Retail |

|

Ntlmssp_svc.map |

84,096 |

25-May-2013 |

14:29 |

Public\Common\Oak\Target\Armv5\Retail |

|

Ntlmssp_svc.rel |

28,825 |

25-May-2013 |

14:29 |

Public\Common\Oak\Target\Armv5\Retail |

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:31 |

Public\Common\Oak\Target\Armv6\Checked |

|

Ntlmssp.map |

118,752 |

25-May-2013 |

14:31 |

Public\Common\Oak\Target\Armv6\Checked |

|

Ntlmssp.rel |

31,174 |

25-May-2013 |

14:31 |

Public\Common\Oak\Target\Armv6\Checked |

|

Ntlmssp_svc.dll |

147,456 |

25-May-2013 |

14:31 |

Public\Common\Oak\Target\Armv6\Checked |

|

Ntlmssp_svc.map |

151,753 |

25-May-2013 |

14:31 |

Public\Common\Oak\Target\Armv6\Checked |

|

Ntlmssp_svc.rel |

44,456 |

25-May-2013 |

14:31 |

Public\Common\Oak\Target\Armv6\Checked |

|

Ntlmssp.dll |

151,552 |

25-May-2013 |

14:30 |

Public\Common\Oak\Target\Armv6\Debug |

|

Ntlmssp.map |

192,886 |

25-May-2013 |

14:30 |

Public\Common\Oak\Target\Armv6\Debug |

|

Ntlmssp.rel |

45,007 |

25-May-2013 |

14:30 |

Public\Common\Oak\Target\Armv6\Debug |

|

Ntlmssp_svc.dll |

241,664 |

25-May-2013 |

14:30 |

Public\Common\Oak\Target\Armv6\Debug |

|

Ntlmssp_svc.map |

242,217 |

25-May-2013 |

14:30 |

Public\Common\Oak\Target\Armv6\Debug |

|

Ntlmssp_svc.rel |

60,667 |

25-May-2013 |

14:30 |

Public\Common\Oak\Target\Armv6\Debug |

|

Ntlmssp.rel |

18,095 |

28-May-2013 |

17:16 |

Public\Common\Oak\Target\Armv6\Retail |

|

Ntlmssp_svc.rel |

28,825 |

28-May-2013 |

17:16 |

Public\Common\Oak\Target\Armv6\Retail |

|

Ntlmssp_svc.dll |

98,304 |

28-May-2013 |

17:16 |

Public\Common\Oak\Target\Armv6\Retail |

|

Ntlmssp_svc.map |

84,096 |

28-May-2013 |

17:16 |

Public\Common\Oak\Target\Armv6\Retail |

|

Ntlmssp.dll |

61,440 |

28-May-2013 |

17:16 |

Public\Common\Oak\Target\Armv6\Retail |

|

Ntlmssp.map |

86,806 |

28-May-2013 |

17:16 |

Public\Common\Oak\Target\Armv6\Retail |

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:32 |

Public\Common\Oak\Target\Armv7\Checked |

|

Ntlmssp.map |

119,085 |

25-May-2013 |

14:32 |

Public\Common\Oak\Target\Armv7\Checked |

|

Ntlmssp.rel |

31,261 |

25-May-2013 |

14:32 |

Public\Common\Oak\Target\Armv7\Checked |

|

Ntlmssp_svc.dll |

147,456 |

25-May-2013 |

14:32 |

Public\Common\Oak\Target\Armv7\Checked |

|

Ntlmssp_svc.map |

151,753 |

25-May-2013 |

14:32 |

Public\Common\Oak\Target\Armv7\Checked |

|

Ntlmssp_svc.rel |

44,456 |

25-May-2013 |

14:32 |

Public\Common\Oak\Target\Armv7\Checked |

|

Ntlmssp.dll |

151,552 |

25-May-2013 |

14:32 |

Public\Common\Oak\Target\Armv7\Debug |

|

Ntlmssp.map |

192,886 |

25-May-2013 |

14:32 |

Public\Common\Oak\Target\Armv7\Debug |

|

Ntlmssp.rel |

45,007 |

25-May-2013 |

14:32 |

Public\Common\Oak\Target\Armv7\Debug |

|

Ntlmssp_svc.dll |

241,664 |

25-May-2013 |

14:32 |

Public\Common\Oak\Target\Armv7\Debug |

|

Ntlmssp_svc.map |

242,217 |

25-May-2013 |

14:32 |

Public\Common\Oak\Target\Armv7\Debug |

|

Ntlmssp_svc.rel |

60,667 |

25-May-2013 |

14:32 |

Public\Common\Oak\Target\Armv7\Debug |

|

Ntlmssp.dll |

61,440 |

25-May-2013 |

14:32 |

Public\Common\Oak\Target\Armv7\Retail |

|

Ntlmssp.map |

86,806 |

25-May-2013 |

14:32 |

Public\Common\Oak\Target\Armv7\Retail |

|

Ntlmssp.rel |

18,095 |

25-May-2013 |

14:32 |

Public\Common\Oak\Target\Armv7\Retail |

|

Ntlmssp_svc.dll |

98,304 |

25-May-2013 |

14:32 |

Public\Common\Oak\Target\Armv7\Retail |

|

Ntlmssp_svc.map |

84,096 |

25-May-2013 |

14:32 |

Public\Common\Oak\Target\Armv7\Retail |

|

Ntlmssp_svc.rel |

28,825 |

25-May-2013 |

14:32 |

Public\Common\Oak\Target\Armv7\Retail |

|

Ntlmssp.dll |

114,688 |

25-May-2013 |

14:33 |

Public\Common\Oak\Target\Mipsii\Checked |

|

Ntlmssp.map |

110,571 |

25-May-2013 |

14:33 |

Public\Common\Oak\Target\Mipsii\Checked |

|

Ntlmssp.rel |

106,110 |

25-May-2013 |

14:33 |

Public\Common\Oak\Target\Mipsii\Checked |

|

Ntlmssp_svc.dll |

184,320 |

25-May-2013 |

14:33 |

Public\Common\Oak\Target\Mipsii\Checked |

|

Ntlmssp_svc.map |

151,459 |

25-May-2013 |

14:33 |

Public\Common\Oak\Target\Mipsii\Checked |

|

Ntlmssp_svc.rel |

159,905 |

25-May-2013 |

14:33 |

Public\Common\Oak\Target\Mipsii\Checked |

|

Ntlmssp.dll |

188,416 |

25-May-2013 |

14:33 |

Public\Common\Oak\Target\Mipsii\Debug |

|

Ntlmssp.map |

192,231 |

25-May-2013 |

14:33 |

Public\Common\Oak\Target\Mipsii\Debug |

|

Ntlmssp.rel |

191,283 |

25-May-2013 |

14:33 |

Public\Common\Oak\Target\Mipsii\Debug |

|

Ntlmssp_svc.dll |

282,624 |

25-May-2013 |

14:33 |

Public\Common\Oak\Target\Mipsii\Debug |

|

Ntlmssp_svc.map |

240,331 |

25-May-2013 |

14:33 |

Public\Common\Oak\Target\Mipsii\Debug |

|

Ntlmssp_svc.rel |

269,032 |

25-May-2013 |

14:33 |

Public\Common\Oak\Target\Mipsii\Debug |

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:33 |

Public\Common\Oak\Target\Mipsii\Retail |

|

Ntlmssp.map |

84,203 |

25-May-2013 |

14:33 |

Public\Common\Oak\Target\Mipsii\Retail |

|

Ntlmssp.rel |

67,018 |

25-May-2013 |

14:33 |

Public\Common\Oak\Target\Mipsii\Retail |

|

Ntlmssp_svc.dll |

118,784 |

25-May-2013 |

14:33 |

Public\Common\Oak\Target\Mipsii\Retail |

|

Ntlmssp_svc.map |

82,460 |

25-May-2013 |

14:33 |

Public\Common\Oak\Target\Mipsii\Retail |

|

Ntlmssp_svc.rel |

111,852 |

25-May-2013 |

14:33 |

Public\Common\Oak\Target\Mipsii\Retail |

|

Ntlmssp.dll |

114,688 |

25-May-2013 |

14:34 |

Public\Common\Oak\Target\Mipsii_fp\Checked |

|

Ntlmssp.map |

110,571 |

25-May-2013 |

14:34 |

Public\Common\Oak\Target\Mipsii_fp\Checked |

|

Ntlmssp.rel |

106,110 |

25-May-2013 |

14:34 |

Public\Common\Oak\Target\Mipsii_fp\Checked |

|

Ntlmssp_svc.dll |

184,320 |

25-May-2013 |

14:34 |

Public\Common\Oak\Target\Mipsii_fp\Checked |

|

Ntlmssp_svc.map |

151,459 |

25-May-2013 |

14:34 |

Public\Common\Oak\Target\Mipsii_fp\Checked |

|

Ntlmssp_svc.rel |

159,905 |

25-May-2013 |

14:34 |

Public\Common\Oak\Target\Mipsii_fp\Checked |

|

Ntlmssp.dll |

188,416 |

25-May-2013 |

14:34 |

Public\Common\Oak\Target\Mipsii_fp\Debug |

|

Ntlmssp.map |

192,231 |

25-May-2013 |

14:34 |

Public\Common\Oak\Target\Mipsii_fp\Debug |

|

Ntlmssp.rel |

191,283 |

25-May-2013 |

14:34 |

Public\Common\Oak\Target\Mipsii_fp\Debug |

|

Ntlmssp_svc.dll |

282,624 |

25-May-2013 |

14:34 |

Public\Common\Oak\Target\Mipsii_fp\Debug |

|

Ntlmssp_svc.map |

240,331 |

25-May-2013 |

14:34 |

Public\Common\Oak\Target\Mipsii_fp\Debug |

|

Ntlmssp_svc.rel |

269,032 |

25-May-2013 |

14:34 |

Public\Common\Oak\Target\Mipsii_fp\Debug |

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:34 |

Public\Common\Oak\Target\Mipsii_fp\Retail |

|

Ntlmssp.map |

84,203 |

25-May-2013 |

14:34 |

Public\Common\Oak\Target\Mipsii_fp\Retail |

|

Ntlmssp.rel |

67,018 |

25-May-2013 |

14:34 |

Public\Common\Oak\Target\Mipsii_fp\Retail |

|

Ntlmssp_svc.dll |

118,784 |

25-May-2013 |

14:34 |

Public\Common\Oak\Target\Mipsii_fp\Retail |

|

Ntlmssp_svc.map |

82,460 |

25-May-2013 |

14:34 |

Public\Common\Oak\Target\Mipsii_fp\Retail |

|

Ntlmssp_svc.rel |

111,852 |

25-May-2013 |

14:34 |

Public\Common\Oak\Target\Mipsii_fp\Retail |

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:36 |

Public\Common\Oak\Target\Sh4\Checked |

|

Ntlmssp.map |

118,795 |

25-May-2013 |

14:36 |

Public\Common\Oak\Target\Sh4\Checked |

|

Ntlmssp.rel |

62,929 |

25-May-2013 |

14:36 |

Public\Common\Oak\Target\Sh4\Checked |

|

Ntlmssp_svc.dll |

135,168 |

25-May-2013 |

14:36 |

Public\Common\Oak\Target\Sh4\Checked |

|

Ntlmssp_svc.map |

152,905 |

25-May-2013 |

14:36 |

Public\Common\Oak\Target\Sh4\Checked |

|

Ntlmssp_svc.rel |

82,533 |

25-May-2013 |

14:36 |

Public\Common\Oak\Target\Sh4\Checked |

|

Ntlmssp.dll |

135,168 |

25-May-2013 |

14:36 |

Public\Common\Oak\Target\Sh4\Debug |

|

Ntlmssp.map |

192,729 |

25-May-2013 |

14:36 |

Public\Common\Oak\Target\Sh4\Debug |

|

Ntlmssp.rel |

110,750 |

25-May-2013 |

14:36 |

Public\Common\Oak\Target\Sh4\Debug |

|

Ntlmssp_svc.dll |

217,088 |

25-May-2013 |

14:36 |

Public\Common\Oak\Target\Sh4\Debug |

|

Ntlmssp_svc.map |

242,005 |

25-May-2013 |

14:36 |

Public\Common\Oak\Target\Sh4\Debug |

|

Ntlmssp_svc.rel |

131,978 |

25-May-2013 |

14:36 |

Public\Common\Oak\Target\Sh4\Debug |

|

Ntlmssp.dll |

61,440 |

25-May-2013 |

14:35 |

Public\Common\Oak\Target\Sh4\Retail |

|

Ntlmssp.map |

94,161 |

25-May-2013 |

14:35 |

Public\Common\Oak\Target\Sh4\Retail |

|

Ntlmssp.rel |

39,613 |

25-May-2013 |

14:35 |

Public\Common\Oak\Target\Sh4\Retail |

|

Ntlmssp_svc.dll |

86,016 |

25-May-2013 |

14:35 |

Public\Common\Oak\Target\Sh4\Retail |

|

Ntlmssp_svc.map |

83,692 |

25-May-2013 |

14:35 |

Public\Common\Oak\Target\Sh4\Retail |

|

Ntlmssp_svc.rel |

61,914 |

25-May-2013 |

14:35 |

Public\Common\Oak\Target\Sh4\Retail |

|

Ntlmssp.dll |

61,440 |

25-May-2013 |

14:37 |

Public\Common\Oak\Target\X86\Checked |

|

Ntlmssp.map |

138,294 |

25-May-2013 |

14:37 |

Public\Common\Oak\Target\X86\Checked |

|

Ntlmssp.rel |

16,819 |

25-May-2013 |

14:37 |

Public\Common\Oak\Target\X86\Checked |

|

Ntlmssp_svc.dll |

118,784 |

25-May-2013 |

14:37 |

Public\Common\Oak\Target\X86\Checked |

|

Ntlmssp_svc.map |

168,902 |

25-May-2013 |

14:37 |

Public\Common\Oak\Target\X86\Checked |

|

Ntlmssp_svc.rel |

38,685 |

25-May-2013 |

14:37 |

Public\Common\Oak\Target\X86\Checked |

|

Ntlmssp.dll |

102,400 |

25-May-2013 |

14:37 |

Public\Common\Oak\Target\X86\Debug |

|

Ntlmssp.map |

191,993 |

25-May-2013 |

14:37 |

Public\Common\Oak\Target\X86\Debug |

|

Ntlmssp.rel |

16,993 |

25-May-2013 |

14:37 |

Public\Common\Oak\Target\X86\Debug |

|

Ntlmssp_svc.dll |

176,128 |

25-May-2013 |

14:37 |

Public\Common\Oak\Target\X86\Debug |

|

Ntlmssp_svc.map |

239,791 |

25-May-2013 |

14:37 |

Public\Common\Oak\Target\X86\Debug |

|

Ntlmssp_svc.rel |

43,760 |

25-May-2013 |

14:37 |

Public\Common\Oak\Target\X86\Debug |

|

Ntlmssp.dll |

45,056 |

25-May-2013 |

14:37 |

Public\Common\Oak\Target\X86\Retail |

|

Ntlmssp.map |

120,498 |

25-May-2013 |

14:37 |

Public\Common\Oak\Target\X86\Retail |

|

Ntlmssp.rel |

7,452 |

25-May-2013 |

14:37 |

Public\Common\Oak\Target\X86\Retail |

|

Ntlmssp_svc.dll |

69,632 |

25-May-2013 |

14:37 |

Public\Common\Oak\Target\X86\Retail |

|

Ntlmssp_svc.map |

103,783 |

25-May-2013 |

14:37 |

Public\Common\Oak\Target\X86\Retail |

|

Ntlmssp_svc.rel |

17,341 |

25-May-2013 |

14:37 |

Public\Common\Oak\Target\X86\Retail |

|

Ntlm.lib |

559,456 |

25-May-2013 |

14:29 |

Public\Common\Oak\Lib\Armv5\Checked |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:29 |

Public\Common\Oak\Lib\Armv5\Checked |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:29 |

Public\Common\Oak\Lib\Armv5\Checked |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:29 |

Public\Common\Oak\Lib\Armv5\Checked |

|

Ntlm.lib |

617,232 |

25-May-2013 |

14:29 |

Public\Common\Oak\Lib\Armv5\Debug |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:29 |

Public\Common\Oak\Lib\Armv5\Debug |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:29 |

Public\Common\Oak\Lib\Armv5\Debug |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:29 |

Public\Common\Oak\Lib\Armv5\Debug |

|

Ntlm.lib |

411,872 |

25-May-2013 |

14:29 |

Public\Common\Oak\Lib\Armv5\Retail |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:29 |

Public\Common\Oak\Lib\Armv5\Retail |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:29 |

Public\Common\Oak\Lib\Armv5\Retail |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:29 |

Public\Common\Oak\Lib\Armv5\Retail |

|

Ntlm.lib |

559,556 |

25-May-2013 |

14:31 |

Public\Common\Oak\Lib\Armv6\Checked |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:31 |

Public\Common\Oak\Lib\Armv6\Checked |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:31 |

Public\Common\Oak\Lib\Armv6\Checked |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:31 |

Public\Common\Oak\Lib\Armv6\Checked |

|

Ntlm.lib |

617,208 |

25-May-2013 |

14:30 |

Public\Common\Oak\Lib\Armv6\Debug |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:30 |

Public\Common\Oak\Lib\Armv6\Debug |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:30 |

Public\Common\Oak\Lib\Armv6\Debug |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:30 |

Public\Common\Oak\Lib\Armv6\Debug |

|

Ntlm.lib |

411,972 |

25-May-2013 |

14:30 |

Public\Common\Oak\Lib\Armv6\Retail |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:30 |

Public\Common\Oak\Lib\Armv6\Retail |

|

Ntlm.lib |

554,972 |

25-May-2013 |

14:32 |

Public\Common\Oak\Lib\Armv7\Checked |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:32 |

Public\Common\Oak\Lib\Armv7\Checked |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:32 |

Public\Common\Oak\Lib\Armv7\Checked |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:32 |

Public\Common\Oak\Lib\Armv7\Checked |

|

Ntlm.lib |

613,016 |

25-May-2013 |

14:32 |

Public\Common\Oak\Lib\Armv7\Debug |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:32 |

Public\Common\Oak\Lib\Armv7\Debug |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:32 |

Public\Common\Oak\Lib\Armv7\Debug |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:32 |

Public\Common\Oak\Lib\Armv7\Debug |

|

Ntlm.lib |

407,762 |

25-May-2013 |

14:32 |

Public\Common\Oak\Lib\Armv7\Retail |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:32 |

Public\Common\Oak\Lib\Armv7\Retail |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:32 |

Public\Common\Oak\Lib\Armv7\Retail |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:32 |

Public\Common\Oak\Lib\Armv7\Retail |

|

Ntlm.lib |

544,816 |

25-May-2013 |

14:33 |

Public\Common\Oak\Lib\Mipsii\Checked |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:33 |

Public\Common\Oak\Lib\Mipsii\Checked |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:33 |

Public\Common\Oak\Lib\Mipsii\Checked |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:33 |

Public\Common\Oak\Lib\Mipsii\Checked |

|

Ntlm.lib |

592,374 |

25-May-2013 |

14:33 |

Public\Common\Oak\Lib\Mipsii\Debug |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:33 |

Public\Common\Oak\Lib\Mipsii\Debug |

|

Ntlmssp_svc.exp |

1,466 |

25-May-2013 |

14:33 |

Public\Common\Oak\Lib\Mipsii\Debug |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:33 |

Public\Common\Oak\Lib\Mipsii\Debug |

|

Ntlm.lib |

403,906 |

25-May-2013 |

14:33 |

Public\Common\Oak\Lib\Mipsii\Retail |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:33 |

Public\Common\Oak\Lib\Mipsii\Retail |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:33 |

Public\Common\Oak\Lib\Mipsii\Retail |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:33 |

Public\Common\Oak\Lib\Mipsii\Retail |

|

Ntlm.lib |

545,676 |

25-May-2013 |

14:34 |

Public\Common\Oak\Lib\Mipsii_fp\Checked |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:34 |

Public\Common\Oak\Lib\Mipsii_fp\Checked |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:34 |

Public\Common\Oak\Lib\Mipsii_fp\Checked |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:34 |

Public\Common\Oak\Lib\Mipsii_fp\Checked |

|

Ntlm.lib |

593,234 |

25-May-2013 |

14:34 |

Public\Common\Oak\Lib\Mipsii_fp\Debug |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:34 |

Public\Common\Oak\Lib\Mipsii_fp\Debug |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:34 |

Public\Common\Oak\Lib\Mipsii_fp\Debug |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:34 |

Public\Common\Oak\Lib\Mipsii_fp\Debug |

|

Ntlm.lib |

404,678 |

25-May-2013 |

14:34 |

Public\Common\Oak\Lib\Mipsii_fp\Retail |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:34 |

Public\Common\Oak\Lib\Mipsii_fp\Retail |

|

Ntlmssp_svc.exp |

1,466 |

25-May-2013 |

14:34 |

Public\Common\Oak\Lib\Mipsii_fp\Retail |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:34 |

Public\Common\Oak\Lib\Mipsii_fp\Retail |

|

Ntlm.lib |

508,850 |

25-May-2013 |

14:36 |

Public\Common\Oak\Lib\Sh4\Checked |

|

Ntlmssp.lib |

5,350 |

25-May-2013 |

14:36 |

Public\Common\Oak\Lib\Sh4\Checked |

|

Ntlmssp_svc.exp |

1,471 |

25-May-2013 |

14:36 |

Public\Common\Oak\Lib\Sh4\Checked |

|

Ntlmssp_svc.lib |

3,012 |

25-May-2013 |

14:36 |

Public\Common\Oak\Lib\Sh4\Checked |

|

Ntlm.lib |

546,426 |

25-May-2013 |

14:36 |

Public\Common\Oak\Lib\Sh4\Debug |

|

Ntlmssp.lib |

5,350 |

25-May-2013 |

14:36 |

Public\Common\Oak\Lib\Sh4\Debug |

|

Ntlmssp_svc.exp |

1,471 |

25-May-2013 |

14:36 |

Public\Common\Oak\Lib\Sh4\Debug |

|

Ntlmssp_svc.lib |

3,012 |

25-May-2013 |

14:36 |

Public\Common\Oak\Lib\Sh4\Debug |

|

Ntlm.lib |

379,922 |

25-May-2013 |

14:35 |

Public\Common\Oak\Lib\Sh4\Retail |

|

Ntlmssp.lib |

5,350 |

25-May-2013 |

14:35 |

Public\Common\Oak\Lib\Sh4\Retail |

|

Ntlmssp_svc.exp |

1,467 |

25-May-2013 |

14:35 |

Public\Common\Oak\Lib\Sh4\Retail |

|

Ntlmssp_svc.lib |

3,012 |

25-May-2013 |

14:35 |

Public\Common\Oak\Lib\Sh4\Retail |

|

Ntlm.lib |

514,104 |

25-May-2013 |

14:37 |

Public\Common\Oak\Lib\X86\Checked |

|

Ntlmssp.lib |

5,350 |

25-May-2013 |

14:37 |

Public\Common\Oak\Lib\X86\Checked |

|

Ntlmssp_svc.exp |

1,471 |

25-May-2013 |

14:37 |

Public\Common\Oak\Lib\X86\Checked |

|

Ntlmssp_svc.lib |

3,012 |

25-May-2013 |

14:37 |

Public\Common\Oak\Lib\X86\Checked |

|

Ntlm.lib |

536,354 |

25-May-2013 |

14:37 |

Public\Common\Oak\Lib\X86\Debug |

|

Ntlmssp.lib |

5,350 |

25-May-2013 |

14:37 |

Public\Common\Oak\Lib\X86\Debug |

|

Ntlmssp_svc.exp |

1,471 |

25-May-2013 |

14:37 |

Public\Common\Oak\Lib\X86\Debug |

|

Ntlmssp_svc.lib |

3,012 |

25-May-2013 |

14:37 |

Public\Common\Oak\Lib\X86\Debug |

|

Ntlm.lib |

375,828 |

25-May-2013 |

14:37 |

Public\Common\Oak\Lib\X86\Retail |

|

Ntlmssp.lib |

5,350 |

25-May-2013 |

14:37 |

Public\Common\Oak\Lib\X86\Retail |

|

Ntlmssp_svc.exp |

1,471 |

25-May-2013 |

14:37 |

Public\Common\Oak\Lib\X86\Retail |

|

Ntlmssp_svc.lib |

3,012 |

25-May-2013 |

14:37 |

Public\Common\Oak\Lib\X86\Retail |

Английская версия данного пакета обновления содержит атрибуты файла (или более поздние атрибуты файлов), приведенные в следующей таблице. Дата и время для этих файлов указаны в формате общего скоординированного времени (UTC). При просмотре сведений о файле, он преобразуется в локальное время. Чтобы узнать разницу между временем по Гринвичу и местным временем, откройте вкладку Часовой пояс элемента Дата и время в панели управления.

Файлы, включенные в данный пакет обновления

|

Имя файла |

Размер файла |

Дата |

Время |

Путь |

|---|---|---|---|---|

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Checked |

|

Ntlmssp.map |

118,752 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Checked |

|

Ntlmssp.rel |

31,174 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Checked |

|

Ntlmssp_svc.dll |

147,456 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Checked |

|

Ntlmssp_svc.map |

151,753 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Checked |

|

Ntlmssp_svc.rel |

44,456 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Checked |

|

Ntlmssp.dll |

151,552 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Debug |

|

Ntlmssp.map |

192,886 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Debug |

|

Ntlmssp.rel |

45,007 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Debug |

|

Ntlmssp_svc.dll |

241,664 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Debug |

|

Ntlmssp_svc.map |

242,217 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Debug |

|

Ntlmssp_svc.rel |

60,667 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Debug |

|

Ntlmssp.dll |

61,440 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Retail |

|

Ntlmssp.map |

86,806 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Retail |

|

Ntlmssp.rel |

18,095 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Retail |

|

Ntlmssp_svc.dll |

98,304 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Retail |

|

Ntlmssp_svc.map |

84,096 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Retail |

|

Ntlmssp_svc.rel |

28,825 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Retail |

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:31 |

PublicCommonOakTargetArmv6Checked |

|

Ntlmssp.map |

118,752 |

25-May-2013 |

14:31 |

PublicCommonOakTargetArmv6Checked |

|

Ntlmssp.rel |

31,174 |

25-May-2013 |

14:31 |

PublicCommonOakTargetArmv6Checked |

|

Ntlmssp_svc.dll |

147,456 |

25-May-2013 |

14:31 |

PublicCommonOakTargetArmv6Checked |

|

Ntlmssp_svc.map |

151,753 |

25-May-2013 |

14:31 |

PublicCommonOakTargetArmv6Checked |

|

Ntlmssp_svc.rel |

44,456 |

25-May-2013 |

14:31 |

PublicCommonOakTargetArmv6Checked |

|

Ntlmssp.dll |

151,552 |

25-May-2013 |

14:30 |

PublicCommonOakTargetArmv6Debug |

|

Ntlmssp.map |

192,886 |

25-May-2013 |

14:30 |

PublicCommonOakTargetArmv6Debug |

|

Ntlmssp.rel |

45,007 |

25-May-2013 |

14:30 |

PublicCommonOakTargetArmv6Debug |

|

Ntlmssp_svc.dll |

241,664 |

25-May-2013 |

14:30 |

PublicCommonOakTargetArmv6Debug |

|

Ntlmssp_svc.map |

242,217 |

25-May-2013 |

14:30 |

PublicCommonOakTargetArmv6Debug |

|

Ntlmssp_svc.rel |

60,667 |

25-May-2013 |

14:30 |

PublicCommonOakTargetArmv6Debug |

|

Ntlmssp.rel |

18,095 |

28-May-2013 |

17:16 |

PublicCommonOakTargetArmv6Retail |

|

Ntlmssp_svc.rel |

28,825 |

28-May-2013 |

17:16 |

PublicCommonOakTargetArmv6Retail |

|

Ntlmssp_svc.dll |

98,304 |

28-May-2013 |

17:16 |

PublicCommonOakTargetArmv6Retail |

|

Ntlmssp_svc.map |

84,096 |

28-May-2013 |

17:16 |

PublicCommonOakTargetArmv6Retail |

|

Ntlmssp.dll |

61,440 |

28-May-2013 |

17:16 |

PublicCommonOakTargetArmv6Retail |

|

Ntlmssp.map |

86,806 |

28-May-2013 |

17:16 |

PublicCommonOakTargetArmv6Retail |

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Checked |

|

Ntlmssp.map |

119,085 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Checked |

|

Ntlmssp.rel |

31,261 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Checked |

|

Ntlmssp_svc.dll |

147,456 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Checked |

|

Ntlmssp_svc.map |

151,753 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Checked |

|

Ntlmssp_svc.rel |

44,456 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Checked |

|

Ntlmssp.dll |

151,552 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Debug |

|

Ntlmssp.map |

192,886 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Debug |

|

Ntlmssp.rel |

45,007 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Debug |

|

Ntlmssp_svc.dll |

241,664 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Debug |

|

Ntlmssp_svc.map |

242,217 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Debug |

|

Ntlmssp_svc.rel |

60,667 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Debug |

|

Ntlmssp.dll |

61,440 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Retail |

|

Ntlmssp.map |

86,806 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Retail |

|

Ntlmssp.rel |

18,095 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Retail |

|

Ntlmssp_svc.dll |

98,304 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Retail |

|

Ntlmssp_svc.map |

84,096 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Retail |

|

Ntlmssp_svc.rel |

28,825 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Retail |

|

Ntlmssp.dll |

114,688 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiChecked |

|

Ntlmssp.map |

110,571 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiChecked |

|

Ntlmssp.rel |

106,110 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiChecked |

|

Ntlmssp_svc.dll |

184,320 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiChecked |

|

Ntlmssp_svc.map |

151,459 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiChecked |

|

Ntlmssp_svc.rel |

159,905 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiChecked |

|

Ntlmssp.dll |

188,416 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiDebug |

|

Ntlmssp.map |

192,231 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiDebug |

|

Ntlmssp.rel |

191,283 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiDebug |

|

Ntlmssp_svc.dll |

282,624 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiDebug |

|

Ntlmssp_svc.map |

240,331 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiDebug |

|

Ntlmssp_svc.rel |

269,032 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiDebug |

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiRetail |

|

Ntlmssp.map |

84,203 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiRetail |

|

Ntlmssp.rel |

67,018 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiRetail |

|

Ntlmssp_svc.dll |

118,784 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiRetail |

|

Ntlmssp_svc.map |

82,460 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiRetail |

|

Ntlmssp_svc.rel |

111,852 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiRetail |

|

Ntlmssp.dll |

114,688 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpChecked |

|

Ntlmssp.map |

110,571 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpChecked |

|

Ntlmssp.rel |

106,110 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpChecked |

|

Ntlmssp_svc.dll |

184,320 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpChecked |

|

Ntlmssp_svc.map |

151,459 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpChecked |

|

Ntlmssp_svc.rel |

159,905 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpChecked |

|

Ntlmssp.dll |

188,416 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpDebug |

|

Ntlmssp.map |

192,231 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpDebug |

|

Ntlmssp.rel |

191,283 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpDebug |

|

Ntlmssp_svc.dll |

282,624 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpDebug |

|

Ntlmssp_svc.map |

240,331 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpDebug |

|

Ntlmssp_svc.rel |

269,032 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpDebug |

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpRetail |

|

Ntlmssp.map |

84,203 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpRetail |

|

Ntlmssp.rel |

67,018 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpRetail |

|

Ntlmssp_svc.dll |

118,784 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpRetail |

|

Ntlmssp_svc.map |

82,460 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpRetail |

|

Ntlmssp_svc.rel |

111,852 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpRetail |

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Checked |

|

Ntlmssp.map |

118,795 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Checked |

|

Ntlmssp.rel |

62,929 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Checked |

|

Ntlmssp_svc.dll |

135,168 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Checked |

|

Ntlmssp_svc.map |

152,905 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Checked |

|

Ntlmssp_svc.rel |

82,533 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Checked |

|

Ntlmssp.dll |

135,168 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Debug |

|

Ntlmssp.map |

192,729 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Debug |

|

Ntlmssp.rel |

110,750 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Debug |

|

Ntlmssp_svc.dll |

217,088 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Debug |

|

Ntlmssp_svc.map |

242,005 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Debug |

|

Ntlmssp_svc.rel |

131,978 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Debug |

|

Ntlmssp.dll |

61,440 |

25-May-2013 |

14:35 |

PublicCommonOakTargetSh4Retail |

|

Ntlmssp.map |

94,161 |

25-May-2013 |

14:35 |

PublicCommonOakTargetSh4Retail |

|

Ntlmssp.rel |

39,613 |

25-May-2013 |

14:35 |

PublicCommonOakTargetSh4Retail |

|

Ntlmssp_svc.dll |

86,016 |

25-May-2013 |

14:35 |

PublicCommonOakTargetSh4Retail |

|

Ntlmssp_svc.map |

83,692 |

25-May-2013 |

14:35 |

PublicCommonOakTargetSh4Retail |

|

Ntlmssp_svc.rel |

61,914 |

25-May-2013 |

14:35 |

PublicCommonOakTargetSh4Retail |

|

Ntlmssp.dll |

61,440 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Checked |

|

Ntlmssp.map |

138,294 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Checked |

|

Ntlmssp.rel |

16,819 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Checked |

|

Ntlmssp_svc.dll |

118,784 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Checked |

|

Ntlmssp_svc.map |

168,902 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Checked |

|

Ntlmssp_svc.rel |

38,685 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Checked |

|

Ntlmssp.dll |

102,400 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Debug |

|

Ntlmssp.map |

191,993 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Debug |

|

Ntlmssp.rel |

16,993 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Debug |

|

Ntlmssp_svc.dll |

176,128 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Debug |

|

Ntlmssp_svc.map |

239,791 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Debug |

|

Ntlmssp_svc.rel |

43,760 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Debug |

|

Ntlmssp.dll |

45,056 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Retail |

|

Ntlmssp.map |

120,498 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Retail |

|

Ntlmssp.rel |

7,452 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Retail |

|

Ntlmssp_svc.dll |

69,632 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Retail |

|

Ntlmssp_svc.map |

103,783 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Retail |

|

Ntlmssp_svc.rel |

17,341 |

25-May-2013 |

14:37 |

PublicCommonOakTargetX86Retail |

|

Ntlm.lib |

559,456 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Checked |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Checked |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Checked |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Checked |

|

Ntlm.lib |

617,232 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Debug |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Debug |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Debug |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Debug |

|

Ntlm.lib |

411,872 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Retail |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Retail |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Retail |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:29 |

PublicCommonOakLibArmv5Retail |

|

Ntlm.lib |

559,556 |

25-May-2013 |

14:31 |

PublicCommonOakLibArmv6Checked |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:31 |

PublicCommonOakLibArmv6Checked |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:31 |

PublicCommonOakLibArmv6Checked |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:31 |

PublicCommonOakLibArmv6Checked |

|

Ntlm.lib |

617,208 |

25-May-2013 |

14:30 |

PublicCommonOakLibArmv6Debug |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:30 |

PublicCommonOakLibArmv6Debug |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:30 |

PublicCommonOakLibArmv6Debug |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:30 |

PublicCommonOakLibArmv6Debug |

|

Ntlm.lib |

411,972 |

25-May-2013 |

14:30 |

PublicCommonOakLibArmv6Retail |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:30 |

PublicCommonOakLibArmv6Retail |

|

Ntlm.lib |

554,972 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Checked |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Checked |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Checked |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Checked |

|

Ntlm.lib |

613,016 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Debug |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Debug |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Debug |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Debug |

|

Ntlm.lib |

407,762 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Retail |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Retail |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Retail |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:32 |

PublicCommonOakLibArmv7Retail |

|

Ntlm.lib |

544,816 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiChecked |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiChecked |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiChecked |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiChecked |

|

Ntlm.lib |

592,374 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiDebug |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiDebug |

|

Ntlmssp_svc.exp |

1,466 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiDebug |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiDebug |

|

Ntlm.lib |

403,906 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiRetail |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiRetail |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiRetail |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:33 |

PublicCommonOakLibMipsiiRetail |

|

Ntlm.lib |

545,676 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpChecked |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpChecked |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpChecked |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpChecked |

|

Ntlm.lib |

593,234 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpDebug |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpDebug |

|

Ntlmssp_svc.exp |

1,462 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpDebug |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpDebug |

|

Ntlm.lib |

404,678 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpRetail |

|

Ntlmssp.lib |

5,260 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpRetail |

|

Ntlmssp_svc.exp |

1,466 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpRetail |

|

Ntlmssp_svc.lib |

2,974 |

25-May-2013 |

14:34 |

PublicCommonOakLibMipsii_fpRetail |

|

Ntlm.lib |

508,850 |

25-May-2013 |

14:36 |

PublicCommonOakLibSh4Checked |

|

Ntlmssp.lib |

5,350 |

25-May-2013 |

14:36 |

PublicCommonOakLibSh4Checked |

|

Ntlmssp_svc.exp |

1,471 |

25-May-2013 |

14:36 |

PublicCommonOakLibSh4Checked |

|

Ntlmssp_svc.lib |

3,012 |

25-May-2013 |

14:36 |

PublicCommonOakLibSh4Checked |

|

Ntlm.lib |

546,426 |

25-May-2013 |

14:36 |

PublicCommonOakLibSh4Debug |

|

Ntlmssp.lib |

5,350 |

25-May-2013 |

14:36 |

PublicCommonOakLibSh4Debug |

|

Ntlmssp_svc.exp |

1,471 |

25-May-2013 |

14:36 |

PublicCommonOakLibSh4Debug |

|

Ntlmssp_svc.lib |

3,012 |

25-May-2013 |

14:36 |

PublicCommonOakLibSh4Debug |

|

Ntlm.lib |

379,922 |

25-May-2013 |

14:35 |

PublicCommonOakLibSh4Retail |

|

Ntlmssp.lib |

5,350 |

25-May-2013 |

14:35 |

PublicCommonOakLibSh4Retail |

|

Ntlmssp_svc.exp |

1,467 |

25-May-2013 |

14:35 |

PublicCommonOakLibSh4Retail |

|

Ntlmssp_svc.lib |

3,012 |

25-May-2013 |

14:35 |

PublicCommonOakLibSh4Retail |

|

Ntlm.lib |

514,104 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Checked |

|

Ntlmssp.lib |

5,350 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Checked |

|

Ntlmssp_svc.exp |

1,471 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Checked |

|

Ntlmssp_svc.lib |

3,012 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Checked |

|

Ntlm.lib |

536,354 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Debug |

|

Ntlmssp.lib |

5,350 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Debug |

|

Ntlmssp_svc.exp |

1,471 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Debug |

|

Ntlmssp_svc.lib |

3,012 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Debug |

|

Ntlm.lib |

375,828 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Retail |

|

Ntlmssp.lib |

5,350 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Retail |

|

Ntlmssp_svc.exp |

1,471 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Retail |

|

Ntlmssp_svc.lib |

3,012 |

25-May-2013 |

14:37 |

PublicCommonOakLibX86Retail |

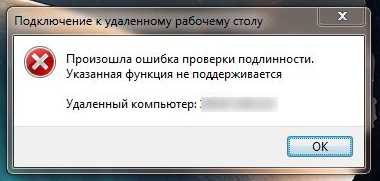

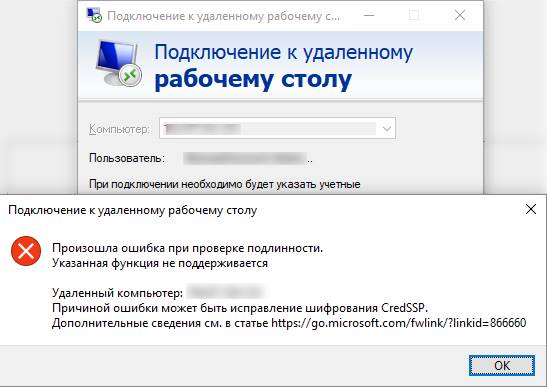

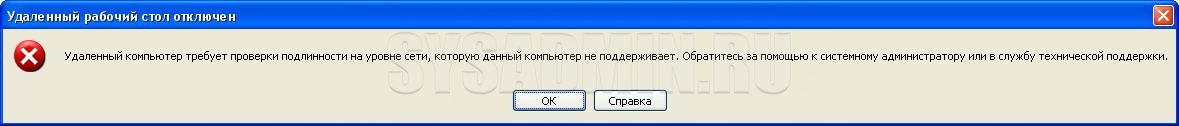

При попытке подключения к серверу через протокол удалённого рабочего стола (RPD) пользователь может столкнуться с ошибкой подключения, сопровождающейся сообщением « Произошла ошибка проверки подлинности. Указанная функция не поддерживается ». Возникновение данной проблемы обычно связано с отсутствием необходимых обновлений на ПК клиента. А также рядом настроек на машинах сервера или клиента, блокирующих отдалённое подключение к ПК. Разберём, что является причиной проблемы, и как её исправить.

В чем суть ошибки проверки подлинности RDP

В апреле «Майкрософт» выпустила следующий апдейт, снабжающий пользователя более детальной информацией об ошибке во время использования клиента удалённого рабочего стола (RDP).

В мае 2018 года вышел финальный Update, изменяющий настройки сессии RDP c использованием CredSSP по умолчанию с « Vulnerable » (Уязвимый) до « Mitigated » (Смягчённый). Также это означало, что любое клиентское приложение, задействующее «CredSSP», будет невозможно откатить до небезопасной версии.

Если ваша рабочая станция получила майское обновление, а сервер его не получал, тогда рабочая станция (клиент) будет отображать сообщение об ошибке при попытке подключения к серверу с использованием RDP.

Разберём перечень способов, позволяющих эффективно избавиться от проблемы проверки подлинности RDP.

Установка апдейта, если указанная функция не поддерживается

Соответственно, основным способом, позволяющим исправить ошибку проверки подлинности RPD, является установка необходимого обновления ( CVE-2018-0886 ) как на клиентскую, так и на серверную ОС.

Выберите свою версию OS из списка снизу, и установите на вашу машину необходимый ей апдейт CVE-2018-0886:

Также можно перейти на сайт Майкрософта (при необходимости поставьте галочку и нажмите «Accept»), слева отыскать версию вашей системы (если не знаете, нажмите Win+Pause). Далее нажать справа на « Security Update », после чего вы получите возможность скачать нужное обновление.

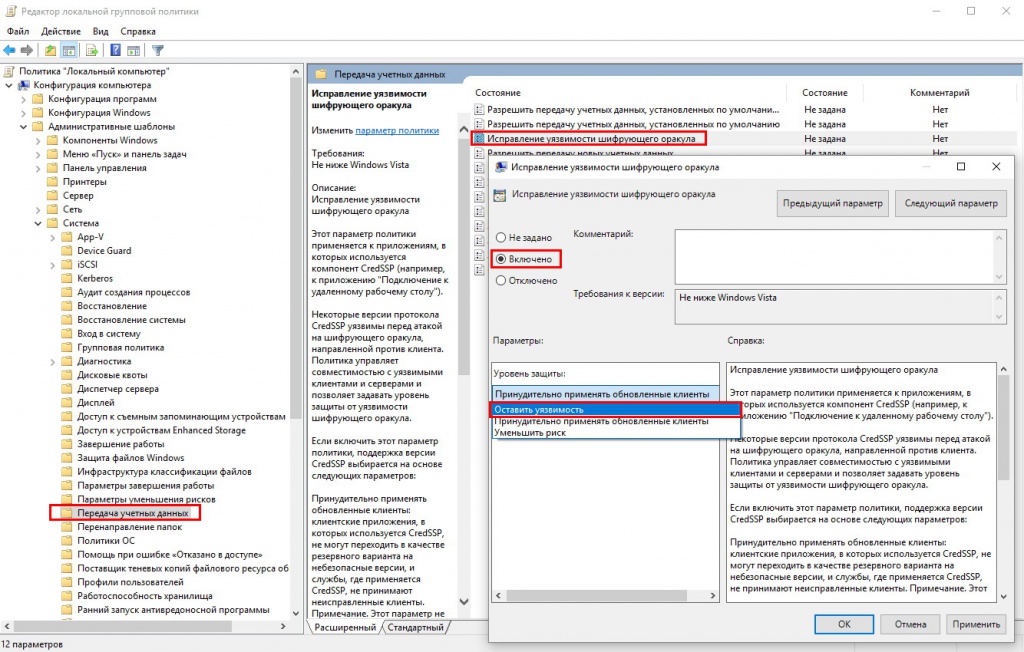

Изменение настроек групповых политик

Если вы по каким-либо причинам не можете установить требуемые апдейты, существует паллиативное решение проблемы проверки подлинности RPD, состоящее в изменении настроек групповых политик. Не рекомендуется рассматривать его как основной вариант, так как таким образом вы сохраняете уязвимость вашей системы для действий злоумышленников.

Также вы можете осуществить данную операцию с помощью специальной команды, выполненной в командной строке с правами админа:

REG ADD HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

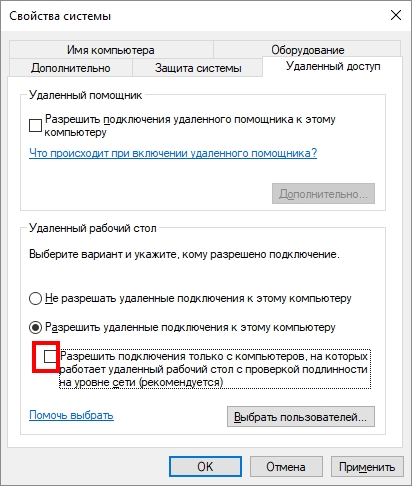

Отключение NLA для решения ошибки проверки RPD

Ещё одним способом решить ошибку проверки подлинности RPD является отключение NLA (аутентификации на уровне сети).

Заключение

Появление сообщения «Произошла ошибка проверки подлинности RDP. Указанная функция не поддерживается» обычно связано с отсутствием на ПК (обычно клиентском) необходимого обновления CVE-2018-0886, позволяющего ликвидировать ряд уязвимостей в системе. Необходимо установить требуемые обновления для вашей системы, а если такое временно невозможно – просто переключите параметр шифрующего оракула на «Vulnerable» (т. е. «Оставить уязвимость»), что позволит решить ошибку.

Произошла ошибка проверки подлинности RDP – как исправить

Очередные обновления к Windows постоянно создают какие-то проблемы. Так пользователи удаленных рабочих столов сталкиваются чаще с ошибкой проверки подлинности RDP. Обновление под номером KB4103718 и последующие версии не стабильны на многих компьютерах. Адрес RDP блокируется без возможности работы с его настройками и появляется сообщение об ошибке “Произошла ошибка проверки подлинности RDP” и подключение к удаленному рабочему столу не удалось.

Варианты решений “ошибка проверки подлинности RDP”

Деинсталляция обновлений

Временным решением и очевидным остается откат к предыдущей версии Windows. Необходимо полностью деинсталлировать весь софт, идущий с обновлением. Единственным недостатком остается временное устранение проблемы с RDP, ведь нет гарантий, что последующие анонсированные улучшения к Windows будут работать корректней. Хотя если такой расклад вас устраивает, работать без обновлений, то можно остановиться именно на данном пункте.

Кумулятивные обновления

Если такое определение для вас новое, тогда придется провести незначительный исторический урок. Сравнительно недавно «Microsoft» отказались от фрагментных патчей для своих операционных систем Windows. Теперь нет еженедельных загрузок. Вместо них предлагается система обновлений в режиме накопления. Кумулятивные обновления будут содержать софт, разработанный за целый месяц, что также подразумевает скачивание лишь 12 раз в год.

Это своего рода огромный патч. Если у вас «RDP ошибка проверки подлинности» появилась после незначительного обновления лишь одного модуля, то сделайте откат и инсталлируйте масштабную его версию. Глобально обновите вашу ОС из официальных источников «Microsoft».

Отключаем NLA

Потребуется отключить Network Level Authentication. Это делается через меню «Удаленный доступ», которое найдете в свойствах системы. Необходимо поставить галочку или точку напротив следующей категории: «Разрешить подключения только с компьютеров…..». Он разной версии Windows содержание может незначительно меняться. Ориентируйтесь на низ вашего окна. Необходимая команда размещается в самом низу и имеет подпункт.

Альтернативным вариантом остается отключение подлинности на уровне NLA.

Тут же подымаясь немного выше, замечаем пункт с названием «Требовать использования специального…». Он очень важен. Необходимо выставить корректный уровень безопасности. Переводим значение на нужный сервер RDP.

Обязательно перезапустите систему – без этого шага внесенные изменения не вступят в силу.

Заключение

Возможно не все способы описанные в статье помогут вам исправить “ошибку проверки подлинности RDP”. Если вы нашли способ, который помог именно вам – воспользуйтесь формой комментариев ниже и укажите ссылку на источник или опишите решение проблемы и мы дополним им нашу статью.

Скорее это временный баг, который уйдет сам после обновления версии Windows со следующим апдейтом.

Евгений Загорский

IT специалист. Автор информационных статей на тему Андроид смартфонов и IOS смартфонов. Эксперт в области решения проблем с компьютерами и программами: установка, настройка, обзоры, советы по безопасности ваших устройств. В свободное время занимается дизайном и разработкой сайтов.

Проверка подлинности сети для удаленного компьютера

Проверка подлинности сети для удаленного компьютера Windows нередко вызывает недоумение у пользователей, так как возникает ошибка Удаленный компьютер требует проверку подлинности. Проблема с проверкой чаще встречается на более ранних версиях ОС до Windows 7. PClegko разберется с причинами и даст верные советы по исправлению ошибок подключения к удаленному рабочему столу.

Уверенные пользователи ПК наверняка слышали о фишке «удаленный рабочий стол» (Remote Desktop Connection). Она позволяет подключаться к другому компьютеру (удаленному) через свой ПК, планшет или телефон.

Вы можете удаленно управлять другим ПК, как будто вы находитесь за ним. Технология работает на всех операционных системах (ОС) включая Windows XP, Windows 7-10, Mac OS.

Требования к аутентификации на уровне сети

Remote Desktop Connection – это пошаговый процесс. Сперва нужно настроить ПК, над которым необходим контроль. Этот компьютер обязательно должен соблюдать такие требования.

1. Компьютер клиента обязан использовать Remote Desktop Connection версии 6.0 или выше.

2. Операционная система, установленная на ПК, должна поддерживать Credential Security Support Provider.

3. Должен быть запущен клиент Windows Server: 2008R2, W2012R2, W2016R2.

Причина ошибки подключения к удаленному компьютеру

Давно прошли те времена, когда RDC пользовались лишь системные администраторы. Сейчас эта функция – обычное дело в корпоративной среде. Огромной популярностью пользуется решение от компании Microsoft, в основном из-за добавления этой функции в состав серверных операционных систем (Windows Server).

Но этот гигант не останавливается на достигнутом и собирается догнать своего прямого конкурента CSTRIX, возможностями которого пользуются уже более 15 лет.

С выходом Windows Server, появилась возможность устанавливать защиту на сетевом уровне. Но, более поздние версии ОС эту возможность не получили. Теперь, при подключении к такому серверу, удаленный компьютер требует проверки подлинности на уровне сети, которую ПК не поддерживает.

Ошибка происходит по причине того, что Windows XP не может проверить подлинность на уровне сети. Эта возможность появляется только в будущих версиях системы. Позже разработчики выпустили обновление KB951608, исправляющее проблему.

Проверка подлинности сети для удаленного компьютера — решение проблемы

Проверка подлинности на уровне сети – метод проверки, при котором подлинность пользователя должна проверяться перед непосредственным подключением к удаленному рабочему столу. Этот метод безопасен и помогает защитить удаленный ПК от злоумышленников, и вредоносного программного обеспечения.

Чтобы воспользоваться функцией удаленного рабочего стола, нужно установить Windows XP Service Pack 3, (на других версиях ОС проблема не беспокоит) а после выполнить следующее.

Зайти на официальный сайт https://support. microsoft. com/ru-ru/kb/951608 скачать файл с автоматическими исправлениями. Кнопку «Скачать» можно найти в разделе «Помощь»

Запустите файл после загрузки. Откроется окно программы. Первый действием кликните на галочку «Принять» и нажмите «Далее».

После завершения процесса должно открыться новое окно с результатом исправлений. Обычно там написано, что исправление было обработано. Нажмите «Закрыть» и согласитесь с условием перезагрузить компьютер.

После всех выполненных действий, при новом подключении проверка подлинности на уровне сети проходит успешно.

В открывшемся окне укажите логин и пароль администратора для получения доступа.

Следующий способ называется «Атака в лоб» – выключить проверку Connection Broker в свойствах приложений. По умолчанию стоит «Разрешить подключаться только с компьютеров…», снимите галочку.

Теперь удаленное приложения обязательно откроется без злостной ошибки.

Существует и более безопасный способ – включить поддержку проверки подлинности на уровне сети. В этом случае, в свойствах коллекции не нужно убирать галочку, стоящую по умолчанию.

Вместо этого следует внести изменения в реестр:

1. Воспользуйтесь regedit (Win+R) и измените путь «HKLM/SYSTEM/ CurrentControlSet/Lsa» добавить значение tspkg в параметр «Security Packages».

2. «HKLM/SYSTEM/CurrentControlSet/SecurityProviders» добавить скрипт credssp. dll в «SecurityProviders».

После всех изменений перезагрузите компьютер. Если после перезагрузки при запуске приложения появиться ошибка «компьютер требует проверку подлинности на уровне сети» (код: 0x80090303)» – не беспокойтесь!

Для решения проблемы воспользуетесь хотфиксом (первый способ). После чего снова перезагрузите ПК и приложение обязательно запустится.

Еще один способ избавиться от проблемы – обновить операционную систему. В 2018 году пора забыть о Windows XP, и перейти хотя бы на 7-ку, лучше на последнюю, 10-ю версию. На новых ОС проблемы не существует.

Разрешить удаленное подключение к компьютеру на Windows 10 проще простого. Важно, чтобы у пользователя была установлена профессиональная версия операционной системы (Pro).

Для разрешения подключения к удаленному ПК следует:

1. Откройте «Панель управления»

2. «Система».

3. «Настройки удаленного доступа».

4. Активируйте раздел «Разрешить удаленные подключения» и нажмите «Ок», затем «Применить» и покиньте меню.

После перезагрузки ПК будет поддерживать удаленные подключения по локальной сети.

Теперь нужно убедиться, что включено разрешение подключения по протоколу RDP.

1. Снова зайдите в «Свойства», «Настройки удаленного доступа».

2. Кликните по пункту «Разрешить удаленные подключения к ПК», если этот параметр будет неактивен.

Советуем прописывать именно тех пользователей, которые будут подключаться к системе. Эту процедуру нужно выполнить обязательно! Если не помогло, переходим ко второму способу.

Проверяем настройки брандмауэра

1. Переходим в «Панель управления».

2. «Брандмауэр» и нажимаем ставим разрешение на нужное приложение.

В настройках также нужно разрешить все входящие подключения к удаленному рабочему столу.

После проверки настроек проблема должна исчезнуть.

Главная особенность новой ОС – не нужно устанавливать дополнительное программное обеспечение для настройки удаленного рабочего стола. Просто откройте поиск и найдите «Удаленный рабочий стол». После чего откроется программа.

В ячейку нужно вписать IP-адрес требуемого ПК и ввести его учетные данные. Все просто.

Проверка подлинности сети для удаленного компьютера — банальные ошибки

Компьютер может не подключаться к удаленному рабочему столу еще по нескольким, банальным причинам:

1. Подключение не осуществляется, если учетная запись пользователя создана без пароля. Пароль можно добавить в настройках учетной записи.

2. Удаленный ПК может находиться в спящем режиме. Чтобы этого не происходило, в параметрах сна и гибернации установите параметр «Никогда».

3. Удаленный компьютер принимает подключения только от ПК с включенной проверкой подлинности (NLA). В статье мы привели примеры как разрешить проверну подлинности на уровне сети.

После проведения всех манипуляций, у Вас без сомнений получиться подключить к удаленному рабочему столу.

Источники:

Https://it-doc. info/proizoshla-oshibka-proverki-podlinnosti-rdp-ukazannaya-funkciya-ne-podderzhivaetsya-reshenie/

Https://itpen. ru/proizoshla-oshibka-proverki-podlinnosti-rdp-kak-ispravit/

Https://pclegko. ru/windows-7-8-10/proverka-udalyonnyj-kompyuter. html

Английская версия данного пакета обновления содержит атрибуты файла (или более поздние атрибуты файлов), приведенные в следующей таблице. Дата и время для этих файлов указаны в формате общего скоординированного времени (UTC). При просмотре сведений о файле, он преобразуется в локальное время. Чтобы узнать разницу между временем по Гринвичу и местным временем, откройте вкладку Часовой пояс элемента Дата и время в панели управления.

Файлы, включенные в данный пакет обновления

|

Имя файла |

Размер файла |

Дата |

Время |

Путь |

|---|---|---|---|---|

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Checked |

|

Ntlmssp.map |

118,752 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Checked |

|

Ntlmssp.rel |

31,174 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Checked |

|

Ntlmssp_svc.dll |

147,456 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Checked |

|

Ntlmssp_svc.map |

151,753 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Checked |

|

Ntlmssp_svc.rel |

44,456 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Checked |

|

Ntlmssp.dll |

151,552 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Debug |

|

Ntlmssp.map |

192,886 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Debug |

|

Ntlmssp.rel |

45,007 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Debug |

|

Ntlmssp_svc.dll |

241,664 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Debug |

|

Ntlmssp_svc.map |

242,217 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Debug |

|

Ntlmssp_svc.rel |

60,667 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Debug |

|

Ntlmssp.dll |

61,440 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Retail |

|

Ntlmssp.map |

86,806 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Retail |

|

Ntlmssp.rel |

18,095 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Retail |

|

Ntlmssp_svc.dll |

98,304 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Retail |

|

Ntlmssp_svc.map |

84,096 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Retail |

|

Ntlmssp_svc.rel |

28,825 |

25-May-2013 |

14:29 |

PublicCommonOakTargetArmv5Retail |

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:31 |

PublicCommonOakTargetArmv6Checked |

|

Ntlmssp.map |

118,752 |

25-May-2013 |

14:31 |

PublicCommonOakTargetArmv6Checked |

|

Ntlmssp.rel |

31,174 |

25-May-2013 |

14:31 |

PublicCommonOakTargetArmv6Checked |

|

Ntlmssp_svc.dll |

147,456 |

25-May-2013 |

14:31 |

PublicCommonOakTargetArmv6Checked |

|

Ntlmssp_svc.map |

151,753 |

25-May-2013 |

14:31 |

PublicCommonOakTargetArmv6Checked |

|

Ntlmssp_svc.rel |

44,456 |

25-May-2013 |

14:31 |

PublicCommonOakTargetArmv6Checked |

|

Ntlmssp.dll |

151,552 |

25-May-2013 |

14:30 |

PublicCommonOakTargetArmv6Debug |

|

Ntlmssp.map |

192,886 |

25-May-2013 |

14:30 |

PublicCommonOakTargetArmv6Debug |

|

Ntlmssp.rel |

45,007 |

25-May-2013 |

14:30 |

PublicCommonOakTargetArmv6Debug |

|

Ntlmssp_svc.dll |

241,664 |

25-May-2013 |

14:30 |

PublicCommonOakTargetArmv6Debug |

|

Ntlmssp_svc.map |

242,217 |

25-May-2013 |

14:30 |

PublicCommonOakTargetArmv6Debug |

|

Ntlmssp_svc.rel |

60,667 |

25-May-2013 |

14:30 |

PublicCommonOakTargetArmv6Debug |

|

Ntlmssp.rel |

18,095 |

28-May-2013 |

17:16 |

PublicCommonOakTargetArmv6Retail |

|

Ntlmssp_svc.rel |

28,825 |

28-May-2013 |

17:16 |

PublicCommonOakTargetArmv6Retail |

|

Ntlmssp_svc.dll |

98,304 |

28-May-2013 |

17:16 |

PublicCommonOakTargetArmv6Retail |

|

Ntlmssp_svc.map |

84,096 |

28-May-2013 |

17:16 |

PublicCommonOakTargetArmv6Retail |

|

Ntlmssp.dll |

61,440 |

28-May-2013 |

17:16 |

PublicCommonOakTargetArmv6Retail |

|

Ntlmssp.map |

86,806 |

28-May-2013 |

17:16 |

PublicCommonOakTargetArmv6Retail |

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Checked |

|

Ntlmssp.map |

119,085 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Checked |

|

Ntlmssp.rel |

31,261 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Checked |

|

Ntlmssp_svc.dll |

147,456 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Checked |

|

Ntlmssp_svc.map |

151,753 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Checked |

|

Ntlmssp_svc.rel |

44,456 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Checked |

|

Ntlmssp.dll |

151,552 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Debug |

|

Ntlmssp.map |

192,886 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Debug |

|

Ntlmssp.rel |

45,007 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Debug |

|

Ntlmssp_svc.dll |

241,664 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Debug |

|

Ntlmssp_svc.map |

242,217 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Debug |

|

Ntlmssp_svc.rel |

60,667 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Debug |

|

Ntlmssp.dll |

61,440 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Retail |

|

Ntlmssp.map |

86,806 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Retail |

|

Ntlmssp.rel |

18,095 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Retail |

|

Ntlmssp_svc.dll |

98,304 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Retail |

|

Ntlmssp_svc.map |

84,096 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Retail |

|

Ntlmssp_svc.rel |

28,825 |

25-May-2013 |

14:32 |

PublicCommonOakTargetArmv7Retail |

|

Ntlmssp.dll |

114,688 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiChecked |

|

Ntlmssp.map |

110,571 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiChecked |

|

Ntlmssp.rel |

106,110 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiChecked |

|

Ntlmssp_svc.dll |

184,320 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiChecked |

|

Ntlmssp_svc.map |

151,459 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiChecked |

|

Ntlmssp_svc.rel |

159,905 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiChecked |

|

Ntlmssp.dll |

188,416 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiDebug |

|

Ntlmssp.map |

192,231 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiDebug |

|

Ntlmssp.rel |

191,283 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiDebug |

|

Ntlmssp_svc.dll |

282,624 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiDebug |

|

Ntlmssp_svc.map |

240,331 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiDebug |

|

Ntlmssp_svc.rel |

269,032 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiDebug |

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiRetail |

|

Ntlmssp.map |

84,203 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiRetail |

|

Ntlmssp.rel |

67,018 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiRetail |

|

Ntlmssp_svc.dll |

118,784 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiRetail |

|

Ntlmssp_svc.map |

82,460 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiRetail |

|

Ntlmssp_svc.rel |

111,852 |

25-May-2013 |

14:33 |

PublicCommonOakTargetMipsiiRetail |

|

Ntlmssp.dll |

114,688 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpChecked |

|

Ntlmssp.map |

110,571 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpChecked |

|

Ntlmssp.rel |

106,110 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpChecked |

|

Ntlmssp_svc.dll |

184,320 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpChecked |

|

Ntlmssp_svc.map |

151,459 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpChecked |

|

Ntlmssp_svc.rel |

159,905 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpChecked |

|

Ntlmssp.dll |

188,416 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpDebug |

|

Ntlmssp.map |

192,231 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpDebug |

|

Ntlmssp.rel |

191,283 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpDebug |

|

Ntlmssp_svc.dll |

282,624 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpDebug |

|

Ntlmssp_svc.map |

240,331 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpDebug |

|

Ntlmssp_svc.rel |

269,032 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpDebug |

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpRetail |

|

Ntlmssp.map |

84,203 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpRetail |

|

Ntlmssp.rel |

67,018 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpRetail |

|

Ntlmssp_svc.dll |

118,784 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpRetail |

|

Ntlmssp_svc.map |

82,460 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpRetail |

|

Ntlmssp_svc.rel |

111,852 |

25-May-2013 |

14:34 |

PublicCommonOakTargetMipsii_fpRetail |

|

Ntlmssp.dll |

81,920 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Checked |

|

Ntlmssp.map |

118,795 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Checked |

|

Ntlmssp.rel |

62,929 |

25-May-2013 |

14:36 |

PublicCommonOakTargetSh4Checked |

|

Ntlmssp_svc.dll |

135,168 |

25-May-2013 |

14:36 |